Resultados de la búsqueda :

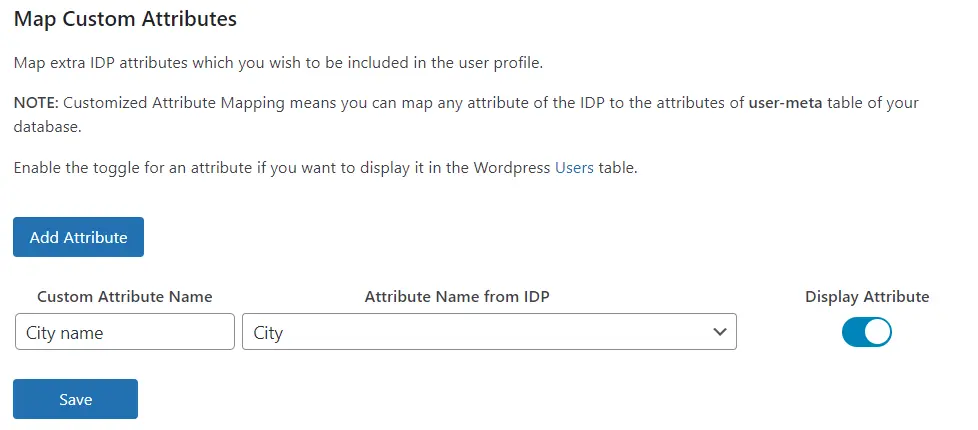

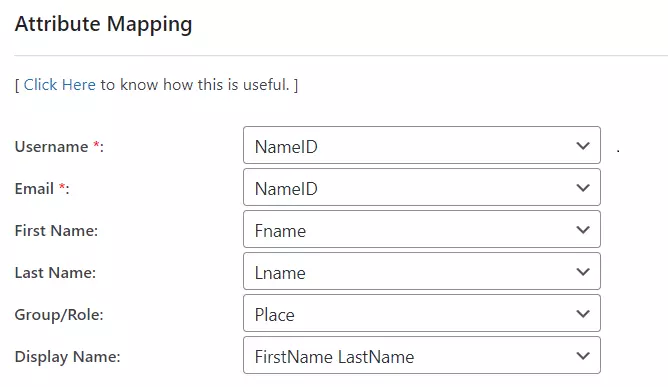

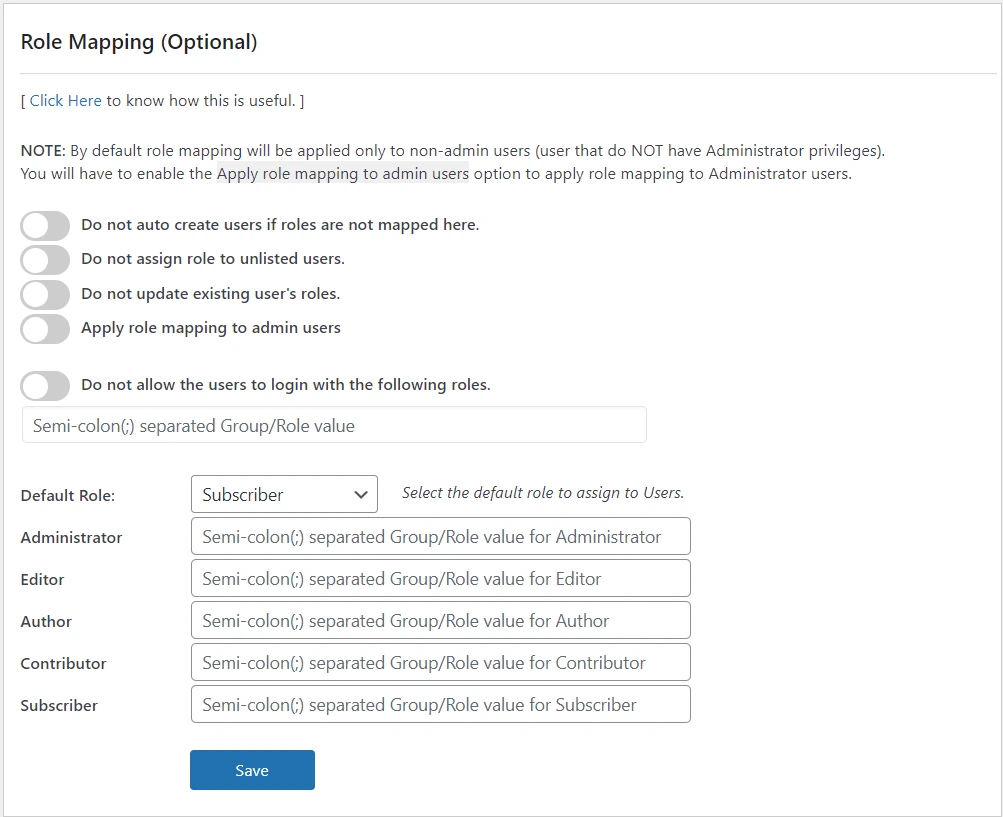

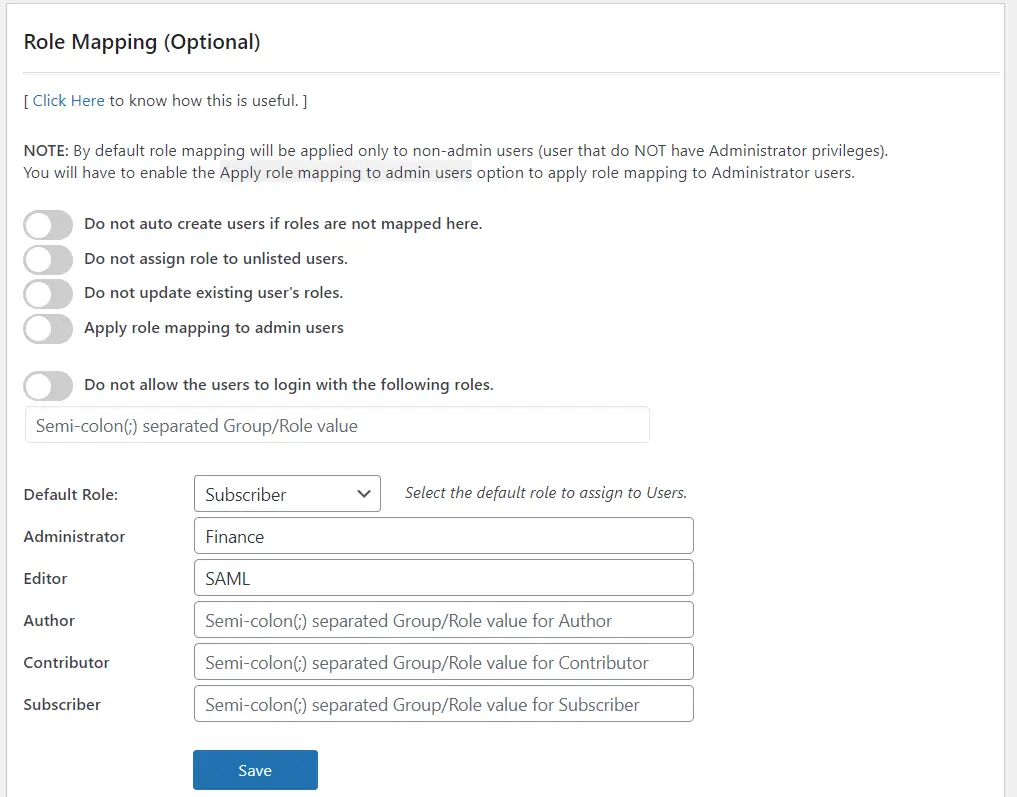

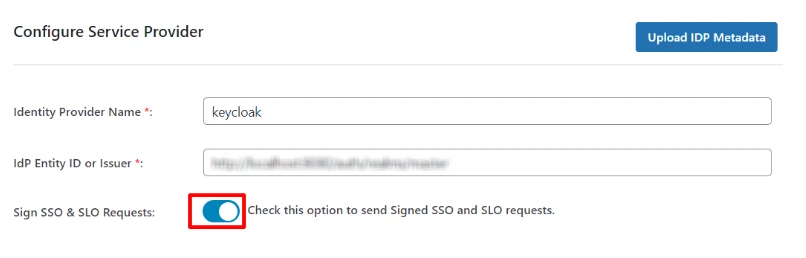

×Una vez que se haya configurado el SSO de WordPress Keycloak, puede continuar con algunos pasos de configuración adicionales para aprovechar al máximo WP Single Sign-On. Esto incluye pasos para la asignación de atributos avanzada y personalizada, la asignación de grupos y roles, el cierre de sesión único y más.

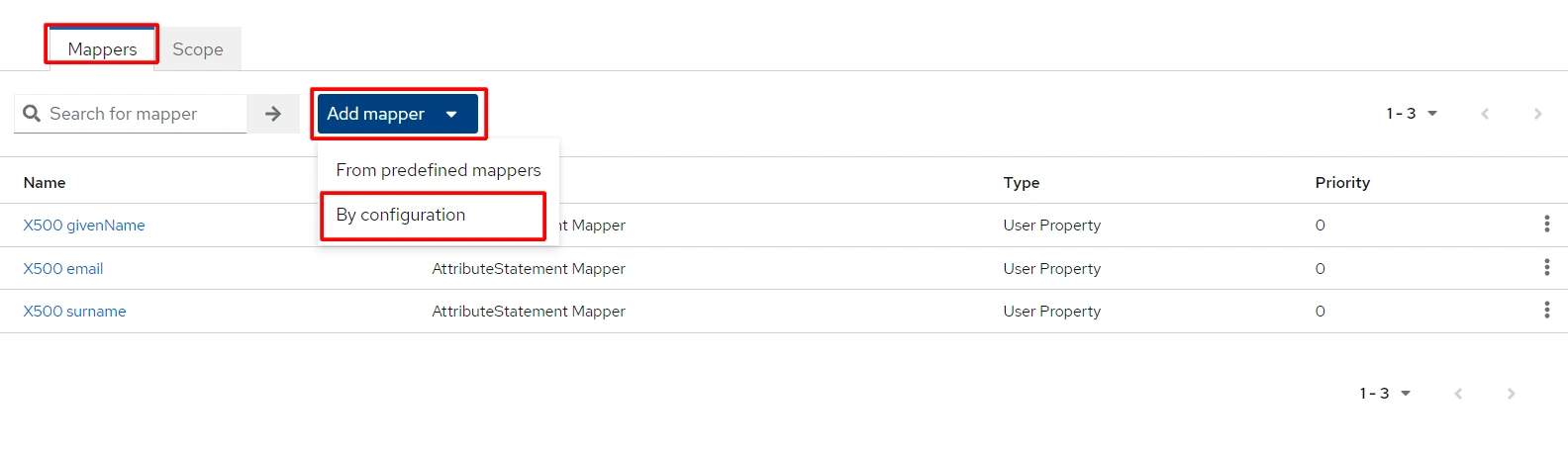

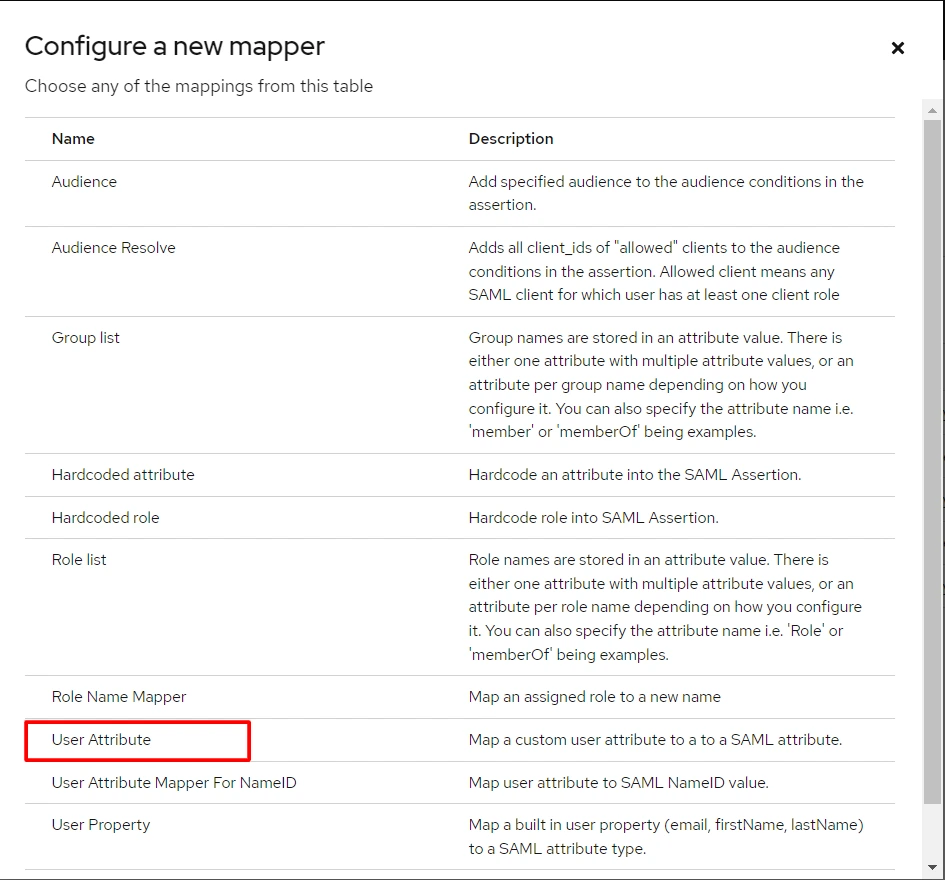

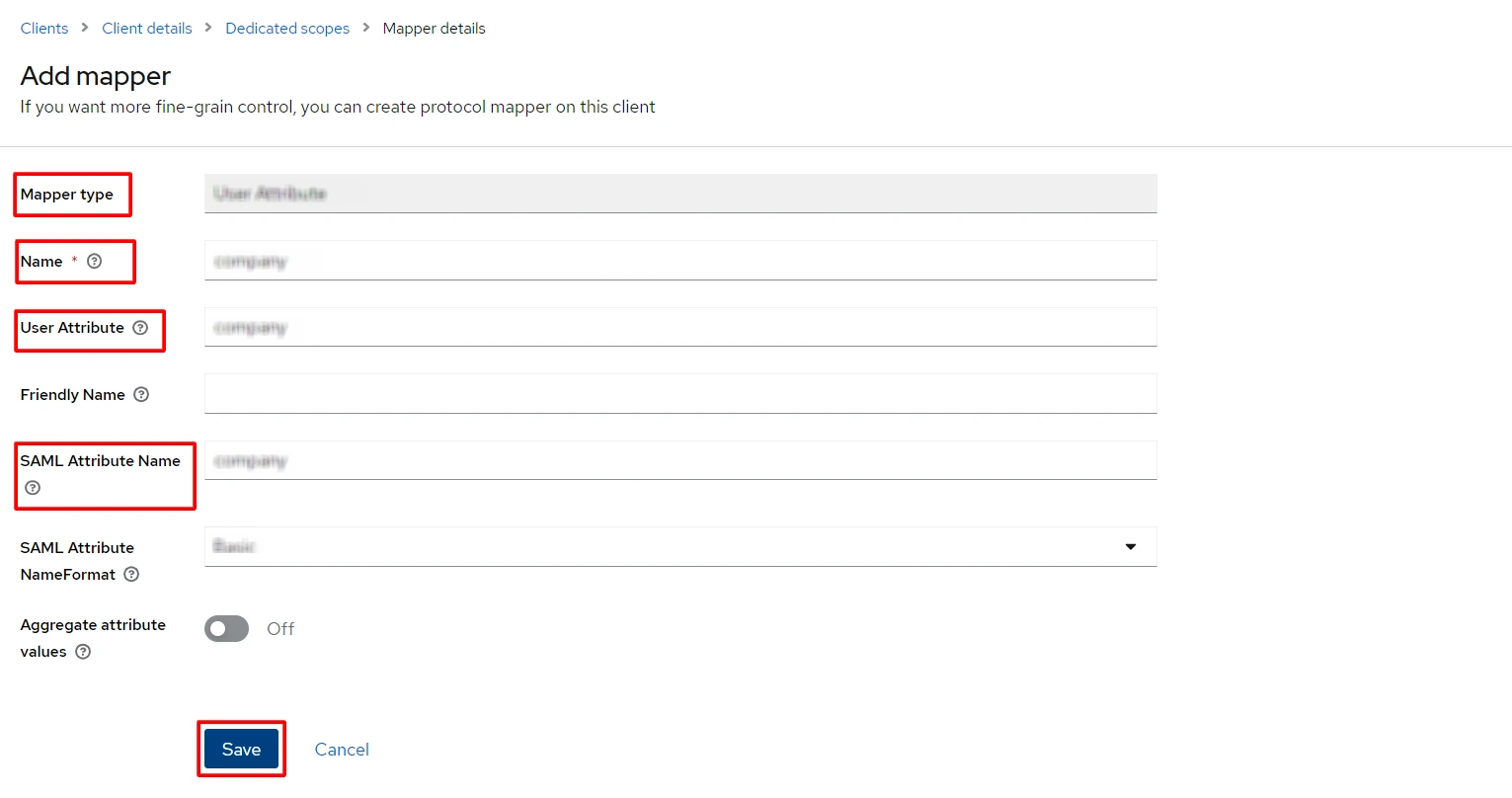

Agregar atributos adicionales en el lado de la capa de llaves:

| Nombre | El nombre que desea darle a este mapeador. |

| Atributo de usuario | El atributo personalizado que desea enviar a su proveedor de servicios. |

| Nombre descriptivo (opcional) | Cualquier nombre legible. |

| Nombre de atributo SAML | El nombre con el que desea enviar ese atributo personalizado a su proveedor de servicios. |

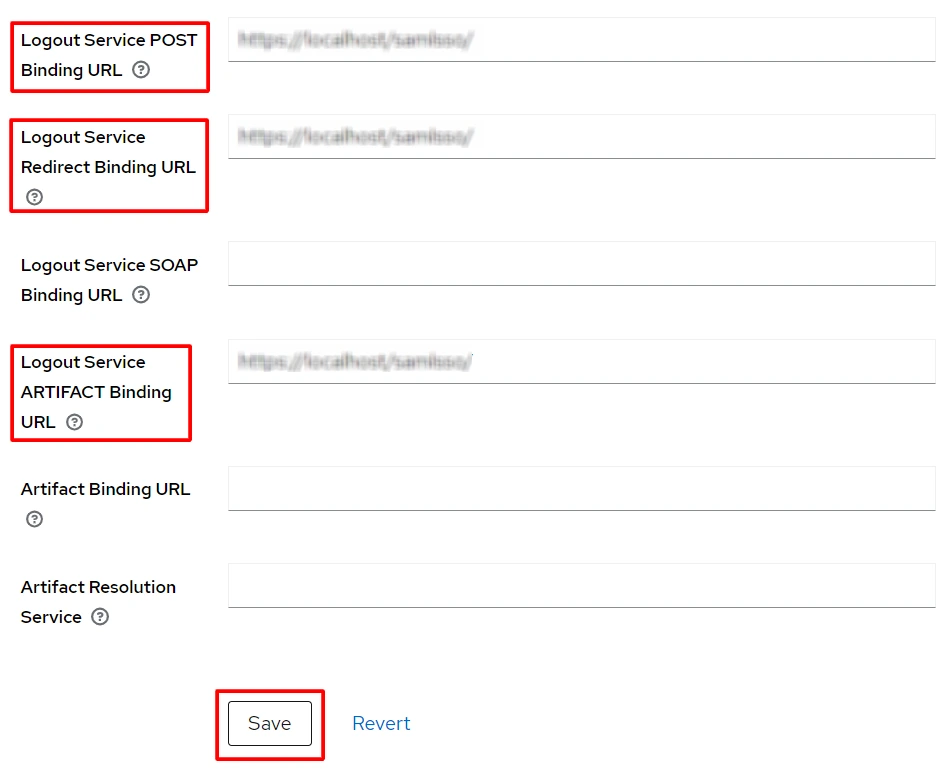

| URL de enlace POST del servicio de cierre de sesión | URL de cierre de sesión única que copió de los metadatos del proveedor de servicios. |

| URL de enlace de redireccionamiento del servicio de cierre de sesión | URL de cierre de sesión única que copió de los metadatos del proveedor de servicios. |

| Servicio de cierre de sesión URL de enlace ARTIFACT | URL de cierre de sesión única que copió de los metadatos del proveedor de servicios. |

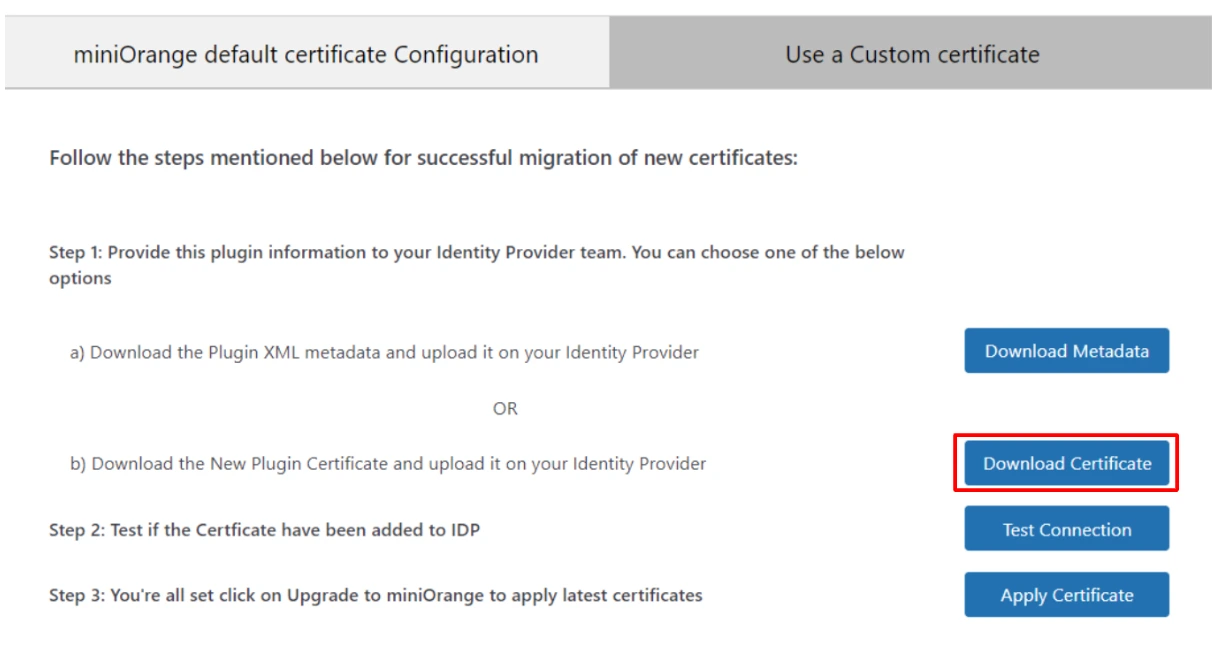

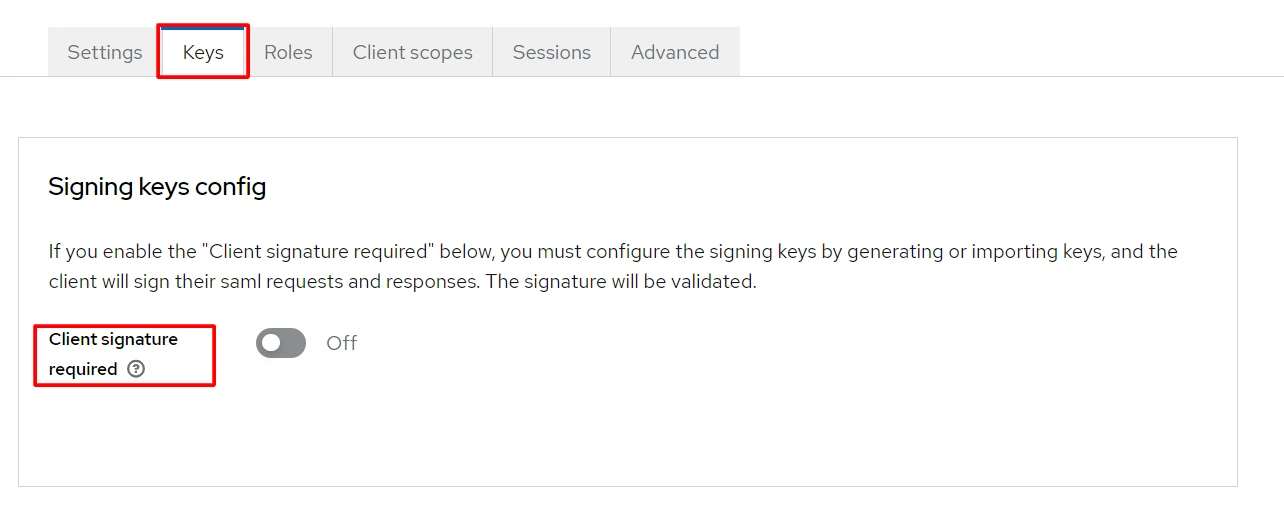

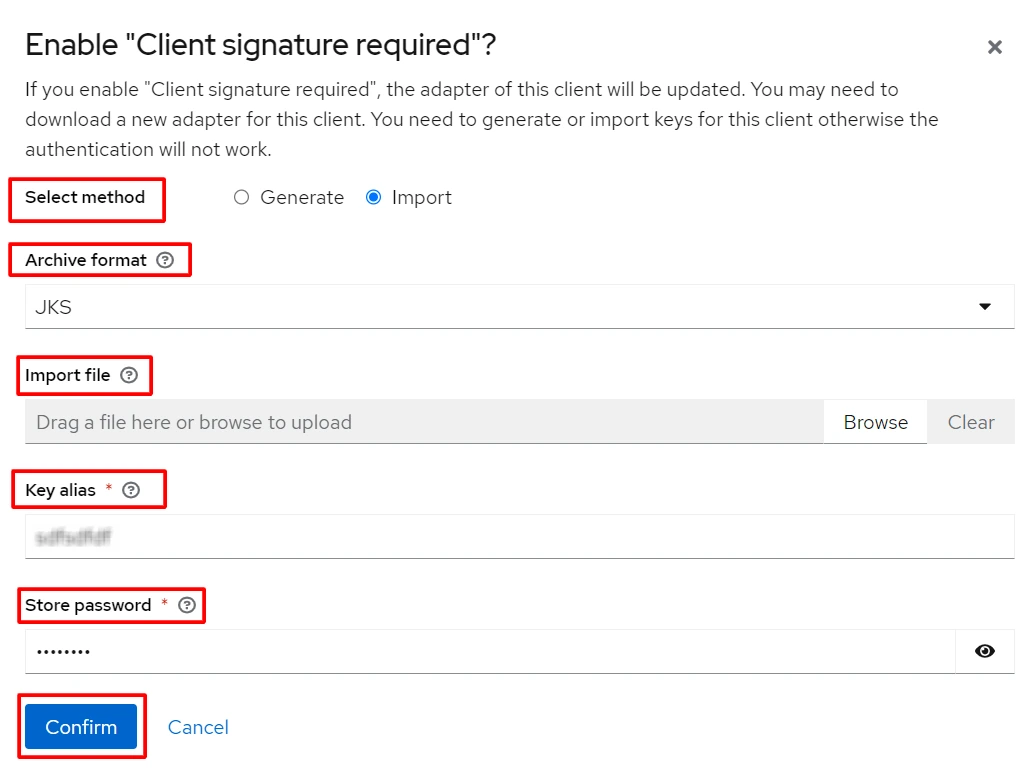

| Seleccionar método | importar |

| Formato de archivo | JKS |

| Importar archivo | Cargue el certificado que descargó del lado del complemento. |

| Alias de clave | Su nombre de usuario |

| Almacenar contraseña | Tu contraseña |

Configurar una configuración adicional para el mapeo de atributos avanzado y personalizado, el mapeo de grupos y roles, el cierre de sesión único junto con SSO le permite maximizar la eficiencia y la gestión de la identidad del usuario desde su IDP a su sitio de WordPress.

¿Necesitas ayuda? ¡Estamos aquí!

Gracias por su consulta.

Si no recibe noticias nuestras dentro de las 24 horas, no dude en enviar un correo electrónico de seguimiento a info@xecurify.com

Esta declaración de privacidad se aplica a los sitios web de miniorange que describen cómo manejamos la información personal. Cuando visita cualquier sitio web, este puede almacenar o recuperar información en su navegador, principalmente en forma de cookies. Esta información puede ser sobre usted, sus preferencias o su dispositivo y se utiliza principalmente para que el sitio funcione como usted espera. La información no lo identifica directamente, pero puede brindarle una experiencia web más personalizada. Haga clic en los encabezados de las categorías para comprobar cómo manejamos las cookies. Para conocer la declaración de privacidad de nuestras soluciones, puede consultar la políticas de privacidad.

Las cookies necesarias ayudan a que un sitio web sea totalmente utilizable al permitir funciones básicas como navegación en el sitio, iniciar sesión, completar formularios, etc. Las cookies utilizadas para la funcionalidad no almacenan ninguna información de identificación personal. Sin embargo, algunas partes del sitio web no funcionarán correctamente sin las cookies.

Estas cookies solo recopilan información agregada sobre el tráfico del sitio web, incluidos visitantes, fuentes, clics y visitas a la página, etc. Esto nos permite saber más sobre nuestras páginas más y menos populares junto con la interacción de los usuarios en los elementos procesables y, por lo tanto, permitirnos mejorar el rendimiento de nuestro sitio web y nuestros servicios.