Resultados de la búsqueda :

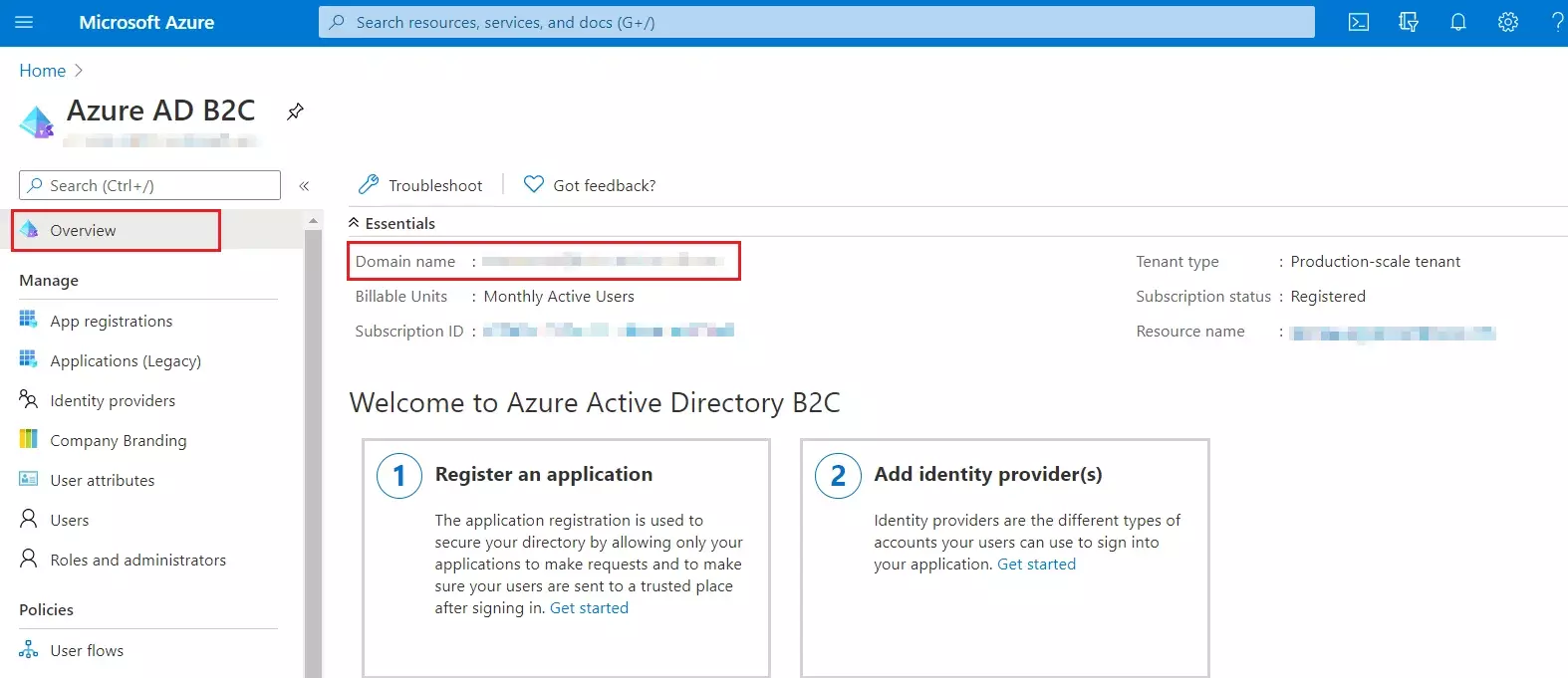

×Siga los pasos a continuación para configurar Azure AD B2C como proveedor de identidad

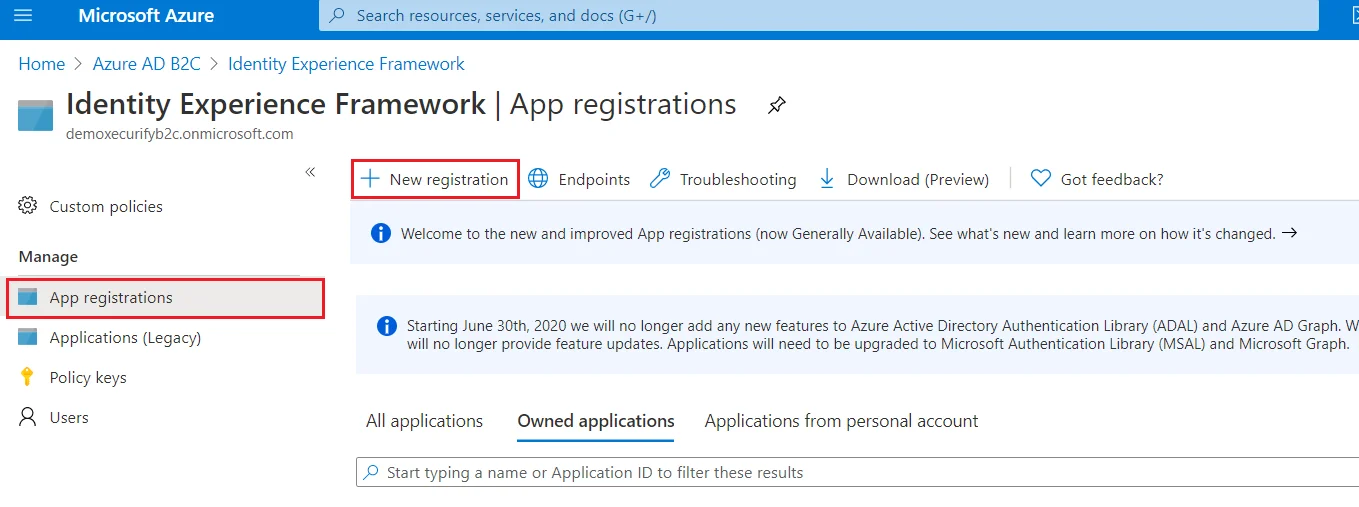

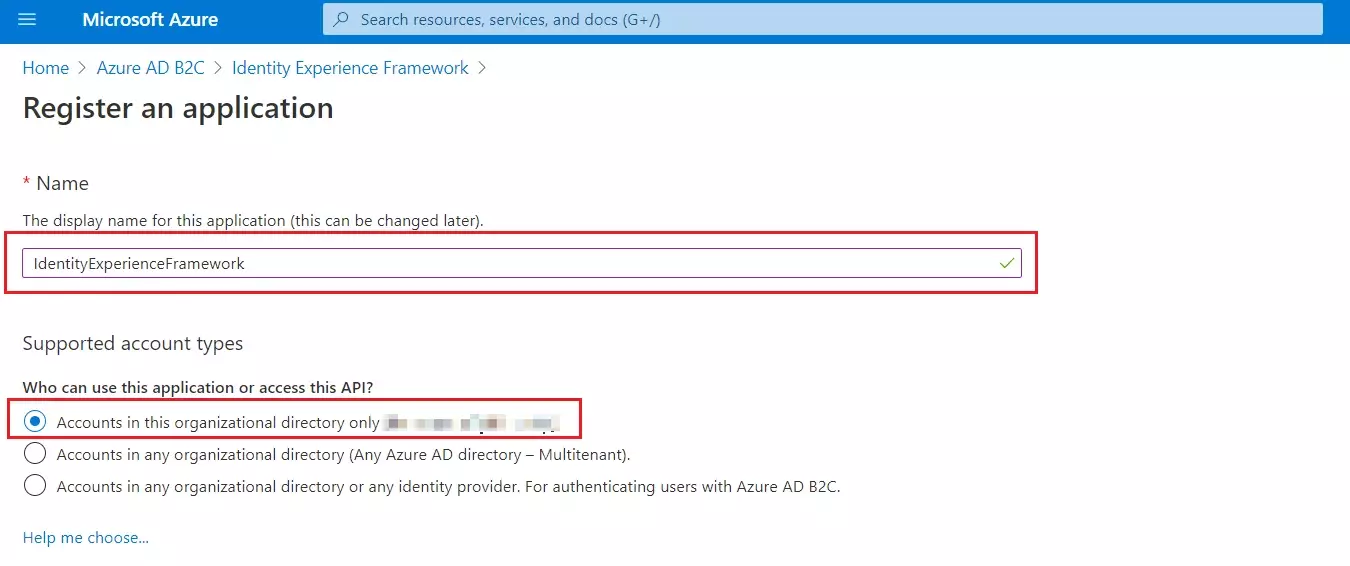

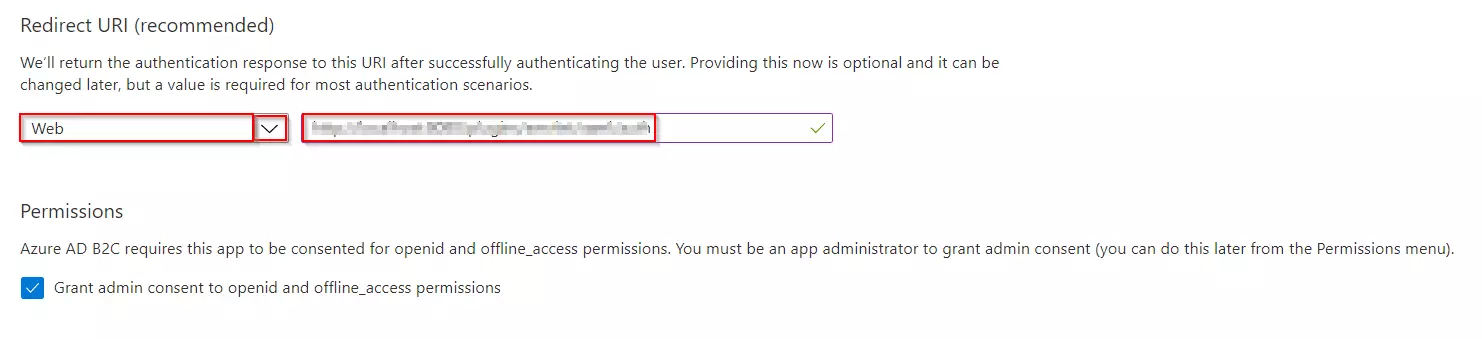

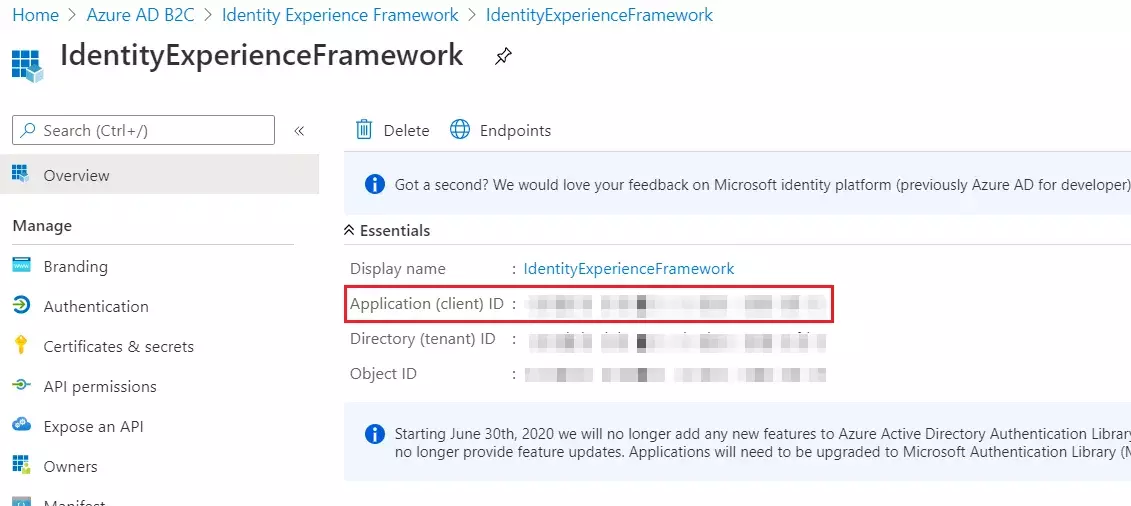

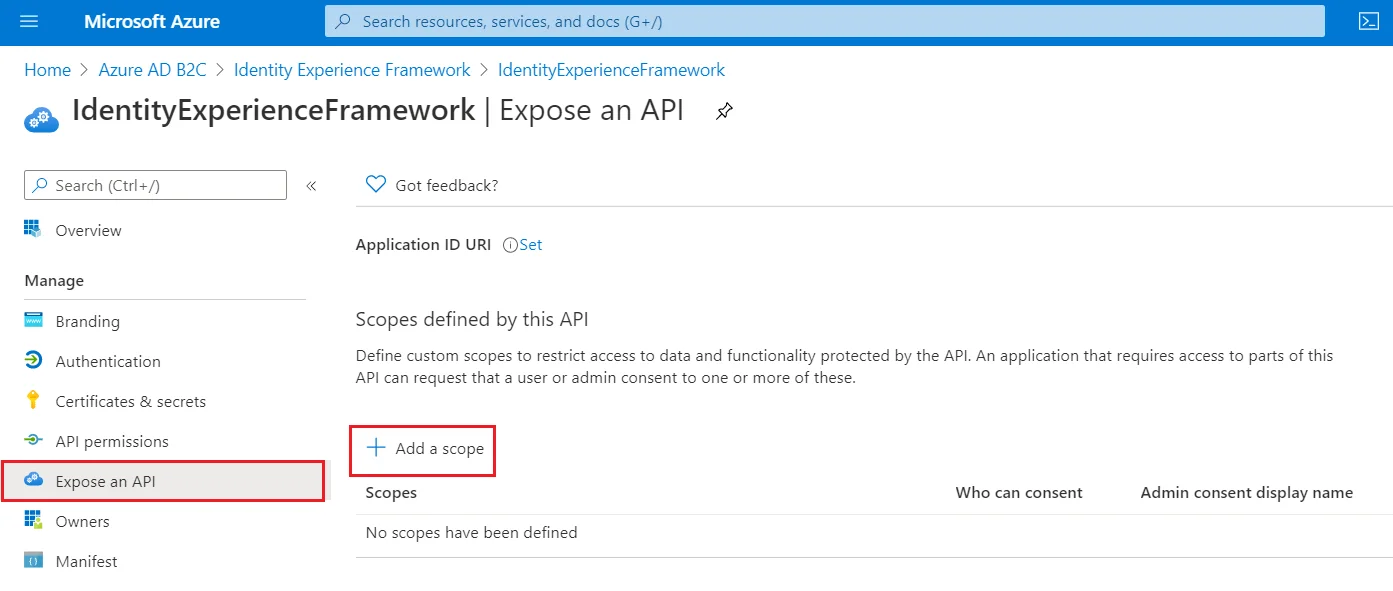

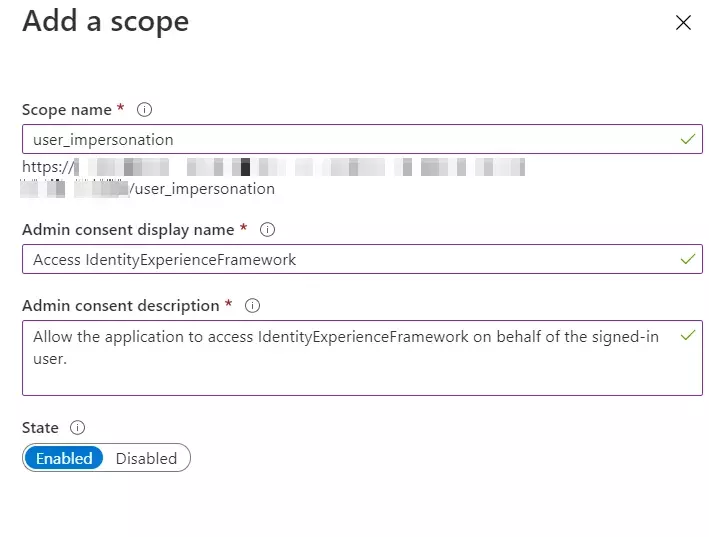

Registre la aplicación IdentityExperienceFramework

Registre la aplicación IdentityExperienceFramework

| Nombre de alcance | suplantación de usuario |

| Nombre para mostrar del consentimiento del administrador | Acceso IdentityExperienceFramework |

| Descripción del consentimiento del administrador | Permitir que la aplicación acceda a IdentityExperienceFramework en nombre del usuario que inició sesión |

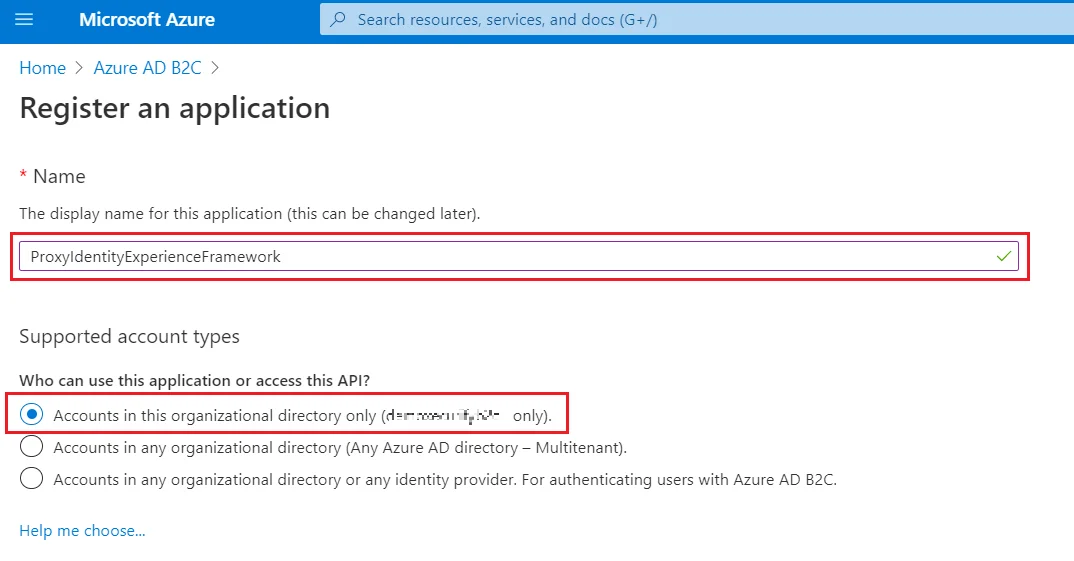

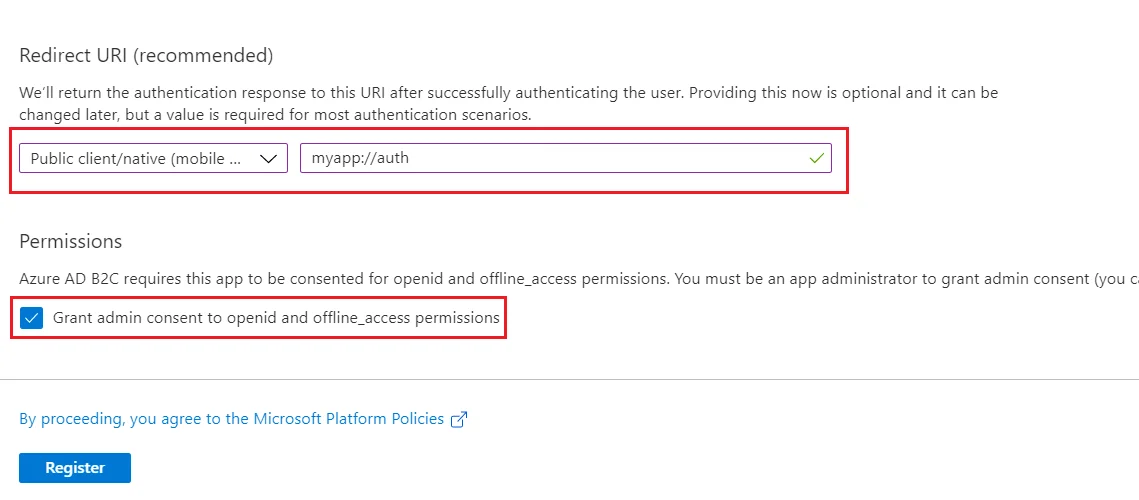

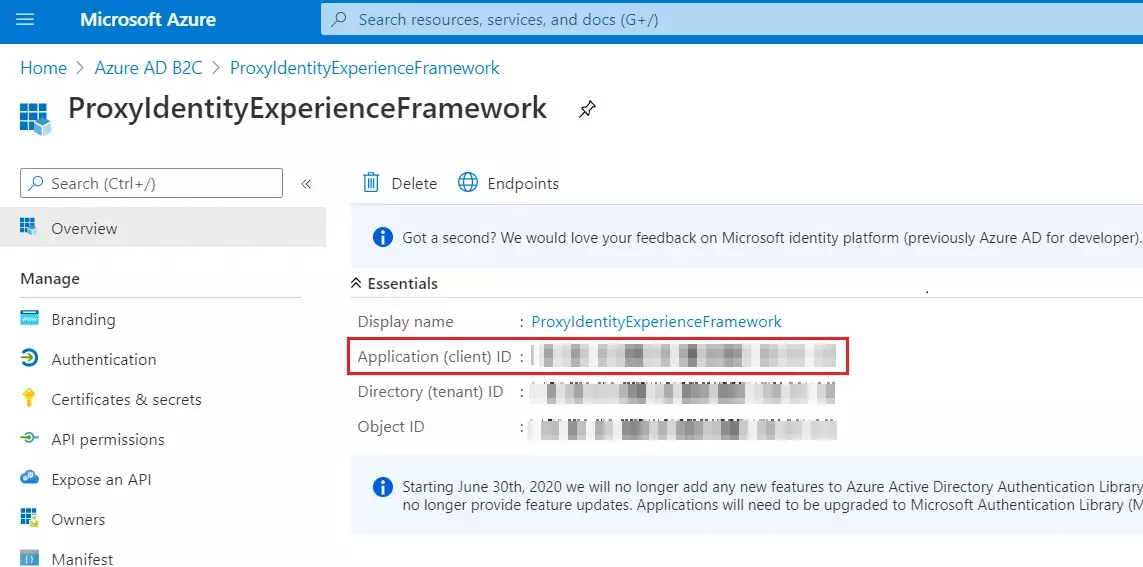

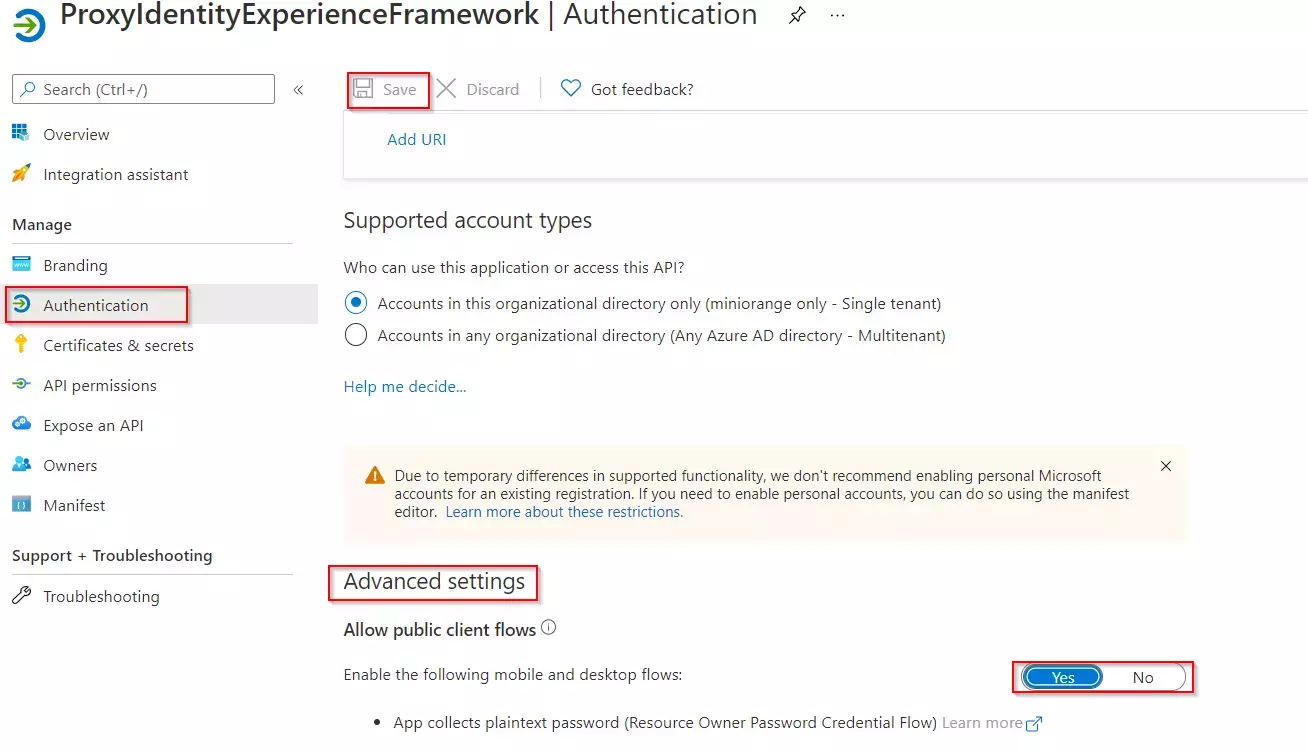

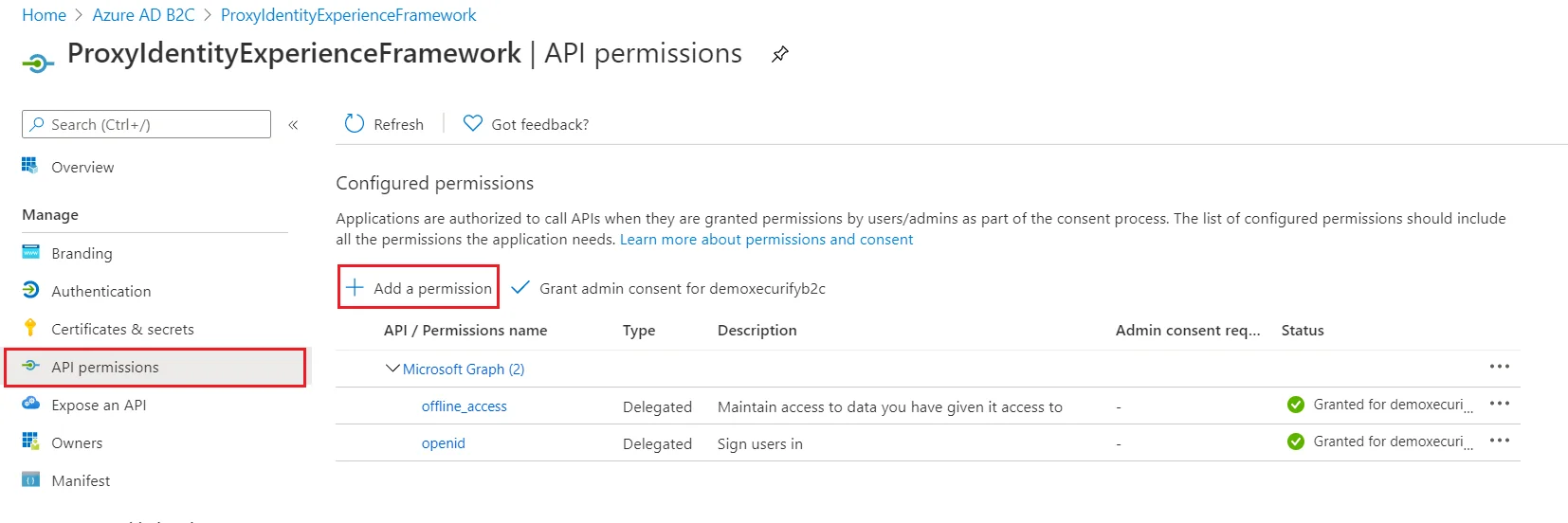

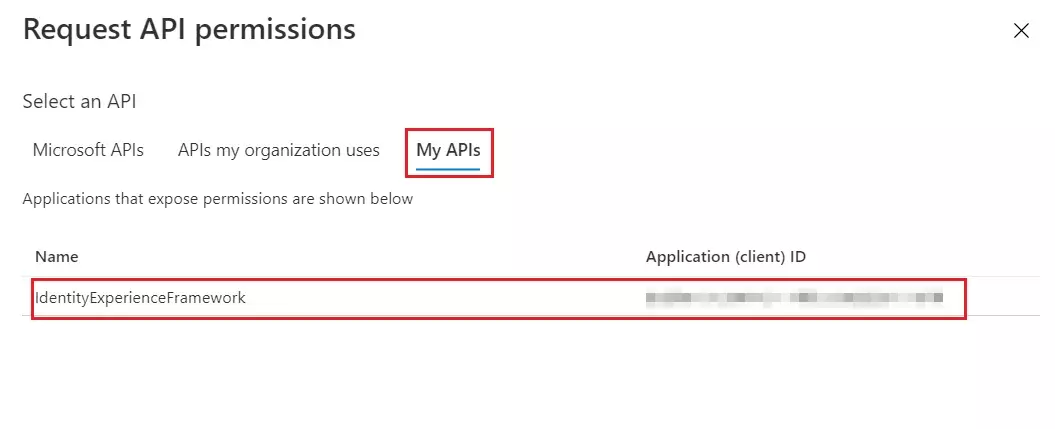

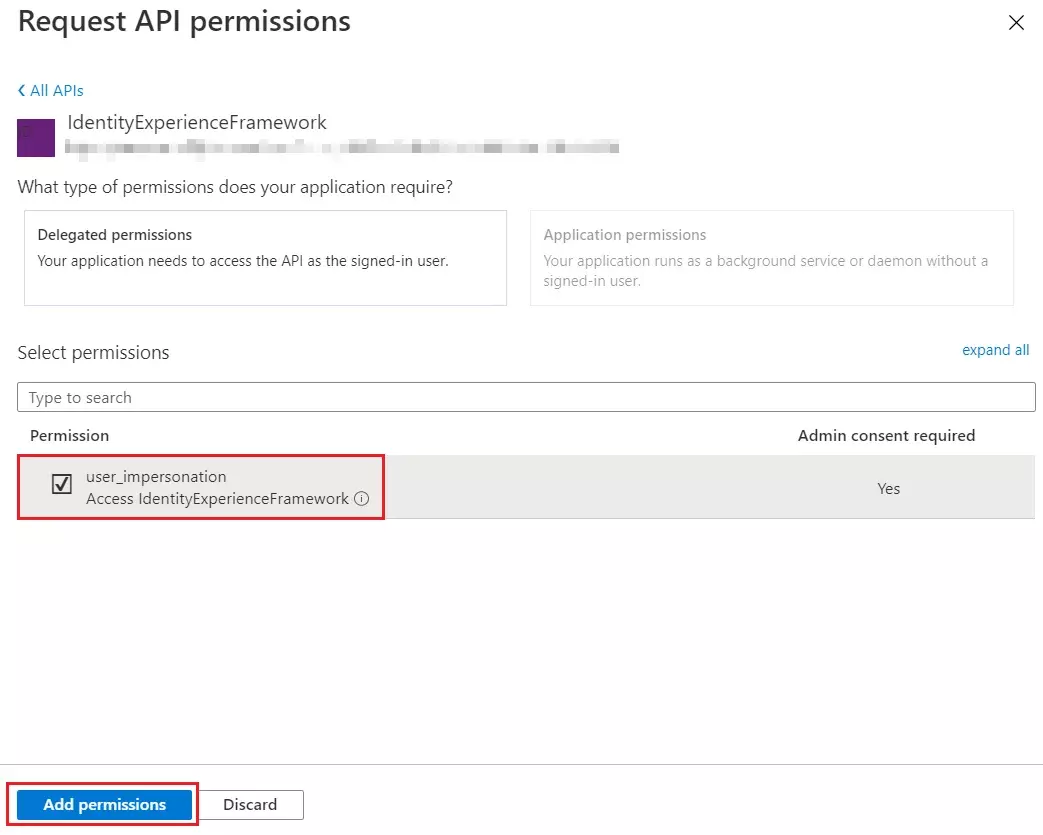

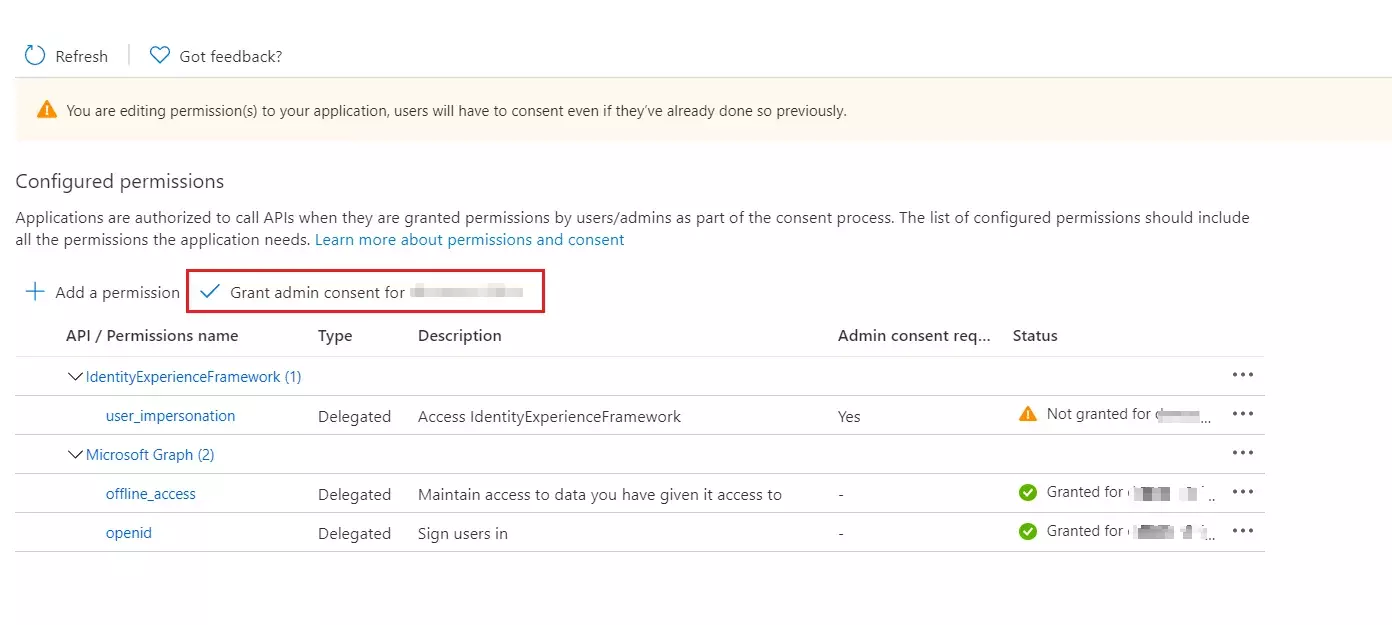

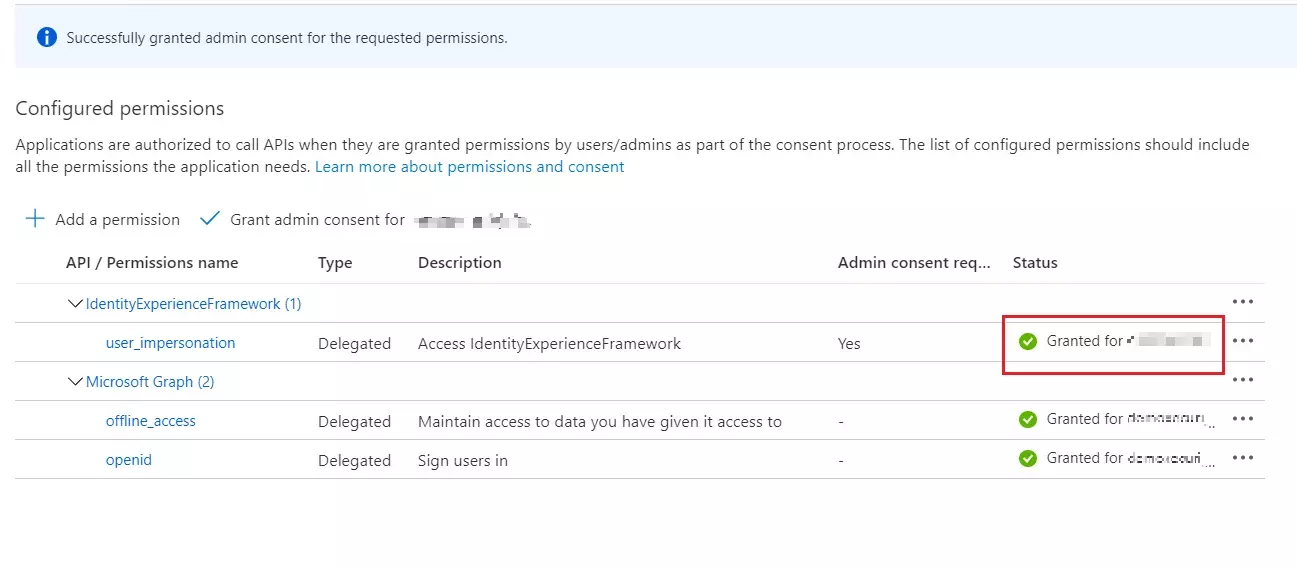

Registre la aplicación ProxyIdentityExperienceFramework

Registre la aplicación ProxyIdentityExperienceFramework

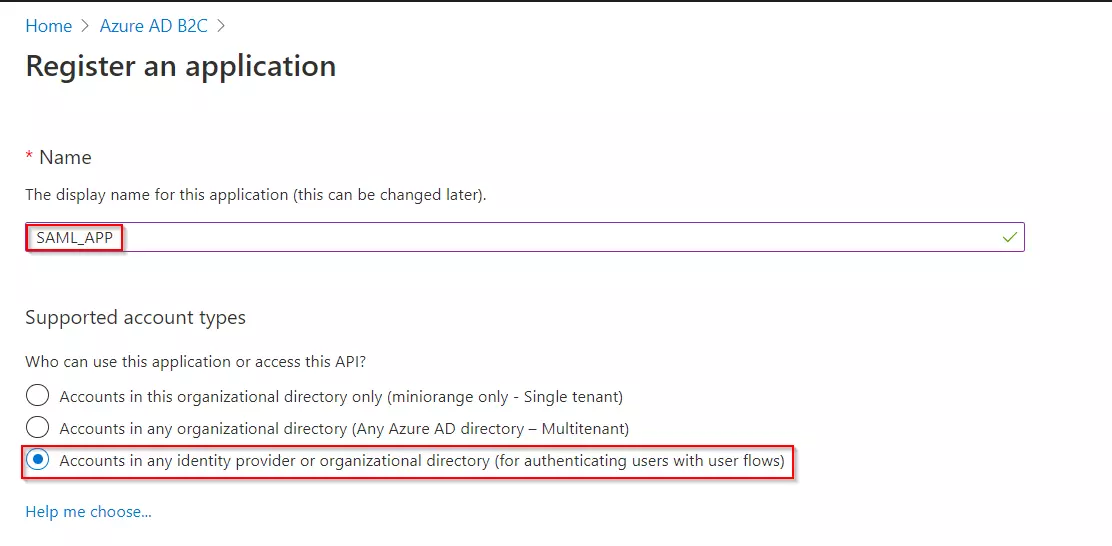

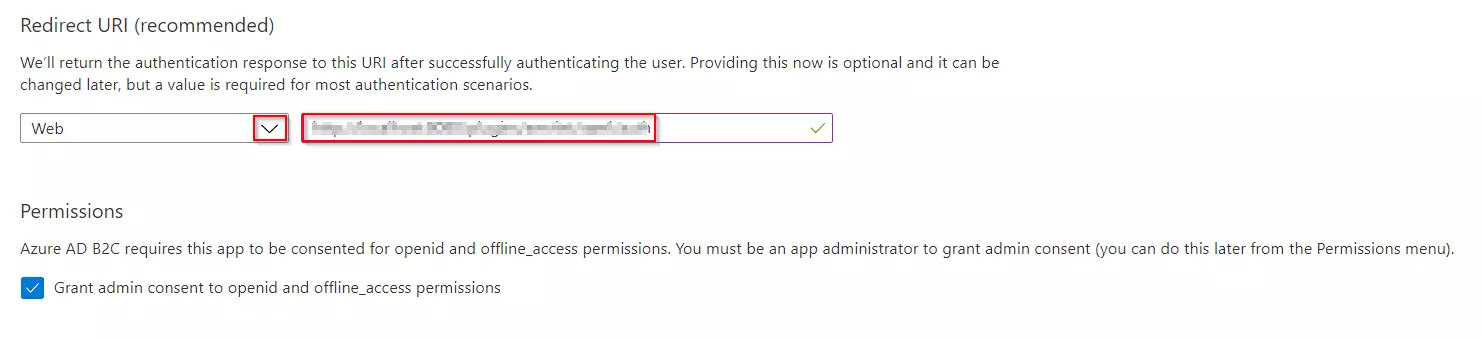

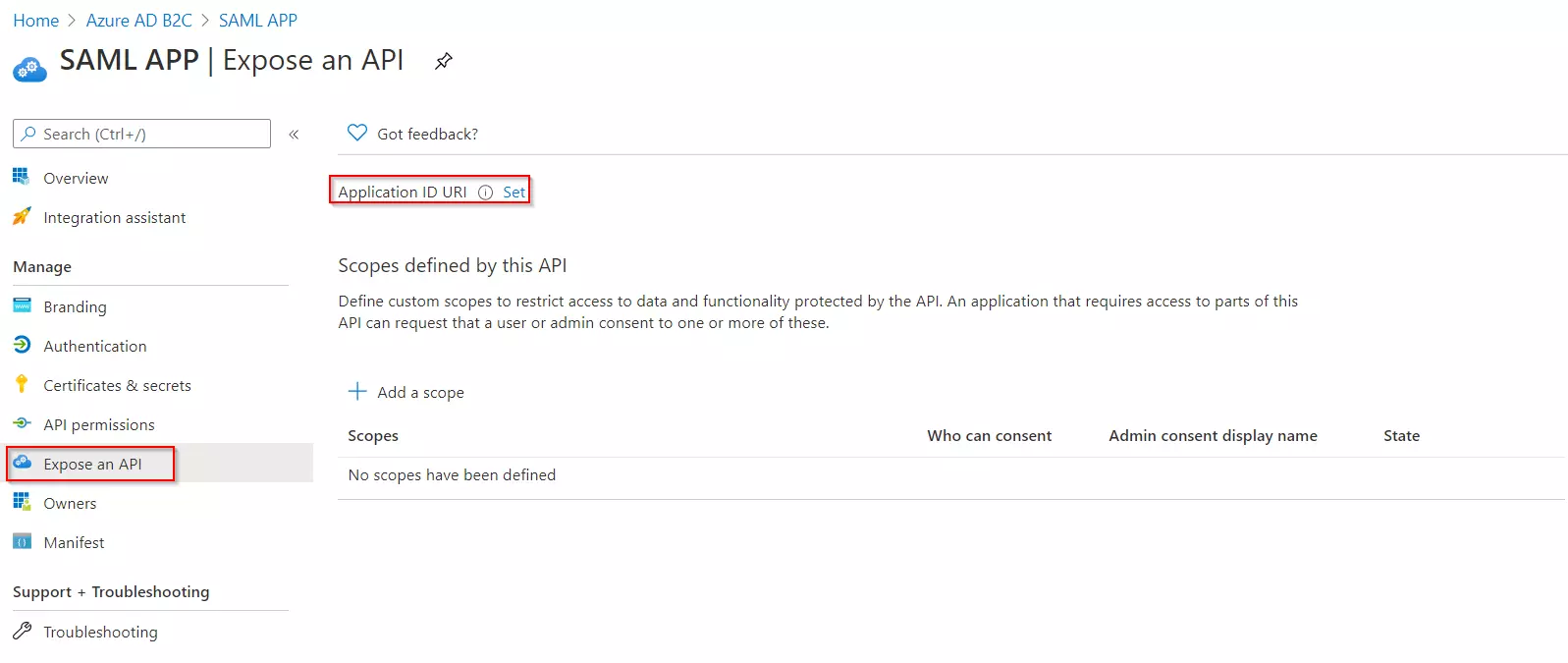

Registre la aplicación SAML

Registre la aplicación SAML

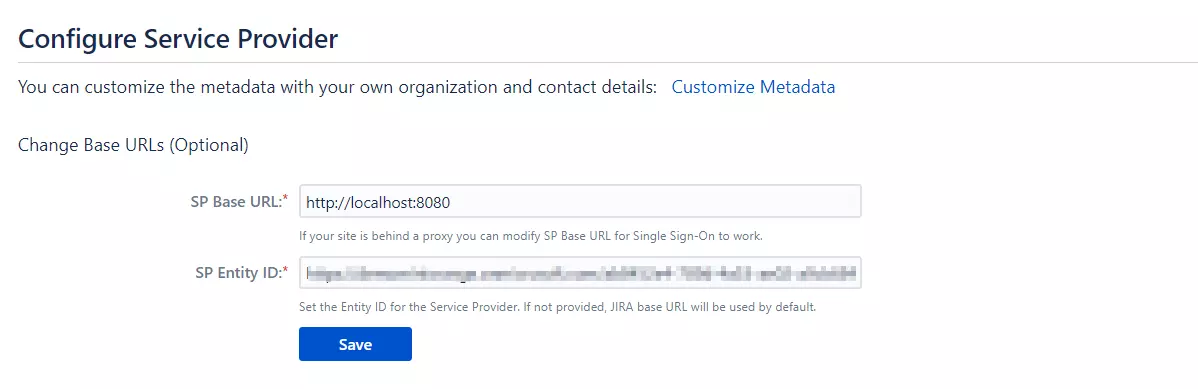

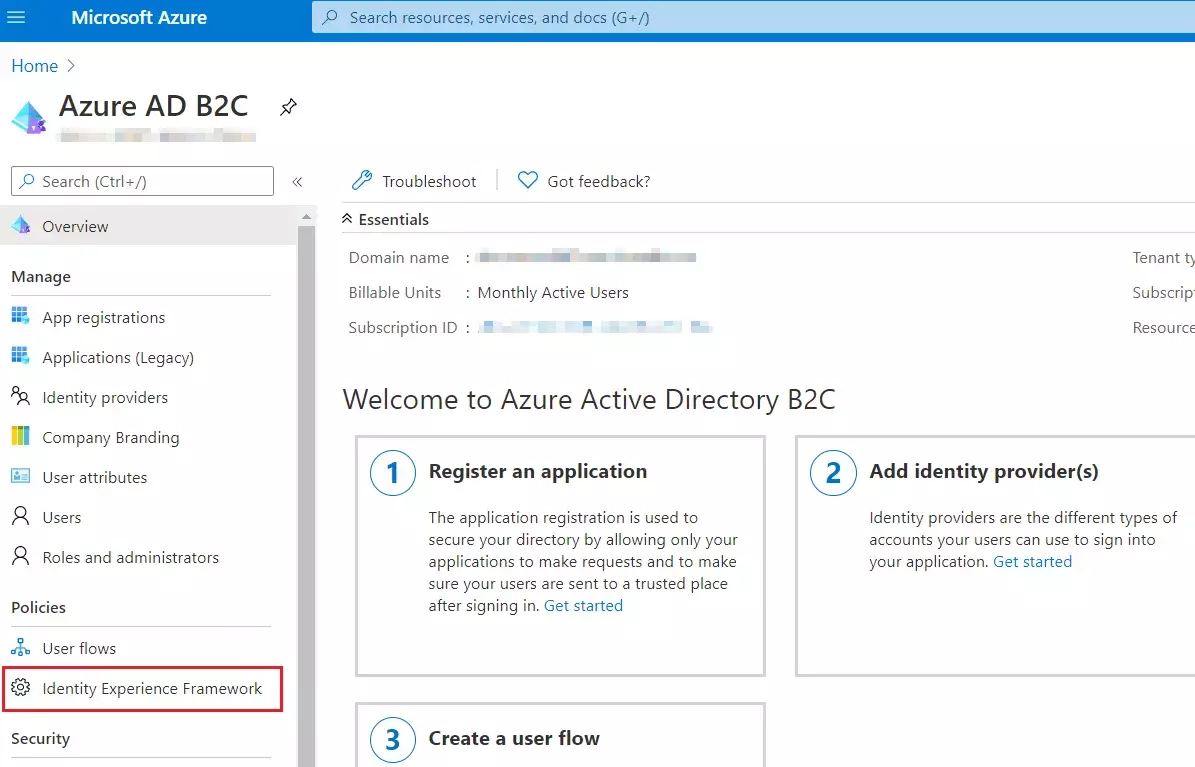

Generar políticas de SSO

Generar políticas de SSO

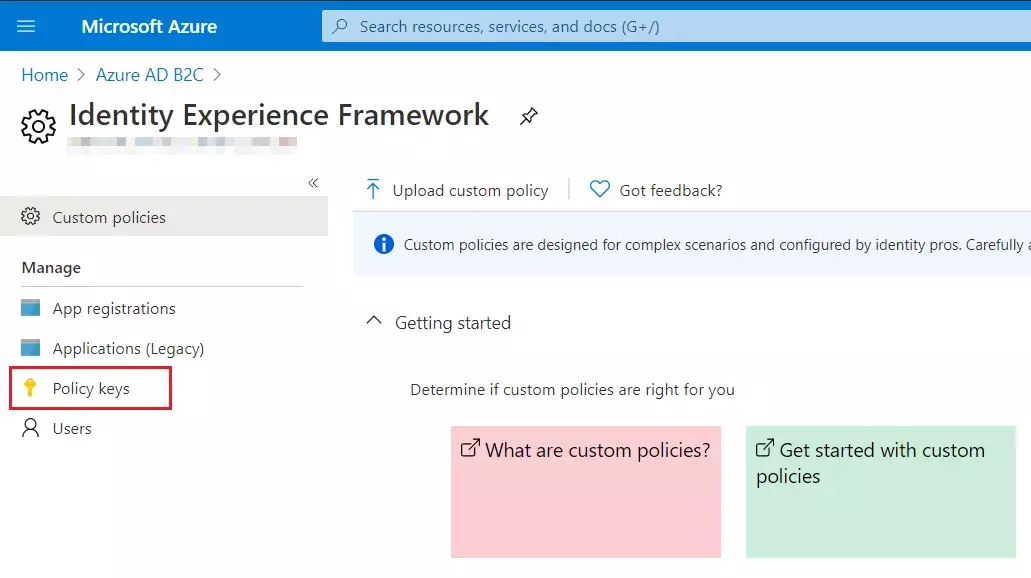

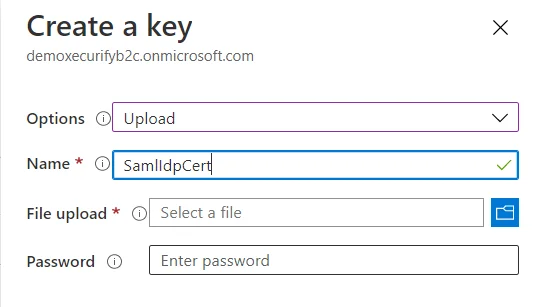

Cargar el certificado

Cargar el certificado

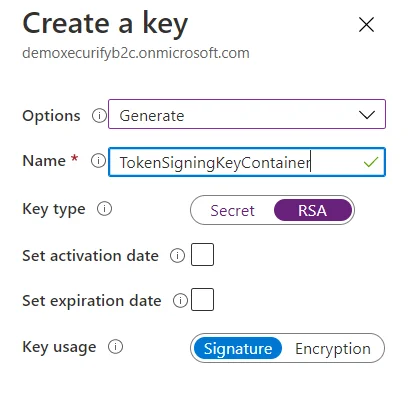

Crear la clave de firma

Crear la clave de firma

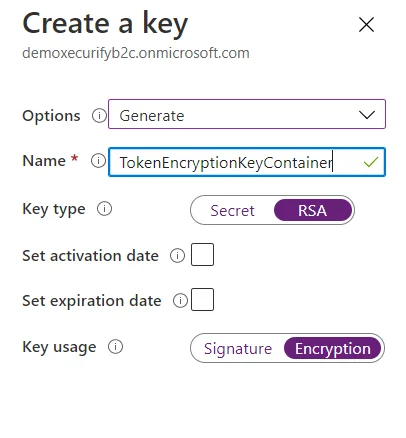

Crear la clave de cifrado

Crear la clave de cifrado

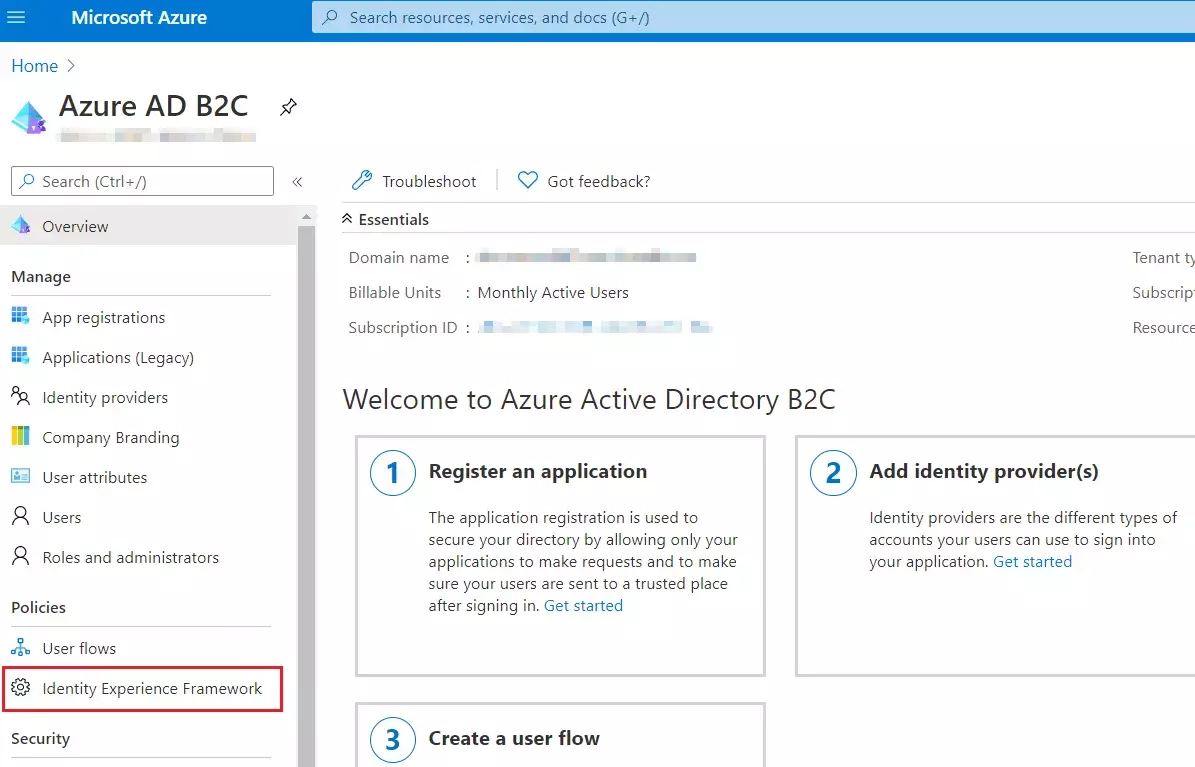

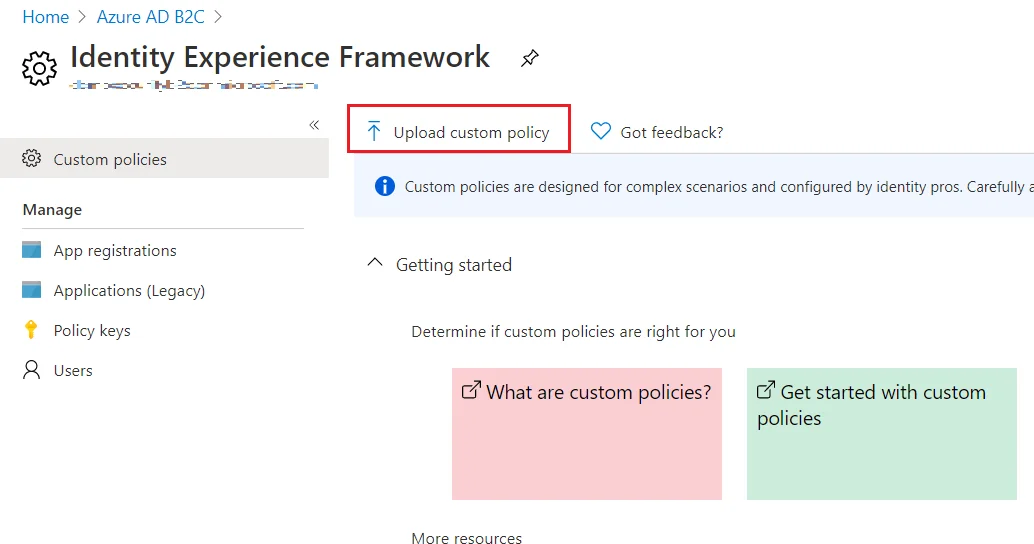

Cargar las políticas

Cargar las políticas

| 1 | TrustFrameworkBase.xml |

| 2 | TrustFrameworkExtensions.xml |

| 3 | Regístrate o inicia sesión.xml |

| 4 | PerfilEditar.xml |

| 5 | Restablecer contraseña.xml |

| 6 | Regístrate o inicia sesión SAML.xml |

Note: Para el siguiente paso, utilice la URL de metadatos de IDP como:

https://tenant-name.b2clogin.com/tenant-name.onmicrosoft.com/B2C_1A_signup_signin_saml/Samlp/metadata.