Resultados de la búsqueda :

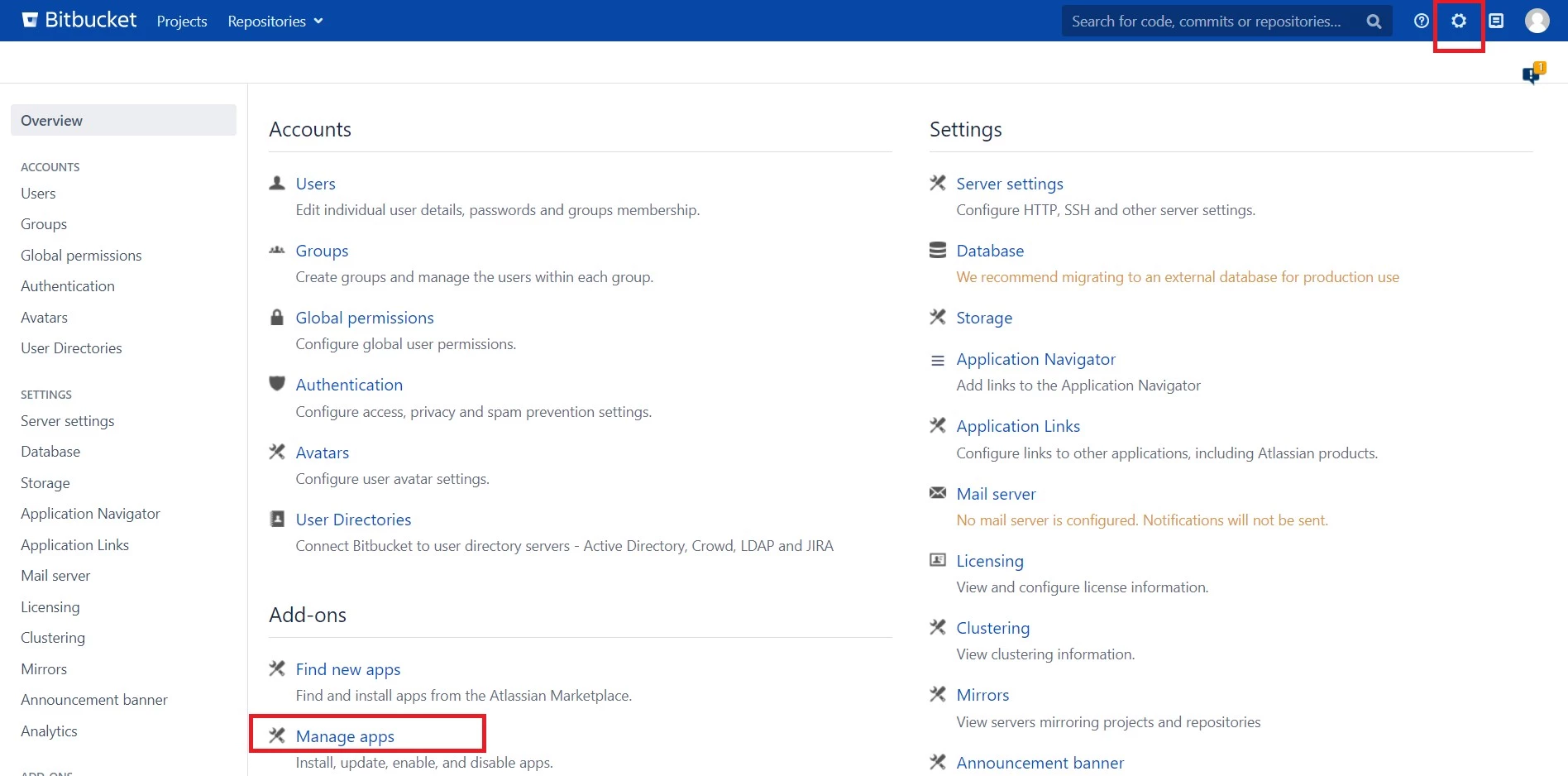

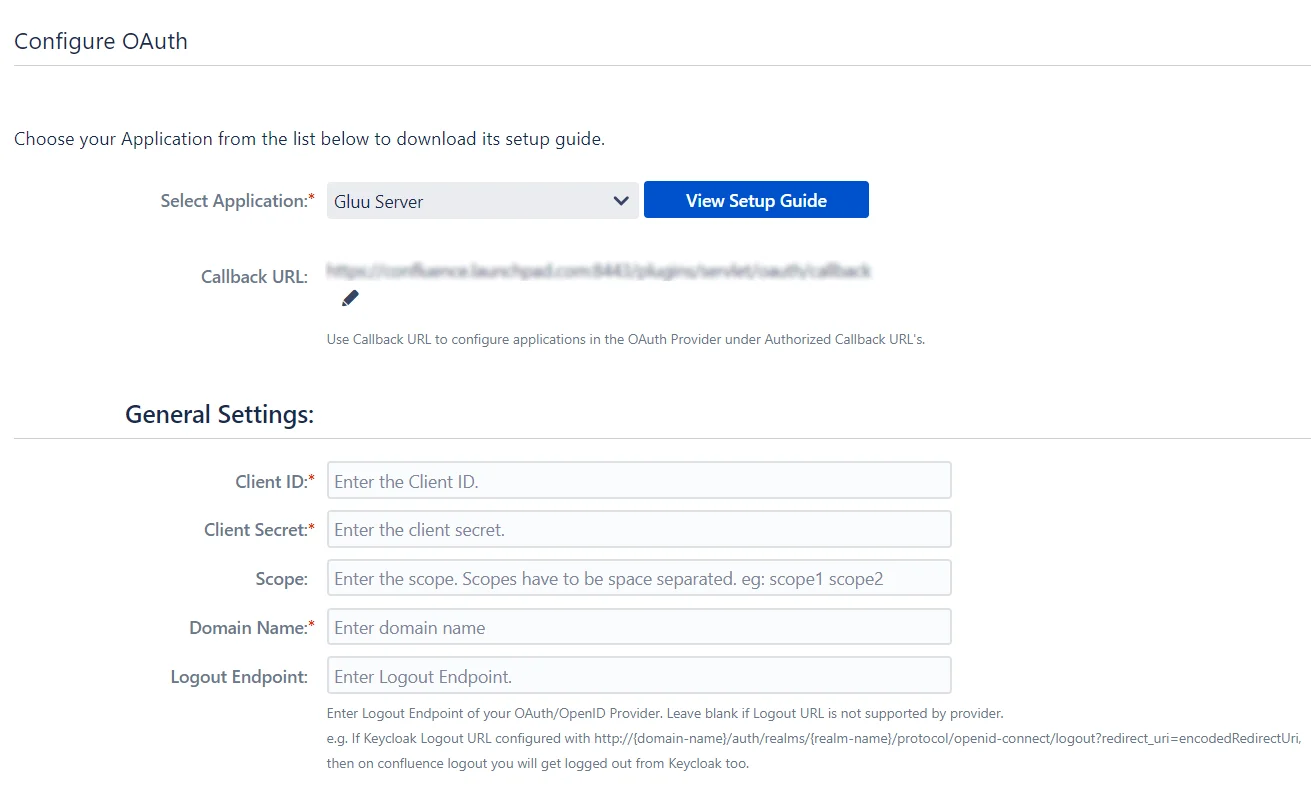

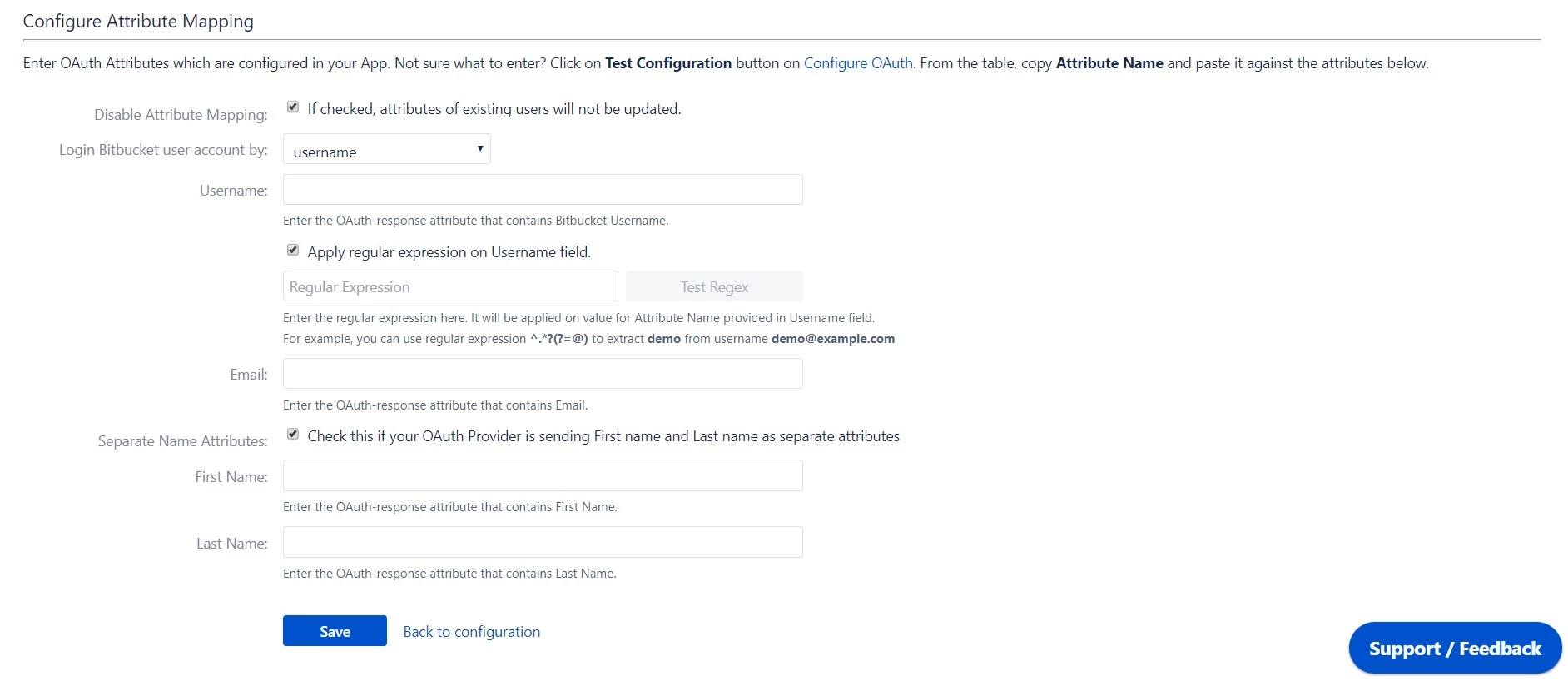

×La aplicación Bitbucket OAuth/OpenID ofrece la posibilidad de habilitar el inicio de sesión único OAuth/OpenID para Bitbucket. Bitbucket es compatible con todos los proveedores de OAuth/OpenID. Aquí repasaremos una guía para configurar SSO entre Bitbucket y el proveedor OAuth/OpenID. Al final de esta guía, los usuarios de su proveedor de OAuth/OpenID deberían poder iniciar sesión y registrarse en Bitbucket.

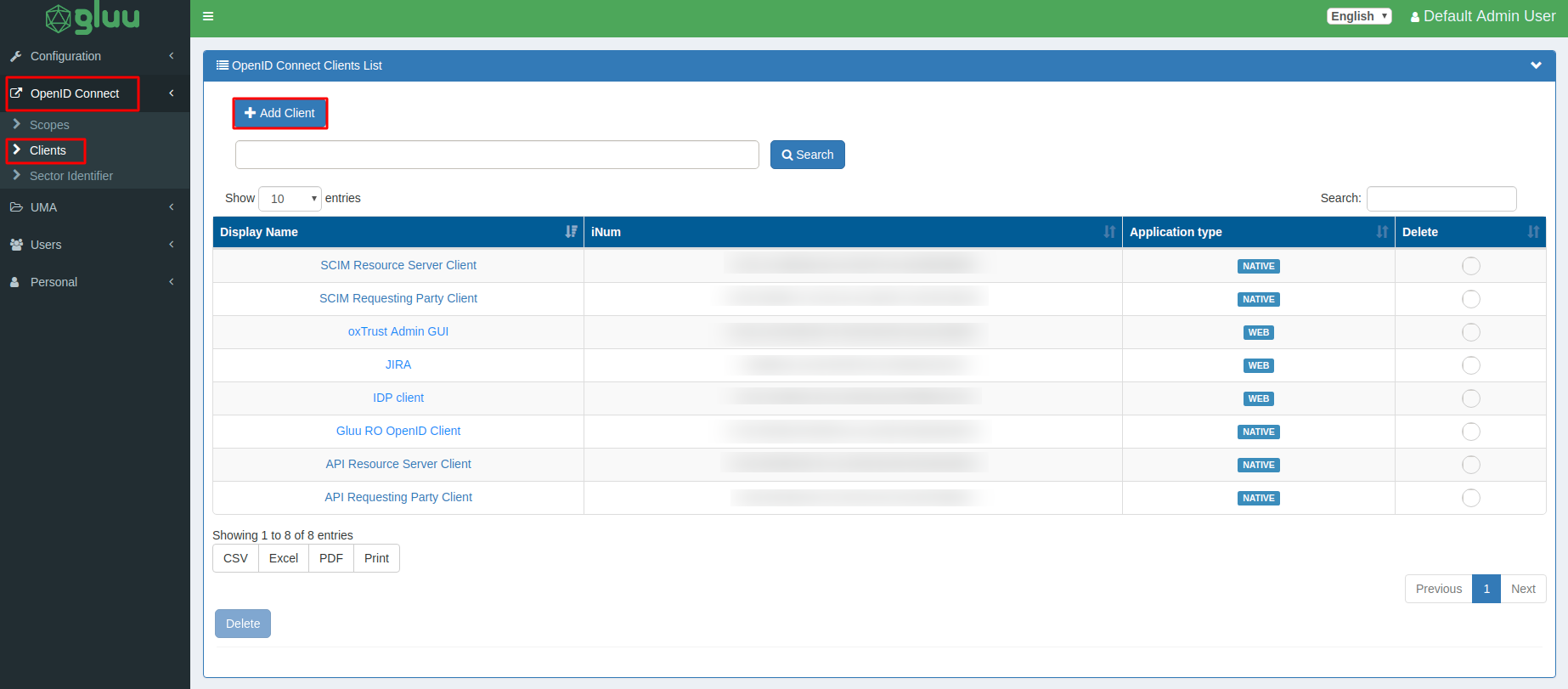

Para integrar su proveedor OAuth/OpenID con Bitbucket, necesita los siguientes elementos:

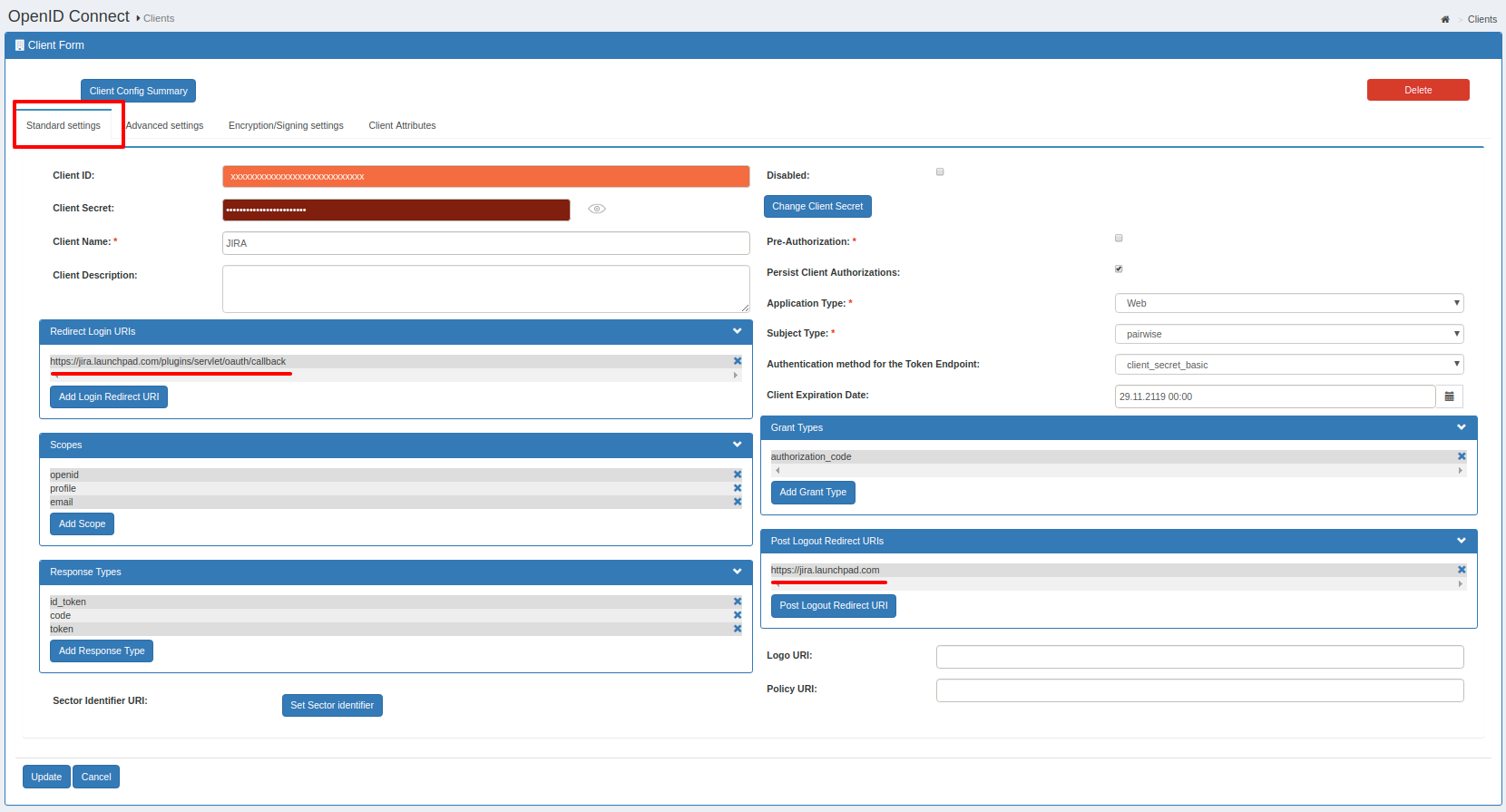

| Nombre del cliente: | Ingrese el nombre de la aplicación cliente, por ejemplo, JIRA. |

| Método de autenticación para el punto final del token: | Seleccione client_secret_post de la lista. |

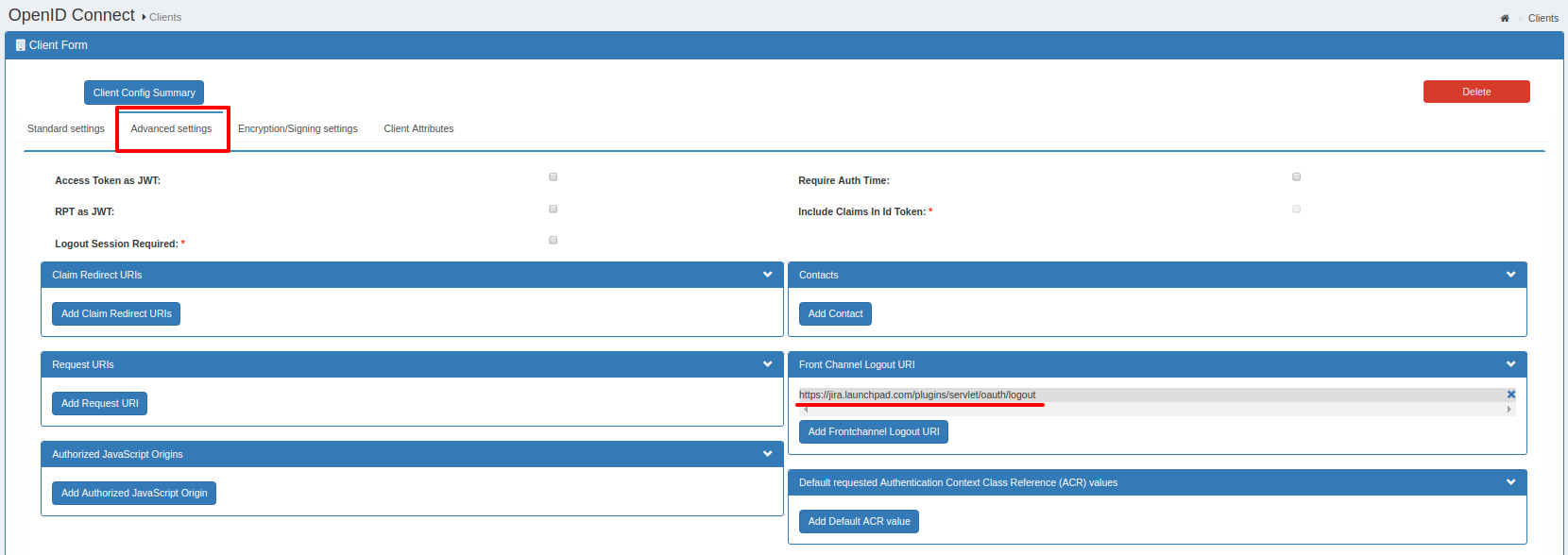

| URI de inicio de sesión de redirección: | Ingrese la URL de devolución de llamada proporcionada en el complemento en el Configurar OAuth . p.ej /plugins/servlet/oauth/devolución de llamada |

| Alcances: | Seleccione openid, perfil y email de la lista. |

| Tipo de respuesta: | Seleccione código, ficha y token_id. |

| Tipo de subvención: | Seleccione Código de Autorización de la lista. |

| URI de redireccionamiento posterior al cierre de sesión: | Ingrese la URL a la que desea redirigir después de cerrar sesión. por ejemplo, URL base de JIRA. |

Si está buscando algo que no puede encontrar, envíenos un correo electrónico a info@xecurify.com