Resultados de la búsqueda :

×La aplicación Confluence SAML ofrece la posibilidad de habilitar el inicio de sesión único SAML para el software Confluence. Confluence Software es compatible con todos los proveedores de identidad SAML. Aquí repasaremos una guía para configurar SSO entre Confluence y su proveedor de identidad. Al final de esta guía, los usuarios de su proveedor de identidad deberían poder iniciar sesión y registrarse en Confluence Software.

Para integrar su proveedor de identidad (IDP) con Confluence, necesita los siguientes elementos:

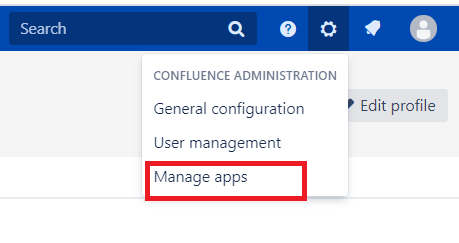

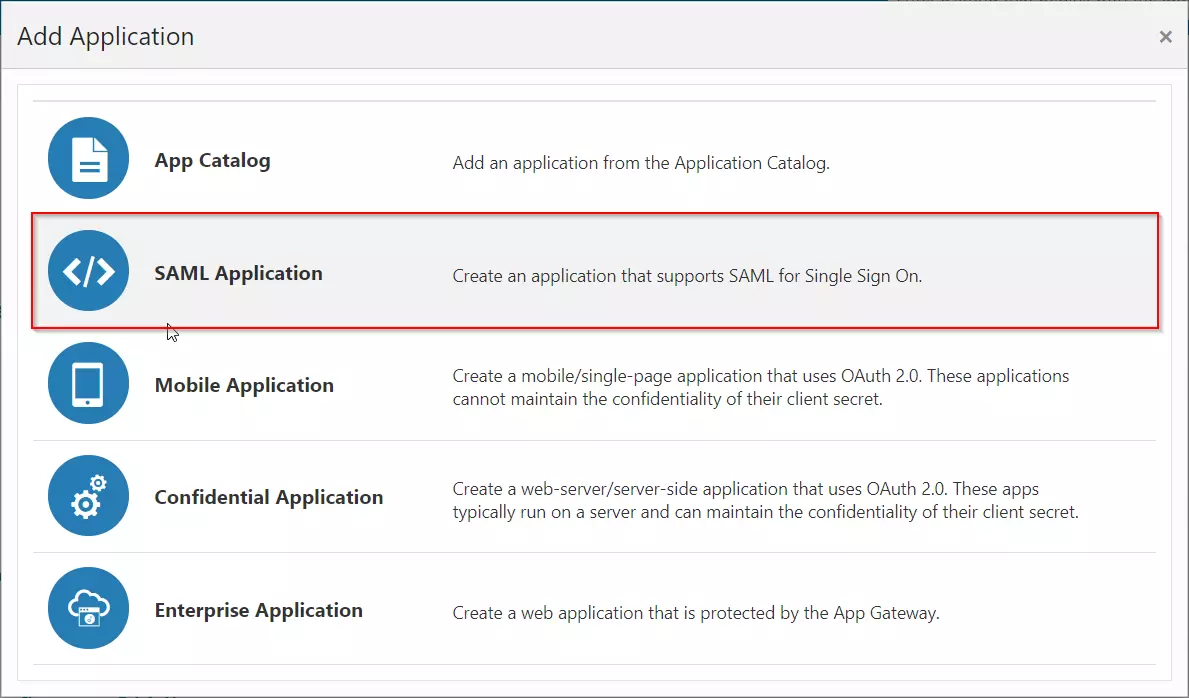

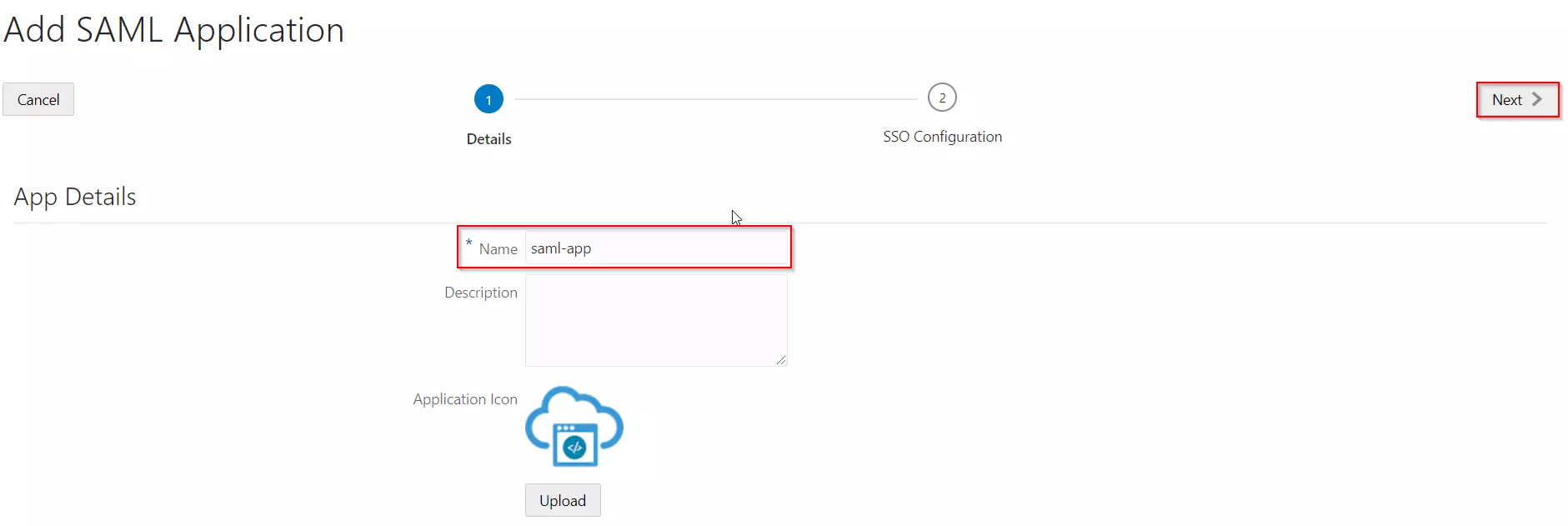

Siga los pasos a continuación para configurar Oracle Identity Cloud Service (IDCS) como proveedor de identidad (IDP).

Configuración de Oracle Identity Cloud Service (IDCS) como IdP

Configuración de Oracle Identity Cloud Service (IDCS) como IdP

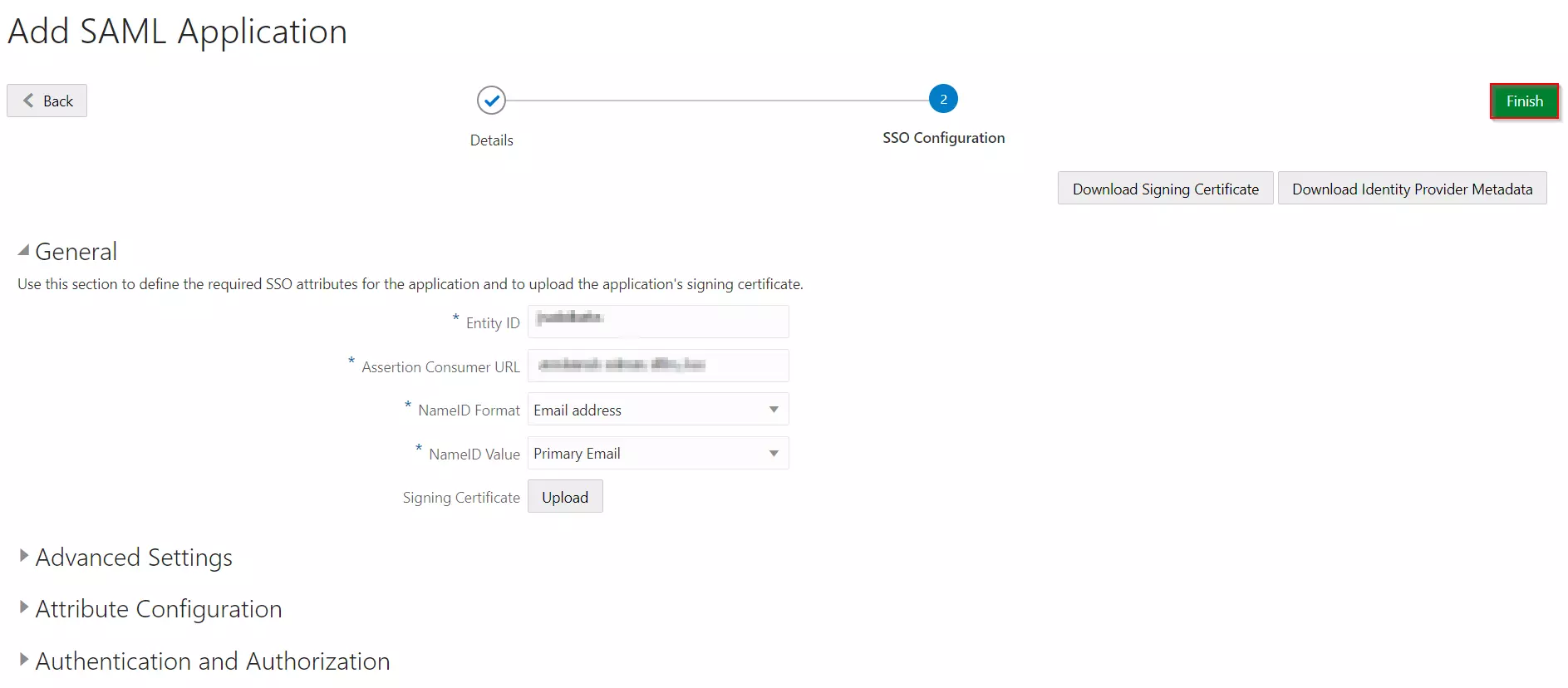

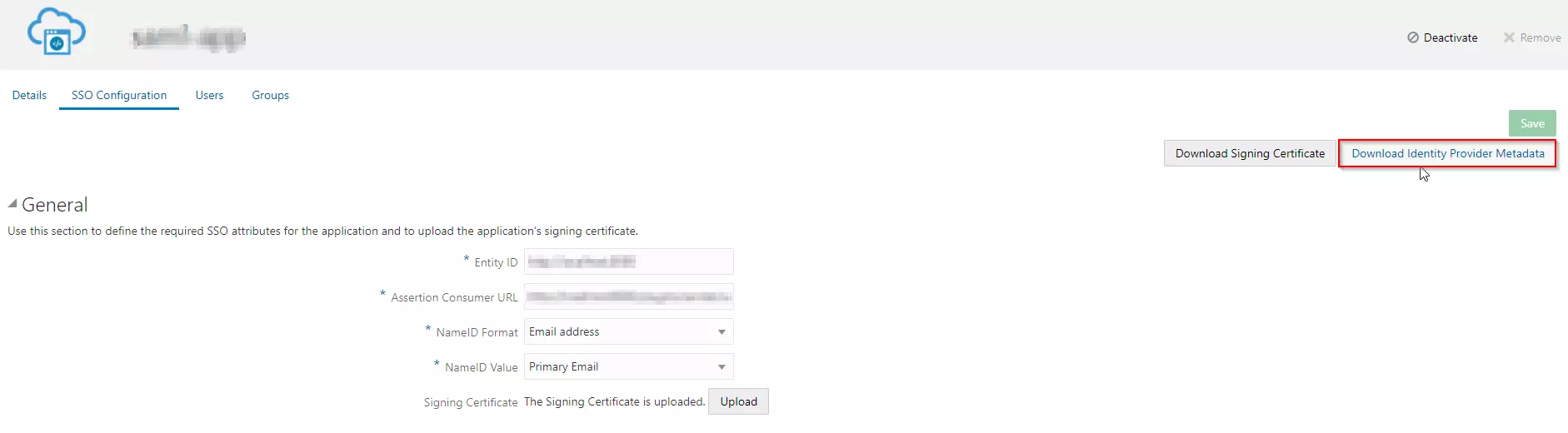

| ID de entidad | Participar ID de entidad SP/emisor desde la pestaña Metadatos del proveedor de servicios del módulo. |

| URL del consumidor de aserción | Participar URL de ACS desde la pestaña Metadatos del proveedor de servicios del módulo. |

| Formato de ID de nombre | Seleccione Dirección de correo electrónico como formato de NameID de la lista desplegable. |

| Valor de ID de nombre | Seleccione Correo electrónico como valor de NameID de la lista desplegable. |

| Certificado de firma | Descargar certificado desde la pestaña Metadatos del proveedor de servicios del módulo. |

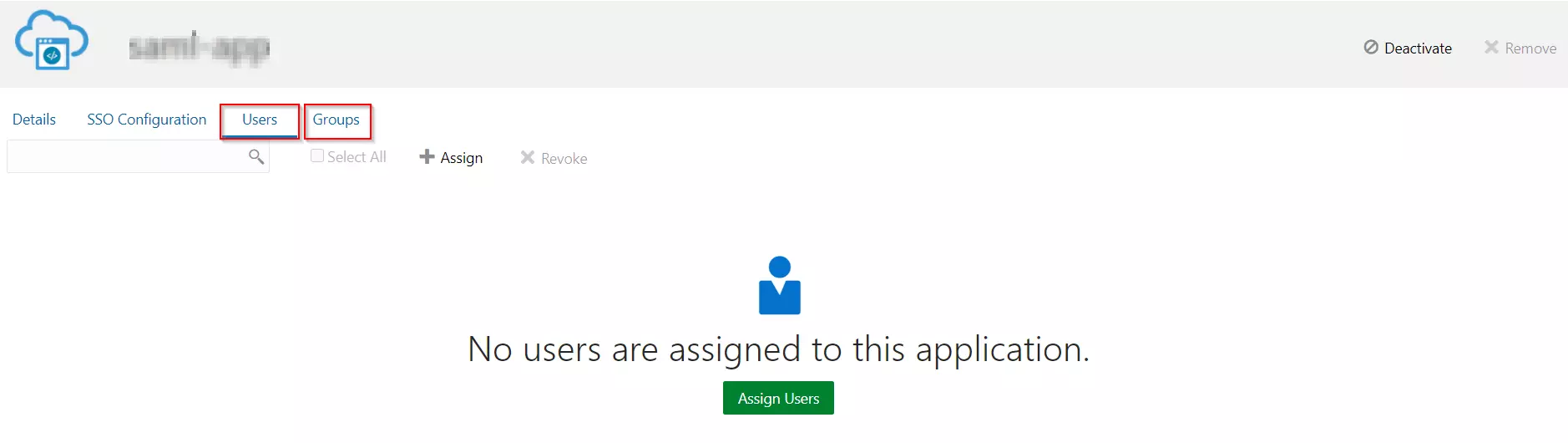

Asignar grupos/personas

Asignar grupos/personas

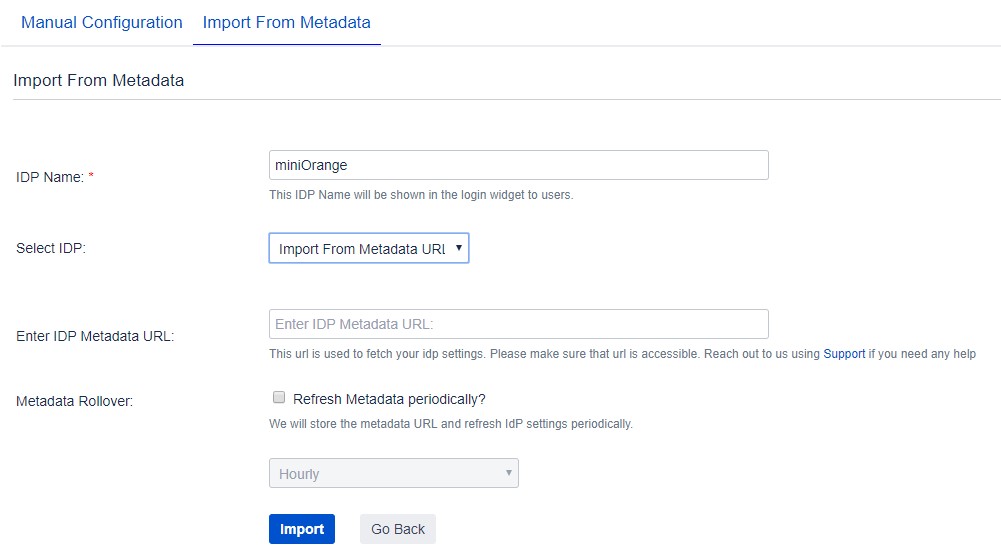

Importar metadatos de IDP

Importar metadatos de IDP

Ahora seguiremos los pasos para configurar Confluence como proveedor de servicios utilizando el complemento miniOrange:

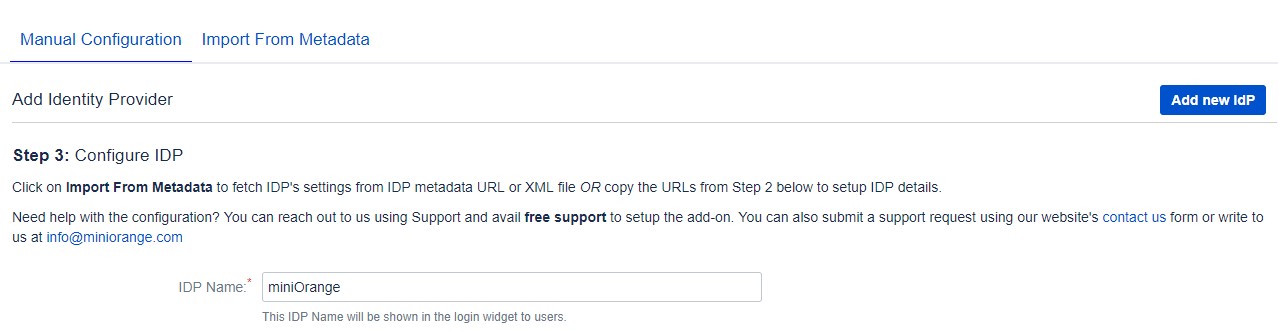

Configurar proveedor de identidad

Por URL de metadatos:

Por URL de metadatos:

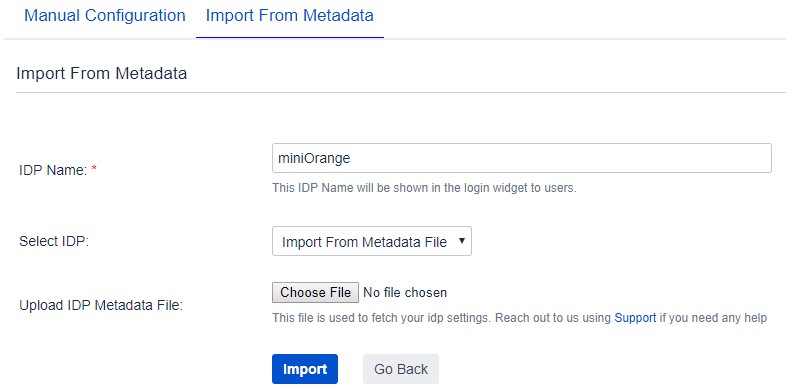

Al cargar el archivo XML de metadatos:

Al cargar el archivo XML de metadatos:

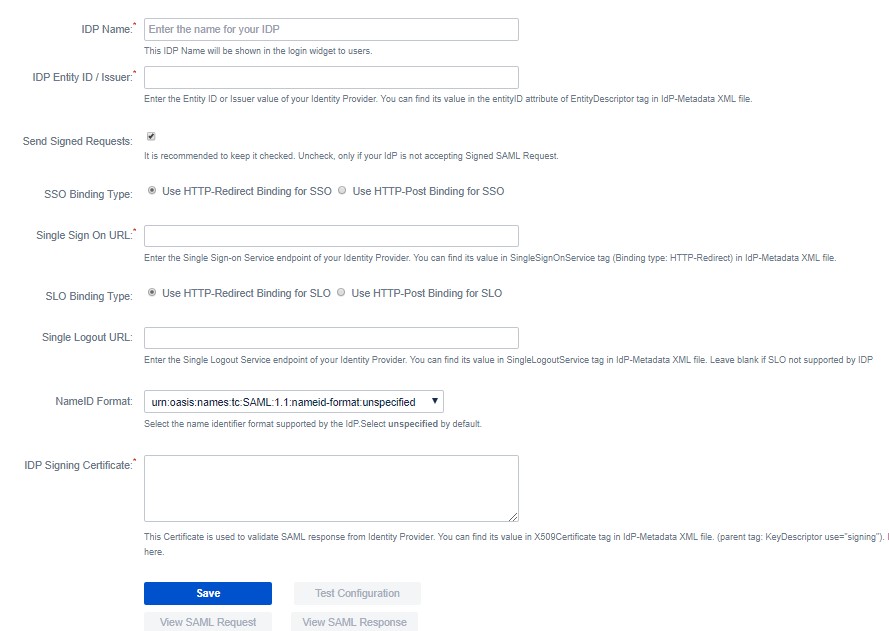

Configuración manual:

Configuración manual:

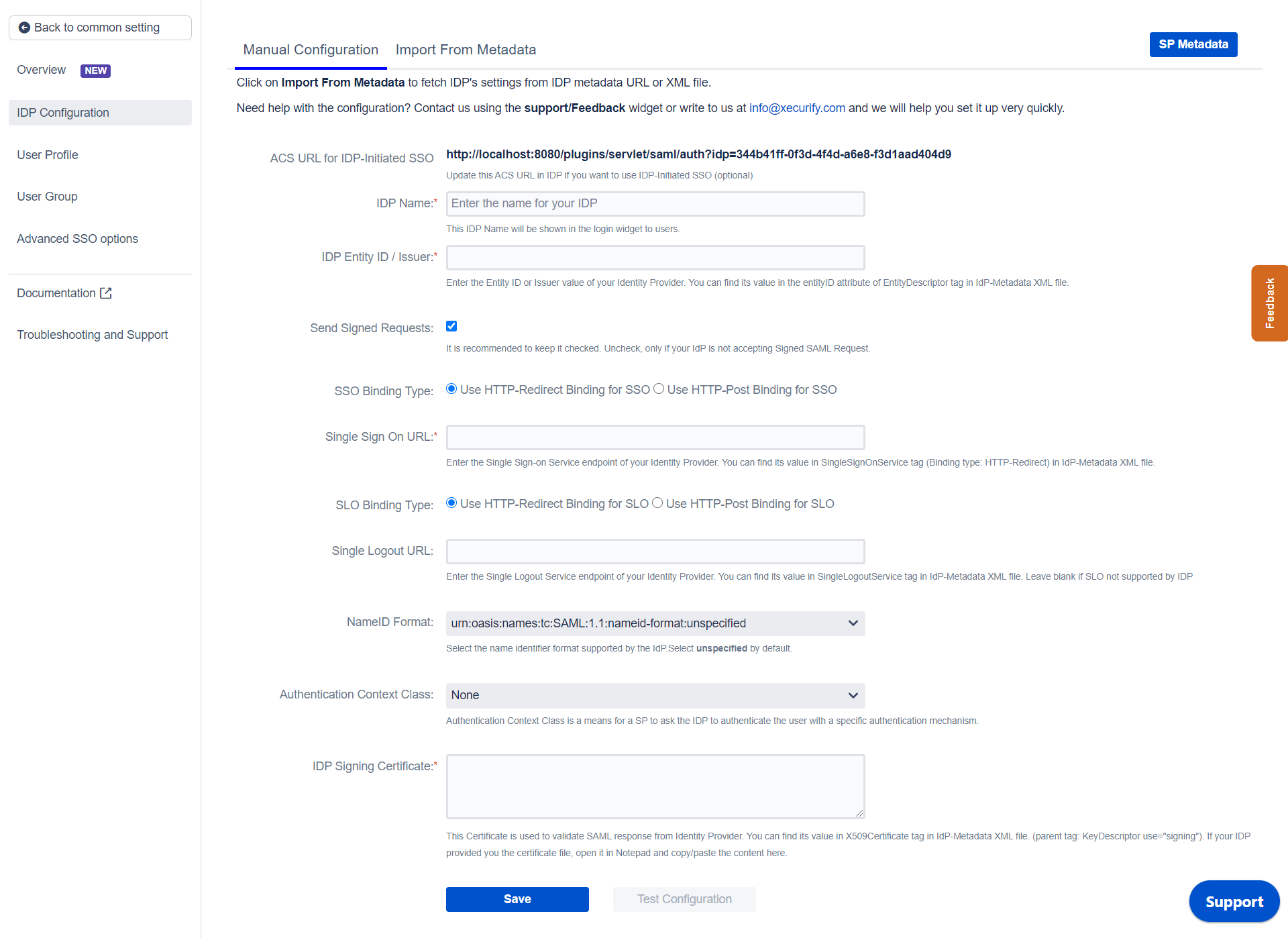

1. Nombre del desplazado interno

2. ID de entidad de desplazamiento interno

3. URL de inicio de sesión único

4. URL de cierre de sesión única

5. Certificado X.509

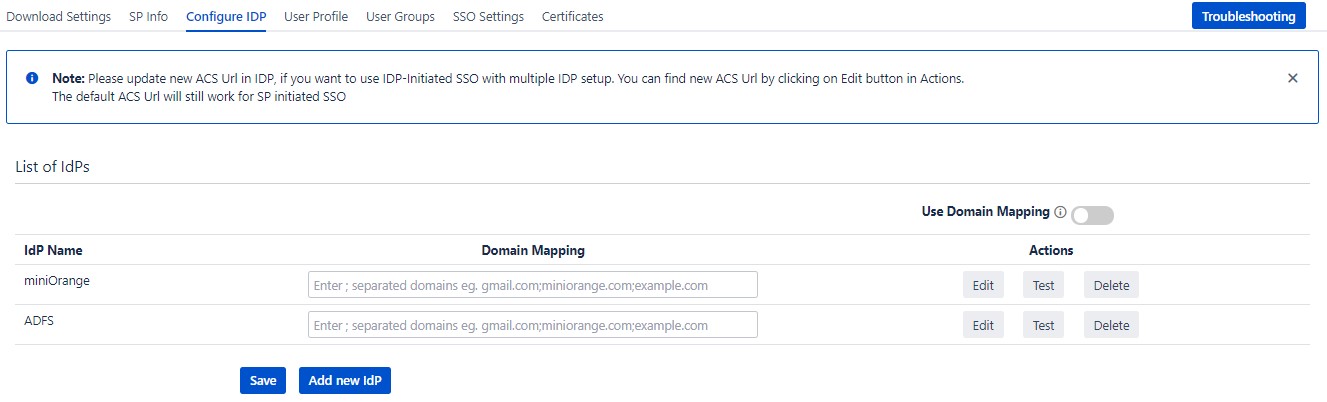

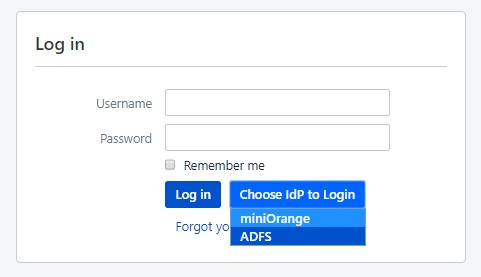

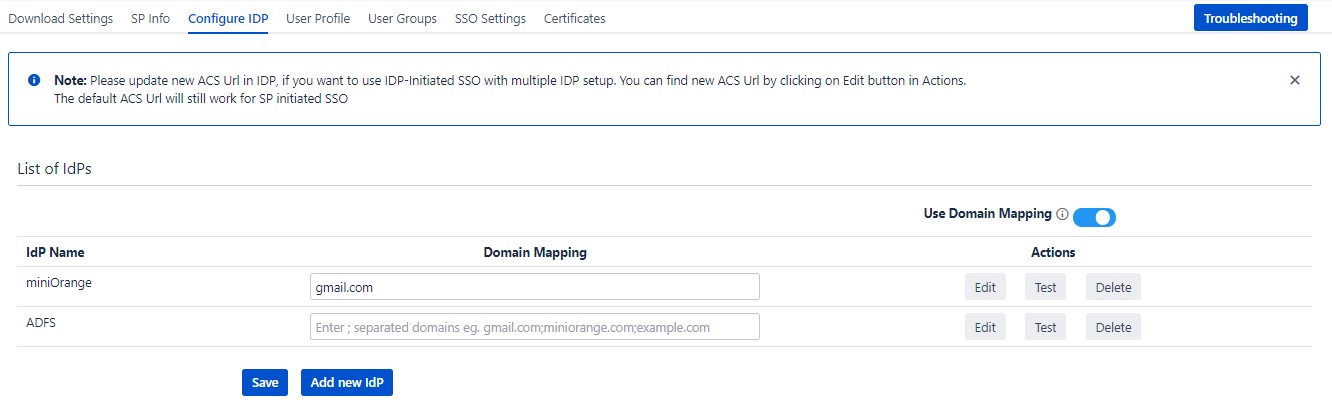

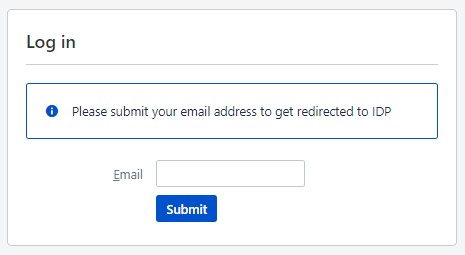

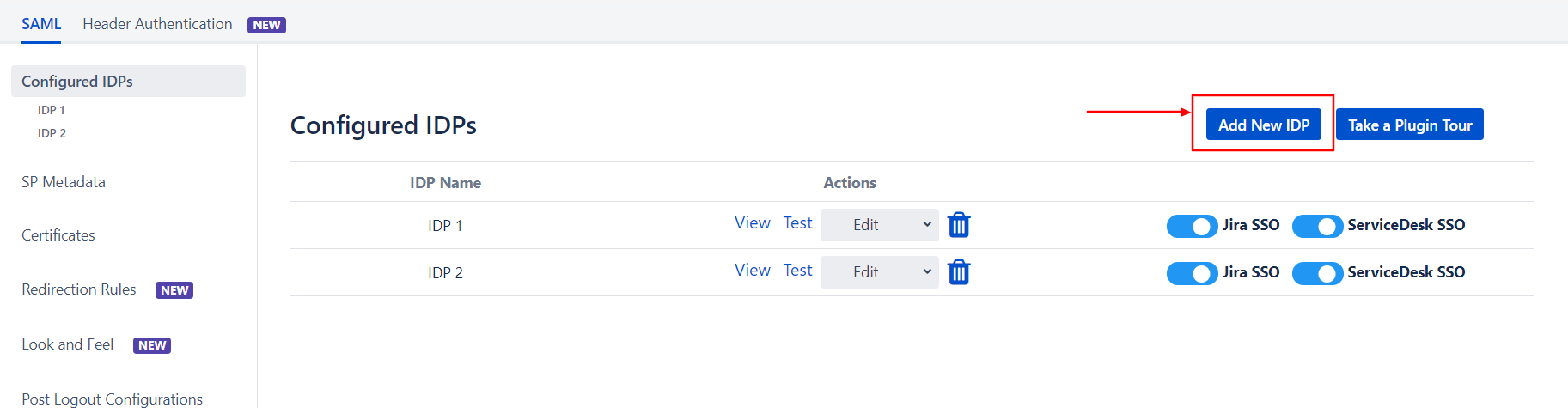

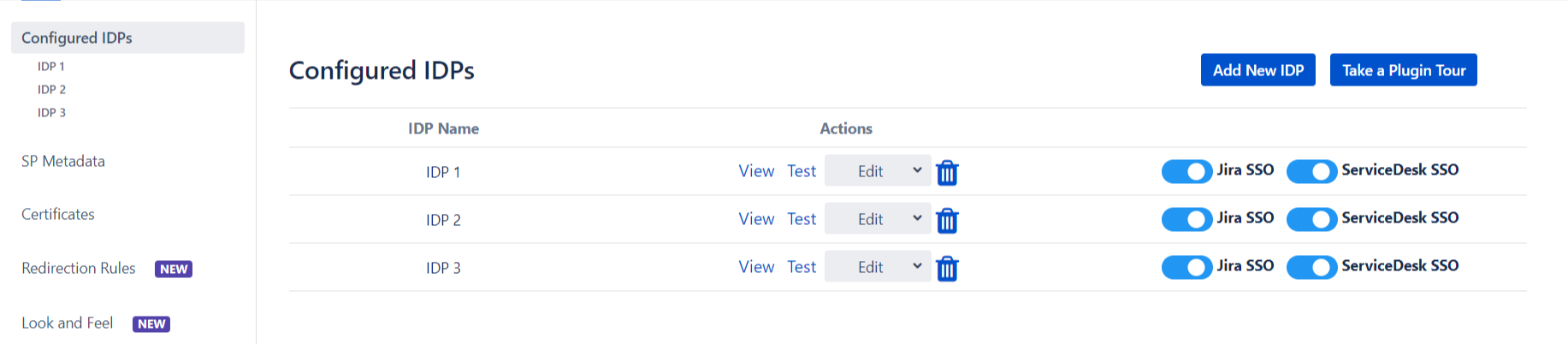

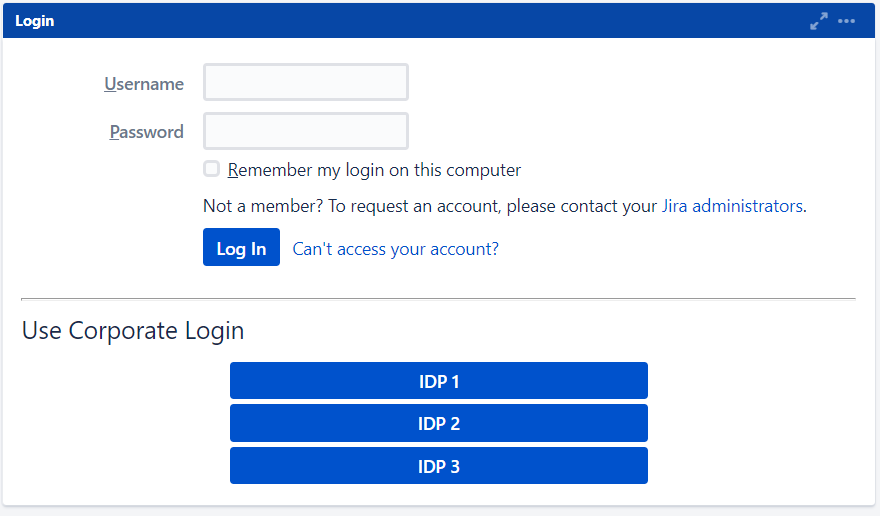

Configurar múltiples proveedores de identidad

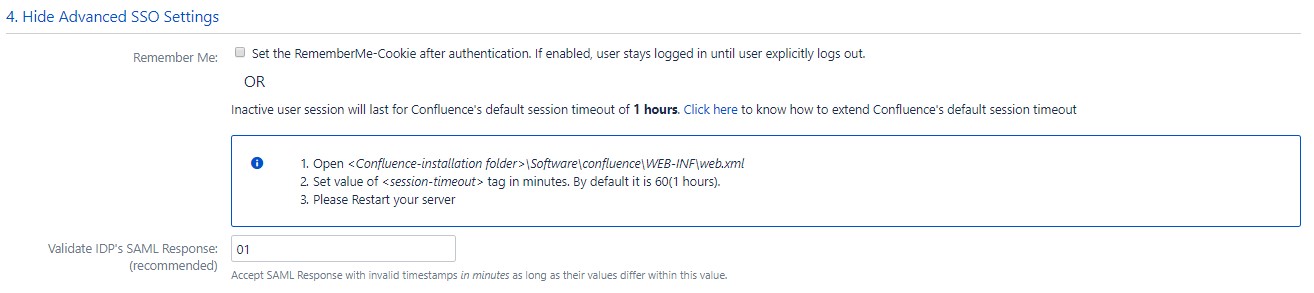

Cuando el usuario inicia sesión en Confluence, uno de los datos/atributos del usuario provenientes del IDP se utiliza para buscar al usuario en Confluence. Esto se utiliza para detectar al usuario en Confluence e iniciar sesión en la misma cuenta.

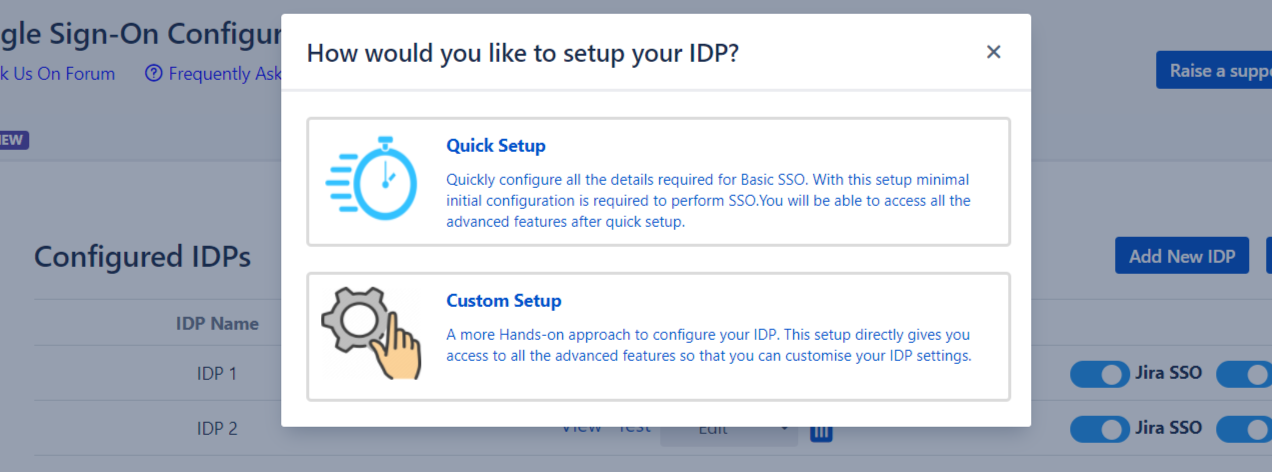

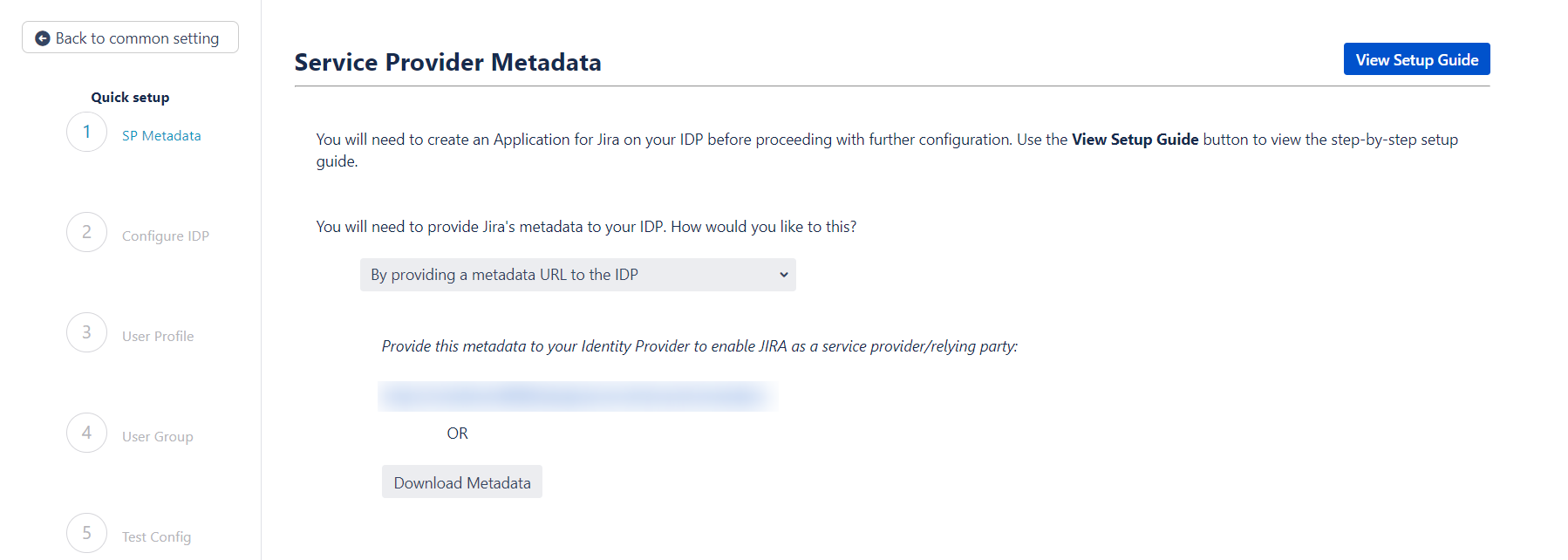

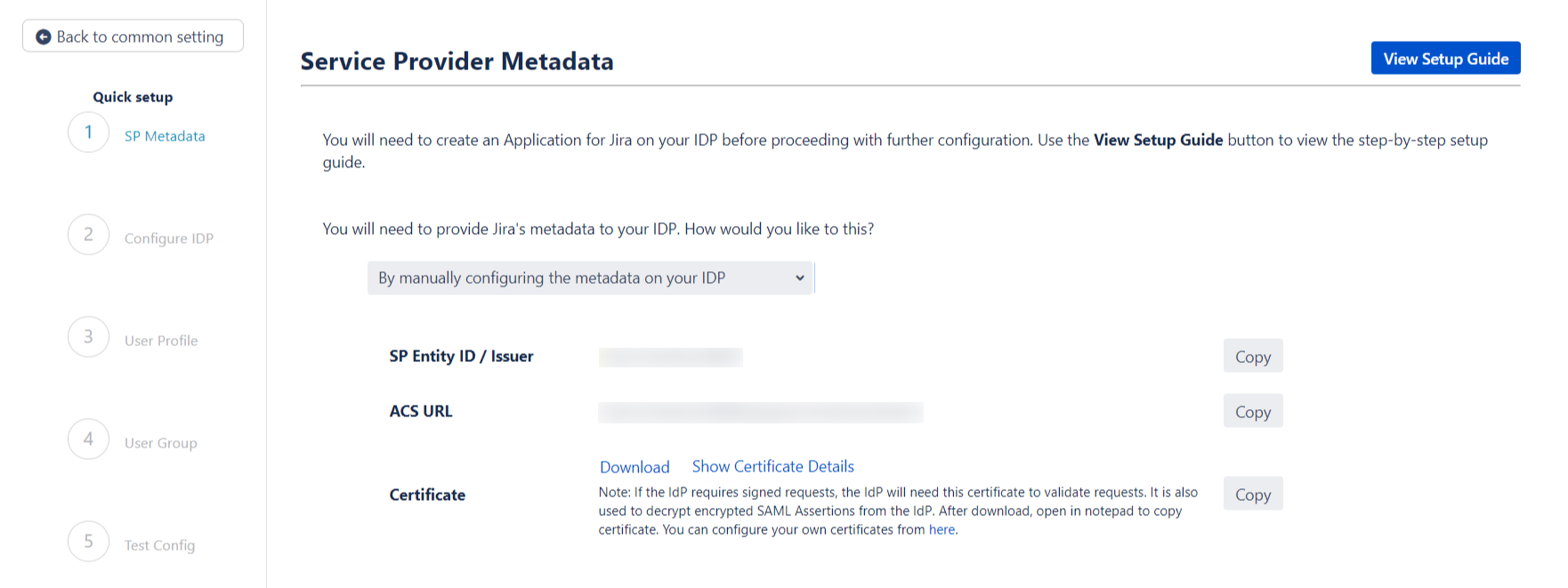

Con el método de configuración rápida, puede obtener los metadatos del SP desde el primer paso de agregar un IDP. Los pasos para iniciar la Configuración rápida se detallan a continuación:

Después de completar los pasos anteriores, verá el primer paso del proceso de Configuración rápida. Este paso trata de configurar su IDP.

Aquí encontrará los metadatos de su SP. Deberá proporcionar estos metadatos a su IDP. Hay dos formas de agregar estos metadatos a su IDP.

Importar los metadatos

Importar los metadatos

Agregar manualmente los metadatos

Agregar manualmente los metadatosSi desea agregar los metadatos manualmente, puede elegir Configurando manualmente los metadatos en su IDP Encontrará la siguiente información. Estos detalles deberán ser proporcionados a su IDP

El siguiente paso del flujo de Configuración rápida trata de configurar los metadatos de IDP en el SP. Retomaremos esto en la siguiente sección de la guía de configuración.

Si eligió agregar su IDP mediante el flujo de Configuración rápida, entonces ya completó el primer paso, que consiste en agregar metadatos de SP a su IDP. Ahora puede continuar con el segundo paso del método de configuración rápida.

En este paso es donde agregará los metadatos de su IDP.

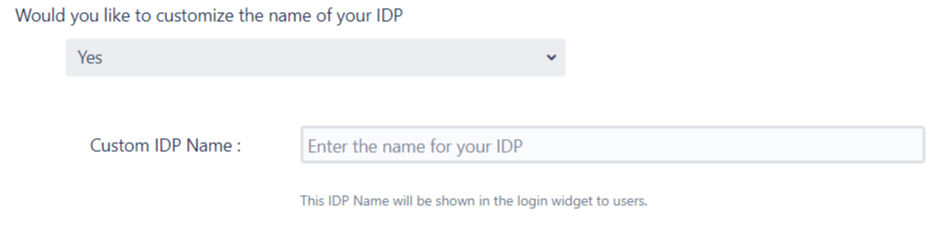

Nombre de IDP personalizado

Nombre de IDP personalizado

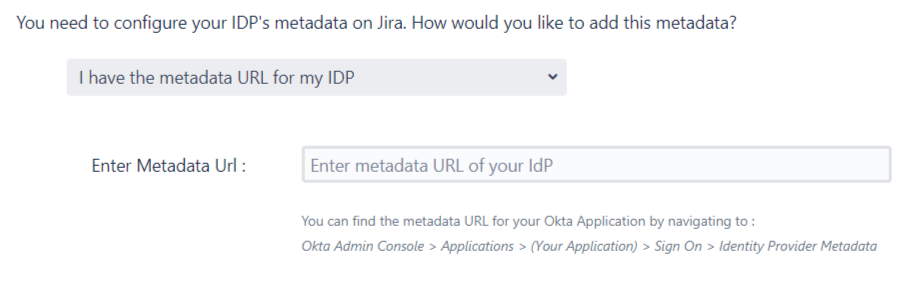

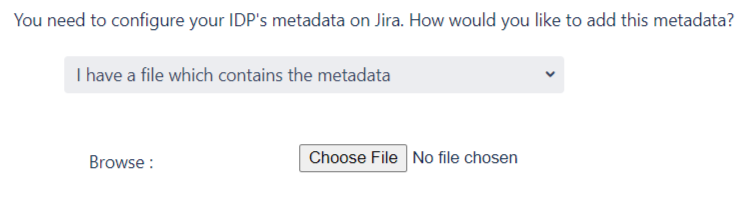

Agregar los metadatos del IDP

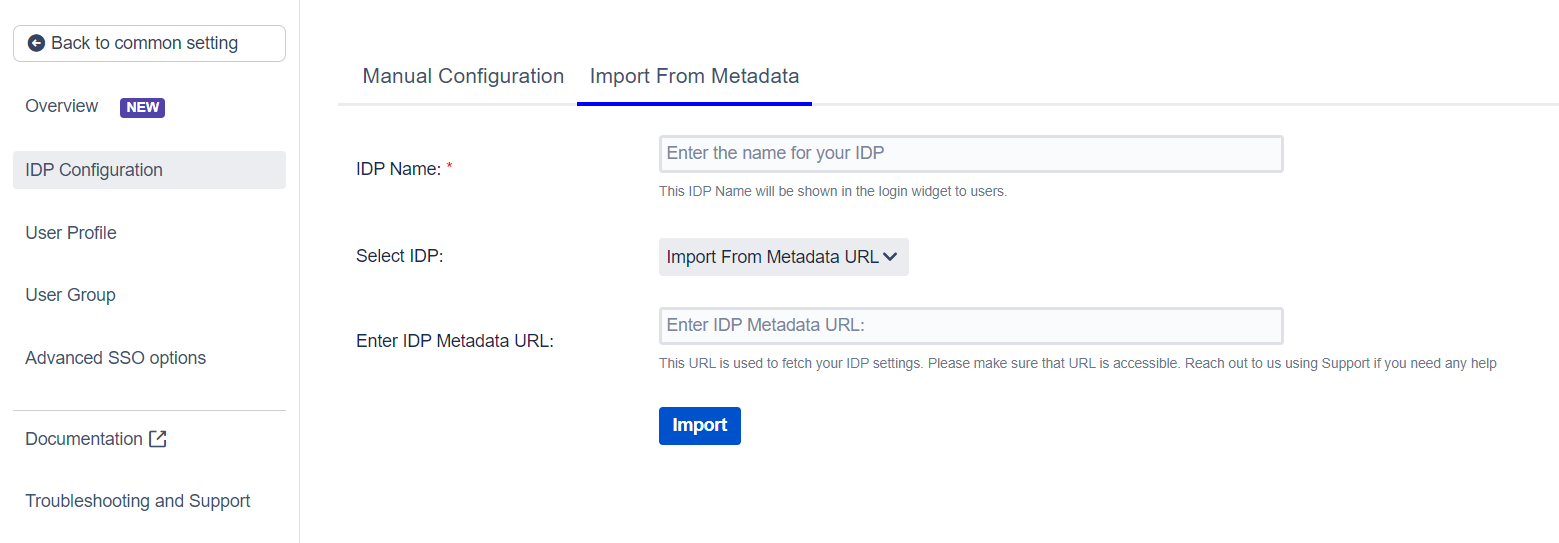

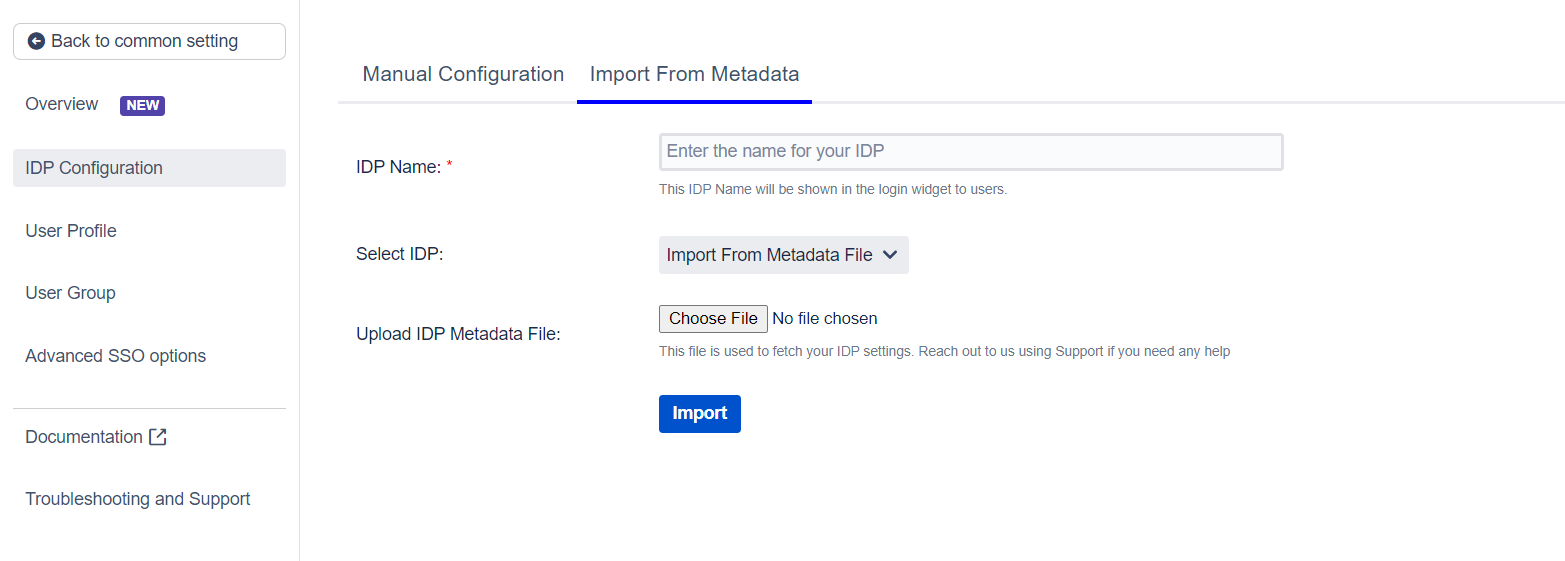

Agregar los metadatos del IDPHay 3 formas en las que puedes agregar tus metadatos de IDP. Utilice el menú desplegable para seleccionar cualquiera de los siguientes métodos:

Agregue su URL de metadatos en el Introduzca la URL de metadatos campo.

Ingrese al Elija El Archivo para buscar su archivo de metadatos.

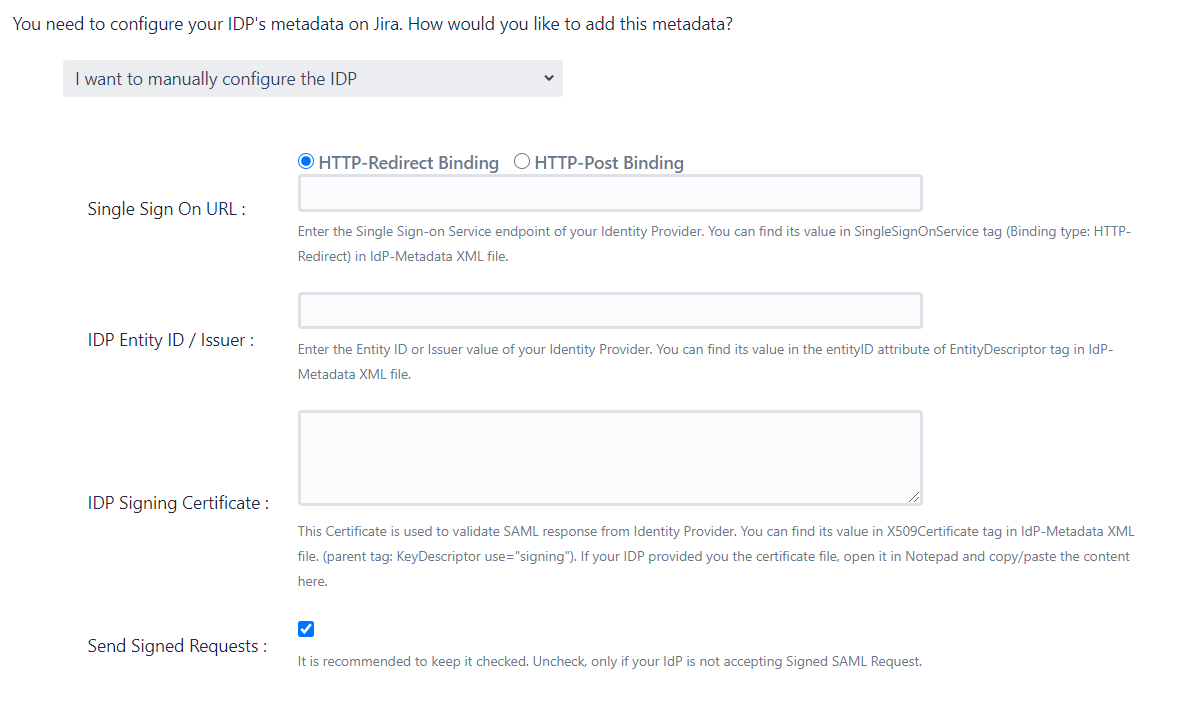

Para configurar el IDP manualmente, necesitará tener los siguientes detalles de los metadatos de su IDP.

Una vez que haya agregado los metadatos de IDP, haga clic en Guardar. Si el IDP se ha agregado correctamente, verá un Pruebe y obtenga atributos botón. Haga clic en este botón para probar si el IDP se agregó correctamente.

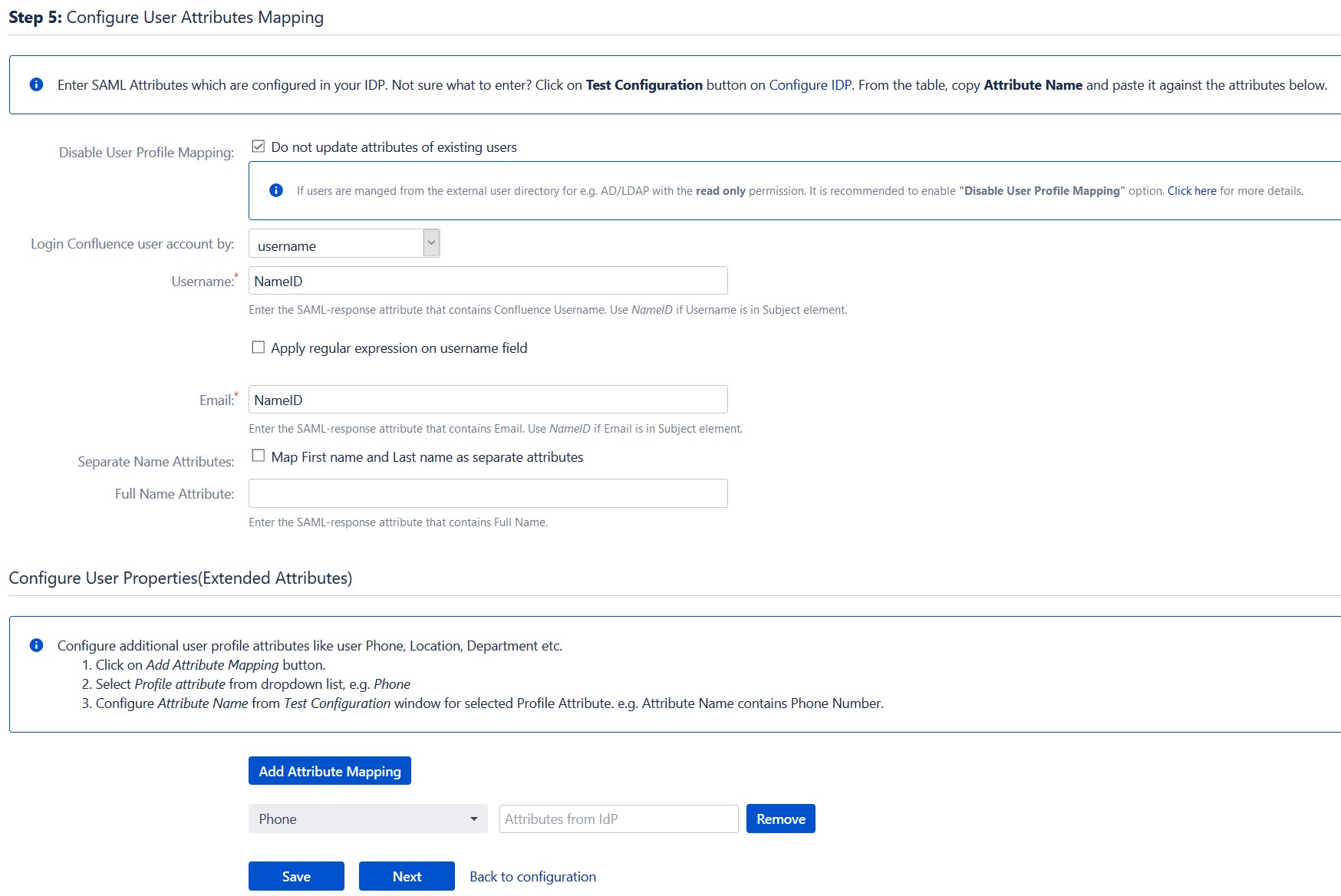

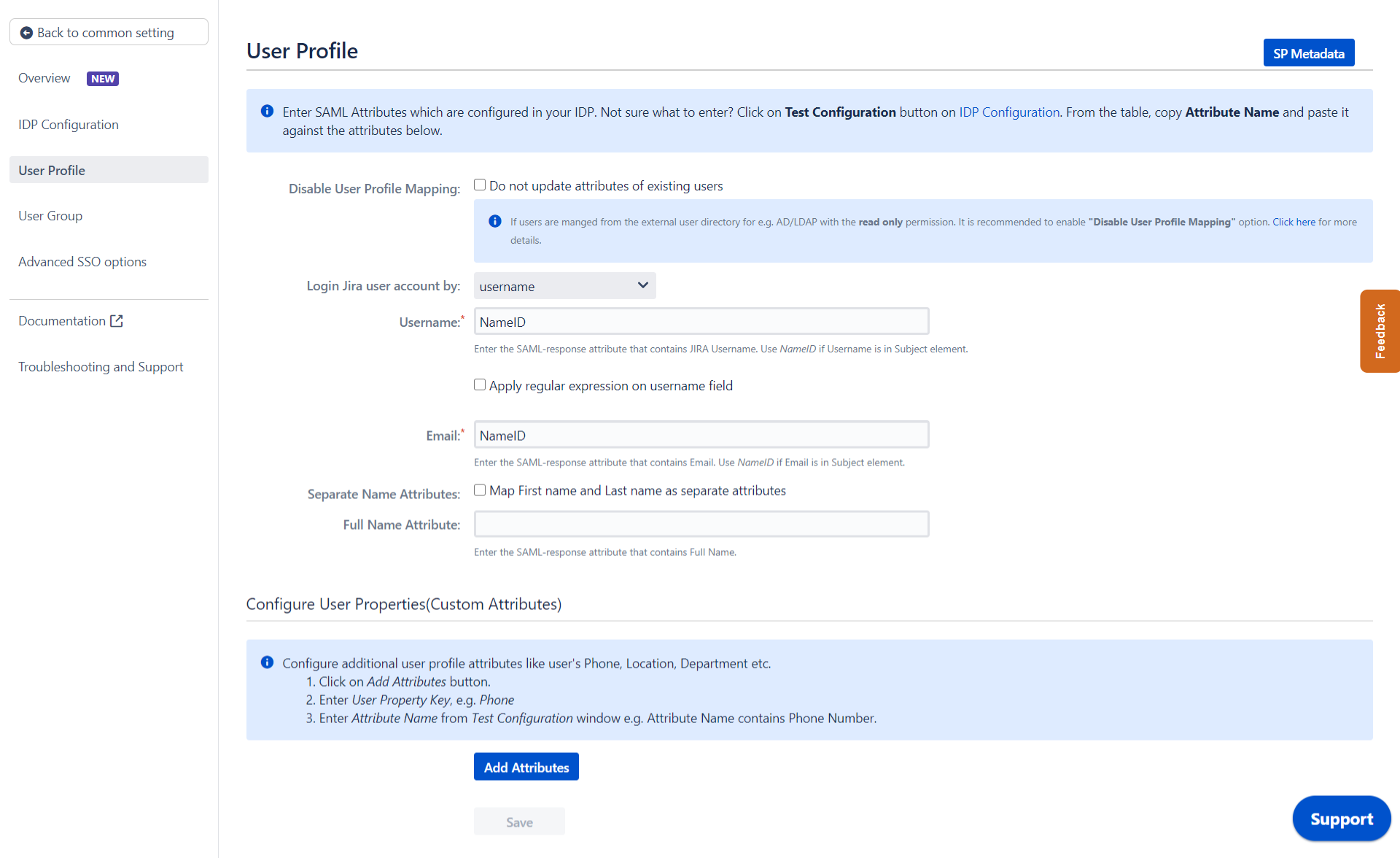

En este paso, configurará los atributos básicos del perfil de usuario para su SP.

Coincidir con un usuario

Coincidir con un usuario

Configuración de atributos de perfil

Configuración de atributos de perfil

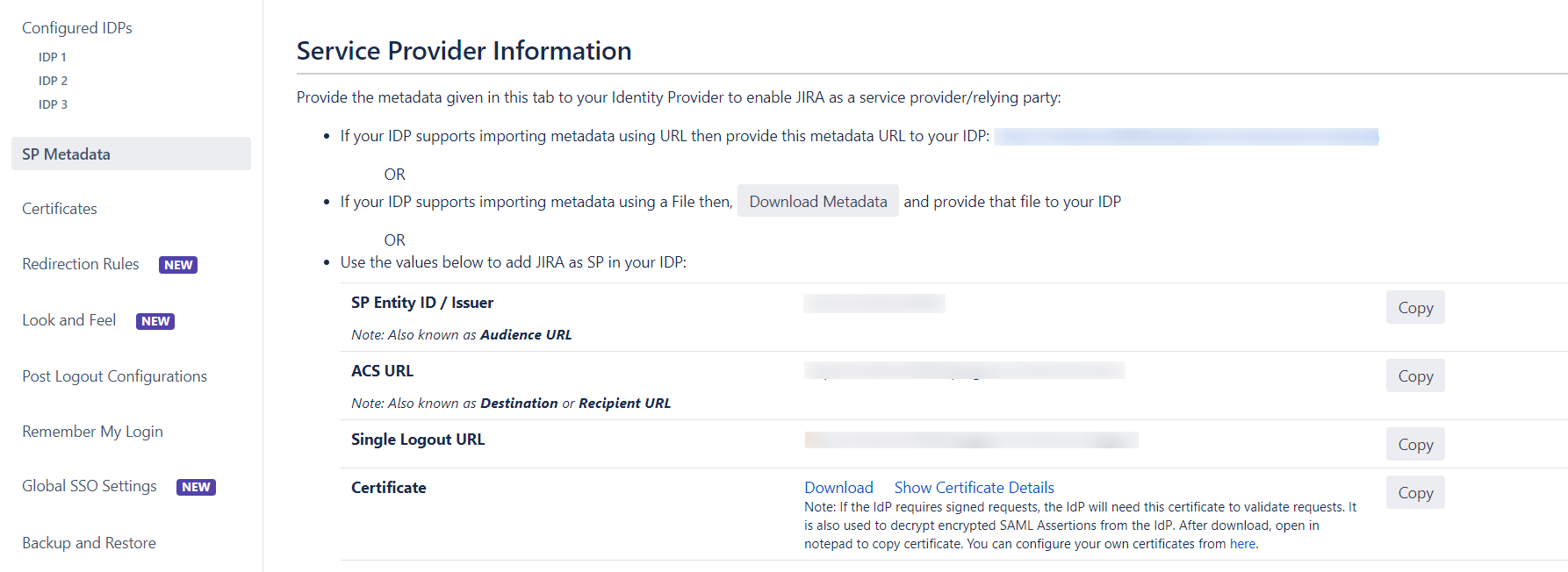

Si planea personalizar la configuración de su IDP desde el principio, puede encontrar los metadatos en la Metadatos del SP. Aquí encontrará los metadatos de su SP. Deberá proporcionar estos metadatos a su IDP. Hay varias formas de agregar estos metadatos a su IDP:

Importar los metadatos

Importar los metadatosDependiendo de cómo su IDP acepte los metadatos, puede proporcionar la URL de los metadatos o puede utilizar el Descargar metadatos para descargar un archivo XML para el mismo.

Agregar manualmente los metadatos

Agregar manualmente los metadatosSi desea agregar los metadatos manualmente, encontrará la siguiente información en esta sección. Estos detalles deberán ser proporcionados a su IDP.

El flujo de configuración personalizada le permite profundizar en el conjunto completo de configuraciones que proporcionamos para agregar un proveedor de identidad SAML. Los pasos para configurar un IDP usando la opción Configuración personalizada son:

Agregar metadatos de IDP

Agregar metadatos de IDPCon la información que le ha proporcionado su equipo de IDP, puede configurar los ajustes de IDP de 3 maneras:

Por URL de metadatos

Por URL de metadatos

Cargando un archivo XML de metadatos

Cargando un archivo XML de metadatos

Configuración manual

Configuración manualVe a Configuración manual pestaña e ingrese los siguientes detalles:

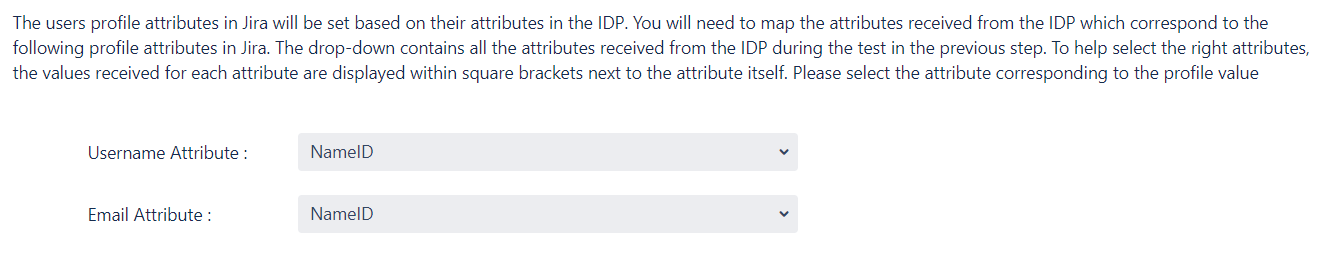

A continuación configuraremos los atributos del perfil de usuario para Jira. La configuración para esto se puede encontrar en la Perfil .

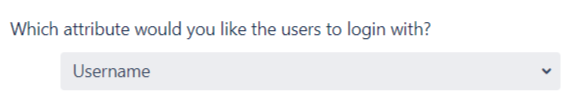

Cuando el usuario inicia sesión en Jira, uno de los datos/atributos del usuario provenientes del IDP se utiliza para buscar al usuario en Jira. Esto se utiliza para detectar al usuario en Jira e iniciar sesión en la misma cuenta.

Puede configurarlo siguiendo los pasos que se detallan a continuación:

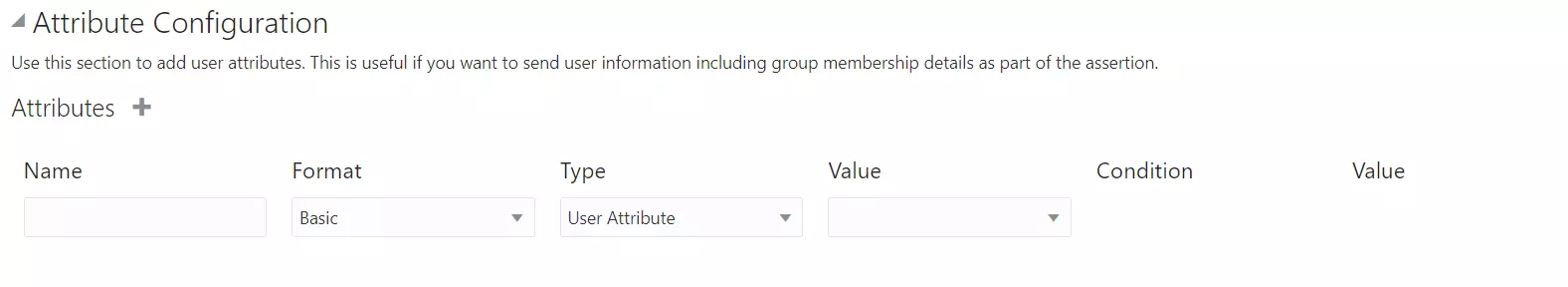

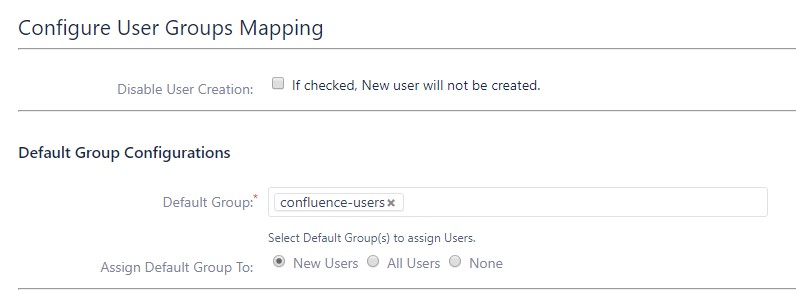

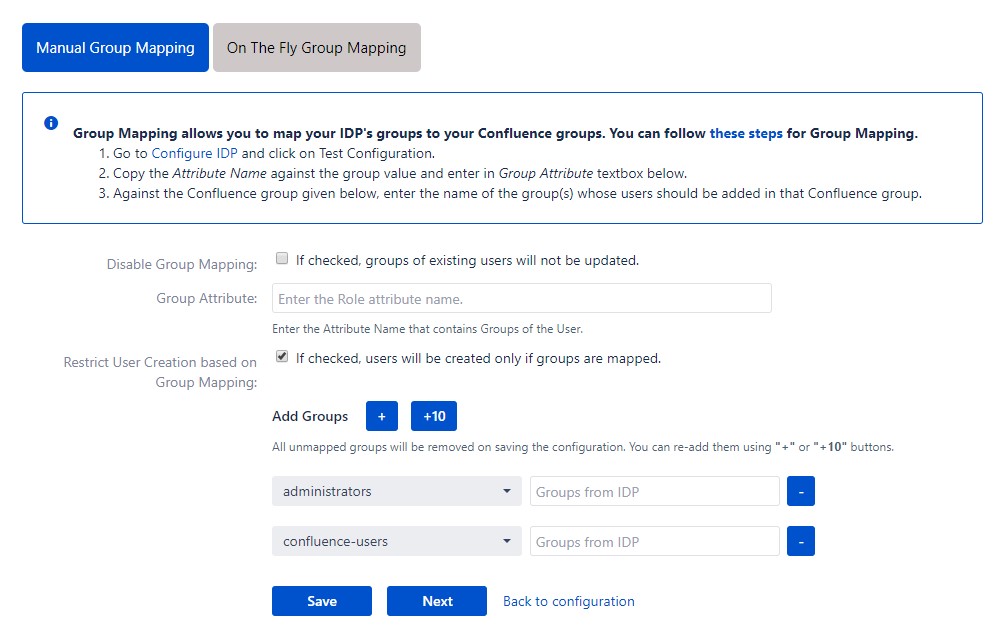

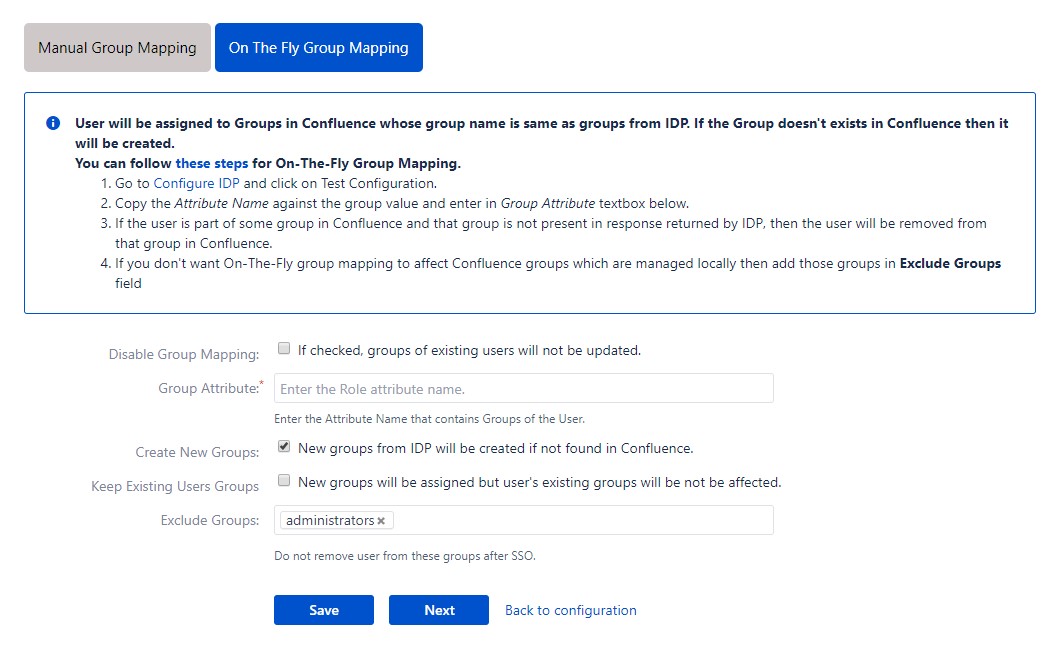

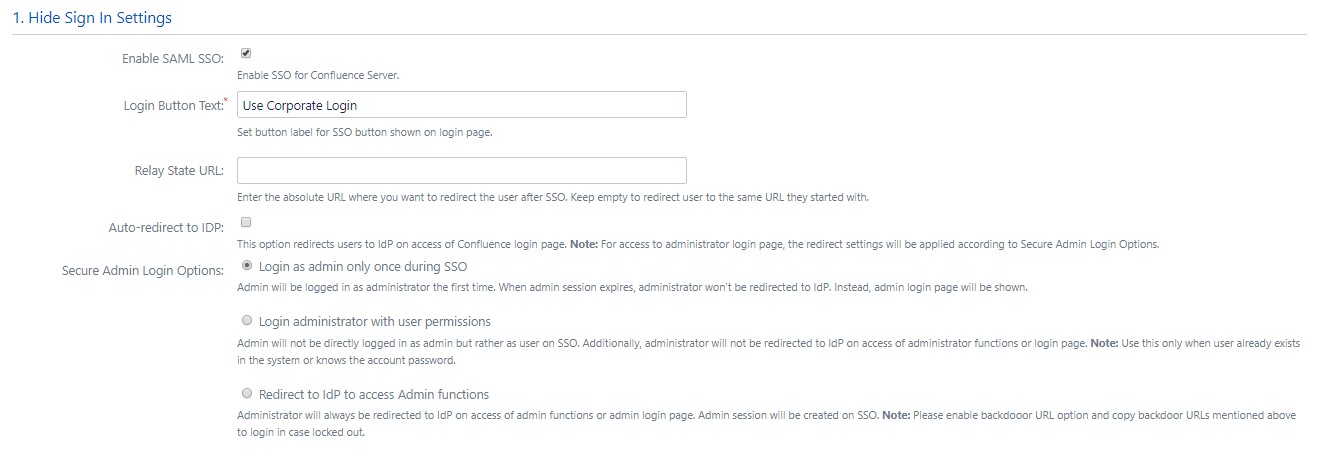

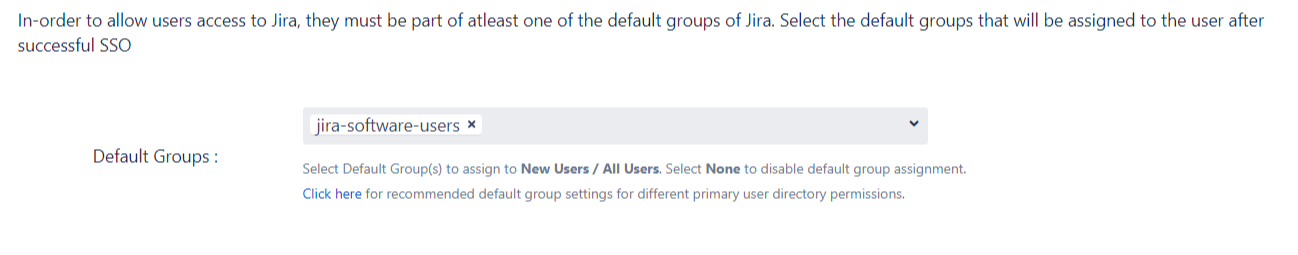

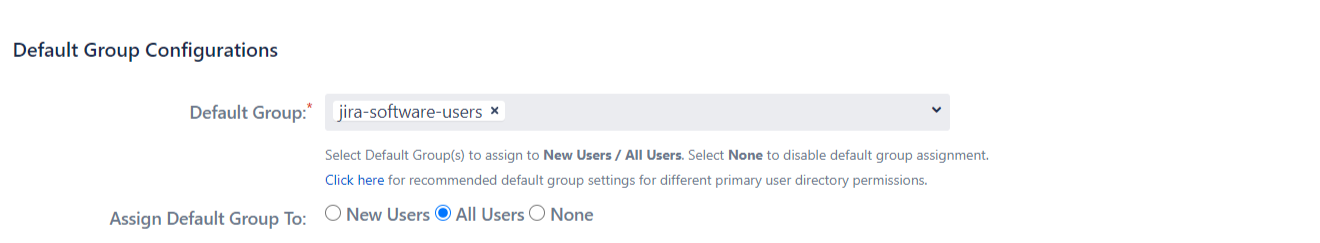

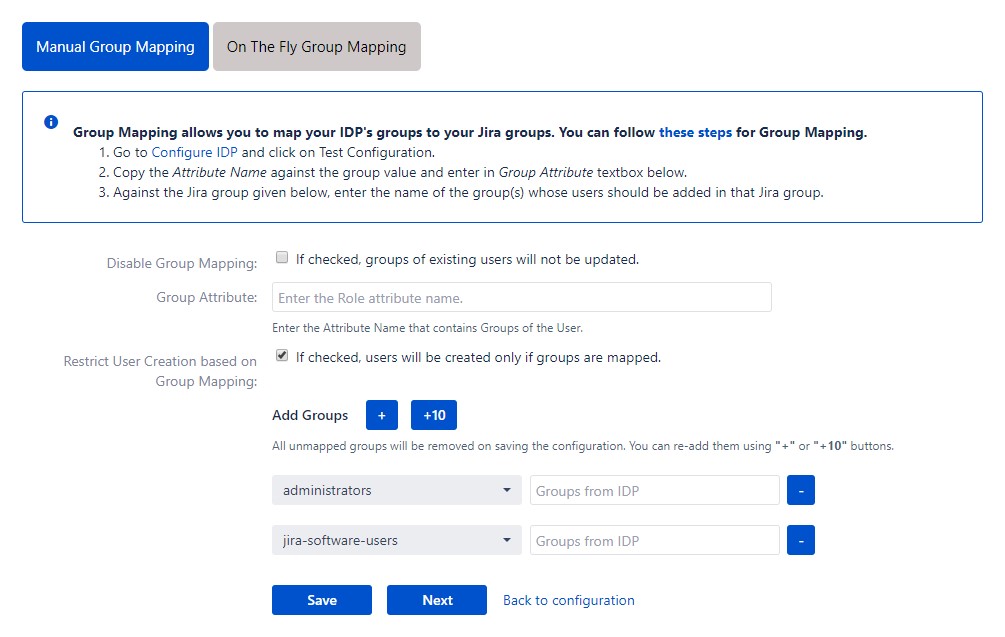

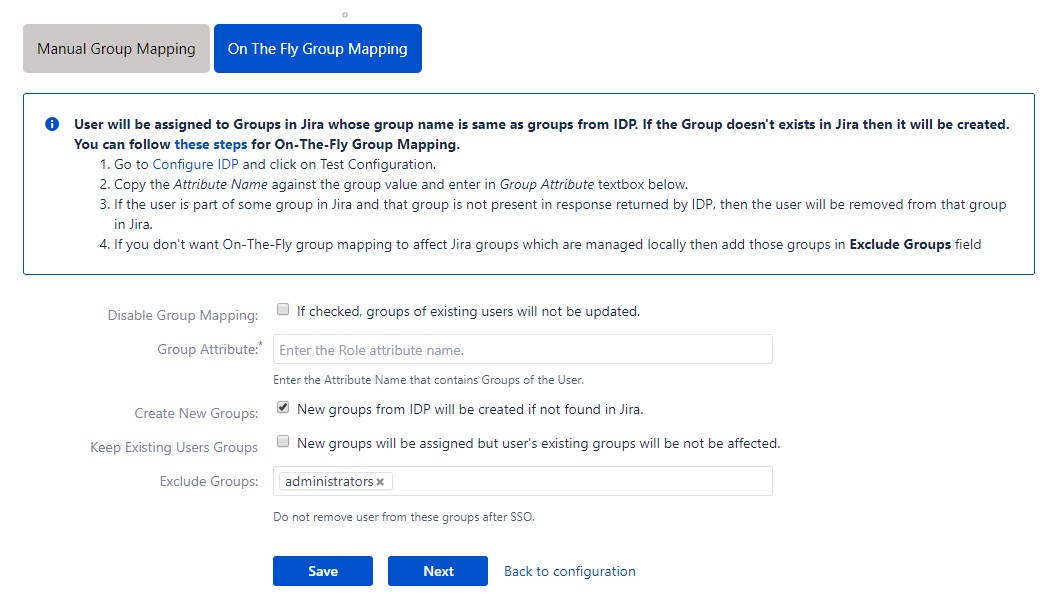

Ahora configuraremos los atributos del grupo de usuarios para Jira. Puede replicar los grupos de sus usuarios presentes en IDP en su SP. Hay varias formas de hacer esto.

Si está buscando algo que no puede encontrar, envíenos un correo electrónico a info@xecurify.com