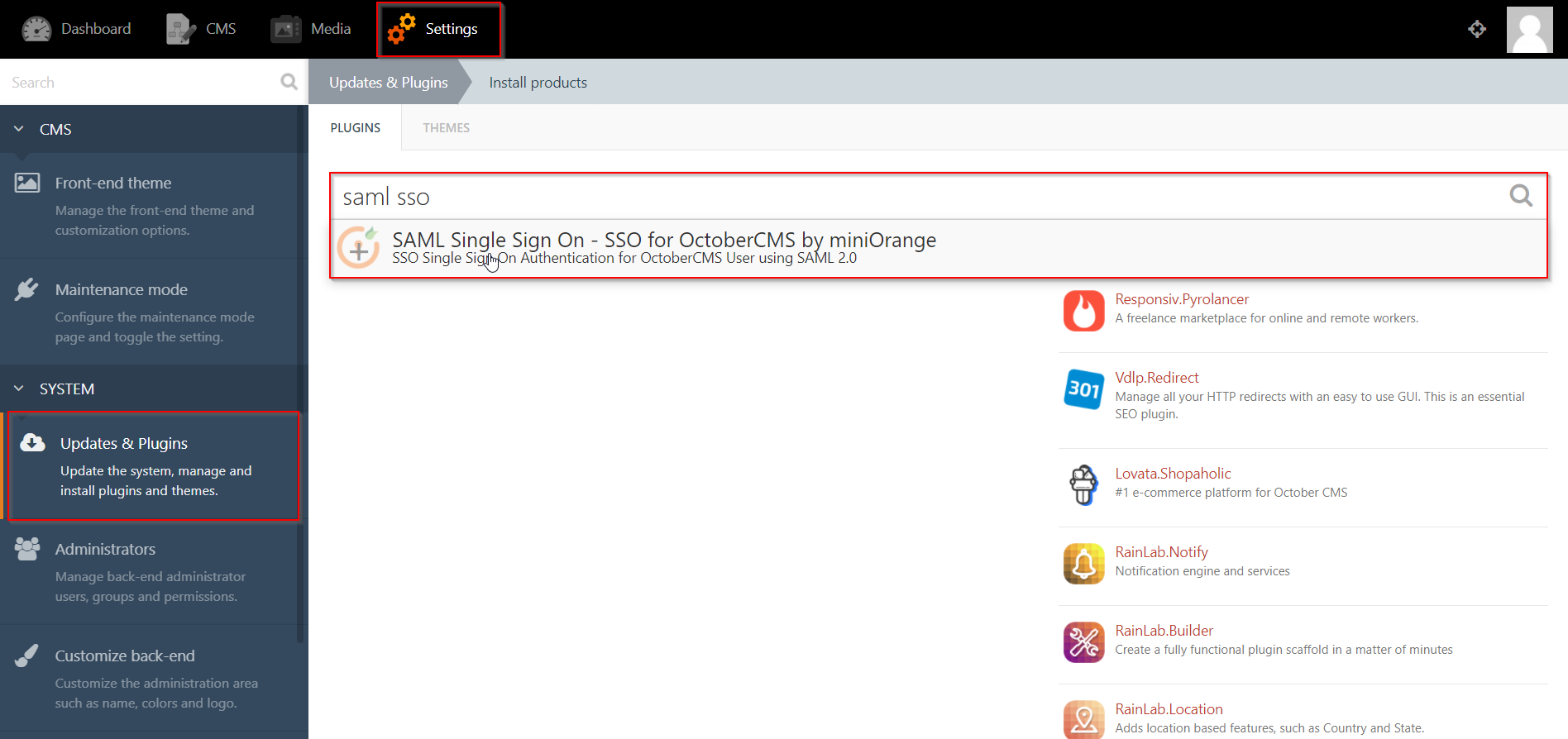

Resultados de la búsqueda :

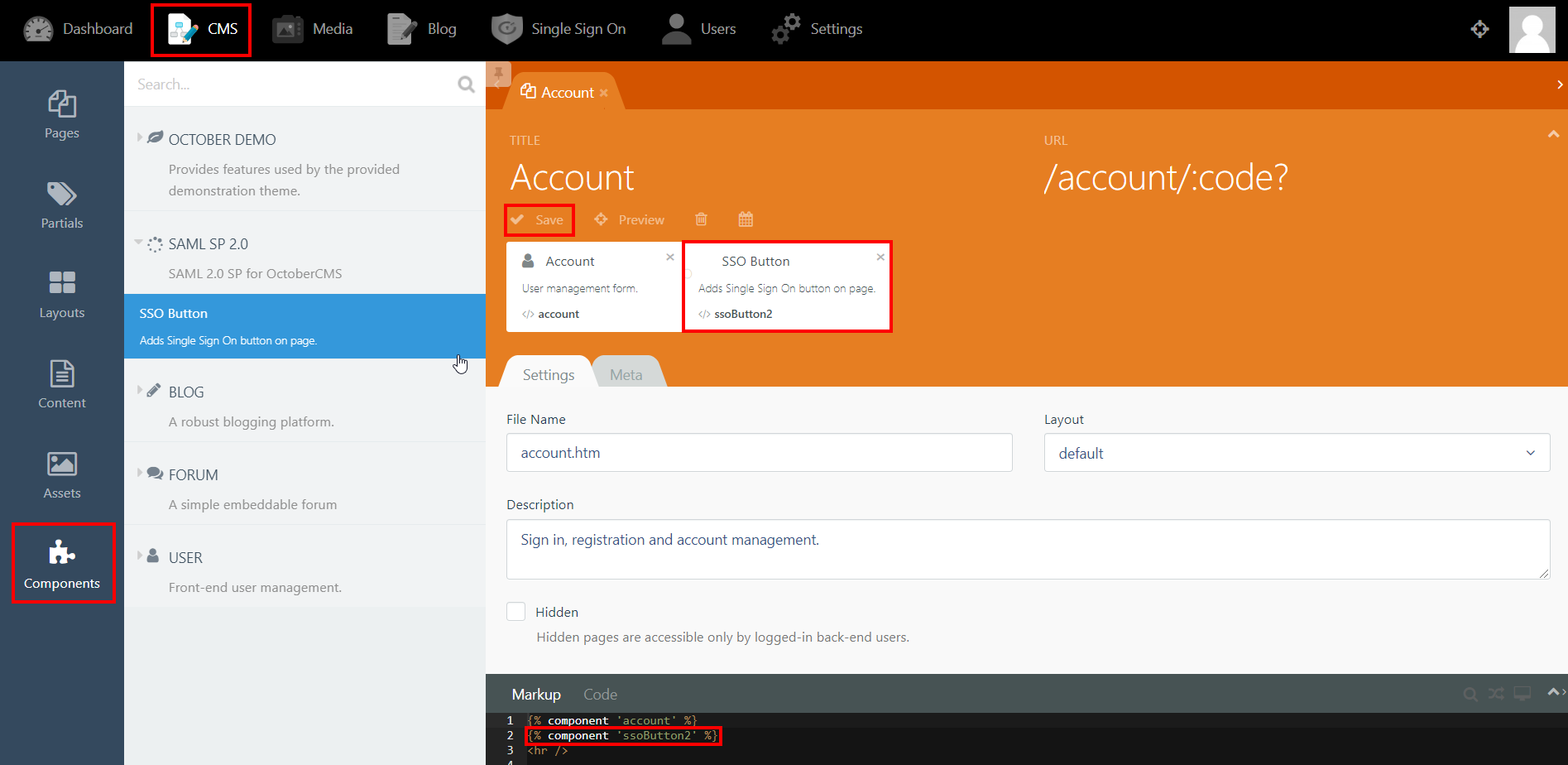

×El complemento de inicio de sesión único (SSO) de CMS de octubre brinda la posibilidad de habilitar el inicio de sesión único (SSO) de SAML para sus sitios CMS de octubre. Nuestro complemento SSO de CMS de octubre es compatible con todos los proveedores de identidad compatibles con SAML. Aquí repasaremos una guía paso a paso para configurar SAML SSO entre el sitio CMS de octubre y su proveedor de identidad.

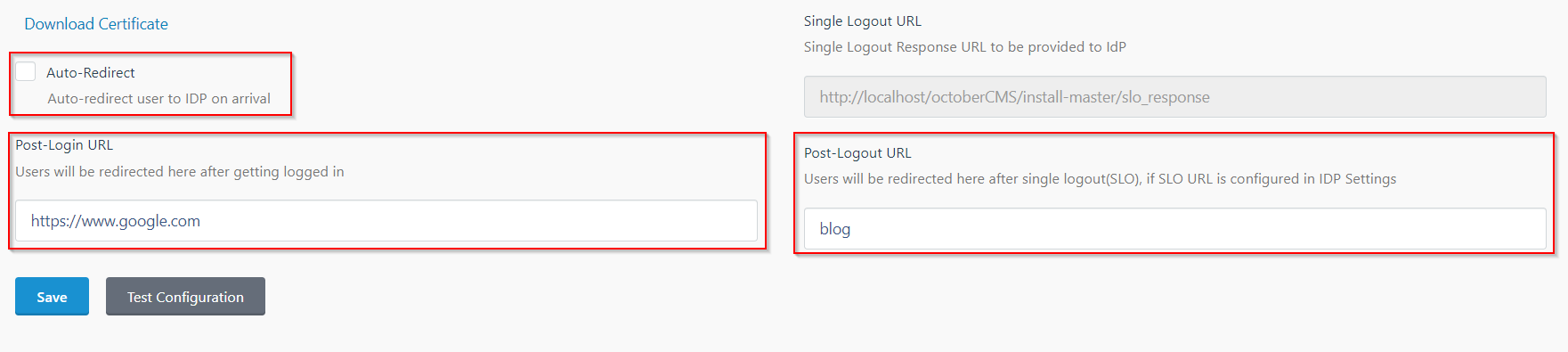

Para integrar su proveedor de identidad (IDP) con October CMS, necesita los siguientes elementos:

Siga los pasos a continuación para configurar Jboss Keycloak como proveedor de identidad. Puede utilizar 2 formas de configurar JBoss Keycloak como IDP.

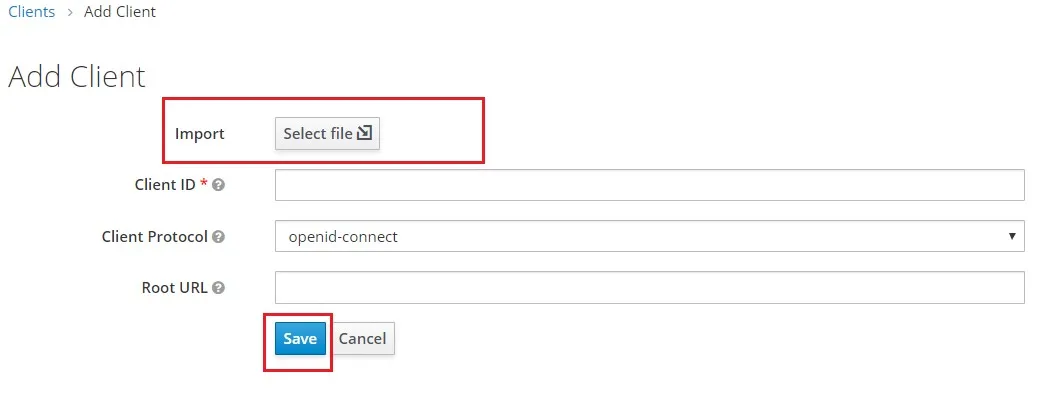

Método 1: cargar metadatos del SP

Método 1: cargar metadatos del SP

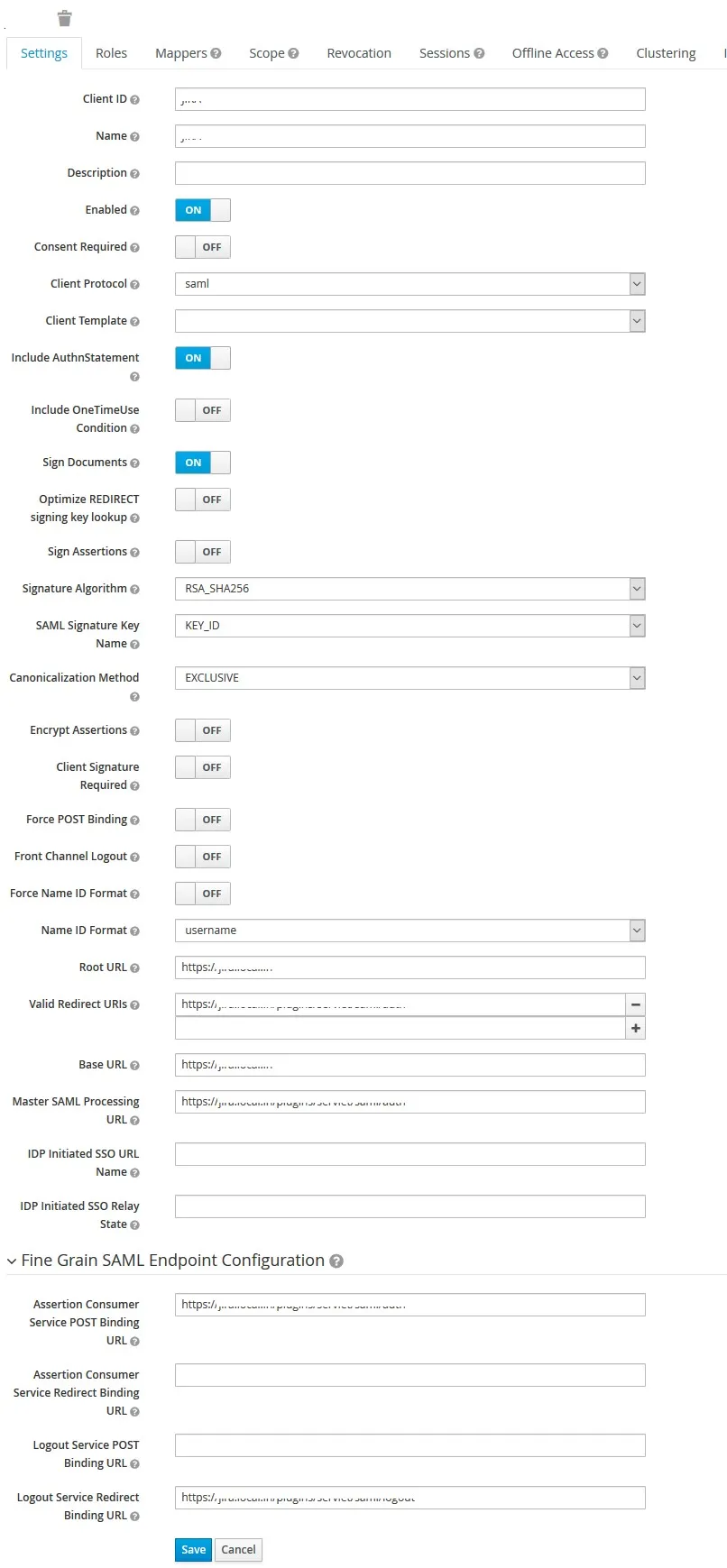

Método 2: configuración manual

Método 2: configuración manual

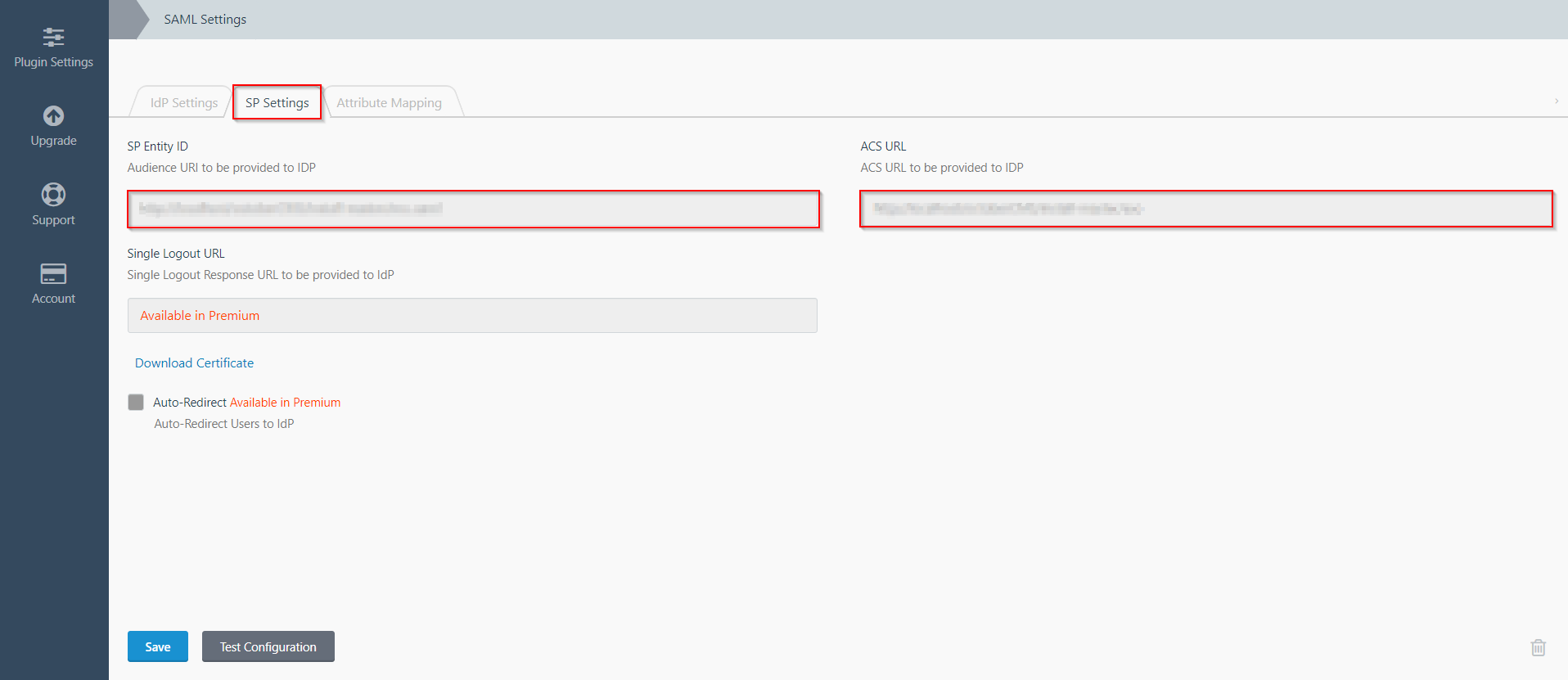

| ID de cliente | El SP-EntityID / Emisor desde el paso 1 del complemento en la pestaña Configurar IDP. |

| Nombre | Proporcione un nombre para este cliente |

| Descripción | Proporcionar una descripción |

| implante | ON |

| Consentimiento requerido | OFF |

| Protocolo de cliente | SAML |

| Incluir declaración de autenticación | ON |

| Firmar documentos | ON |

| Optimizar la búsqueda de claves de firma de redireccionamiento | OFF |

| Firmar afirmaciones | ON |

| Algoritmo de firma | RSA_SHA256 |

| Cifrar afirmación | OFF |

| Se requiere firma del cliente | OFF |

| Método de canonicalización | EXCLUSIVO |

| Forzar formato de ID de nombre | ON |

| Formato de identificación de nombre | Correo electrónico |

| URL raíz | Dejar vacío o URL base del proveedor de servicios |

| URI de redireccionamiento válidos | El URL de ACS (servicio al consumidor de afirmaciones) desde el paso 1 del complemento en la pestaña configurar IDP. |

| URL de enlace POST del servicio al consumidor de aserciones | El URL de ACS (servicio al consumidor de afirmaciones) desde el paso 1 del complemento en la pestaña Configurar IDP. |

| URL de enlace de redireccionamiento del servicio de cierre de sesión | El URL de cierre de sesión único desde el paso 1 del complemento en la pestaña Configurar IDP. |

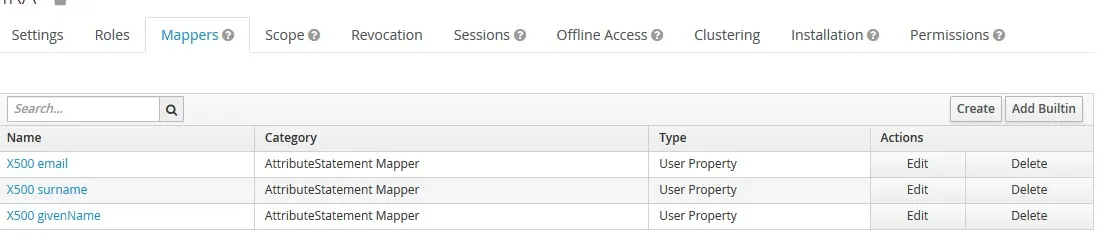

Agregar mapeadores

Agregar mapeadores

Descargar metadatos de IDP

Descargar metadatos de IDP

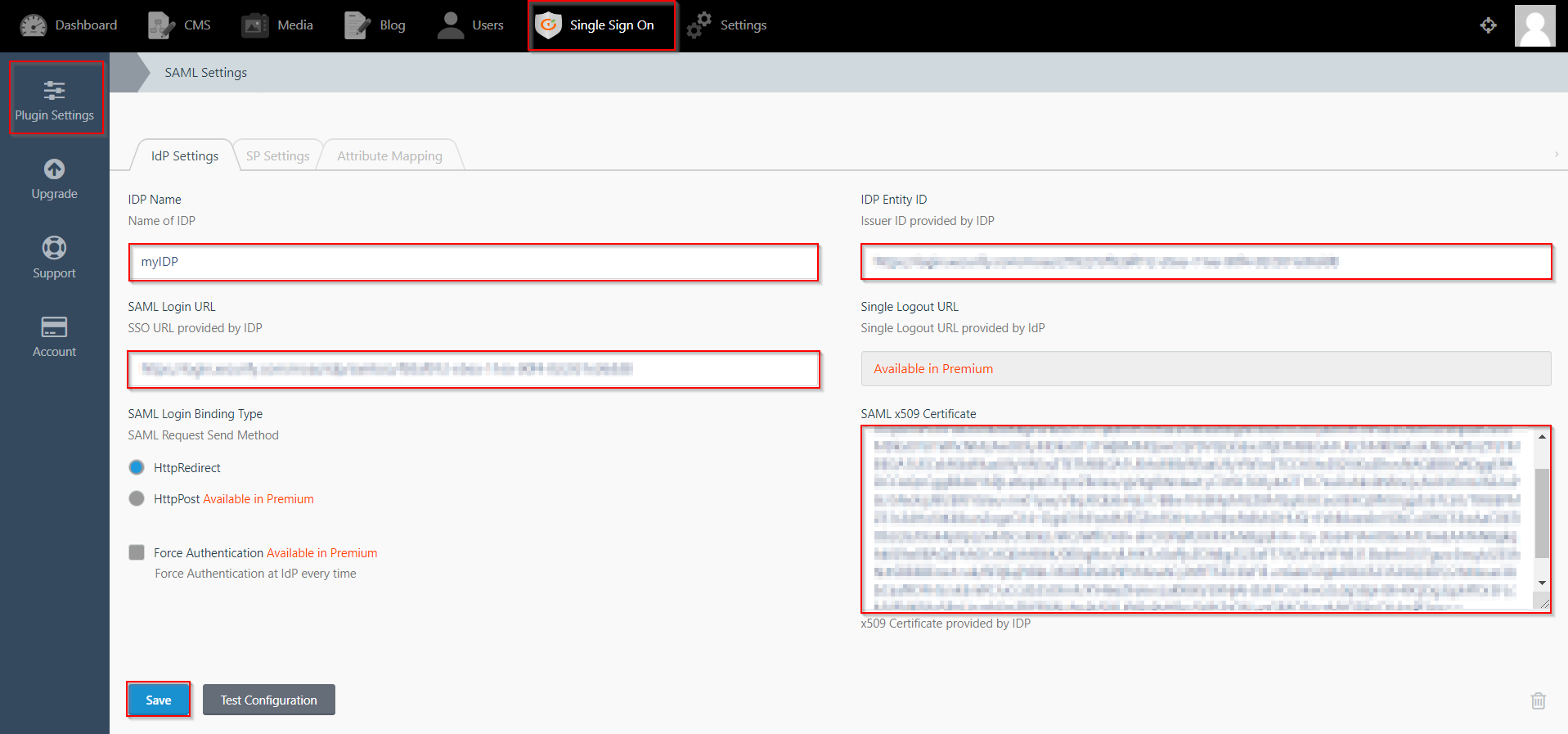

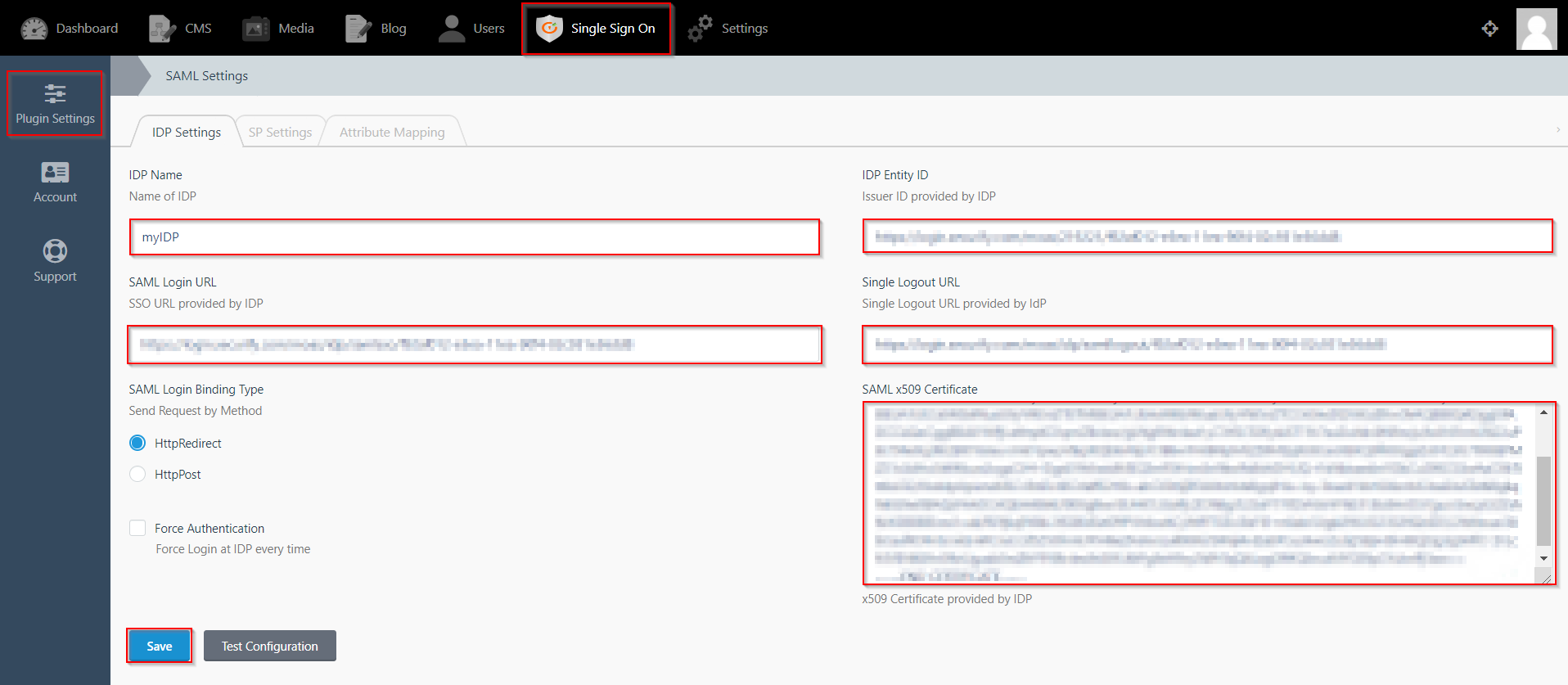

| Nombre del proveedor de identidad: | miIDP |

| ID de entidad del proveedor de identidad: | https://login.xecurify.com/moas/ |

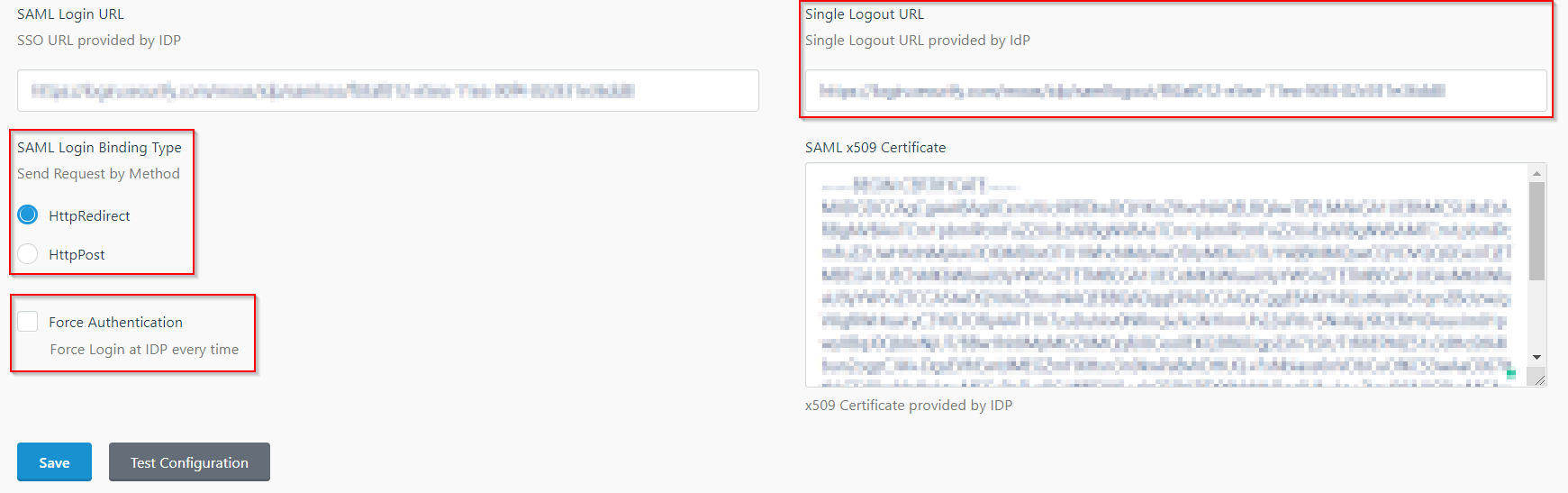

| URL de inicio de sesión de SAML: | https://login.xecurify.com/moas/idp/samlsso |

| Certificado SAML x509: | Certificado proporcionado por su IdP. |

| Nombre del proveedor de identidad: | miIDP |

| ID de entidad del proveedor de identidad: | https://login.xecurify.com/moas/ |

| URL de inicio de sesión de SAML: | https://login.xecurify.com/moas/idp/samlsso |

| URL de cierre de sesión de SAML: | https://login.xecurify.com/moas/idp/samllogout/ |

| Certificado SAML x509: | Certificado proporcionado por su IdP. |

Si está buscando algo que no puede encontrar, envíenos un correo electrónico a info@xecurify.com