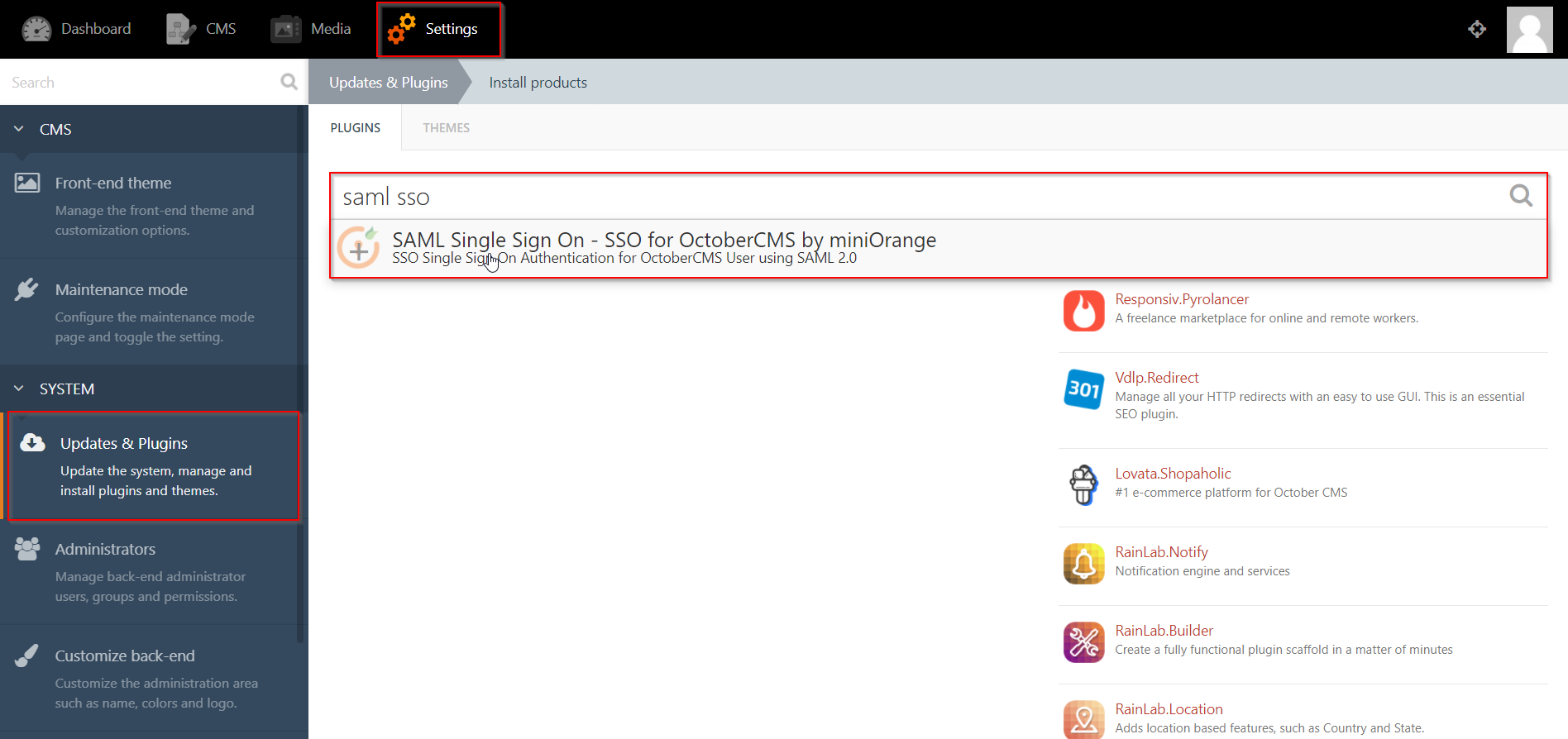

Resultados de la búsqueda :

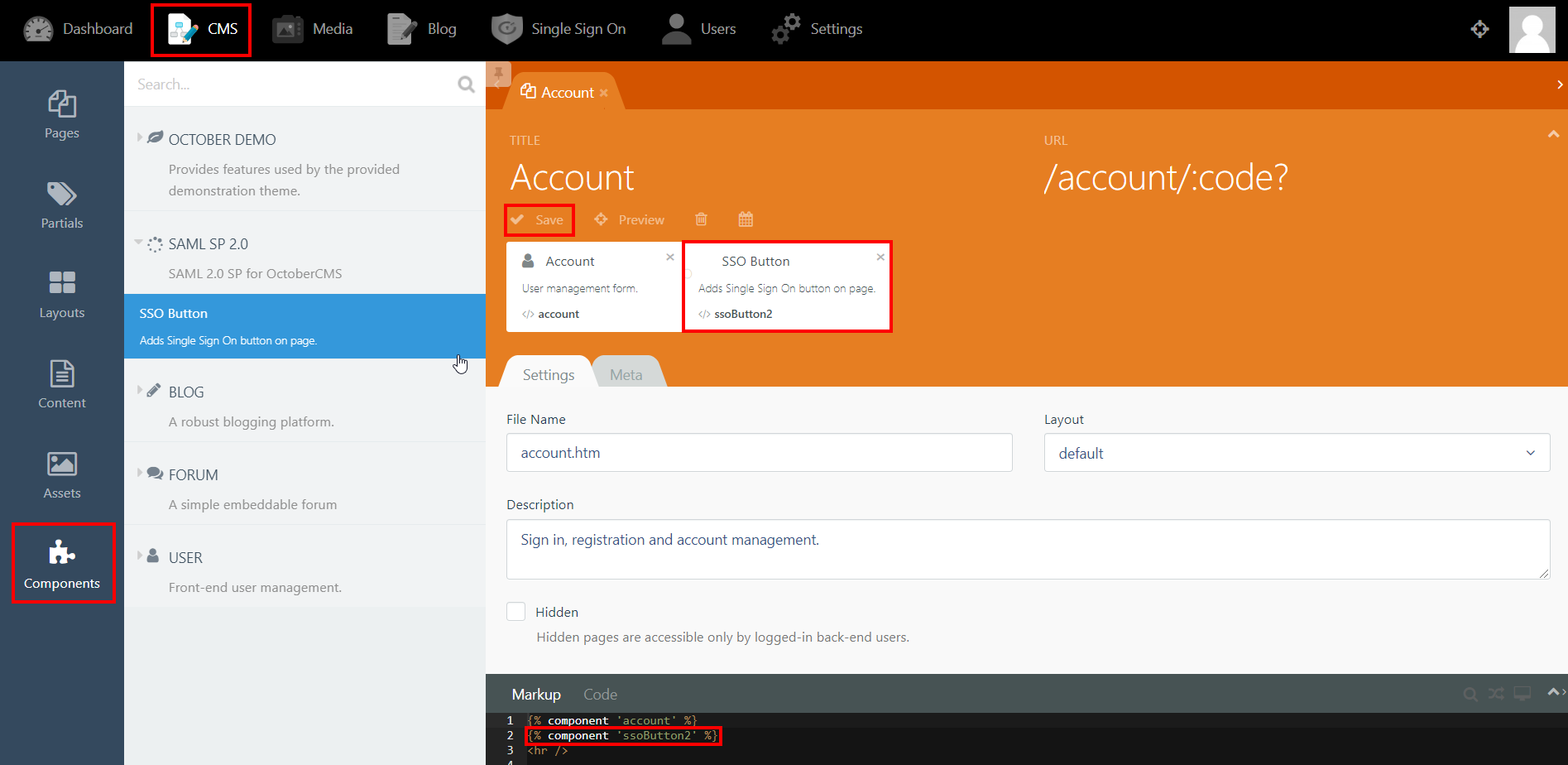

×El complemento de inicio de sesión único (SSO) de CMS de octubre brinda la posibilidad de habilitar el inicio de sesión único (SSO) de SAML para sus sitios CMS de octubre. Nuestro complemento SSO de CMS de octubre es compatible con todos los proveedores de identidad compatibles con SAML. Aquí repasaremos una guía paso a paso para configurar SAML SSO entre el sitio CMS de octubre y su proveedor de identidad.

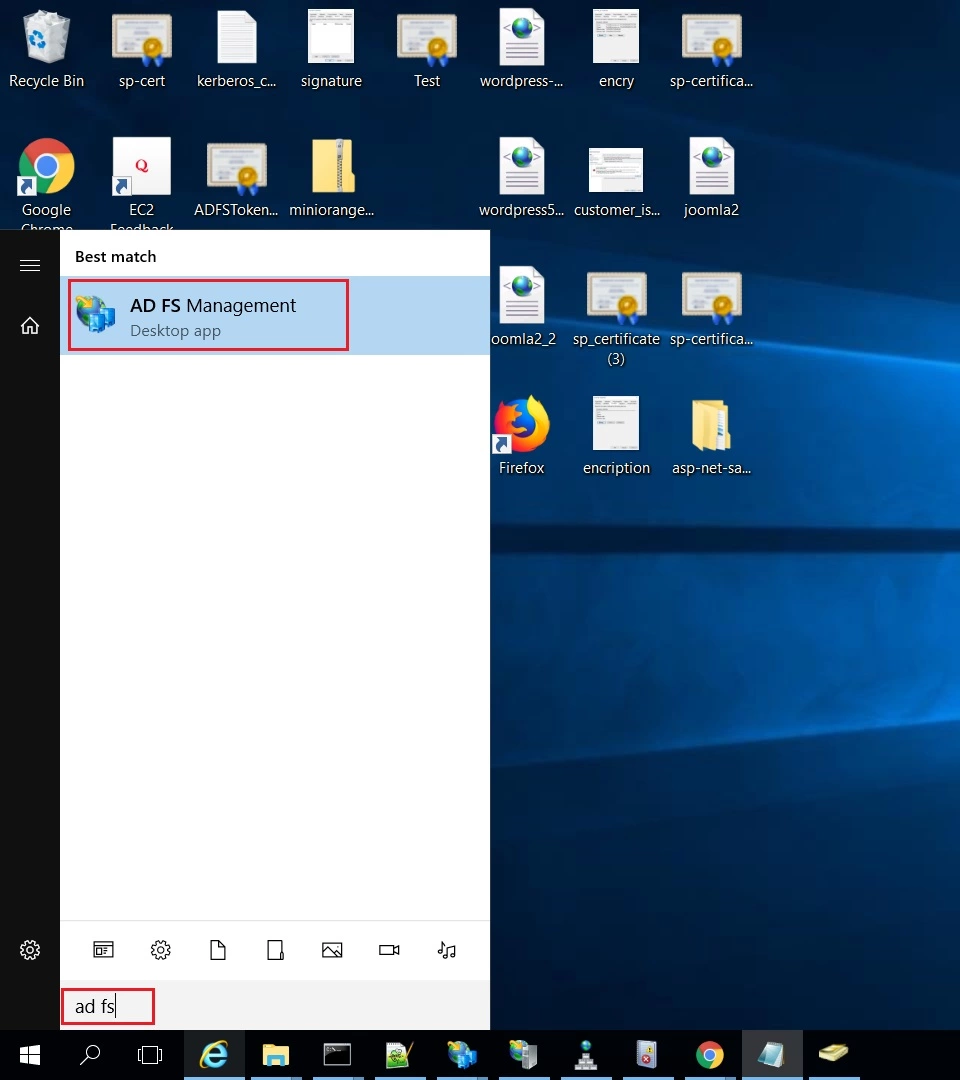

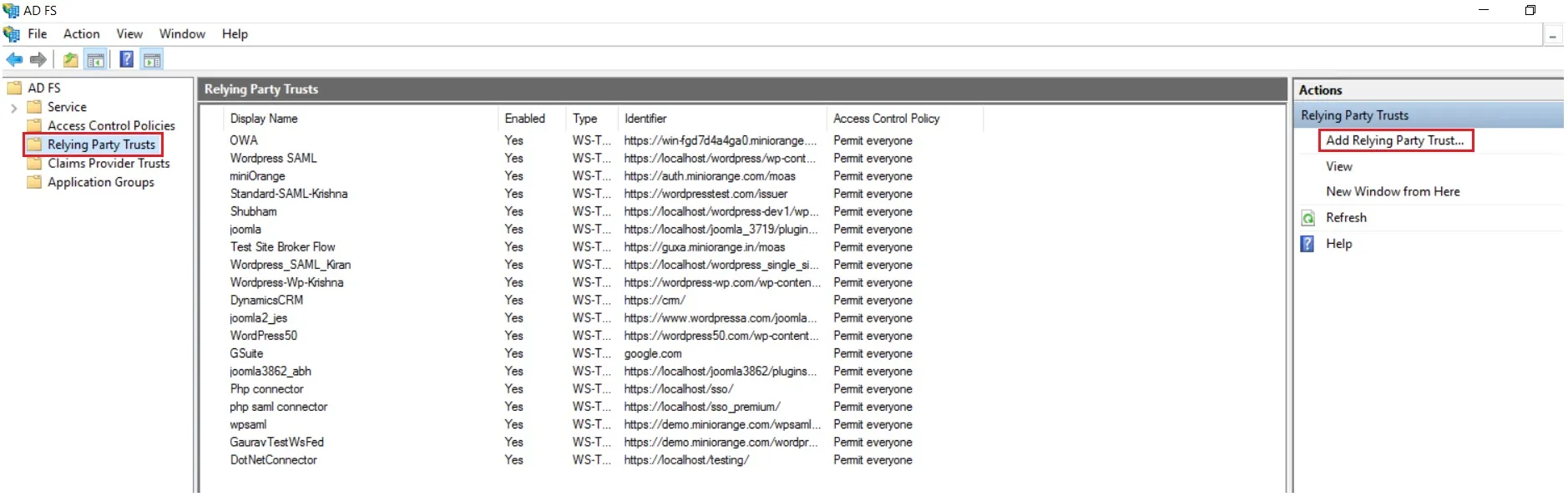

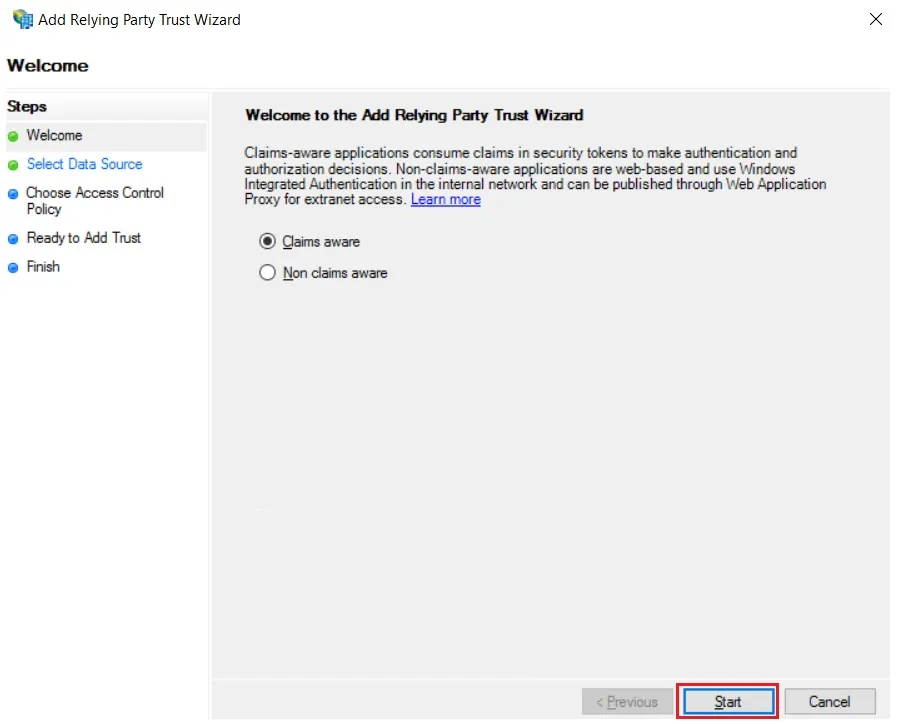

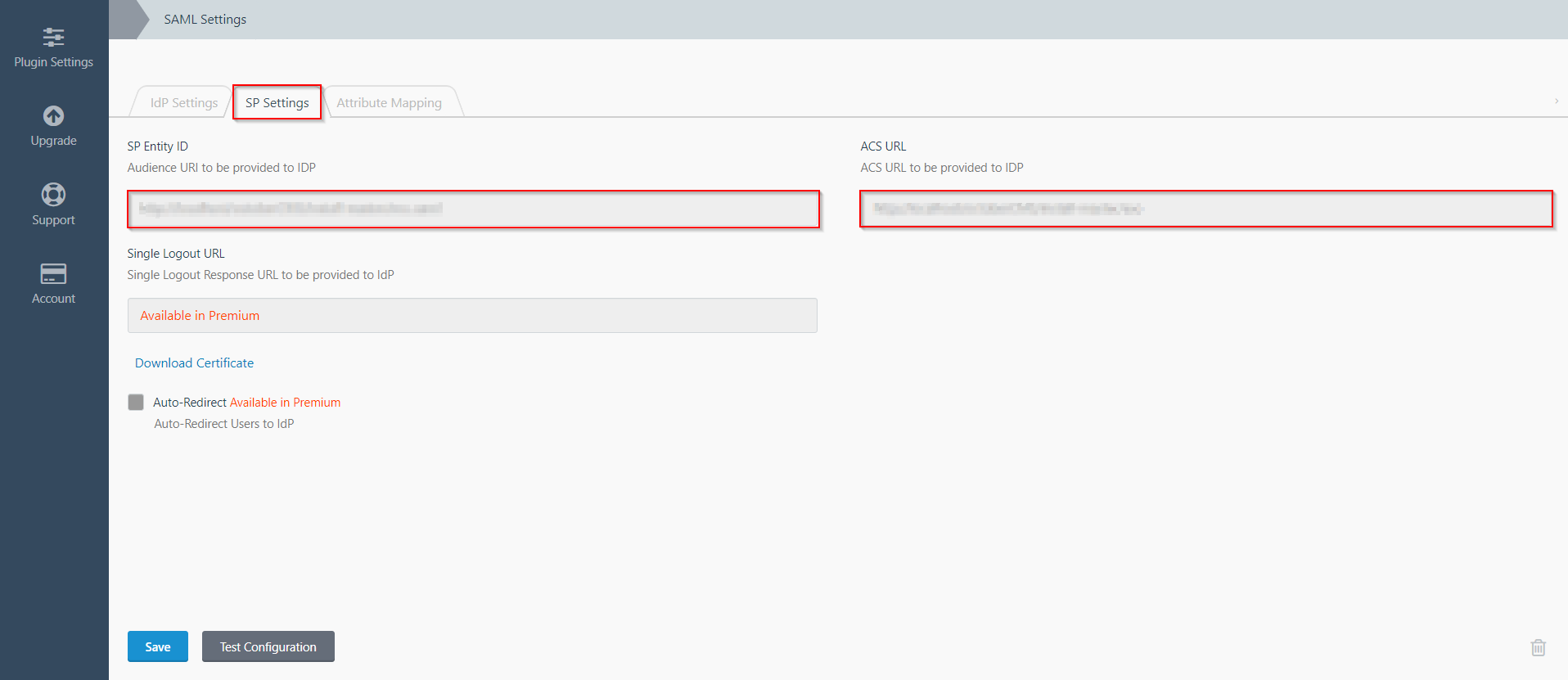

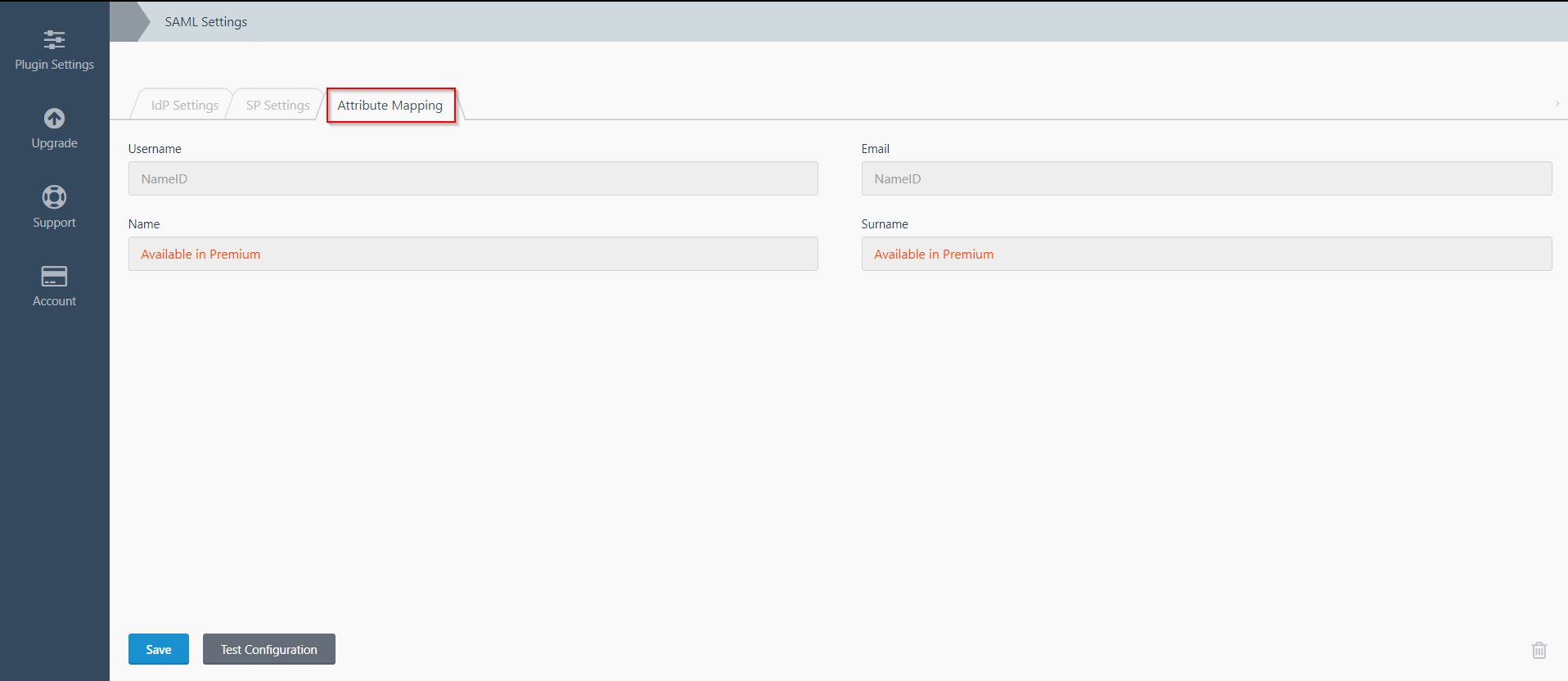

Para integrar su proveedor de identidad (IDP) con October CMS, necesita los siguientes elementos:

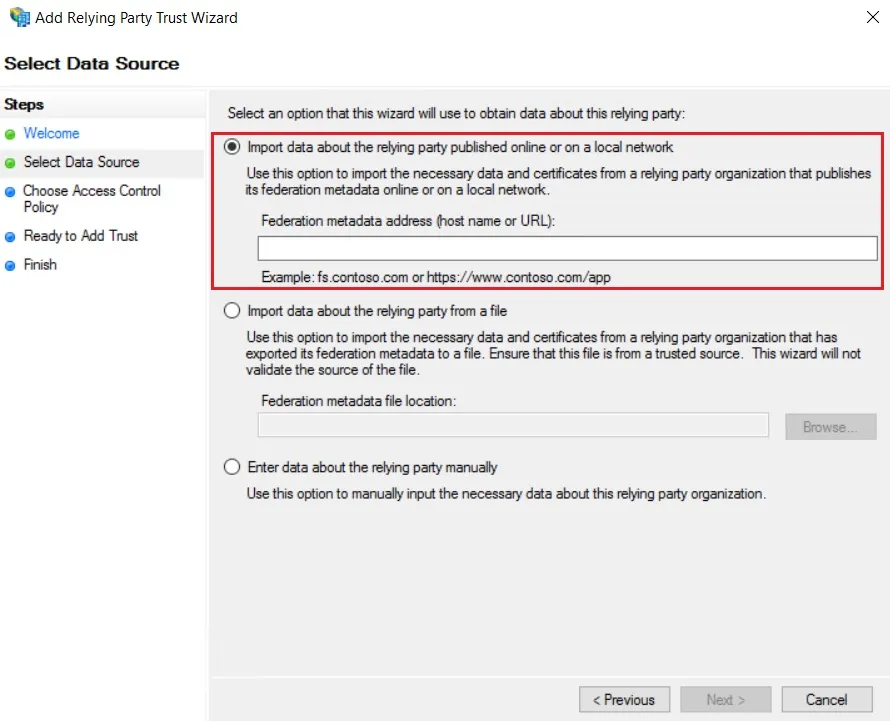

Usando URL de metadatos

Usando URL de metadatos

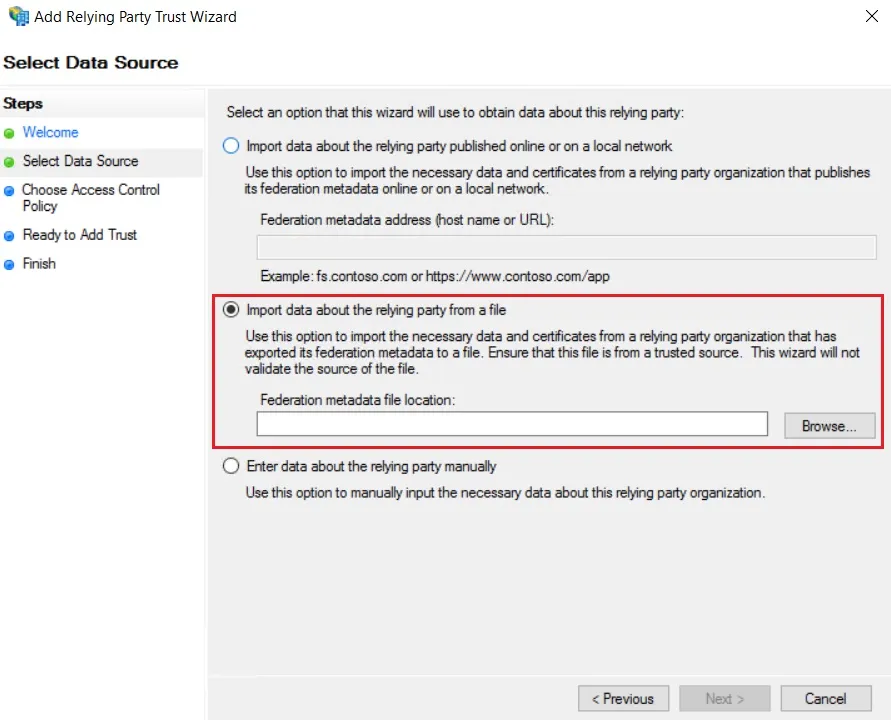

Usando el archivo XML de metadatos

Usando el archivo XML de metadatos

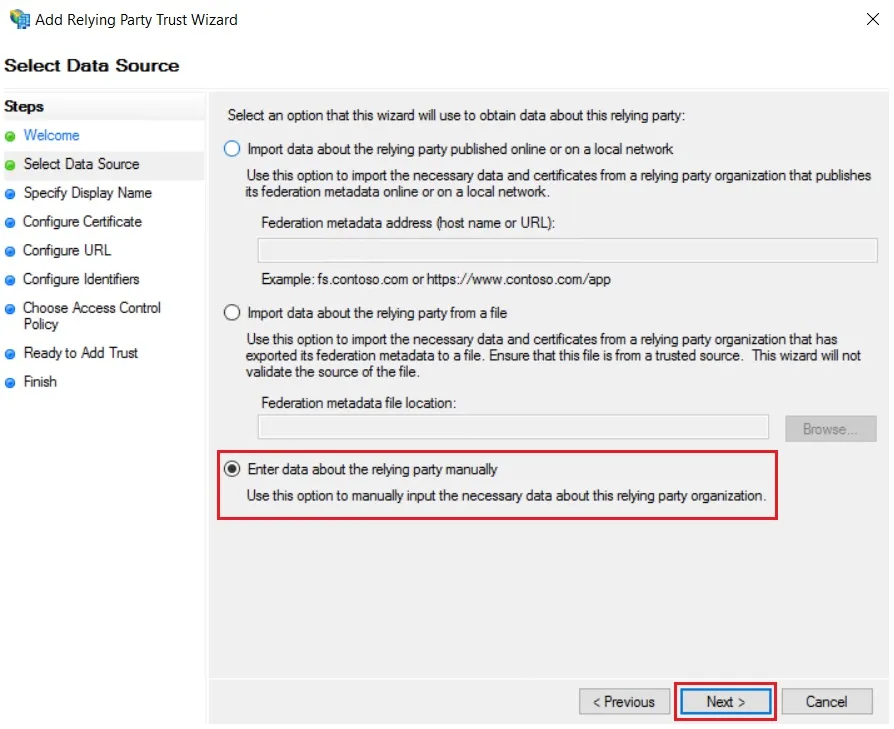

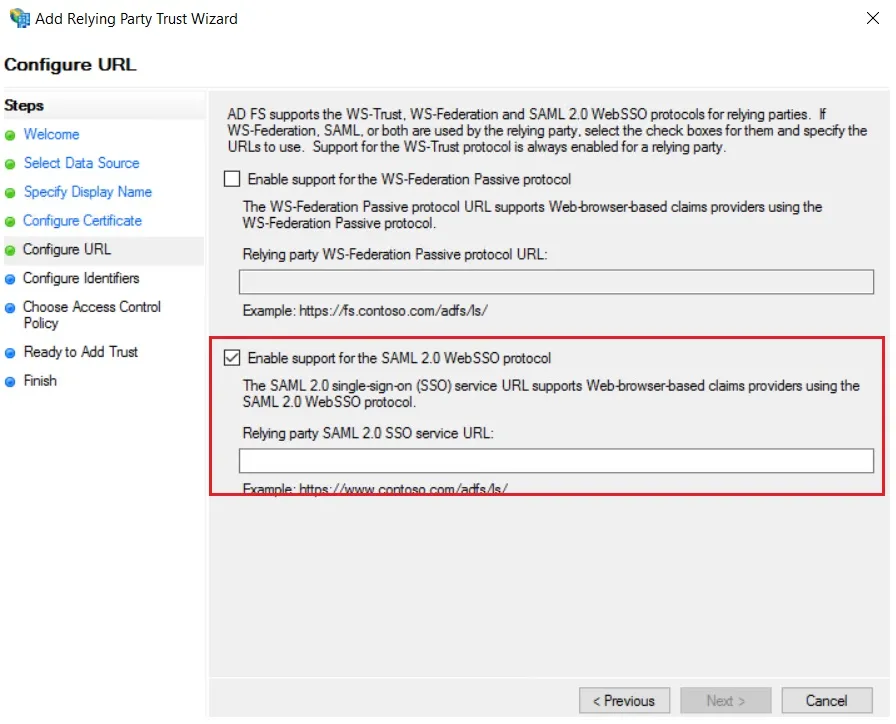

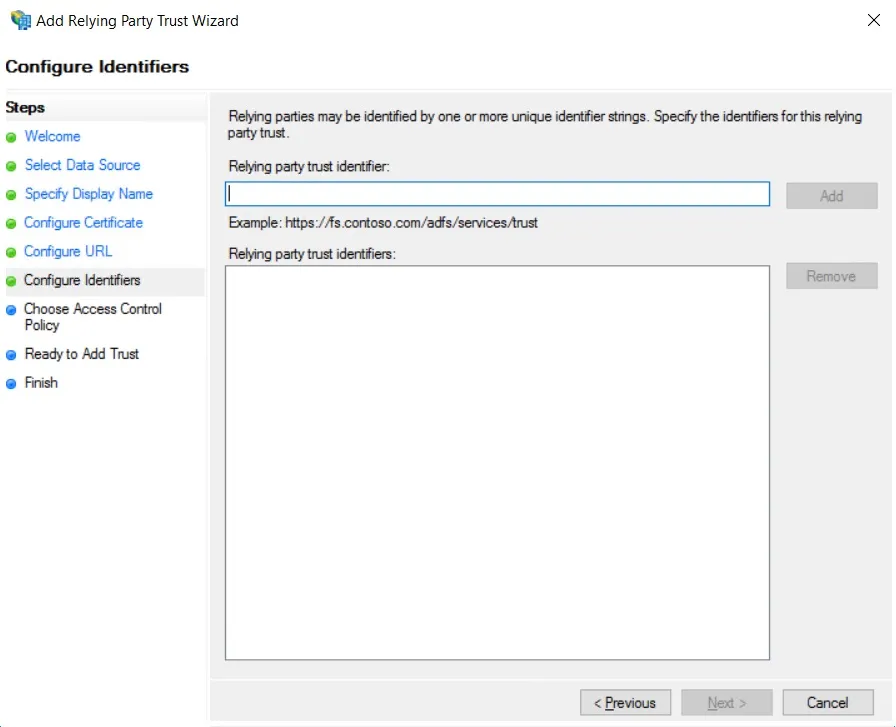

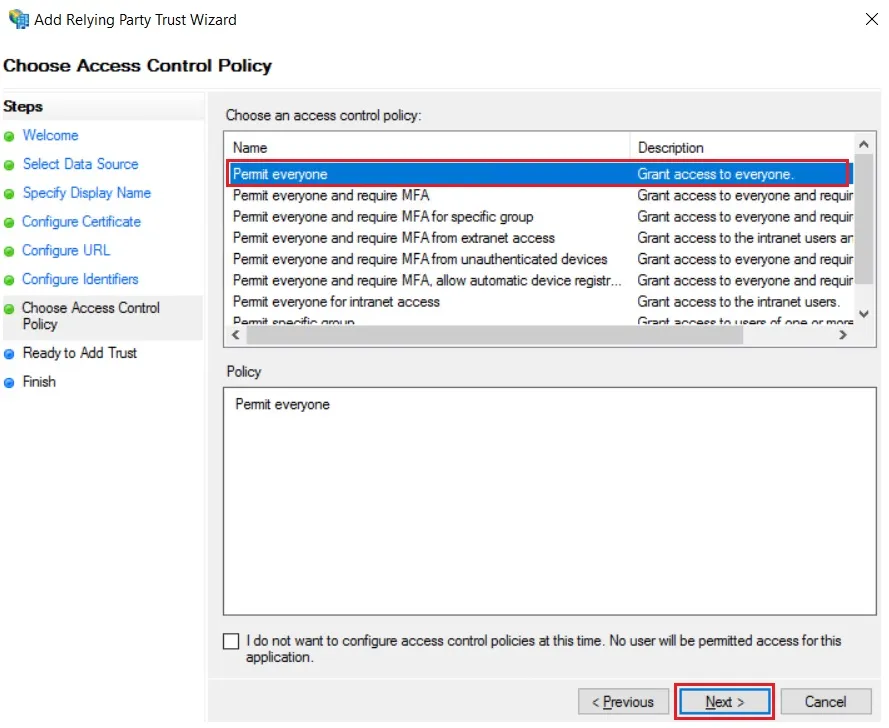

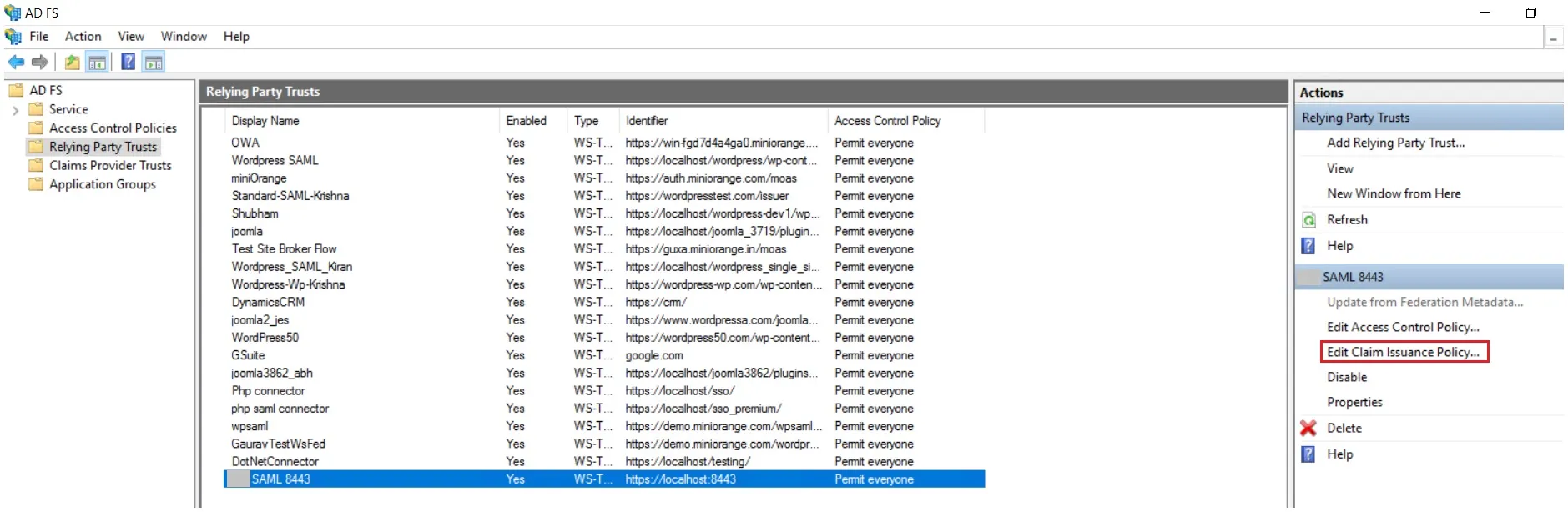

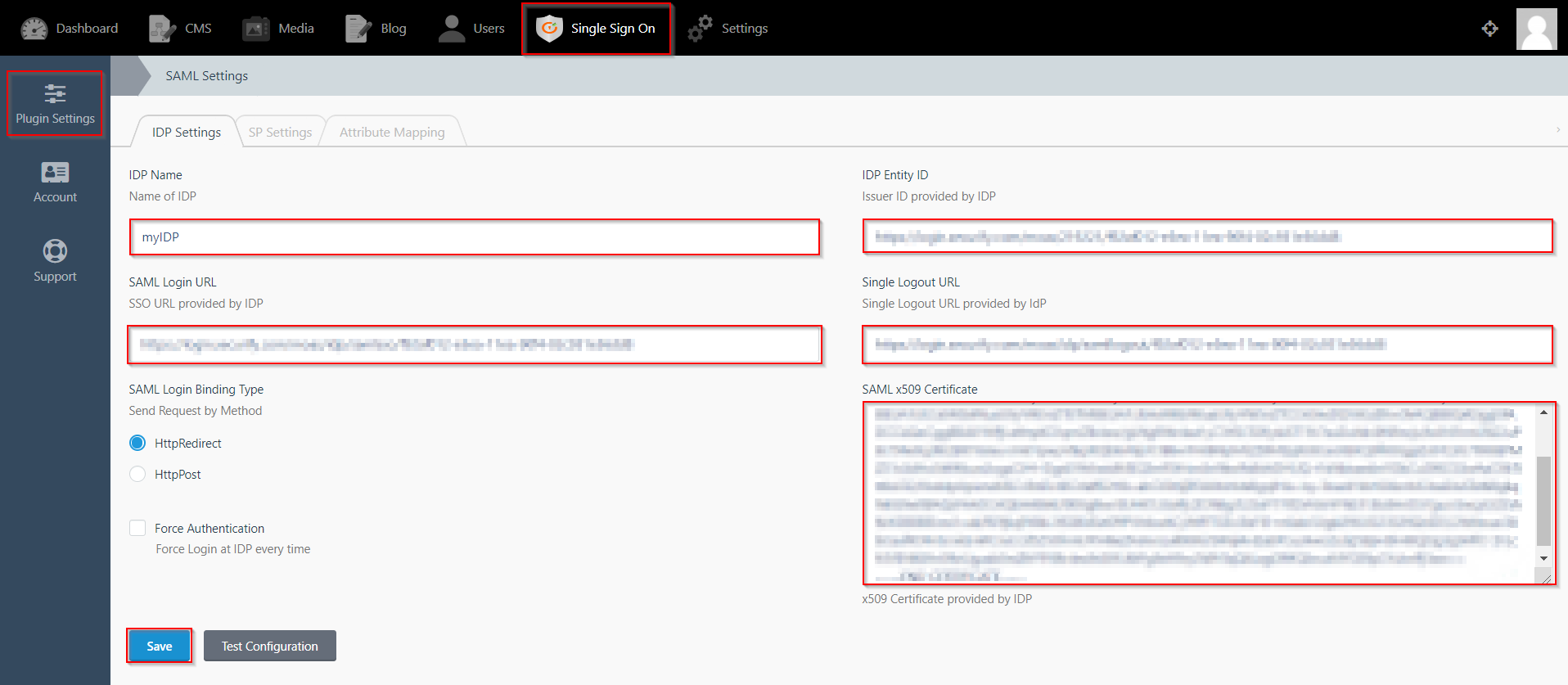

Usando la configuración manual

Usando la configuración manual

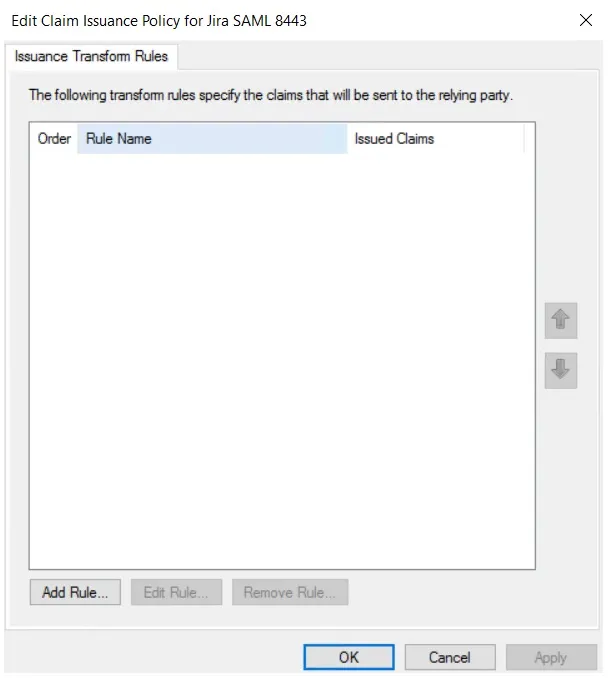

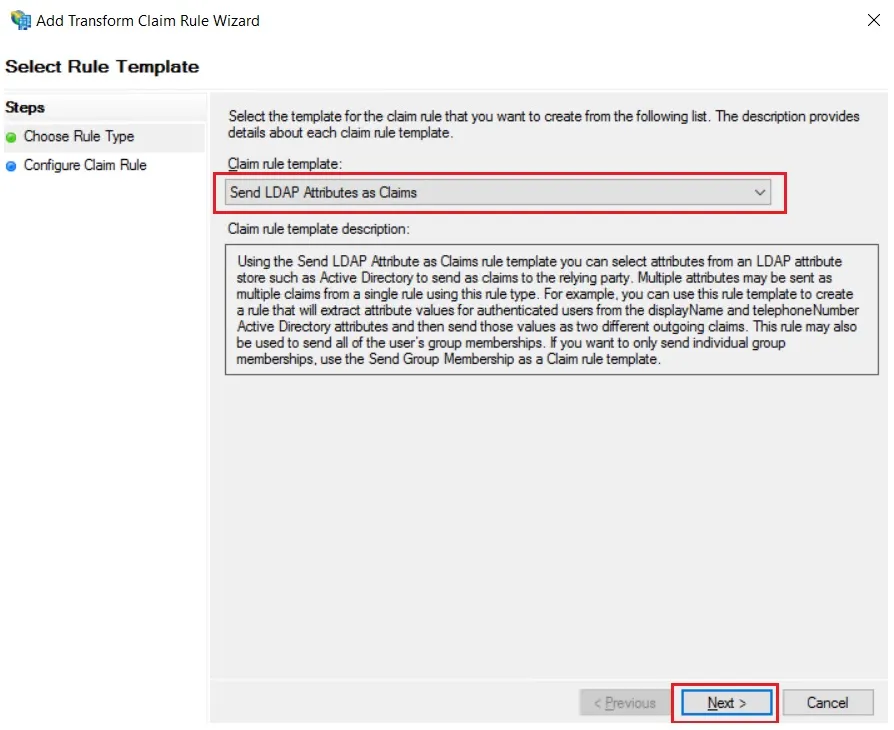

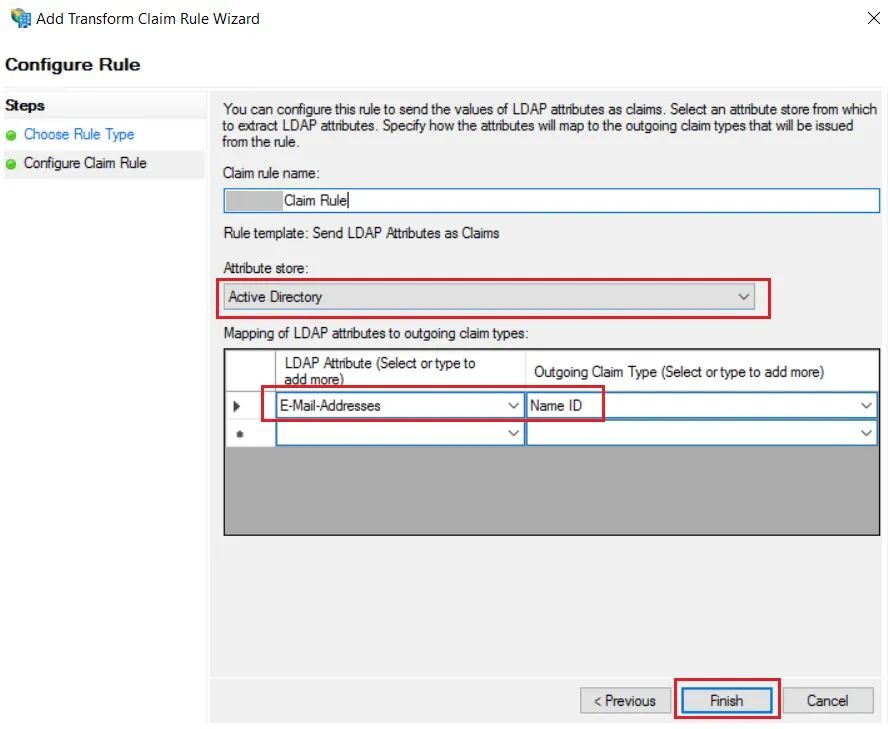

| Nombre de la regla de reclamo: | Atributos |

| Tienda de atributos: | Directorio Activo |

| Atributo LDAP: | Correos electrónicos |

| Tipo de reclamo saliente: | ID de nombre |

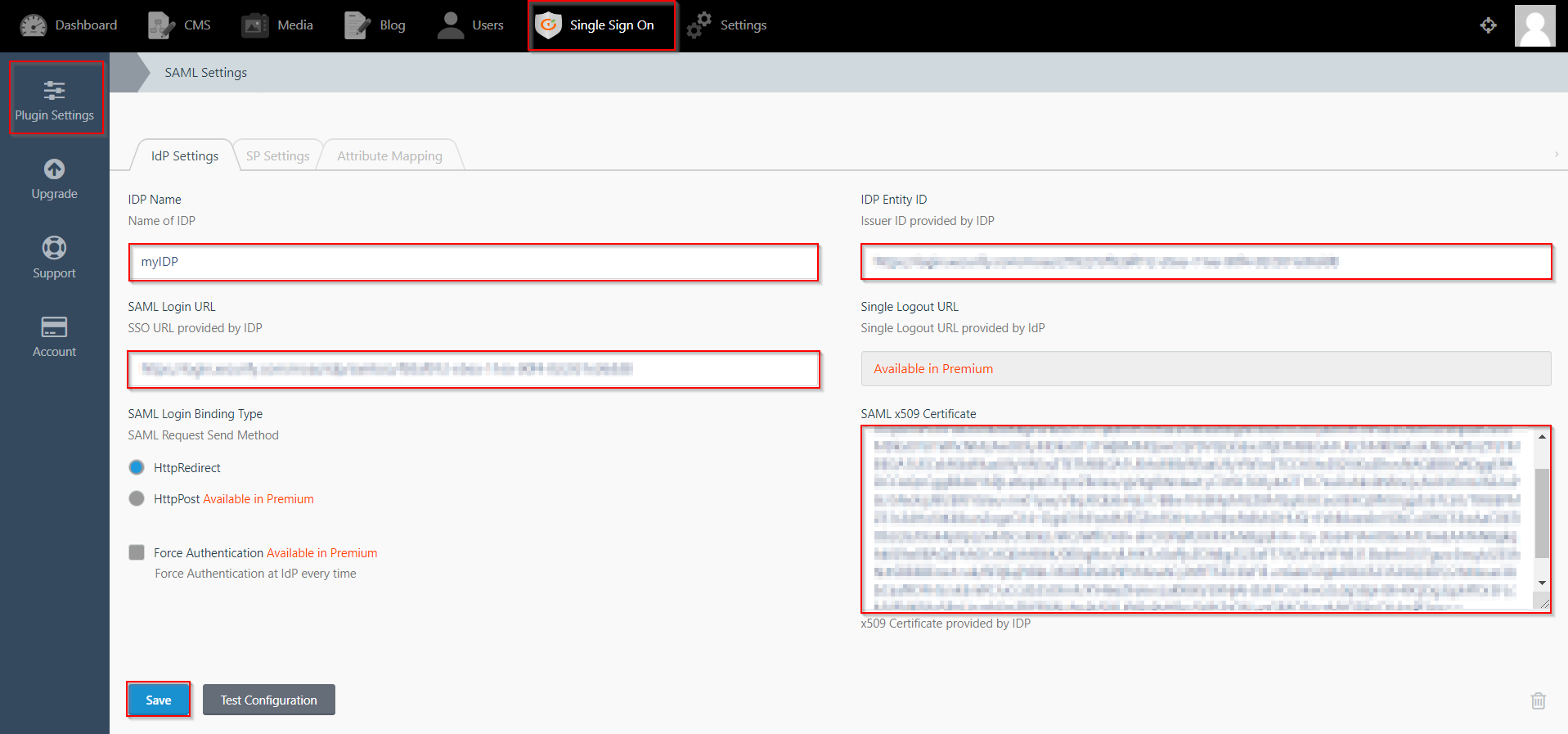

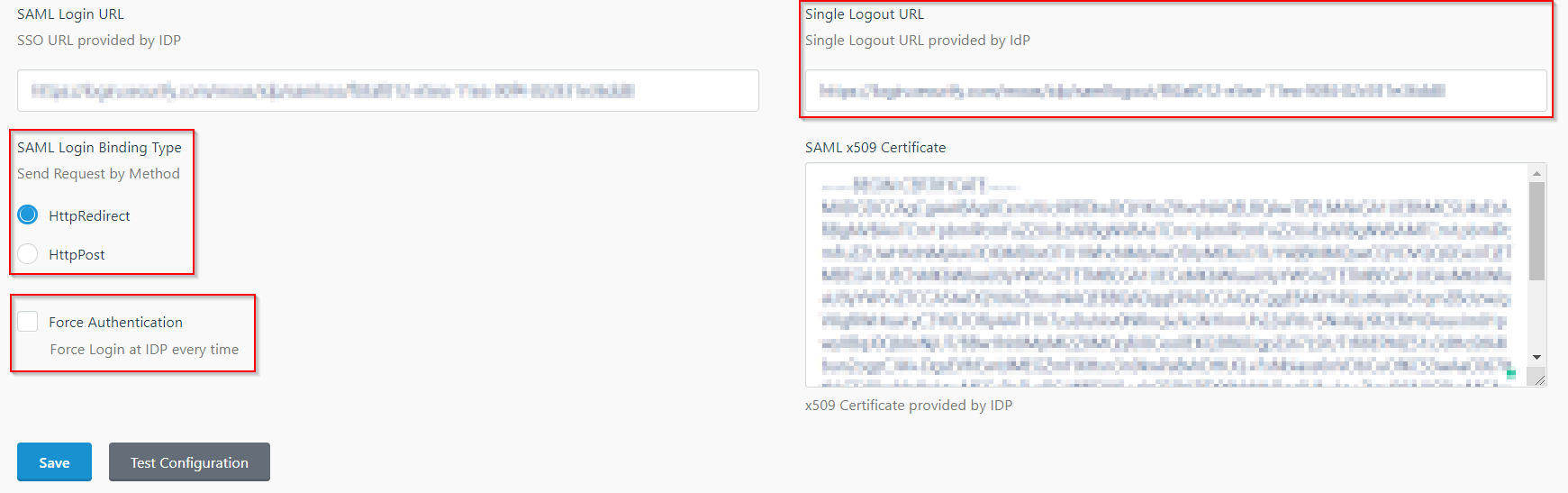

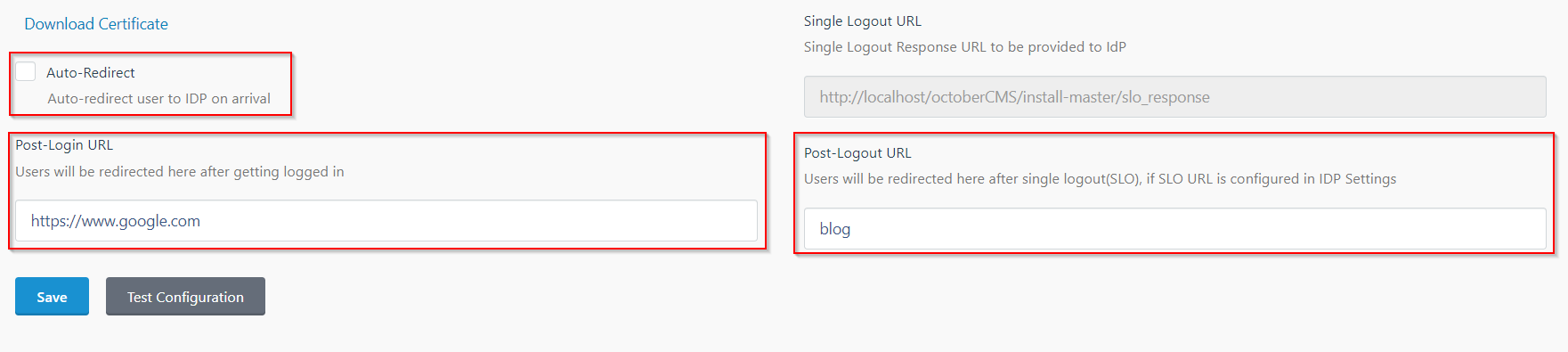

| Nombre del proveedor de identidad: | miIDP |

| ID de entidad del proveedor de identidad: | https://login.xecurify.com/moas/ |

| URL de inicio de sesión de SAML: | https://login.xecurify.com/moas/idp/samlsso |

| Certificado SAML x509: | Certificado proporcionado por su IdP. |

| Nombre del proveedor de identidad: | miIDP |

| ID de entidad del proveedor de identidad: | https://login.xecurify.com/moas/ |

| URL de inicio de sesión de SAML: | https://login.xecurify.com/moas/idp/samlsso |

| URL de cierre de sesión de SAML: | https://login.xecurify.com/moas/idp/samllogout/ |

| Certificado SAML x509: | Certificado proporcionado por su IdP. |

Si está buscando algo que no puede encontrar, envíenos un correo electrónico a info@xecurify.com