Étapes pour configurer le module ASP.NET SAML 2.0

Étape 1 : Prérequis : téléchargement et installation

-

Télécharger

Module miniOrange ASP.NET SAML 2.0.

-

Pour configurer le module, extrayez le fichier

asp.net-saml-sso-module-xxx.zip. Vous trouverez une DLL nommée

miniorange-saml-sso.dll, un fichier de configuration nommé

saml.config et le intégration.md fichier qui contient les étapes pour ajouter le module dans votre application.

-

Ajouter miniorange-saml-sso.dll dans votre dossier bin (où existent d'autres fichiers DLL pour votre application).

-

Inscription minorangesamlsso module dans votre application selon les étapes fournies dans le fichier nommé intégration.md.

-

Ajoutez le fichier de configuration fourni saml.config dans le répertoire racine de votre application.

-

Après l'intégration, ouvrez votre navigateur et parcourez le tableau de bord du connecteur avec l'URL ci-dessous :

https://<your-application-base-url>/?ssoaction=config

-

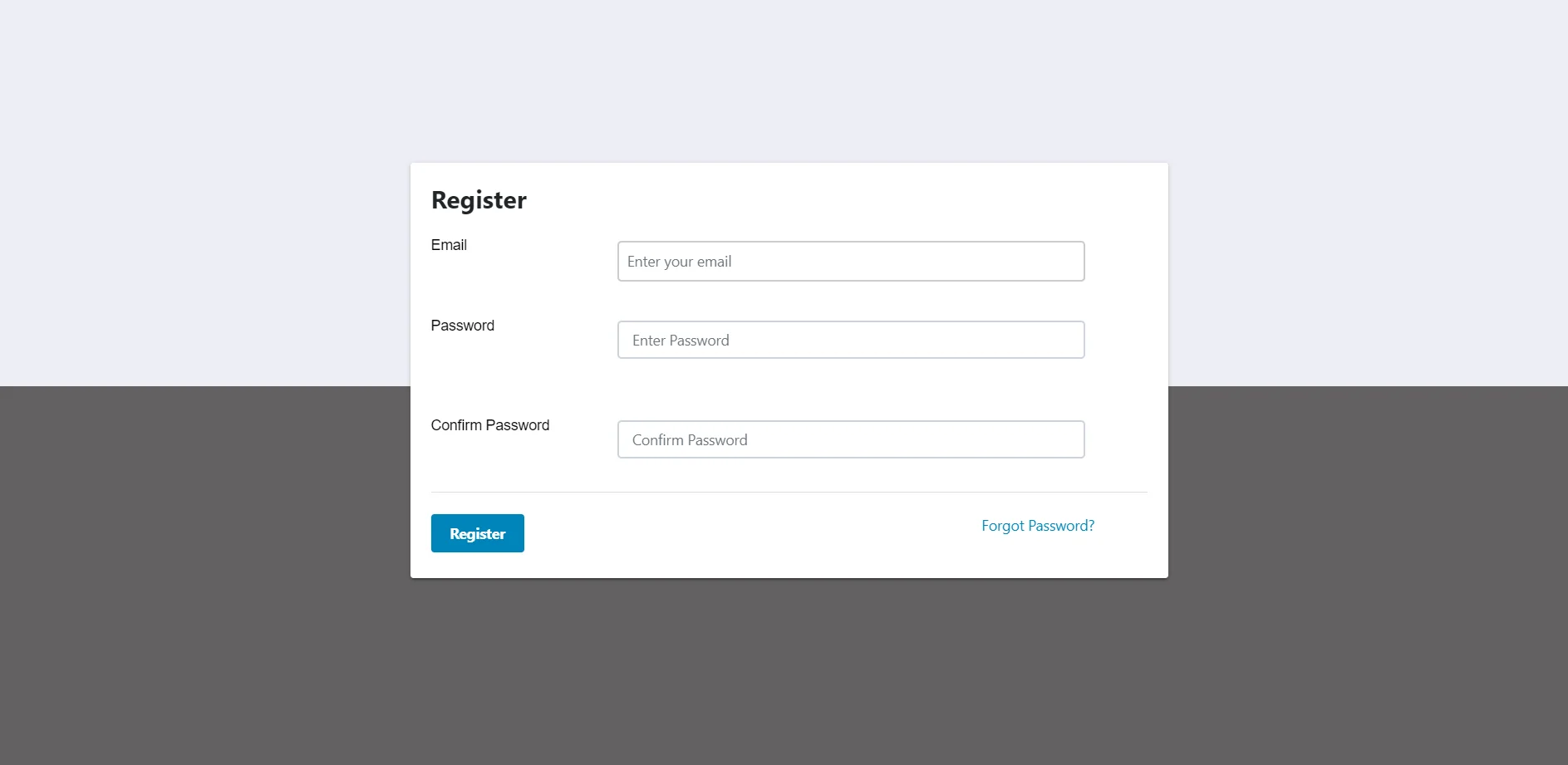

Si la page d'inscription ou la page de connexion apparaît, vous avez ajouté avec succès le connecteur miniOrange SAML SSO à votre application.

-

Inscrivez-vous ou connectez-vous avec votre compte en cliquant sur le

Inscription bouton pour configurer le module.

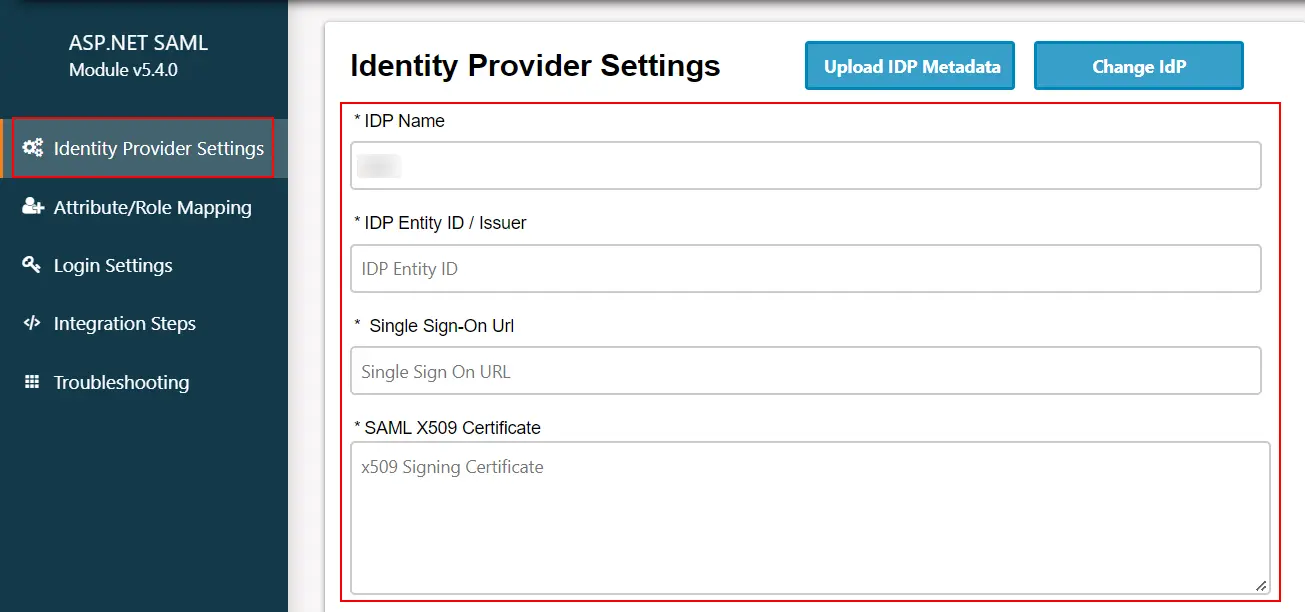

Étape 2 : Configurez votre fournisseur d'identité

-

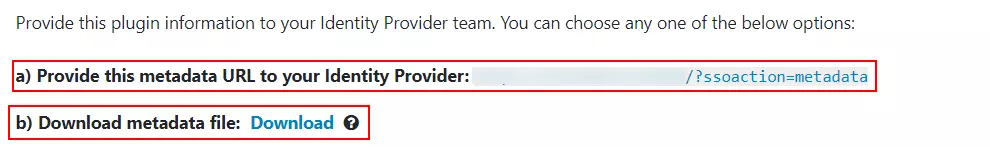

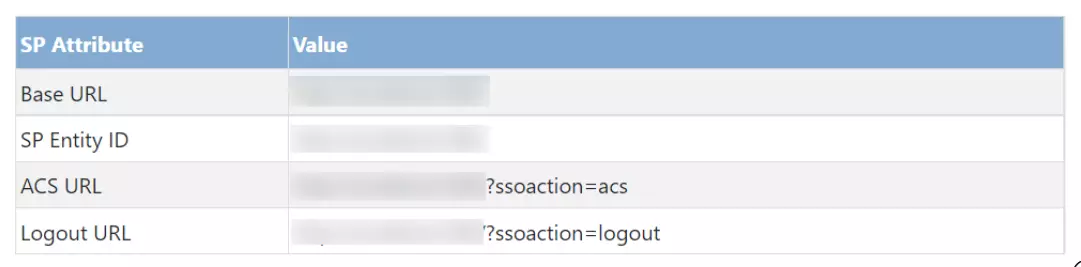

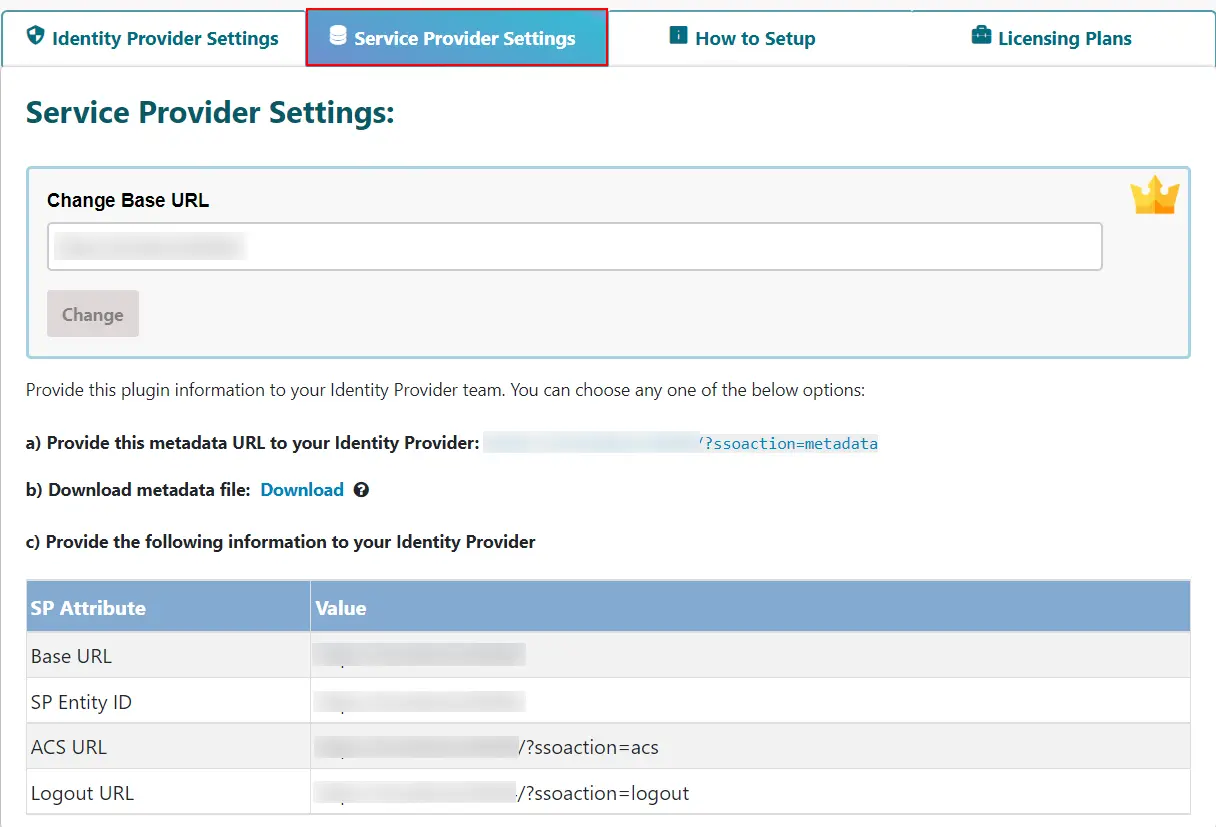

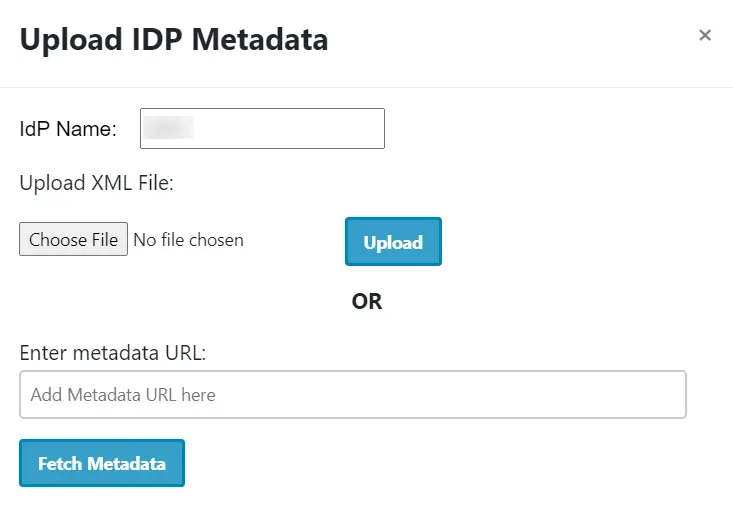

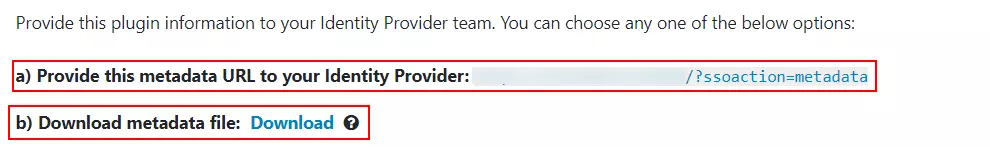

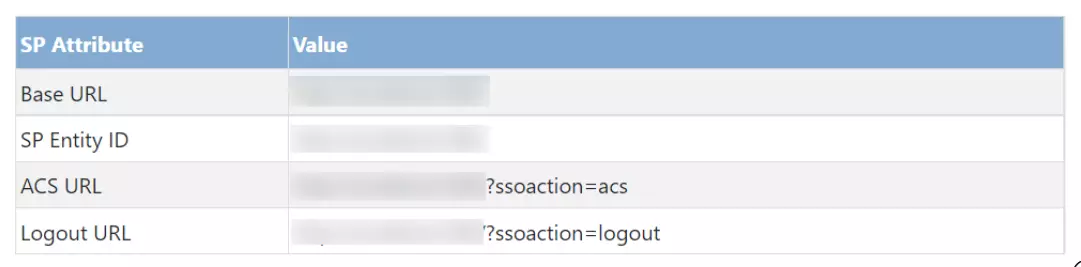

Vous devez envoyer vos métadonnées SP à votre fournisseur d'identité. Pour les métadonnées SP, utilisez l’URL des métadonnées SP ou téléchargez les métadonnées SP sous forme de fichier .xml et téléchargez-les du côté de votre IdP. Vous pouvez trouver ces deux options sous la rubrique

Paramètres du fournisseur de services languette.

-

Vous pouvez également ajouter manuellement l'ID d'entité SP et l'URL ACS à partir de

Paramètres du fournisseur de services dans le plugin pour vos configurations IdP.

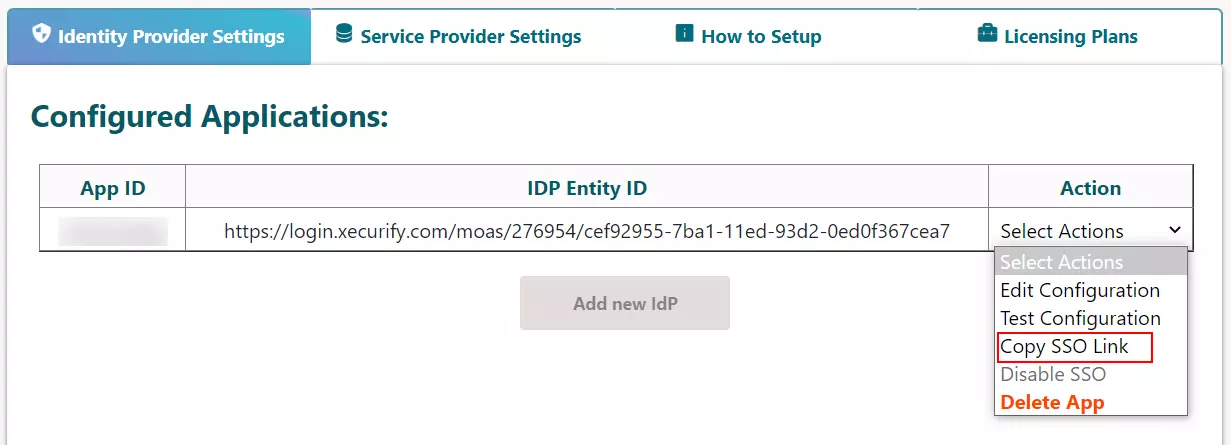

Étape 4 : tester l'authentification unique SAML

- Avant de tester, veuillez vous assurer de ce qui suit :

-

Les métadonnées SAML ASP.NET (SP) ont été exportées vers le fournisseur d'identité (IDP).

-

Importation des métadonnées SAML du fournisseur d'identité (IDP) dans ASP.NET (SP).

-

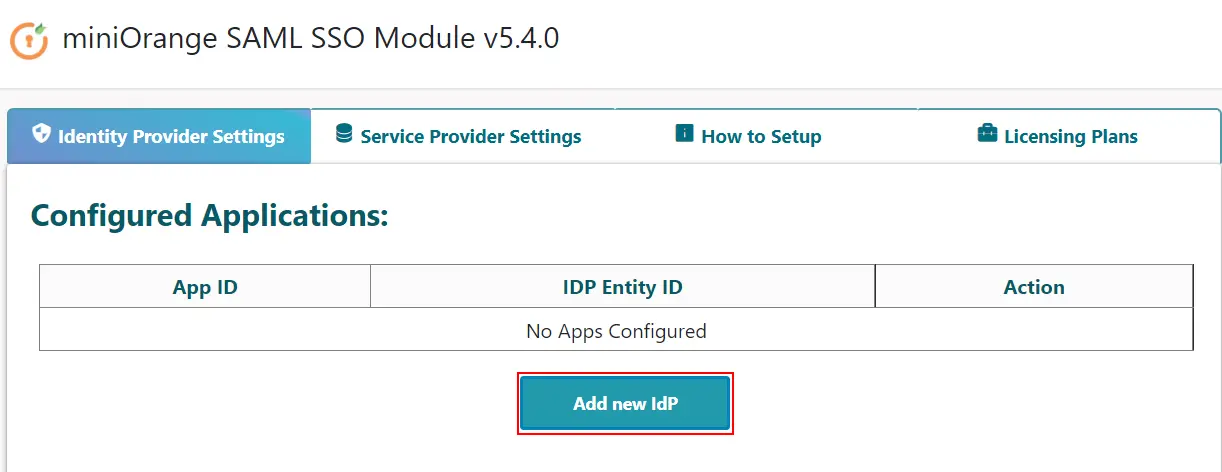

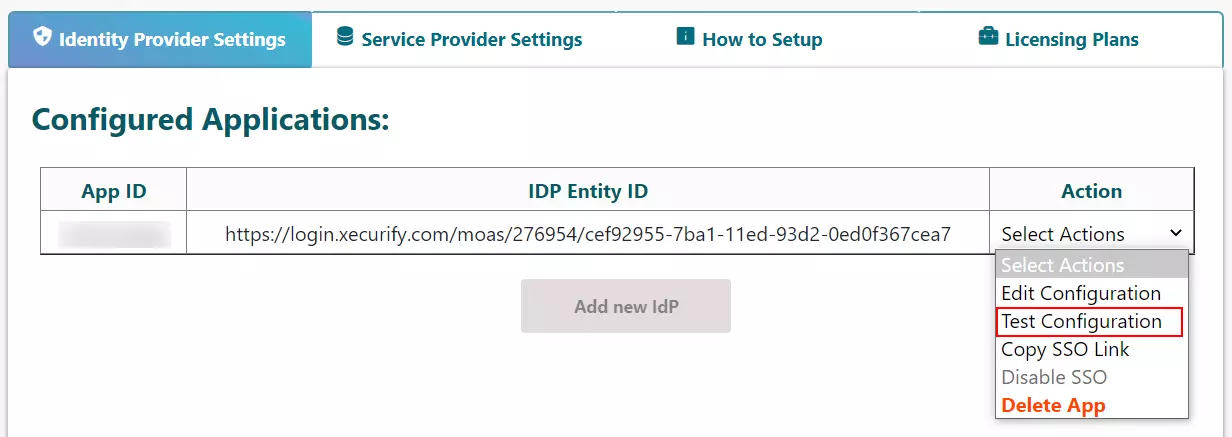

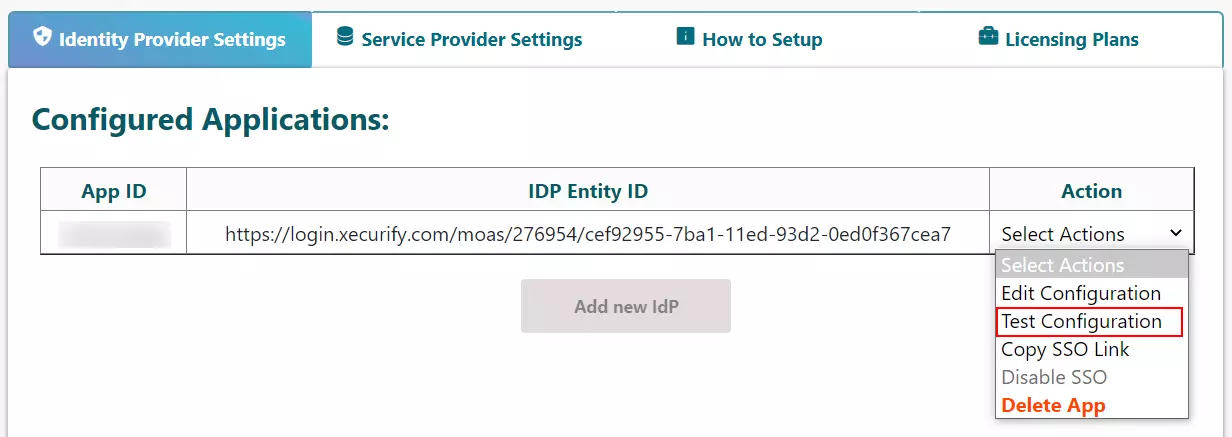

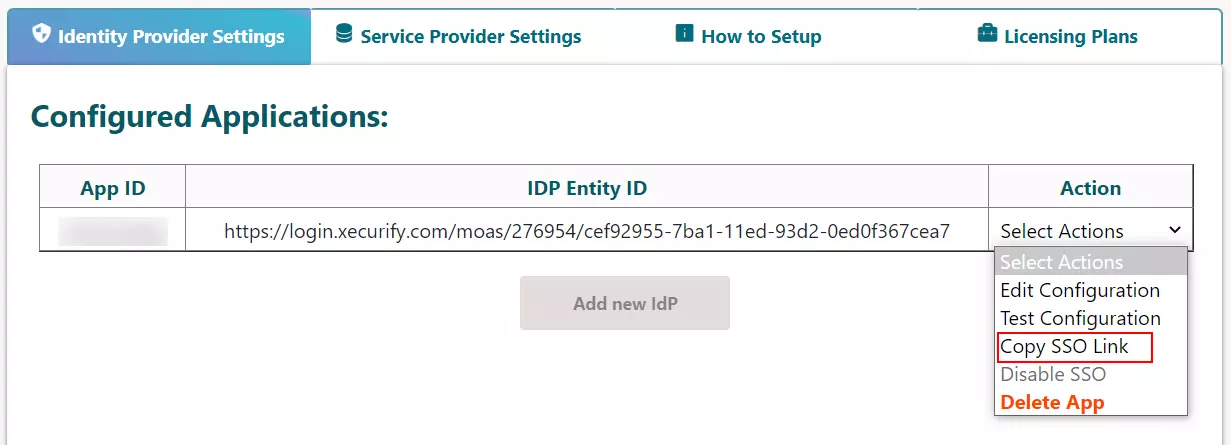

Pour tester si la configuration SAML que vous avez effectuée est correcte, passez la souris sur

Sélectionner des actions et cliquez sur Configuration du test.

-

Remarque: Dans la version d'essai du plugin, vous ne pouvez configurer et tester qu'un seul fournisseur d'identité (IDP).

-

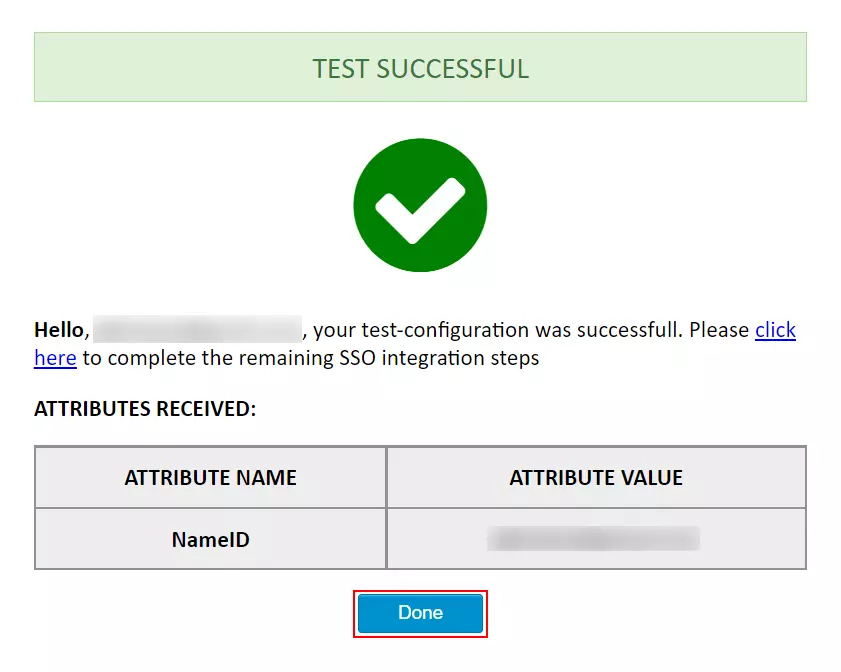

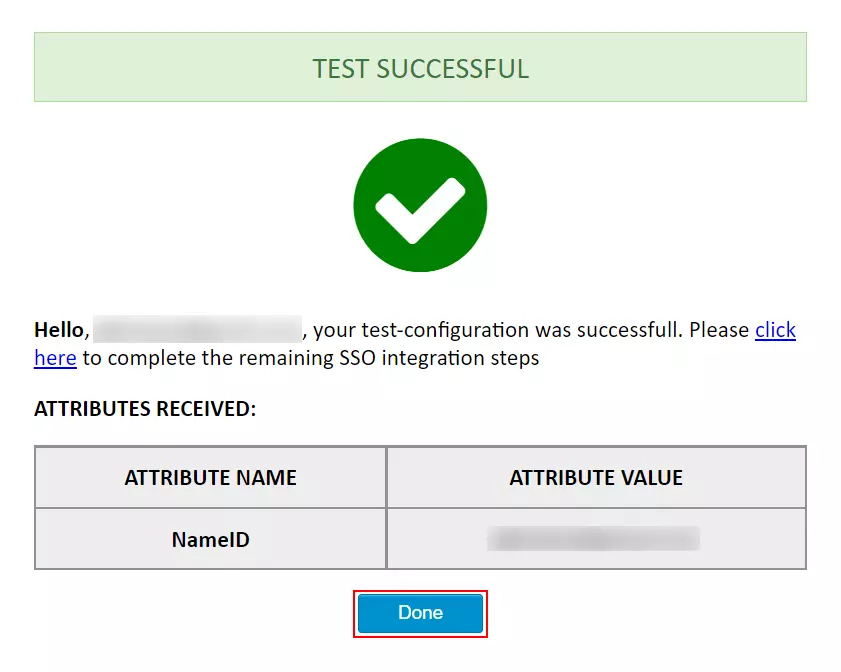

La capture d'écran ci-dessous montre un résultat réussi. Cliquer sur

OK pour poursuivre l'intégration SSO.

-

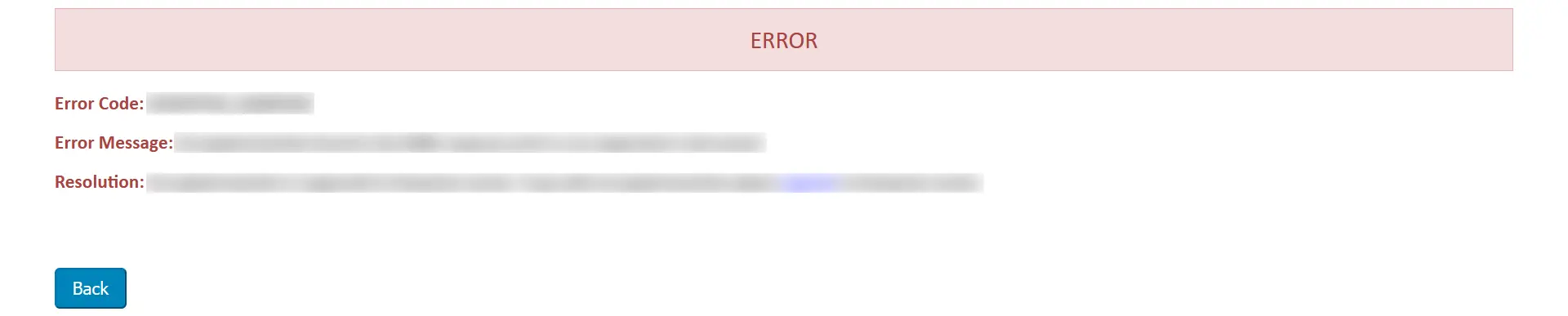

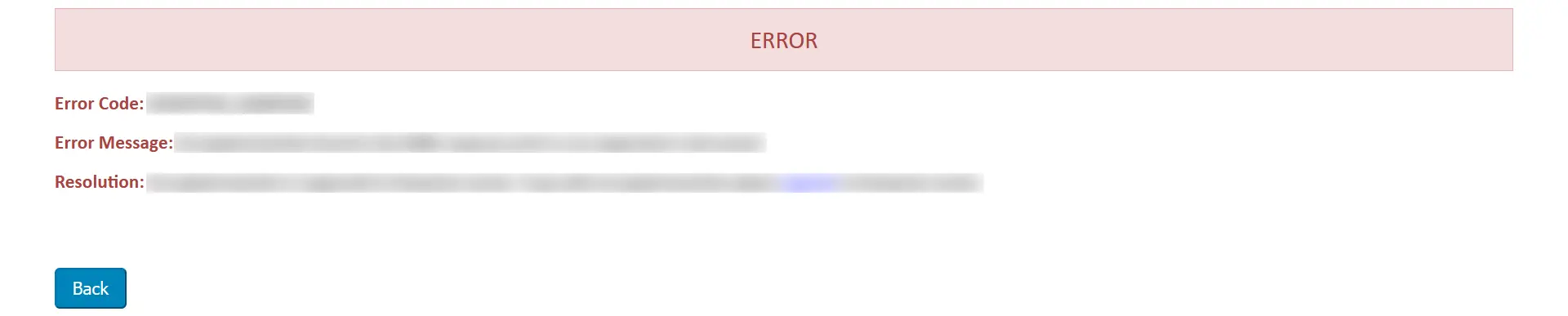

Si vous rencontrez une erreur à l'extrémité du module, une fenêtre similaire à celle ci-dessous s'affichera.

- Pour résoudre l'erreur, vous pouvez suivre les étapes ci-dessous :

-

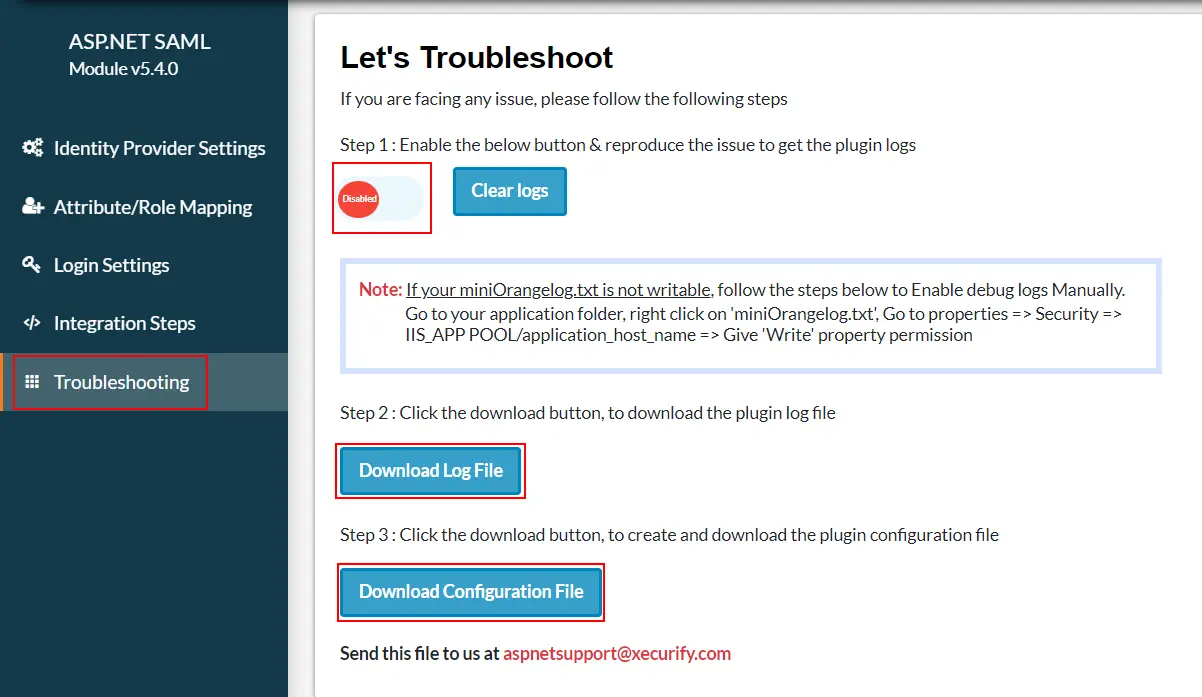

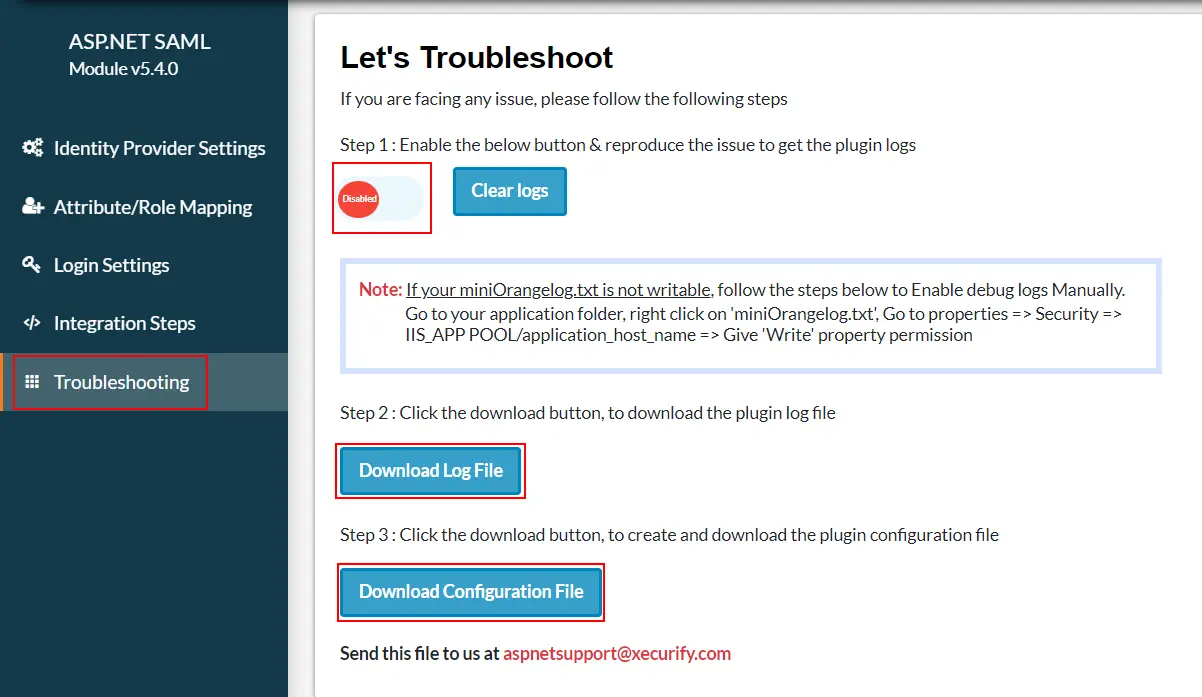

Sous

Dépannage

, activez la bascule pour recevoir les journaux du plugin.

-

Une fois activé, vous pourrez récupérer les journaux du plugin en accédant à

Paramètres du fournisseur d'identité onglet et en cliquant sur

Configuration du test.

-

Télécharger fichier journal du Résolution des problèmes onglet pour voir ce qui n'a pas fonctionné.

-

Vous pouvez partager le fichier journal avec nous à

aspnetsupport@xecurify.com

et notre équipe vous contactera pour résoudre votre problème.

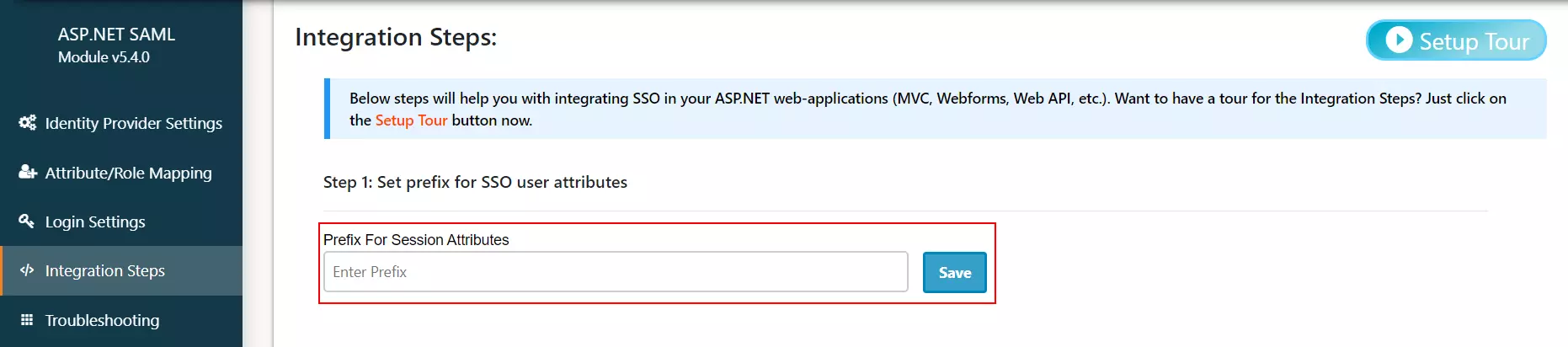

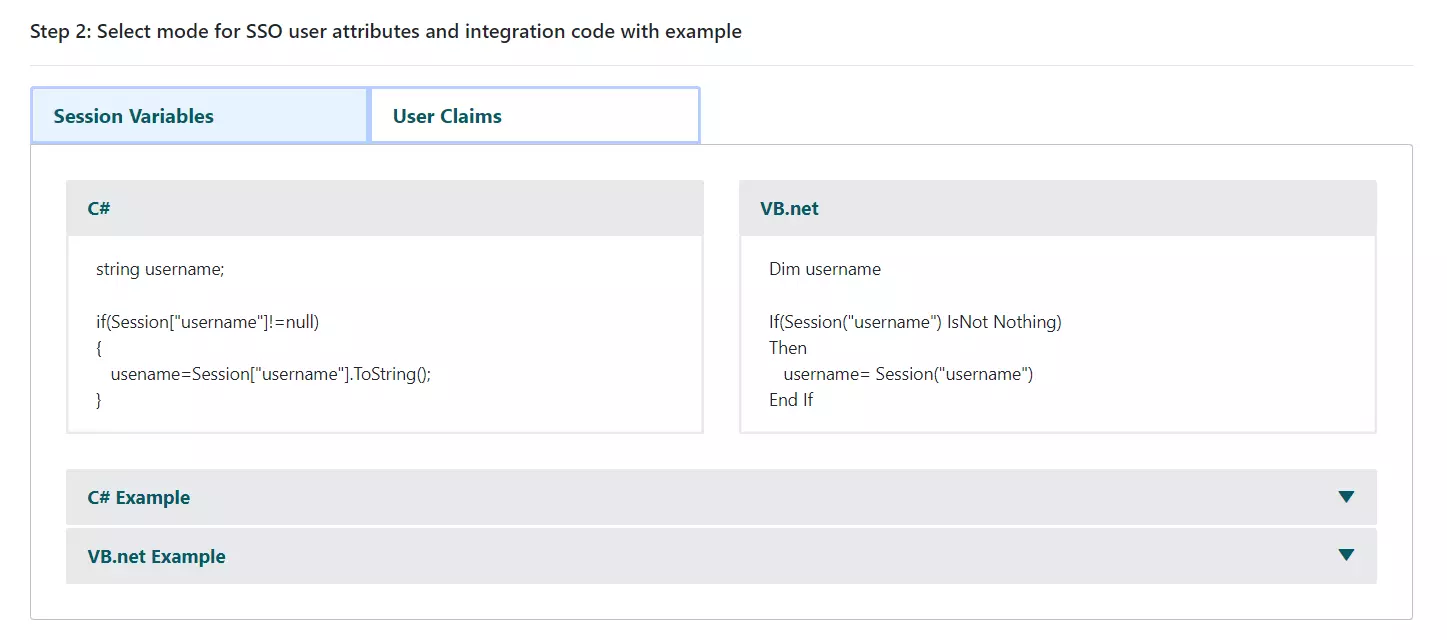

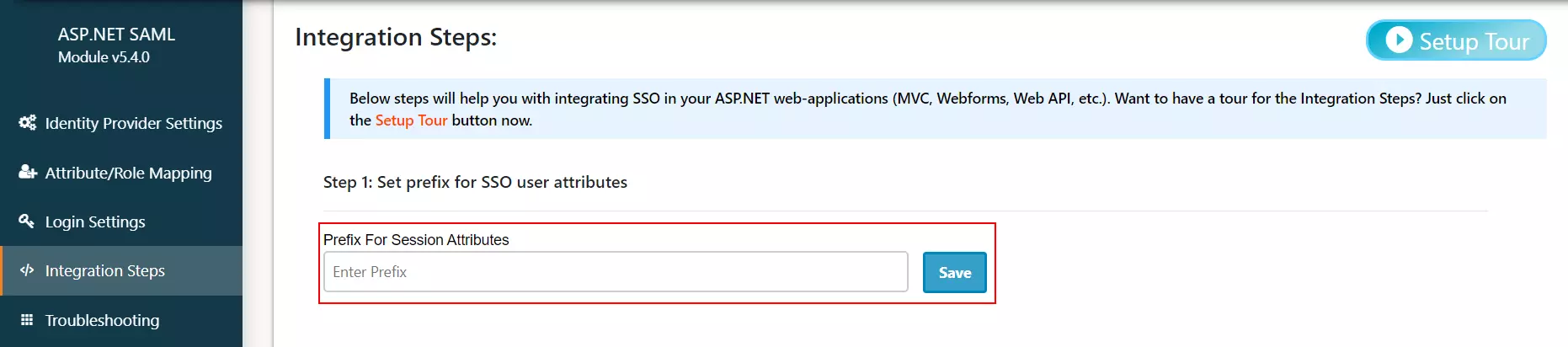

Étape 5 : Code d'intégration

-

Cette étape vous permet de spécifier le préfixe sso du paramètre de session ou de revendications qui sera utilisé pour accéder aux attributs utilisateur dans votre application.

-

Si vous ne savez toujours pas comment fonctionnent les étapes d'intégration, jetez un œil à la Visite guidée de configuration.

-

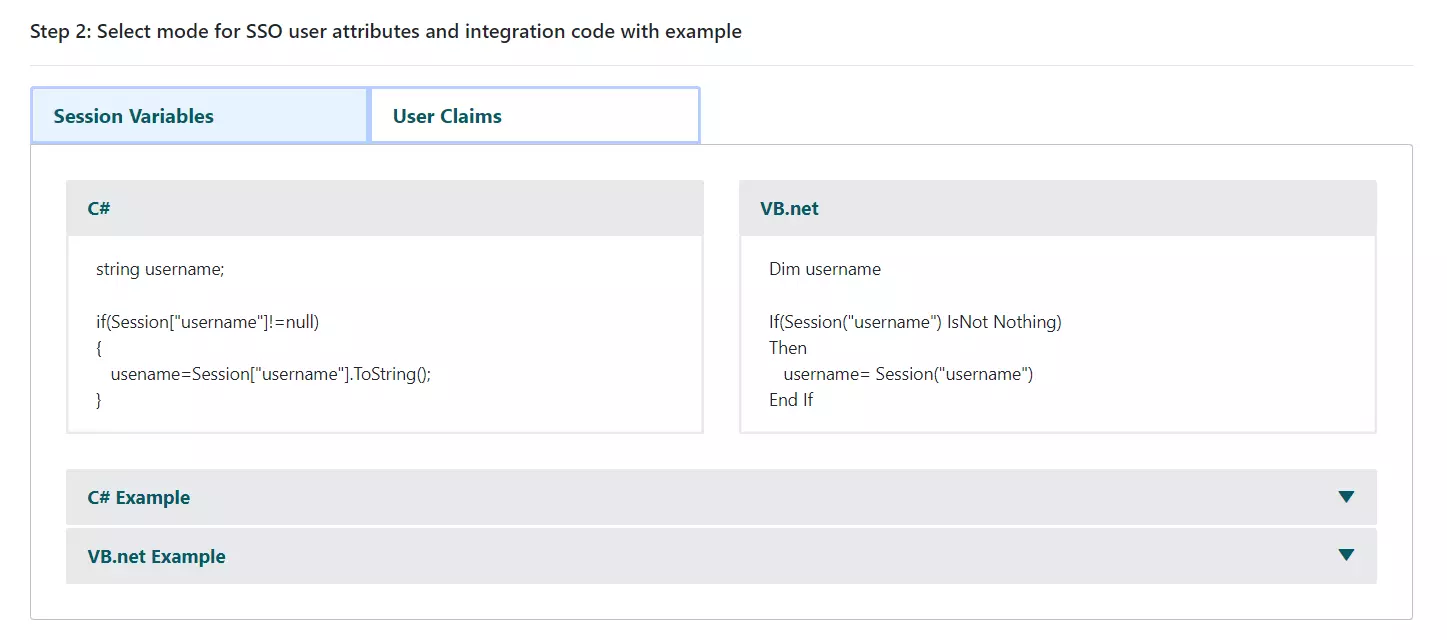

Sélectionnez le mode de stockage des attributs SSO et vous verrez maintenant le

code d'intégration en fonction de la méthode d'authentification que vous avez sélectionnée et de la langue utilisée par votre application.

-

Copiez-collez simplement cet extrait de code là où vous souhaitez accéder aux attributs utilisateur.

-

Remarque: Ce module d'essai prend uniquement en charge l'authentification basée sur la session et Réclamations des utilisateurs est disponible dans le plugin premium.

-

Remarque: Tous les attributs mappés seront stockés dans la session afin que vous puissiez y accéder dans votre application.

-

Si vous souhaitez de l'aide concernant le code d'intégration, contactez-nous à

aspnetsupport@xecurify.com

Étape 6 : Ajoutez le lien suivant dans votre demande d'authentification unique (SSO)

- Survolez Sélectionner des actions et cliquez sur Copier le lien SSO.

-

Utilisez le lien copié dans l'application à partir de laquelle vous souhaitez effectuer le SSO :

https://base-url/?ssoaction=login

-

Par exemple, vous pouvez l'utiliser comme :

<a href=”https://base-url/?ssoaction=login”>Log

in</a>

Étape 7 : Ajoutez le lien suivant dans votre demande de SLO

-

Utilisez l'URL suivante comme lien vers votre application à partir de laquelle vous souhaitez effectuer un SLO :

https://base-url/ssoaction=logout

-

Par exemple, vous pouvez l'utiliser comme :

<a href=”https://base-url/ssoaction=logout”>Log

out</a>

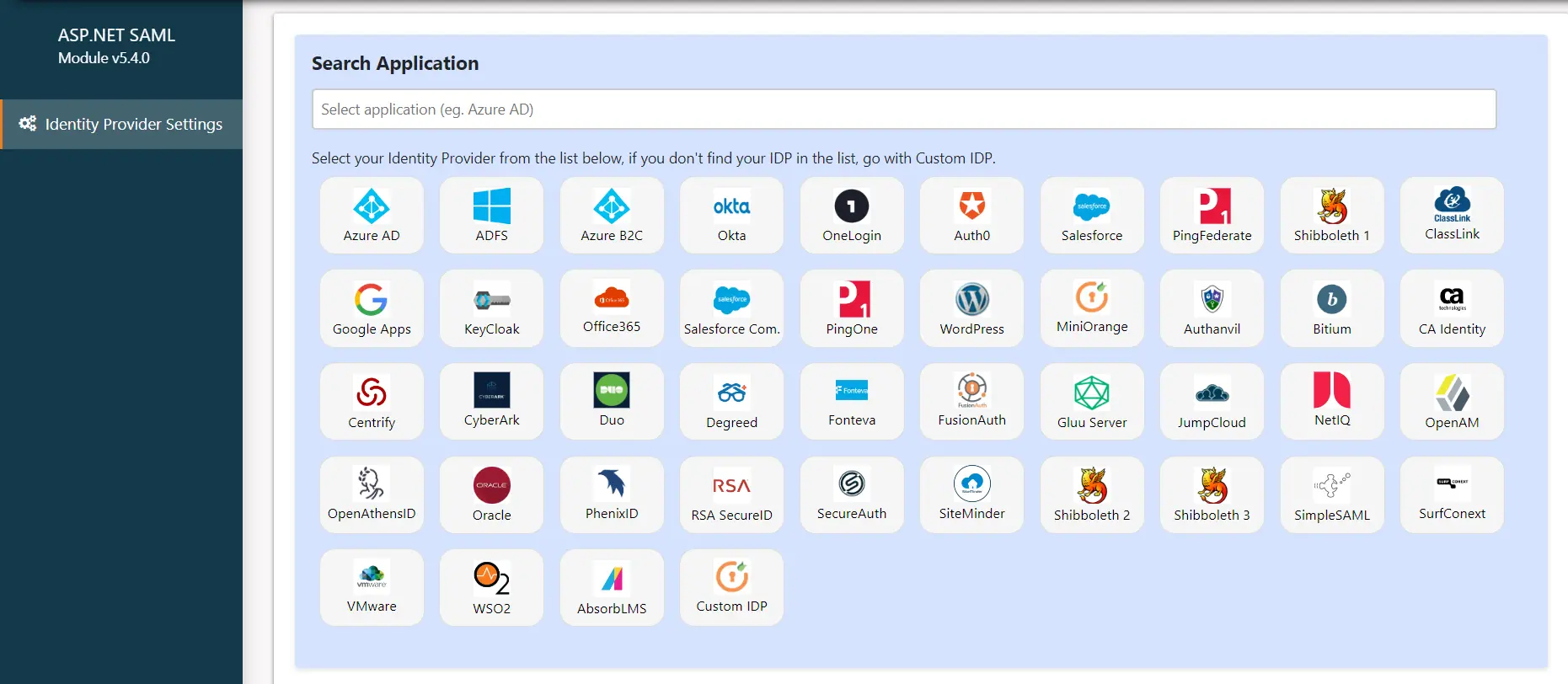

Vous pouvez même configurer le

Authentification unique DNN SAML (SSO)

module avec n’importe quel fournisseur d’identité tel que

ADFS, Azure AD, Bitium, Centrify, G Suite, JBoss Keycloak, Okta, OneLogin, SalesForce, AWS Cognito, OpenAM, Oracle, PingFederate, PingOne, RSA SecureID, Shibboleth-2, Shibboleth-3, SimpleSAML, WSO2

ou même avec le vôtre fournisseur d'identité personnalisé. Pour vérifier d'autres fournisseurs d'identité, cliquez sur

ici.

Sécurisez vos applications ASP.NET MVC en y effectuant une authentification unique (SSO). Le connecteur miniOrange ASP.NET SAML 2.0 prend en charge les langages C# et Visual Basic. Nous disposons également de modules pour intégrer des applications existantes telles que

Active Directory, SiteMinder, Radius, Unix, et d'autres. À l'aide des protocoles SAML, OAuth, OpenID, ADFS et WSFED, nous pouvons vous aider à ajouter une connexion/authentification à votre site ASP.NET.

Ressources supplémentaires:

Besoin d'aide?

Vous ne parvenez pas à trouver votre fournisseur d'identité ? Envoyez-nous un mail à

aspnetsupport@xecurify.com

et nous vous aiderons à configurer le SSO avec votre IDP et pour des conseils rapides (par e-mail/réunion) sur vos besoins et notre équipe vous aidera à sélectionner la solution/le plan le mieux adapté à vos besoins.