Résultats de recherche :

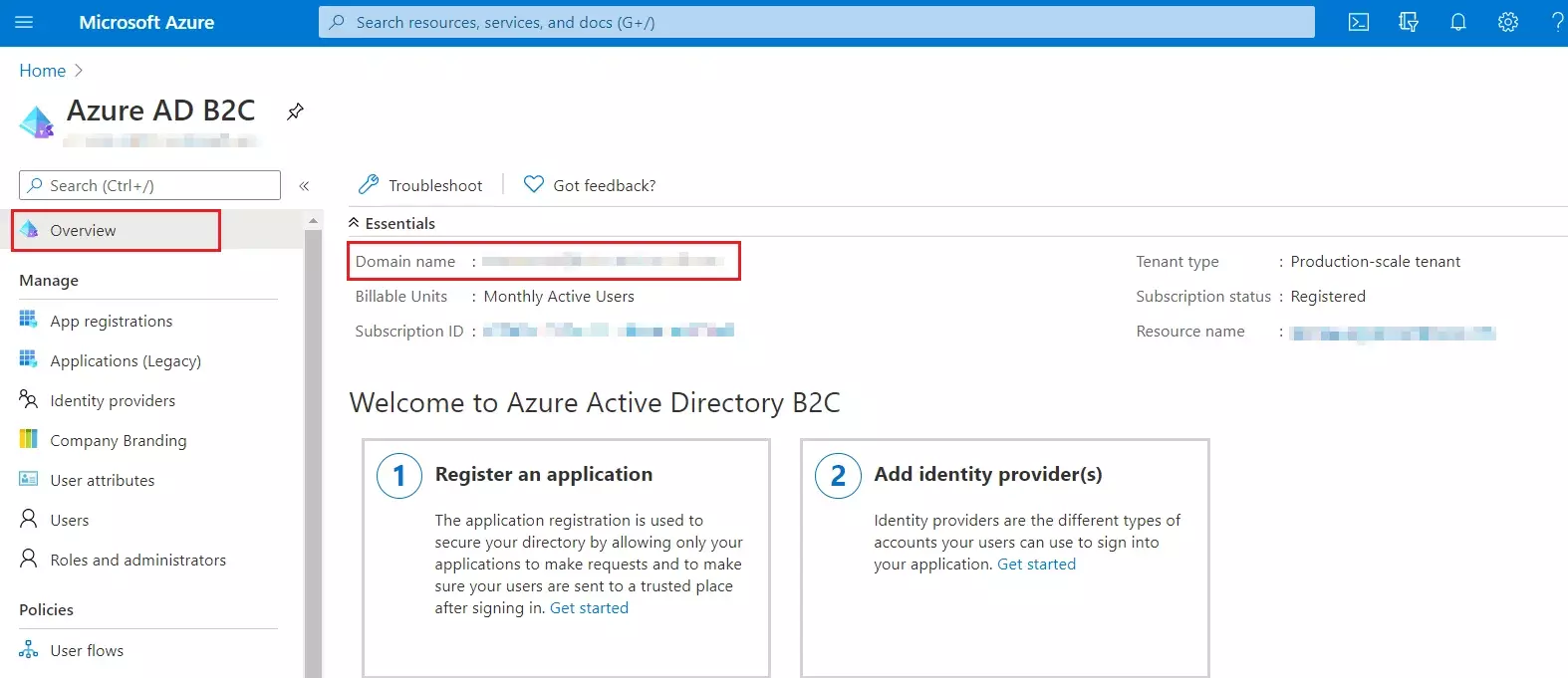

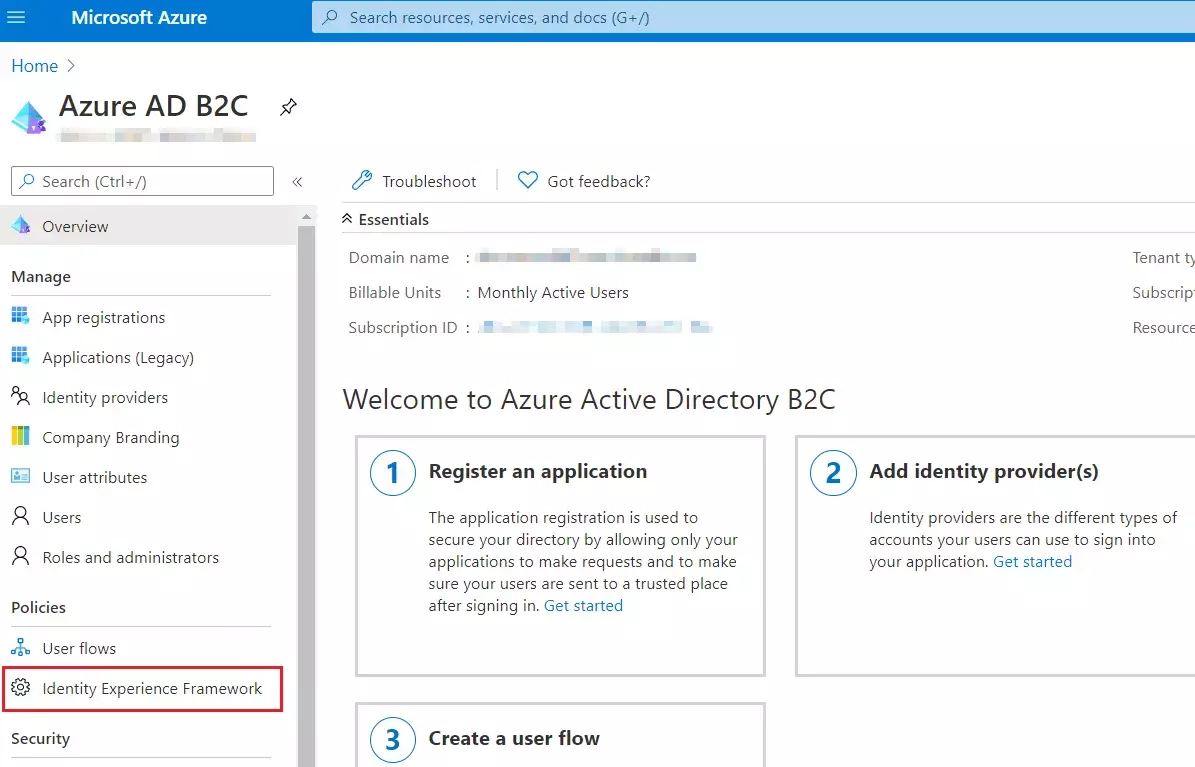

×Suivez les étapes ci-dessous pour configurer Azure AD B2C en tant que fournisseur d'identité

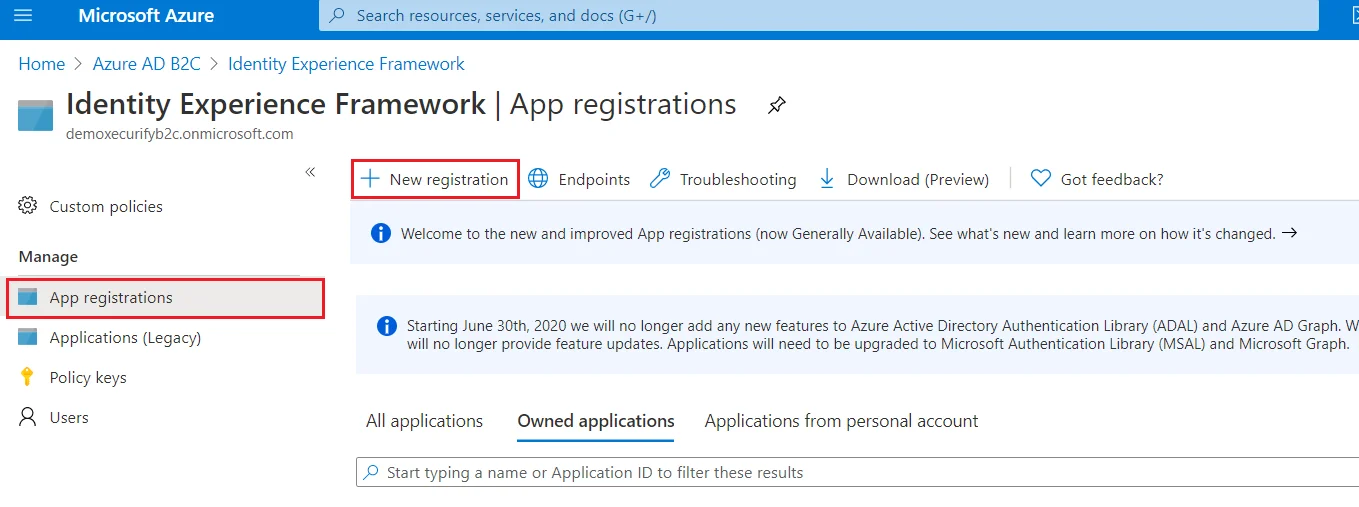

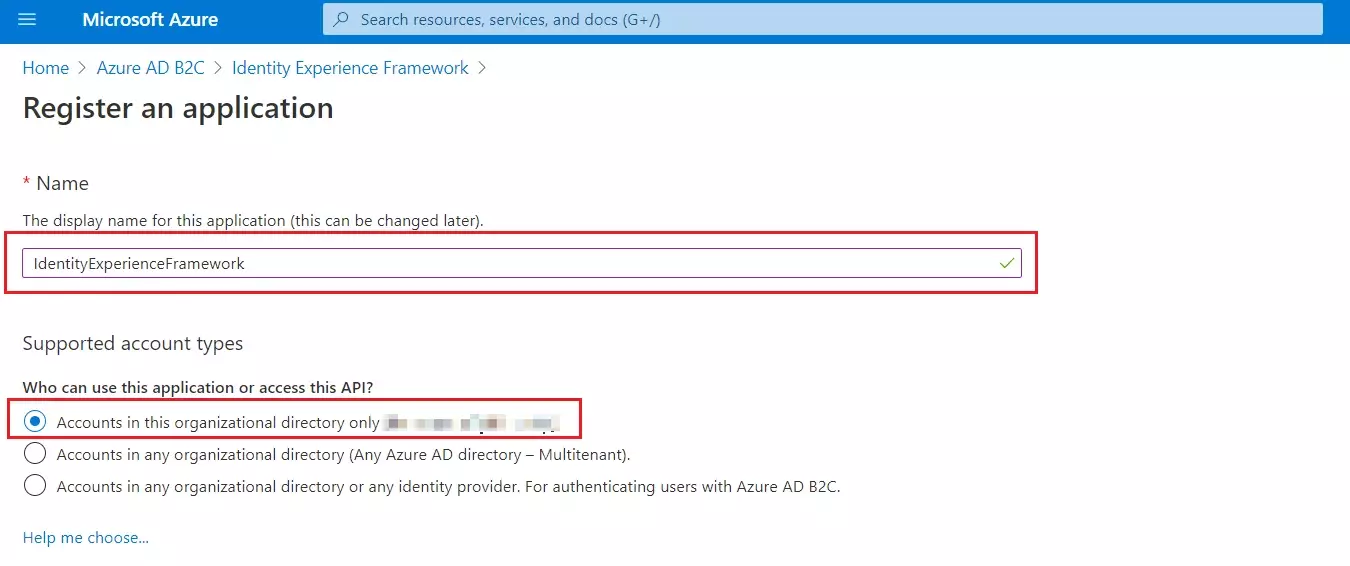

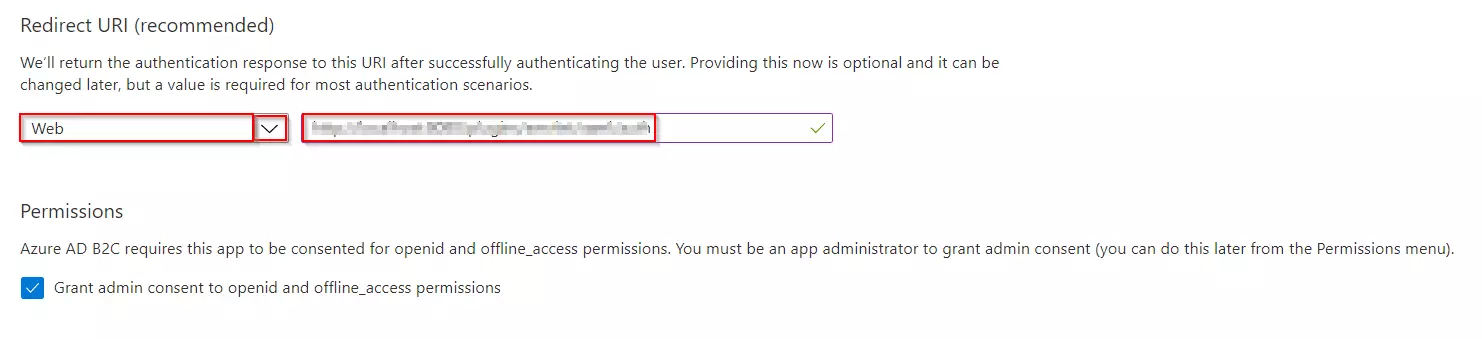

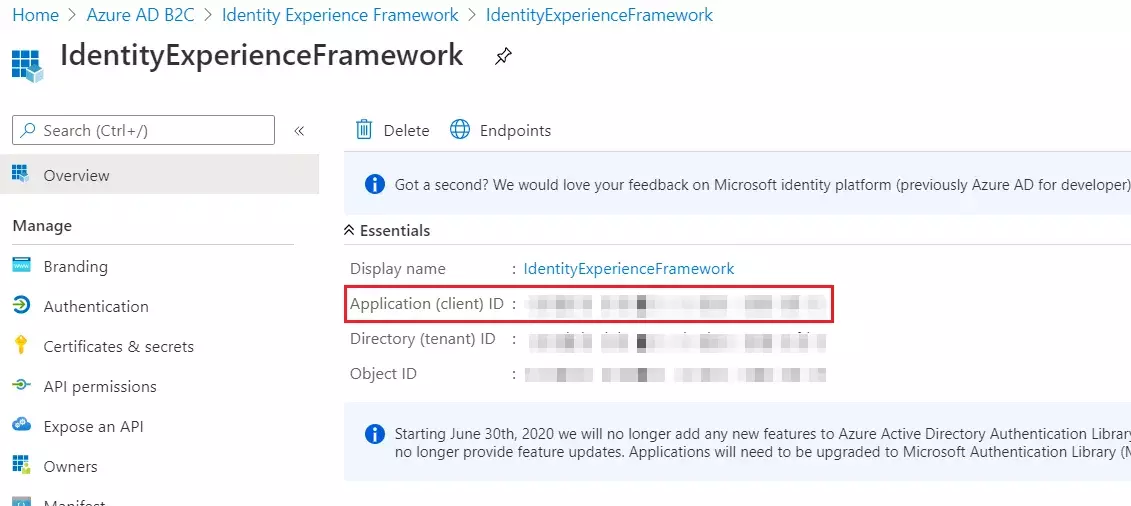

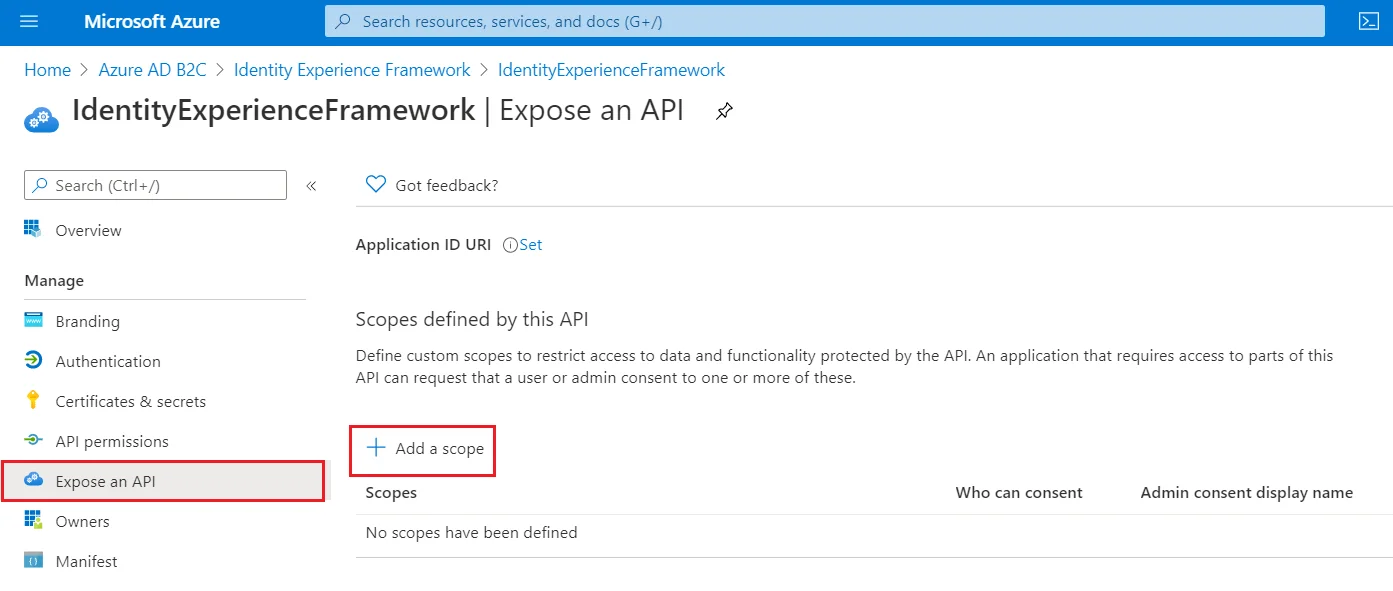

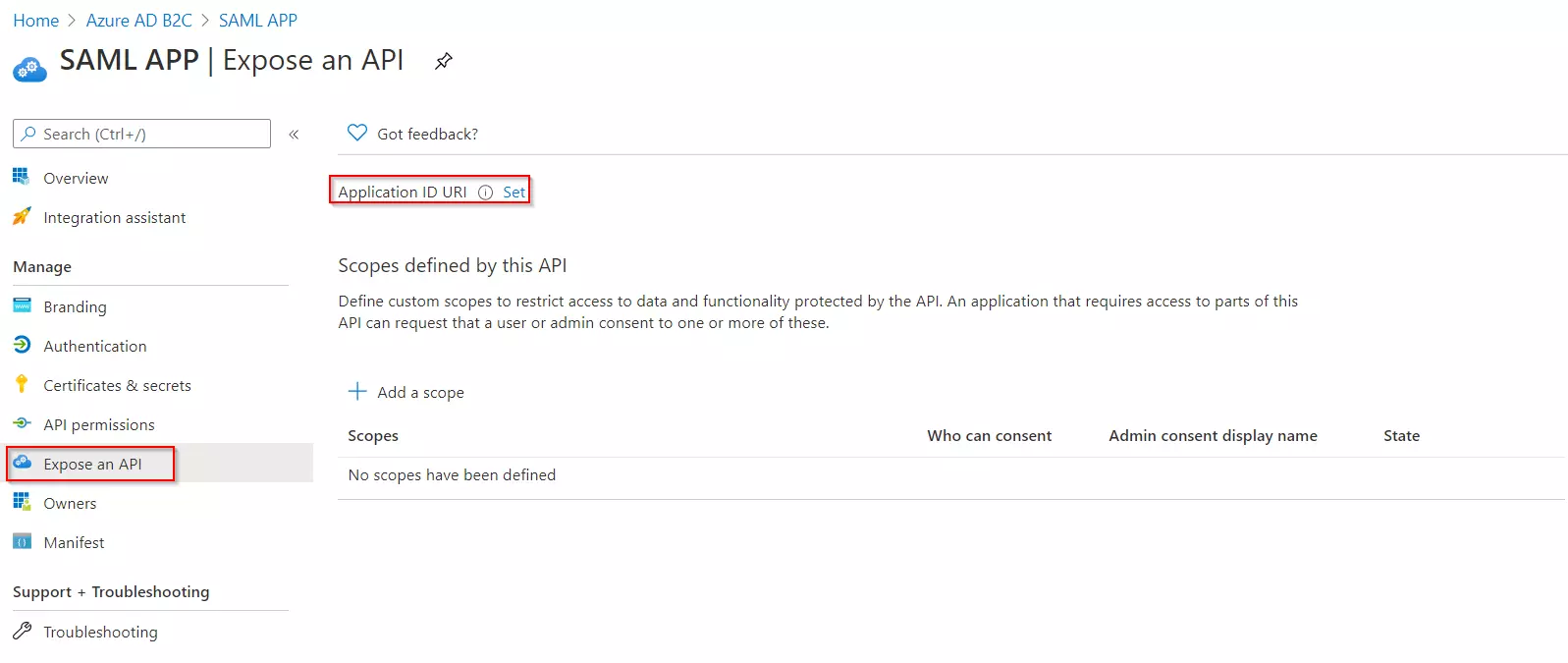

Enregistrez l'application IdentityExperienceFramework

Enregistrez l'application IdentityExperienceFramework

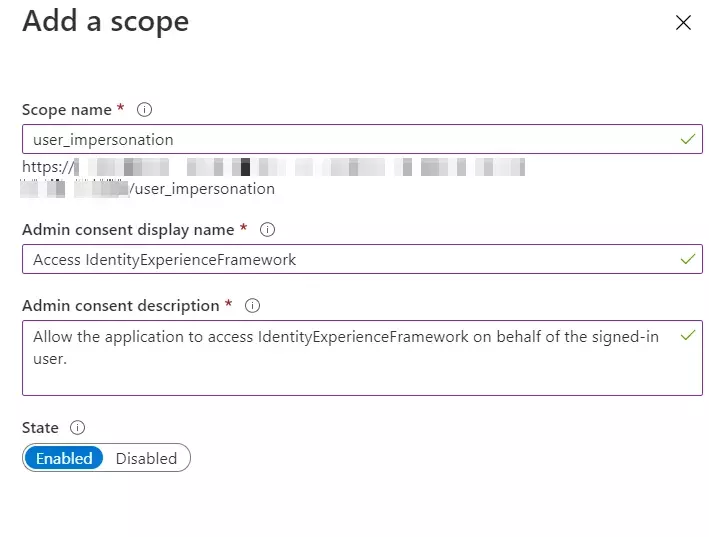

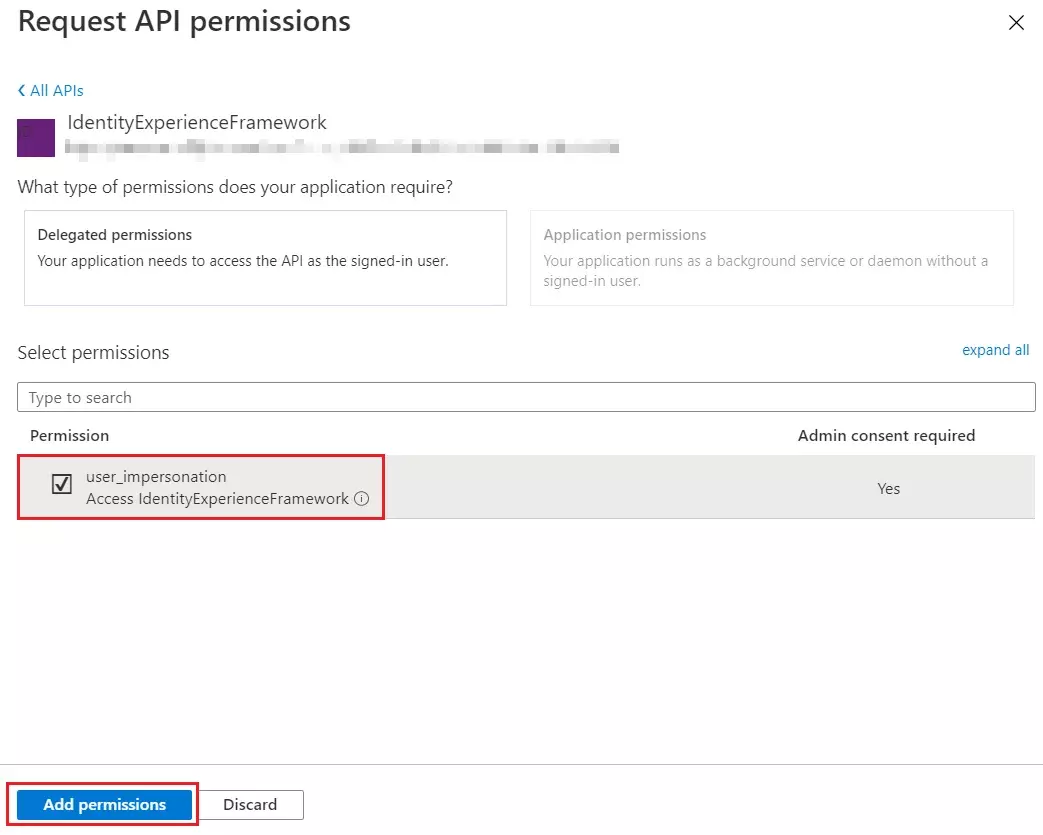

| Nom de la portée | user_usurpation d'identité |

| Nom à afficher du consentement de l'administrateur | Accéder à IdentityExperienceFramework |

| Description du consentement de l'administrateur | Autoriser l'application à accéder à IdentityExperienceFramework au nom de l'utilisateur connecté |

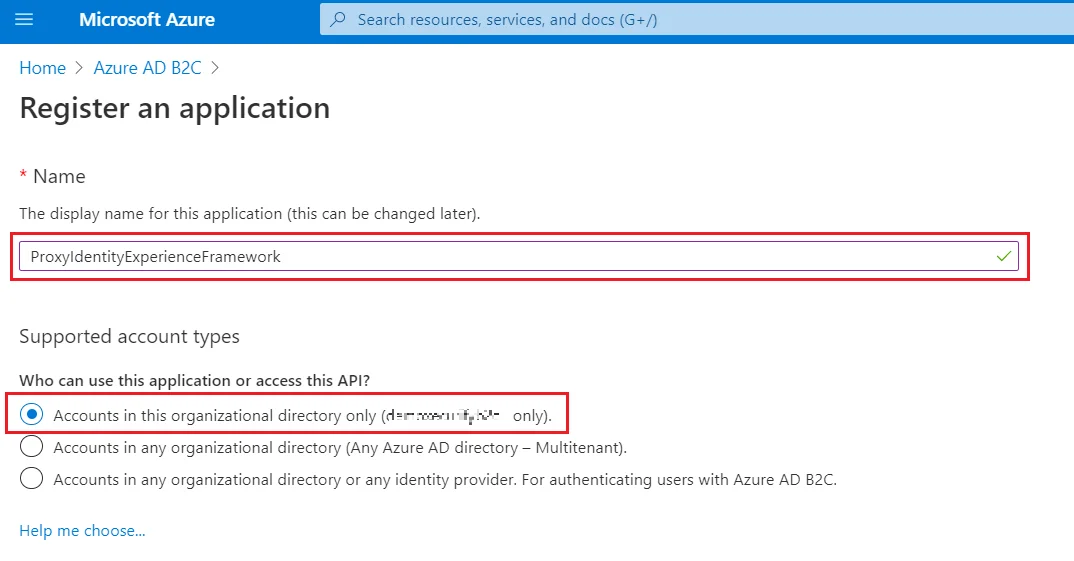

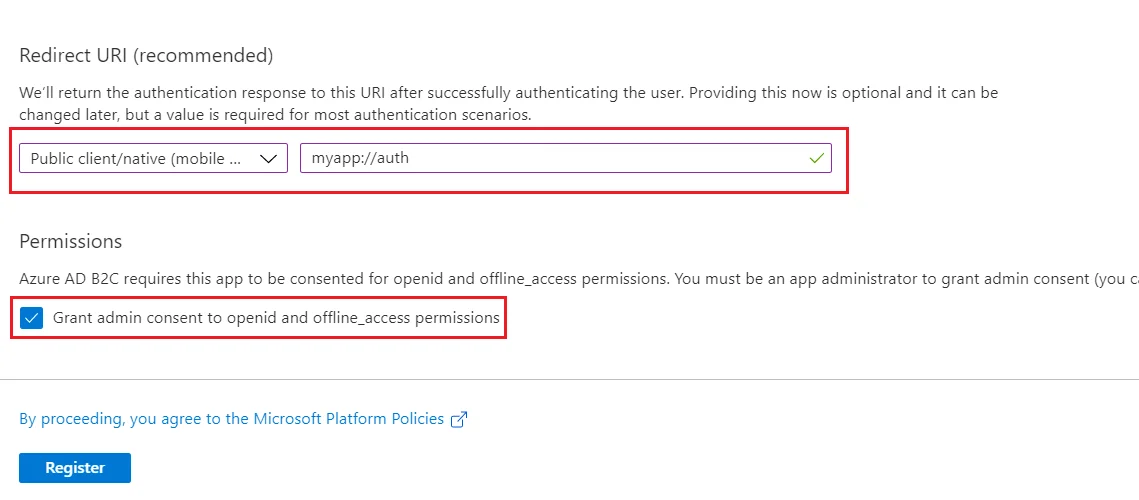

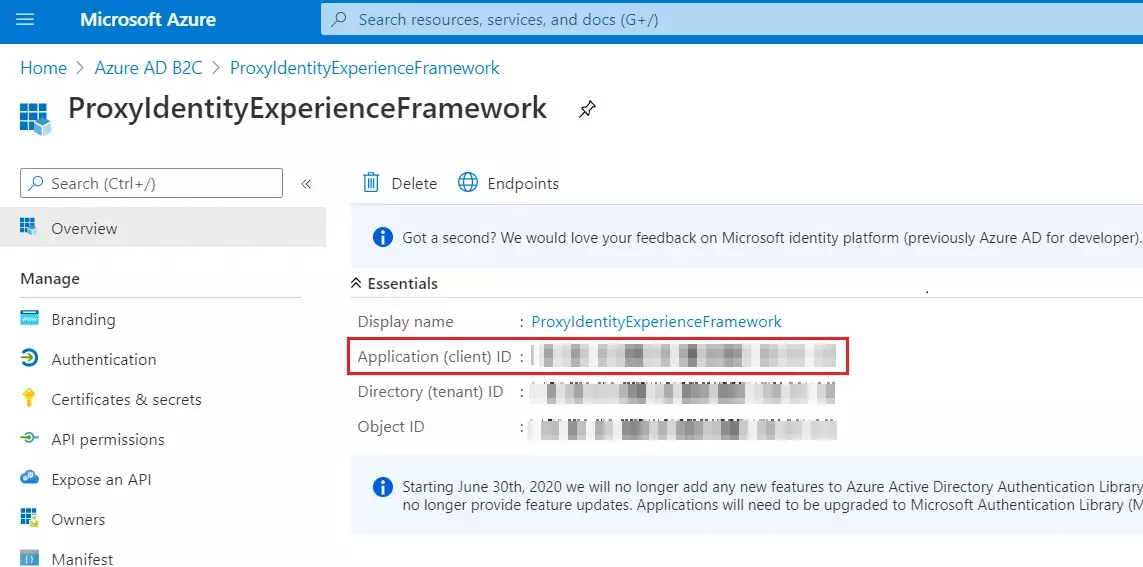

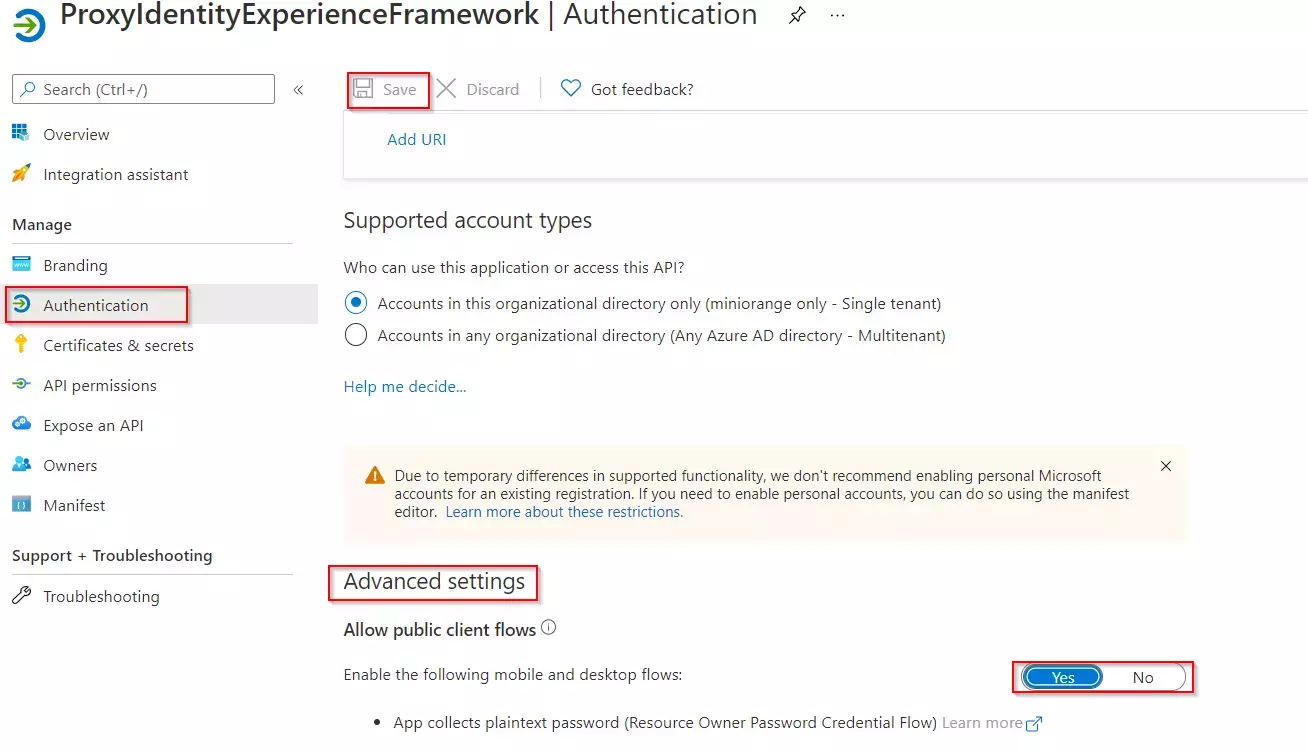

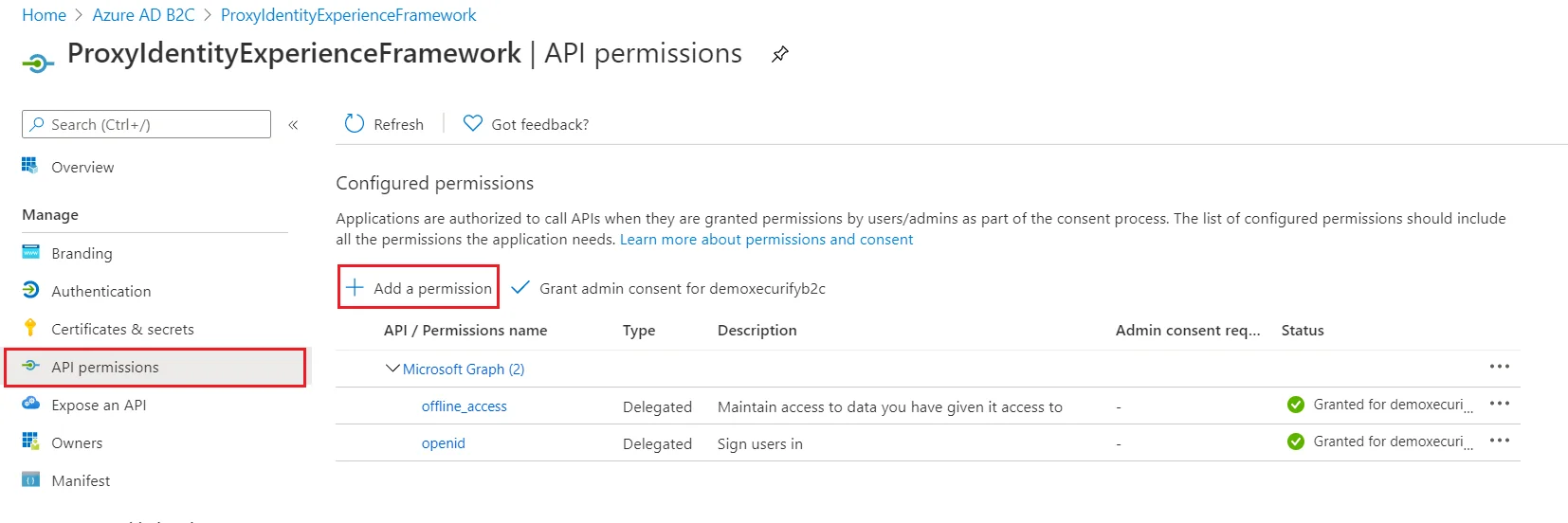

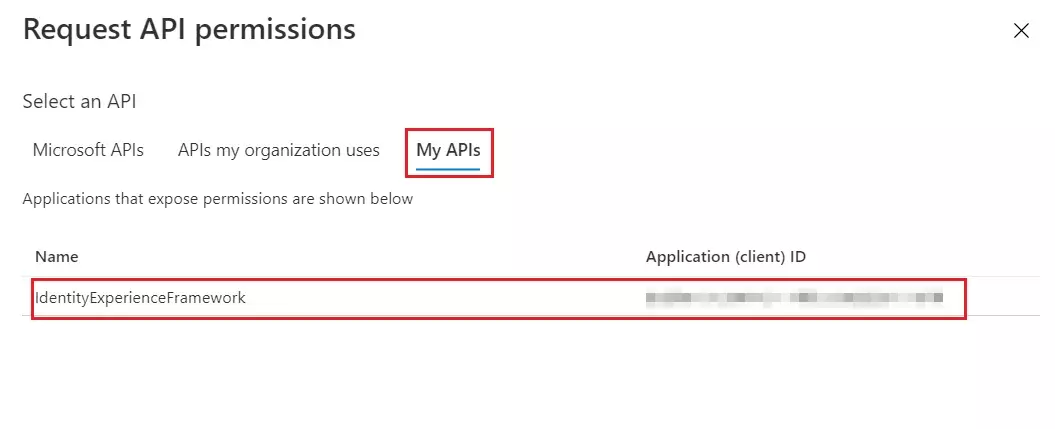

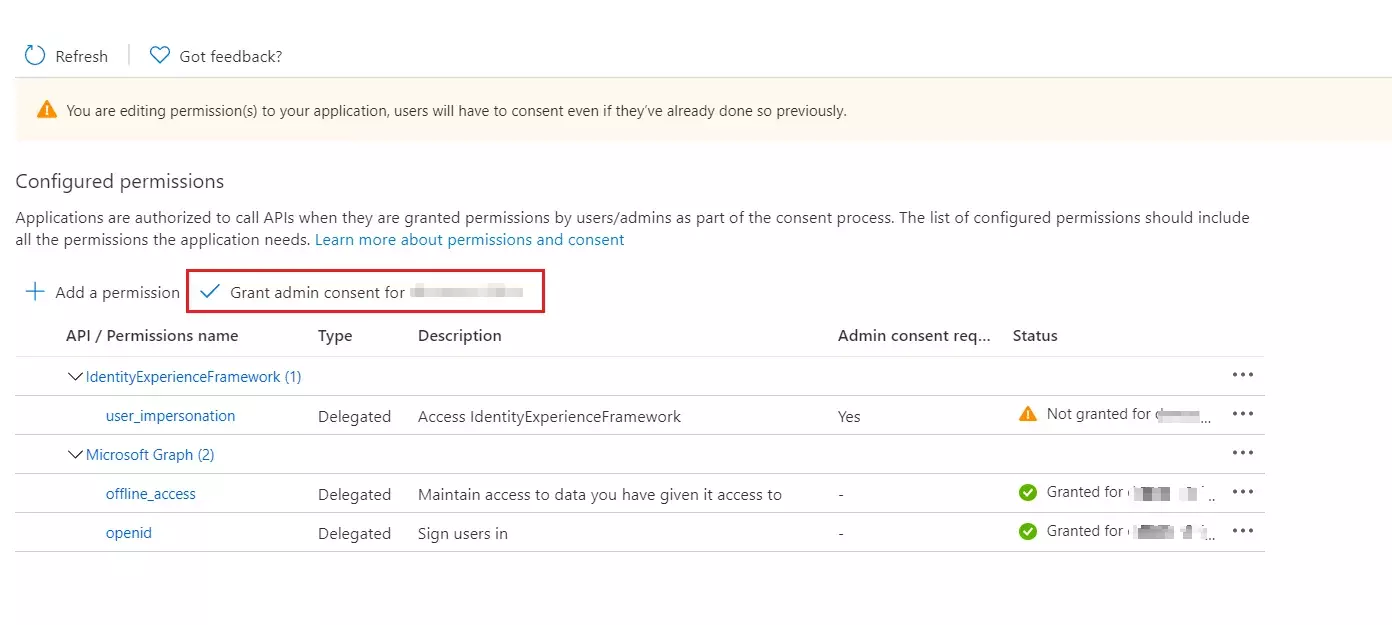

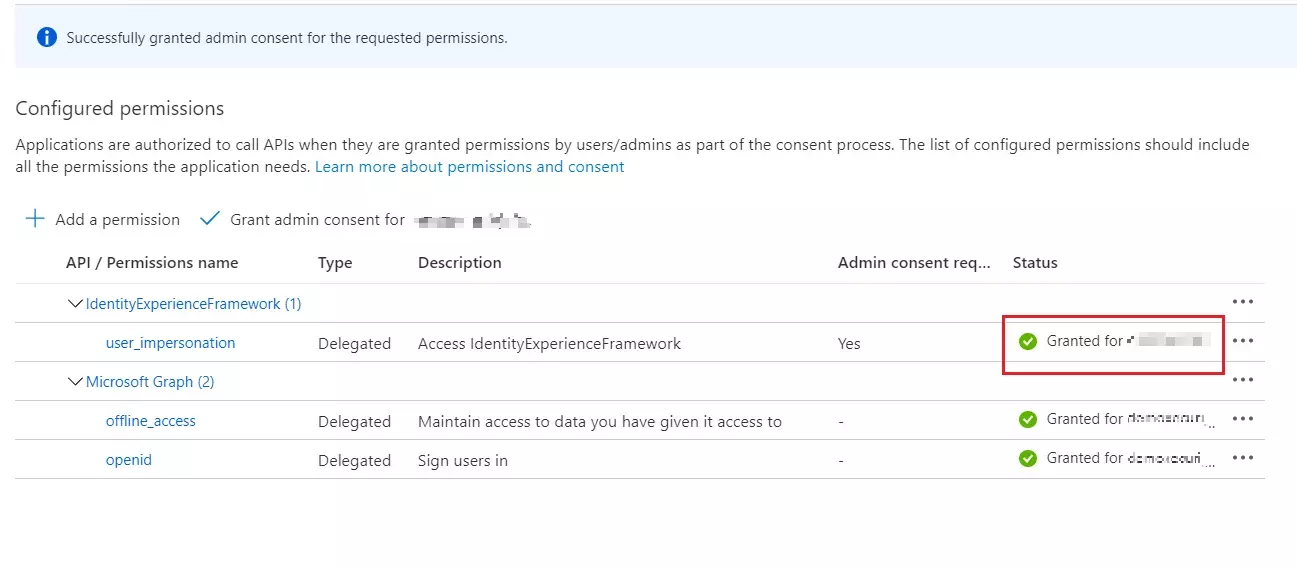

Enregistrez l'application ProxyIdentityExperienceFramework

Enregistrez l'application ProxyIdentityExperienceFramework

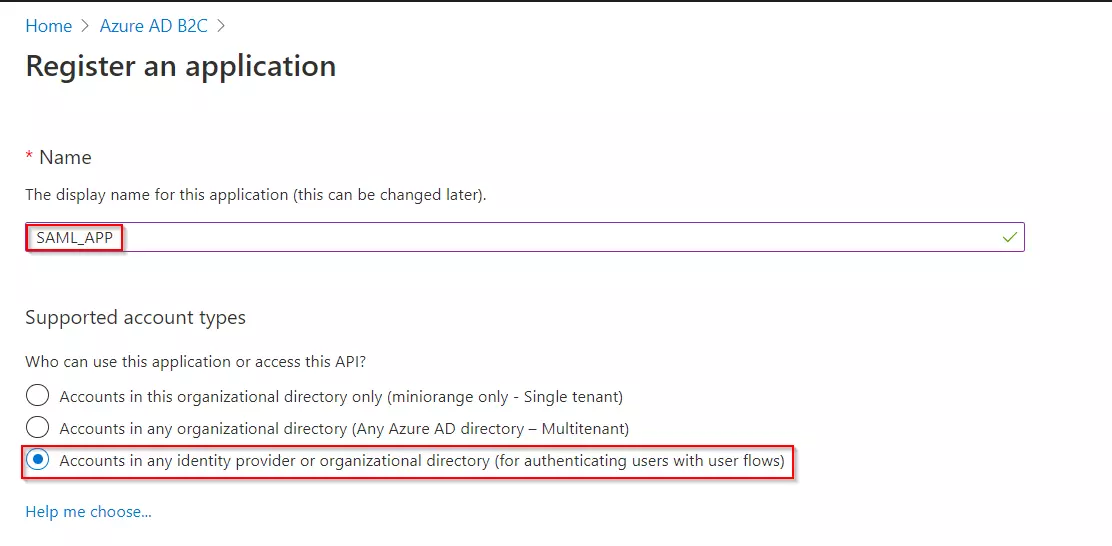

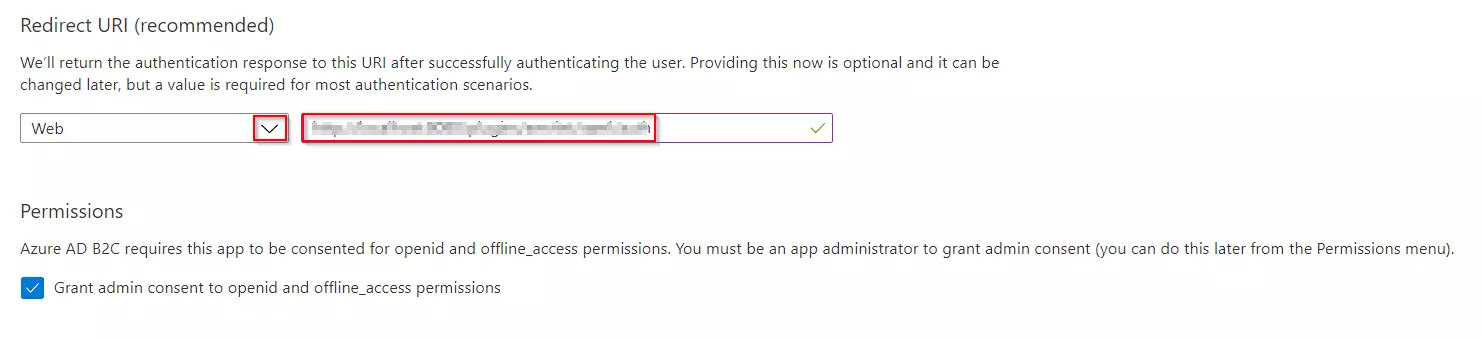

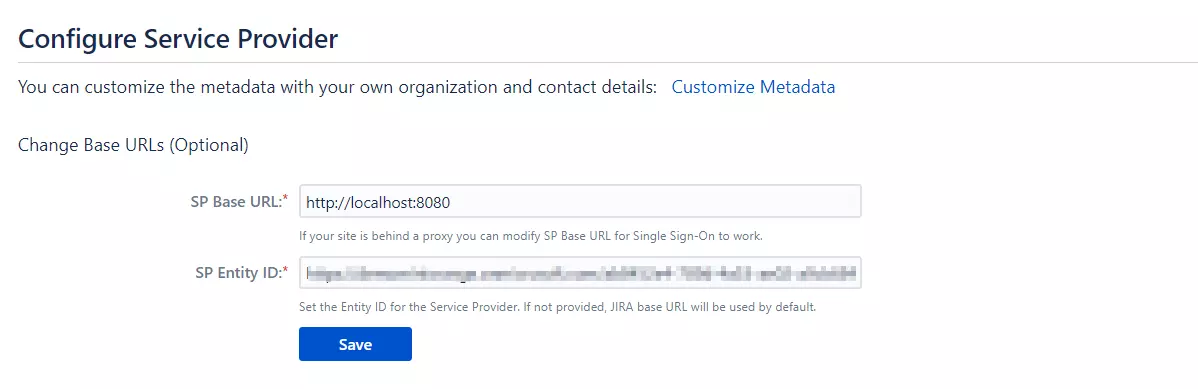

Enregistrez l'application SAML

Enregistrez l'application SAML

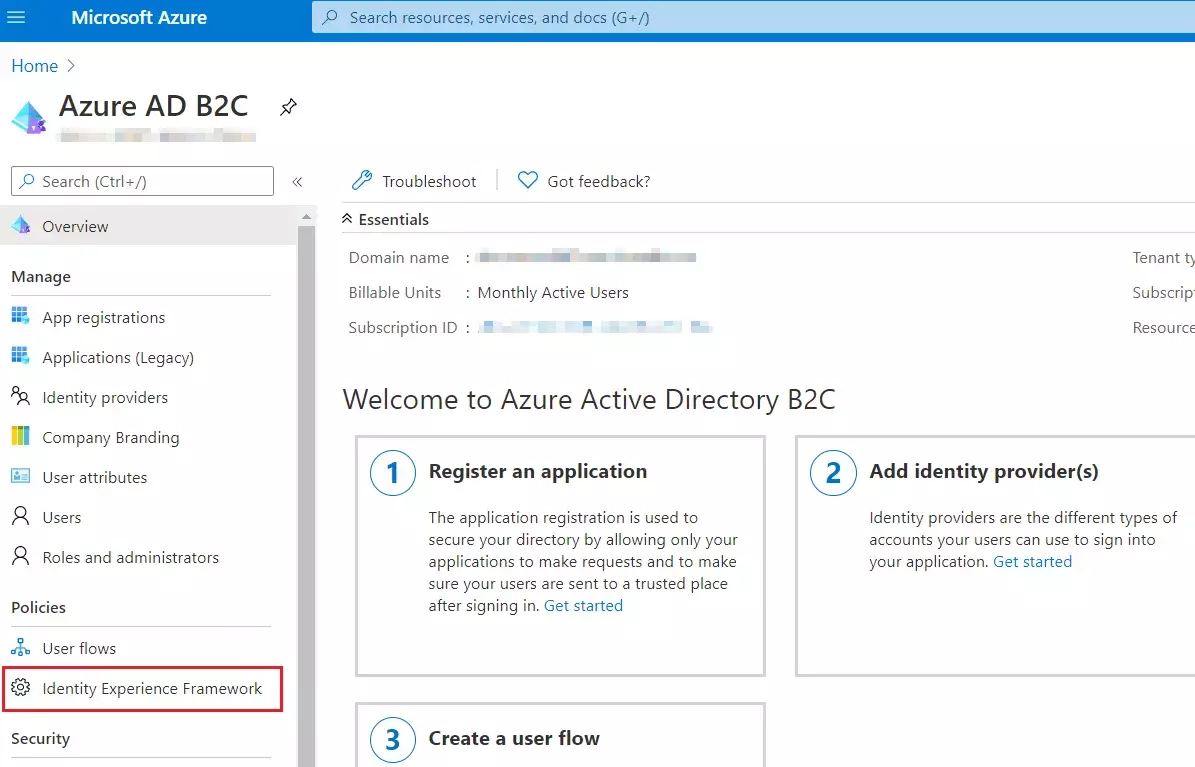

Générer des politiques SSO

Générer des politiques SSO

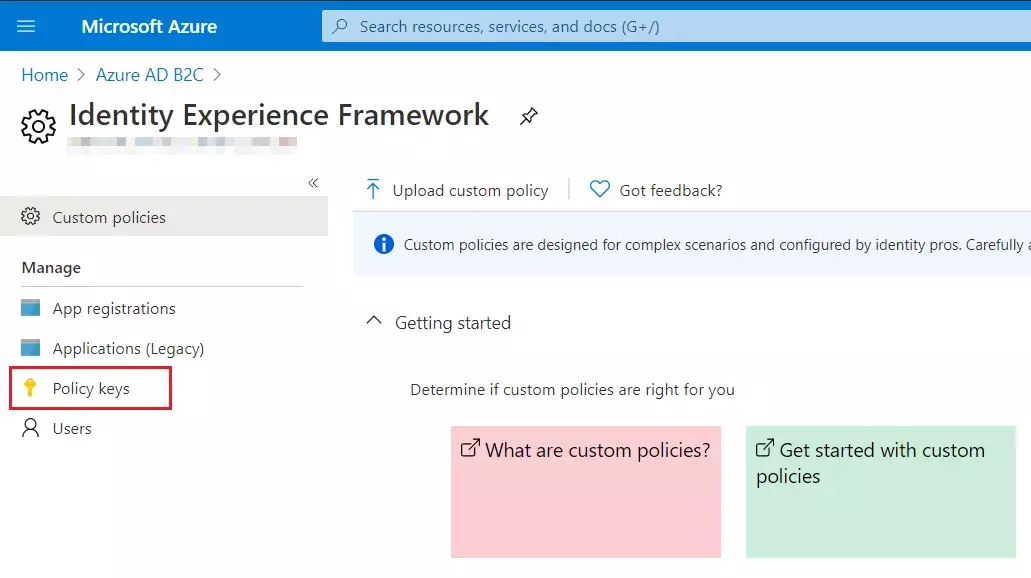

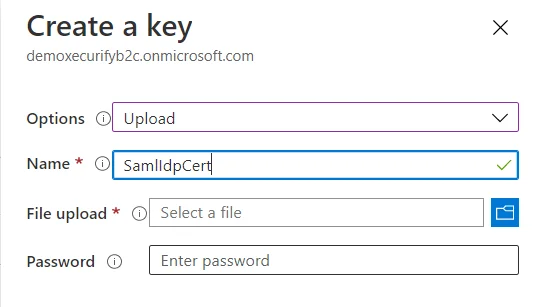

Téléchargez le certificat

Téléchargez le certificat

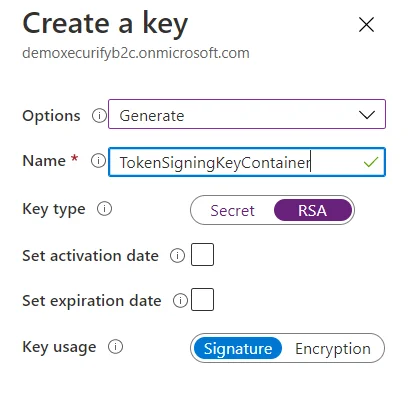

Créer la clé de signature

Créer la clé de signature

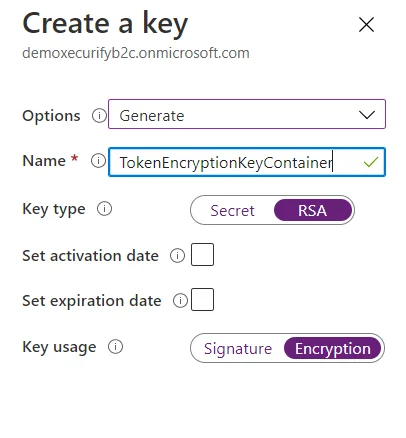

Créer la clé de chiffrement

Créer la clé de chiffrement

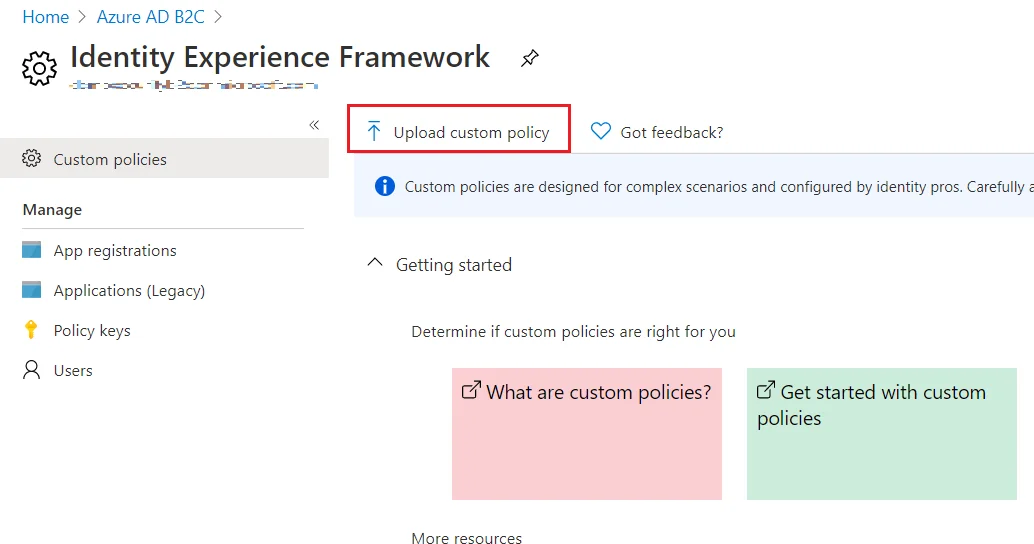

Téléchargez les politiques

Téléchargez les politiques

| 1 | TrustFrameworkBase.xml |

| 2 | TrustFrameworkExtensions.xml |

| 3 | InscriptionOuSignin.xml |

| 4 | ProfilEdit.xml |

| 5 | Mot de passeRéinitialiser.xml |

| 6 | InscriptionOuConnexionSAML.xml |

Notes : Pour l'étape suivante, utilisez l'URL des métadonnées IDP comme :

https://tenant-name.b2clogin.com/tenant-name.onmicrosoft.com/B2C_1A_signup_signin_saml/Samlp/metadata.