Consentement aux cookies

Cette déclaration de confidentialité s'applique aux sites Web miniorange décrivant la manière dont nous traitons les informations personnelles. Lorsque vous visitez un site Web, celui-ci peut stocker ou récupérer des informations sur votre navigateur, principalement sous la forme de cookies. Ces informations peuvent concerner vous, vos préférences ou votre appareil et sont principalement utilisées pour que le site fonctionne comme vous le souhaitez. Les informations ne vous identifient pas directement, mais elles peuvent vous offrir une expérience Web plus personnalisée. Cliquez sur les titres des catégories pour vérifier comment nous traitons les cookies. Pour la déclaration de confidentialité de nos solutions, vous pouvez vous référer au Politique de confidentialité.

Cookies strictement nécessaires

Toujours actif

Les cookies nécessaires contribuent à rendre un site Web pleinement utilisable en activant les fonctions de base telles que la navigation sur le site, la connexion, le remplissage de formulaires, etc. Les cookies utilisés pour la fonctionnalité ne stockent aucune information personnelle identifiable. Cependant, certaines parties du site Web ne fonctionneront pas correctement sans les cookies.

Cookies de performance

Toujours actif

Ces cookies collectent uniquement des informations agrégées sur le trafic du site Web, notamment les visiteurs, les sources, les clics et les vues des pages, etc. Cela nous permet d'en savoir plus sur nos pages les plus et les moins populaires ainsi que sur l'interaction des utilisateurs sur les éléments exploitables et ainsi de permettre nous améliorons les performances de notre site Web ainsi que de nos services.

Pré-requis :

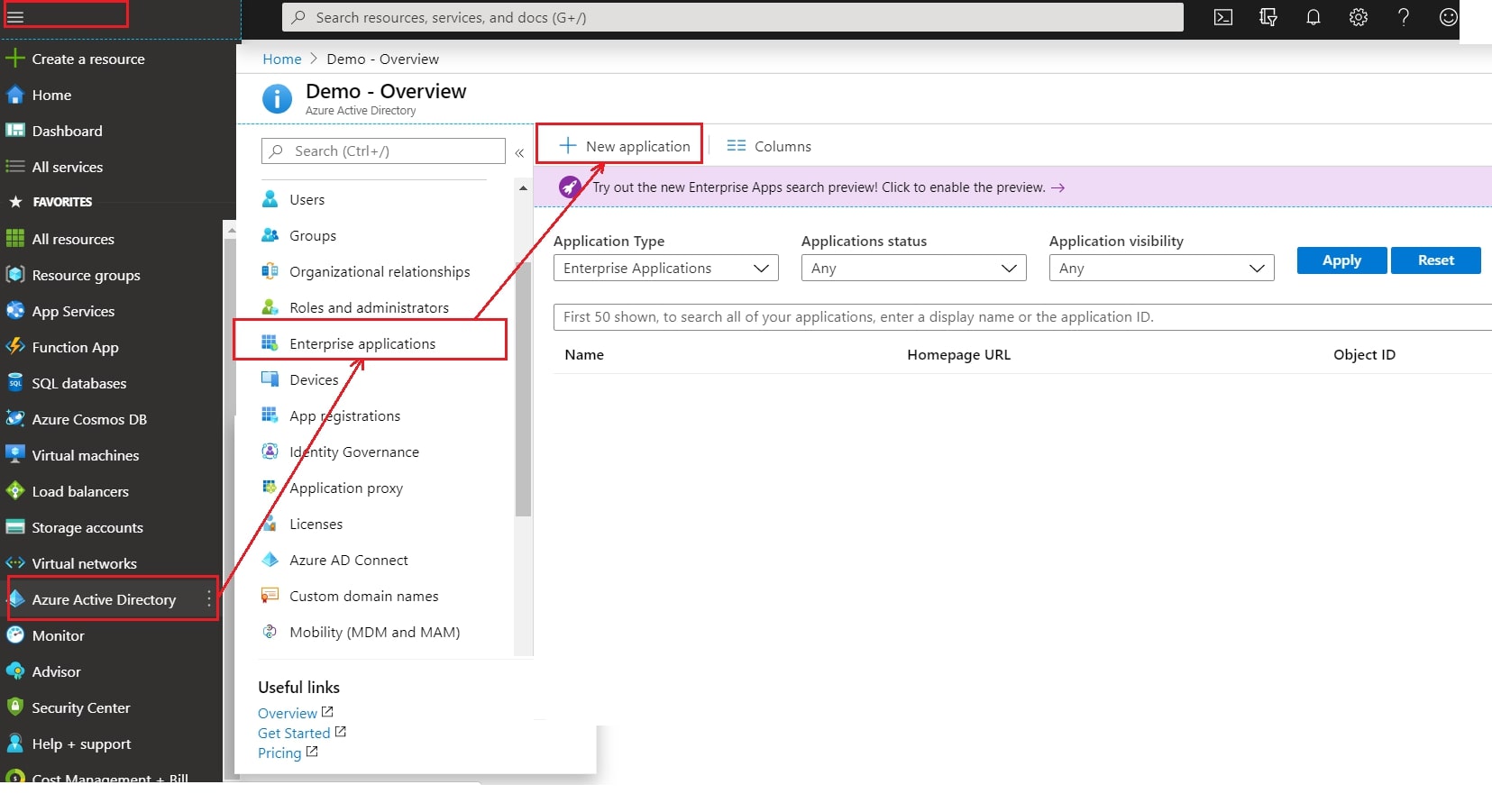

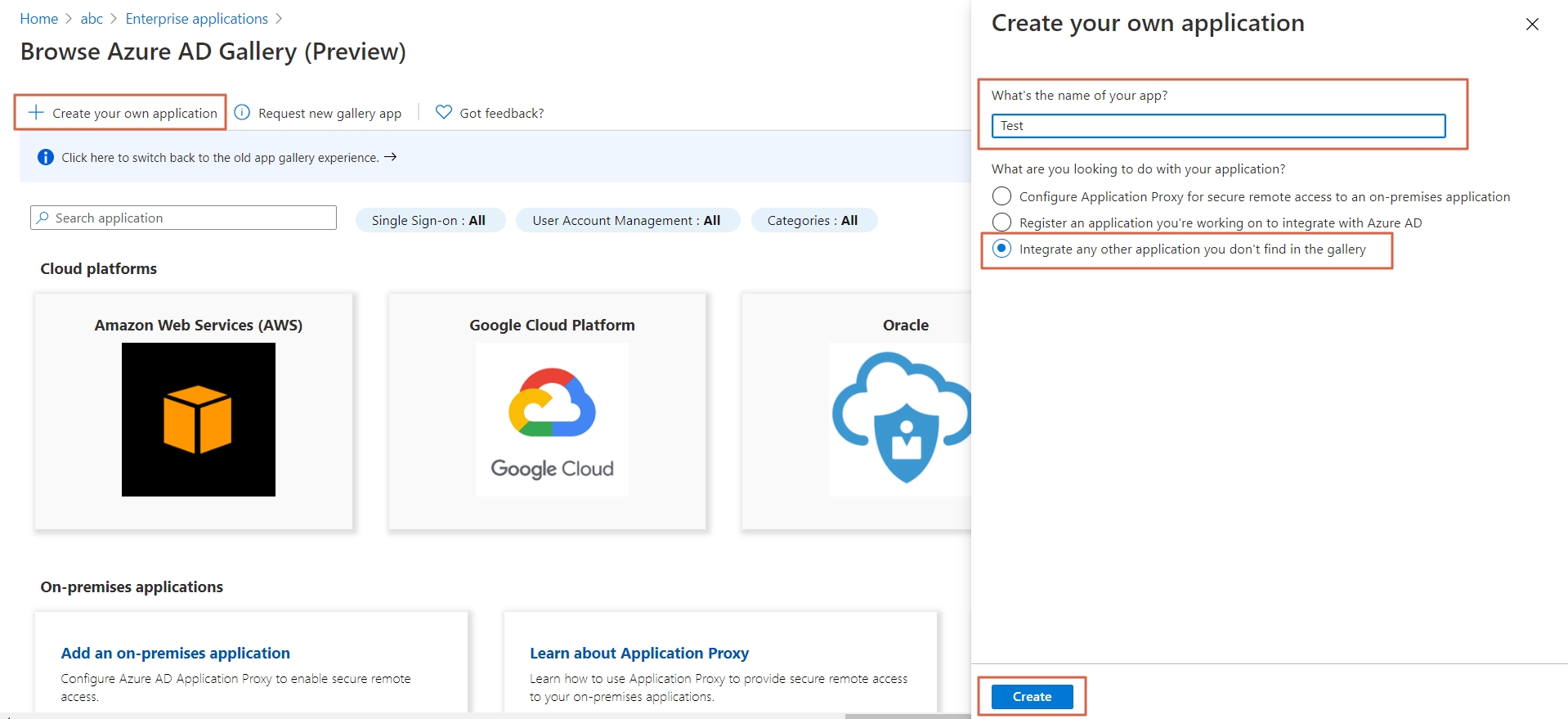

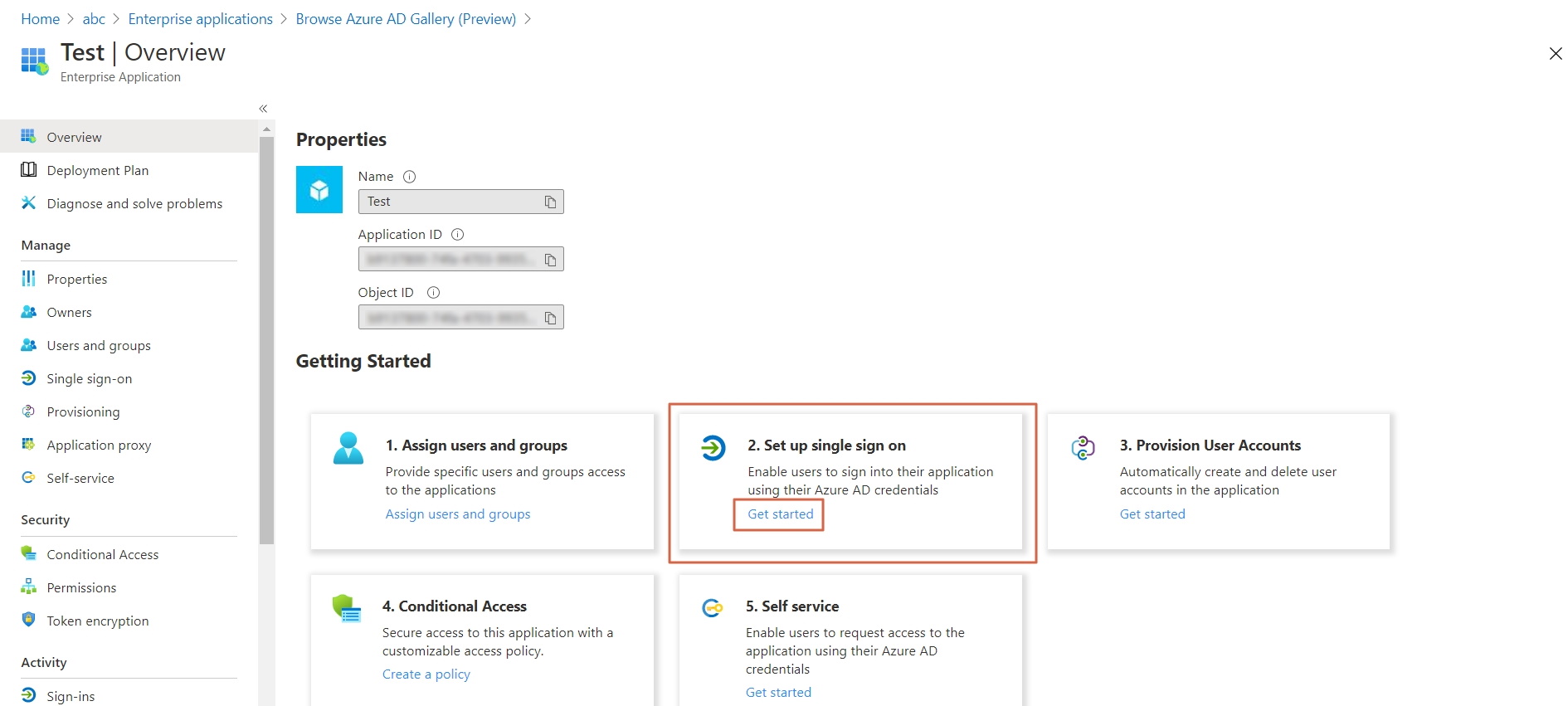

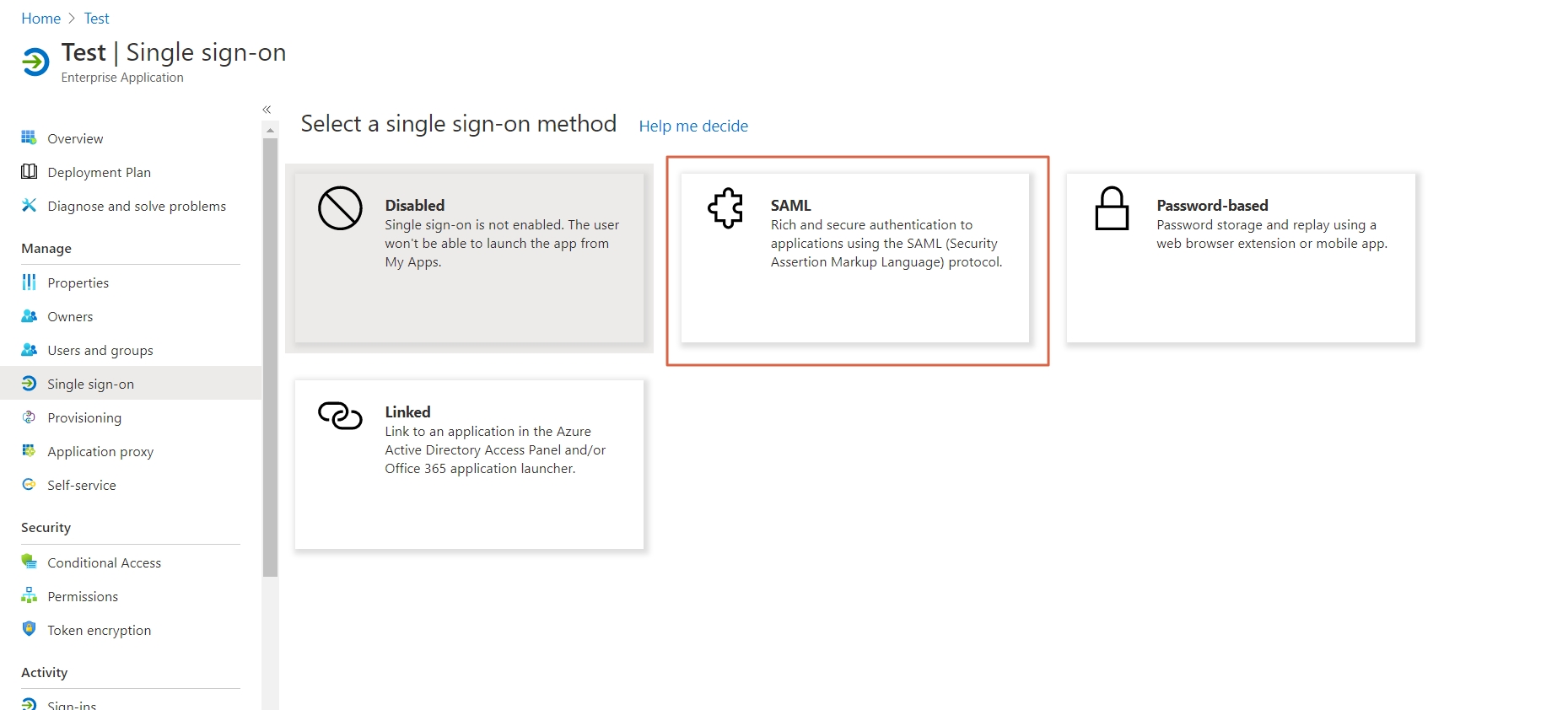

Pré-requis : Étapes :

Étapes :