Résultats de recherche :

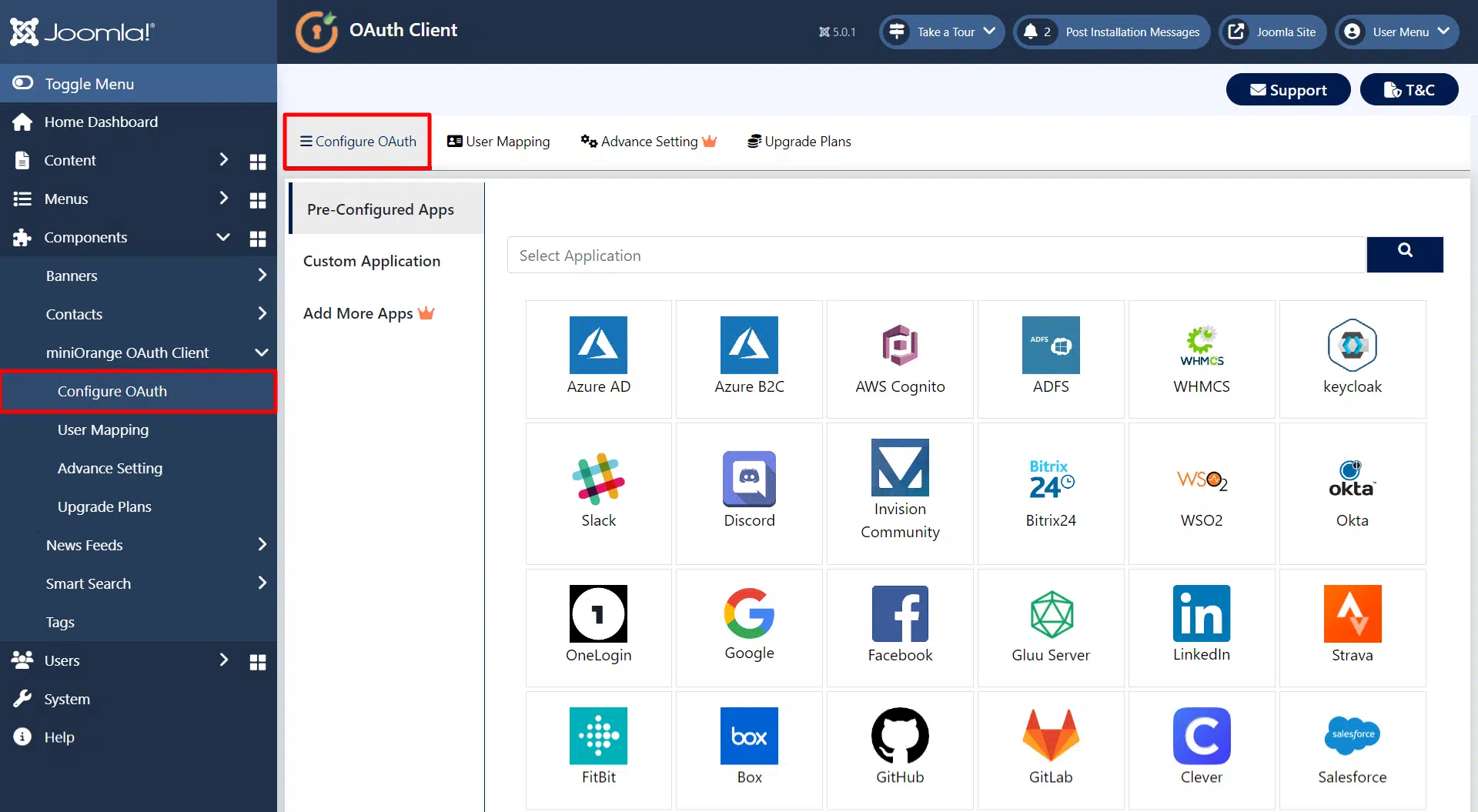

×Single Sign-On (SSO) comprenant ID Microsoft Entra (Azure ANNONCE) in Joomla Usages Autorisation OAuth pour offrir aux utilisateurs accès sécurisé au site Joomla. Avec notre Joomla OAuth unique Plugin de connexion (SSO), ID Microsoft Entra (Azure AD) agit comme OAuth fournisseur, garantissant une connexion sécurisée pour Joomla sites Internet.

L'intégration des Joomla et Microsoft Entra ID (Azure AD) simplifie et sécurise le processus de connexion en utilisant Protocole OAuth. Cette solution permet aux utilisateurs d'accéder à leur Sites Joomla avec Authentification unique (SSO) en utilisant leur ID Microsoft Entra (Azure AD) informations d'identification, supprimant complètement le besoin de stocker, rappelez-vous et réinitialisez plusieurs mots de passe.

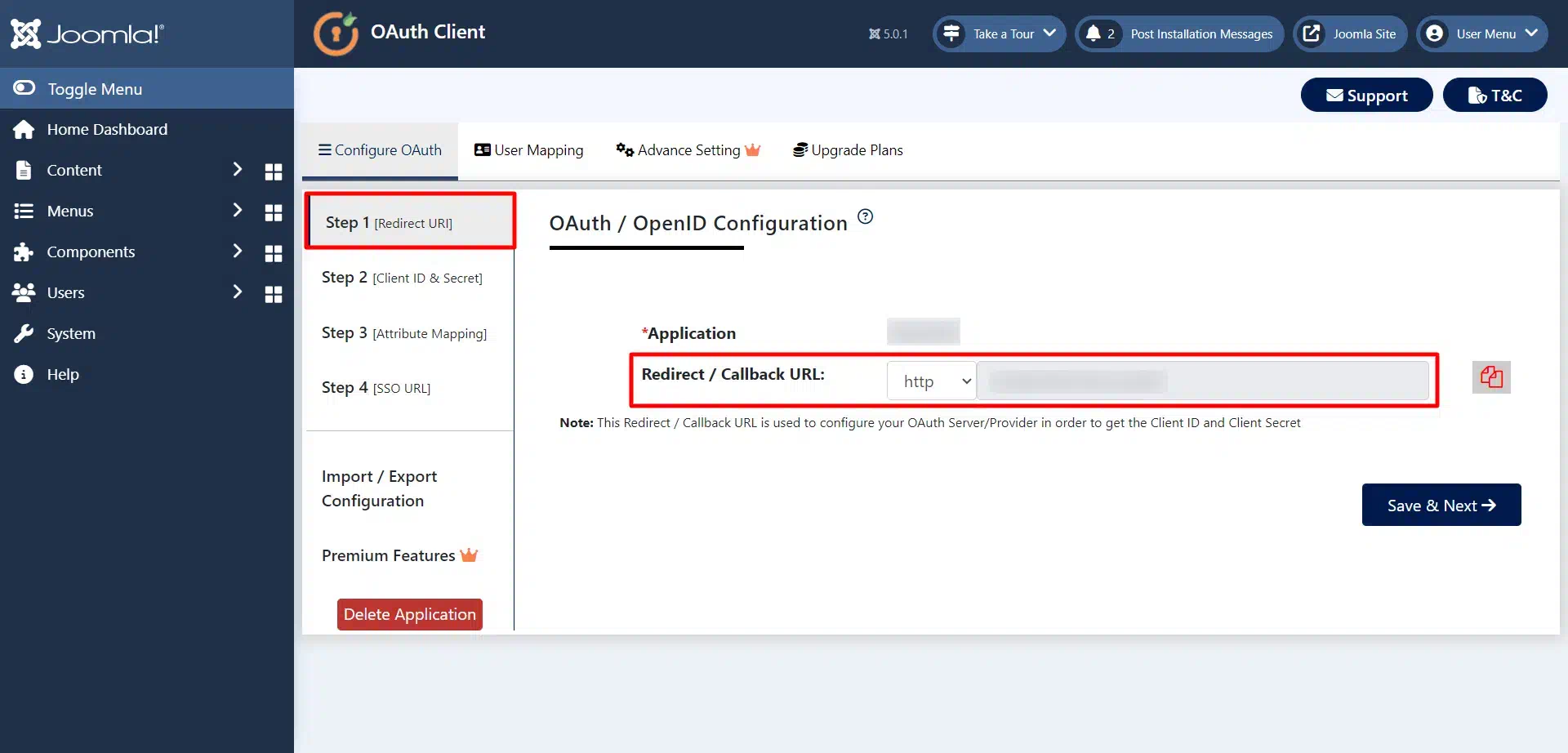

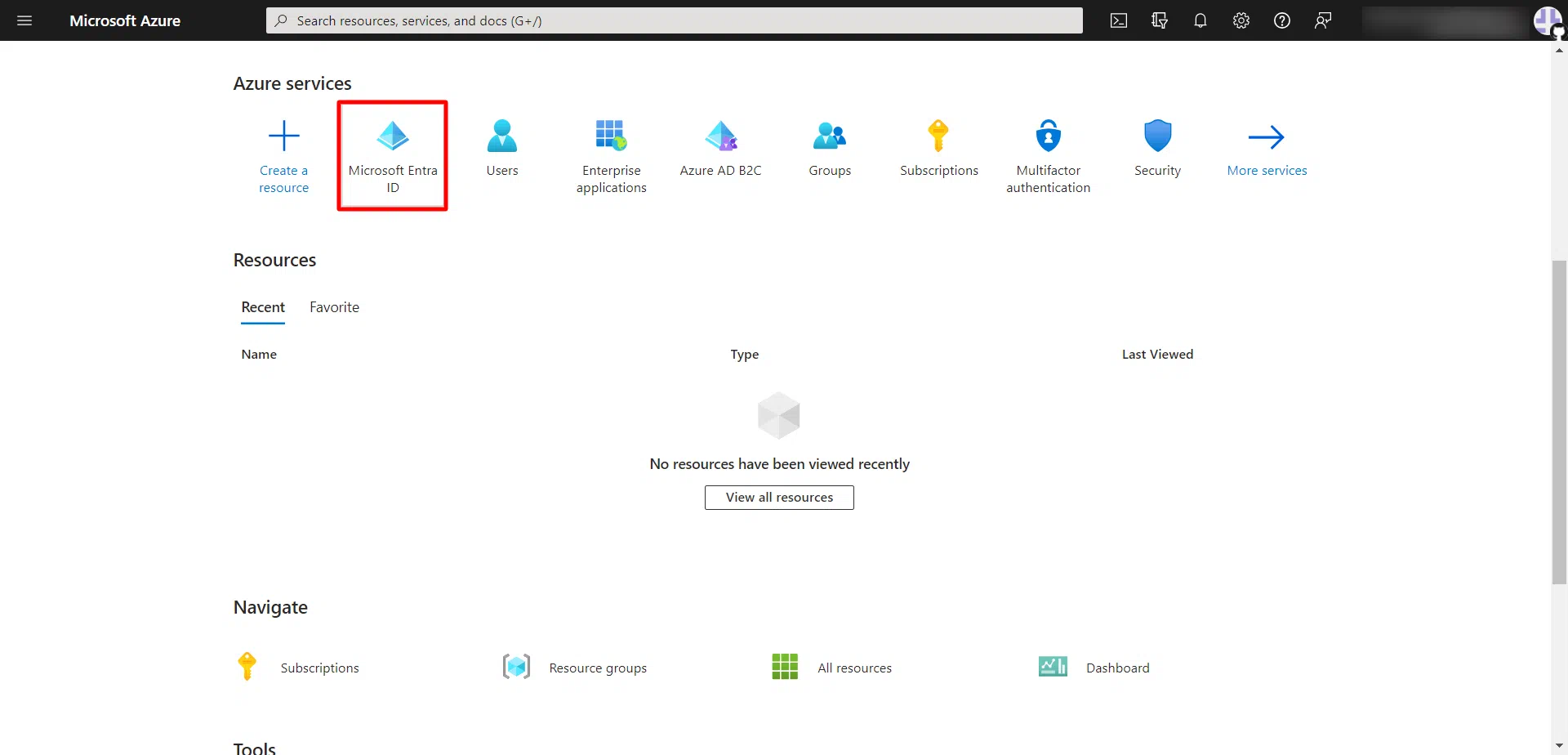

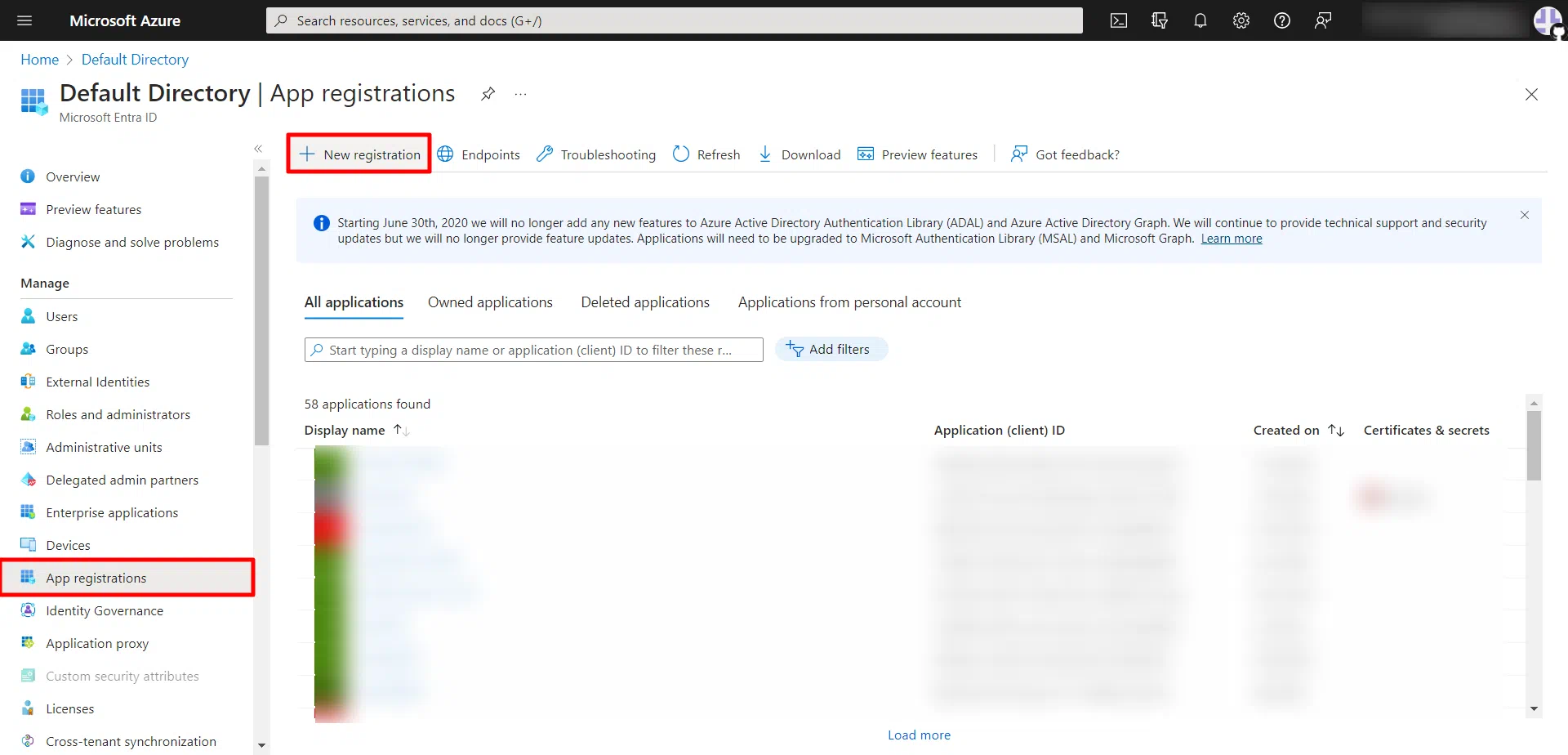

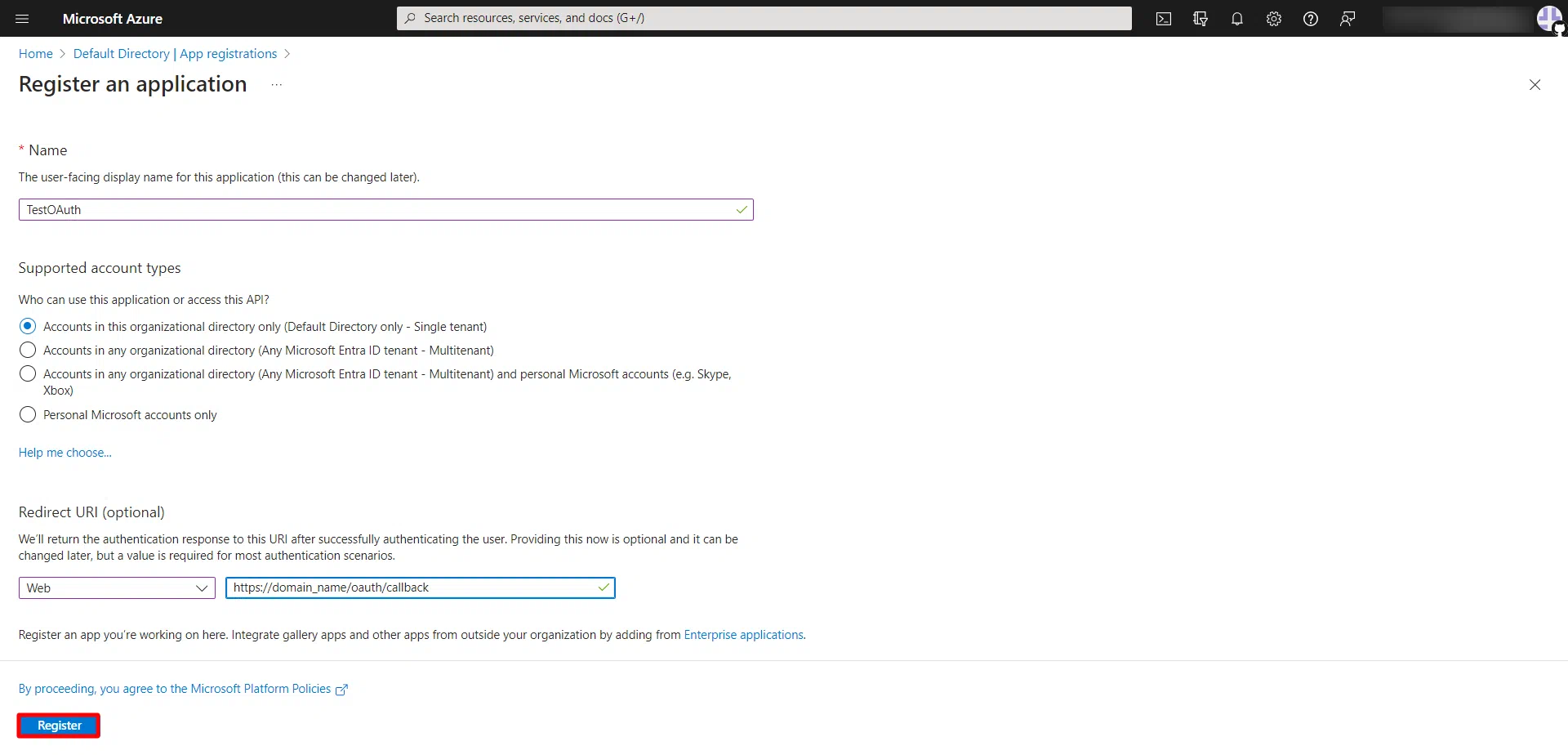

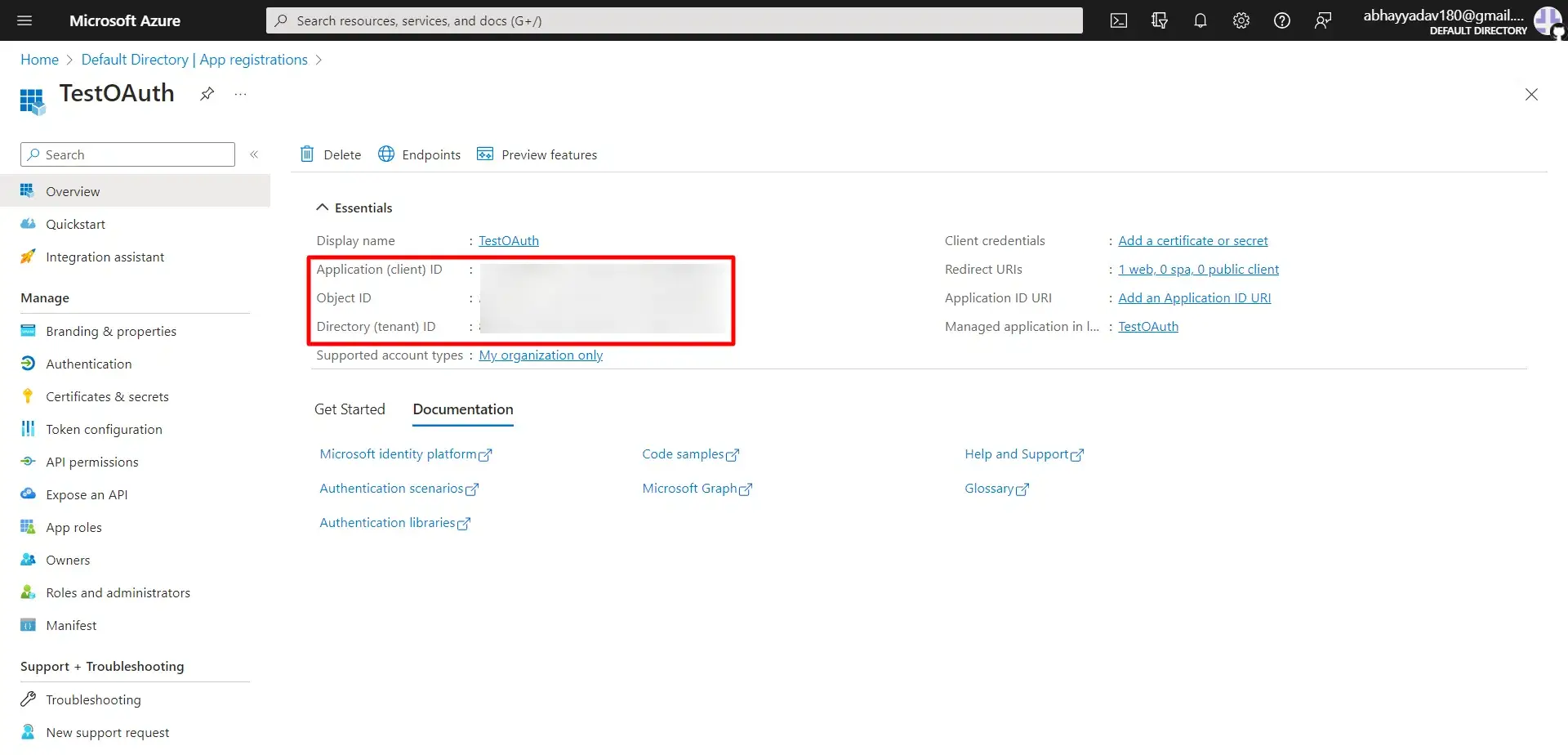

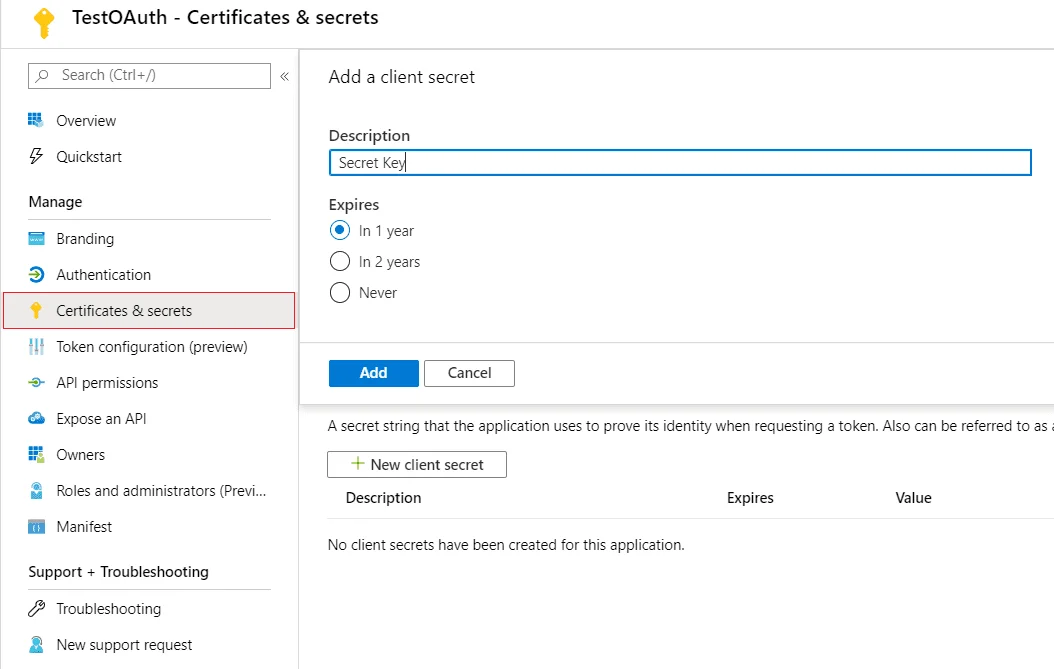

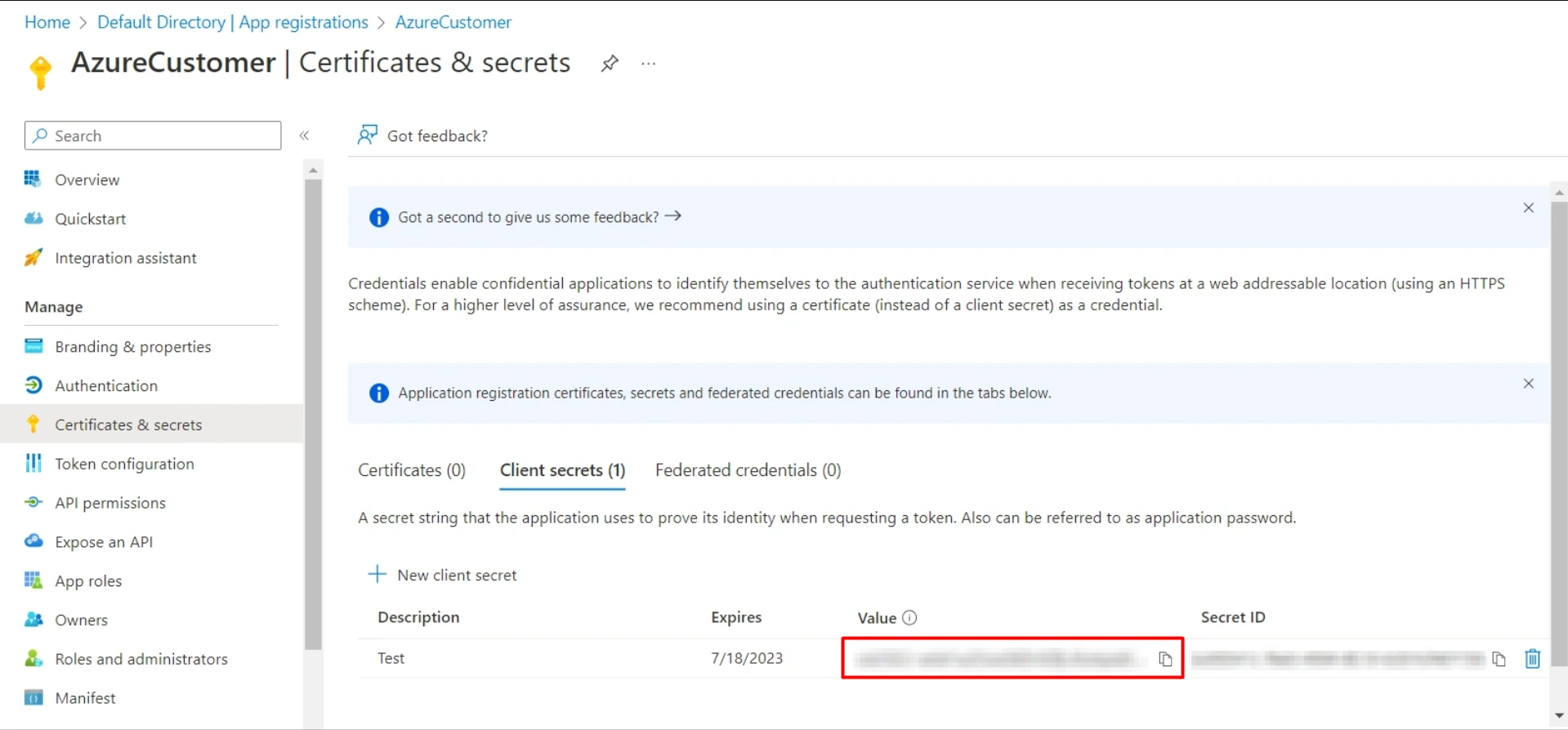

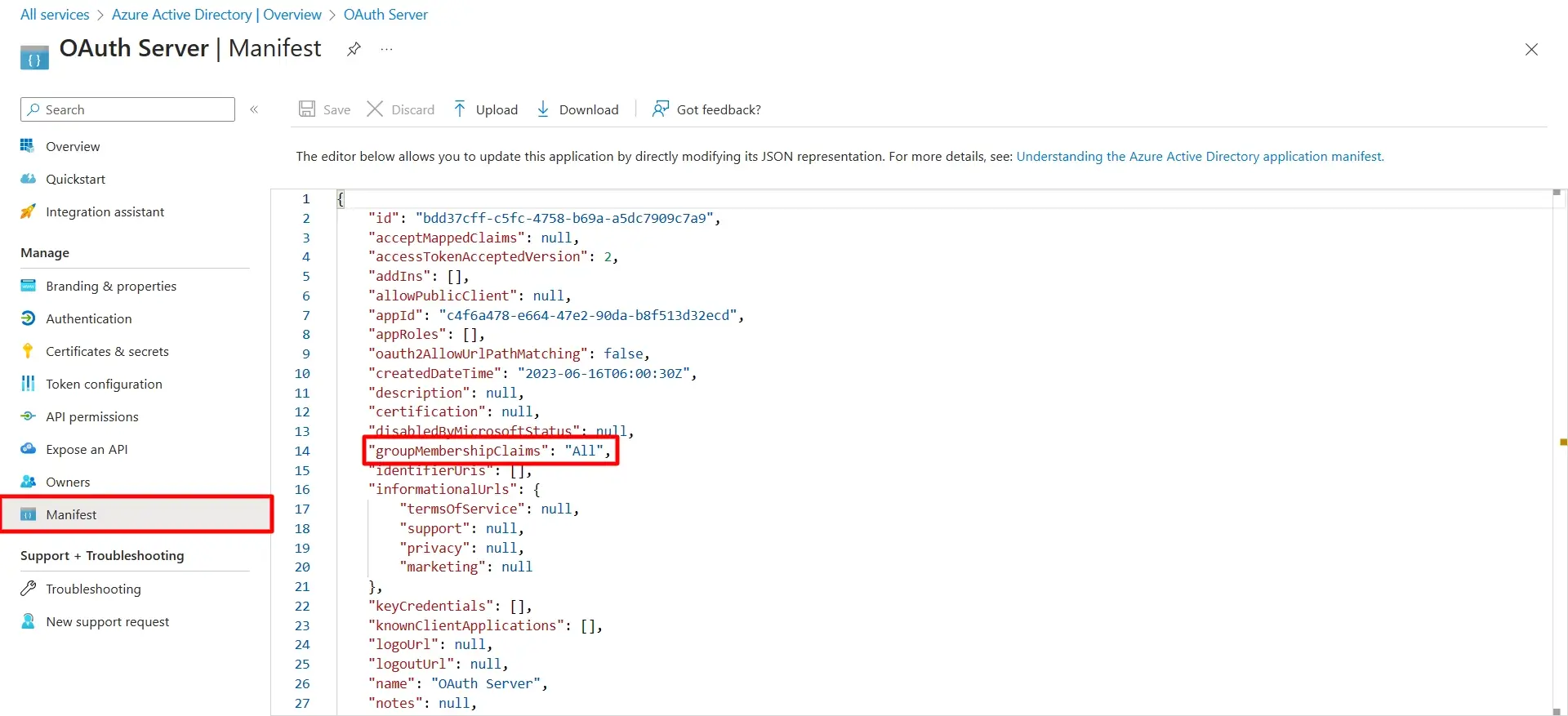

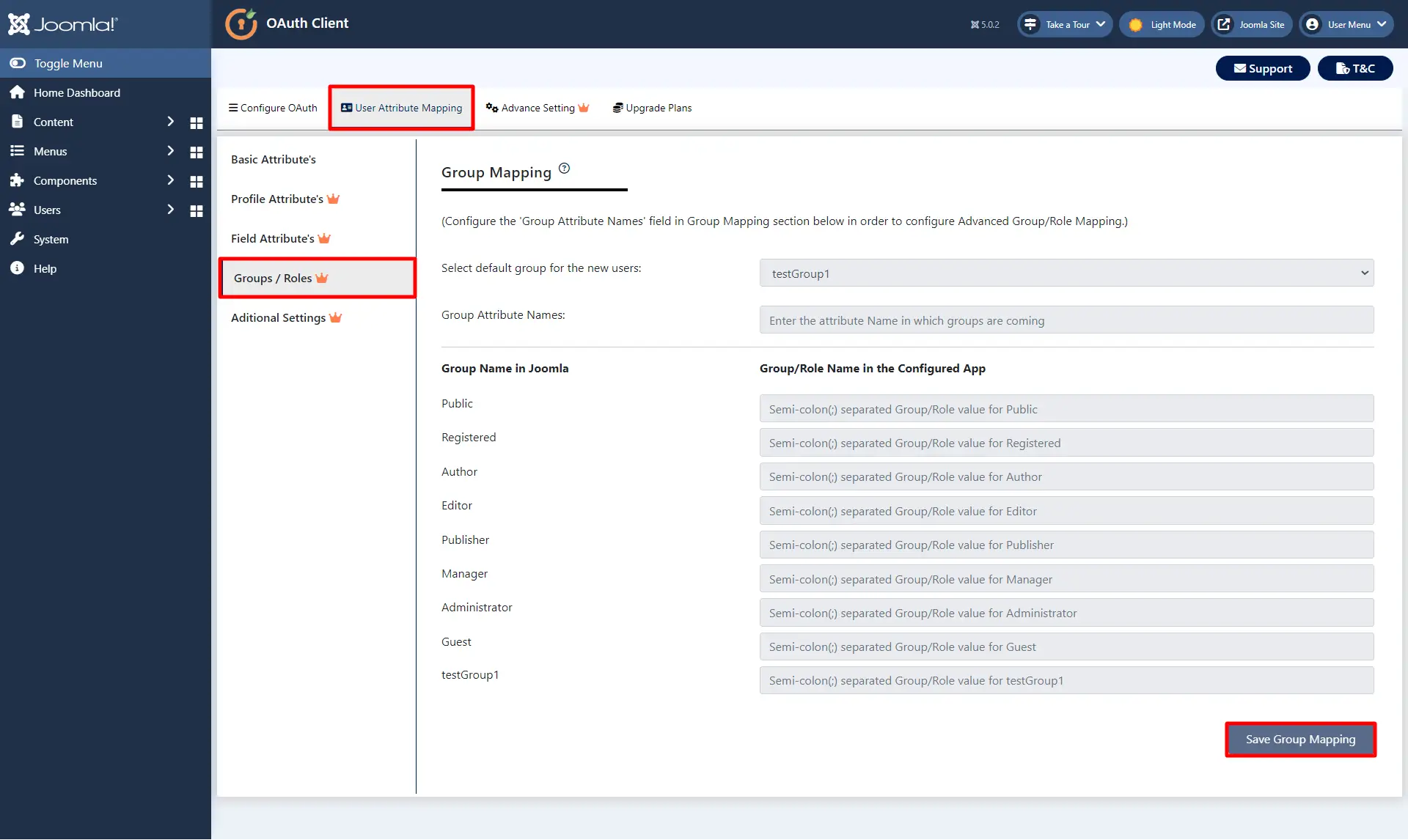

En plus d'offrir Authentification unique (SSO) OAuth à l'aide de Microsoft Entra ID informations d'identification, le plugin aussi fournit un SSO avancé des fonctionnalités comme mappage des attributs du profil utilisateur, rôle cartographieet la Connexion multi-locataire Azure et fournir un accès au site en fonction des rôles de l'organisation. Pour plus d'informations sur la gamme de fonctionnalités que nous proposons dans le Joomla OAuth et Client OpenID Connect plugin, veuillez visiter notre page ici. Tu peux suivez les étapes ci-dessous pour configurer Microsoft Entra ID (Azure AD) OAuth SSO avec Joomla.

| Nom : Nom de votre candidature. |

Type de candidature :

|

URL de connexion :

|

|

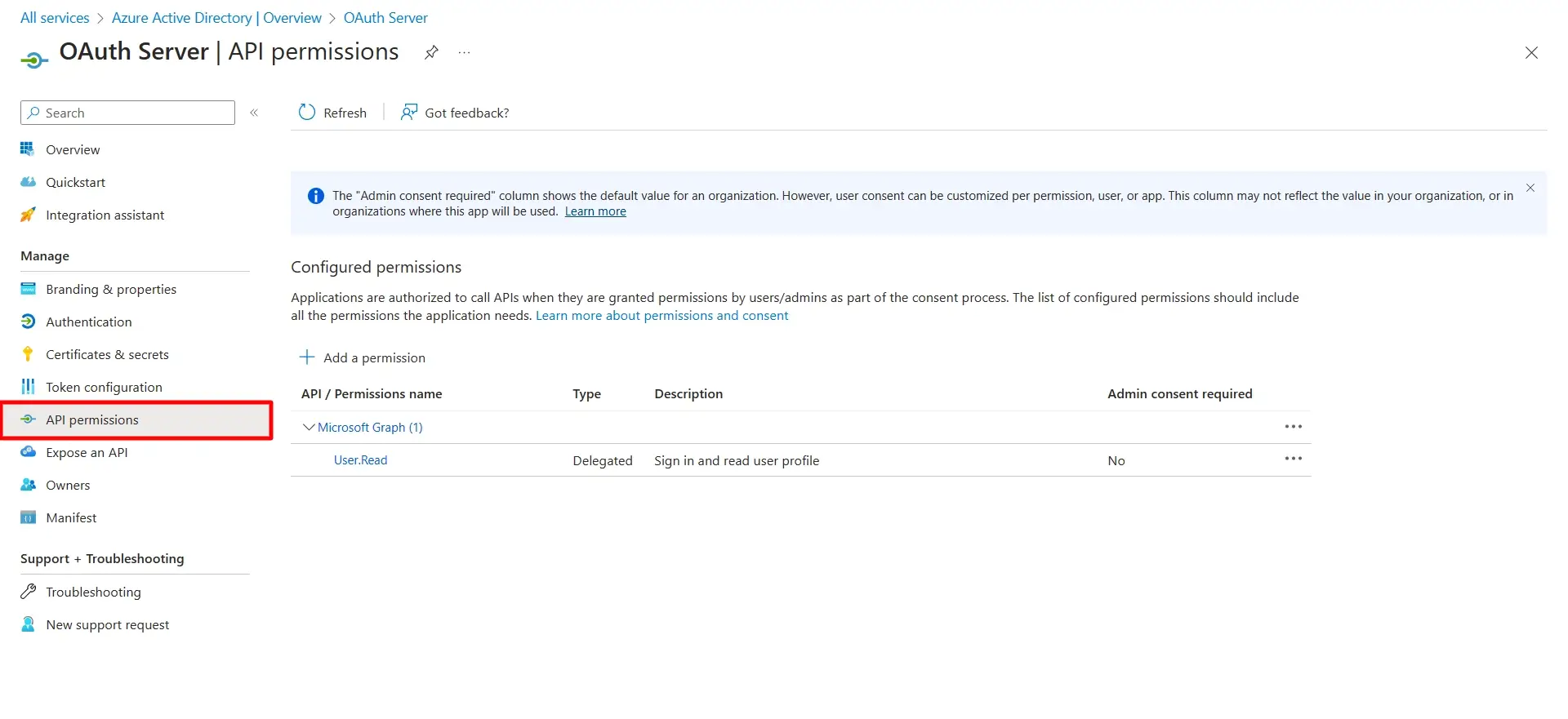

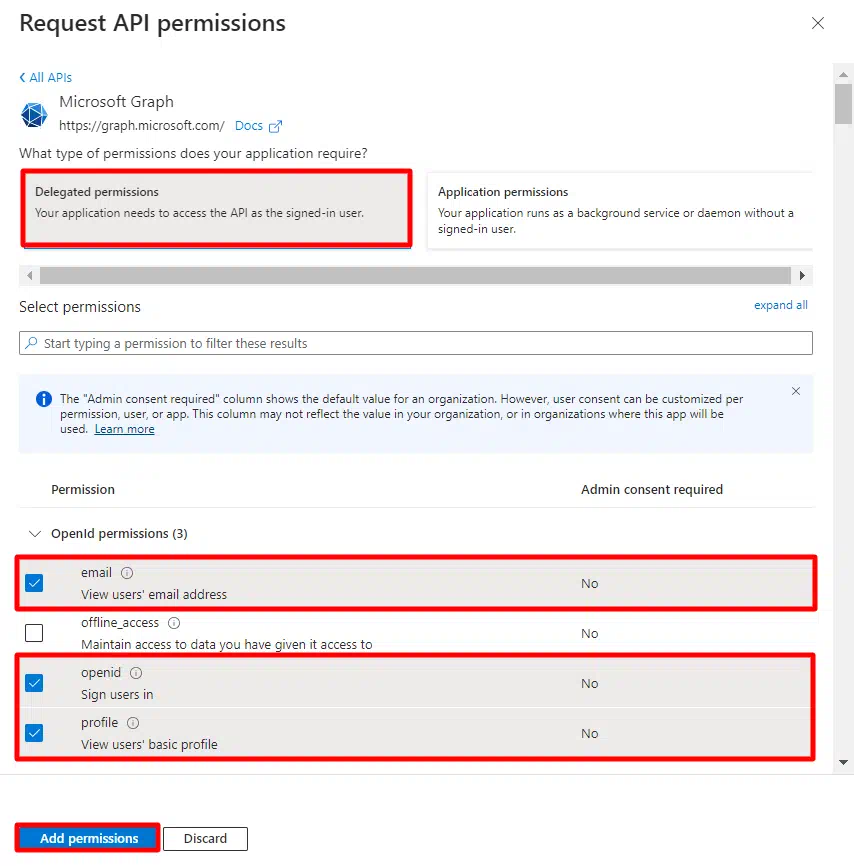

Portée:

profil de messagerie openid

|

|

Autoriser le point de terminaison :

https://login.microsoftonline.com/[tenant-id]/oauth2/v2.0/authorize

|

|

Point de terminaison du jeton d’accès :

https://login.microsoftonline.com/[tenant-id]/oauth2/v2.0/token

|

|

Obtenir le point de terminaison des informations utilisateur :

https://graph.microsoft.com/beta/me

|

|

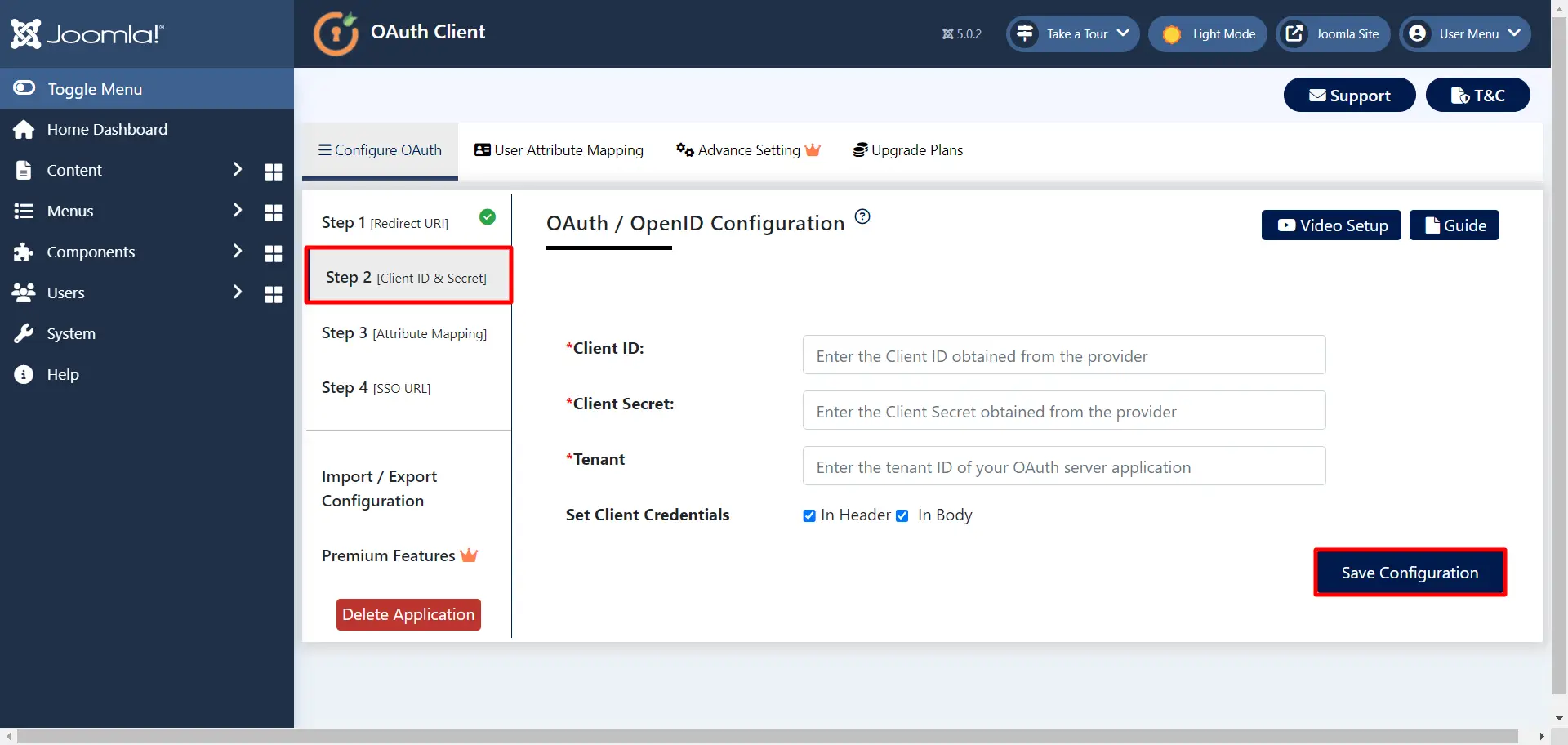

Définir les informations d'identification du client :

Dans les deux (dans l'en-tête et dans le corps)

|

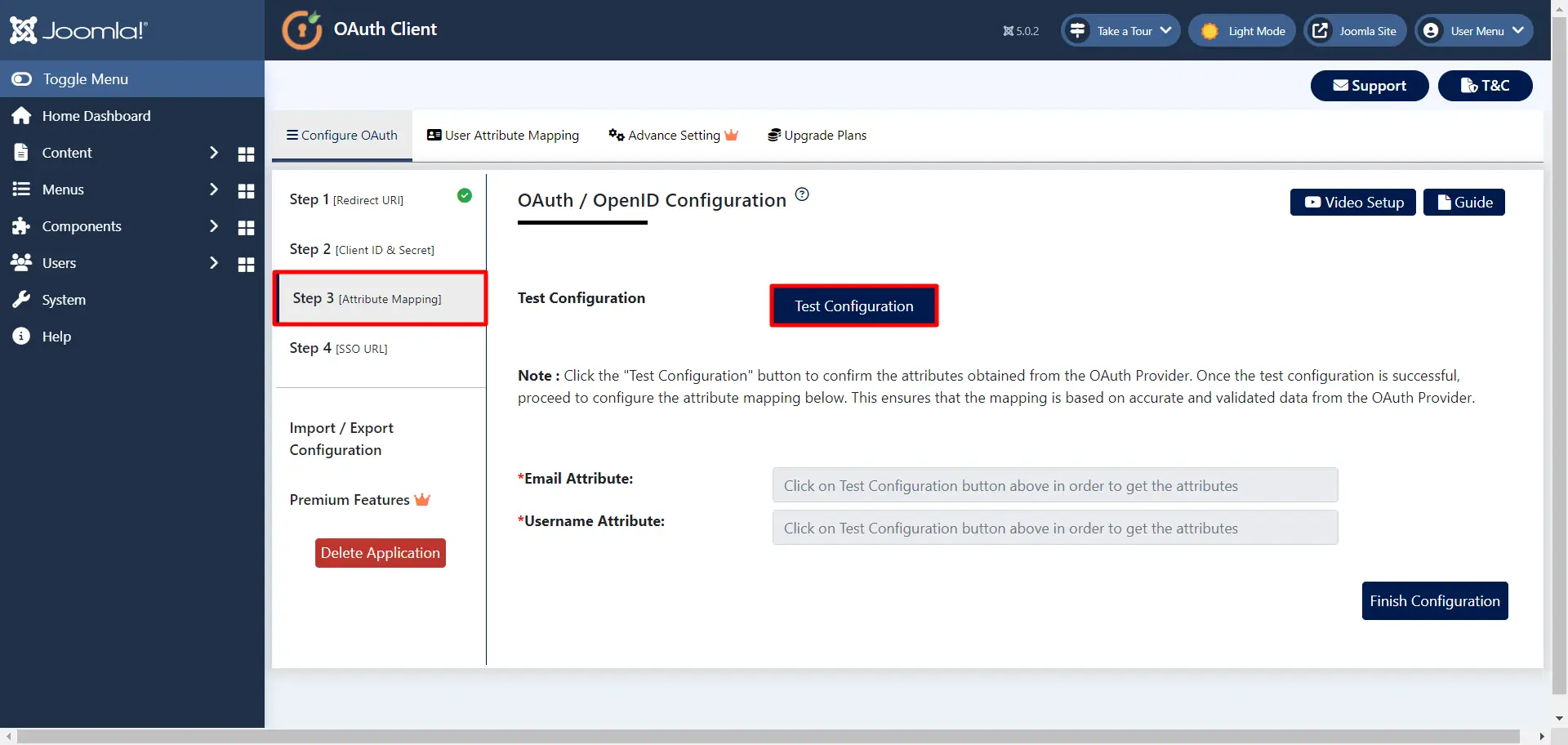

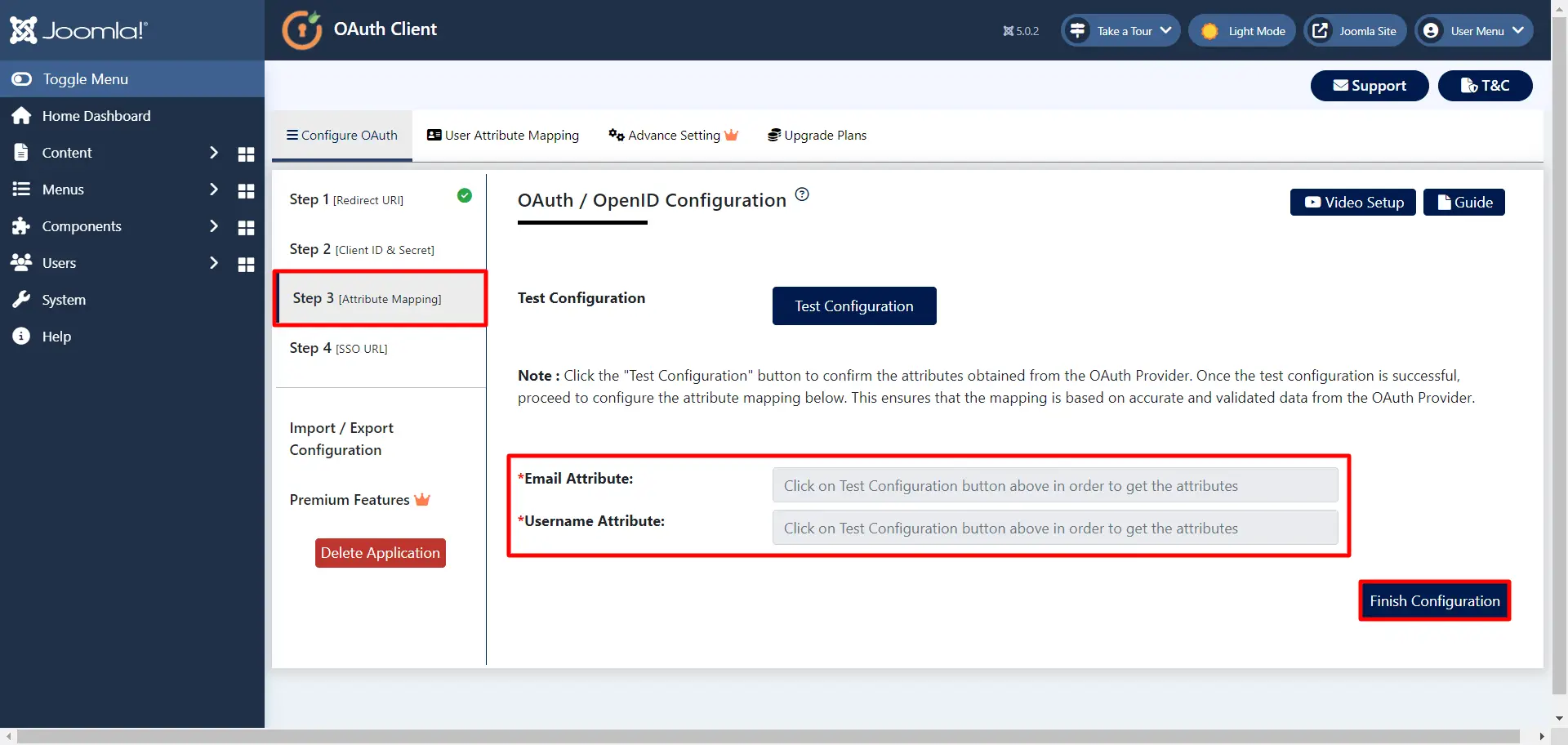

Le mappage des attributs utilisateur est obligatoire pour permettre aux utilisateurs de se connecter avec succès à Joomla. Nous fixerons en haut attributs du profil utilisateur pour Joomla en utilisant les paramètres ci-dessous.

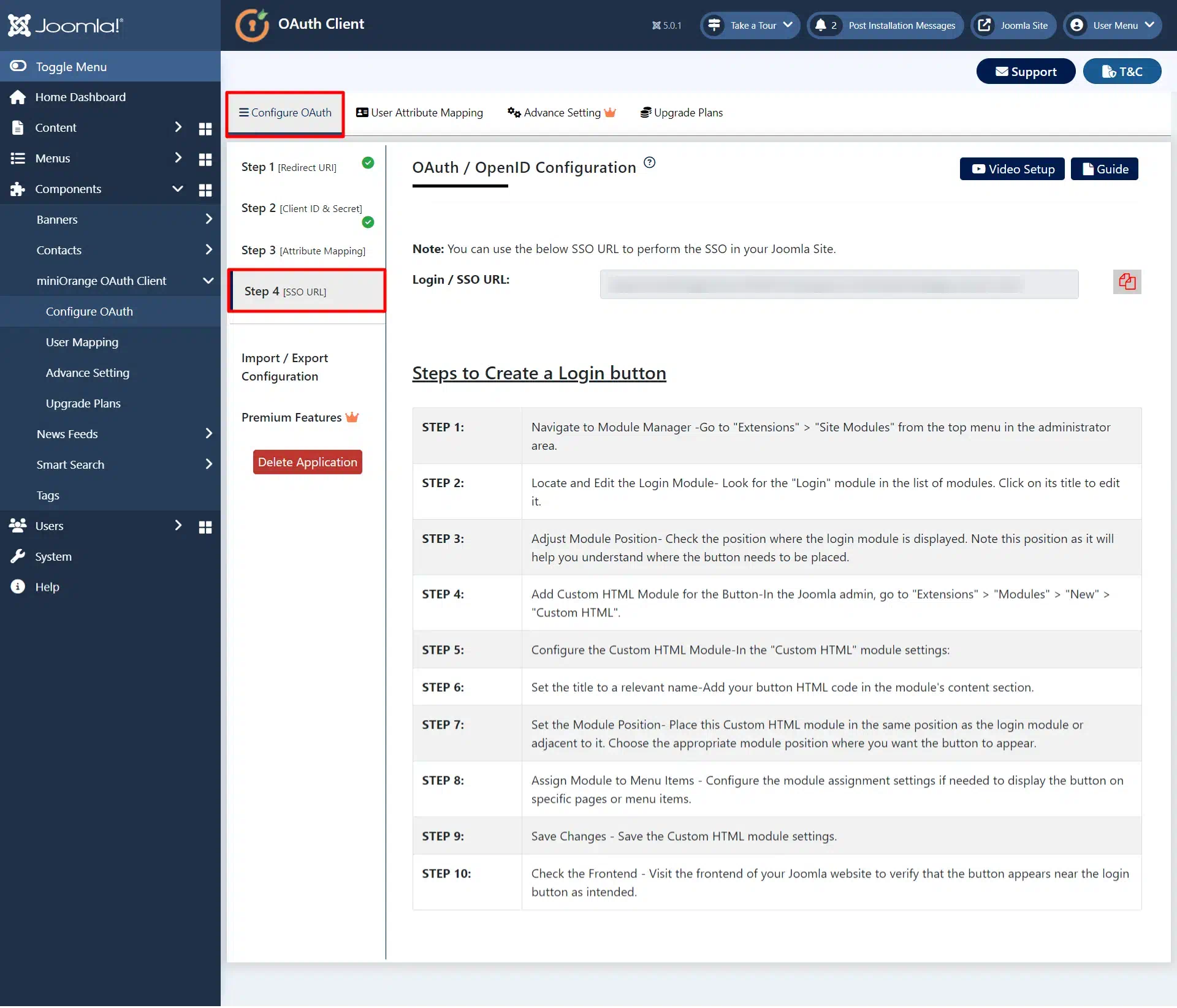

Dans ce guide, vous avez configuré avec succès l'authentification unique (SSO) Joomla Azure AD en configurant Azure AD comme Fournisseur OAuth et Joomla en tant que client OAuth à l'aide de notre plugin Joomla OAuth Client. Cette solution garantit que vous sont prêt à déployer un accès sécurisé à votre site Joomla à l'aide des informations de connexion Azure AD en quelques minutes.

SSO Azure AD OAuth améliore la sécurité en permettre aux applications d'accéder aux ressources sans avoir besoin des informations d'identification de l'utilisateur. Il garantit une authentification et une autorisation appropriées, réduisant le risque d’exposition des mots de passe des utilisateurs et améliorant le contrôle des accès.

L'authentification vérifie l'identité d'un utilisateur, tandis que l'autorisation détermine les actions qu'un utilisateur ou une application est autorisé à effectuer. Azure AD OAuth poignées les deux aspects : il authentifie l'utilisateur et accorde à l'application les autorisations appropriées.

Oui, vous pouvez définir différentes étendues (autorisations) qui déterminent le niveau d'accès d'une application aux ressources utilisateur. Les utilisateurs peuvent accorder leur consentement pour des étendues pendant le flux OAuth.

Azure AD prend en charge plusieurs flux OAuth, notamment le code d'autorisation Flux, flux implicite, flux d'informations d'identification client, flux de code de périphérique et propriétaire de ressource Mot de passe Flux d’informations d’identification (ROPC).

Le flux de code d'autorisation est recommandé pour les applications côté serveur que peut stocker en toute sécurité un secret client. Il s'agit de rediriger l'utilisateur vers Azure AD pour authentification et autorisation, puis échange du code d'autorisation contre un accéder jeton.

Le flux implicite convient aux applications d'une seule page (SPA) et Applications basées sur JavaScript. Il renvoie le jeton d'accès directement au client après utilisateur authentification.

Des étendues personnalisées peuvent être définies dans le champ « Exposer » de l'enregistrement de l'application. un API". Vous pouvez ensuite demander ces étendues personnalisées dans vos requêtes OAuth.

Oui, certains flux OAuth, tels que le flux de code d'autorisation, autorisent sélection dynamique de la portée basée sur le consentement de l'utilisateur. Cela permet de garantir que les utilisateurs accordent uniquement le autorisations nécessaires.

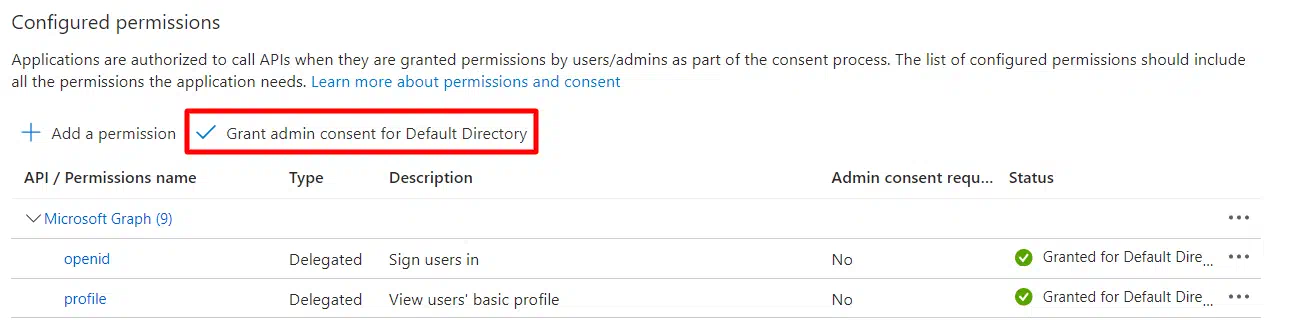

Des invites de consentement peuvent s'afficher si les autorisations de l'application n'ont pas été correctement configuré dans Azure AD. Assurez-vous que les autorisations requises de l'application sont accordées par le administrateur, et les URI de redirection de l'application sont exacts.

Cette erreur indique que le code d'autorisation ou le jeton d'actualisation en cours utilisé n’est pas valide, a expiré ou a déjà été utilisé. Assurez-vous que vous utilisez les bons jetons et en suivant le flux OAuth approprié.

Cette erreur se produit lorsque l'URI de redirection utilisé dans l'autorisation demande ne correspond pas à celui enregistré dans Azure AD. Vérifiez que les URI correspondent exactement, y compris le protocole et le domaine. [Vous pouvez mentionner où obtenir l'URL de redirection correcte]

Les jetons d'accès ont une durée de validité limitée pour des raisons de sécurité. À Pour atténuer cela, envisagez d'utiliser des jetons d'actualisation pour obtenir de nouveaux jetons d'accès sans exigeant interaction de l'utilisateur.

Vérifiez si les paramètres de votre locataire Azure AD sont correctement configurés pour OAuth. Si vous n'êtes pas l'administrateur, contactez l'administrateur de votre organisation pour obtenir de l'aide.

Certaines autorisations peuvent nécessiter le consentement de l'administrateur. Les utilisateurs doivent contacter leur administrateur pour approbation si nécessaire.

Vérifiez votre connexion Internet et assurez-vous d'avoir un accès approprié au Portail Azure AD.

Chaque locataire fonctionne indépendamment et Azure AD applique des règles strictes. séparation. Il s’agit de garantir la sécurité et la confidentialité des données de chaque organisation.

Envoyez-nous un e-mail joomlasupport@xecurify.com pour des conseils rapides (par e-mail/réunion) sur vos besoins et notre équipe vous aidera à sélectionner la solution/le plan le mieux adapté à vos besoins.

Besoin d'aide? Nous sommes ici !

Merci pour votre demande.

Si vous n'avez pas de nouvelles de nous dans les 24 heures, n'hésitez pas à envoyer un e-mail de suivi à info@xecurify.com

Cette déclaration de confidentialité s'applique aux sites Web miniorange décrivant la manière dont nous traitons les informations personnelles. Lorsque vous visitez un site Web, celui-ci peut stocker ou récupérer des informations sur votre navigateur, principalement sous la forme de cookies. Ces informations peuvent concerner vous, vos préférences ou votre appareil et sont principalement utilisées pour que le site fonctionne comme vous le souhaitez. Les informations ne vous identifient pas directement, mais elles peuvent vous offrir une expérience Web plus personnalisée. Cliquez sur les titres des catégories pour vérifier comment nous traitons les cookies. Pour la déclaration de confidentialité de nos solutions, vous pouvez vous référer au Politique de confidentialité.

Les cookies nécessaires contribuent à rendre un site Web pleinement utilisable en activant les fonctions de base telles que la navigation sur le site, la connexion, le remplissage de formulaires, etc. Les cookies utilisés pour la fonctionnalité ne stockent aucune information personnelle identifiable. Cependant, certaines parties du site Web ne fonctionneront pas correctement sans les cookies.

Ces cookies collectent uniquement des informations agrégées sur le trafic du site Web, notamment les visiteurs, les sources, les clics et les vues des pages, etc. Cela nous permet d'en savoir plus sur nos pages les plus et les moins populaires ainsi que sur l'interaction des utilisateurs sur les éléments exploitables et ainsi de permettre nous améliorons les performances de notre site Web ainsi que de nos services.