Résultats de recherche :

×Suivez les étapes ci-dessous pour configurer JBoss Keycloak en tant que fournisseur d'identité. Vous pouvez utiliser 2 manières pour configurer JBoss Keycloak en tant qu'IDP.

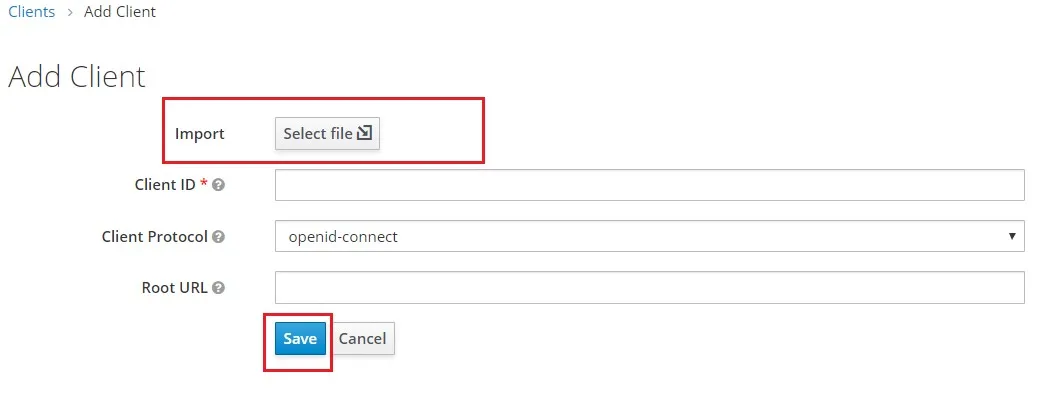

Méthode 1 : télécharger les métadonnées SP

Méthode 1 : télécharger les métadonnées SP

Méthode 2 : configuration manuelle

Méthode 2 : configuration manuelle

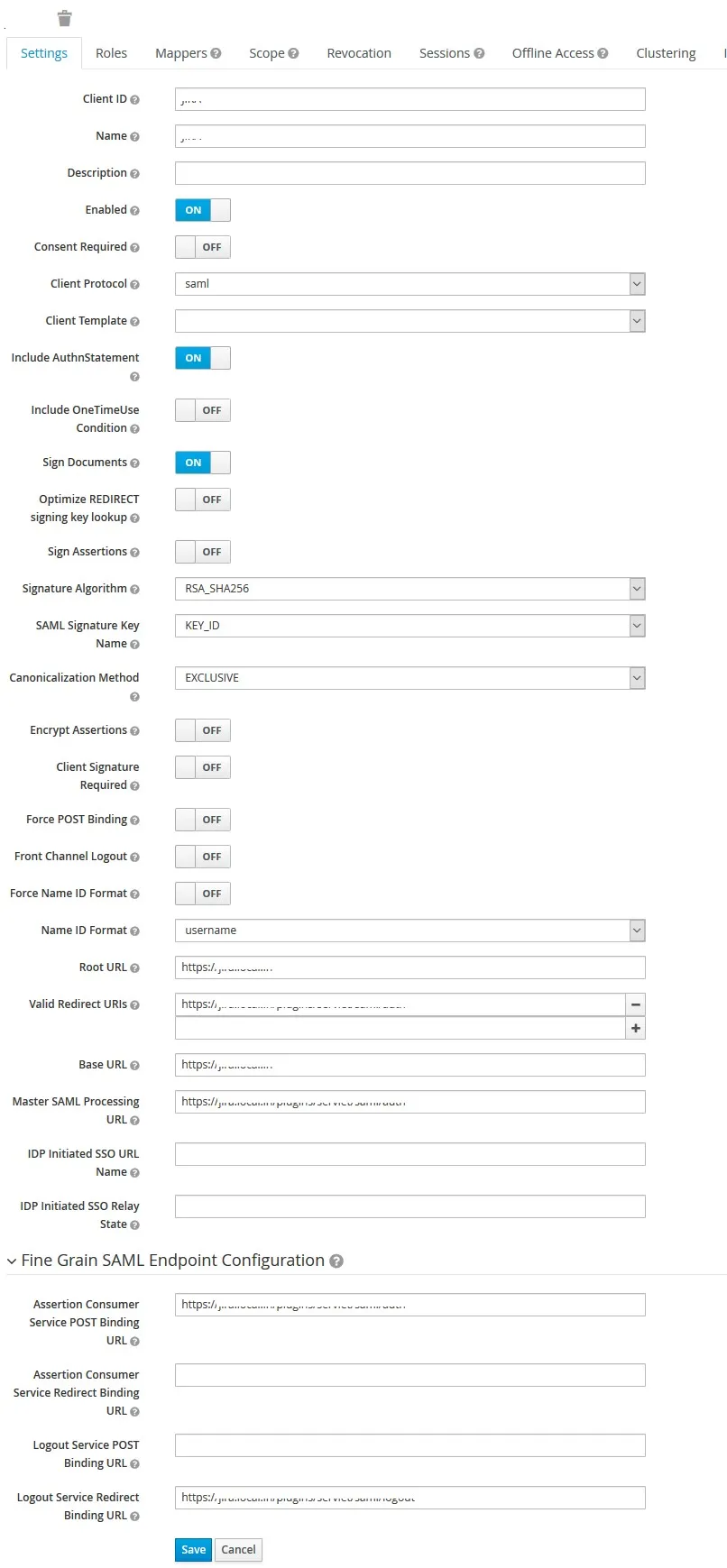

| identité du client | Les SP-EntityID / Émetteur à partir de l’étape 1 du plugin sous l’onglet Configurer IDP. |

| Nom | Donnez un nom à ce client |

| Description | Fournir une description |

| Activé | ON |

| Consentement requis | de remise |

| Protocole client | SAML |

| Inclure la déclaration d'authentification | ON |

| Signer des documents | ON |

| Optimiser la recherche de clé de signature de redirection | de remise |

| Signer des assertions | ON |

| Algorithme de signature | RSA_SHA256 |

| Chiffrer l'assertion | de remise |

| Signature du client requise | de remise |

| Méthode de canonisation | EXCLUSIF |

| Forcer le format de l'ID du nom | ON |

| Format d'identification du nom | |

| URL racine | Laisser vide ou URL de base du fournisseur de services |

| URI de redirection valides | Les URL ACS (Assertion Consumer Service) à partir de l'étape 1 du plugin sous l'onglet Configurer IDP. |

| URL de liaison POST du service consommateur d’assertions | Les URL ACS (Assertion Consumer Service) à partir de l’étape 1 du plugin sous l’onglet Configurer IDP. |

| URL de liaison de redirection du service de déconnexion | Les URL de déconnexion unique à partir de l’étape 1 du plugin sous l’onglet Configurer IDP. |

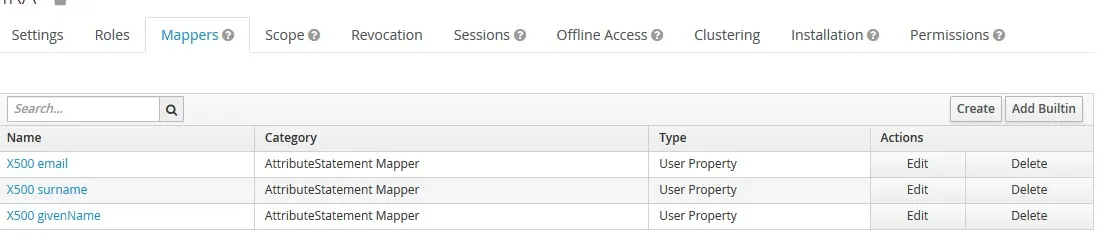

Ajouter des mappeurs

Ajouter des mappeurs

Télécharger les métadonnées IDP

Télécharger les métadonnées IDP