Résultats de recherche :

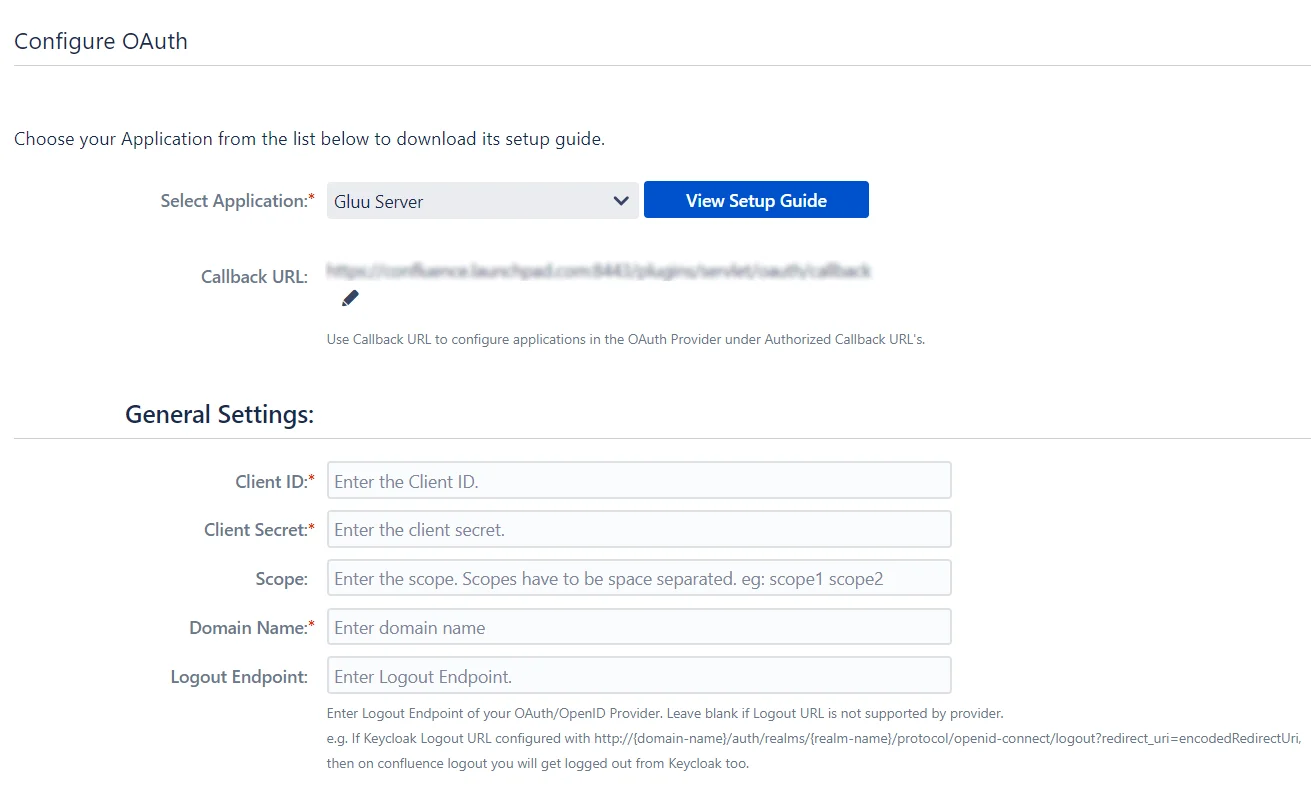

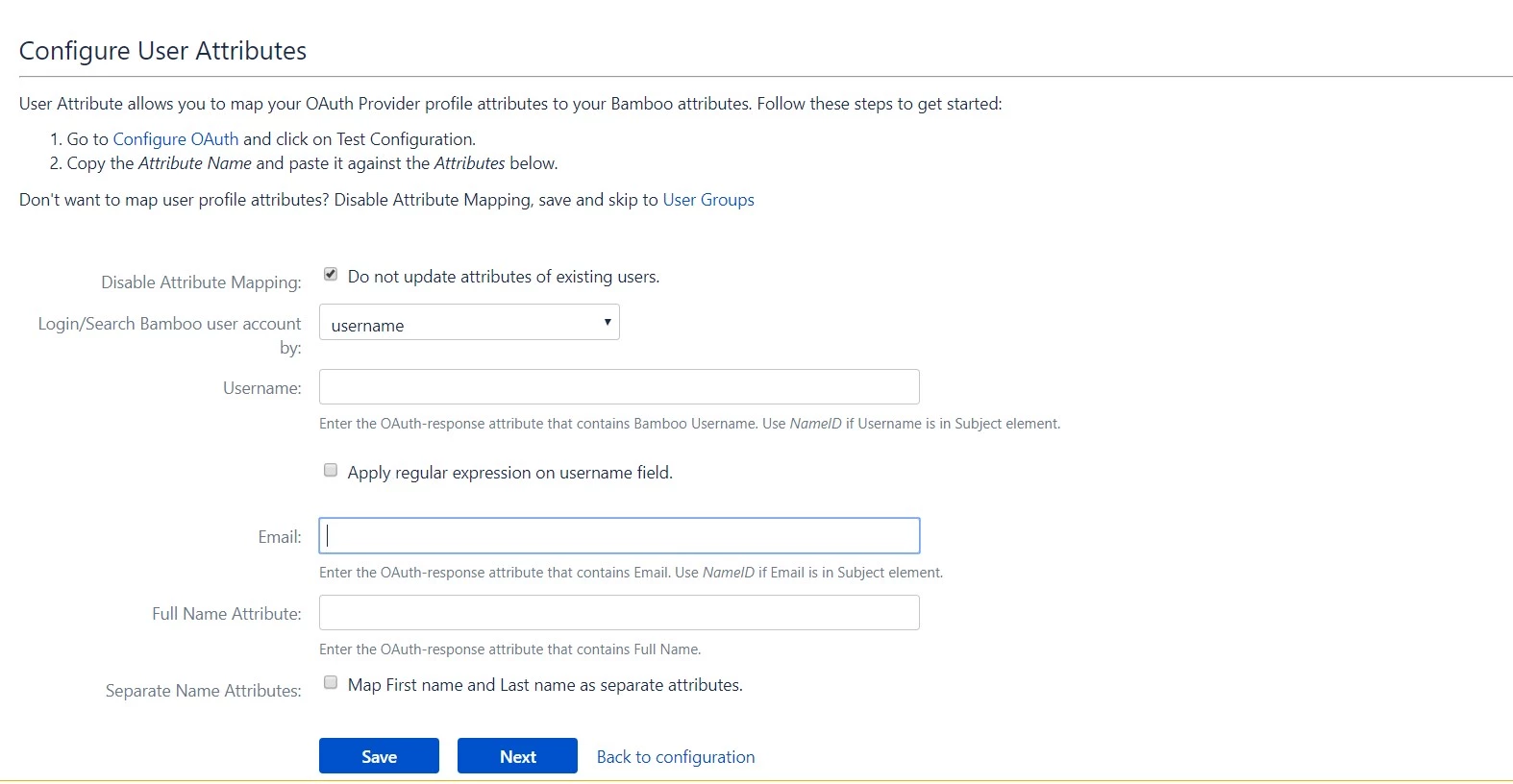

×L'application Bamboo OAuth/OpenID offre la possibilité d'activer l'authentification unique OAuth/OpenID pour Bamboo. Bamboo est compatible avec tous les fournisseurs OAuth/OpenID. Ici, nous passerons en revue un guide pour configurer le SSO entre Bamboo et le fournisseur OAuth/OpenID. À la fin de ce guide, les utilisateurs de votre fournisseur OAuth/OpenID devraient pouvoir se connecter et s'inscrire sur Bamboo.

Pour intégrer votre fournisseur OAuth/OpenID à Bamboo, vous avez besoin des éléments suivants :

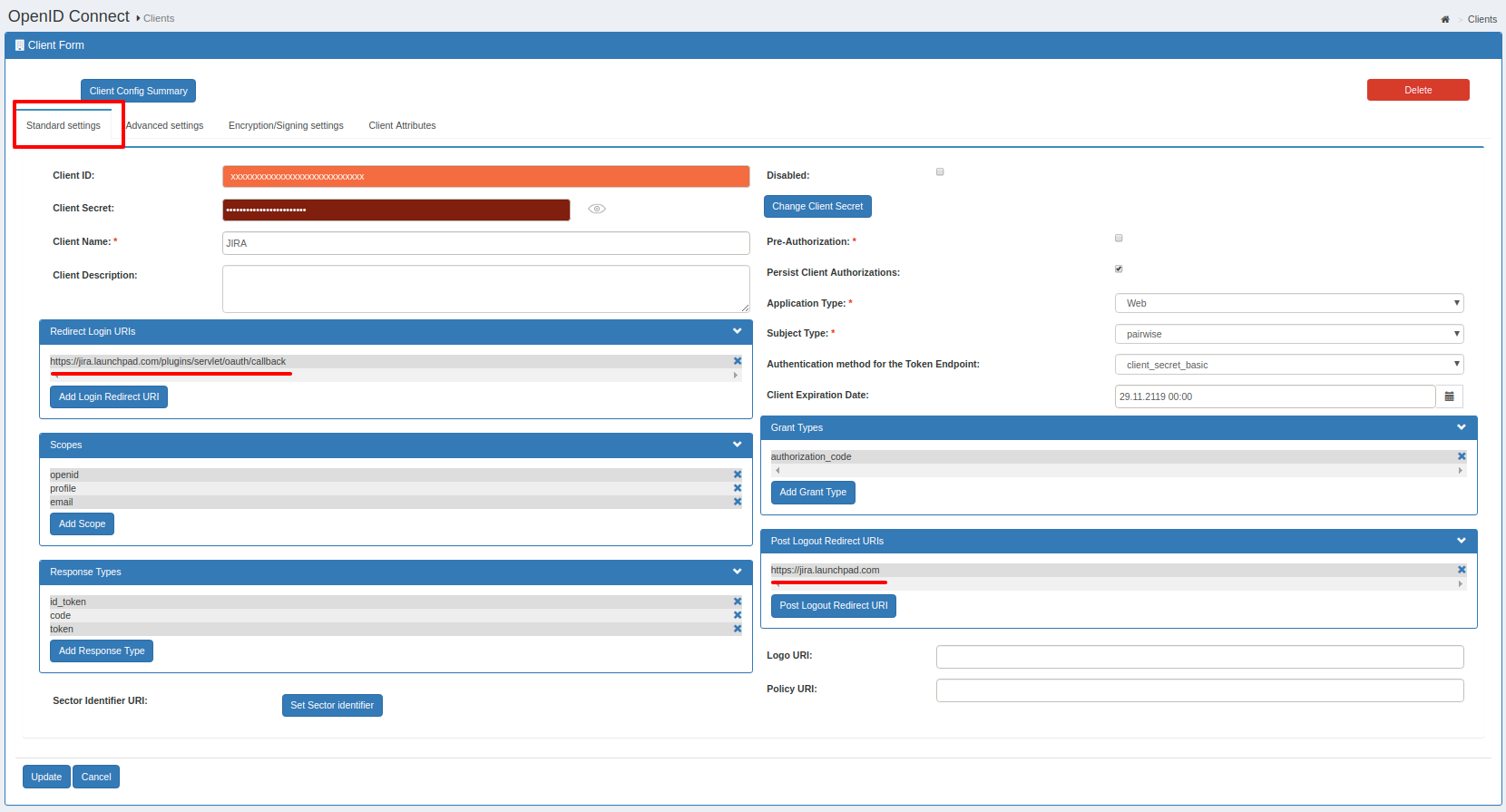

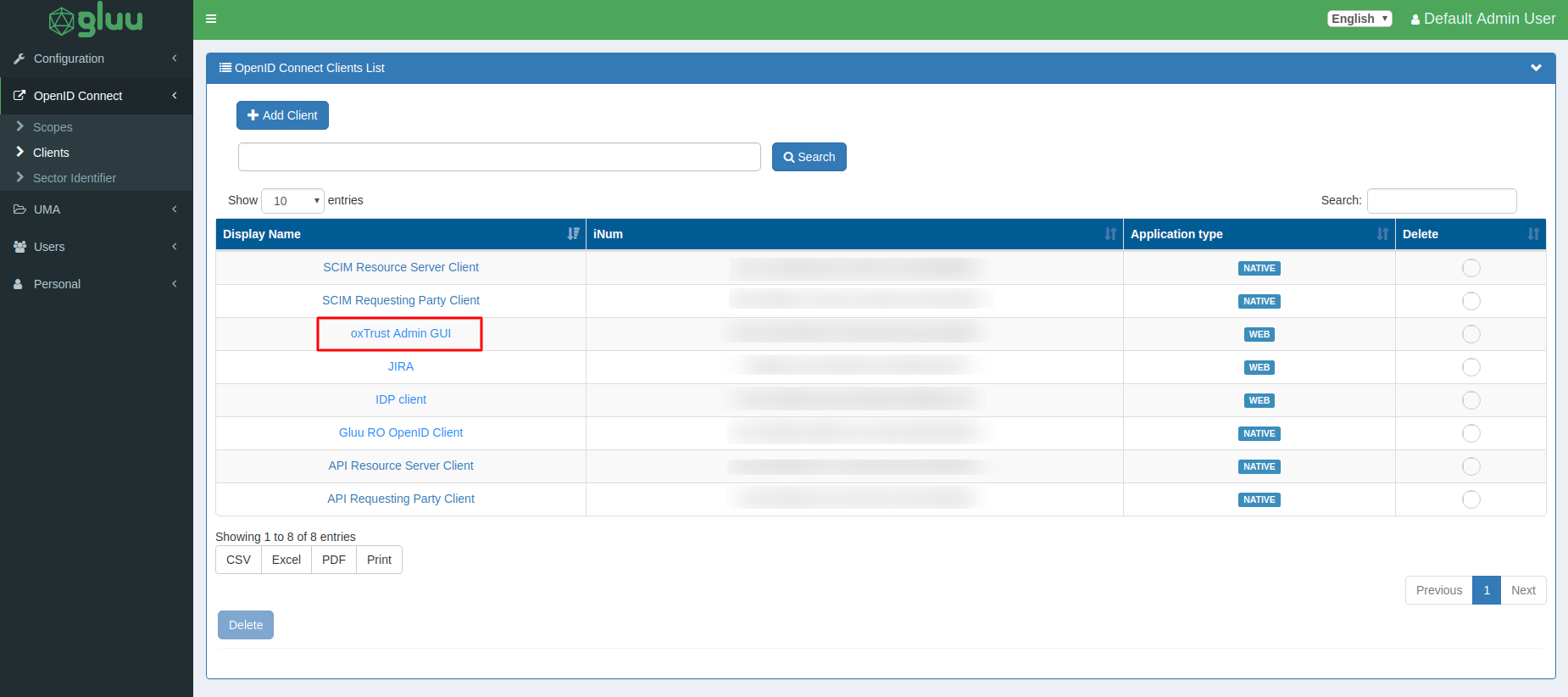

| Nom du client: | Entrez le nom de l'application client, par exemple JIRA |

| Méthode d'authentification pour le point de terminaison du jeton : | Sélectionnez client_secret_post dans la liste. |

| URI de connexion de redirection : | Entrez l'URL de rappel fournie dans le plugin sous le Configurer OAuth languette. par exemple /plugins/servlet/oauth/rappel |

| Portées: | Sélectionnez openid, profil ainsi que email de la liste. |

| Type de réponse: | Sélectionnez code, jeton ainsi que id_token. |

| Type de subvention: | Sélectionnez Code d'autorisation de la liste. |

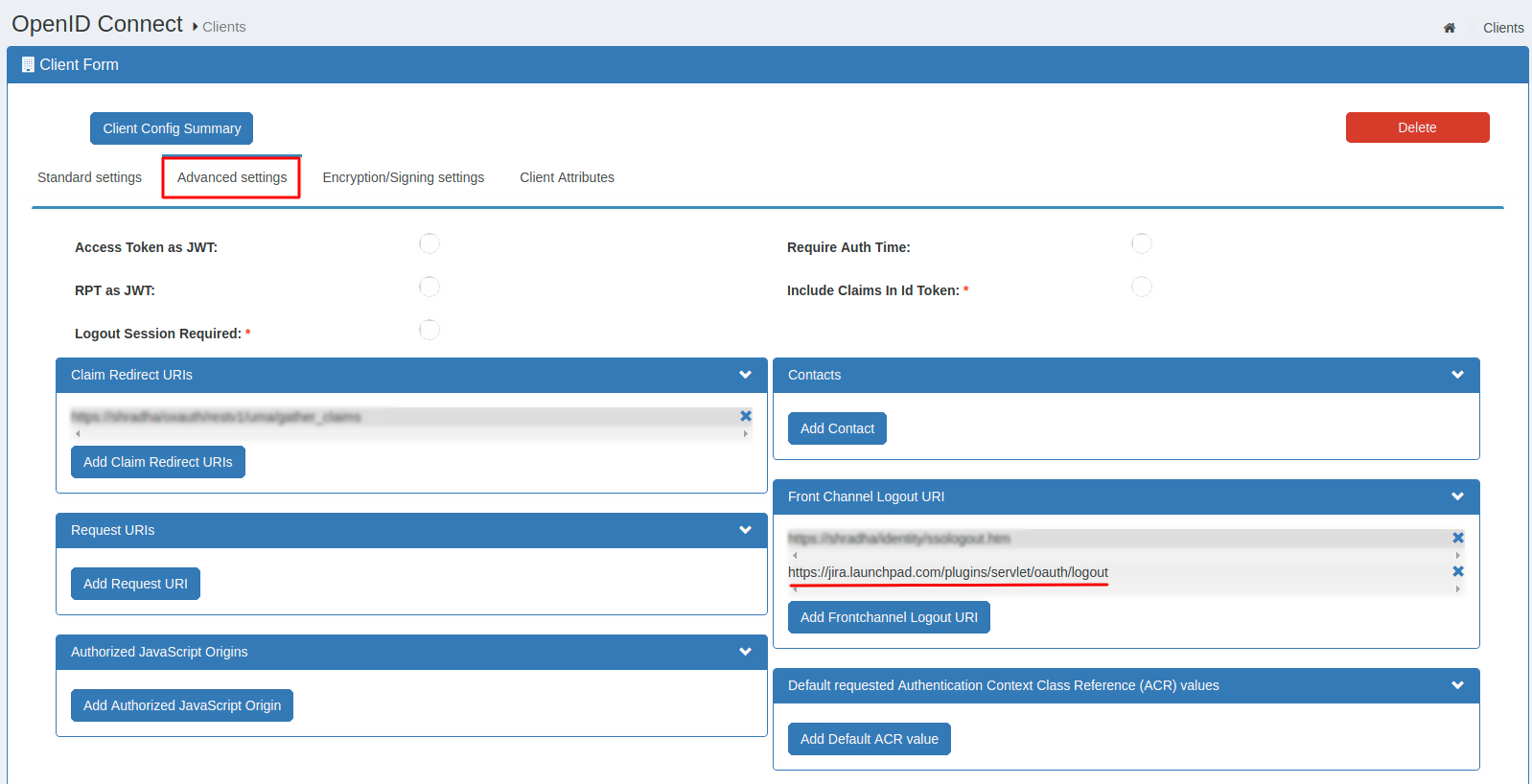

| URI de redirection après la déconnexion : | Entrez l'URL vers laquelle vous souhaitez rediriger après la déconnexion. par exemple, URL de base JIRA. |

Si vous cherchez quelque chose que vous ne trouvez pas, envoyez-nous un e-mail à info@xecurify.com