Résultats de recherche :

×L'application Crowd OAuth/OIDC offre la possibilité d'activer l'authentification unique OAuth/OIDC pour JIRA, Confluence, Bitbucket, Bamboo, Fisheye et d'autres applications connectées à partir de n'importe quel fournisseur d'identité OAuth/OpenID. Ici, nous passerons en revue un guide pour configurer le SSO entre Crowd et le fournisseur d'identité. À la fin de ce guide, vos utilisateurs IdP devraient pouvoir se connecter et s'inscrire sur Crowd Software.

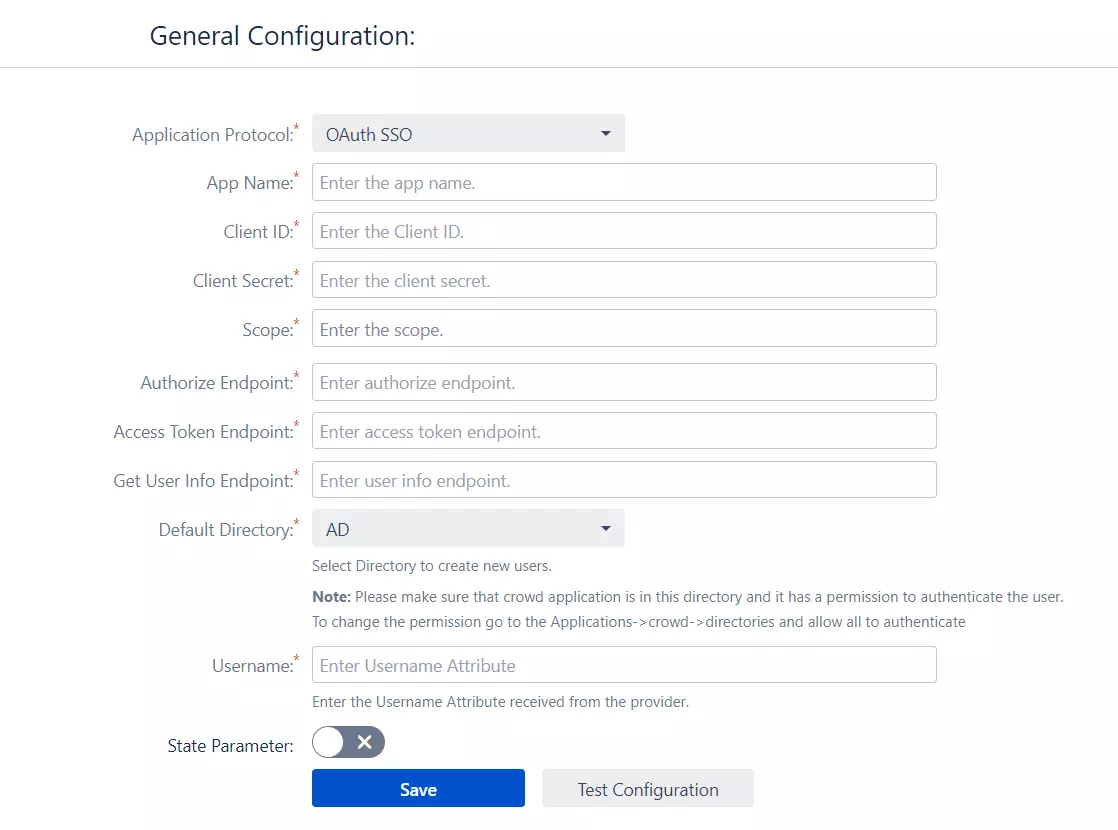

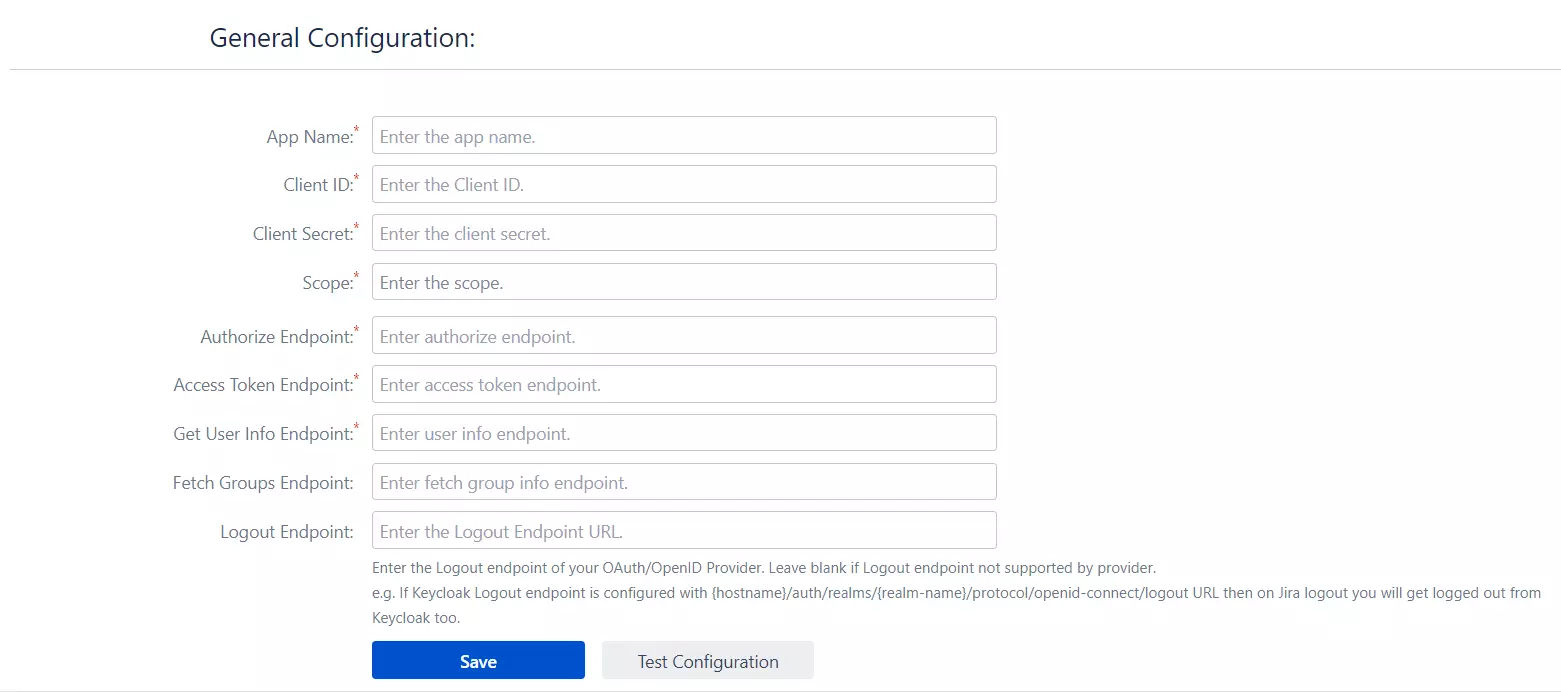

Pour configurer l'intégration de votre fournisseur d'identité avec Crowd OAuth/OIDC SSO, vous avez besoin des éléments suivants :

| Endpoints | Utilisez |

|---|---|

| identité du client | Identifiez l'application. |

| Secret client | Authentifiez le serveur d'autorisation. |

| Domaine | Limiter l'accès d'une application au compte d'un utilisateur. |

| Point de terminaison d'autorisation | Identifiez un utilisateur ou obtenez un code d’autorisation. |

| Point de terminaison du jeton d'accès | Permet à une application d'accéder à une API. |

| Point de terminaison des informations utilisateur | Accédez aux informations du profil utilisateur. |

| Point de terminaison du groupe (facultatif) | Récupérer les groupes d'un utilisateur. |

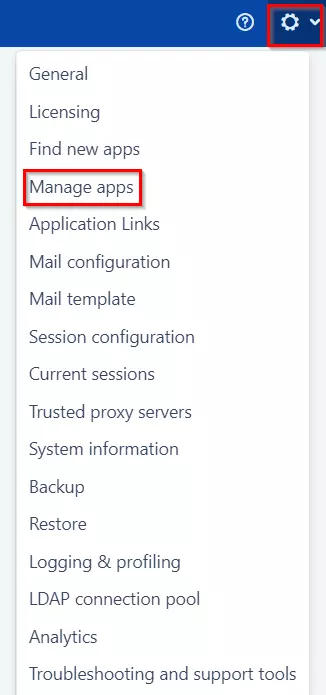

Plug-in gratuit :

Plug-in gratuit :

Plugin Premium :

Plugin Premium :

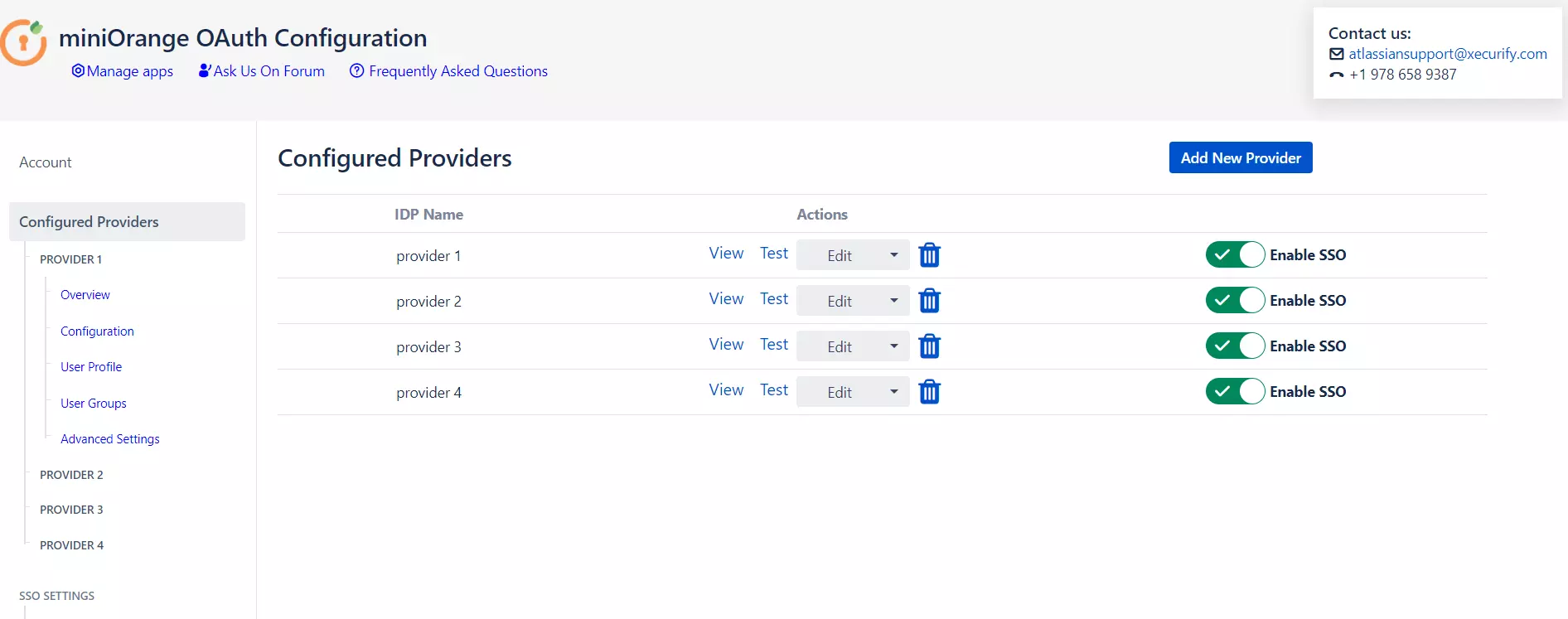

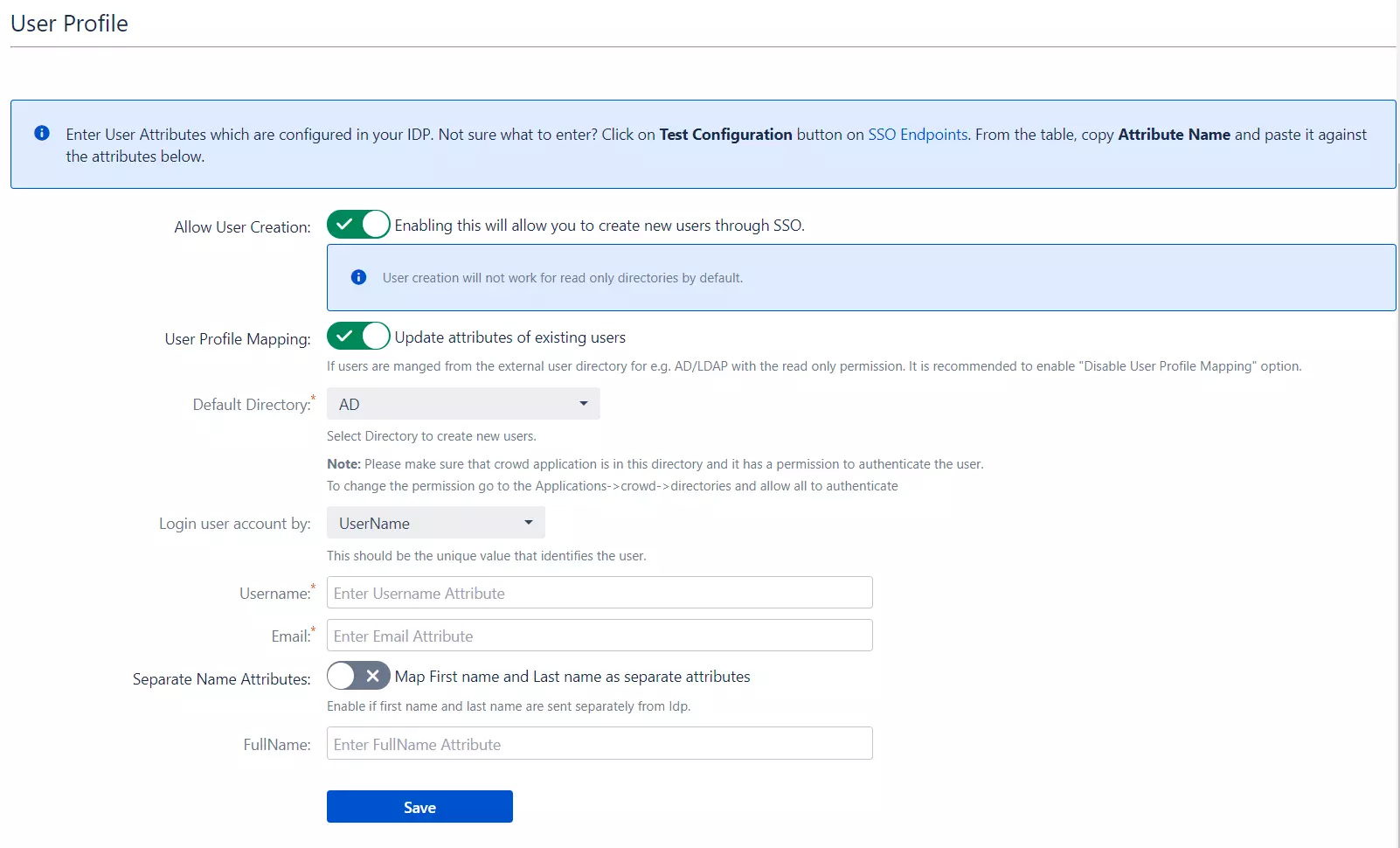

Lorsque l'utilisateur se connecte à Crowd, l'une des données/attributs de l'utilisateur provenant du fournisseur OAuth/OpenID est utilisé pour rechercher l'utilisateur dans Crowd. Ceci est utilisé pour détecter l'utilisateur dans Crowd et connecter l'utilisateur au même compte.

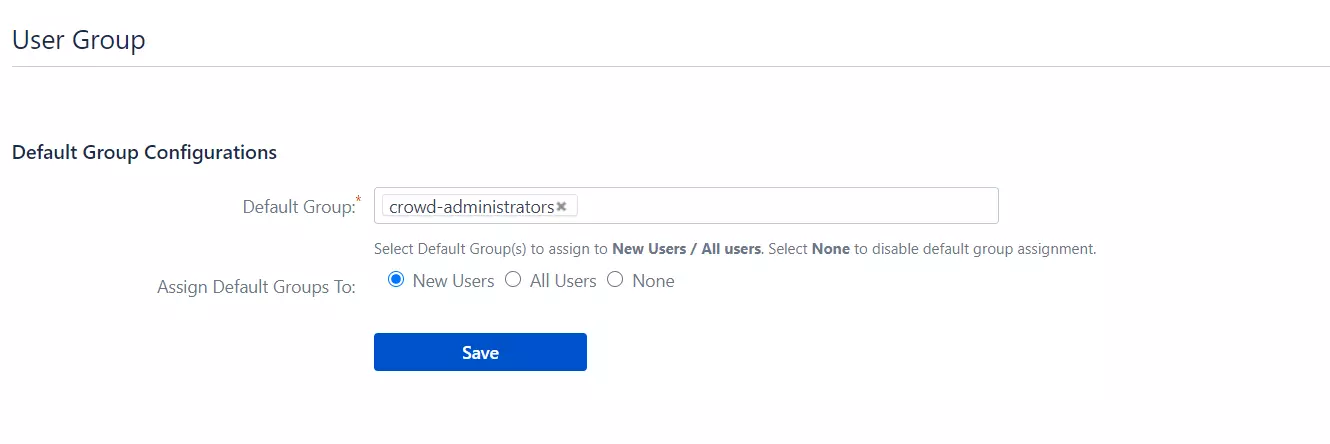

Définition du groupe par défaut

Définition du groupe par défaut

Si vous cherchez quelque chose que vous ne trouvez pas, envoyez-nous un e-mail à info@xecurify.com