JIRA fournit des API REST pour effectuer un certain nombre d'opérations telles que créer un problème, supprimer un problème, ajouter un commentaire, créer un espace, etc. Cependant, il ne prend en charge que deux méthodes d'authentification pour les API REST :

- L'authentification de base

- Utiliser JIRA comme fournisseur OAuth 1.0

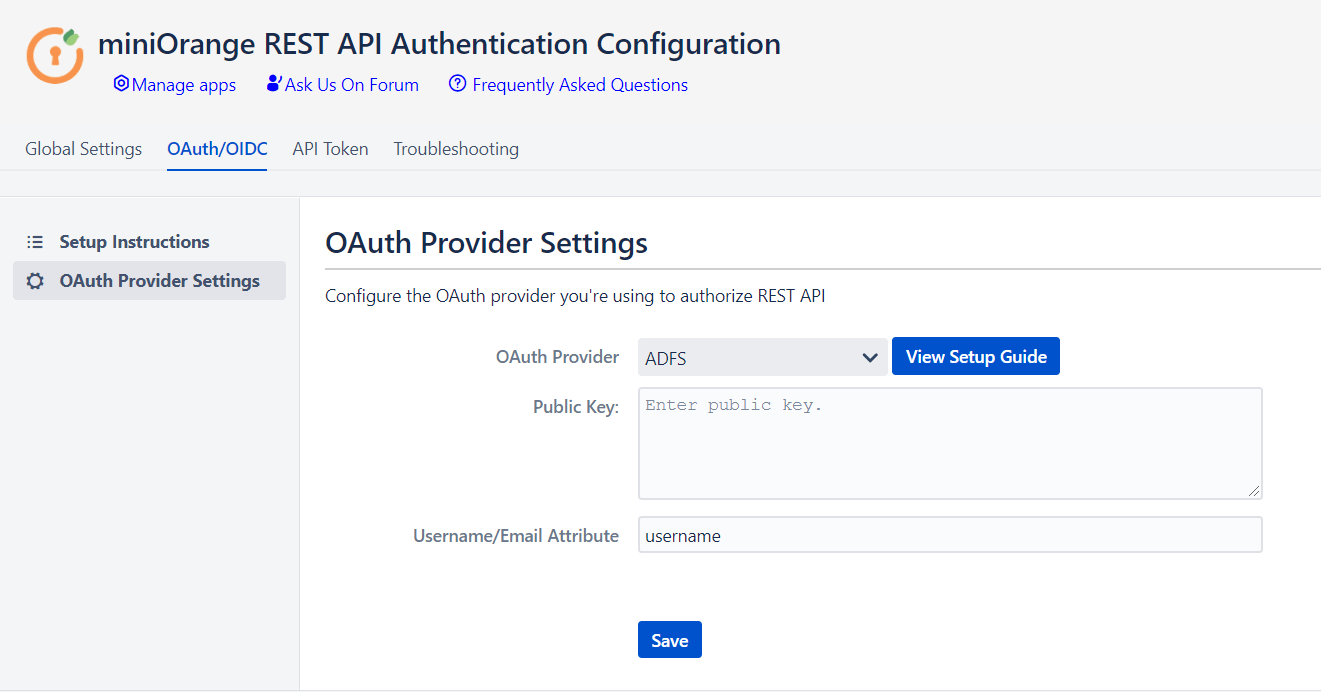

Le plugin d'authentification API REST pour JIRA vous permet d'utiliser n'importe quel fournisseur OAuth 2.0 tiers/connexion OpenID pour authentifier les API REST. Ici, nous passerons en revue un guide pour configurer ADFS en tant que fournisseur.

Étape 1 : configurer ADFS en tant que fournisseur OAuth

- Pour effectuer SSO avec ADFS comme fournisseur, votre application doit être activée https.

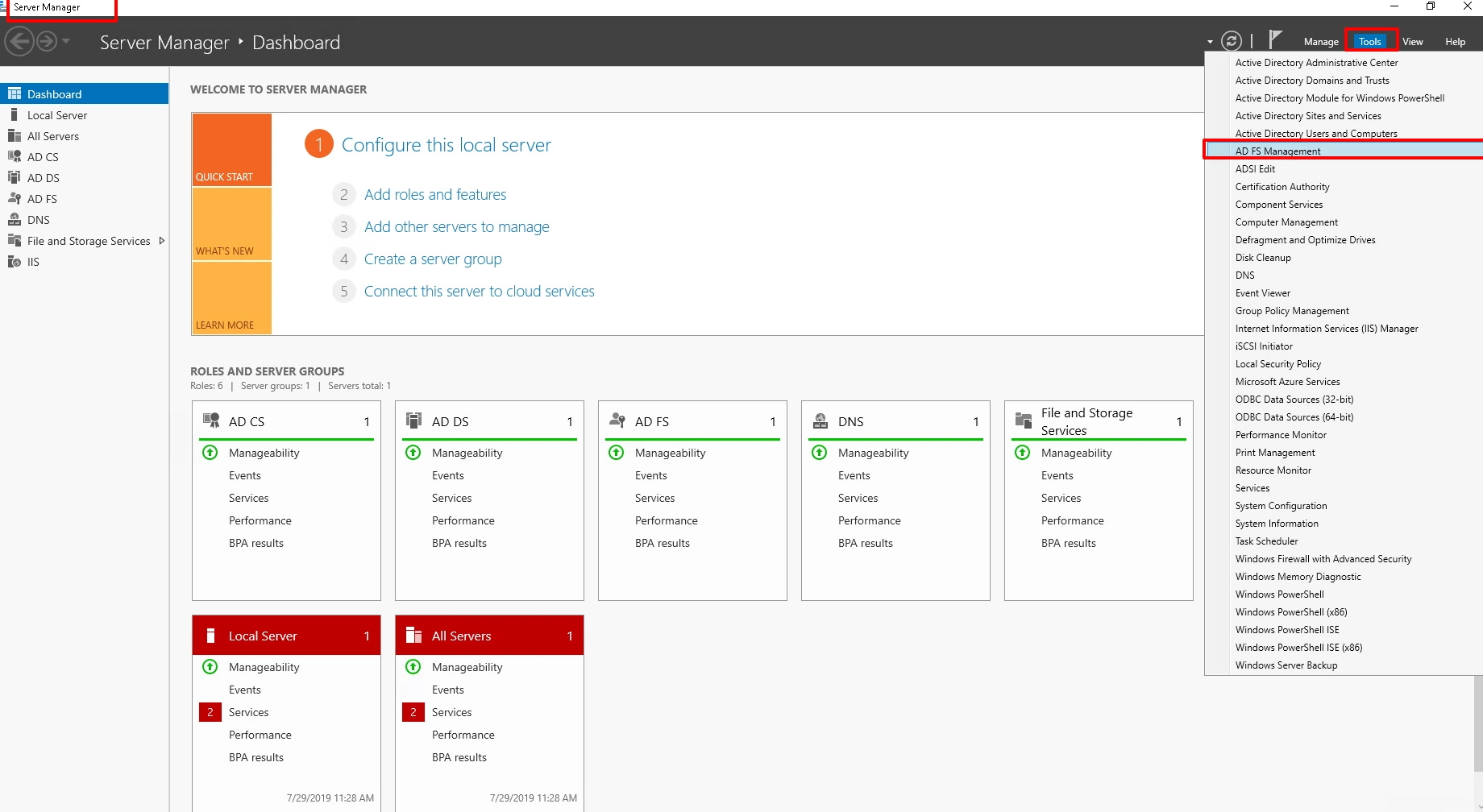

- Accédez à Tableau de bord du gestionnaire de serveur->Outils->Gestion ADFS.

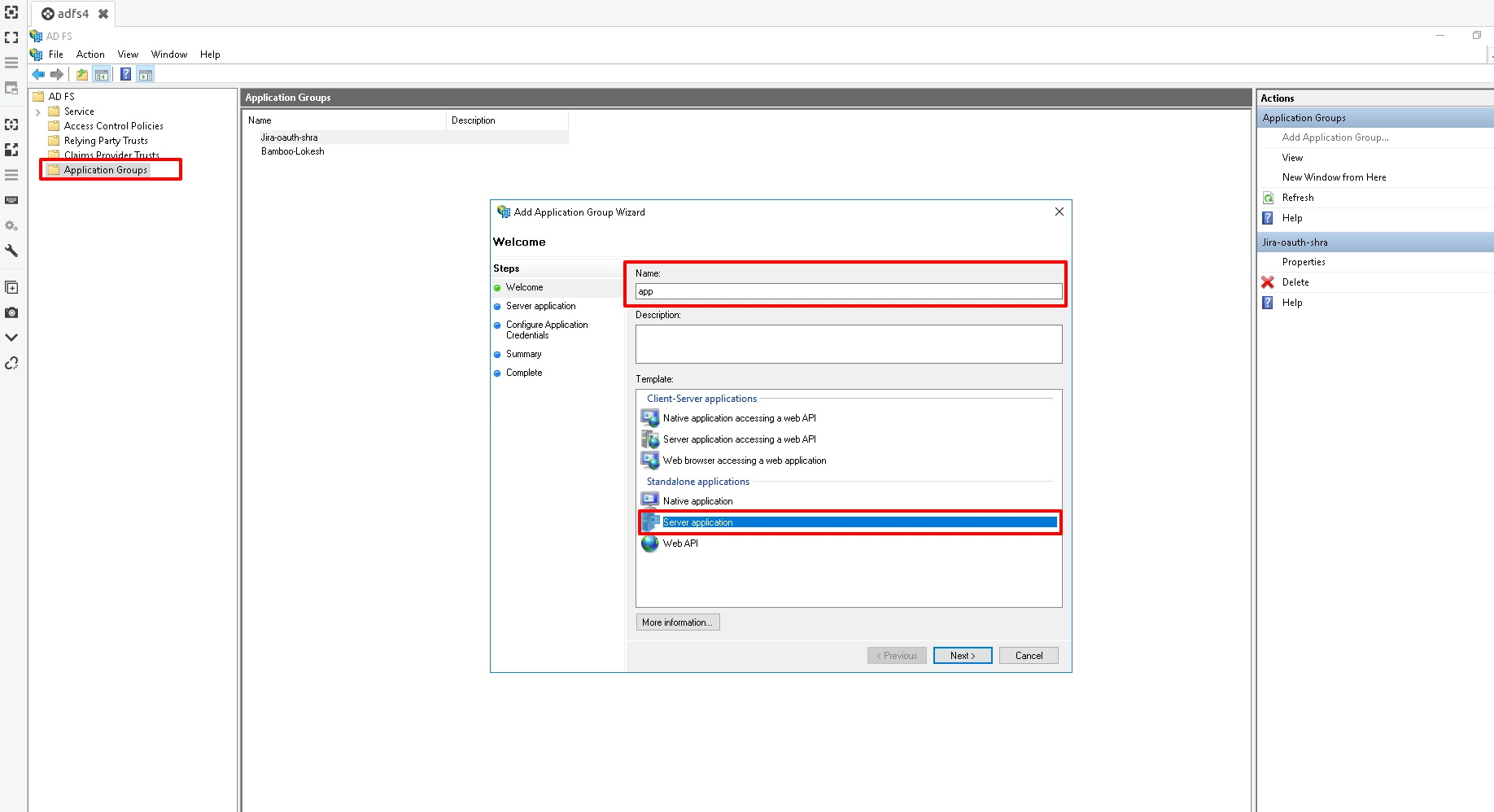

- Accédez à ADFS->Groupes d'applications. Faites un clic droit sur Groupes d'applications & cliquer sur Ajouter un groupe d'applications puis entrez Nom de l'application. Sélectionner Application serveur & cliquer sur next.

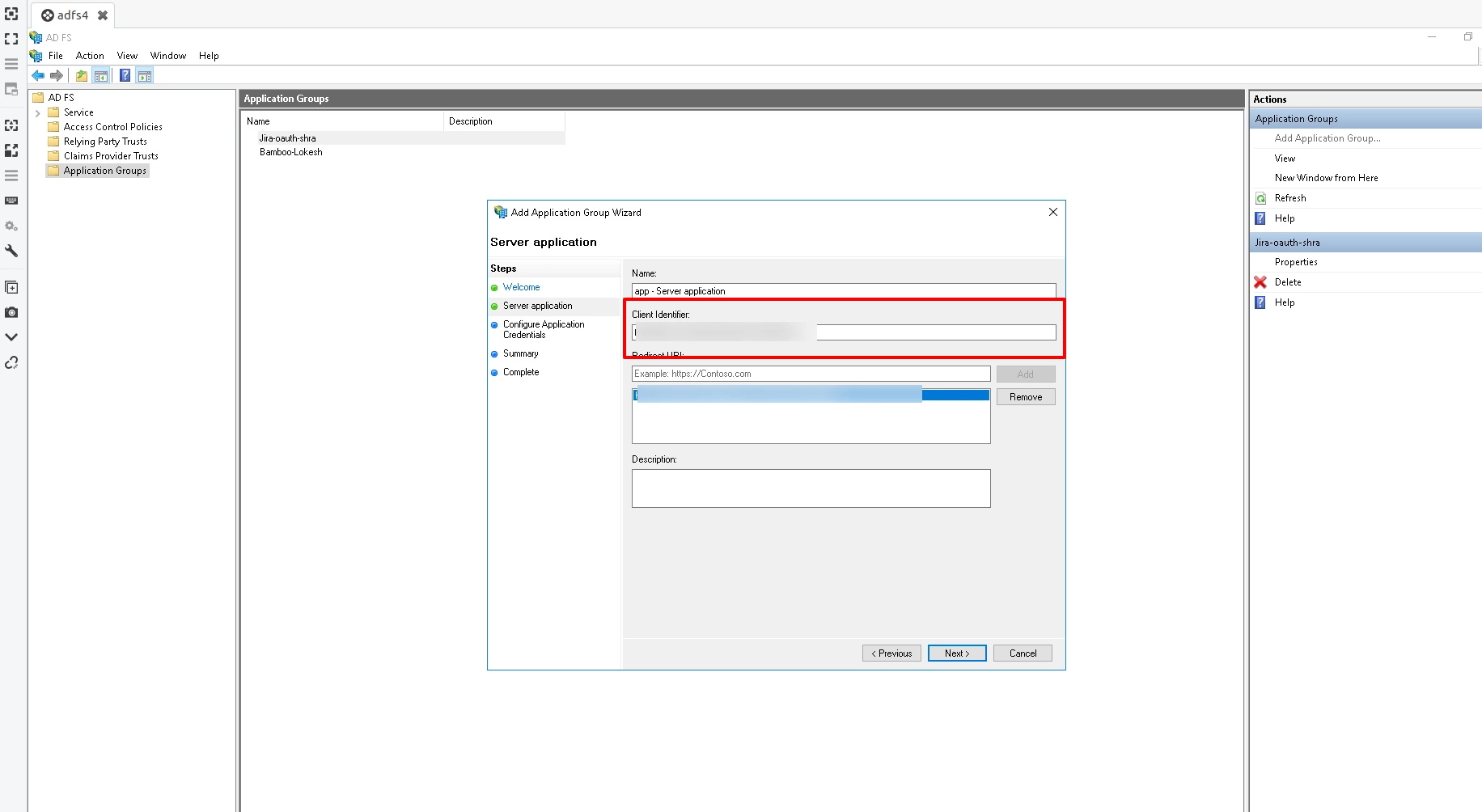

- Copier Identifiant du client. C'est ton identité du client. Ajouter URL de rappel in URL de redirection. Vous pouvez obtenir cette URL de rappel à partir du plugin. Cliquer sur next.

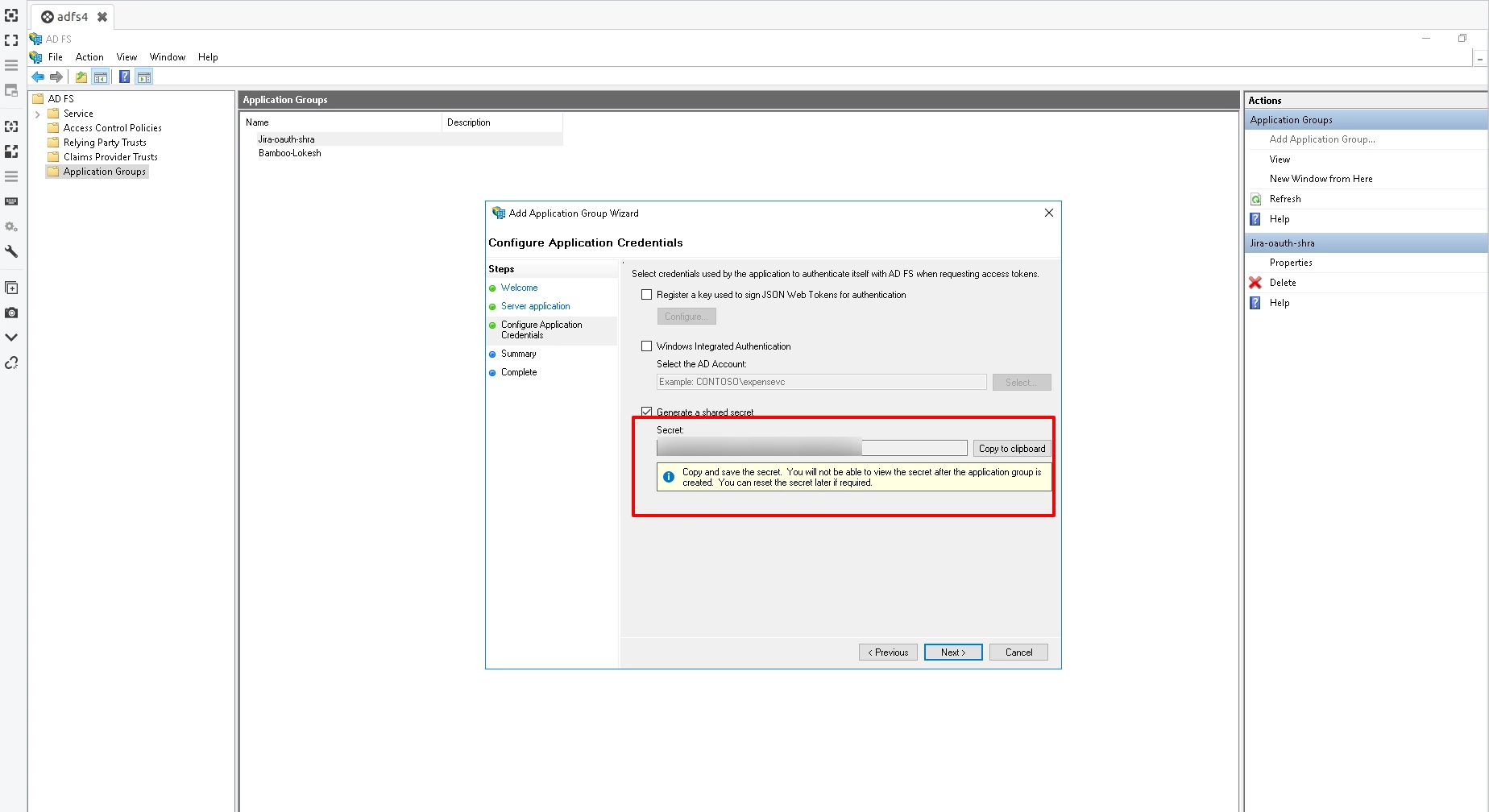

- Cliquez sur Générer un secret partagé. Copiez le Valeur secrète. C'est ton Secret client. Cliquez sur Suivant.

- Sur le Résumé Écran, cliquez sur Suivant. D' ! Écran, cliquez sur Fermer.

- Maintenant, faites un clic droit sur le groupe d'applications nouvellement ajouté et sélectionnez biens.

- Cliquez sur Ajouter une candidature de Propriétés de l'application.

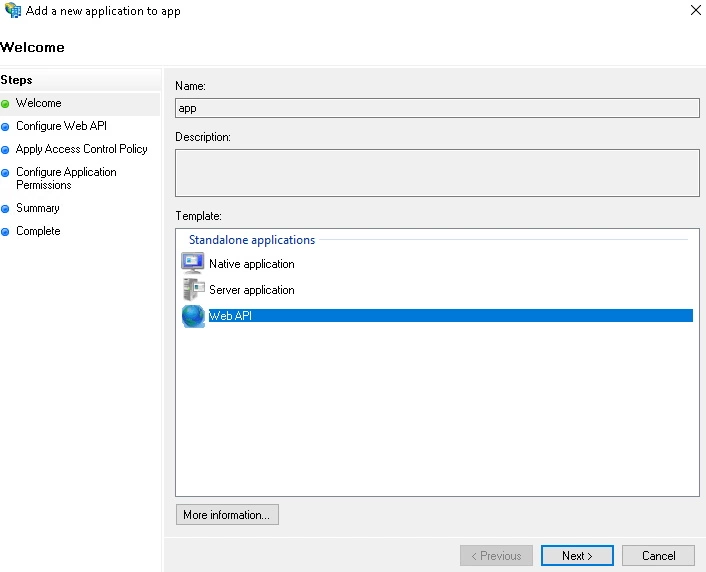

- Cliquez sur le Ajouter une candidature. Ensuite, sélectionnez API Web et cliquez sur Suivant.

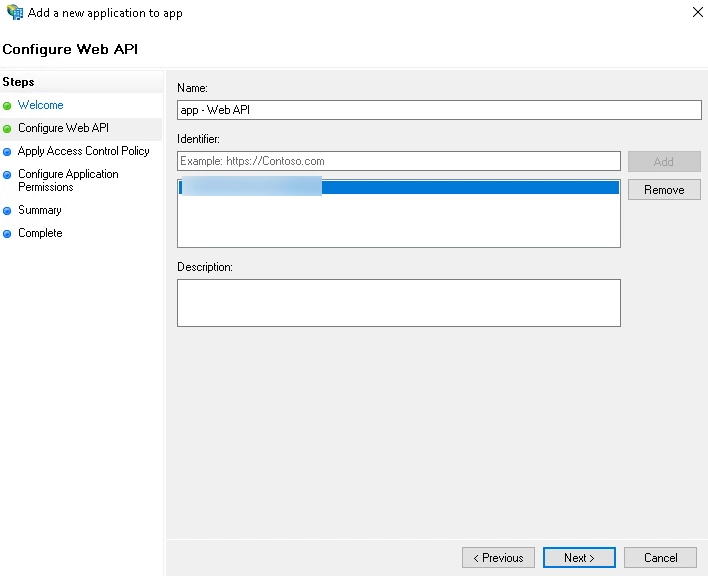

- Sur le Configurer l'API Web écran, entrez l’adresse du nom de domaine dans le champ Identifiant section. Cliquez sur AjouterCliquez sur Suivant.

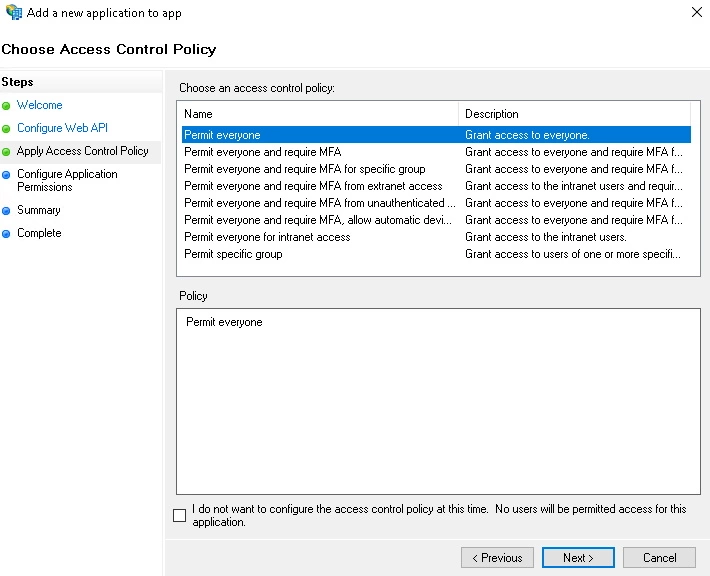

- Sur le Choisissez la politique de contrôle d'accès écran, sélectionnez Autoriser tout le monde et cliquez sur Suivant.

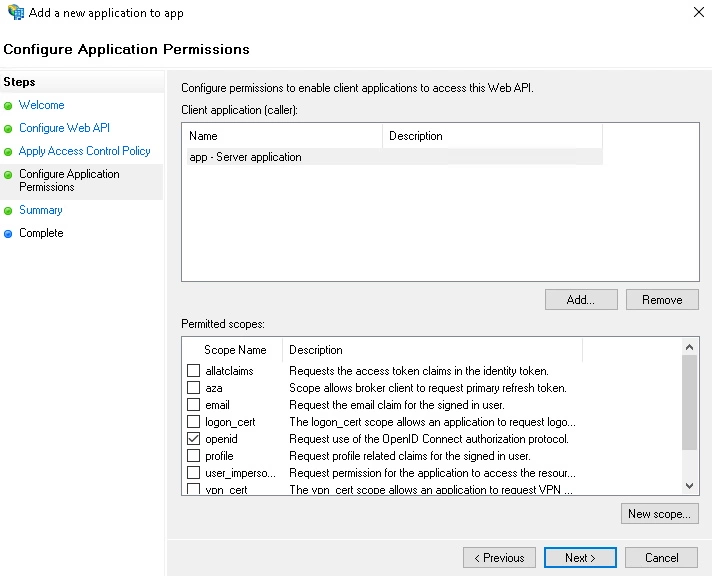

- Sur le Configurer l'autorisation de l'application, par défaut ouvert est sélectionné comme étendue et cliquez sur suivant.

- Sur le Résumé Écran, cliquez sur Suivant. D' ! Écran, cliquez sur Fermer.

- Sur le Exemples de propriétés d'application cliquez OK.