Résultats de recherche :

×L'application Confluence SAML offre la possibilité d'activer l'authentification unique SAML pour le logiciel Confluence. Le logiciel Confluence est compatible avec tous les fournisseurs d'identité SAML. Nous passerons ici en revue un guide pour configurer le SSO entre Confluence et votre fournisseur d'identité. À la fin de ce guide, les utilisateurs de votre fournisseur d'identité devraient pouvoir se connecter et s'inscrire sur Confluence Software.

Pour intégrer votre fournisseur d'identité (IDP) à Confluence, vous avez besoin des éléments suivants :

Suivez les étapes ci-dessous pour configurer Oracle Identity Cloud Service (IDCS) en tant que fournisseur d'identité (IDP).

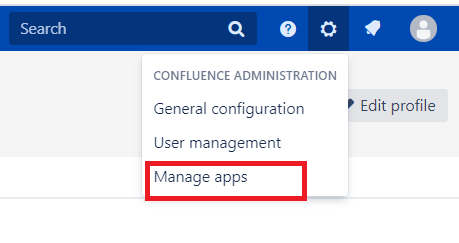

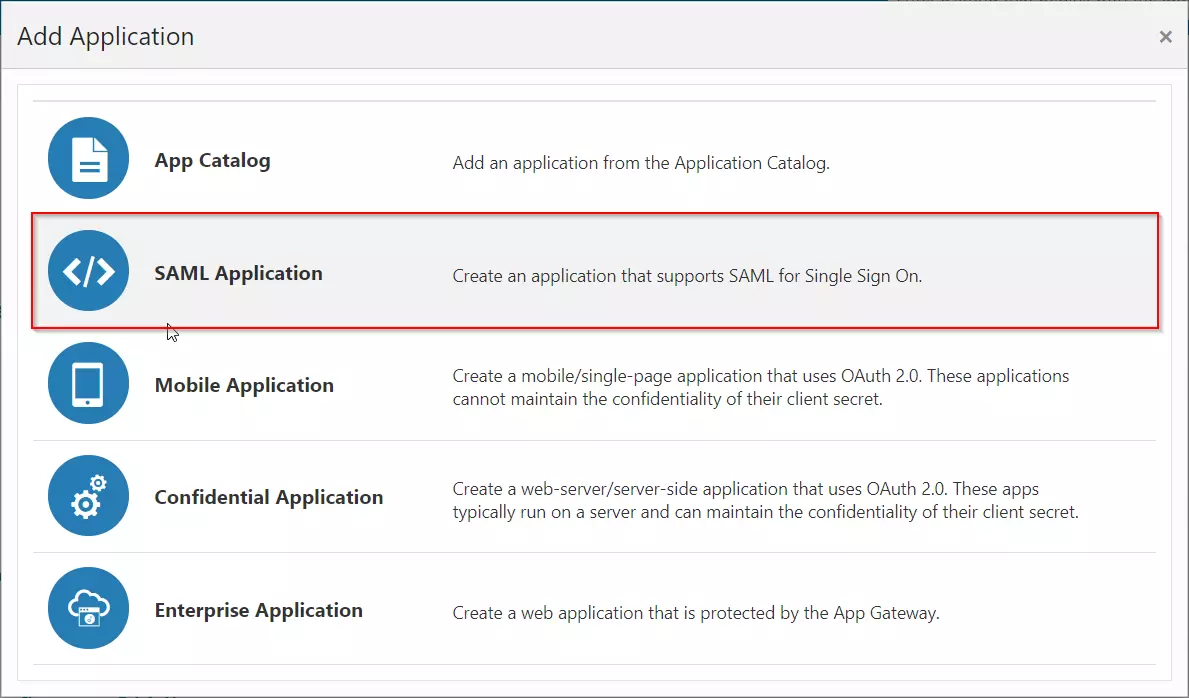

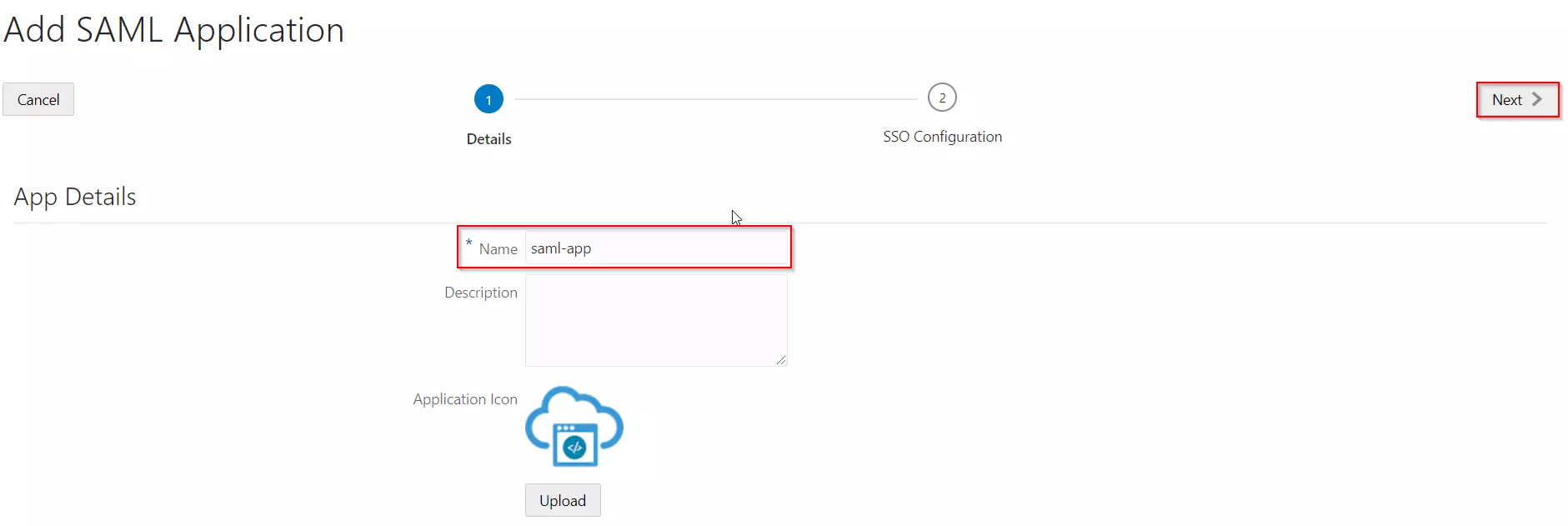

Configuration d'Oracle Identity Cloud Service (IDCS) en tant qu'IdP

Configuration d'Oracle Identity Cloud Service (IDCS) en tant qu'IdP

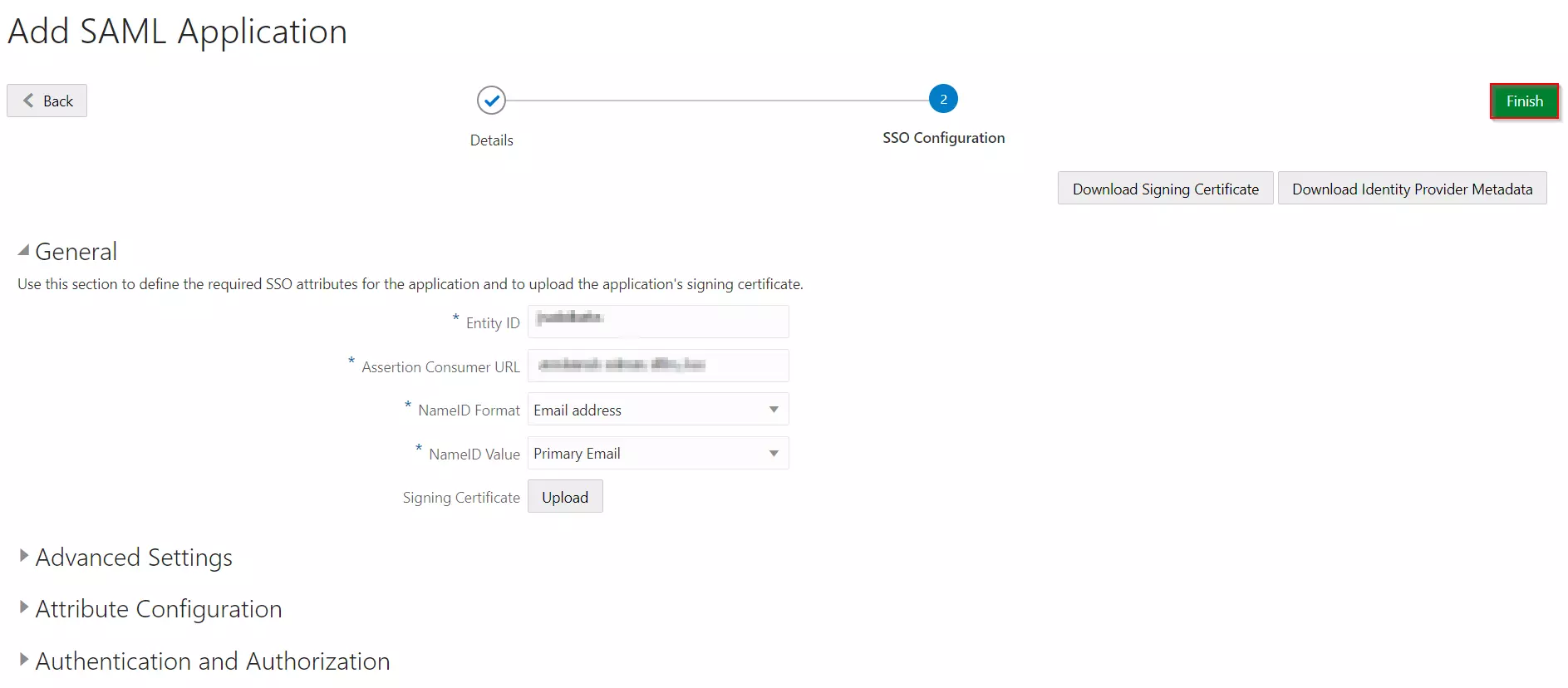

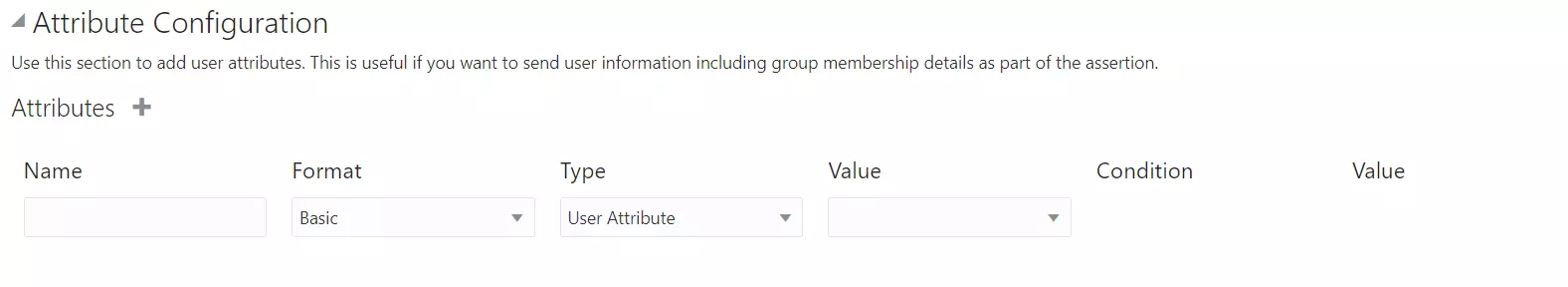

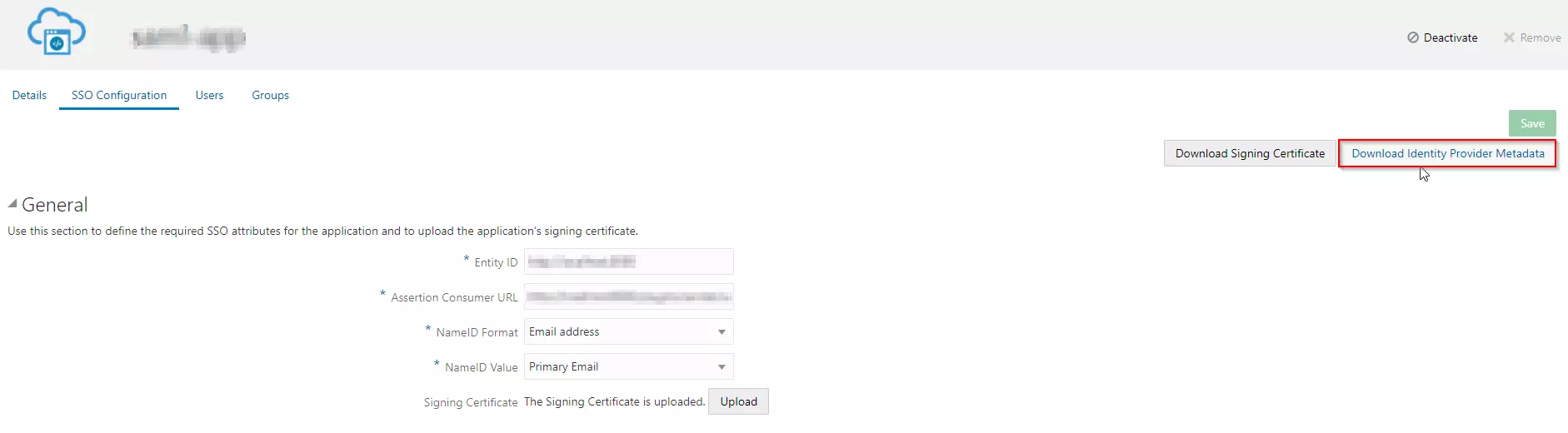

| ID d'entité | Entrer ID d'entité SP/émetteur depuis l'onglet Métadonnées du fournisseur de services du module. |

| URL du consommateur d'assertions | Entrer URL ACS depuis l'onglet Métadonnées du fournisseur de services du module. |

| Format d'ID de nom | Sélectionnez Adresse email comme format NameID dans la liste déroulante. |

| Valeur de l'ID de nom | Sélectionnez Courriel primaire en tant que valeur NameID dans la liste déroulante. |

| Certificat de signature | Télécharger certificat à partir de l’onglet Métadonnées du fournisseur de services du module. |

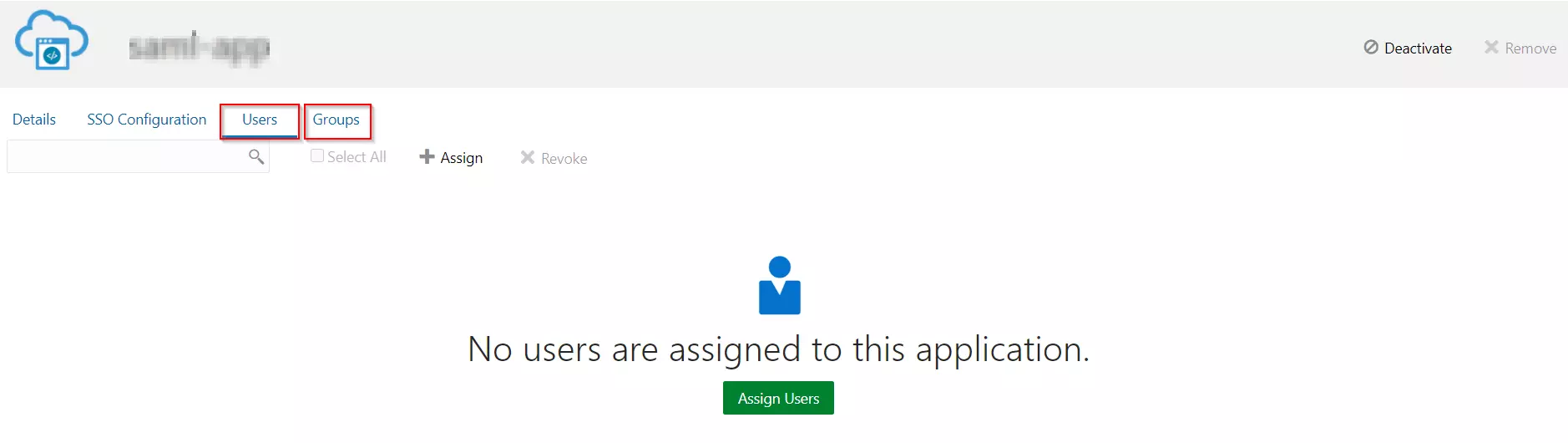

Affectation de groupes/personnes

Affectation de groupes/personnes

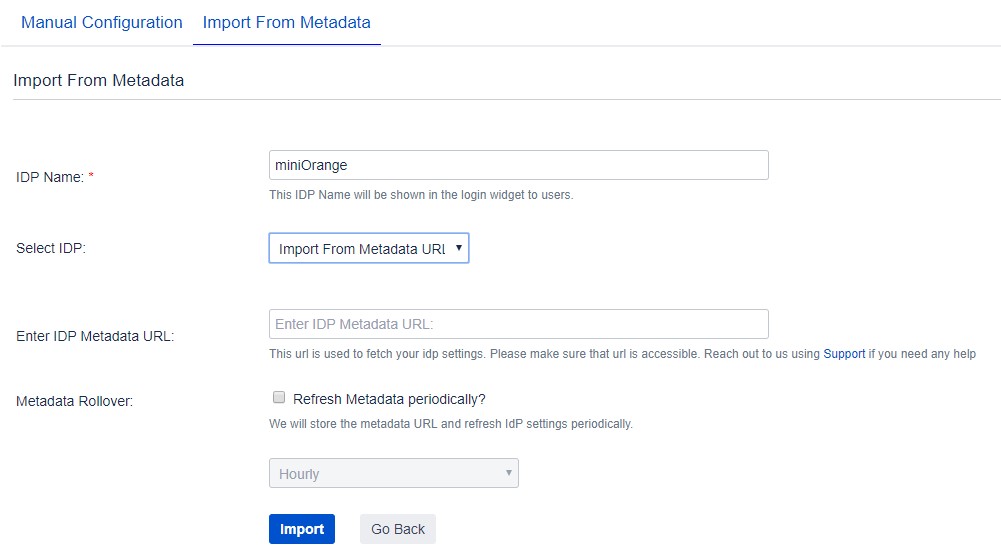

Importer les métadonnées IDP

Importer les métadonnées IDP

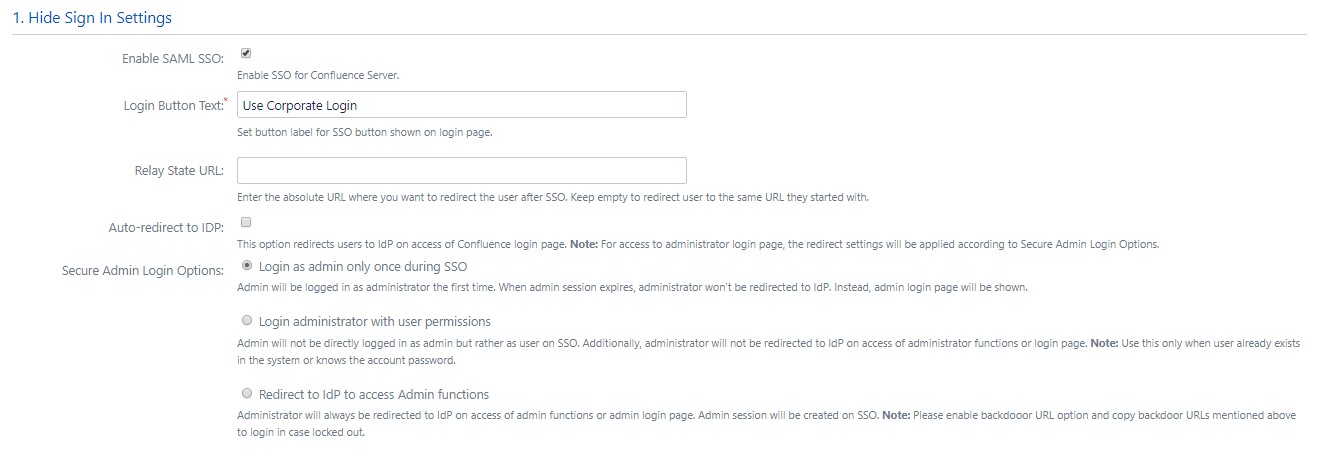

Nous allons maintenant passer en revue les étapes pour configurer Confluence en tant que fournisseur de services à l'aide du module complémentaire miniOrange :

Configurer le fournisseur d'identité

Par URL de métadonnées :

Par URL de métadonnées :

En téléchargeant le fichier XML de métadonnées :

En téléchargeant le fichier XML de métadonnées :

Configuration manuelle :

Configuration manuelle :

1. Nom du PDI

2. ID d'entité IDP

3. URL d'authentification unique

4. URL de déconnexion unique

5. Certificat X.509

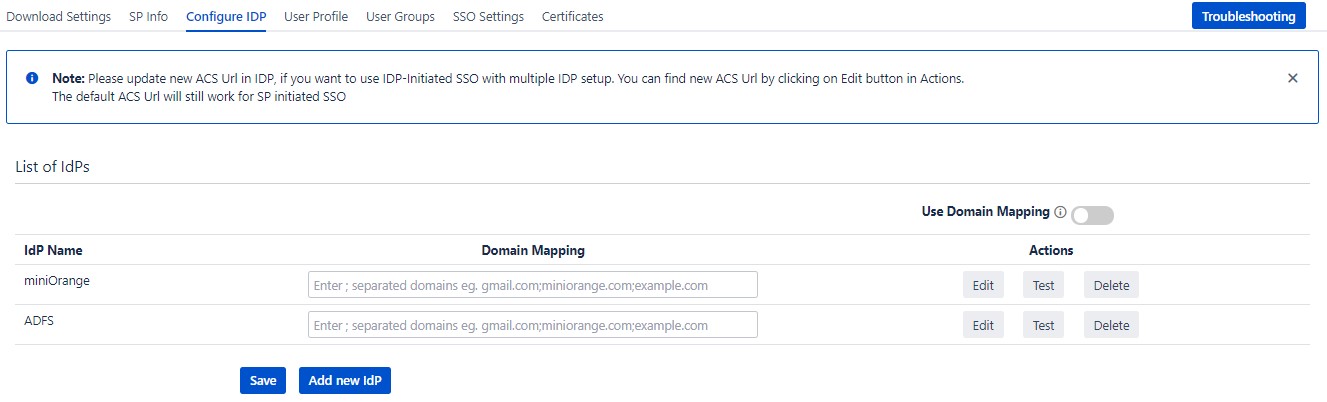

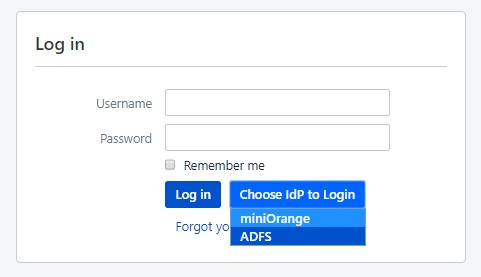

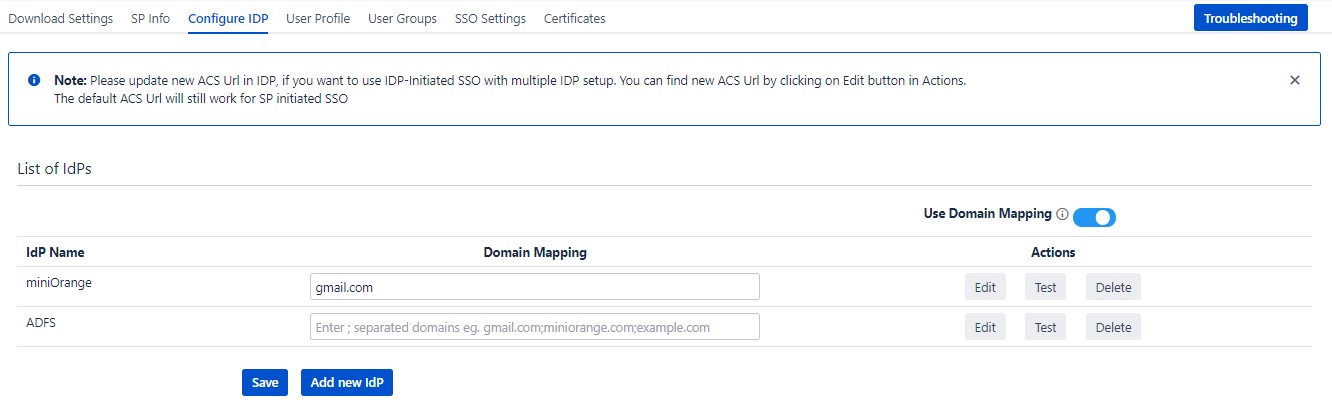

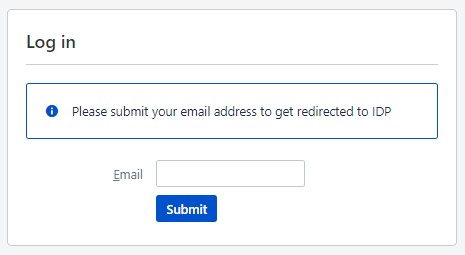

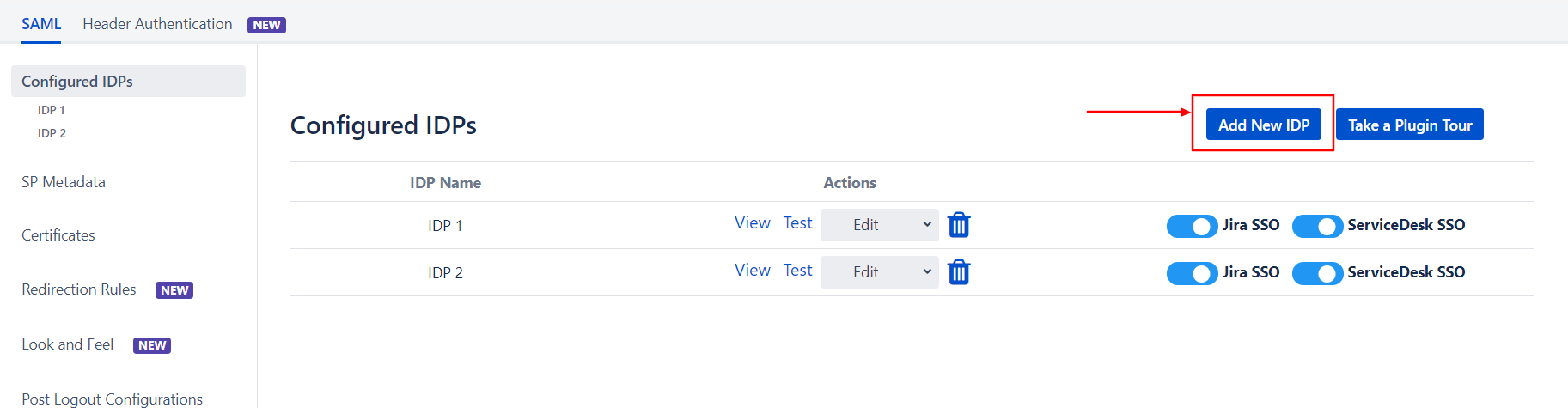

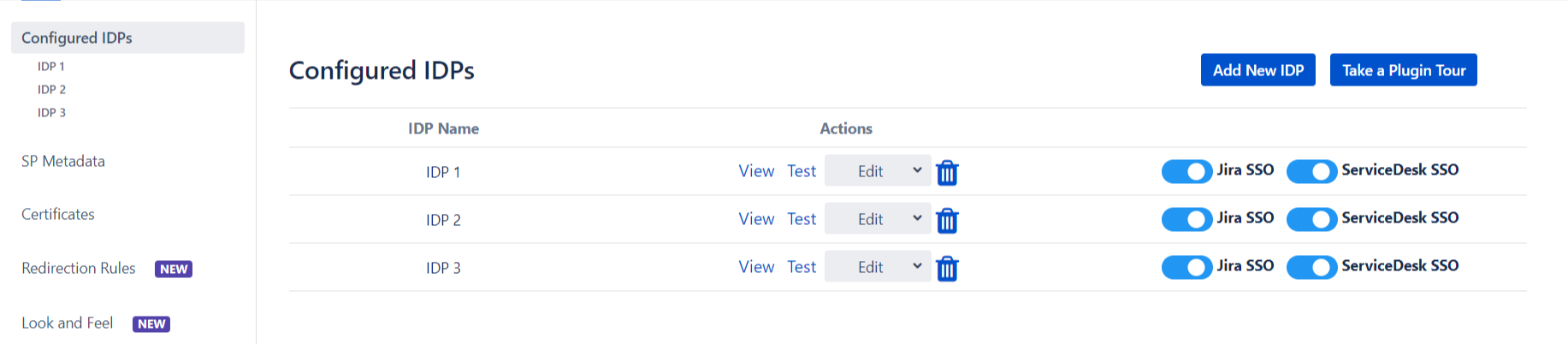

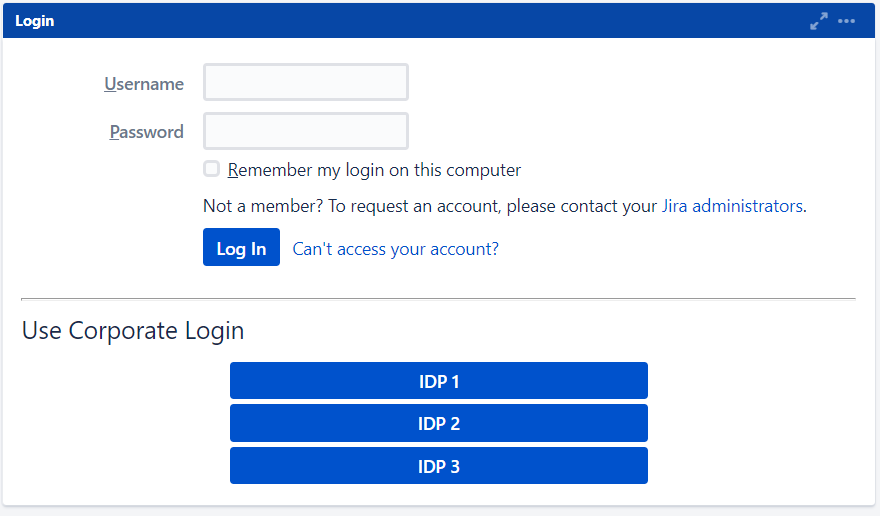

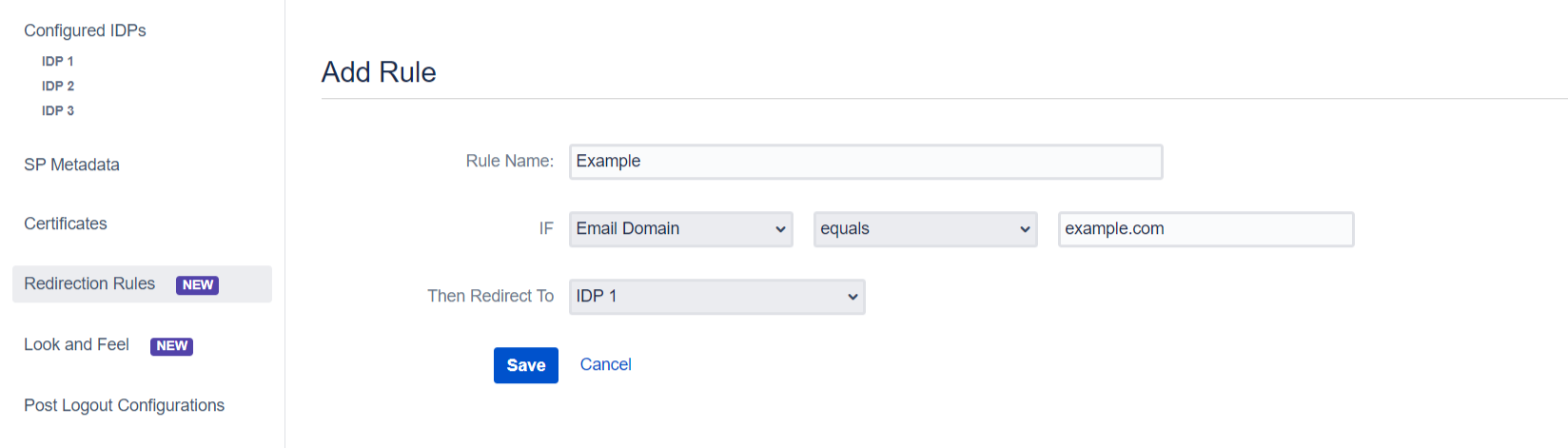

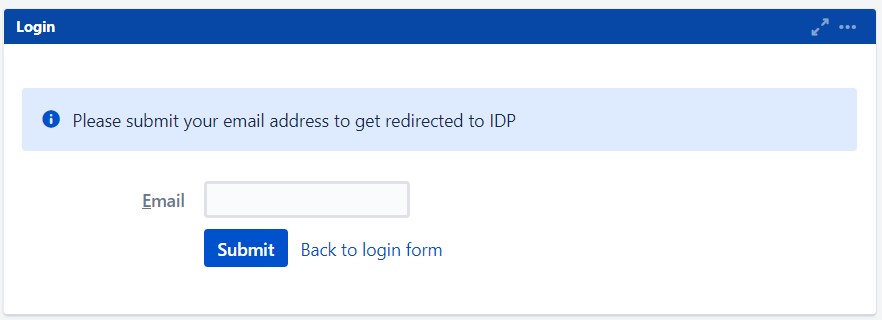

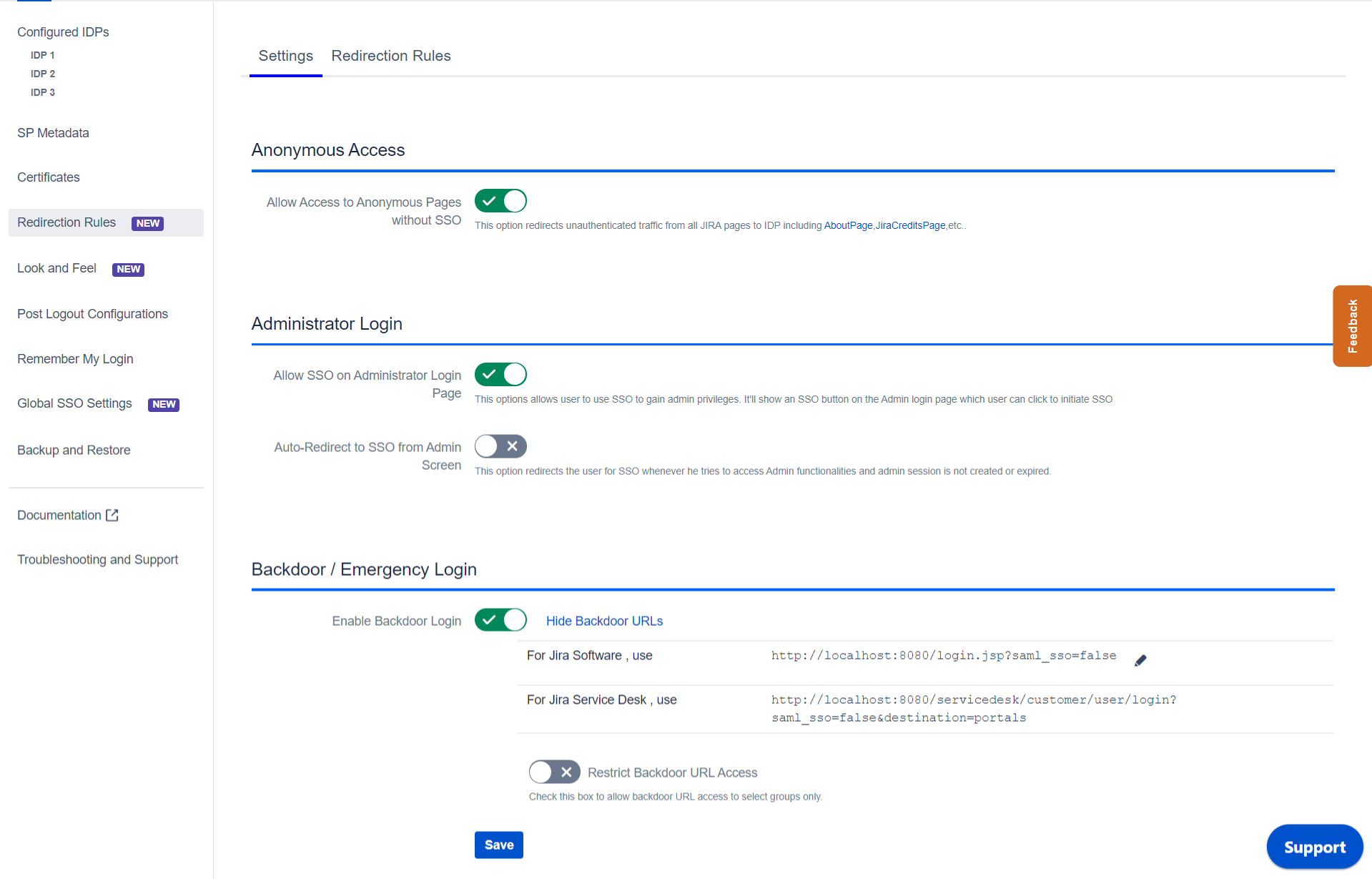

Configurer plusieurs fournisseurs d'identité

Lorsque l'utilisateur se connecte à Confluence, l'une des données/attributs de l'utilisateur provenant de l'IDP est utilisé pour rechercher l'utilisateur dans Confluence. Ceci est utilisé pour détecter l'utilisateur dans Confluence et connecter l'utilisateur au même compte.

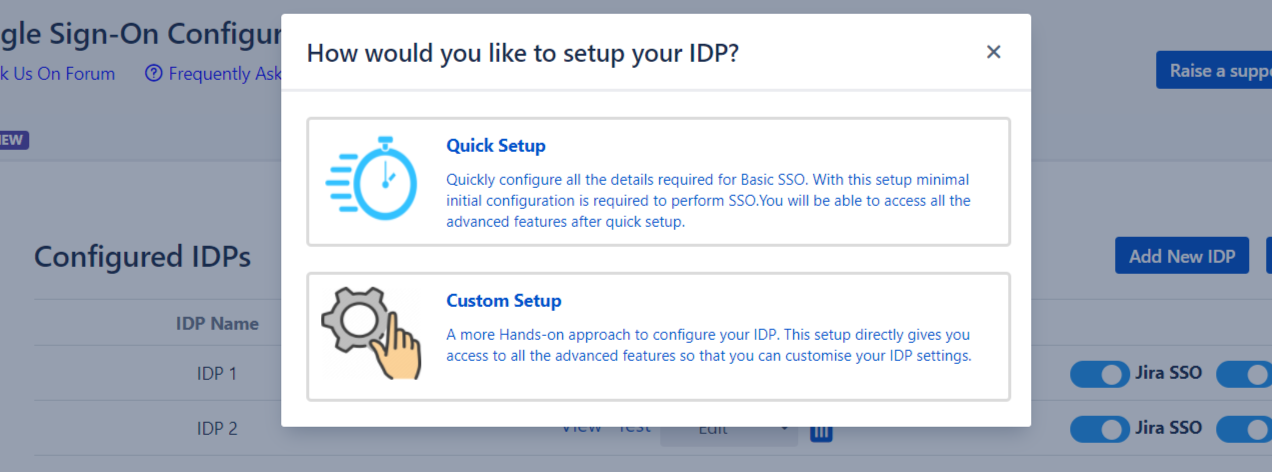

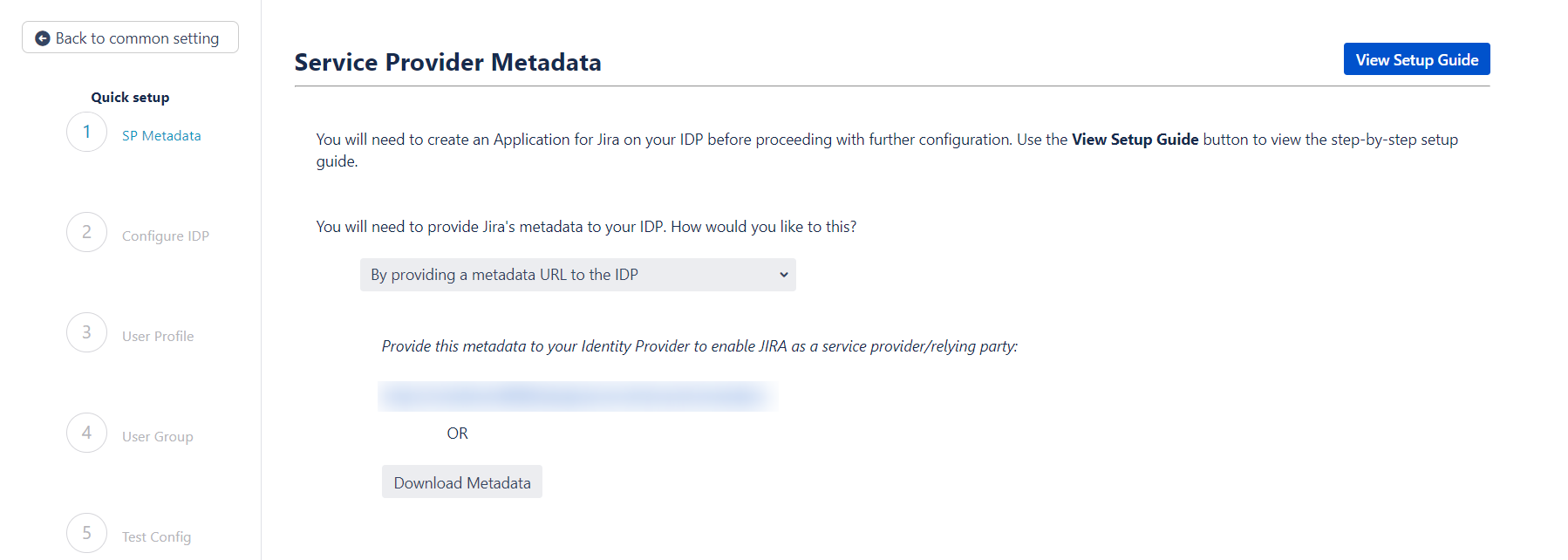

Avec la méthode de configuration rapide, vous pouvez obtenir les métadonnées du SP dès la première étape d'ajout d'un IDP. Les étapes pour lancer la configuration rapide sont indiquées ci-dessous :

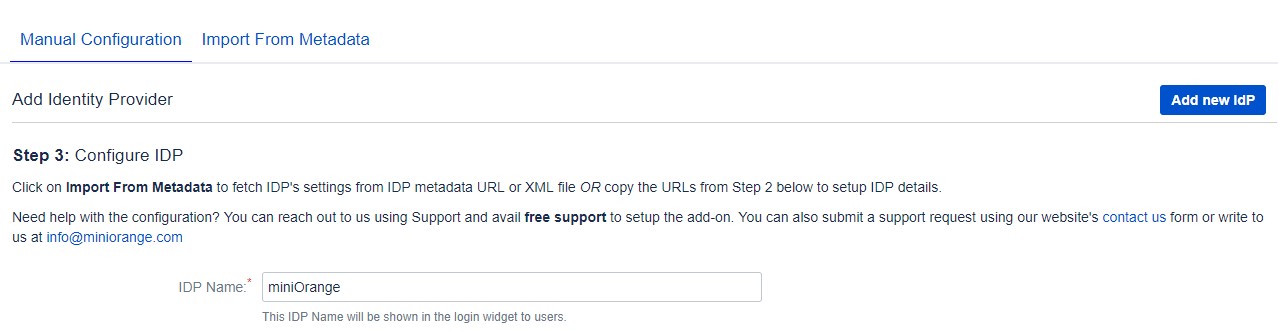

Après avoir terminé les étapes ci-dessus, vous verrez la première étape du processus de configuration rapide. Cette étape concerne la configuration de votre IDP.

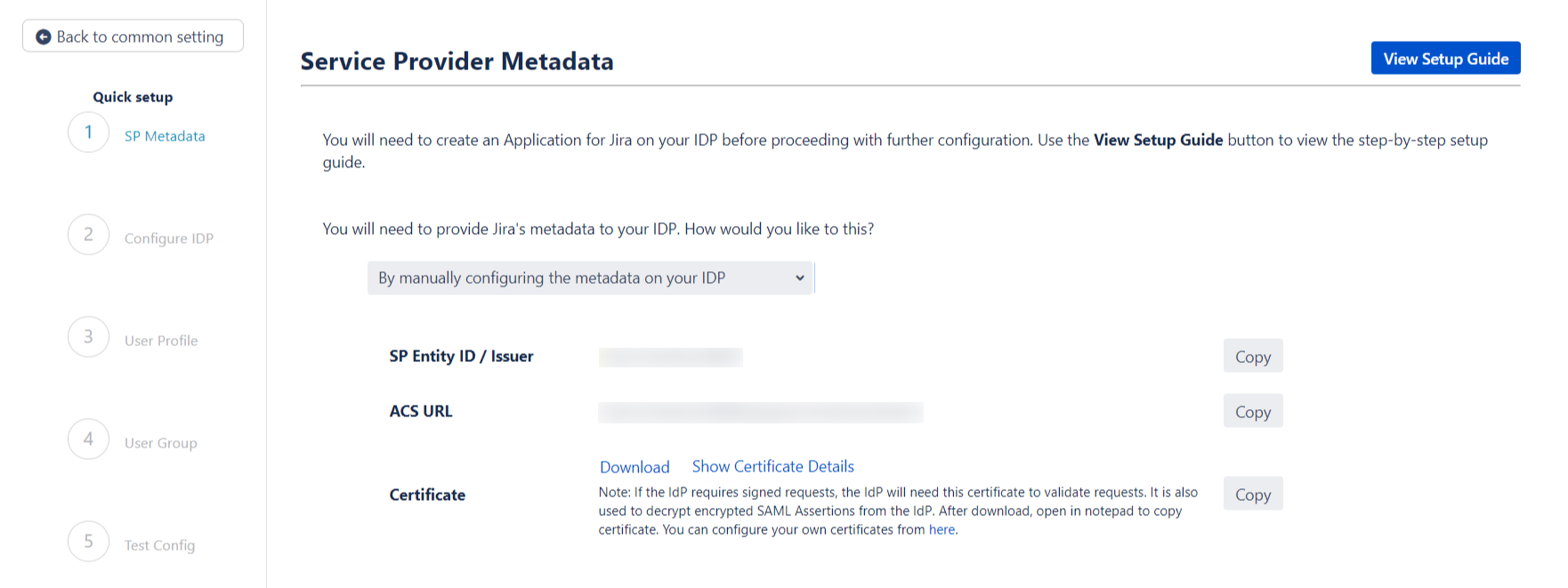

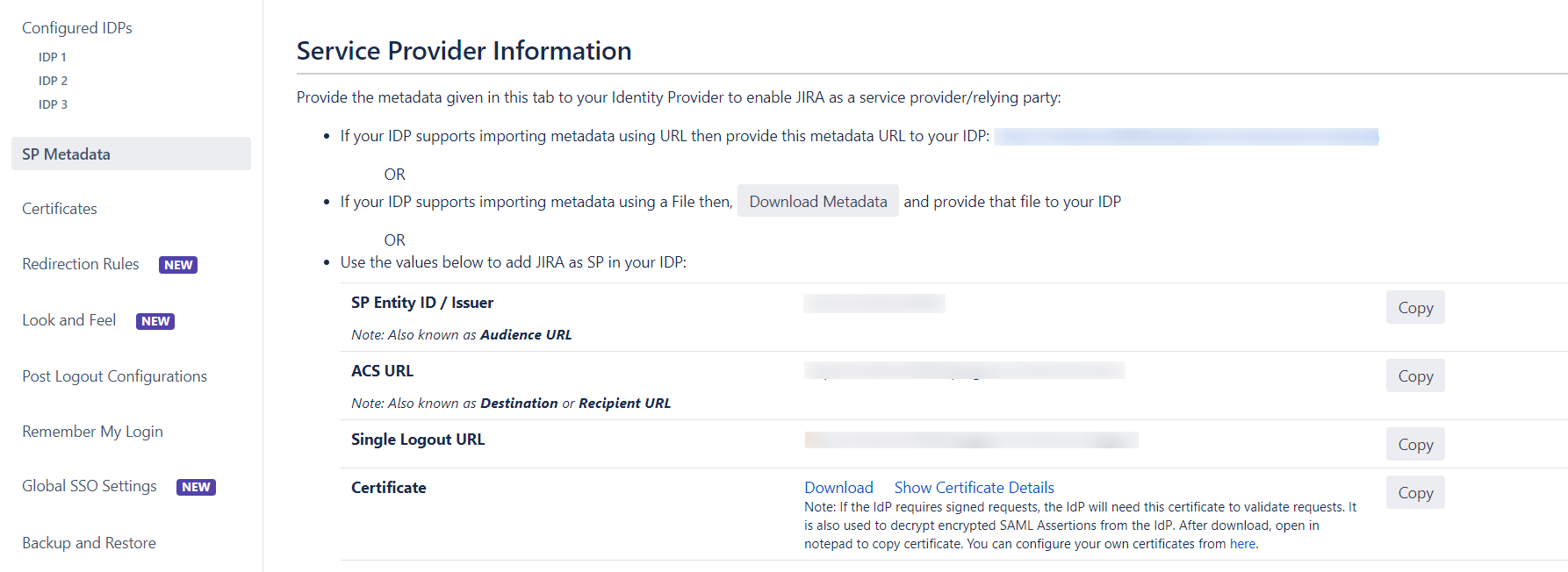

Vous trouverez ici les métadonnées de votre SP. Vous devrez fournir ces métadonnées à votre IDP. Il existe deux manières d'ajouter ces métadonnées à votre IDP.

Importer les métadonnées

Importer les métadonnées

Ajouter manuellement les métadonnées

Ajouter manuellement les métadonnéesSi vous souhaitez ajouter les métadonnées manuellement, vous pouvez choisir En configurant manuellement les métadonnées sur votre IDP Vous trouverez les informations suivantes. Ces détails devront être fournis à votre IDP

L'étape suivante du flux de configuration rapide concerne la configuration des métadonnées IDP sur SP. Nous aborderons cela dans la section suivante du guide de configuration.

Si vous avez choisi d'ajouter votre IDP à l'aide du flux de configuration rapide, vous avez déjà terminé la première étape, qui consiste à ajouter les métadonnées SP à votre IDP. Vous pouvez maintenant passer à la deuxième étape de la méthode de configuration rapide

C'est dans cette étape que vous ajouterez vos métadonnées IDP.

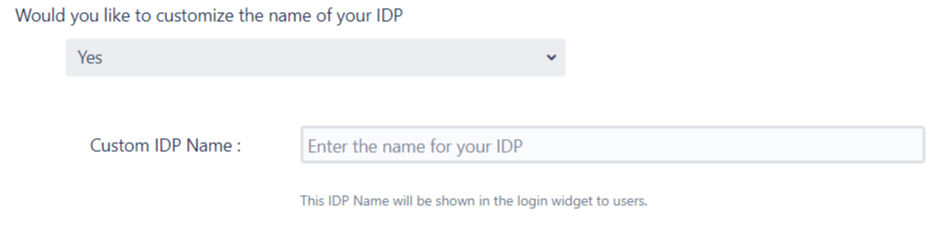

Nom du fournisseur d'identité personnalisé

Nom du fournisseur d'identité personnalisé

Ajout des métadonnées IDP

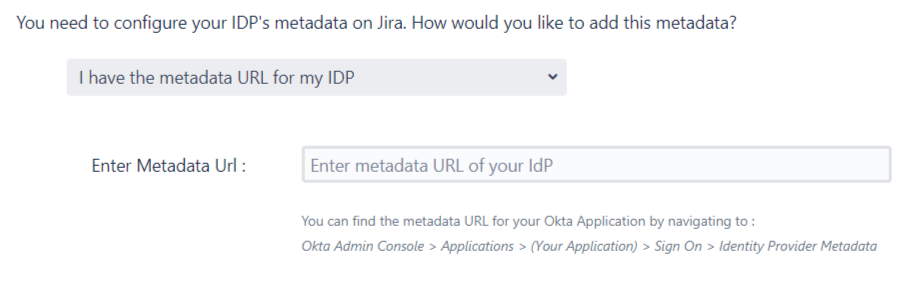

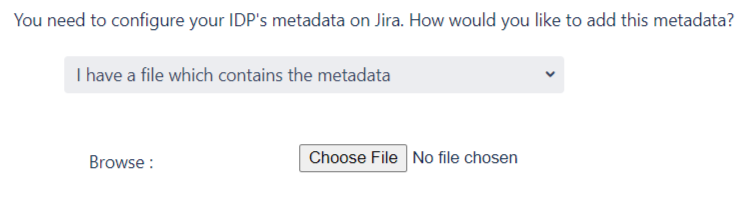

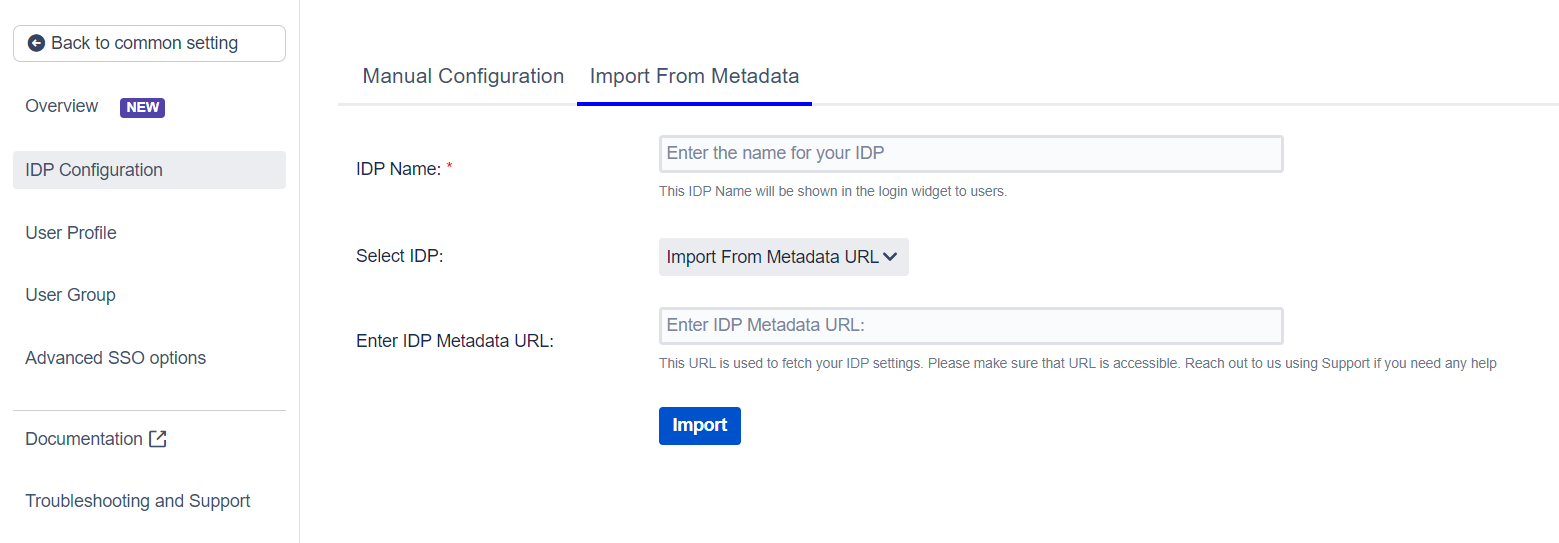

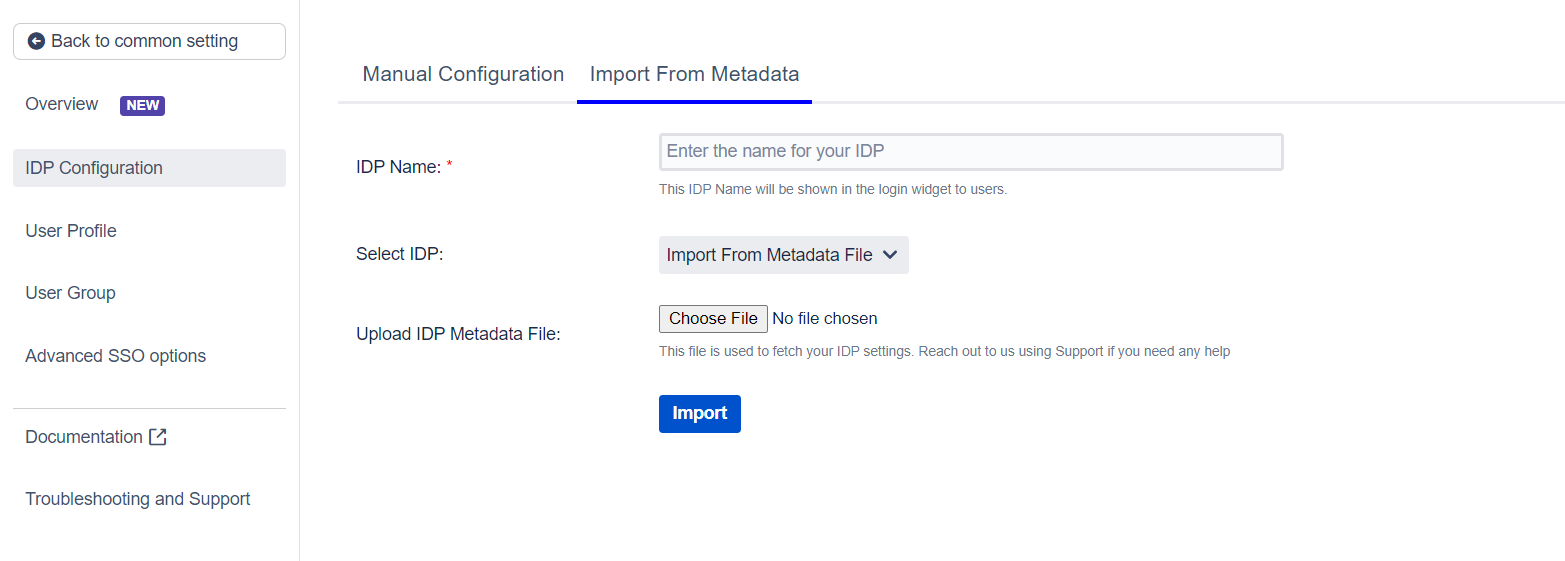

Ajout des métadonnées IDPIl existe 3 manières d'ajouter vos métadonnées IDP. Utilisez la liste déroulante pour sélectionner l'une des méthodes suivantes :

Ajoutez l'URL de vos métadonnées dans le Entrez l'URL des métadonnées champ.

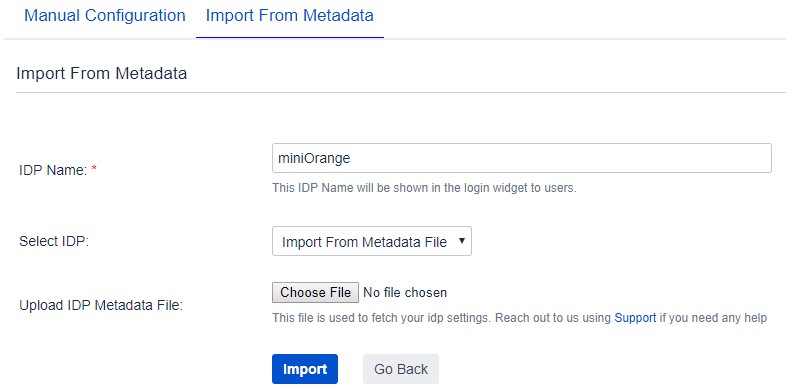

Utilisez l'option Choisissez Fichier pour rechercher votre fichier de métadonnées.

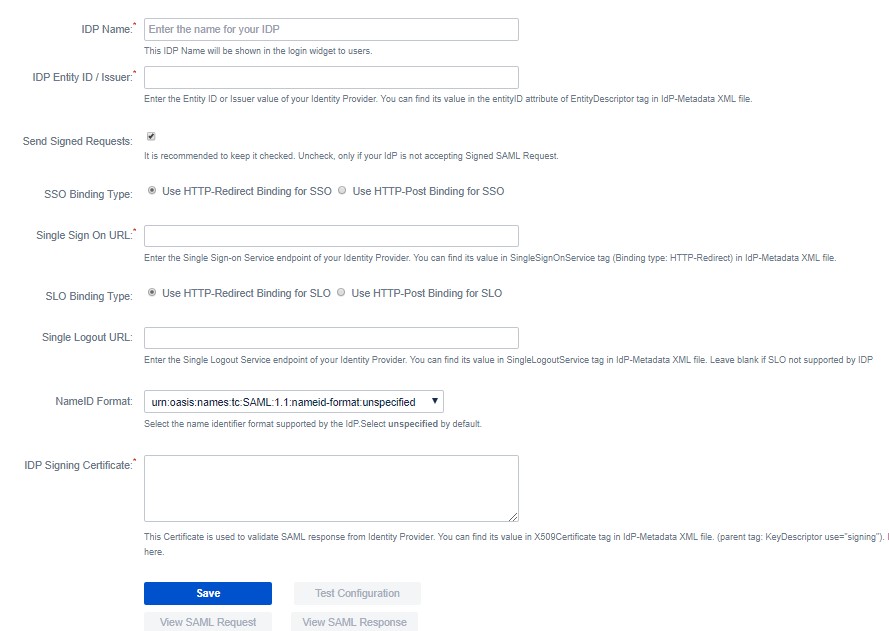

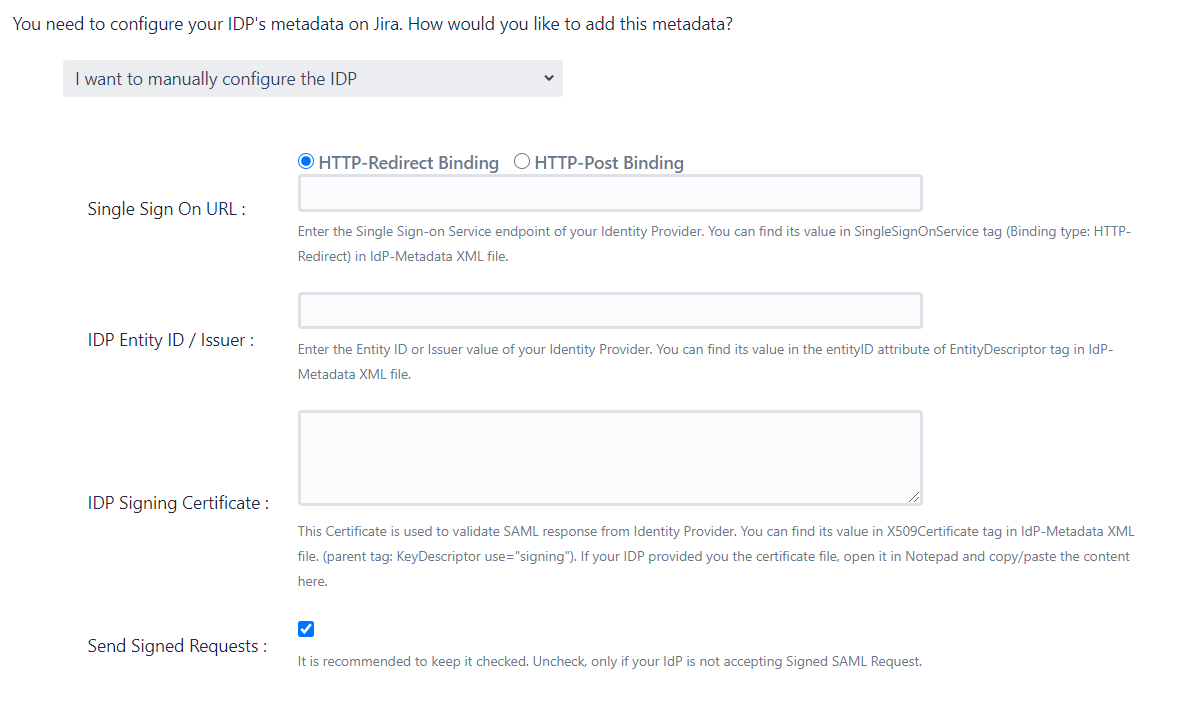

Pour configurer l'IDP manuellement, vous aurez besoin des détails suivants provenant des métadonnées de votre IDP.

Une fois que vous avez ajouté les métadonnées IDP, cliquez sur Enregistrer. Si l'IDP a été ajouté avec succès, vous verrez un message Tester et obtenir des attributs bouton. Cliquez sur ce bouton pour tester si l'IDP a été ajouté avec succès.

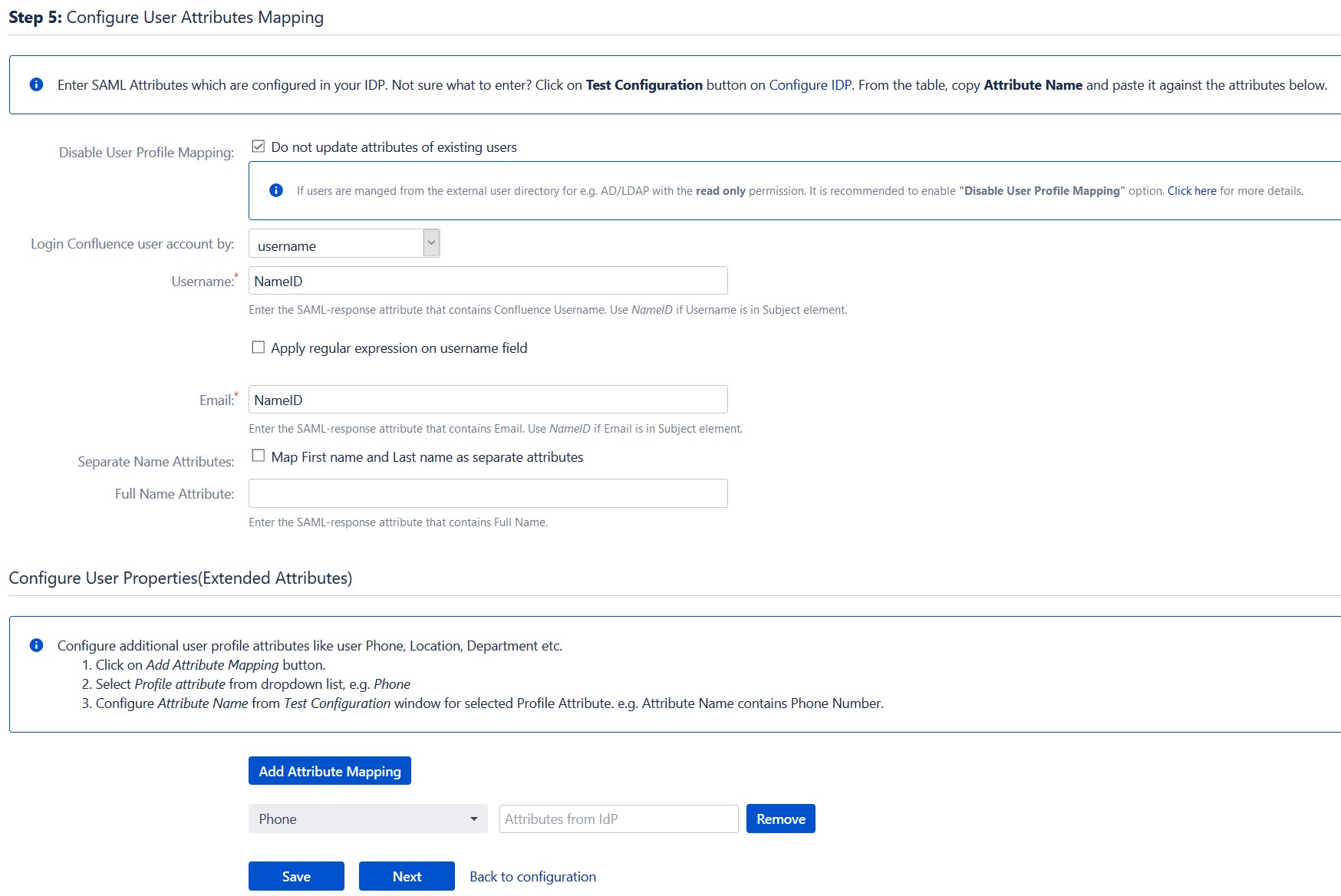

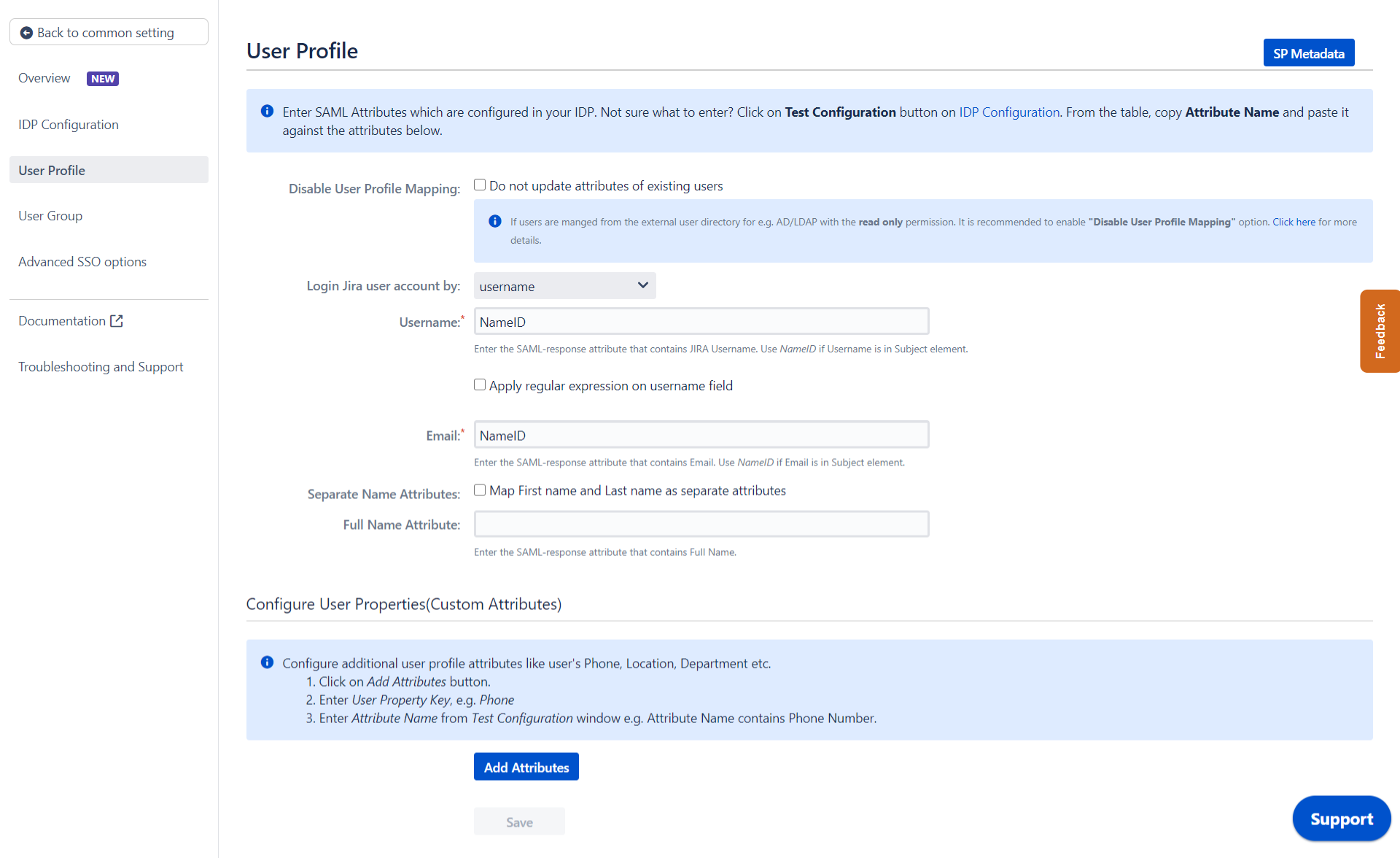

Dans cette étape, vous configurerez les attributs de profil utilisateur de base pour votre SP

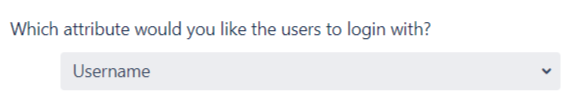

Faire correspondre un utilisateur

Faire correspondre un utilisateur

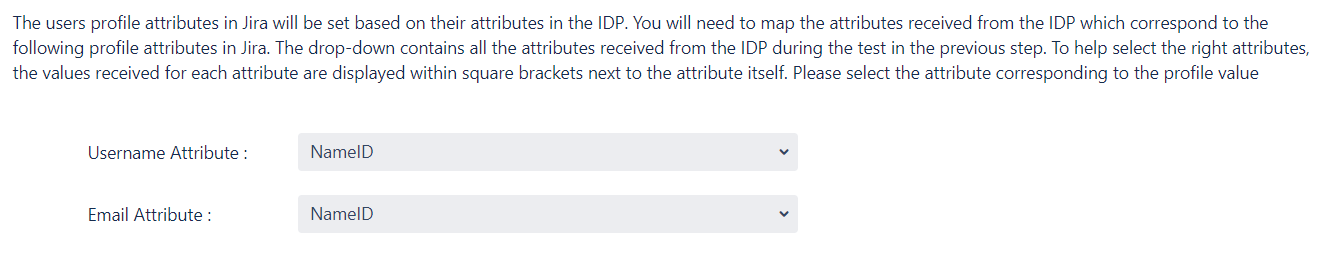

Définition des attributs de profil

Définition des attributs de profil

Si vous envisagez de personnaliser votre configuration IDP dès le départ, vous pouvez trouver les métadonnées dans le Métadonnées SP. Vous trouverez ici les métadonnées de votre SP. Vous devrez fournir ces métadonnées à votre IDP. Il existe plusieurs façons d'ajouter ces métadonnées à votre IDP :

Importer les métadonnées

Importer les métadonnéesSelon la manière dont votre fournisseur d'identité accepte les métadonnées, vous pouvez soit fournir l'URL des métadonnées, soit utiliser le Télécharger les métadonnées bouton pour télécharger un fichier XML correspondant.

Ajouter manuellement les métadonnées

Ajouter manuellement les métadonnéesSi vous souhaitez ajouter les métadonnées manuellement, vous trouverez les informations suivantes dans cette section. Ces détails devront être fournis à votre IDP.

Le flux de configuration personnalisé vous permet de plonger dans l'ensemble complet de configurations que nous proposons pour ajouter un fournisseur d'identité SAML. Les étapes pour configurer un IDP à l'aide de l'option Configuration personnalisée sont :

Ajout de métadonnées IDP

Ajout de métadonnées IDPAvec les informations qui vous ont été fournies par votre équipe IDP, vous pouvez configurer les paramètres IDP de 3 manières :

Par URL de métadonnées

Par URL de métadonnées

En téléchargeant un fichier XML de métadonnées

En téléchargeant un fichier XML de métadonnées

Configuration manuelle

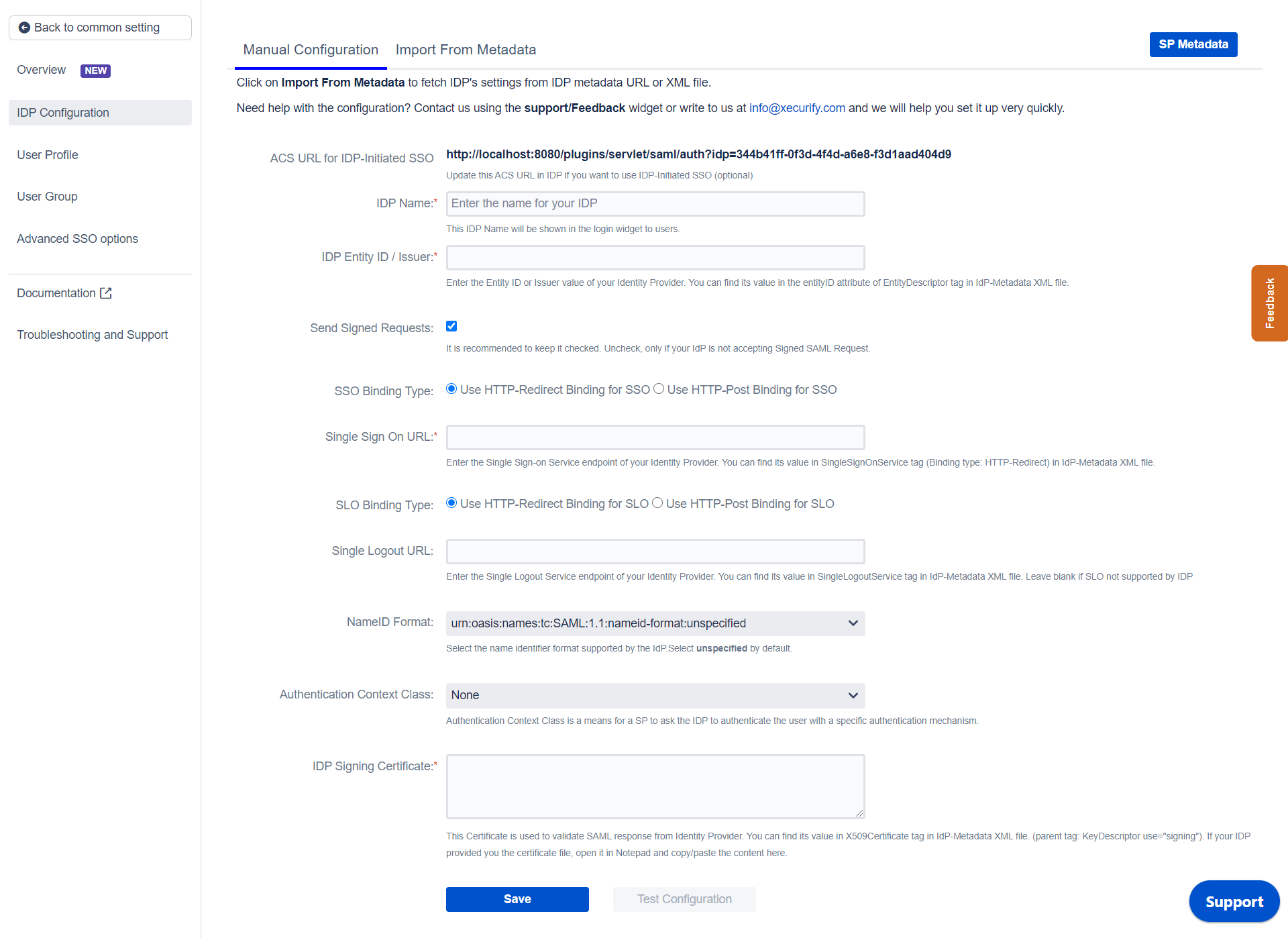

Configuration manuelleCliquez sur Configuration manuelle et entrez les informations suivantes :

Nous allons ensuite configurer les attributs du profil utilisateur pour Jira. Les paramètres correspondants se trouvent dans le Profil de l'utilisateur .

Lorsque l'utilisateur se connecte à Jira, l'une des données/attributs de l'utilisateur provenant de l'IDP est utilisé pour rechercher l'utilisateur dans Jira. Ceci est utilisé pour détecter l'utilisateur dans Jira et connecter l'utilisateur au même compte.

Vous pouvez le configurer en suivant les étapes ci-dessous :

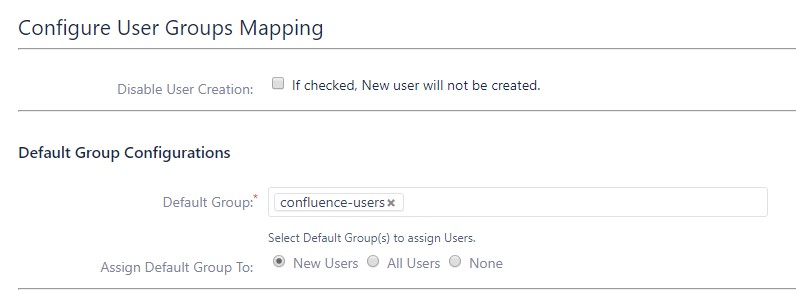

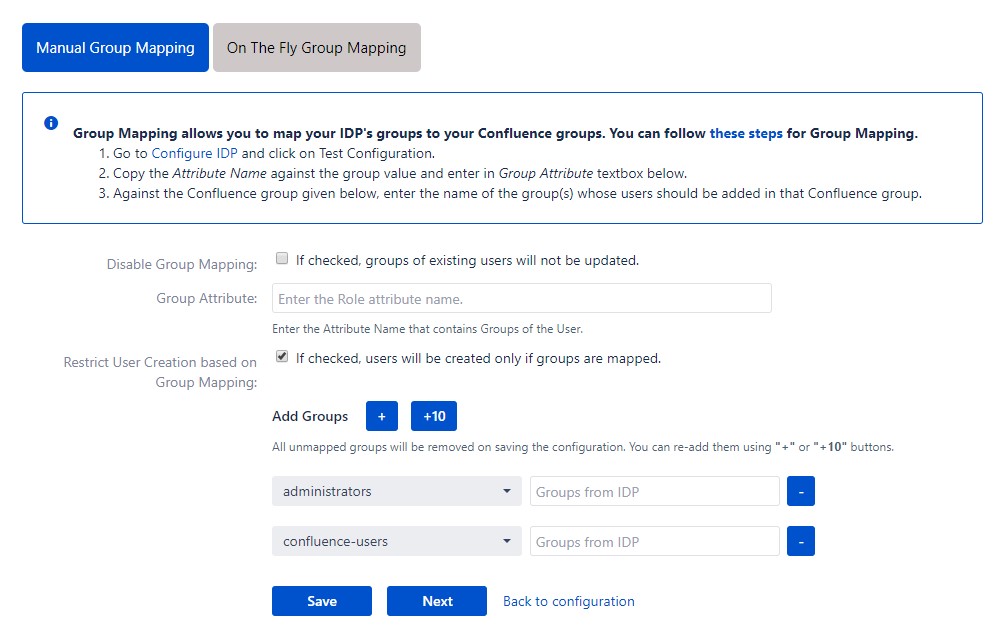

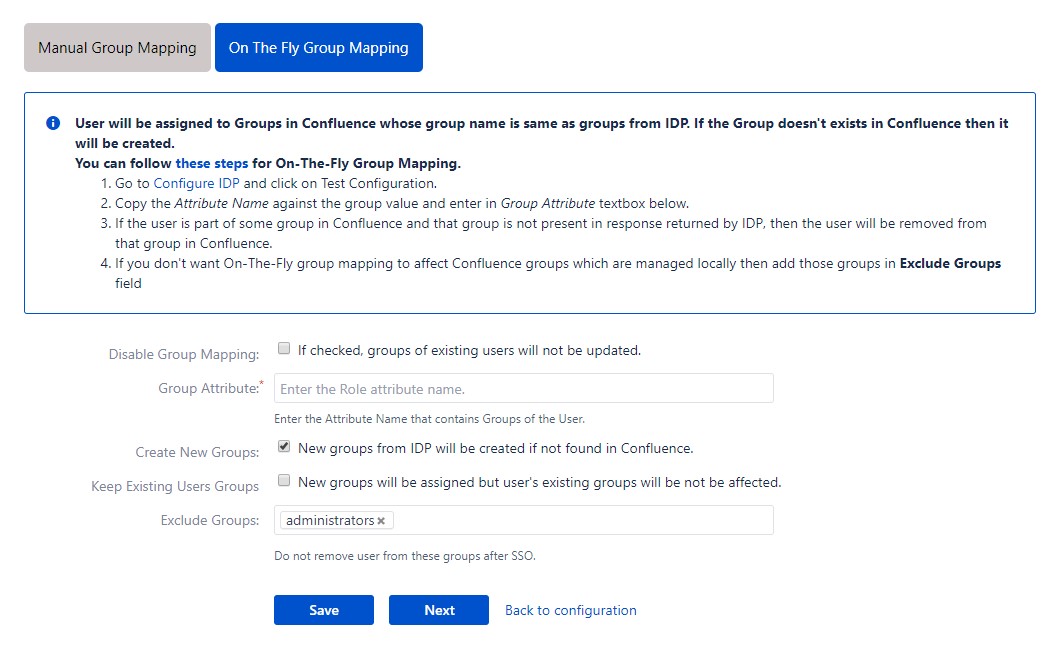

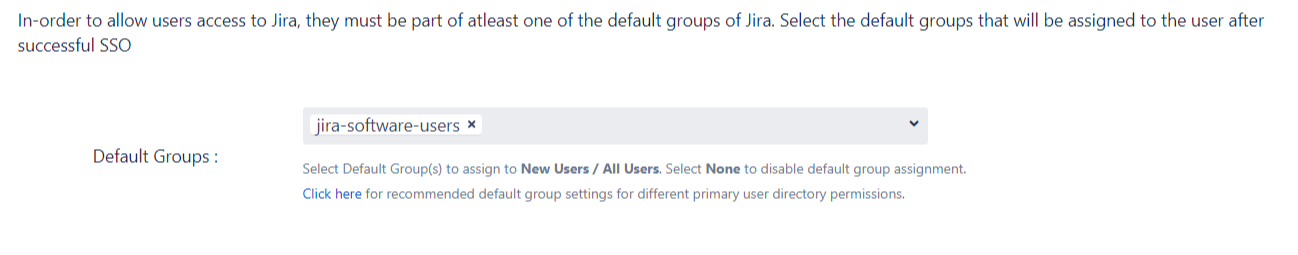

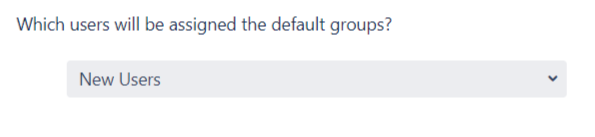

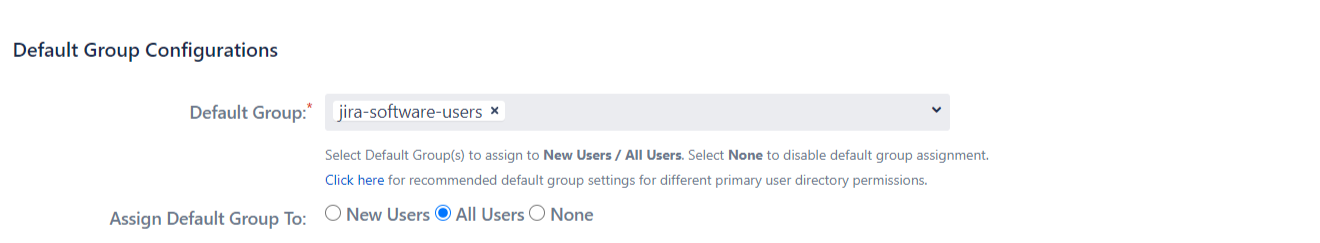

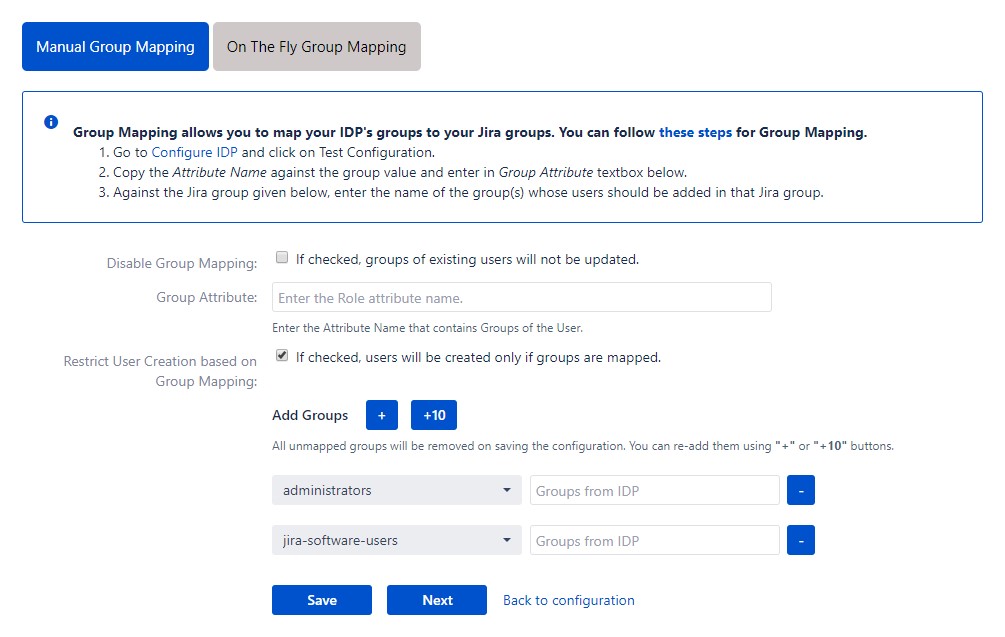

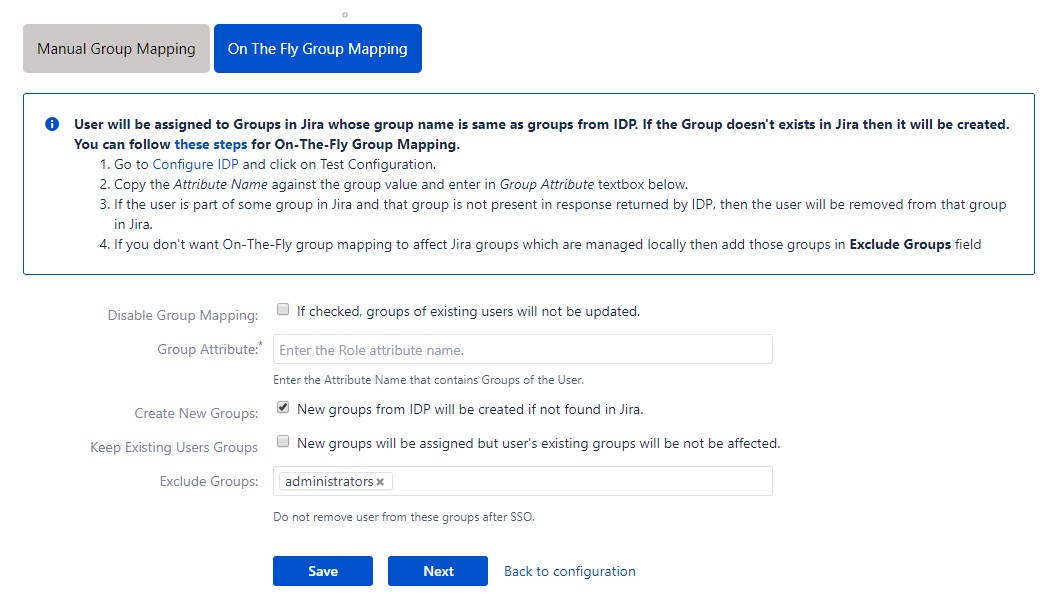

Nous allons maintenant configurer les attributs des groupes d'utilisateurs pour Jira. Vous pouvez répliquer les groupes de vos utilisateurs présents sur IDP dans votre SP. Il existe plusieurs façons de procéder.

Si vous cherchez quelque chose que vous ne trouvez pas, envoyez-nous un e-mail à info@xecurify.com