Résultats de recherche :

×L'application Fisheye/Crucible SAML offre la possibilité d'activer l'authentification unique SAML pour le logiciel Fisheye/Crucible. Le logiciel Fisheye/Crucible est compatible avec tous les fournisseurs d'identité SAML. Ici, nous passerons en revue un guide pour configurer le SSO entre Fisheye/Crucible et votre fournisseur d'identité. À la fin de ce guide, les utilisateurs de votre fournisseur d'identité devraient pouvoir se connecter et s'inscrire au logiciel Fisheye/Crucible.

Pour intégrer votre fournisseur d'identité (IDP) à Fisheye/Crucible, vous avez besoin des éléments suivants :

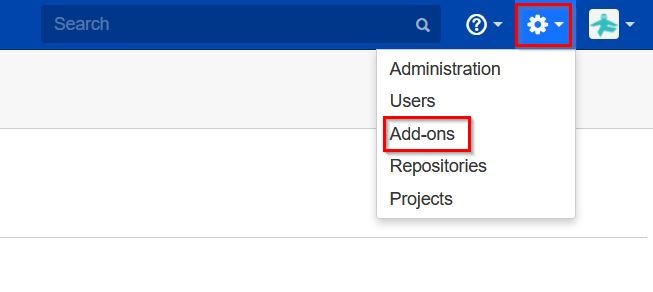

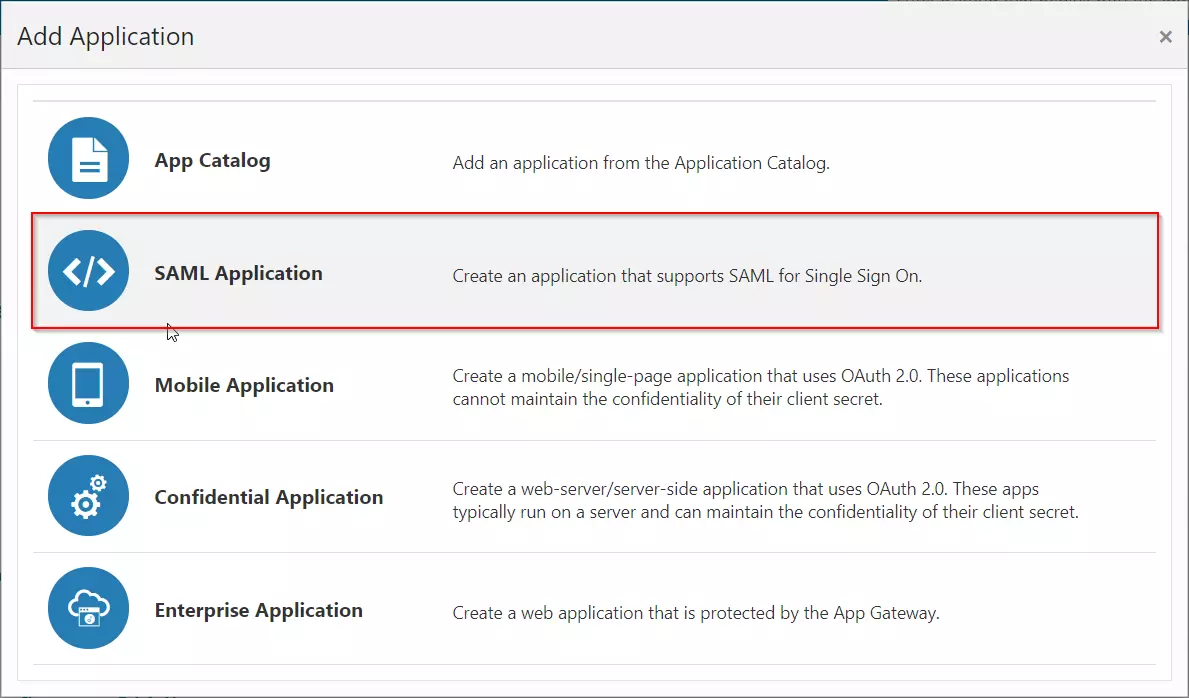

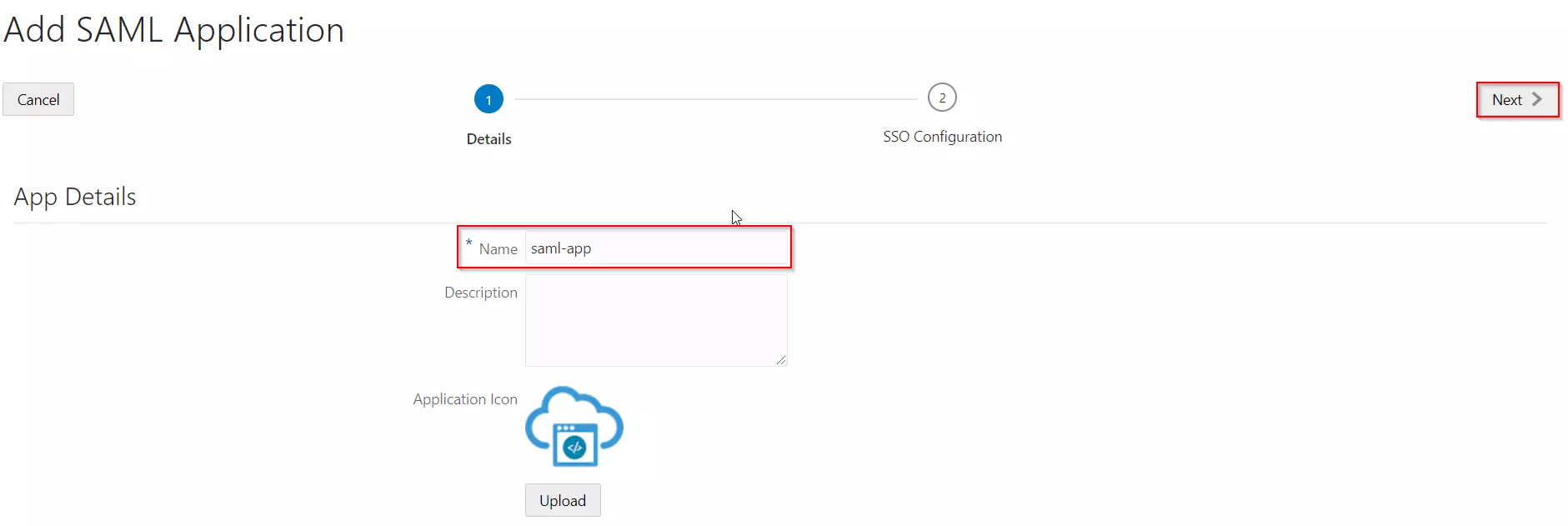

Suivez les étapes ci-dessous pour configurer Oracle Identity Cloud Service (IDCS) en tant que fournisseur d'identité (IDP).

Configuration d'Oracle Identity Cloud Service (IDCS) en tant qu'IdP

Configuration d'Oracle Identity Cloud Service (IDCS) en tant qu'IdP

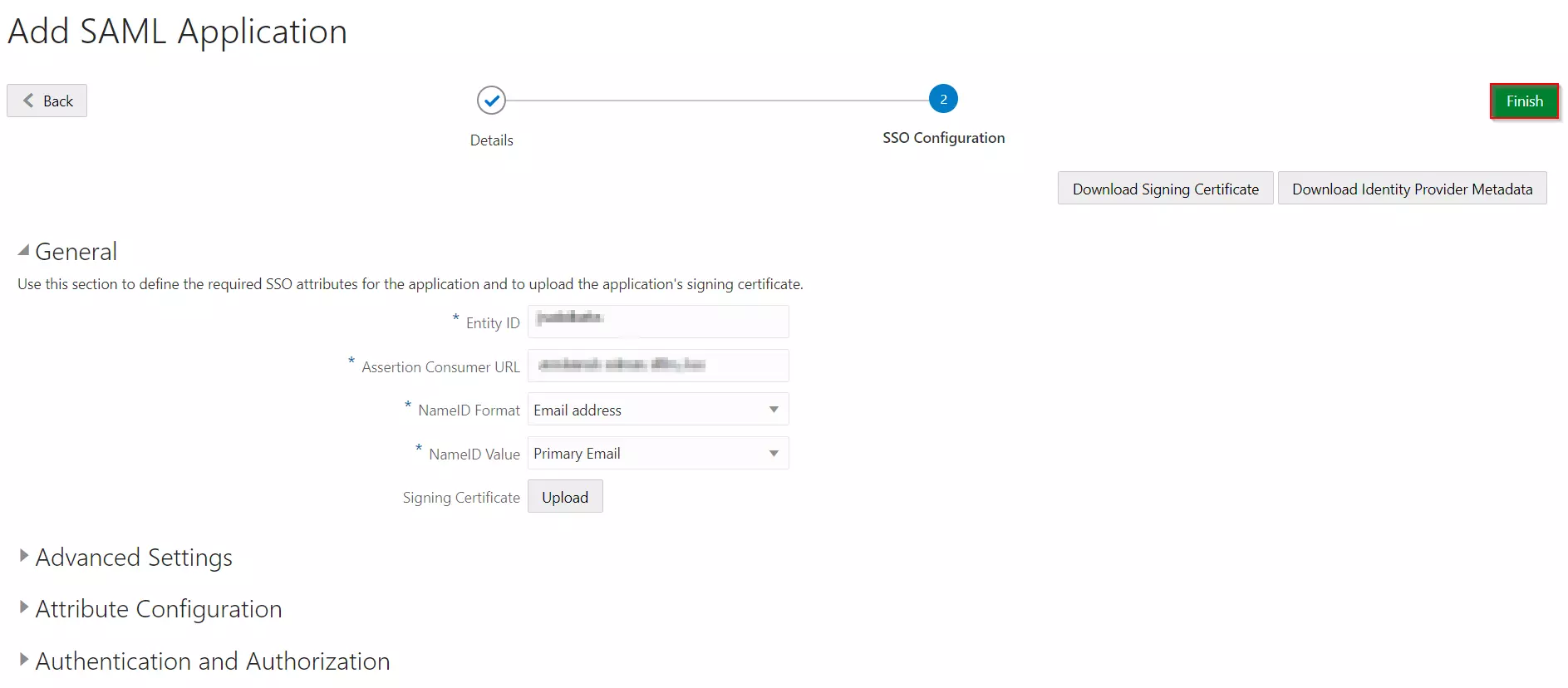

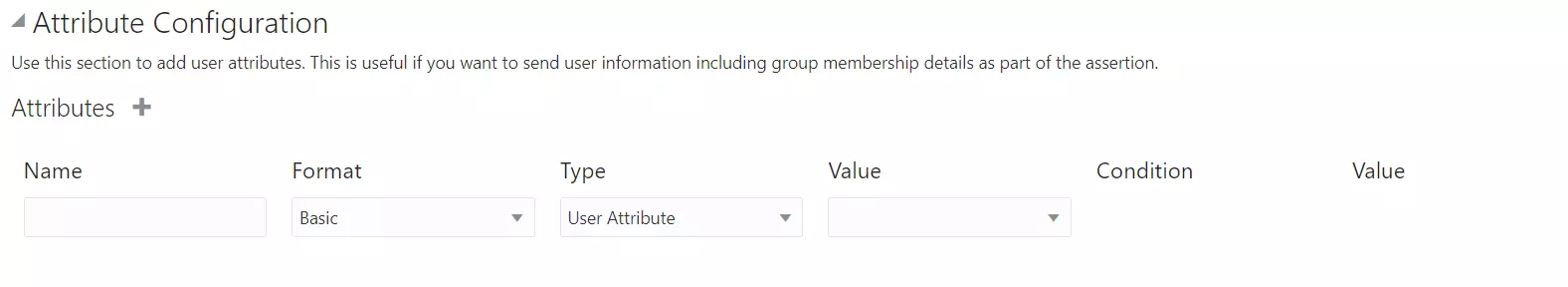

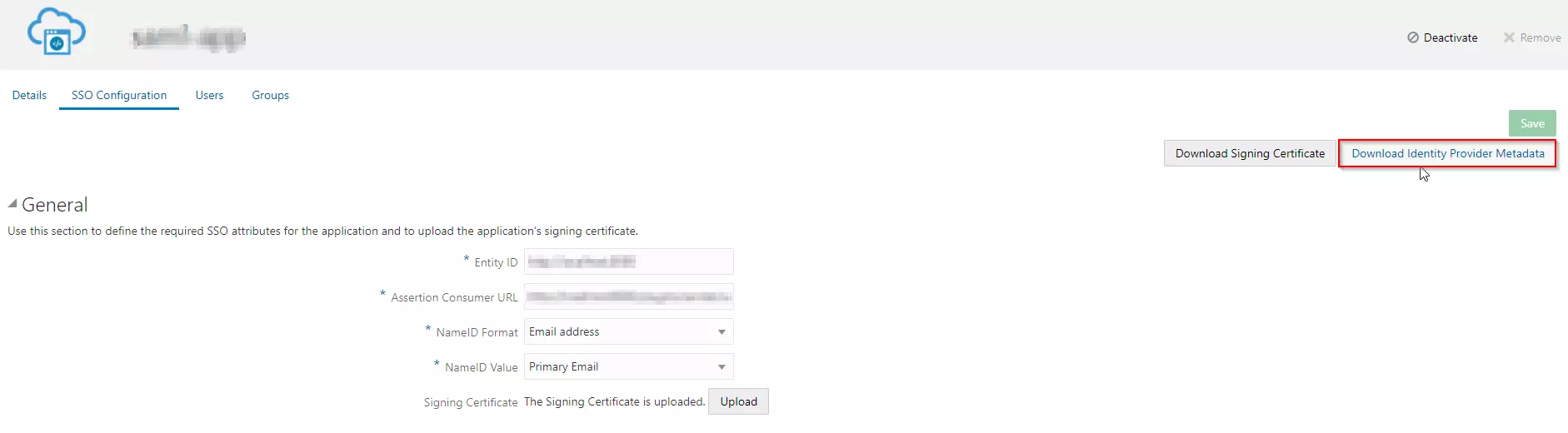

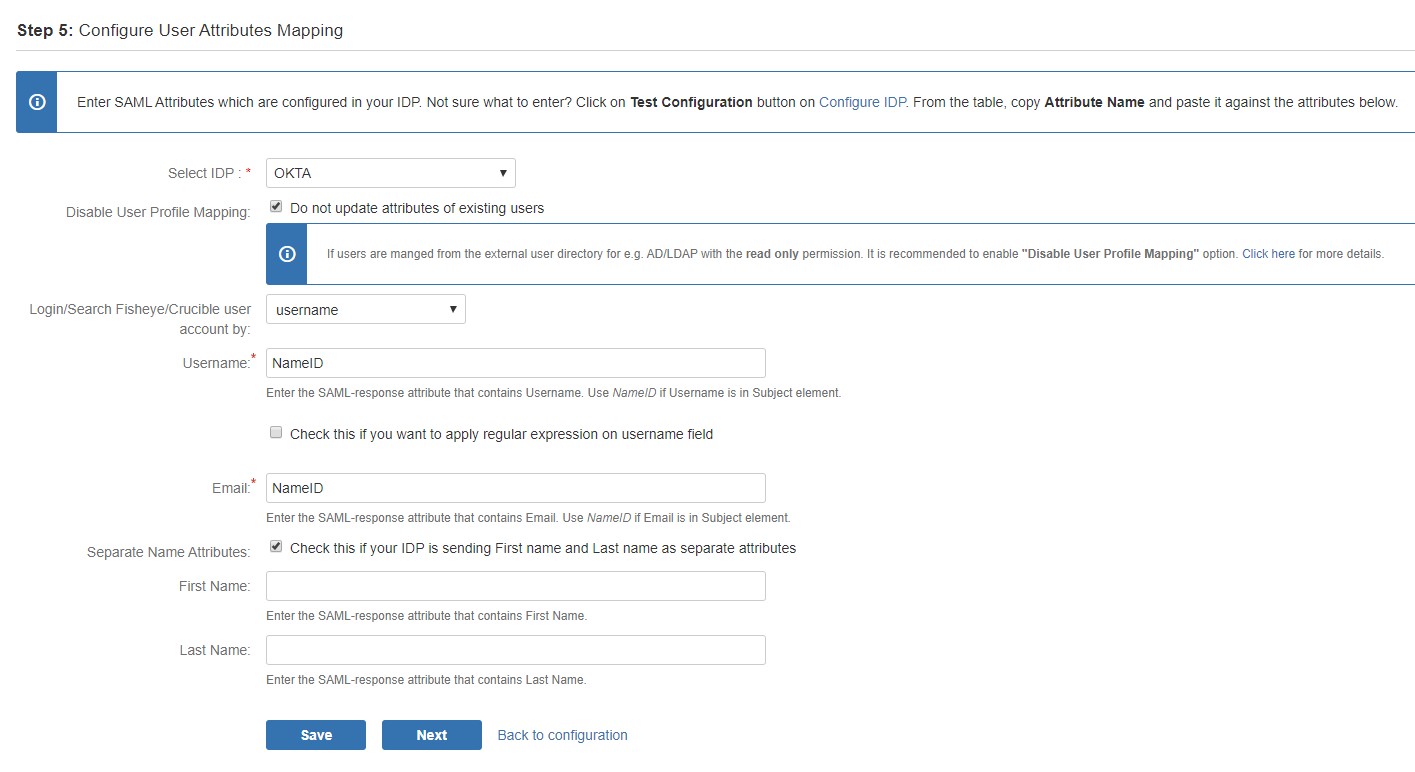

| ID d'entité | Entrer ID d'entité SP/émetteur depuis l'onglet Métadonnées du fournisseur de services du module. |

| URL du consommateur d'assertions | Entrer URL ACS depuis l'onglet Métadonnées du fournisseur de services du module. |

| Format d'ID de nom | Sélectionnez Adresse email comme format NameID dans la liste déroulante. |

| Valeur de l'ID de nom | Sélectionnez Courriel primaire en tant que valeur NameID dans la liste déroulante. |

| Certificat de signature | Télécharger certificat à partir de l’onglet Métadonnées du fournisseur de services du module. |

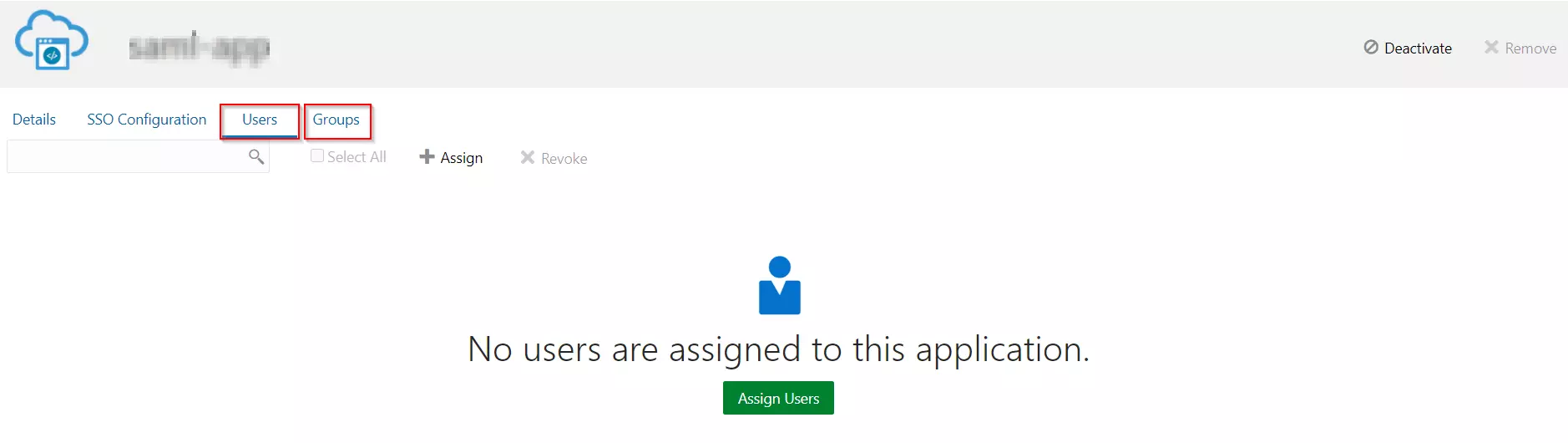

Affectation de groupes/personnes

Affectation de groupes/personnes

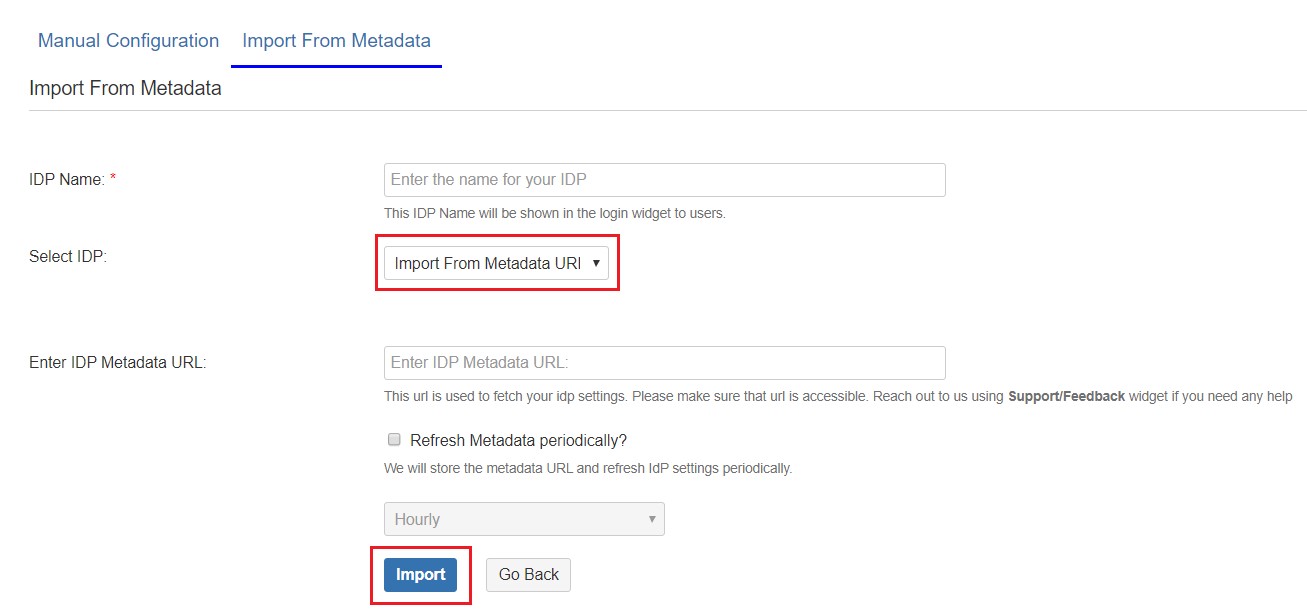

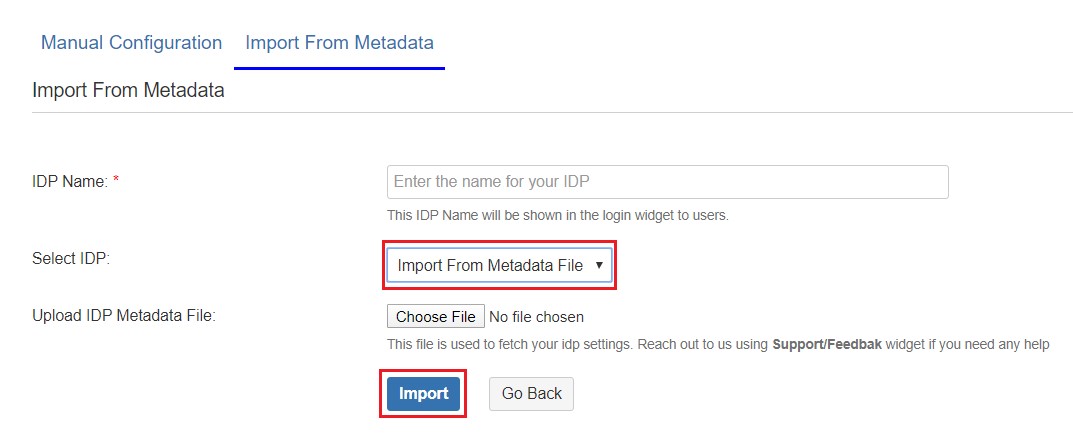

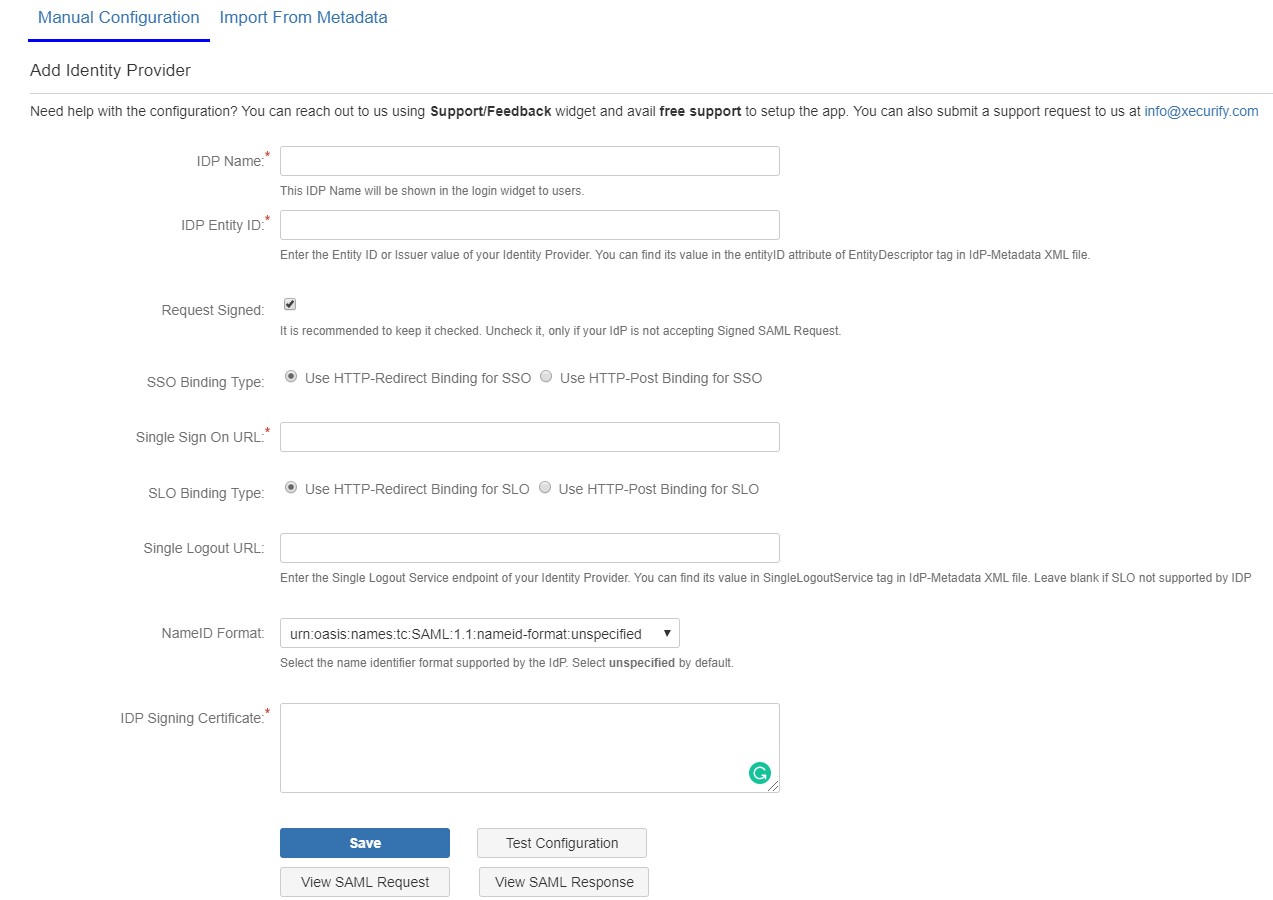

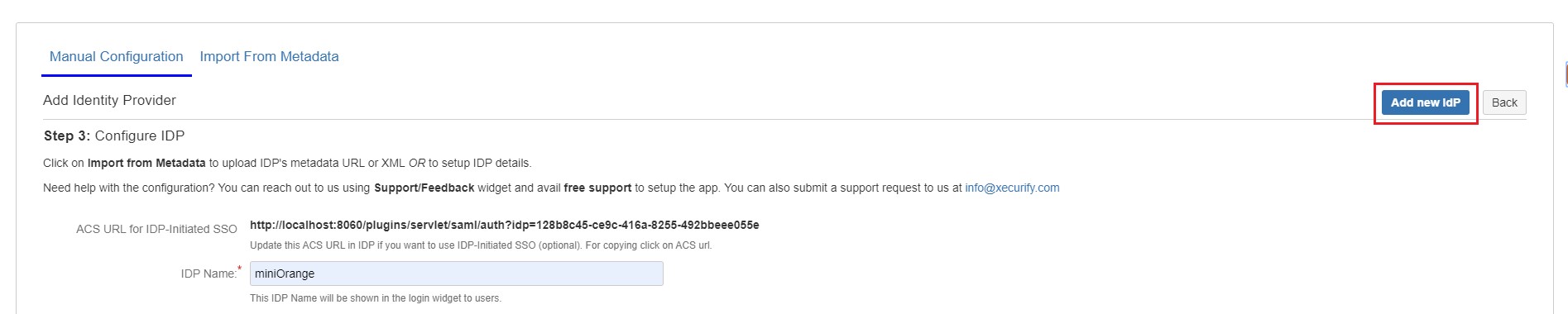

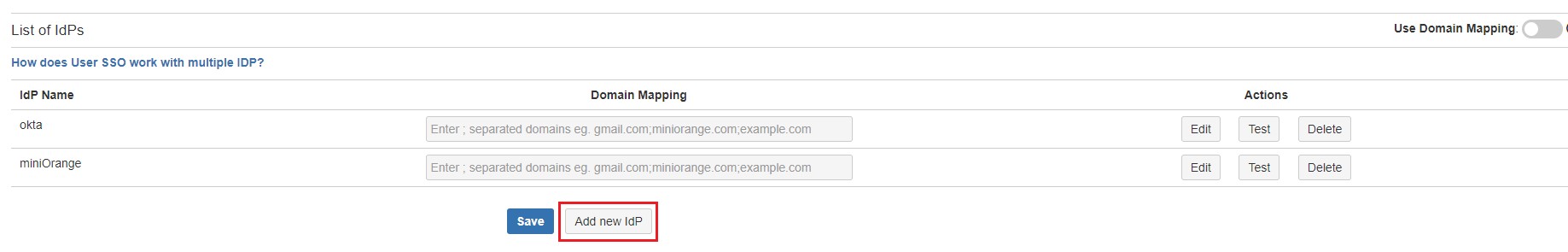

Importer les métadonnées IDP

Importer les métadonnées IDP

Si vous cherchez quelque chose que vous ne trouvez pas, envoyez-nous un e-mail à info@xecurify.com