Résultats de recherche :

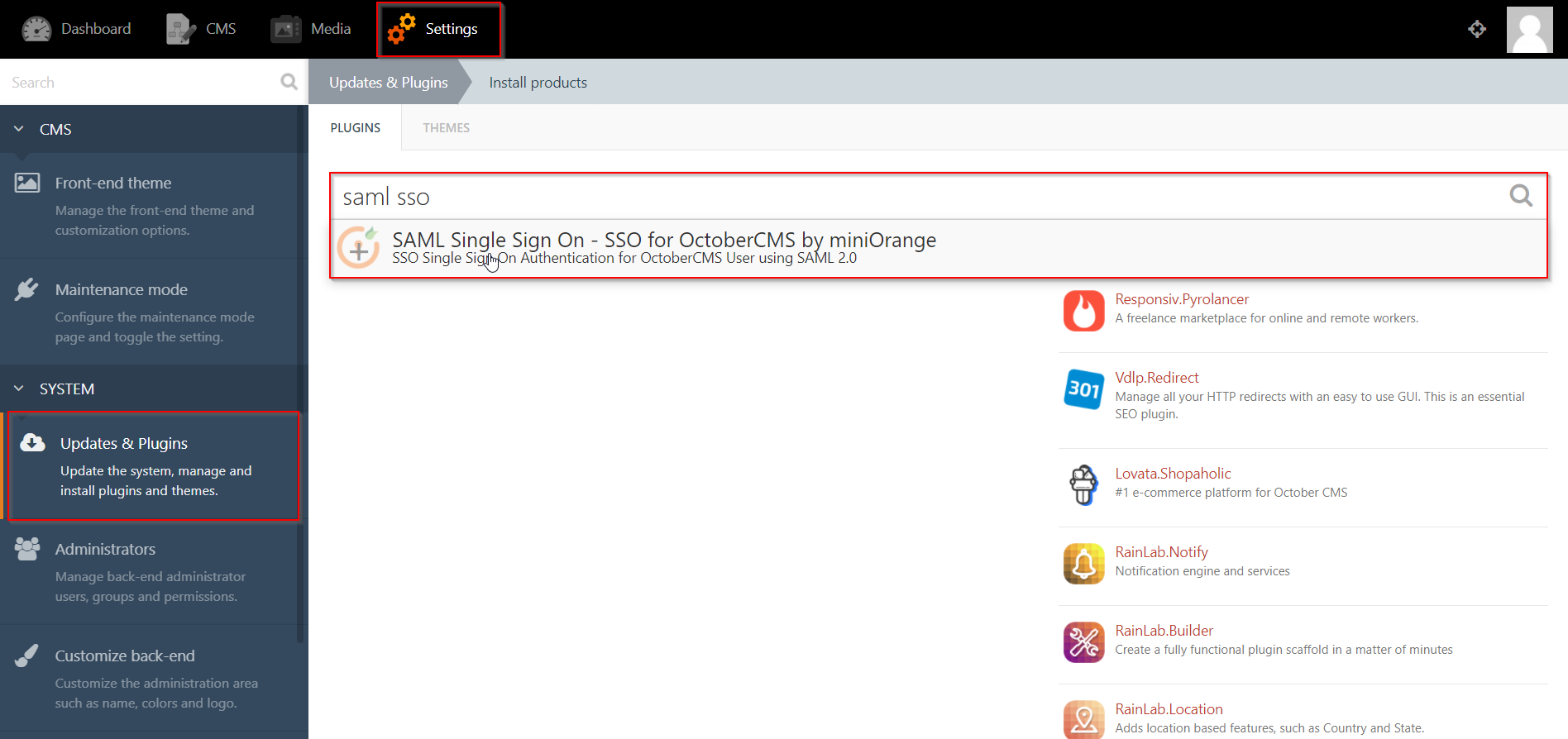

×Le plugin October CMS Single Sign-On (SSO) offre la possibilité d'activer l'authentification unique SAML (SSO) pour vos sites CMS d'octobre. Notre plugin CMS SSO d'octobre est compatible avec tous les fournisseurs d'identité compatibles SAML. Ici, nous allons passer en revue un guide étape par étape pour configurer SAML SSO entre le site CMS d'octobre et votre fournisseur d'identité.

Pour intégrer votre fournisseur d'identité (IDP) avec October CMS, vous avez besoin des éléments suivants :

Pré-requis :

Pré-requis :

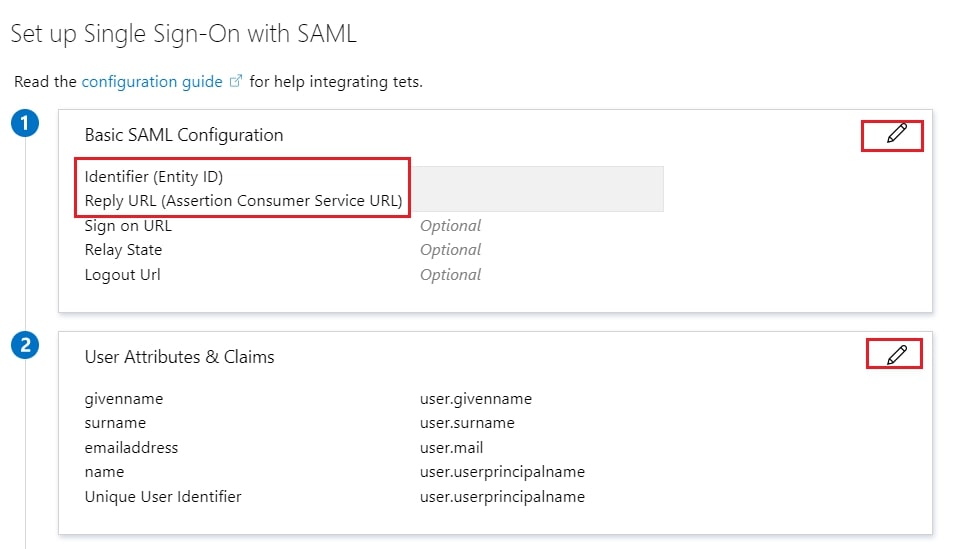

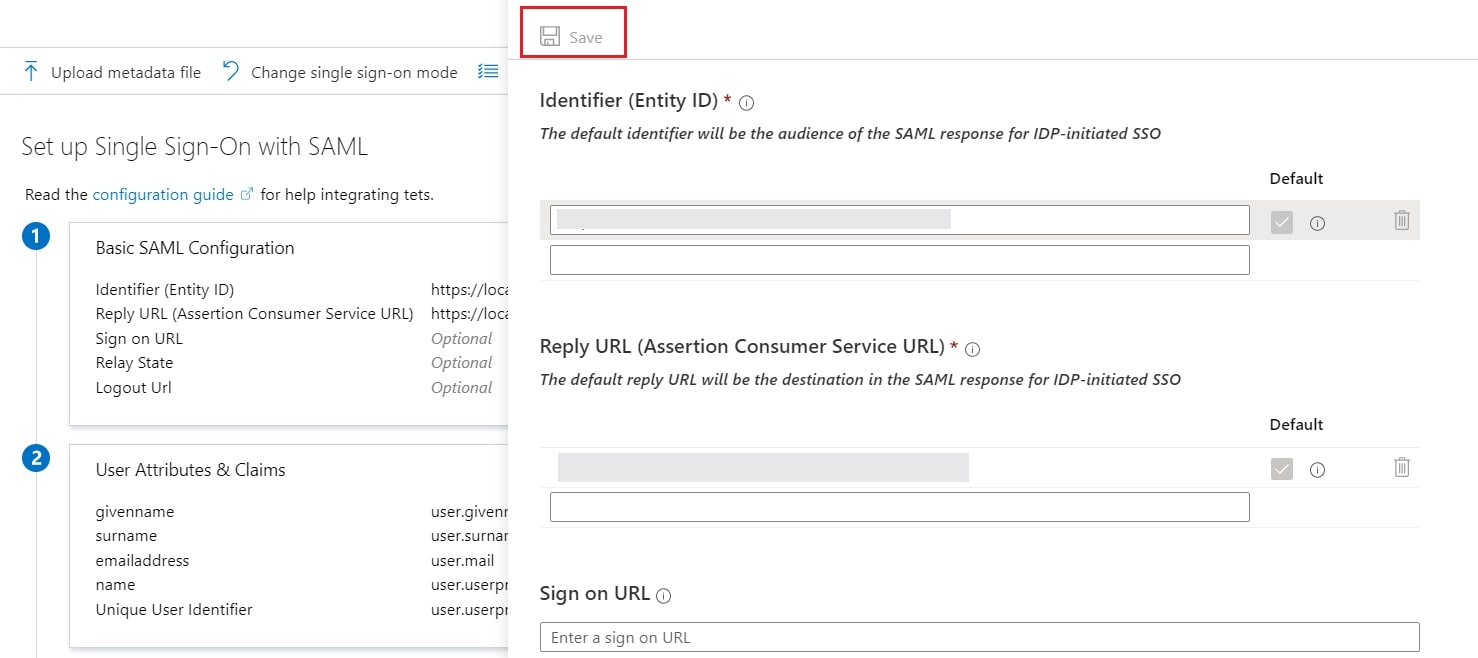

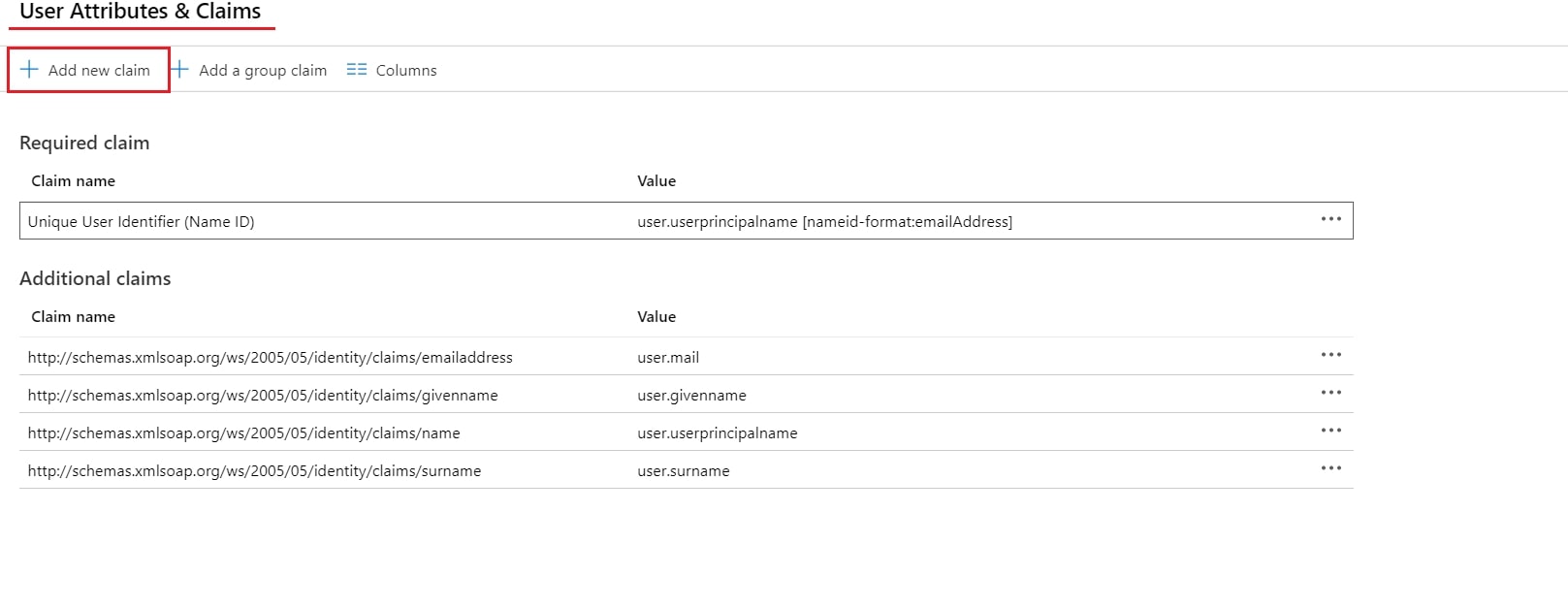

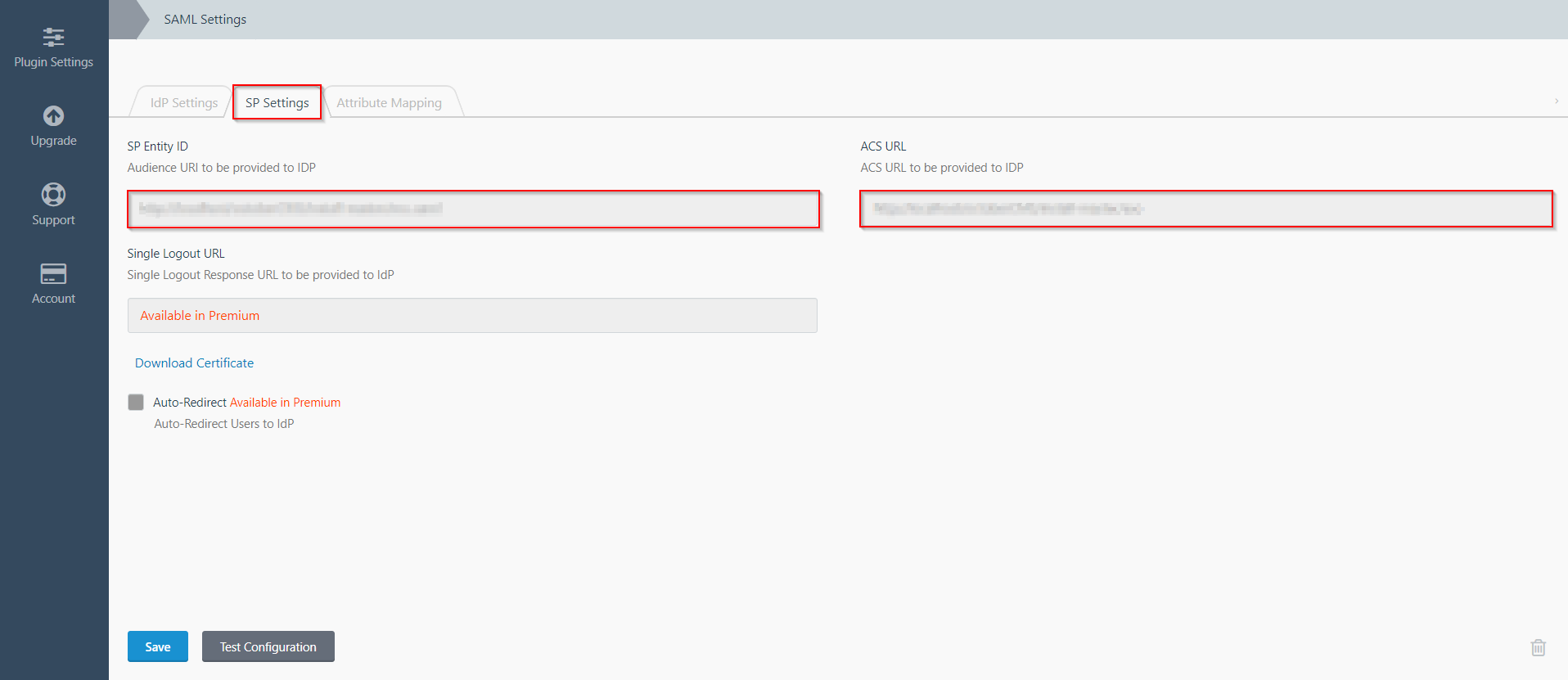

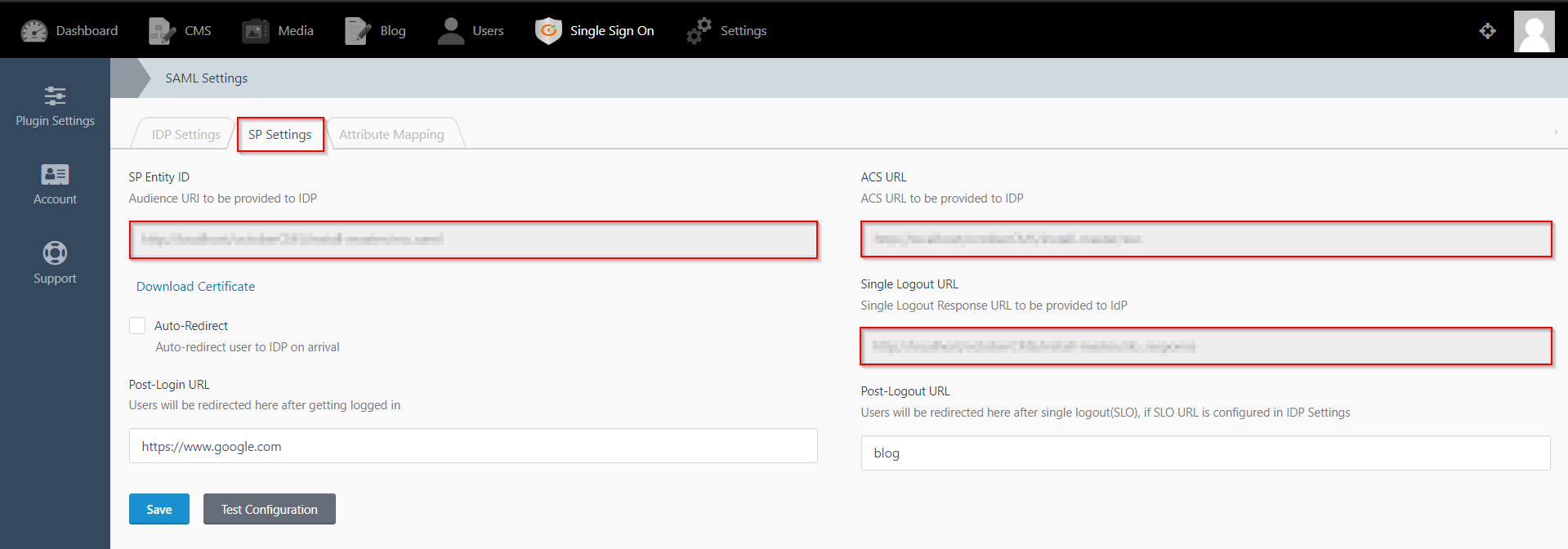

Copiez ces valeurs du Informations sur le fournisseur de services onglet du plugin SAML.

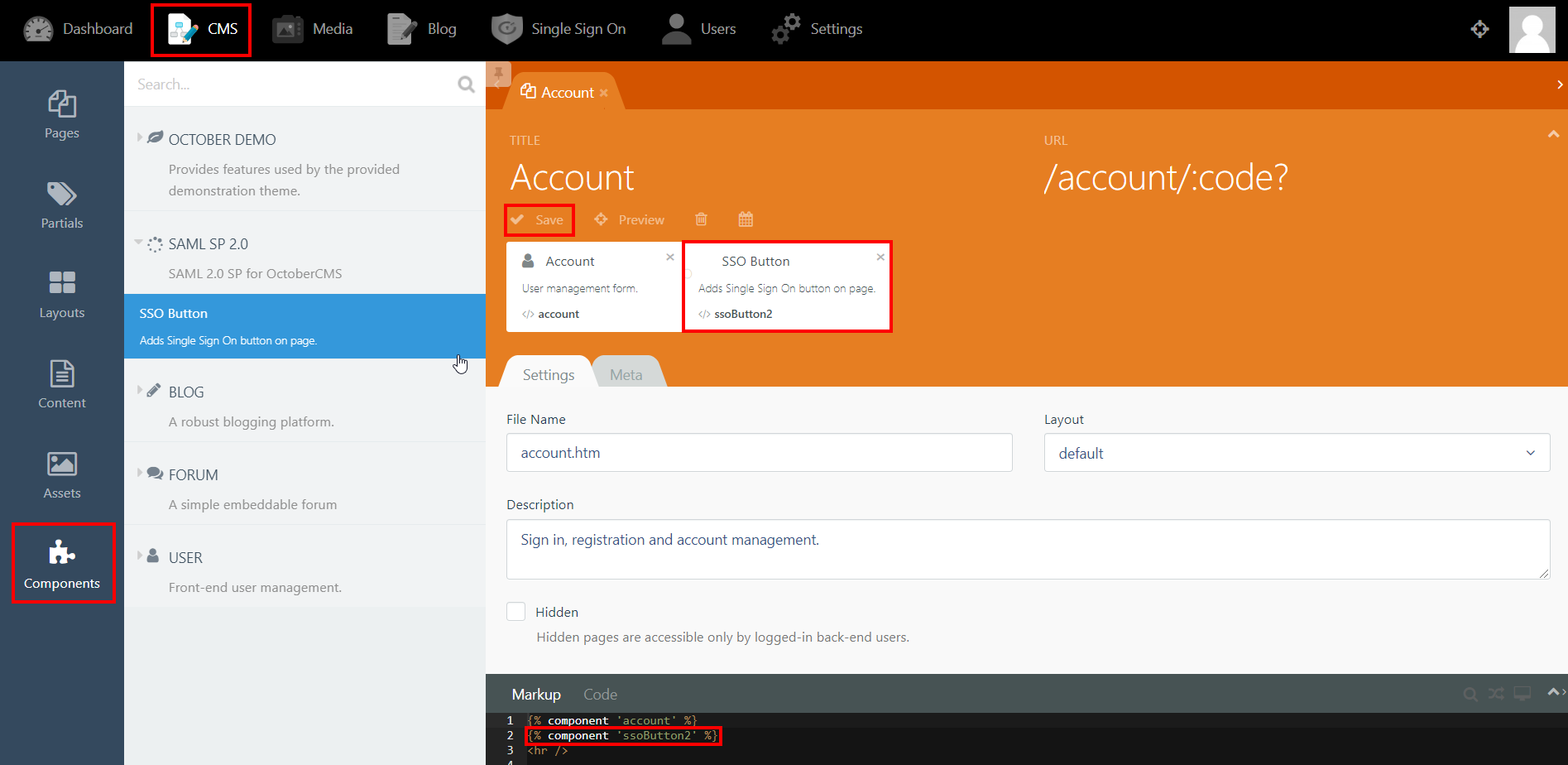

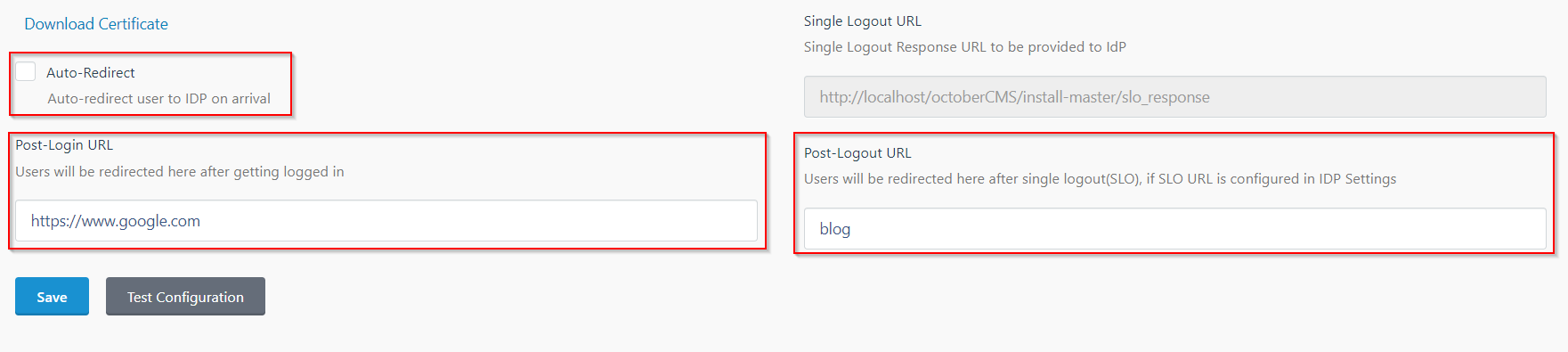

Étapes :

Étapes :

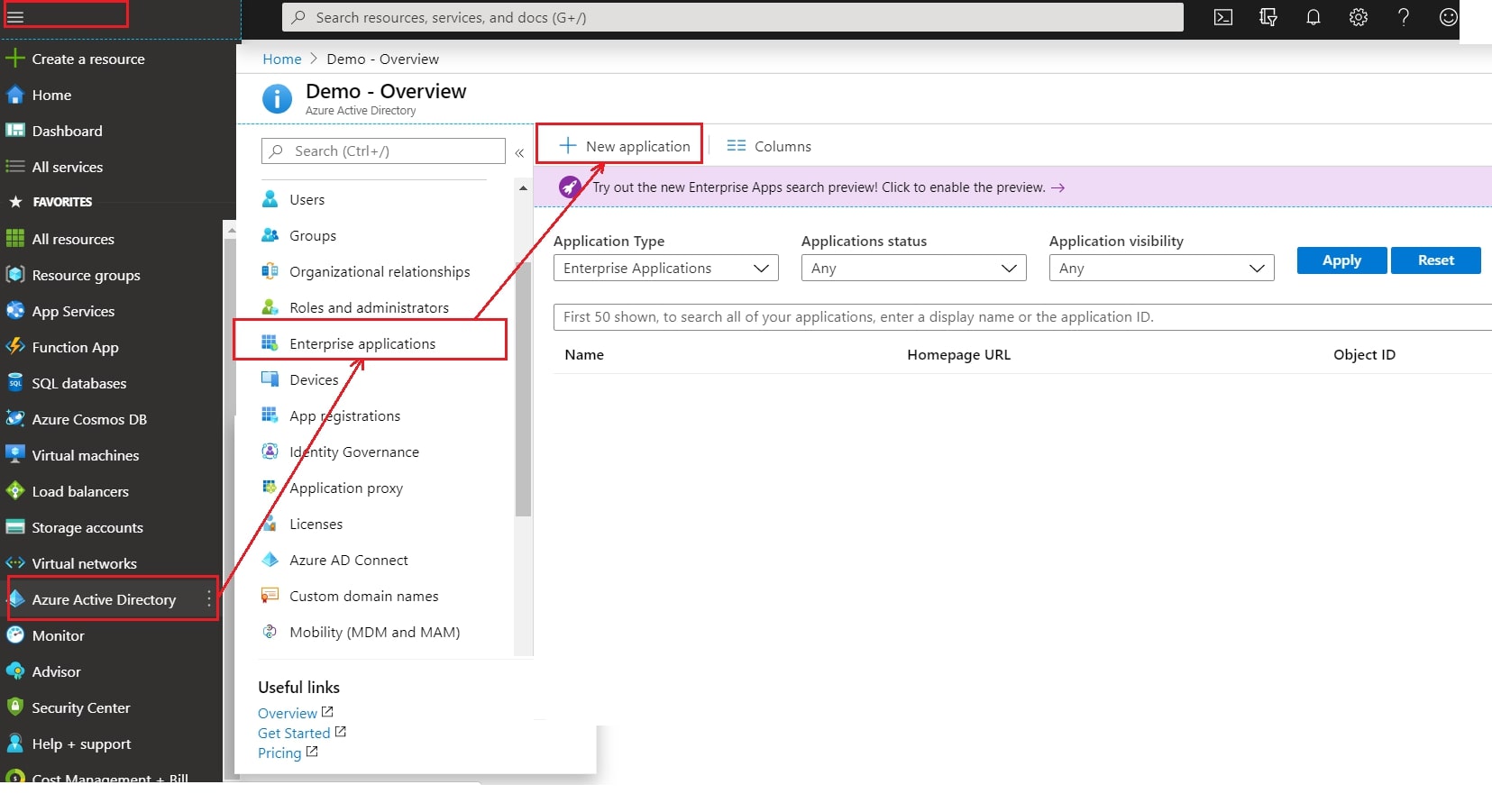

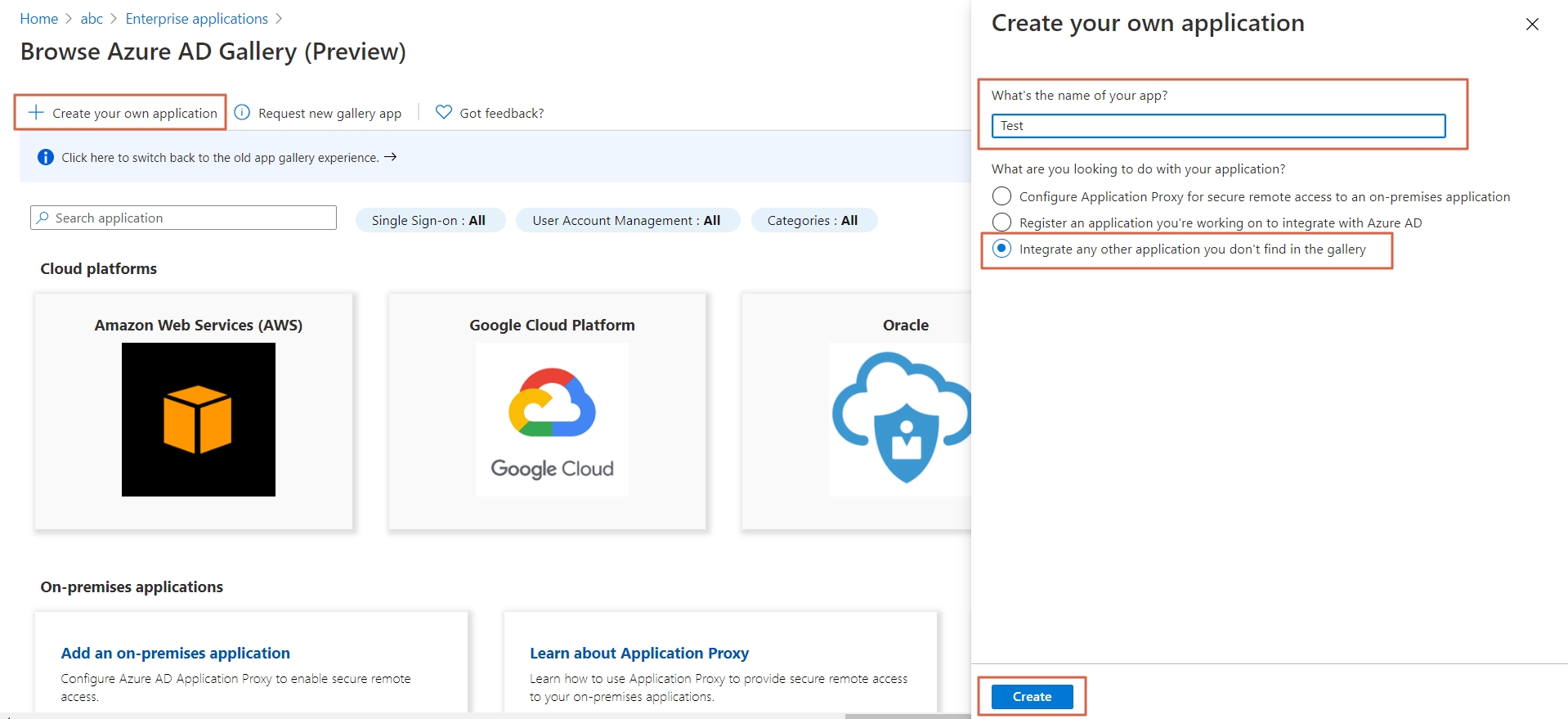

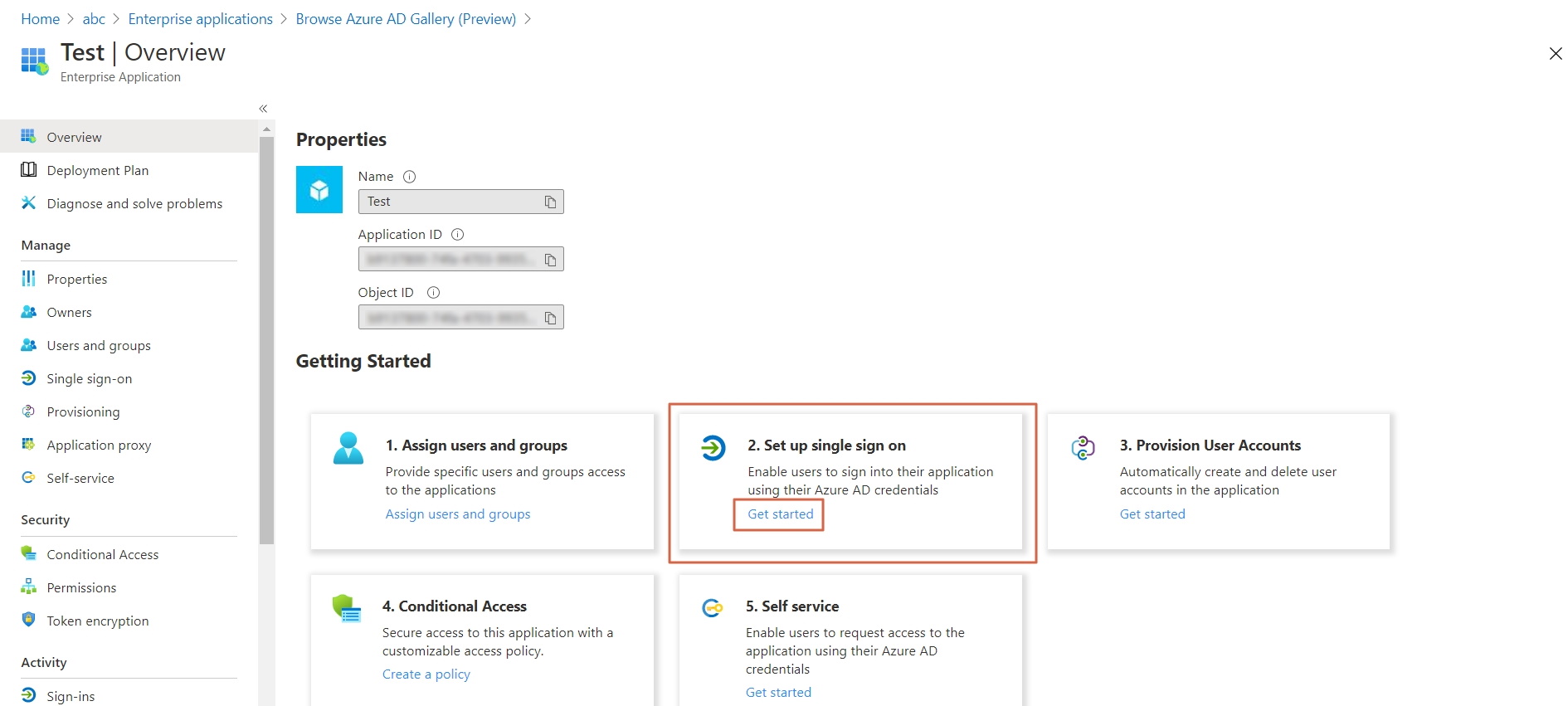

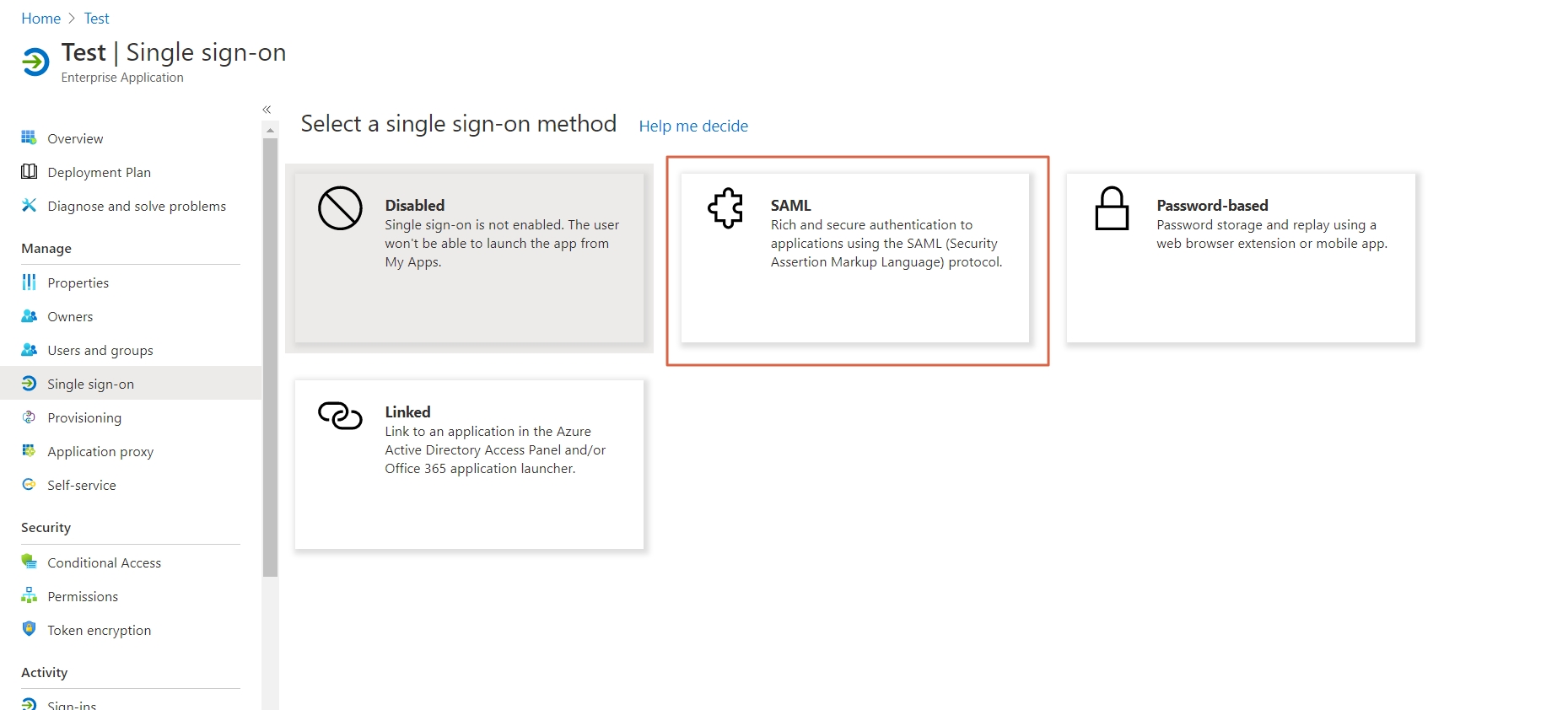

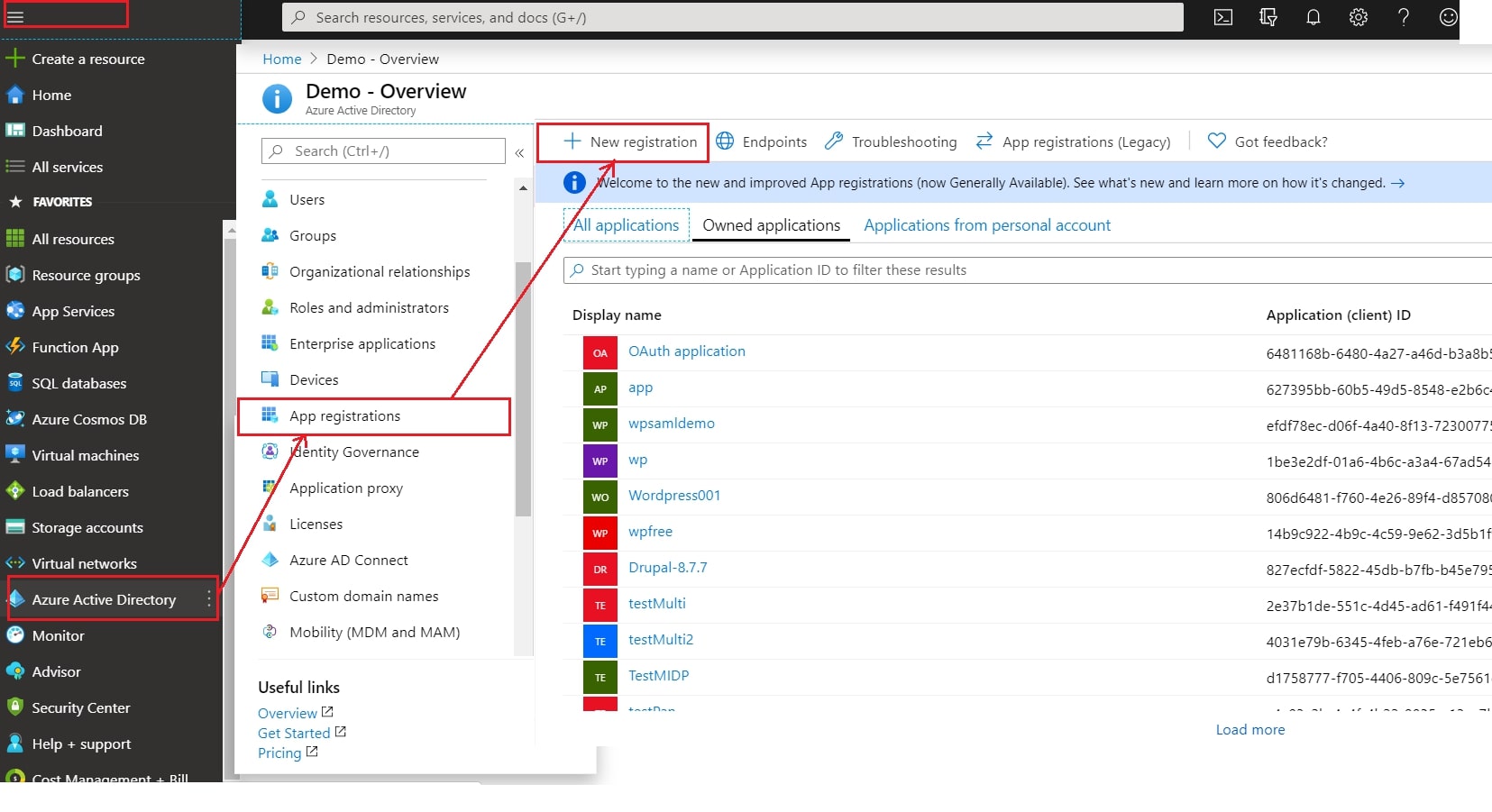

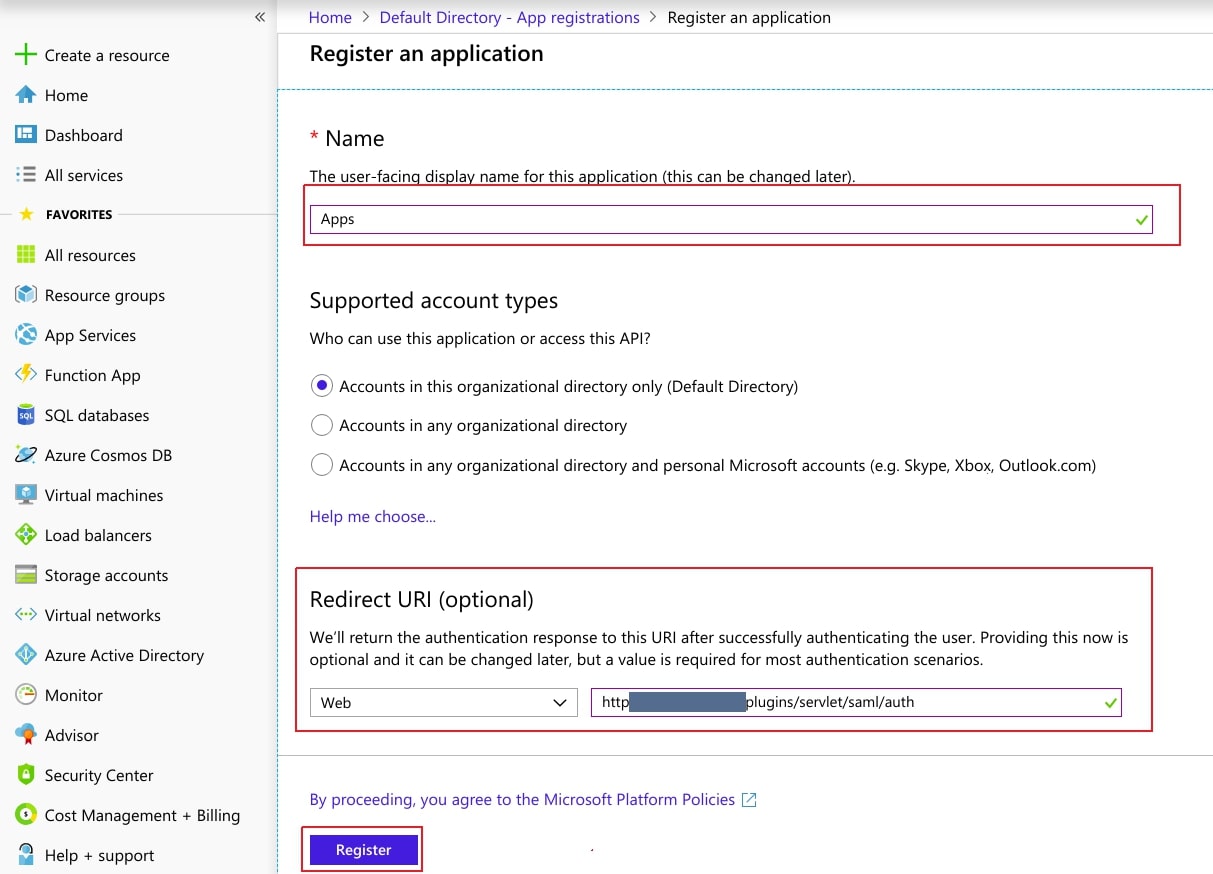

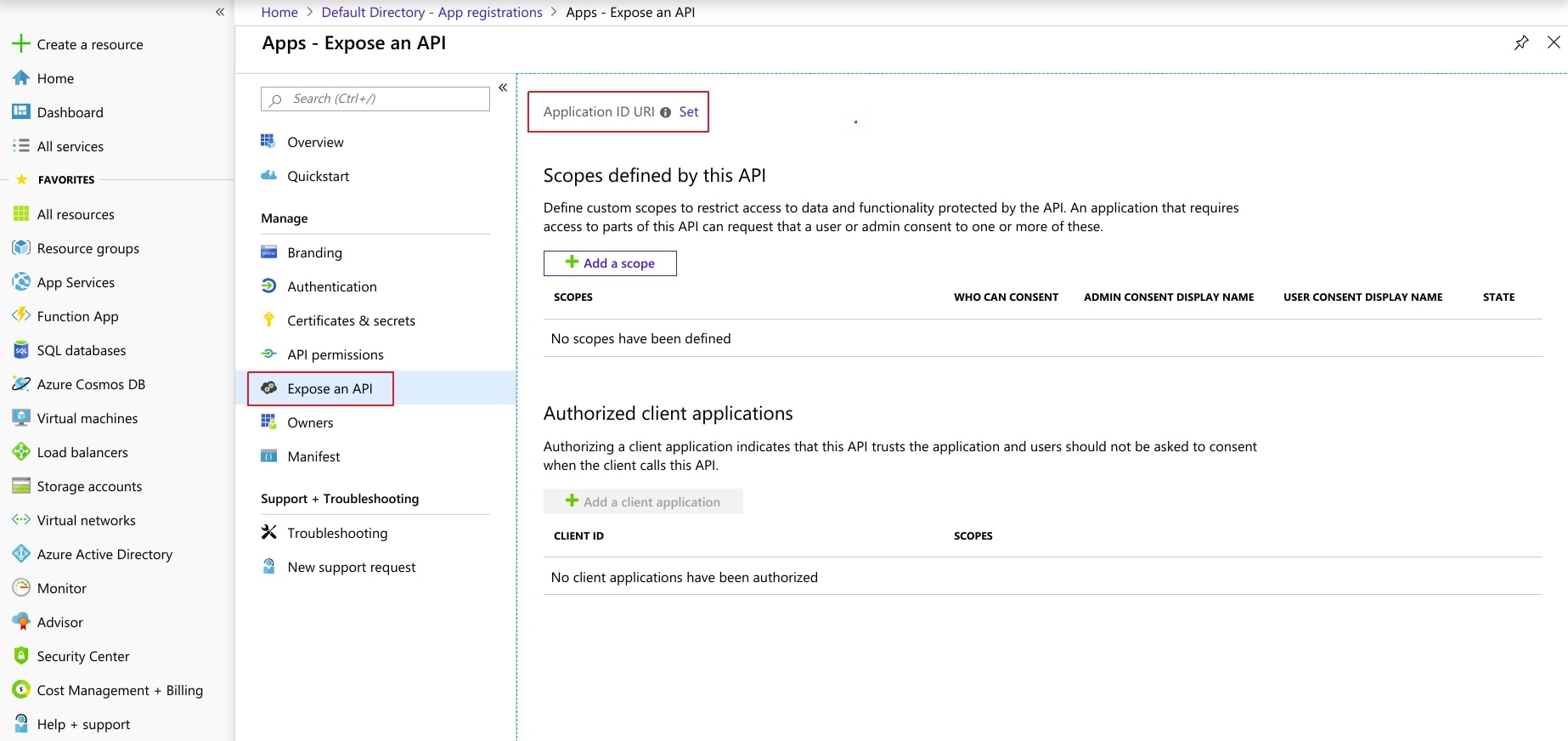

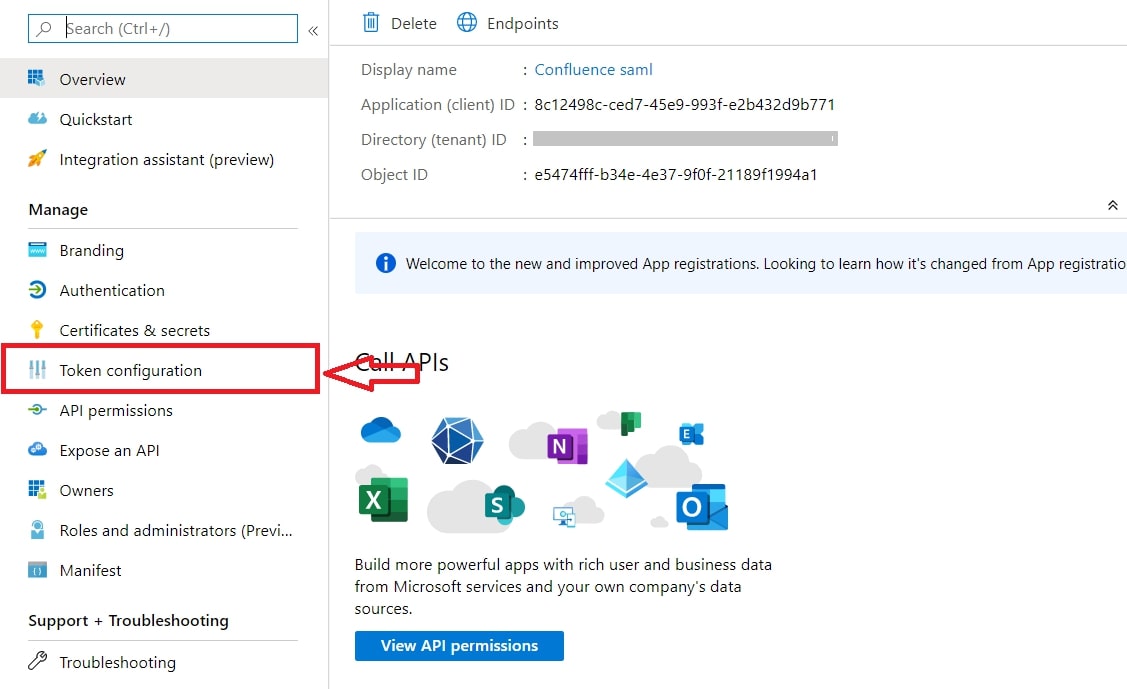

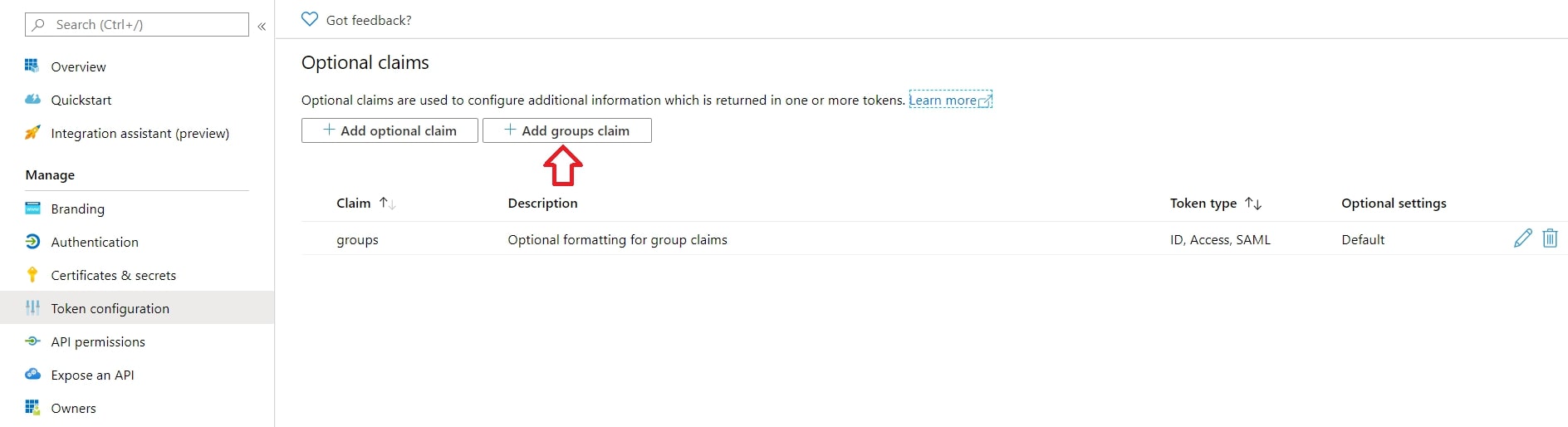

Remarque: Configuration de l'application d'entreprise est l'option recommandée pour SAML . Si vous n'avez pas d'abonnement Azure ou si vous utilisez un compte gratuit, veuillez configurer Configuration de l'enregistrement de l'application.

Pour effectuer Déconnexion unique en utilisant Azure AD, l'instance Atlassian (par exemple Jira, Confluence) doit être https activé.

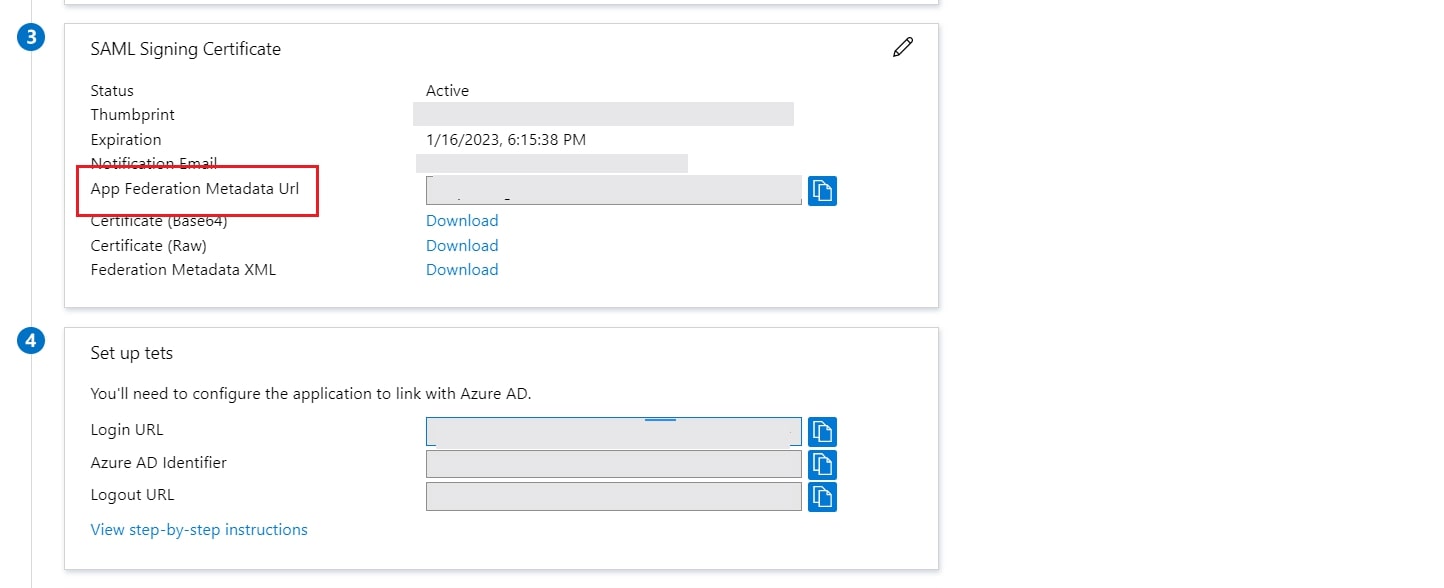

| URL des métadonnées de la fédération | https://login.microsoftonline.com/{tenant_ID}/federationmetadata/2007-06/federationmetadata.xml |

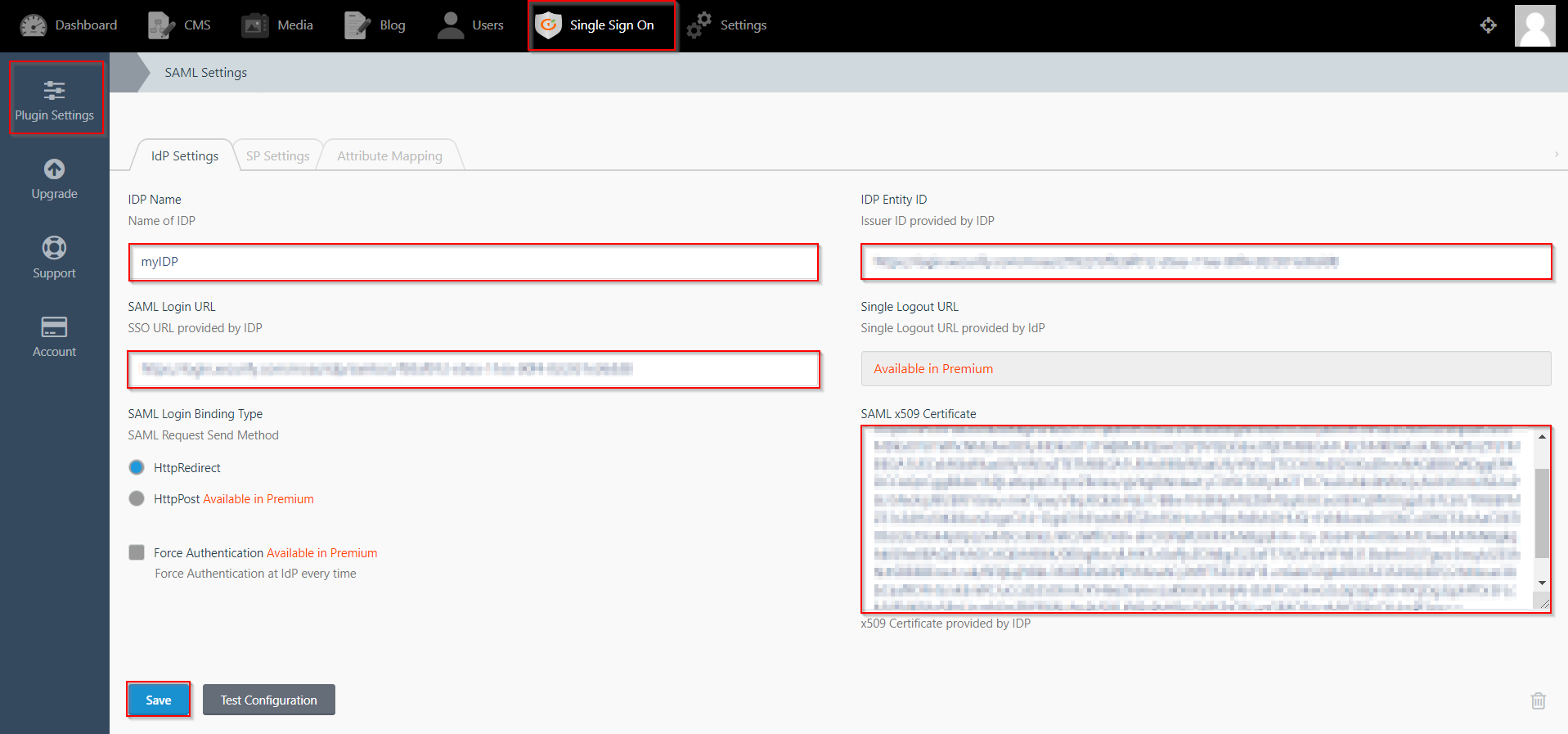

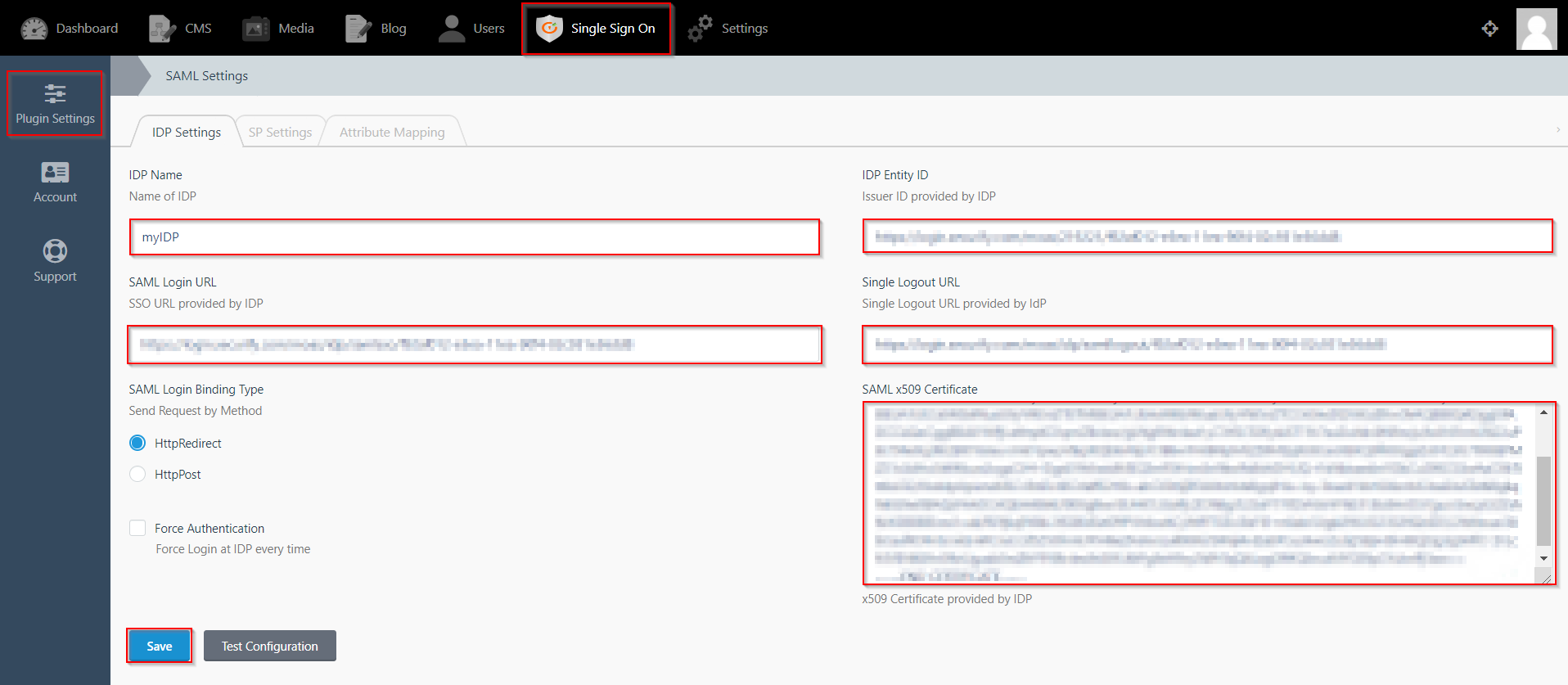

| Nom du fournisseur d'identité : | monIDP |

| ID d'entité IdP : | https://login.xecurify.com/moas/ |

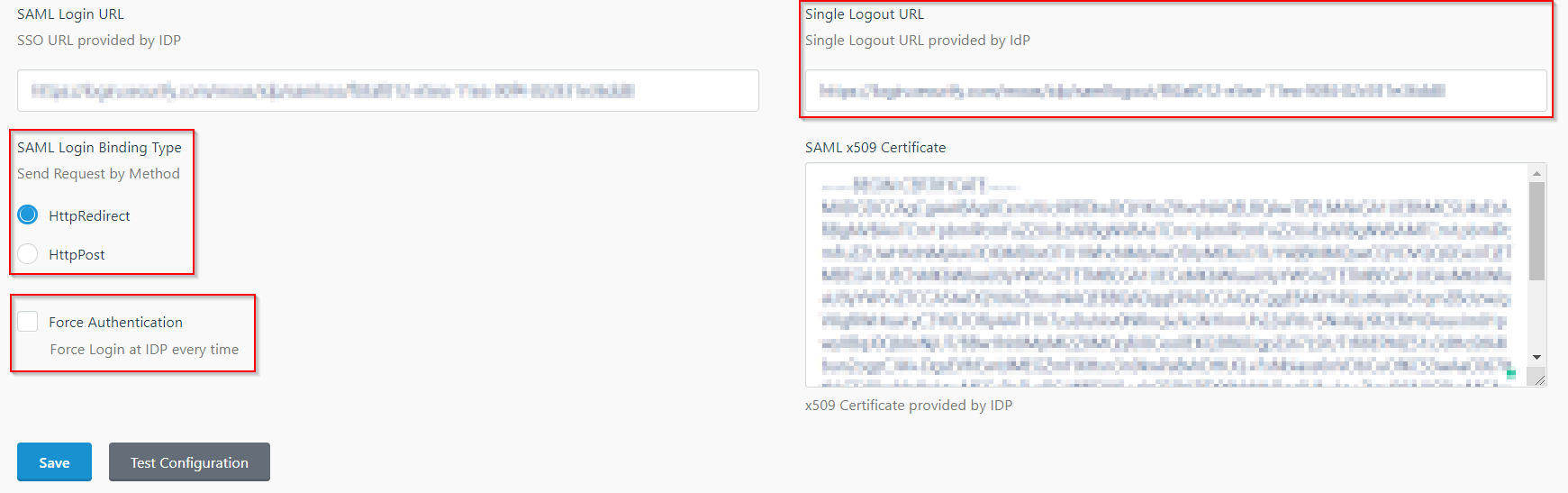

| URL de connexion SAML : | https://login.xecurify.com/moas/idp/samlsso |

| Certificat SAML x509 : | Certificat fourni par votre IdP. |

| Nom du fournisseur d'identité : | monIDP |

| ID d'entité IdP : | https://login.xecurify.com/moas/ |

| URL de connexion SAML : | https://login.xecurify.com/moas/idp/samlsso |

| URL de déconnexion SAML : | https://login.xecurify.com/moas/idp/samllogout/ |

| Certificat SAML x509 : | Certificat fourni par votre IdP. |

Si vous cherchez quelque chose que vous ne trouvez pas, envoyez-nous un e-mail à info@xecurify.com