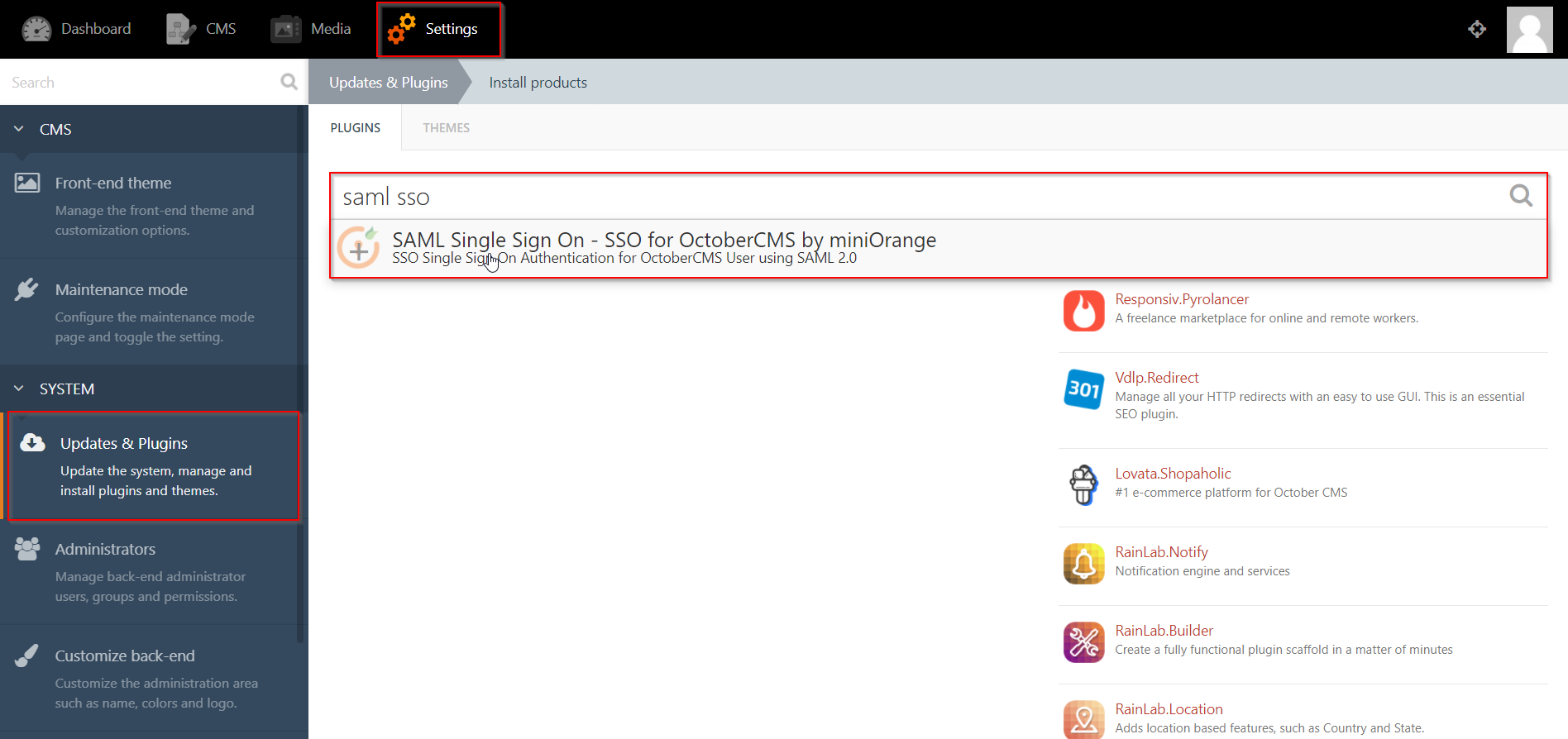

Résultats de recherche :

×Le plugin October CMS Single Sign-On (SSO) offre la possibilité d'activer l'authentification unique SAML (SSO) pour vos sites CMS d'octobre. Notre plugin CMS SSO d'octobre est compatible avec tous les fournisseurs d'identité compatibles SAML. Ici, nous allons passer en revue un guide étape par étape pour configurer SAML SSO entre le site CMS d'octobre et votre fournisseur d'identité.

Pour intégrer votre fournisseur d'identité (IDP) avec October CMS, vous avez besoin des éléments suivants :

Suivez les étapes ci-dessous pour configurer CA Identity Manager en tant que fournisseur d'identité.

Prérequis:

Prérequis:

Pour configurer CA Identity Manager en tant qu'IDP, vous avez besoin des métadonnées du plug-in SAML SSO.

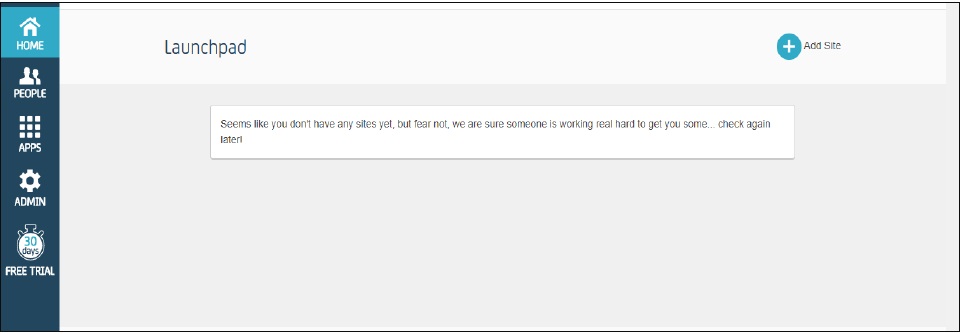

Identifiez-vous

Identifiez-vous

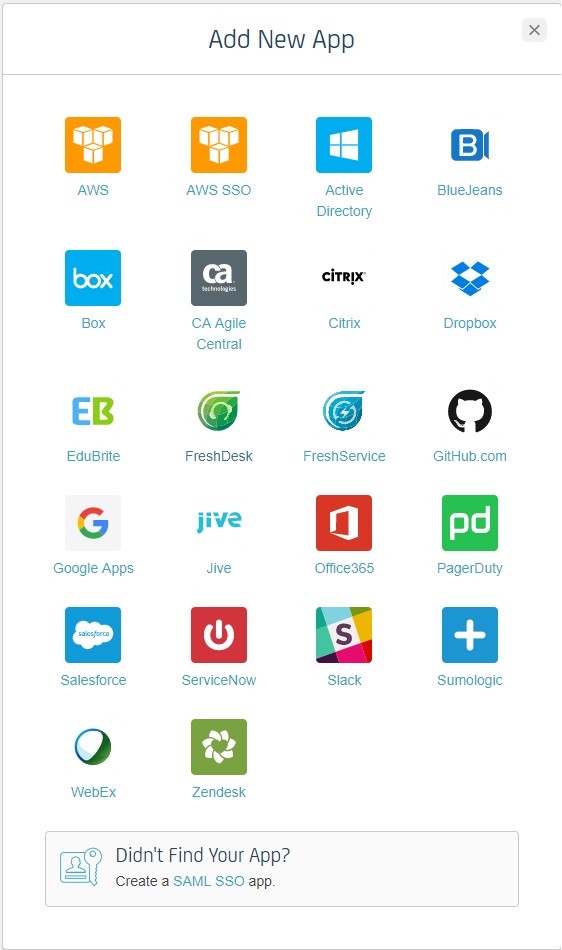

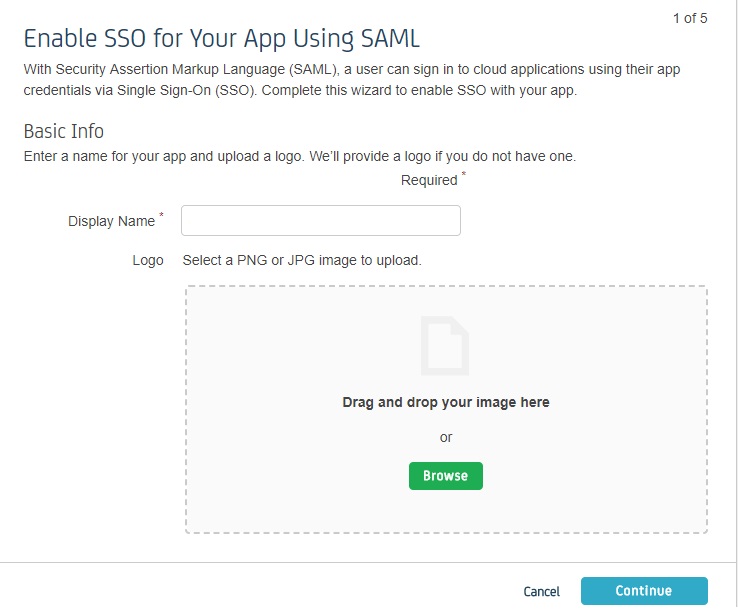

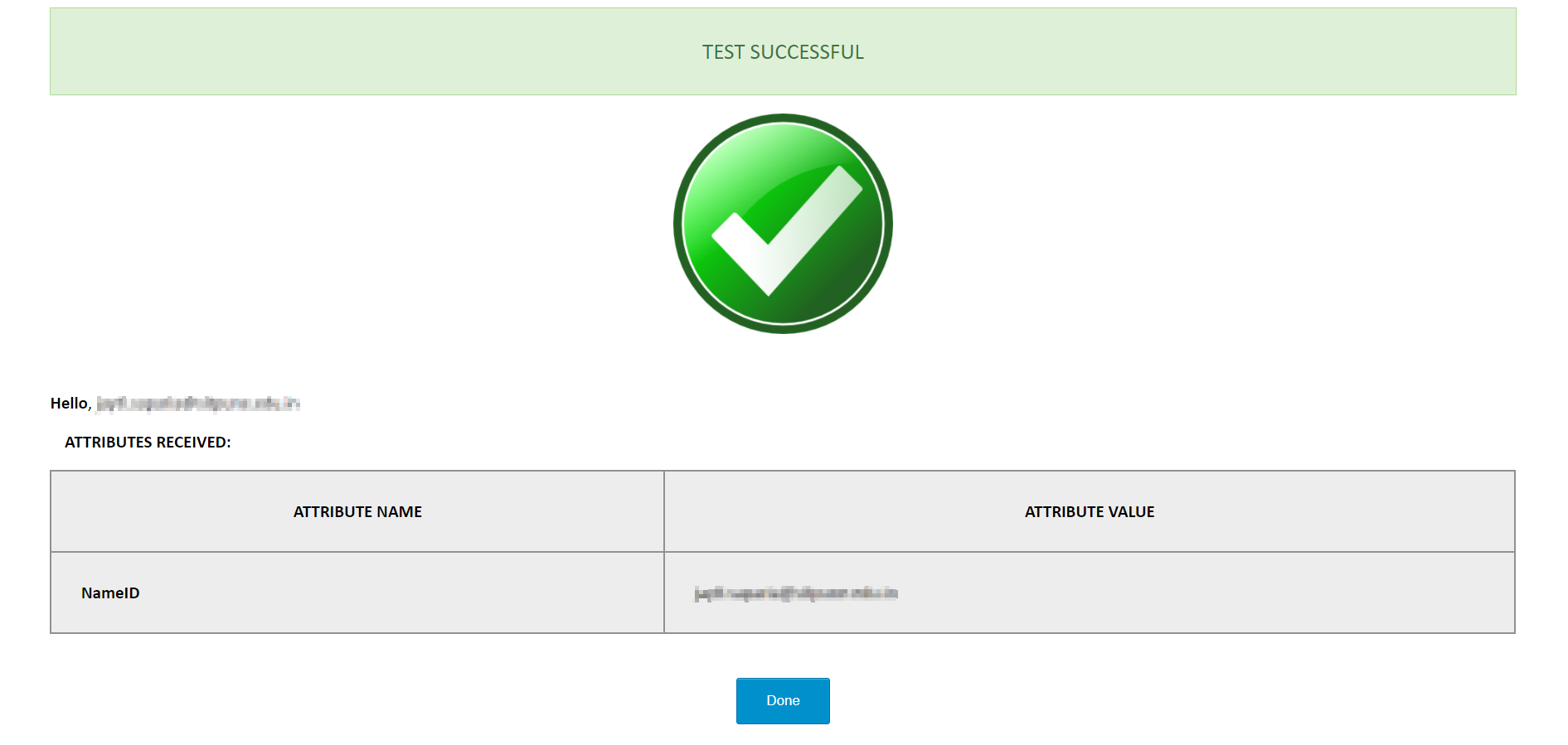

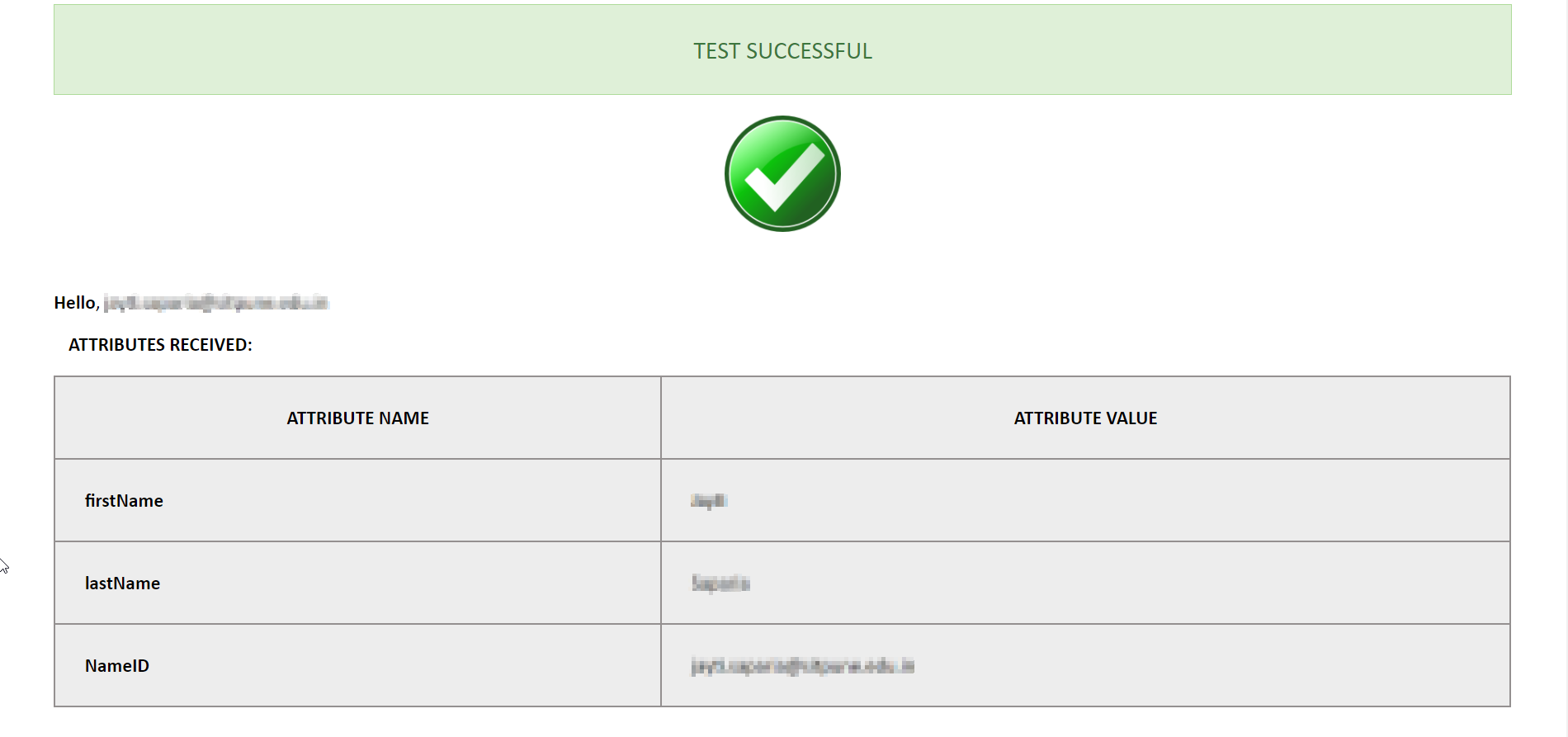

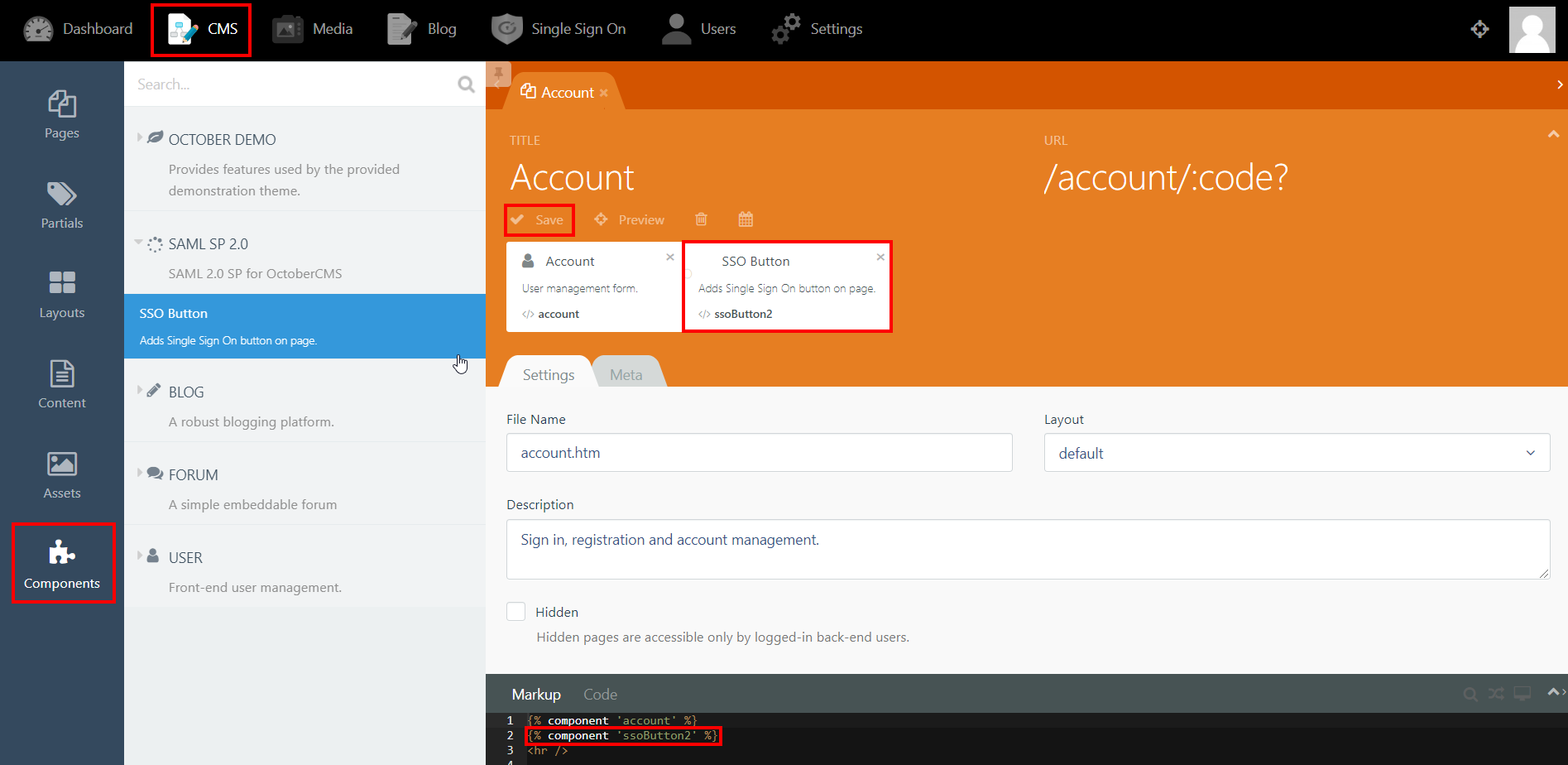

Activez le SSO pour votre application à l'aide de SAML

Activez le SSO pour votre application à l'aide de SAML

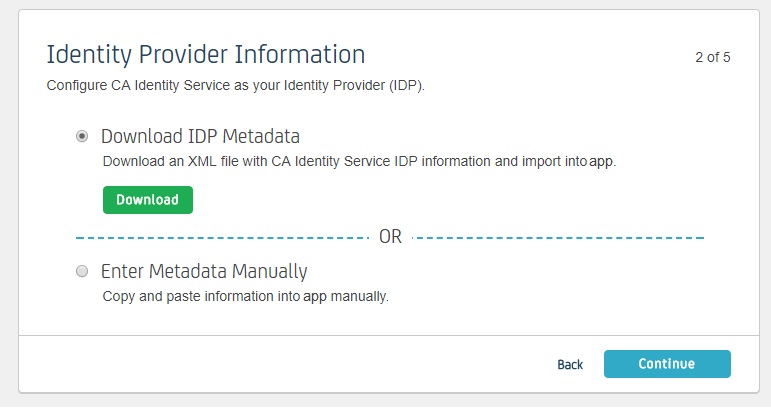

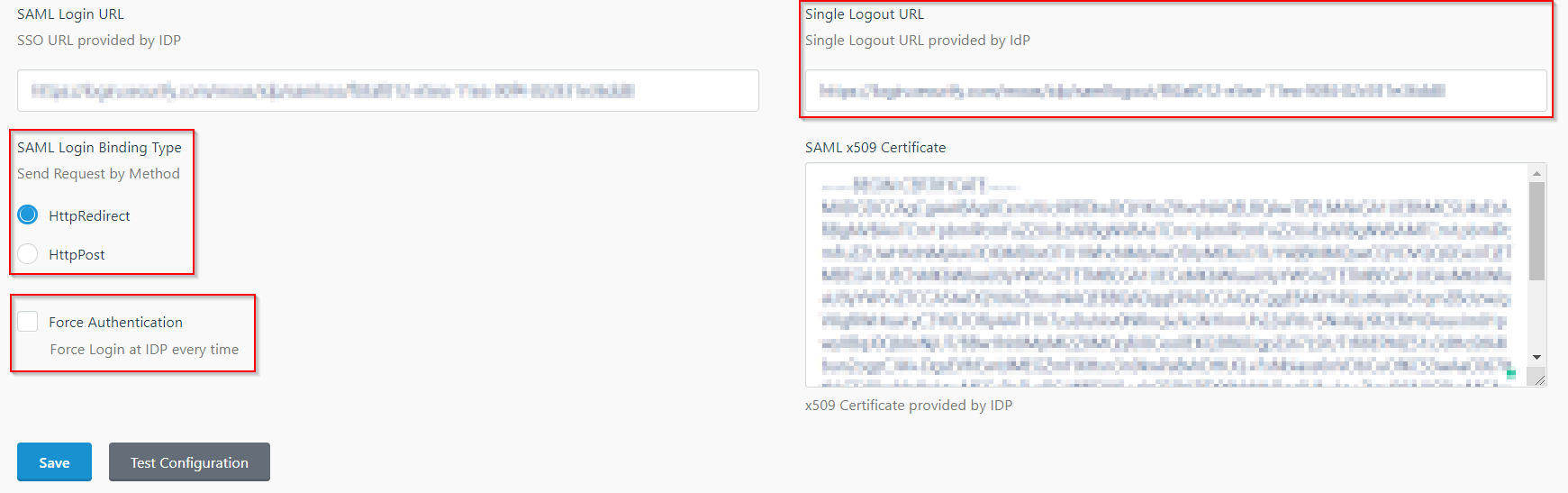

Informations sur le fournisseur d'identité

Informations sur le fournisseur d'identité

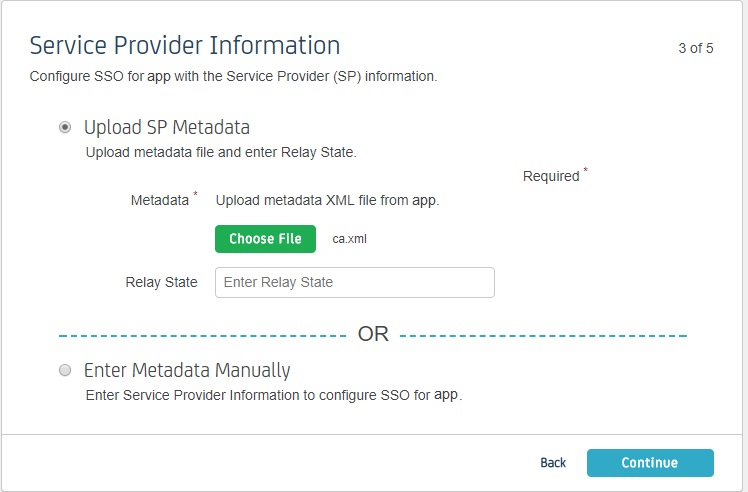

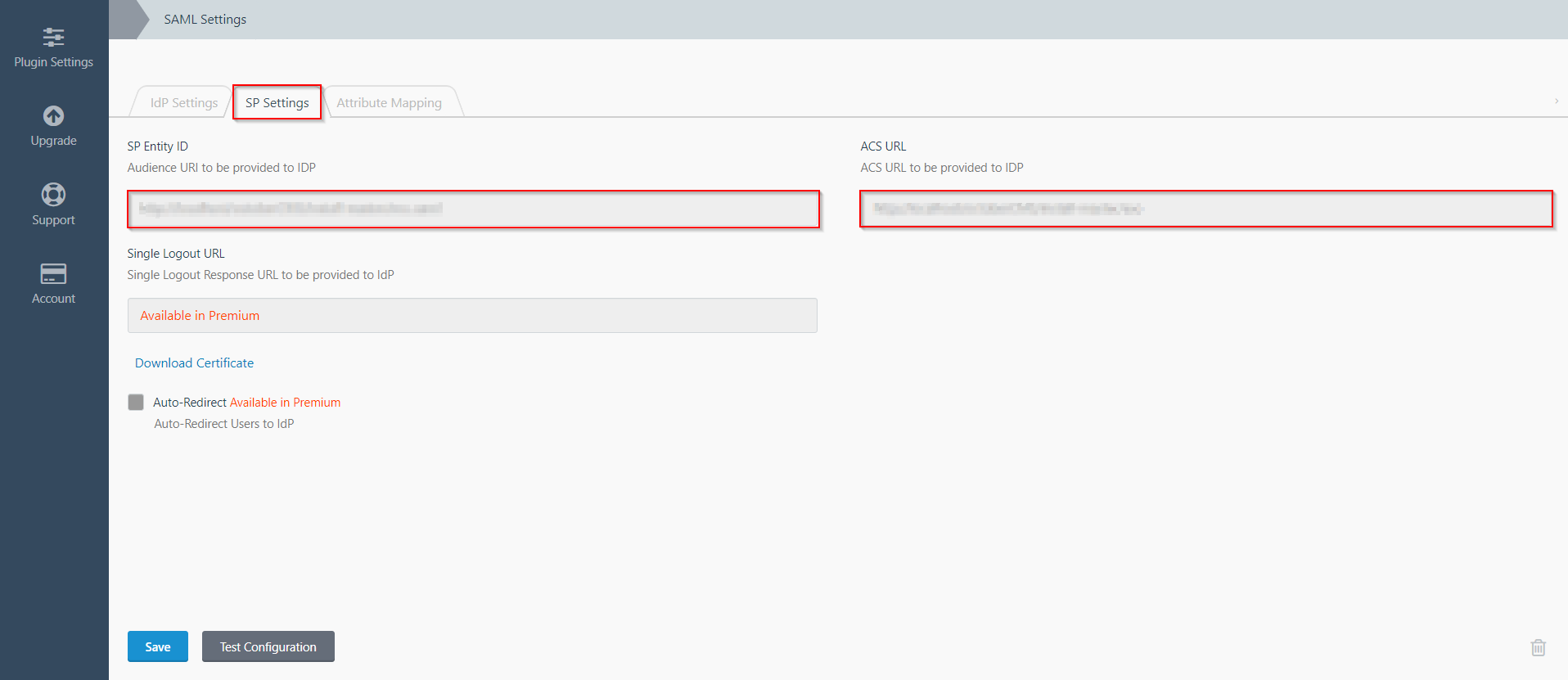

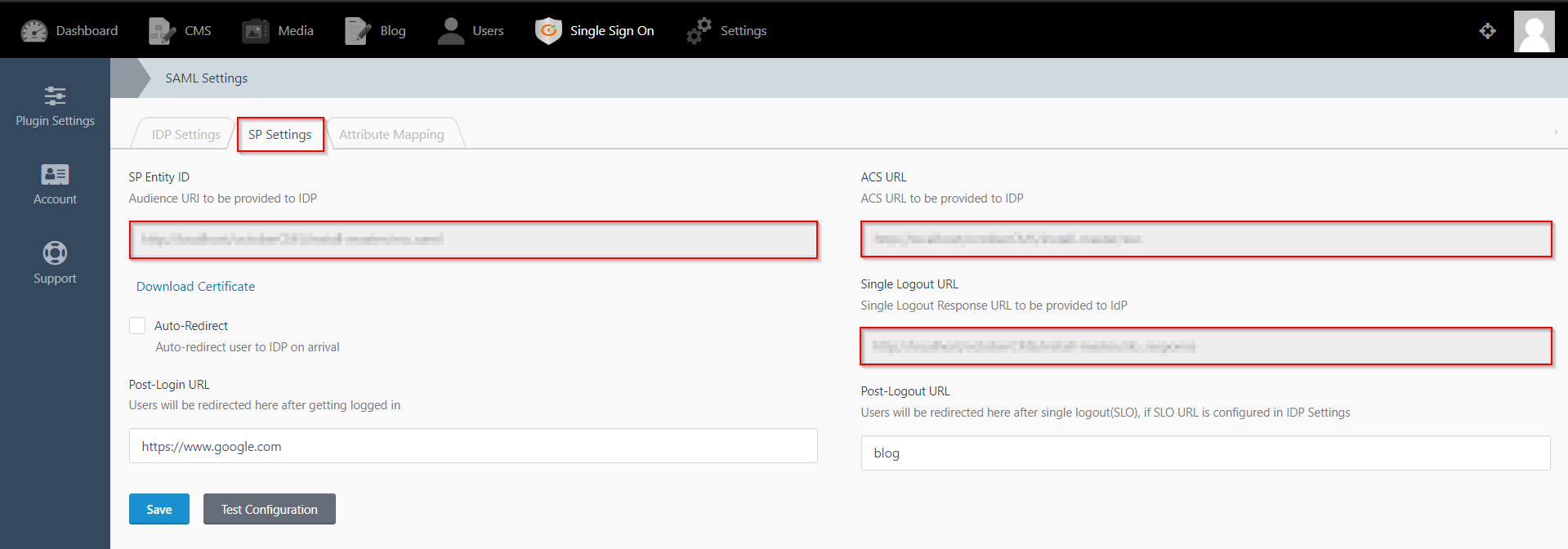

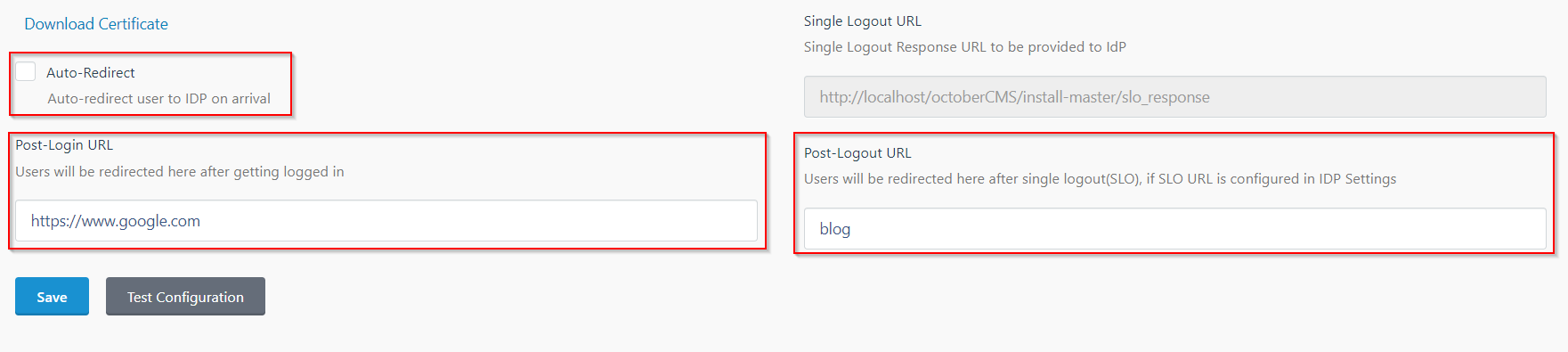

Informations sur le fournisseur de services

Informations sur le fournisseur de services

| Informations à saisir dans CA | Informations à copier à partir du module complémentaire |

| URL du service consommateur d'assertions | URL ACS |

| État du relais | - |

| ID d'entité | ID d'entité SP |

| Format d'ID de nom | Adresse e-mail |

| Fixations | POSTEZ |

| Demandes signées | Oui |

| Certificat | Téléchargez le certificat fourni dans l'onglet SP Info et téléchargez-le ici |

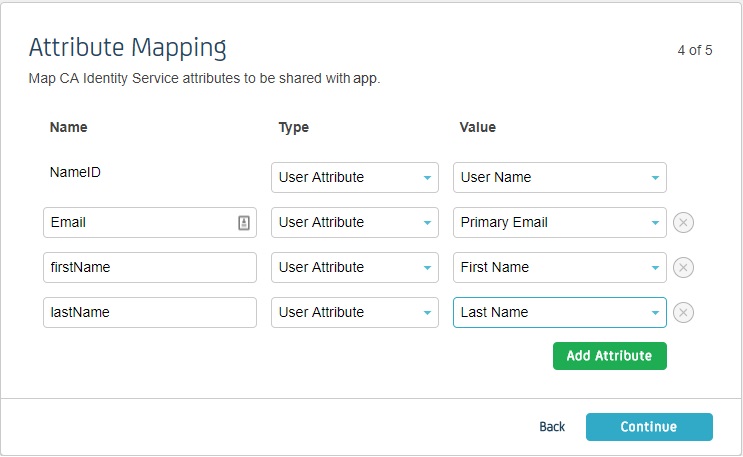

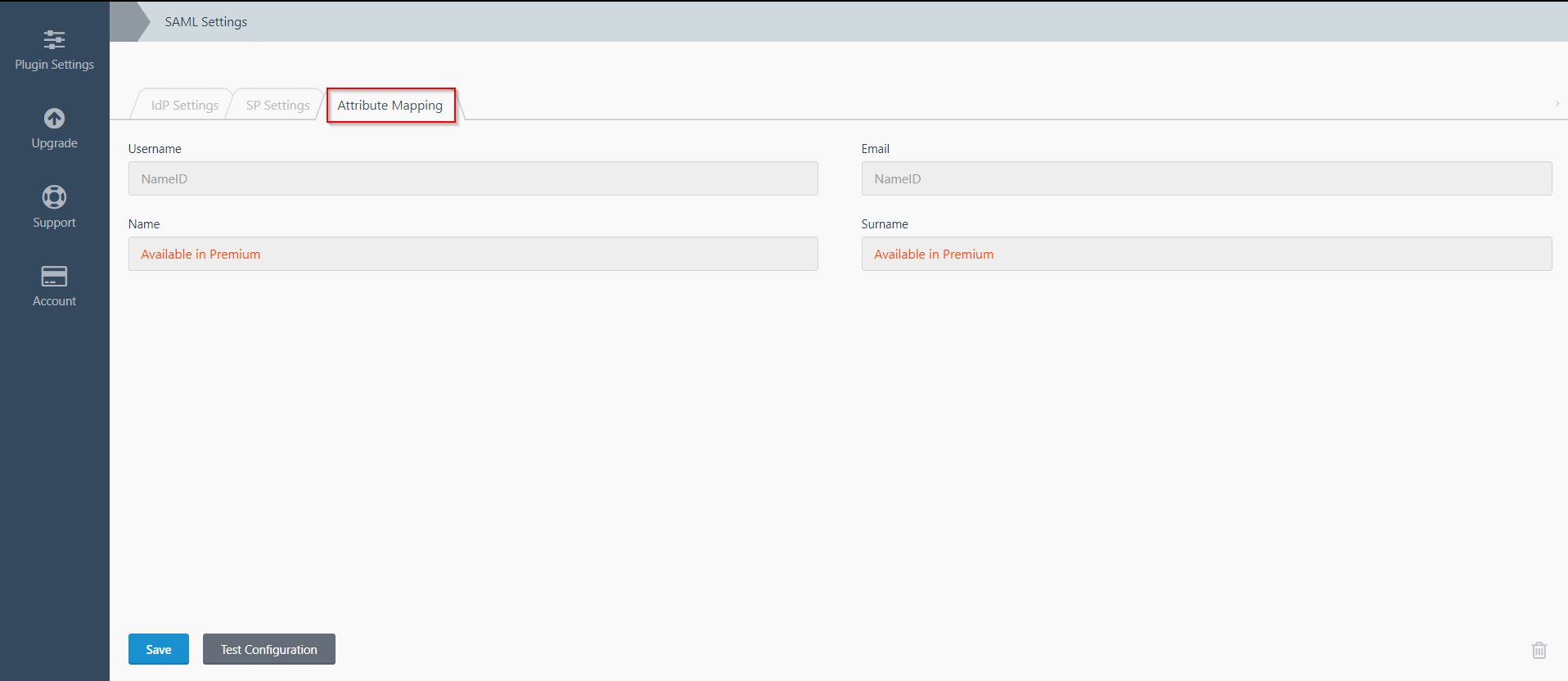

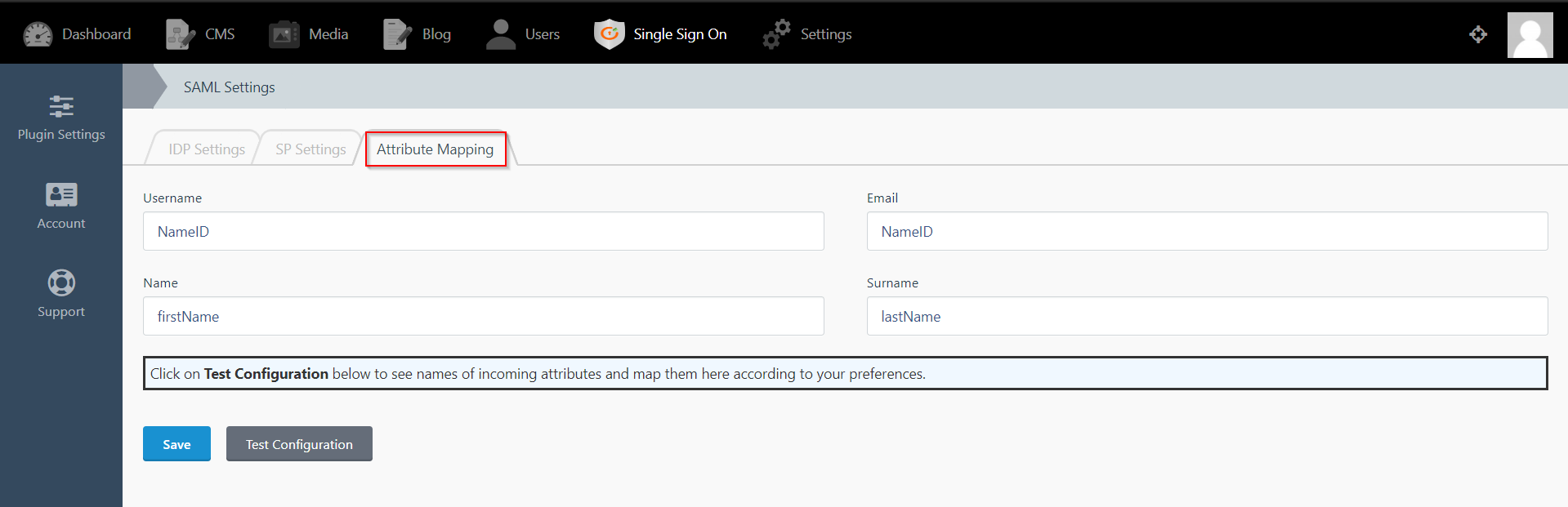

Cartographie d'attributs

Cartographie d'attributs

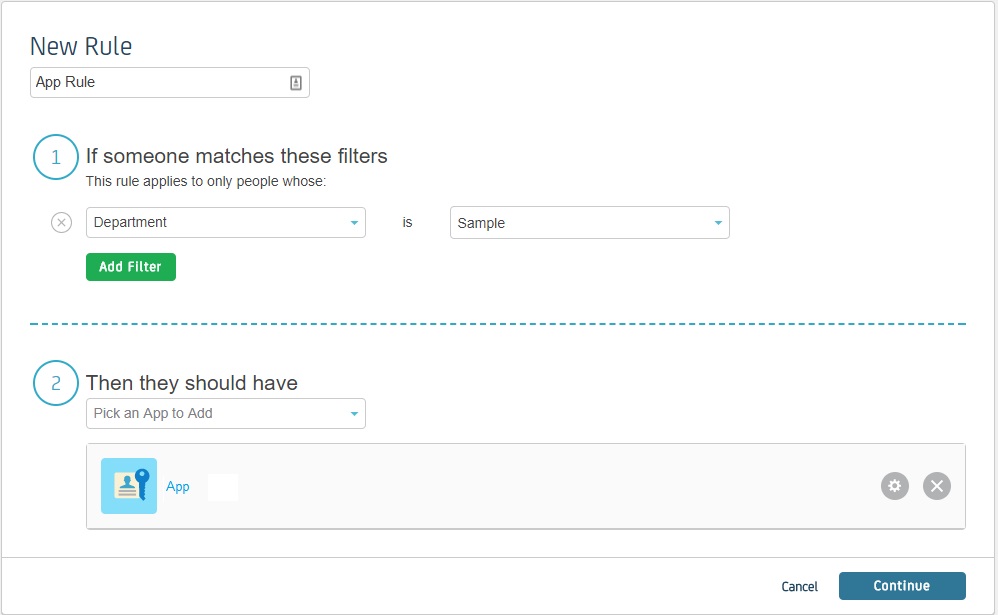

Créer une règle

Créer une règle

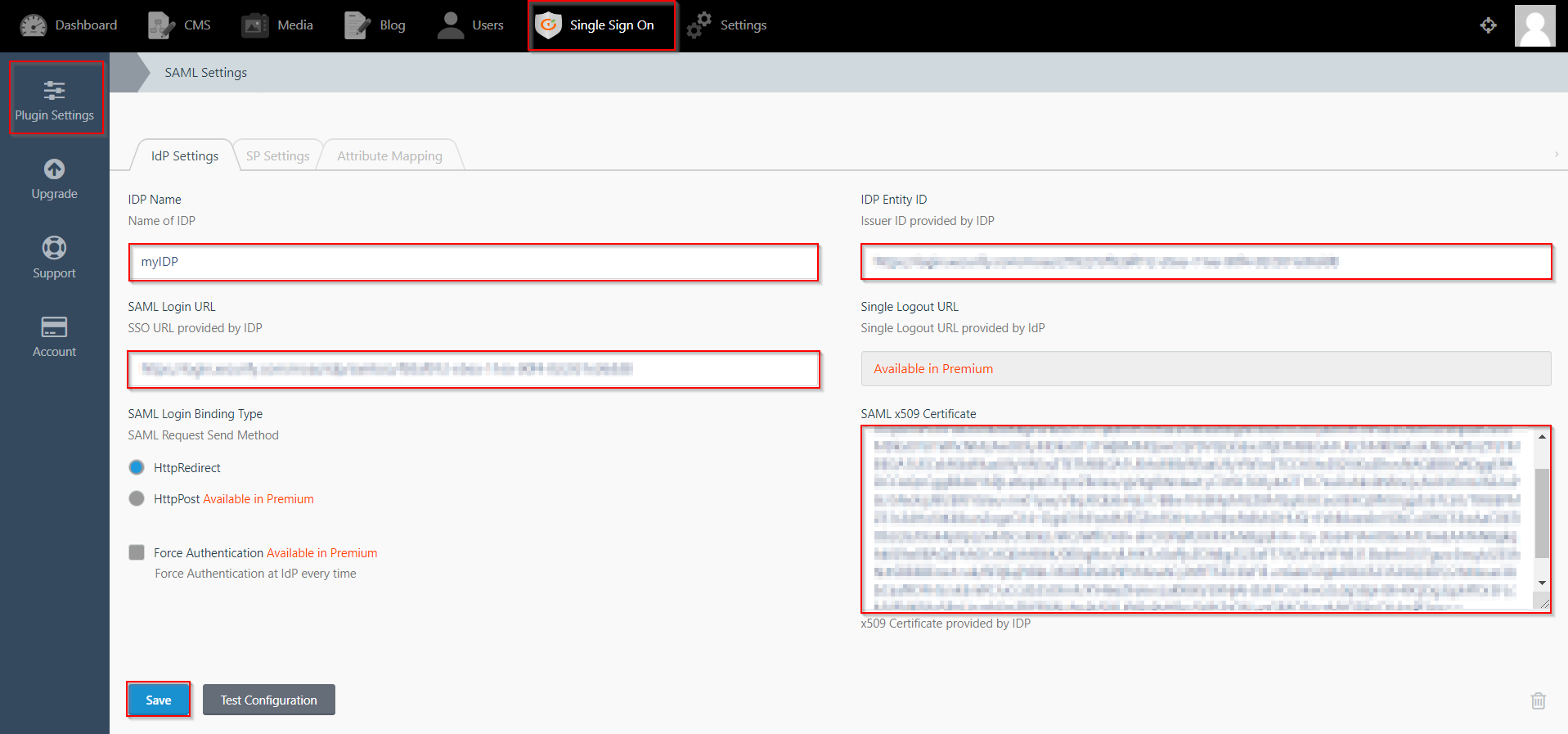

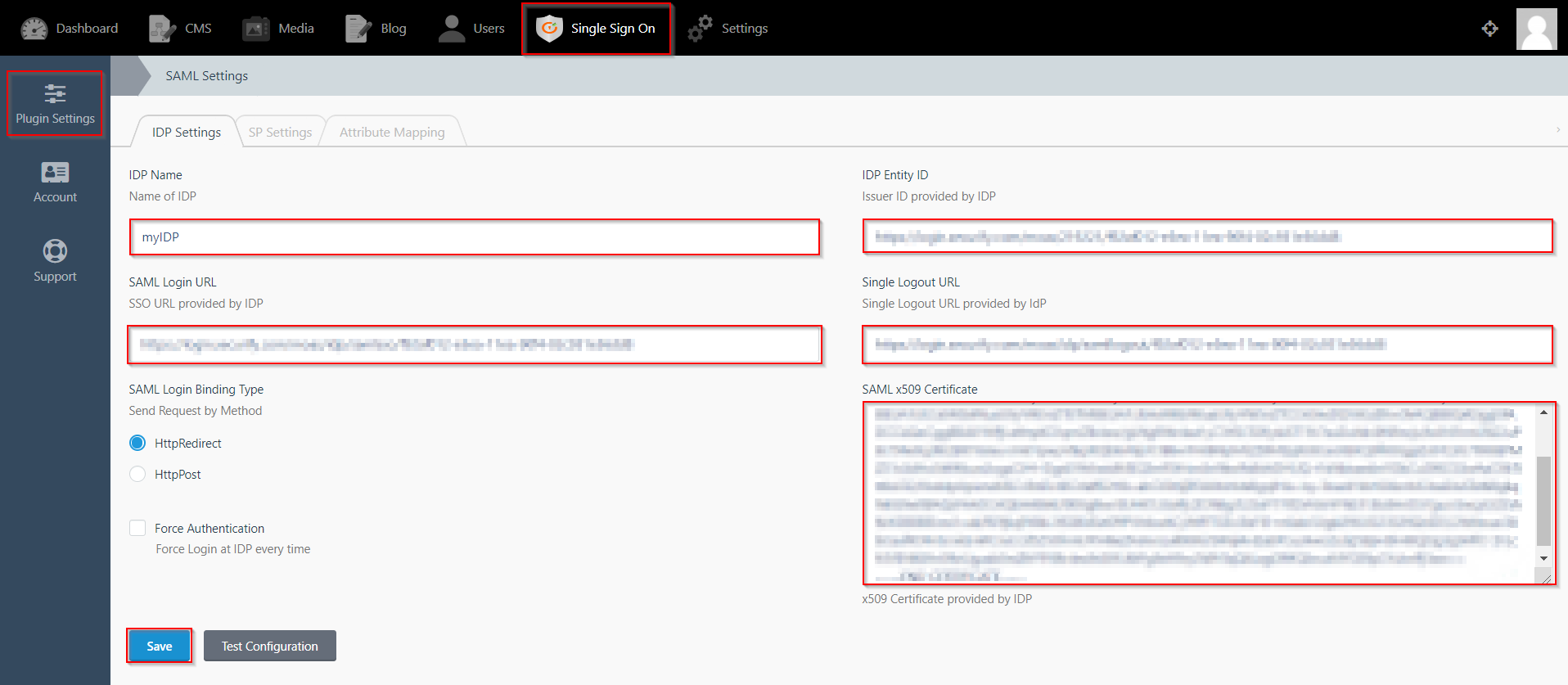

| Nom du fournisseur d'identité : | monIDP |

| ID d'entité IdP : | https://login.xecurify.com/moas/ |

| URL de connexion SAML : | https://login.xecurify.com/moas/idp/samlsso |

| Certificat SAML x509 : | Certificat fourni par votre IdP. |

| Nom du fournisseur d'identité : | monIDP |

| ID d'entité IdP : | https://login.xecurify.com/moas/ |

| URL de connexion SAML : | https://login.xecurify.com/moas/idp/samlsso |

| URL de déconnexion SAML : | https://login.xecurify.com/moas/idp/samllogout/ |

| Certificat SAML x509 : | Certificat fourni par votre IdP. |

Si vous cherchez quelque chose que vous ne trouvez pas, envoyez-nous un e-mail à info@xecurify.com