Résultats de recherche :

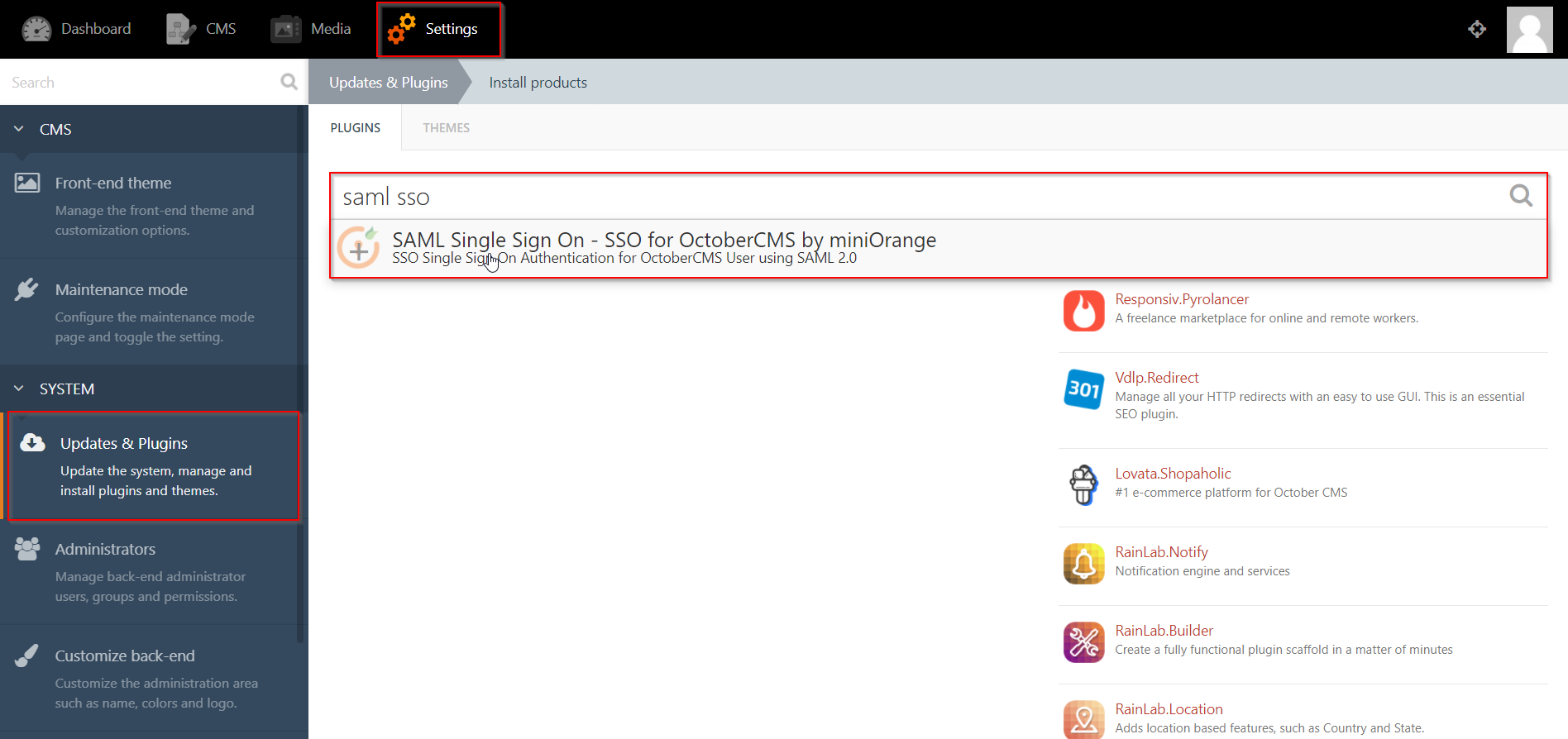

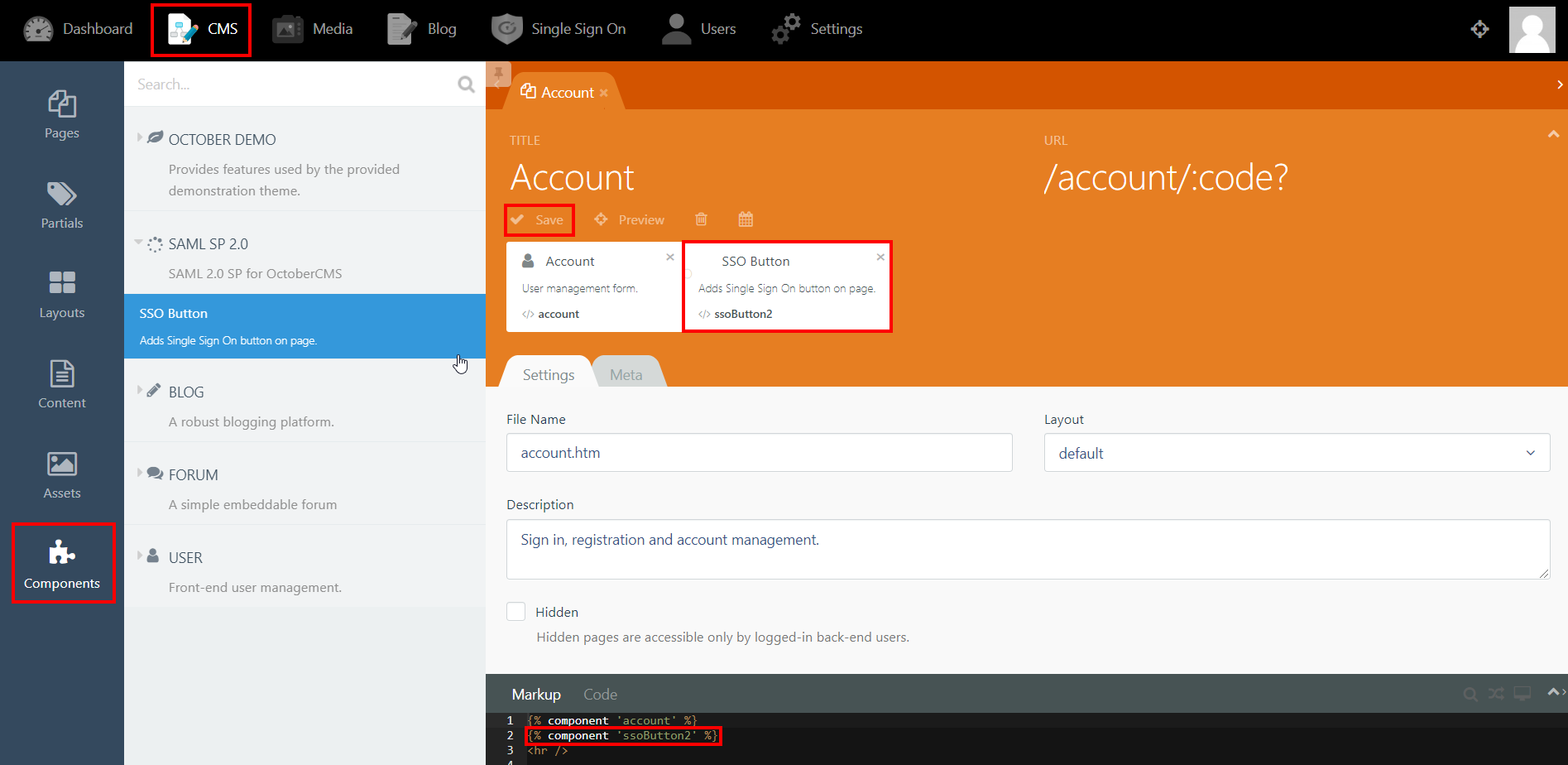

×Le plugin October CMS Single Sign-On (SSO) offre la possibilité d'activer l'authentification unique SAML (SSO) pour vos sites CMS d'octobre. Notre plugin CMS SSO d'octobre est compatible avec tous les fournisseurs d'identité compatibles SAML. Ici, nous allons passer en revue un guide étape par étape pour configurer SAML SSO entre le site CMS d'octobre et votre fournisseur d'identité.

Pour intégrer votre fournisseur d'identité (IDP) avec October CMS, vous avez besoin des éléments suivants :

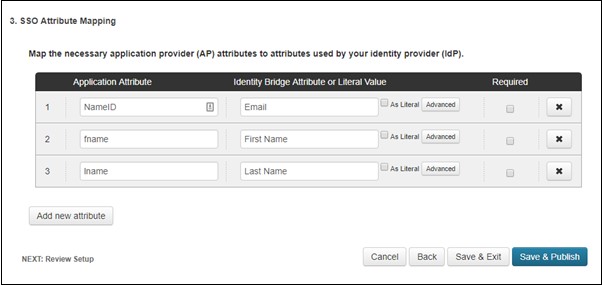

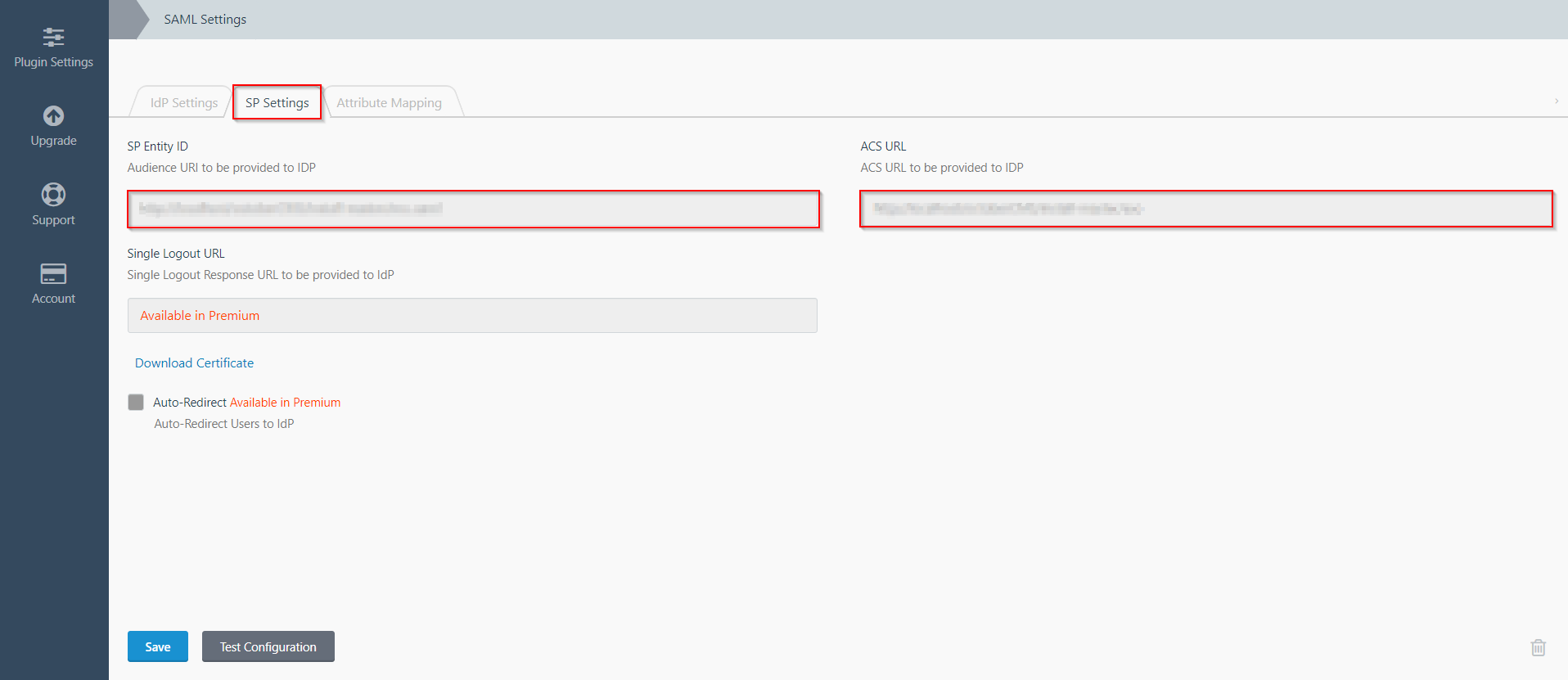

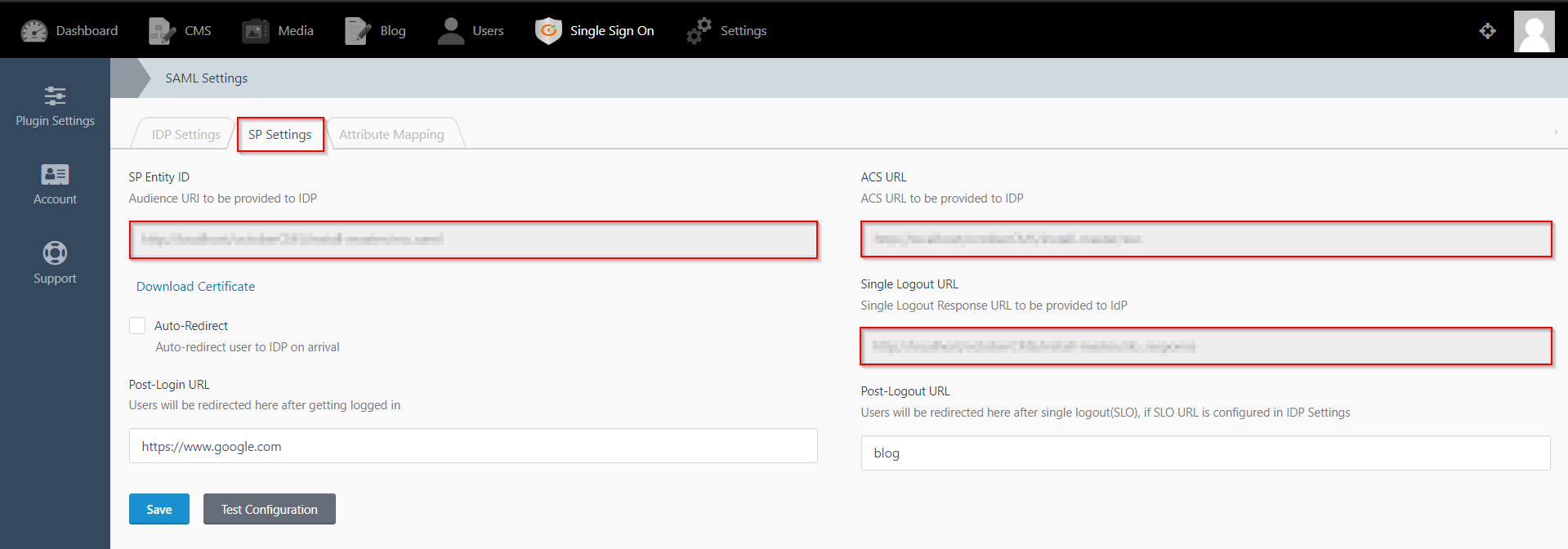

Toutes les informations nécessaires à la configuration du Ping One en tant que métadonnées du plugin IDP ie sont données dans le Informations sur le fournisseur de services onglet du plugin miniOrange SAML.

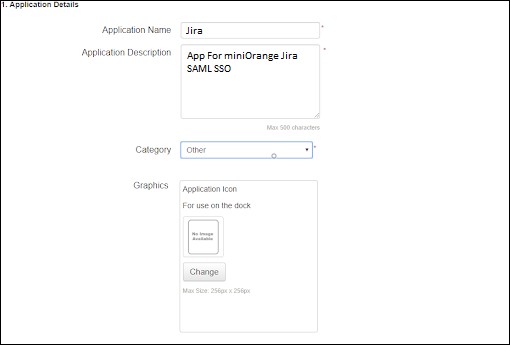

Fournissez les détails de configuration SAML pour l’application.

Fournissez les détails de configuration SAML pour l’application.

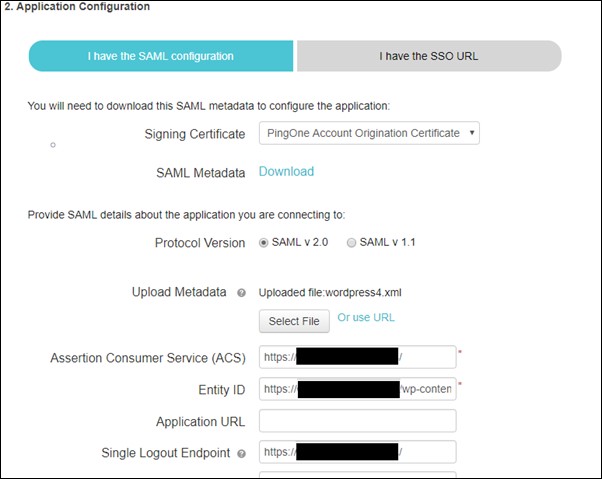

1.Signature. Dans la liste déroulante, sélectionnez le certificat de signature que vous souhaitez utiliser.

2.Métadonnées SAMLCliquez sur Télécharger pour récupérer les métadonnées SAML pour Ping One. Cela fournit les informations de connexion Ping One à l’application.

3.Version du protocole. Sélectionnez la version du protocole SAML appropriée pour votre application.

4.Télécharger des métadonnéesCliquez sur Choisissez Fichier pour télécharger le fichier de métadonnées de l'application. Les entrées pour URL ACS ainsi que ID d'entité vous sera alors fourni. Si vous ne téléchargez pas les métadonnées de l'application, vous devrez saisir ces informations manuellement. Lorsque vous attribuez manuellement un ID d'entité valeur, le ID d'entité doit être unique, sauf si vous attribuez le ID d'entité valeur pour une application privée et gérée (une application fournie et configurée par un PingOne pour Administrateur d'entreprise, plutôt que par un SP.

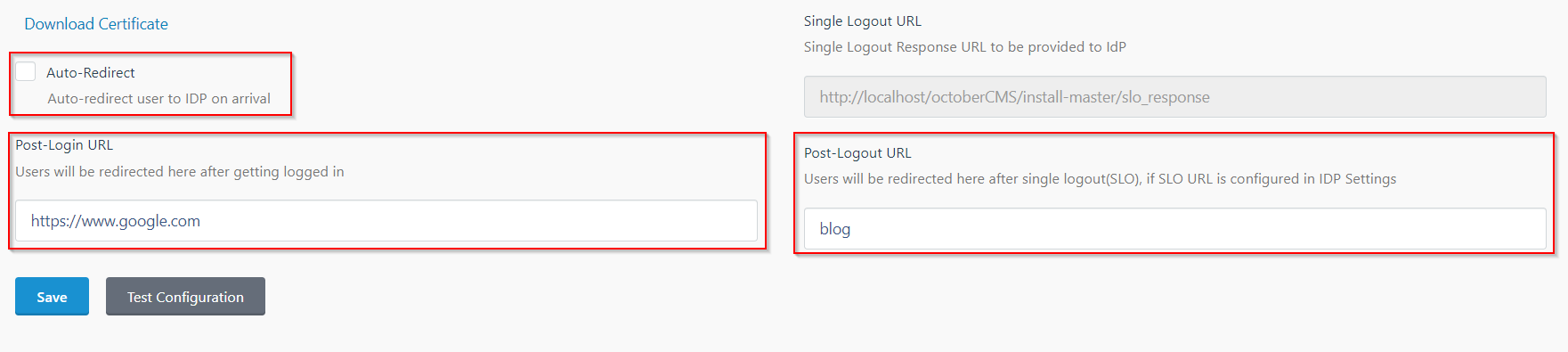

5.Point de terminaison de déconnexion unique. L'URL à laquelle notre service enverra le Déconnexion unique SAML (SLO) demande en utilisant le Type de liaison de déconnexion unique que vous sélectionnez.

6.Point de terminaison de réponse de déconnexion unique. L'URL à laquelle votre service enverra le Réponse du SLO.

7.Type de liaison de déconnexion unique. Sélectionnez le type de liaison (Redirection ou POST) à utiliser pour SLO.

8.Certificat de vérification primaireCliquez sur Choisissez Fichier pour télécharger le certificat de vérification public principal à utiliser pour vérifier les signatures SP sur les demandes et réponses SLO.

9.Algorithme de signature. Utilisez la valeur par défaut ou sélectionnez l'algorithme à utiliser dans la liste déroulante.

En option:

En option:

I.Chiffrer l'assertion. Si cette option est sélectionnée, les assertions que PingOne envoie au SP pour l'application seront cryptées.

II.Certificat de cryptage : Téléchargez le certificat du plugin miniOrange à utiliser pour chiffrer les assertions.

III.Algorithme de cryptage: Choisissez l'algorithme à utiliser pour chiffrer les assertions. Nous recommandons AES_256 (valeur par défaut), mais vous pouvez sélectionner AES_128 à la place.

IV.Algorithme de transport : L'algorithme utilisé pour transporter en toute sécurité la clé de chiffrement. Actuellement, RSA-OAEP est le seul algorithme de transport pris en charge.

V.Forcer la réauthentification. Si cette option est sélectionnée, les utilisateurs ayant une session SSO active en cours seront réauthentifiés par le pont d'identité pour établir une connexion à cette application.

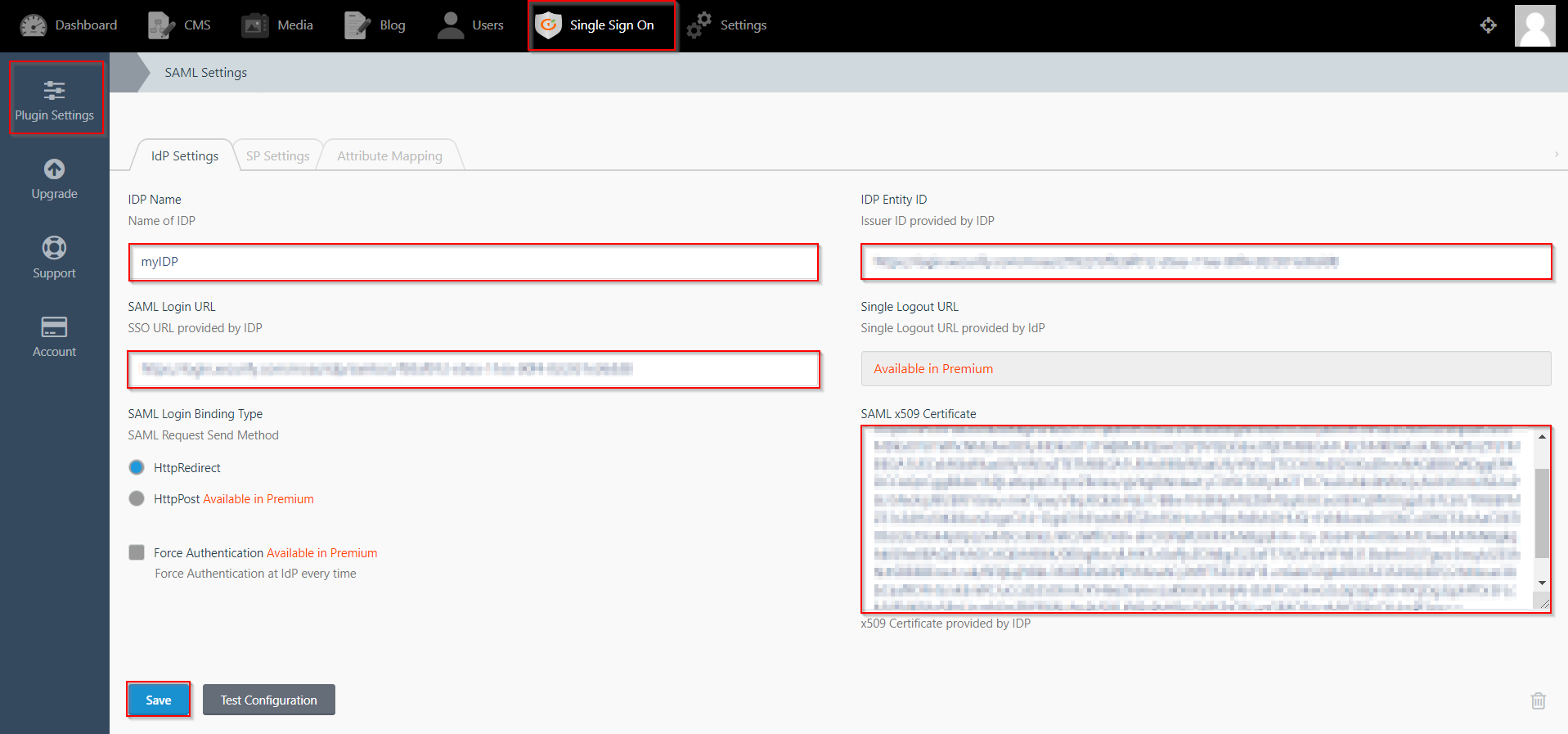

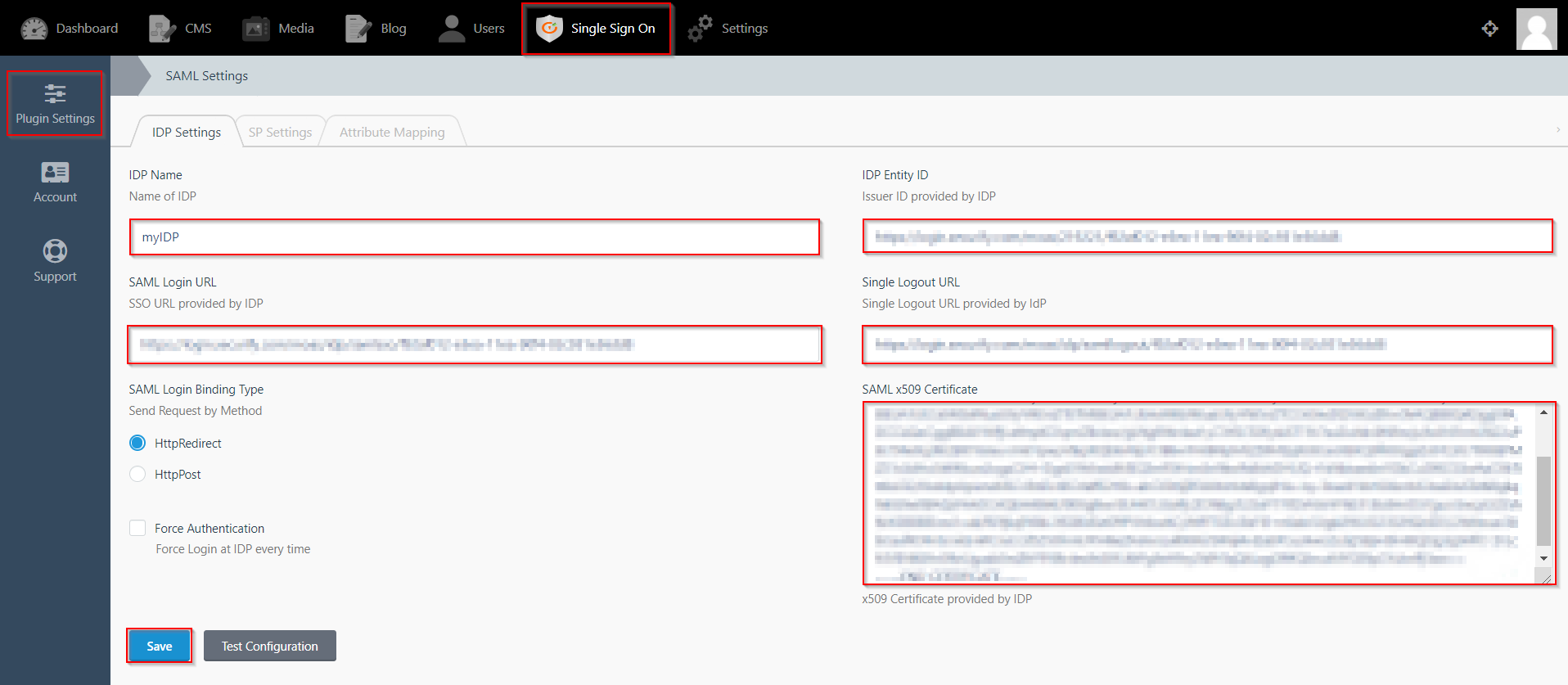

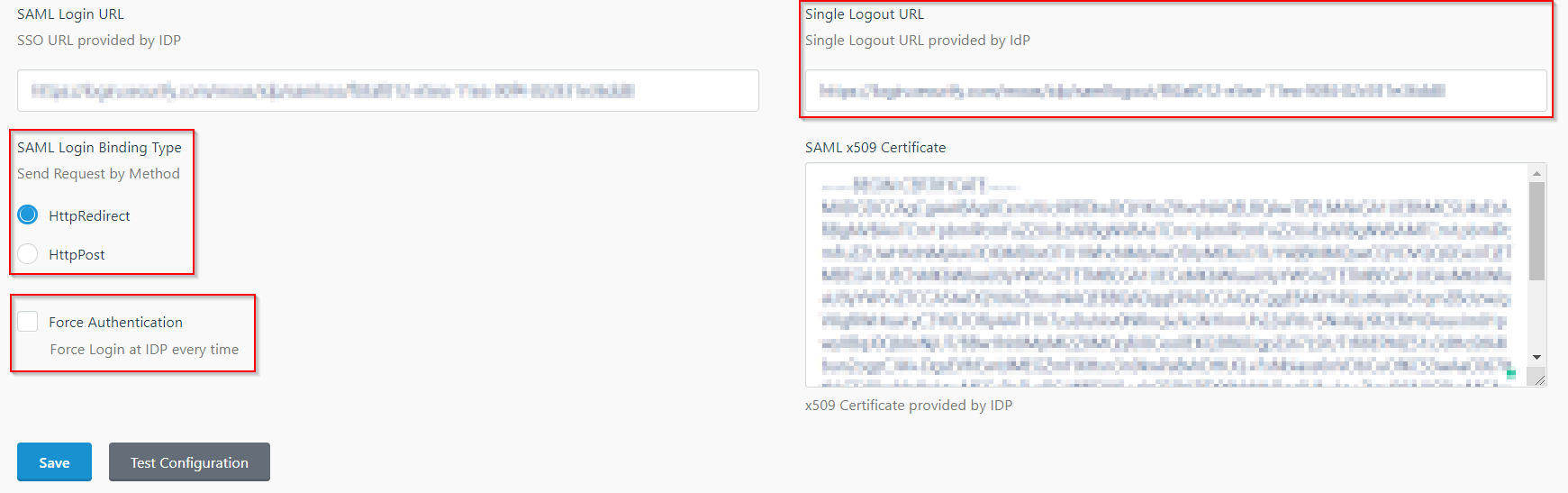

| Nom du fournisseur d'identité : | monIDP |

| ID d'entité IdP : | https://login.xecurify.com/moas/ |

| URL de connexion SAML : | https://login.xecurify.com/moas/idp/samlsso |

| Certificat SAML x509 : | Certificat fourni par votre IdP. |

| Nom du fournisseur d'identité : | monIDP |

| ID d'entité IdP : | https://login.xecurify.com/moas/ |

| URL de connexion SAML : | https://login.xecurify.com/moas/idp/samlsso |

| URL de déconnexion SAML : | https://login.xecurify.com/moas/idp/samllogout/ |

| Certificat SAML x509 : | Certificat fourni par votre IdP. |

Si vous cherchez quelque chose que vous ne trouvez pas, envoyez-nous un e-mail à info@xecurify.com