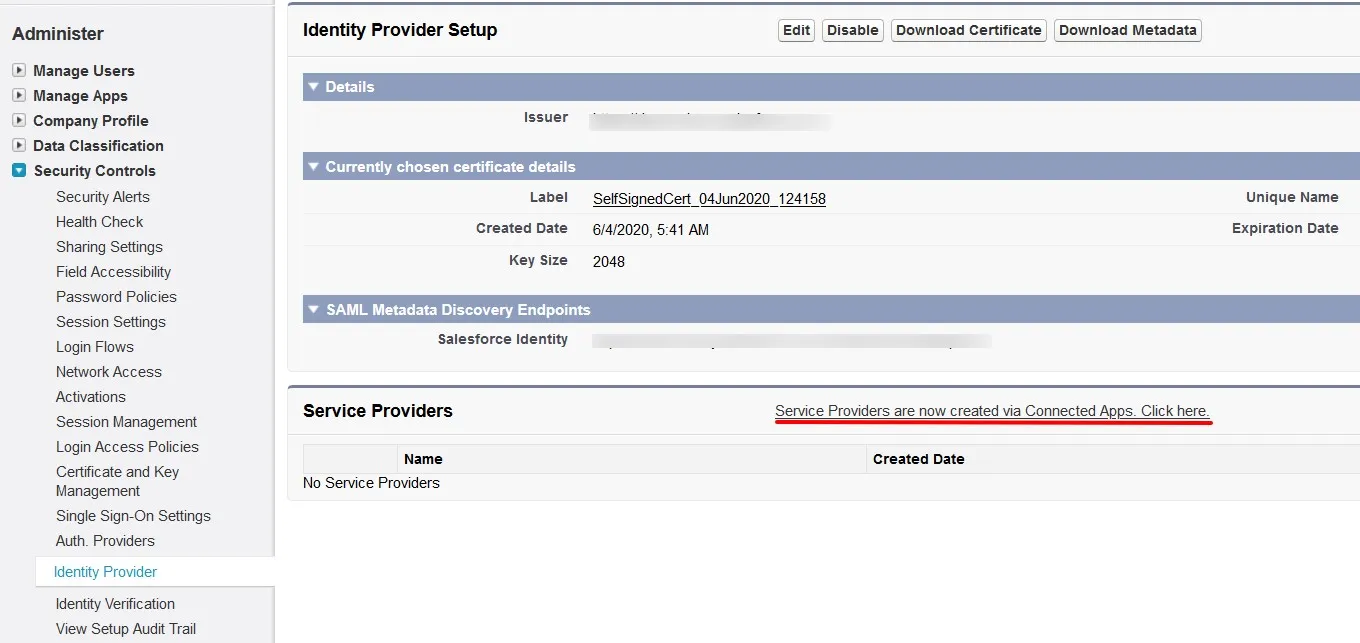

Étape 1 : configurer Salesforce en tant que fournisseur d'identité

- Connectez-vous à votre Salesforce compte.

- Basculer vers Salesforce classique mode dans le menu Profil, puis accédez au installation .

- Dans le volet gauche, sélectionnez Contrôles de sécuritéFournisseur d'identité.

- Dans le Prestataire de services section, cliquez sur le lien pour créer le Prestataire de services en utilisant Applications connectées.

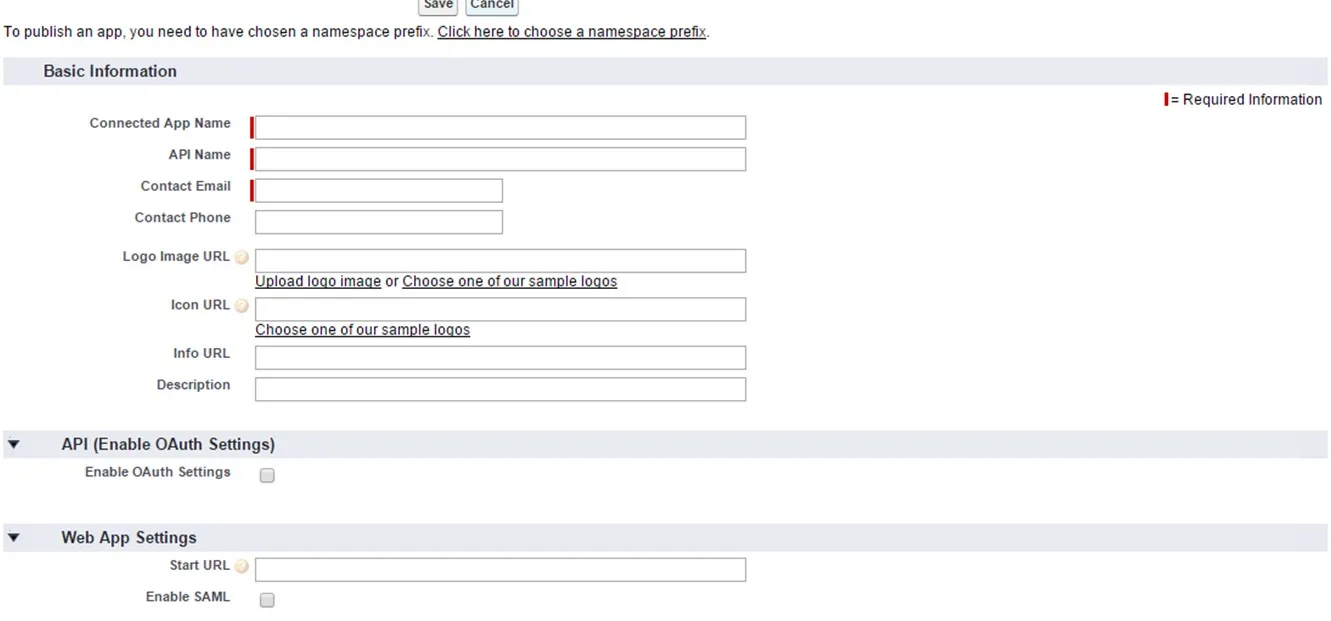

- Entrer Nom de l'application connectée, Nom de l'API ainsi que Courriel.

- En vertu des Normes sur l’information et les communications, les organismes doivent rendre leurs sites et applications Web accessibles. Ils y parviennent en conformant leurs sites Web au niveau AA des Web Content Accessibility Guidelines (WCAG). Paramètres de l'application Web, vérifier la Activer SAML case à cocher et entrez les valeurs suivantes :

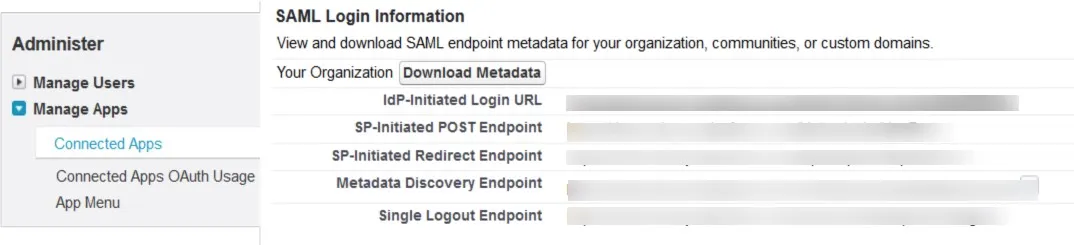

- Maintenant, dans le volet de gauche, sous Administrer , allez à Gérer les applicationsApplications connectées. Cliquez sur l'application que vous venez de créer.

- Sous Profils cliquez sur la rubrique Gérer les profils et sélectionnez les profils auxquels vous souhaitez donner accès pour vous connecter via cette application.

- Sous Informations de connexion SAML, cliquer sur Télécharger les métadonnées.

- Conservez ces métadonnées à portée de main pour les prochaines étapes.

| ID d'entité | SP-EntityID / Émetteur de Informations sur le fournisseur de services Languette |

| URL ACS | URL ACS (AssertionConsumerService) de Informations sur le fournisseur de services Languette |

| Type de sujet | Nom d'utilisateur |

| Format d'identification du nom | urn:oasis:noms:tc:SAML:2.0:nameid-format:persistent |

Étape 2 : Configurer Confluence en tant que fournisseur de services

Nous allons maintenant passer en revue les étapes pour configurer Confluence en tant que fournisseur de services à l'aide du module complémentaire miniOrange :

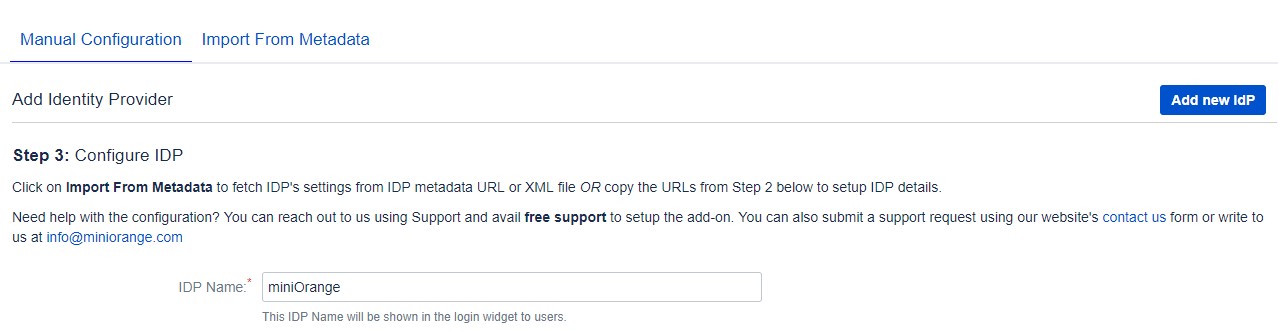

Configurer le fournisseur d'identité

Étape 1. Ajout des paramètres IDP dans le module complémentaire

- Avec les informations qui vous ont été fournies par votre IDP, vous pouvez configurer les paramètres IdP de 3 manières.

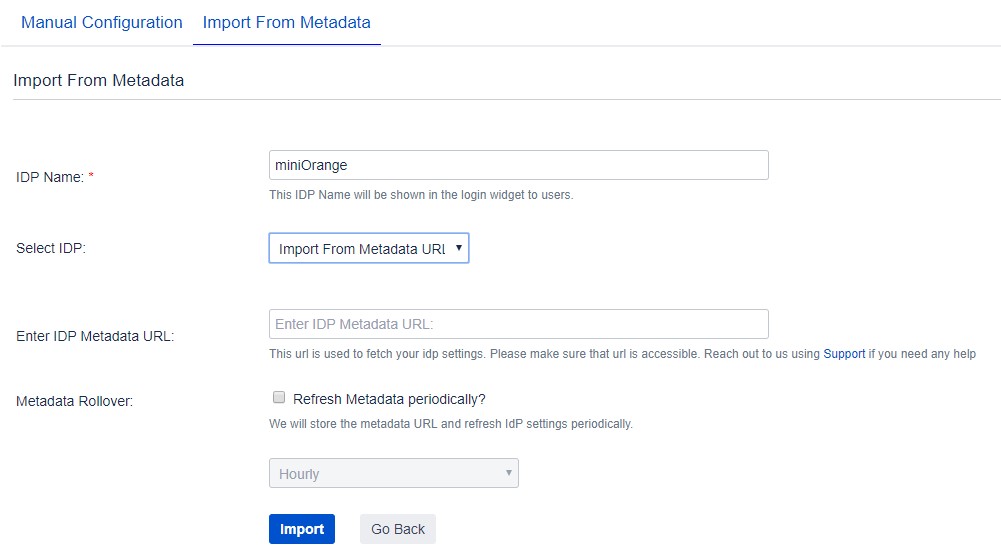

- Cliquez sur Importer à partir de métadonnées in Configurer le fournisseur d'identité languette.

- Sélectionnez le fournisseur d'identité : Importer à partir de l'URL des métadonnées.

- Saisissez l'URL de vos métadonnées.

- Si votre IDP modifie les certificats à intervalles réguliers (par exemple Azure AD), vous pouvez sélectionner Actualiser les métadonnées périodiquement. Sélectionner 5 minutes pour les meilleurs résultats.

- Cliquez L’.

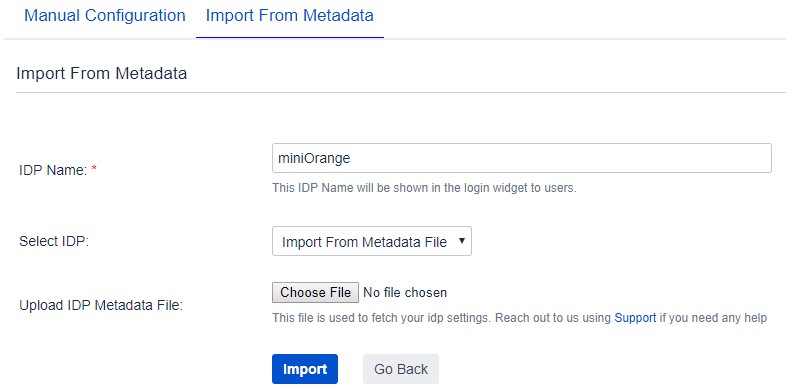

- Cliquez sur Importer à partir de métadonnées in Configurer le fournisseur d'identité languette.

- Sélectionnez le fournisseur d'identité: Importer à partir du fichier de métadonnées.

- Téléchargez le fichier de métadonnées.

- Cliquez L’.

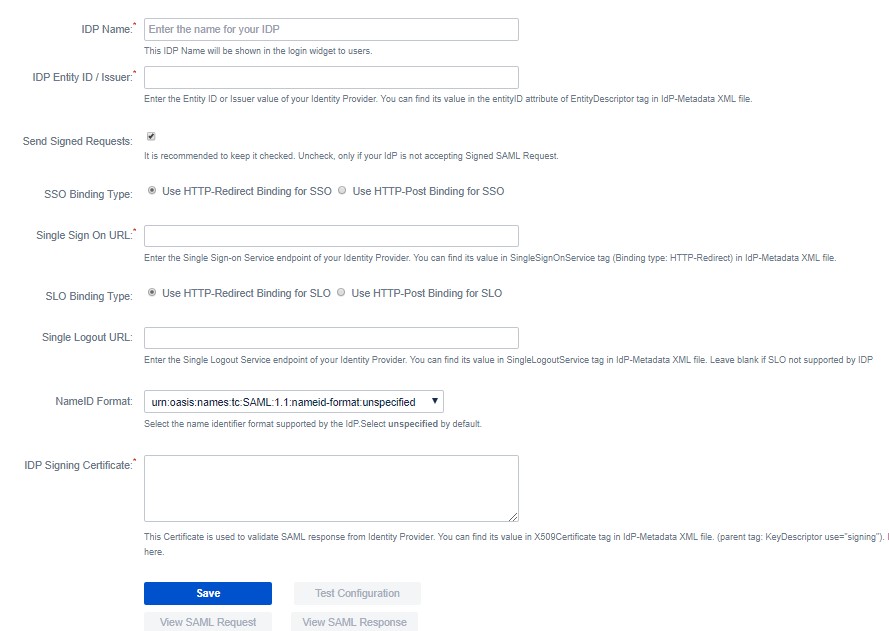

- Cliquez sur Configurer le fournisseur d'identité et entrez les détails suivants.

Par URL de métadonnées :

Par URL de métadonnées :

En téléchargeant le fichier XML de métadonnées :

En téléchargeant le fichier XML de métadonnées :

Configuration manuelle :

Configuration manuelle :

1. Nom du PDI

2. ID d'entité IDP

3. URL d'authentification unique

4. URL de déconnexion unique

5. Certificat X.509

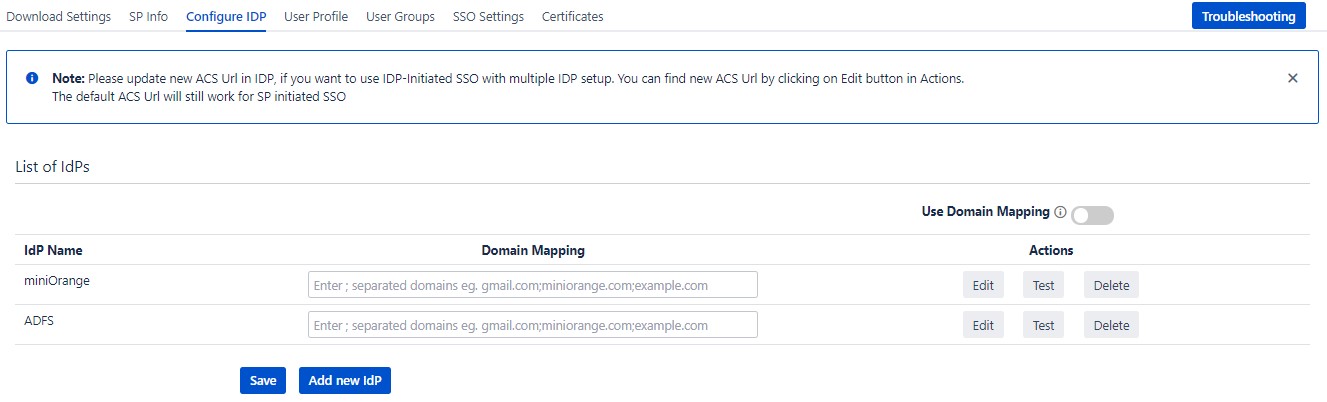

Configurer plusieurs fournisseurs d'identité

Étape 1 : Ajouter un nouvel IdP

- Cliquez sur Ajouter un nouveau fournisseur d'identité bouton indiqué dans le coin supérieur droit. Vous pouvez configurer l'IdP en utilisant l'une de ces 3 méthodes.

Étape 2 : Liste des fournisseurs d'identité

- Une fois les points de terminaison IdP configurés avec succès, vous verrez la liste de tous les IdP.

- Vous pouvez modifier les points de terminaison des métadonnées à l'aide Modifier option.

- Cliquez sur Teste pour vérifier votre réponse IdP. Il affiche Test réussi avec un ensemble d'attributs que vous avez configurés dans votre IdP. Vous pouvez effectuer une authentification unique une fois le test réussi.

- Vous pouvez supprimer l'IdP de la liste en utilisant Supprimer option.

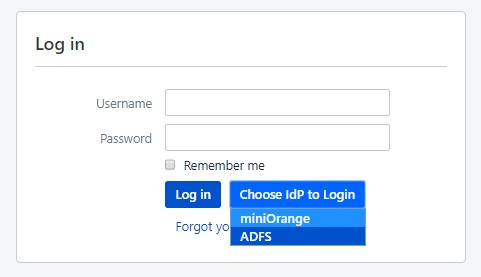

Étape 3 : authentification unique

- Sélectionnez votre IdP dans la liste. Il vous redirigera vers la page de connexion IdP sélectionnée.

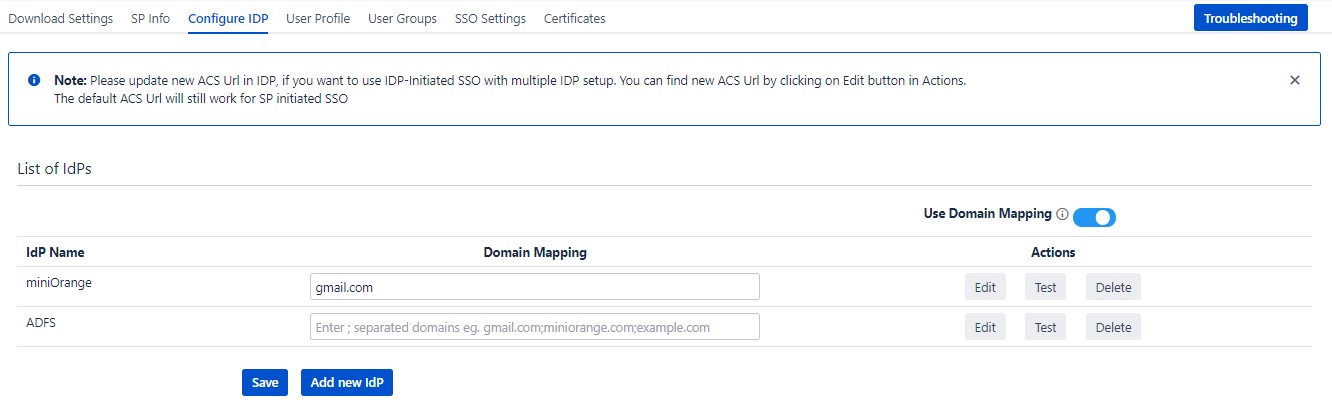

Étape 4 : Mappage de domaine

- Activer le mappage de domaine à l'aide Utiliser le mappage de domaine option.

- Saisissez le nom de domaine IdP. Remarque : Pour cette fonctionnalité, vous devez configurer le nom de domaine pour chaque IDP de la liste.

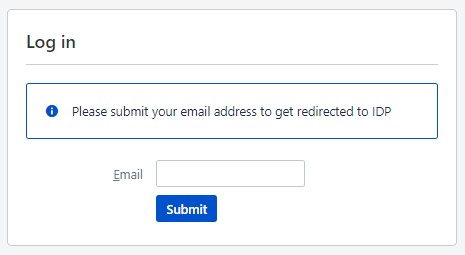

Étape 5 : authentification unique à l'aide du mappage de domaine

- Entrez l'adresse e-mail de l'utilisateur. Il vérifiera votre nom de domaine avec le domaine configuré s'il correspond, puis il vous redirigera vers la page de connexion du fournisseur d'identité respective.

Étape 3 : Configuration des attributs du profil utilisateur Confluence

-

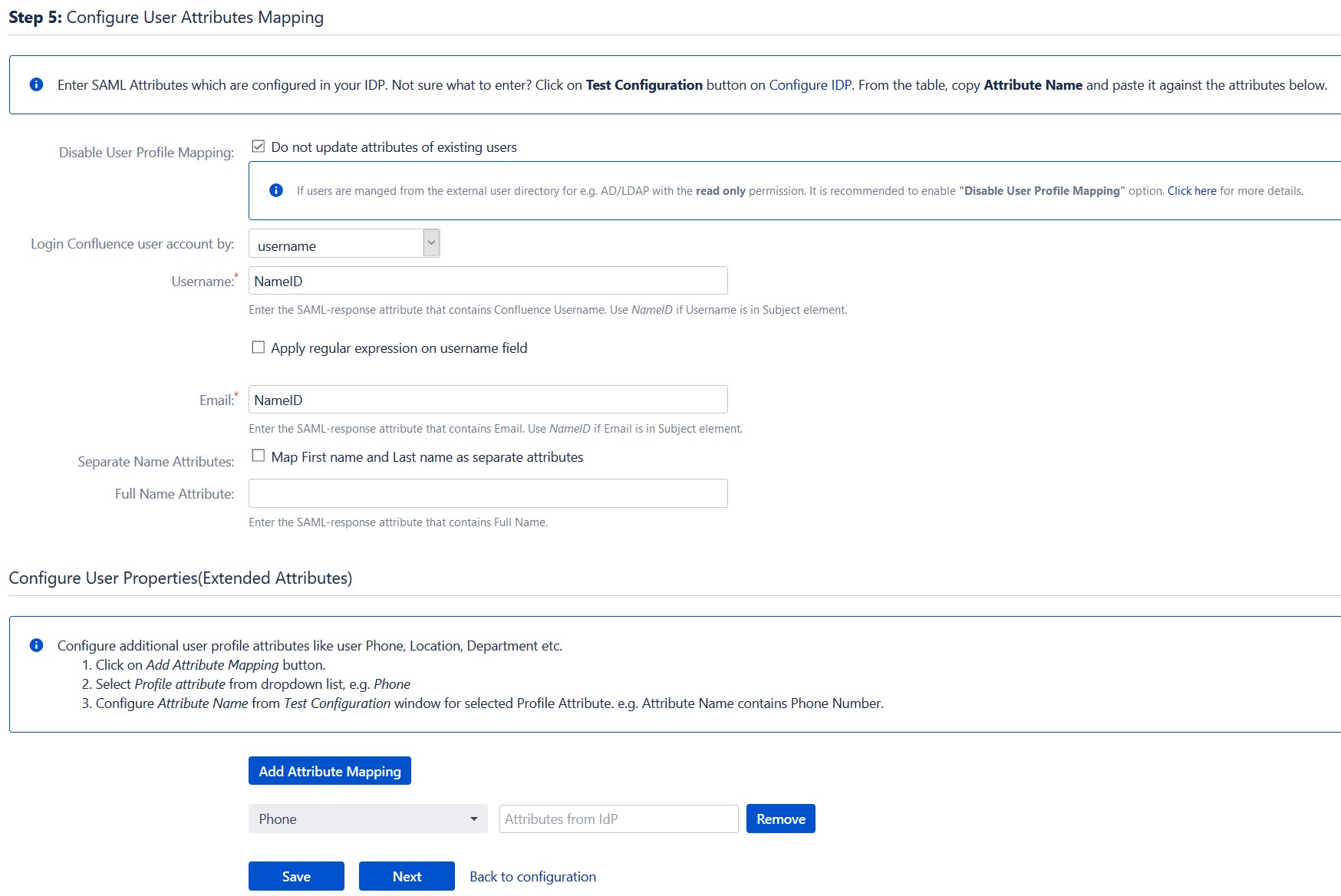

Nous allons configurer les attributs du profil utilisateur pour Confluence. Si vos utilisateurs sont stockés dans un répertoire en lecture seule, veuillez vérifier Désactiver le mappage du profil utilisateur dans l'onglet Profil utilisateur et suivez les étapes indiquées dans Faire correspondre un utilisateur.

- Cliquez sur Configurer le fournisseur d'identité languette. Faites défiler vers le bas et cliquez sur Configuration du test.

- Vous verrez toutes les valeurs renvoyées par votre IDP à Confluence dans un tableau. Si vous ne voyez pas de valeur pour le prénom, le nom, l'e-mail ou le nom d'utilisateur, effectuez les paramètres requis dans votre IDP pour renvoyer ces informations.

- Une fois que vous voyez toutes les valeurs dans la configuration du test, laissez la fenêtre ouverte et accédez à Profil de l'utilisateur languette.

- Dans cet onglet, remplissez les valeurs en faisant correspondre le nom de l'attribut. Par exemple, si le nom de l'attribut dans la fenêtre Configuration du test est NameID, saisissez NameID en regard du nom d'utilisateur.

- La configuration du nom d'utilisateur et de l'adresse e-mail est requise si vous souhaitez permettre aux utilisateurs de s'inscrire. Si vous souhaitez que les utilisateurs existants se connectent uniquement, configurez l'attribut à l'aide duquel vous ferez correspondre l'utilisateur dans Confluence.

- Cliquez sur Profil de l'utilisateur languette

- Sélectionnez le nom d'utilisateur ou l'adresse e-mail pour la connexion/recherche du compte utilisateur Confluence en

- Entrez le nom de l'attribut d'IDP qui correspond au nom d'utilisateur ou à l'e-mail en utilisant Trouver les attributs corrects.

un. Trouver les attributs corrects

b. Définition des attributs de profil

c. Faire correspondre un utilisateur

Lorsque l'utilisateur se connecte à Confluence, l'une des données/attributs de l'utilisateur provenant de l'IDP est utilisé pour rechercher l'utilisateur dans Confluence. Ceci est utilisé pour détecter l'utilisateur dans Confluence et connecter l'utilisateur au même compte.

Étape 4 : attribution de groupes aux utilisateurs

-

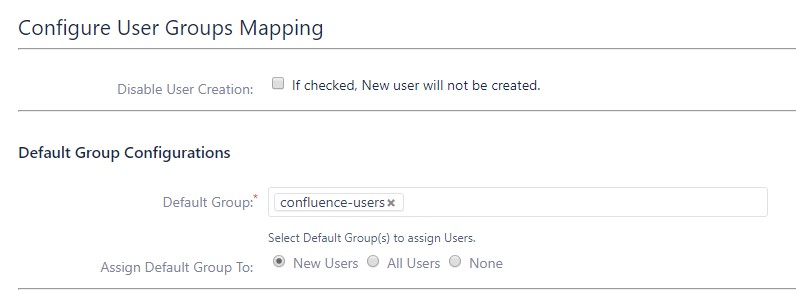

Nous allons configurer les attributs des groupes d'utilisateurs pour Confluence. Si vos utilisateurs sont stockés dans un répertoire Lecture seule, Vérifiez s'il vous plaît Désactiver le mappage de groupe dans l'onglet Groupes d'utilisateurs et passez à Définition du groupe par défaut.

- Sélectionnez les utilisateurs Groupe par défaut dans l'onglet Groupes d'utilisateurs. Si aucun groupe n'est mappé, les utilisateurs sont ajoutés par défaut à ce groupe.

- Vous pouvez activer les groupes par défaut pour Tous les utilisateurs or Nouveaux utilisateurs en utilisant l'option.Sélectionner Aucun si vous ne souhaitez attribuer aucun groupe par défaut aux utilisateurs SSO. Utilisation de l'option Activer les groupes par défaut pour.

- Tout comme nous avons trouvé le nom d'attribut pour les attributs de profil utilisateur, nous trouvons l'attribut de groupe.

- Cliquez sur Configurer le fournisseur d'identité languette. Faites défiler vers le bas et cliquez sur Configuration du test.

- Vous verrez toutes les valeurs renvoyées par votre IDP à Confluence dans un tableau. Si vous ne voyez pas d'intérêt avec les groupes, effectuez les paramètres requis dans votre IDP pour renvoyer les noms de groupe.

- Une fois que vous voyez toutes les valeurs dans la configuration du test, laissez la fenêtre ouverte et accédez à Groupes d'utilisateurs languette.

- Entrez le nom d'attribut du groupe par rapport à Attribut de groupe.

- En cliquant Désactiver le mappage de groupe option si vous ne souhaitez pas mettre à jour les groupes d’utilisateurs existants.

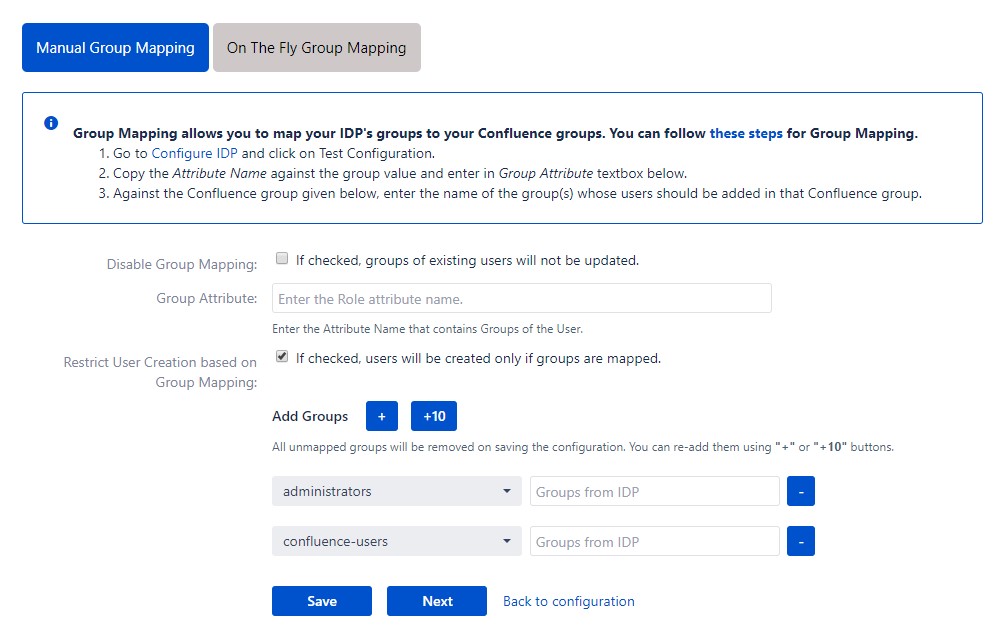

- Mappage de groupe manuel : Si les noms des groupes dans Confluence sont différents de ceux des groupes correspondants dans IDP, vous devez alors utiliser le mappage de groupe manuel.

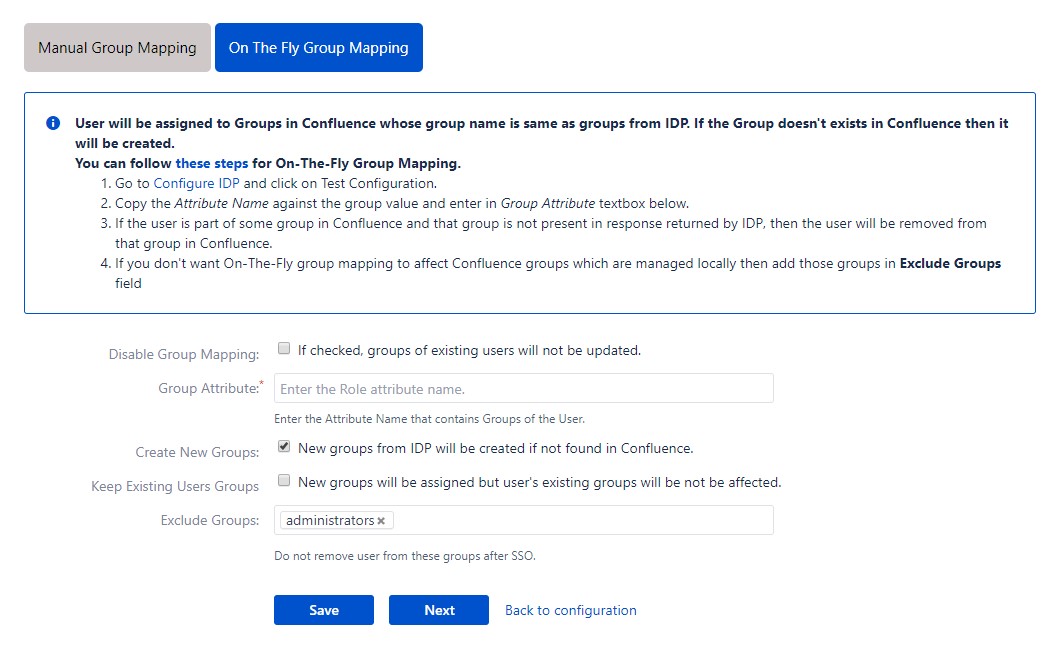

- Cartographie de groupe à la volée : Si les noms des groupes dans Confluence et IDP sont identiques, vous devez utiliser le mappage de groupe à la volée.

un. Définition du groupe par défaut

b. Recherche d'attribut de groupe

c. Cartographie de groupe

Le mappage de groupe peut être effectué de deux manières :I. Cartographie manuelle des groupes

- En cliquant Restreindre la création d'utilisateurs en fonction du mappage de groupe si vous souhaitez que de nouveaux utilisateurs soient créés uniquement si au moins un des groupes IDP de l'utilisateur est mappé à un groupe dans l'application.

- Pour le mappage, sélectionnez d'abord un groupe Confluence dans la liste déroulante qui répertorie tous les groupes présents dans Confluence, puis saisissez le nom du groupe IDP à mapper dans la zone de texte à côté.

- Par exemple, si vous souhaitez que tous les utilisateurs du groupe « dev » dans IDP soient ajoutés aux utilisateurs de confluence, vous devrez sélectionner les utilisateurs de confluence dans la liste déroulante et saisir « dev » en regard des utilisateurs de confluence.

- Utilisez '+1' ainsi que '+10' boutons pour ajouter des champs de mappage supplémentaires.

- Utilisez «-» à côté de chaque mappage pour supprimer ce mappage.

II. Cartographie de groupe à la volée

- En cliquant Créer de nouveaux groupes si vous souhaitez que de nouveaux groupes d'IDP soient créés s'ils ne sont pas trouvés dans Confluence.

- Si l'utilisateur fait partie d'un groupe dans Confluence et que ce groupe n'est pas présent dans la réponse SAML renvoyée par IDP, l'utilisateur sera supprimé de ce groupe dans Confluence.

- Si vous ne souhaitez pas que le mappage de groupe à la volée affecte les groupes Confluence gérés localement, ajoutez ces groupes dans Exclure des groupes champ.

Étape 5 : Paramètres SSO

-

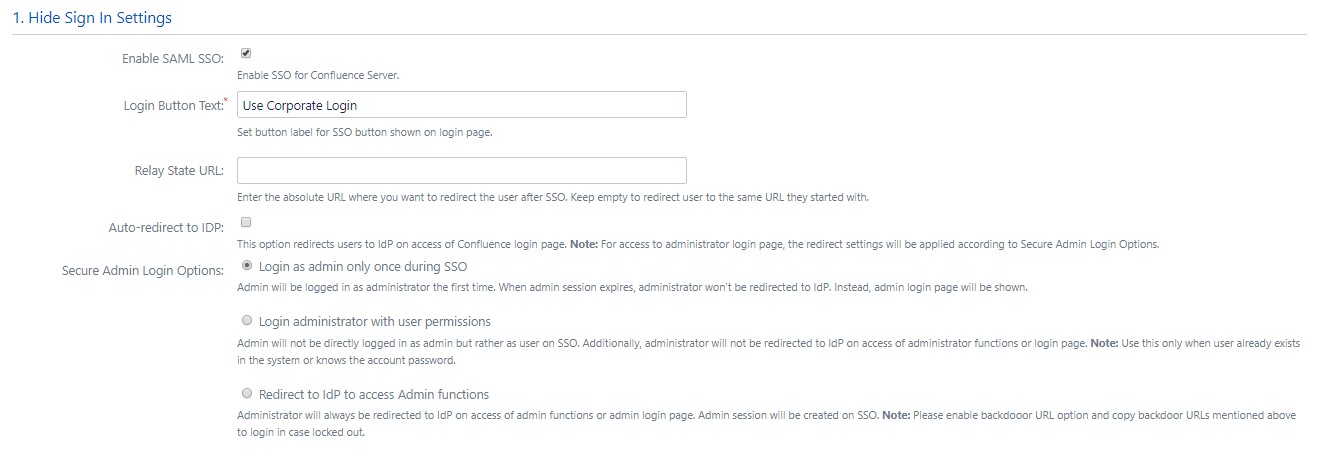

Les paramètres dans Paramètres de connexion onglet définir l'expérience utilisateur pour l'authentification unique

- Définir le texte du bouton pour le bouton sur la page de connexion en utilisant Texte du bouton de connexion

- Définir l'URL de redirection après la connexion en utilisant État du relais. Gardez ce champ vide pour revenir à la même page à partir de laquelle l'utilisateur a commencé

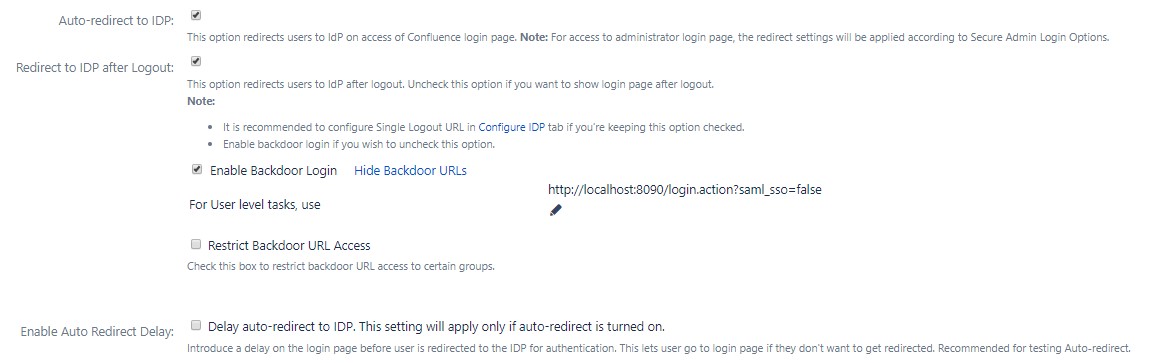

- Activer Redirection automatique vers IDP si vous souhaitez autoriser les utilisateurs à se connecter uniquement en utilisant IDP. Activer la porte dérobée en cas d'urgence

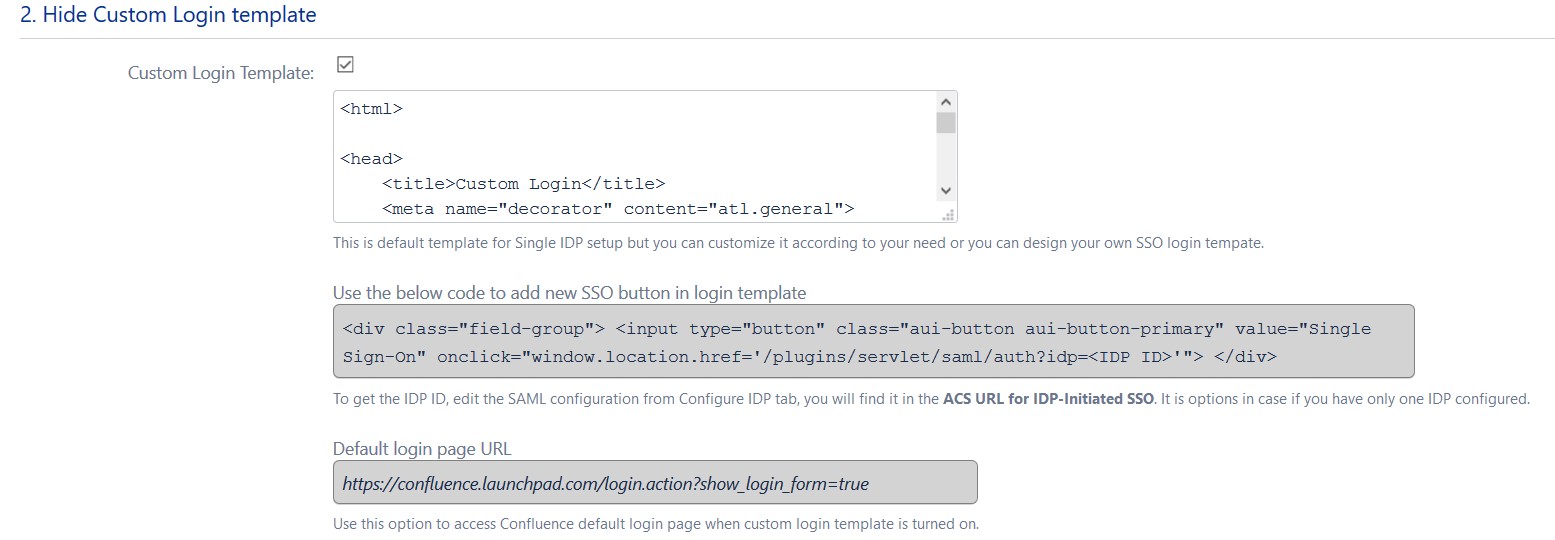

- Définissez un modèle de connexion personnalisé pour rediriger les utilisateurs vers une page de connexion personnalisée au lieu de la page de connexion par défaut de Confluence. Cela ne fonctionnera pas si la redirection automatique vers IDP est activée.

- N'oubliez pas de copier l'URL de la page de connexion par défaut en cas d'urgence.

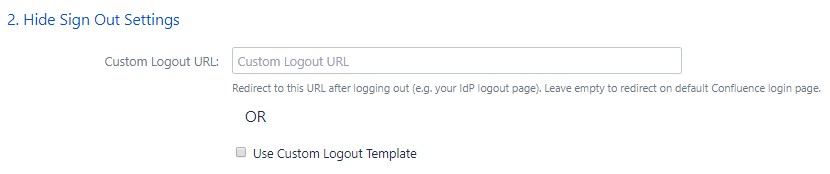

- Saisissez une URL de déconnexion personnalisée pour rediriger vos utilisateurs vers une page de déconnexion prédéfinie

- Définir un modèle de déconnexion personnalisé pour afficher une page de déconnexion personnalisée aux utilisateurs lors de la déconnexion

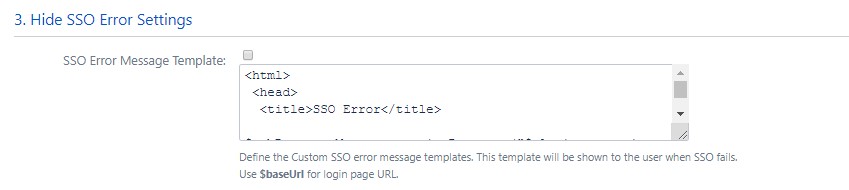

- Définissez un modèle d'erreur pour rediriger les utilisateurs vers une page d'erreur personnalisée au lieu de la page de connexion. Utilisez-le si la redirection automatique vers IDP est activée.

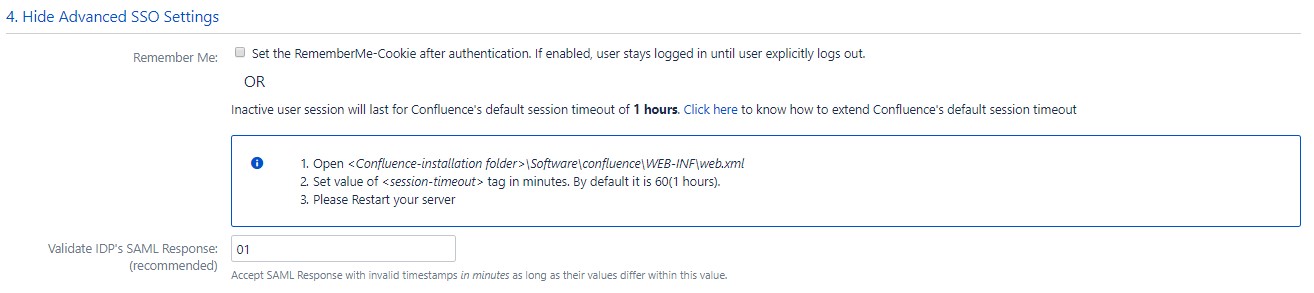

- Se souvenir de moi: Si activé, l'utilisateur reste connecté jusqu'à ce qu'il se déconnecte explicitement.

- Vous pouvez prolonger le délai d'expiration de la session par défaut de Confluence en procédant comme suit. Par défaut, il est défini sur 60 minutes.

- Valider la réponse SAML d'IDP: Configurez le décalage horaire (en minutes) ici Au cas où l'heure du serveur Confluence ne serait pas synchronisée avec l'heure de votre IDP.

un. Paramètres de connexion

b. Modèle de connexion personnalisé

c. Paramètres de déconnexion

d. Paramètres d'erreur SSO

e. Réglages avancés