ASP.NET SAML 2.0 모듈을 구성하는 단계

1단계: 전제조건: 다운로드 및 설치

-

다운로드

miniOrange ASP.NET SAML 2.0 모듈.

-

모듈을 설정하려면 파일을 추출하세요.

asp.net-saml-sso-모듈-xxx.zip. 다음과 같은 DLL을 찾을 수 있습니다.

miniorange-saml-sso.dll, 이름이 지정된 구성 파일

saml.config 및 통합.md 애플리케이션에 모듈을 추가하는 단계가 포함된 파일입니다.

-

추가 miniorange-saml-sso.dll bin 폴더(응용 프로그램의 다른 DLL 파일이 있는 곳)에 넣습니다.

-

회원가입 마이너랭지샘소 이름이 지정된 파일에 제공된 단계에 따라 애플리케이션의 모듈을 통합.md.

-

제공된 구성 파일 추가 saml.config 애플리케이션의 루트 디렉터리에 있습니다.

-

통합 후 브라우저를 열고 아래 URL을 사용하여 커넥터 대시보드를 찾아보세요.

https://<your-application-base-url>/?ssoaction=config

-

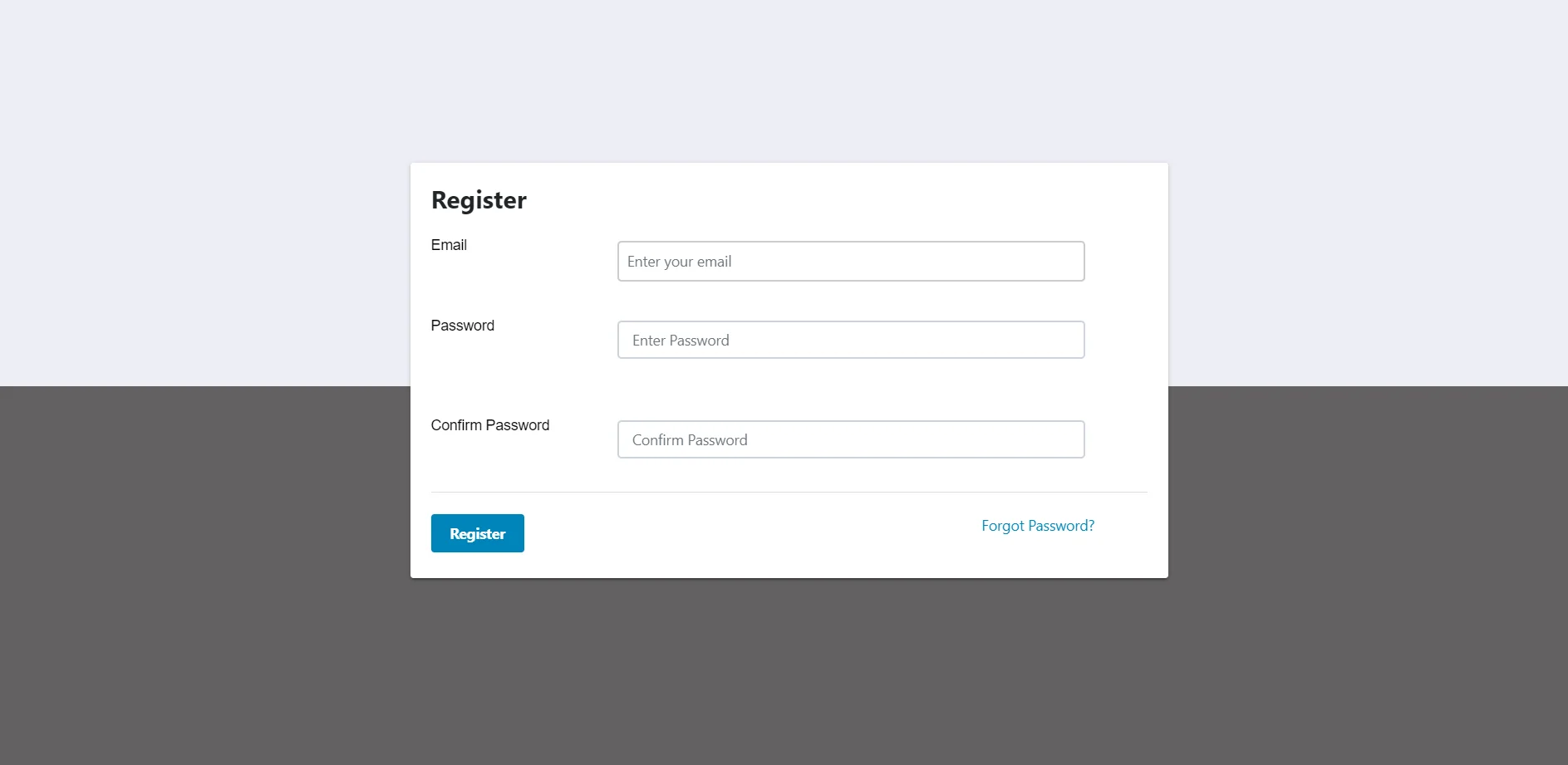

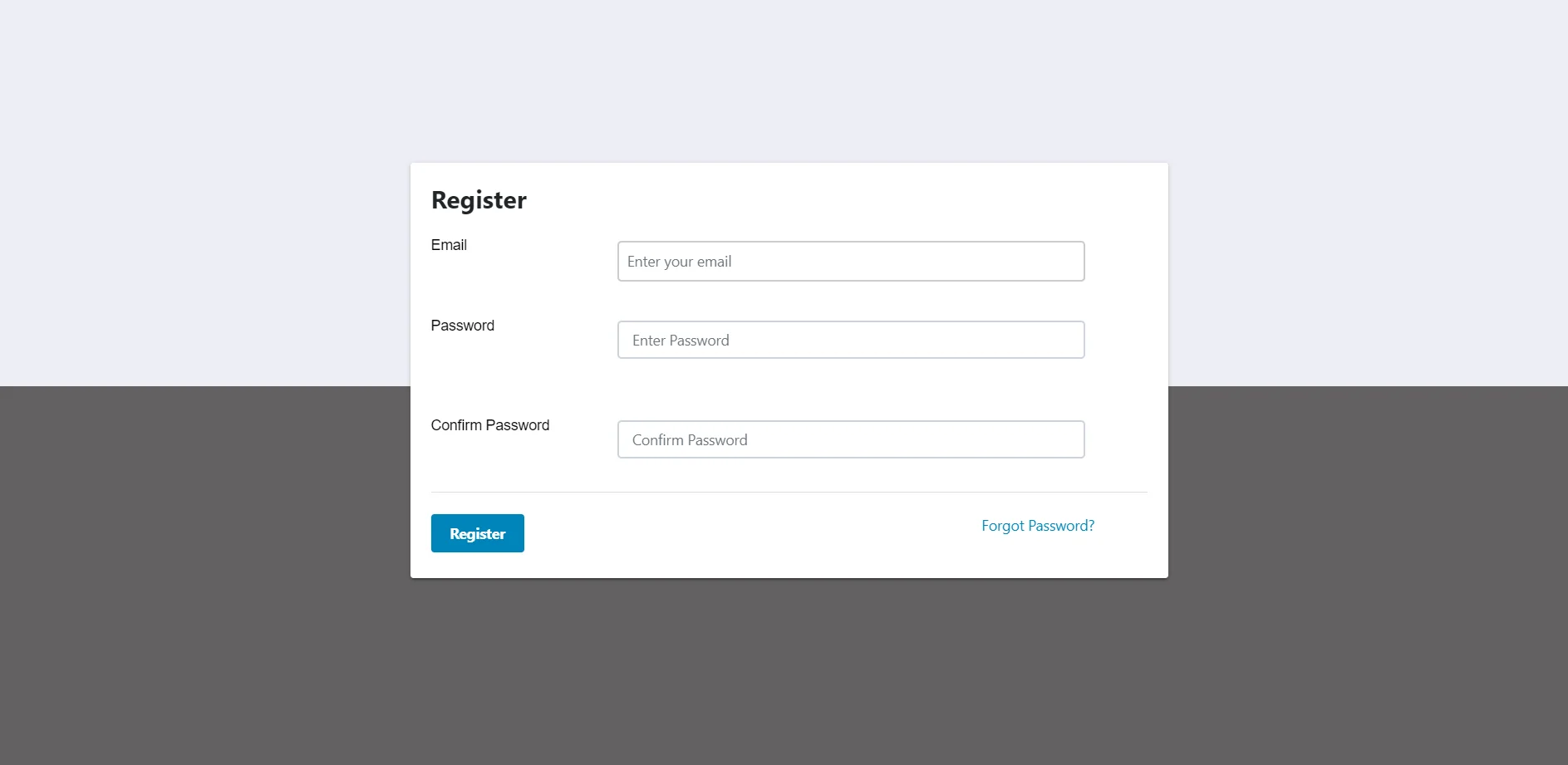

등록 페이지 또는 로그인 페이지가 나타나면 miniOrange SAML SSO 커넥터가 애플리케이션에 성공적으로 추가된 것입니다.

-

다음을 클릭하여 귀하의 계정으로 등록하거나 로그인하십시오.

회원가입 버튼을 눌러 모듈을 구성합니다.

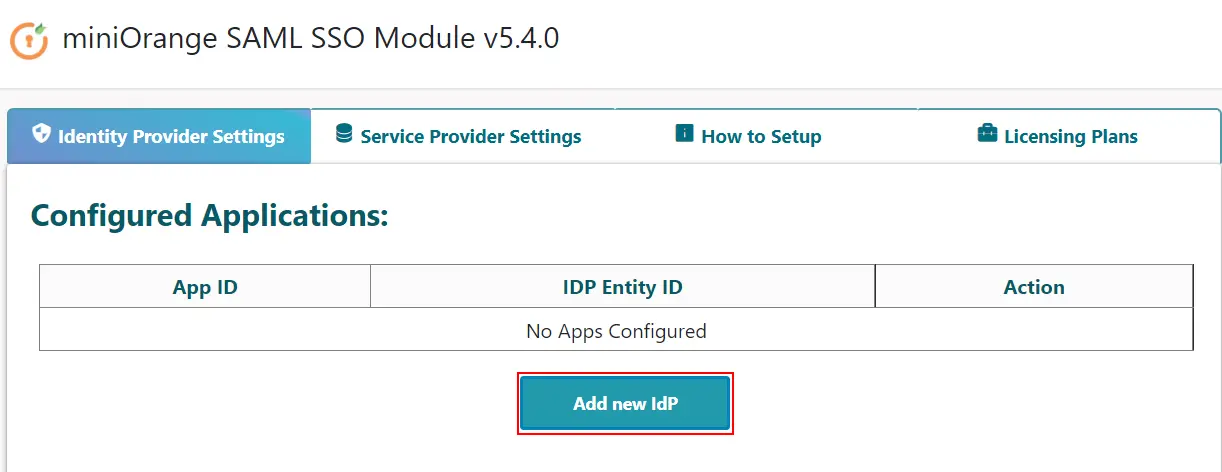

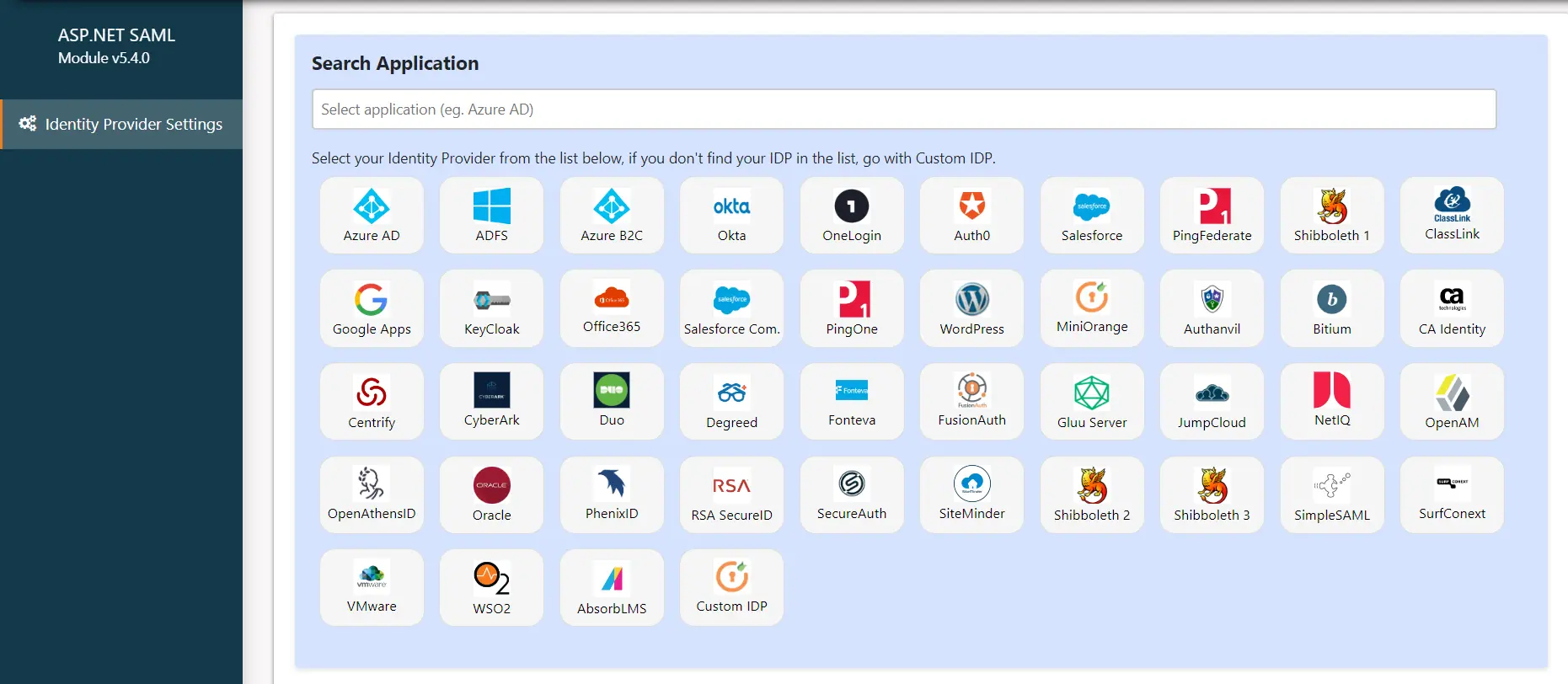

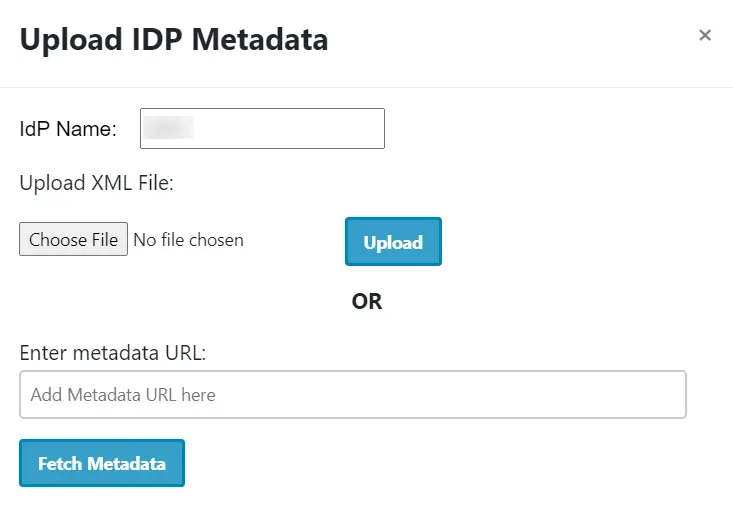

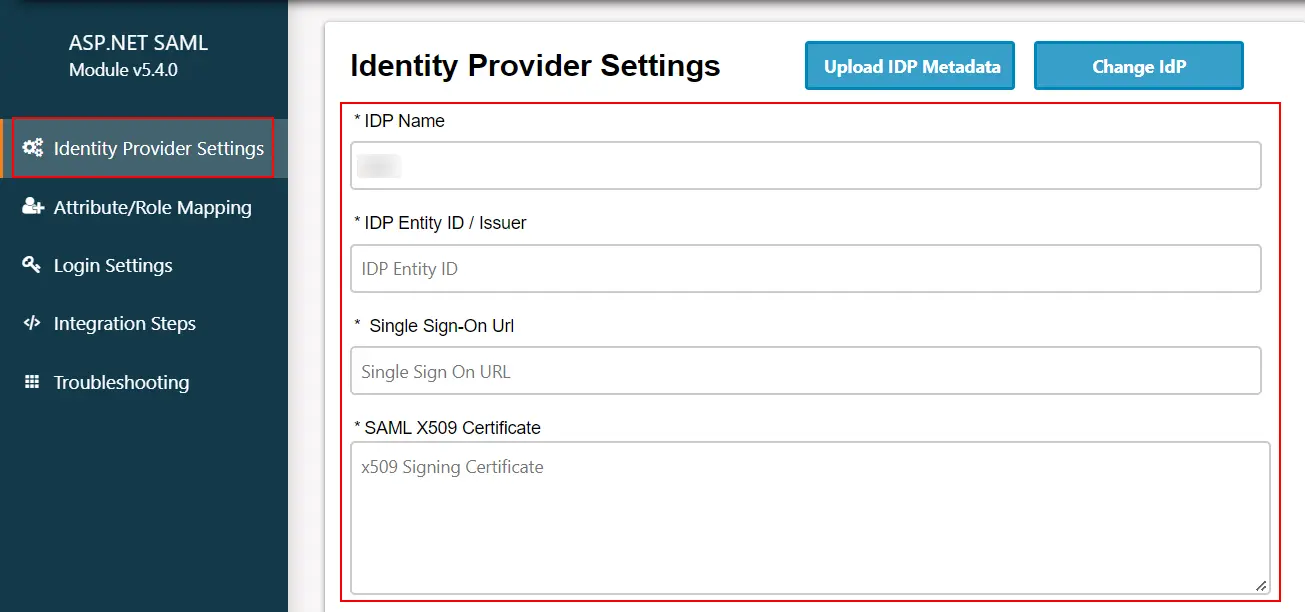

2단계: ID 공급자 구성

-

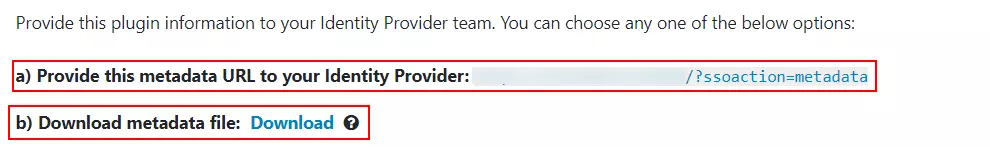

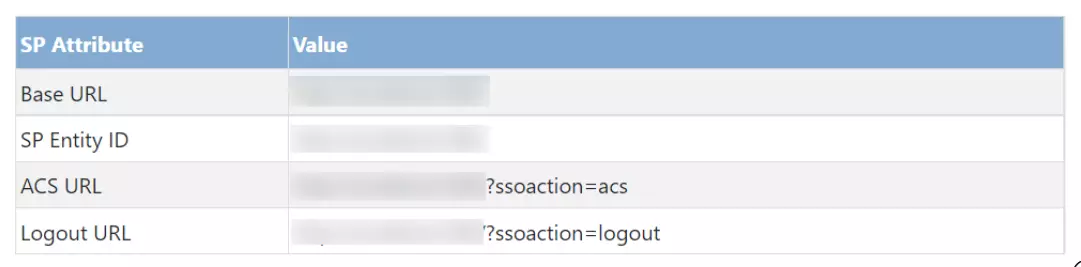

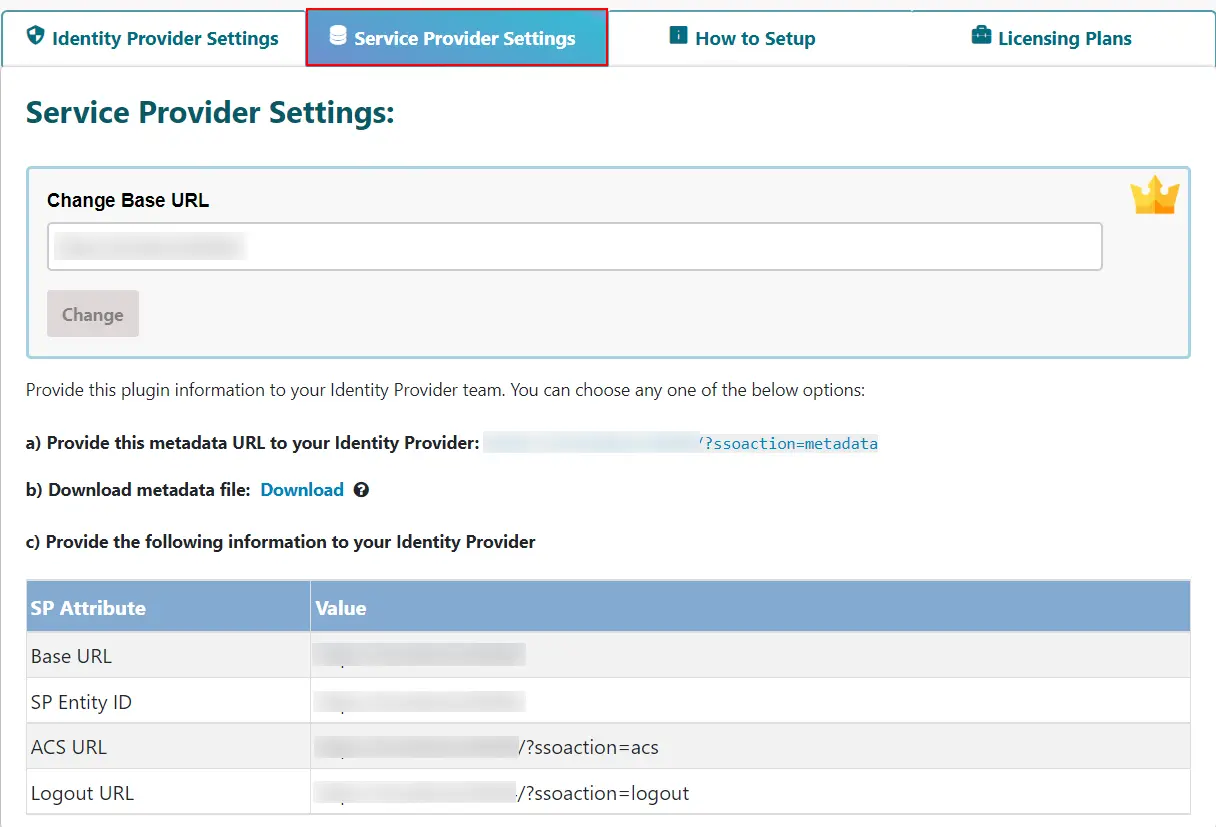

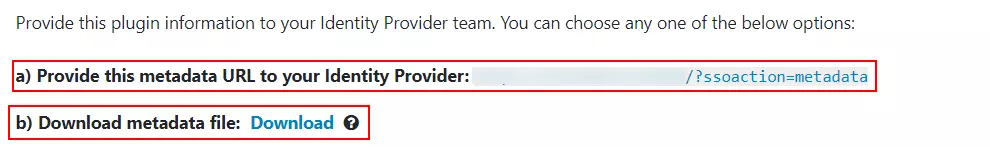

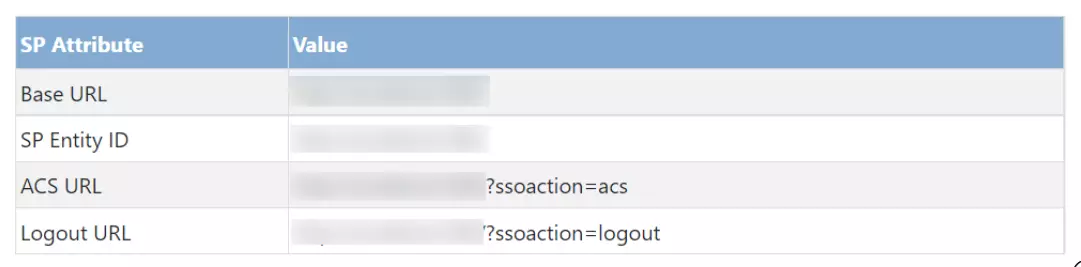

SP 메타데이터를 ID 공급자에게 보내야 합니다. SP 메타데이터의 경우 SP 메타데이터 URL을 사용하거나 SP 메타데이터를 .xml 파일로 다운로드하여 IdP 측에 업로드합니다. 아래에서 이 두 옵션을 모두 찾을 수 있습니다.

서비스 제공업체 설정 탭.

-

또는 다음에서 SP 엔티티 ID 및 ACS URL을 수동으로 추가할 수 있습니다.

서비스 제공업체 설정 플러그인의 탭을 IdP 구성으로 이동하세요.

4단계: SAML SSO 테스트

- 테스트하기 전에 다음 사항을 확인하십시오.

-

ASP.NET(SP) SAML 메타데이터가 ID 공급자(IDP)로 내보내졌습니다.

-

ASP.NET(SP)에서 ID 공급자(IDP) SAML 메타데이터를 가져옵니다.

-

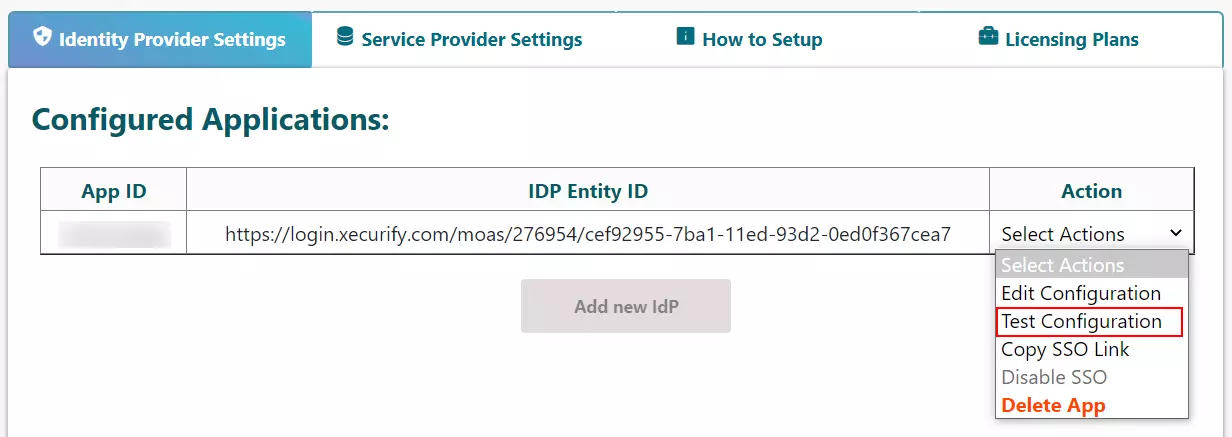

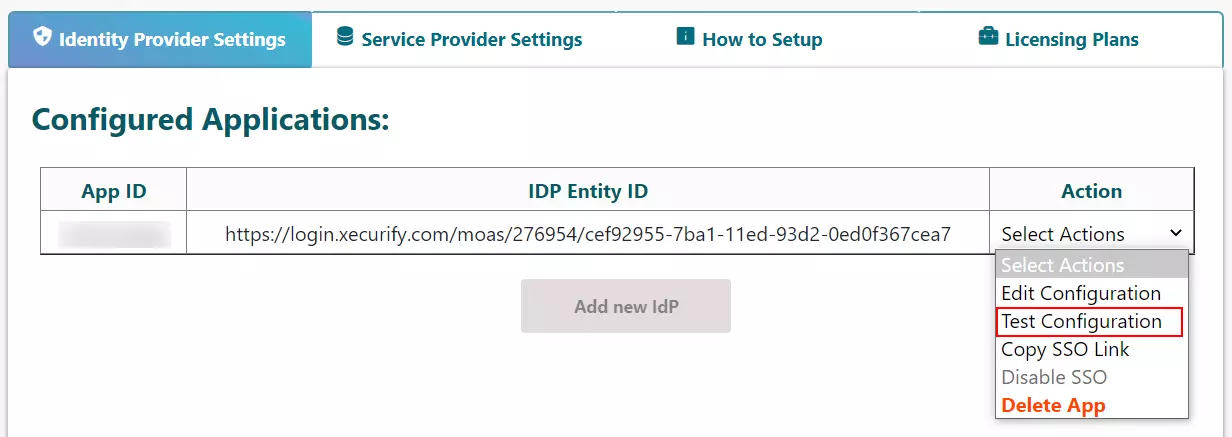

수행한 SAML 구성이 올바른지 테스트하려면

작업 선택 그리고 클릭 테스트 구성.

-

참고 : 플러그인 평가판에서는 하나의 ID 공급자(IDP)만 구성하고 테스트할 수 있습니다.

-

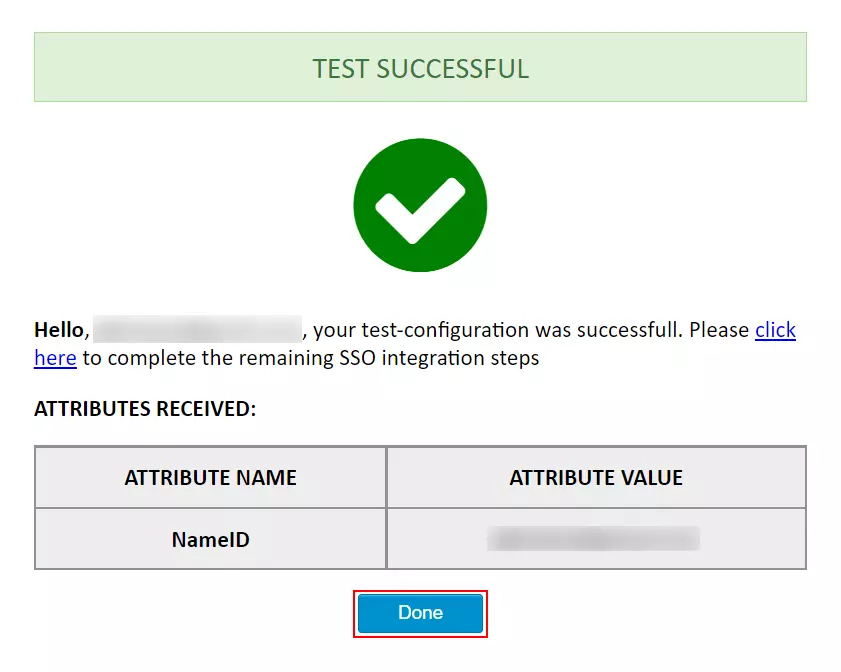

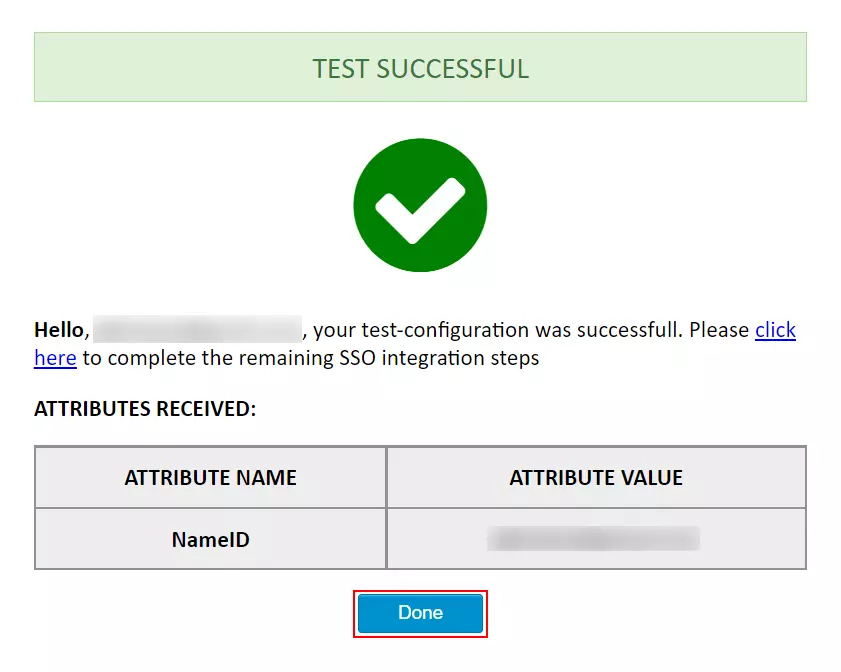

아래 스크린샷은 성공적인 결과를 보여줍니다. 클릭

선택한다 SSO 통합을 계속 진행합니다.

-

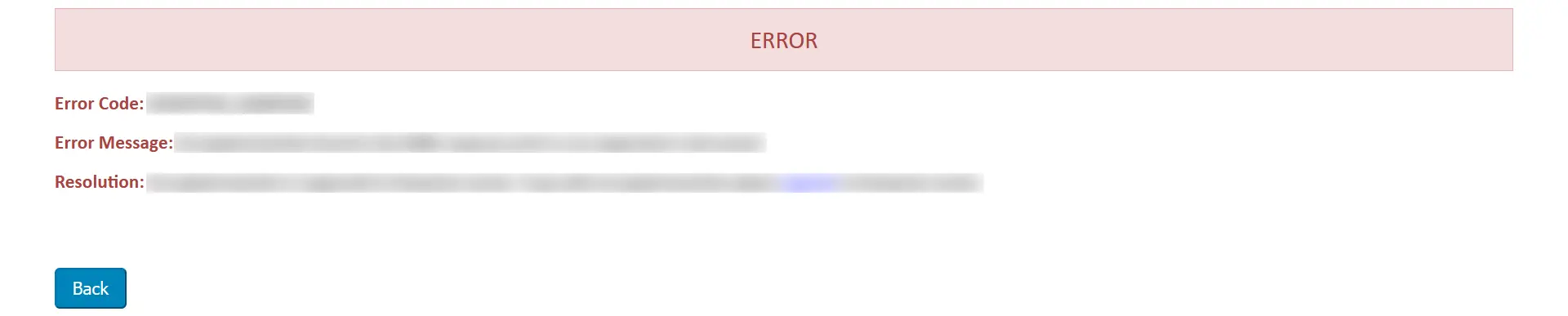

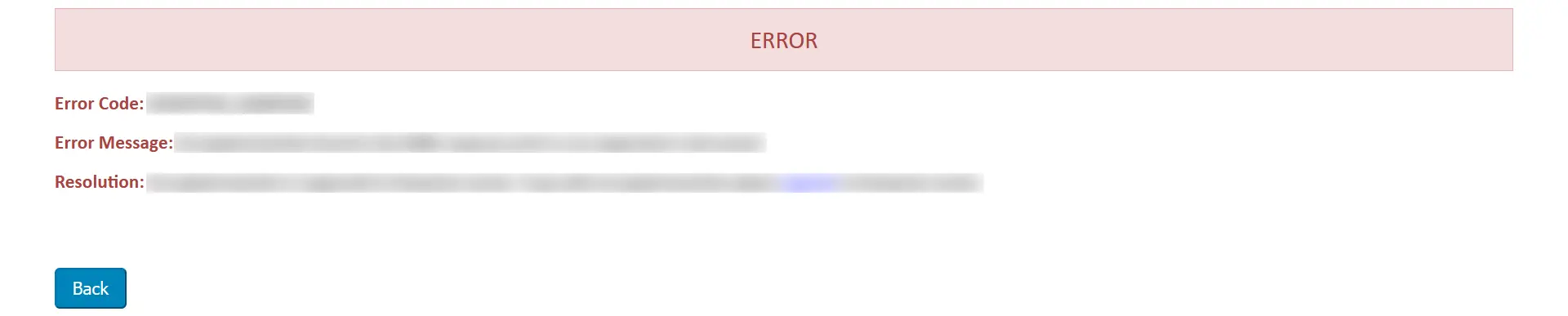

모듈 끝에서 오류가 발생하는 경우 아래와 유사한 창이 표시됩니다.

- 오류를 해결하려면 다음 단계를 따르세요.

-

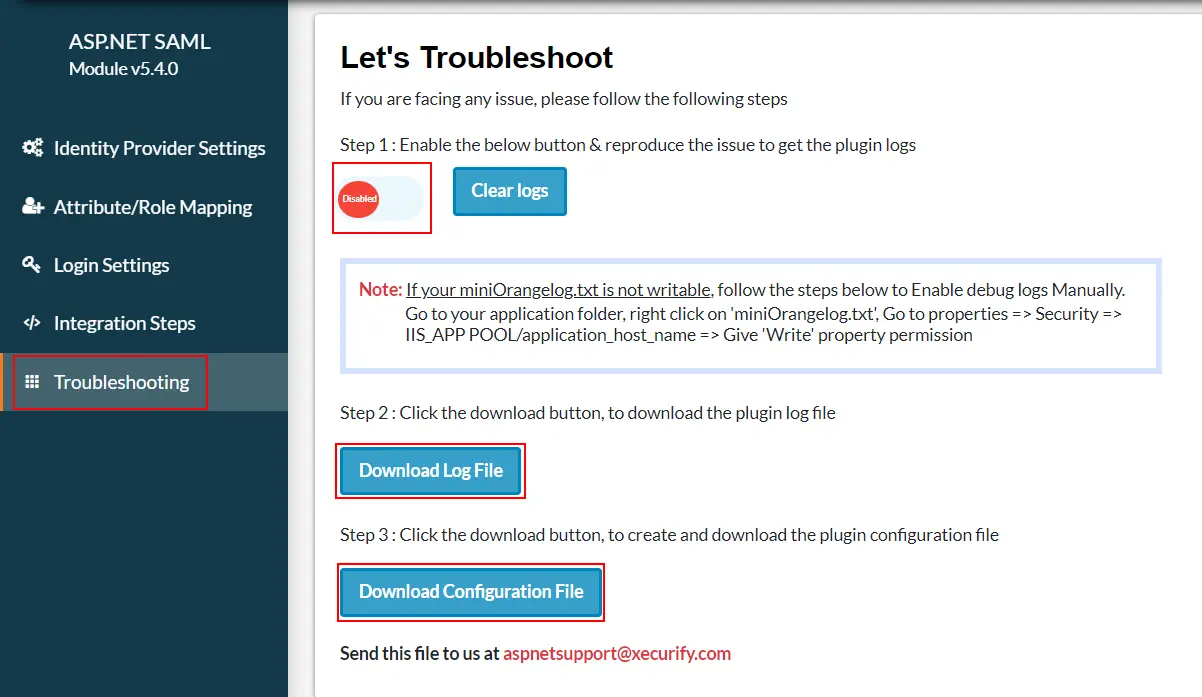

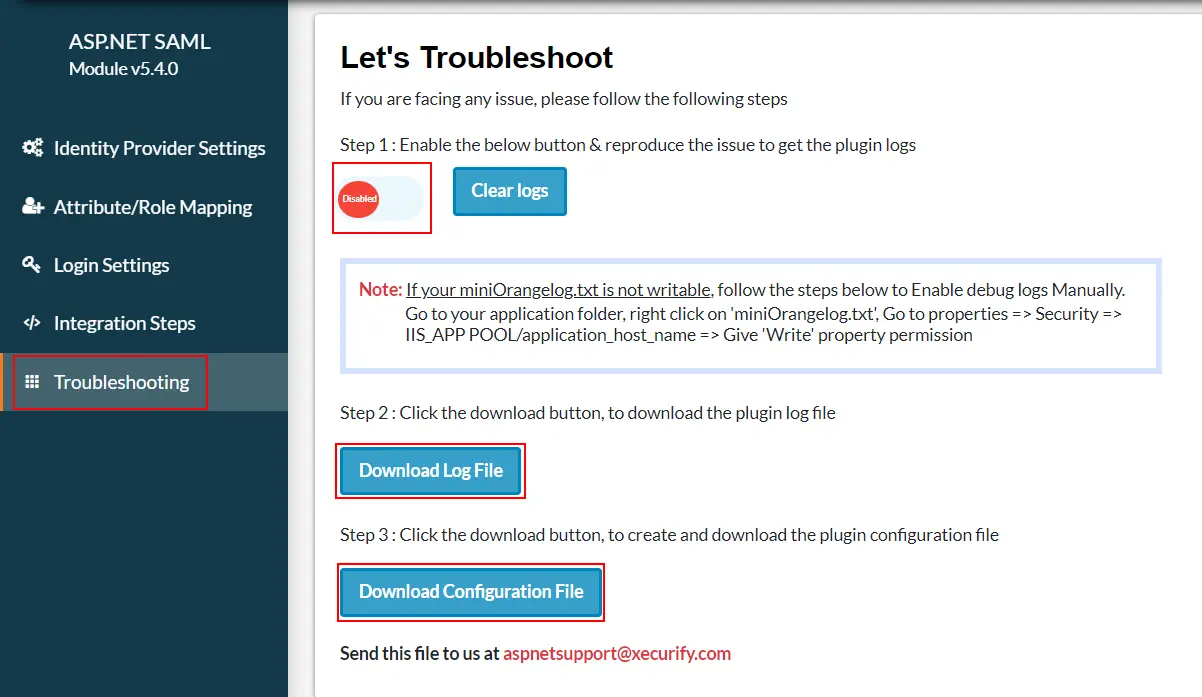

$XNUMX Million 미만

문제해결

탭에서 토글을 활성화하여 플러그인 로그를 수신하세요.

-

활성화되면 다음으로 이동하여 플러그인 로그를 검색할 수 있습니다.

ID 공급자 설정 탭을 클릭하고

테스트 구성.

-

를 다운로드 로그 파일 인사말 문제 해결 탭을 클릭하여 무엇이 잘못되었는지 확인하세요.

-

당신은 공유할 수 있습니다 로그 파일 우리와 함께

aspnetsupport@xecurify.com

문제를 해결하기 위해 저희 팀에서 연락을 드릴 것입니다.

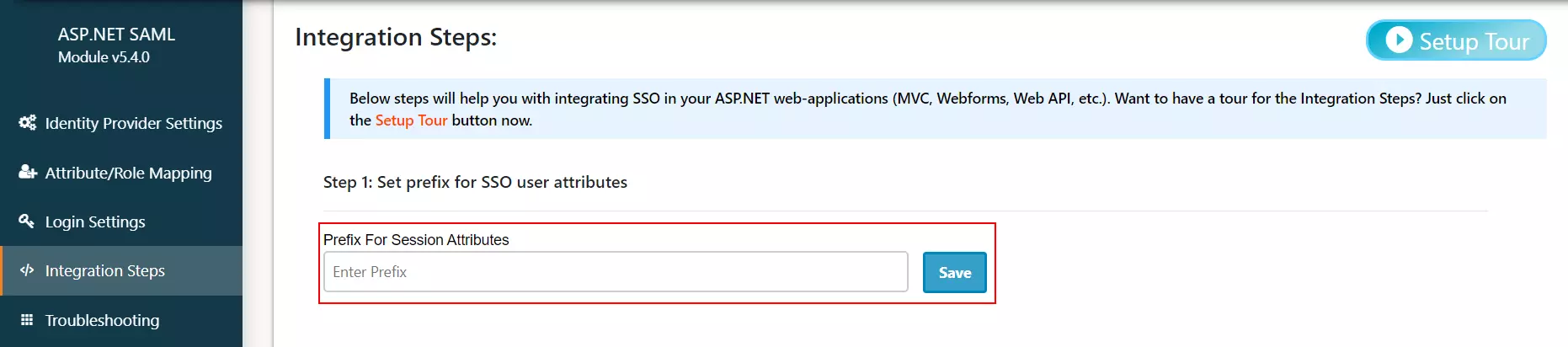

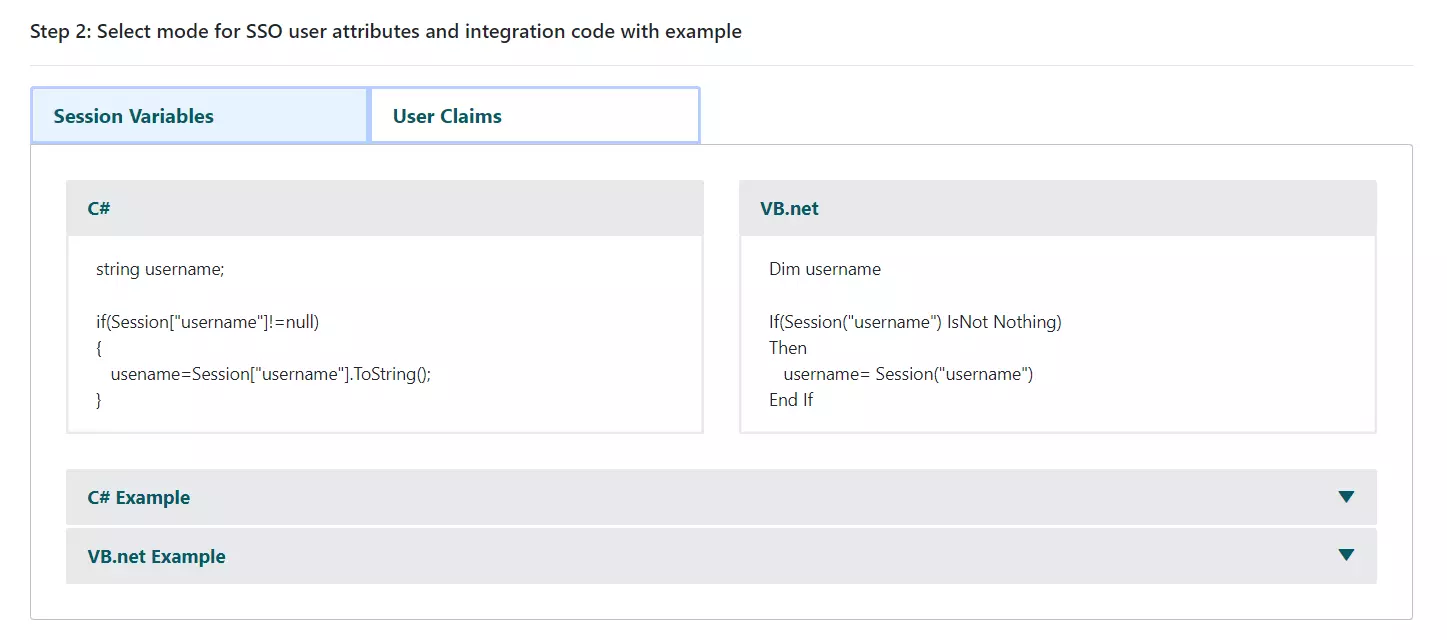

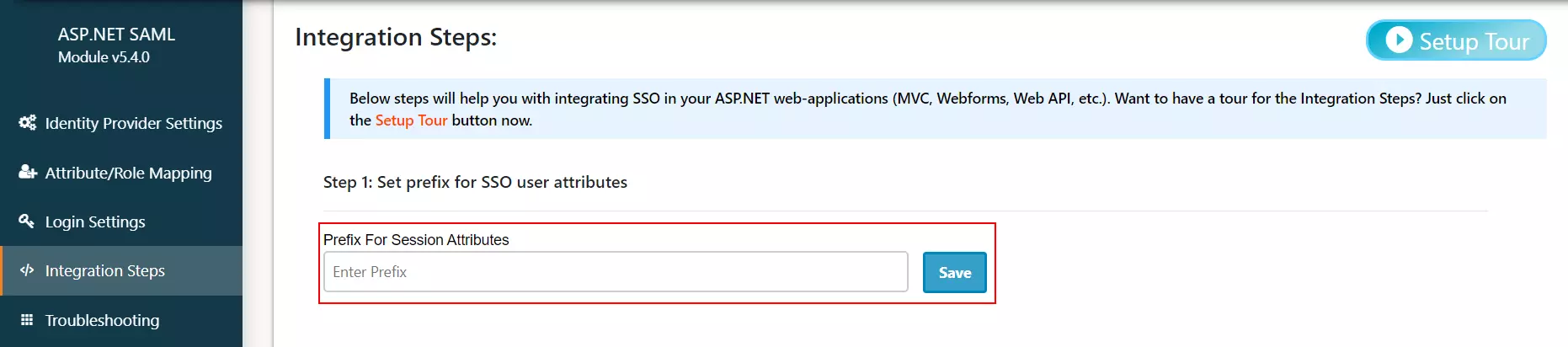

5단계: 통합 코드

-

이 단계에서는 애플리케이션의 사용자 속성에 액세스하는 데 사용되는 세션 또는 클레임 매개변수의 sso 접두사를 지정할 수 있습니다.

-

통합 단계의 작동 방식에 대해 여전히 혼란스러우면 다음을 살펴보세요. 설정 둘러보기.

-

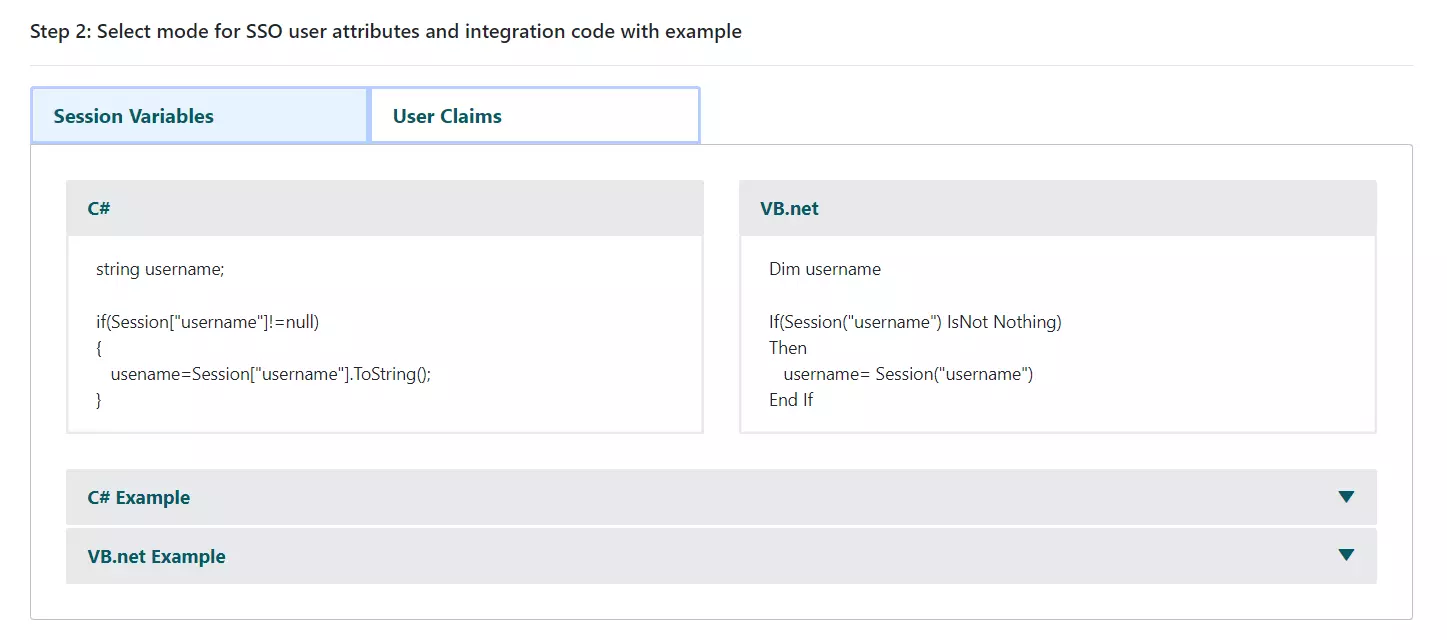

SSO 속성을 저장하기 위한 모드를 선택하면 이제 다음이 표시됩니다.

통합 코드 선택한 인증 방법과 애플리케이션에서 사용하는 언어를 기반으로 합니다.

-

사용자 속성에 액세스하려는 위치에 해당 코드 조각을 복사하여 붙여넣기만 하면 됩니다.

-

참고 : 이 평가판 모듈은 세션 기반 인증만 지원하며 사용자 클레임 프리미엄 플러그인에서 사용할 수 있습니다.

-

참고 : 매핑된 모든 속성은 세션에 저장되므로 애플리케이션에서 해당 속성에 액세스할 수 있습니다.

-

통합 코드와 관련하여 도움이 필요한 경우 다음 주소로 문의해 주세요.

aspnetsupport@xecurify.com

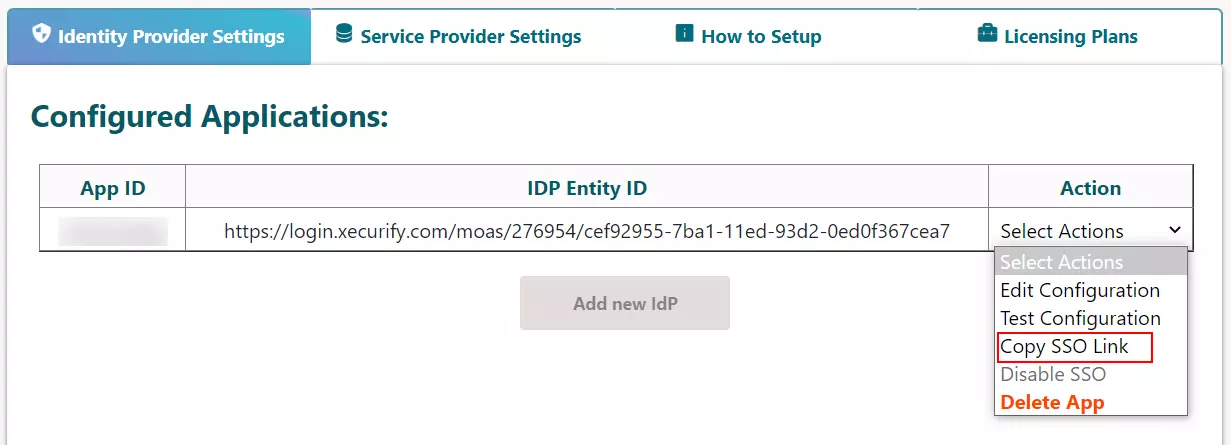

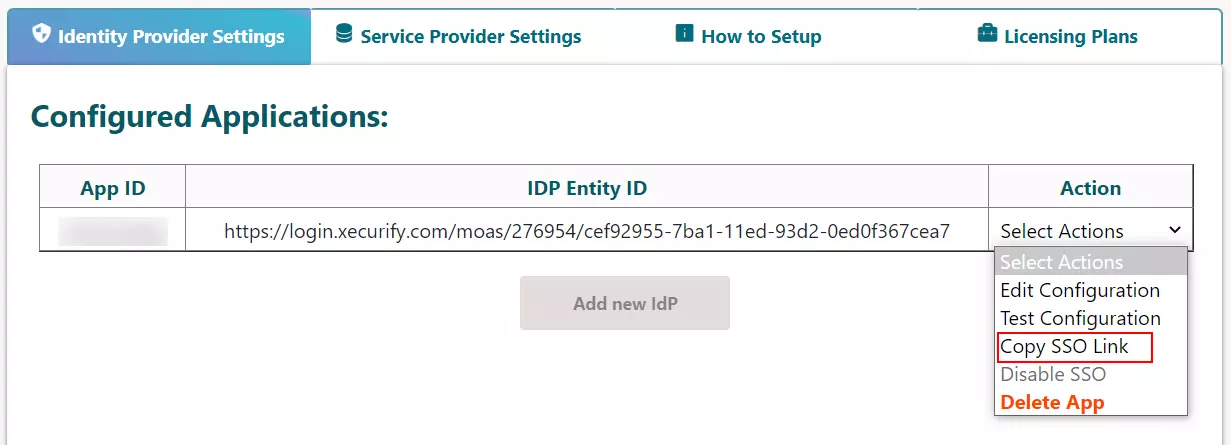

6단계: SSO(Single Sign-On) 애플리케이션에 다음 링크를 추가합니다.

- 마우스를 올리면 작업 선택 그리고 클릭 SSO 링크 복사.

-

SSO를 수행하려는 애플리케이션에서 복사된 링크를 사용하십시오.

https://base-url/?ssoaction=login

-

예를 들어 다음과 같이 사용할 수 있습니다.

<a href=”https://base-url/?ssoaction=login”>Log

in</a>

7단계: SLO 신청서에 다음 링크를 추가합니다.

-

SLO를 수행하려는 애플리케이션에 대한 링크로 다음 URL을 사용하십시오.

https://base-url/ssoaction=logout

-

예를 들어 다음과 같이 사용할 수 있습니다.

<a href=”https://base-url/ssoaction=logout”>Log

out</a>

구성할 수도 있습니다.

DNN SAML 싱글 사인온(SSO)

다음과 같은 ID 공급자가 있는 모듈

ADFS, Azure AD, Bitium, Centrify, G Suite, JBoss Keycloak, Okta, OneLogin, SalesForce, AWS Cognito, OpenAM, Oracle, PingFederate, PingOne, RSA SecureID, Shibboleth-2, Shibboleth-3, SimpleSAML, WSO2

아니면 당신 자신의 것과도 맞춤형 ID 공급자. 다른 ID 공급자를 확인하려면

여기에서 지금 확인해 보세요..

SSO(Single Sign-On)를 수행하여 ASP.NET MVC 애플리케이션을 보호하세요. miniOrange ASP.NET SAML 2.0 커넥터는 C# 및 Visual Basic 언어를 지원합니다. 또한 다음과 같은 레거시 애플리케이션을 통합하기 위한 모듈도 있습니다.

Active Directory, SiteMinder, Radius, Unix, 다른 사람. SAML, OAuth, OpenID, ADFS 및 WSFED 프로토콜을 사용하여 ASP.NET 사이트에 로그인/인증을 추가하는 데 도움을 드릴 수 있습니다.

추가 자료 :

도움이 필요하신가요?

귀하의 ID 공급자를 찾을 수 없습니까? 우리에게 메일을 보내세요

aspnetsupport@xecurify.com

귀하의 IDP로 SSO를 설정하고 귀하의 요구 사항에 대한 빠른 안내(이메일/회의를 통해)를 도와드릴 것이며, 저희 팀은 귀하의 요구 사항에 따라 가장 적합한 솔루션/계획을 선택할 수 있도록 도와드릴 것입니다.