검색 결과 :

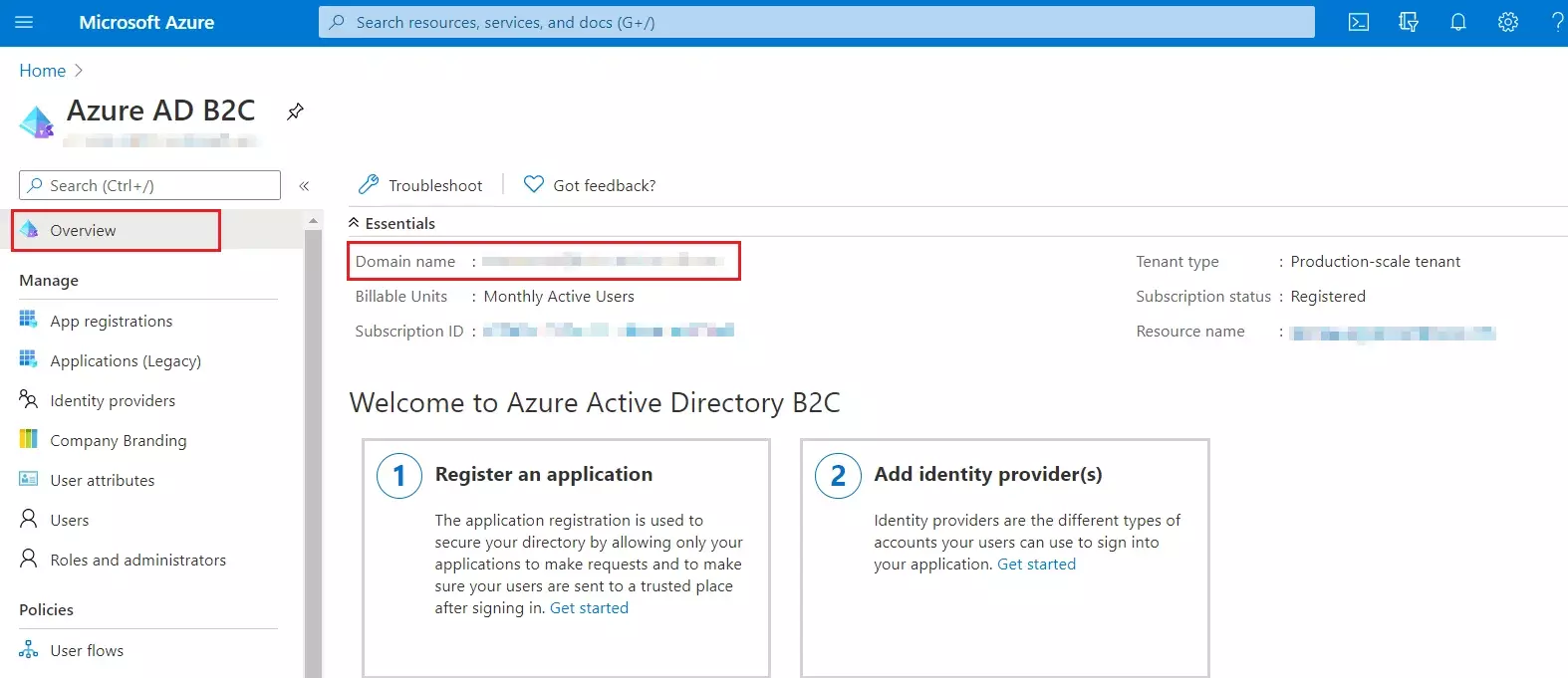

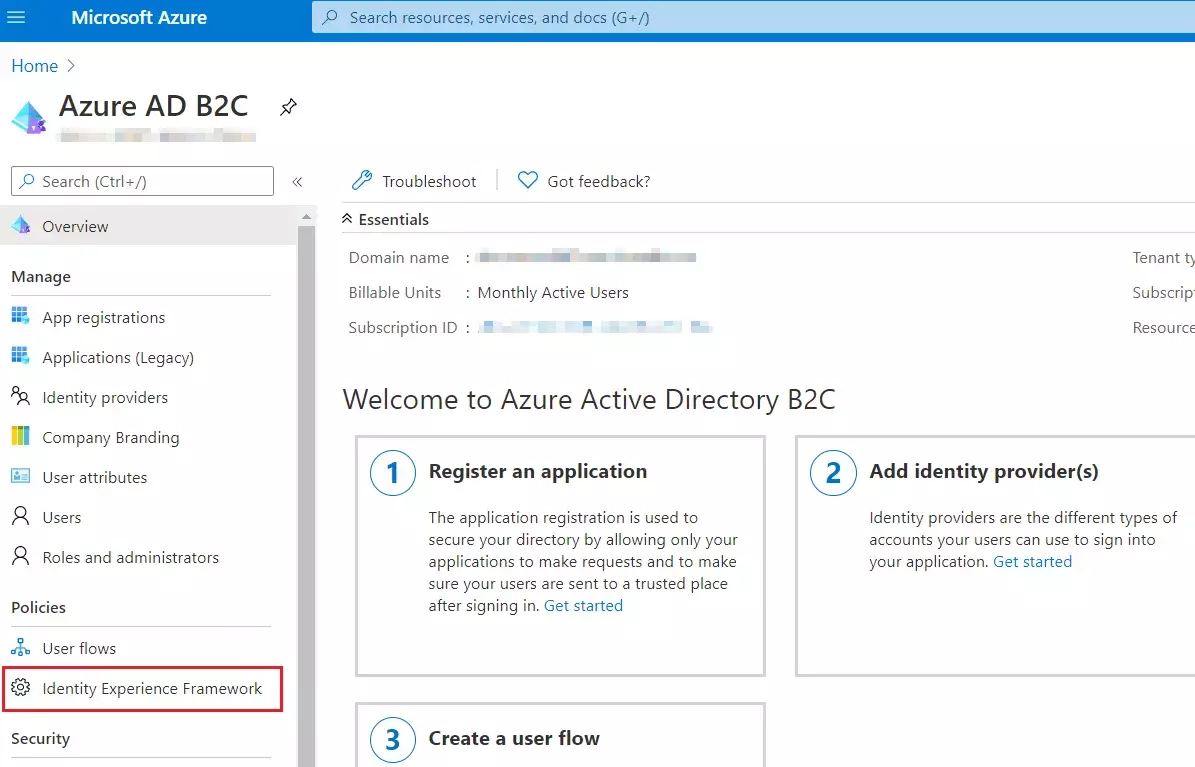

×Azure AD B2C를 ID 공급자로 구성하려면 아래 단계를 따르세요.

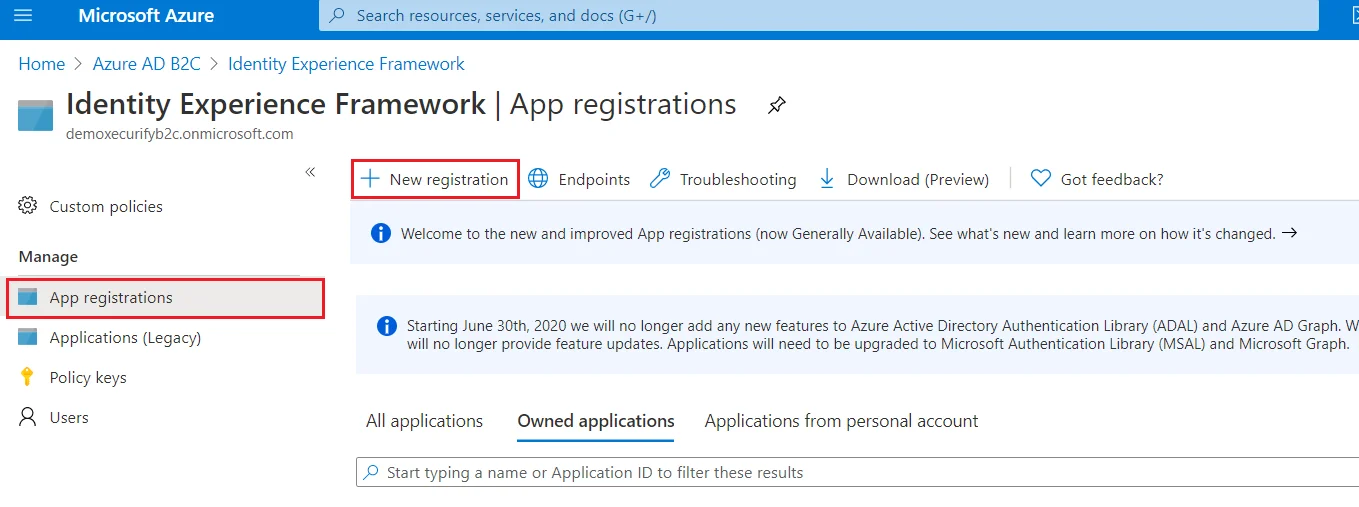

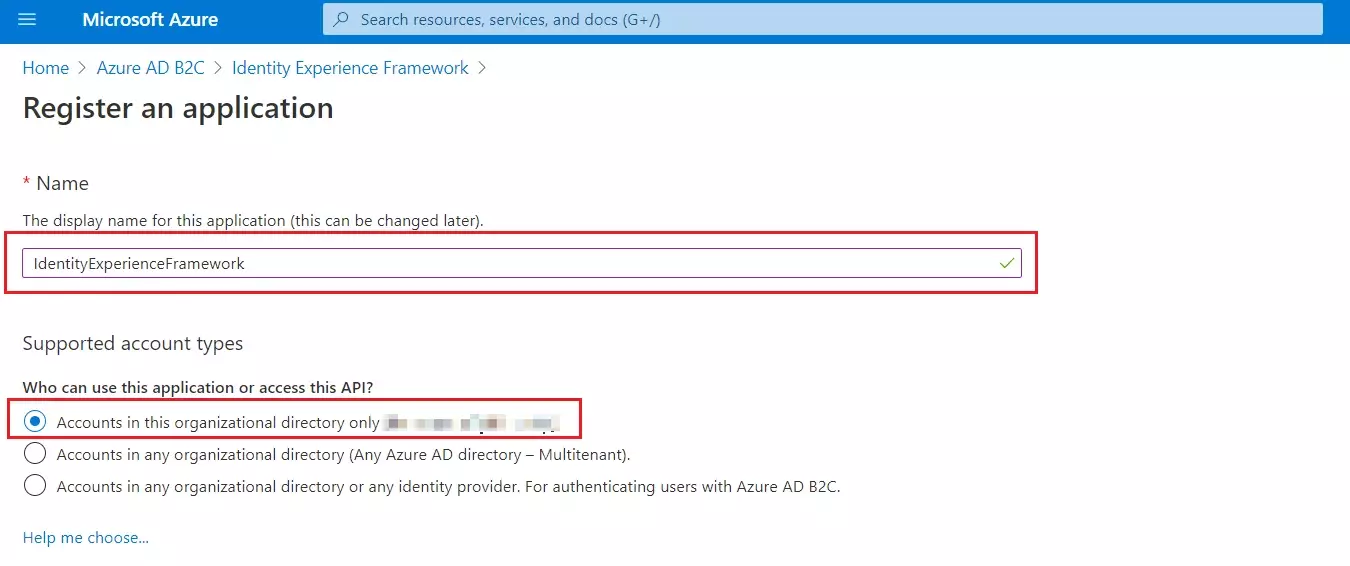

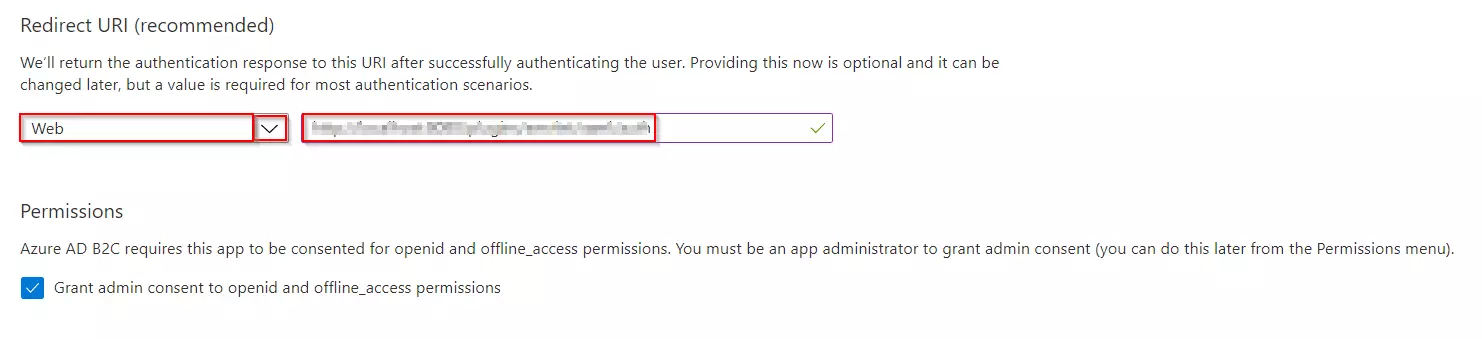

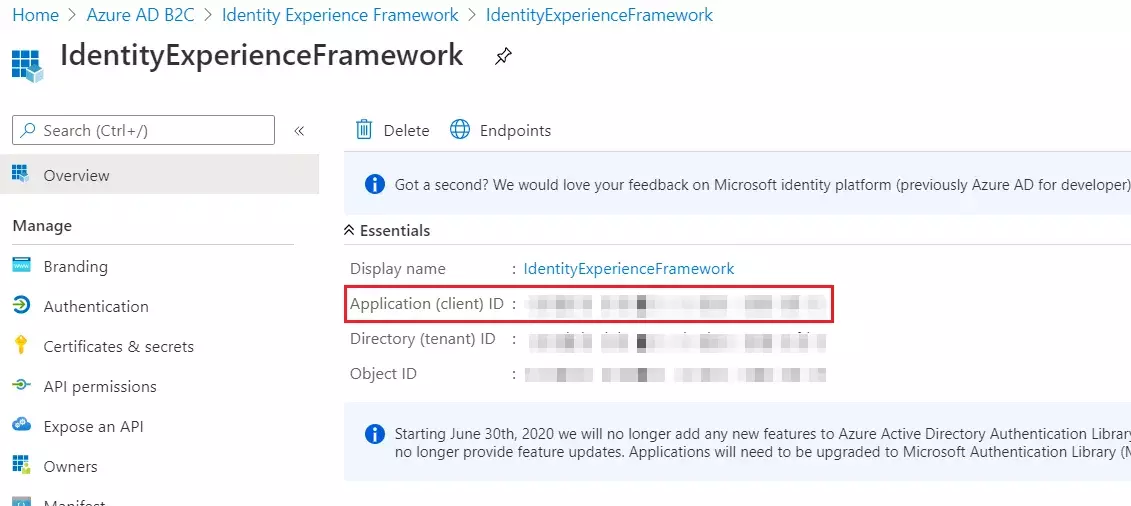

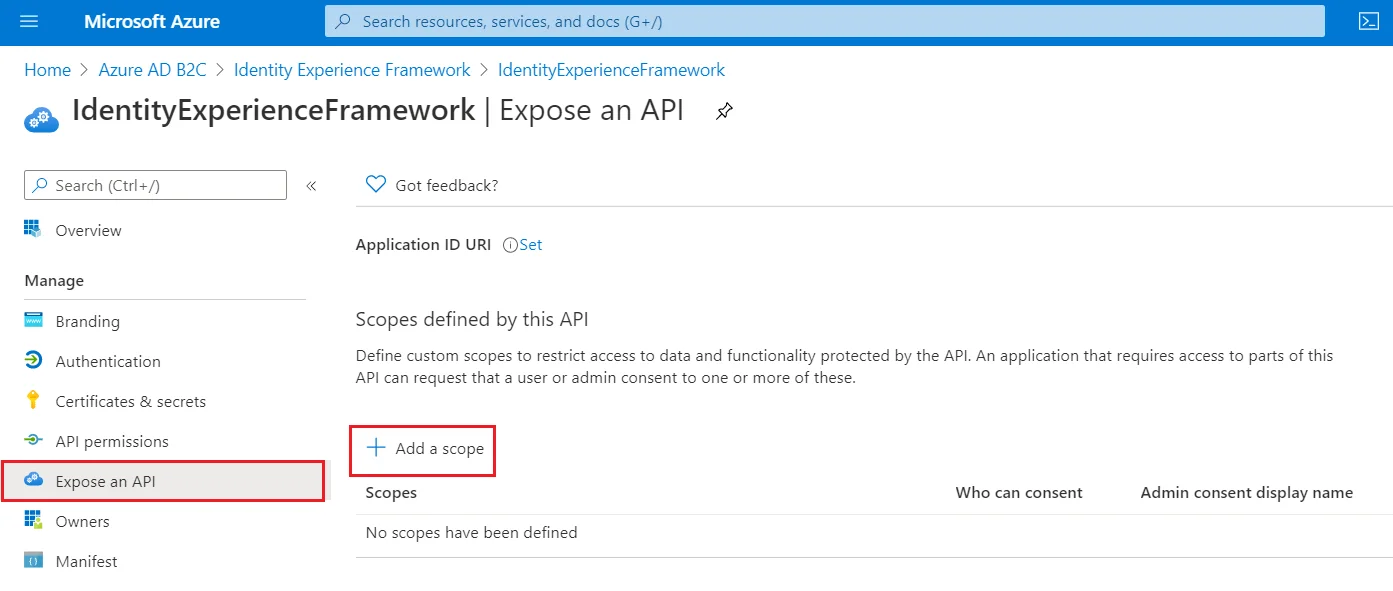

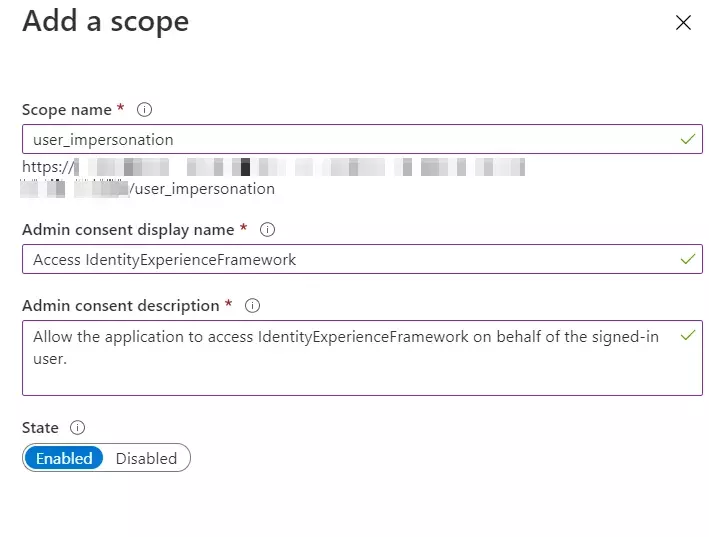

IdentityExperienceFramework 애플리케이션 등록

IdentityExperienceFramework 애플리케이션 등록

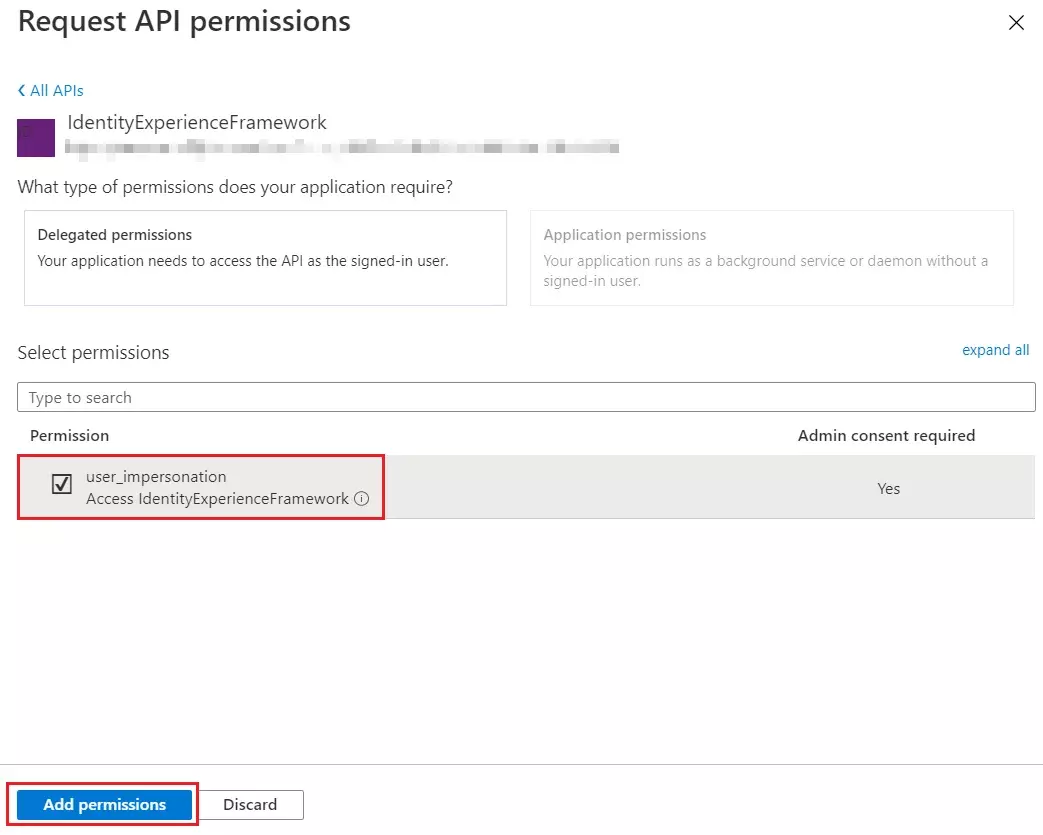

| 범위 이름 | user_impersonation |

| 관리자 동의 표시 이름 | IdentityExperienceFramework에 액세스 |

| 관리자 동의 설명 | 애플리케이션이 로그인한 사용자를 대신하여 IdentityExperienceFramework에 액세스하도록 허용 |

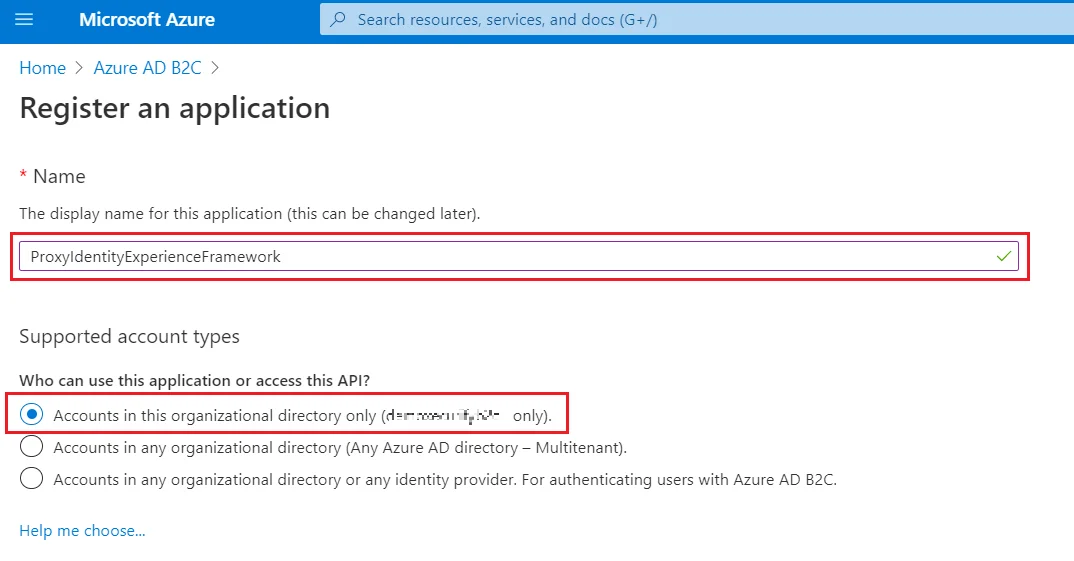

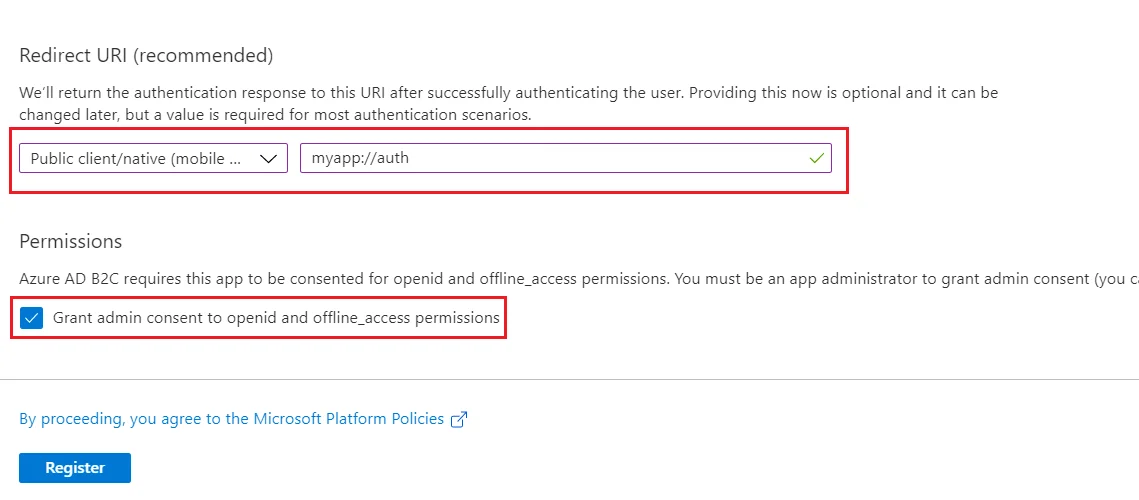

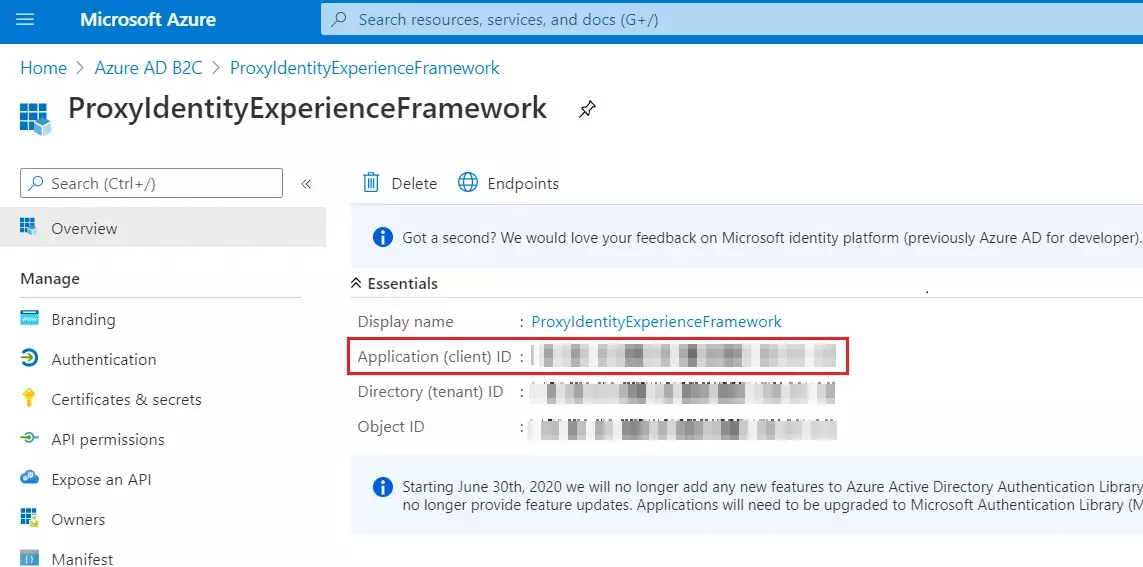

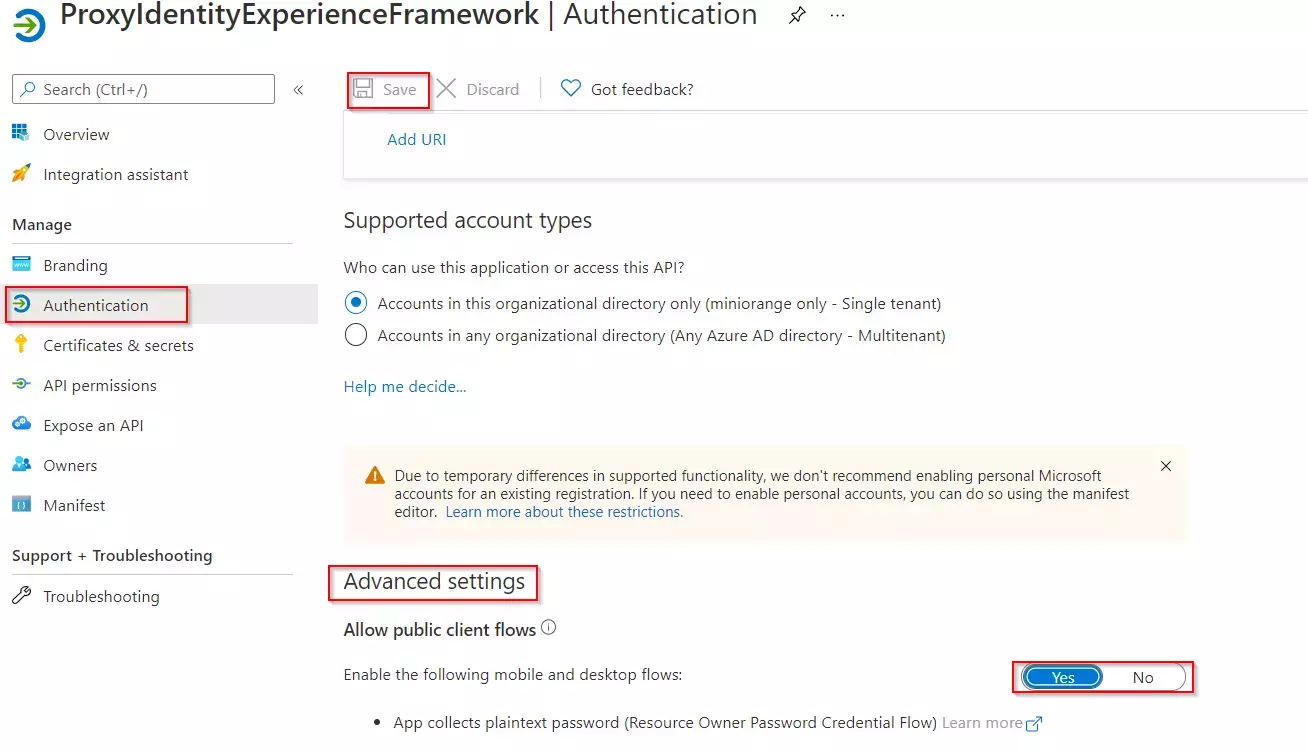

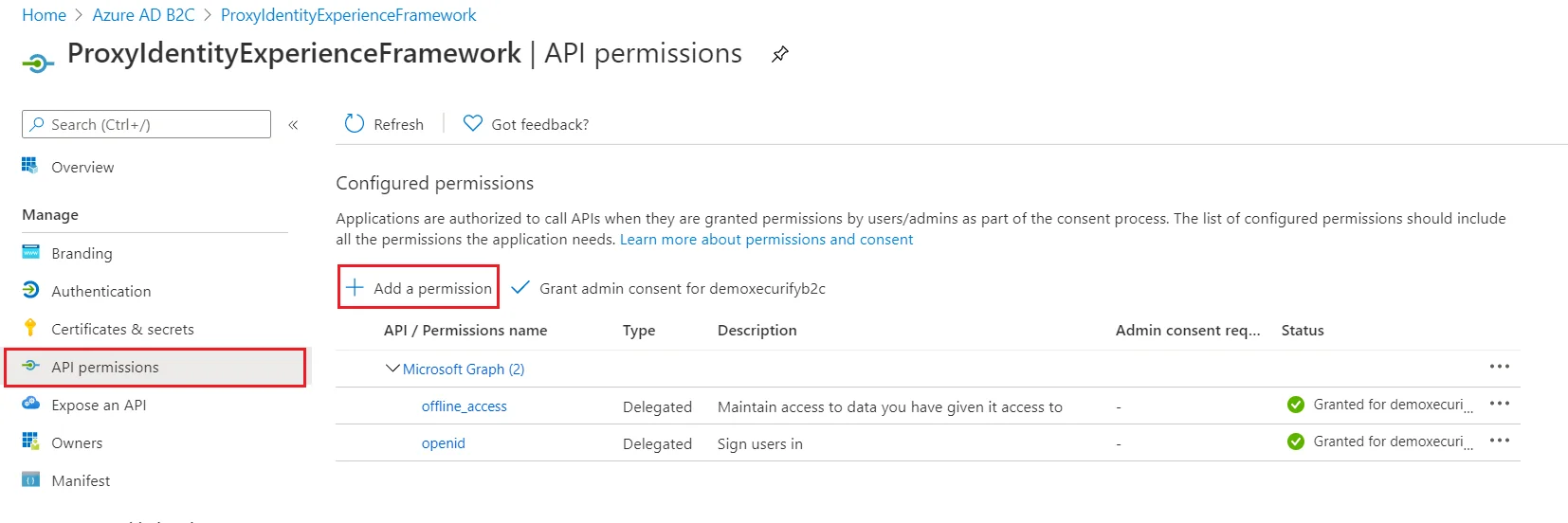

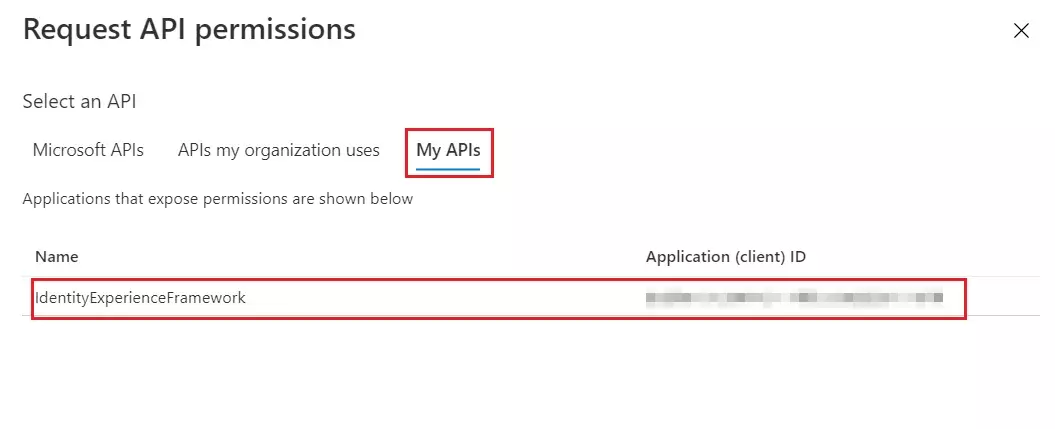

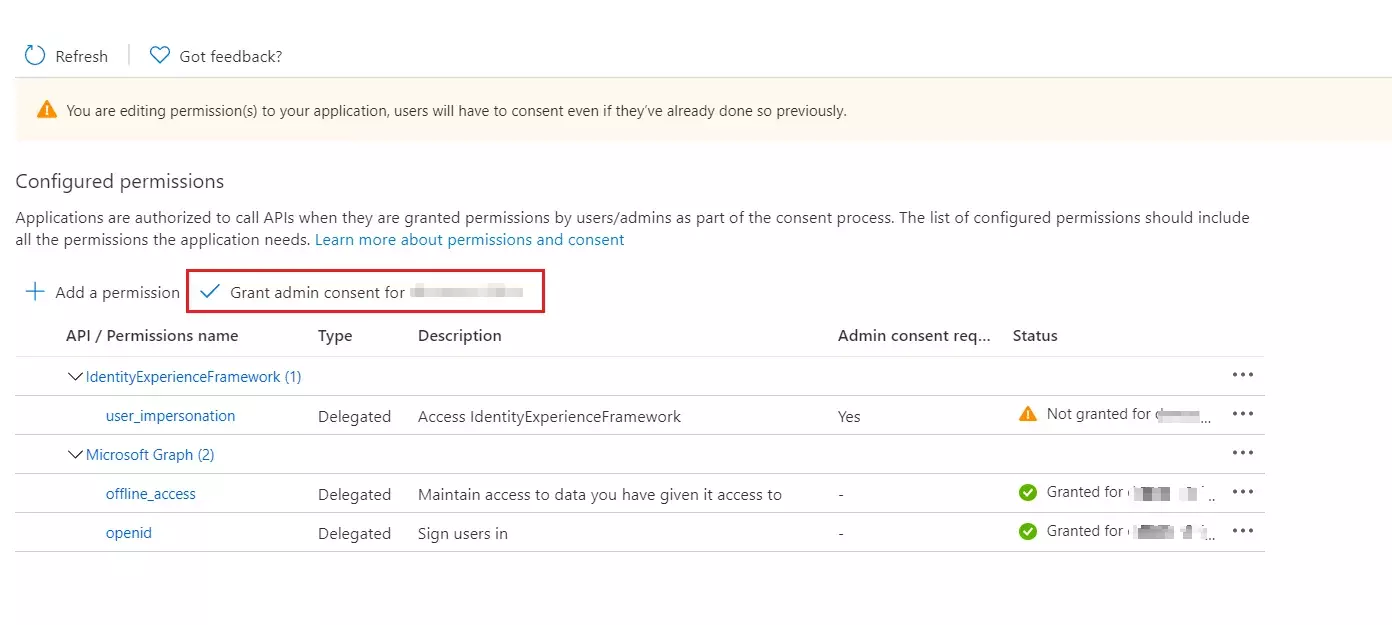

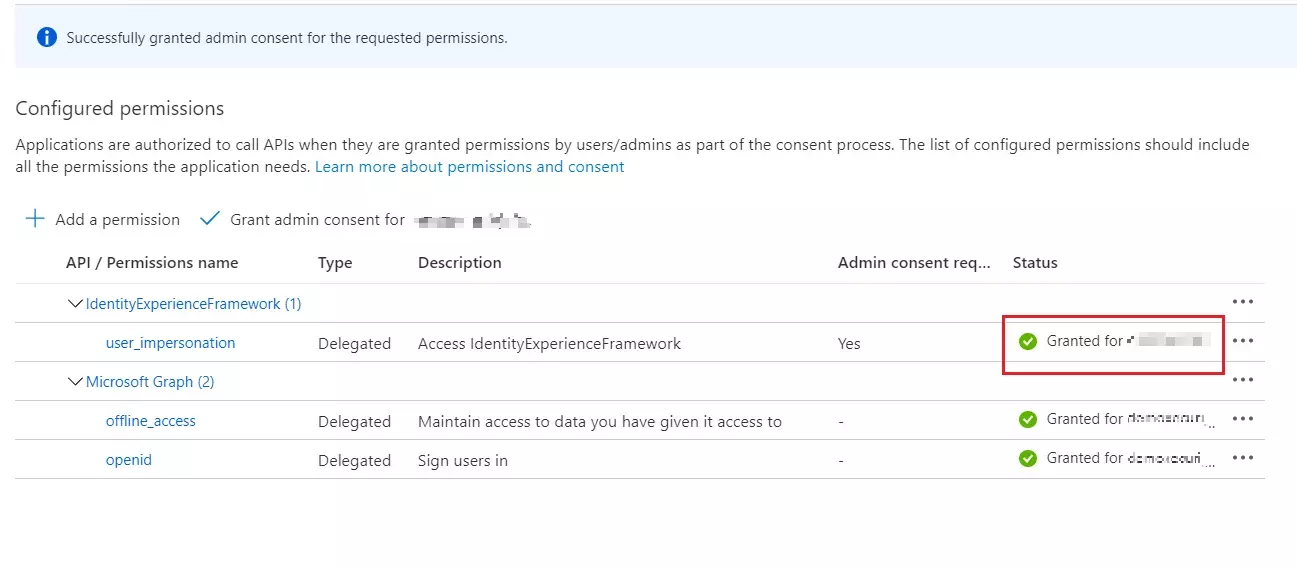

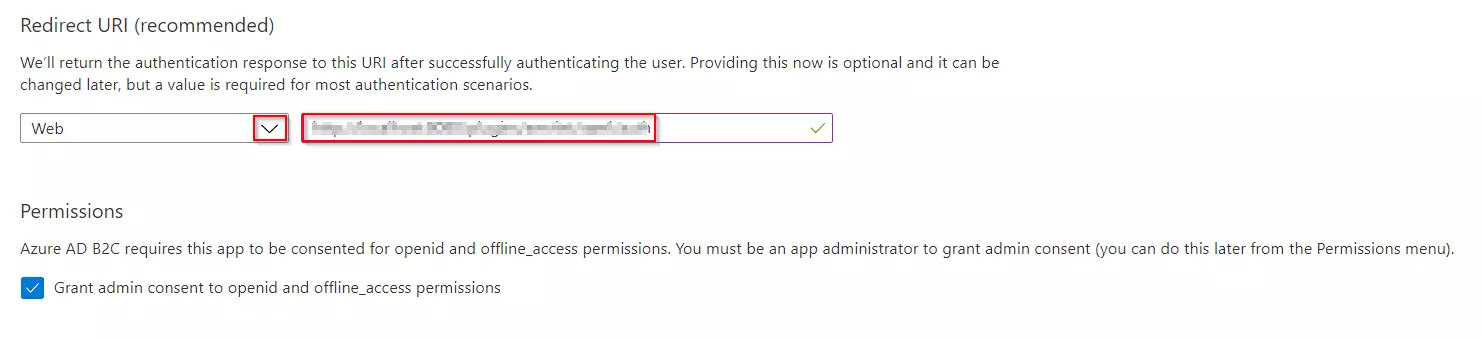

ProxyIdentityExperienceFramework 애플리케이션 등록

ProxyIdentityExperienceFramework 애플리케이션 등록

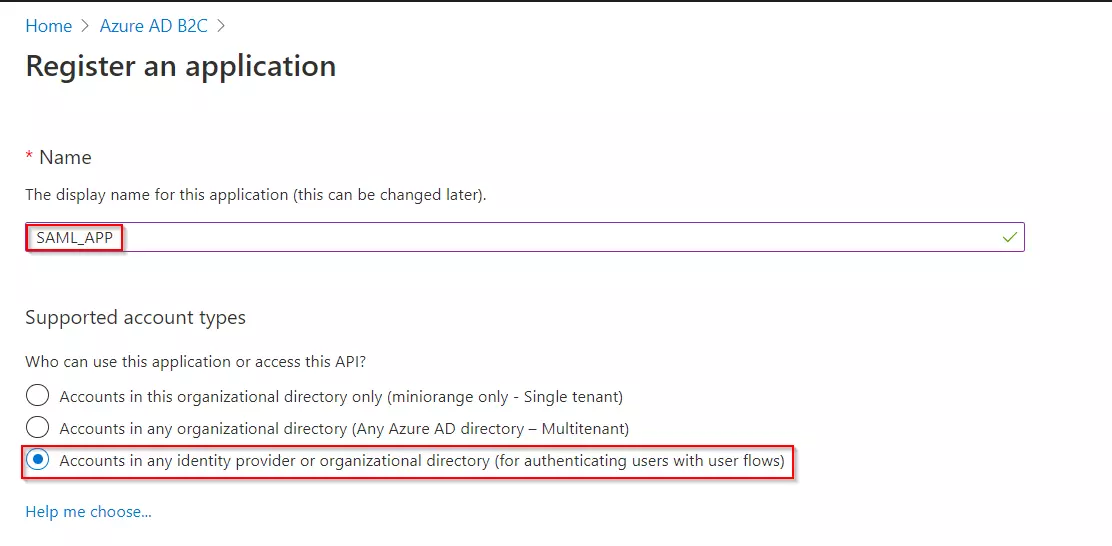

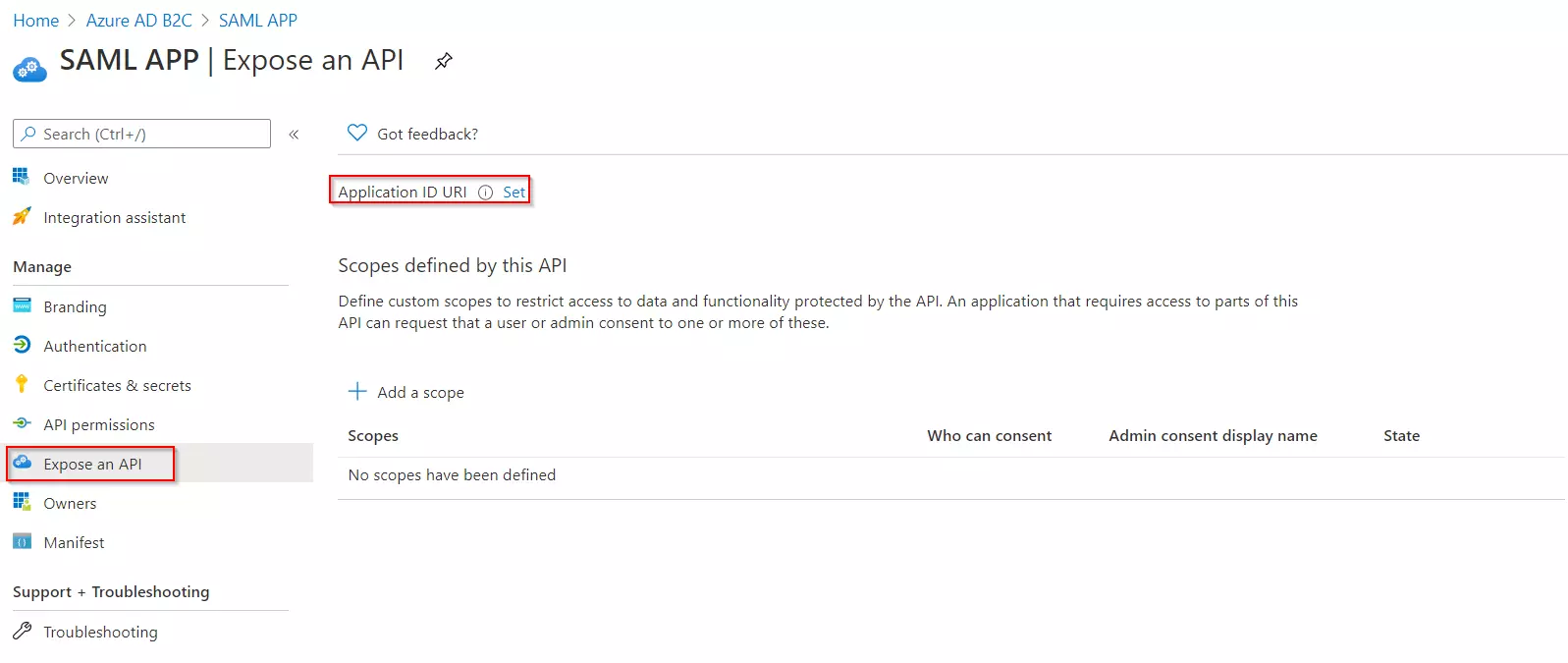

SAML 애플리케이션 등록

SAML 애플리케이션 등록

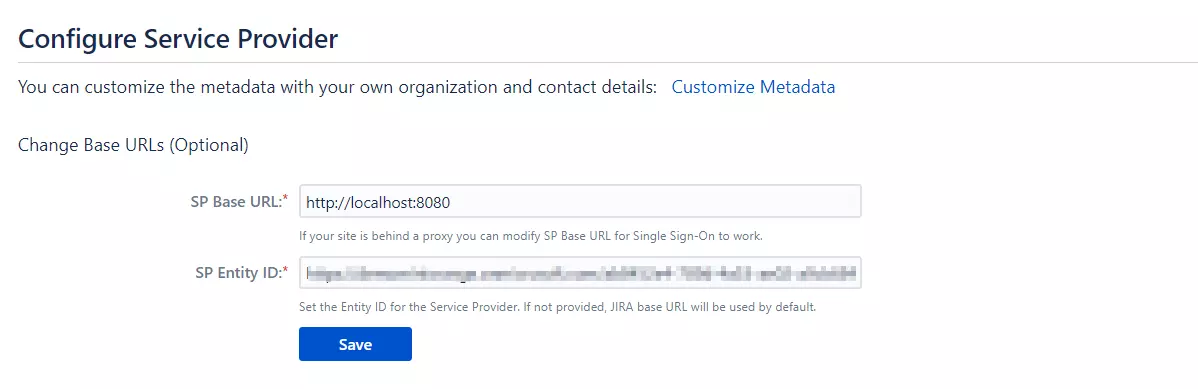

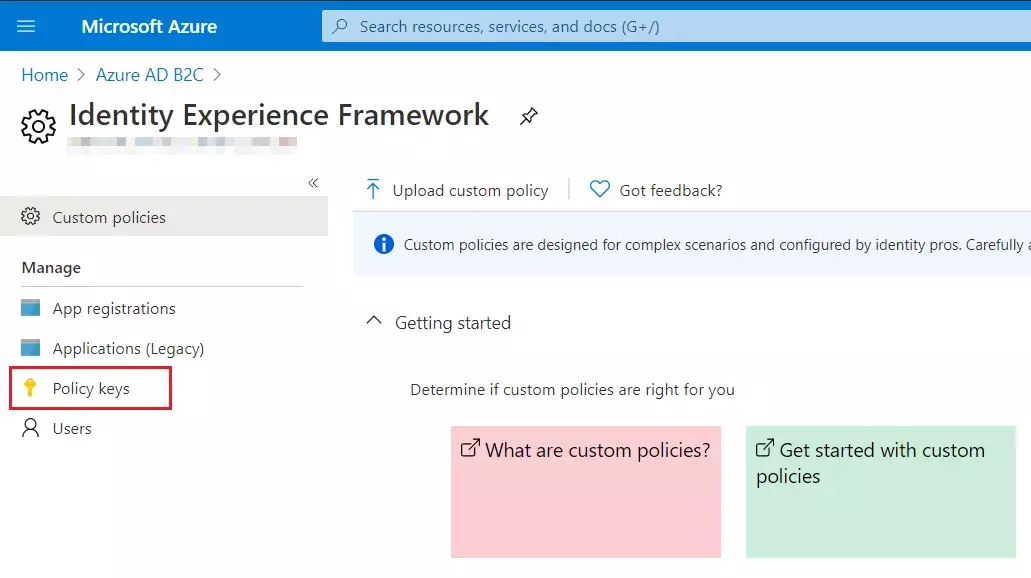

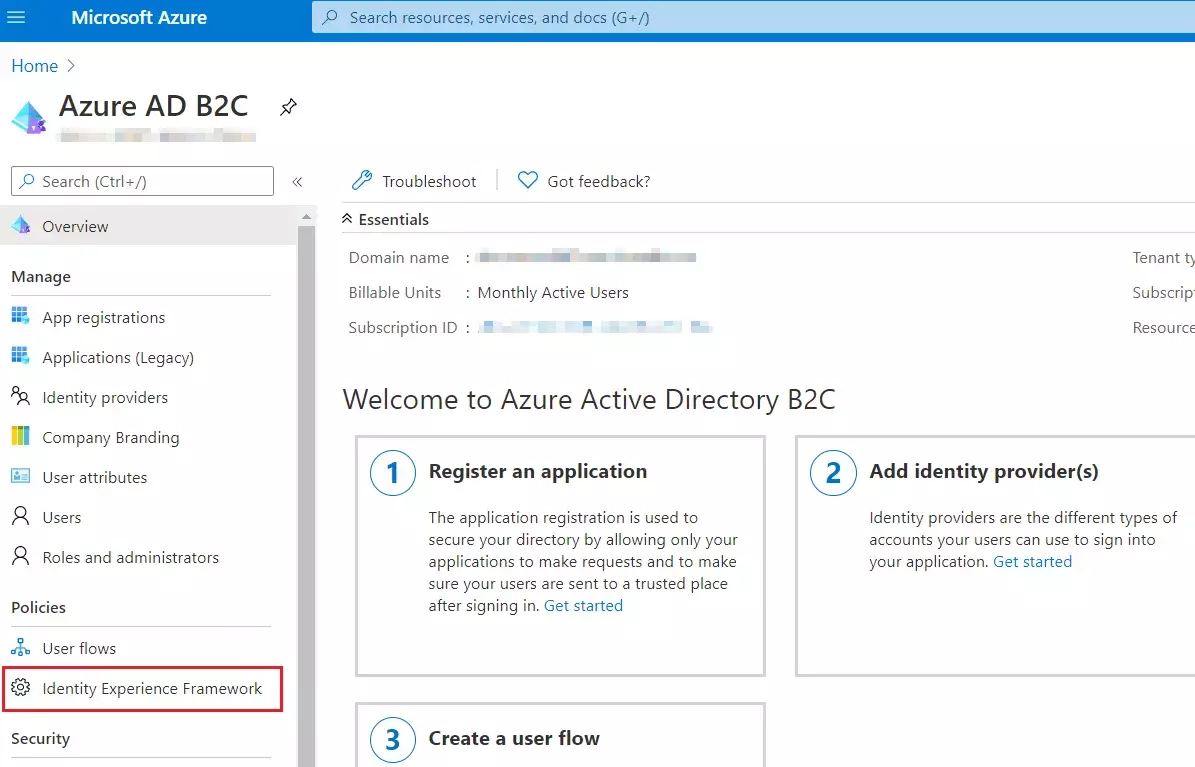

SSO 정책 생성

SSO 정책 생성

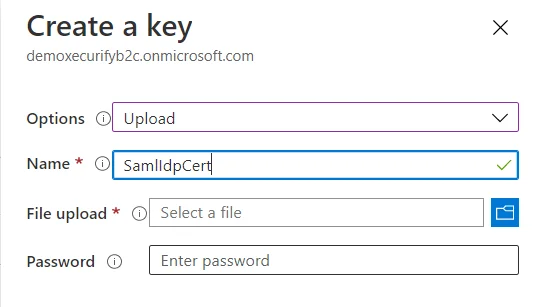

인증서 업로드

인증서 업로드

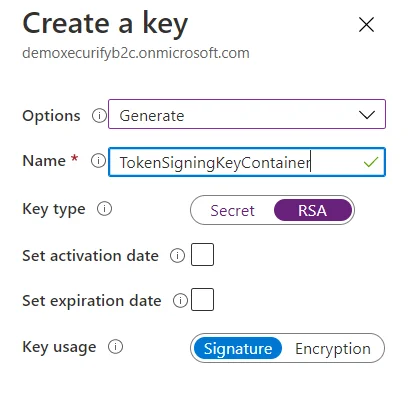

서명 키 만들기

서명 키 만들기

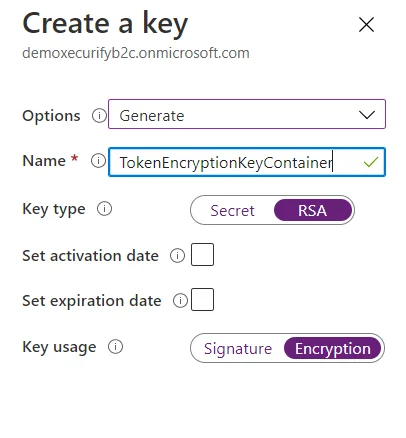

암호화 키 생성

암호화 키 생성

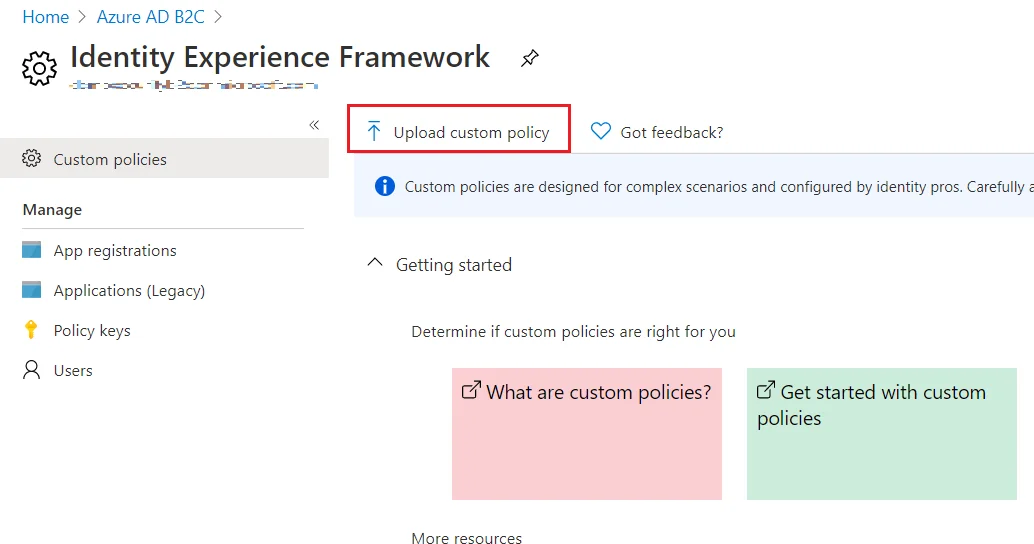

정책 업로드

정책 업로드

| 1 | TrustFrameworkBase.xml |

| 2 | TrustFrameworkExtensions.xml |

| 3 | SignUpOrSignin.xml |

| 4 | 프로필편집.xml |

| 5 | 비밀번호 재설정.xml |

| 6 | SignUpOrSigninSAML.xml |

주의 사항: 다음 단계에서는 IDP 메타데이터 URL을 다음과 같이 사용하십시오.

https://tenant-name.b2clogin.com/tenant-name.onmicrosoft.com/B2C_1A_signup_signin_saml/Samlp/metadata.