검색 결과 :

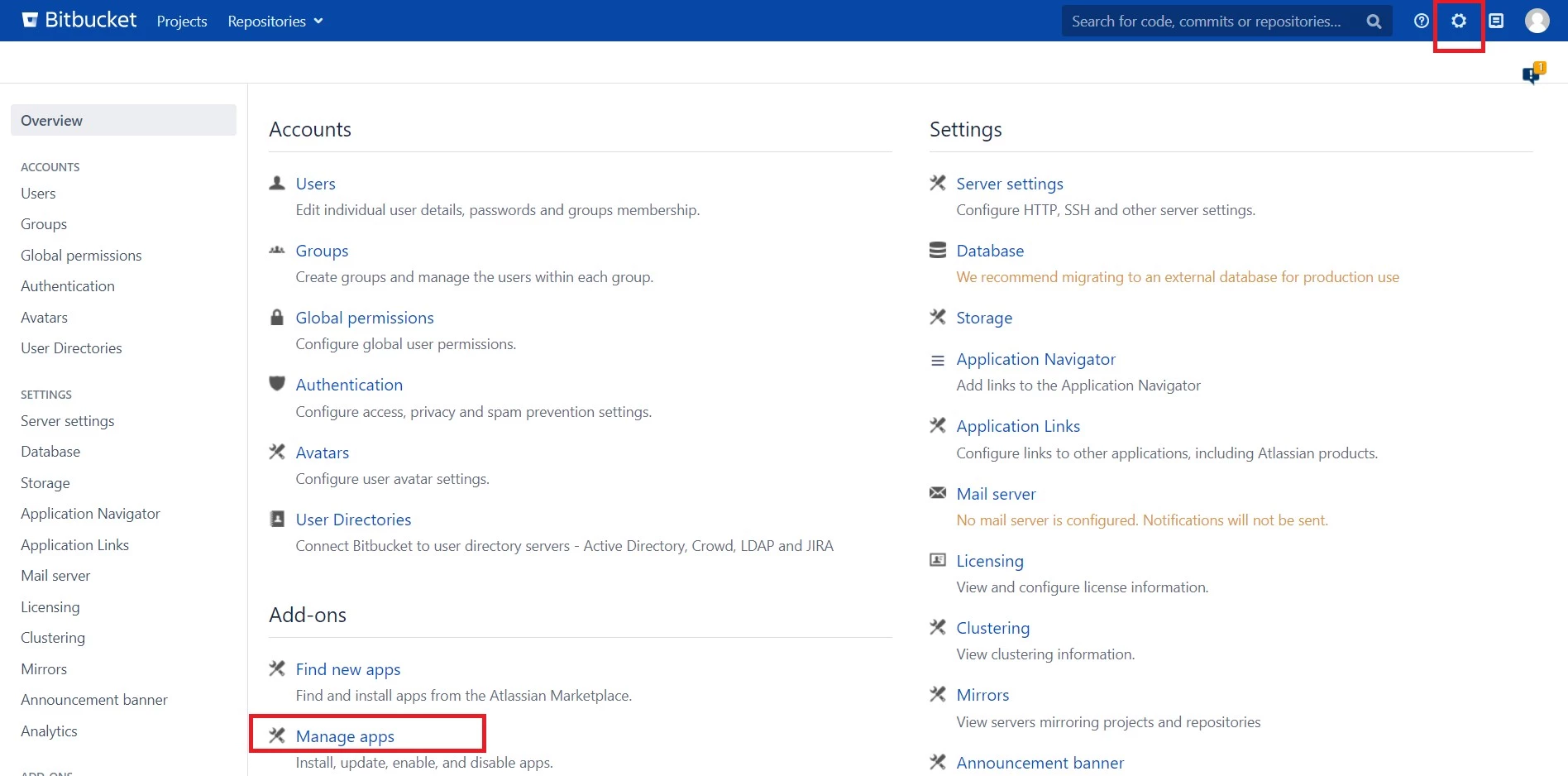

×Bitbucket OAuth/OpenID 앱은 Bitbucket에 대해 OAuth/OpenID Single Sign-On을 활성화하는 기능을 제공합니다. Bitbucket은 모든 OAuth/OpenID 공급자와 호환됩니다. 여기에서는 Bitbucket과 OAuth/OpenID 공급자 간의 SSO를 구성하는 방법을 안내합니다. 이 가이드가 끝나면 OAuth/OpenID 공급자의 사용자가 Bitbucket에 로그인하고 등록할 수 있게 됩니다.

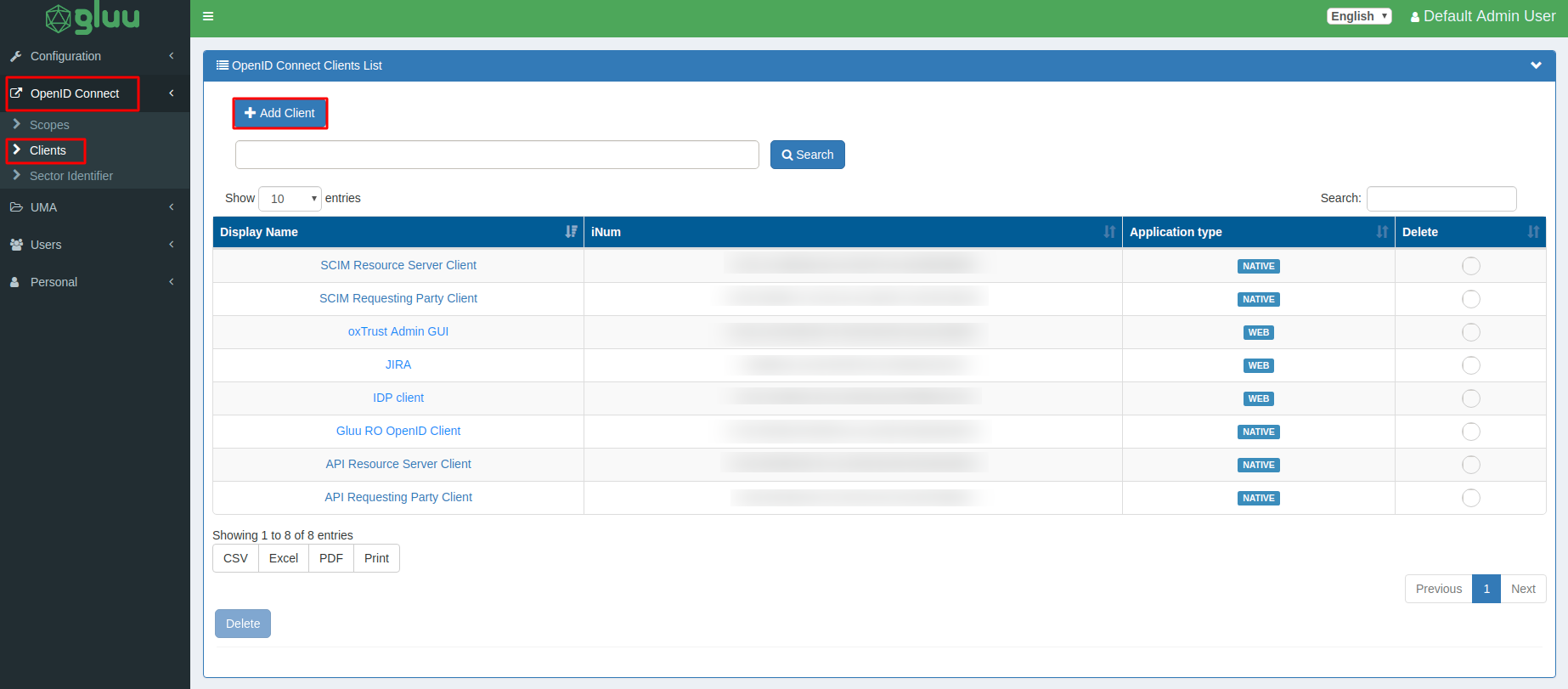

OAuth/OpenID 공급자를 Bitbucket과 통합하려면 다음 항목이 필요합니다.

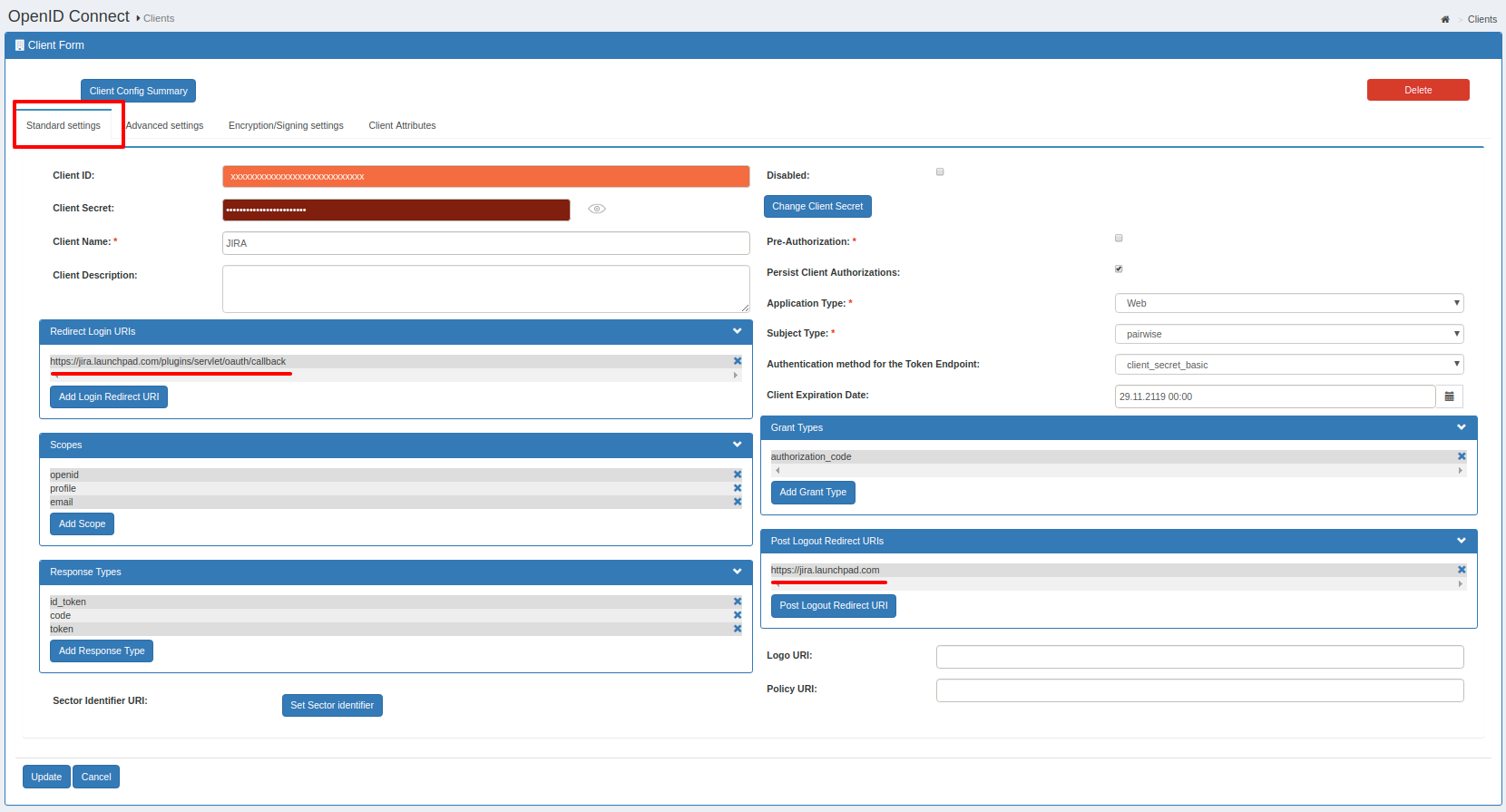

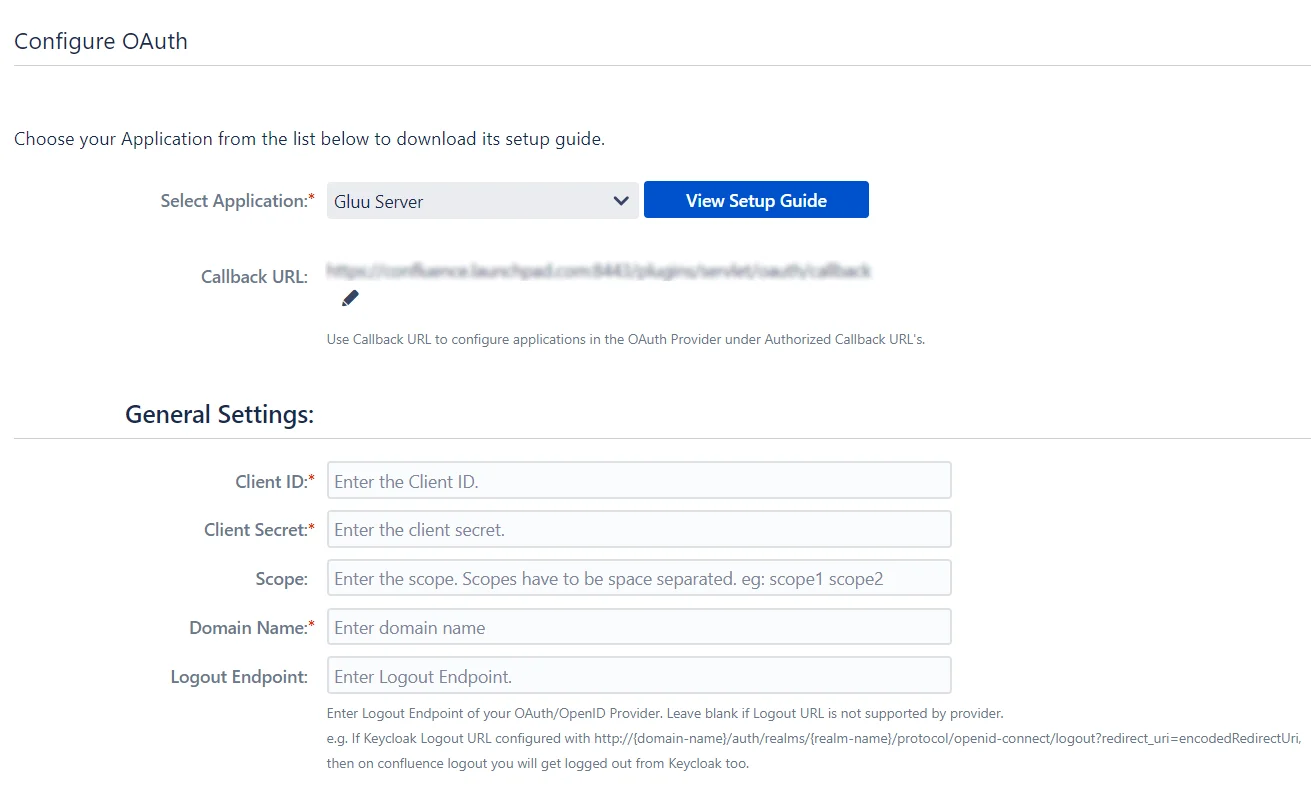

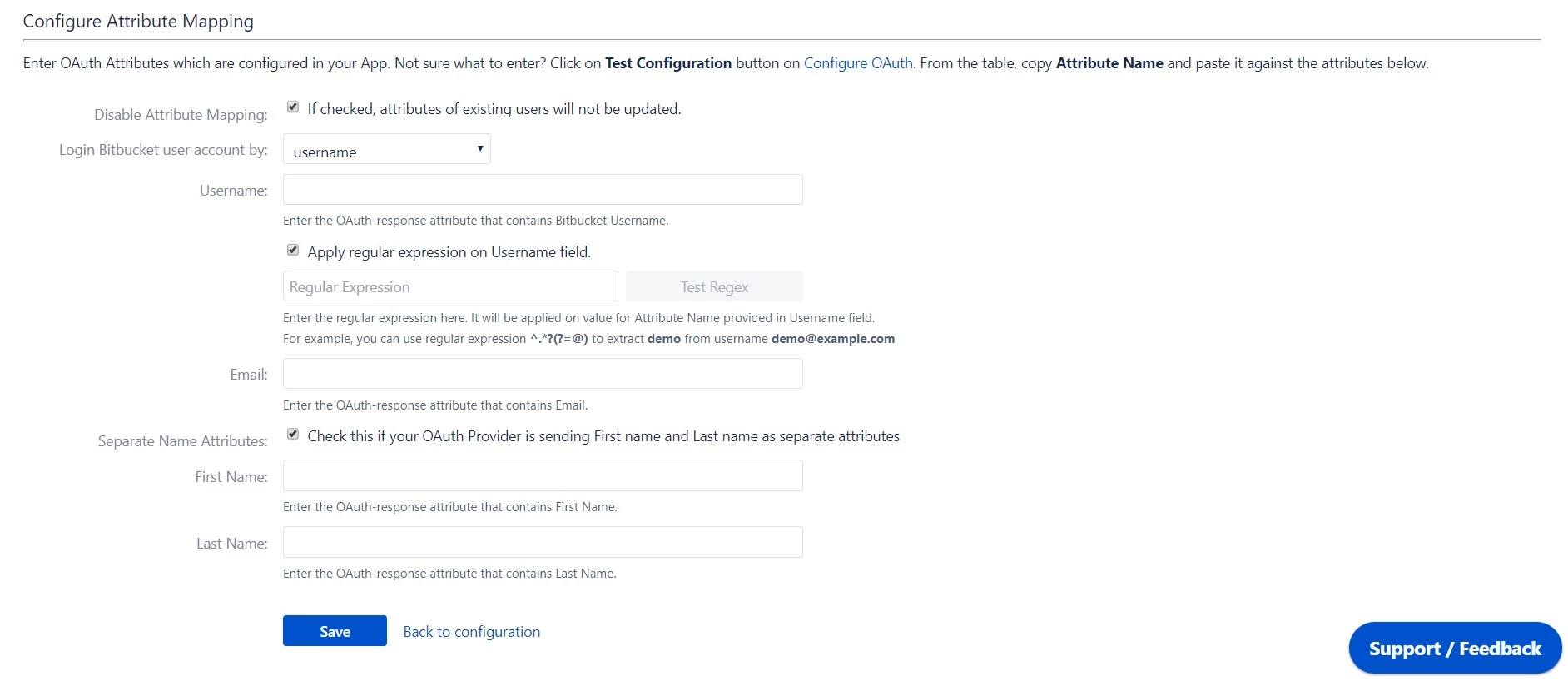

| 고객 이름: | 클라이언트 애플리케이션 이름(예: JIRA)을 입력하세요. |

| 토큰 엔드포인트에 대한 인증 방법: | 목록에서 client_secret_post를 선택합니다. |

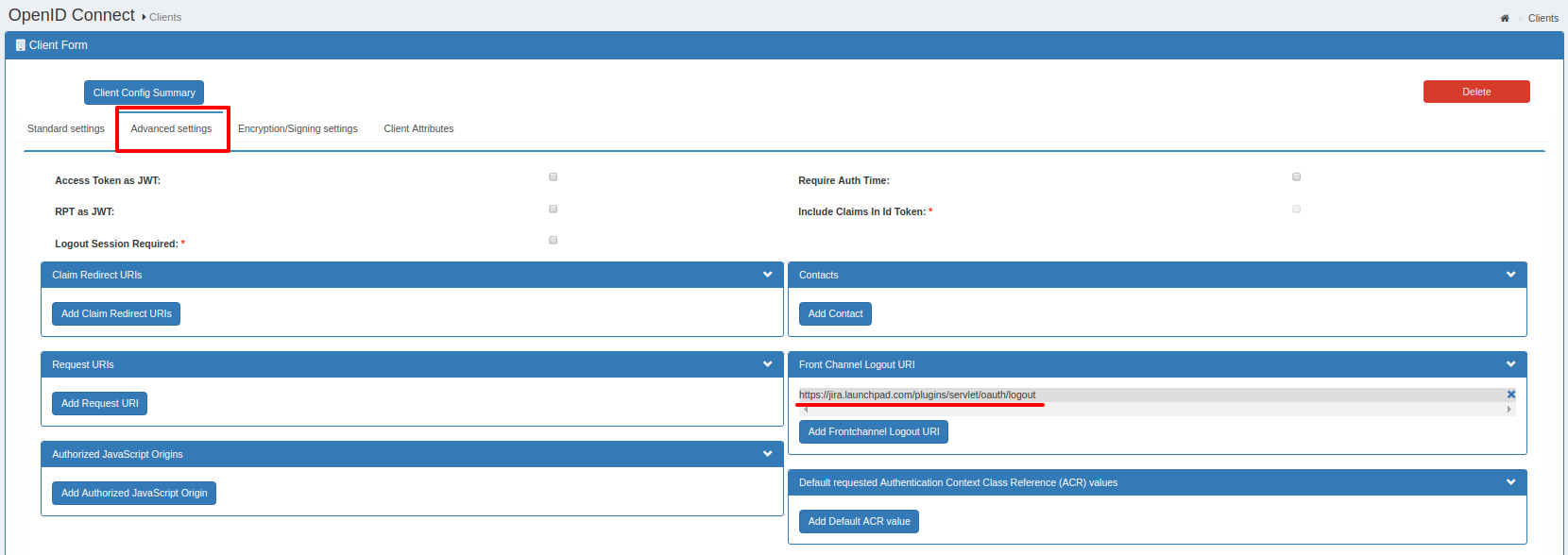

| 로그인 URI 리디렉션: | 플러그인에 제공된 콜백 URL을 아래에 입력하세요. OAuth 구성 탭. 예 /플러그인/서블릿/oauth/콜백 |

| 범위 : | 선택 openid, 프로필 과 이메일 다시 한번 확긴한다 |

| 응답 유형 : | 선택 코드, 토큰 과 아이디_토큰. |

| 부여 유형 : | 선택 인증 코드 다시 한번 확긴한다 |

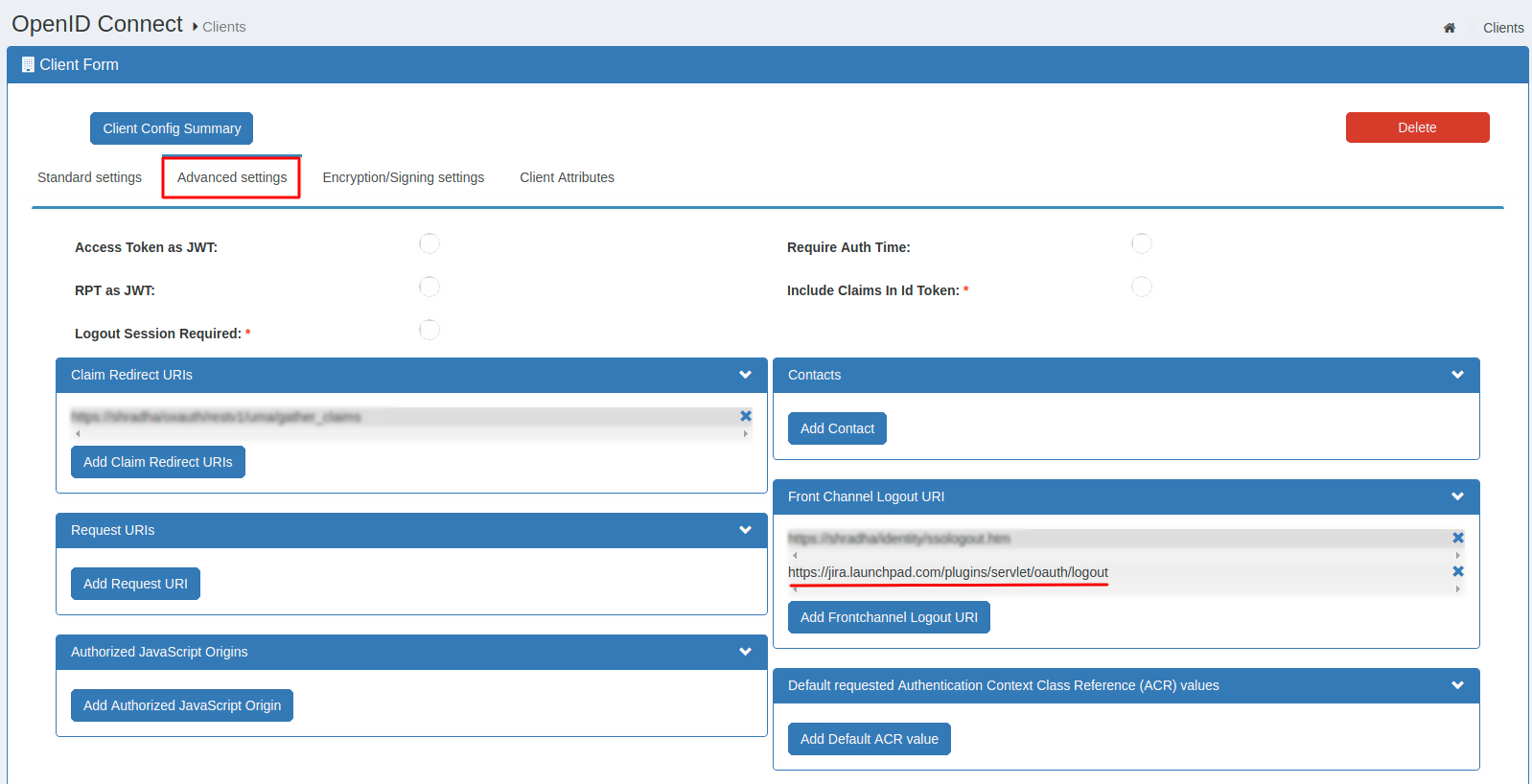

| 로그아웃 후 리디렉션 URI: | 로그아웃 후 리디렉션할 URL을 입력하세요. 예: JIRA 기본 URL. |

찾을 수 없는 내용이 있으면 다음 주소로 이메일을 보내주세요. info@xecurify.com