검색 결과 :

×Fisheye/Crucible SAML 앱은 Fisheye/Crucible 소프트웨어에 대해 SAML Single Sign On을 활성화하는 기능을 제공합니다. Fisheye/Crucible 소프트웨어는 모든 SAML ID 공급자와 호환됩니다. 여기에서는 Fisheye/Crucible과 ID 공급자 간에 SSO를 구성하는 방법을 안내합니다. 이 가이드가 끝나면 아이덴티티 공급자의 사용자는 Fisheye/Crucible 소프트웨어에 로그인하고 등록할 수 있어야 합니다.

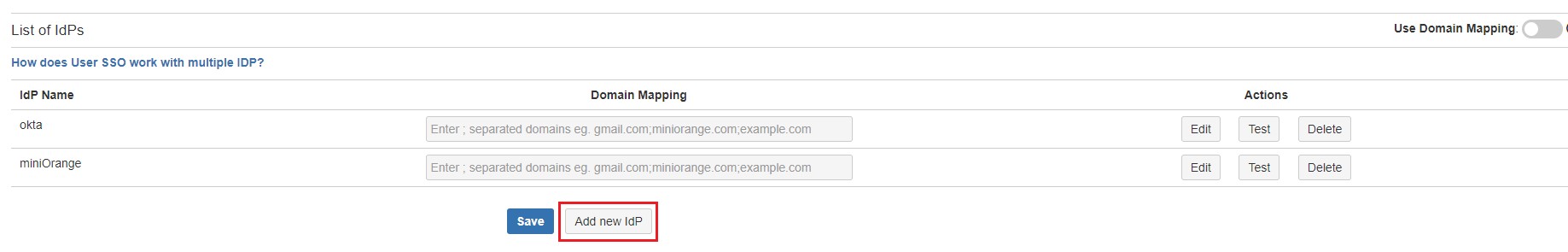

IDP(Identity Provider)를 Fisheye/Crucible과 통합하려면 다음 항목이 필요합니다.

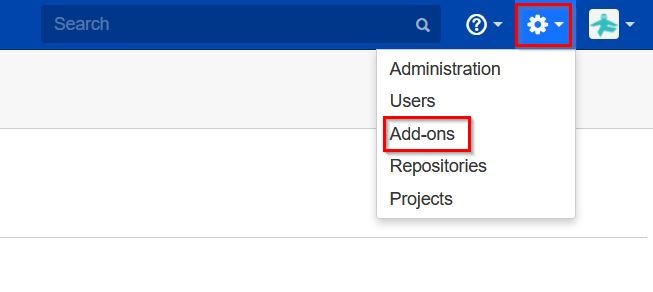

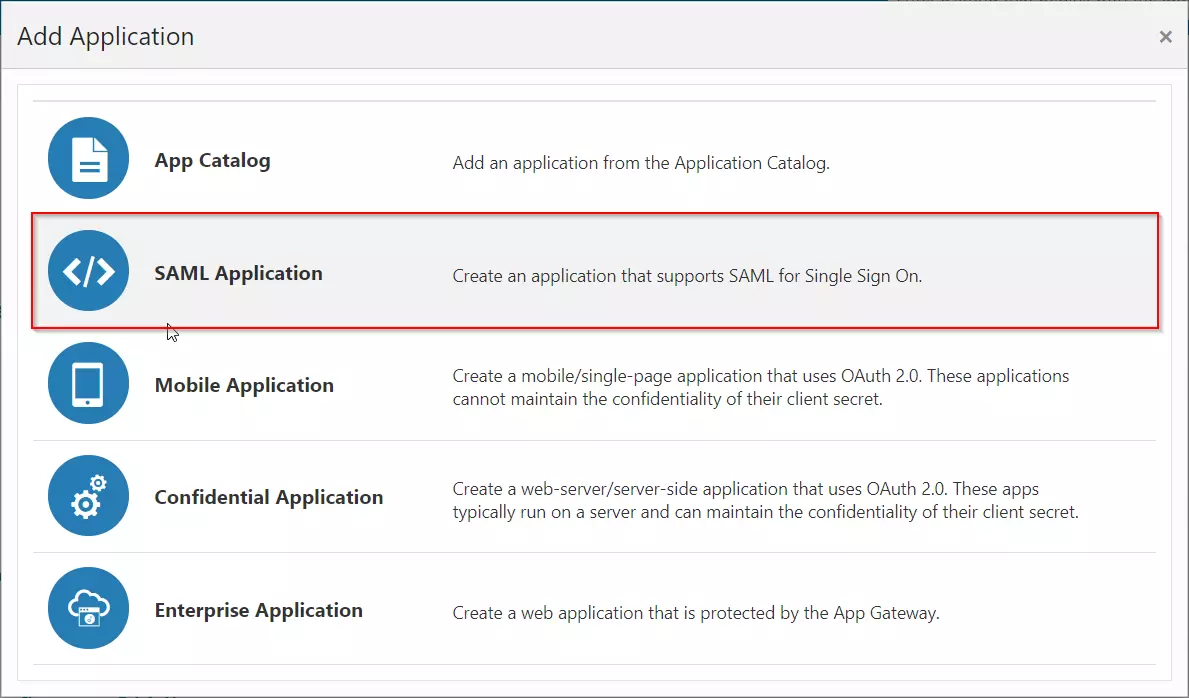

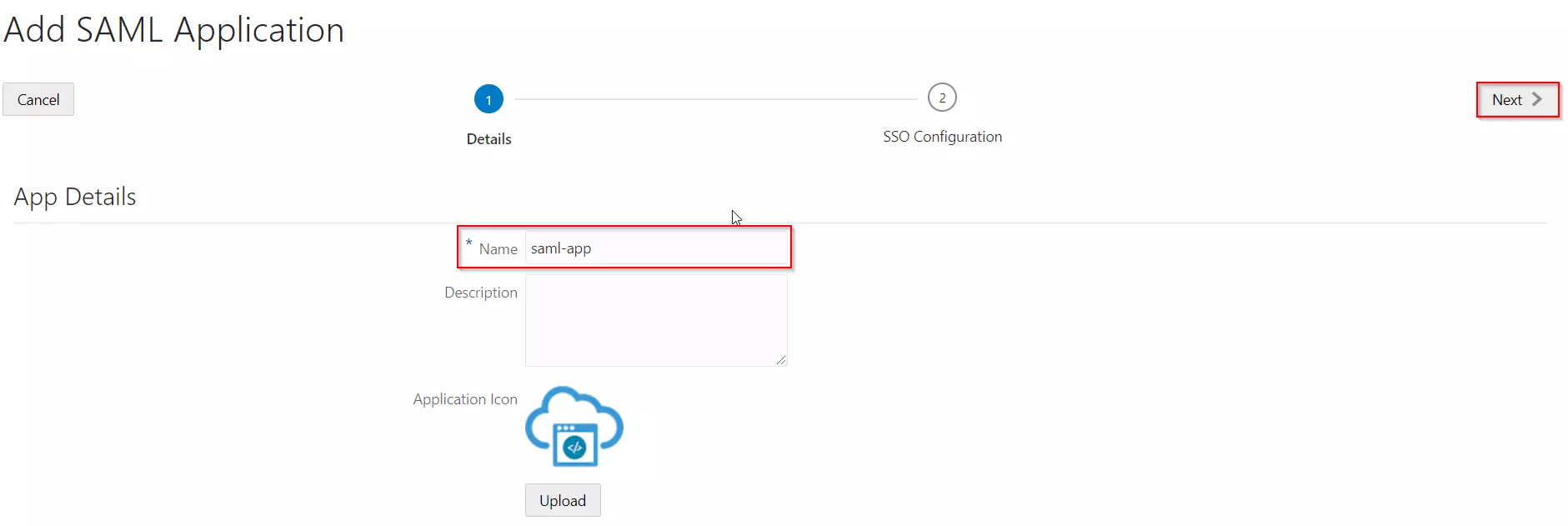

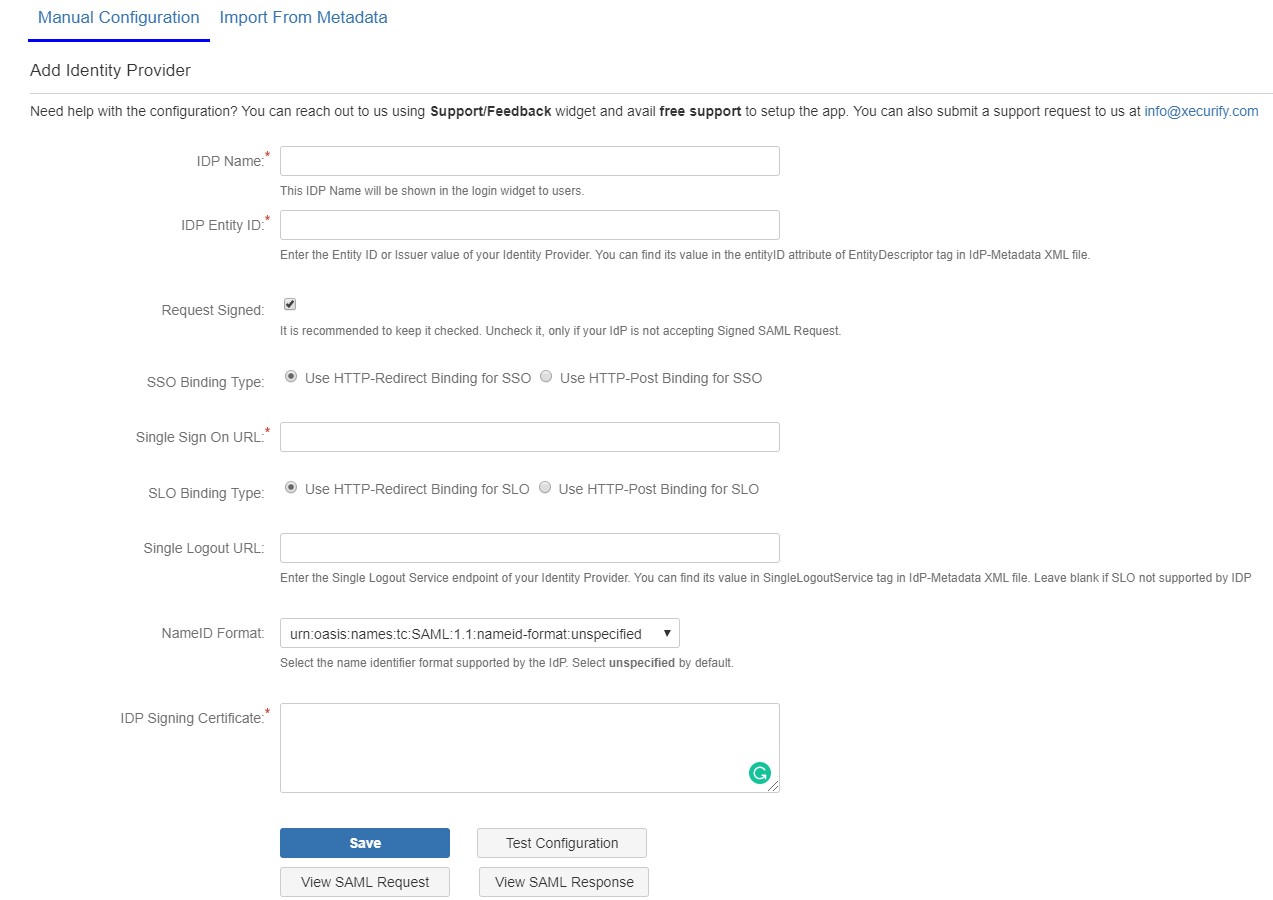

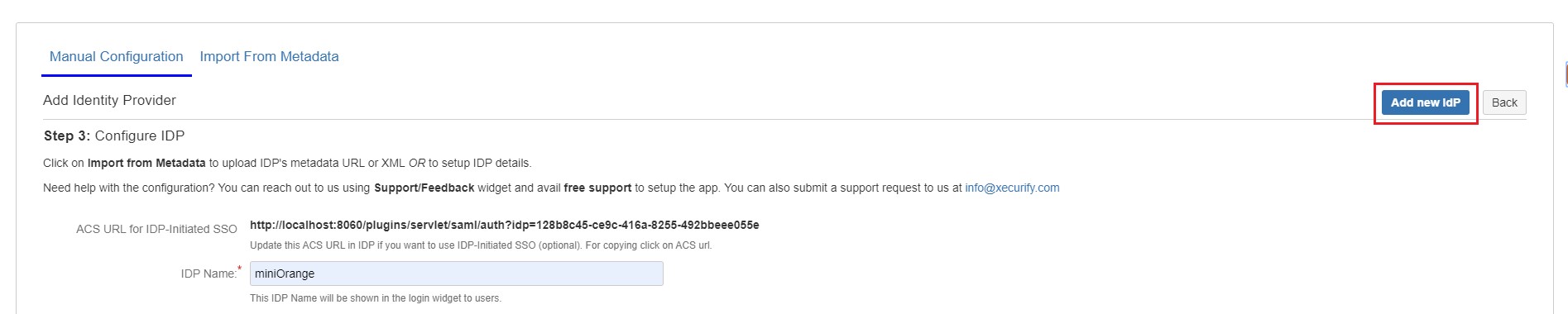

Oracle Identity Cloud Service(IDCS)를 ID 제공자(IDP)로 구성하려면 아래 단계를 따르십시오.

IDCS(Oracle Identity Cloud Service)를 IdP로 구성

IDCS(Oracle Identity Cloud Service)를 IdP로 구성

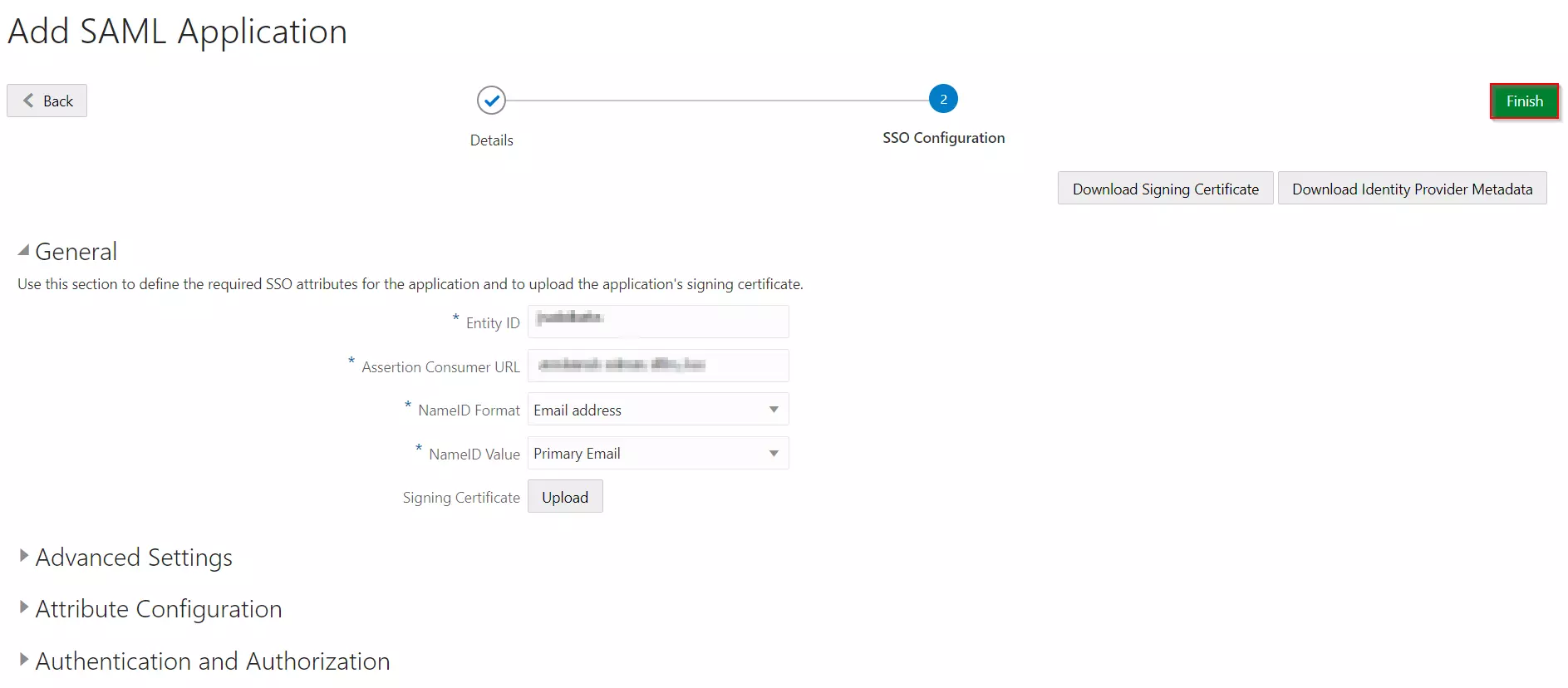

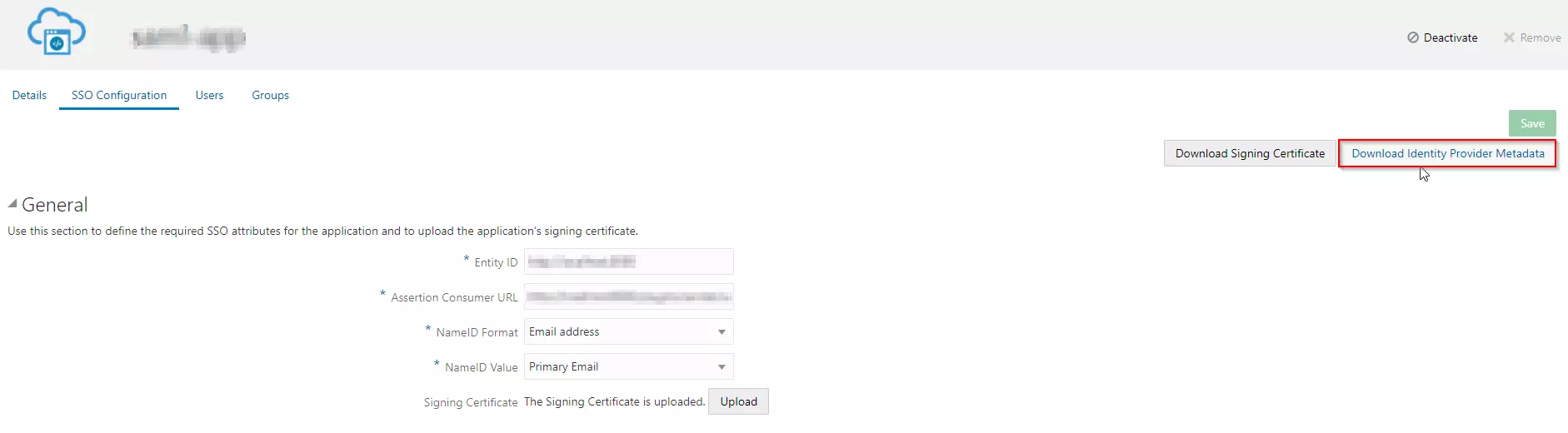

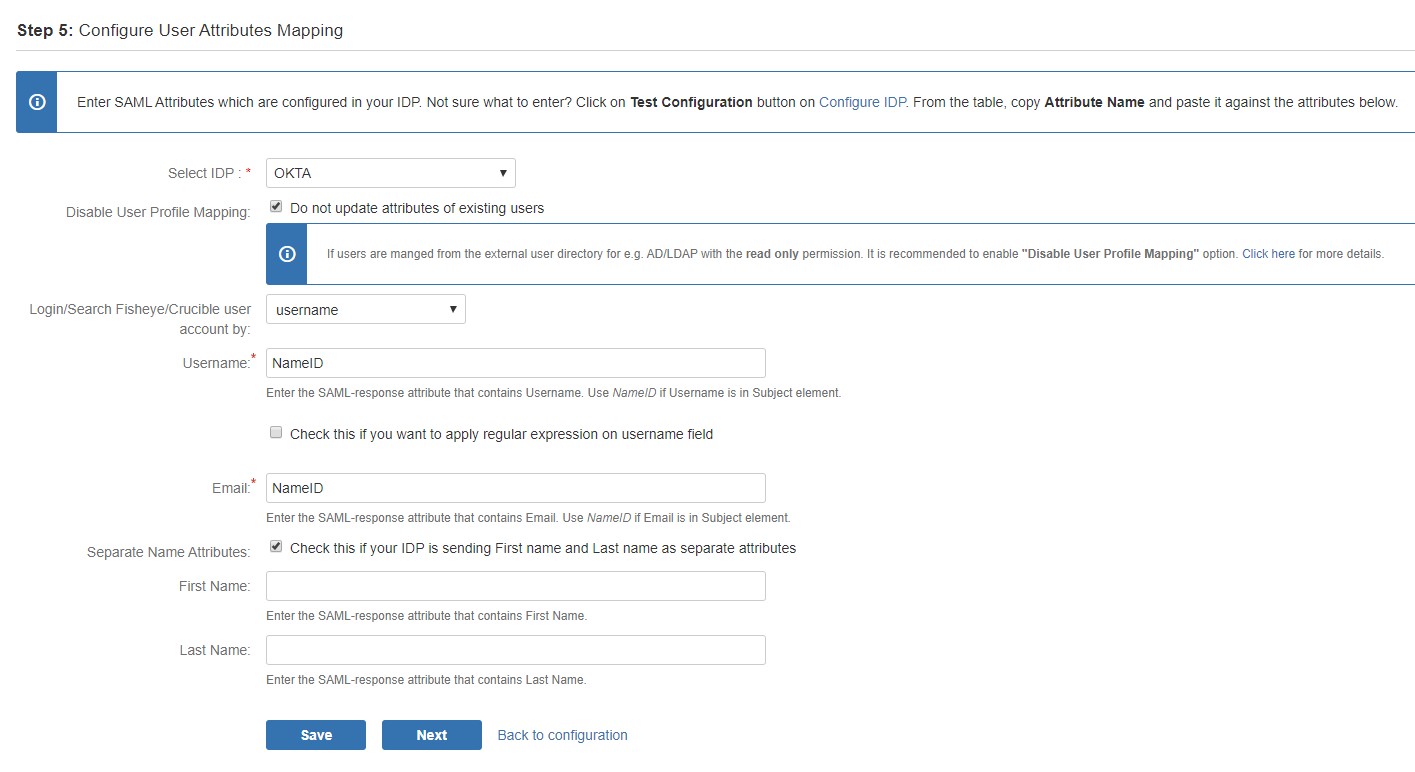

| 엔티티 ID | 엔터 버튼 SP 엔터티 ID/발행자 모듈의 서비스 공급자 메타데이터 탭에서. |

| 어설션 소비자 URL | 엔터 버튼 ACS URL 모듈의 서비스 공급자 메타데이터 탭에서. |

| NameID 형식 | 선택 이메일 주소 드롭다운 목록에서 NameID 형식으로 |

| NameID 값 | 선택 기본 이메일 드롭다운 목록에서 NameID 값으로 |

| 서명 증명서 | 다운로드 증명서 모듈의 서비스 공급자 메타데이터 탭에서. |

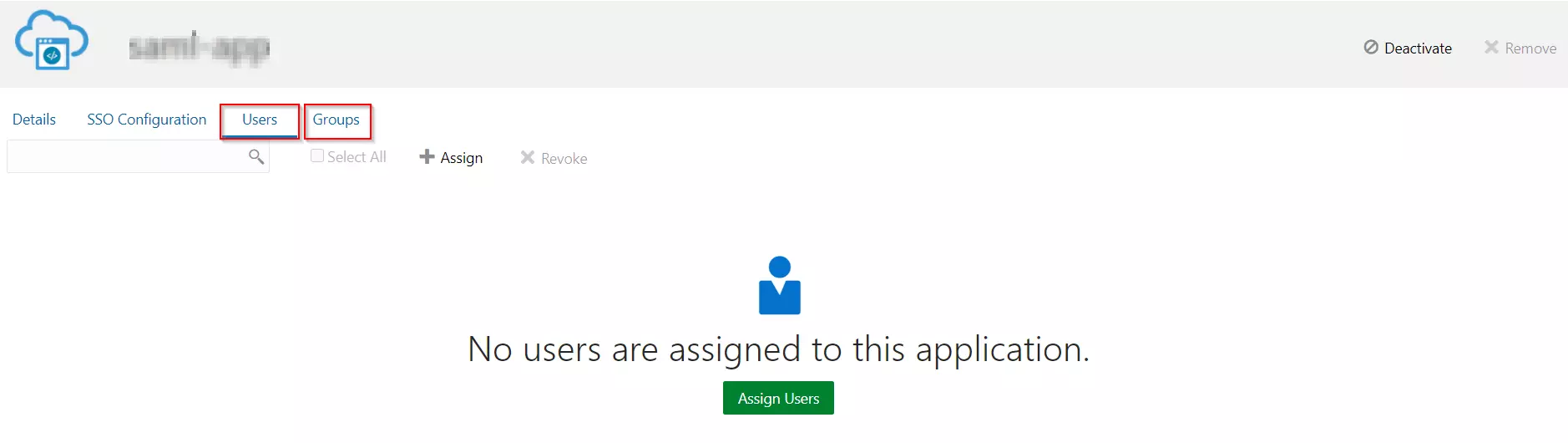

그룹/사람 할당

그룹/사람 할당

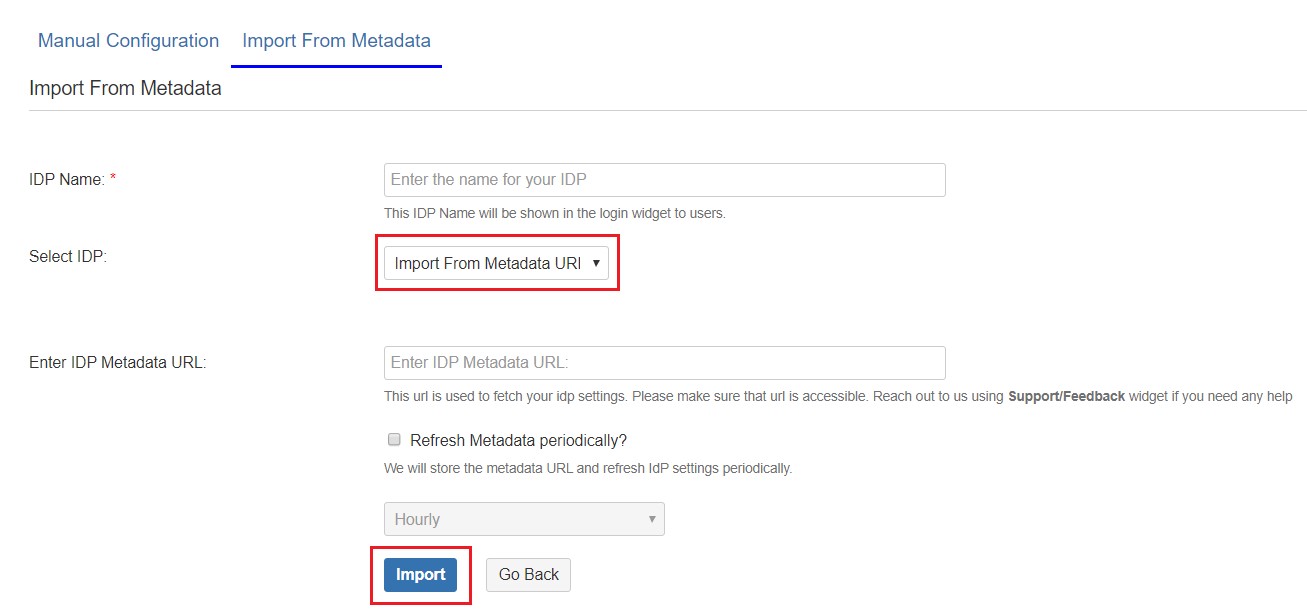

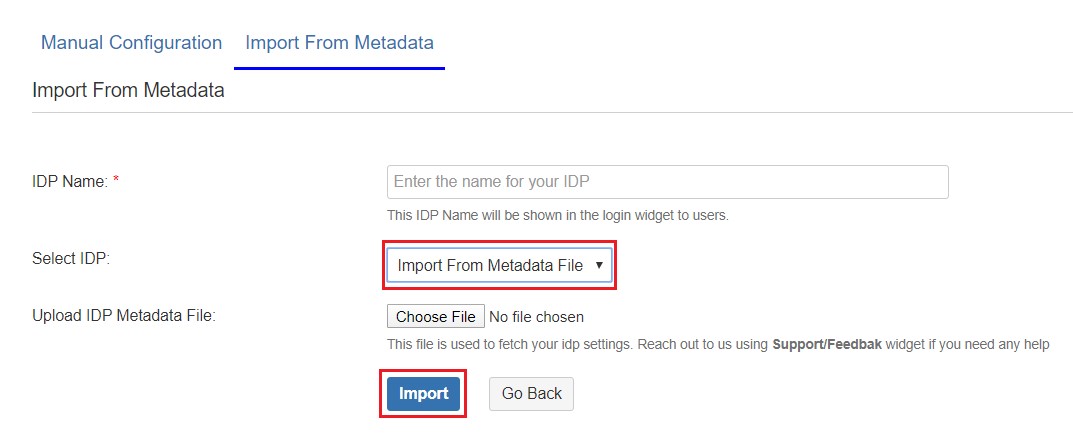

IDP 메타데이터 가져오기

IDP 메타데이터 가져오기

찾을 수 없는 내용이 있으면 다음 주소로 이메일을 보내주세요. info@xecurify.com