검색 결과 :

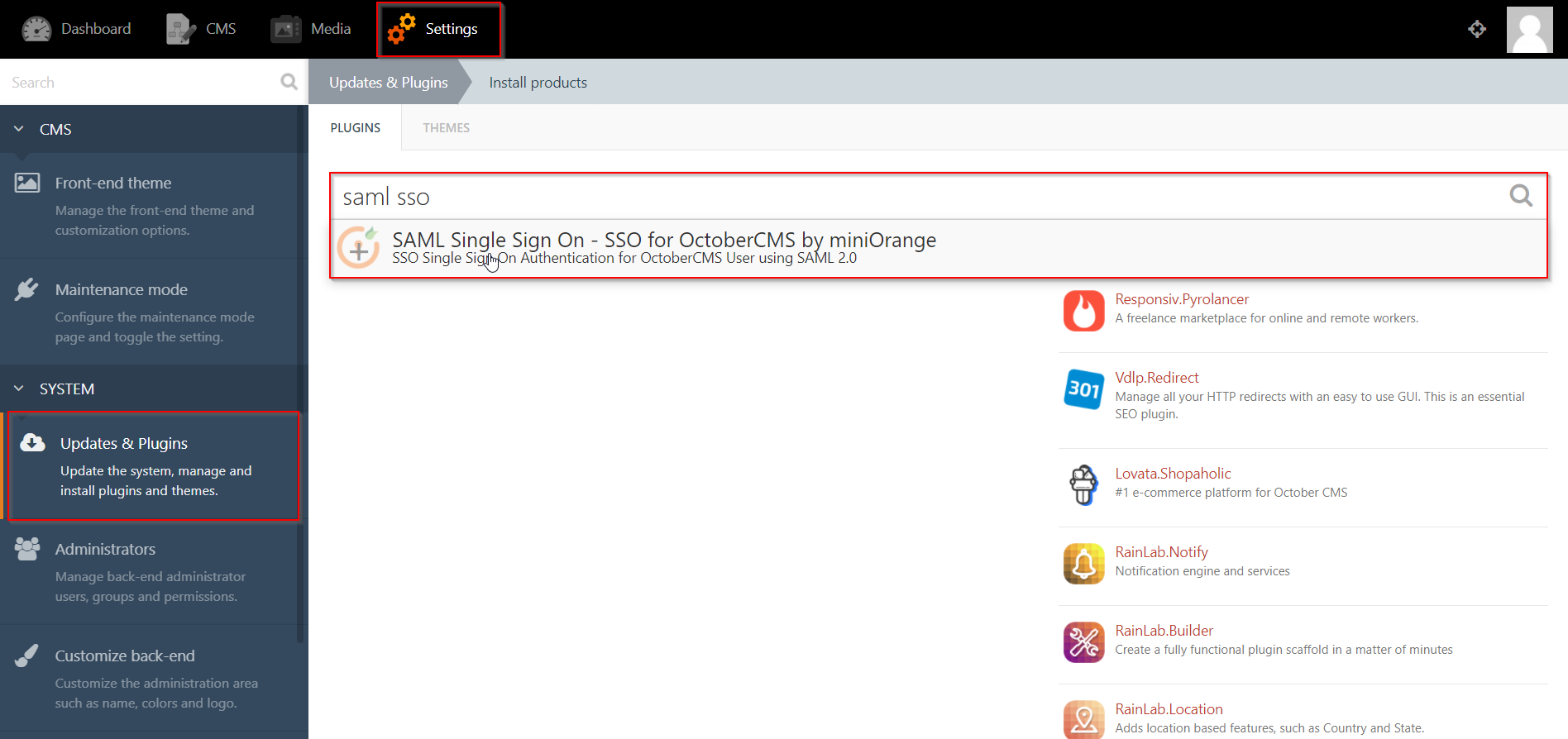

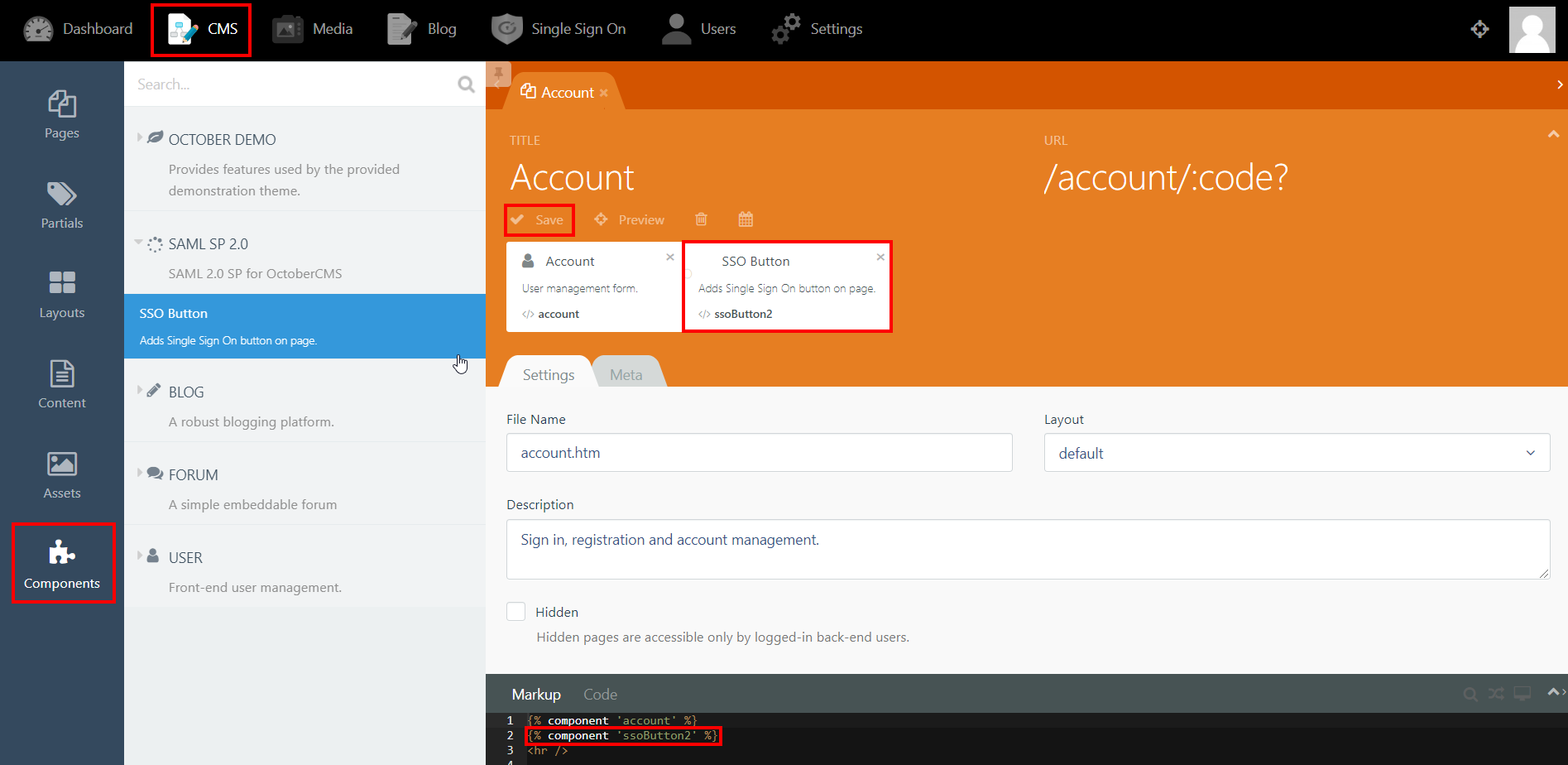

×XNUMX월 CMS 싱글 사인온(SSO) 플러그인은 XNUMX월 CMS 사이트에 대해 SAML 싱글 사인온(SSO)을 활성화하는 기능을 제공합니다. XNUMX월 CMS SSO 플러그인은 모든 SAML 호환 ID 공급자와 호환됩니다. 여기서는 October CMS 사이트와 ID 공급자 간에 SAML SSO를 구성하는 단계별 가이드를 살펴보겠습니다.

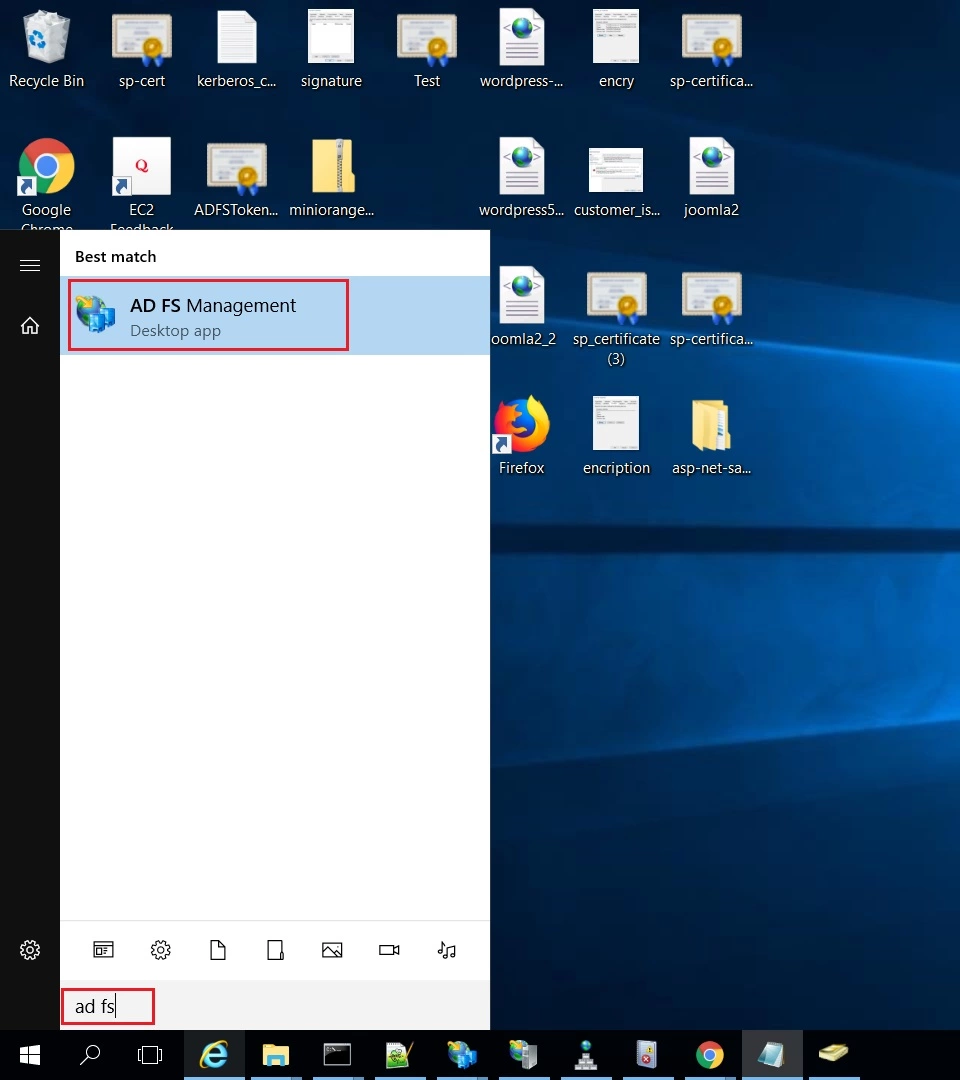

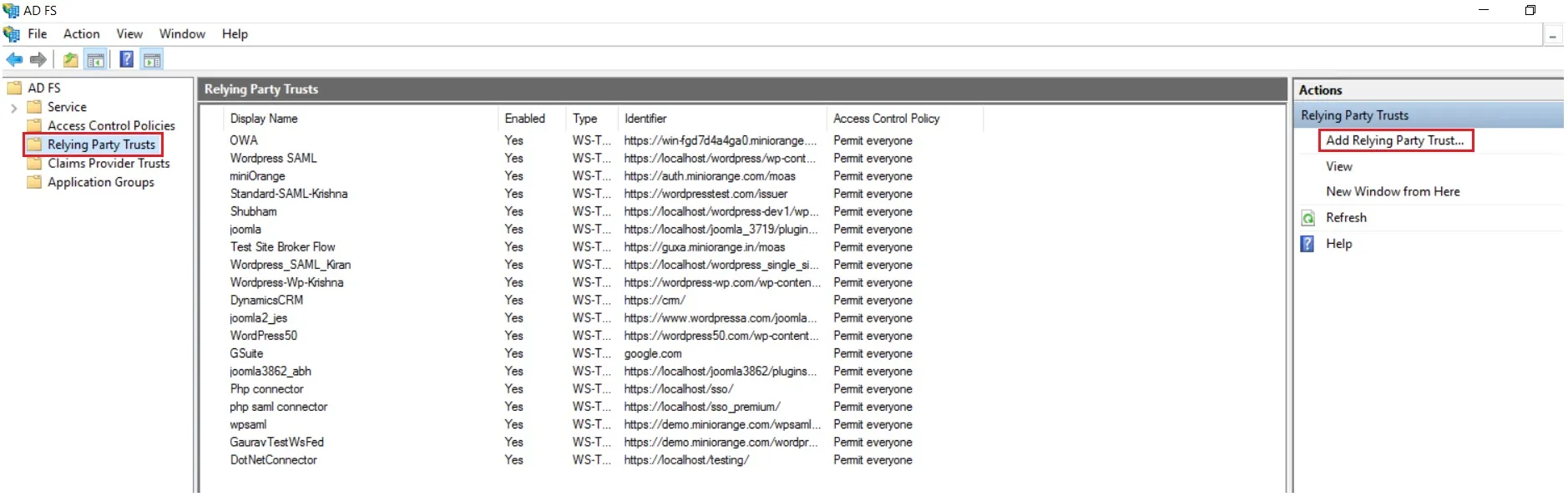

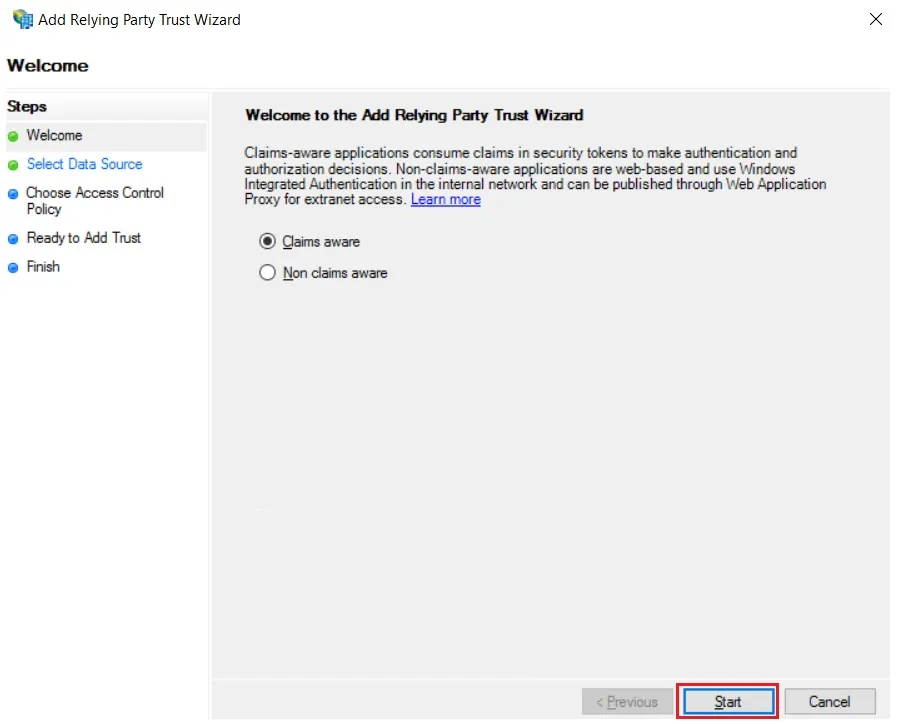

ID 공급자(IDP)를 October CMS와 통합하려면 다음 항목이 필요합니다.

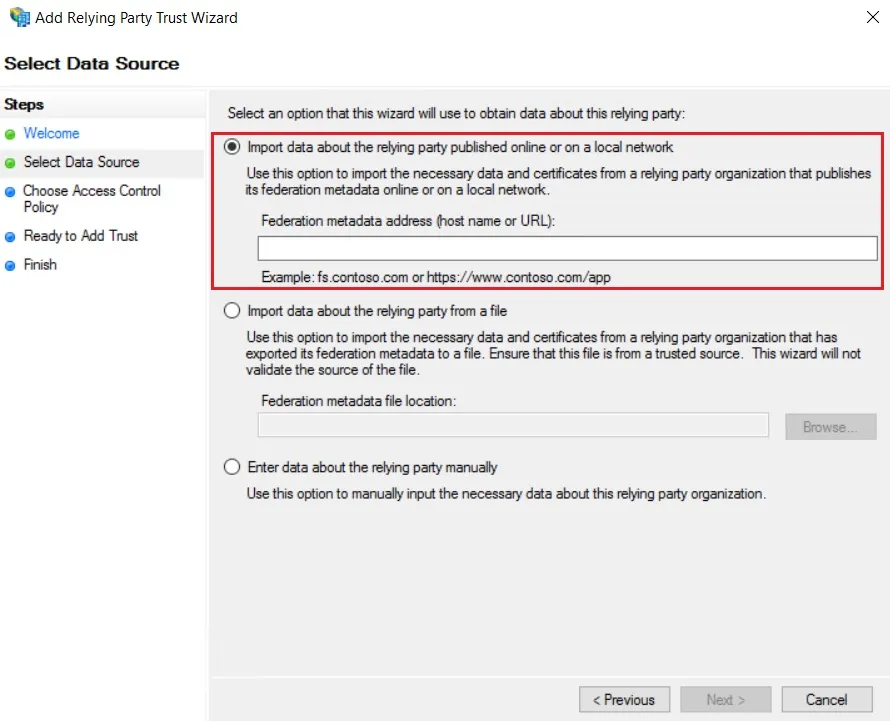

메타데이터 URL 사용

메타데이터 URL 사용

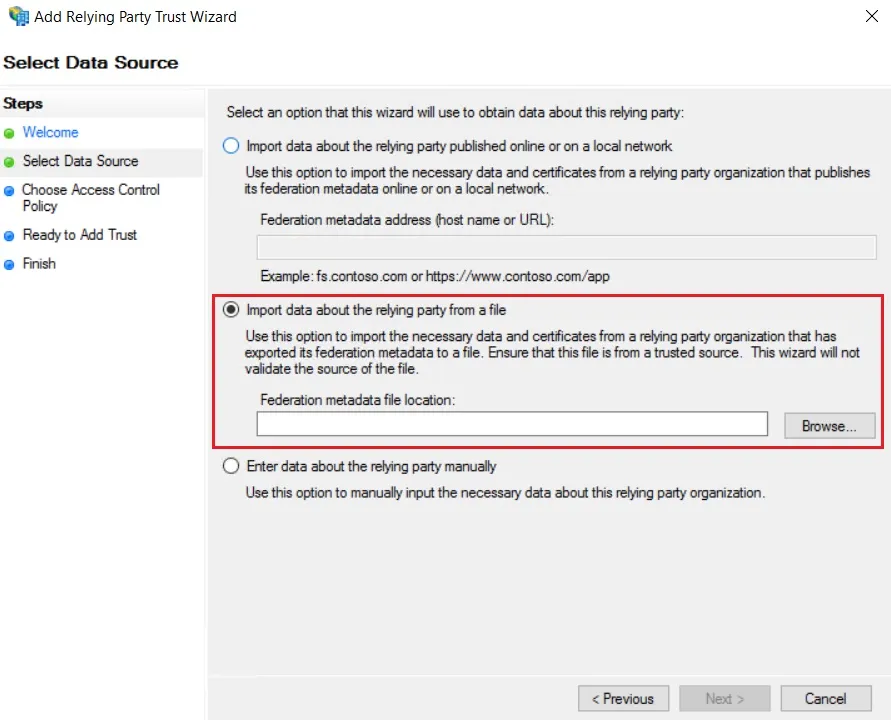

메타데이터 XML 파일 사용

메타데이터 XML 파일 사용

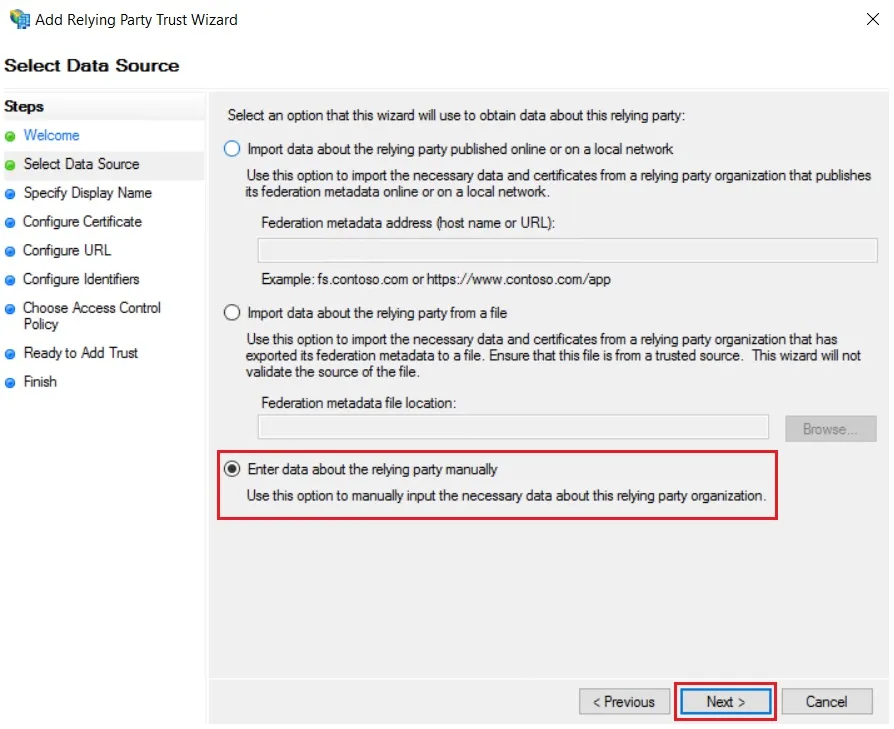

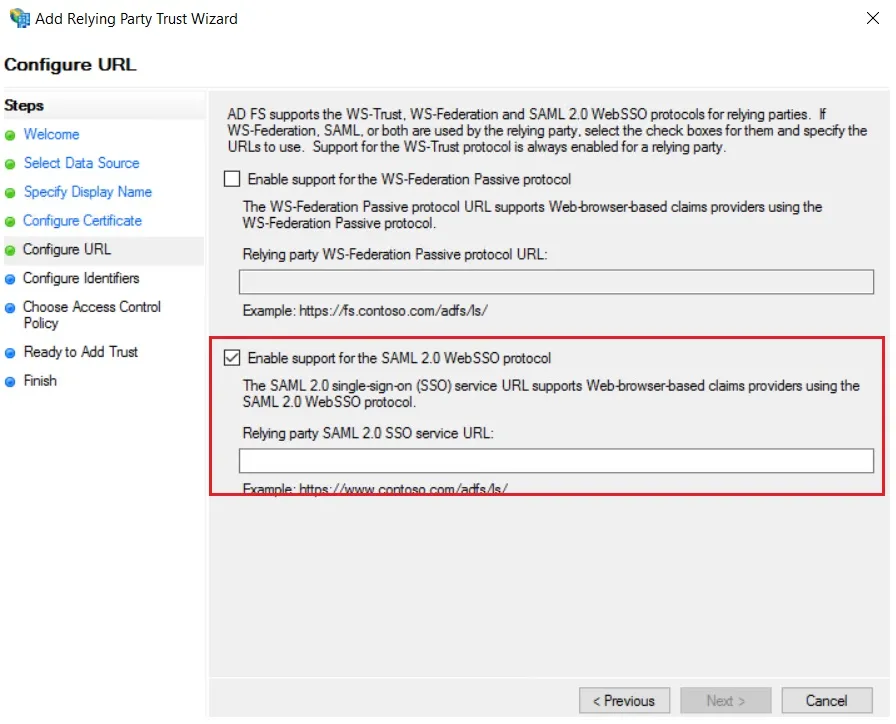

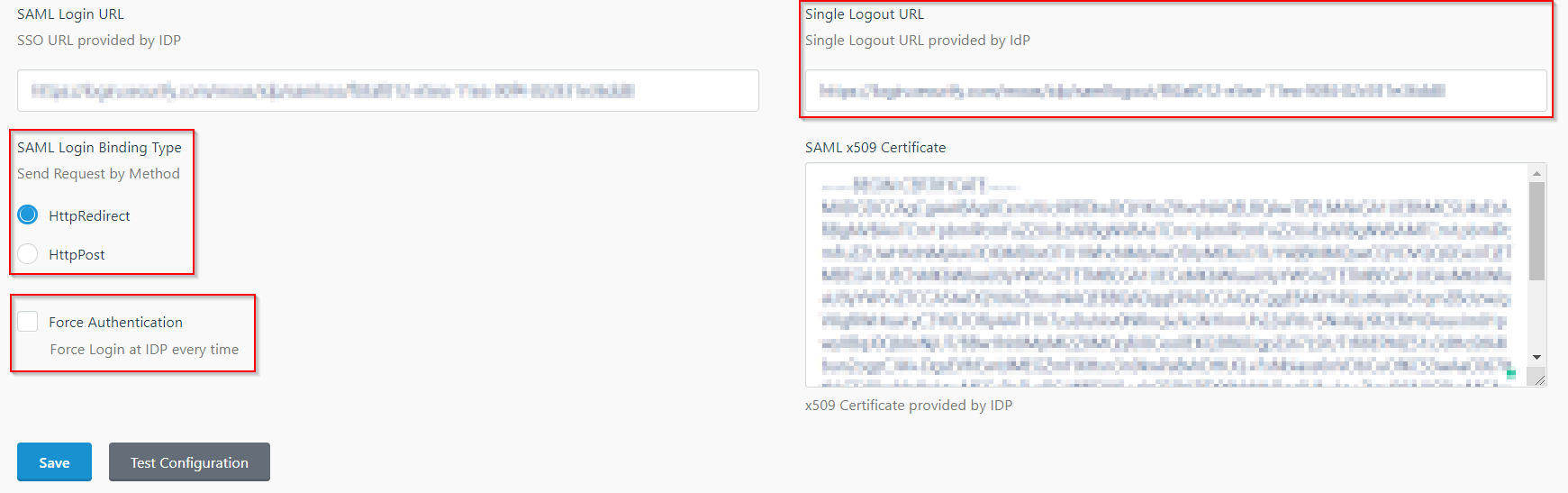

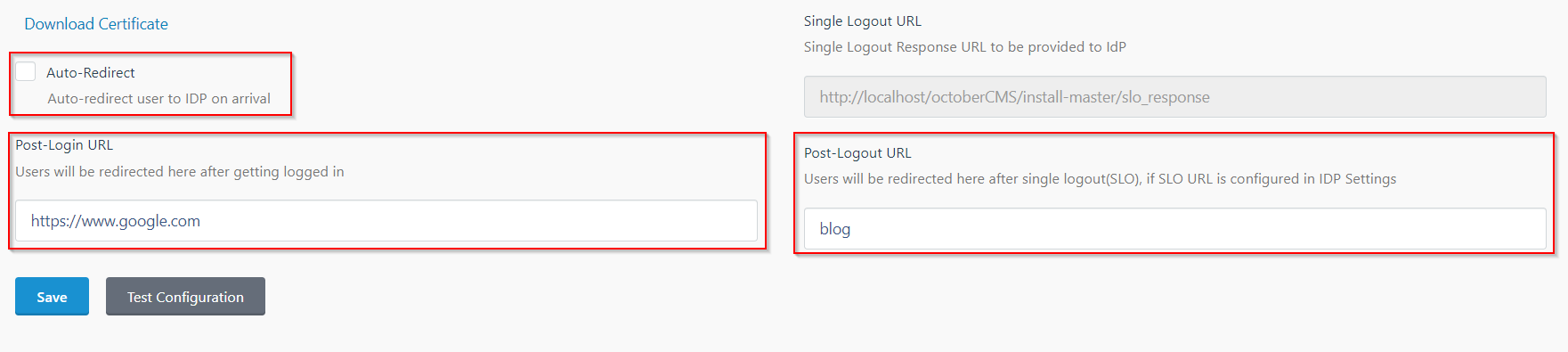

수동 구성 사용

수동 구성 사용

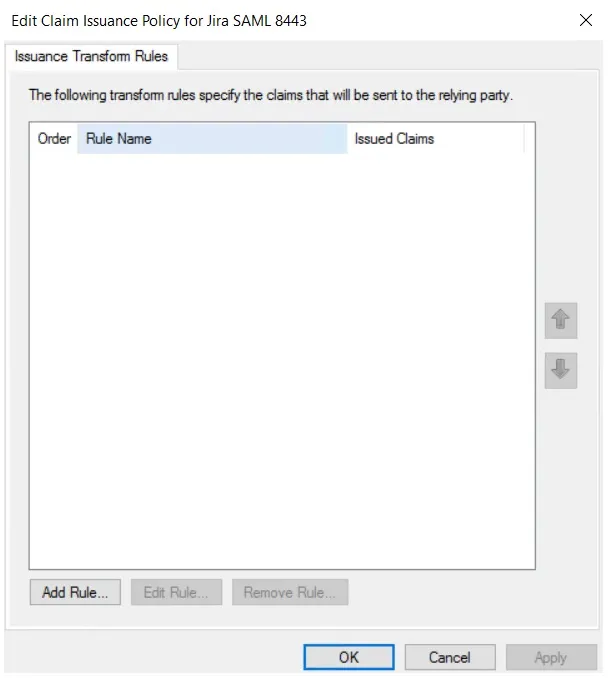

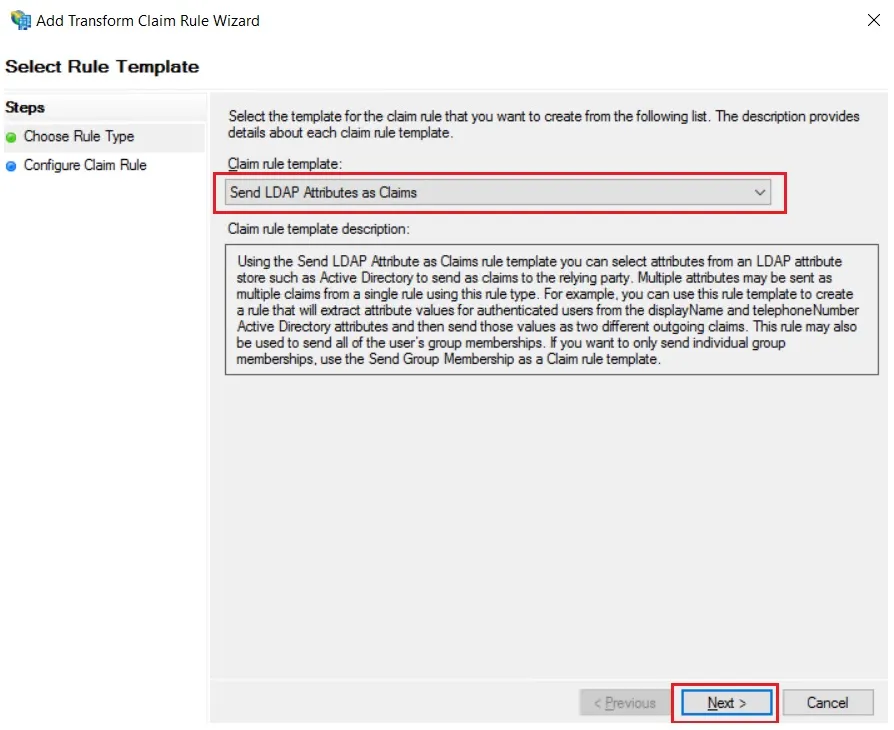

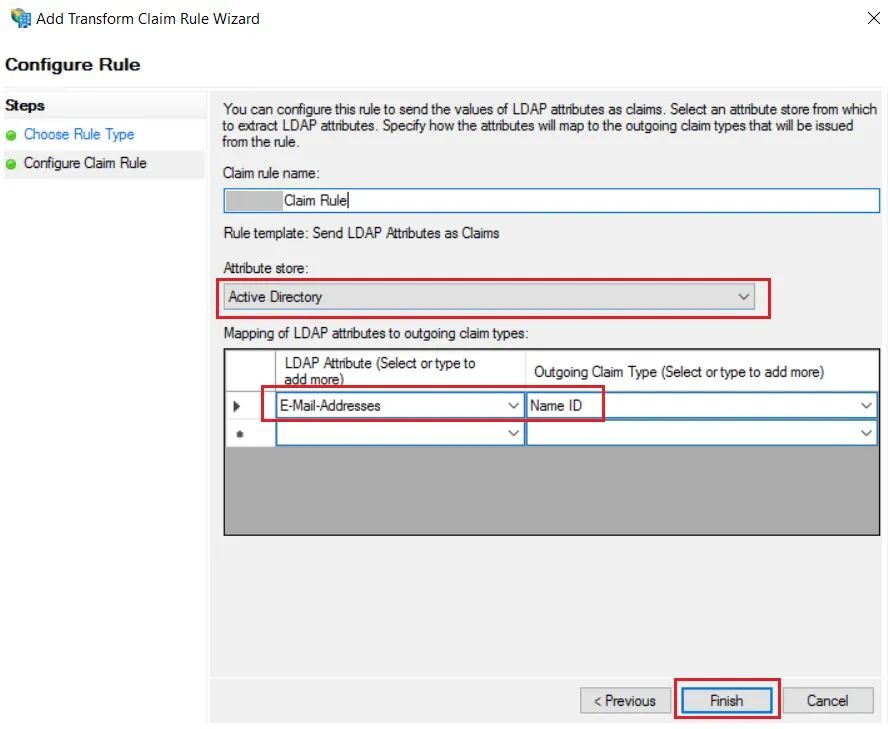

| 클레임 규칙 이름: | Attributes |

| 속성 저장소: | Active Directory의 |

| LDAP 속성: | 이메일 주소 |

| 나가는 청구 유형: | 이름 아이디 |

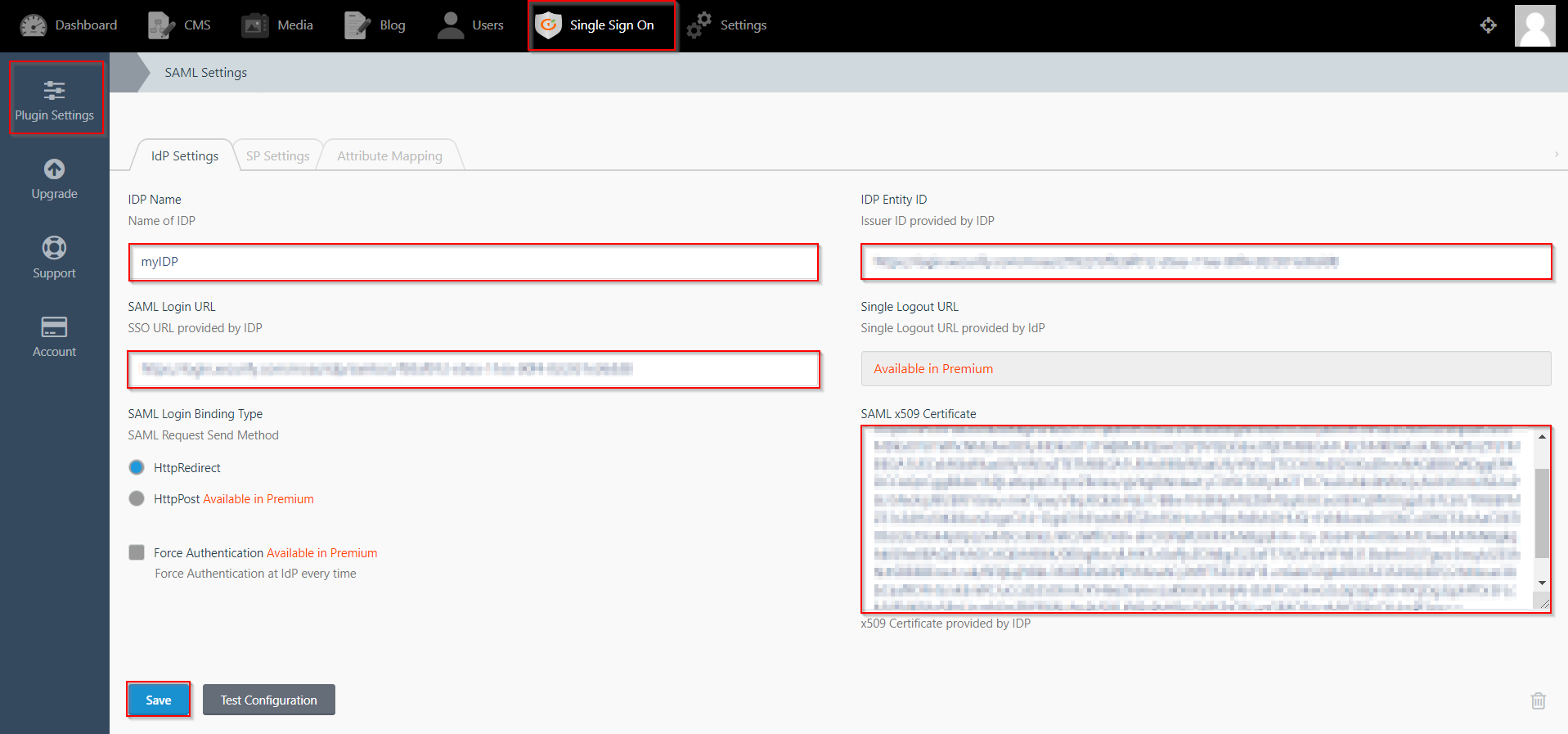

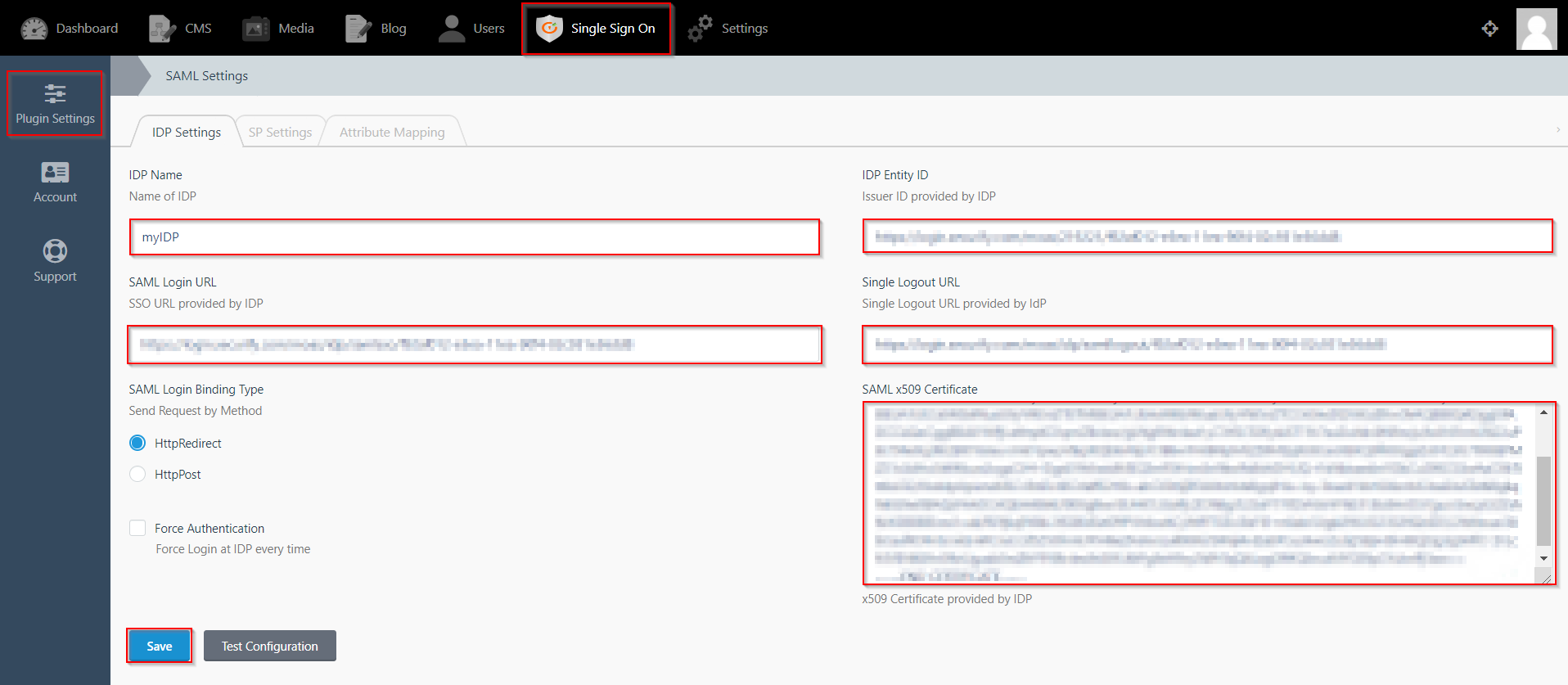

| IdP 이름: | myIDP |

| IdP 엔터티 ID: | https://login.xecurify.com/moas/ |

| SAML 로그인 URL: | https://login.xecurify.com/moas/idp/samlsso |

| SAML x509 인증서: | IdP에서 제공한 인증서입니다. |

| IdP 이름: | myIDP |

| IdP 엔터티 ID: | https://login.xecurify.com/moas/ |

| SAML 로그인 URL: | https://login.xecurify.com/moas/idp/samlsso |

| SAML 로그아웃 URL: | https://login.xecurify.com/moas/idp/samllogout/ |

| SAML x509 인증서: | IdP에서 제공한 인증서입니다. |

찾을 수 없는 내용이 있으면 다음 주소로 이메일을 보내주세요. info@xecurify.com