の検索結果 :

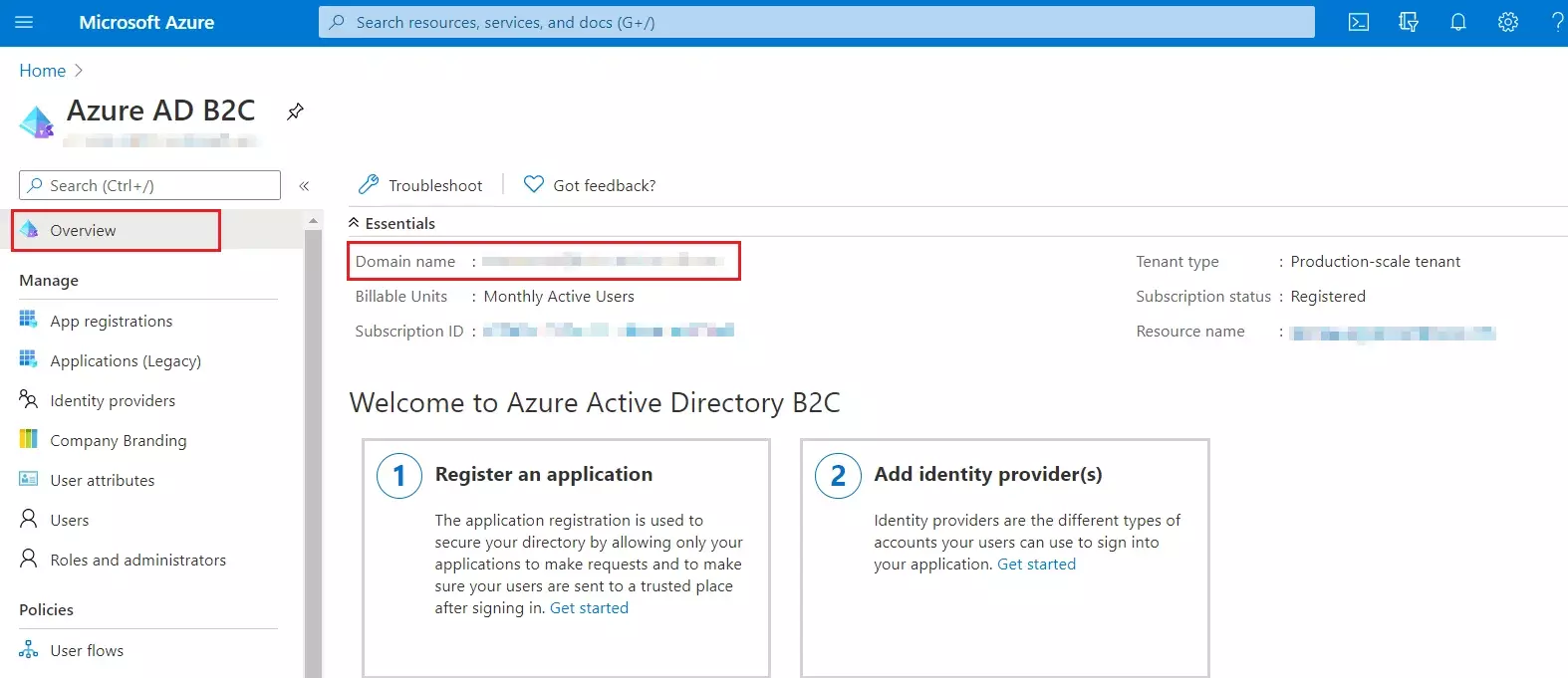

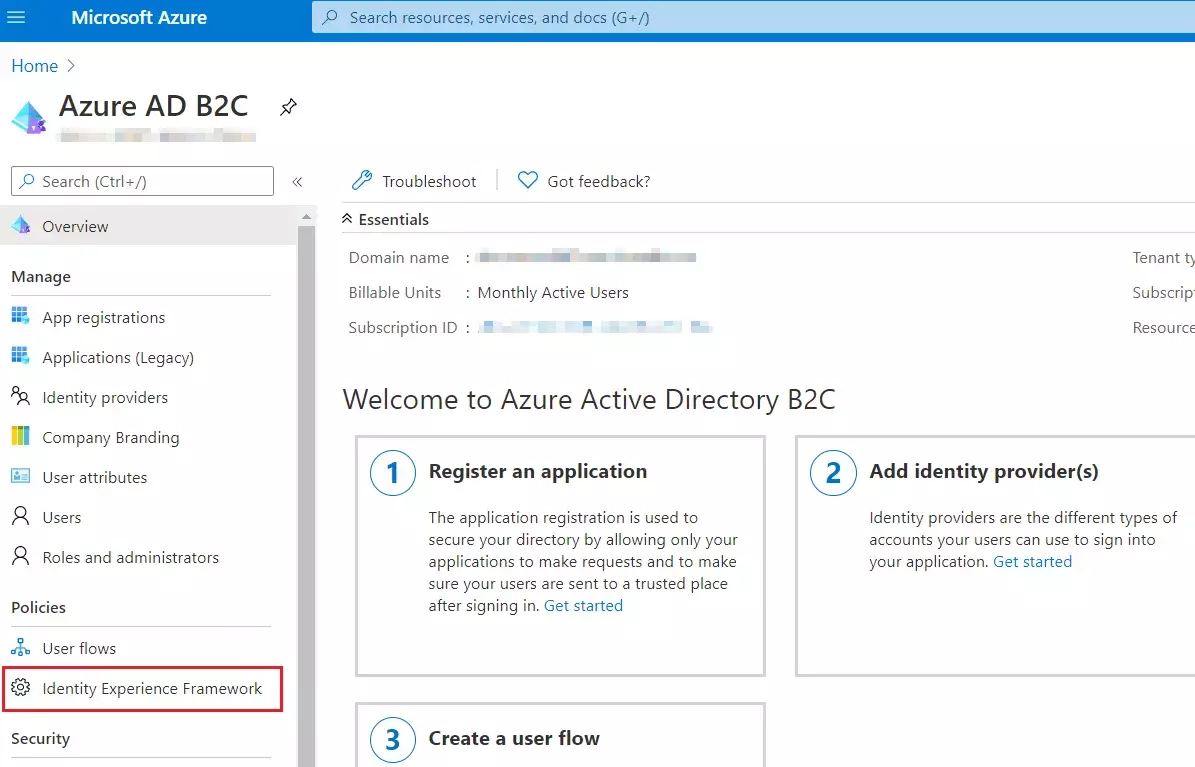

×Azure AD B2C を ID プロバイダーとして構成するには、次の手順に従います。

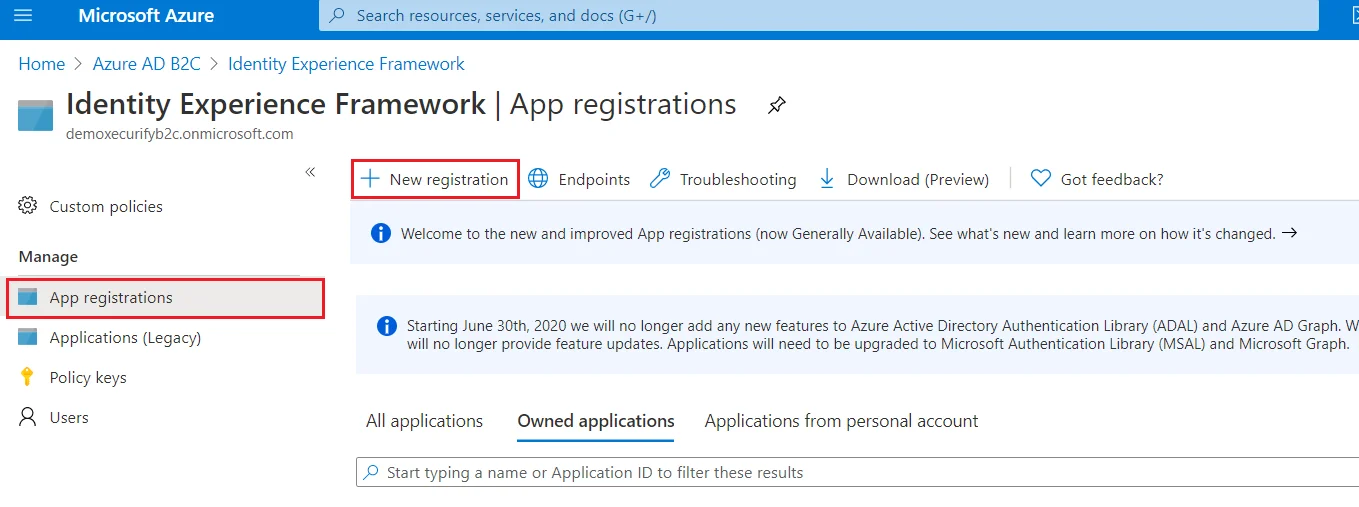

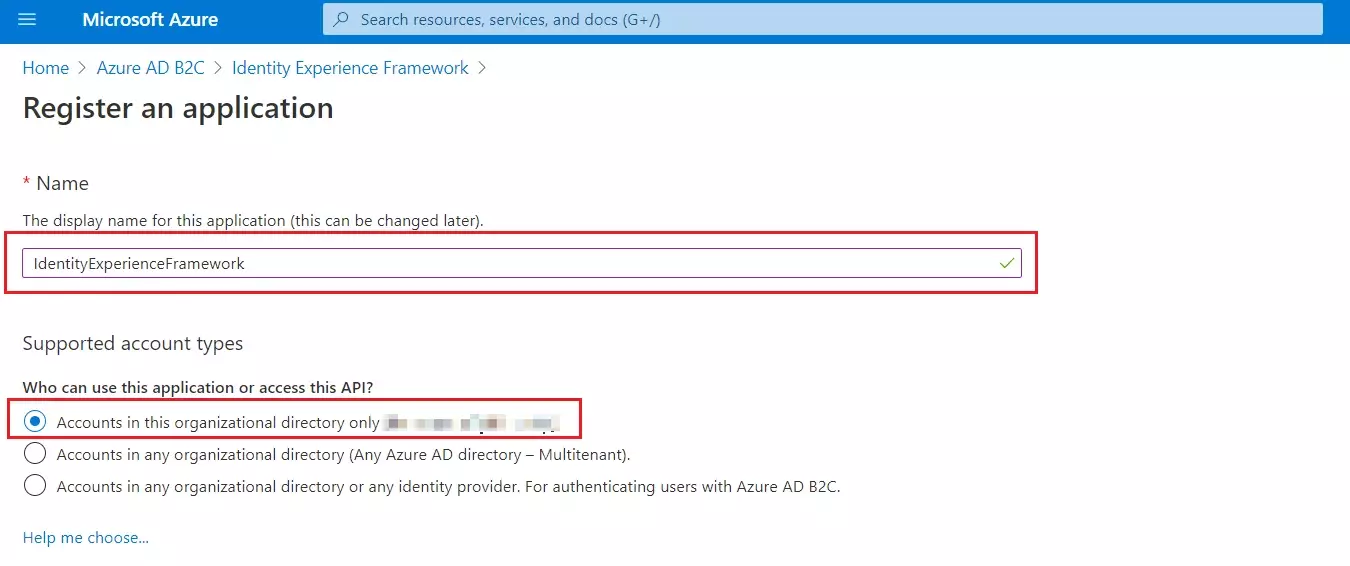

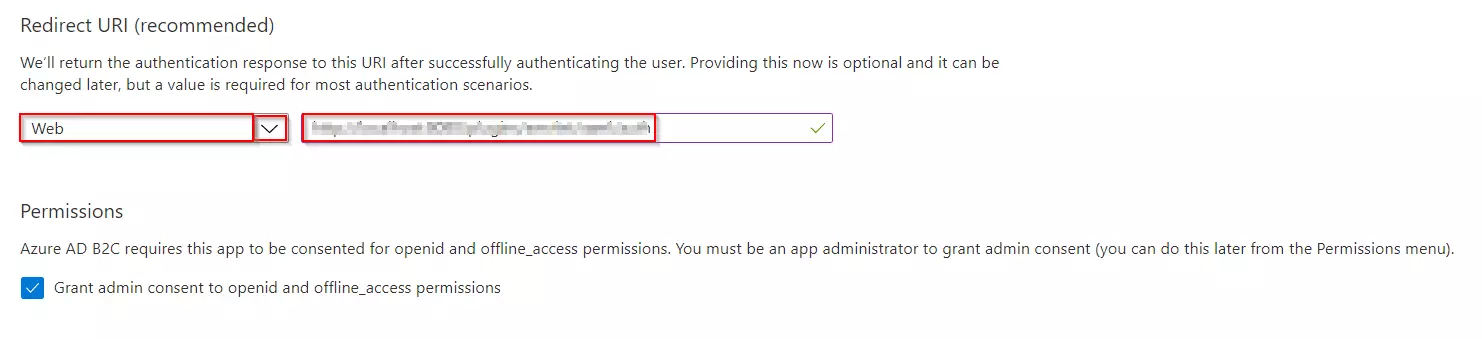

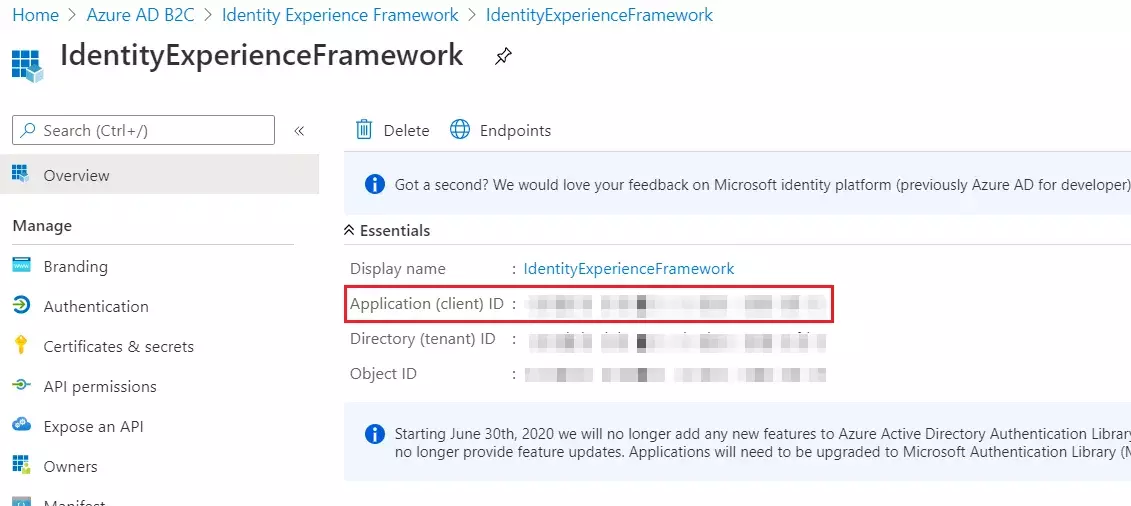

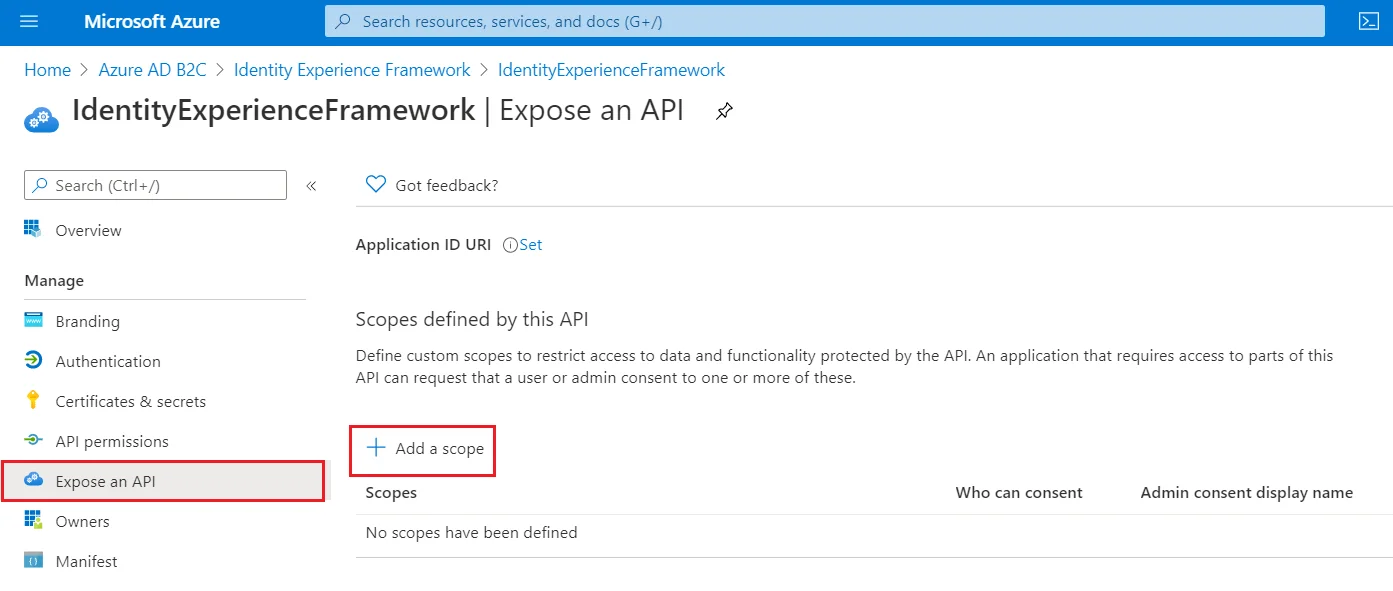

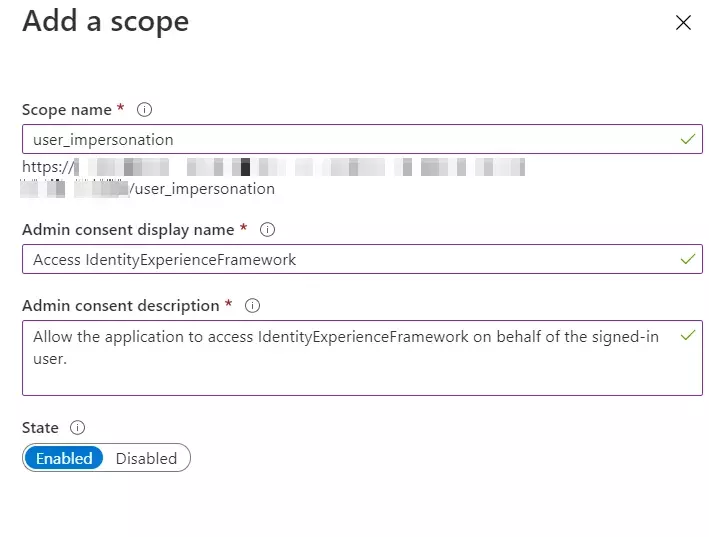

IdentityExperienceFramework アプリケーションを登録する

IdentityExperienceFramework アプリケーションを登録する

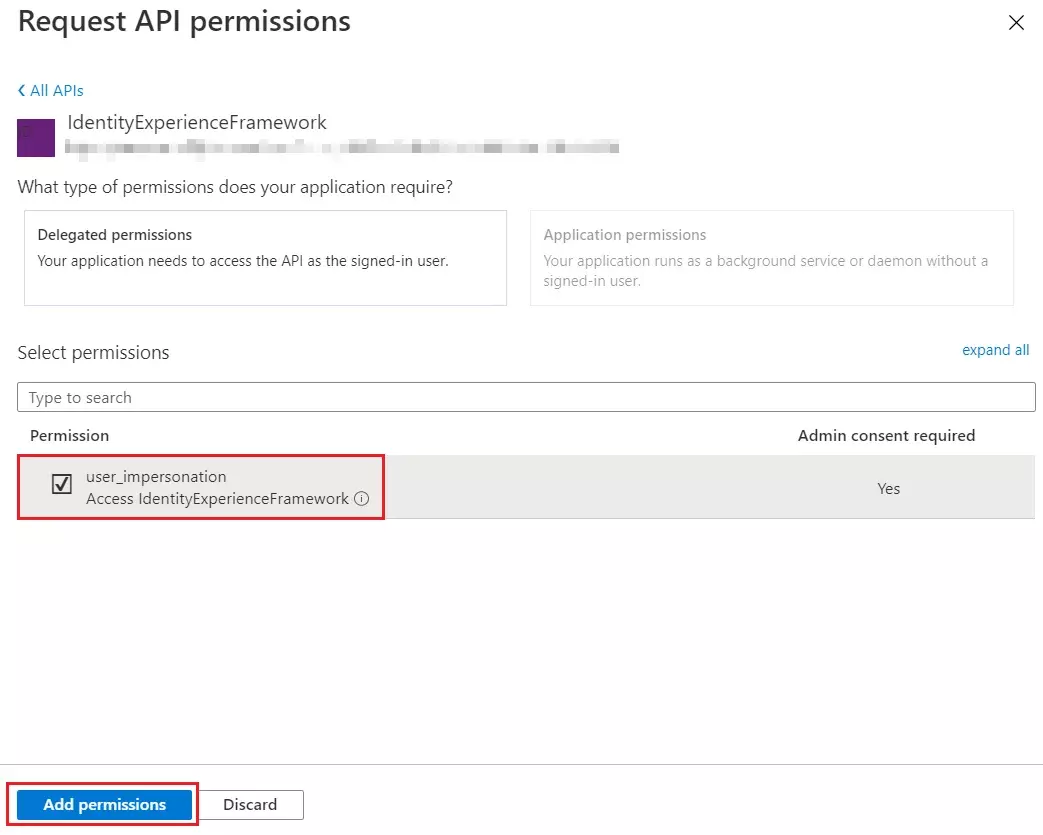

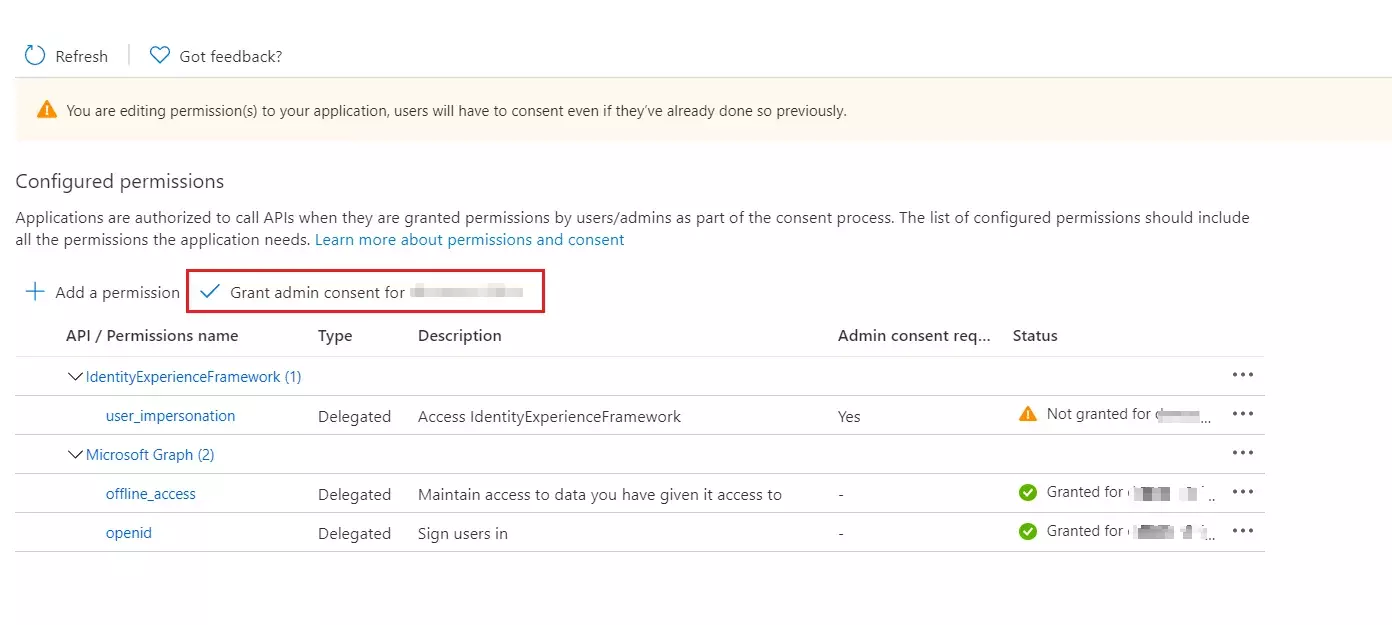

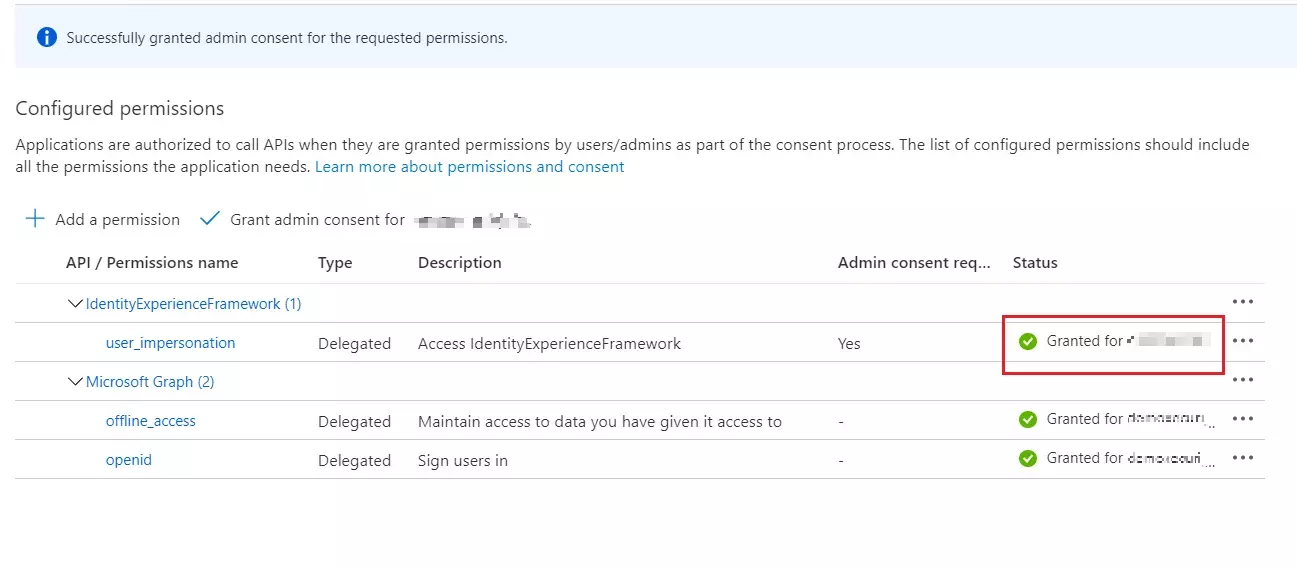

| スコープ名 | ユーザー偽装 |

| 管理者の同意表示名 | IdentityExperienceFramework にアクセスする |

| 管理者の同意の説明 | サインインしているユーザーに代わってアプリケーションが IdentityExperienceFramework にアクセスできるようにします。 |

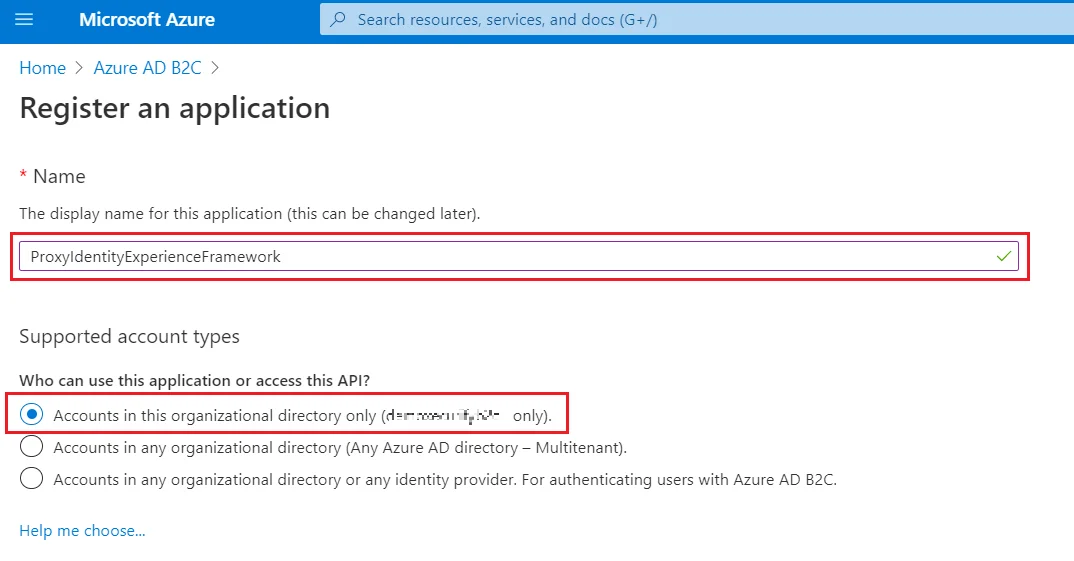

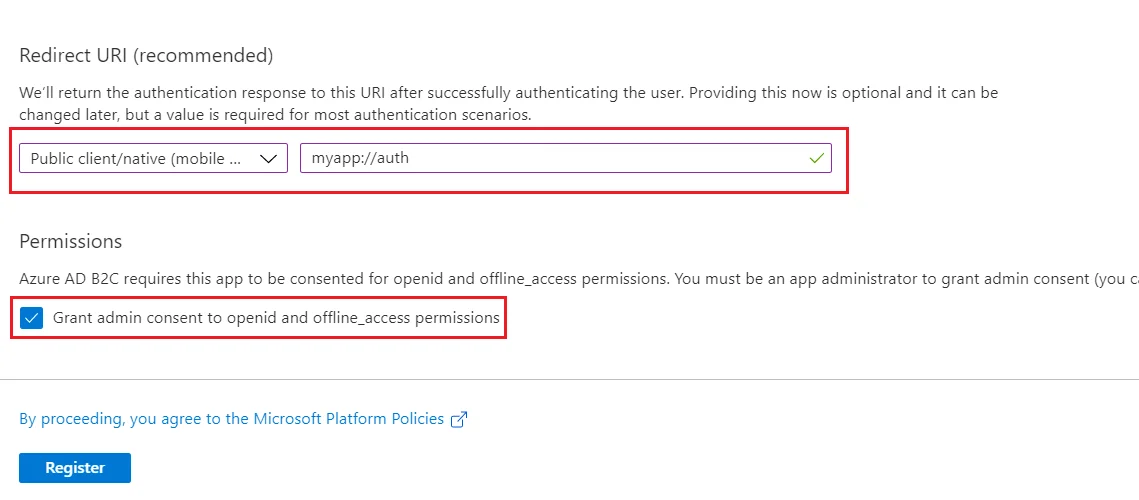

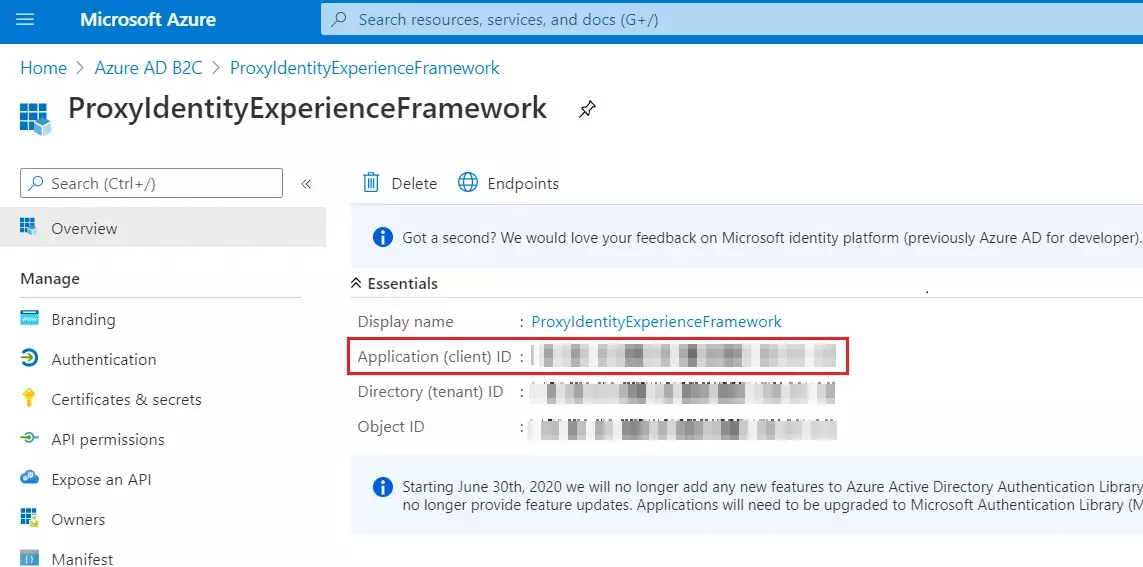

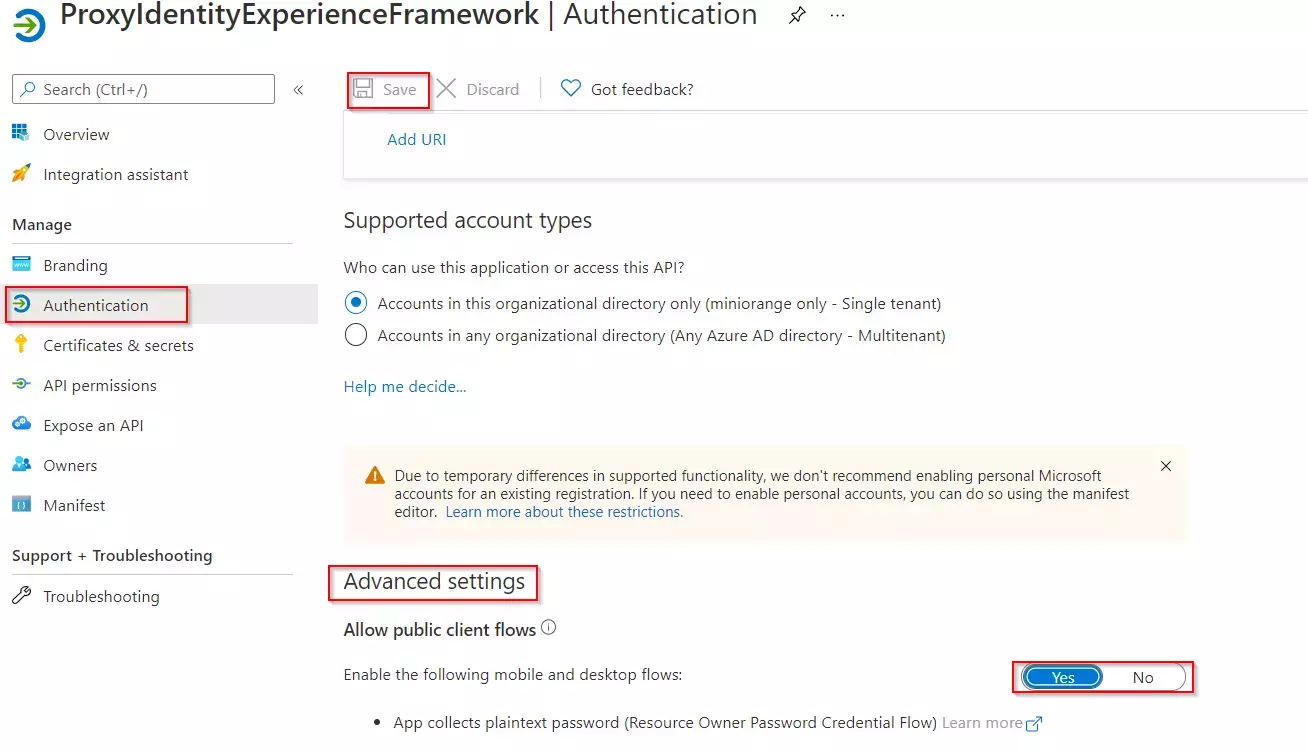

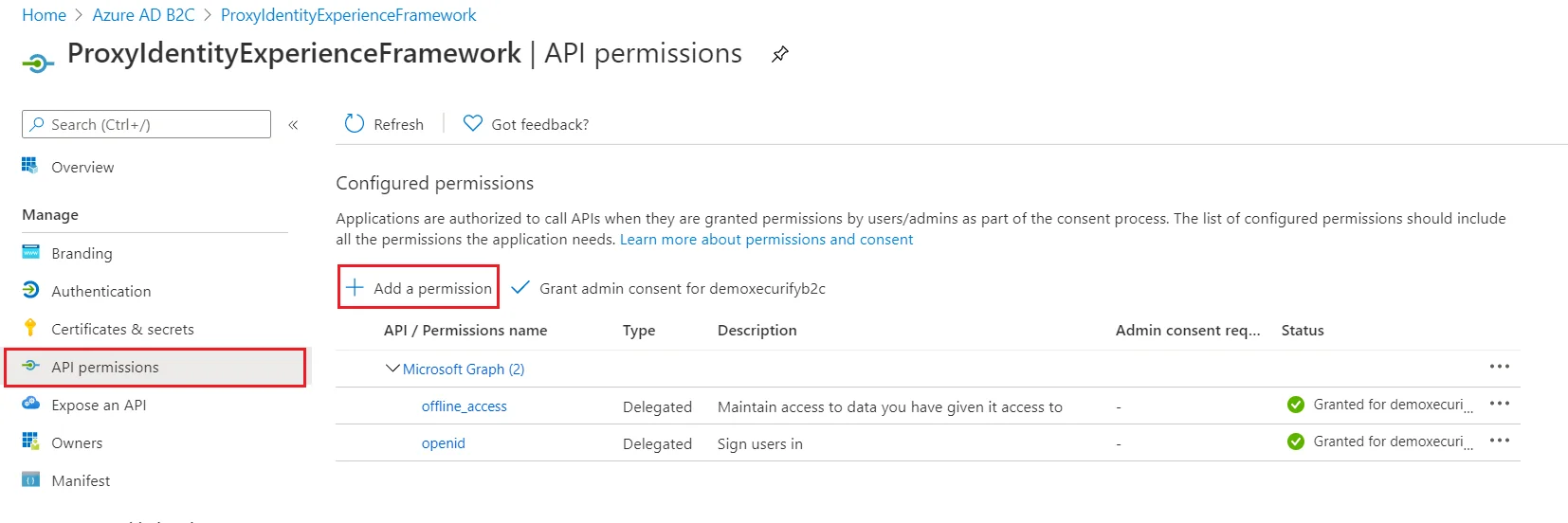

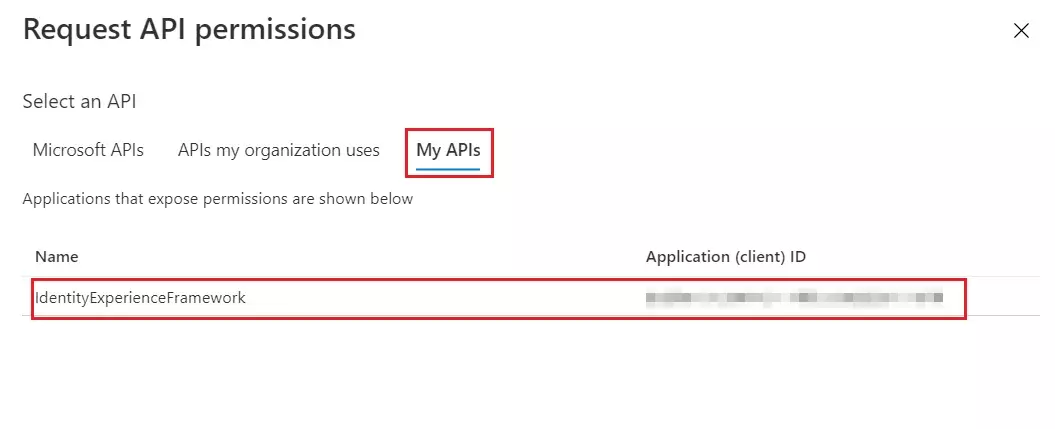

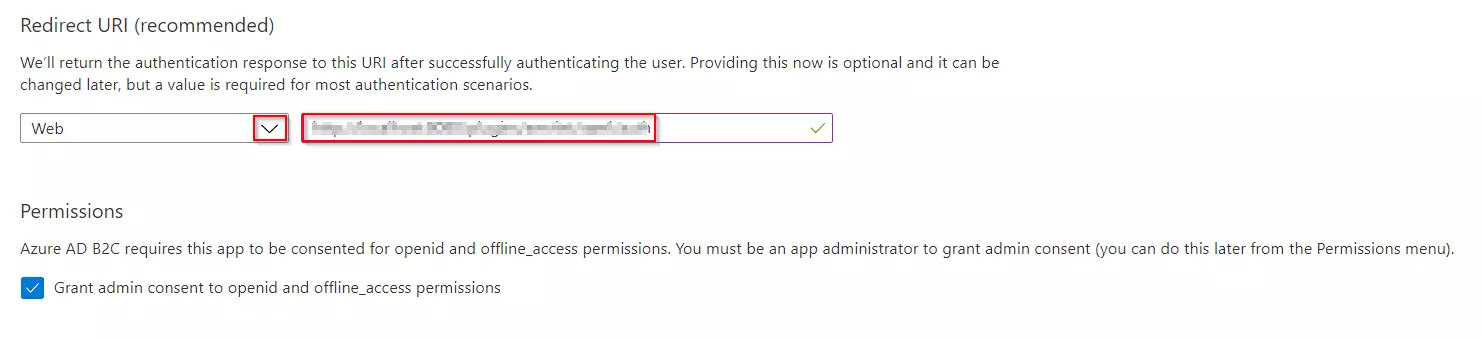

ProxyIdentityExperienceFramework アプリケーションを登録する

ProxyIdentityExperienceFramework アプリケーションを登録する

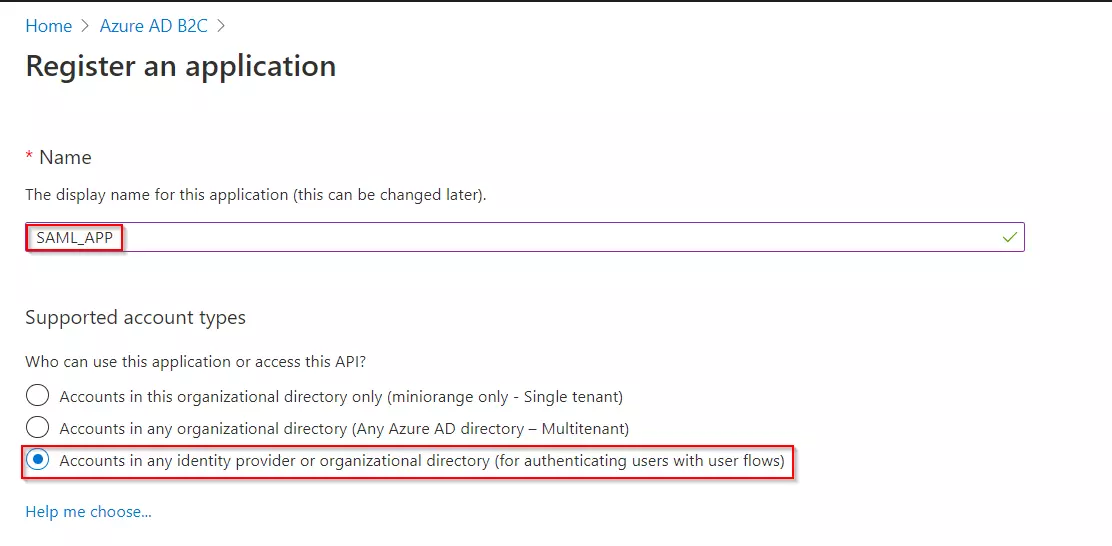

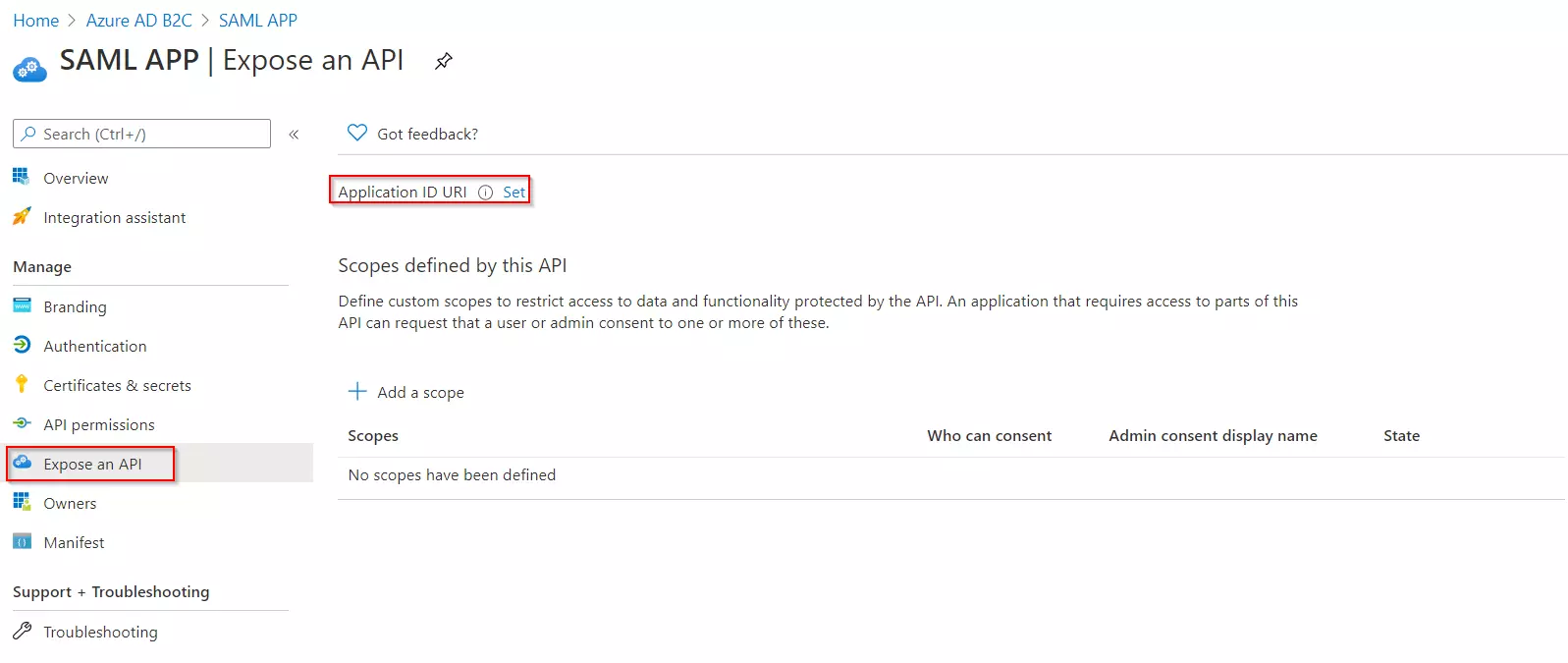

SAML アプリケーションを登録する

SAML アプリケーションを登録する

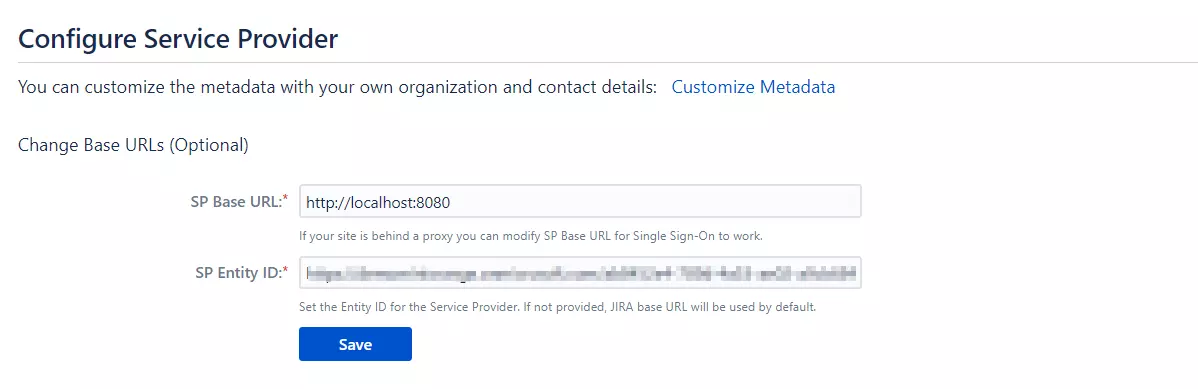

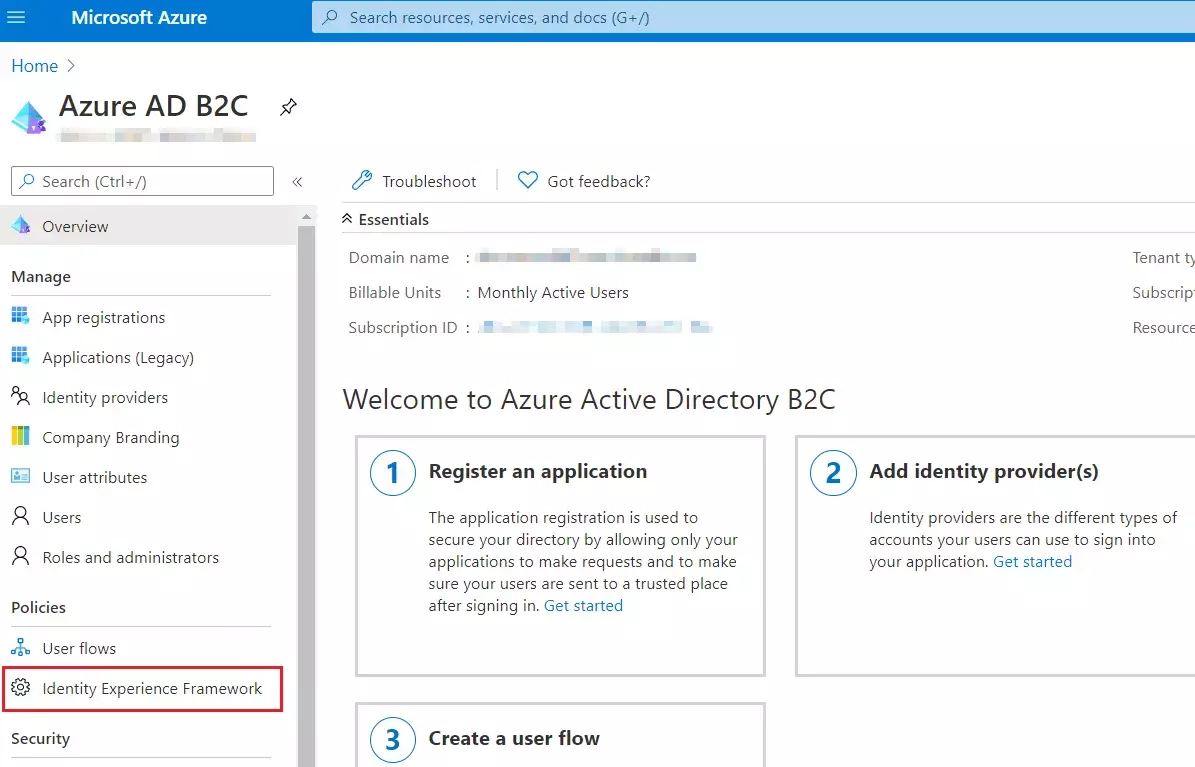

SSO ポリシーの生成

SSO ポリシーの生成

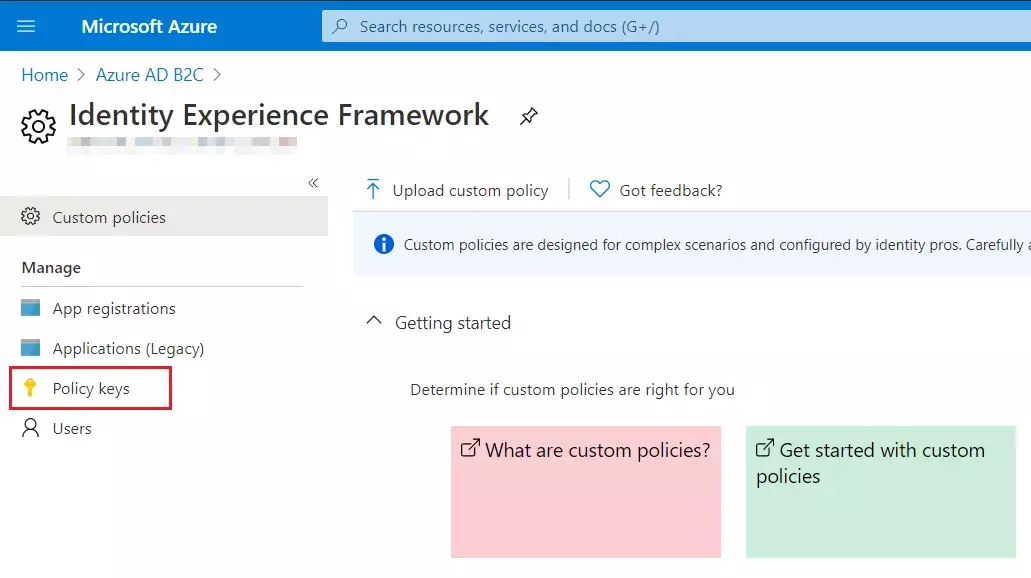

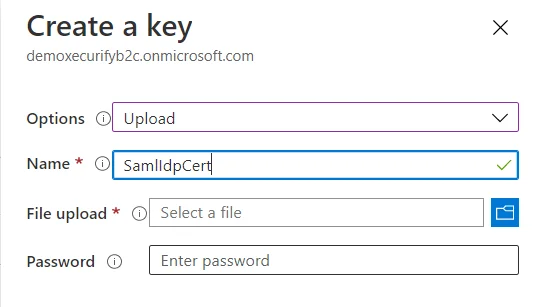

証明書をアップロードする

証明書をアップロードする

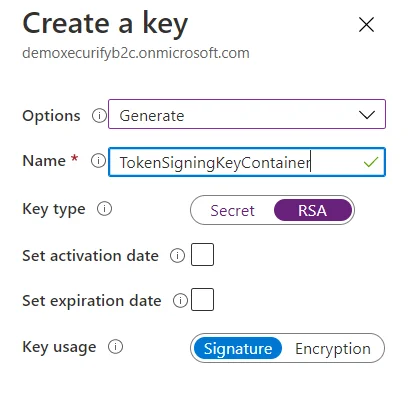

署名キーを作成する

署名キーを作成する

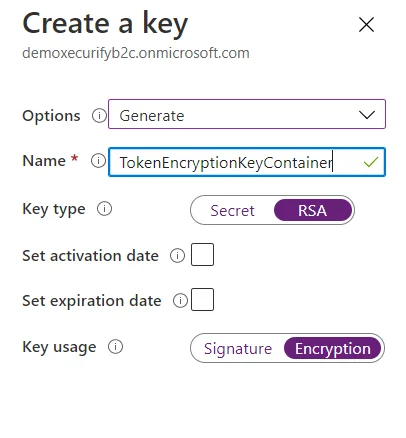

暗号化キーを作成する

暗号化キーを作成する

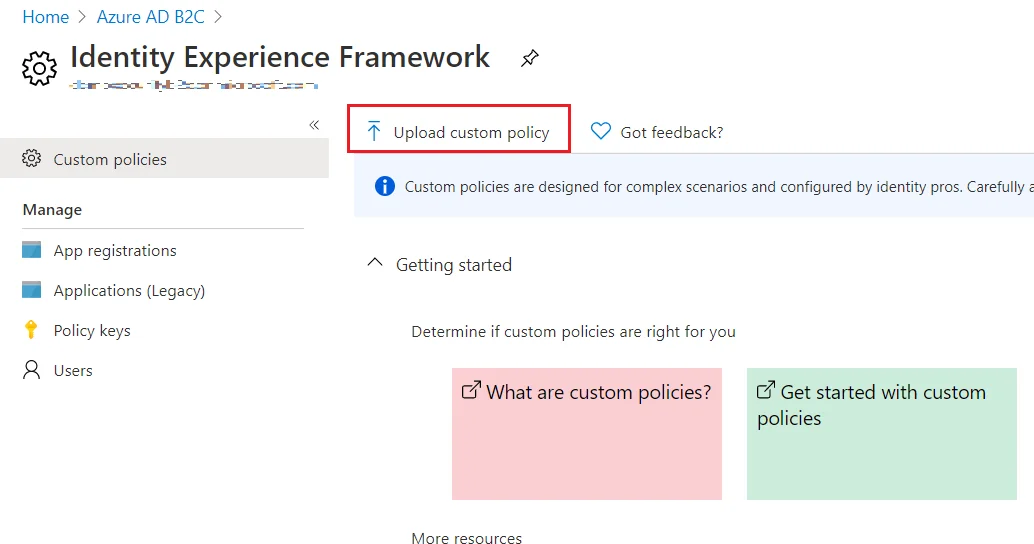

ポリシーをアップロードする

ポリシーをアップロードする

| 1 | TrustFrameworkBase.xml |

| 2 | TrustFrameworkExtensions.xml |

| 3 | SignUpOrSignin.xml |

| 4 | プロファイル編集.xml |

| 5 | パスワードリセット.xml |

| 6 | SignUpOrSigninSAML.xml |

Note: 次のステップでは、IDP メタデータ URL を次のように使用します。

https://tenant-name.b2clogin.com/tenant-name.onmicrosoft.com/B2C_1A_signup_signin_saml/Samlp/metadata.