の検索結果 :

× 受験資格:

受験資格:

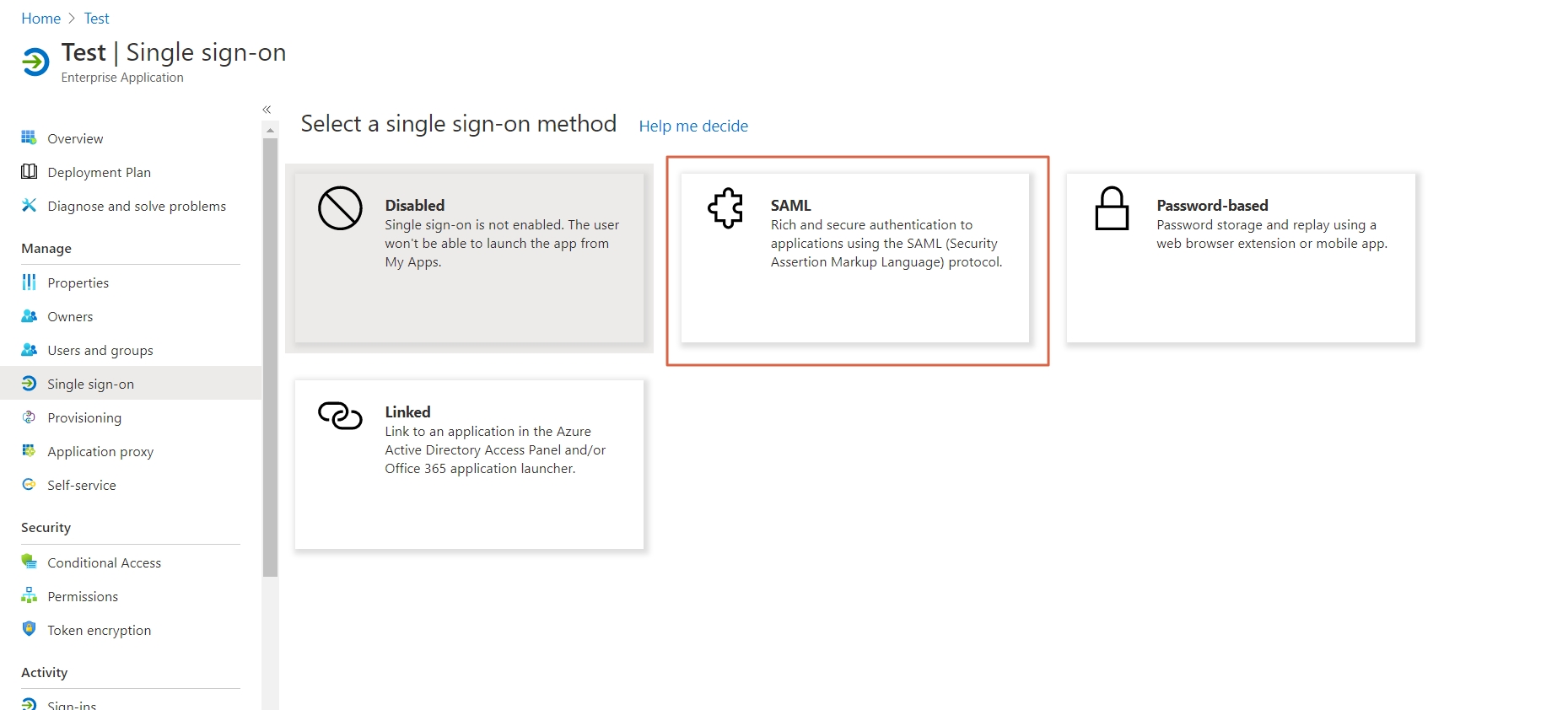

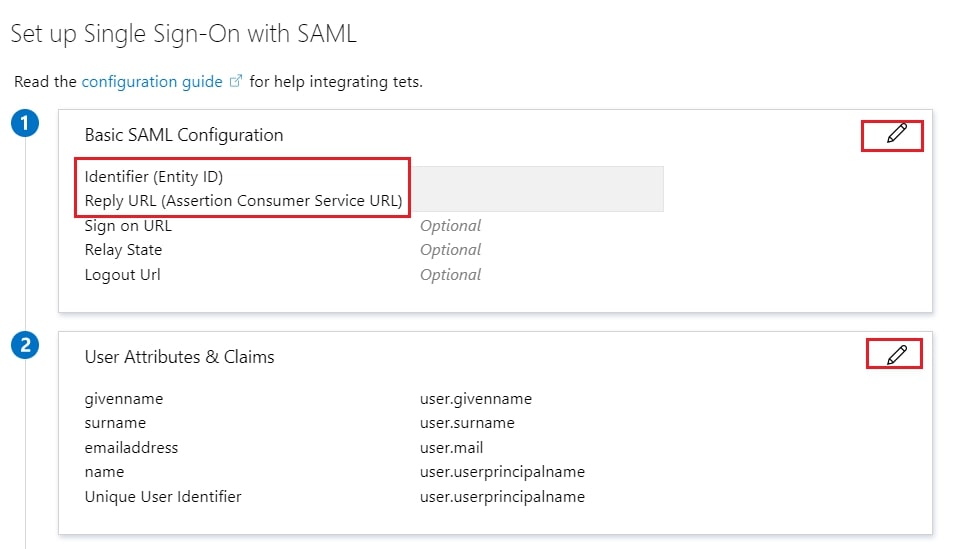

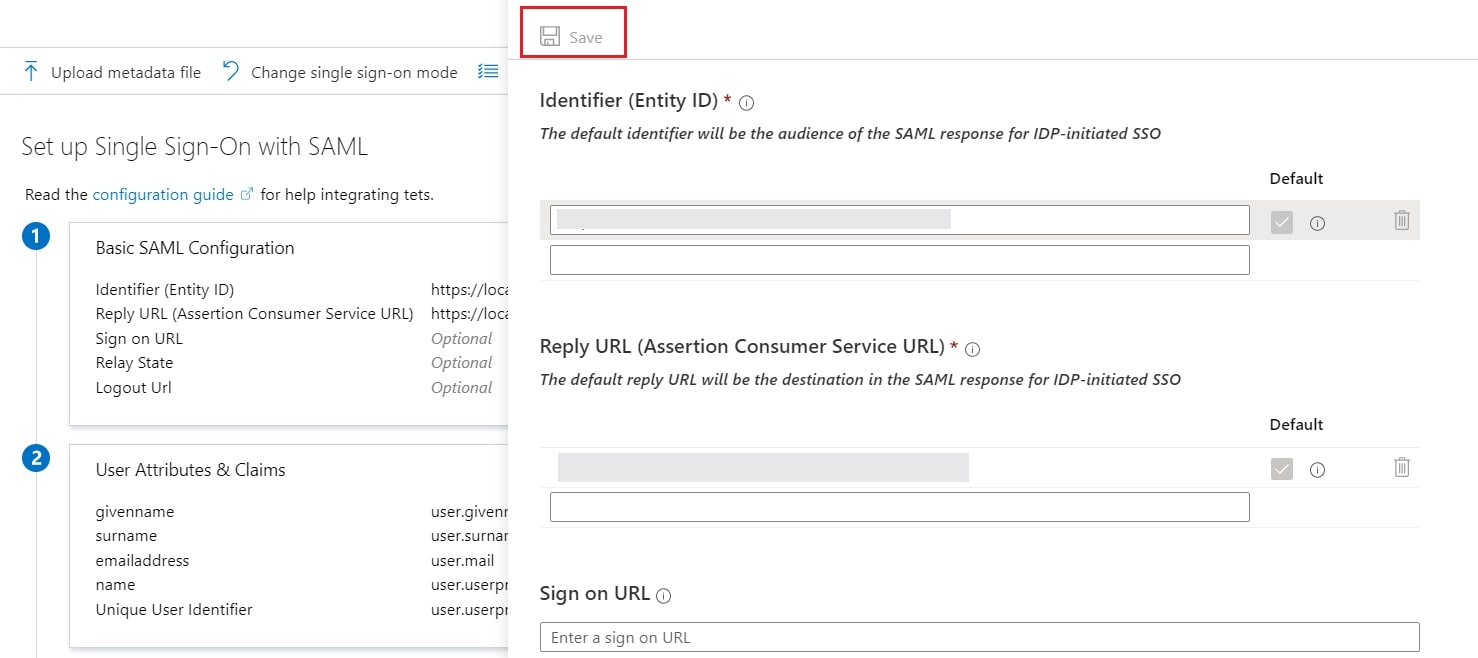

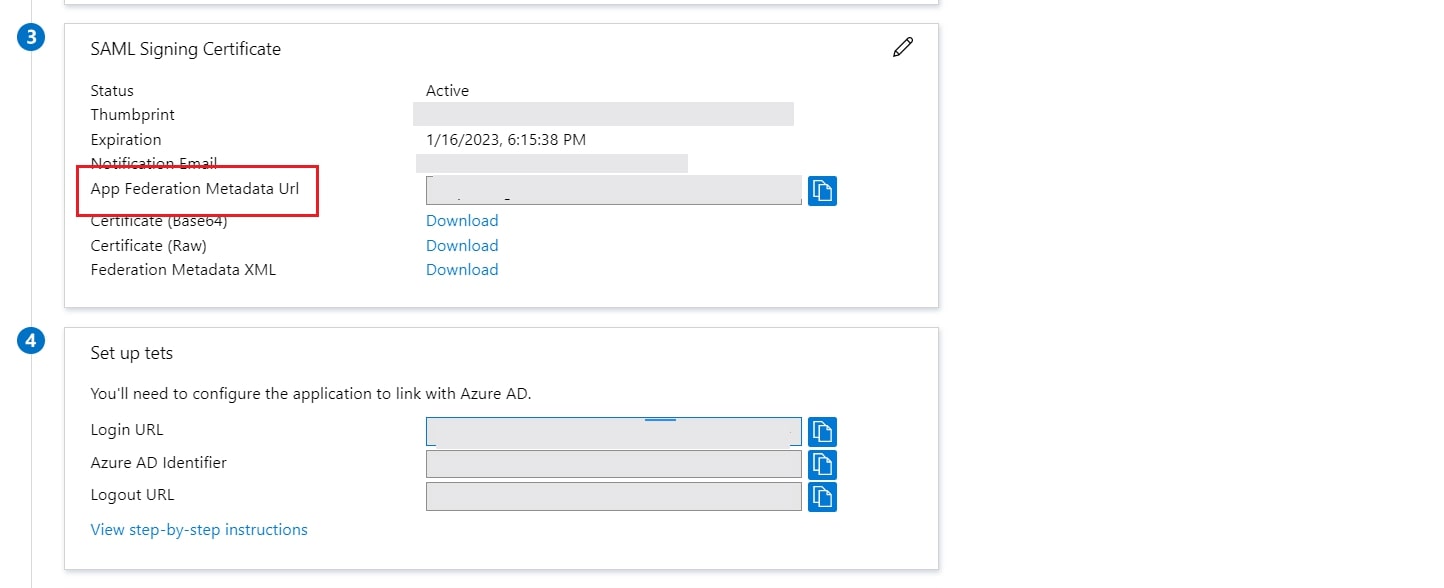

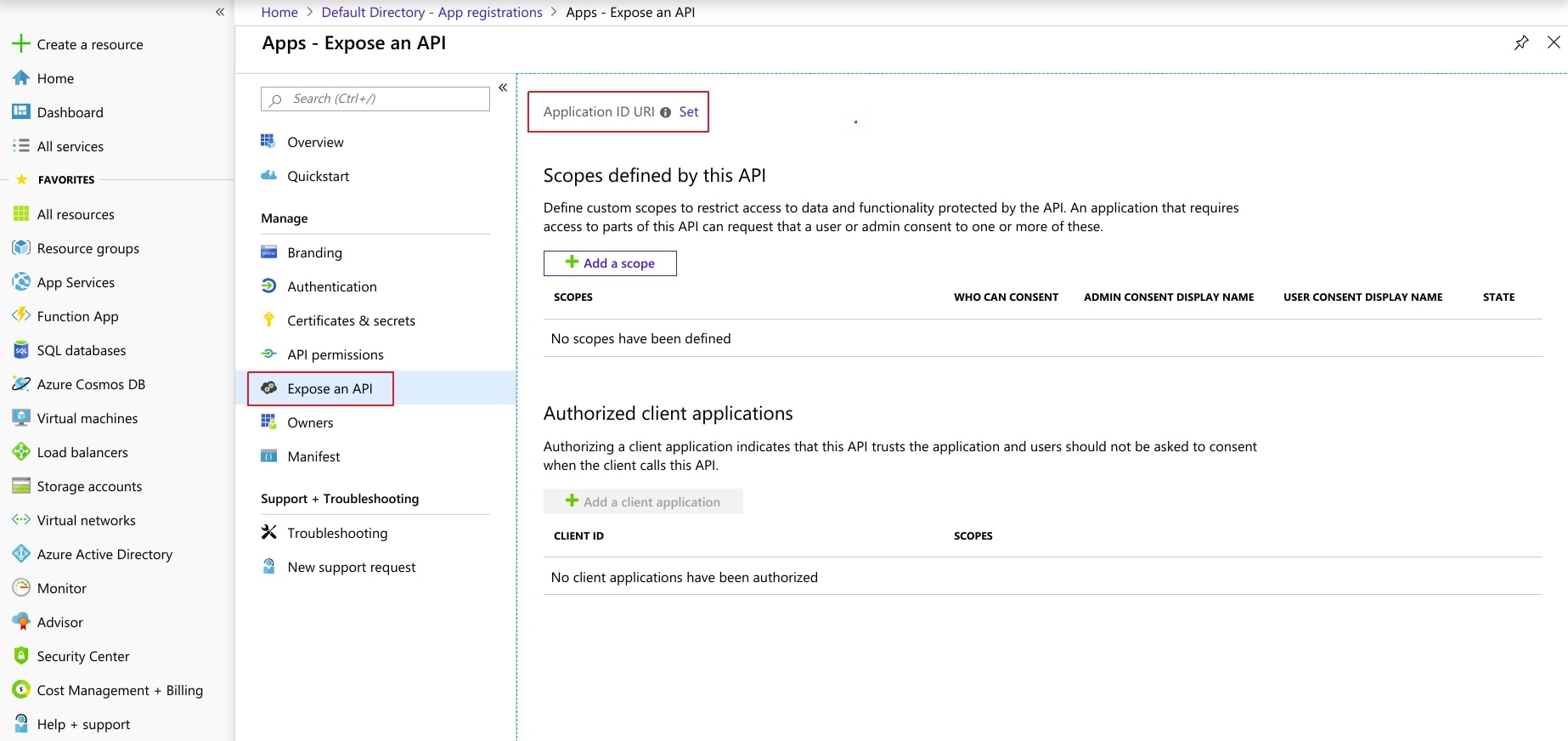

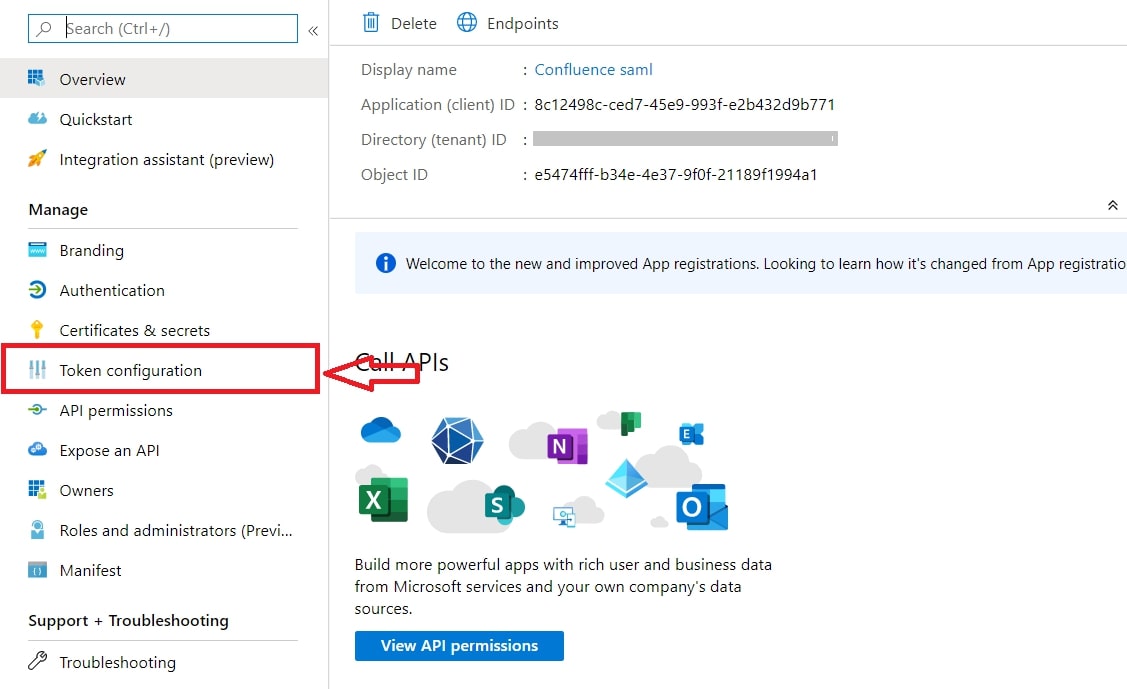

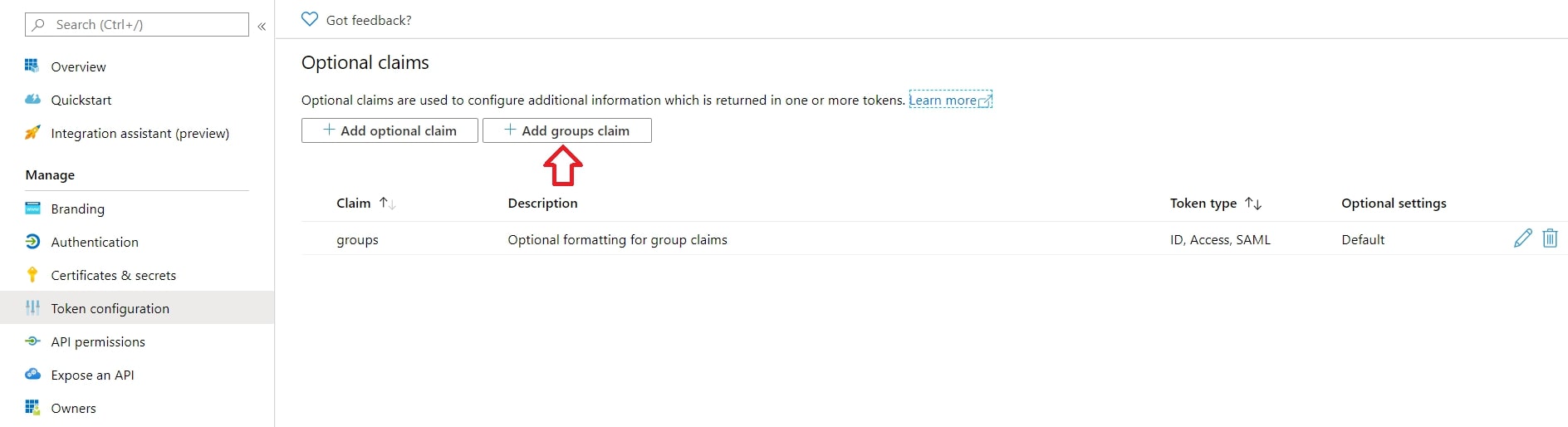

これらの値を サービスプロバイダー情報 SAML プラグインのタブ。

指示:

指示:

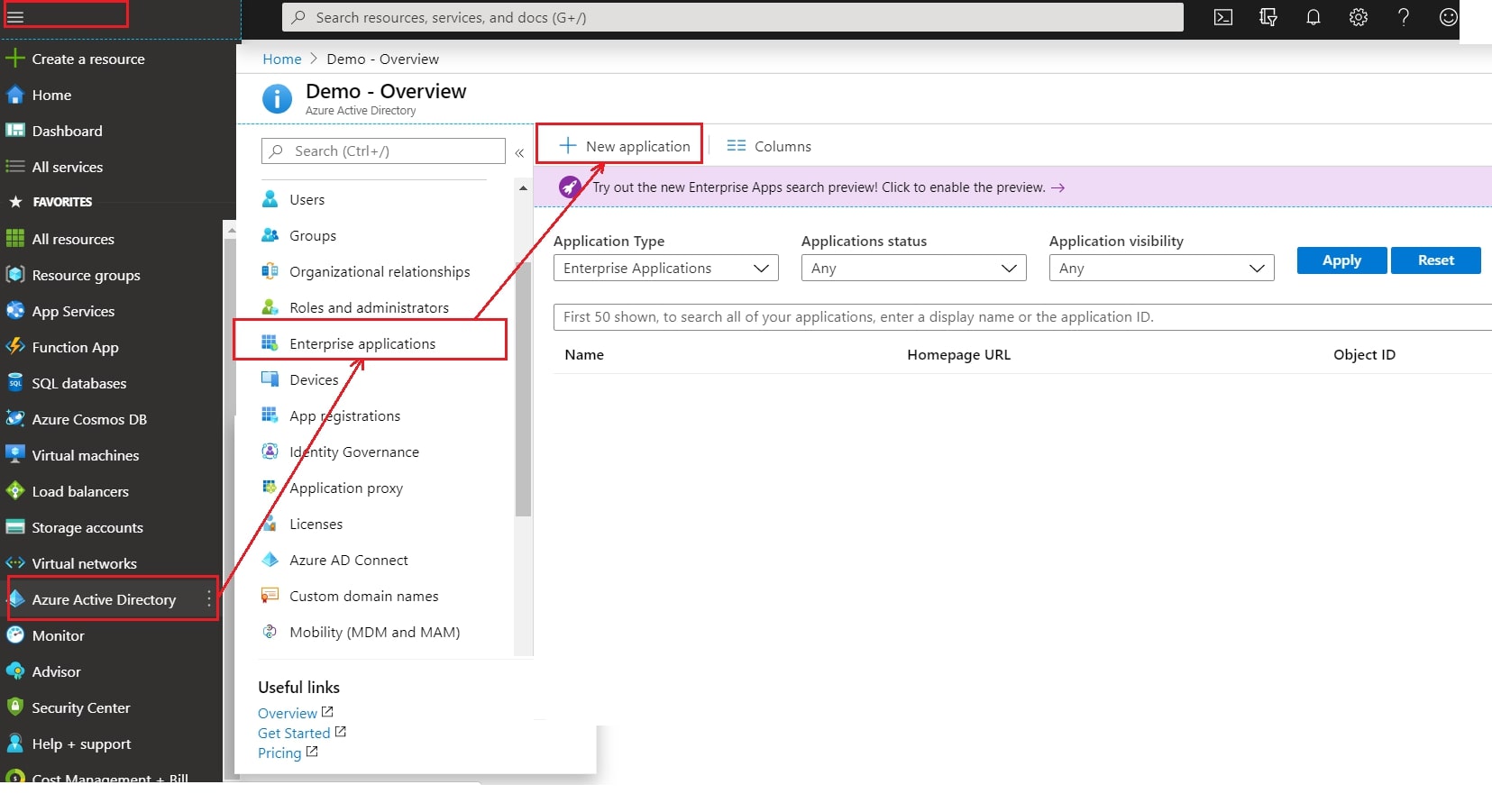

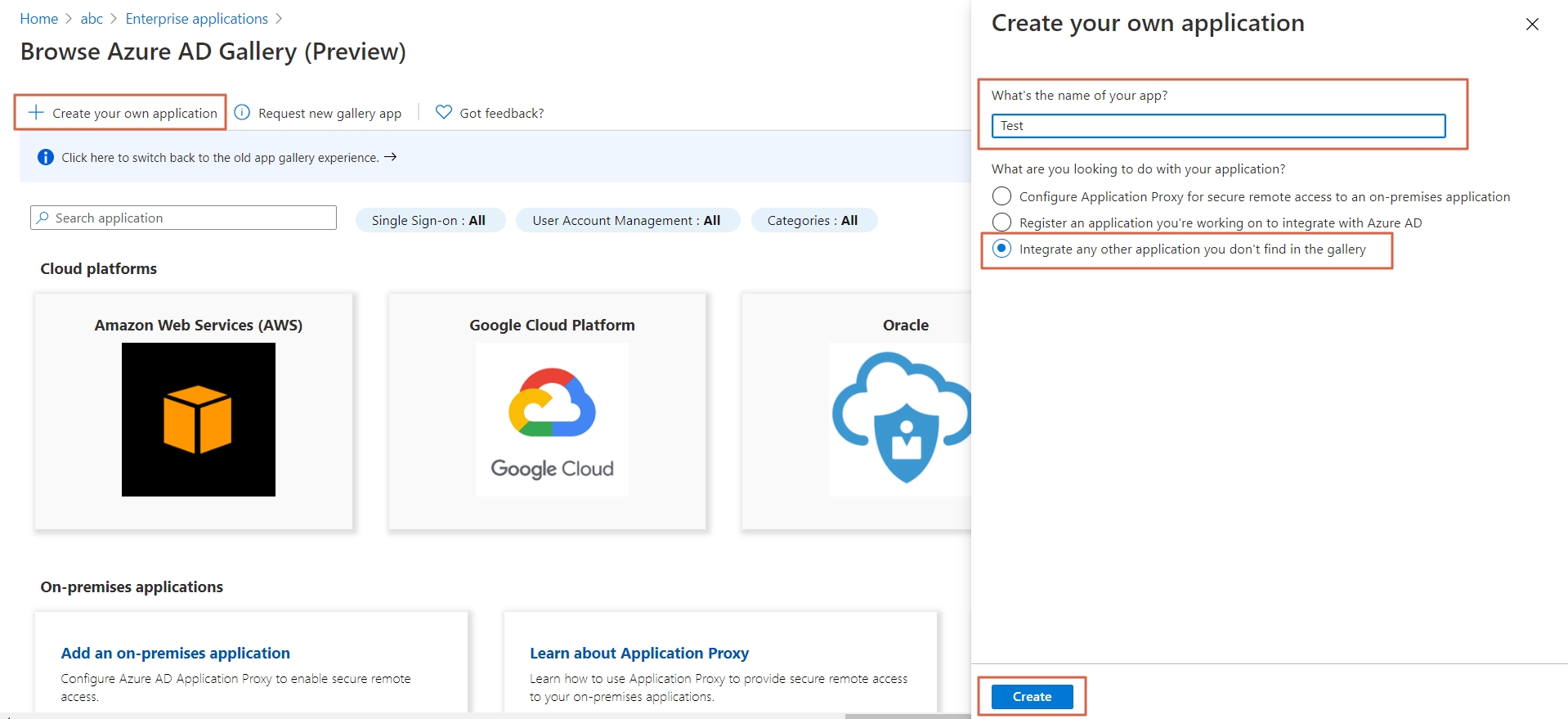

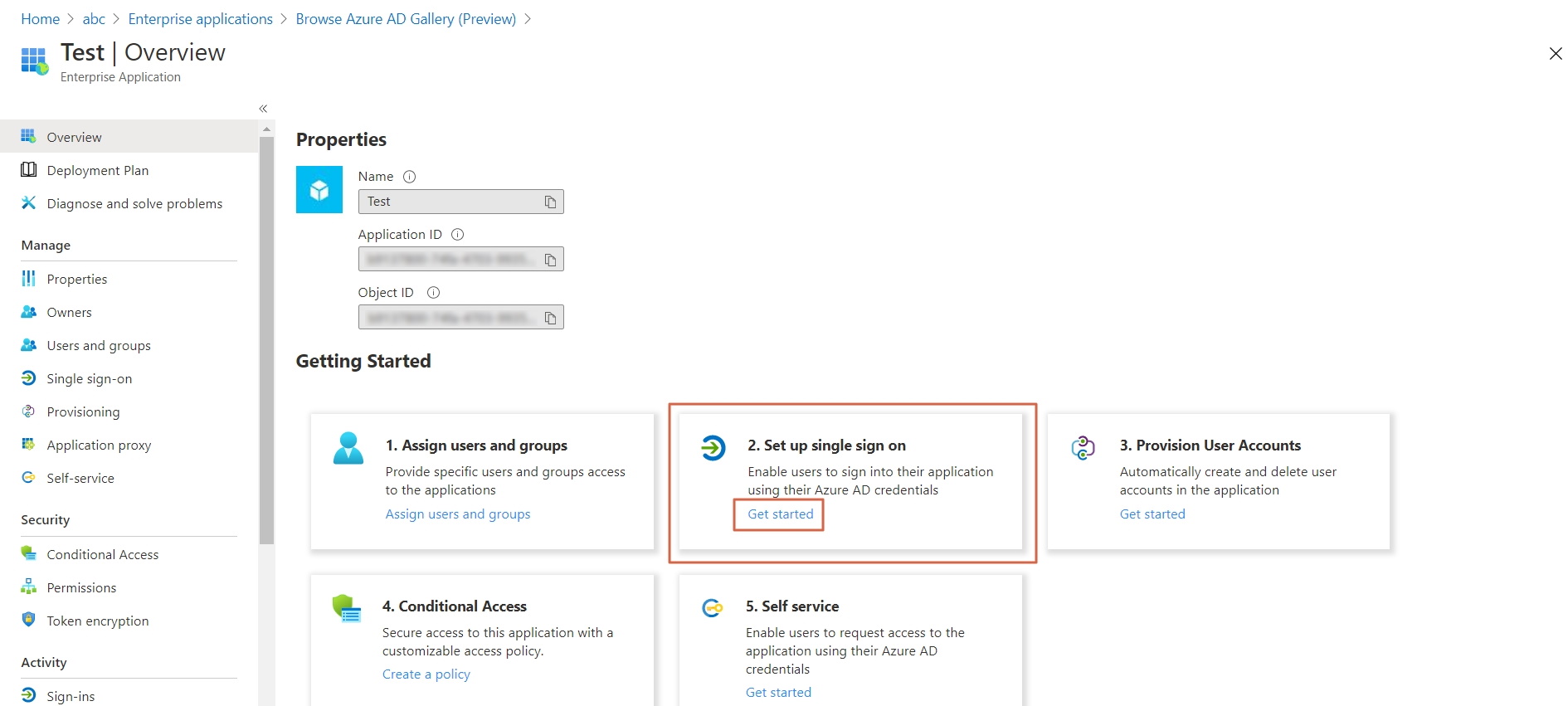

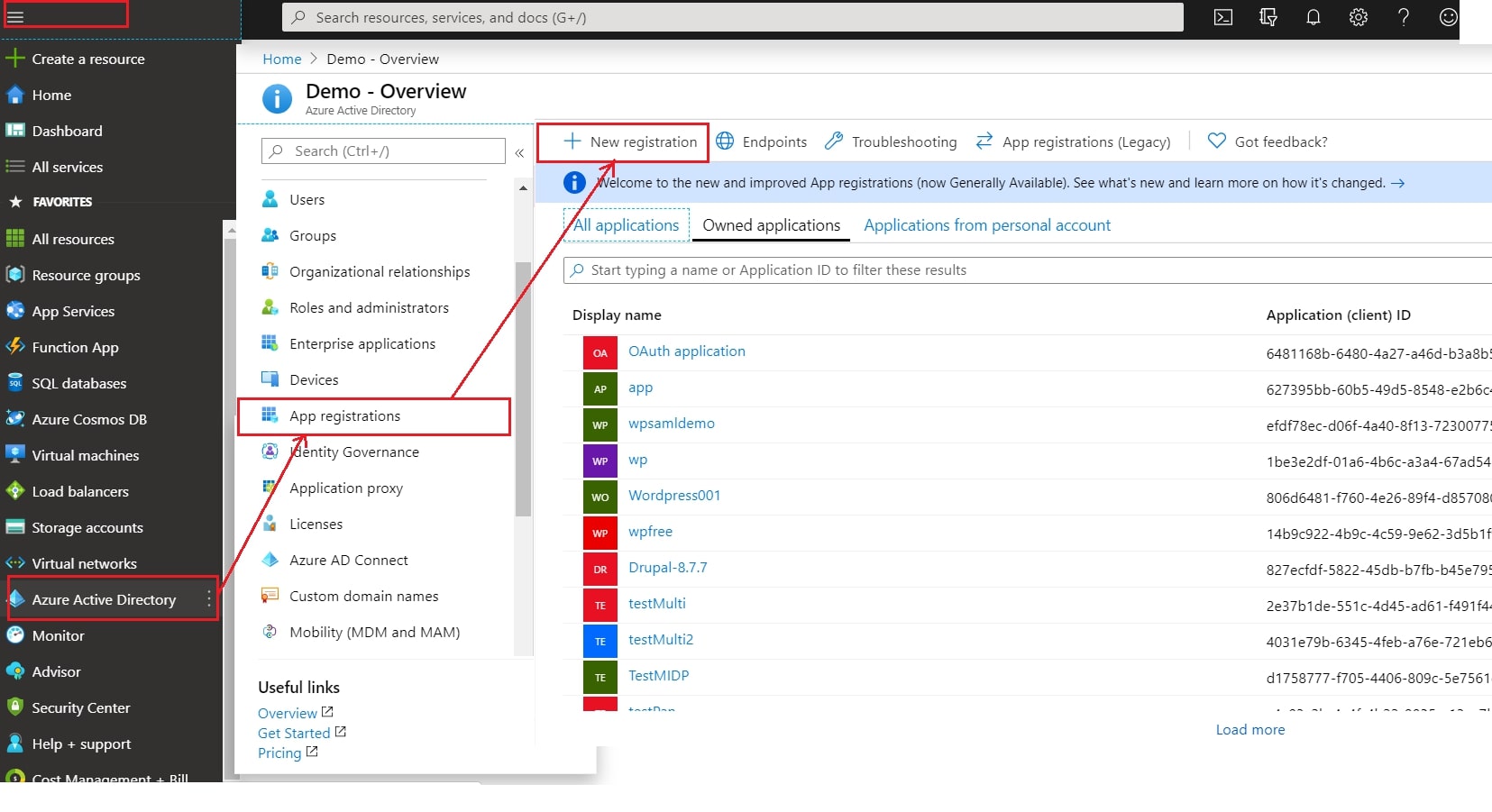

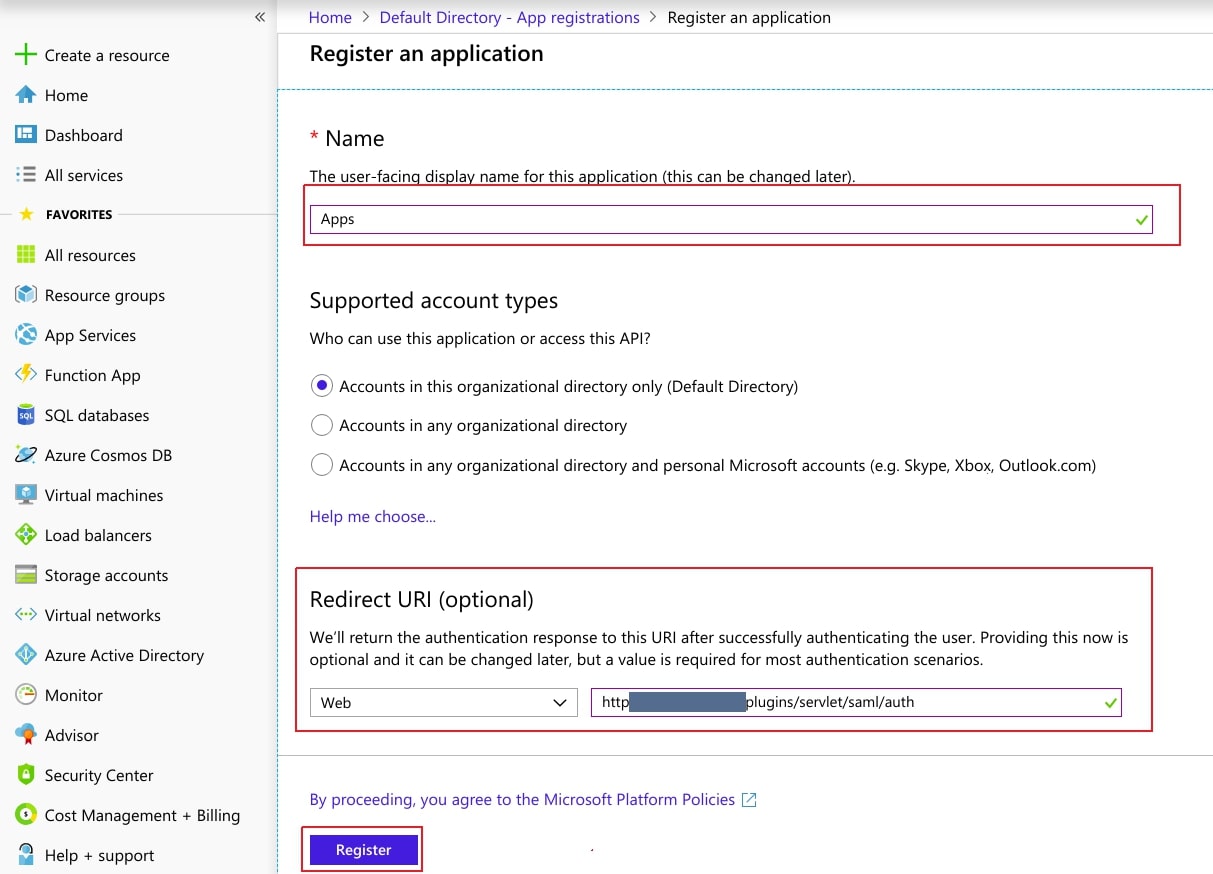

注: エンタープライズアプリの構成 SAML の推奨オプションです。 Azure サブスクリプションをお持ちでない場合、または無料アカウントを使用している場合は、セットアップしてください アプリの登録構成。

実行する シングルログアウト Azure AD を使用する場合、Atlassian インスタンス (Jira、Confluence など) は https が有効になっている.

| フェデレーション メタデータ URL | https://login.microsoftonline.com/{tenant_ID}/federationmetadata/2007-06/federationmetadata.xml |