Confluence は、ページの作成、ページの削除、コメントの追加、スペースの作成などのさまざまな操作を実行するための REST API を提供します。ただし、REST API でサポートされる認証方法は次の XNUMX つだけです。

- 基本認証

- Confluence を OAuth 1.0 プロバイダーとして使用する

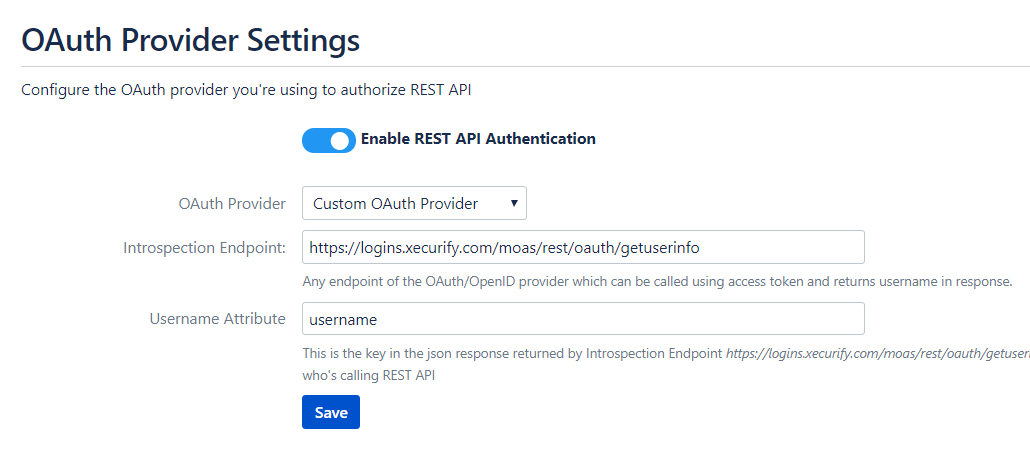

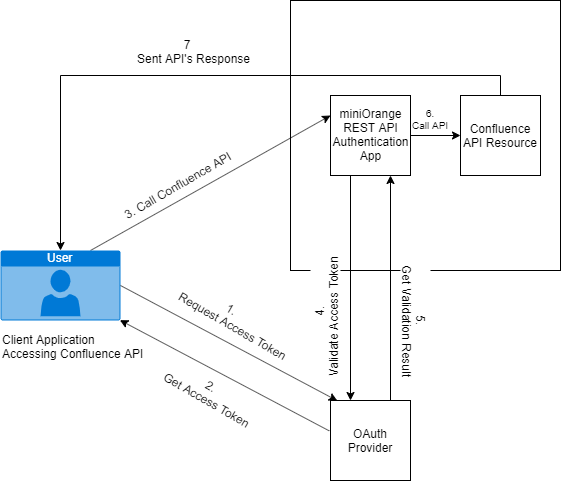

Confluence の REST API 認証プラグインを使用すると、サードパーティの OAuth 2.0 プロバイダー/OpenID 接続を使用して REST API を認証できます。

REST API 認証アドオンを使用する利点:

- セキュア: ユーザーの資格情報がすべての API リクエストで渡されるわけではないため、これは基本認証よりも安全です。 アドオンには、サードパーティの OAuth 2.0 プロバイダー/OpenID Connect によって生成されたアクセス トークンのみが必要です。

- フレキシブル: これにより、Confluence だけでなく、サードパーティの OAuth 2.0 プロバイダー/OpenID Connect を認証に使用できるようになります。

- 全体的な保護: プラグインは、有効なアクセス トークンを持たないユーザーが REST API を使用できないように、基本認証リクエストをブロックすることもできます。

- SSO対応: Confluence にシングル サインオンを使用している場合は、REST API の認証も提供するようにアイデンティティ プロバイダーを構成できます。

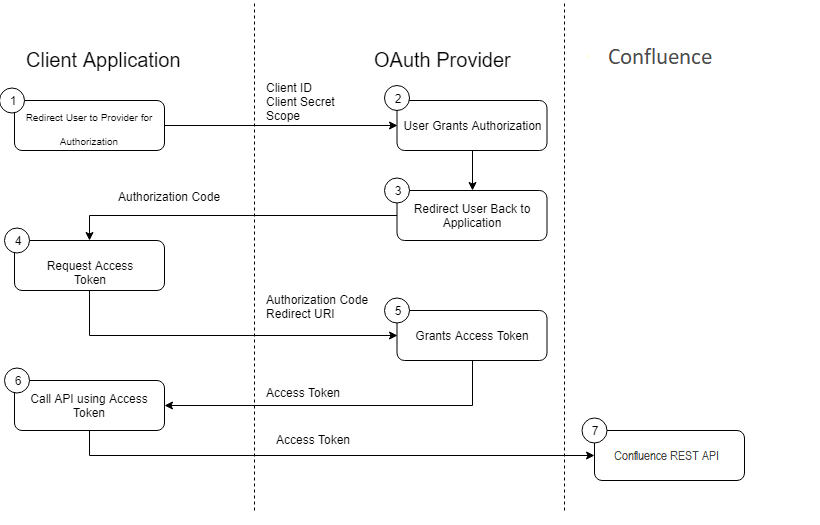

REST API 認証フローには、次の XNUMX つの簡単な手順が含まれます。

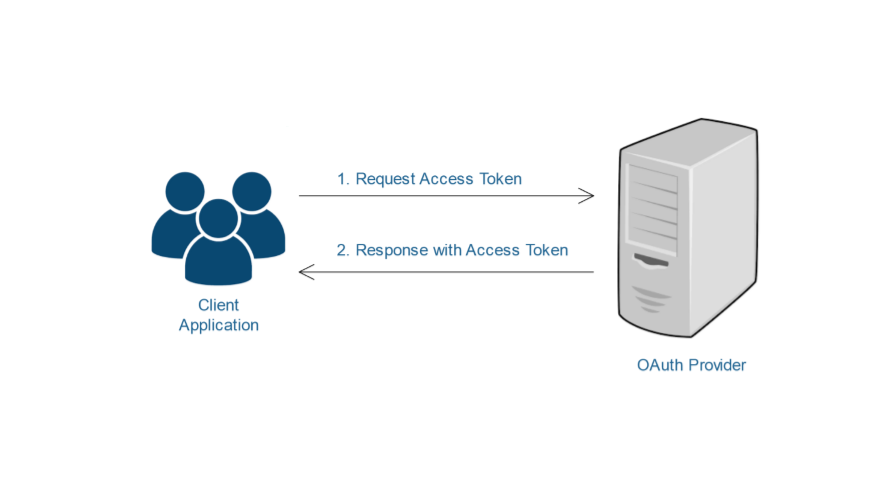

- OAuth 2.0/OIDC プロバイダーからのアクセス トークンのリクエスト

- このアクセス トークンを使用して Confluence REST API を呼び出します