の検索結果 :

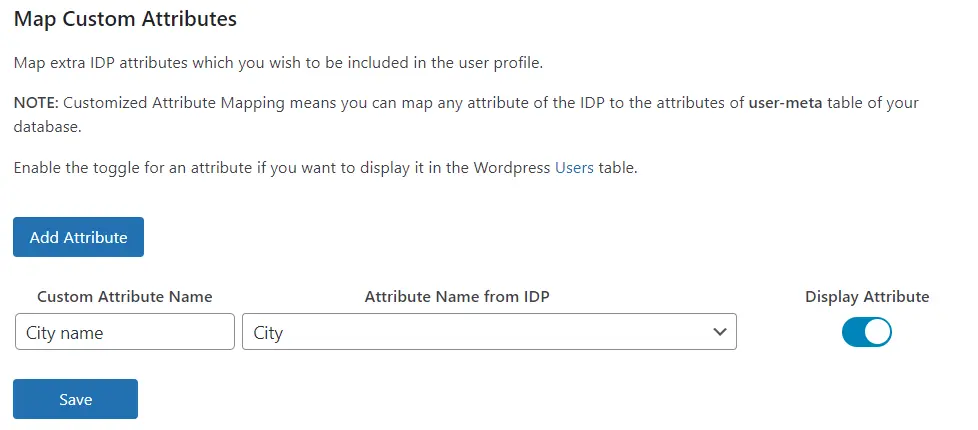

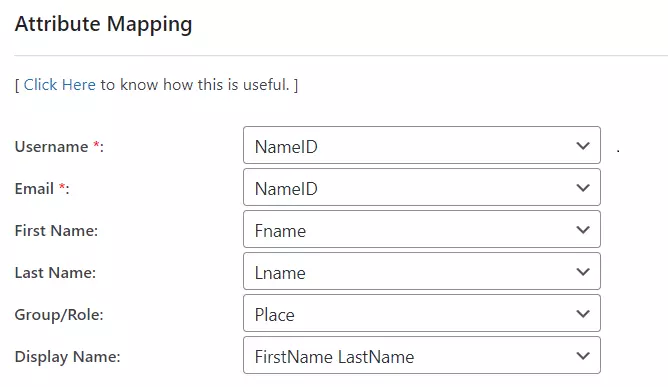

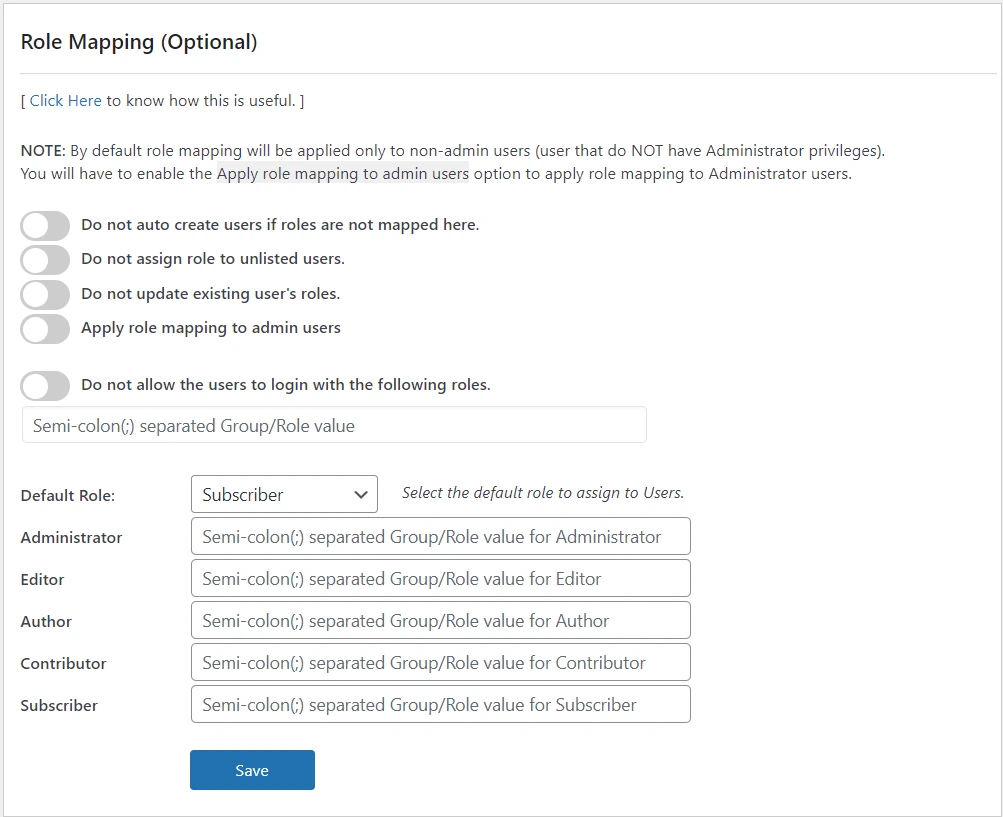

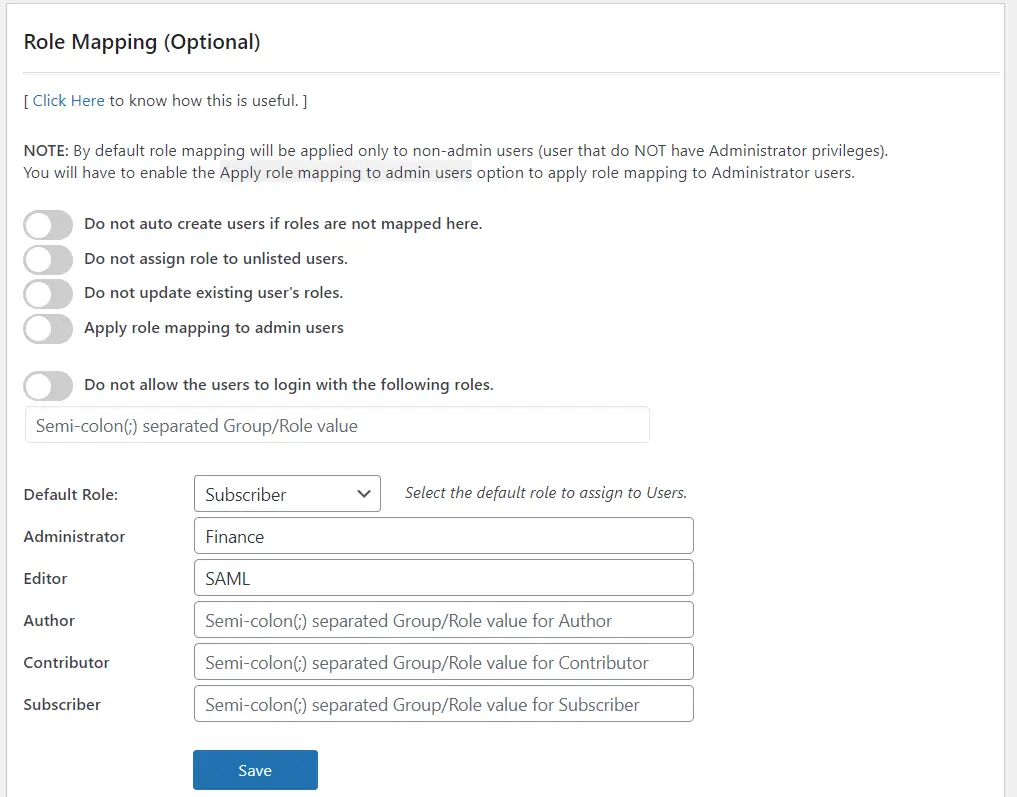

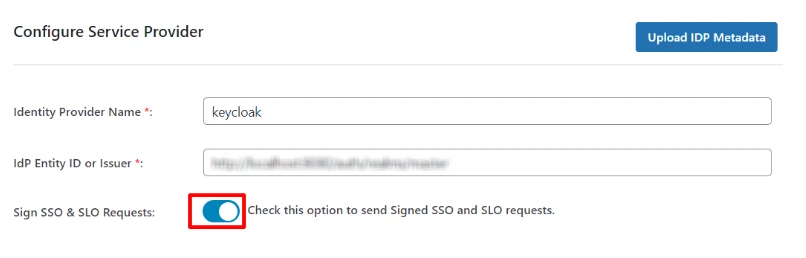

×WordPress Keycloak SSO が設定されたら、WP Single Sign-On を最大限に活用するためにいくつかの追加の設定手順に進むことができます。 これには、高度な属性マッピングとカスタム属性マッピング、グループと役割のマッピング、シングル ログアウトなどの手順が含まれます。

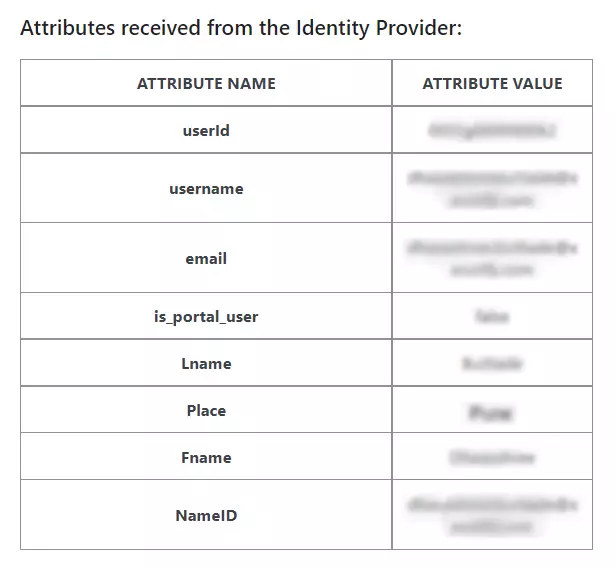

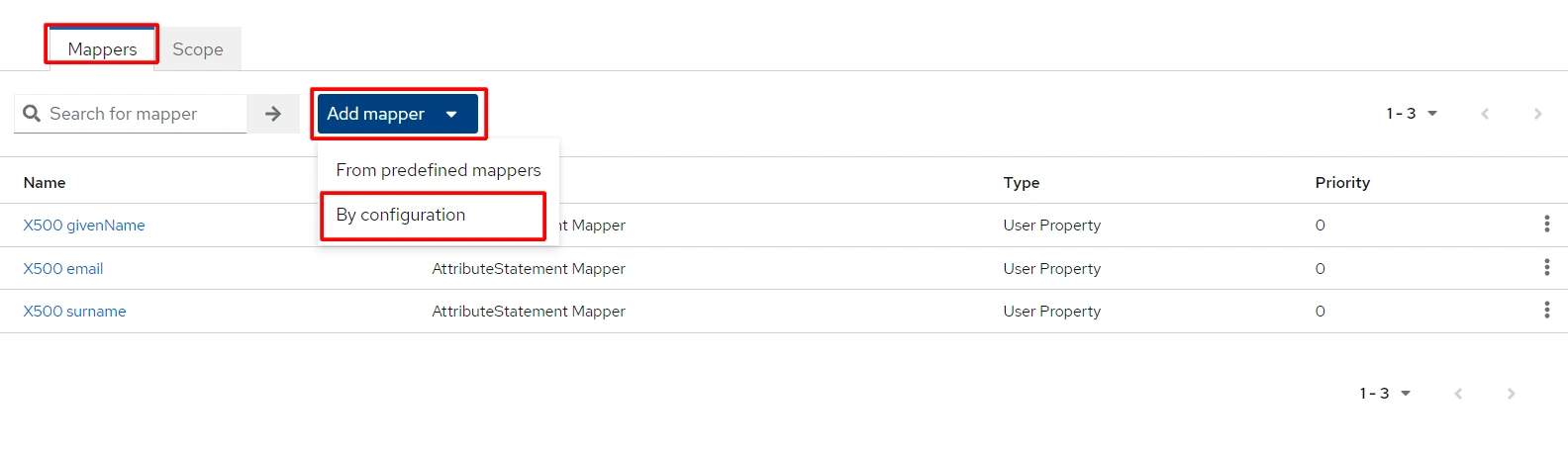

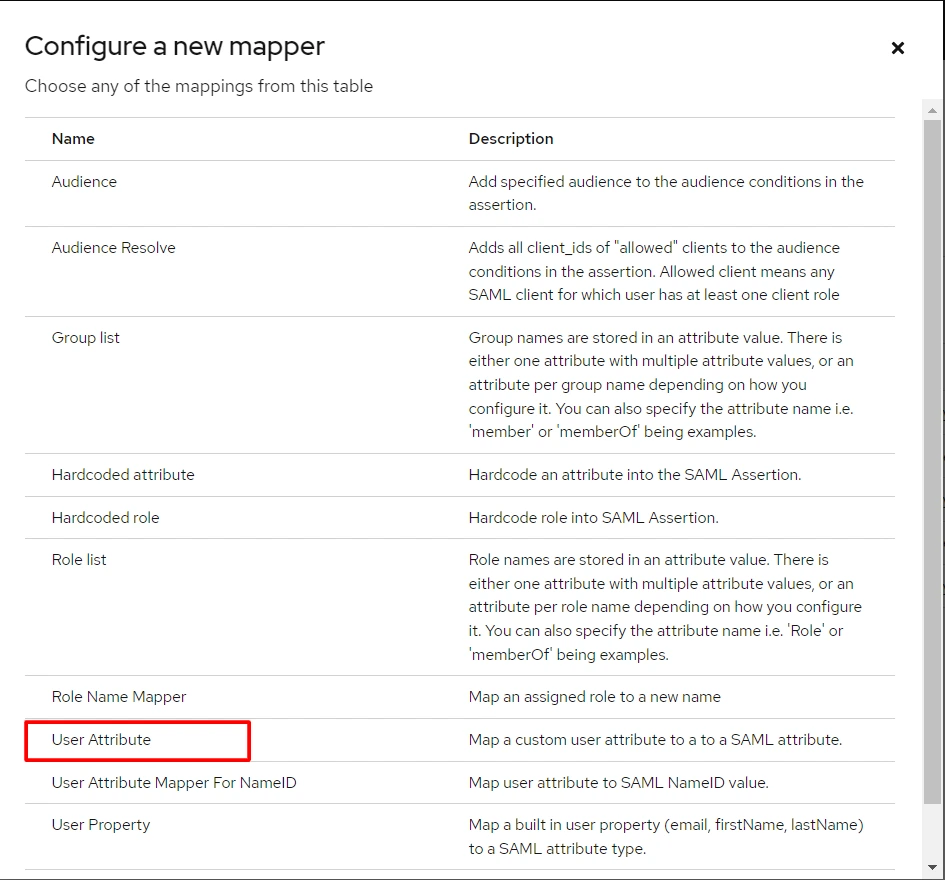

Keycloak側に追加の属性を追加します。

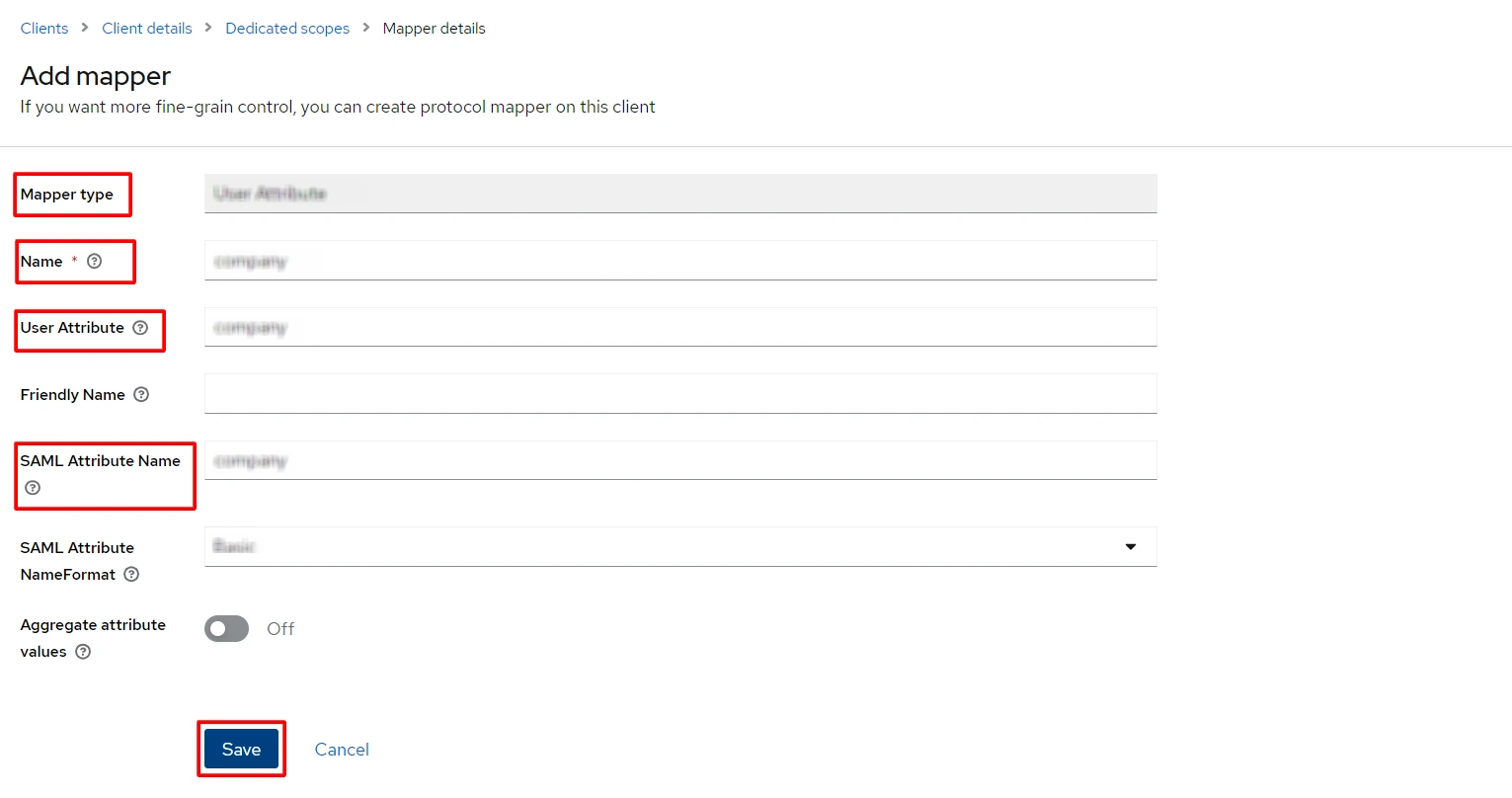

| 名前 | このマッパーに付ける名前。 |

| ユーザー属性 | サービスプロバイダーに送信するカスタム属性。 |

| フレンドリ名(オプション) | 読みやすい名前なら何でも。 |

| SAML 属性名 | カスタム属性をサービス プロバイダーに送信するときの名前。 |

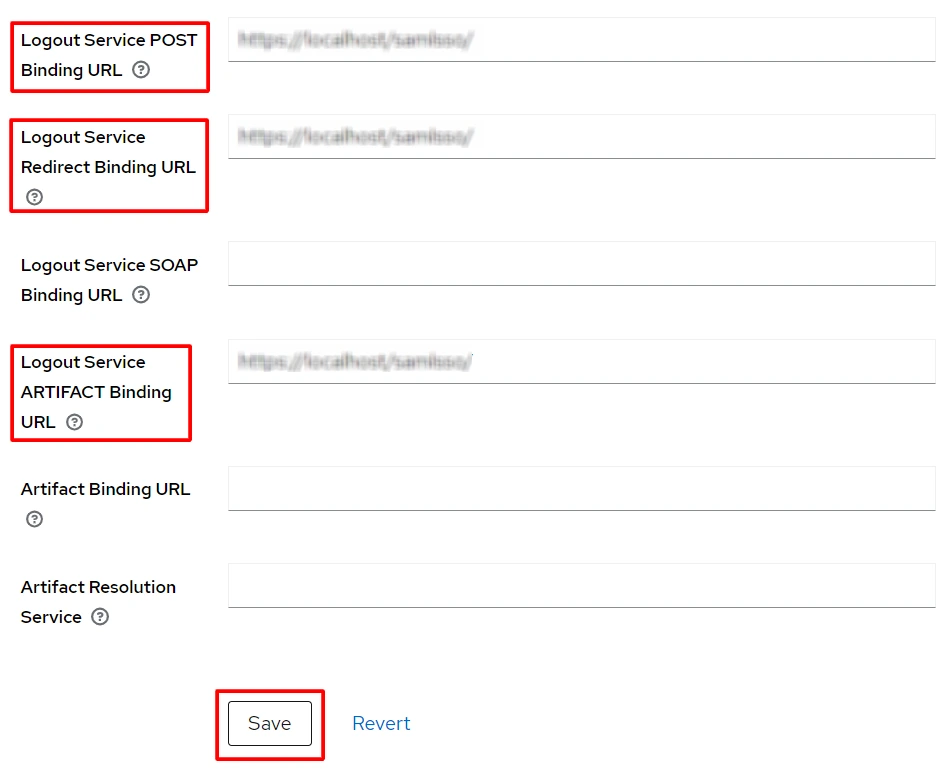

| ログアウトサービス POST バインディング URL | サービス プロバイダーのメタデータからコピーした単一のログアウト URL。 |

| ログアウトサービスリダイレクトバインドURL | サービス プロバイダーのメタデータからコピーした単一のログアウト URL。 |

| ログアウトサービスARTIFACTバインディングURL | サービス プロバイダーのメタデータからコピーした単一のログアウト URL。 |

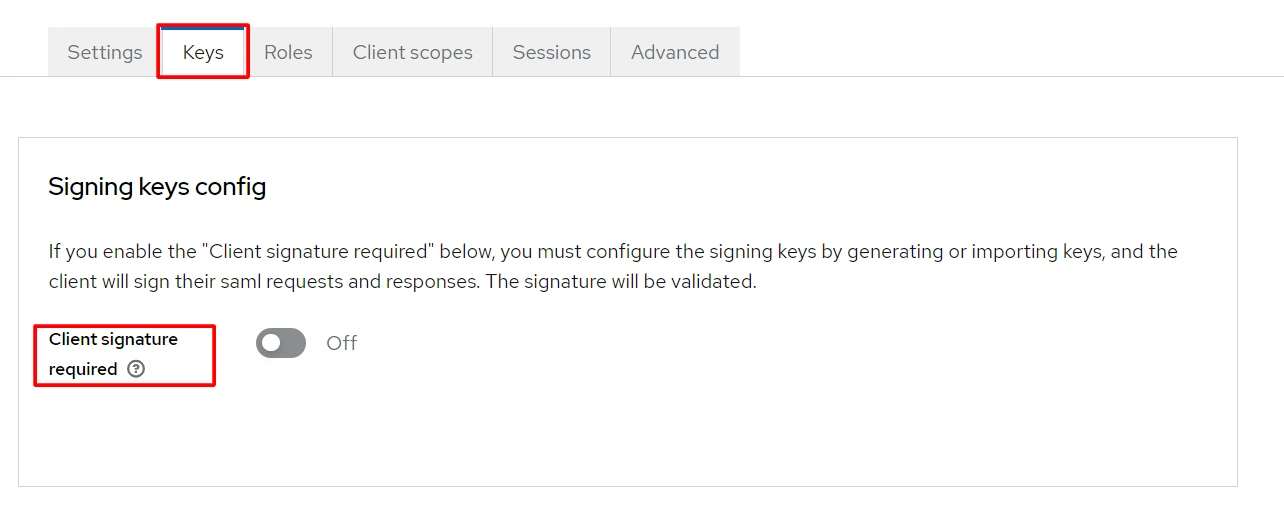

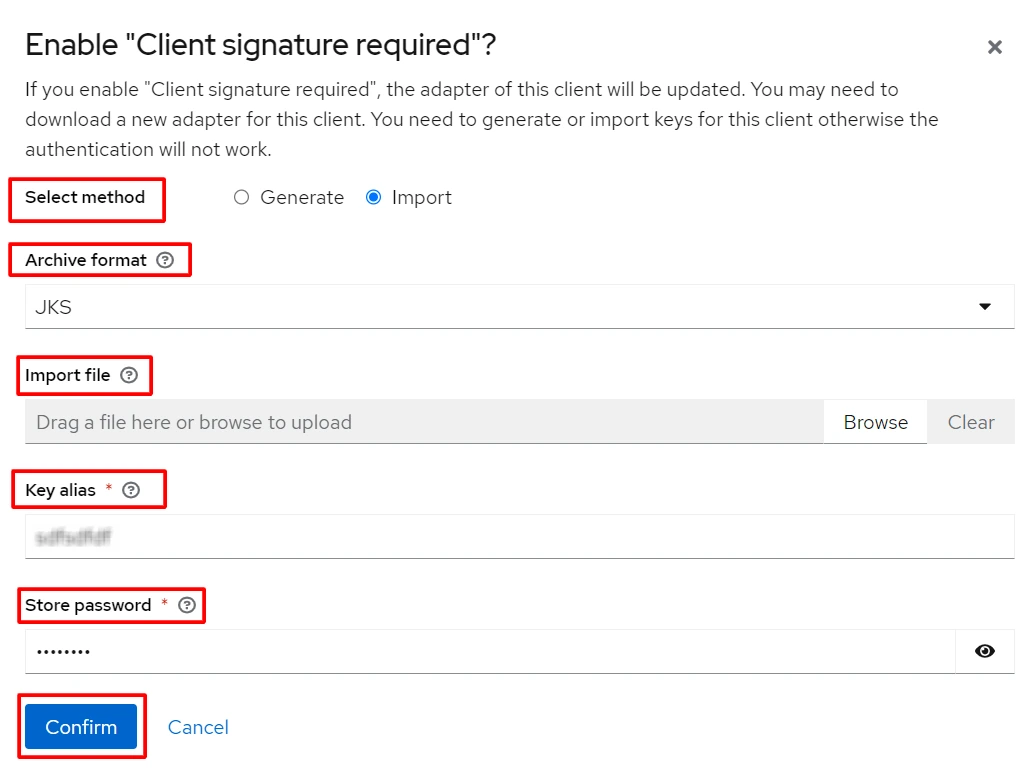

| 方法を選択 | import |

| アーカイブ形式 | JKS |

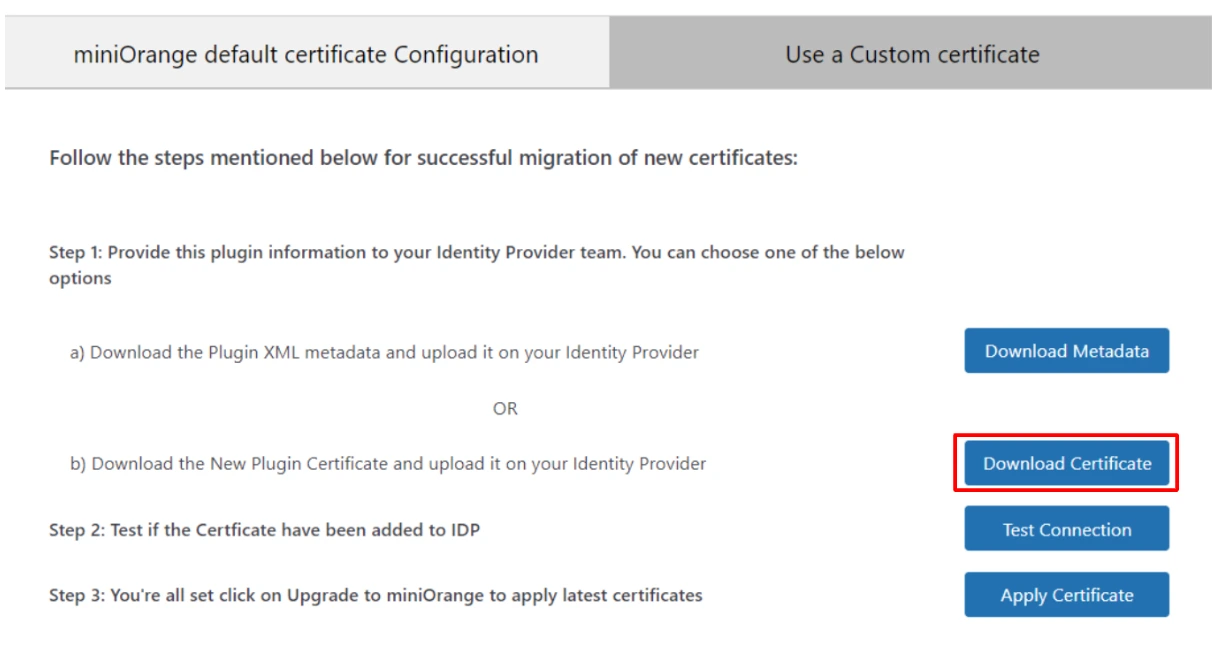

| ファイルのインポート | プラグイン側からダウンロードした証明書をアップロードします。 |

| キーの別名 | あなたのユーザーネーム |

| パスワードを保存する | あなたのパスワード |

高度およびカスタム属性マッピング、グループおよびロール マッピング、シングル ログアウトと SSO の追加構成をセットアップすると、IDP から WordPress サイトまでの効率とユーザー ID 管理を最大化できます。

助けが必要? 私たちはここにいます!

このプライバシーに関する声明は、個人情報の取り扱い方法を説明する miniorange の Web サイトに適用されます。 Web サイトにアクセスすると、ブラウザ上の情報が主に Cookie の形式で保存または取得されることがあります。 この情報はあなた、あなたの設定、またはデバイスに関するものであり、主にサイトを期待どおりに動作させるために使用されます。 この情報はお客様を直接特定するものではありませんが、よりパーソナライズされた Web エクスペリエンスを提供することができます。 カテゴリの見出しをクリックして、Cookie の処理方法を確認してください。 当社のソリューションのプライバシーに関する声明については、以下を参照してください。 プライバシーポリシーをご覧ください。.

必要な Cookie は、サイト ナビゲーション、ログイン、フォームへの入力などの基本機能を有効にすることで、Web サイトを十分に利用できるようにするのに役立ちます。この機能に使用される Cookie には個人を特定できる情報は保存されません。 ただし、Web サイトの一部の部分は Cookie がないと正しく動作しません。

これらの Cookie は、訪問者、ソース、ページのクリックとビューなどを含む、Web サイトのトラフィックに関する集約情報のみを収集します。これにより、当社は、最も人気のあるページと最も人気のないページ、およびアクション可能な要素でのユーザーのインタラクションについてさらに詳しく知ることができるため、当社は、当社のウェブサイトおよび当社のサービスのパフォーマンスを向上させます。