の検索結果 :

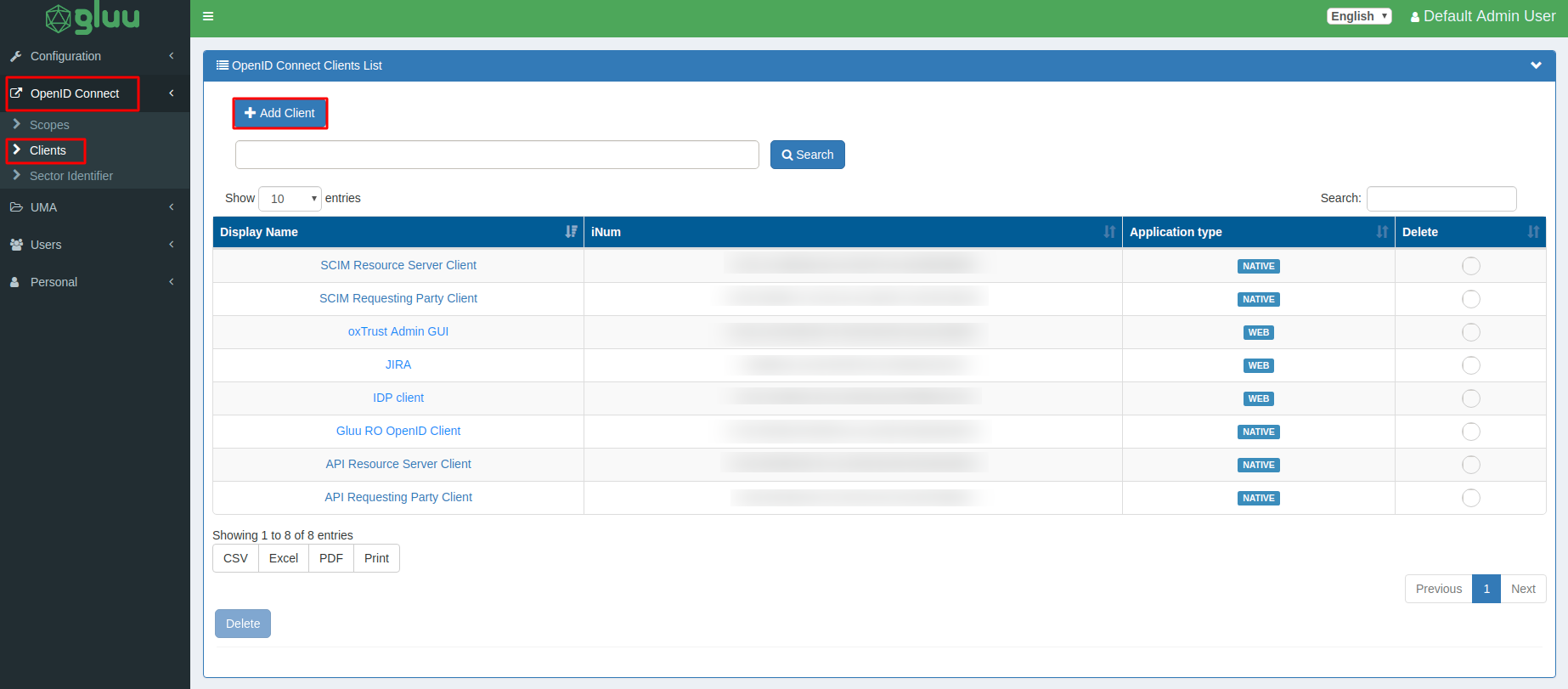

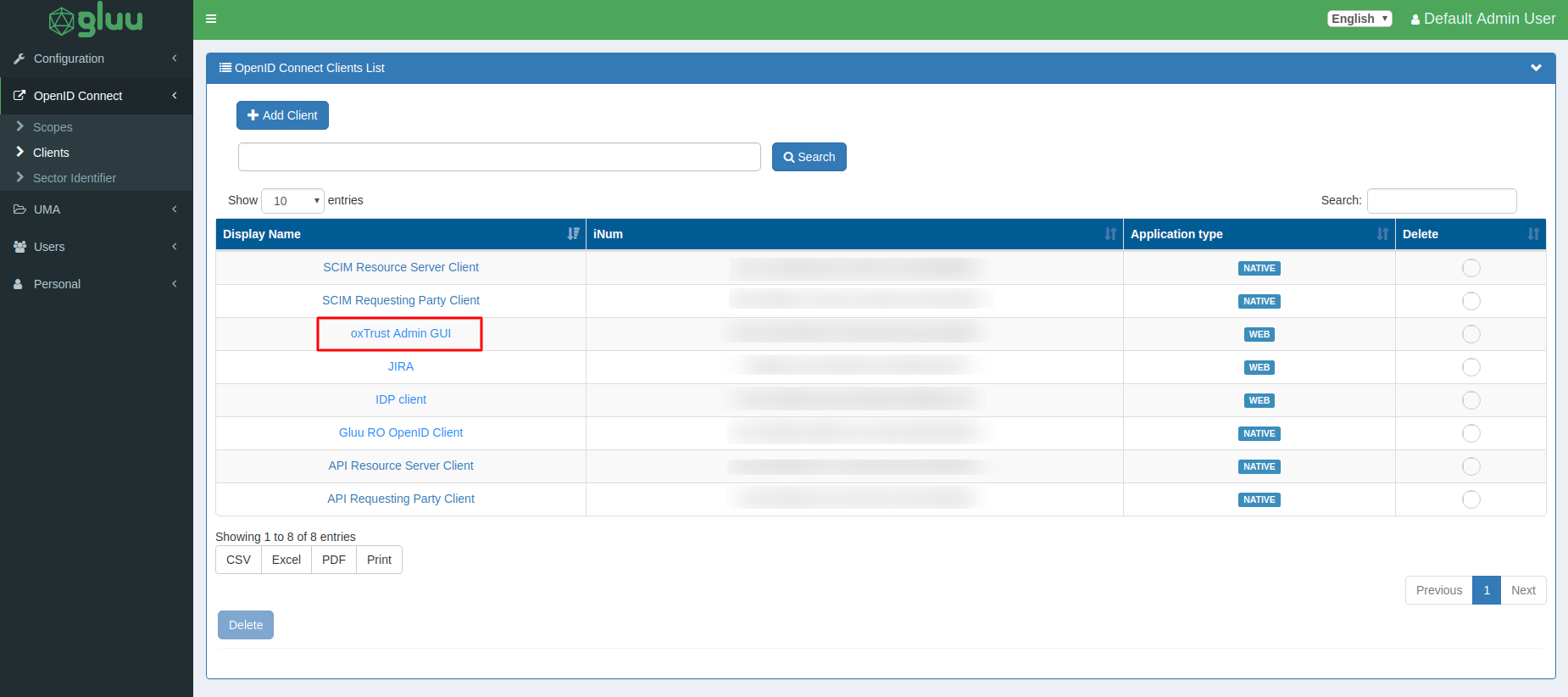

×Bitbucket OAuth/OpenID アプリは、Bitbucket の OAuth/OpenID シングル サインオンを有効にする機能を提供します。 Bitbucket は、すべての OAuth/OpenID プロバイダーと互換性があります。 ここでは、Bitbucket と OAuth/OpenID プロバイダーの間で SSO を構成するためのガイドを説明します。 このガイドが終了するまでに、OAuth/OpenID プロバイダーのユーザーが Bitbucket にログインして登録できるようになります。

OAuth/OpenID プロバイダーを Bitbucket と統合するには、次のものが必要です。

![Bitbucket サービス プロバイダーへの OAuth / OpenID シングル サインオン (SSO)、[アプリの管理] メニュー](https://plugins.miniorange.com/wp-content/uploads/2020/12/Bitbucket-OAuth-OpenID-SSO-Manage-Apps.webp)

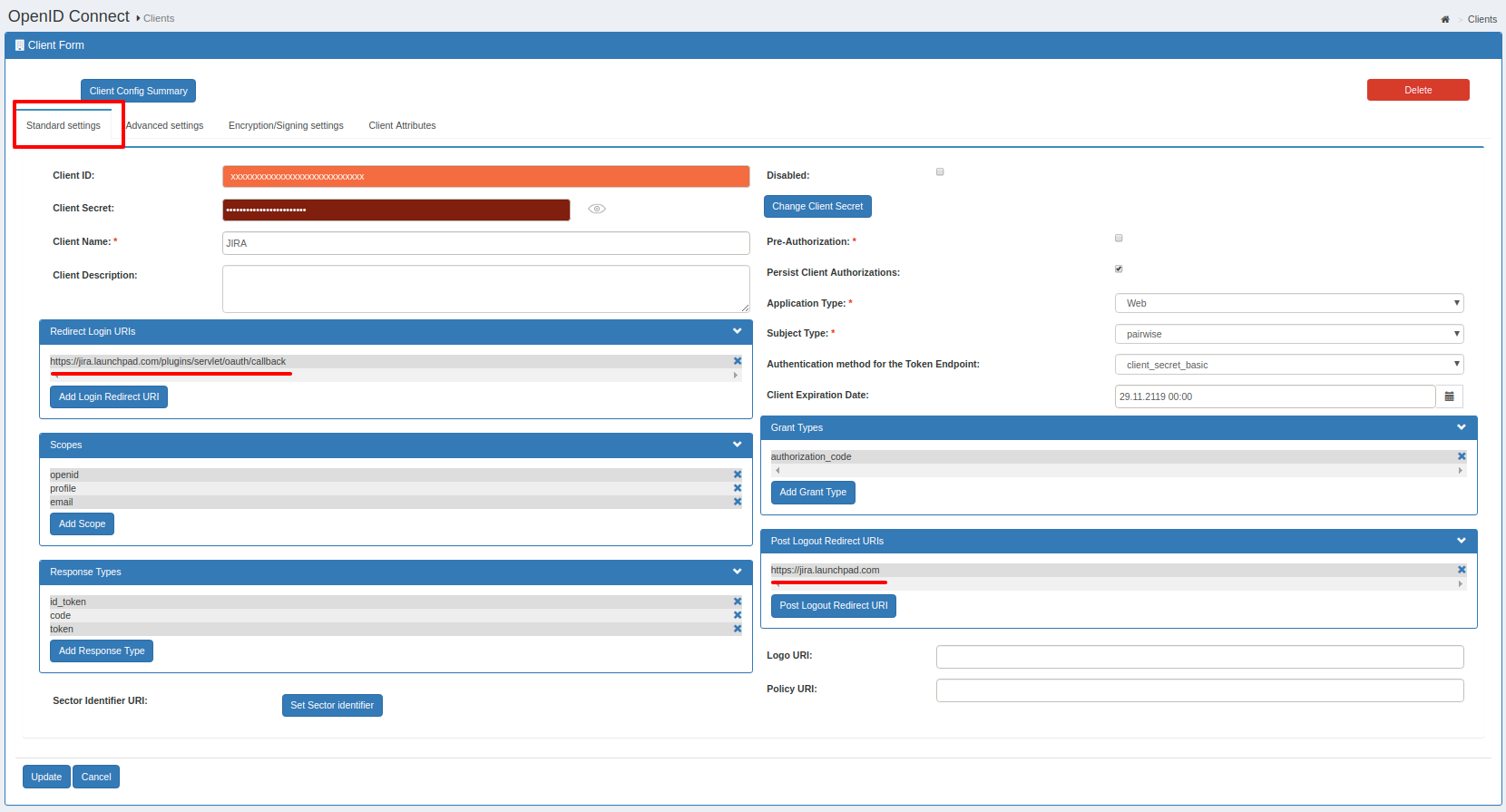

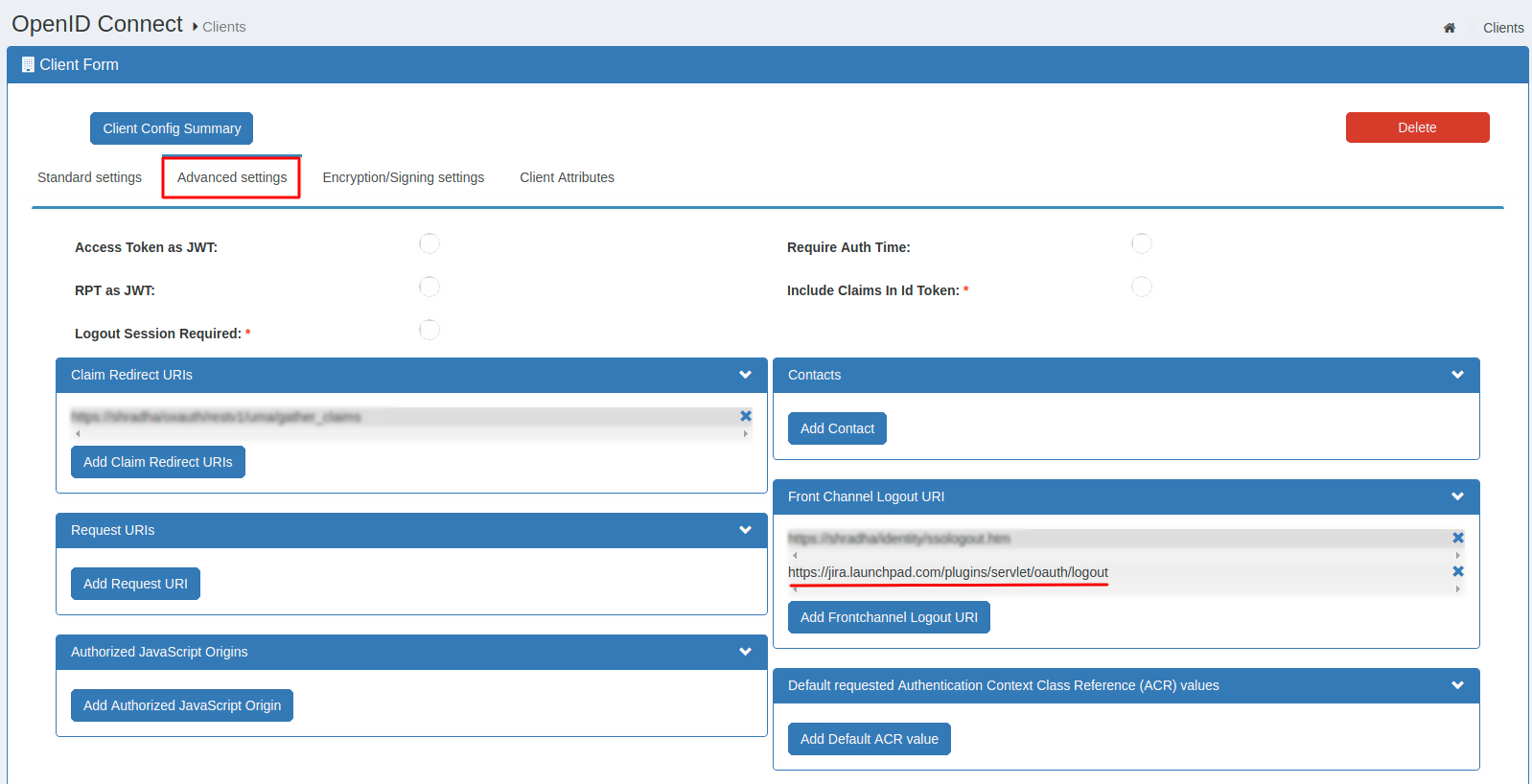

| クライアント名: | クライアント アプリケーション名を入力します (例: JIRA) |

| トークンエンドポイントの認証方法: | リストから client_secret_post を選択します。 |

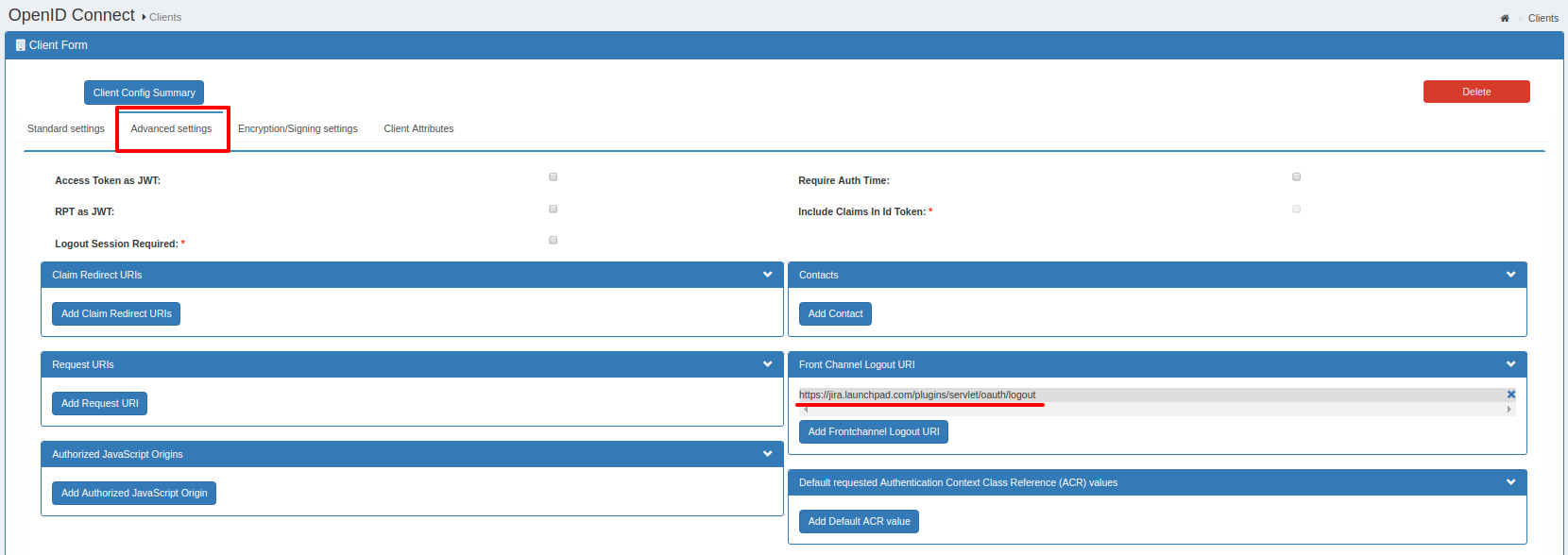

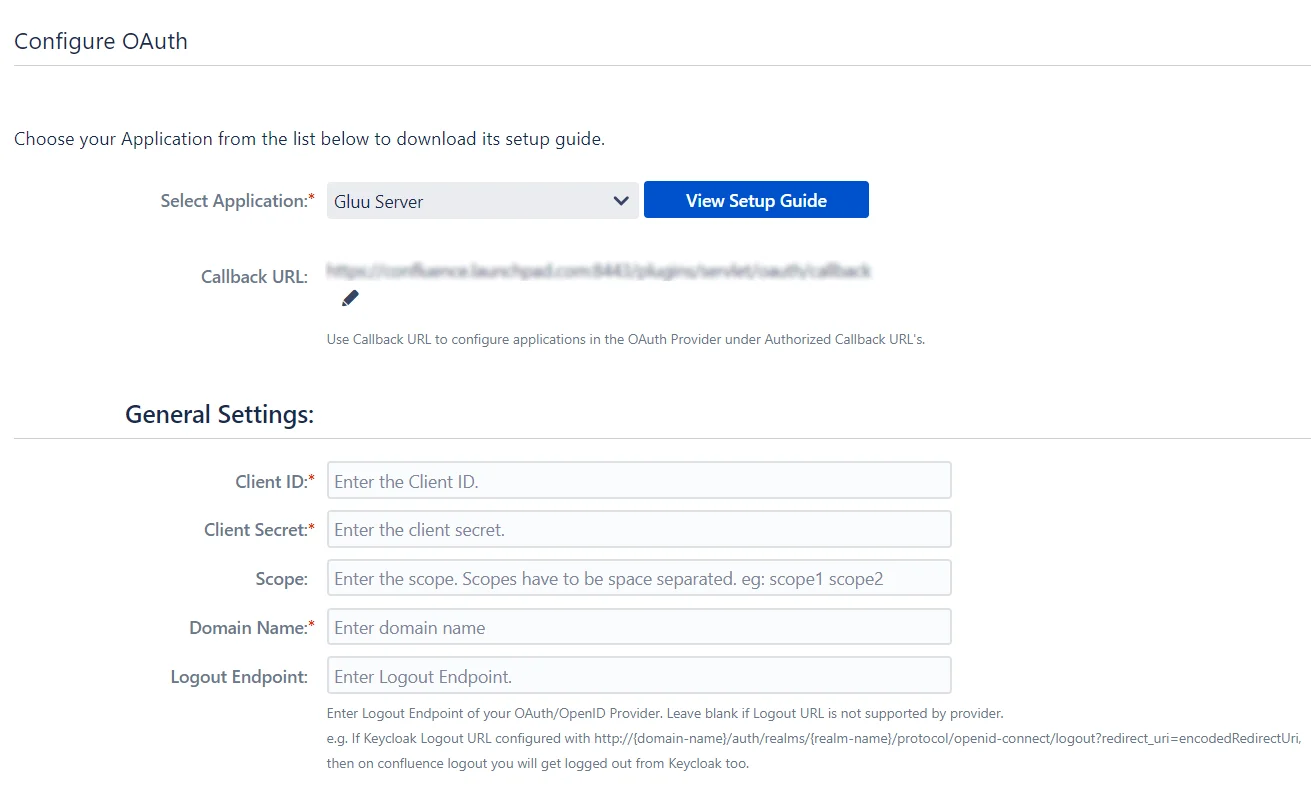

| リダイレクトログイン URI: | プラグインで提供されるコールバック URL を OAuthの構成 タブには何も表示されないことに注意してください。 マシン情報の記入> という構文でなければなりません。例えば、 /プラグイン/サーブレット/oauth/コールバック |

| スコープ: | 選択 オープンID、プロフィール & email リストから。 |

| 応答タイプ: | 選択 コード、トークン & id_トークン. |

| 助成金の種類: | 選択 認可コード リストから。 |

| ログアウト後のリダイレクト URI: | ログアウト後にリダイレクトする URL を入力します。 例: JIRA ベース URL。 |

見つからないものをお探しの場合は、メールでお問い合わせください。 info@xecurify.com