の検索結果 :

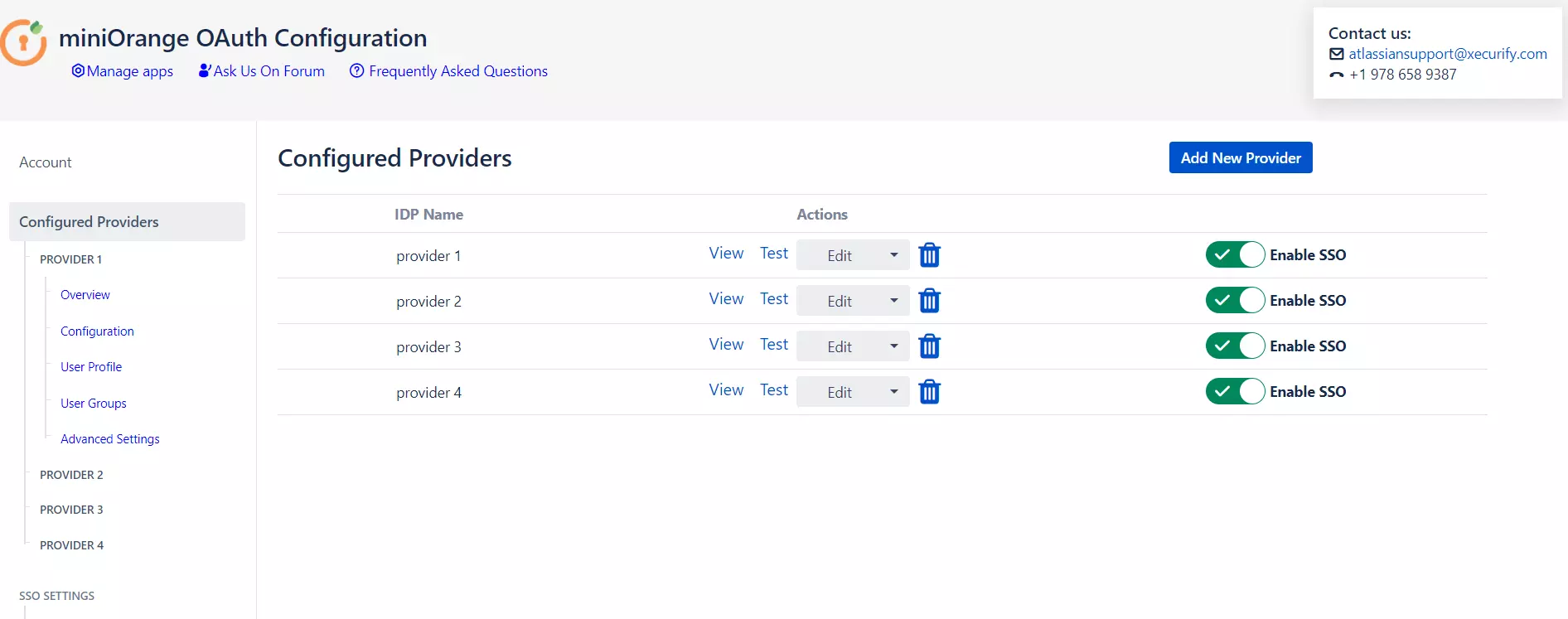

×Crowd OAuth/OIDC アプリは、JIRA、Confluence、Bitbucket、Bamboo、Fisheye、および任意の OAuth/OpenID ID プロバイダーからのその他の接続されたアプリケーションに対して OAuth/OIDC シングル サインオンを有効にする機能を提供します。 ここでは、Crowd と ID プロバイダーの間で SSO を構成するためのガイドを説明します。 このガイドが終了するまでに、IdP ユーザーは Crowd Software にログインして登録できるようになります。

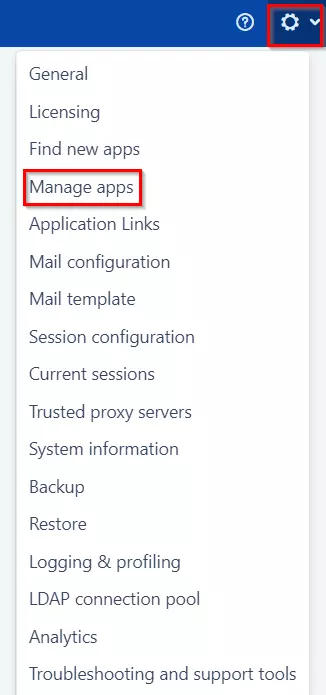

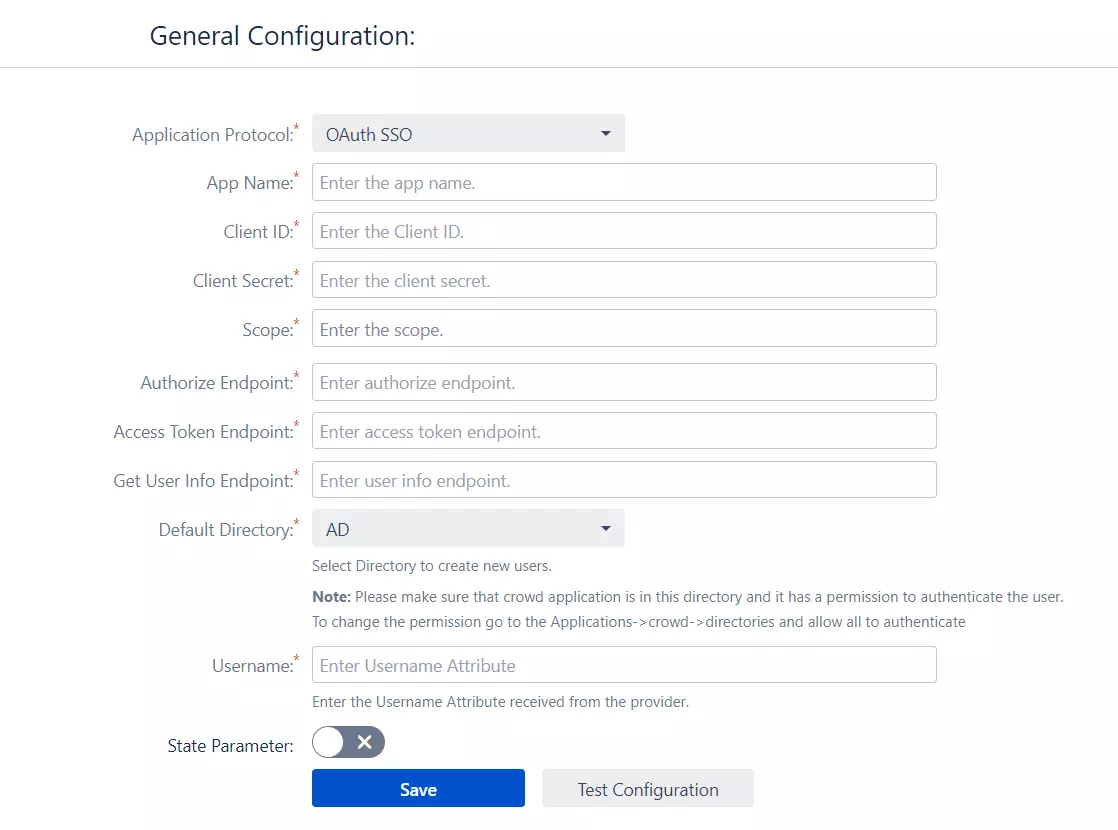

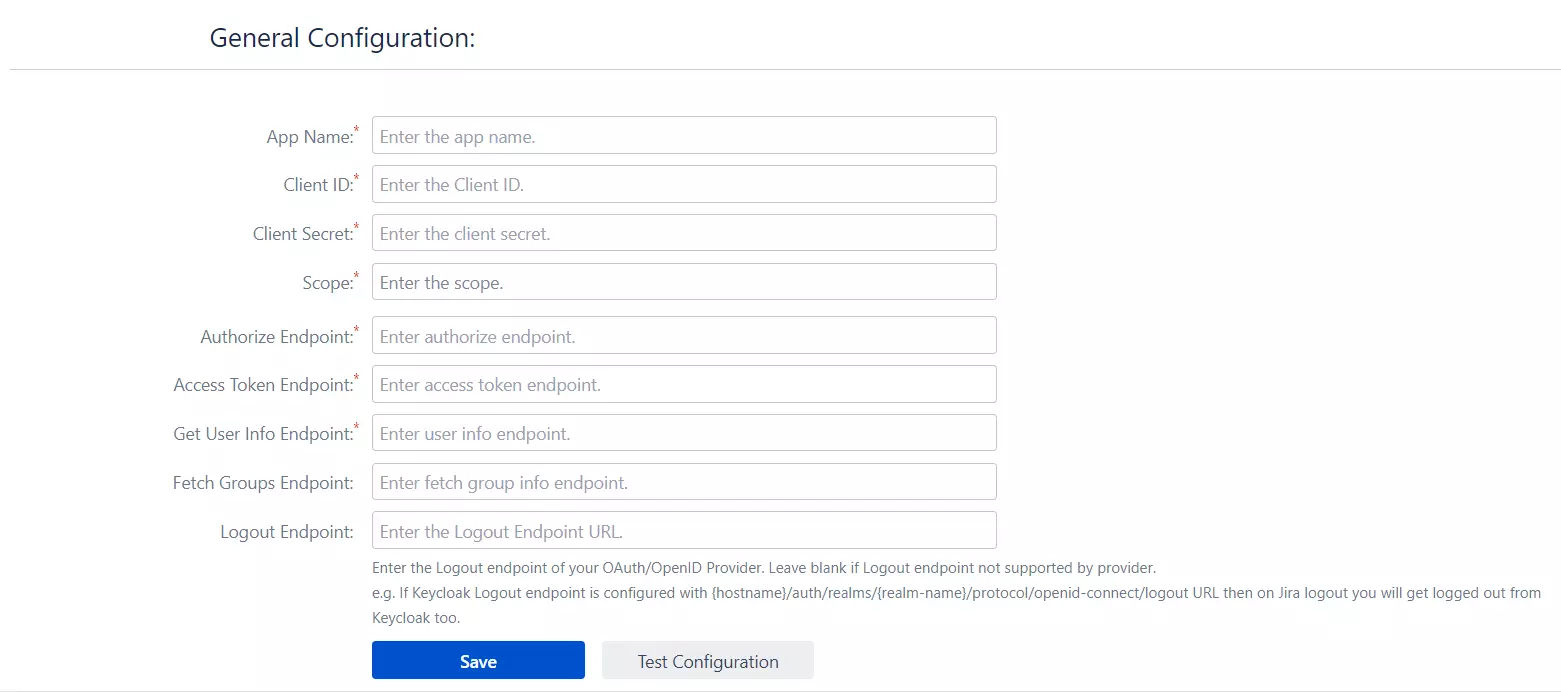

ID プロバイダーと Crowd OAuth/OIDC SSO の統合を構成するには、次のアイテムが必要です。

| エンドポイント | |

|---|---|

| 顧客ID | アプリケーションを特定します。 |

| クライアントシークレット | 認可サーバーを認証します。 |

| 対象領域 | ユーザーのアカウントへのアプリケーションのアクセスを制限します。 |

| 認可エンドポイント | ユーザーを識別するか、認証コードを取得します。 |

| アクセストークンエンドポイント | アプリケーションが API にアクセスできるようにします。 |

| ユーザー情報エンドポイント | ユーザープロファイル情報にアクセスします。 |

| グループエンドポイント (オプション) | ユーザーのグループを取得します。 |

無料プラグイン:

無料プラグイン:

プレミアムプラグイン:

プレミアムプラグイン:

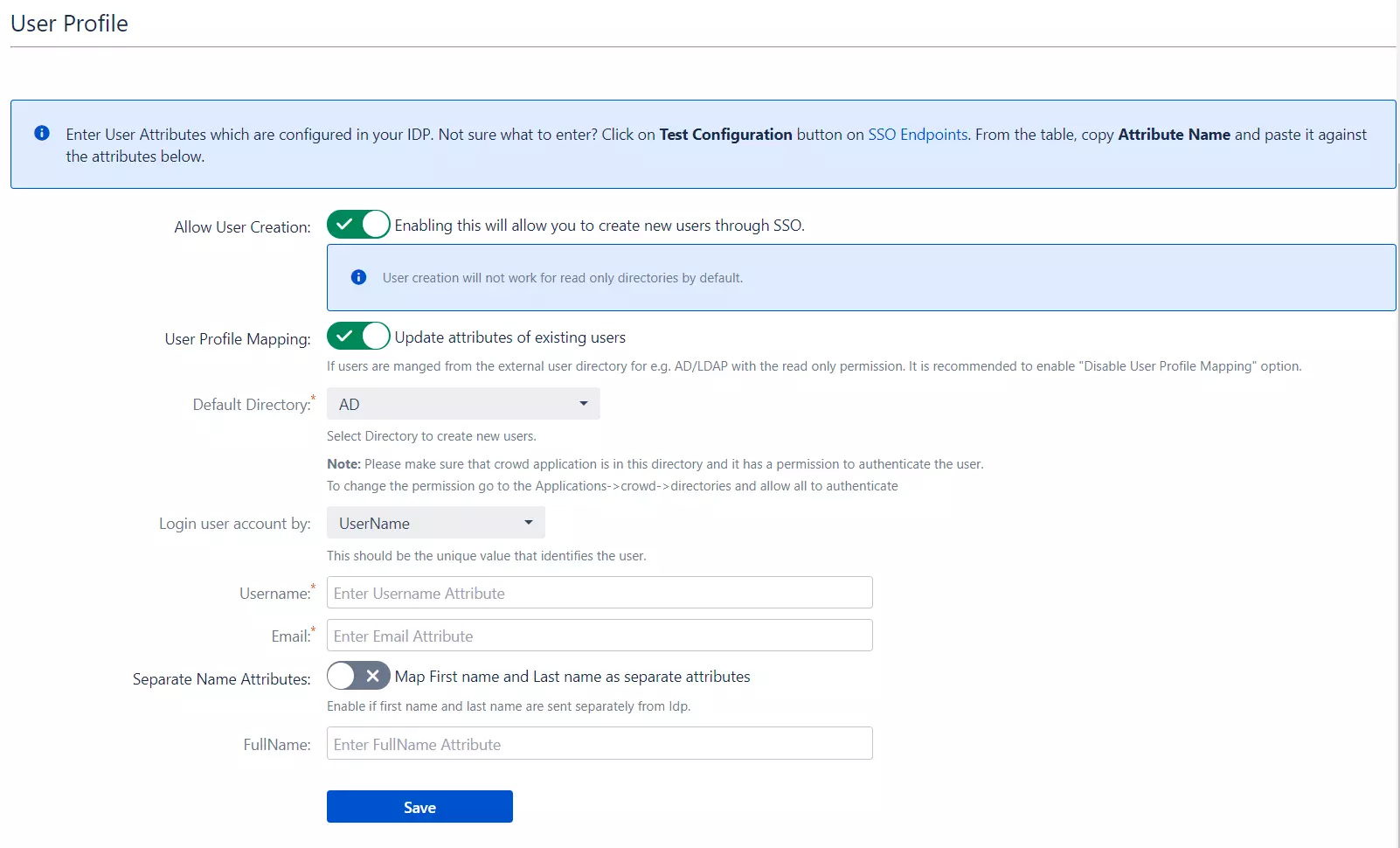

ユーザーが Crowd にログインすると、OAuth/OpenID プロバイダーから受信するユーザーのデータ/属性の XNUMX つが、Crowd でのユーザーの検索に使用されます。 これは、Crowd でユーザーを検出し、同じアカウントにユーザーをログインさせるために使用されます。

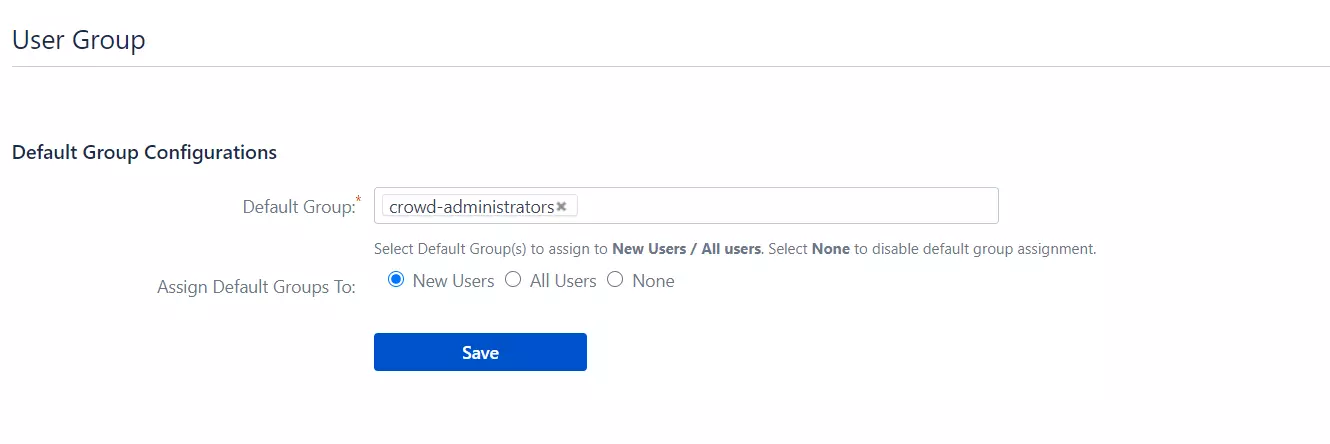

デフォルトグループの設定

デフォルトグループの設定

見つからないものをお探しの場合は、メールでお問い合わせください。 info@xecurify.com