クッキーの同意

このプライバシーに関する声明は、個人情報の取り扱い方法を説明する miniorange の Web サイトに適用されます。 Web サイトにアクセスすると、ブラウザ上の情報が主に Cookie の形式で保存または取得されることがあります。 この情報はあなた、あなたの設定、またはデバイスに関するものであり、主にサイトを期待どおりに動作させるために使用されます。 この情報はお客様を直接特定するものではありませんが、よりパーソナライズされた Web エクスペリエンスを提供することができます。 カテゴリの見出しをクリックして、Cookie の処理方法を確認してください。 当社のソリューションのプライバシーに関する声明については、以下を参照してください。 プライバシーポリシーをご覧ください。.

Strictly Necessary Cookies

常にアクティブ

必要な Cookie は、サイト ナビゲーション、ログイン、フォームへの入力などの基本機能を有効にすることで、Web サイトを十分に利用できるようにするのに役立ちます。この機能に使用される Cookie には個人を特定できる情報は保存されません。 ただし、Web サイトの一部の部分は Cookie がないと正しく動作しません。

パフォーマンスクッキー

常にアクティブ

これらの Cookie は、訪問者、ソース、ページのクリックとビューなどを含む、Web サイトのトラフィックに関する集約情報のみを収集します。これにより、当社は、最も人気のあるページと最も人気のないページ、およびアクション可能な要素でのユーザーのインタラクションについてさらに詳しく知ることができるため、当社は、当社のウェブサイトおよび当社のサービスのパフォーマンスを向上させます。

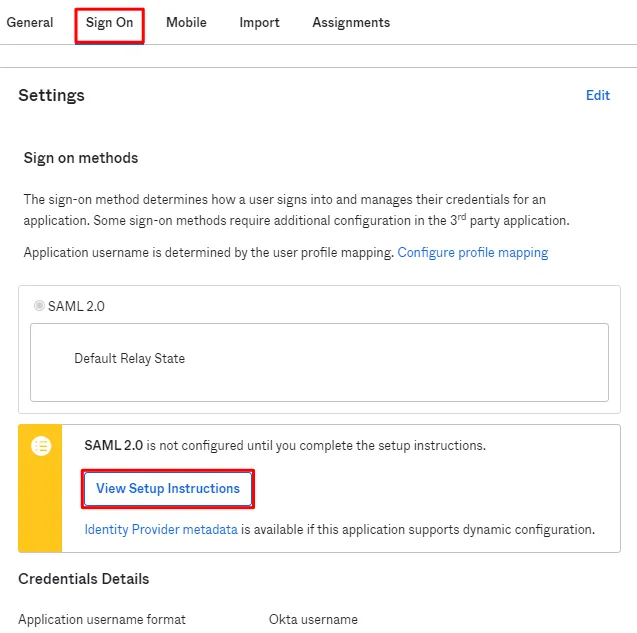

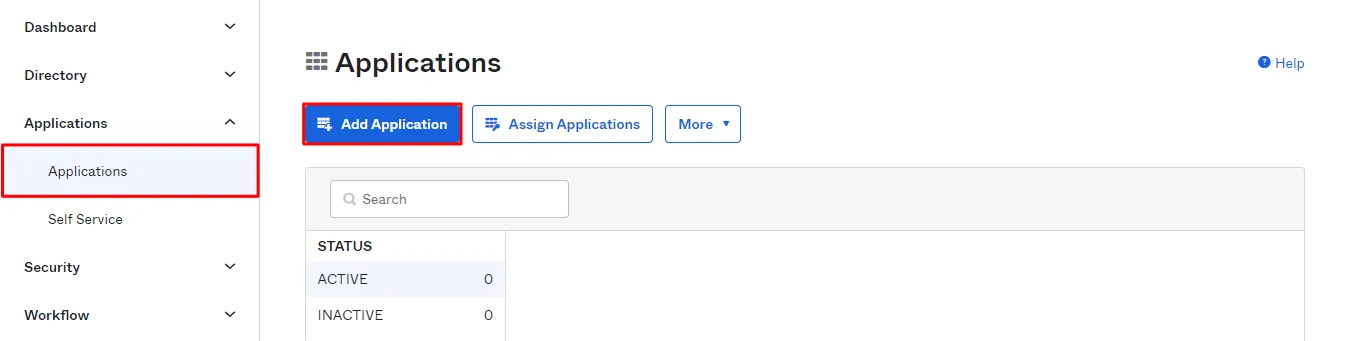

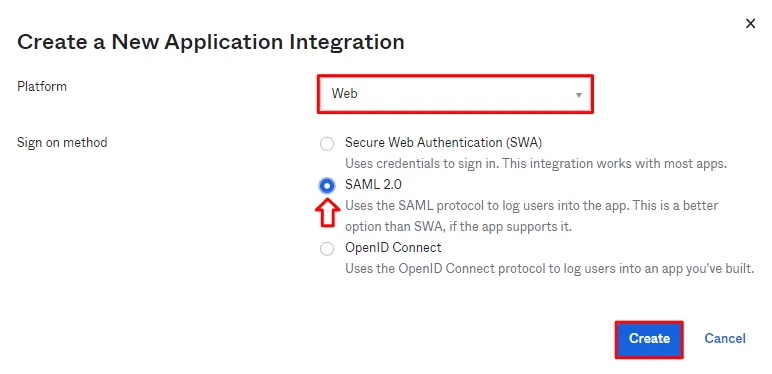

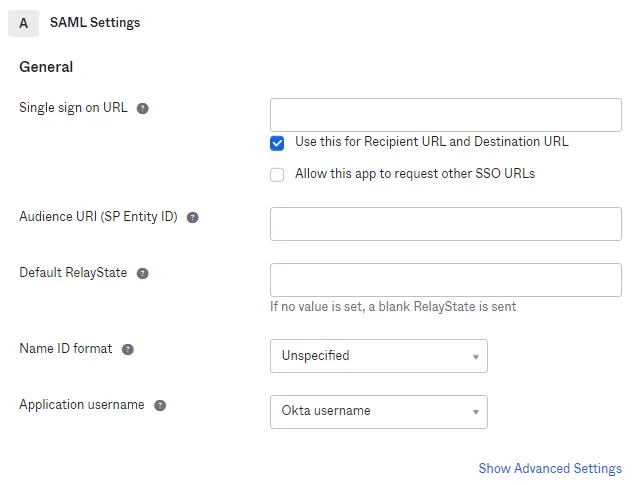

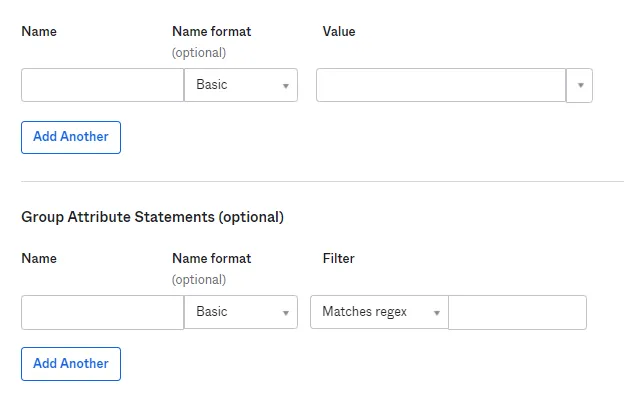

Okta を IdP として構成する

Okta を IdP として構成する

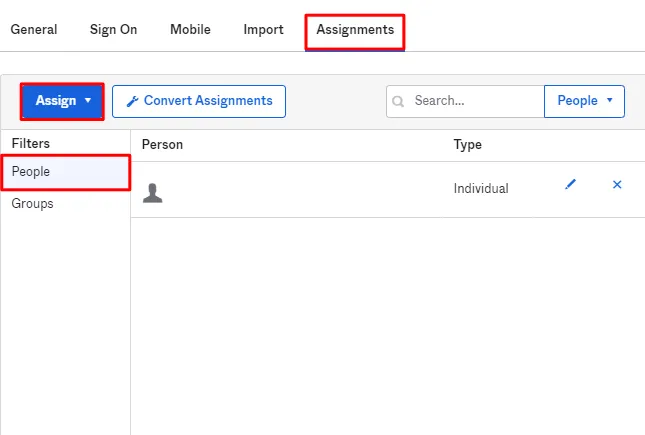

グループ/人の割り当て

グループ/人の割り当て