の検索結果 :

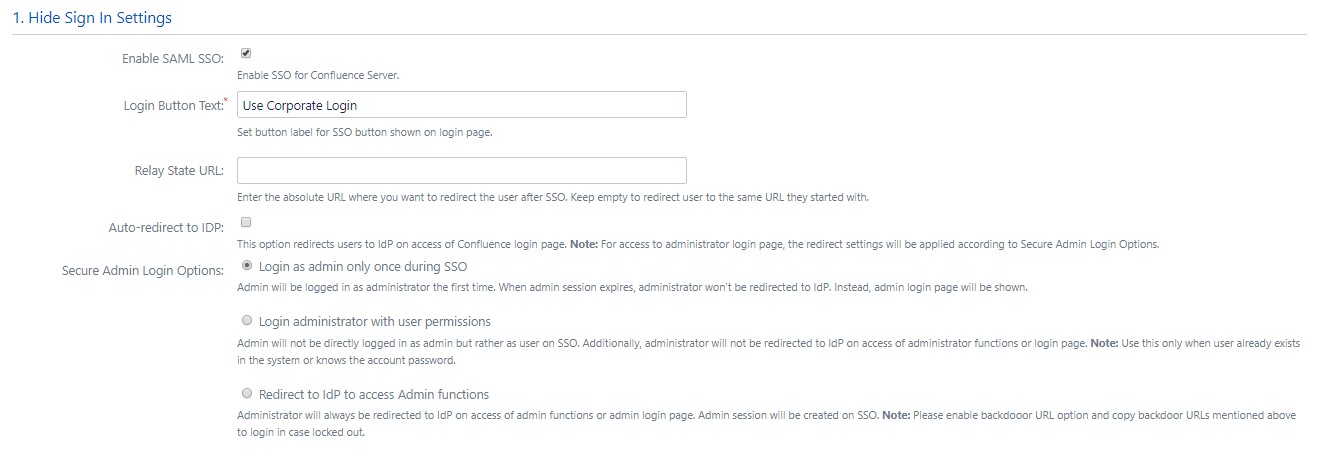

×Confluence SAML アプリは、Confluence ソフトウェアの SAML シングル サインオンを有効にする機能を提供します。 Confluence ソフトウェアは、すべての SAML ID プロバイダーと互換性があります。 ここでは、Confluence とアイデンティティ プロバイダーの間で SSO を構成するためのガイドを説明します。 このガイドが終了するまでに、アイデンティティ プロバイダーのユーザーが Confluence ソフトウェアにログインして登録できるようになります。

アイデンティティ プロバイダー (IDP) を Confluence と統合するには、次のものが必要です。

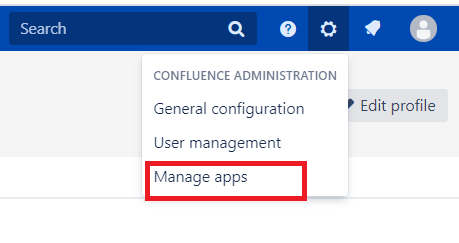

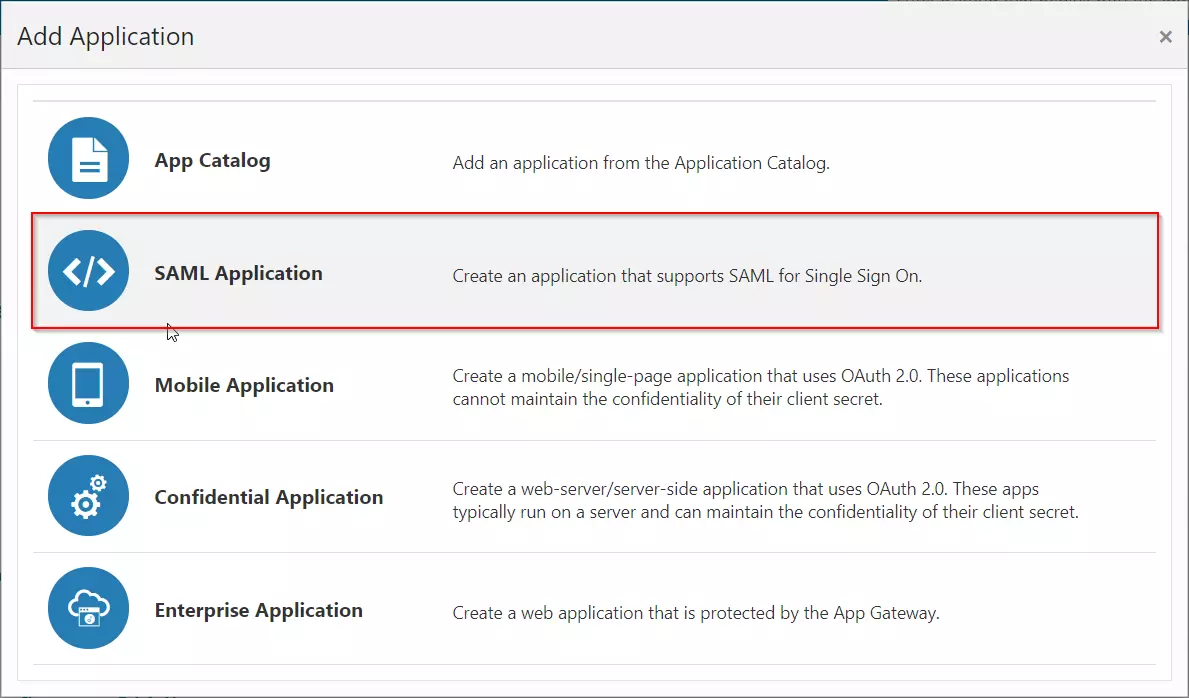

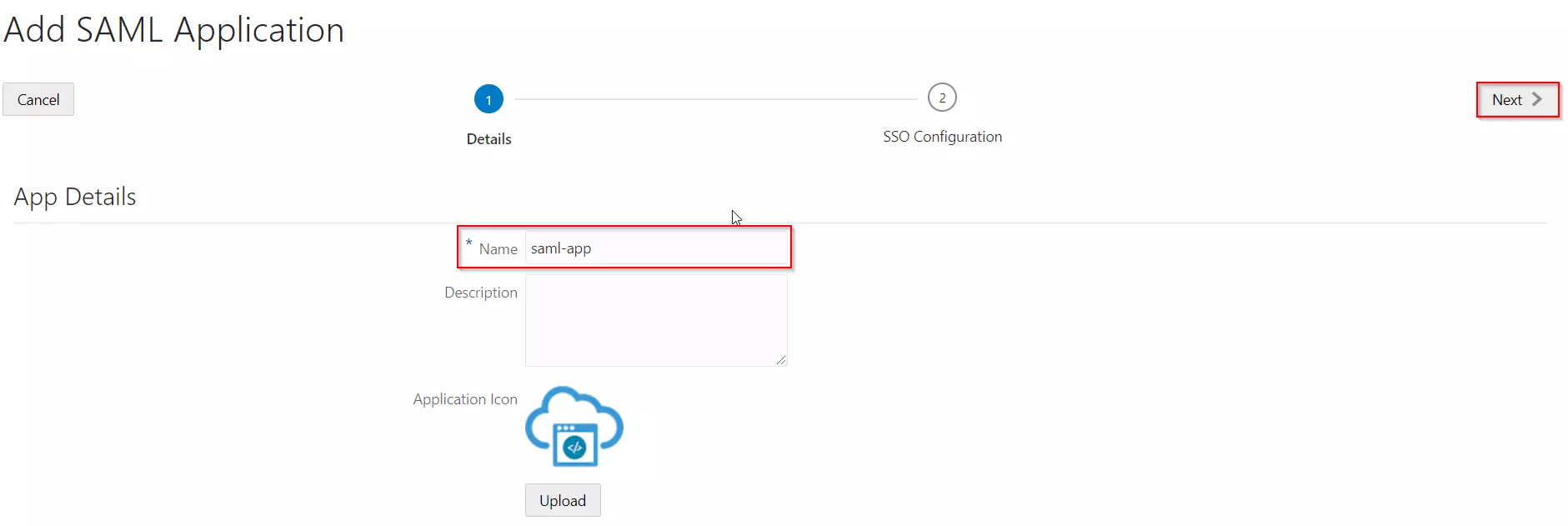

Oracle Identity Cloud Service (IDCS)をアイデンティティ・プロバイダ(IDP)として構成するには、次の手順に従います。

Oracle Identity Cloud Service (IDCS)をIdPとして構成

Oracle Identity Cloud Service (IDCS)をIdPとして構成

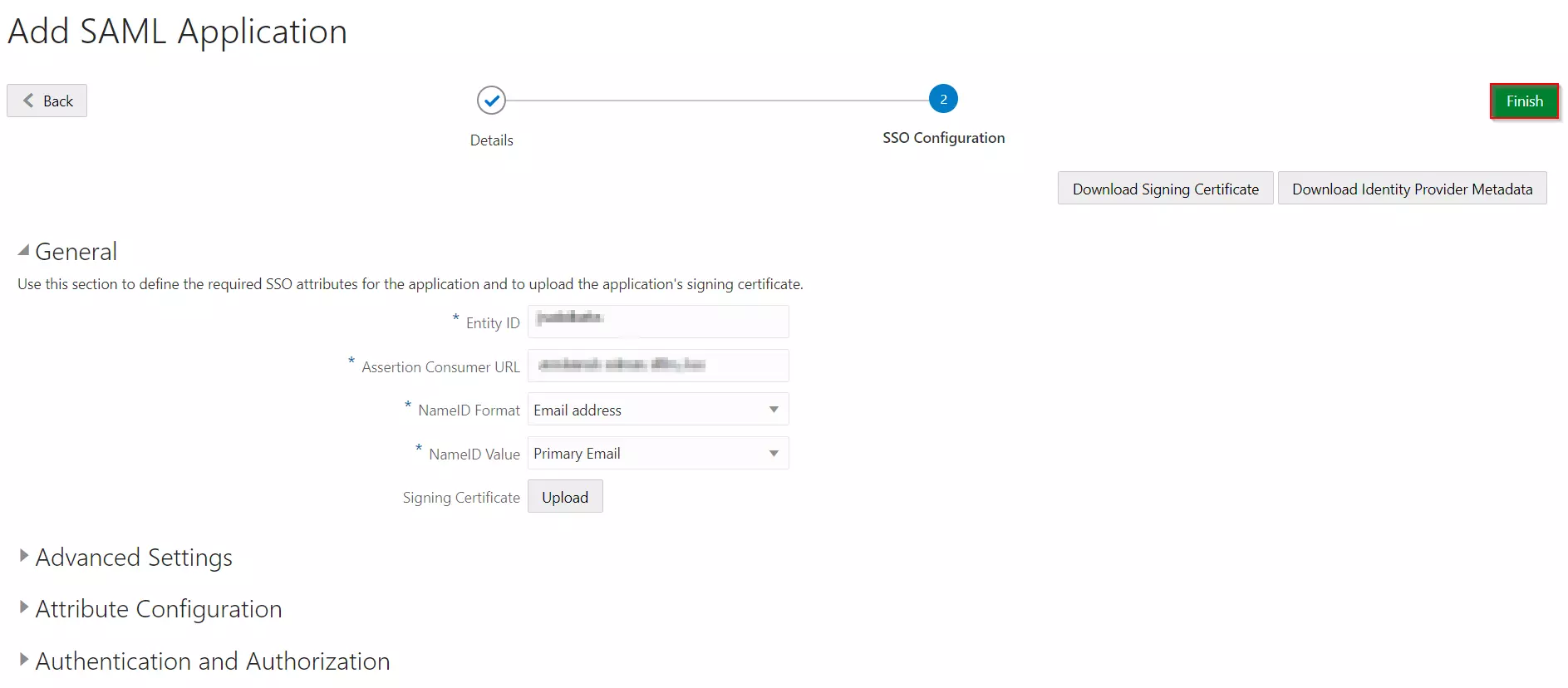

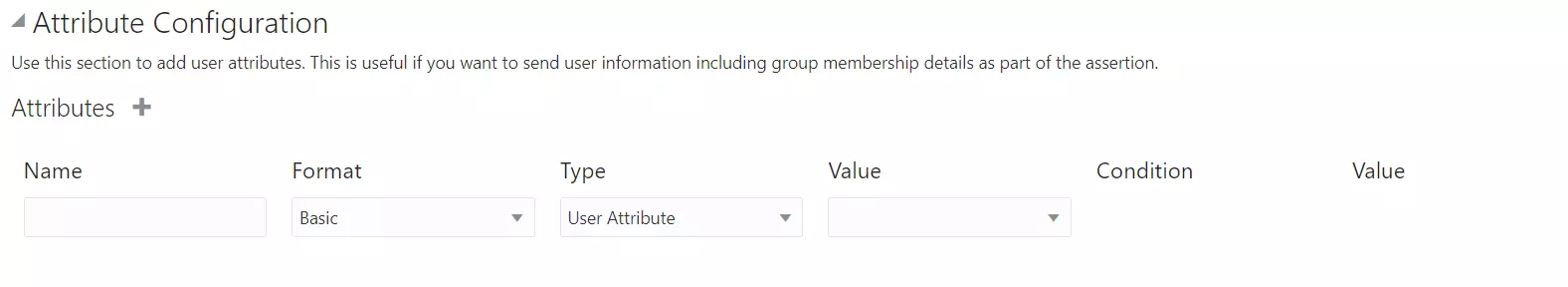

| エンティティID | 入力します SPエンティティID / 発行者 モジュールのサービス プロバイダー メタデータ タブから。 |

| アサーションコンシューマーURL | 入力します ACSのURL モジュールのサービス プロバイダー メタデータ タブから。 |

| 名前 ID 形式 | 選択 メールアドレス ドロップダウン リストからの NameID 形式として。 |

| 名前ID 値 | 選択 プライマリメール ドロップダウン リストからの NameID 値として。 |

| 署名証明書 | ダウンロード 証明書 モジュールの [サービス プロバイダーのメタデータ] タブから。 |

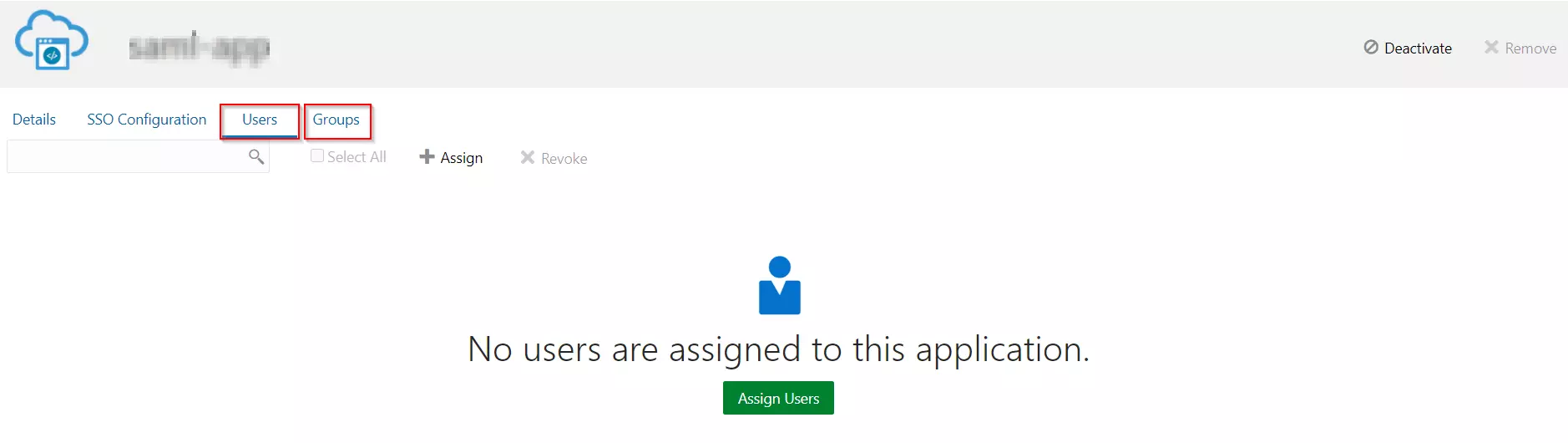

グループ/人の割り当て

グループ/人の割り当て

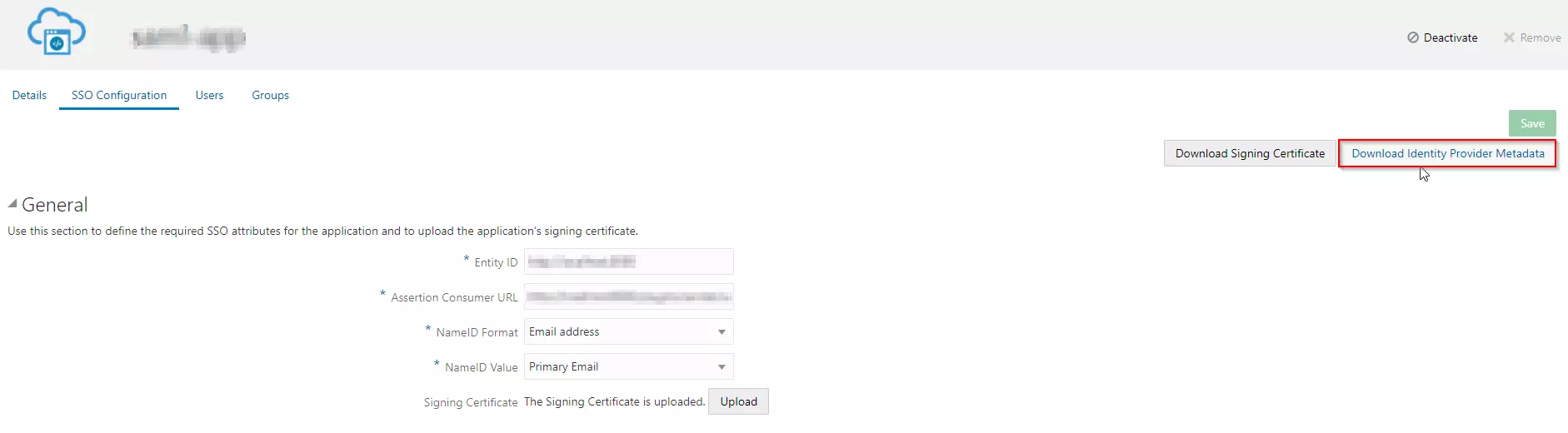

IDPメタデータのインポート

IDPメタデータのインポート

次に、miniOrange アドオンを使用して Confluence をサービス プロバイダーとしてセットアップする手順を説明します。

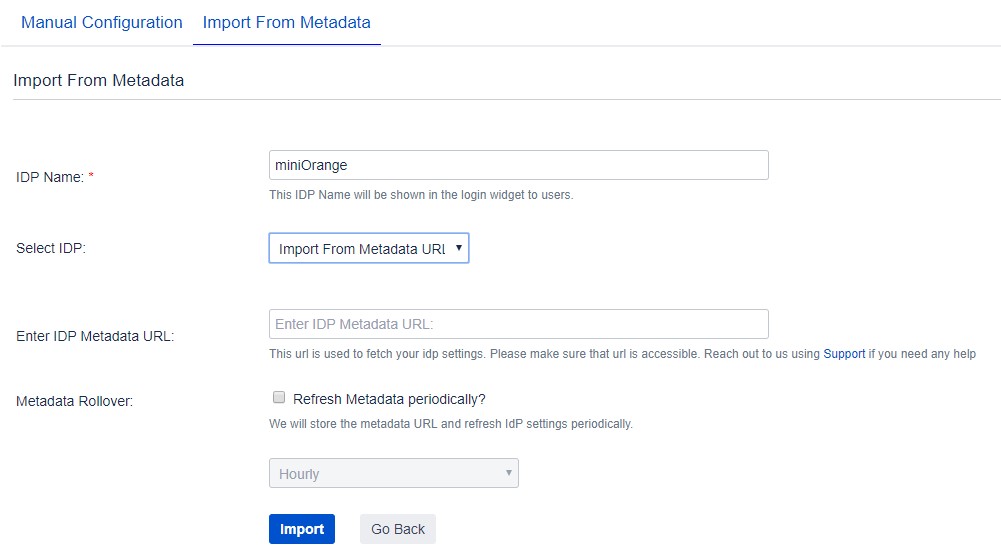

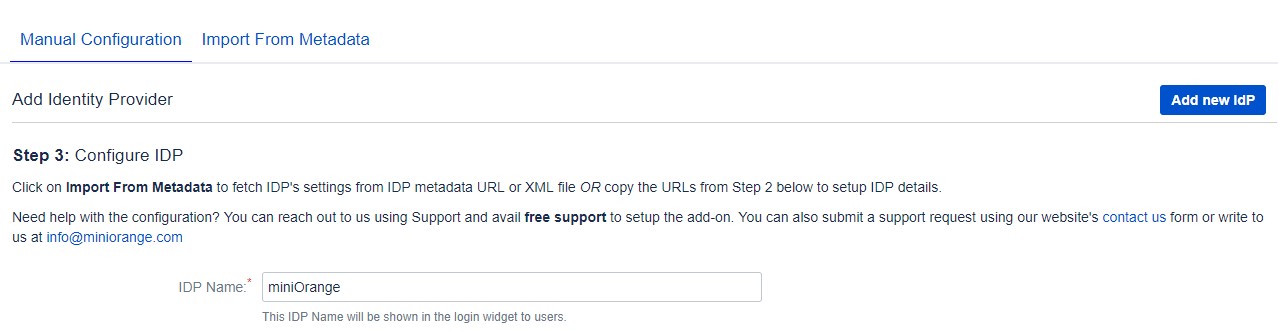

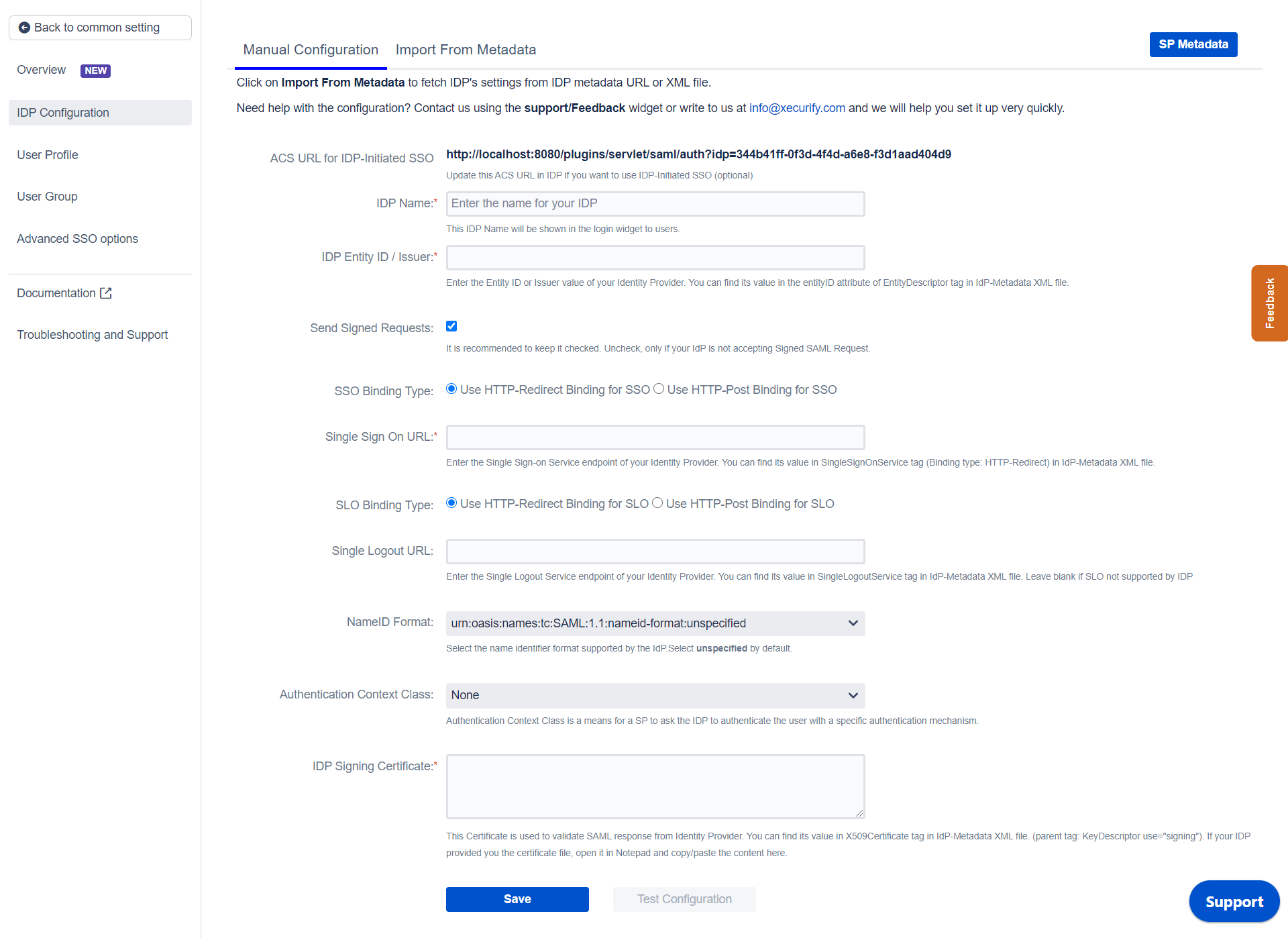

アイデンティティプロバイダーの構成

メタデータ URL 別:

メタデータ URL 別:

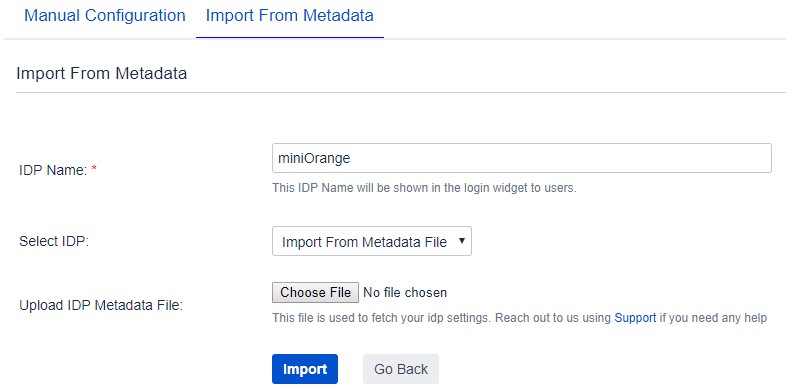

メタデータ XML ファイルをアップロードすることにより、次のようになります。

メタデータ XML ファイルをアップロードすることにより、次のようになります。

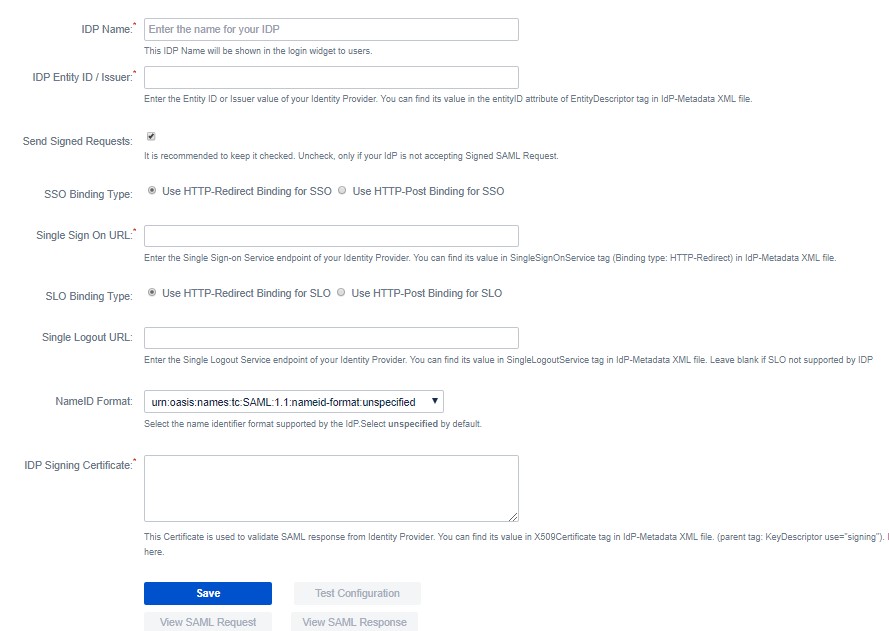

手動構成:

手動構成:

1.IDP名

2. IDPエンティティID

3. シングルサインオン URL

4. 単一のログアウト URL

5.X.509証明書

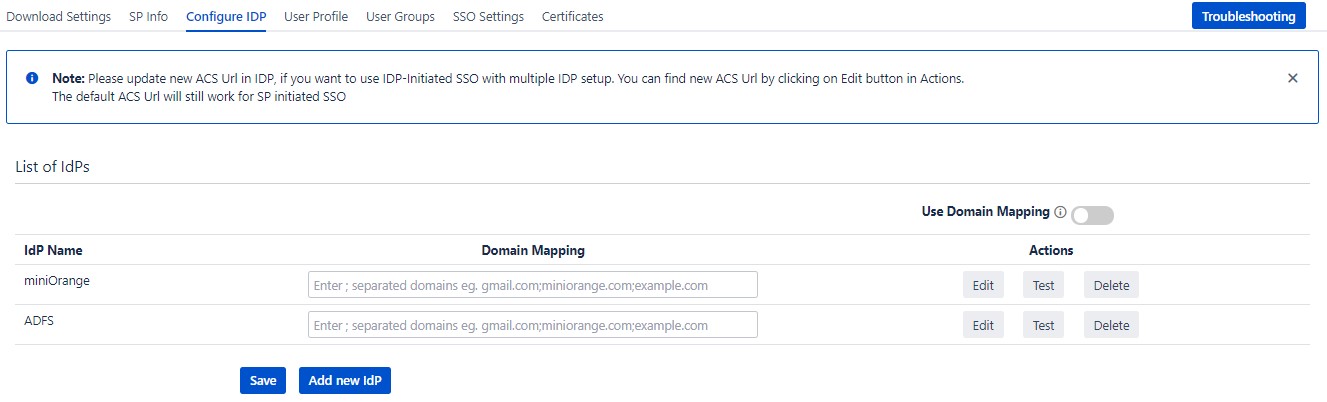

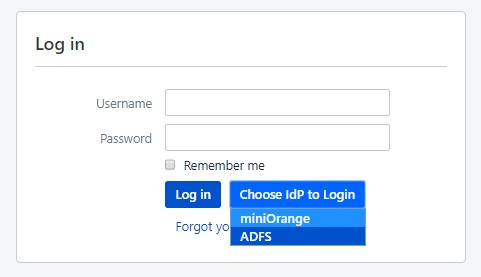

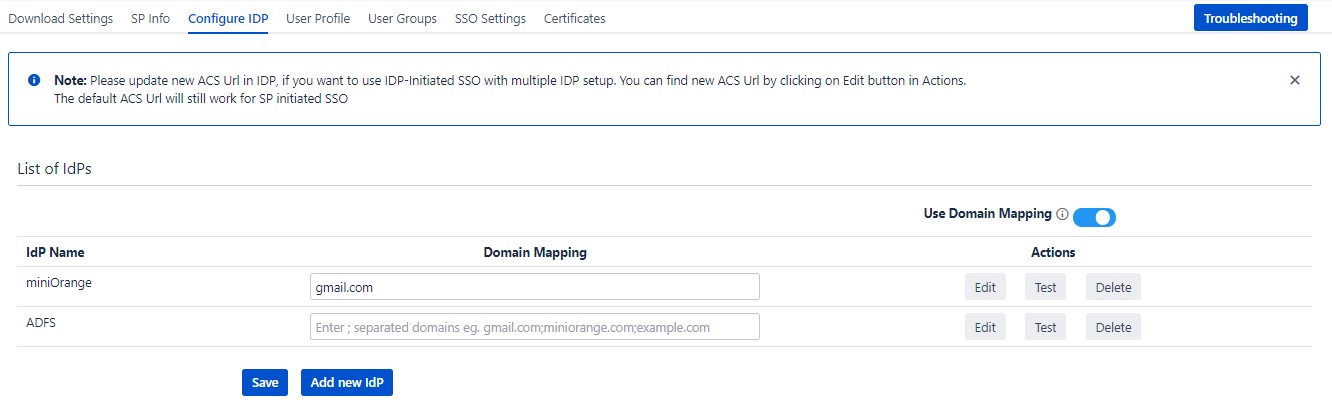

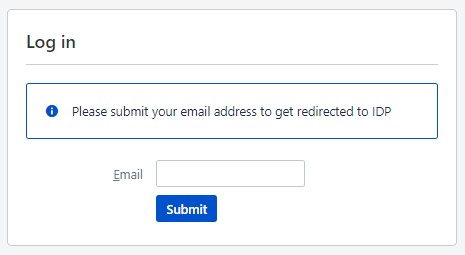

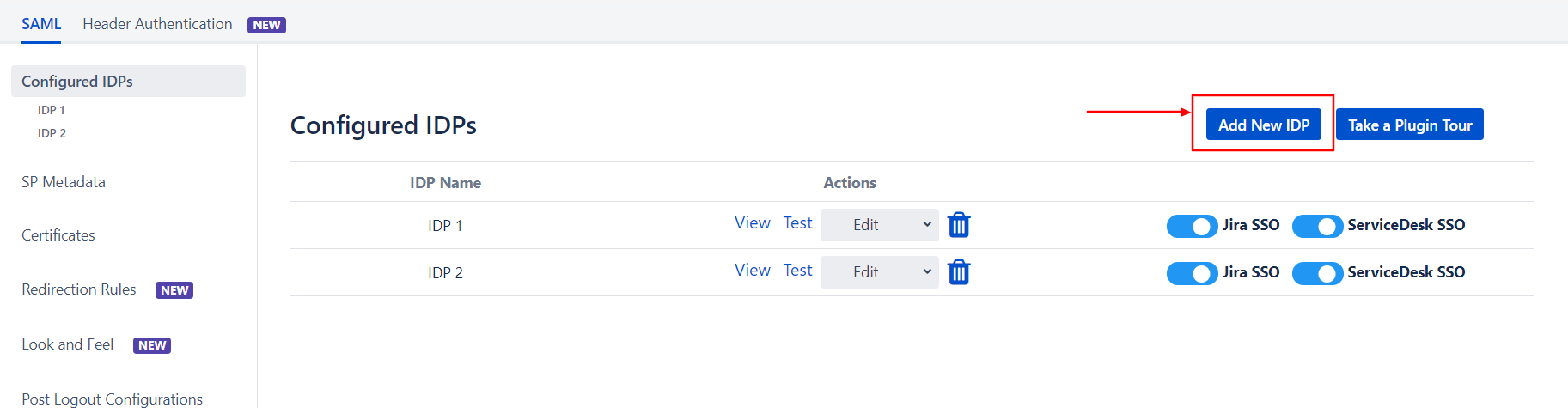

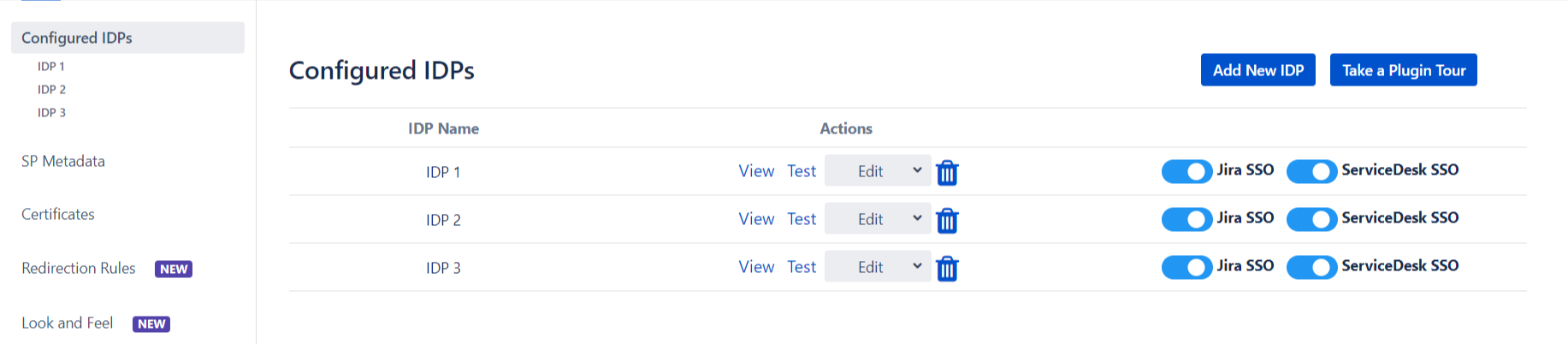

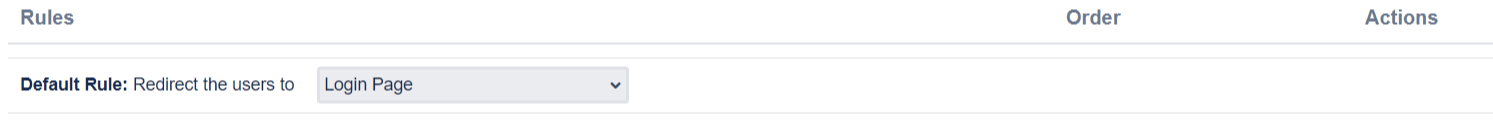

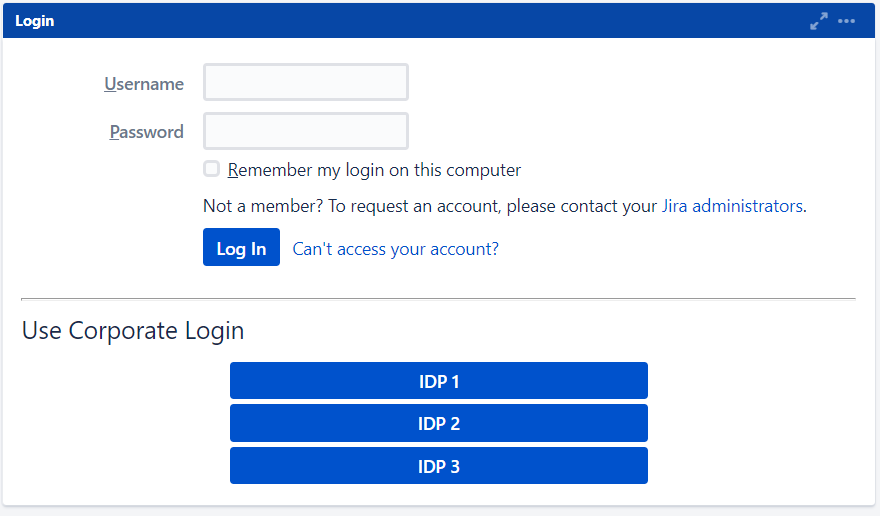

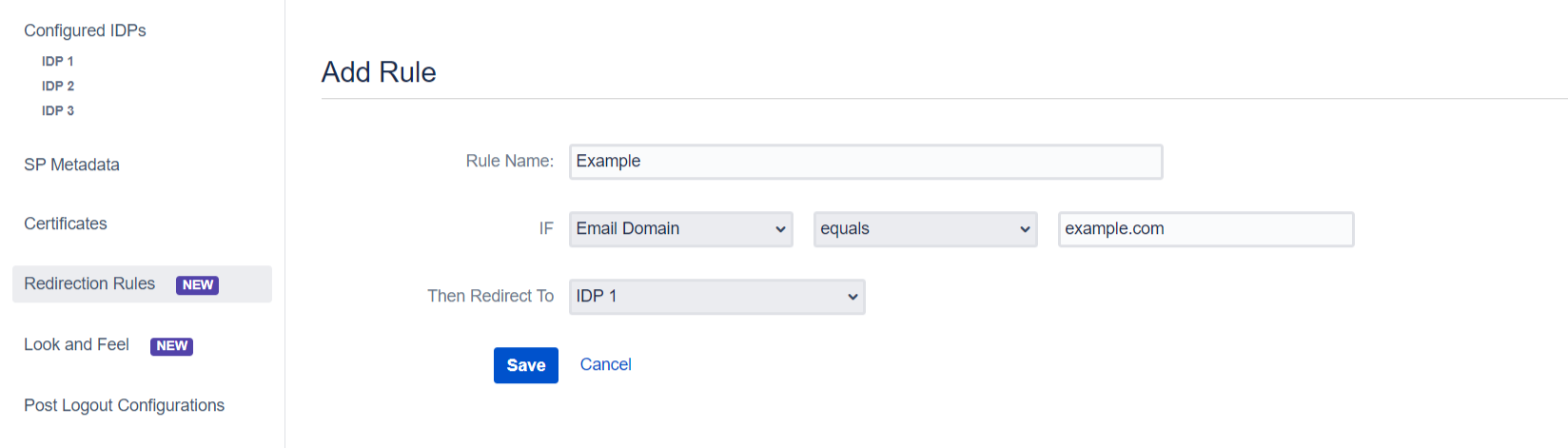

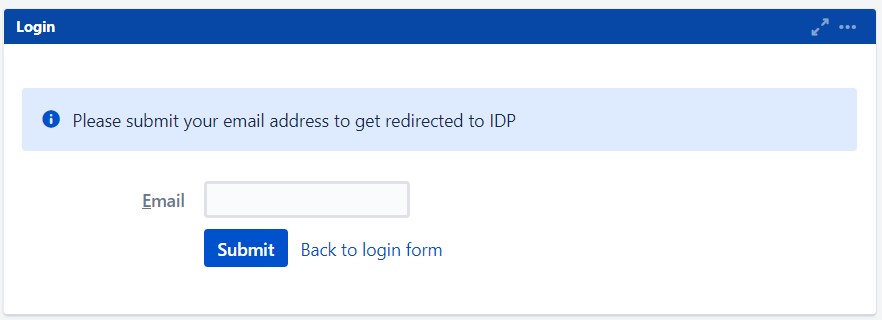

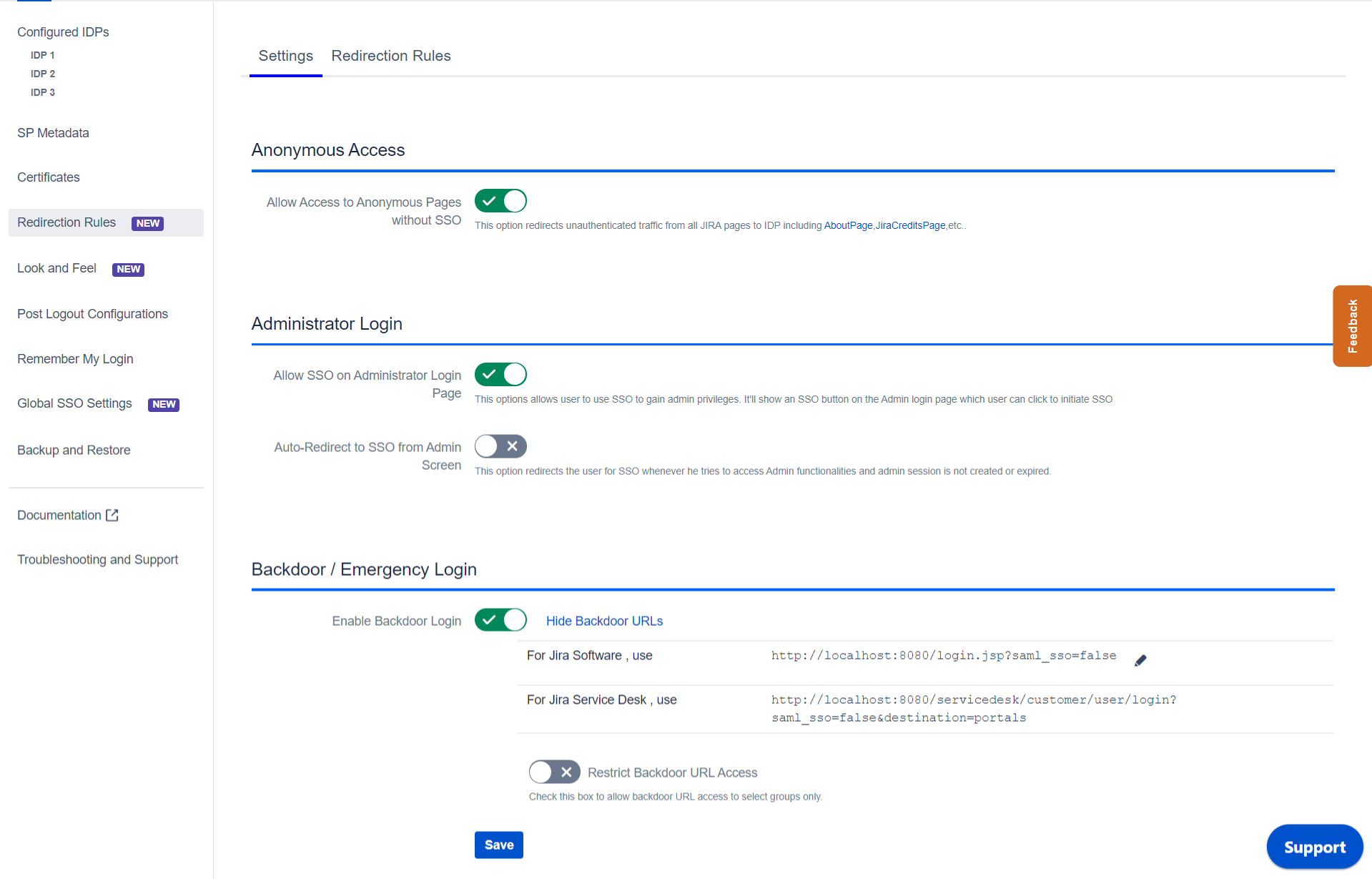

複数のアイデンティティプロバイダーの構成

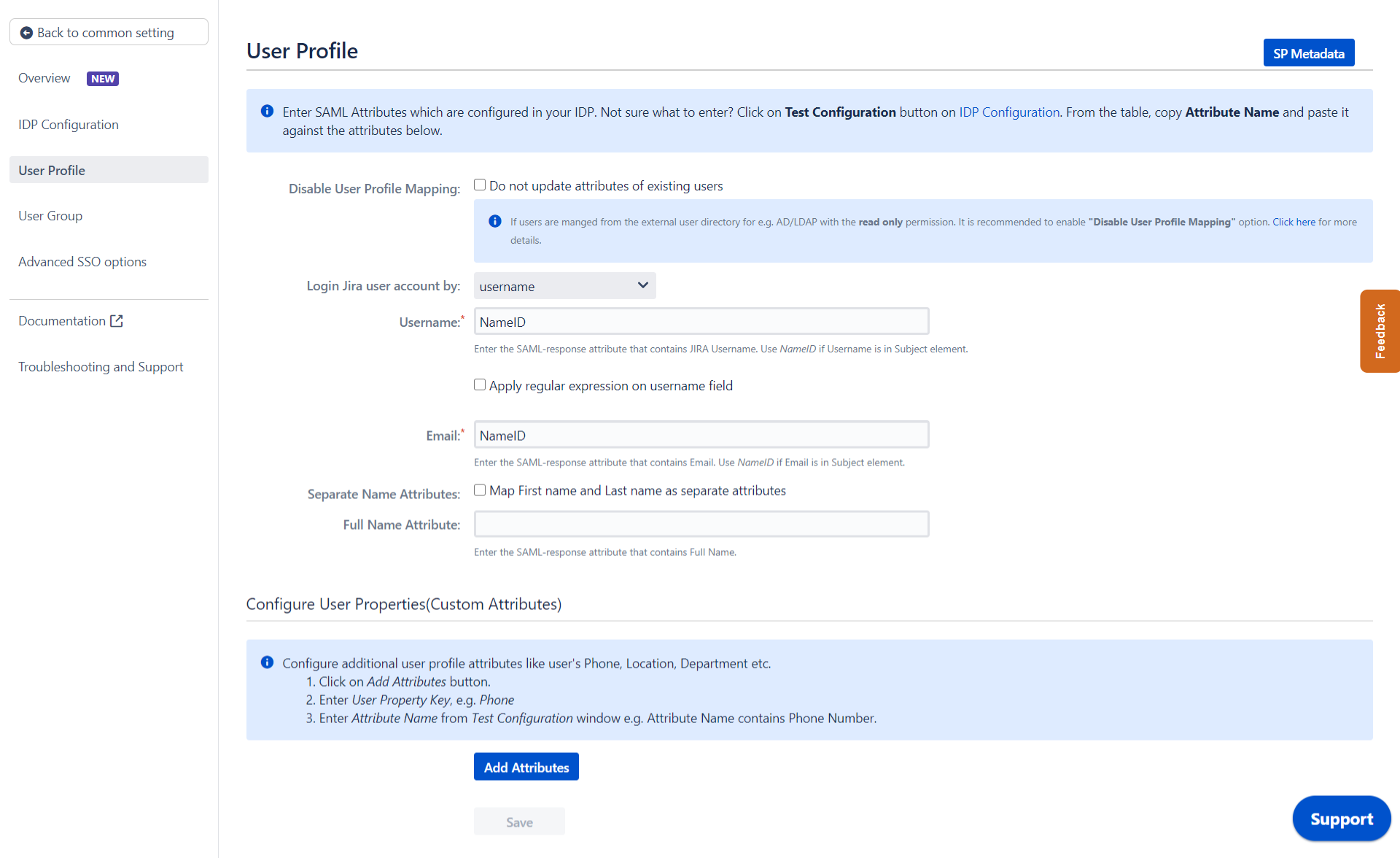

ユーザーが Confluence にログインすると、IDP から受信したユーザーのデータ/属性の XNUMX つが、Confluence でのユーザーの検索に使用されます。 これは、Confluence でユーザーを検出し、そのユーザーを同じアカウントにログインするために使用されます。

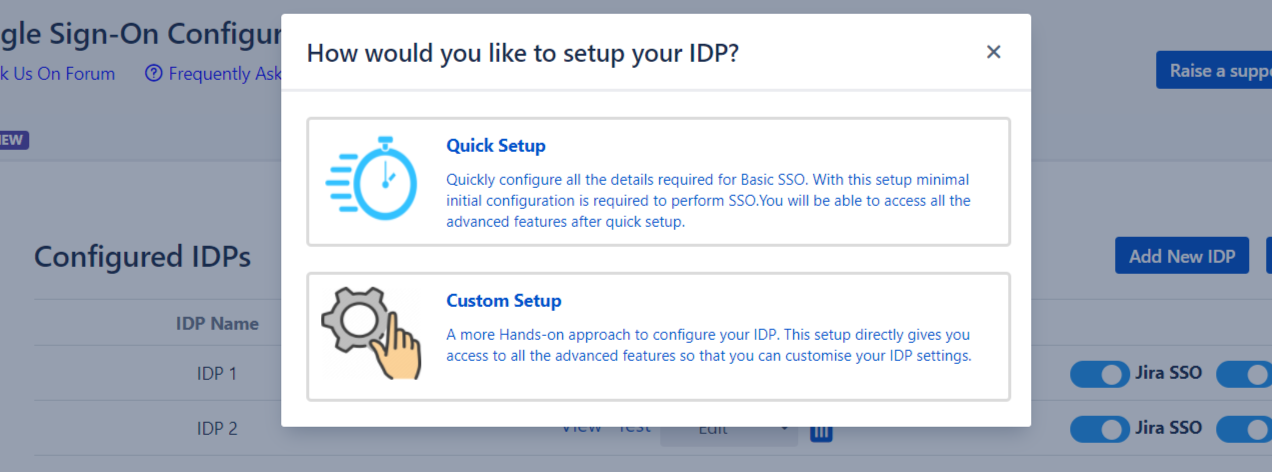

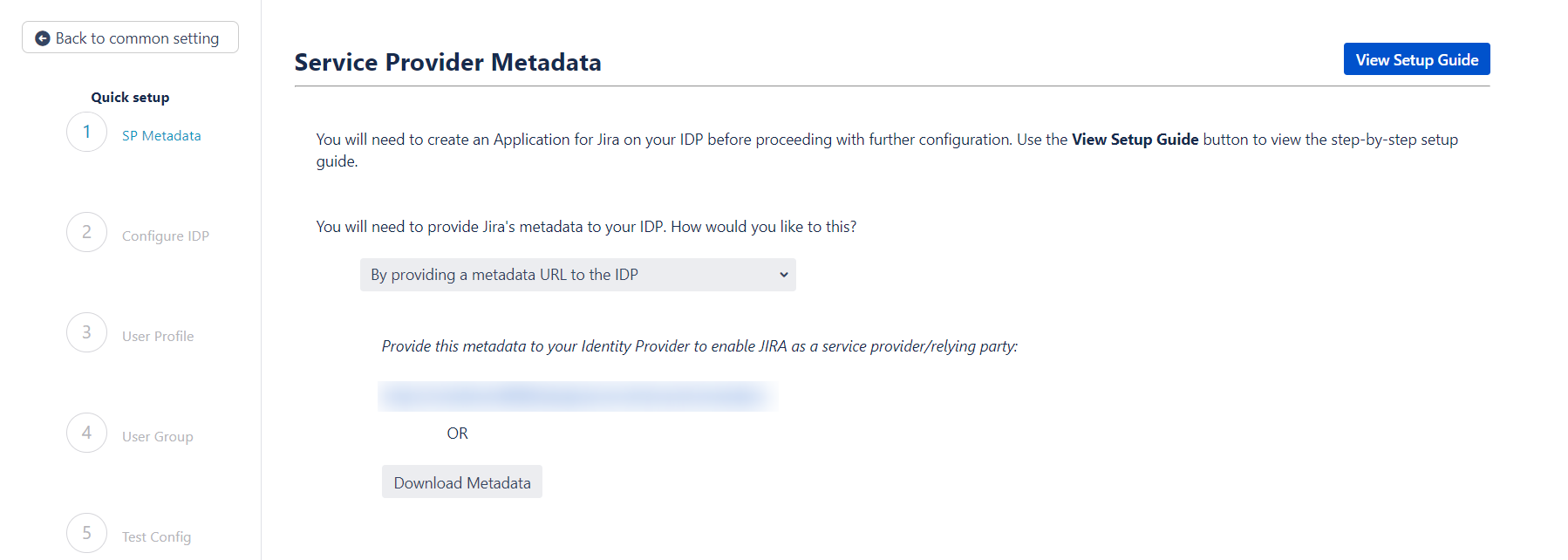

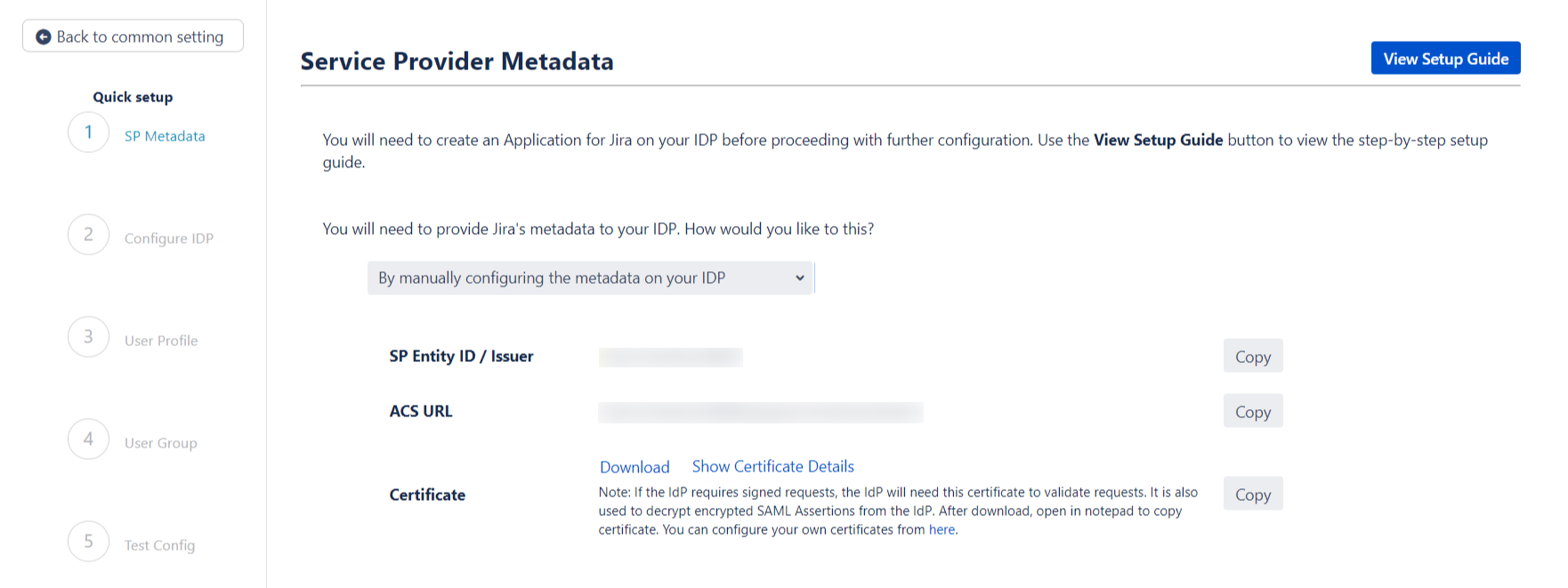

クイック セットアップ方法を使用すると、IDP を追加する最初のステップから SP メタデータを取得できます。 クイック セットアップを開始する手順は次のとおりです。

上記の手順を完了すると、クイック セットアップ プロセスの最初のステップが表示されます。 このステップでは、IDP のセットアップを扱います。

ここに SP のメタデータがあります。 このメタデータを IDP に提供する必要があります。 このメタデータを IDP に追加するには XNUMX つの方法があります。

メタデータをインポートする

メタデータをインポートする

メタデータを手動で追加する

メタデータを手動で追加するメタデータを手動で追加する場合は、次のオプションを選択できます。 IDP でメタデータを手動で構成する 以下の情報が表示されます。 これらの詳細を IDP に提供する必要があります

クイック セットアップ フローの次のステップでは、SP での IDP メタデータのセットアップを扱います。 これについては、セットアップ ガイドの次のセクションで説明します。

クイック セットアップ フローを使用して IDP を追加することを選択した場合は、SP メタデータを IDP に追加する最初のステップがすでに完了しています。 これで、クイック セットアップ方法の XNUMX 番目のステップに進むことができます。

このステップでは、IDP メタデータを追加します。

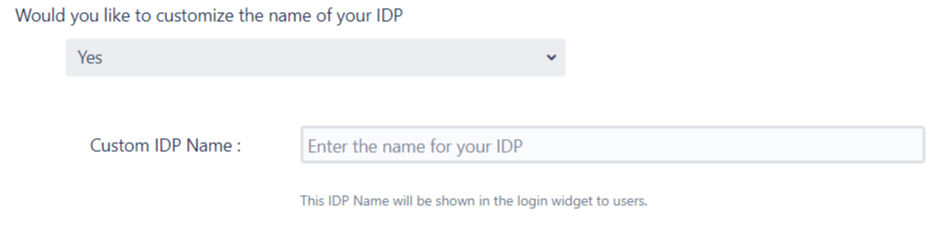

カスタム IDP 名

カスタム IDP 名

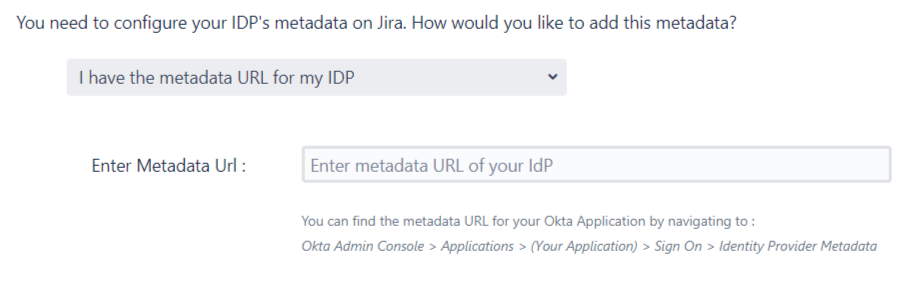

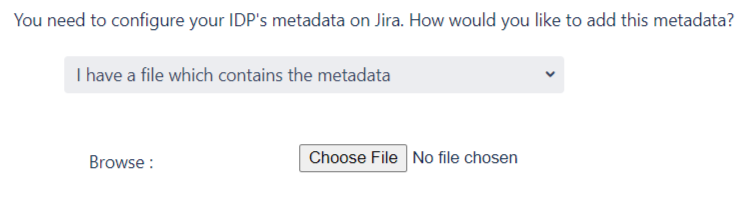

IDPメタデータの追加

IDPメタデータの追加IDP メタデータを追加するには 3 つの方法があります。 ドロップダウンを使用して、次のいずれかの方法を選択します。

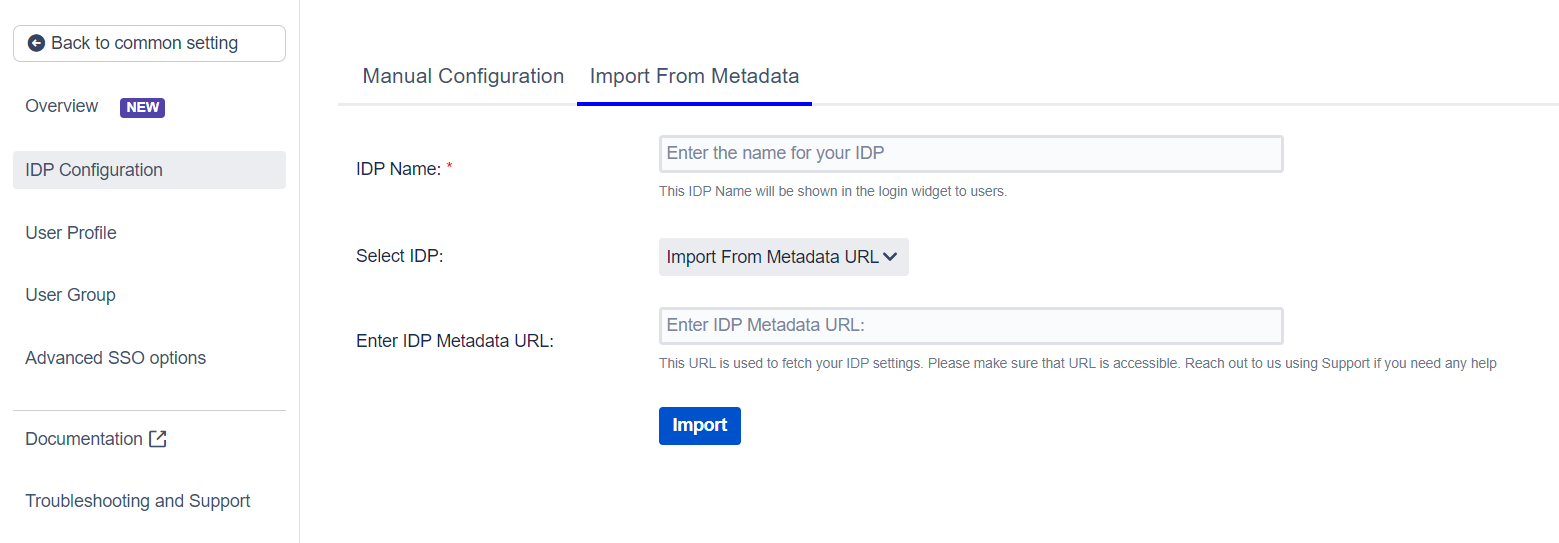

メタデータ URL を メタデータ URL を入力してください フィールド。

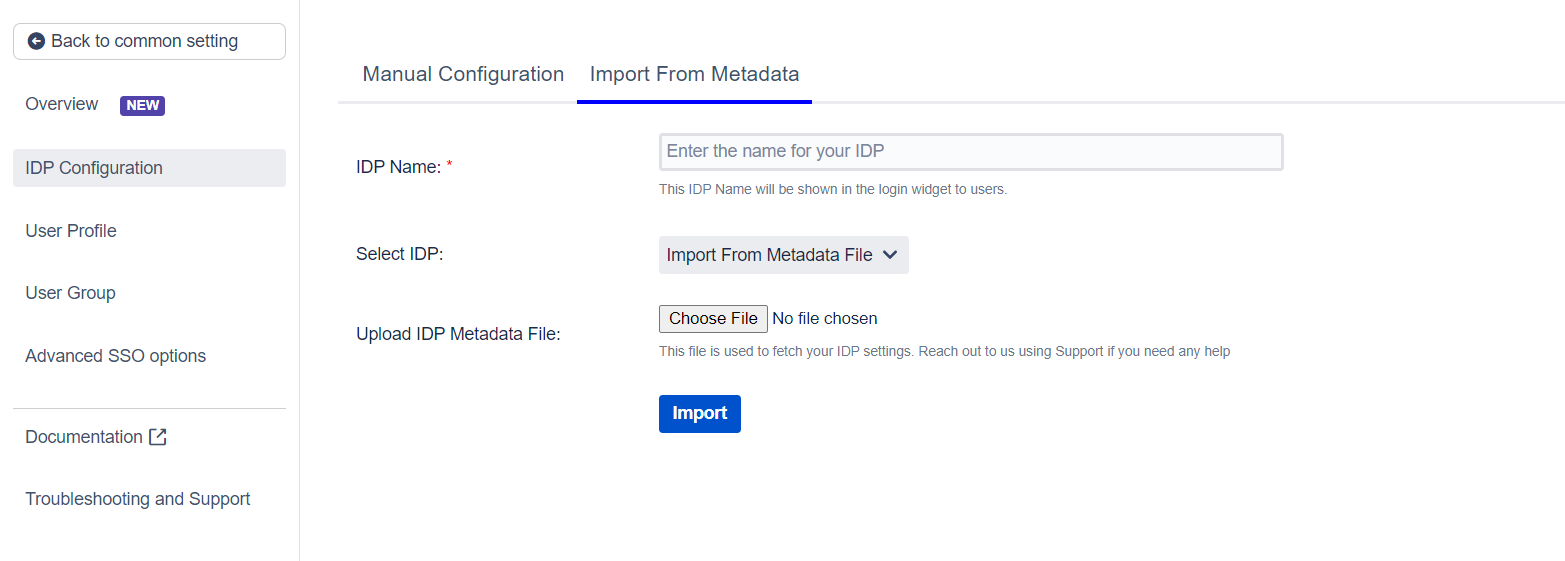

ファイルを選択してください ボタンをクリックしてメタデータ ファイルを参照します。

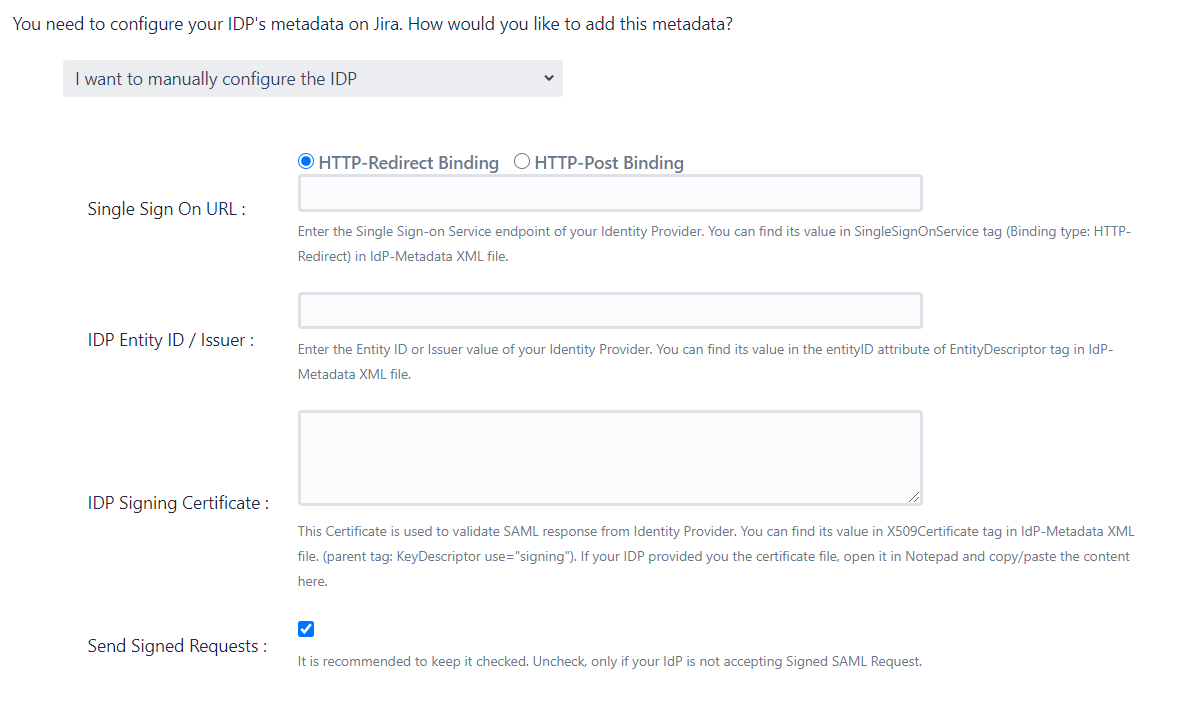

IDP を手動で構成するには、IDP のメタデータから次の詳細を取得する必要があります。

IDP メタデータを追加したら、「保存」をクリックします。 IDP が正常に追加された場合は、 属性をテストして取得する ボタン。 このボタンをクリックして、IDP が正常に追加されたかどうかをテストします。

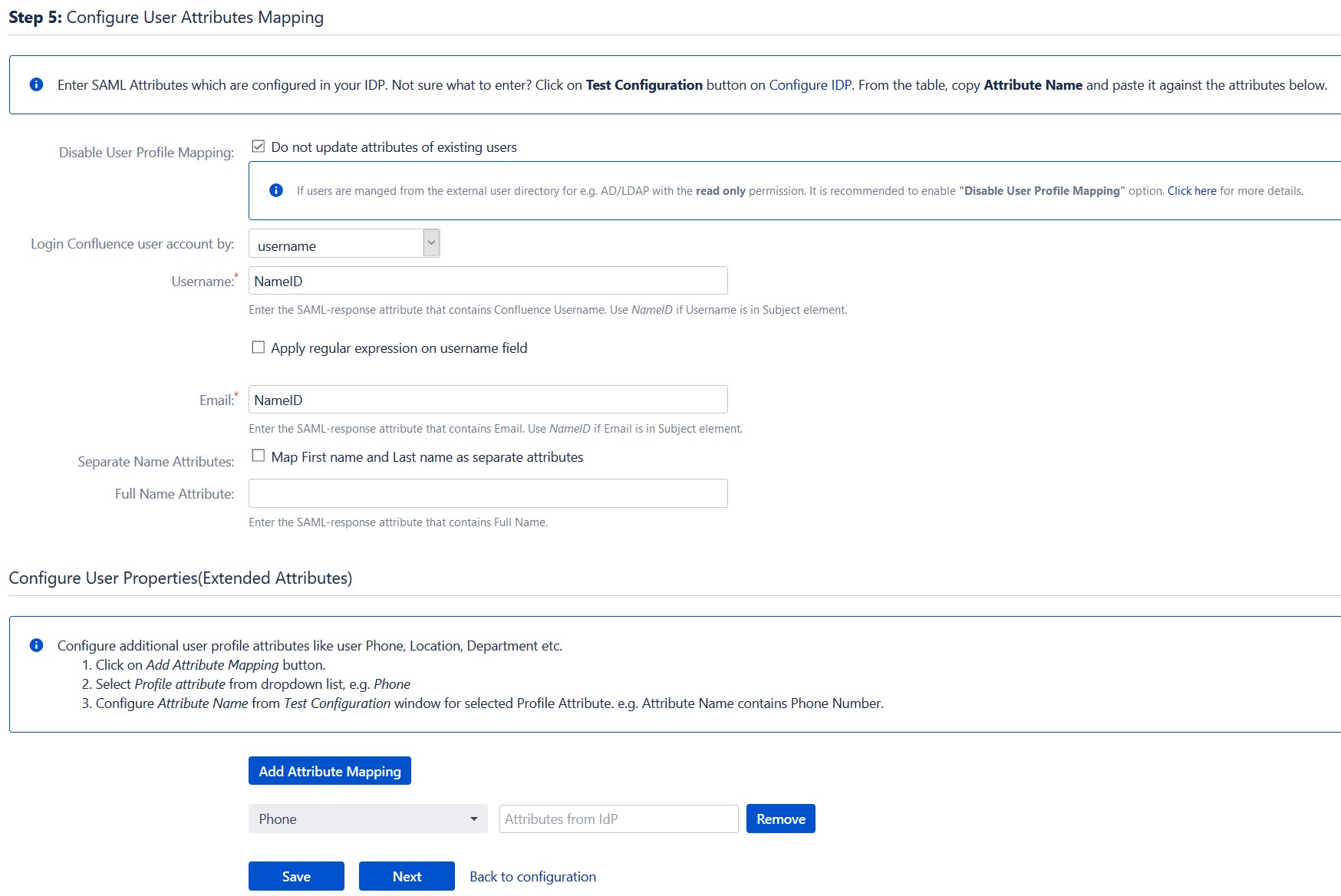

このステップでは、SP の基本的なユーザー プロファイル属性を設定します。

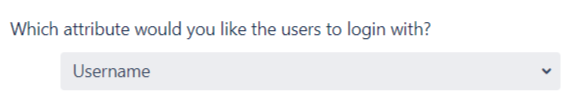

ユーザーとのマッチング

ユーザーとのマッチング

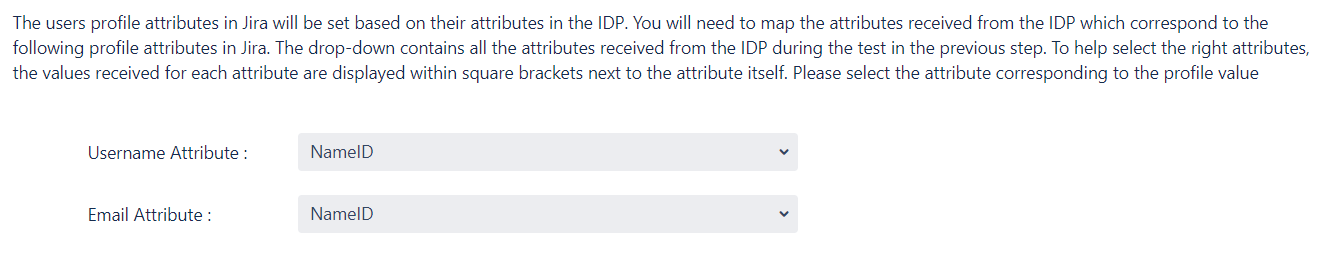

プロファイル属性の設定

プロファイル属性の設定

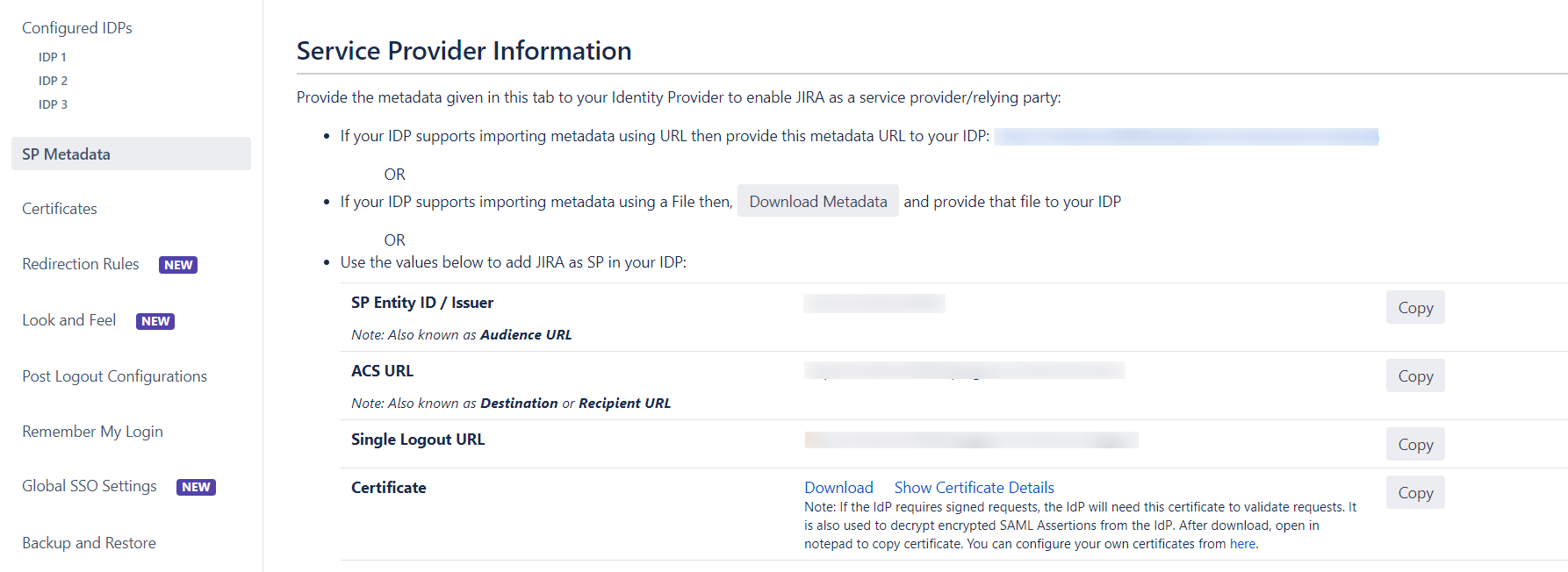

IDP セットアップを最初からカスタマイズする予定がある場合は、次の場所にメタデータがあります。 SPメタデータ。 ここに SP のメタデータがあります。 このメタデータを IDP に提供する必要があります。 このメタデータを IDP に追加するには、複数の方法があります。

メタデータをインポートする

メタデータをインポートするIDP がメタデータを受け入れる方法に応じて、メタデータ URL を指定するか、 メタデータをダウンロード ボタンをクリックして XML ファイルをダウンロードします。

メタデータを手動で追加する

メタデータを手動で追加するメタデータを手動で追加する場合は、このセクションに次の情報が記載されています。 これらの詳細を IDP に提供する必要があります。

カスタム セットアップ フローを使用すると、SAML ID プロバイダーを追加するために提供される構成の完全なセットを詳しく知ることができます。 カスタム セットアップ オプションを使用して IDP を構成する手順は次のとおりです。

IDPメタデータの追加

IDPメタデータの追加IDP チームから提供された情報を使用して、次の 3 つの方法で IDP 設定を構成できます。

メタデータ URL 別

メタデータ URL 別

メタデータ XML ファイルのアップロードによる

メタデータ XML ファイルのアップロードによる

手動設定

手動設定に行く 手動設定 タブをクリックして、次の詳細を入力します。

次に、Jira のユーザー プロファイル属性を設定します。 この設定は次の場所にあります。 ユーザープロファイル のセクションから無料でダウンロードできます。

ユーザーが Jira にログインすると、IDP から受信するユーザーのデータ/属性の XNUMX つが、Jira でのユーザーの検索に使用されます。 これは、Jira でユーザーを検出し、そのユーザーを同じアカウントにログインするために使用されます。

以下の手順を使用して設定できます。

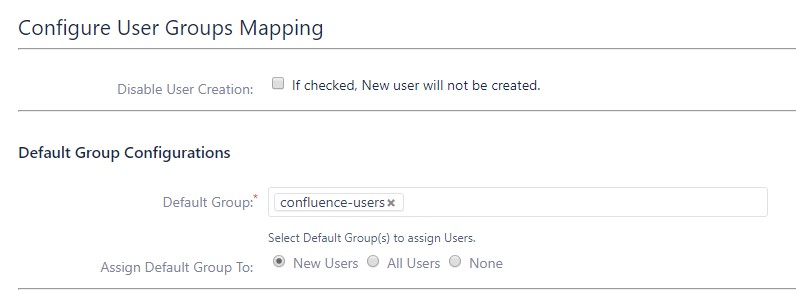

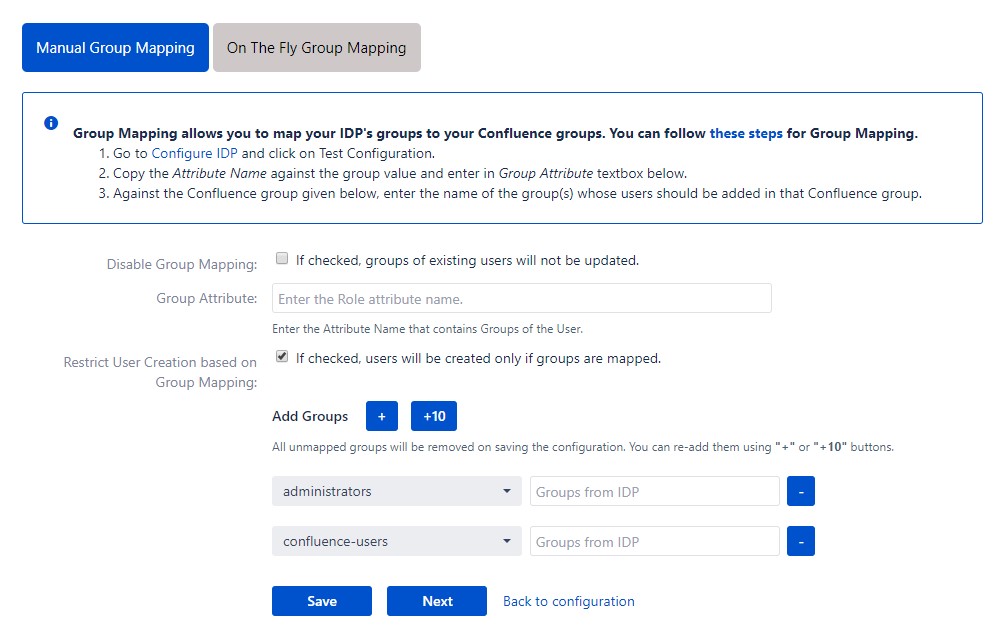

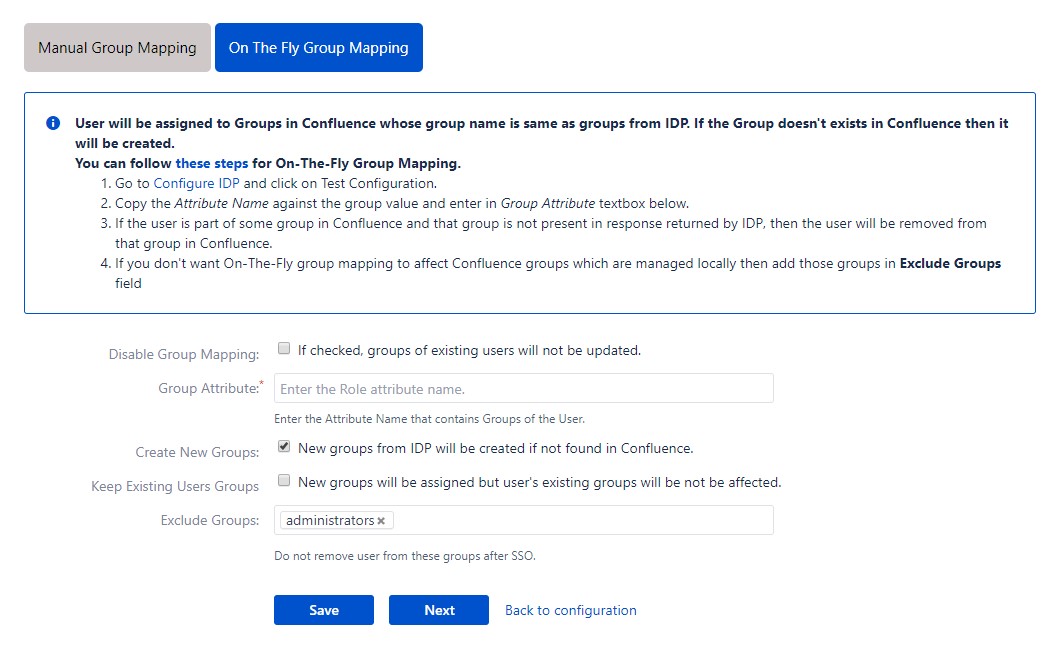

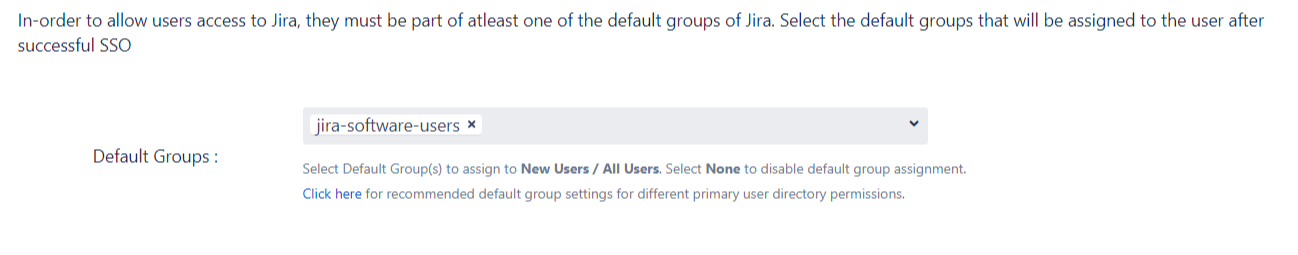

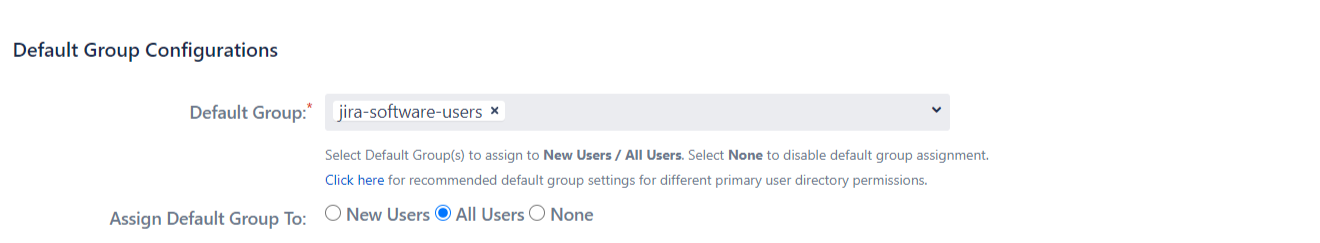

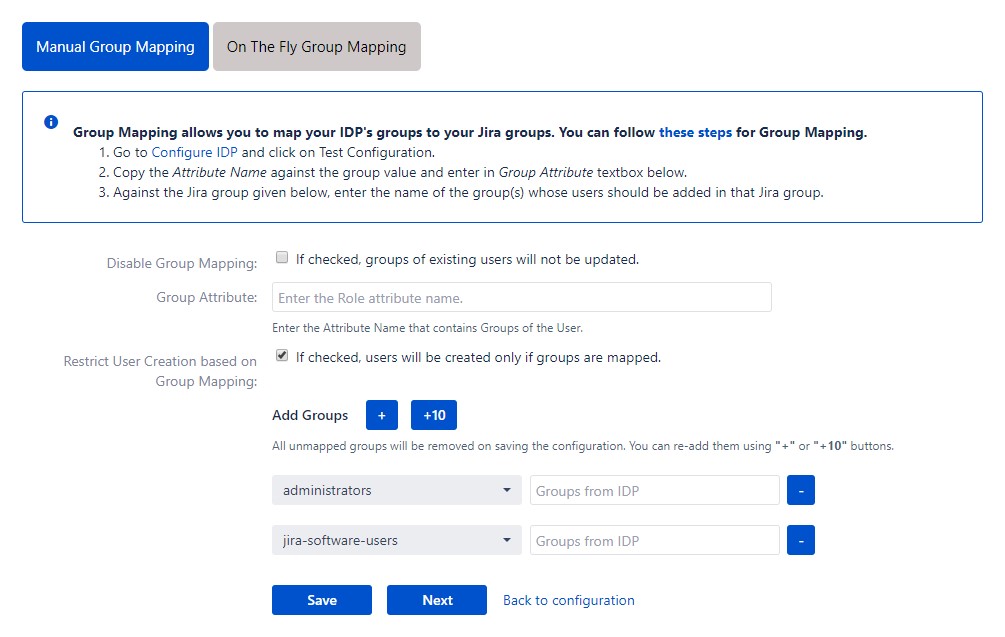

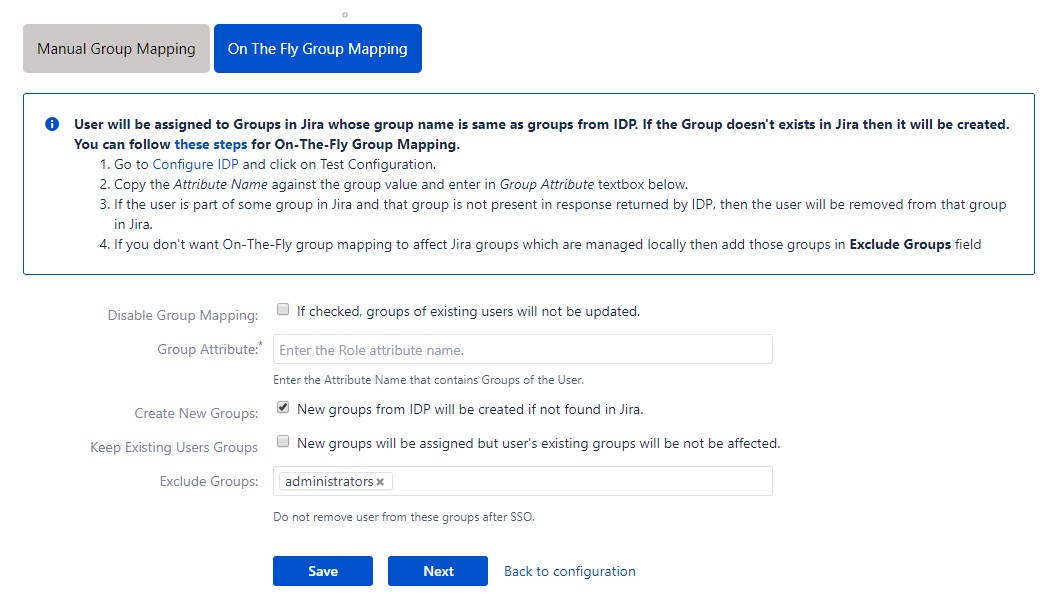

次に、Jira のユーザー グループ属性を設定します。 IDP に存在するユーザーのグループを SP に複製できます。 これを行うには複数の方法があります。

見つからないものをお探しの場合は、メールでお問い合わせください。 info@xecurify.com