の検索結果 :

×Fisheye/Crucible SAML アプリは、Fisheye/Crucible ソフトウェアの SAML シングル サインオンを有効にする機能を提供します。 Fisheye/Crucible Software は、すべての SAML ID プロバイダーと互換性があります。 ここでは、Fisheye/Crucible と ID プロバイダーの間で SSO を構成するためのガイドを説明します。 このガイドが終了するまでに、アイデンティティ プロバイダーのユーザーは Fisheye/Crucible Software にログインして登録できるようになります。

ID プロバイダー (IDP) を Fisheye/Crucible と統合するには、次のアイテムが必要です。

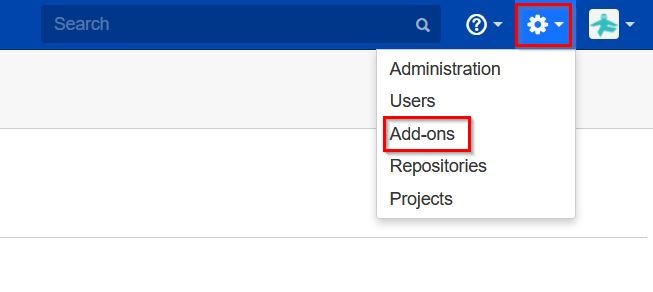

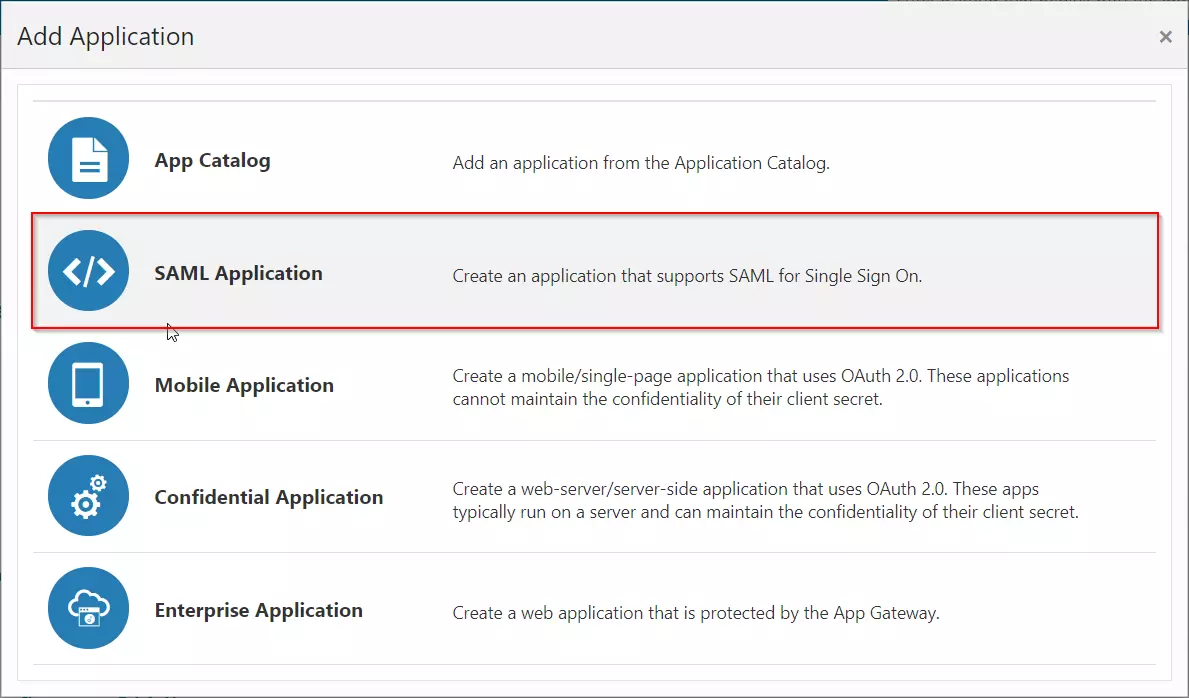

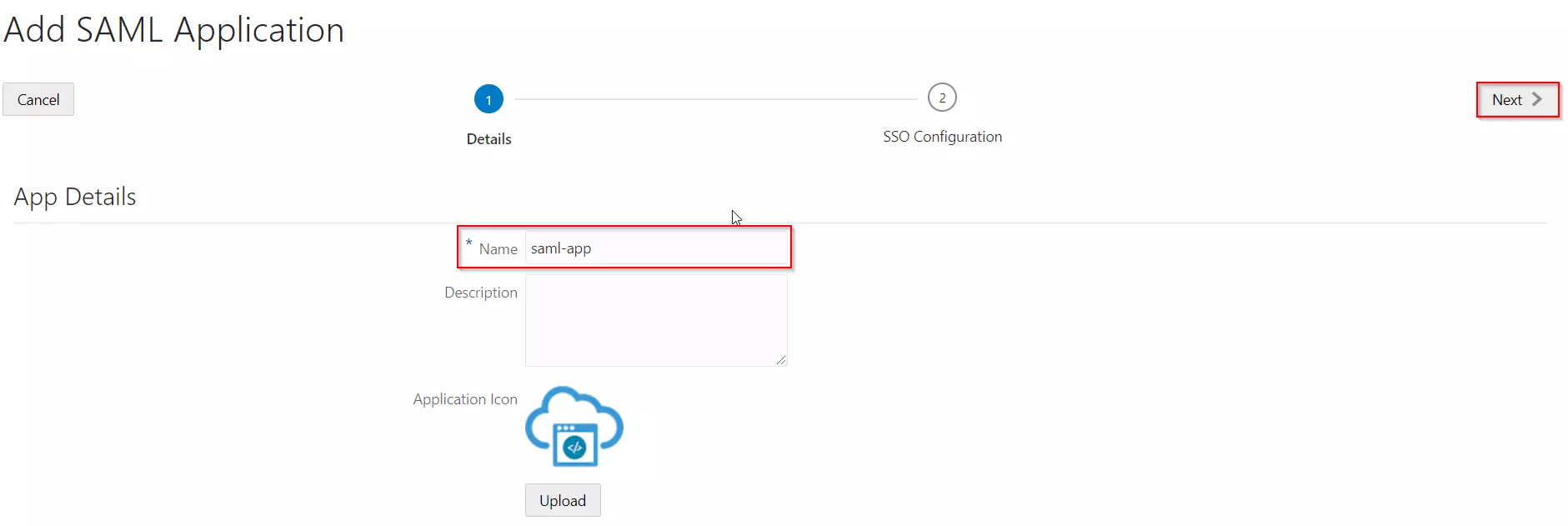

Oracle Identity Cloud Service (IDCS)をアイデンティティ・プロバイダ(IDP)として構成するには、次の手順に従います。

Oracle Identity Cloud Service (IDCS)をIdPとして構成

Oracle Identity Cloud Service (IDCS)をIdPとして構成

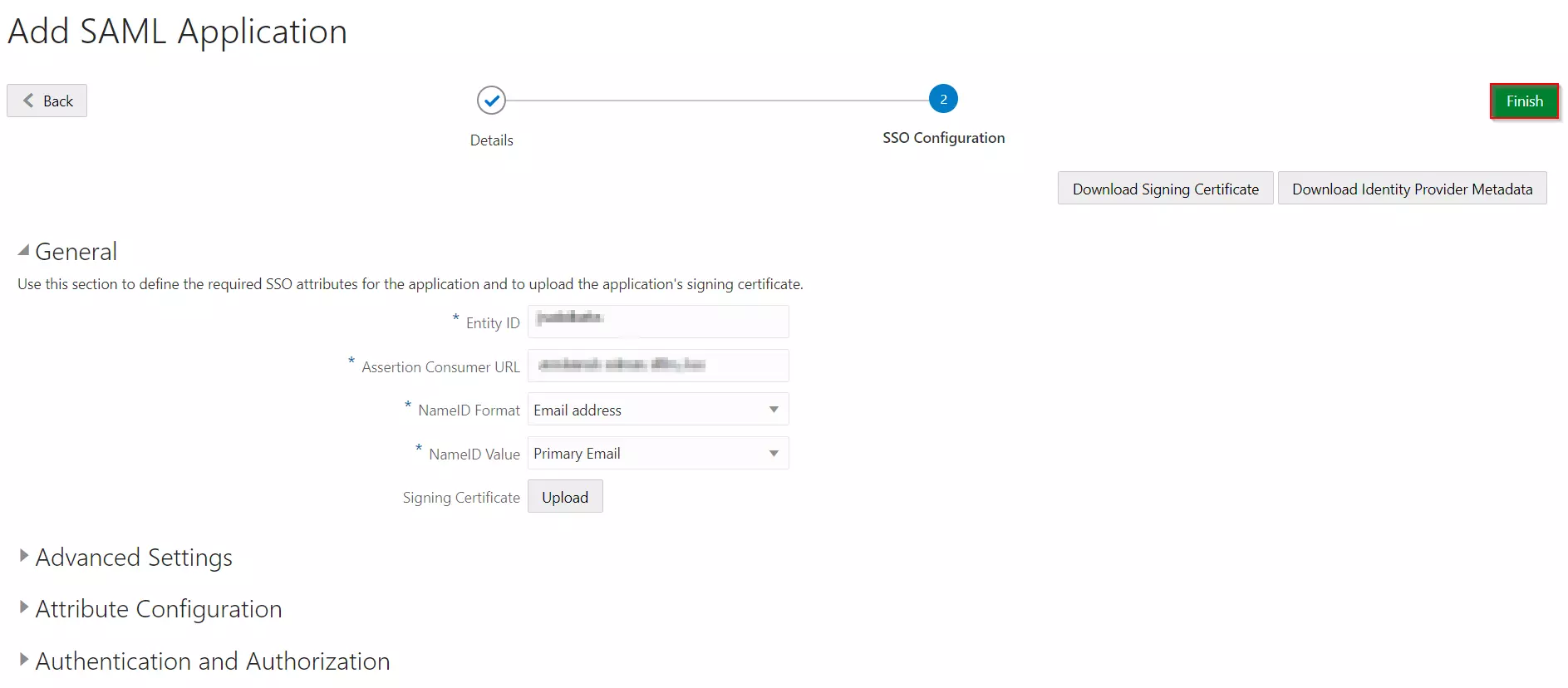

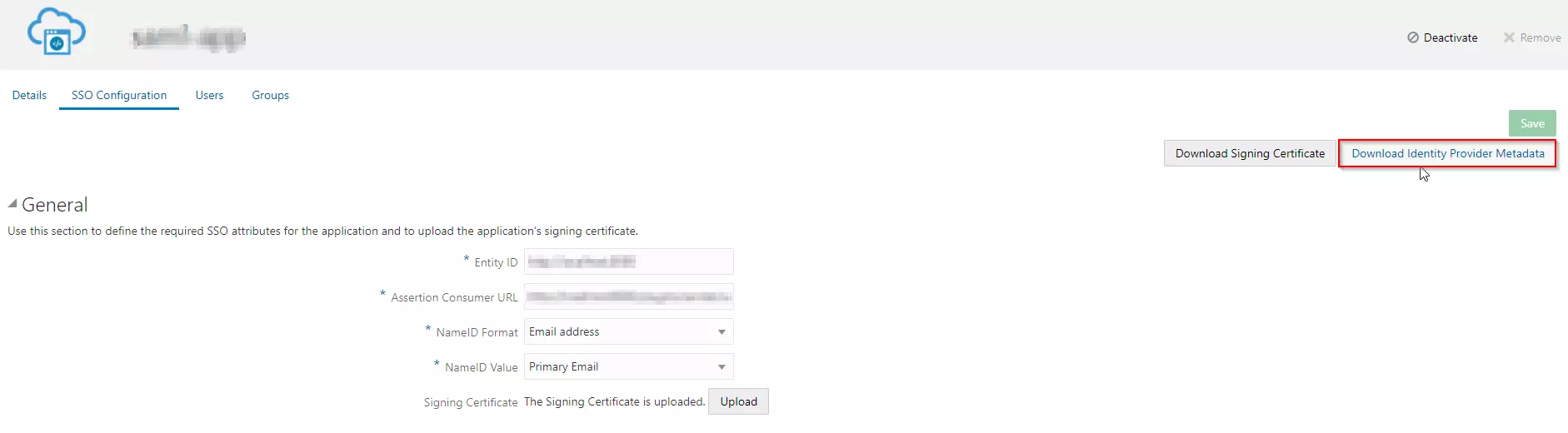

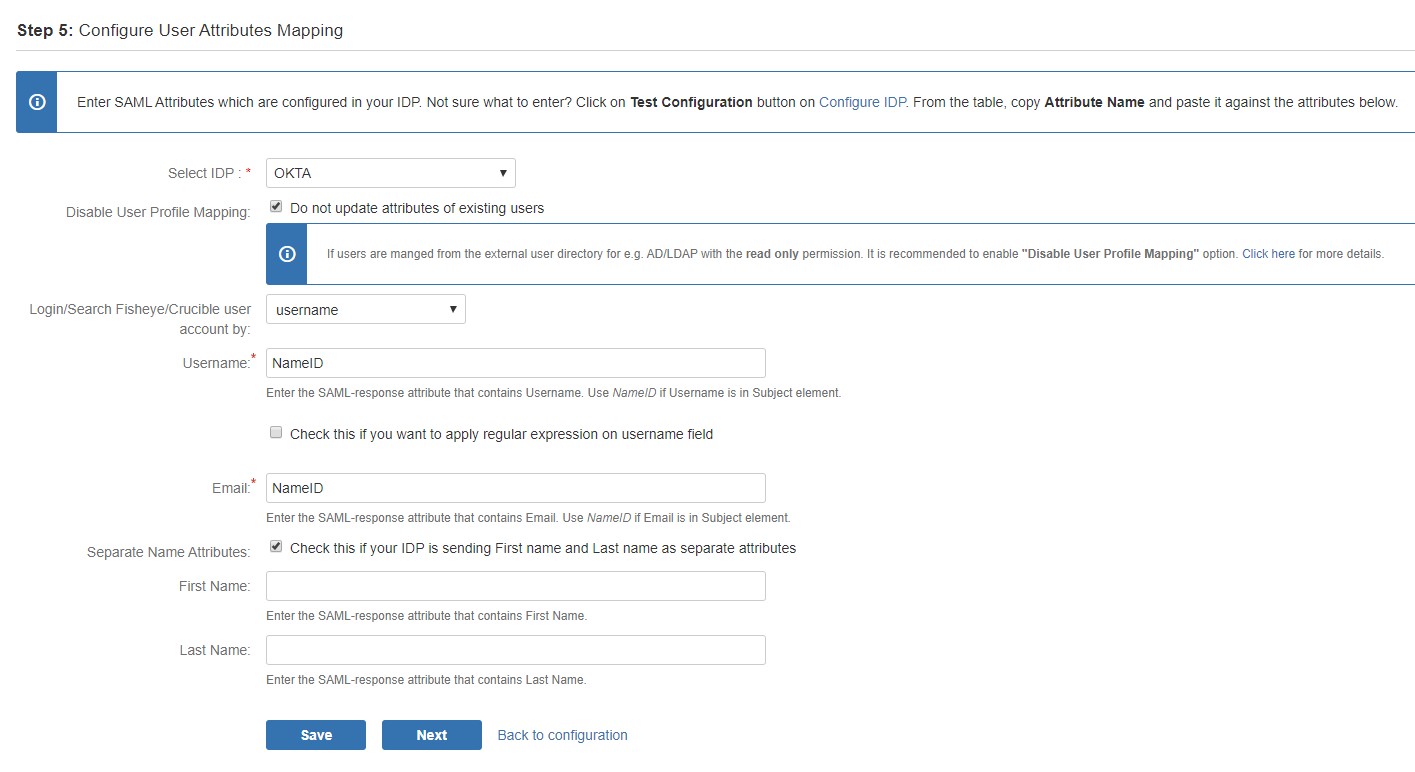

| エンティティID | 入力します SPエンティティID / 発行者 モジュールのサービス プロバイダー メタデータ タブから。 |

| アサーションコンシューマーURL | 入力します ACSのURL モジュールのサービス プロバイダー メタデータ タブから。 |

| 名前 ID 形式 | 選択 メールアドレス ドロップダウン リストからの NameID 形式として。 |

| 名前ID 値 | 選択 プライマリメール ドロップダウン リストからの NameID 値として。 |

| 署名証明書 | ダウンロード 証明書 モジュールの [サービス プロバイダーのメタデータ] タブから。 |

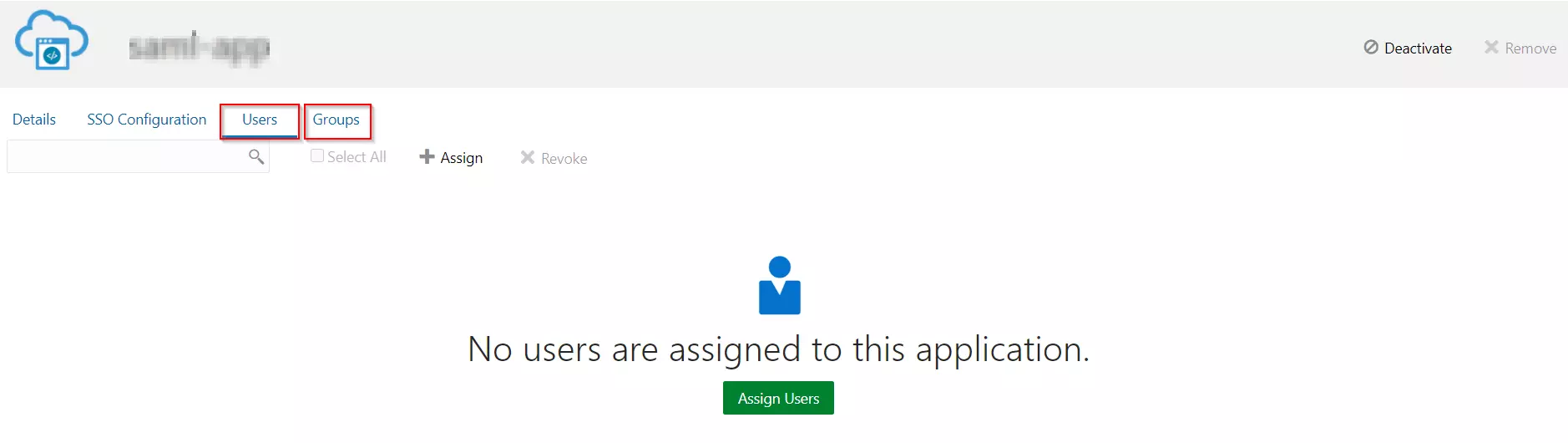

グループ/人の割り当て

グループ/人の割り当て

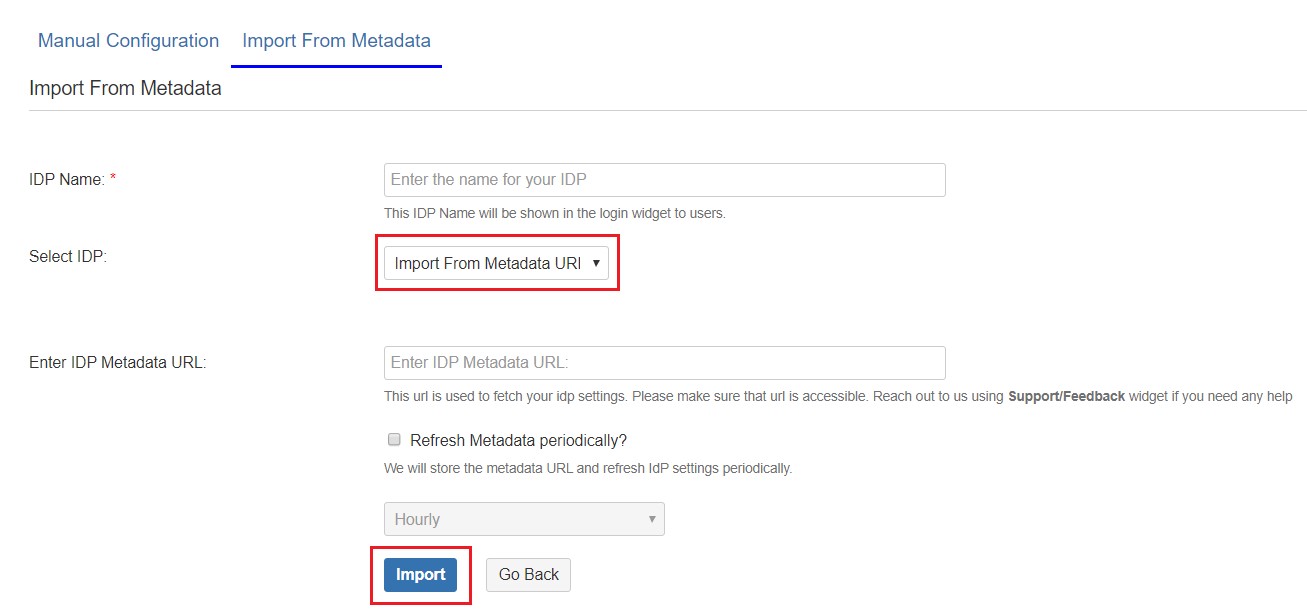

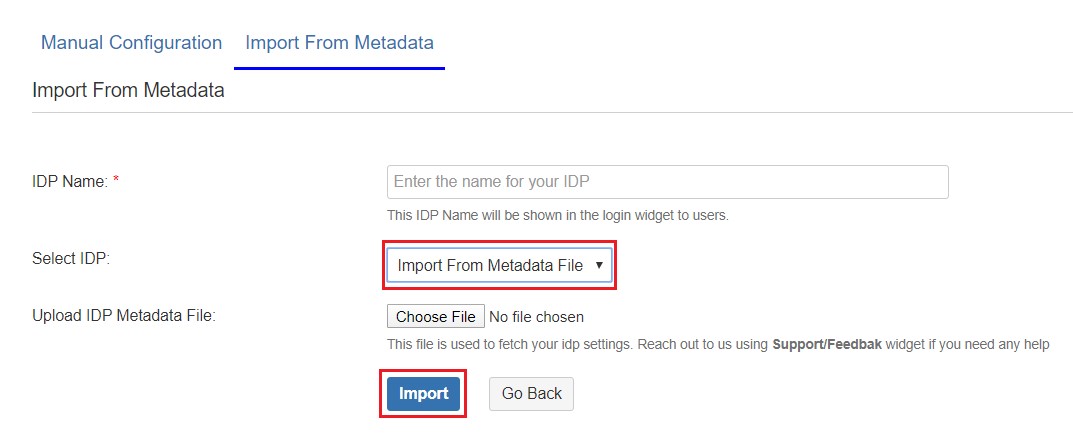

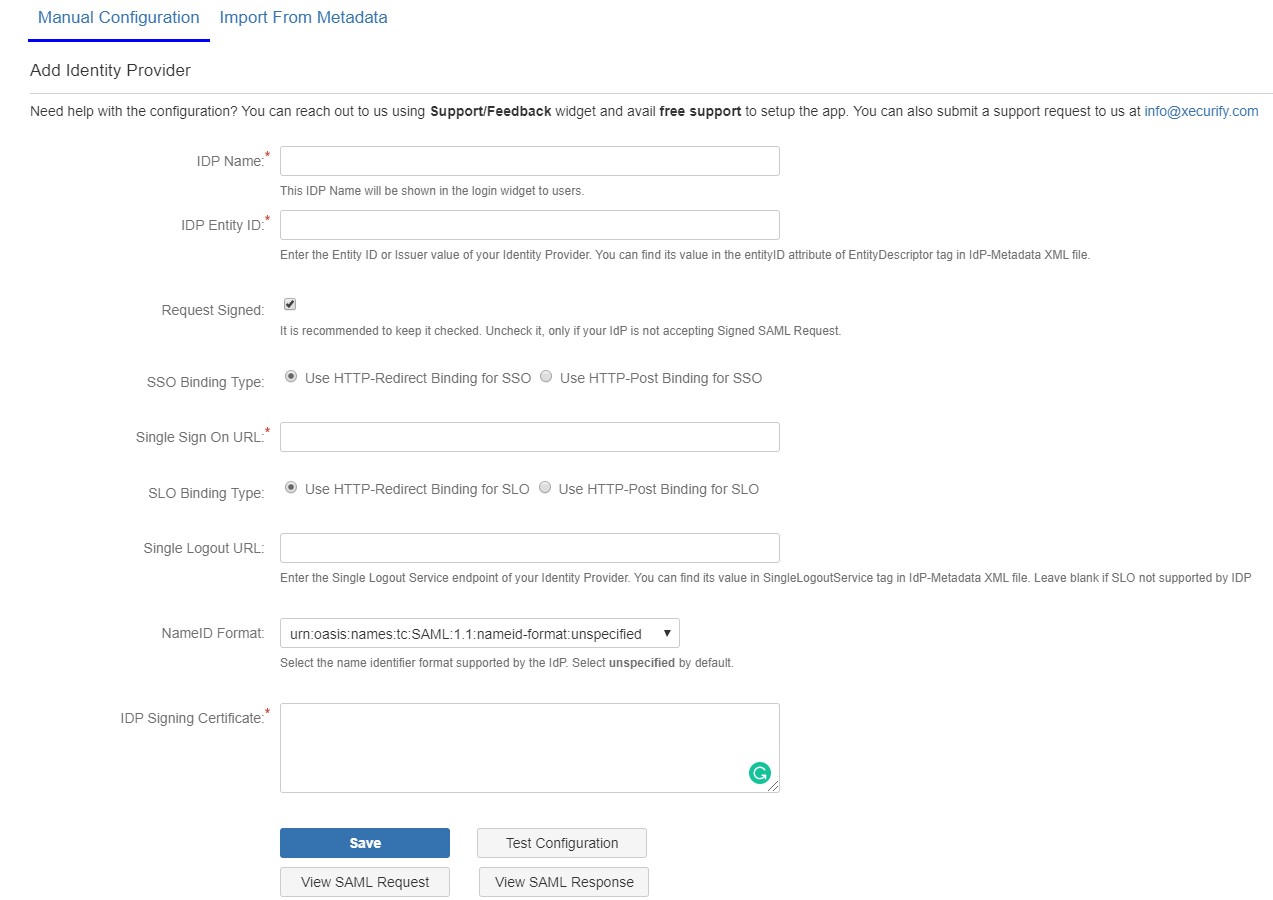

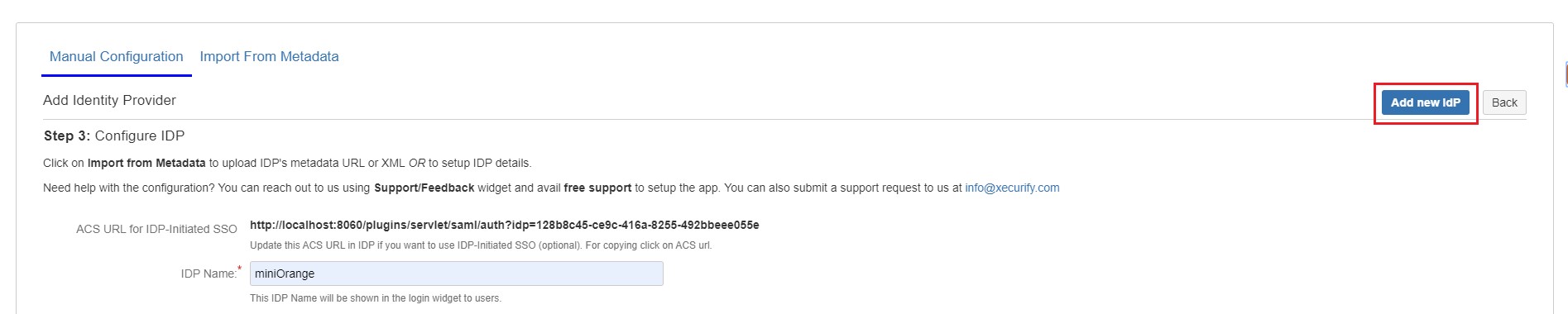

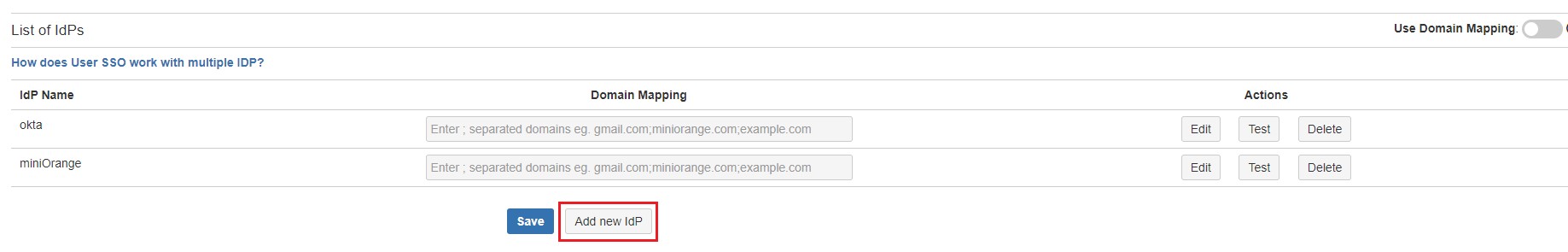

IDPメタデータのインポート

IDPメタデータのインポート

見つからないものをお探しの場合は、メールでお問い合わせください。 info@xecurify.com