の検索結果 :

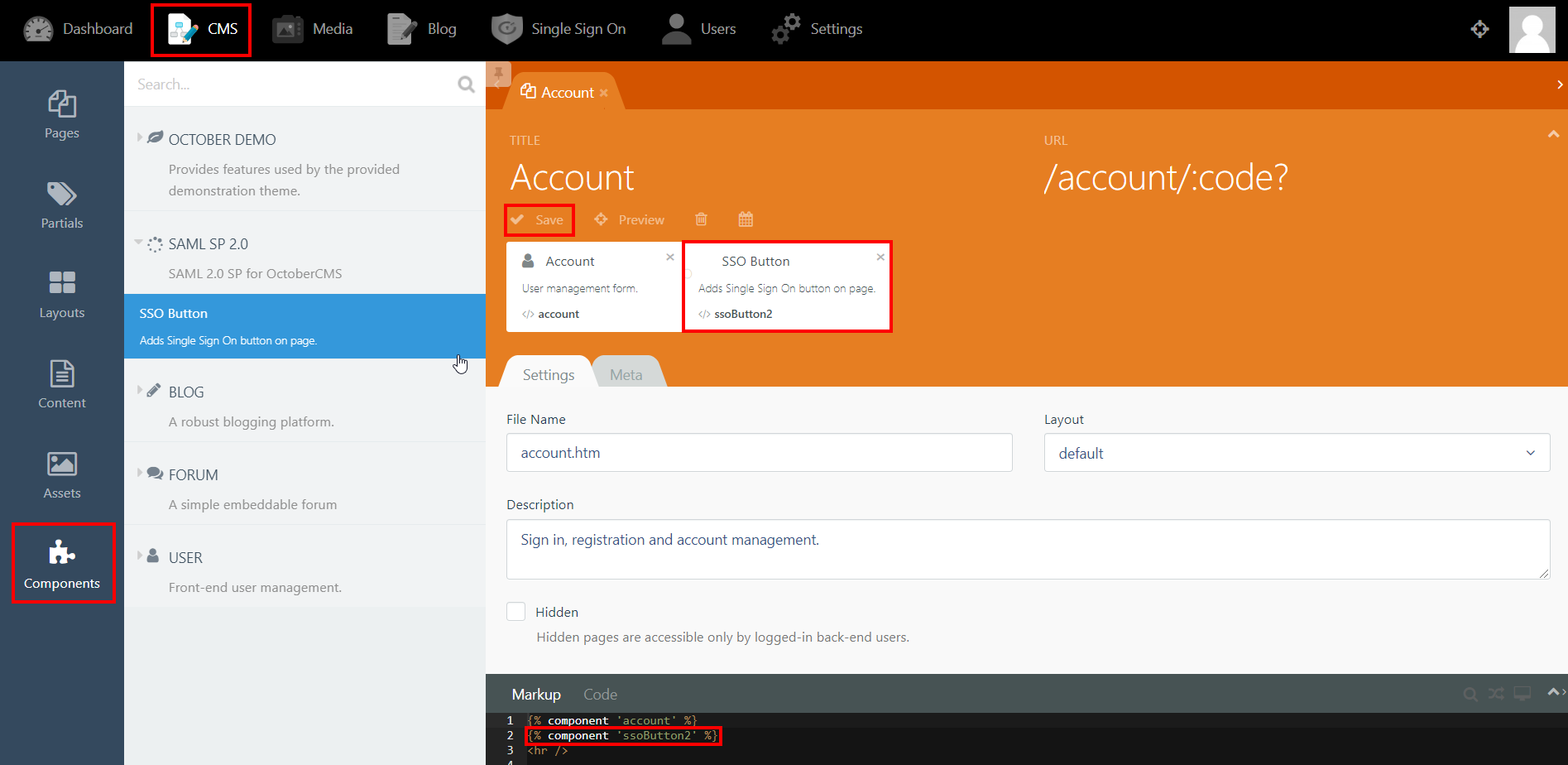

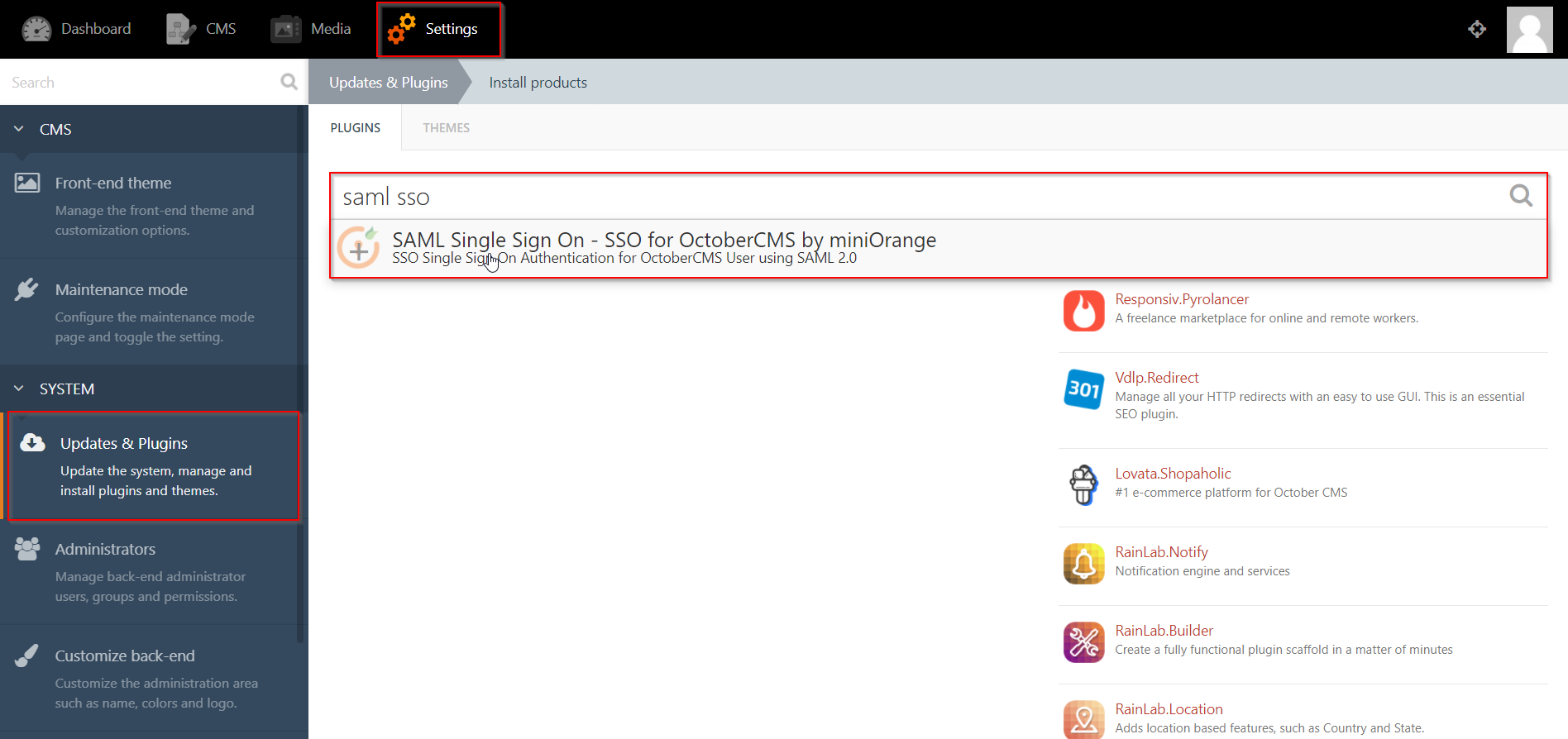

×October CMS シングル サインオン ( SSO ) プラグインは、 October CMS サイトで SAML シングル サインオン (SSO) を有効にする機能を提供します。 XNUMX 月の CMS SSO プラグインは、SAML 準拠のすべての ID プロバイダーと互換性があります。 ここでは、XNUMX 月の CMS サイトと ID プロバイダーの間で SAML SSO を構成するためのステップバイステップのガイドを説明します。

ID プロバイダー (IDP) を October CMS と統合するには、次のアイテムが必要です。

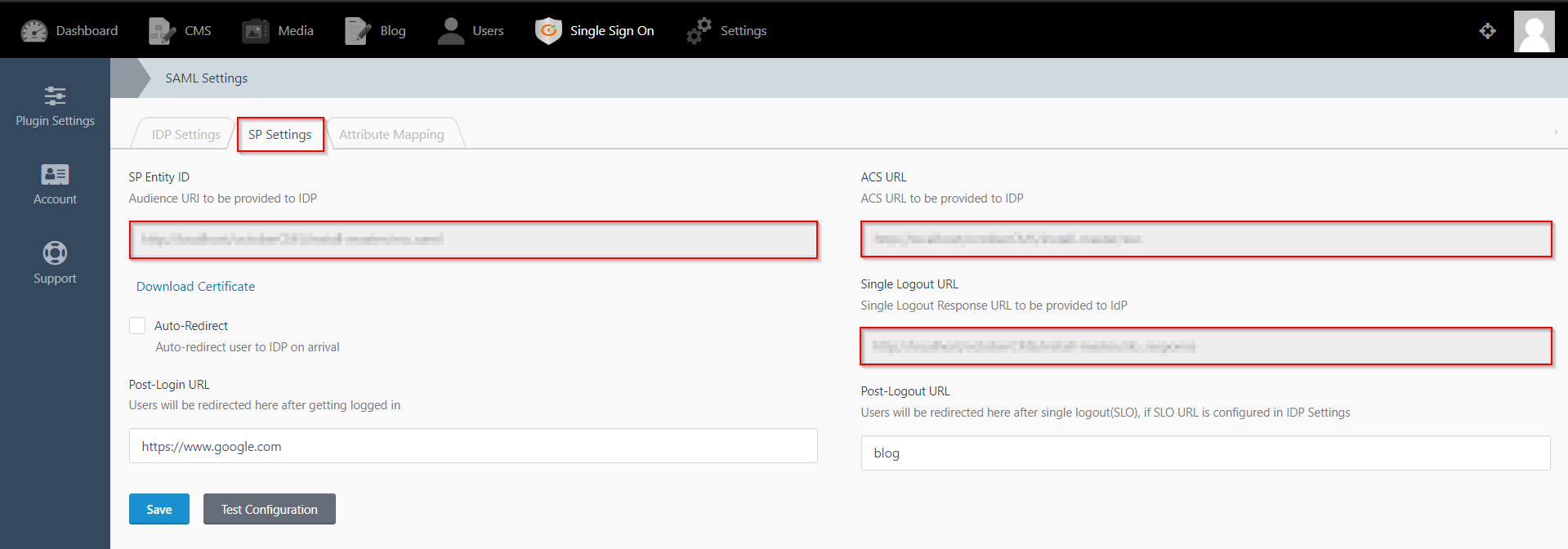

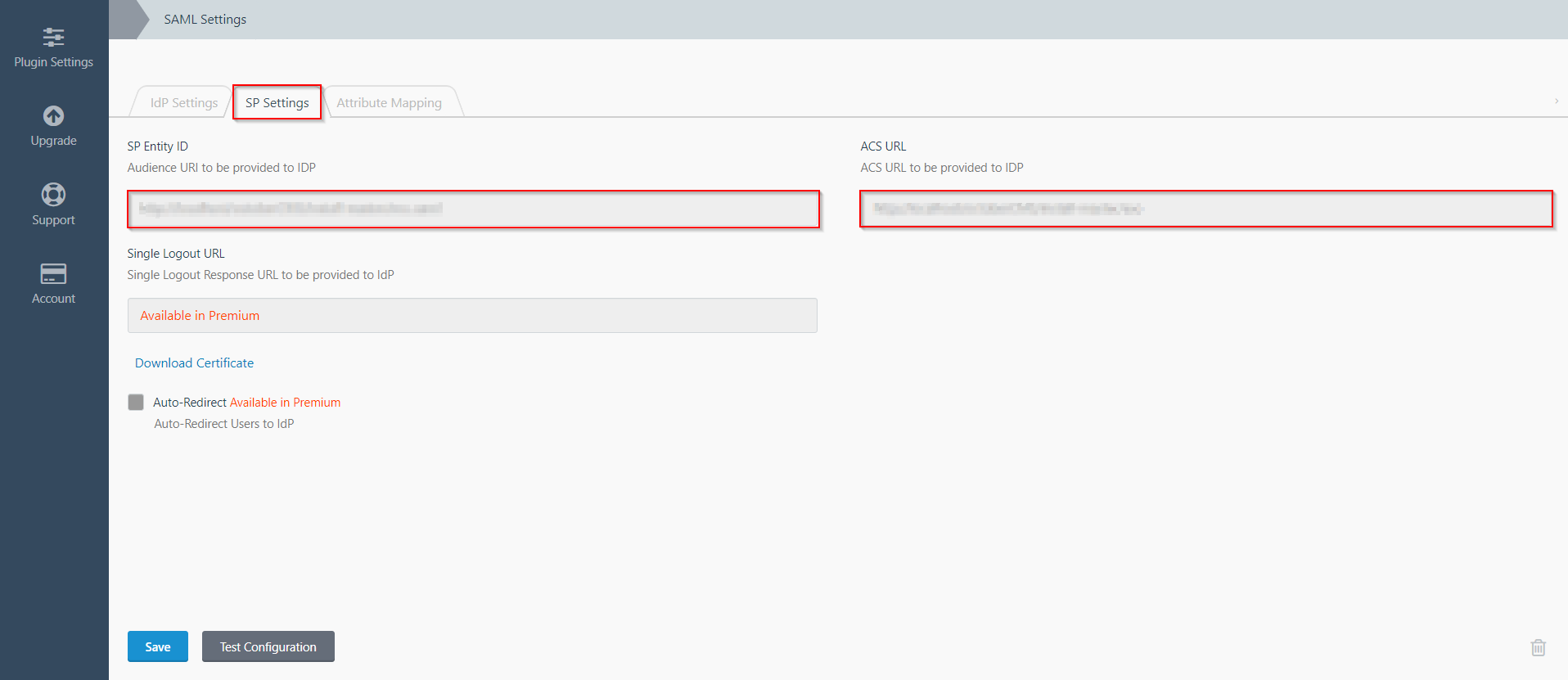

Ping One を IDP として設定するために必要なすべての情報、つまりプラグインのメタデータは、 サービスプロバイダー情報 miniOrange SAML プラグインのタブ。

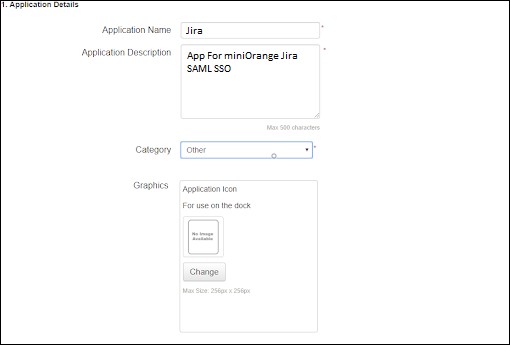

アプリケーションの SAML 構成の詳細を指定します。

アプリケーションの SAML 構成の詳細を指定します。

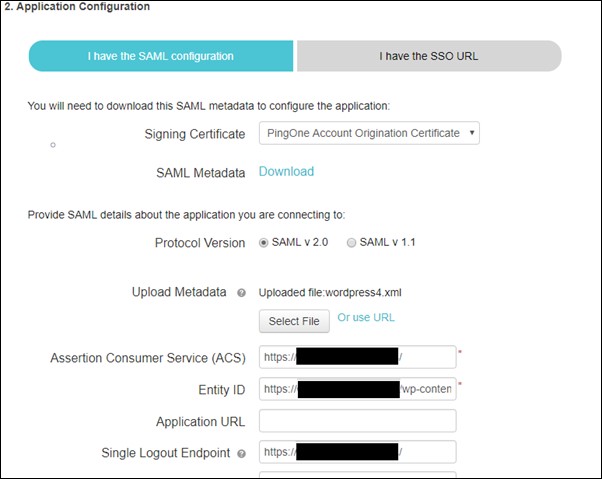

1.署名する。 ドロップダウン リストで、使用する署名証明書を選択します。

2.SAMLメタデータに設定します。 OK をクリックします。 ダウンロード Ping One の SAML メタデータを取得します。 これにより、Ping One 接続情報がアプリケーションに提供されます。

3.プロトコルバージョン。 アプリケーションに適した SAML プロトコルのバージョンを選択します。

4.メタデータのアップロードに設定します。 OK をクリックします。 ファイルを選択してください アプリケーションのメタデータ ファイルをアップロードします。 のエントリ ACSのURL & エンティティID その後、供給されます。 アプリケーションのメタデータをアップロードしない場合は、この情報を手動で入力する必要があります。 手動で割り当てる場合 エンティティID 値、 エンティティID を割り当てる場合を除き、一意である必要があります。 エンティティID プライベートのマネージド アプリケーション (PingOne によって提供および設定されるアプリケーション) の値。 エンタープライズ管理者、SPではなく。

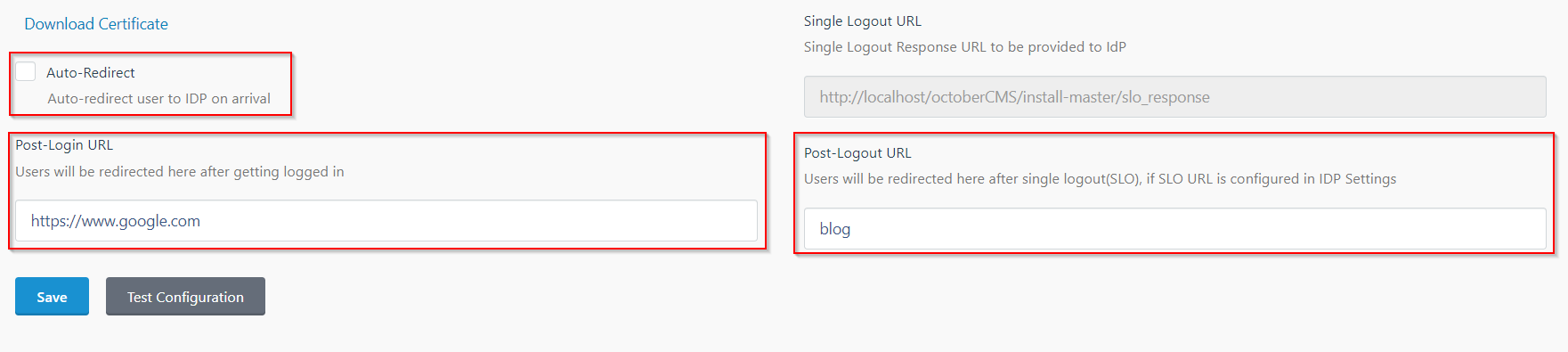

5.シングルログアウトエンドポイント。 当社サービスが送信するURL SAML シングル ログアウト (SLO) を使用してリクエストする シングル ログアウト バインド タイプ 選択します。

6.シングルログアウト応答エンドポイント。 サービスが送信する URL SLO の応答.

7.シングル ログアウト バインド タイプ。 SLO に使用するバインディング タイプ (リダイレクトまたは POST) を選択します。

8.一次検証証明書に設定します。 OK をクリックします。 ファイルを選択してください SLO 要求および応答の SP 署名を検証するために使用するプライマリ公開検証証明書をアップロードします。

9.署名アルゴリズム。 デフォルト値を使用するか、ドロップダウン リストから使用するアルゴリズムを選択します。

任意:

任意:

I.アサーションの暗号化。 選択すると、PingOne がアプリケーションの SP に送信するアサーションが暗号化されます。

II。暗号化証明書: アサーションの暗号化に使用する証明書を miniOrange プラグインからアップロードします。

III。暗号化アルゴリズム: アサーションの暗号化に使用するアルゴリズムを選択します。 AES_256 (デフォルト) をお勧めしますが、代わりに AES_128 を選択することもできます。

IV。トランスポートアルゴリズム: 暗号化キーを安全に転送するために使用されるアルゴリズム。 現在、サポートされているトランスポート アルゴリズムは RSA-OAEP のみです。

V.再認証を強制する。 選択すると、現在アクティブな SSO セッションを持つユーザーは ID ブリッジによって再認証され、このアプリケーションへの接続を確立します。

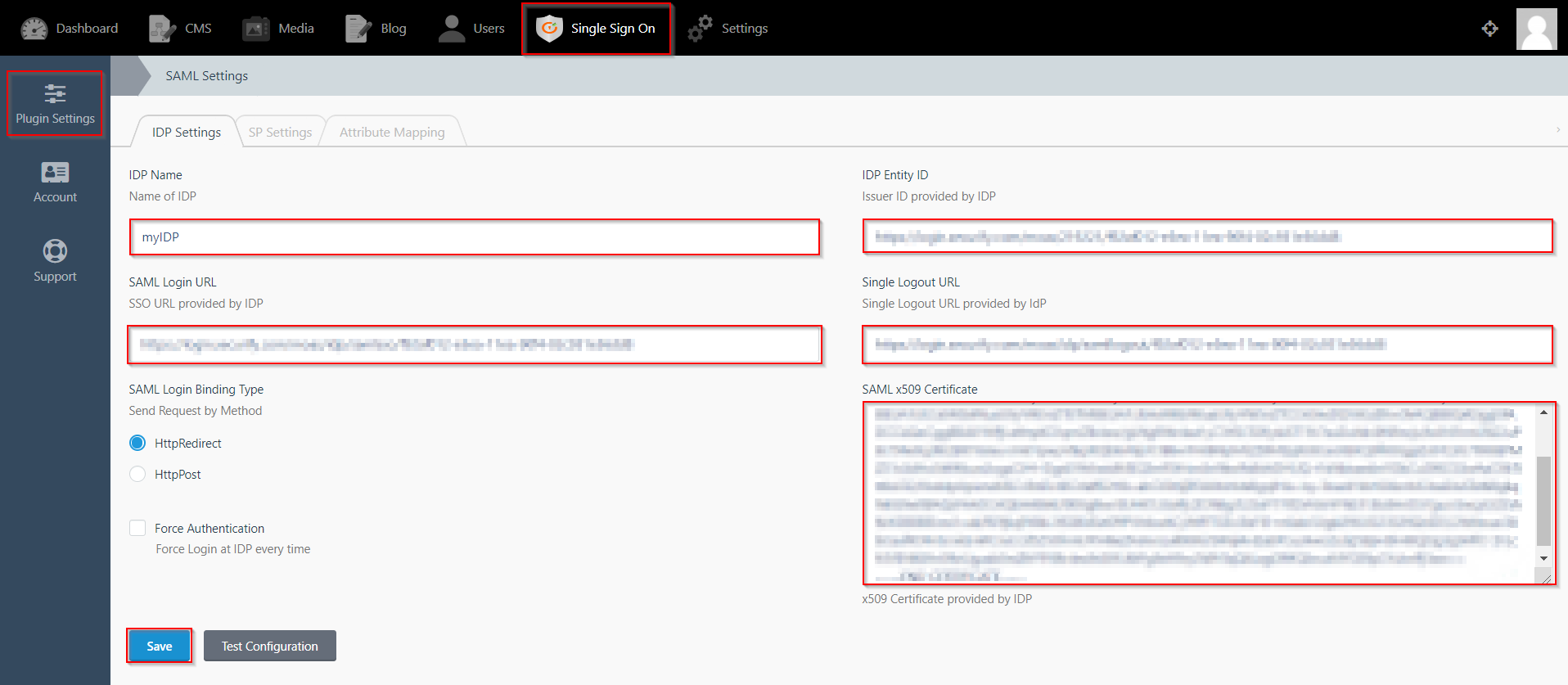

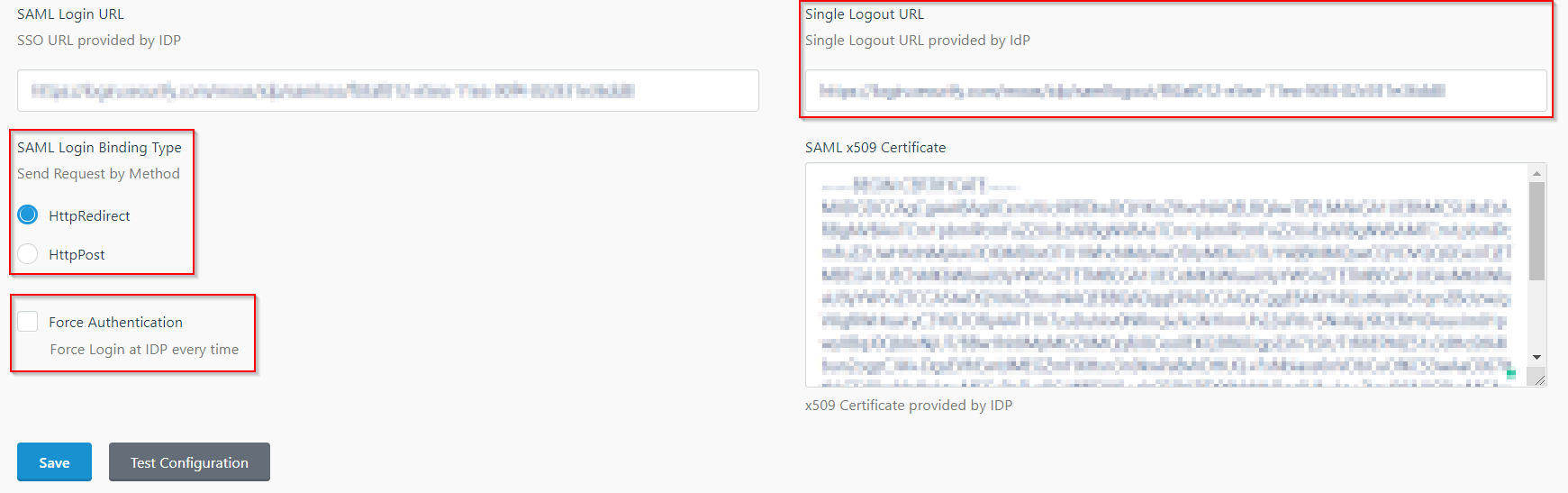

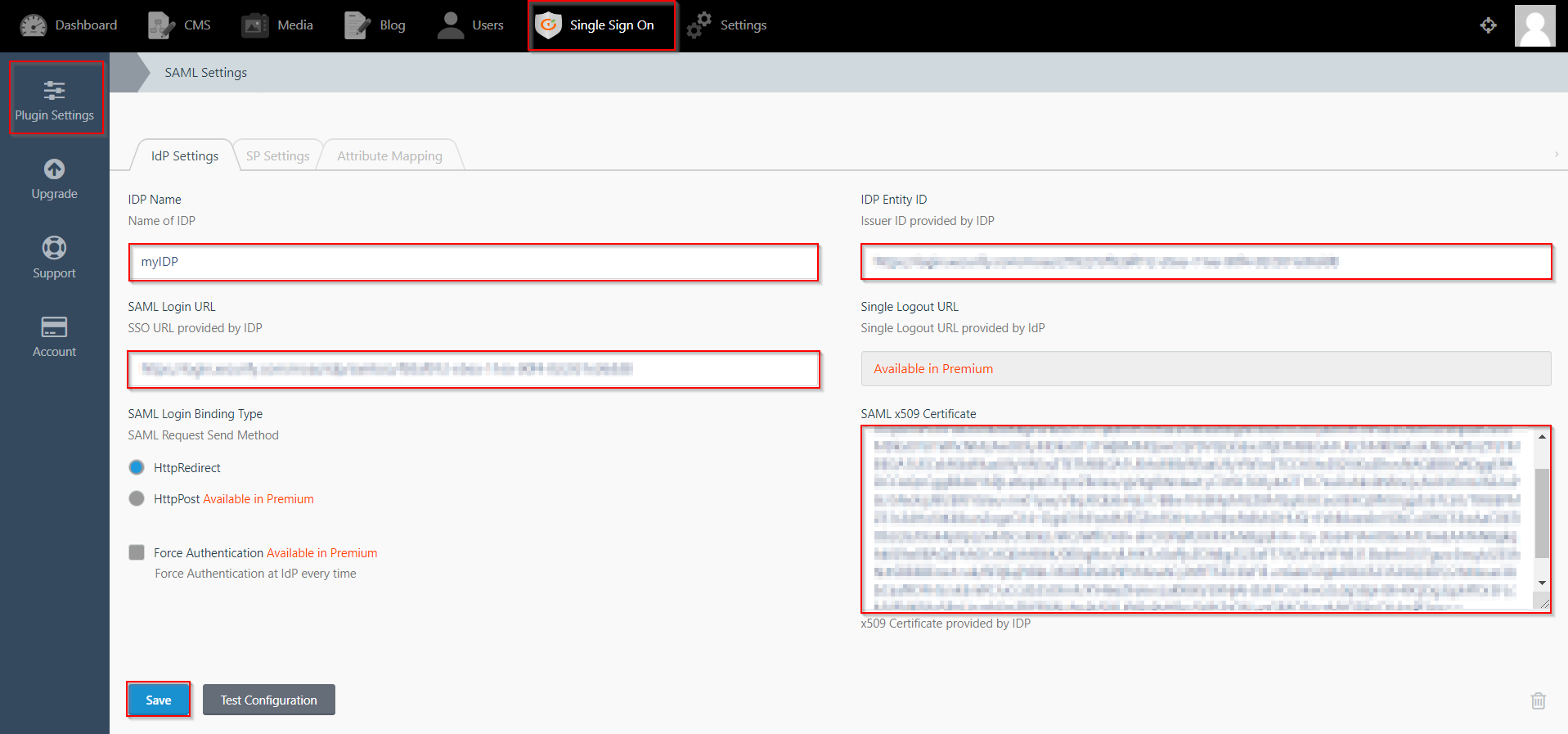

| IdP 名: | 私のIDP |

| IdP エンティティ ID: | https://login.xecurify.com/moas/ |

| SAML ログイン URL: | https://login.xecurify.com/moas/idp/samlsso |

| SAML x509 証明書: | IdP によって提供される証明書。 |

| IdP 名: | 私のIDP |

| IdP エンティティ ID: | https://login.xecurify.com/moas/ |

| SAML ログイン URL: | https://login.xecurify.com/moas/idp/samlsso |

| SAML ログアウト URL: | https://login.xecurify.com/moas/idp/samllogout/ |

| SAML x509 証明書: | IdP によって提供される証明書。 |