の検索結果 :

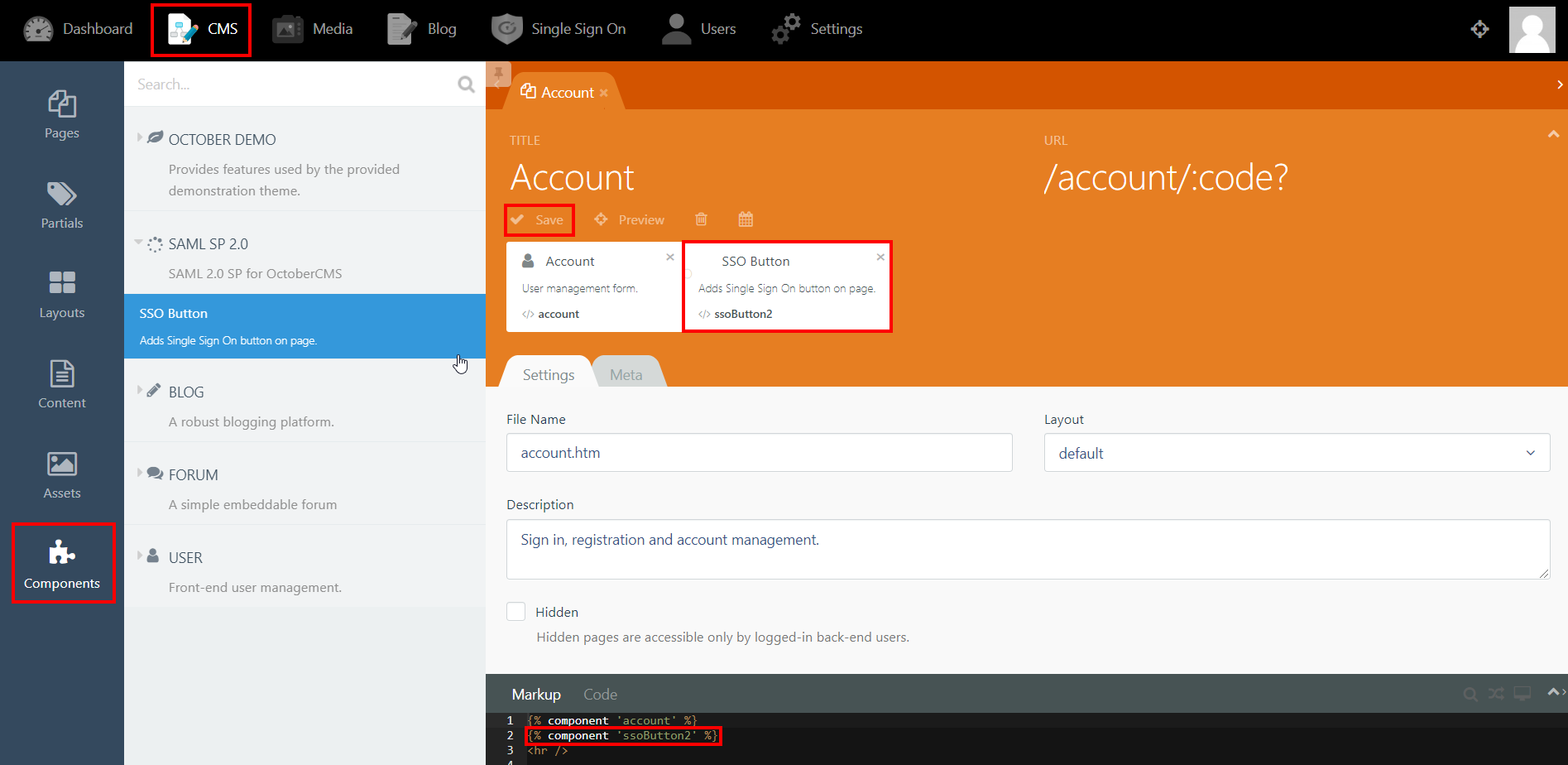

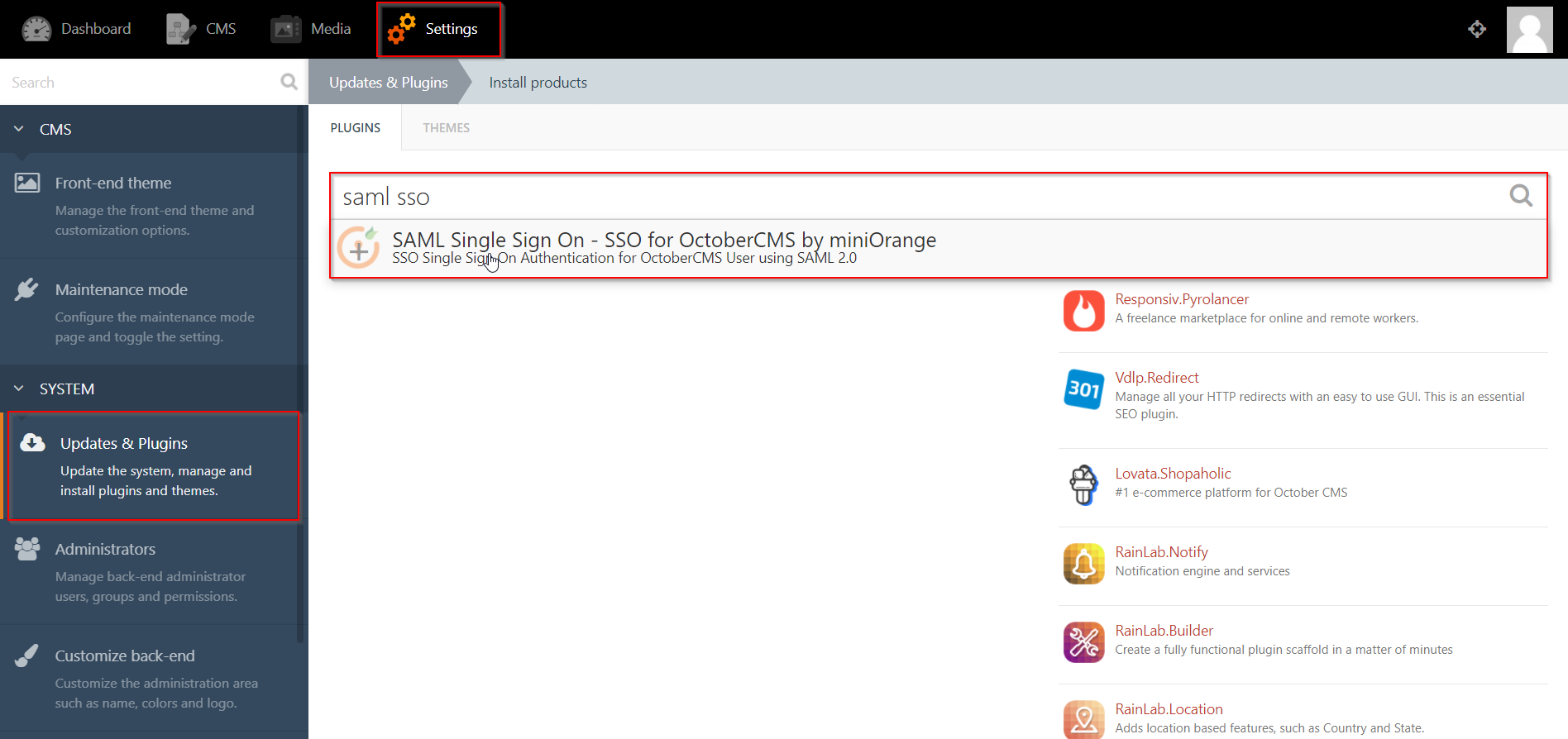

×October CMS シングル サインオン ( SSO ) プラグインは、 October CMS サイトで SAML シングル サインオン (SSO) を有効にする機能を提供します。 XNUMX 月の CMS SSO プラグインは、SAML 準拠のすべての ID プロバイダーと互換性があります。 ここでは、XNUMX 月の CMS サイトと ID プロバイダーの間で SAML SSO を構成するためのステップバイステップのガイドを説明します。

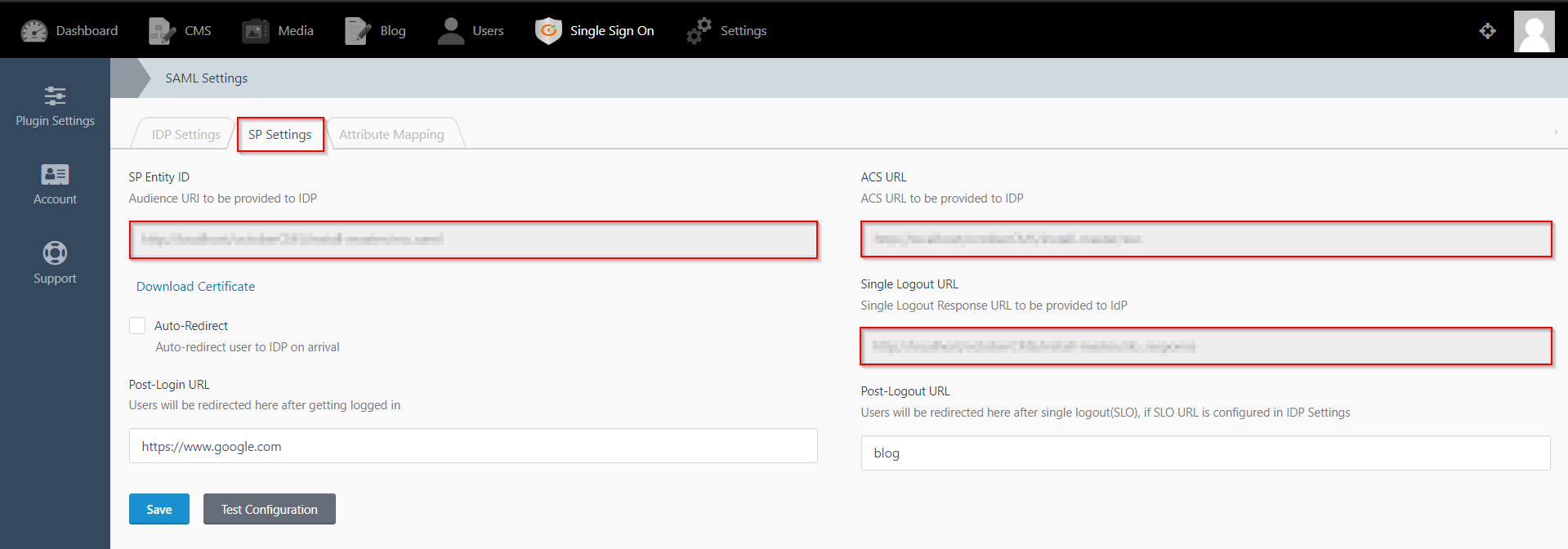

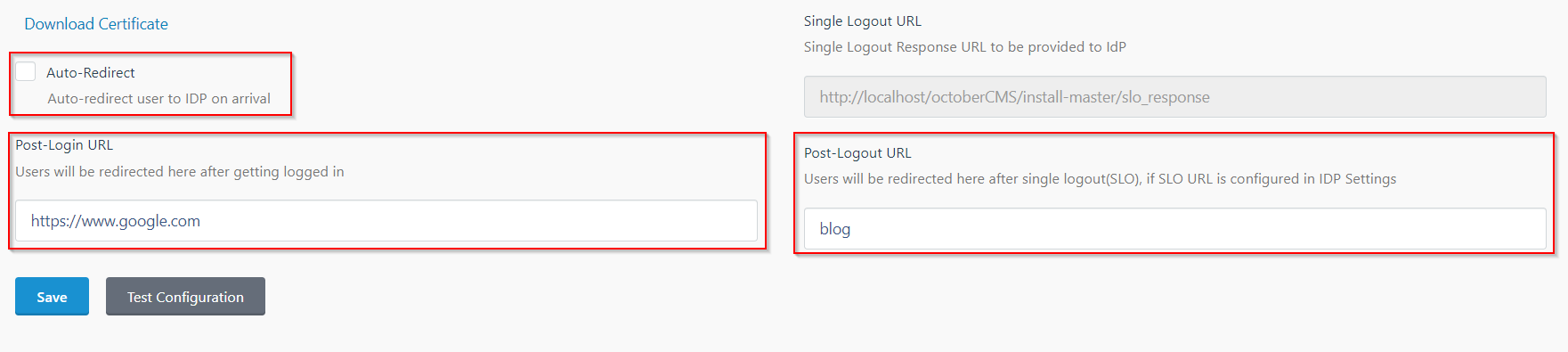

ID プロバイダー (IDP) を October CMS と統合するには、次のアイテムが必要です。

メタデータ URL の使用

メタデータ URL の使用

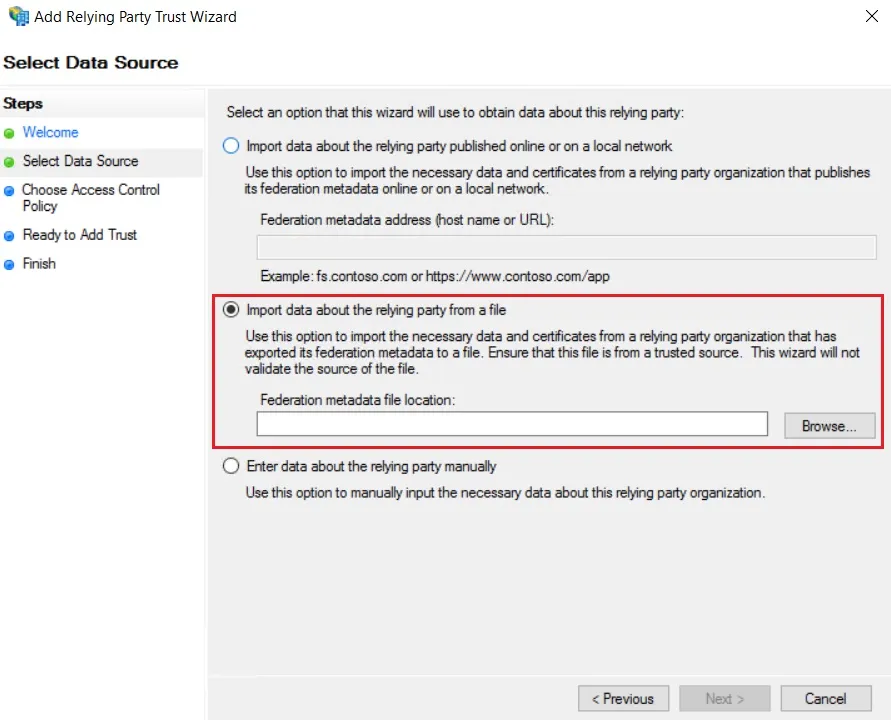

メタデータ XML ファイルの使用

メタデータ XML ファイルの使用

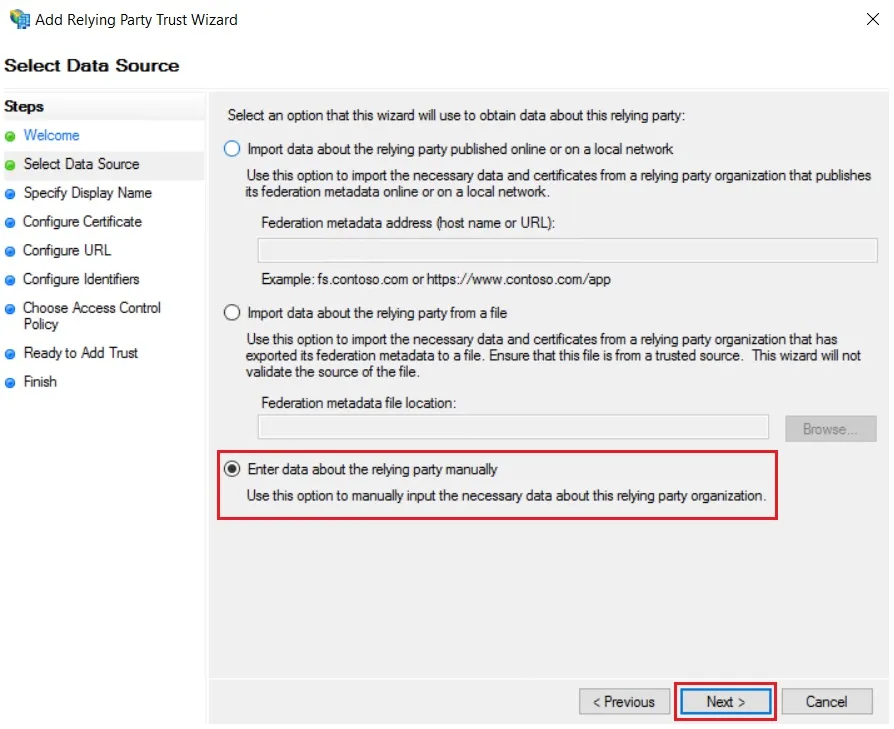

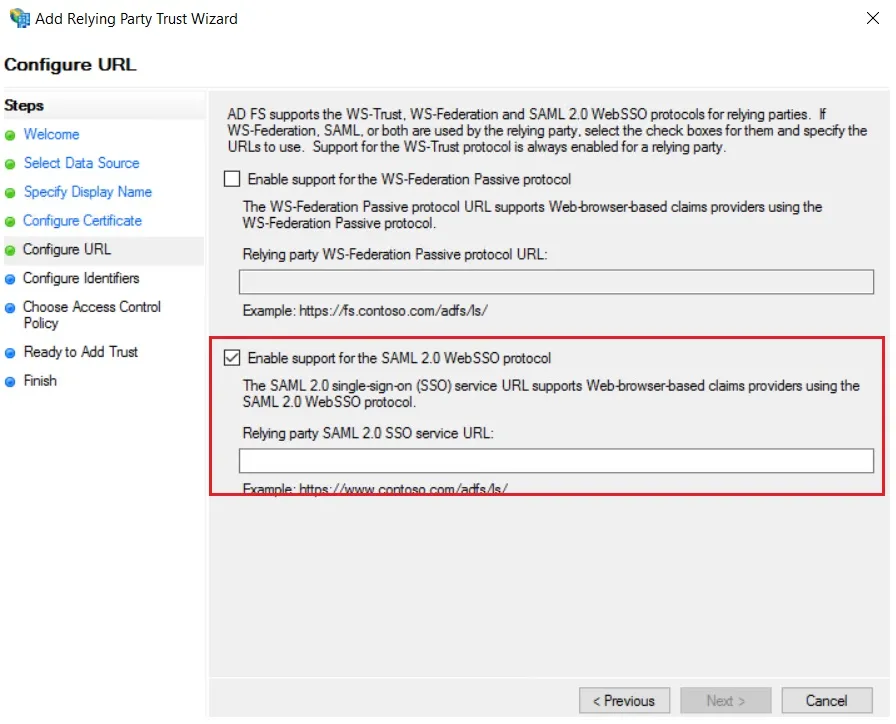

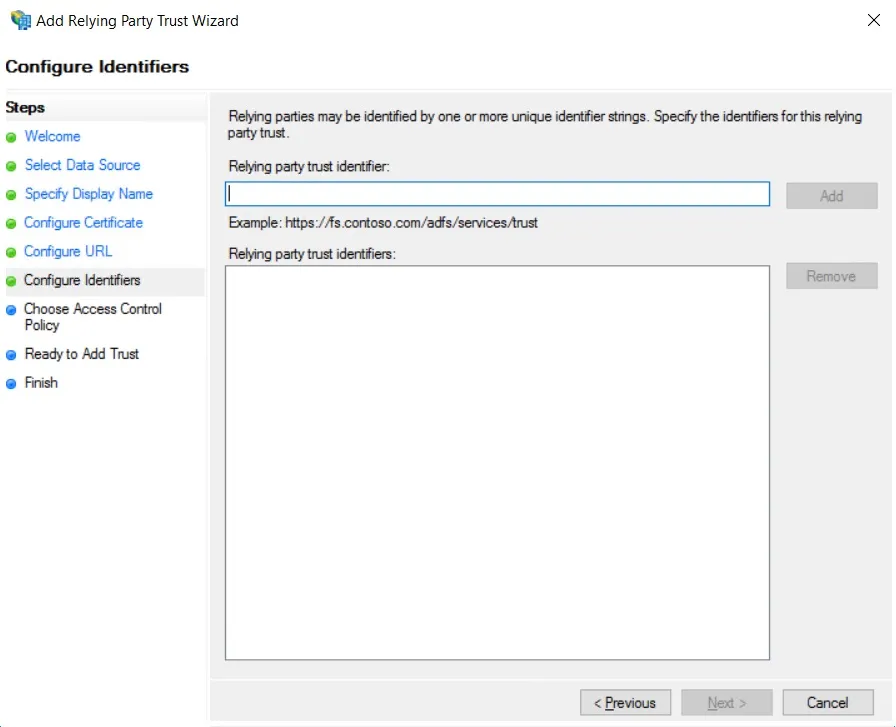

手動構成の使用

手動構成の使用

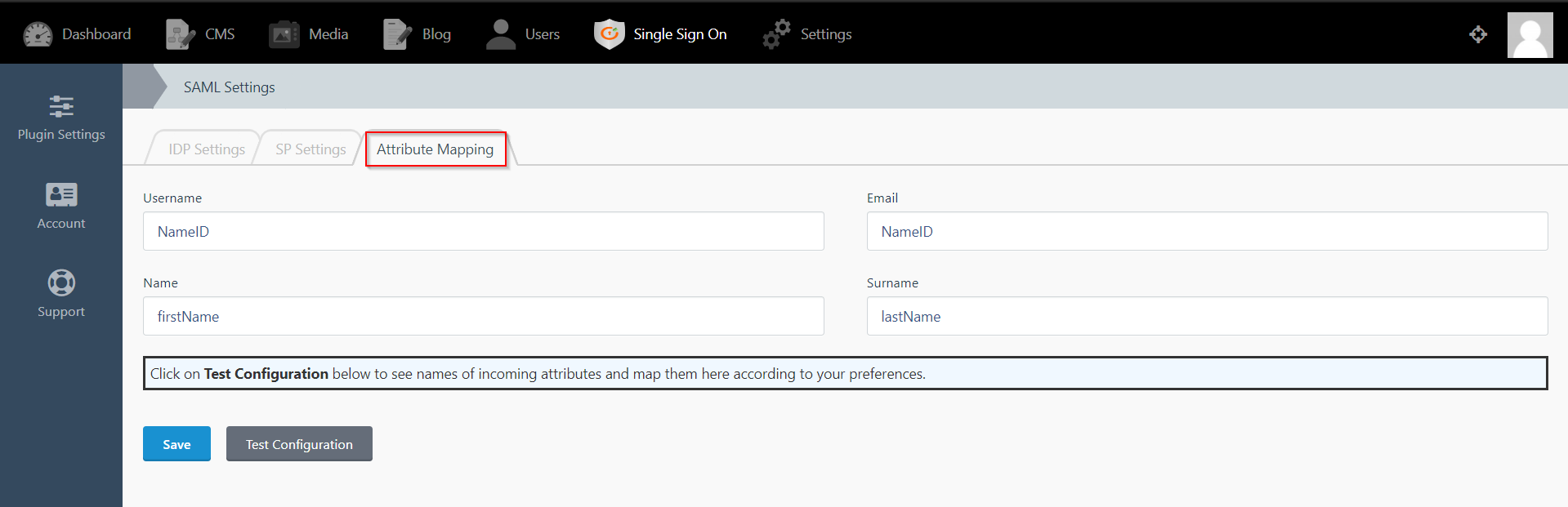

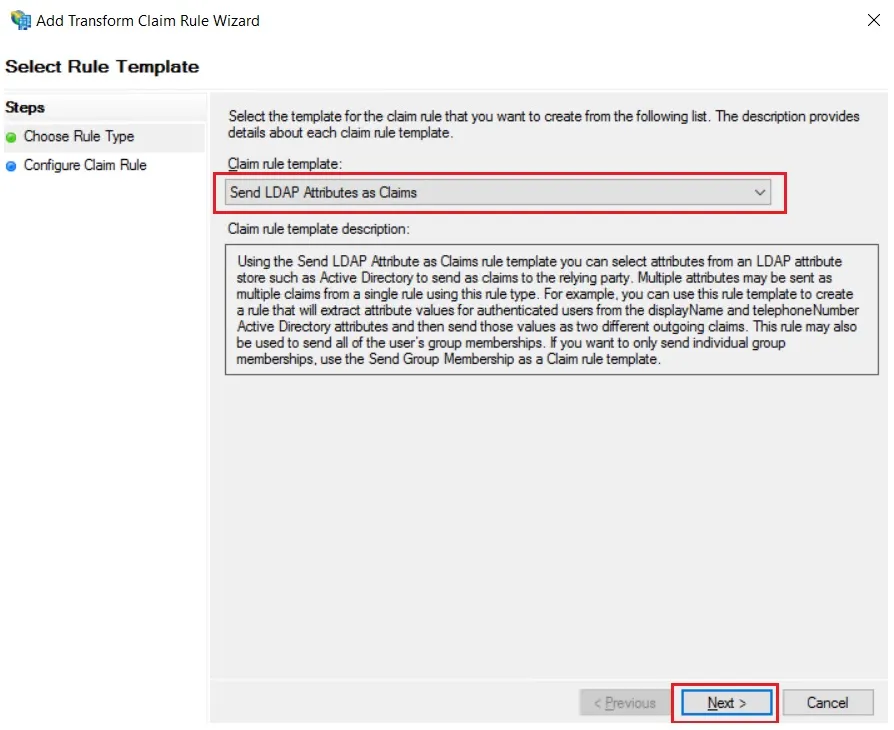

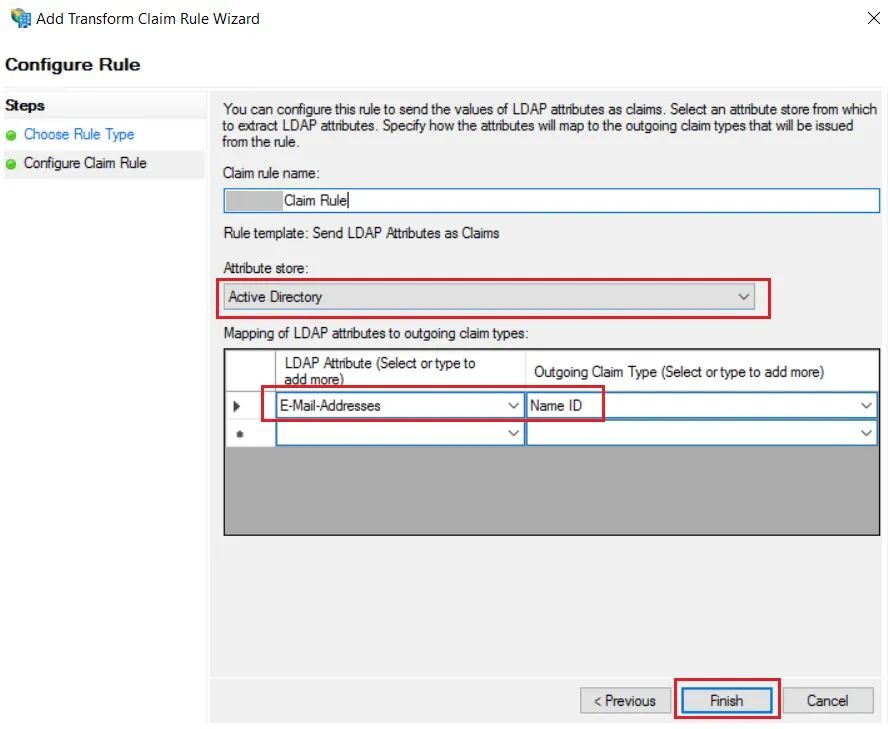

| クレームルール名: | Attributes |

| 属性ストア: | Active Directory |

| LDAP 属性: | メールアドレス |

| 送信請求のタイプ: | 名前ID |

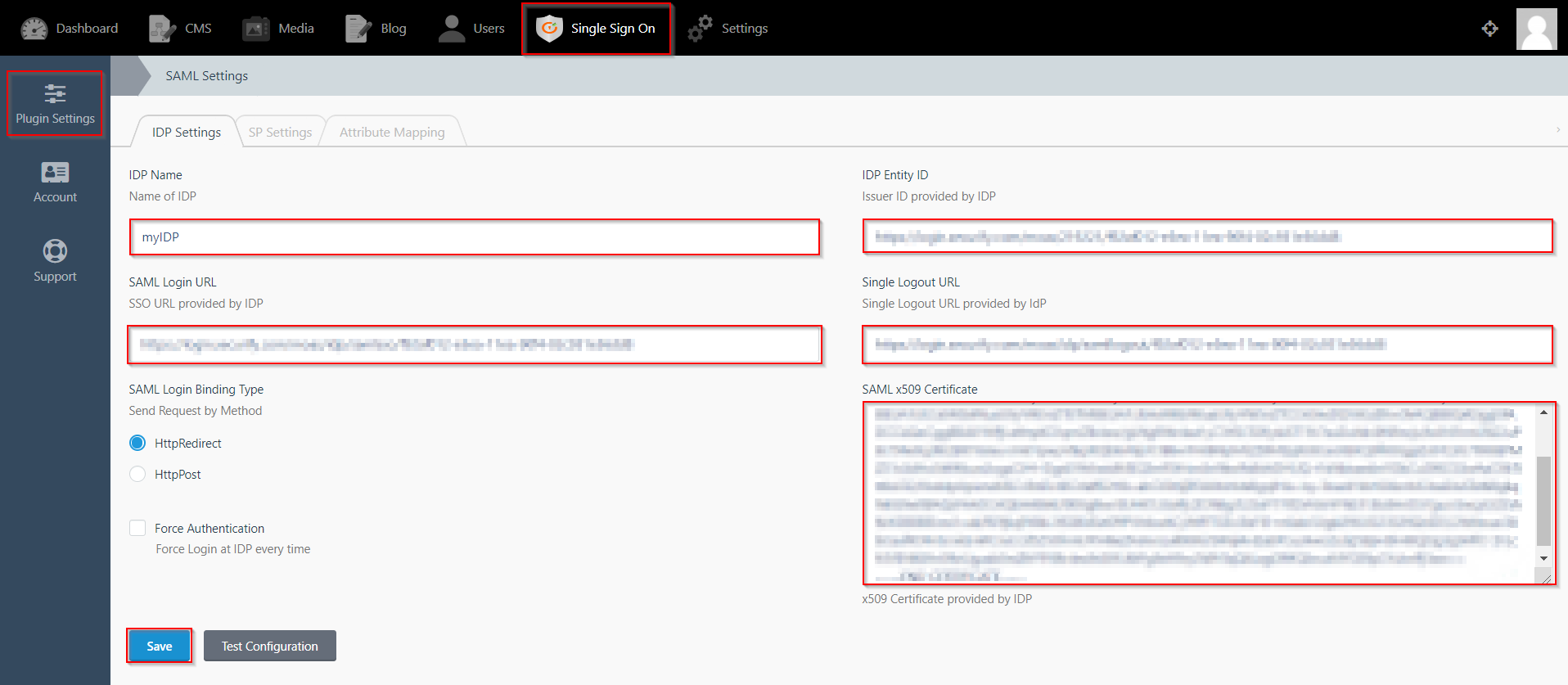

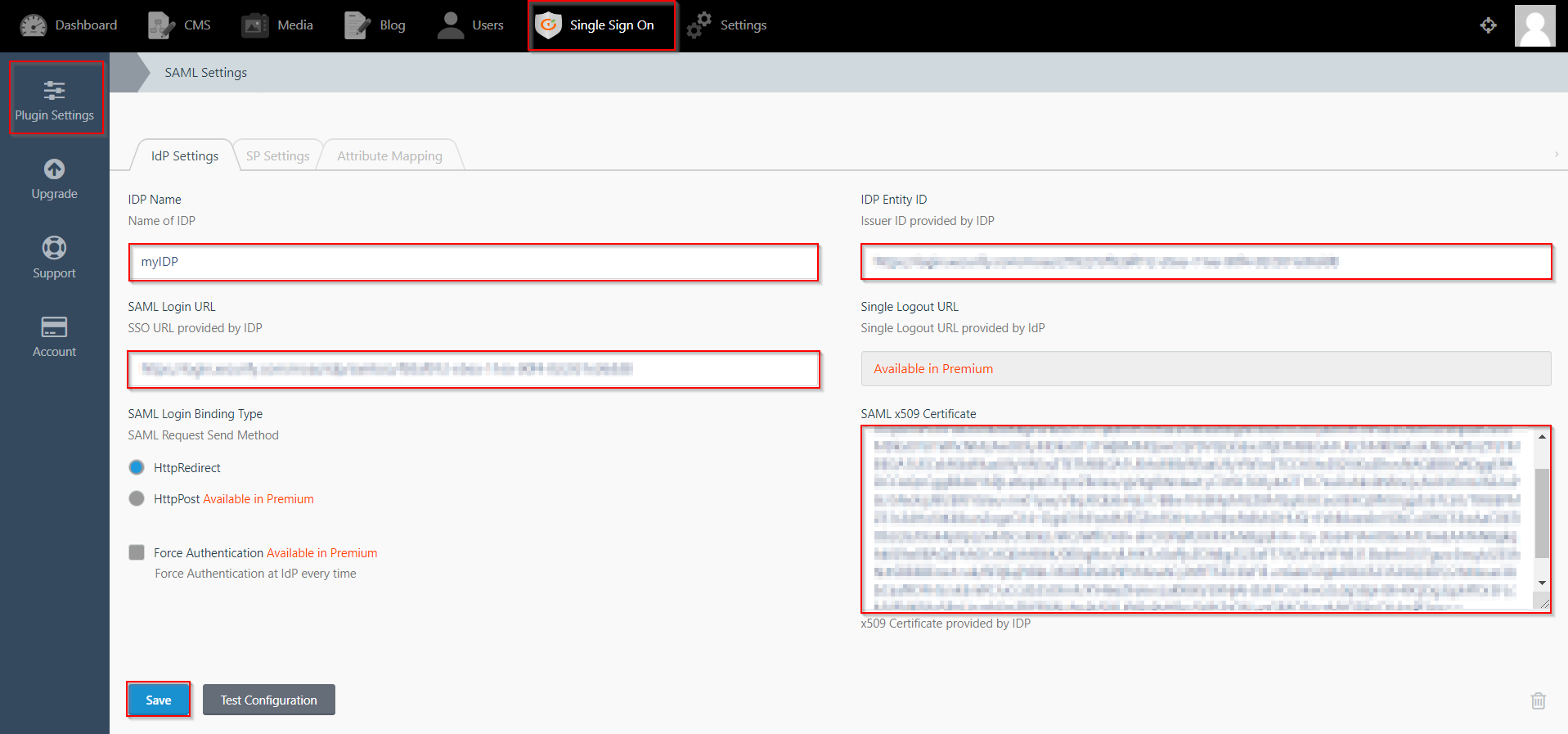

| IdP 名: | 私のIDP |

| IdP エンティティ ID: | https://login.xecurify.com/moas/ |

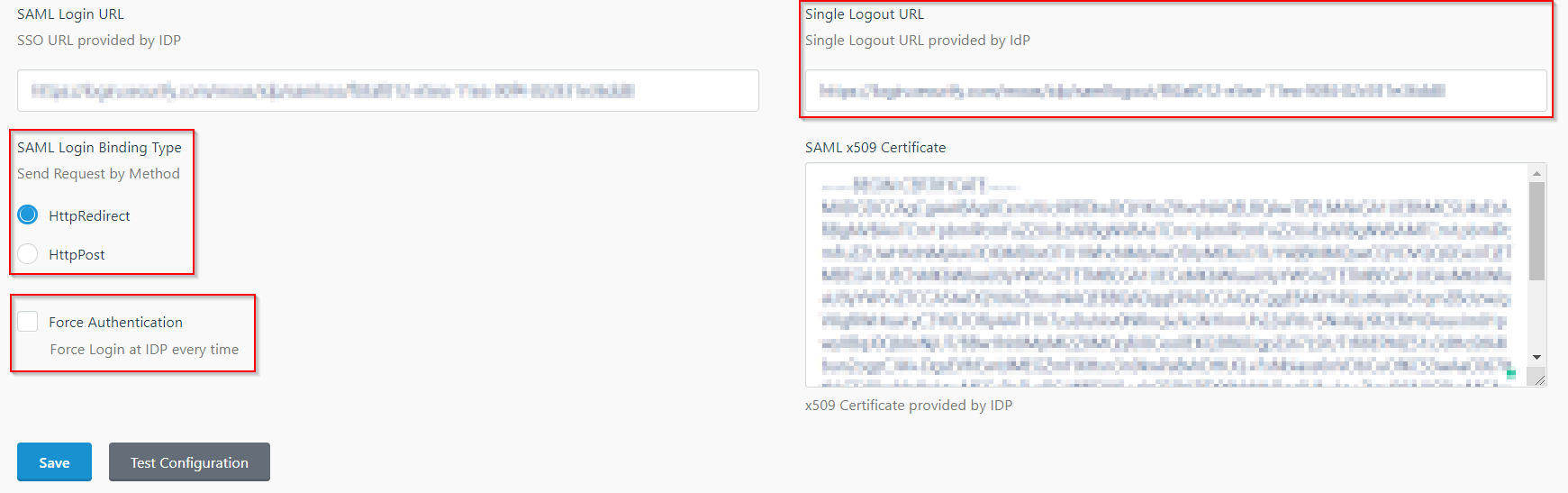

| SAML ログイン URL: | https://login.xecurify.com/moas/idp/samlsso |

| SAML x509 証明書: | IdP によって提供される証明書。 |

| IdP 名: | 私のIDP |

| IdP エンティティ ID: | https://login.xecurify.com/moas/ |

| SAML ログイン URL: | https://login.xecurify.com/moas/idp/samlsso |

| SAML ログアウト URL: | https://login.xecurify.com/moas/idp/samllogout/ |

| SAML x509 証明書: | IdP によって提供される証明書。 |