の検索結果 :

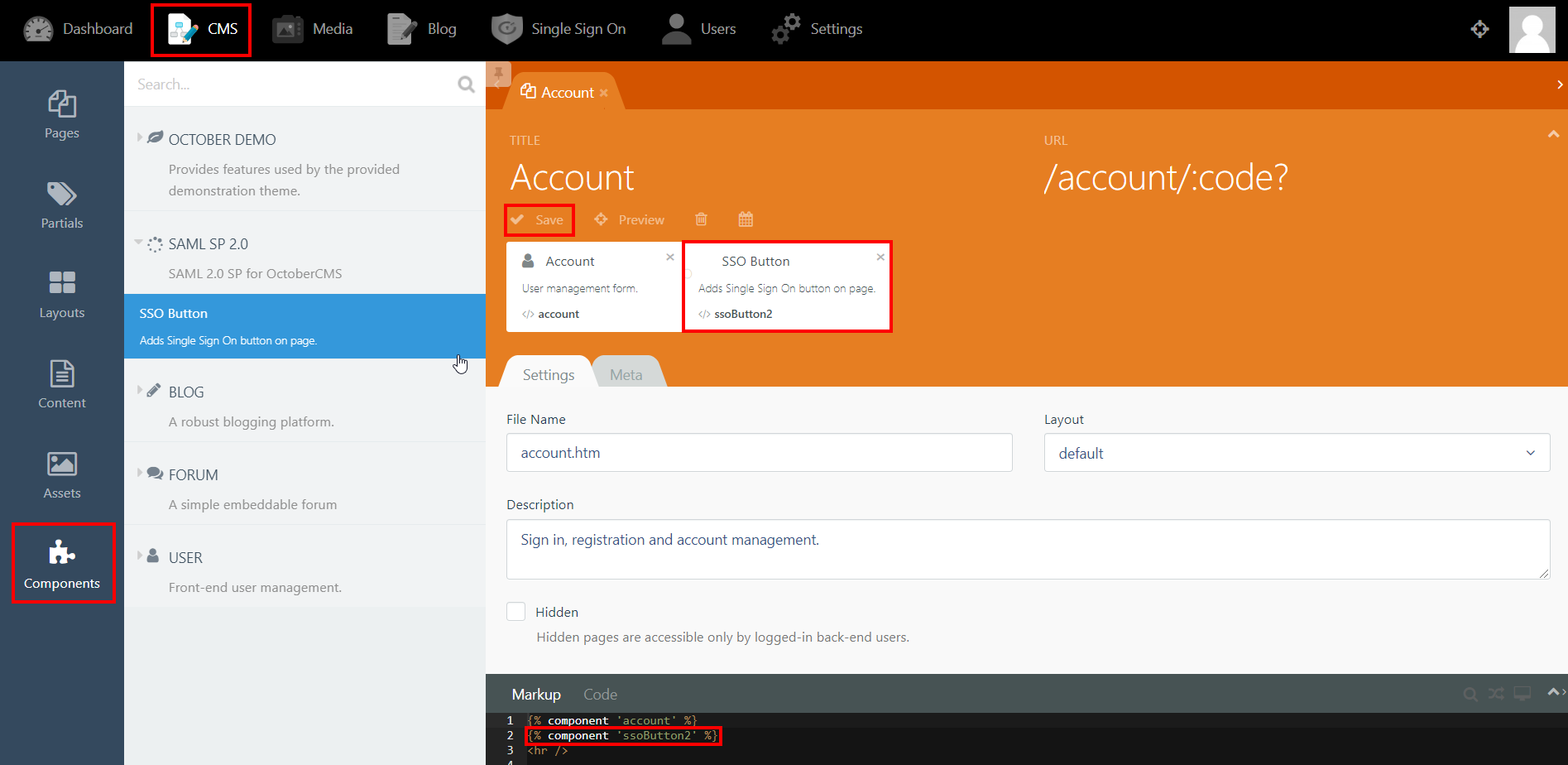

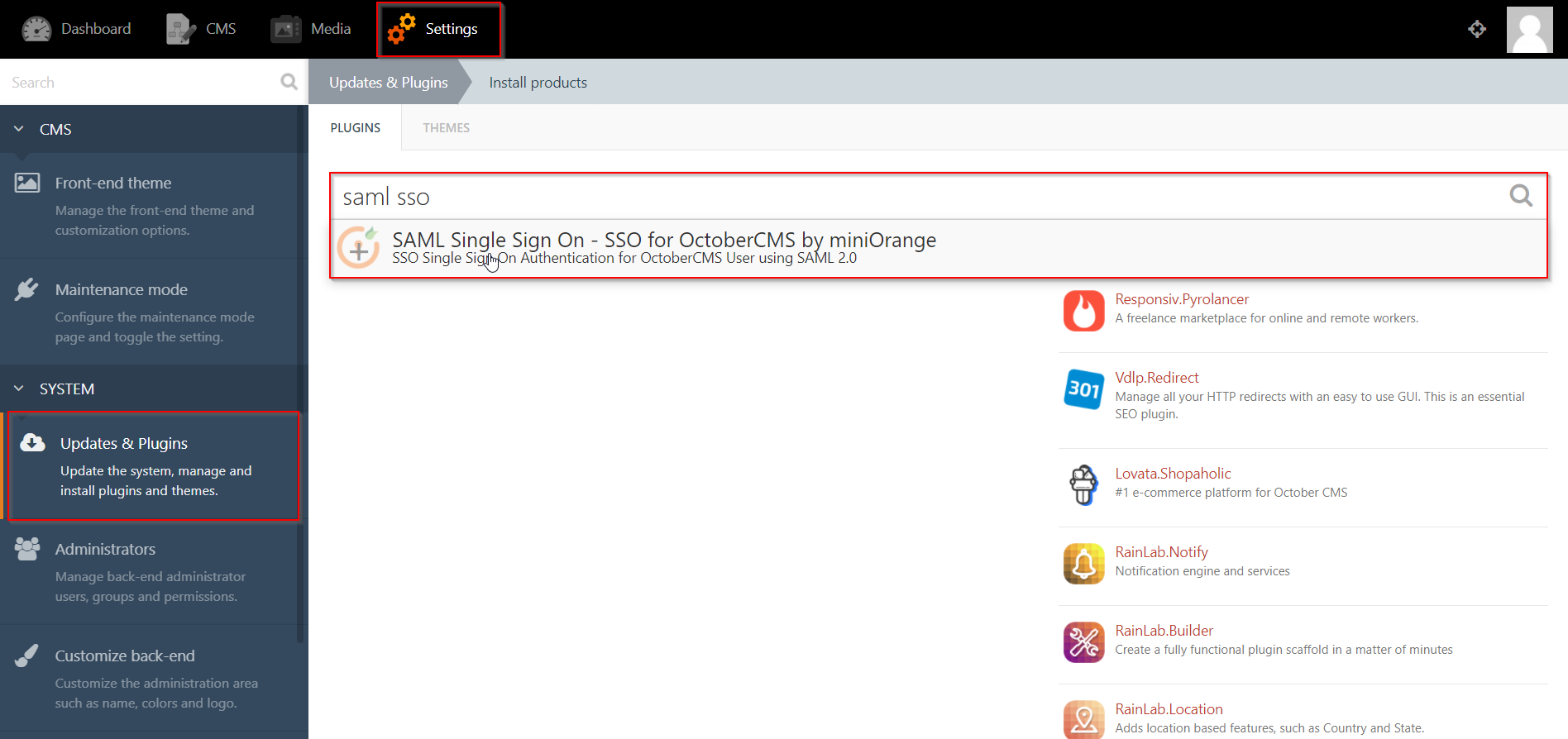

×October CMS シングル サインオン ( SSO ) プラグインは、 October CMS サイトで SAML シングル サインオン (SSO) を有効にする機能を提供します。 XNUMX 月の CMS SSO プラグインは、SAML 準拠のすべての ID プロバイダーと互換性があります。 ここでは、XNUMX 月の CMS サイトと ID プロバイダーの間で SAML SSO を構成するためのステップバイステップのガイドを説明します。

ID プロバイダー (IDP) を October CMS と統合するには、次のアイテムが必要です。

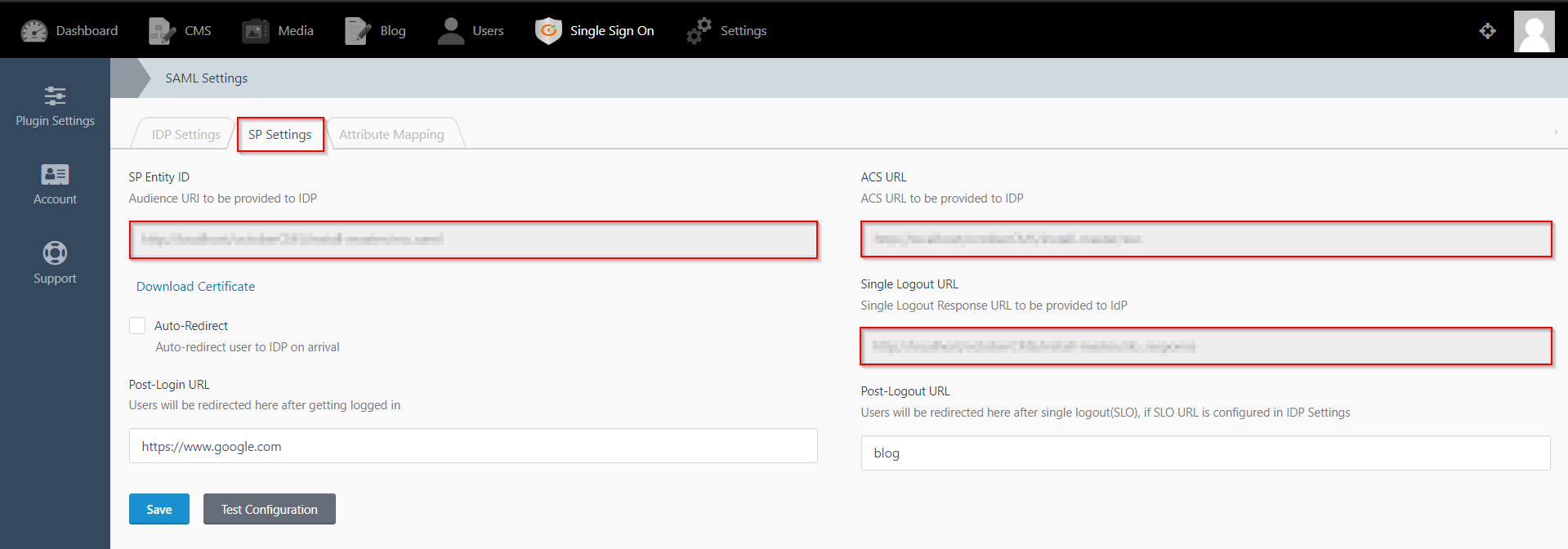

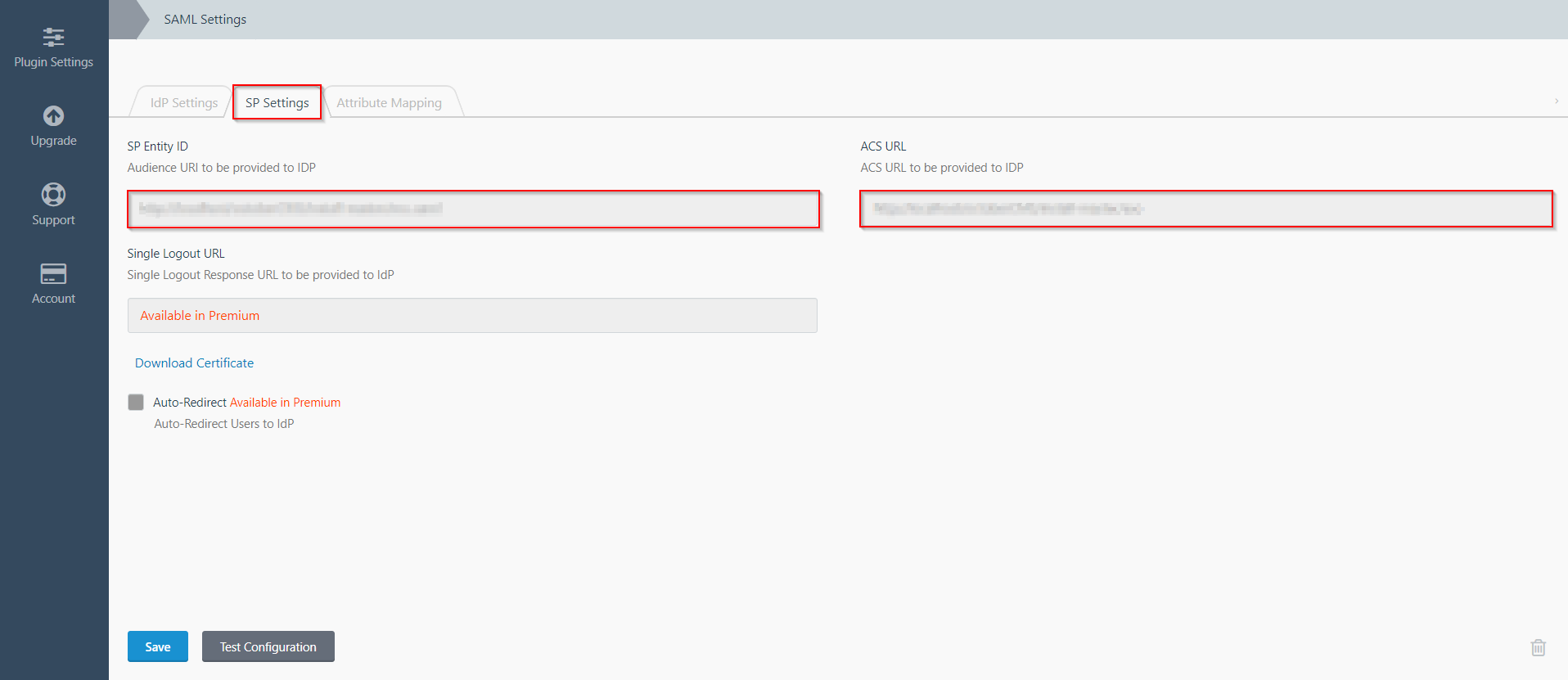

Ping フェデレートを SAML IDP として構成するために必要なすべての情報、つまりプラグインのメタデータは、 サービスプロバイダー情報 miniOrange プラグインのタブ。

2) 希望するアサーション有効時間を入力します。 アサーションの存続期間 タブをクリックして Next。 デフォルトでは設定されています 5 両方とも数分。

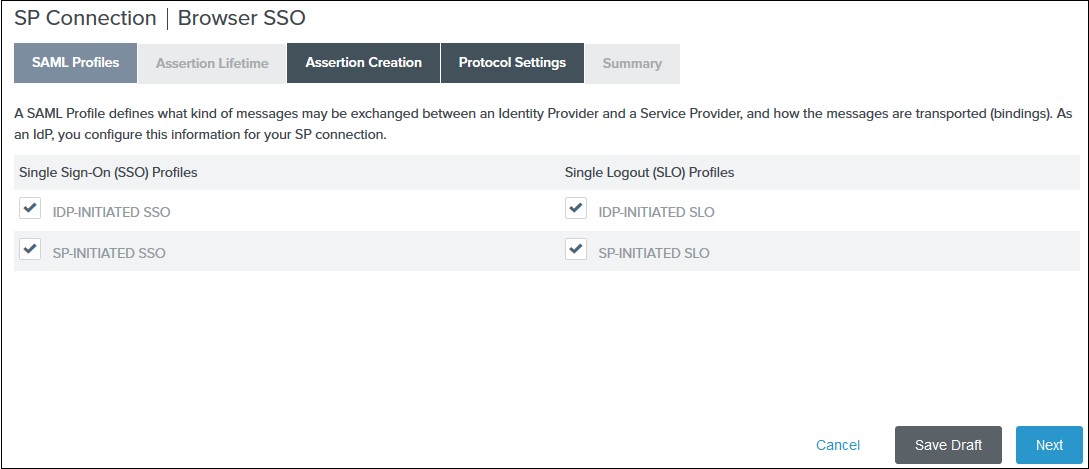

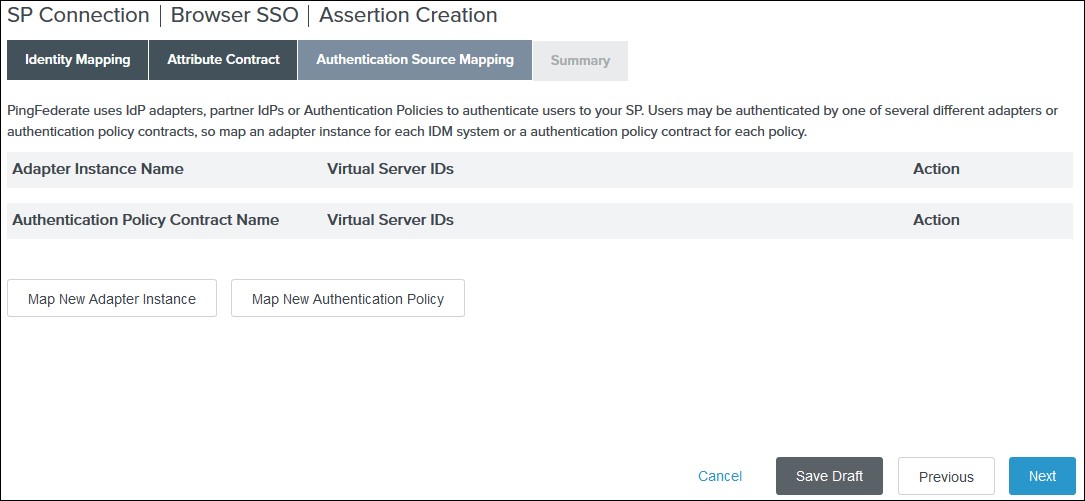

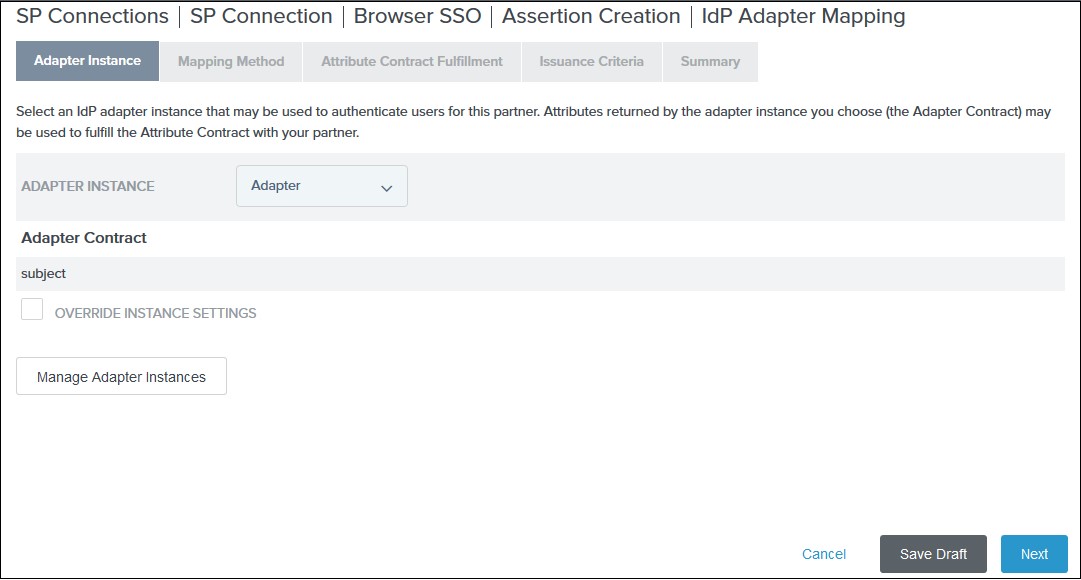

2) 希望するアサーション有効時間を入力します。 アサーションの存続期間 タブをクリックして Next。 デフォルトでは設定されています 5 両方とも数分。 IV. を選択してください アダプターインスタンス をクリックし Next。 アダプターにはユーザーの電子メール アドレスが含まれている必要があります。

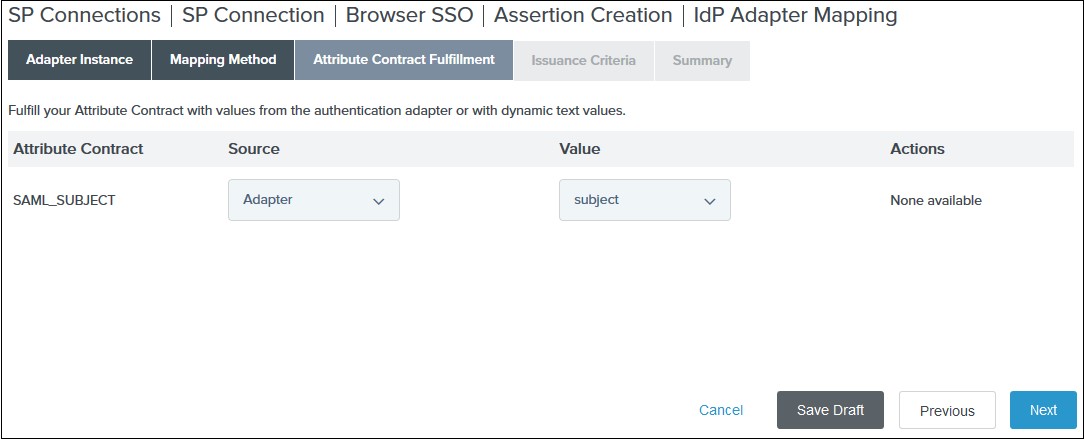

IV. を選択してください アダプターインスタンス をクリックし Next。 アダプターにはユーザーの電子メール アドレスが含まれている必要があります。 V. を選択します。 SAML アサーションではアダプター コントラクト値のみを使用します。 オプション マッピング方法 タブをクリックして Next.

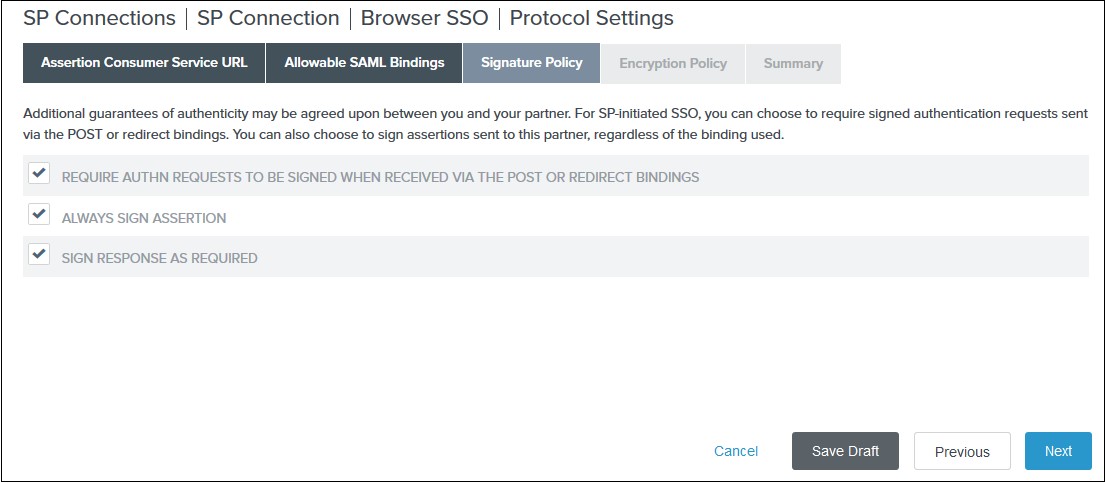

V. を選択します。 SAML アサーションではアダプター コントラクト値のみを使用します。 オプション マッピング方法 タブをクリックして Next. VII. (オプション) 必要な認可条件を選択します。 発行基準 タブをクリックして Next.

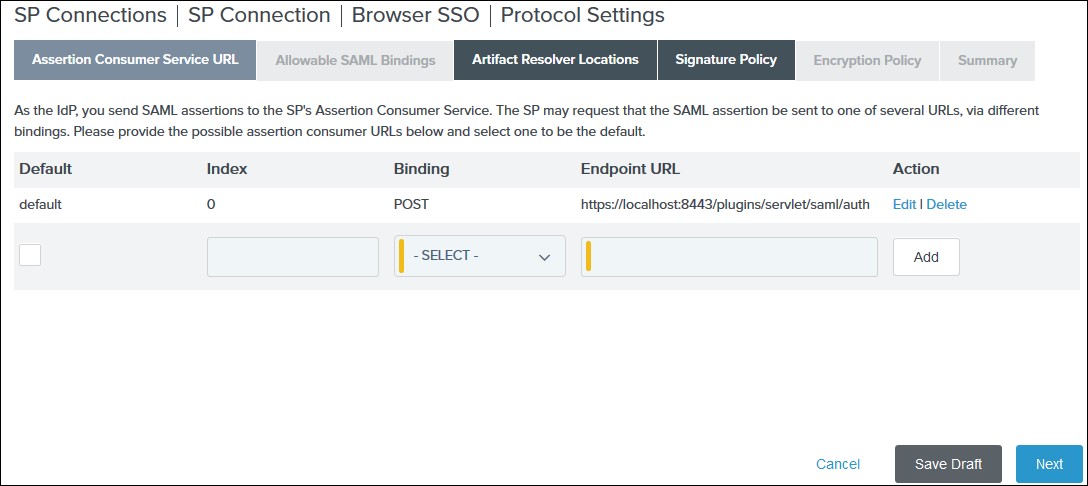

VII. (オプション) 必要な認可条件を選択します。 発行基準 タブをクリックして Next. 2) 選択 POST 許可される SAML バインディング タブをクリックして Next.

2) 選択 POST 許可される SAML バインディング タブをクリックして Next. 4) 上のアサーションに必要な暗号化ポリシーを選択します。 暗号化ポリシー タブをクリックして Next.

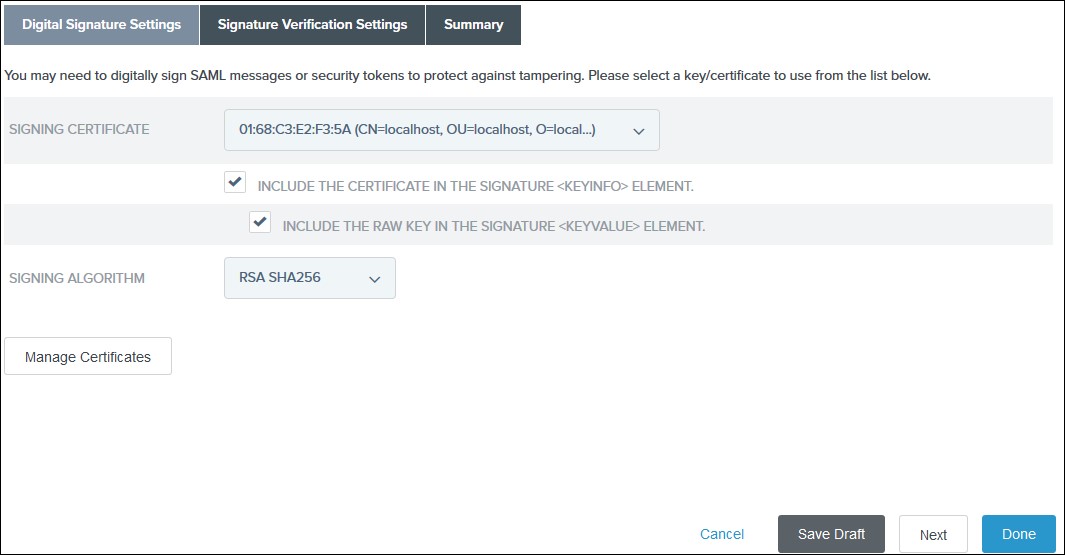

4) 上のアサーションに必要な暗号化ポリシーを選択します。 暗号化ポリシー タブをクリックして Next. 2) クリック クリックします まとめ.

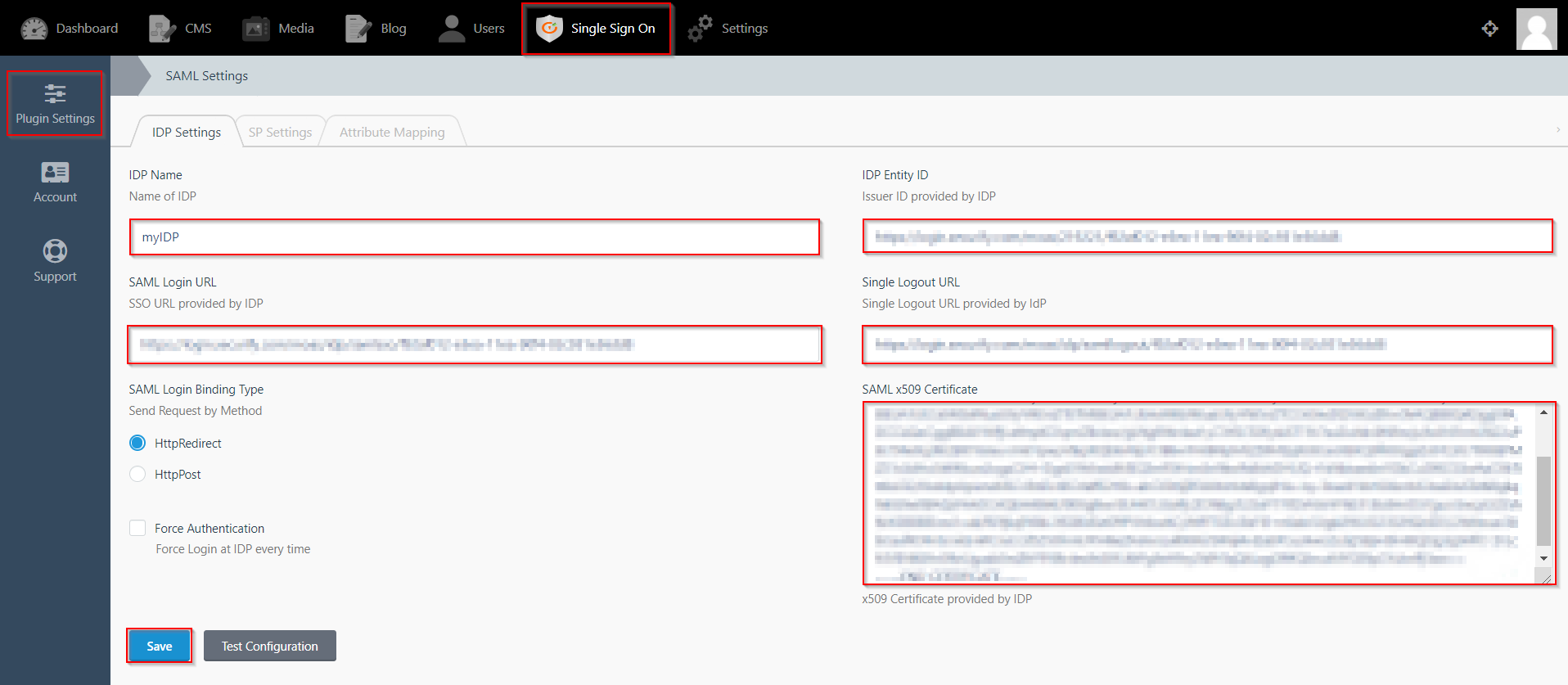

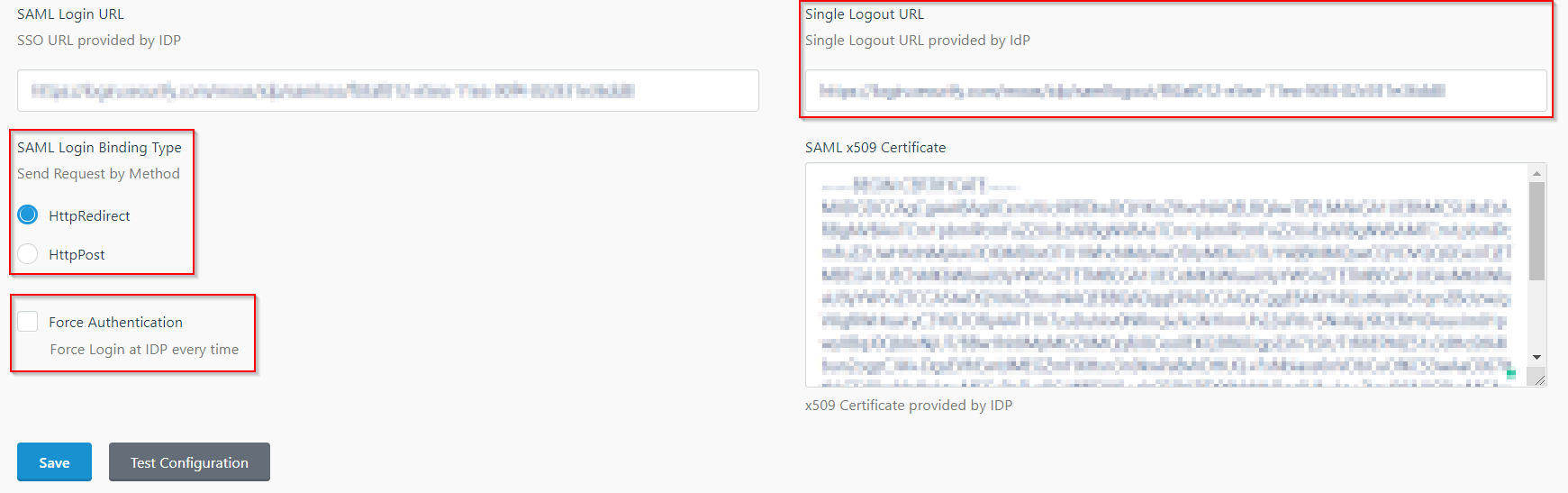

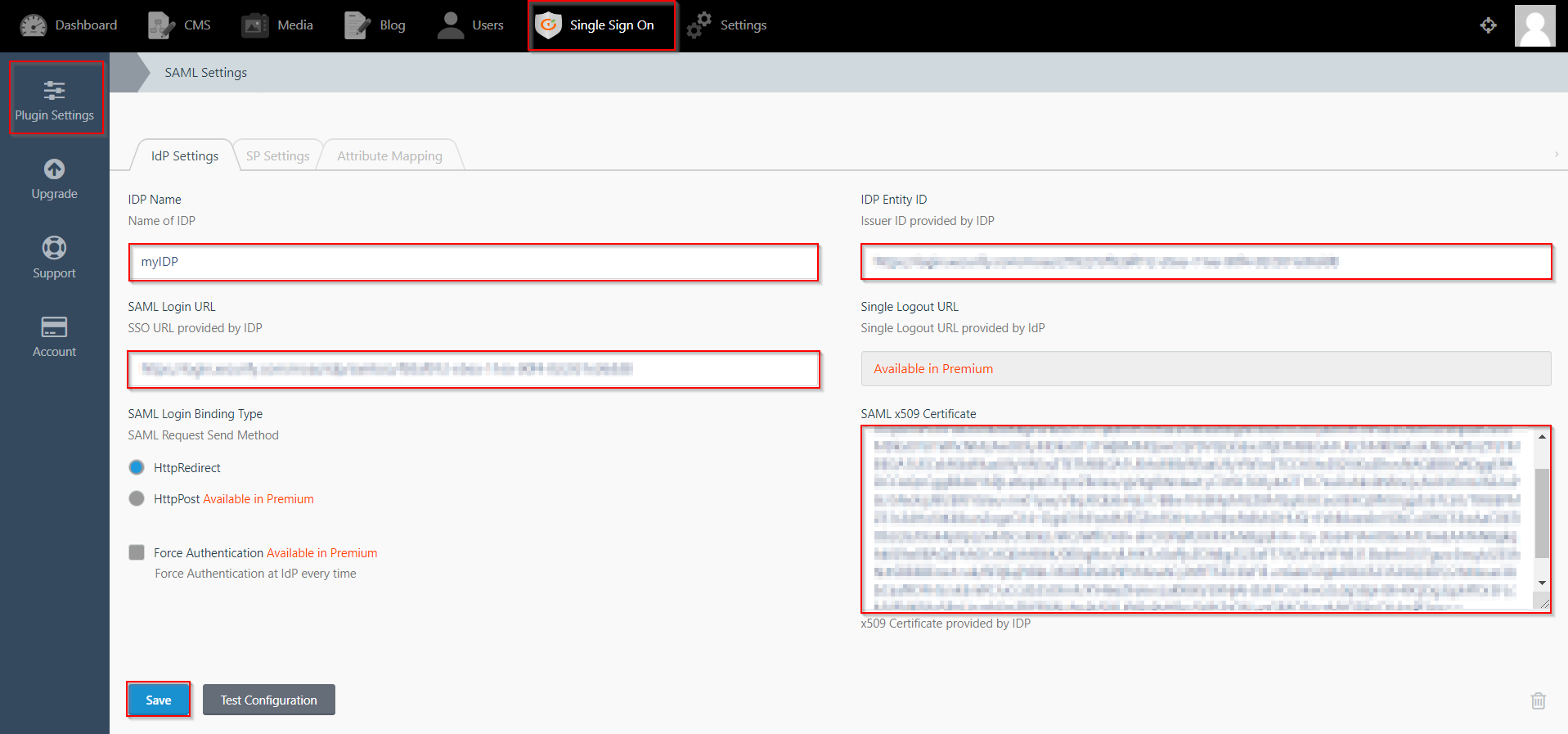

2) クリック クリックします まとめ.| IdP 名: | 私のIDP |

| IdP エンティティ ID: | https://login.xecurify.com/moas/ |

| SAML ログイン URL: | https://login.xecurify.com/moas/idp/samlsso |

| SAML x509 証明書: | IdP によって提供される証明書。 |

| IdP 名: | 私のIDP |

| IdP エンティティ ID: | https://login.xecurify.com/moas/ |

| SAML ログイン URL: | https://login.xecurify.com/moas/idp/samlsso |

| SAML ログアウト URL: | https://login.xecurify.com/moas/idp/samllogout/ |

| SAML x509 証明書: | IdP によって提供される証明書。 |