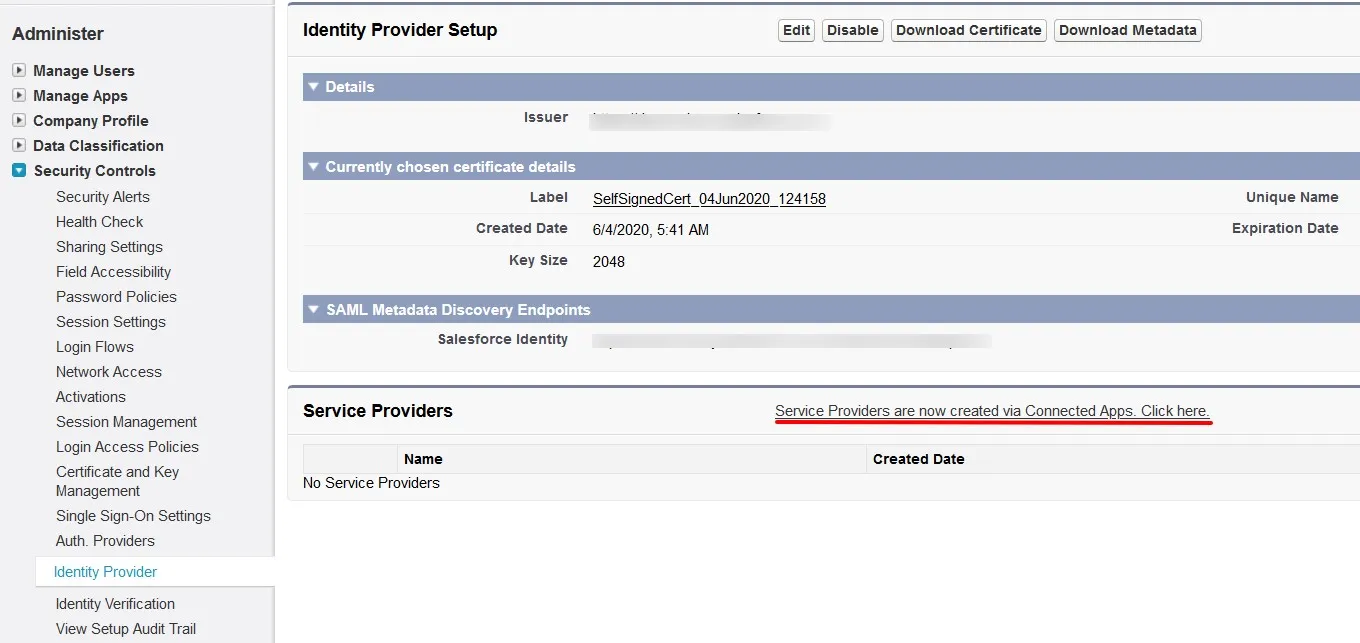

ステップ 1: Salesforce を ID プロバイダーとして設定する

- あなたにログイン Salesforce アカウント。

- 切り替える Salesforce クラシック プロファイルメニューからモードを選択し、 ページで見やすくするために変数を解析したりすることができます。

- 左側のペインから、 セキュリティ管理ID プロバイダー.

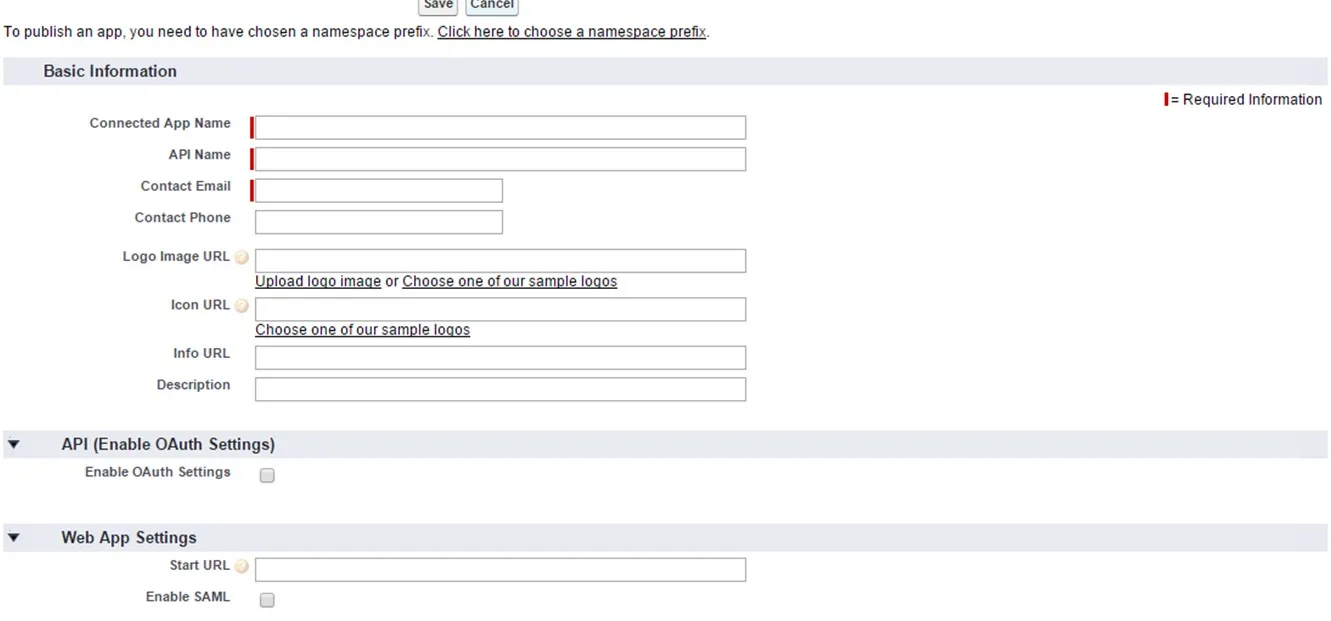

- サービスプロバイダー セクションで、リンクをクリックして作成します サービスプロバイダー 接続されたアプリ.

- 入力します 接続されているアプリ名, API名 & お問い合わせメール.

- 下 ウェブアプリの設定、 SAML を有効にする チェックボックスにチェックを入れて、次の値を入力します。

- 左側のペインで、 管理者 セクション、に行く Appsの管理接続されたアプリ。 作成したアプリをクリックします。

- 対応プロファイル セクションクリック プロファイルの管理 ボタンをクリックし、このアプリを通じてログインするためのアクセスを許可するプロファイルを選択します。

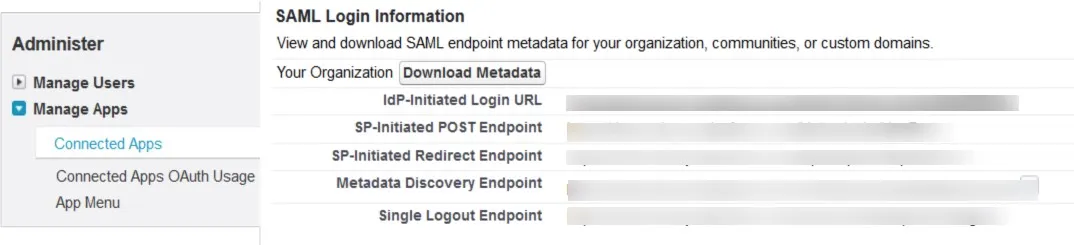

- SAML ログイン情報 メタデータをダウンロード.

- このメタデータは、次のステップで使用できるように保管してください。

| エンティティID | SP-EntityID / 発行元 サービスプロバイダー情報 タブ |

| ACSのURL | ACS (AssertionConsumerService) の URL サービスプロバイダー情報 タブ |

| 科目の種類 | |

| 名前ID形式 | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

ステップ 2: Confluence をサービス プロバイダーとしてセットアップする

次に、miniOrange アドオンを使用して Confluence をサービス プロバイダーとしてセットアップする手順を説明します。

アイデンティティプロバイダーの構成

ステップ 1. アドオンに IDP 設定を追加する

- IDP から提供された情報を使用して、3 つの方法で IdP 設定を構成できます。

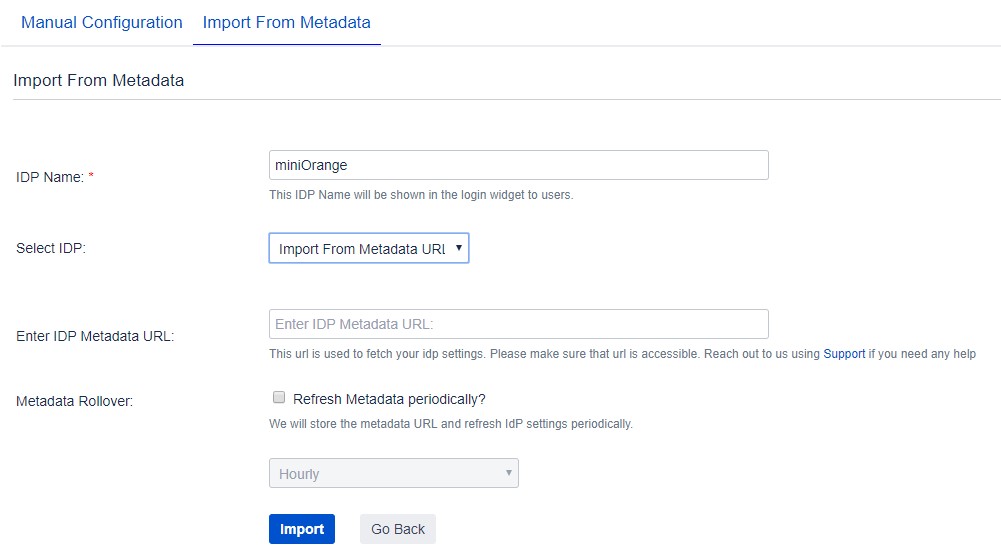

- ソフトウェアの制限をクリック メタデータからインポート in IDPの構成 タブには何も表示されないことに注意してください。

- IDPの選択: メタデータ URL からインポートします。

- メタデータの URL を入力します。

- IDP が定期的に証明書を変更する場合 (例: Azure AD)、次のオプションを選択できます。 メタデータを更新する 定期的に。 選択する 5 minutes 最良の結果を得るために。

- クリック インポート.

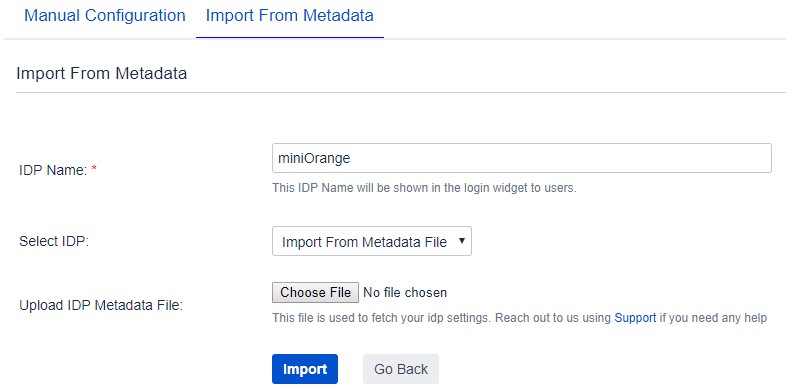

- ソフトウェアの制限をクリック メタデータからインポート in IDPの構成 タブには何も表示されないことに注意してください。

- IDPの選択: メタデータ ファイルからインポートします。

- メタデータ ファイルをアップロードします。

- クリック インポート.

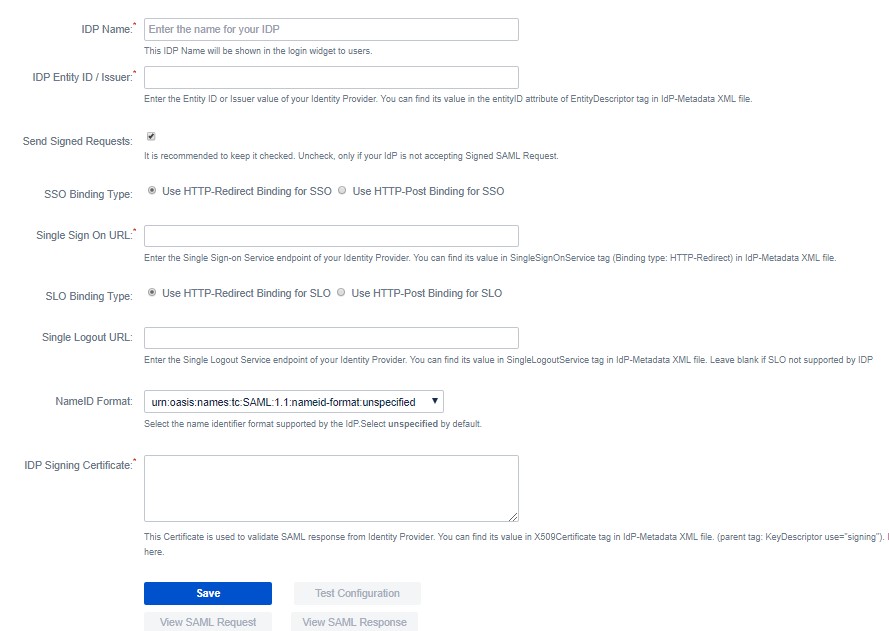

- に行く IDPの構成 タブをクリックして、次の詳細を入力します。

メタデータ URL 別:

メタデータ URL 別:

メタデータ XML ファイルをアップロードすることにより、次のようになります。

メタデータ XML ファイルをアップロードすることにより、次のようになります。

手動構成:

手動構成:

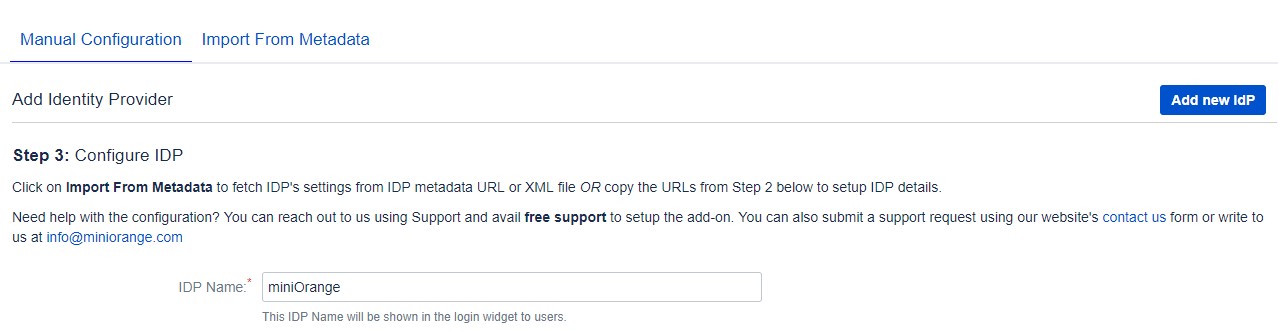

1.IDP名

2. IDPエンティティID

3. シングルサインオン URL

4. 単一のログアウト URL

5.X.509証明書

複数のアイデンティティプロバイダーの構成

ステップ 1: 新しい IdP を追加する

- ソフトウェアの制限をクリック 新しい IdP を追加 ボタンは右上隅にあります。 これら 3 つの方法のいずれかを使用して IdP を構成できます。

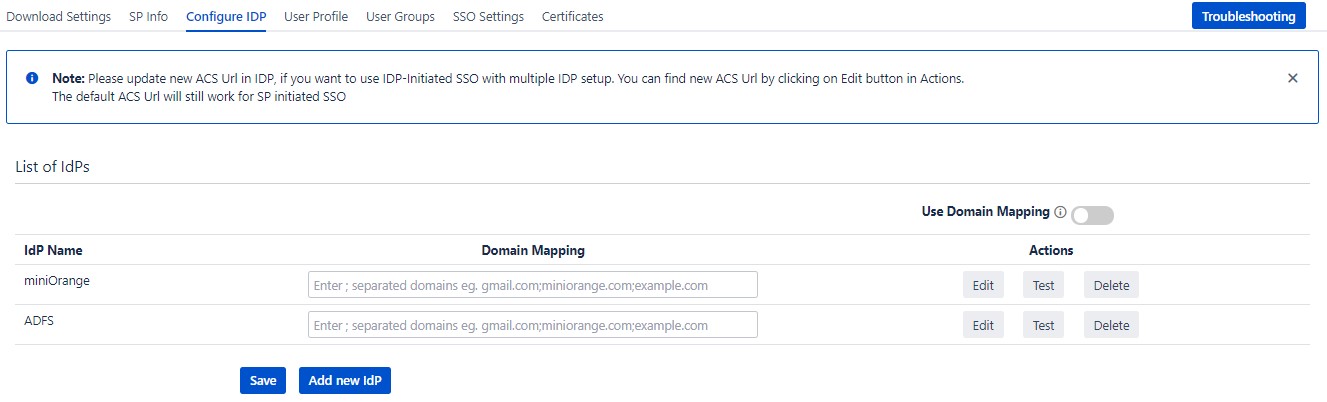

ステップ 2: IdP のリスト

- IdP エンドポイントが正常に構成されたら、すべての IdP のリストが表示されます。

- 次を使用してメタデータ エンドポイントを編集できます。 編集 オプションを選択します。

- ソフトウェアの制限をクリック ホイール試乗 IdP 応答を確認します。 IdP で構成した一連の属性でテストが成功したことが示されています。 テストが成功したら、シングル サインオンを実行できます。

- 次を使用してリストから IdP を削除できます。 削除 オプションを選択します。

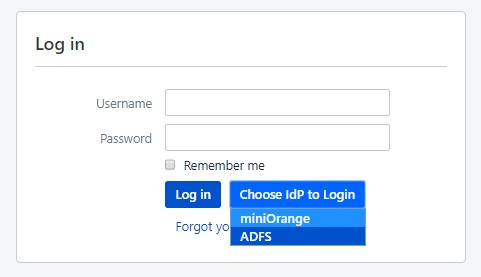

ステップ 3: シングルサインオン

- リストから IdP を選択します。 選択した IdP ログイン ページにリダイレクトされます。

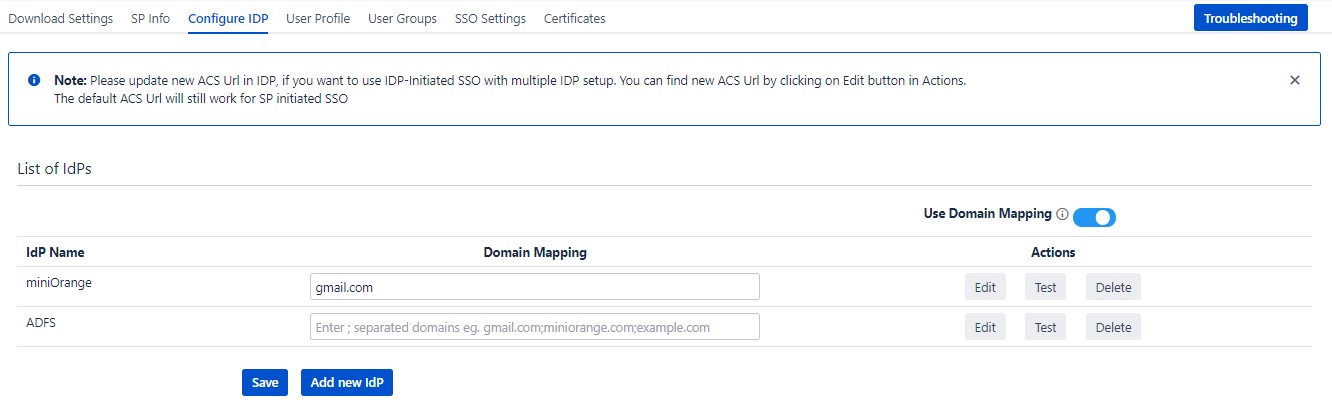

ステップ 4 : ドメインのマッピング

- を使用してドメイン マッピングを有効にします ドメインマッピングを使用する オプションを選択します。

- IdP ドメイン名を入力します。 注: この機能を使用するには、リストにあるすべての IDP のドメイン名を構成する必要があります。

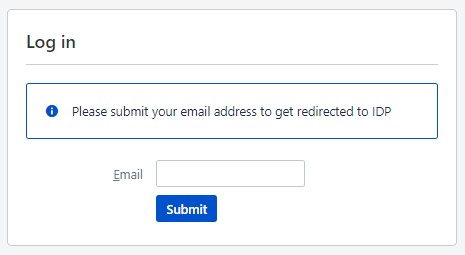

ステップ 5: ドメイン マッピングを使用したシングル サインオン

- ユーザーのメールアドレスを入力します。 ドメイン名と構成されたドメインが一致するかどうかを確認し、一致する場合は、それぞれの ID プロバイダーのログイン ページにリダイレクトします。

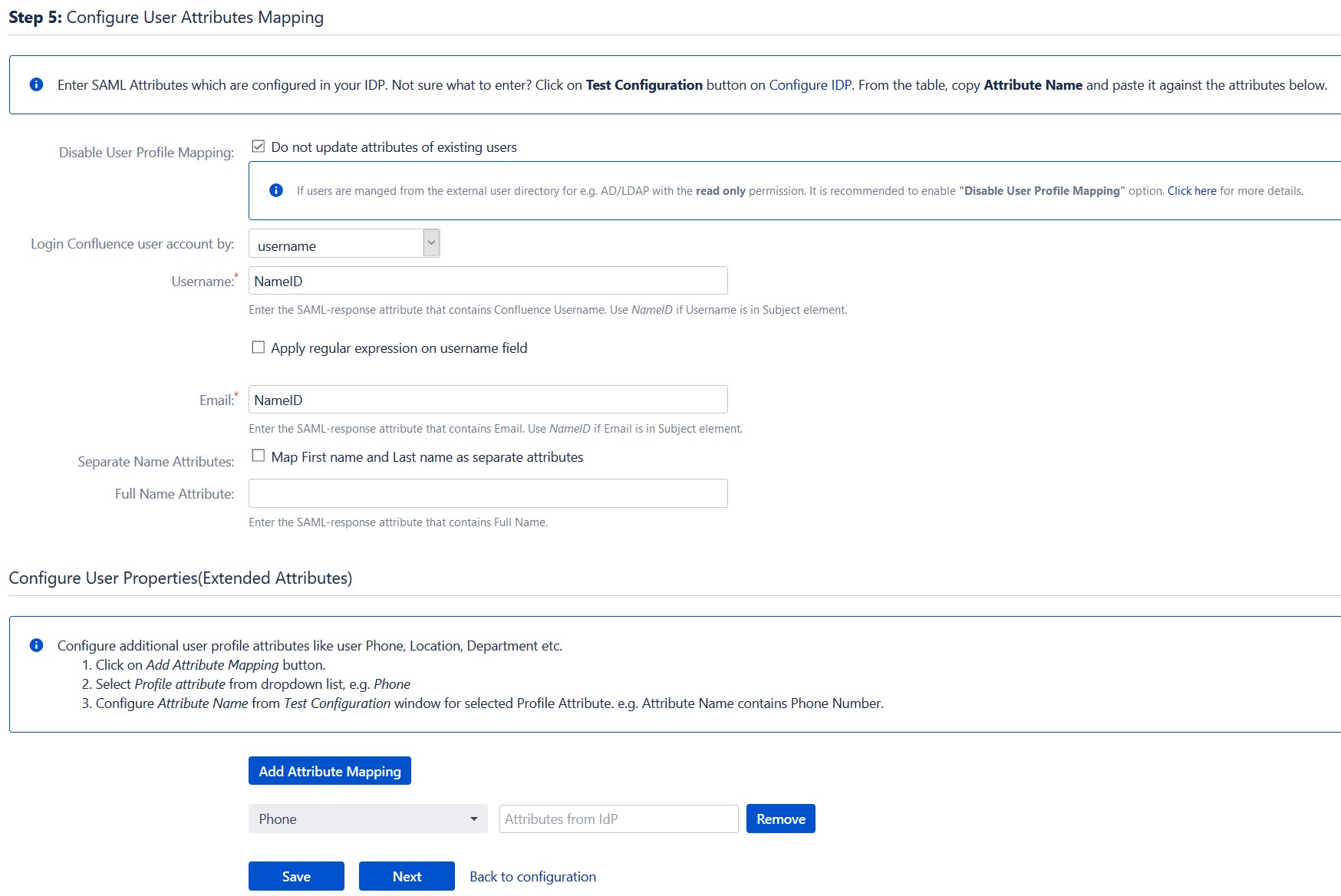

ステップ 3: Confluence ユーザー プロファイル属性を設定する

-

Confluence のユーザー プロファイル属性を設定します。 ユーザーが読み取り専用のディレクトリに保存されている場合は、チェックしてください。 ユーザープロファイルマッピングを無効にする [ユーザー プロファイル] タブで、次の手順に従います。 ユーザーのマッチング。

- に行く IDPの構成 タブ。 下にスクロールしてクリックします テスト構成.

- IDP から Confluence に返されたすべての値が表に表示されます。 名、姓、電子メール、またはユーザー名の値が表示されない場合は、IDP でこの情報を返すために必要な設定を行ってください。

- テスト構成にすべての値が表示されたら、ウィンドウを開いたままにして、次のページに移動します。 ユーザープロファイル タブには何も表示されないことに注意してください。

- このタブでは、属性の名前と一致する値を入力します。 たとえば、[テスト構成] ウィンドウの属性名が NameID の場合、ユーザー名に対して NameID を入力します。

- ユーザーに登録を許可する場合は、ユーザー名と電子メールの両方を設定する必要があります。 既存のユーザーにログインのみを許可したい場合は、Confluence でユーザーを照合するために使用する属性を構成します。

- に行く ユーザープロファイル タブ

- ログイン用のユーザー名または電子メールを選択/Confluence ユーザー アカウントを検索します

- ユーザー名または電子メールに対応する IDP の属性名を入力します。 正しい属性の検索。

a. 正しい属性を見つける

b. プロファイル属性の設定

c. ユーザーのマッチング

ユーザーが Confluence にログインすると、IDP から受信したユーザーのデータ/属性の XNUMX つが、Confluence でのユーザーの検索に使用されます。 これは、Confluence でユーザーを検出し、そのユーザーを同じアカウントにログインするために使用されます。

ステップ 4: ユーザーにグループを割り当てる

-

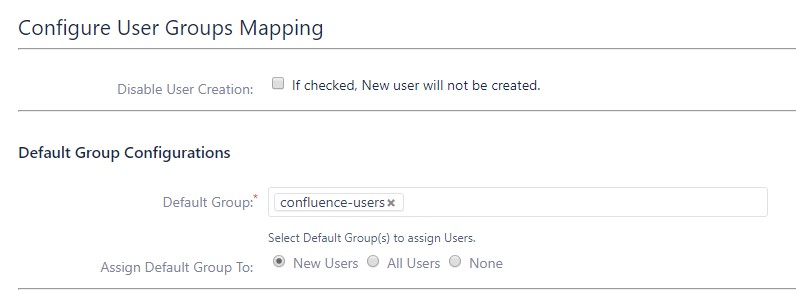

Confluence のユーザー グループ属性を設定します。 ユーザーが次のディレクトリに保存されている場合、 読み取り専用、 チェックしてください グループマッピングを無効にする [ユーザー グループ] タブで、デフォルト グループの設定に進みます。

- ユーザーの デフォルトグループ タブ内 ユーザーグループ。 グループがマッピングされていない場合、ユーザーはデフォルトでこのグループに追加されます。

- デフォルトのグループを有効にできます。 すべてのユーザー or 新規ユーザー オプションを使用して選択します。 なし SSO ユーザーにデフォルトのグループを割り当てたくない場合。 オプションの使用 デフォルトグループを有効にする.

- ユーザー プロファイル属性の属性名を見つけたのと同じように、グループ属性も見つけます。

- に行く IDPの構成 タブ。 下にスクロールしてクリックします テスト構成.

- IDP から Confluence に返されたすべての値が表に表示されます。 グループの値が表示されない場合は、IDP でグループ名を返すために必要な設定を行ってください。

- テスト構成にすべての値が表示されたら、ウィンドウを開いたままにして、次のページに移動します。 ユーザーグループ タブには何も表示されないことに注意してください。

- グループに対する属性名を入力してください グループ属性.

- チェック グループマッピングを無効にする 既存のユーザーのグループを更新したくない場合は、このオプションを使用します。

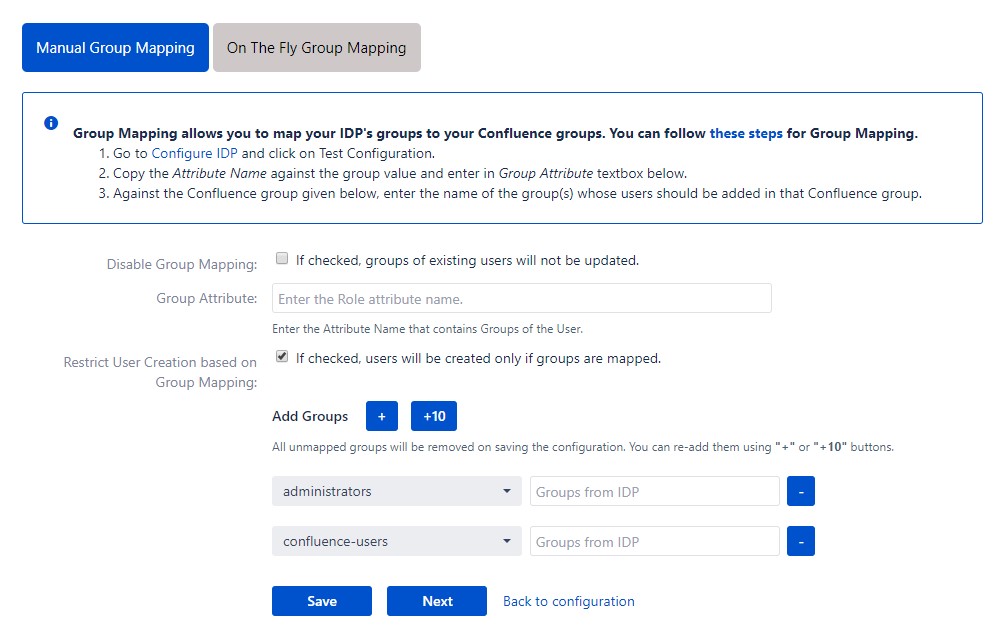

- 手動グループマッピング: Confluence のグループの名前が IDP の対応するグループと異なる場合は、手動グループ マッピングを使用する必要があります。

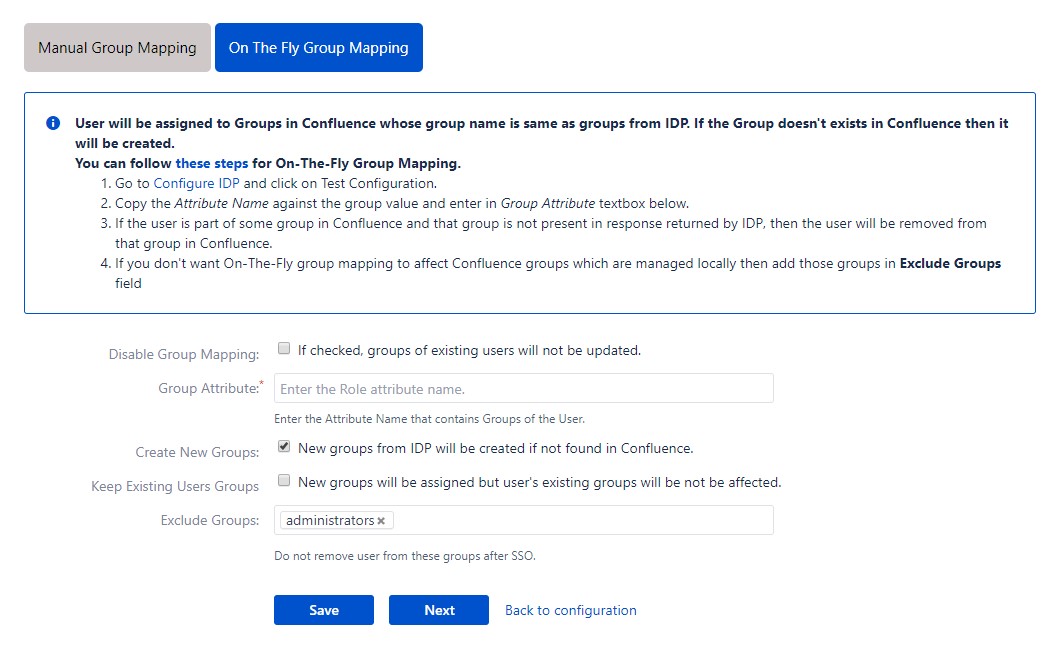

- オンザフライグループマッピング: Confluence と IDP のグループ名が同じ場合は、On-The-Fly グループ マッピングを使用する必要があります。

a. デフォルトグループの設定

b. グループ属性の検索

c. グループマッピング

グループ マッピングは次の XNUMX つの方法で実行できます。I. 手動グループマッピング

- チェック グループ マッピングに基づいてユーザーの作成を制限する ユーザーの IDP グループの少なくとも XNUMX つがアプリケーション内のグループにマップされている場合にのみ、新しいユーザーを作成する場合は、このオプションを使用します。

- マッピングするには、まず Confluence に存在するすべてのグループをリストするドロップダウンから Confluence グループを選択し、横のテキスト ボックスにマッピングする IDP グループの名前を入力します。

- たとえば、IDP の「dev」グループ内のすべてのユーザーを confluence-users に追加する場合は、ドロップダウンから confluence-users を選択し、confluence-users に対して「dev」と入力する必要があります。

- 「+1」 & 「+10」 追加のマッピング フィールドを追加するボタン。

- 「-」 各マッピングの横にある ボタンをクリックして、そのマッピングを削除します。

II. オンザフライグループマッピング

- チェック 新しいグループの作成 Confluence で見つからない場合に IDP から新しいグループを作成する場合のオプション。

- ユーザーが Confluence のグループに属しており、そのグループが IDP から返された SAML 応答に存在しない場合、ユーザーは Confluence のそのグループから削除されます。

- On-The-Fly グループ マッピングがローカルで管理されている Confluence グループに影響を与えたくない場合は、それらのグループを グループの除外 フィールド。

ステップ 5: SSO 設定

-

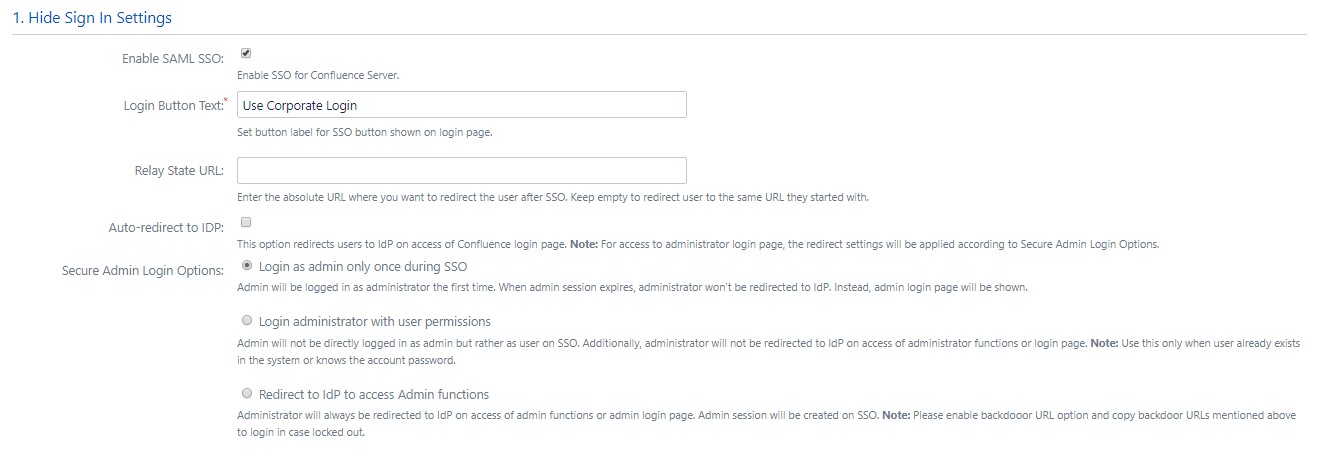

の設定 サインイン設定 シングル サインオンのユーザー エクスペリエンスを定義するタブ

- を使用してログインページのボタンのボタンテキストを設定します ログインボタンのテキスト

- ログイン後のリダイレクト URL を設定する リレー状態。 ユーザーが開始したページと同じページに戻るには、これを空のままにしておきます

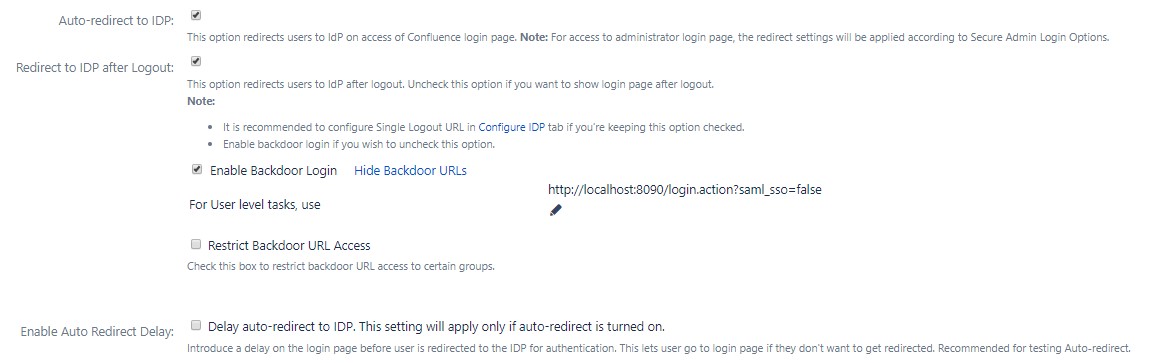

- 有効にします IDP への自動リダイレクト ユーザーが IDP を使用してのみログインできるようにする場合。 緊急時にバックドアを有効にする

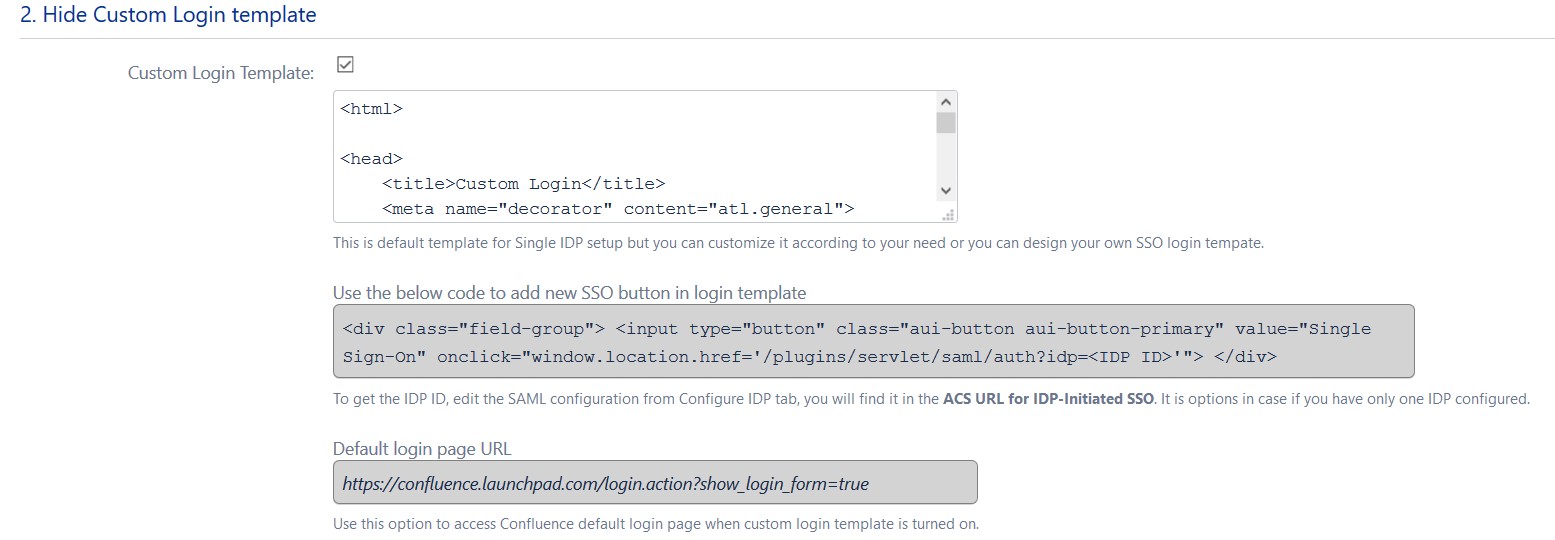

- ユーザーを Confluence のデフォルトのログイン ページではなくカスタム ログイン ページにリダイレクトするようにカスタム ログイン テンプレートを設定します。 IDP への自動リダイレクトが有効になっている場合、これは機能しません。

- 緊急の場合に備えて、デフォルトのログイン ページの URL をコピーすることを忘れないでください。

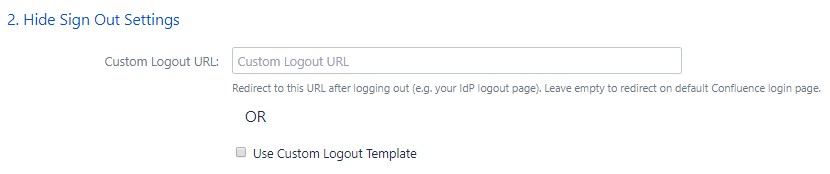

- カスタム ログアウト URL を入力して、ユーザーを事前定義されたログアウト ページにリダイレクトします。

- カスタム ログアウト テンプレートを設定して、ログアウト時にユーザーにカスタム ログアウト ページを表示する

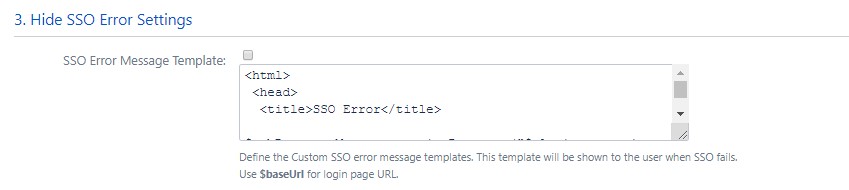

- ユーザーをログイン ページではなくカスタム エラー ページにリダイレクトするようにエラー テンプレートを設定します。 IDP への自動リダイレクトが有効になっている場合は、これを使用します。

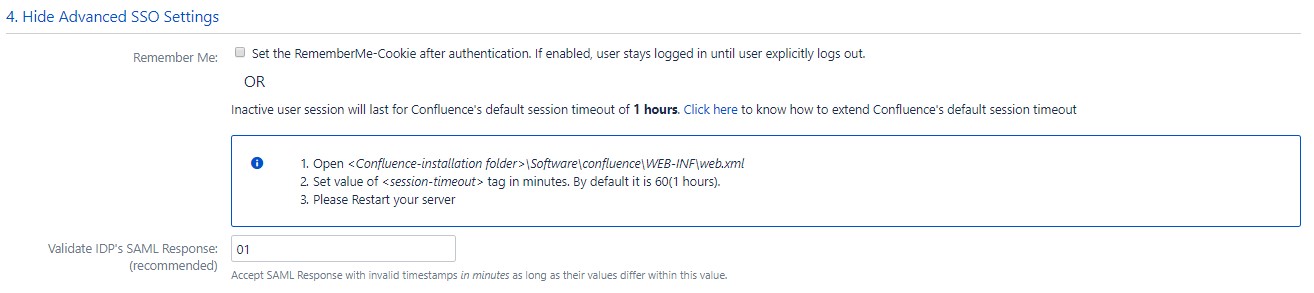

- ユーザー名を保存する: 有効にすると、ユーザーは明示的にログアウトするまでログインしたままになります。

- 次の手順を使用して、Confluence のデフォルトのセッション タイムアウトを延長できます。 デフォルトでは 60 分に設定されています。

- IDP の SAML 応答を検証する: Confluence サーバーの時間が IDP の時間と同期していない場合は、ここで時差 (分単位) を設定します。

a. サインイン設定

b. カスタムログインテンプレート

c. サインアウト設定

d. SSOエラー設定

e. 高度な設定