Sökresultat :

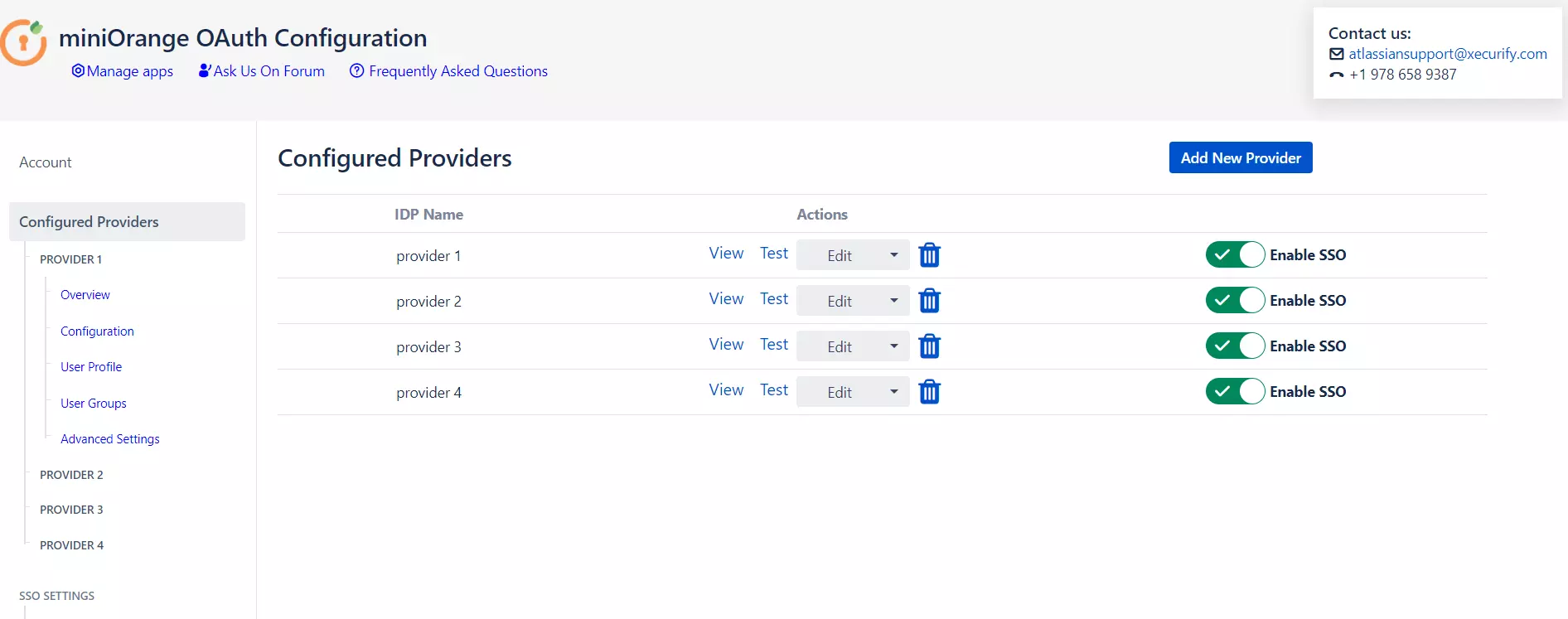

×Crowd OAuth/OIDC-appen ger möjlighet att aktivera OAuth/OIDC Single Sign-On för JIRA, Confluence, Bitbucket, Bamboo, Fisheye och andra anslutna applikationer från alla OAuth/OpenID-identitetsleverantörer. Här kommer vi att gå igenom en guide för att konfigurera SSO mellan Crowd och Identity Provider. I slutet av den här guiden bör dina IdP-användare kunna logga in och registrera sig på Crowd Software.

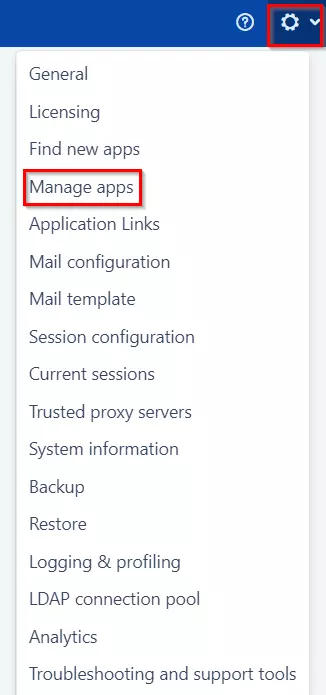

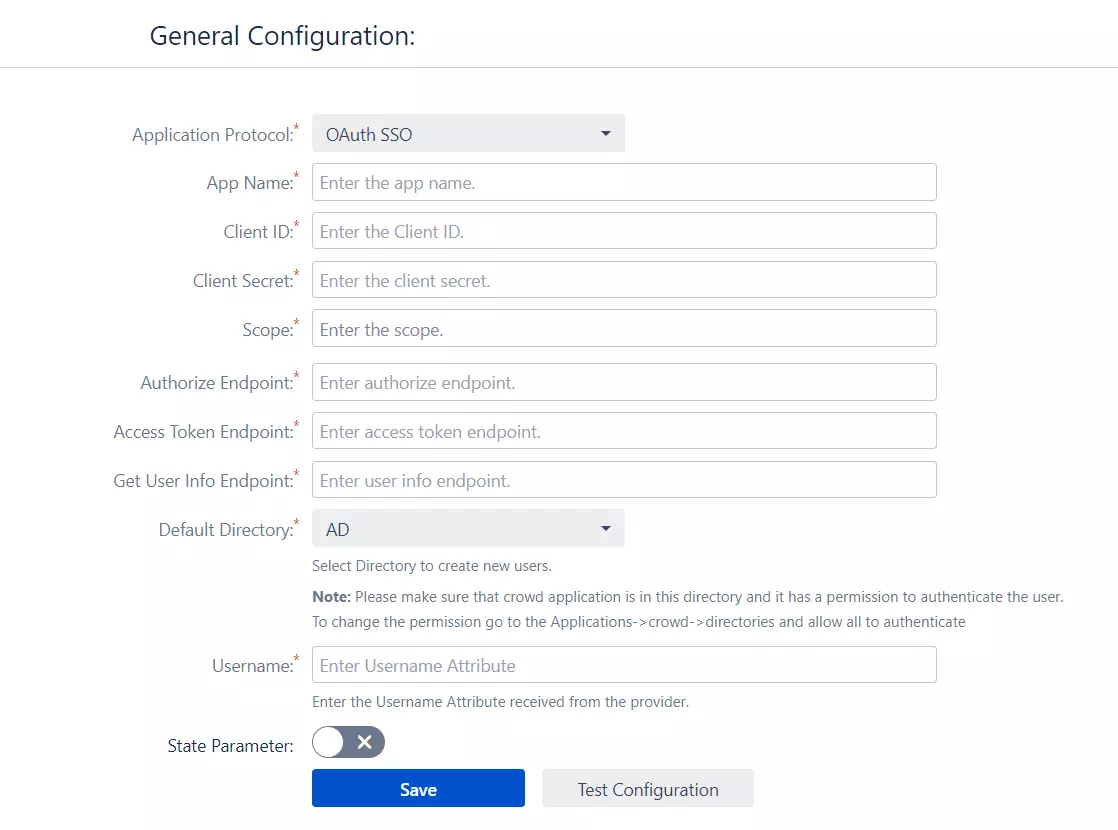

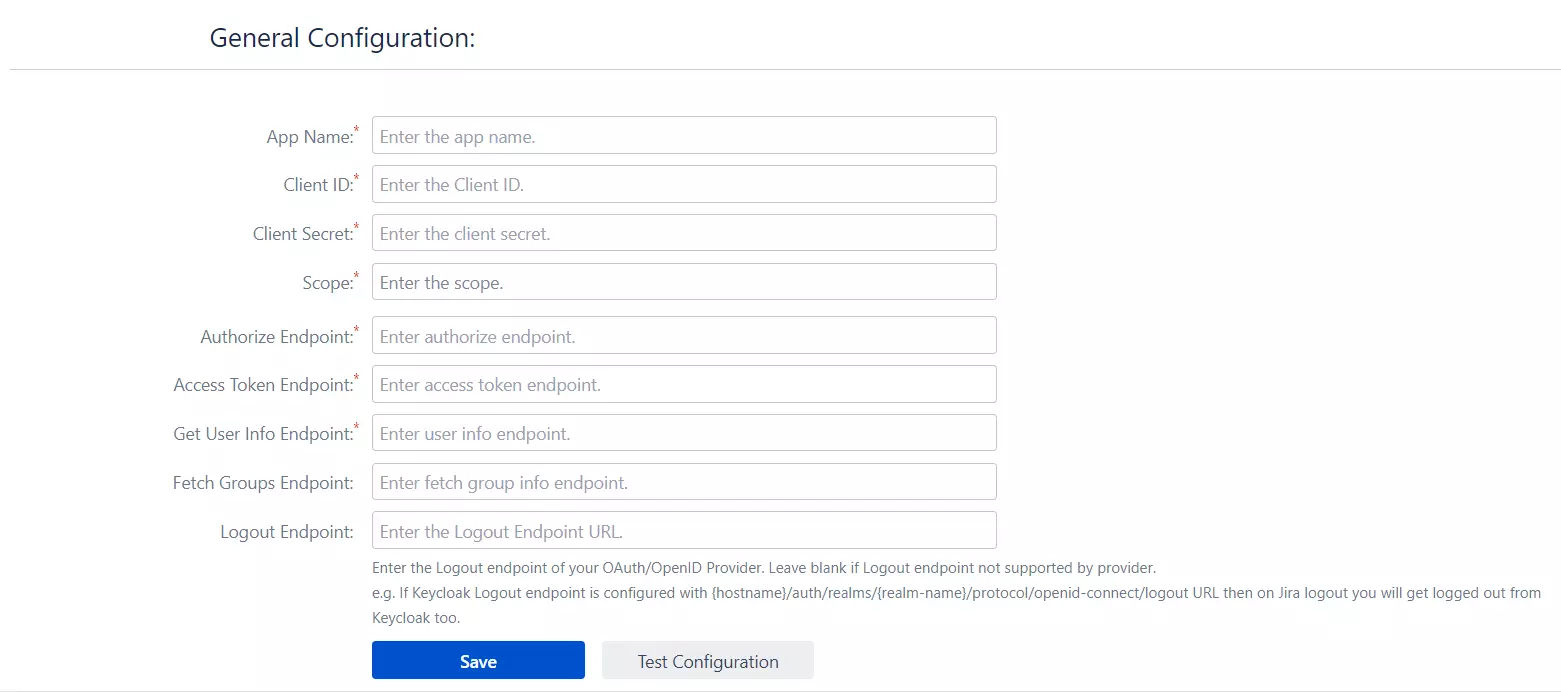

För att konfigurera din identitetsleverantörsintegration med Crowd OAuth/OIDC SSO behöver du följande artiklar:

| endpoints | Använda |

|---|---|

| kund-ID | Identifiera applikationen. |

| Klienthemlighet | Autentisera auktoriseringsservern. |

| Omfattning | Begränsa ett programs åtkomst till en användares konto. |

| Auktoriseringsslutpunkt | Identifiera en användare eller skaffa en behörighetskod. |

| Åtkomst Token Endpoint | Tillåter en app att få åtkomst till ett API. |

| Användarinfo Endpoint | Få åtkomst till användarprofilinformationen. |

| Gruppslutpunkt (valfritt) | Hämta grupper av en användare. |

Gratis plugin:

Gratis plugin:

Premium plugin:

Premium plugin:

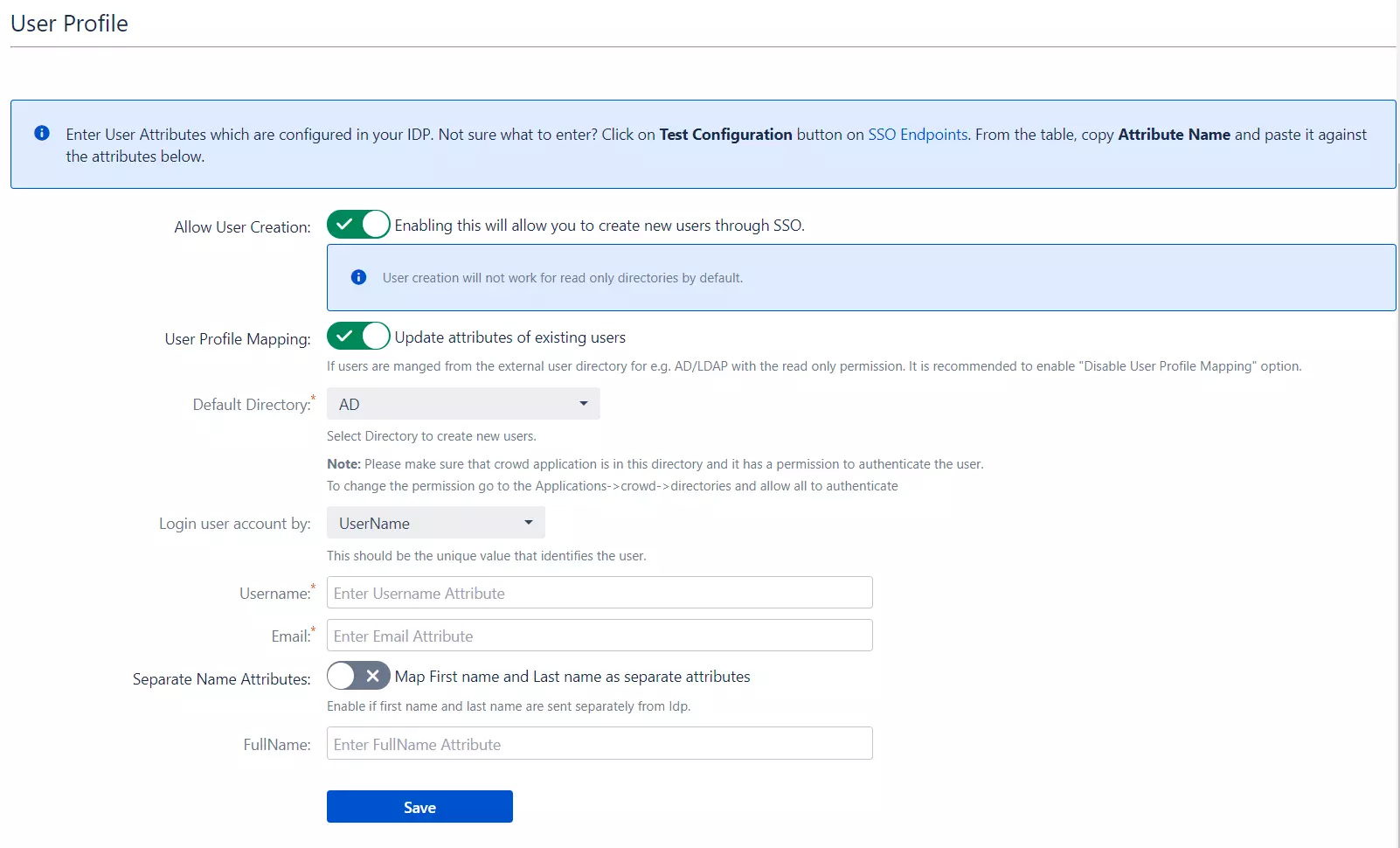

När användaren loggar in på Crowd används en av användarens data/attribut som kommer in från OAuth/OpenID-leverantören för att söka efter användaren i Crowd. Detta används för att identifiera användaren i Crowd och logga in användaren på samma konto.

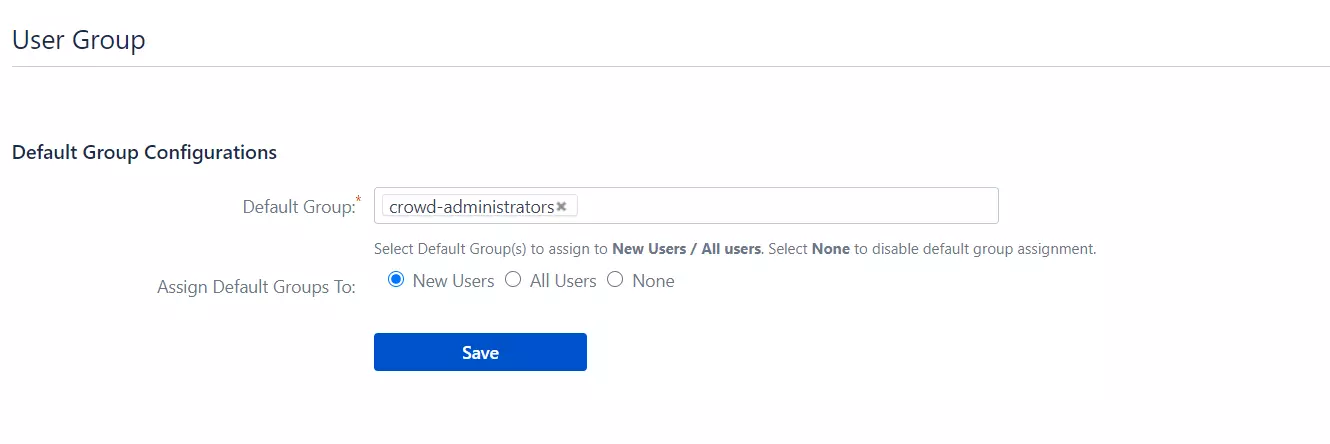

Ställer in standardgrupp

Ställer in standardgrupp

Om du letar efter något som du inte kan hitta, vänligen skicka ett mejl till oss info@xecurify.com