Sökresultat :

×Jira OAuth/OpenID-appen ger möjlighet att aktivera OAuth/OpenID Single Sign On för Jira Software och Jira Service Desk. Jira Software och Jira Service Desk är kompatibla med alla OAuth/OpenID-leverantörer. Här kommer vi att gå igenom en guide för att konfigurera SSO mellan Jira och din OAuth/OpenID-leverantör. I slutet av den här guiden bör användare från din OAuth/OpenID-leverantör kunna logga in och registrera sig på Jira Software and Service Desk.

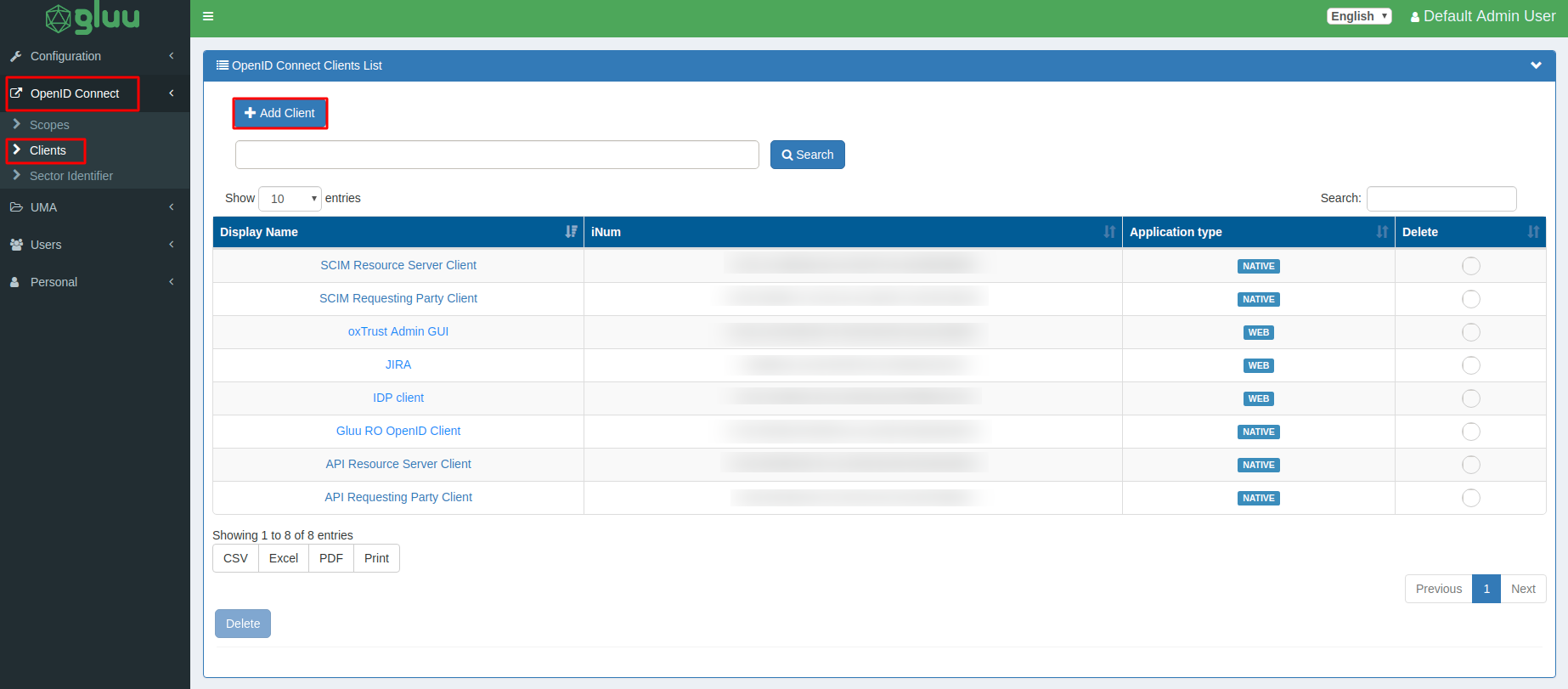

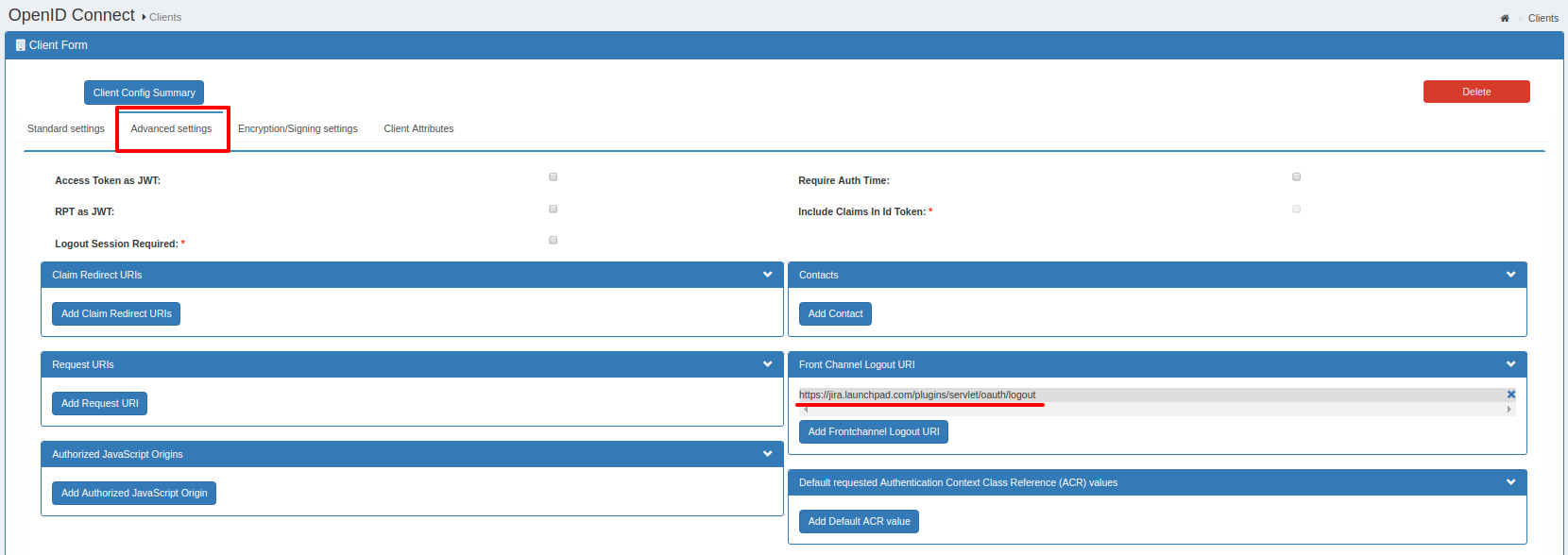

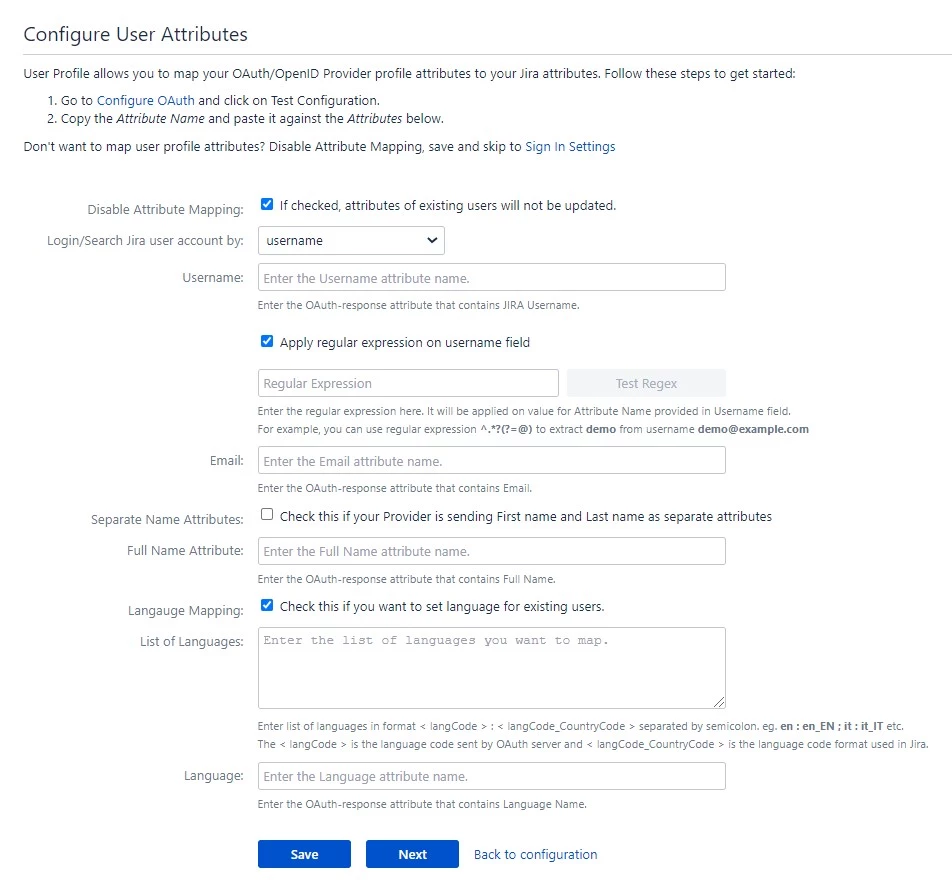

För att integrera din OAuth/OpenID-leverantör med Jira behöver du följande artiklar:

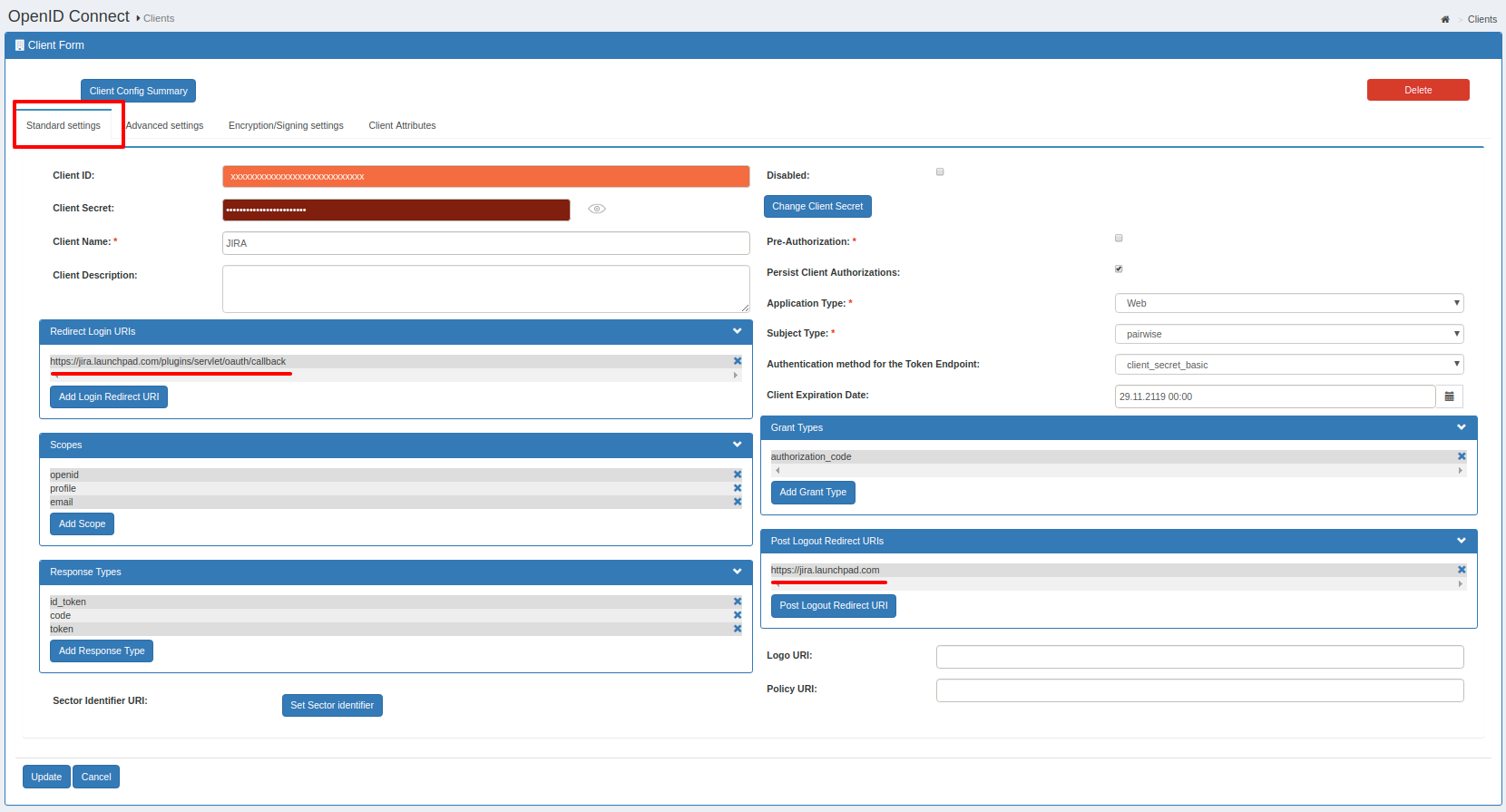

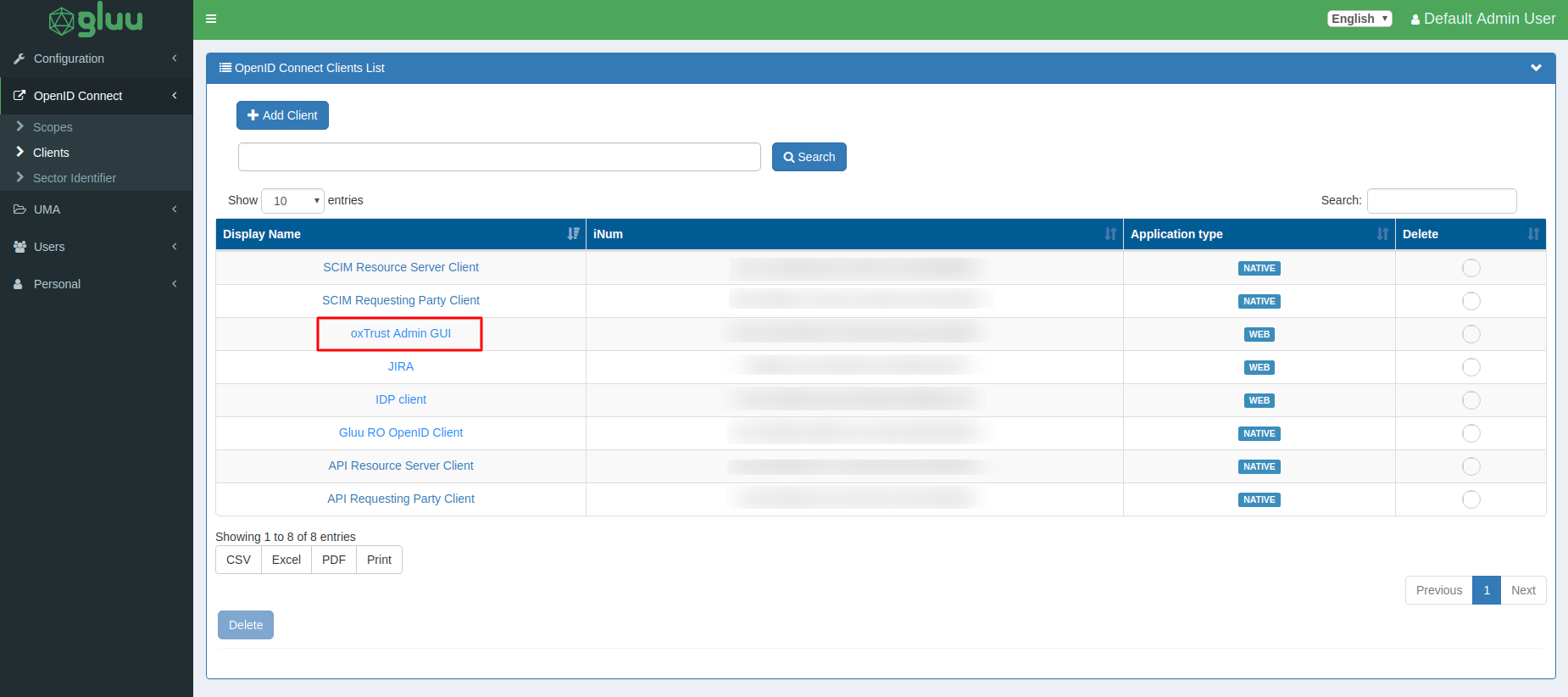

| Kundnamn: | Ange klientapplikationens namn t.ex. JIRA |

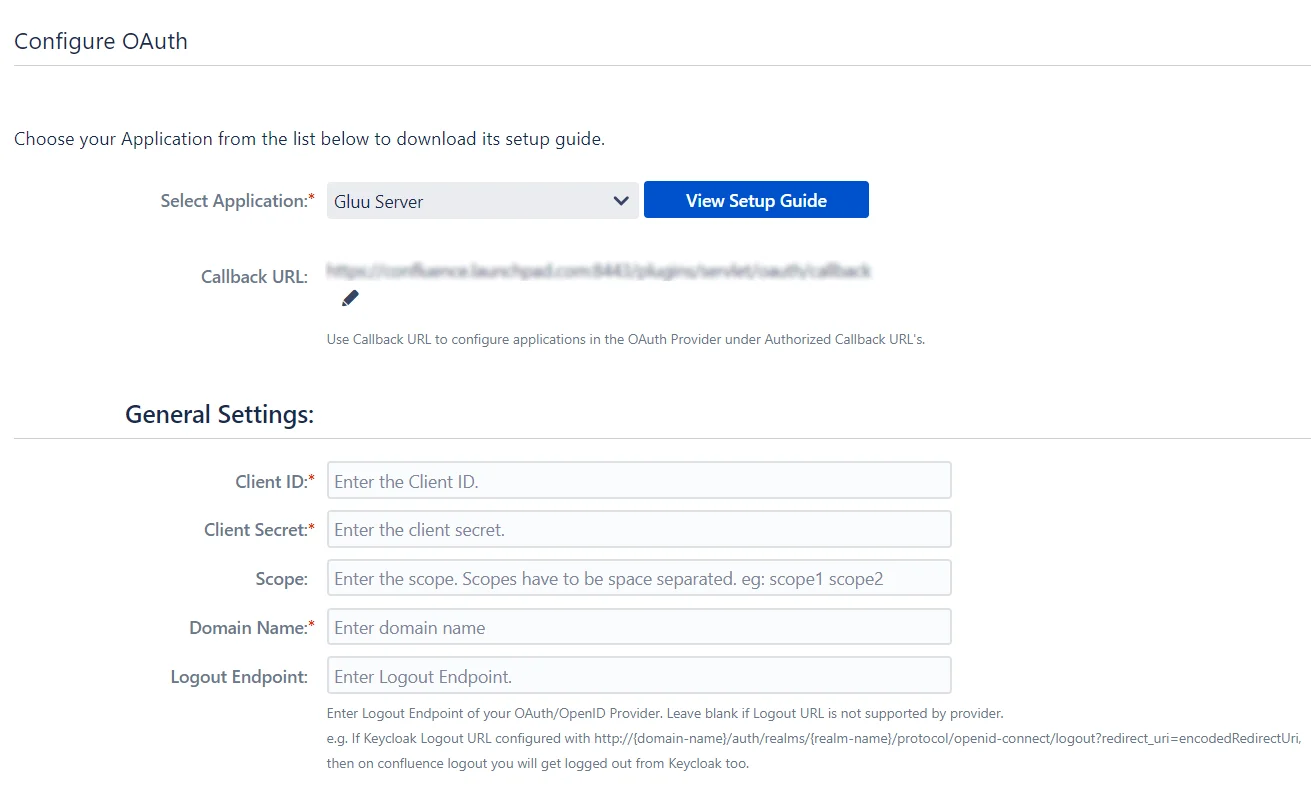

| Autentiseringsmetod för Token Endpoint: | Välj client_secret_post från listan. |

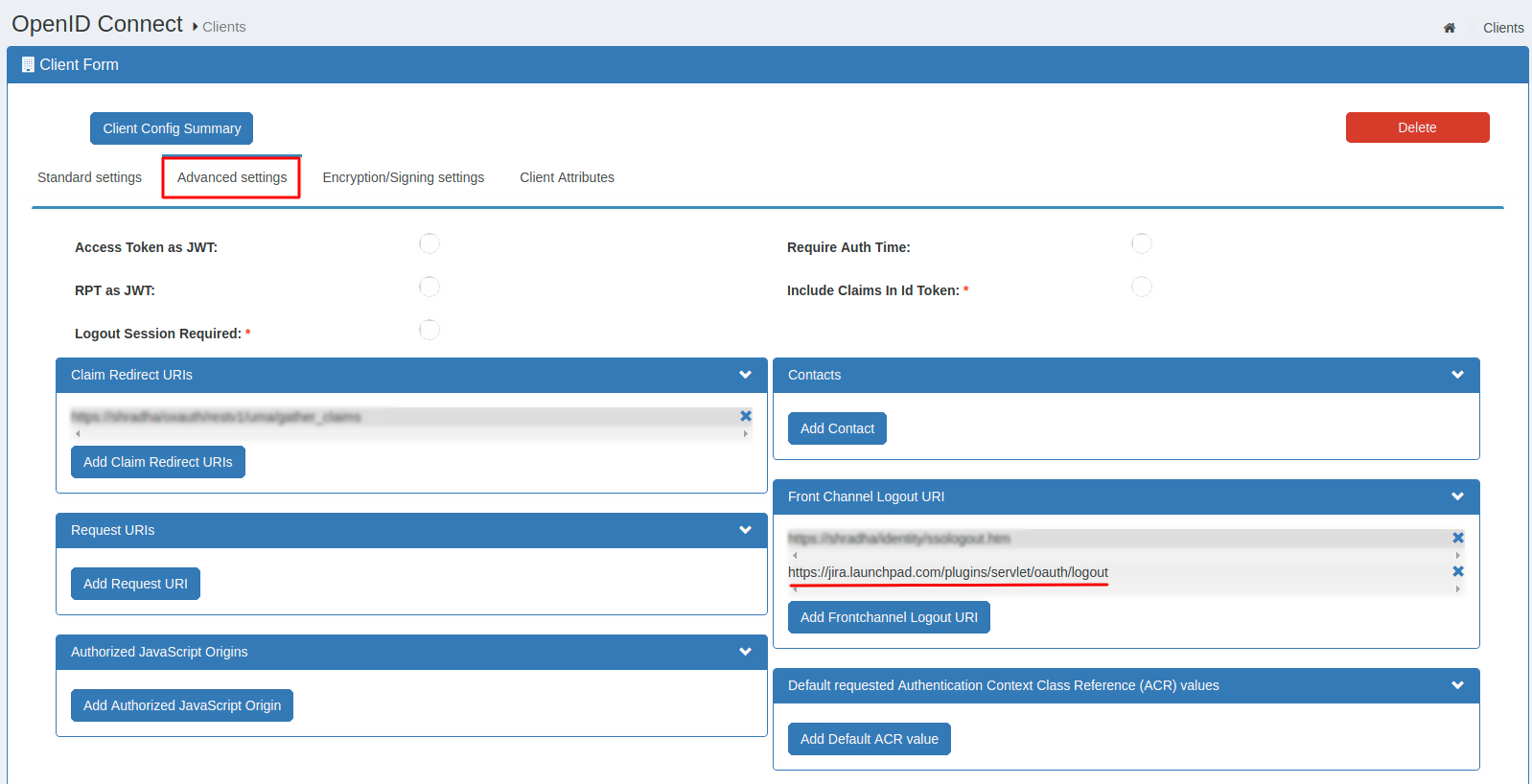

| Omdirigera inloggnings-URI: | Ange Callback URL som tillhandahålls i plugin-programmet under Konfigurera OAuth fliken. t.ex /plugins/servlet/oauth/återuppringning |

| omfattningar: | Välja openid, profil och e-mail från listan. |

| Svarstyp: | Välja kod, token och id_token. |

| Bidragstyp: | Välja Behörighetskod från listan. |

| Omdirigerings-URI:er efter utloggning: | Ange URL dit du vill omdirigera efter utloggning. t.ex. JIRA Base URL. |

Om du letar efter något som du inte kan hitta, vänligen skicka ett mejl till oss info@xecurify.com