JIRA tillhandahåller REST API:er för att utföra ett antal operationer såsom Skapa problem, Ta bort problem, Lägg till kommentar, Skapa utrymme, etc. Det stöder dock bara två autentiseringsmetoder för REST API:er:

- Grundläggande autentisering

- Använder JIRA som OAuth 1.0-leverantör

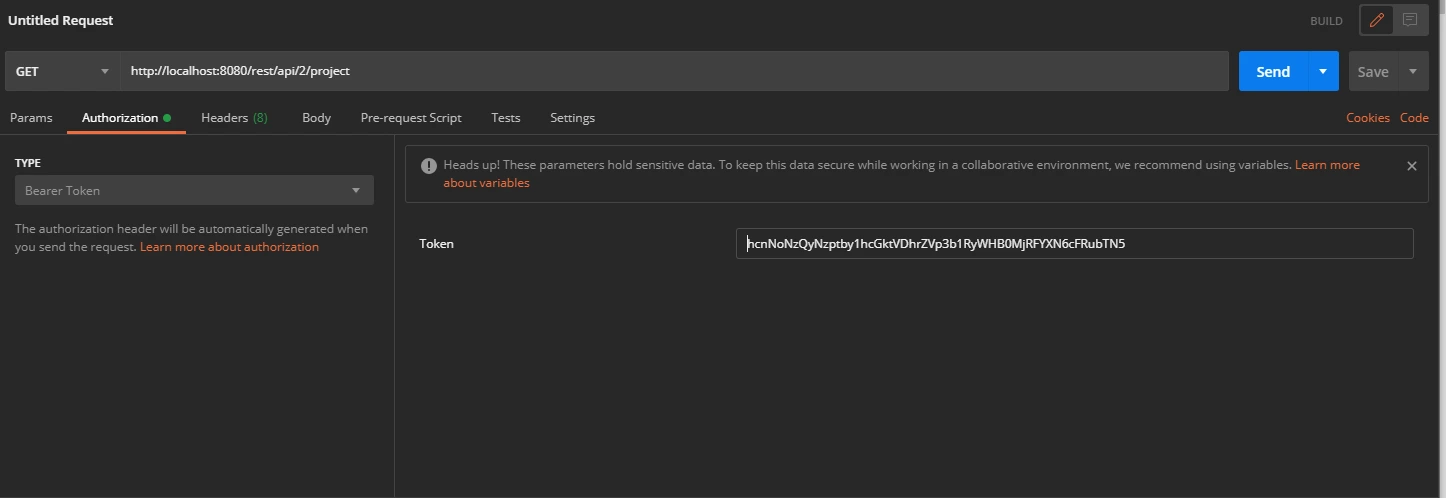

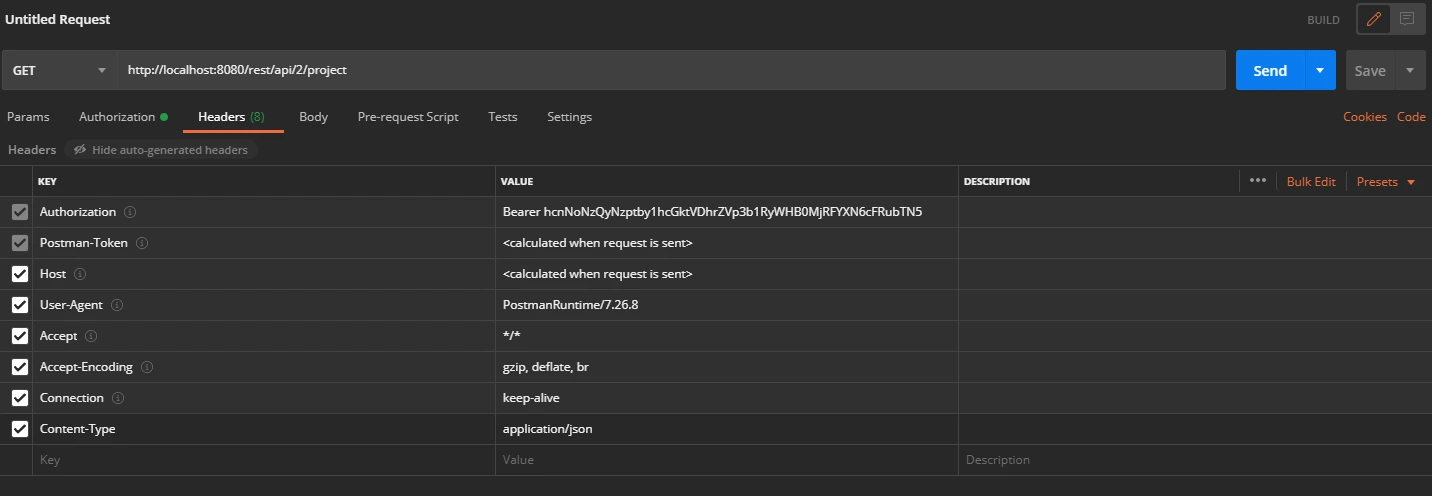

REST API Authentication-plugin för JIRA låter dig använda vilken tredjeparts OAuth 2.0-leverantör/OpenID-anslutning som helst för att autentisera REST-API:er. Här kommer vi att gå igenom en guide för att konfigurera ADFS som leverantör.

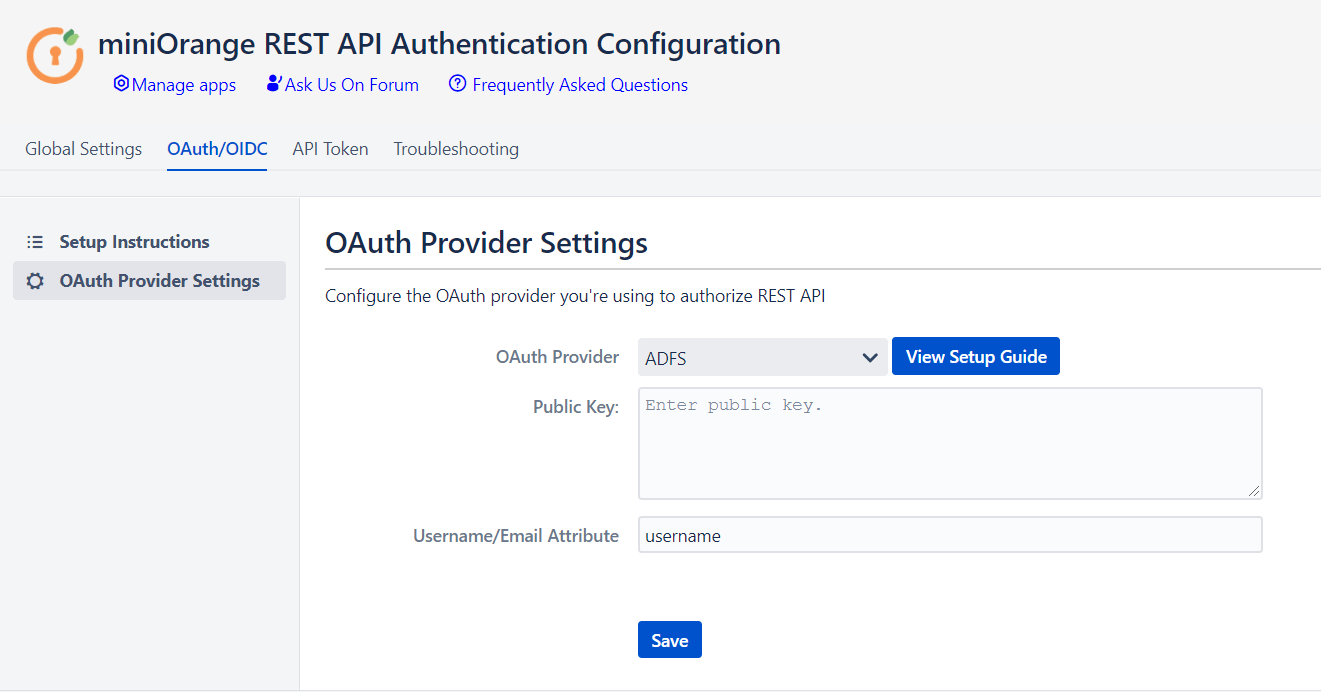

Steg 1: Ställ in ADFS som OAuth-leverantör

- För att utföra SSO med ADFS som leverantör måste din applikation vara https-aktiverad.

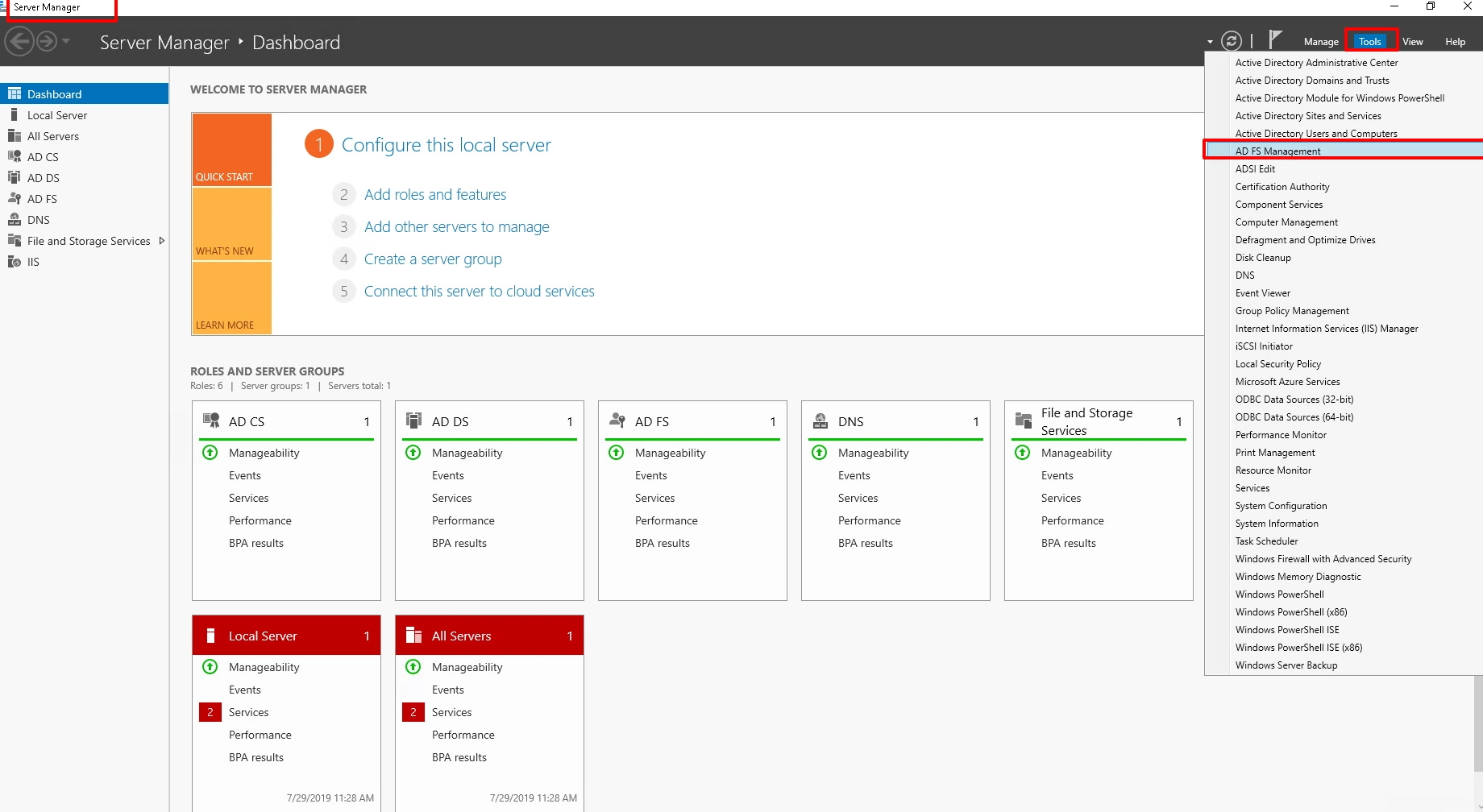

- Navigera till Server Manager Dashboard->Verktyg->ADFS-hantering.

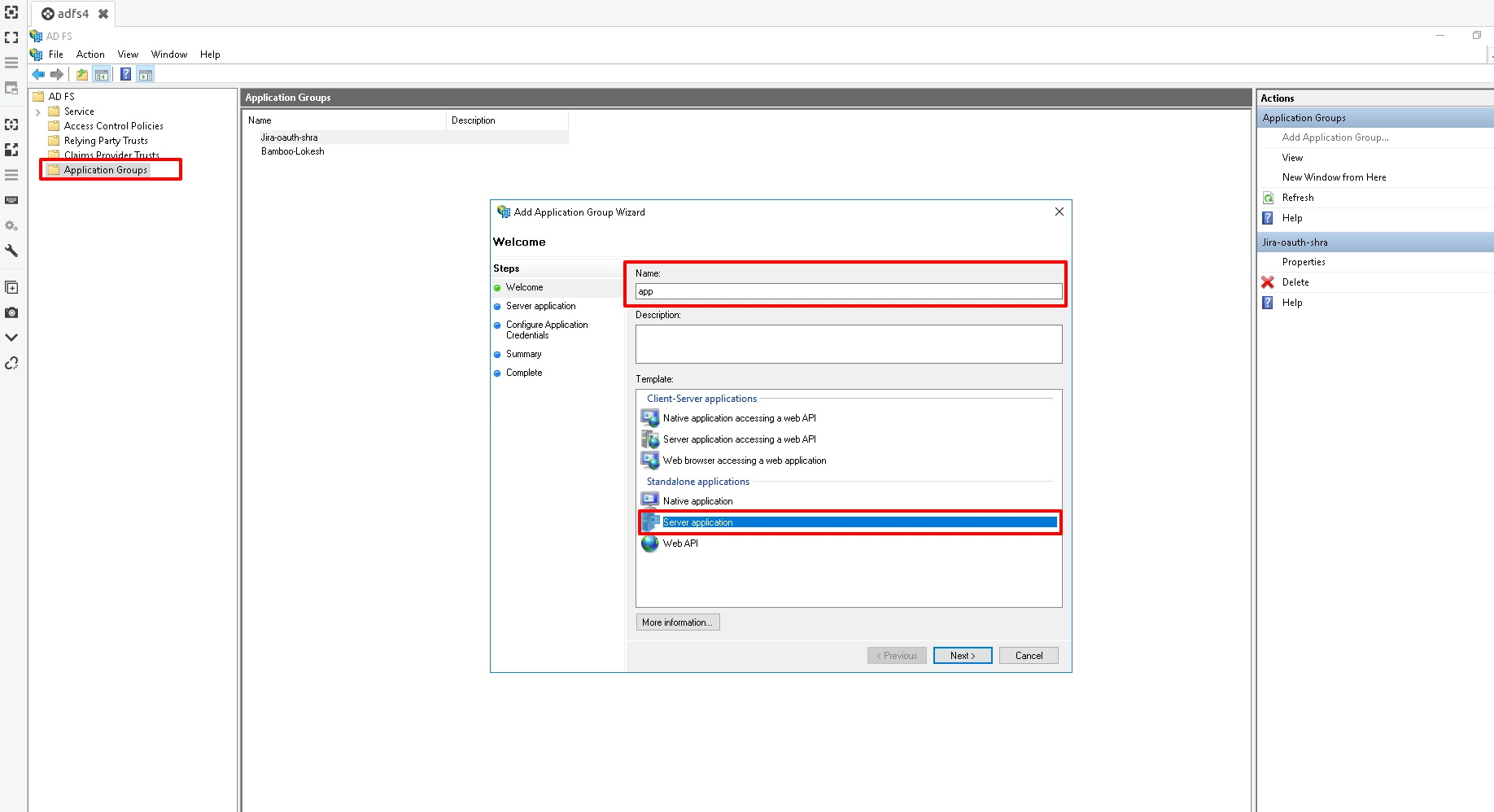

- Navigera till ADFS->Applikationsgrupper. Högerklicka på Applikationsgrupper & Klicka på Lägg till applikationsgrupp sedan ange applikationsnamn. Välj Serverapplikation & Klicka på Nästa.

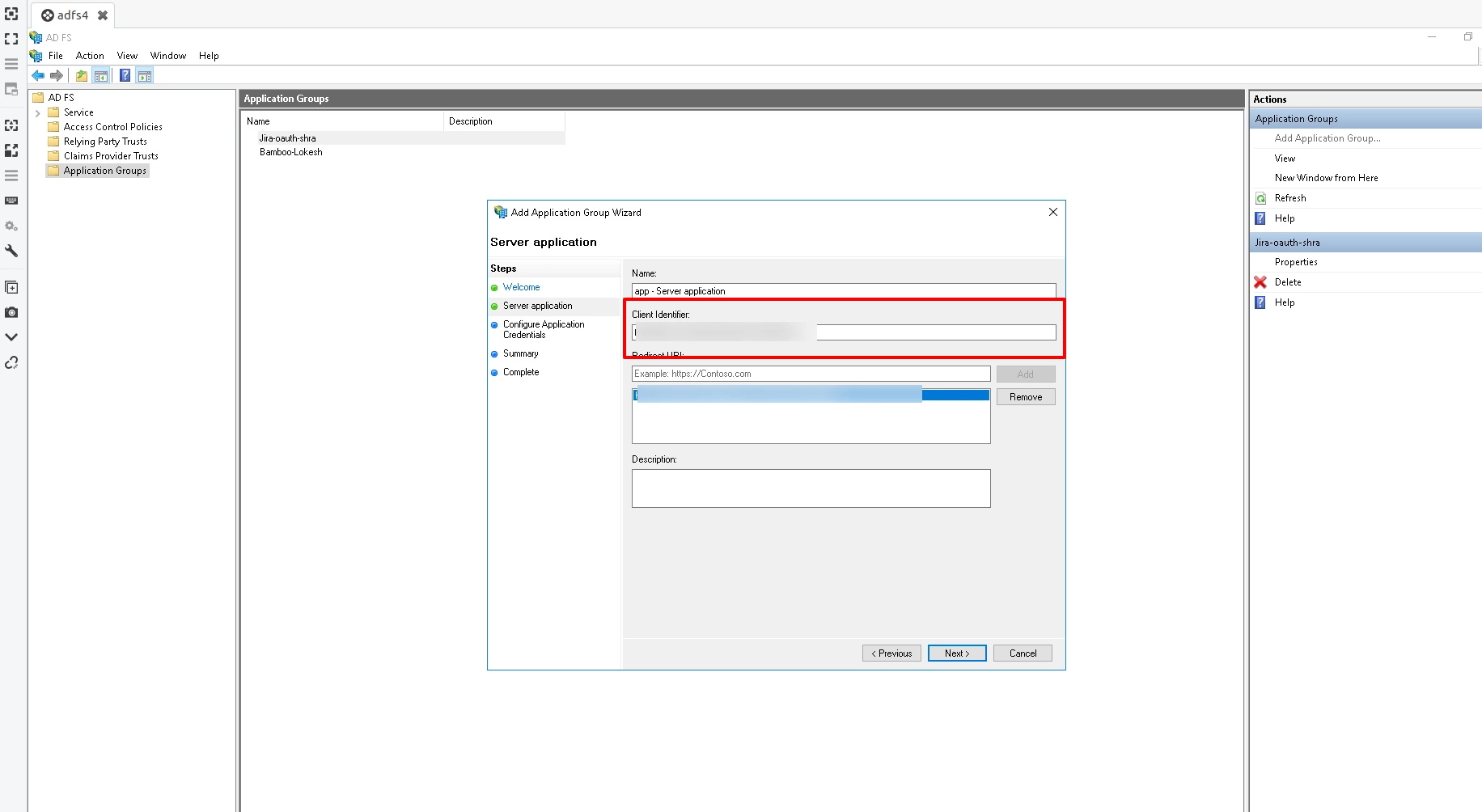

- Kopiera Klientidentifierare. Det här är din kund-ID, lägga till Återuppringnings-URL in Omdirigeringsadress. Du kan få denna återuppringnings-URL från plugin. Klicka på Nästa.

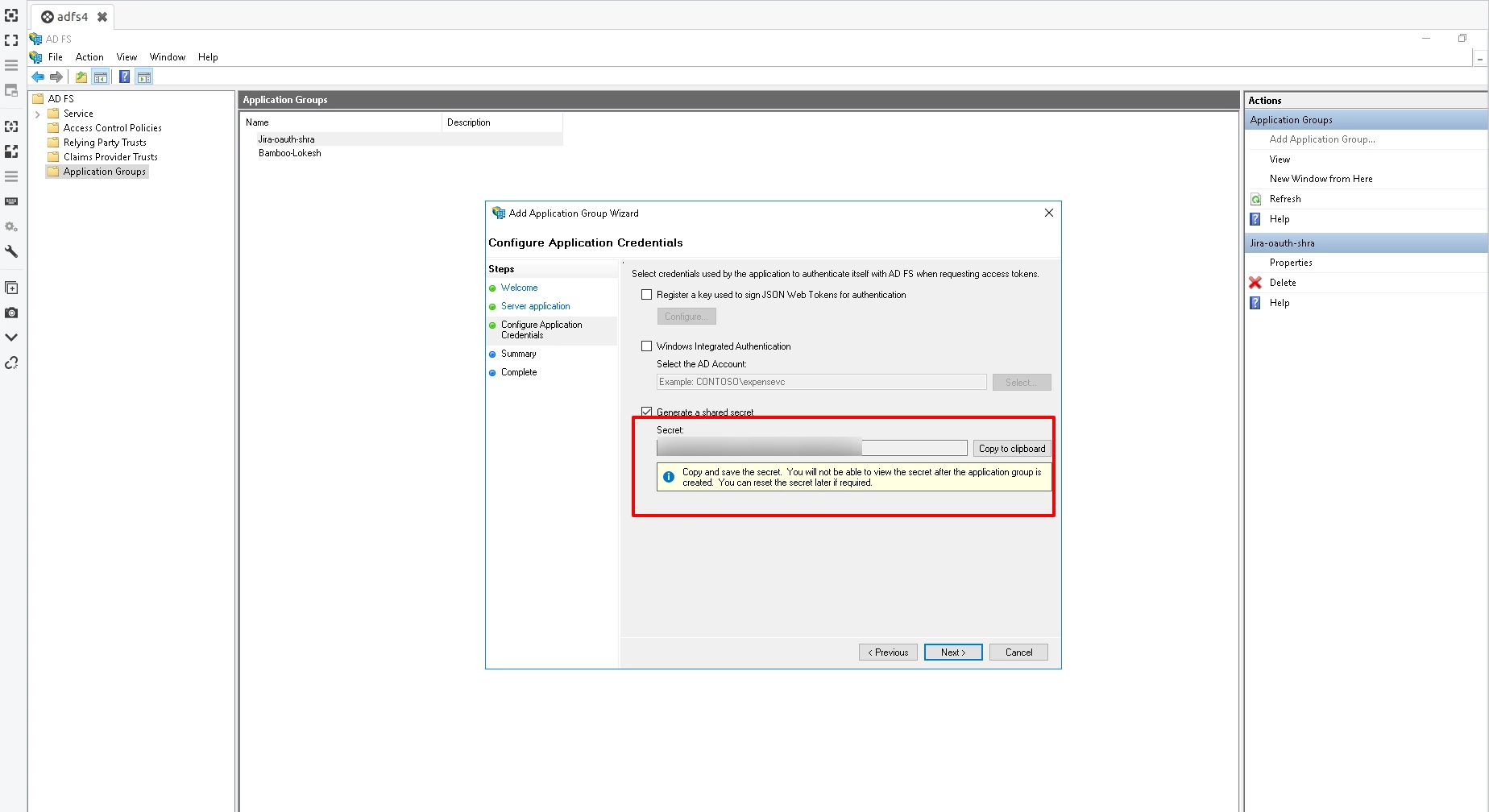

- Klicka på Skapa delad hemlighet. Kopiera Hemligt värde. Det här är din Klienthemlighet. Klicka på Nästa.

- På Sammanfattning skärm, klicka Nästa. På Komplett skärm, klicka Stänga.

- Högerklicka nu på den nyligen tillagda applikationsgruppen och välj Våra Bostäder.

- Klicka på Lägg till applikation från Appens egenskaper.

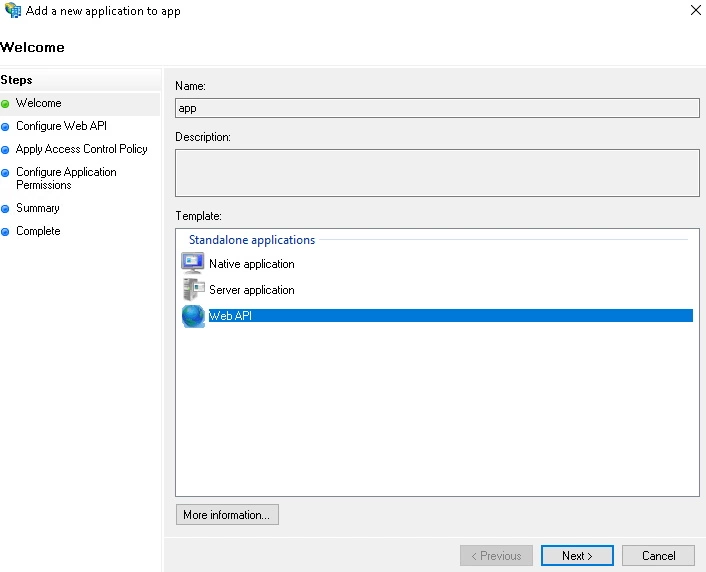

- Klicka på Lägg till applikation. Välj sedan Web API och klicka Nästa.

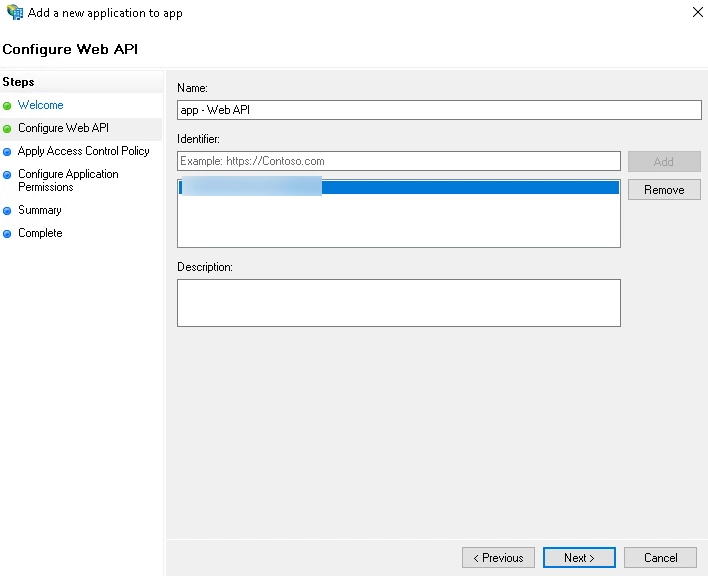

- På Konfigurera webb-API anger du domännamnsadressen i Identifiera sektion. Klick Lägg till. Klicka Nästa.

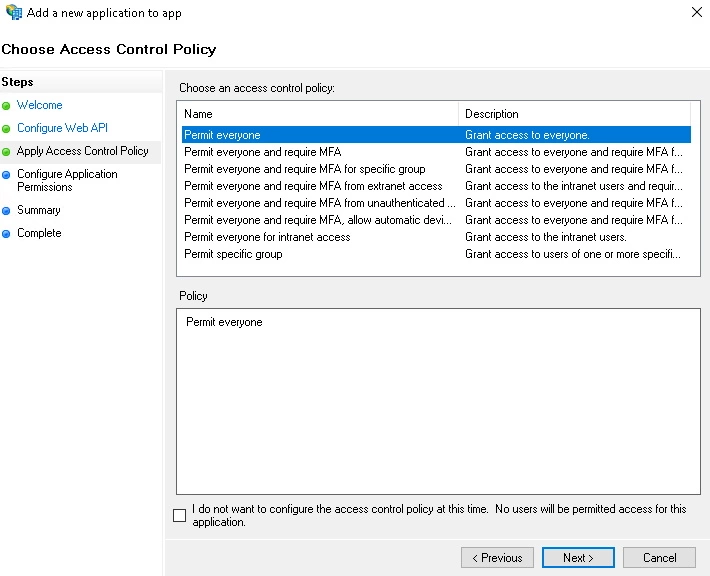

- På Välj Access Control Policy skärm, välj Tillåt alla och klicka Nästa.

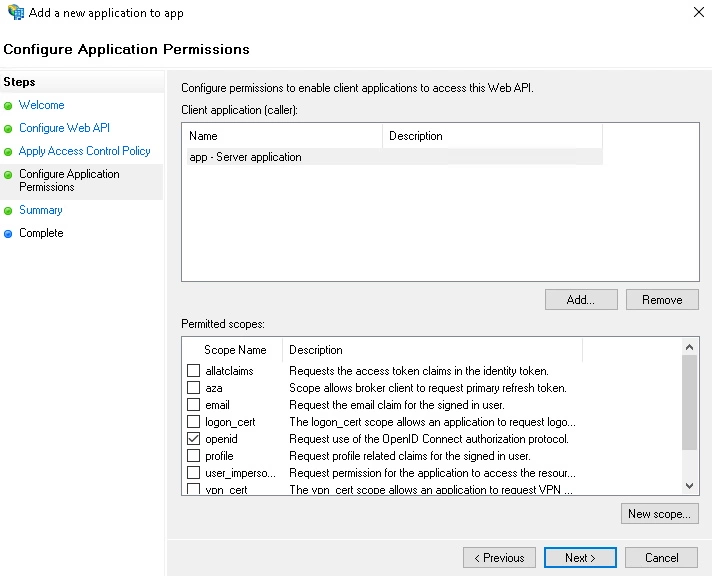

- På Konfigurera applikationsbehörighet, som standard öppet väljs som omfång & klicka på nästa.

- På Sammanfattning skärm, klicka Nästa. På Komplett skärm, klicka Stänga.

- På Exempel på applikationsegenskaper klick OK.