Sökresultat :

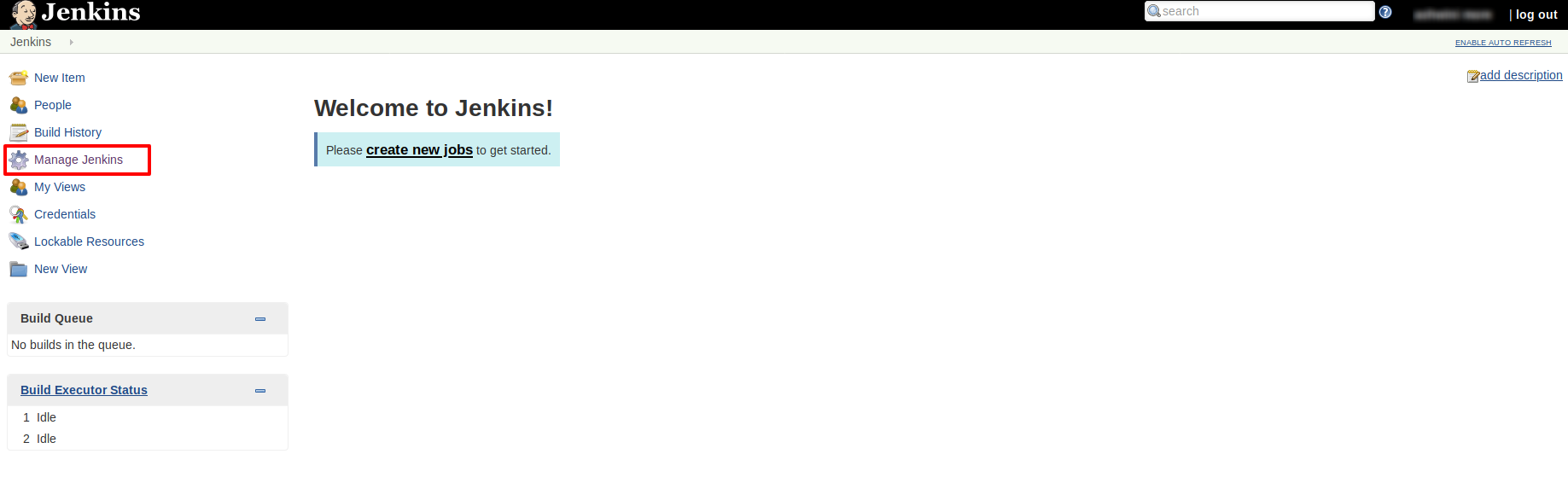

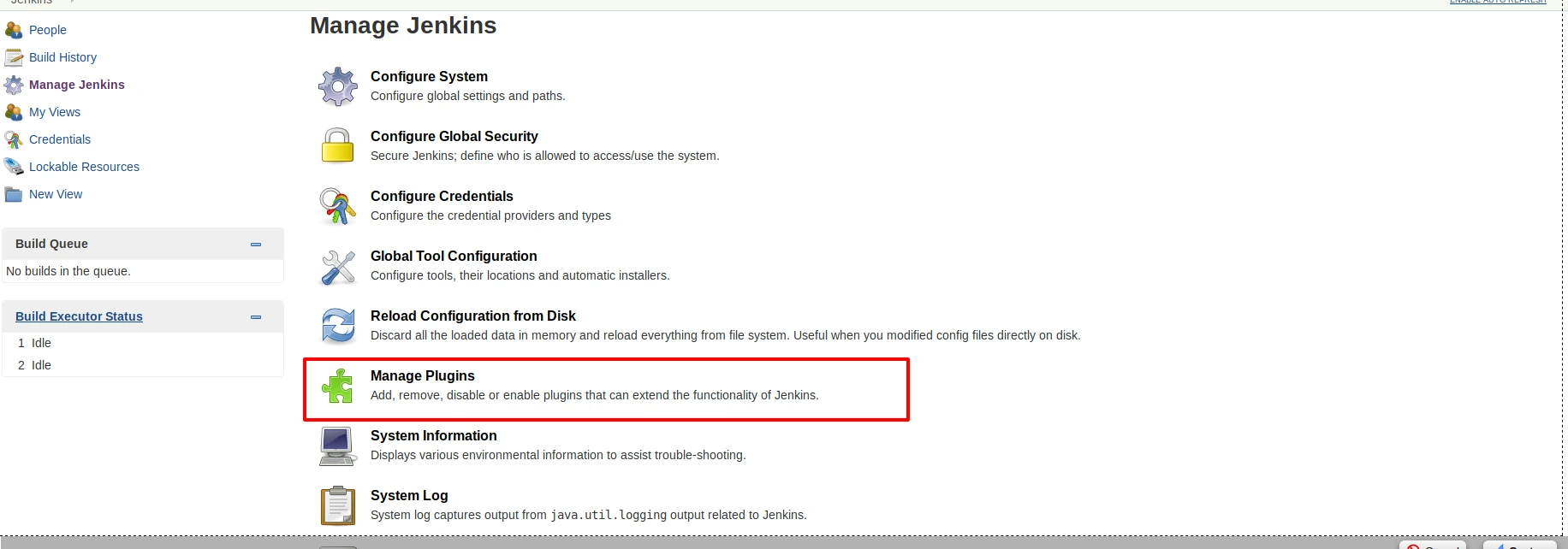

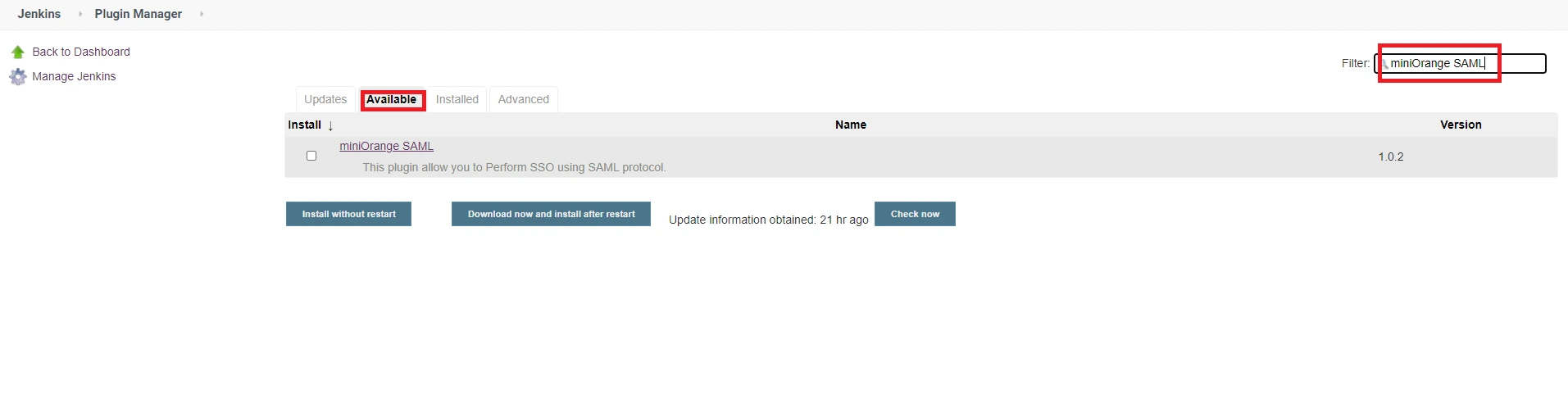

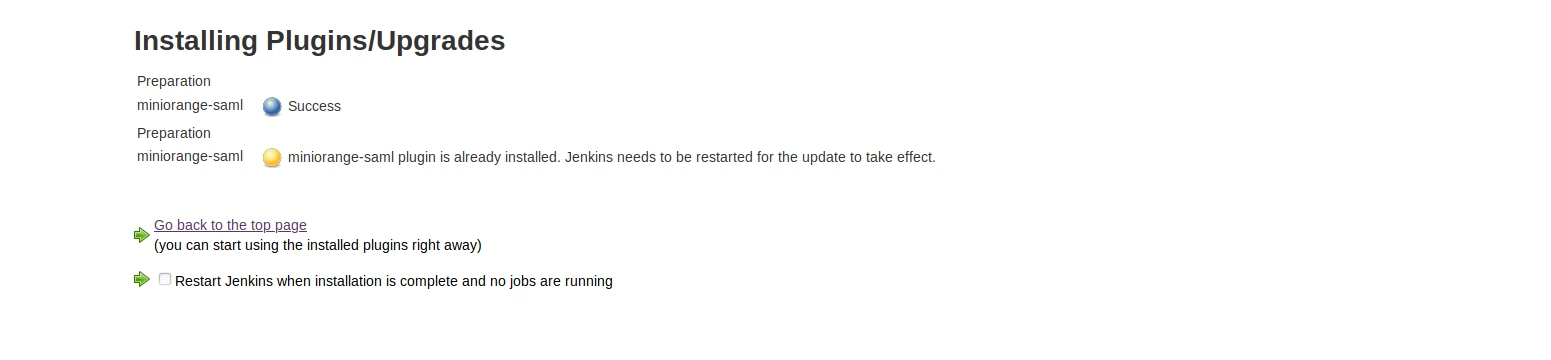

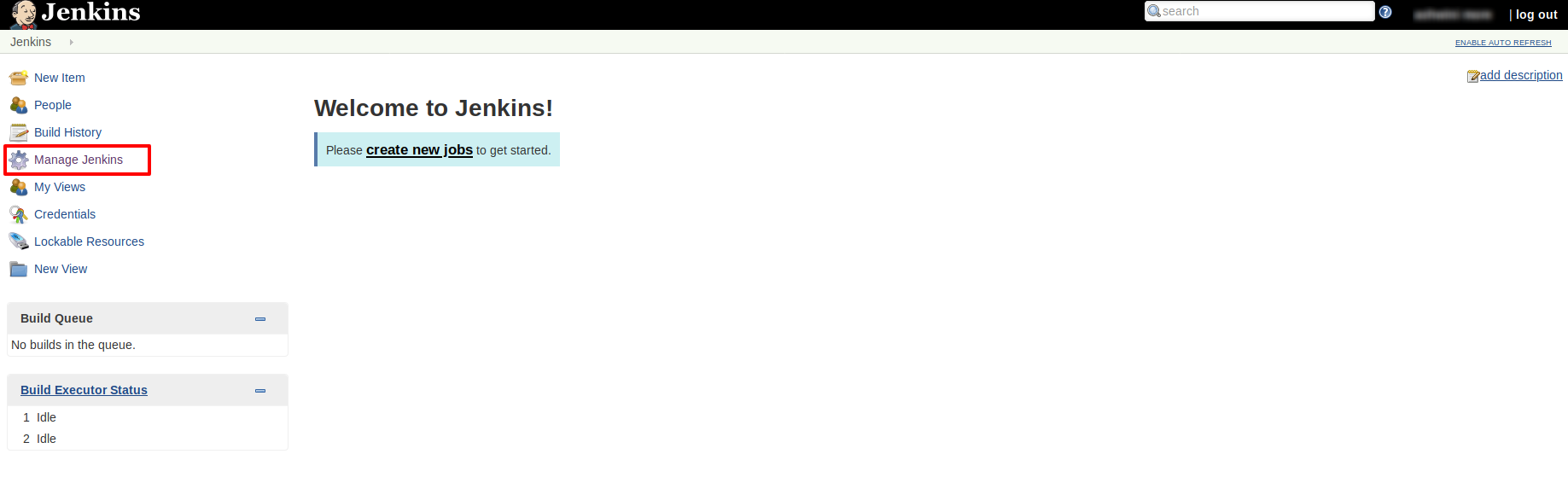

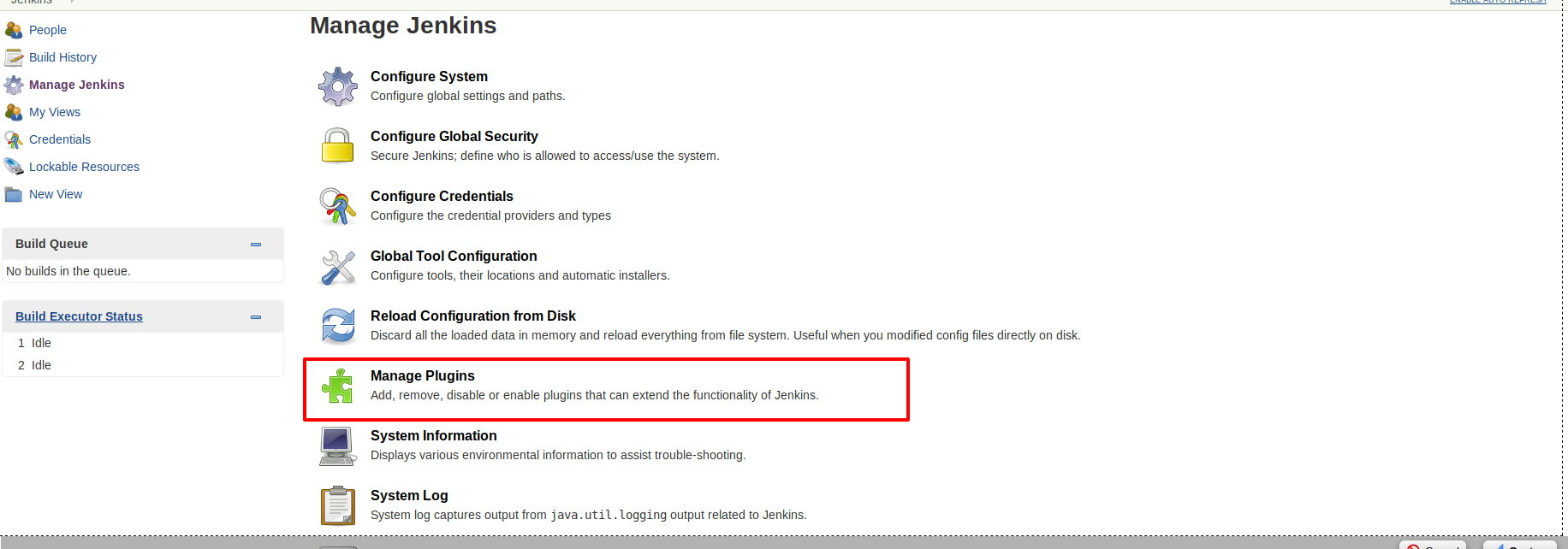

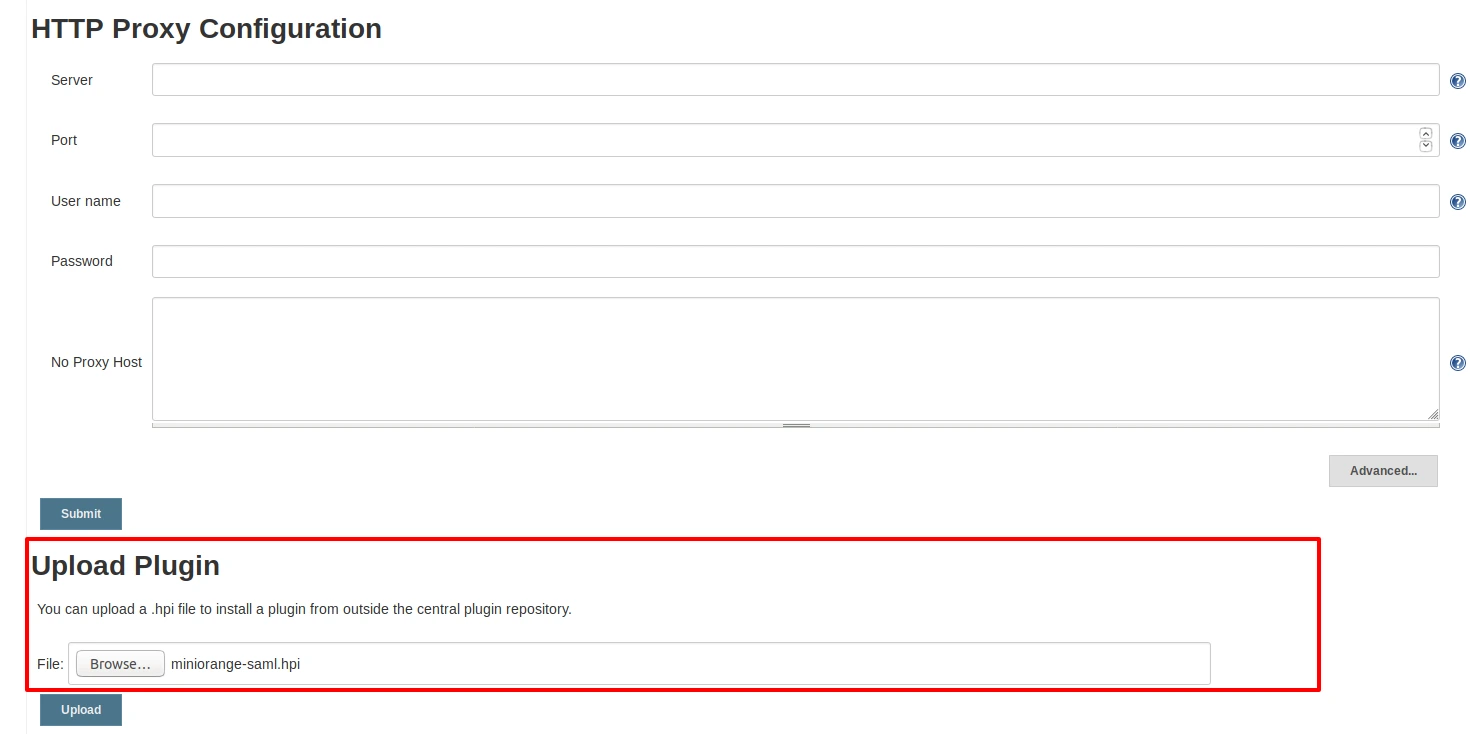

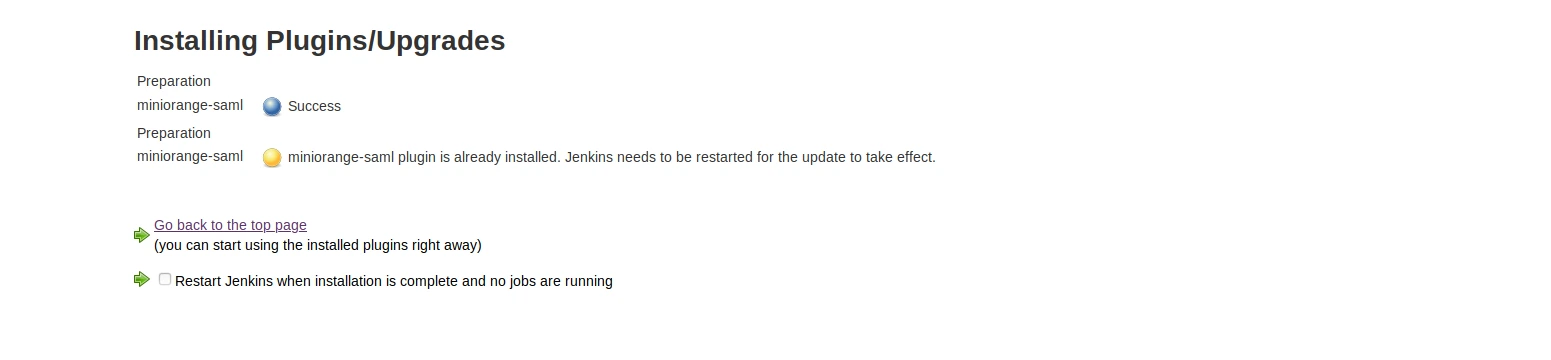

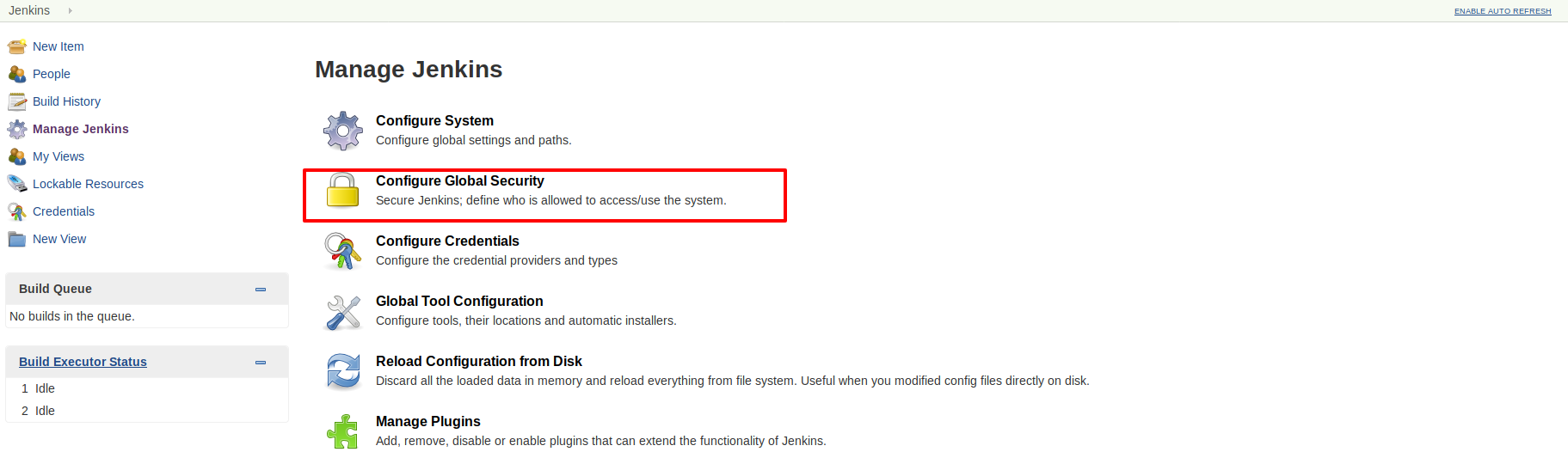

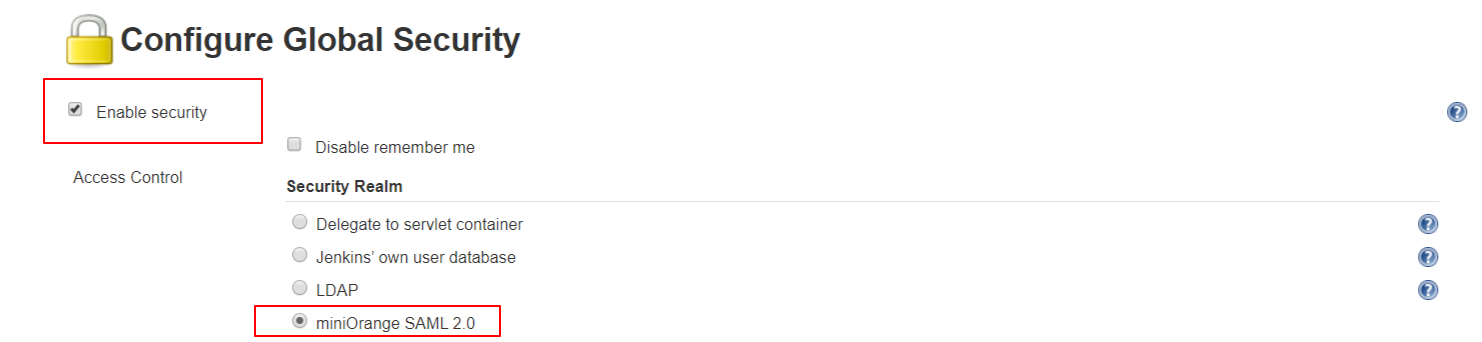

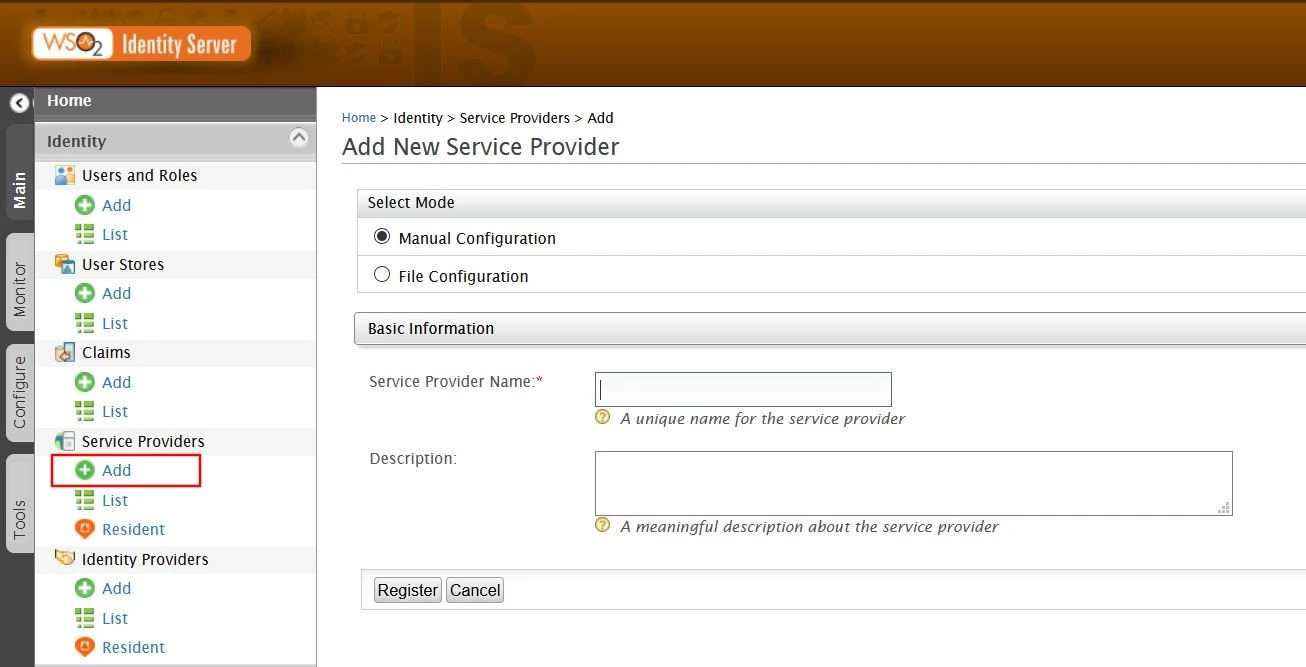

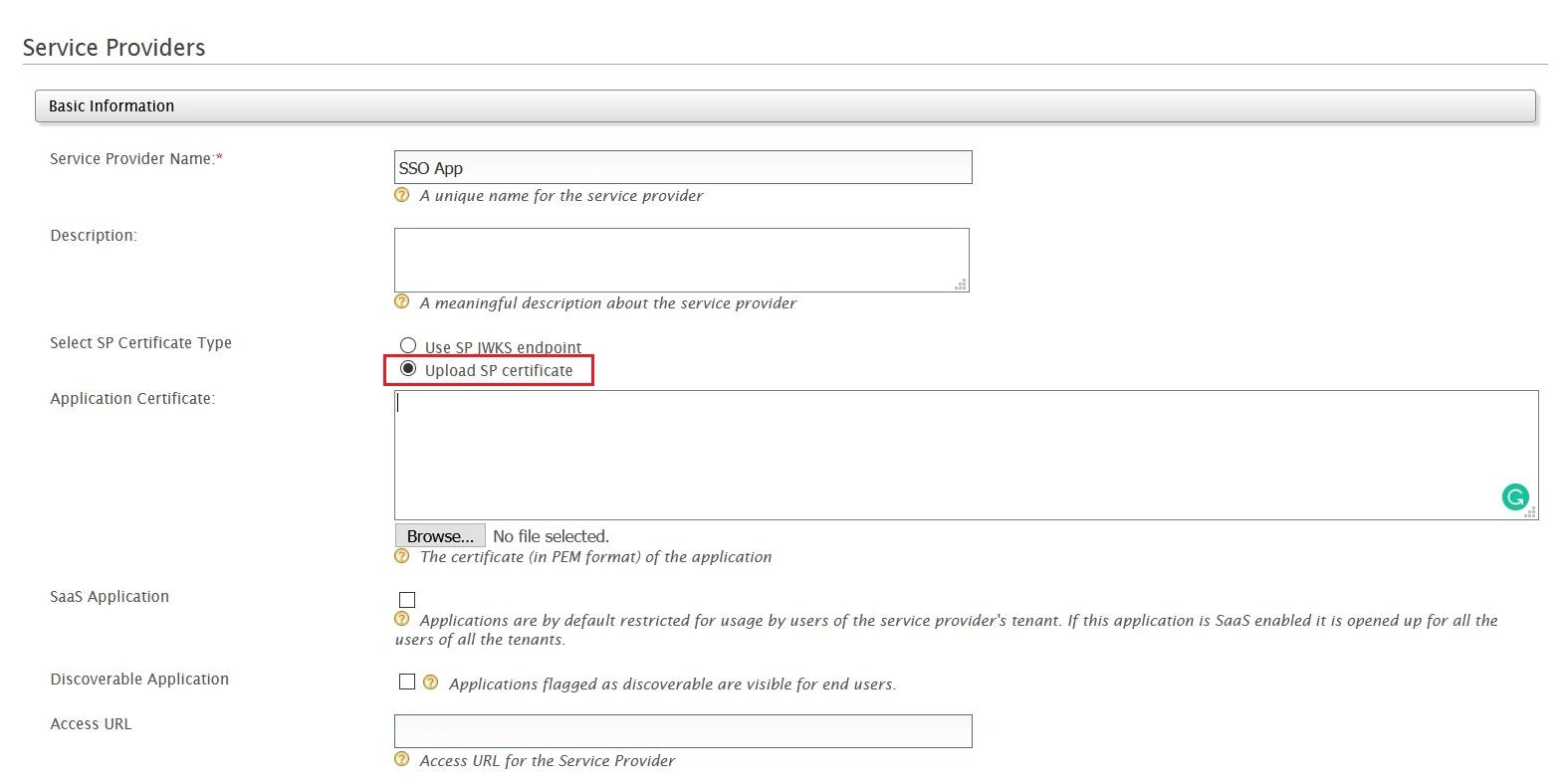

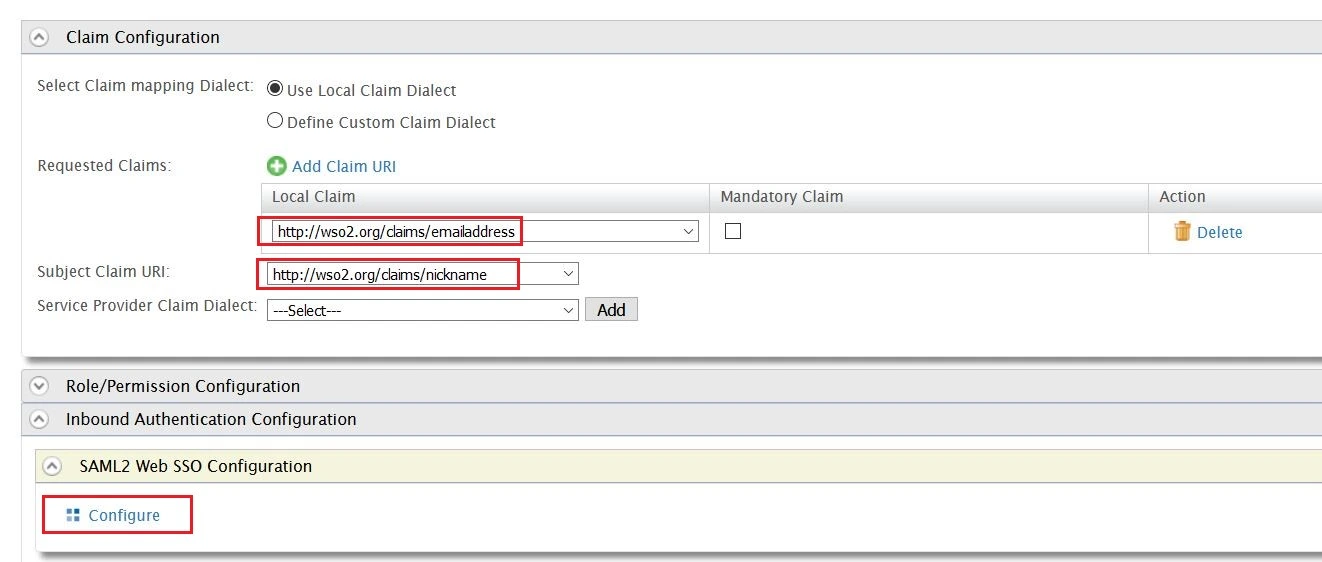

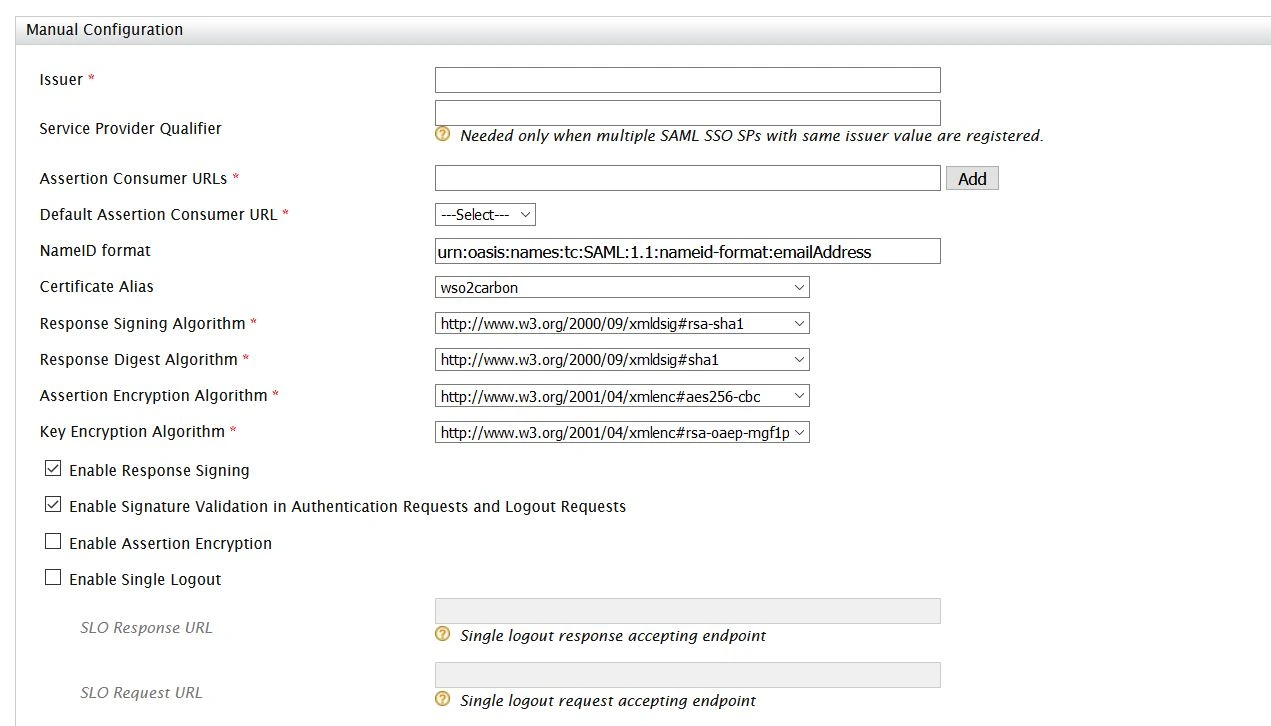

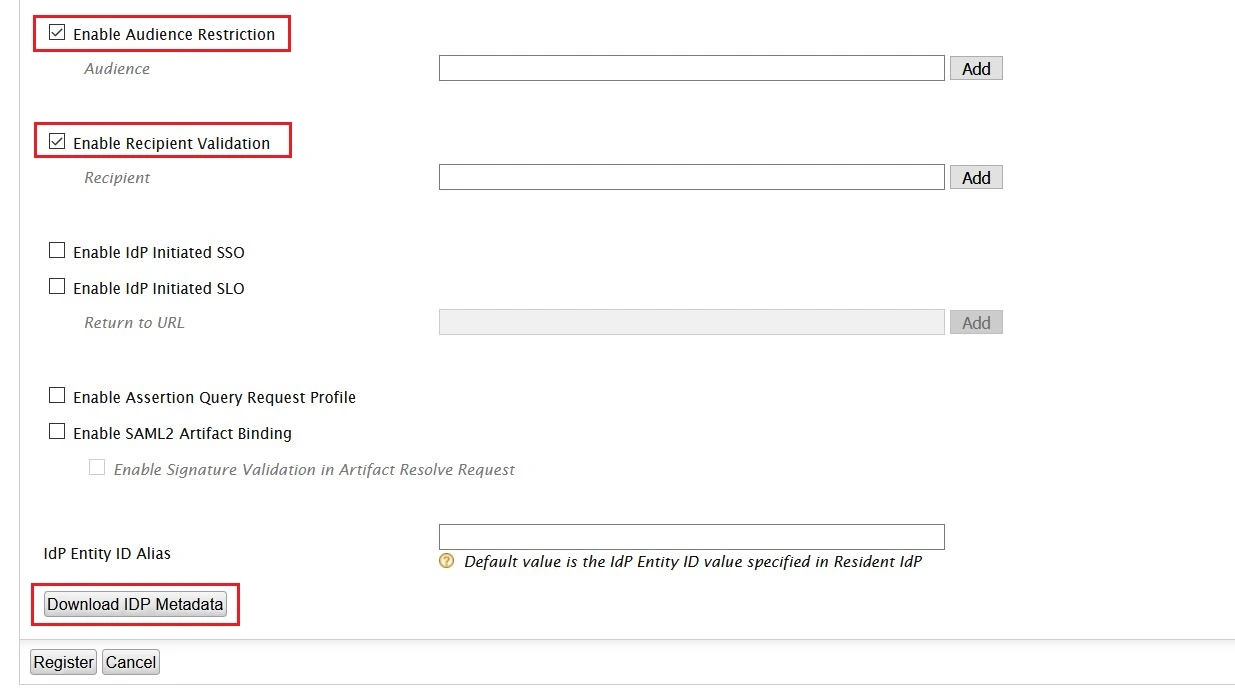

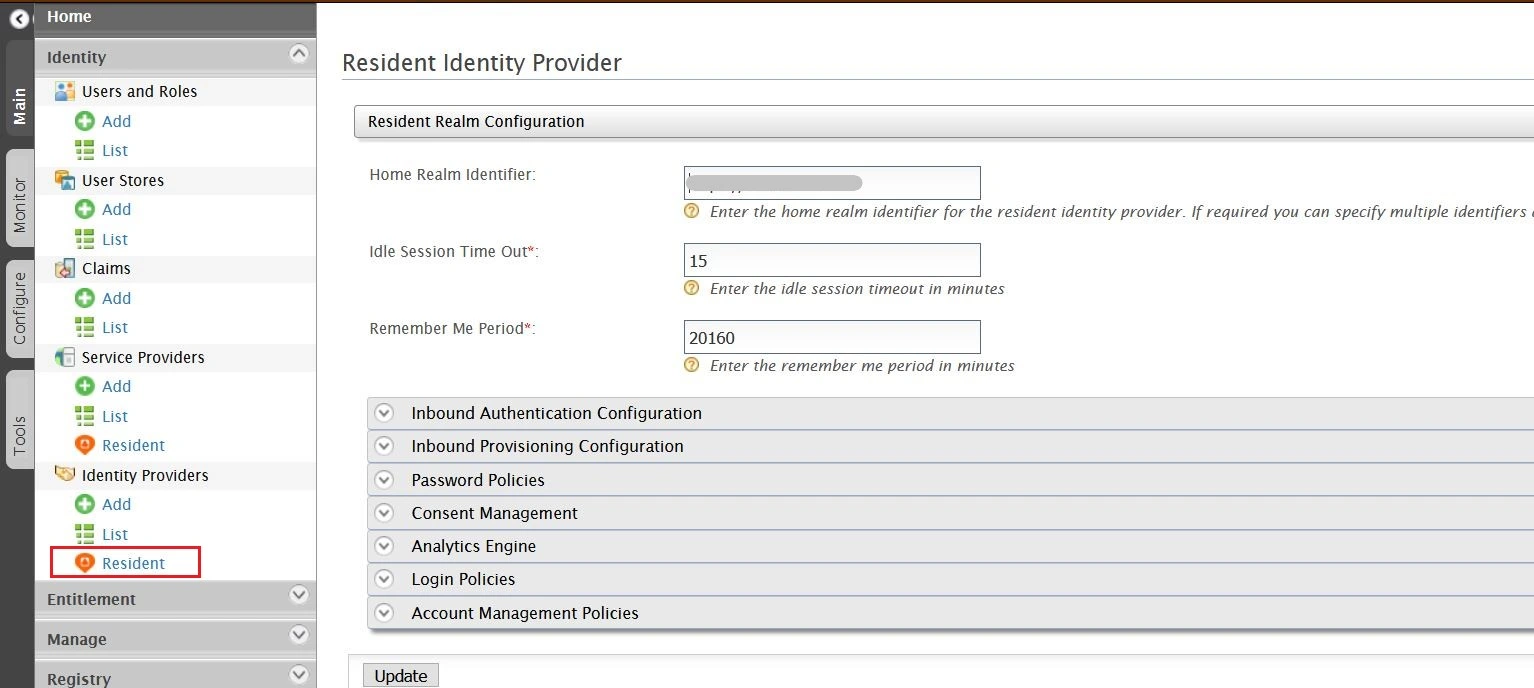

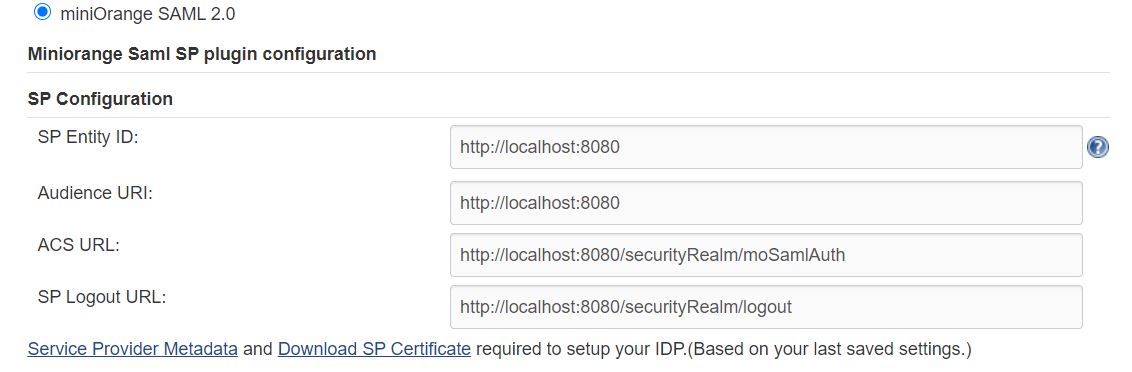

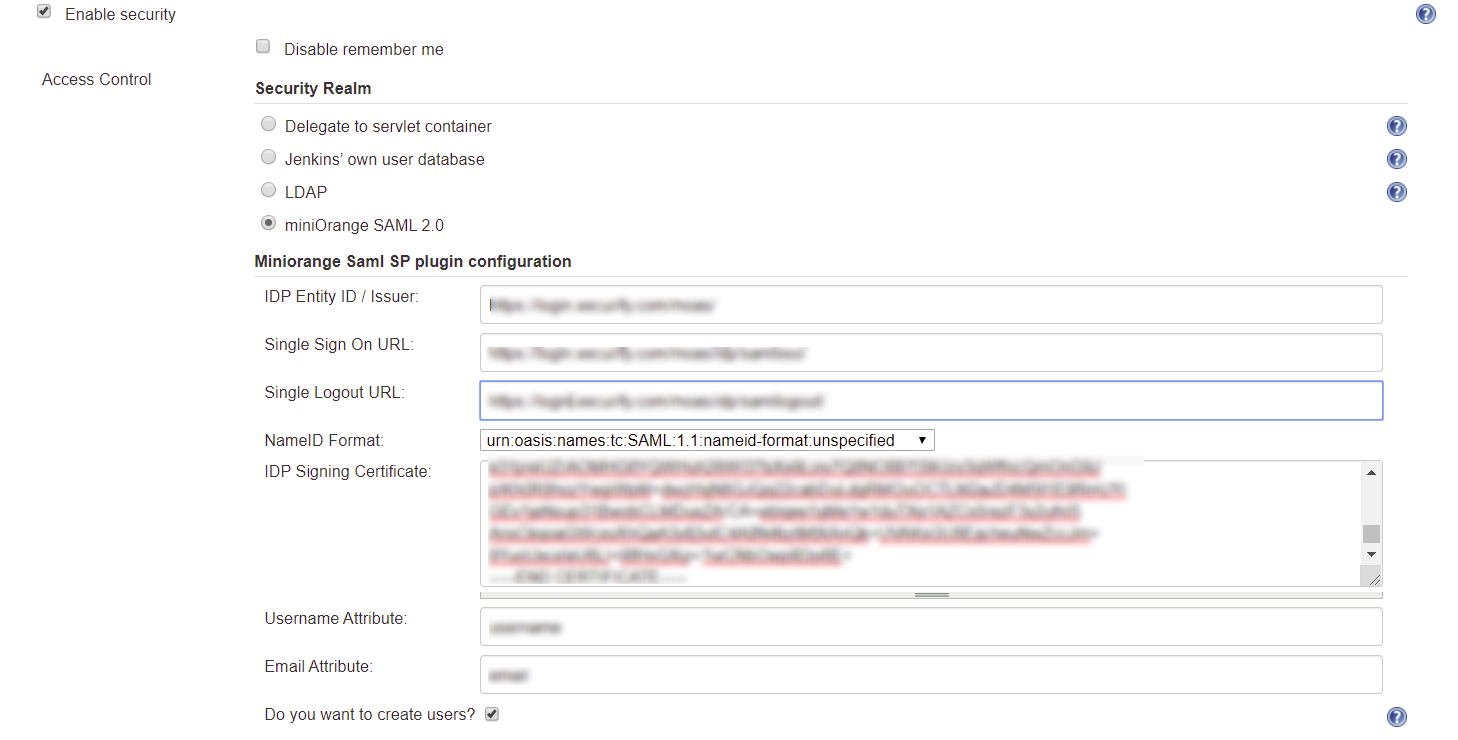

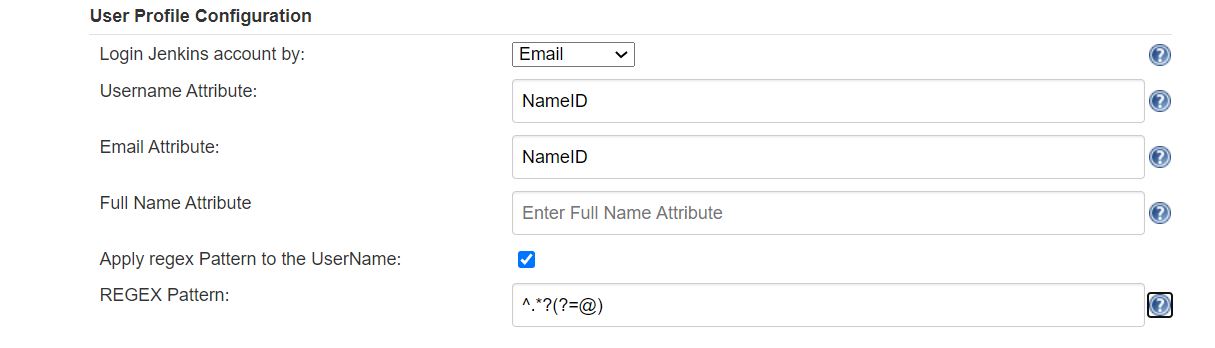

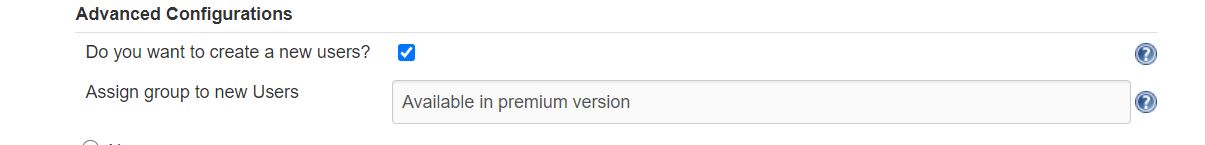

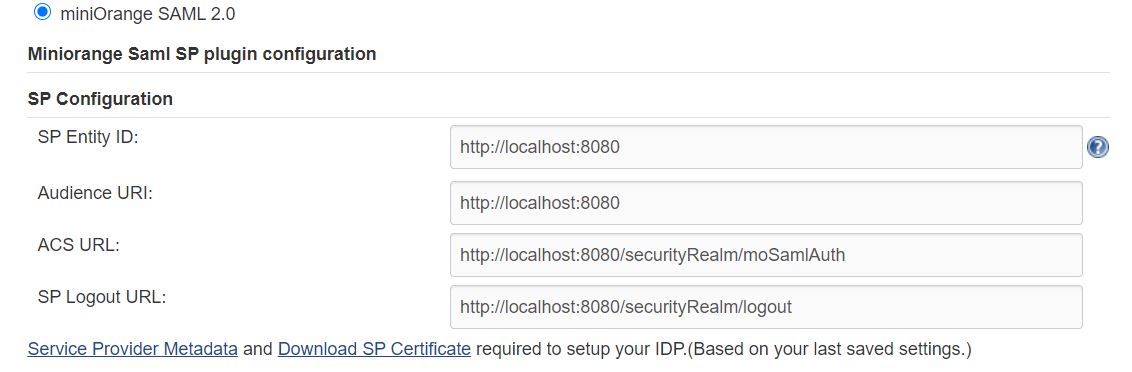

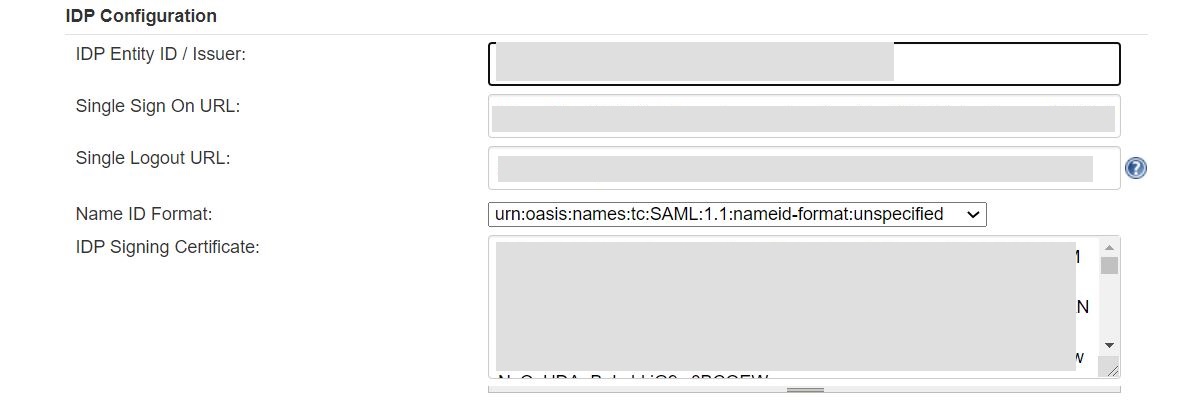

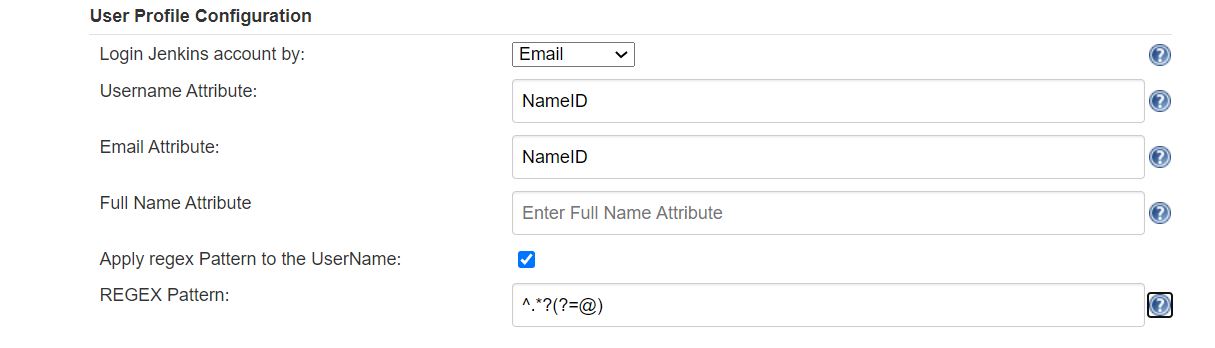

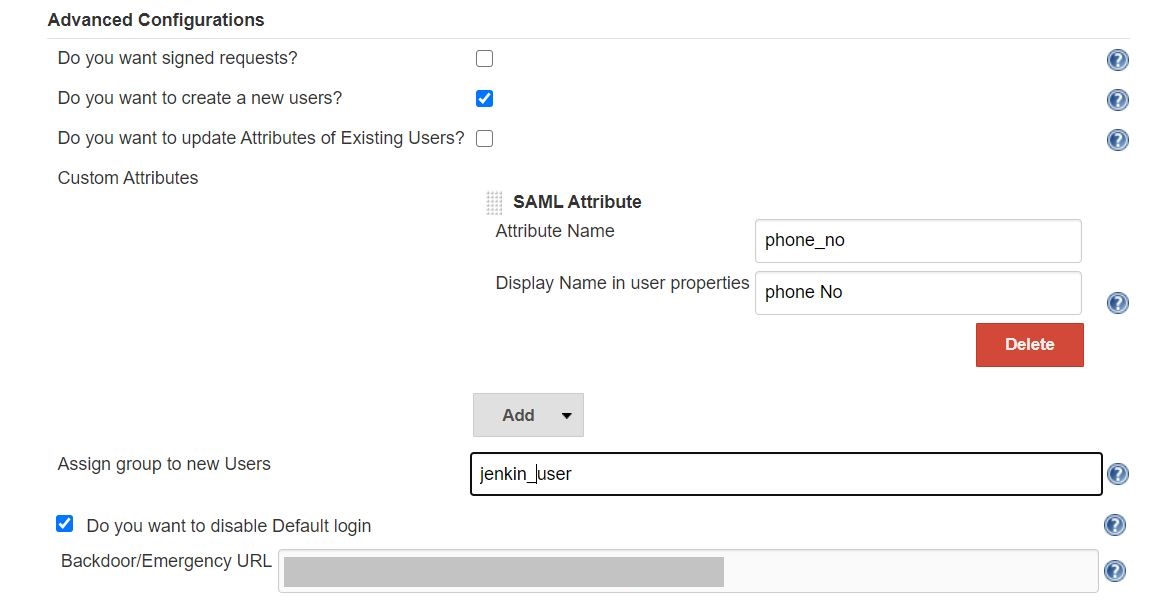

×Jenkins SAML SSO-app ger möjlighet att aktivera SAML Single Sign-On (SSO) för Jenkins. Här kommer vi att gå igenom en guide för att konfigurera Single Sign On (SSO) mellan Jenkins och WSO2. I slutet av den här guiden bör WSO2-användare kunna logga in och registrera sig på Jenkins.

Om du letar efter något som du inte kan hitta, vänligen skicka ett mejl till oss info@xecurify.com

Behövs hjälp? Vi är här!

Tack för din förfrågan.

Om du inte hör från oss inom 24 timmar, skicka gärna ett uppföljningsmail till info@xecurify.com

Denna sekretesspolicy gäller för miniorange webbplatser som beskriver hur vi hanterar personuppgifterna. När du besöker någon webbplats kan den lagra eller hämta informationen i din webbläsare, mestadels i form av cookies. Den här informationen kan handla om dig, dina preferenser eller din enhet och används mest för att webbplatsen ska fungera som du förväntar dig. Informationen identifierar dig inte direkt, men den kan ge dig en mer personlig webbupplevelse. Klicka på kategorirubrikerna för att kontrollera hur vi hanterar cookies. För sekretesspolicyn för våra lösningar kan du se integritetspolicy.

Nödvändiga cookies hjälper till att göra en webbplats fullt användbar genom att aktivera de grundläggande funktionerna som webbplatsnavigering, inloggning, fylla i formulär etc. De cookies som används för funktionaliteten lagrar ingen personlig identifierbar information. Vissa delar av webbplatsen kommer dock inte att fungera korrekt utan cookies.

Dessa cookies samlar endast in samlad information om trafiken på webbplatsen inklusive - besökare, källor, sidklick och visningar etc. Detta gör att vi kan veta mer om våra mest och minst populära sidor tillsammans med användarnas interaktion med de handlingsbara elementen och därmed låta oss veta mer om våra mest och minst populära sidor vi förbättrar prestandan på vår webbplats såväl som våra tjänster.