Sökresultat :

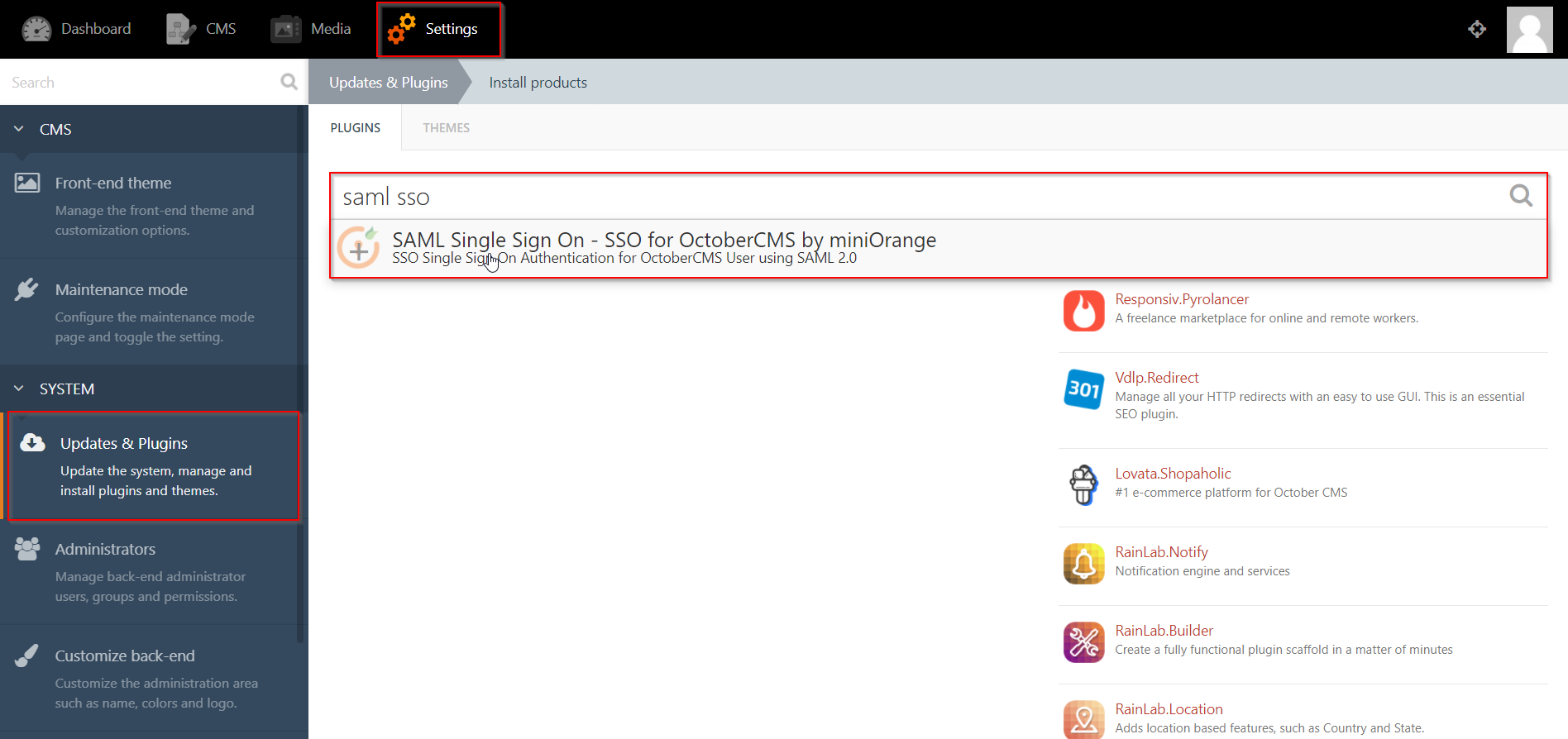

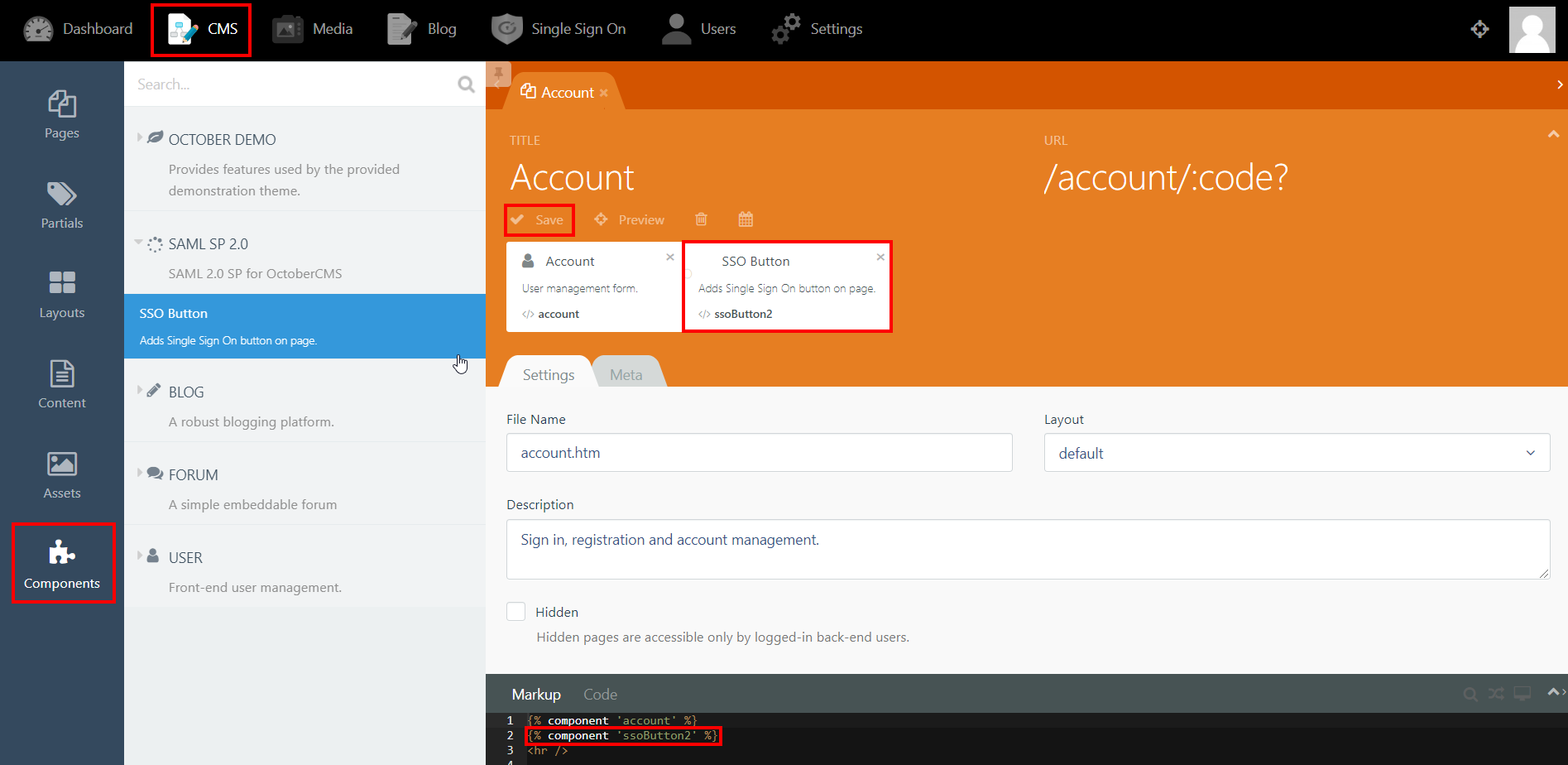

×October CMS Single Sign-On (SSO) plugin ger möjlighet att aktivera SAML Single Sign-On (SSO) för dina oktober CMS-webbplatser. Vår oktober CMS SSO-plugin är kompatibel med alla SAML-kompatibla identitetsleverantörer. Här kommer vi att gå igenom en steg-för-steg-guide för att konfigurera SAML SSO mellan oktober CMS-webbplats och din identitetsleverantör.

För att integrera din identitetsleverantör (IDP) med October CMS behöver du följande artiklar:

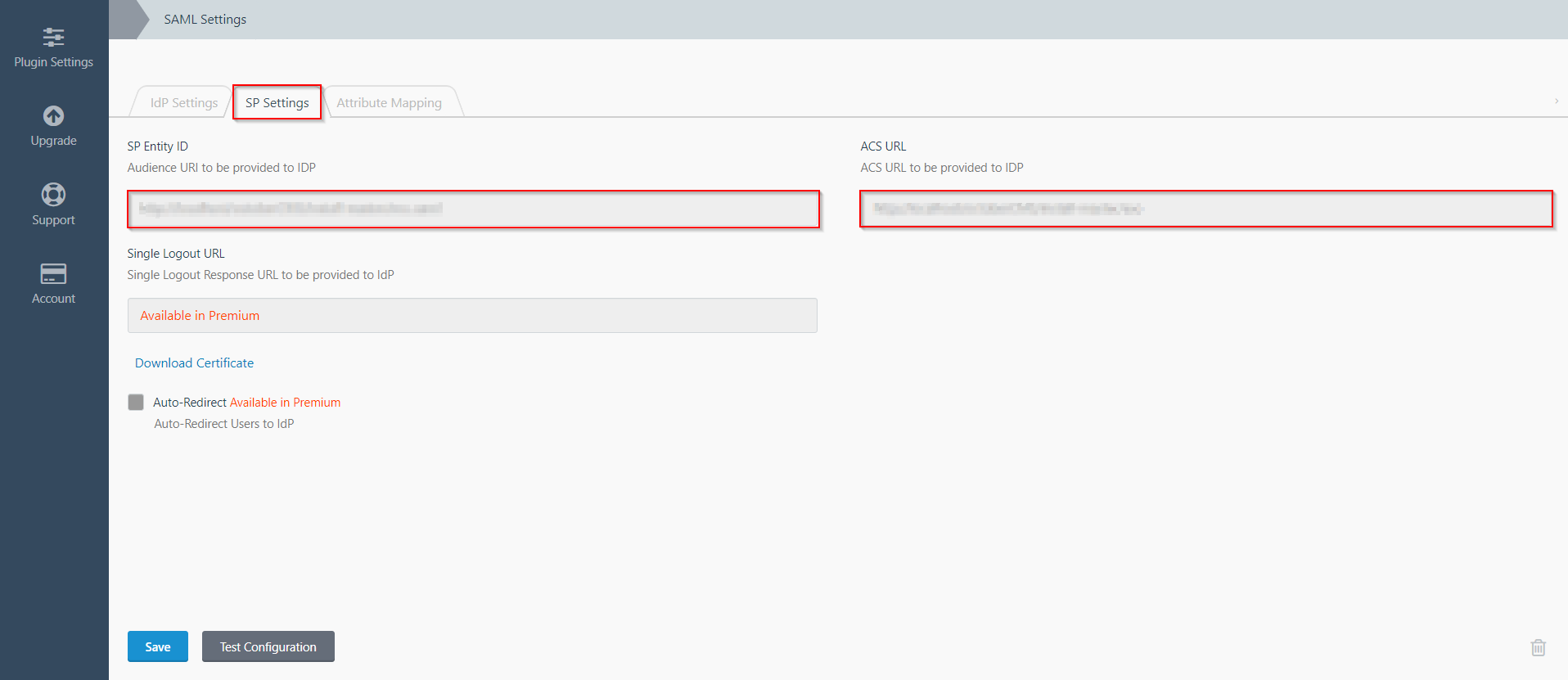

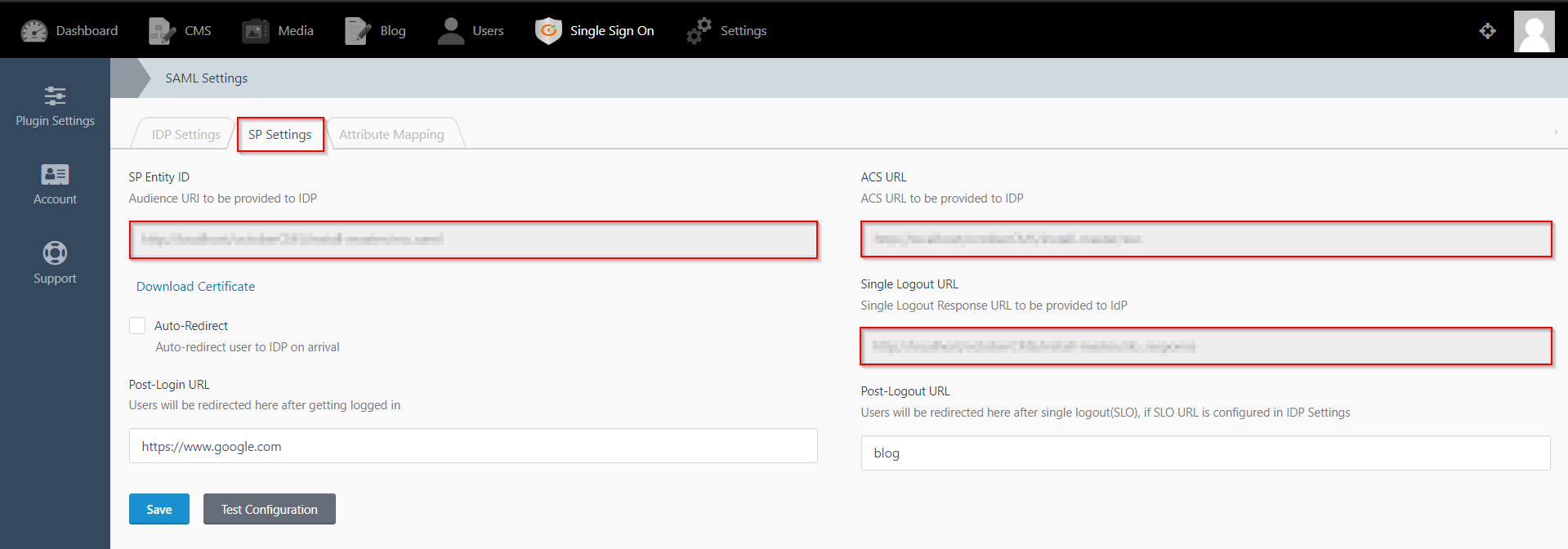

All information som krävs för att konfigurera Ping One som IDP, dvs plugins metadata, ges i Tjänsteleverantörsinformation fliken i miniOrange SAML-plugin.

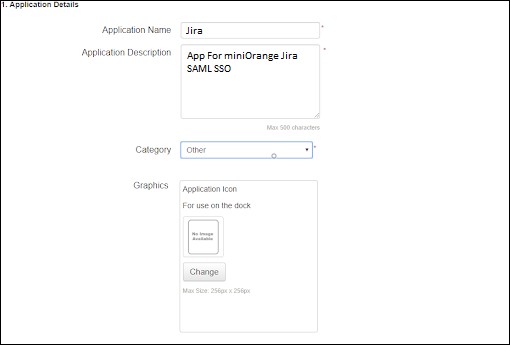

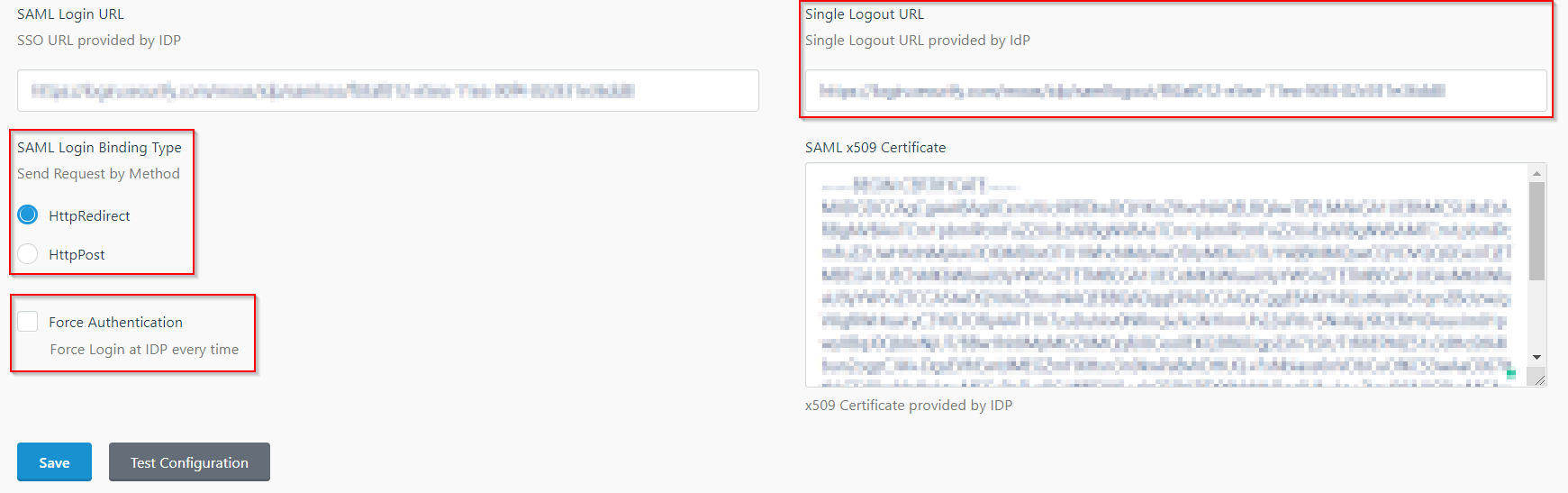

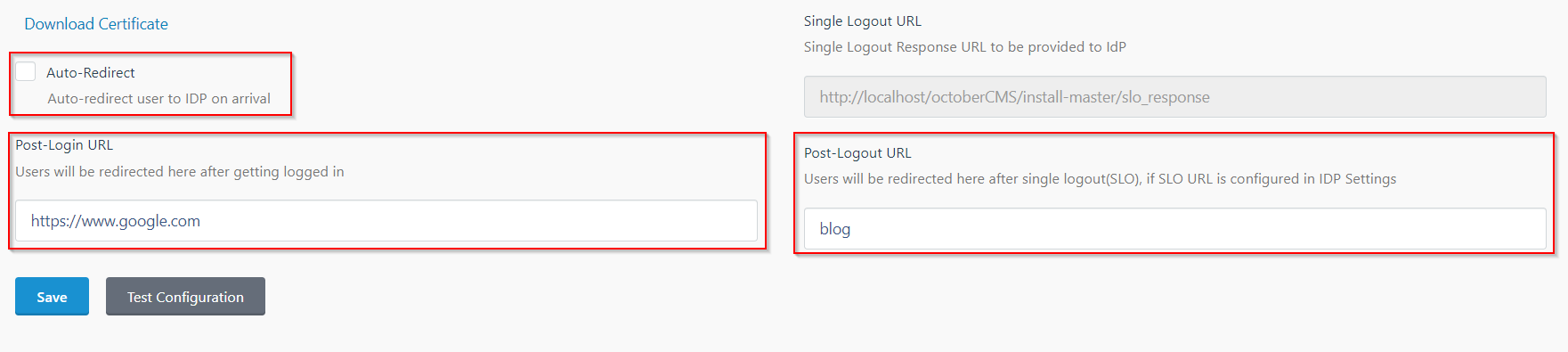

Ange SAML-konfigurationsdetaljer för applikationen.

Ange SAML-konfigurationsdetaljer för applikationen.

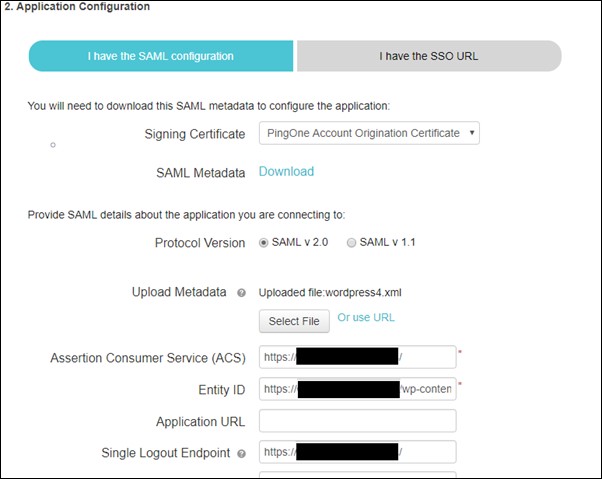

1.Signering. I rullgardinsmenyn väljer du det signeringscertifikat du vill använda.

2.SAML-metadata. Klicka Download för att hämta SAML-metadata för Ping One. Detta tillhandahåller Ping One-anslutningsinformationen till applikationen.

3.Protokollversion. Välj den SAML-protokollversion som är lämplig för din applikation.

4.Ladda upp metadata. Klicka Välj FIL för att ladda upp programmets metadatafil. Posterna för ACS URL och Enhets-ID kommer då att levereras åt dig. Om du inte laddar upp applikationens metadata måste du ange denna information manuellt. När du manuellt tilldelar en Enhets-ID värde, den Enhets-ID måste vara unik, såvida du inte tilldelar Enhets-ID värde för en privat, hanterad applikation (en applikation som tillhandahålls och konfigureras av en PingOne för Företagsadministratörsnarare än av en SP.

5.Endpoint för enkel utloggning. Webbadressen till vilken vår tjänst skickar SAML Single Logout (SLO) begära med hjälp av Bindningstyp för enkel utloggning som du väljer.

6.Endpoint för enkel utloggning. Webbadressen som din tjänst kommer att skicka till SLO-svar.

7.Bindningstyp för enkel utloggning. Välj bindningstyp (Redirect eller POST) som ska användas för SLO.

8.Primärt verifieringscertifikat. Klicka Välj FIL för att ladda upp det primära offentliga verifieringscertifikatet för att använda för att verifiera SP-signaturerna på SLO-förfrågningar och svar.

9.Signeringsalgoritm. Använd standardvärdet eller välj den algoritm som ska användas från rullgardinsmenyn.

Frivillig:

Frivillig:

I.Kryptera påstående. Om det väljs kommer påståendena som PingOne skickar till SP för applikationen att krypteras.

II.Krypteringscertifikat: Ladda upp certifikatet från miniOrange plugin för att använda för att kryptera påståendena.

III.Krypteringsalgoritm: Välj den algoritm som ska användas för att kryptera påståendena. Vi rekommenderar AES_256 (standard), men du kan välja AES_128 istället.

IV.Transportalgoritm: Algoritmen som används för att säkert transportera krypteringsnyckeln. För närvarande är RSA-OAEP den enda transportalgoritmen som stöds.

V.Framtvinga ny autentisering. Om det väljs kommer användare som har en aktuell, aktiv SSO-session att autentiseras på nytt av identitetsbryggan för att upprätta en anslutning till denna applikation.

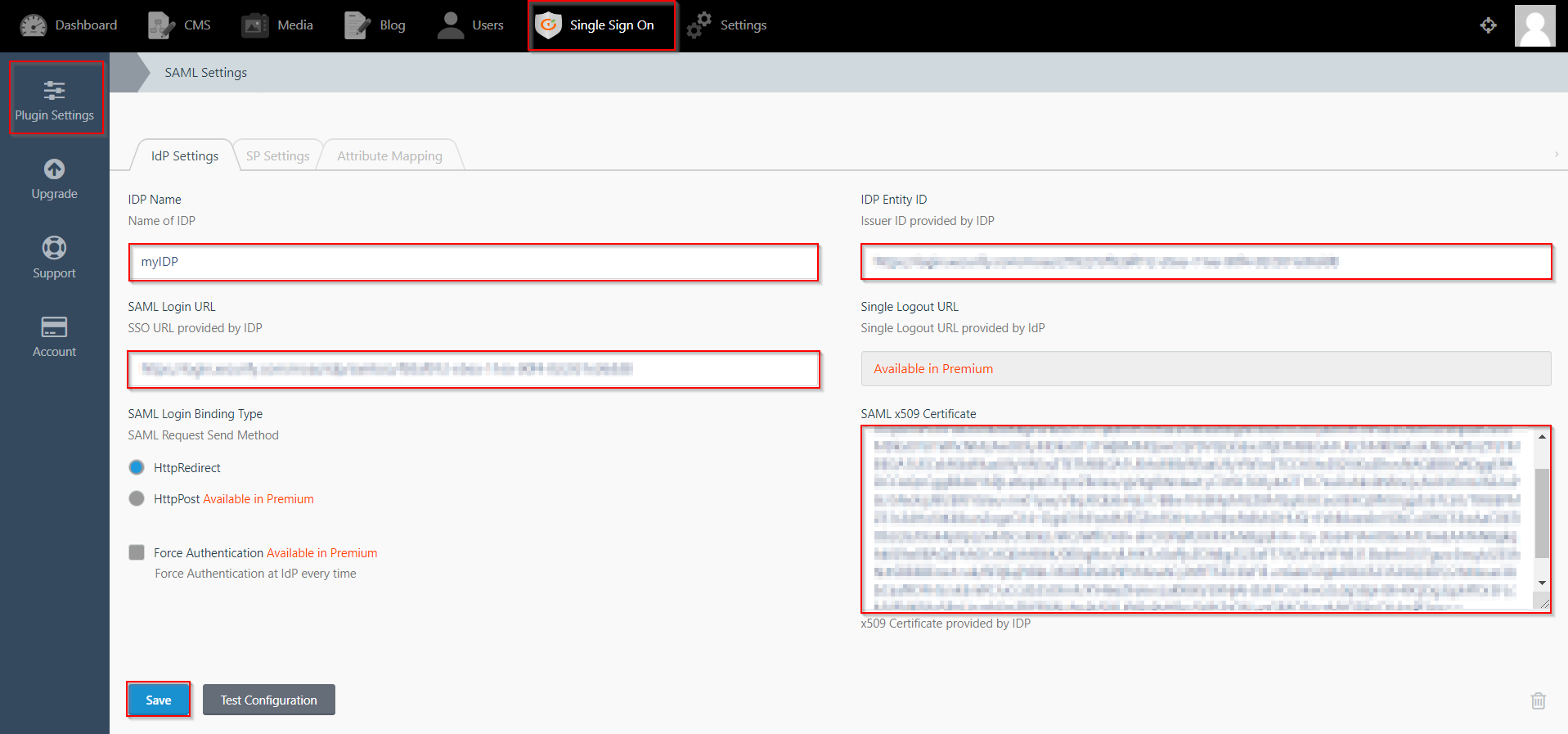

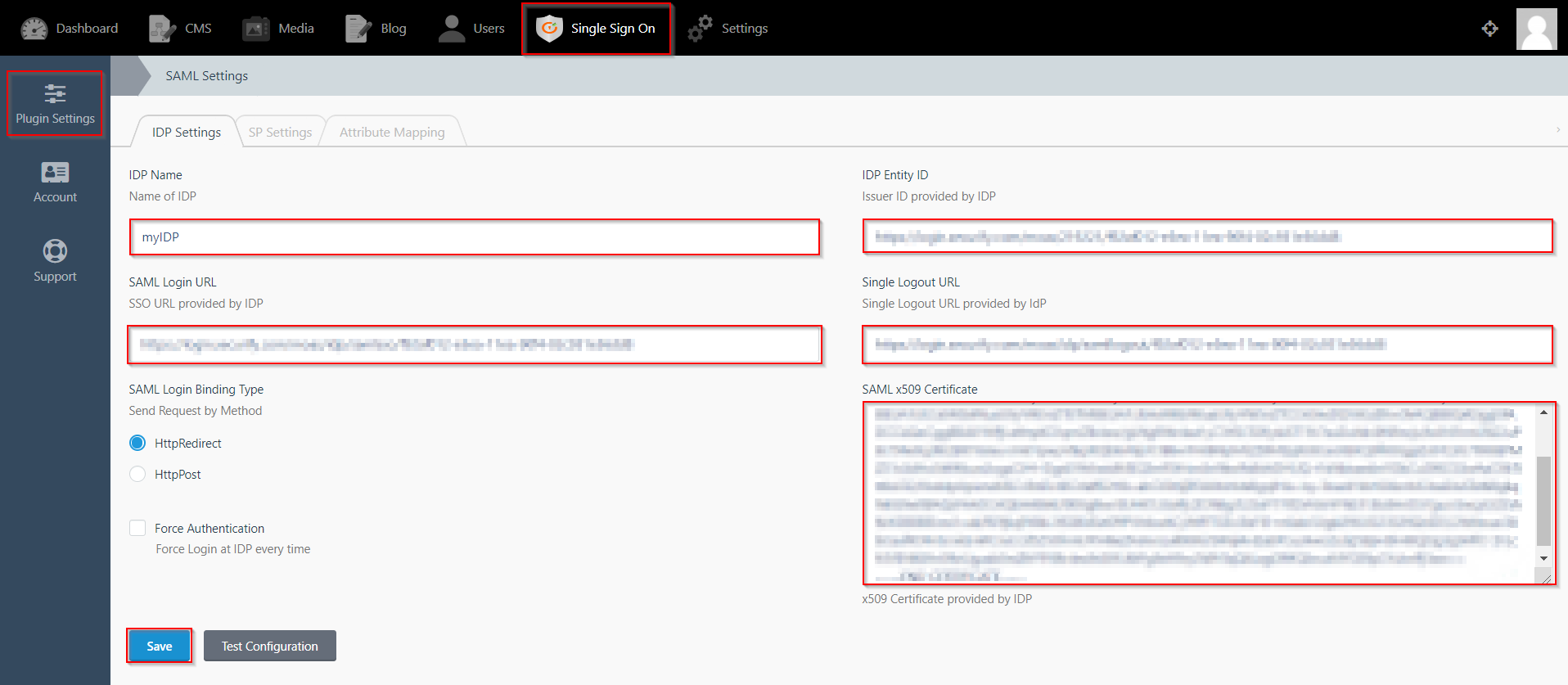

| IdP-namn: | myIDP |

| IdP-enhets-id: | https://login.xecurify.com/moas/ |

| SAML-inloggningsadress: | https://login.xecurify.com/moas/idp/samlsso |

| SAML x509-certifikat: | Certifikat från din IdP. |

| IdP-namn: | myIDP |

| IdP-enhets-id: | https://login.xecurify.com/moas/ |

| SAML-inloggningsadress: | https://login.xecurify.com/moas/idp/samlsso |

| SAML utloggningsadress: | https://login.xecurify.com/moas/idp/samllogout/ |

| SAML x509-certifikat: | Certifikat från din IdP. |

Om du letar efter något som du inte kan hitta, vänligen skicka ett mejl till oss info@xecurify.com