Sökresultat :

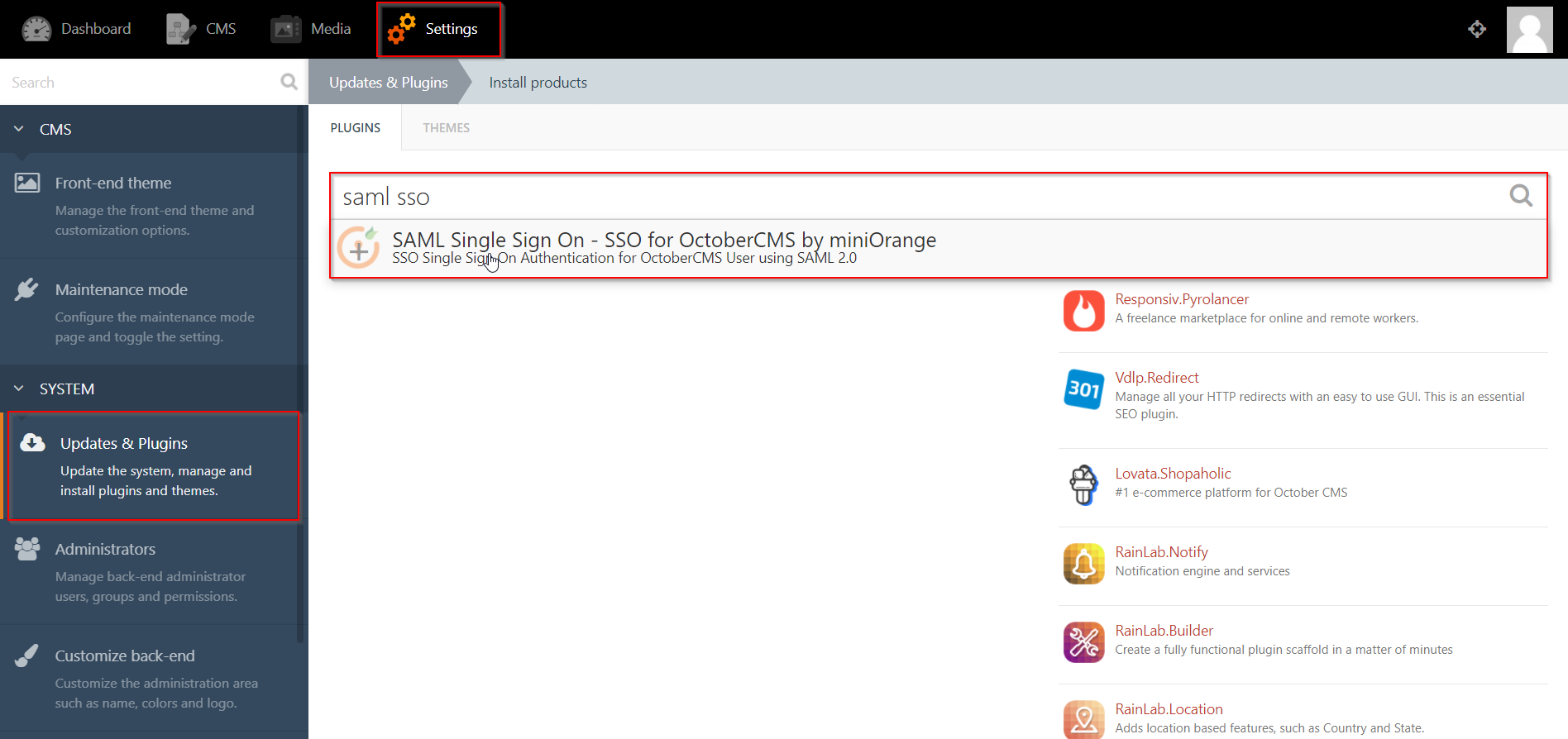

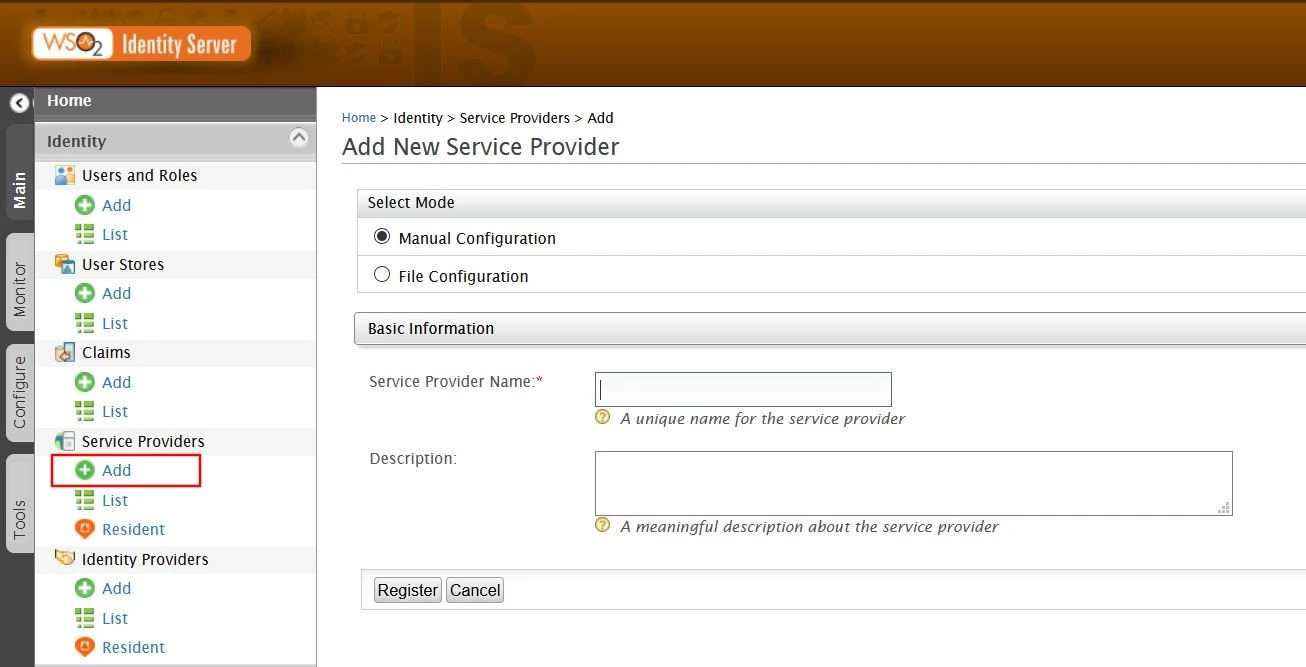

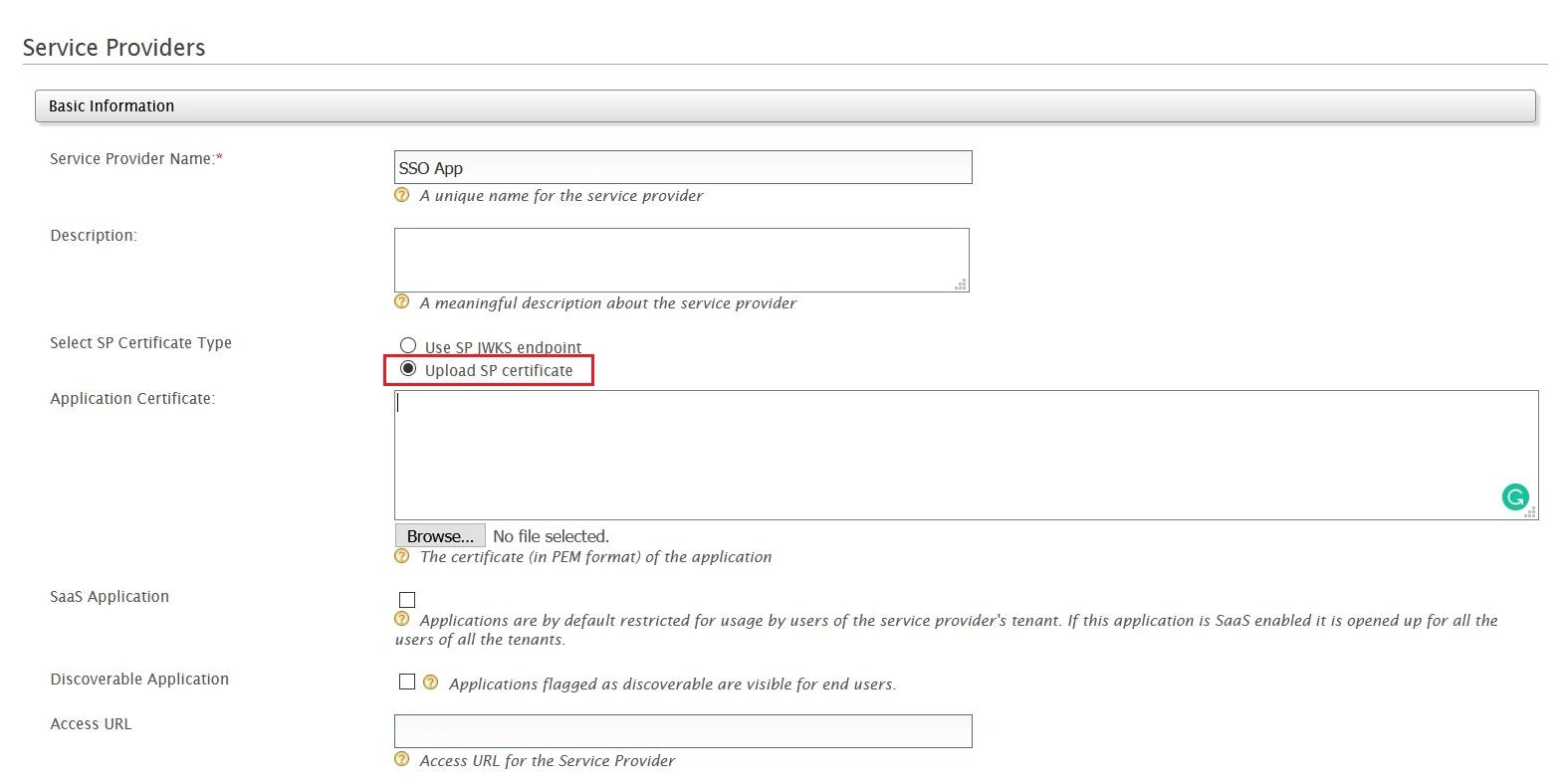

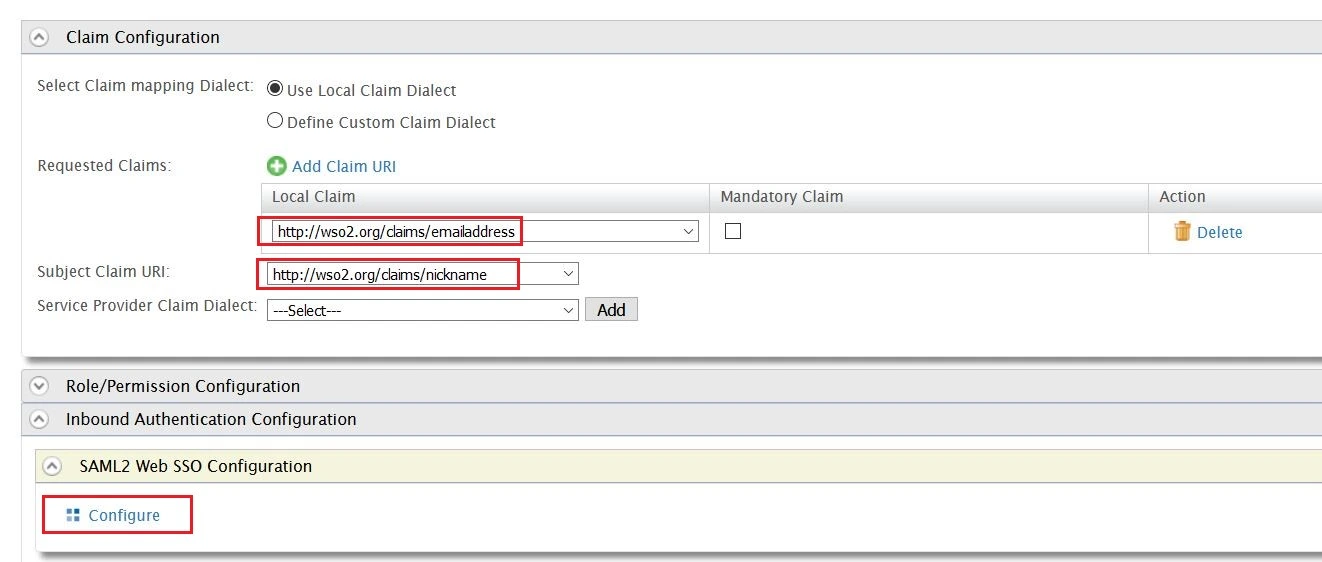

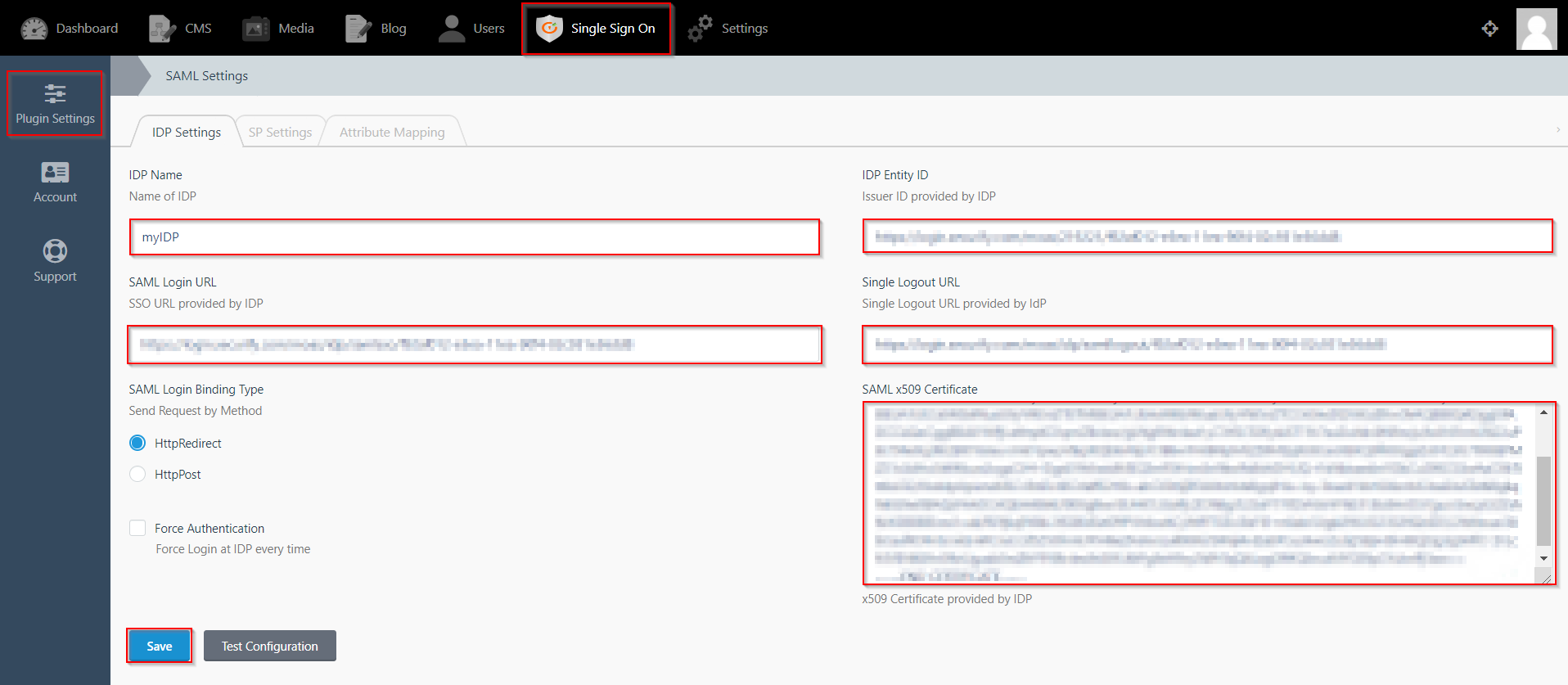

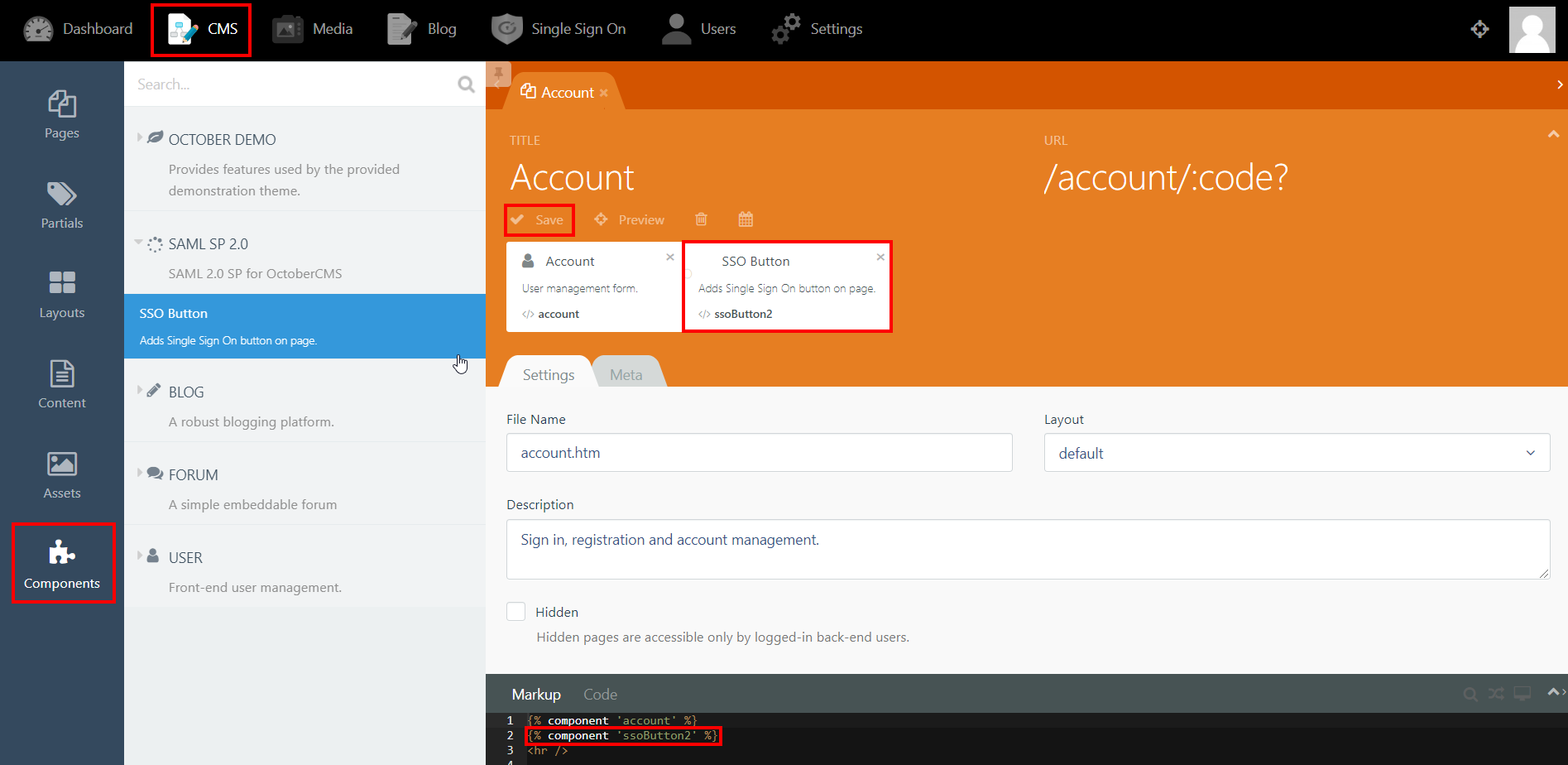

×October CMS Single Sign-On (SSO) plugin ger möjlighet att aktivera SAML Single Sign-On (SSO) för dina oktober CMS-webbplatser. Vår oktober CMS SSO-plugin är kompatibel med alla SAML-kompatibla identitetsleverantörer. Här kommer vi att gå igenom en steg-för-steg-guide för att konfigurera SAML SSO mellan oktober CMS-webbplats och din identitetsleverantör.

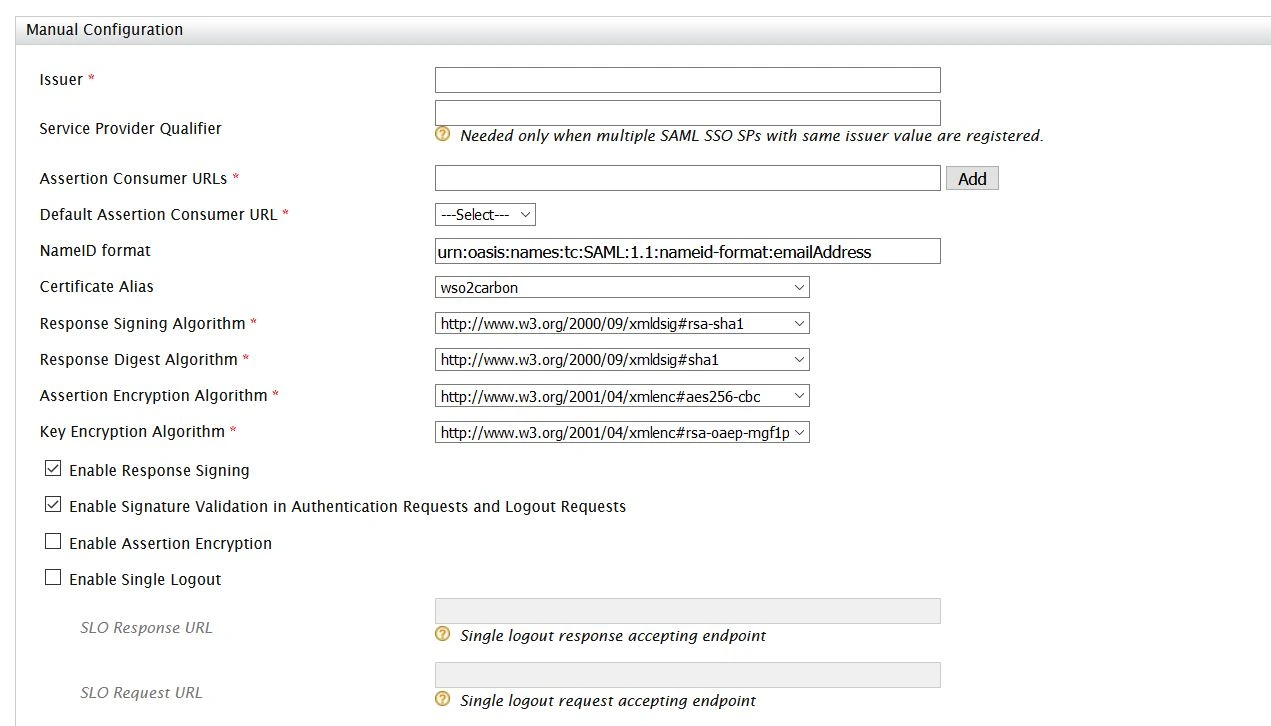

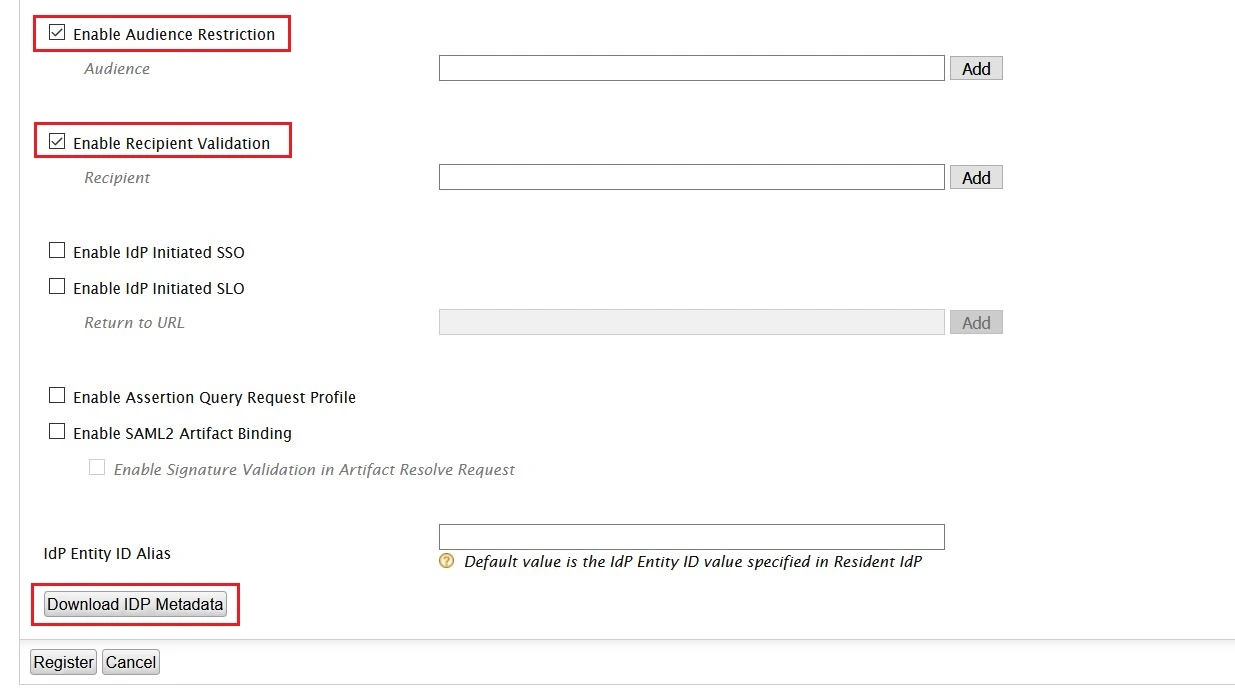

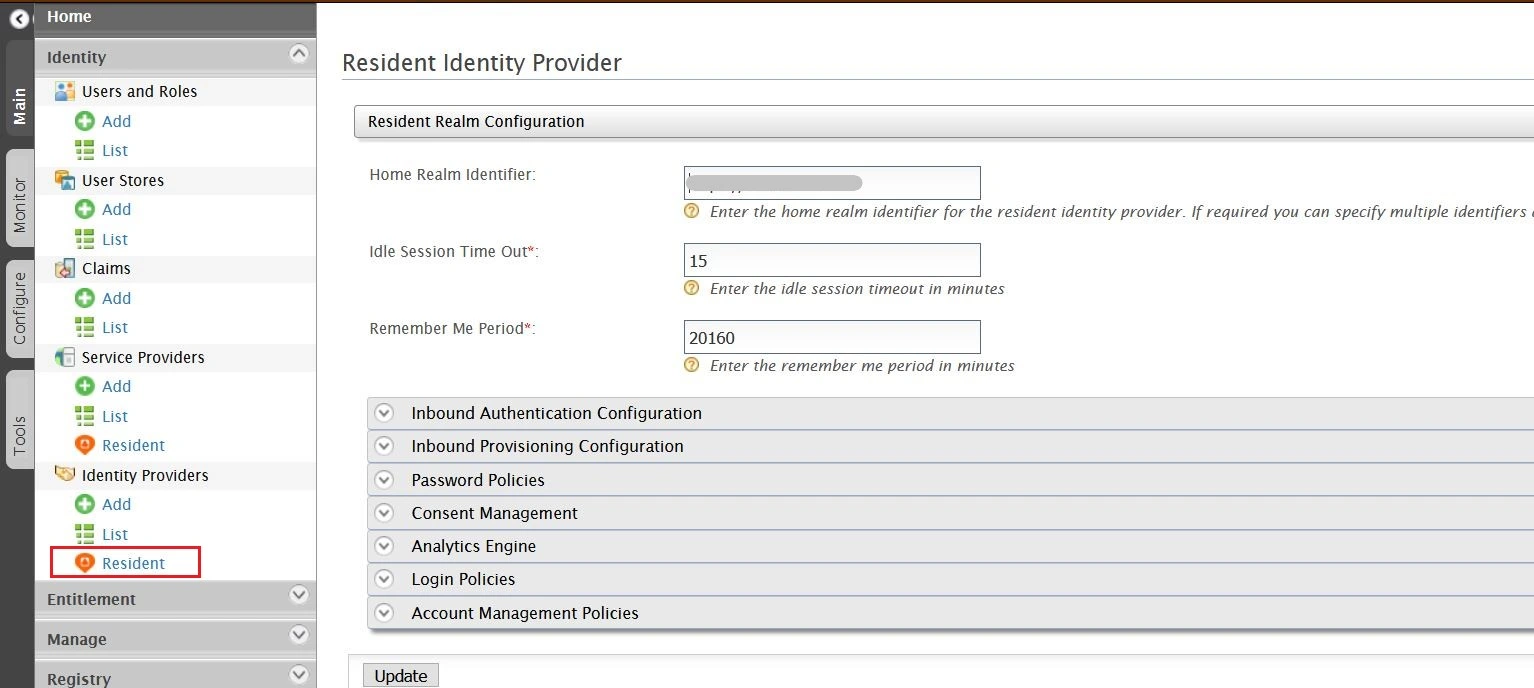

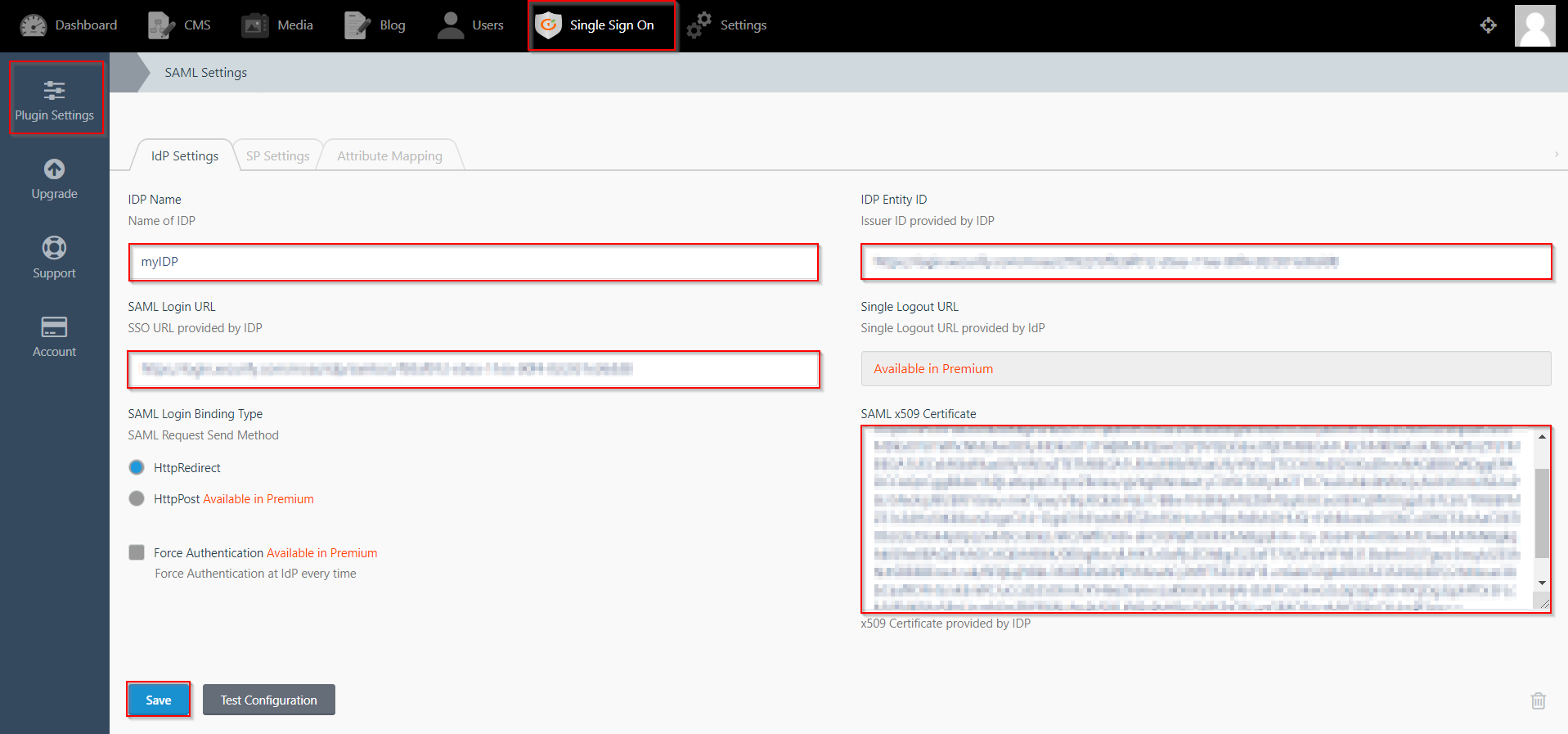

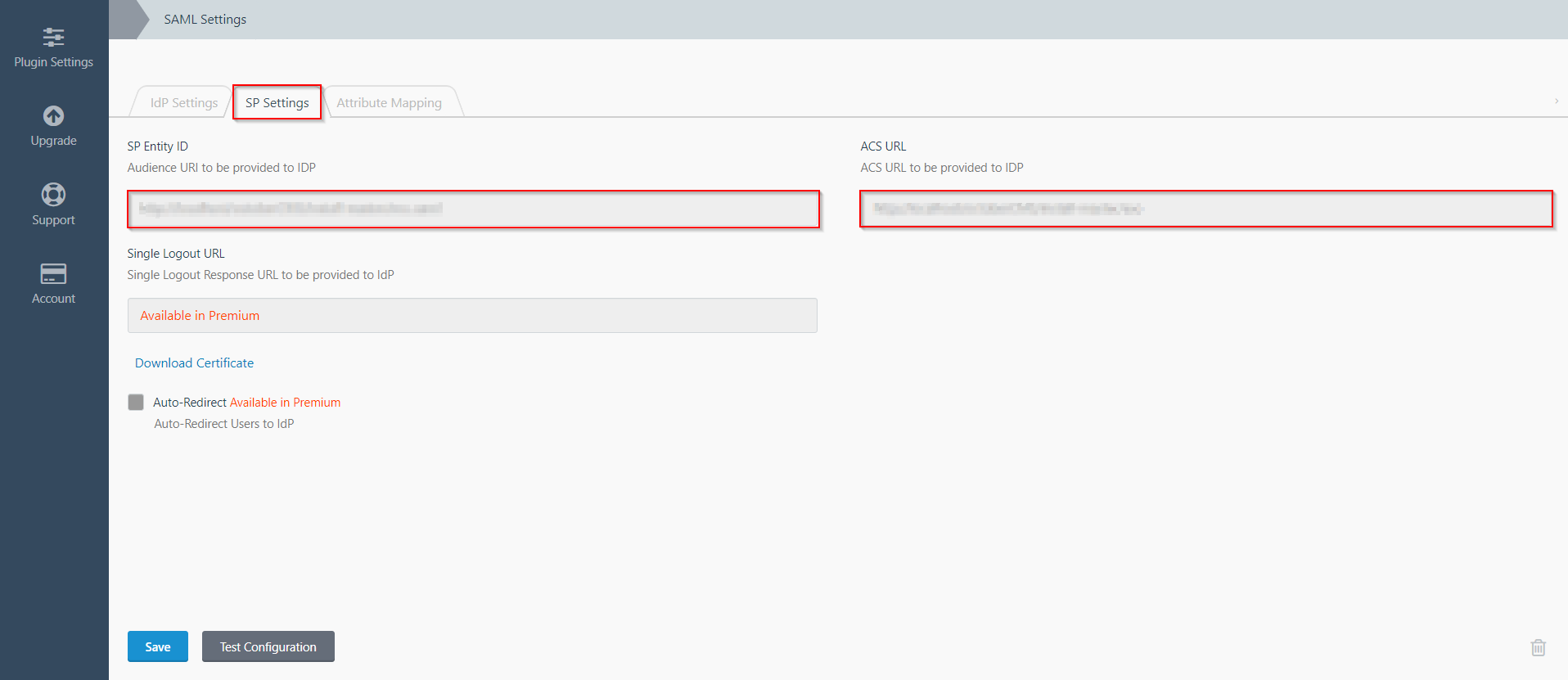

För att integrera din identitetsleverantör (IDP) med October CMS behöver du följande artiklar:

| IdP-namn: | myIDP |

| IdP-enhets-id: | https://login.xecurify.com/moas/ |

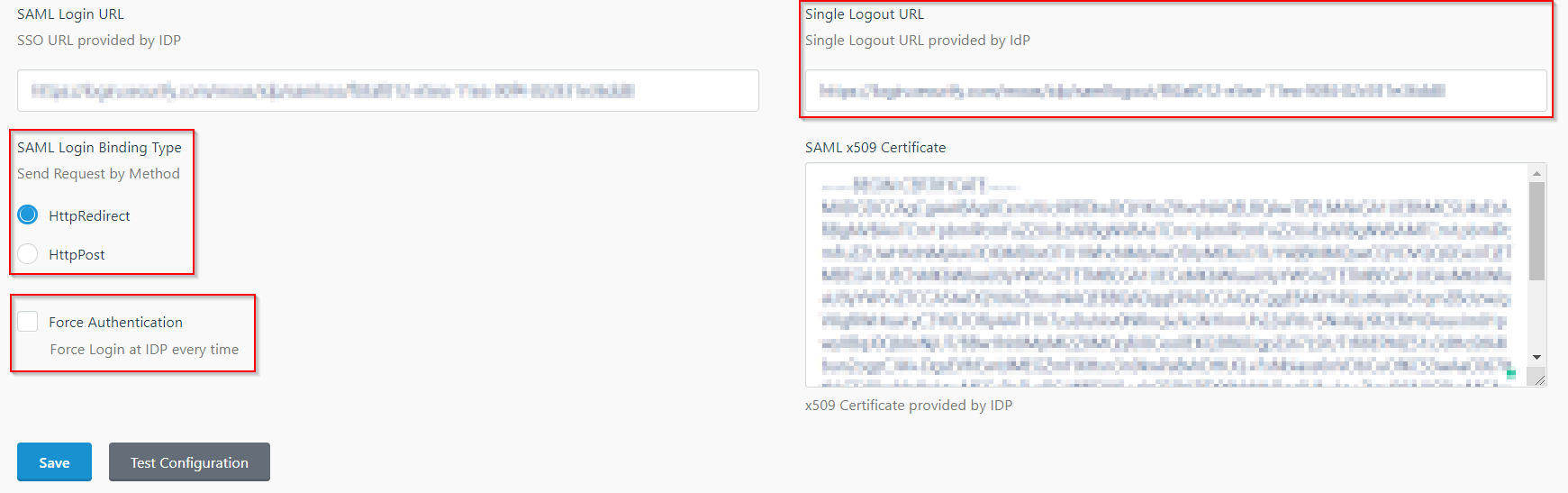

| SAML-inloggningsadress: | https://login.xecurify.com/moas/idp/samlsso |

| SAML x509-certifikat: | Certifikat från din IdP. |

| IdP-namn: | myIDP |

| IdP-enhets-id: | https://login.xecurify.com/moas/ |

| SAML-inloggningsadress: | https://login.xecurify.com/moas/idp/samlsso |

| SAML utloggningsadress: | https://login.xecurify.com/moas/idp/samllogout/ |

| SAML x509-certifikat: | Certifikat från din IdP. |

Om du letar efter något som du inte kan hitta, vänligen skicka ett mejl till oss info@xecurify.com