Jenkins SAML Single Sign On (SSO) app ger dig möjlighet att aktivera enkel inloggning (SSO eller SAML SSO) genom SAML 2.0 för Jenkins. Med hjälp av vår Jenkins SAML SSO-plugin kan man enkelt autentisera användarna till Jenkins.

(Klicka här för att ladda ner Jenkins Single Sign On-app)

Jenkins SSO-app är kompatibel med alla SAML 2.0-identitetsleverantörer som:- Azure AD, nyckelmantel, ADFS, Okta, Salesforce, Shibboleth 2, GSuite / Google Apps, miniOrange, OneLogin, Centrify, EnkelSAMLphp, ÖppnaAM , PingOne, RSA, Oracle, Bitium , WSO2, Auth0, AuthAnvil och praktiskt taget alla SAML-kompatibla identitetsleverantörer.

Klicka här för att veta mer om Jenkins Single Sign on.

Om du inte hittar din IDP listad och din applikation stöder SAML 2.0 som identitetsleverantör, kan du följa guiden nedan för att aktivera SSO till Jenkins med din applikation.

Steg 1: Ställ in Identity Provider för att aktivera saml för din modul.

Nödvändig förutsättning: Du behöver SAML-information från din IDP för att konfigurera den här appen. Vänligen få

SAML-metadata från din identitetsleverantör. Om din IDP inte har en metadata-URL eller XML, vänligen be om följande information:

- Emittent/enhets-ID.

- SAML-inloggnings-URL.

- SAML Logout URL (endast om du vill att användare ska logga ut från IDP när de loggar ut från atlassian-applikationen, t.ex. Jira).

- X.509-certifikat.

- NameID-format (valfritt).

- Bindningstyp för SAML-inloggning (valfritt).

- SAML Logga ut bindningstyp (valfritt).

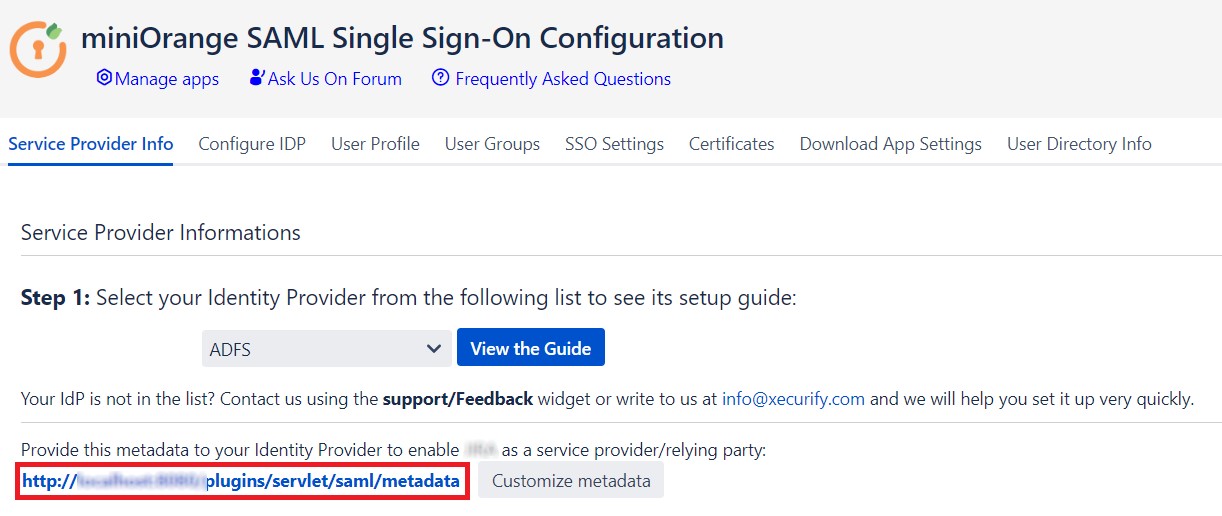

- Ange installationsinformation till din identitetsleverantör så att de kan konfigurera atlassian-applikationen som en SAML-tjänsteleverantör för ditt konto. Du kan ge dem SAML-metadata-URL eller SAML-relaterad information. Vi har gett mer information om hur du kan få var och en av dem nedan.

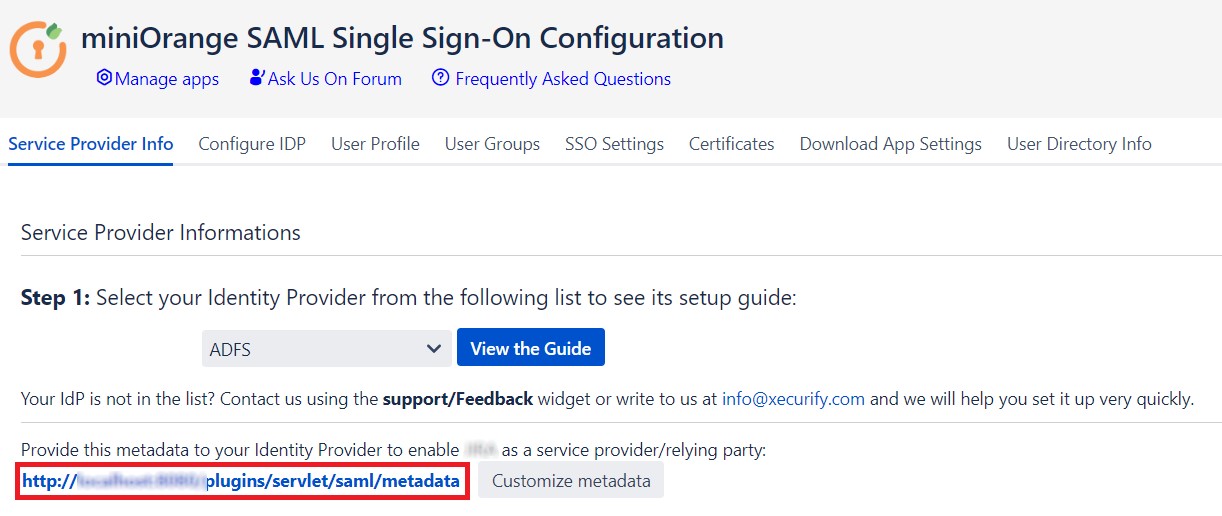

- Gå till Tjänsteleverantörsinformation och ge länken som visas nedan till din identitetsleverantör. När du klickar på länken kommer du att kunna se metadata för SAML Single Sign On-app.

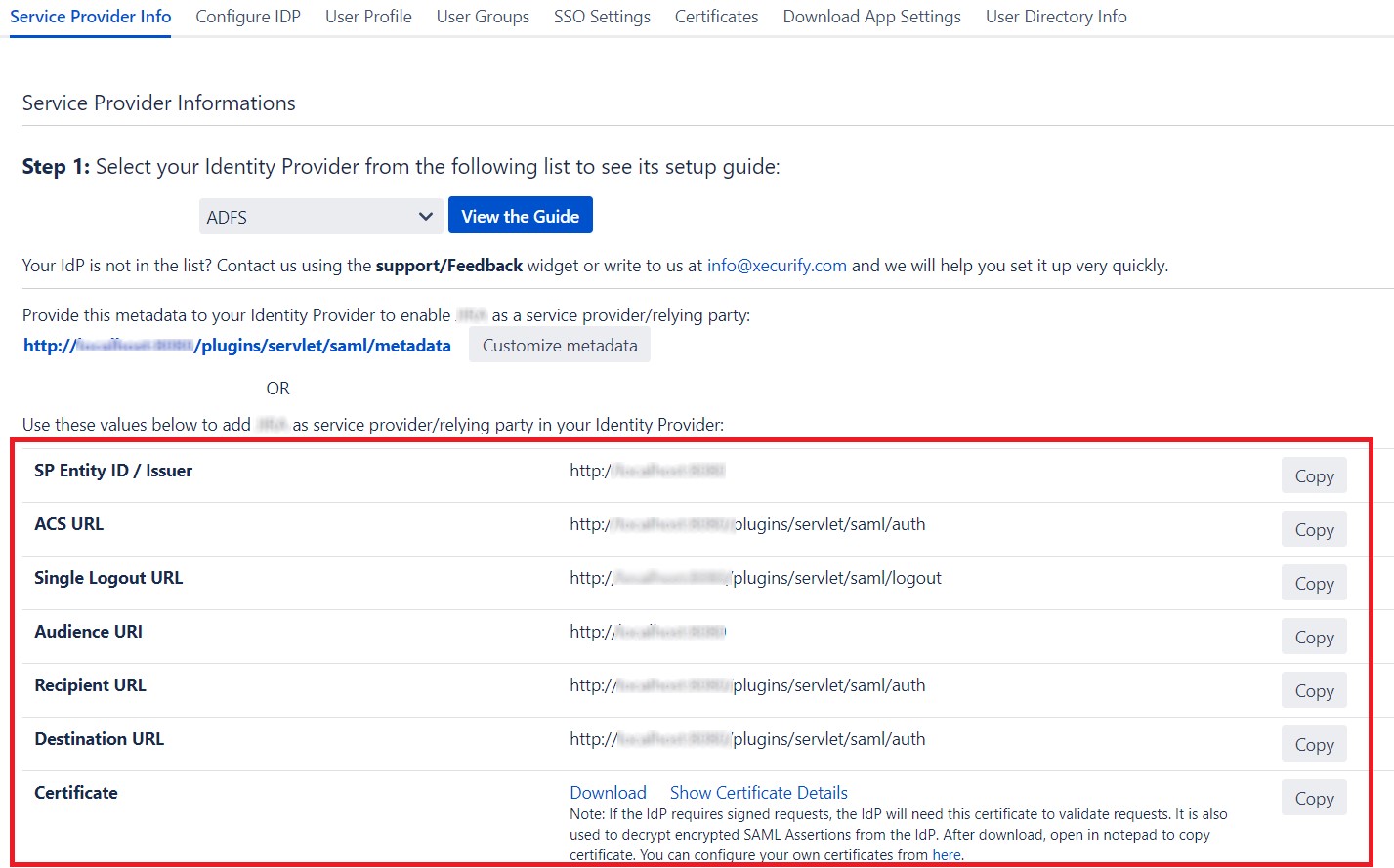

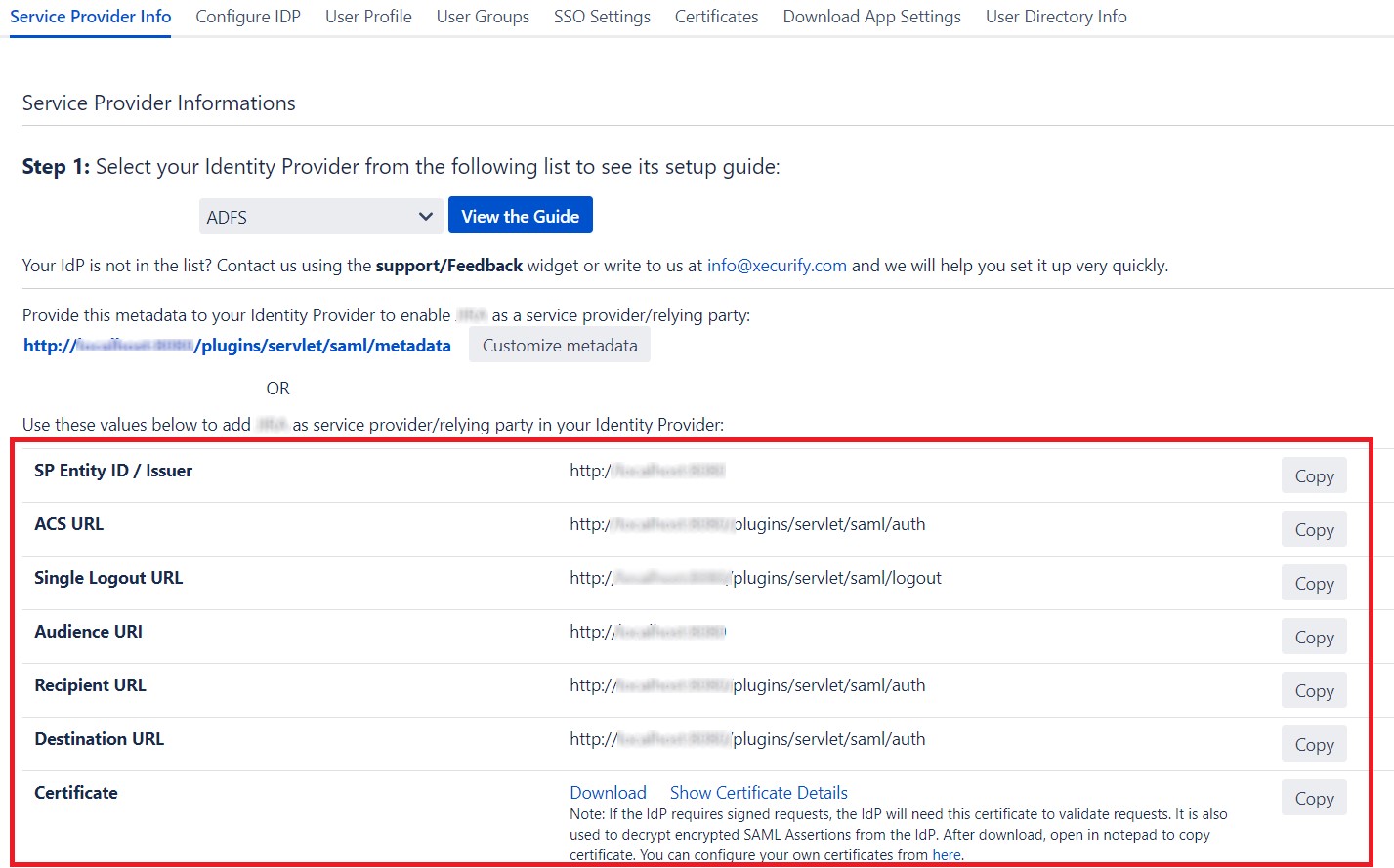

- Om identitetsleverantören inte accepterar metadata kan du ge dem SAML-information manuellt. Gå till Tjänsteleverantörsinformation fliken och få följande information.

| SP Entity ID / Emittent |

Detta värde innehåller unik identifierare för din Atlassian-applikation. |

| ACS URL |

Detta är webbadressen som IdP kommer att returnera SAML-autentiseringsbegäranden till. |

| URL för enkel utloggning |

Detta kommer att avsluta alla serversessioner som upprättats via SAML SSO. |

| Målgrupps-URI |

IdP kommer att förbereda SAML-autentiseringsbegäranden för. |

| Mottagarens URL |

IdP kommer att returnera SAML-autentiseringsbegäranden till. |

| Destinationsadress |

IdP kommer att returnera SAML-autentiseringsbegäranden till. |

| Certifikat |

Detta certifikat används för att validera SAML-begäran och används för att dekryptera krypterade SAML-påståenden från IDP. |

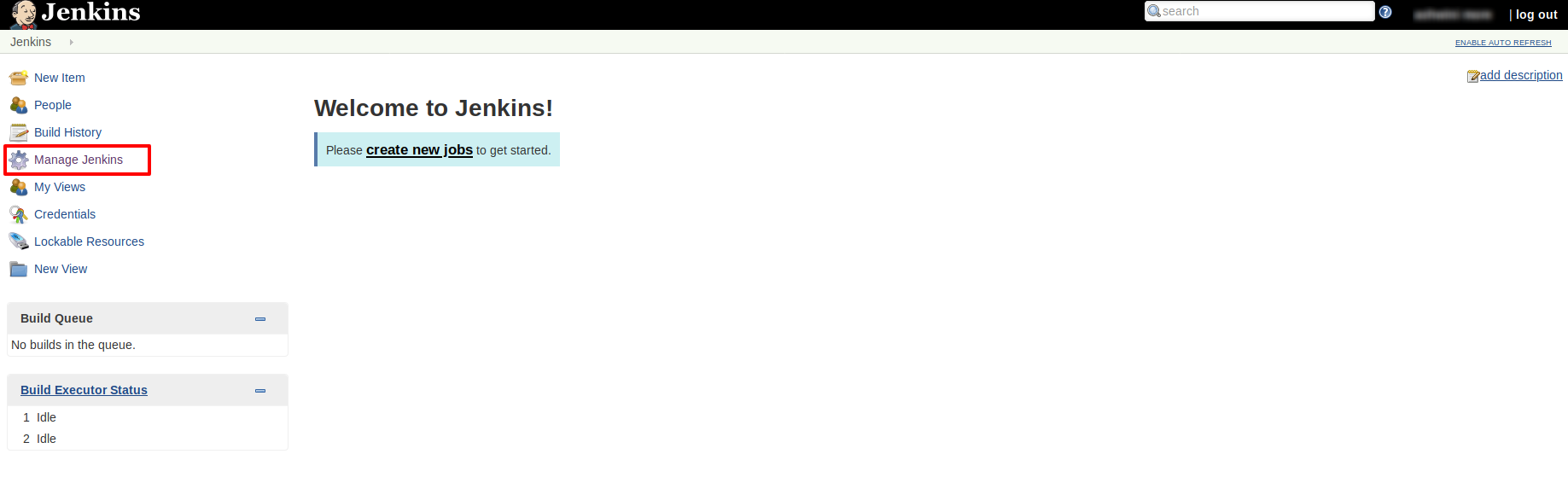

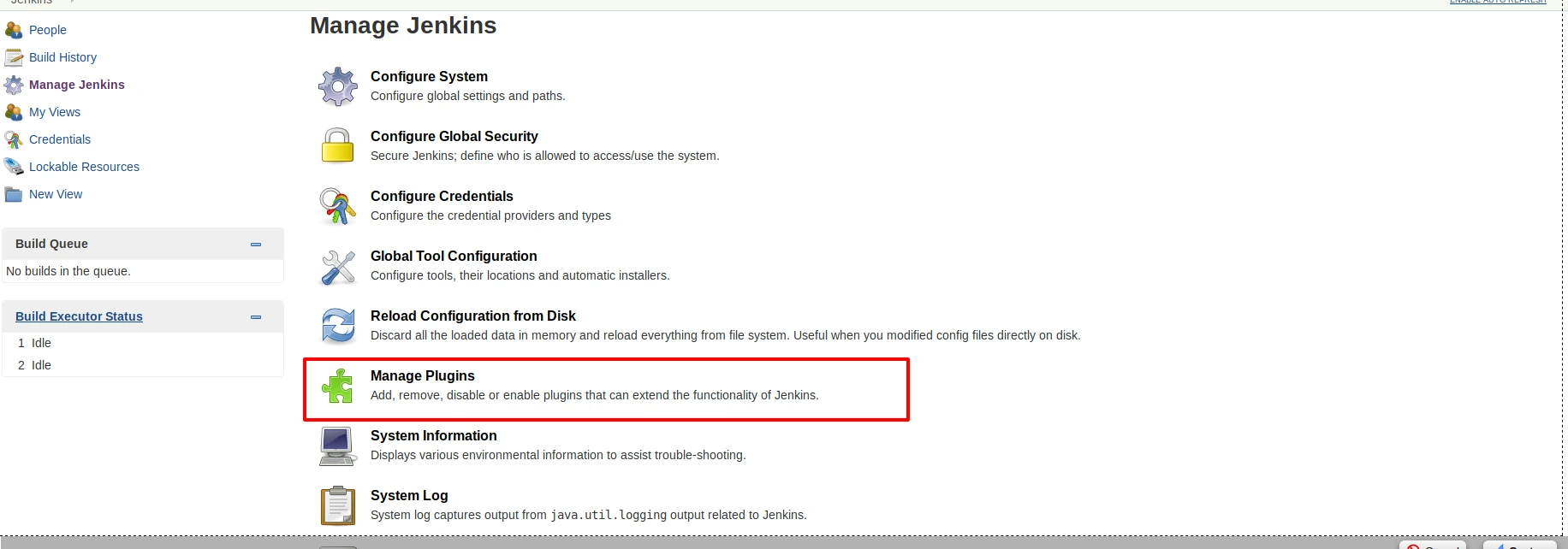

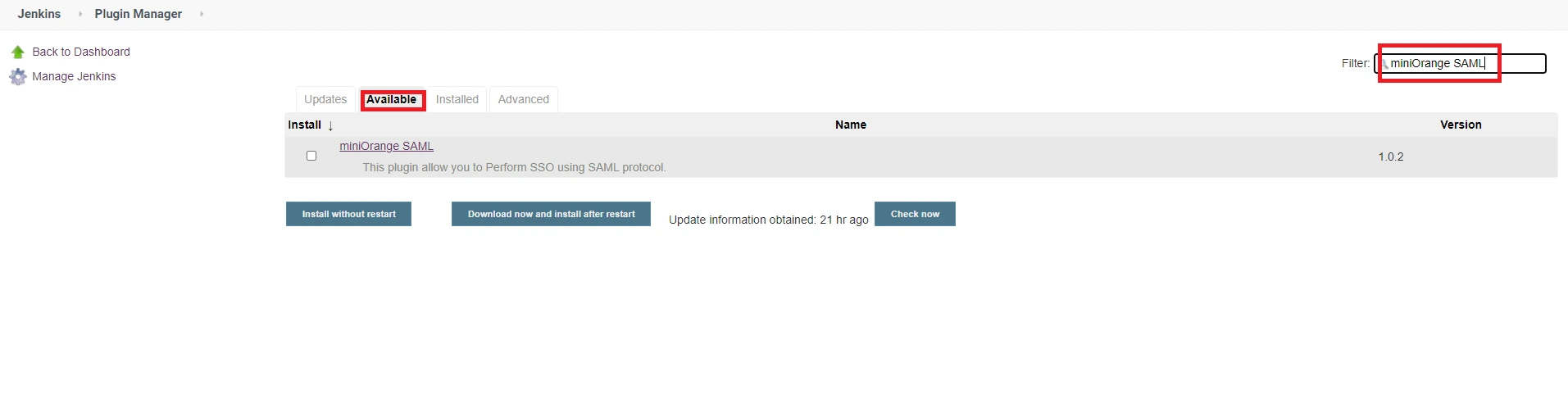

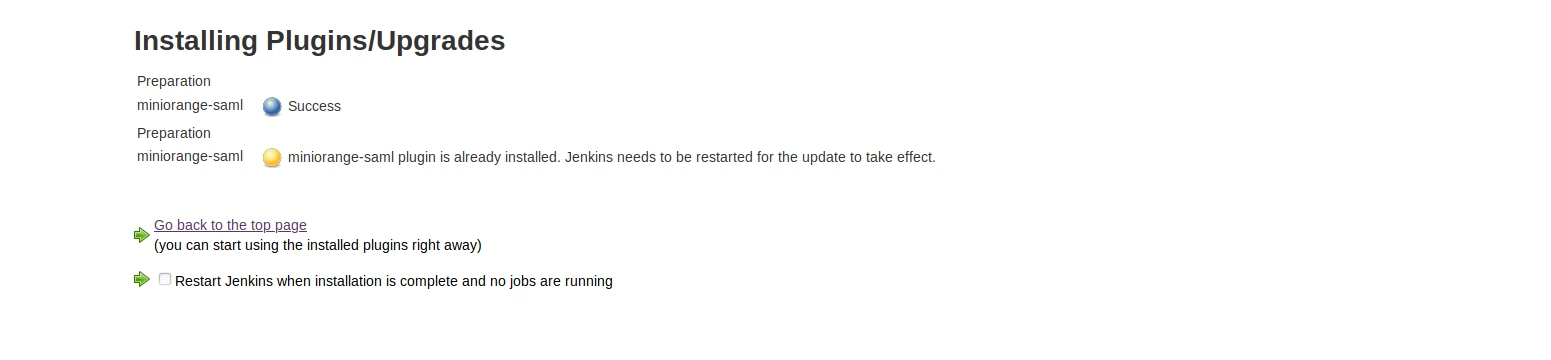

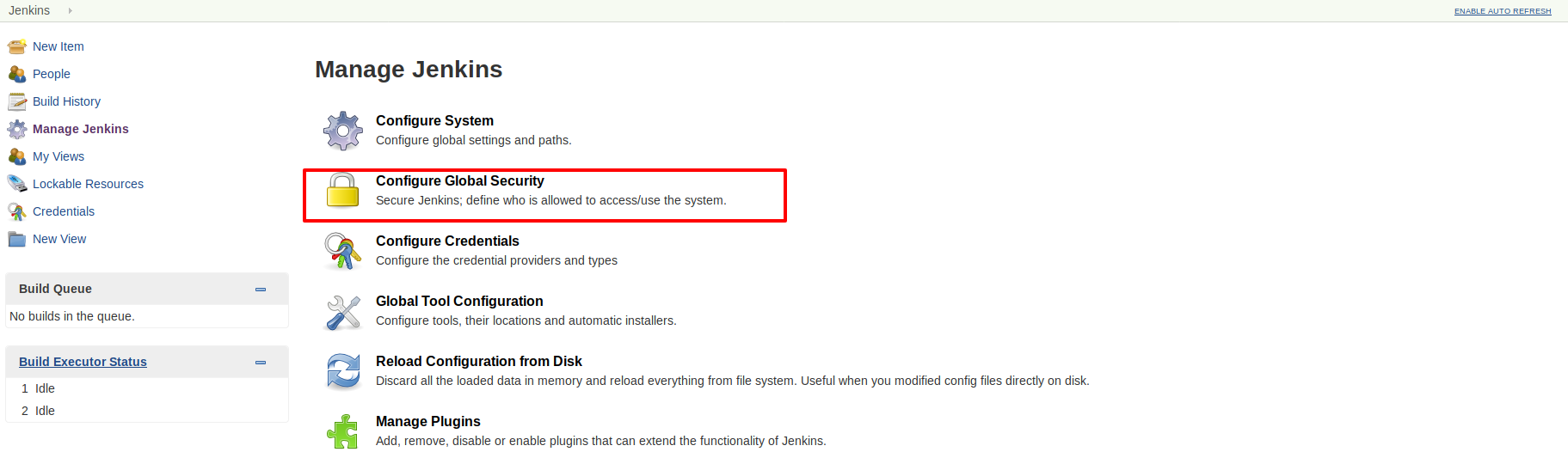

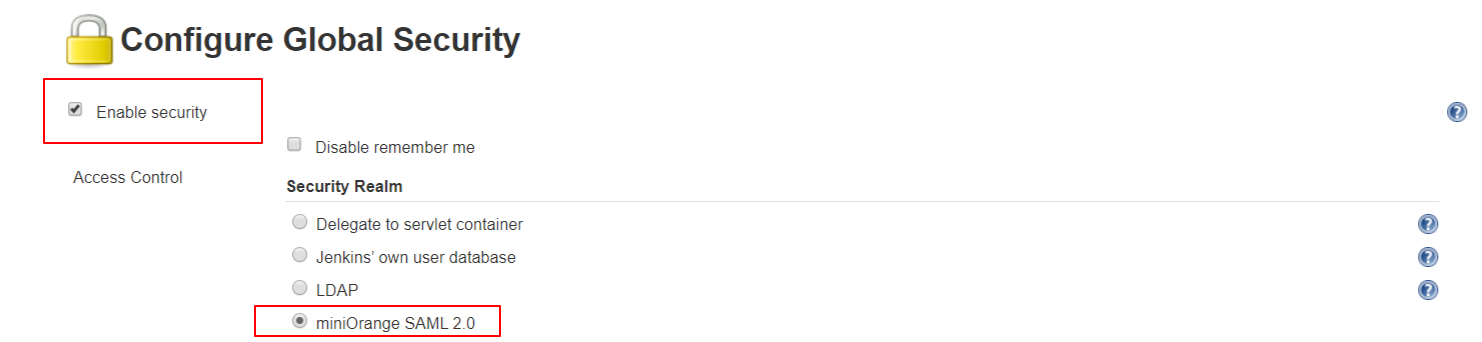

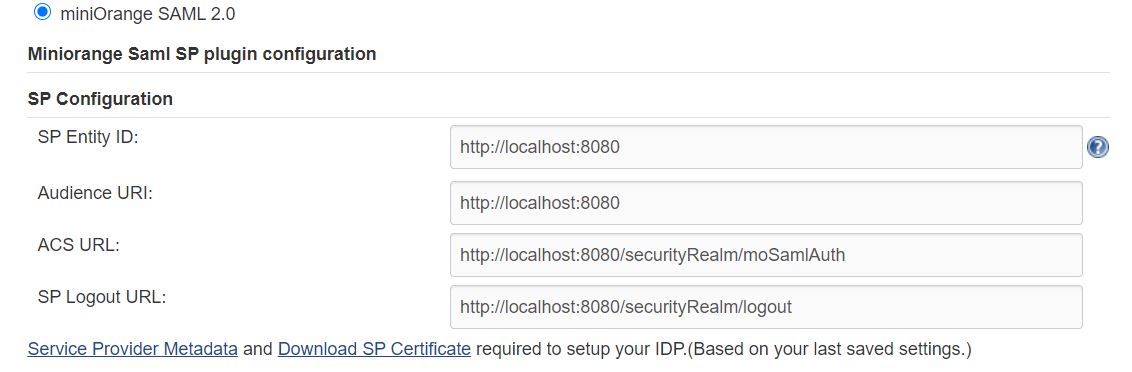

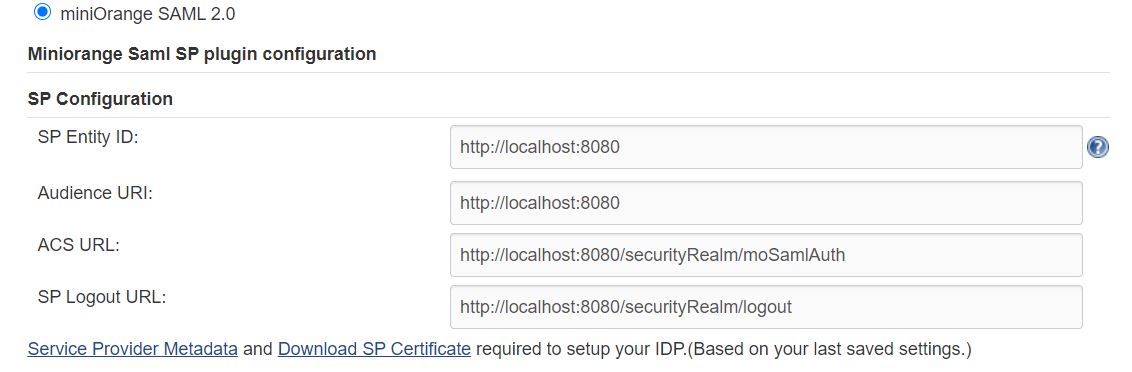

Steg 2: Ställ in Jenkins som tjänsteleverantör

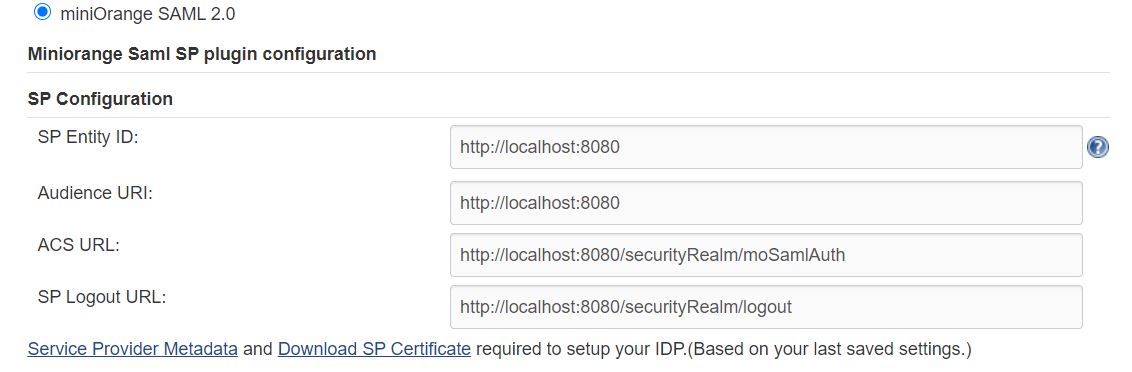

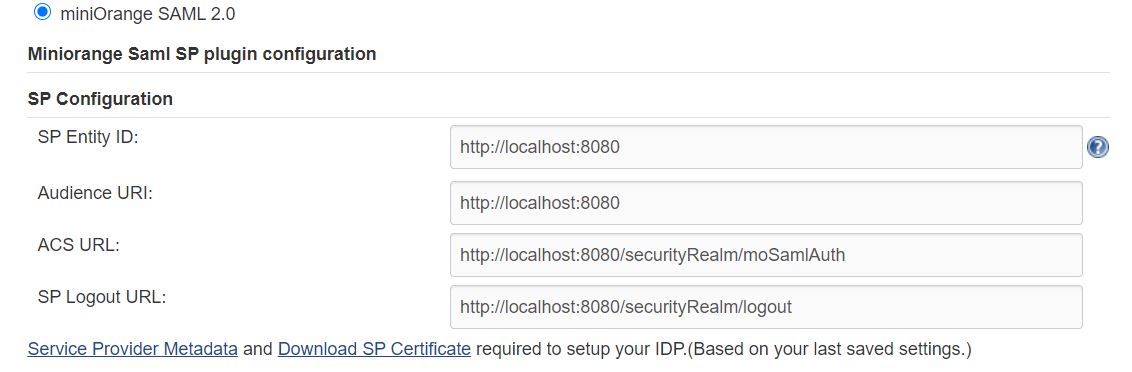

SP-konfigurationer

Du kan konfigurera SP-inställningar i IDP på två sätt:

- Genom att ladda upp Metadata XML-fil

- Manuell konfiguration

A. Genom att ladda upp Metadata XML-fil

- Klicka på Tjänsteleverantörens metadata in SP-konfiguration sektion.

- Metadata xml-fil kommer att laddas ner.

- Använd den här filen för att ställa in IDP.

B. Manuell konfiguration

- Att konfigurera SP-inställningar vid IDP kopiera nedan URL och klistra in i respektive fält vid IDP-slutet.

- SP Entity ID: https://din-jenkins-domän

- Målgrupps-URI: https://din-jenkins-domän

- ACS URL: https://din-jenkins-domän/securityRealm/moSamlAuth

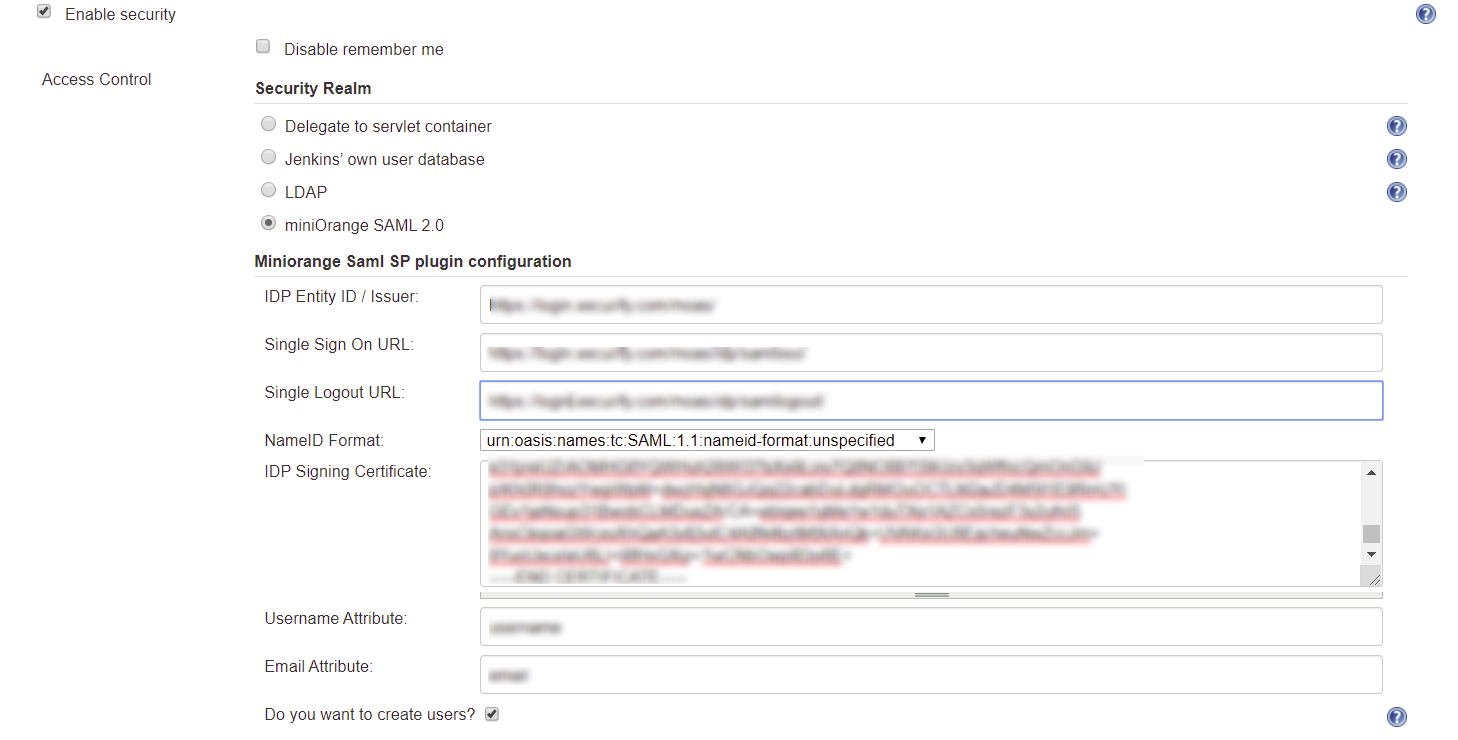

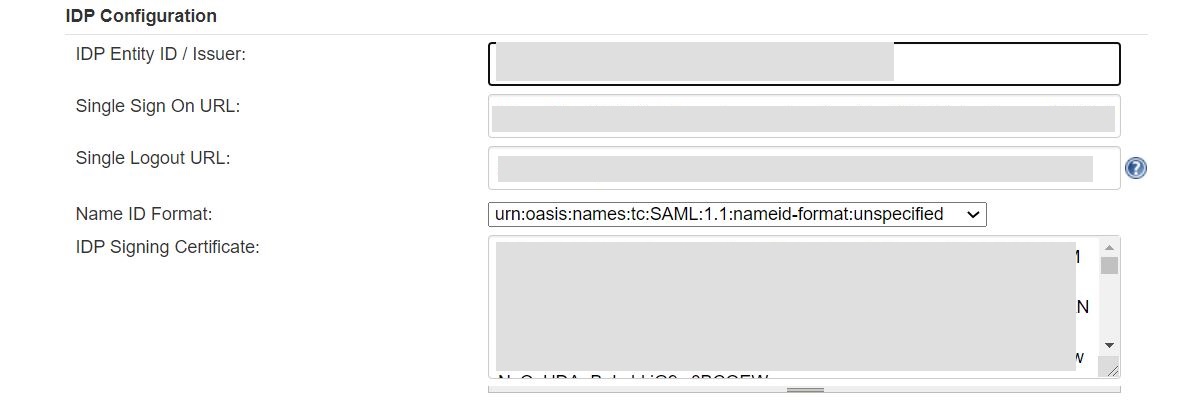

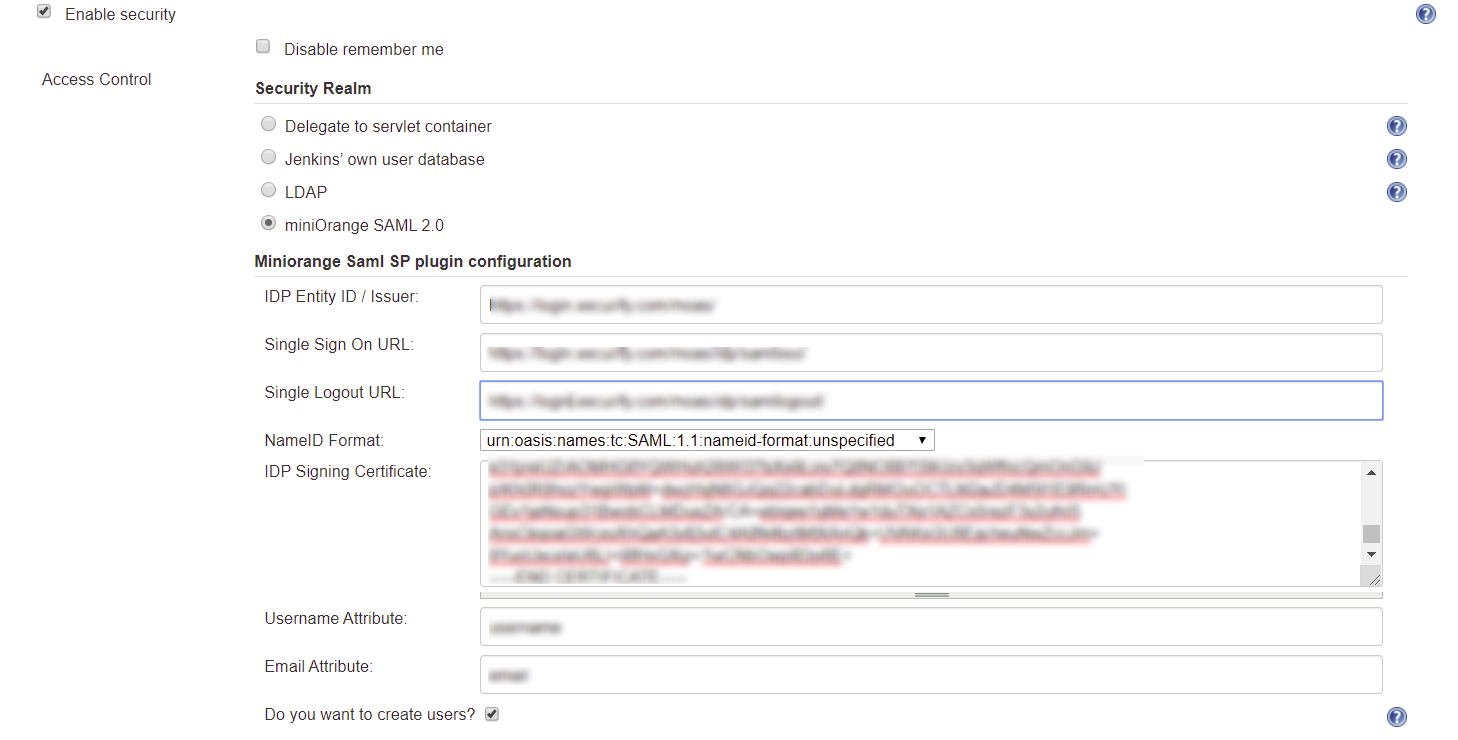

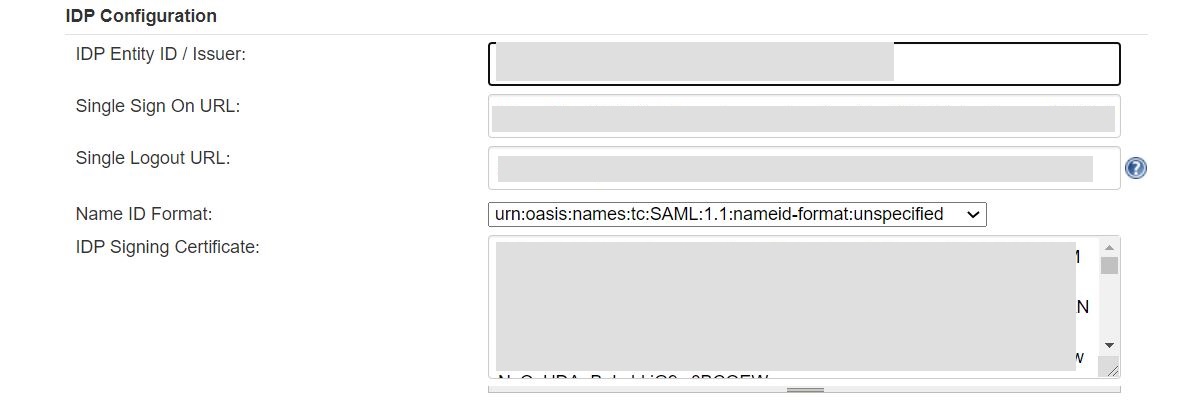

IDP-konfiguration

För att konfigurera IDP anger du följande detaljer och trycker på

tillämpa och spara inställningarna.

- IDP-enhets-ID

- URL för enkel inloggning

- Namn ID-format

- X.509-certifikat

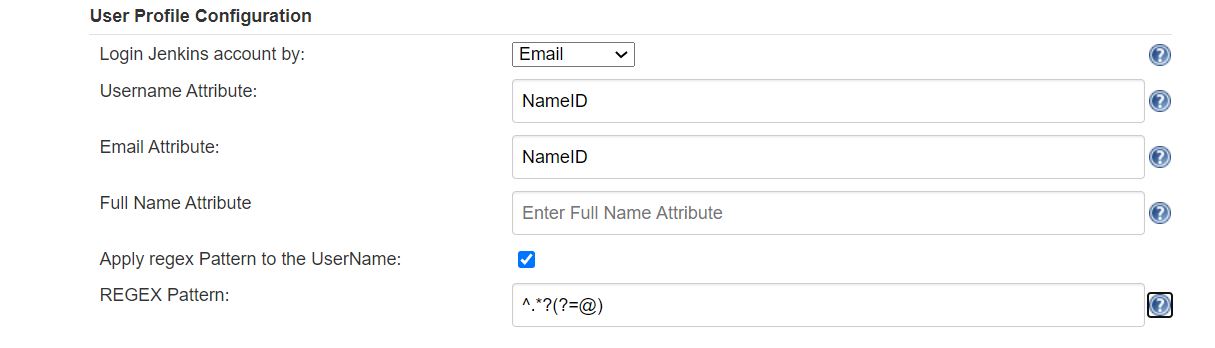

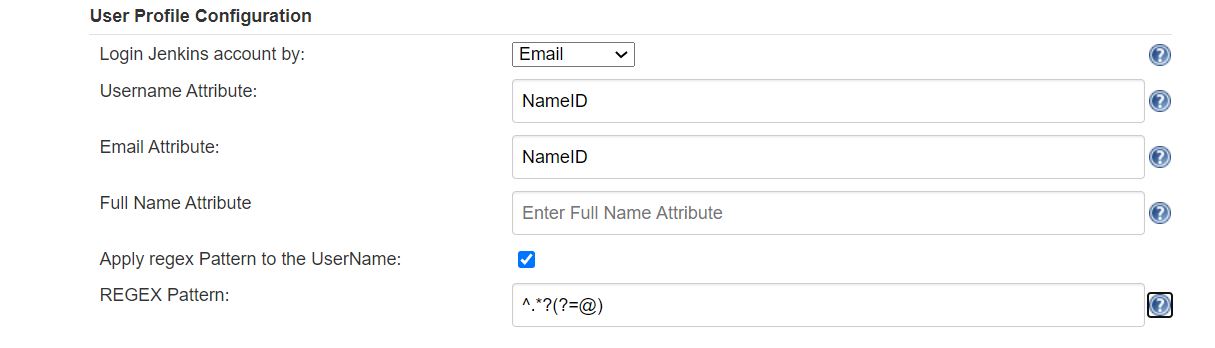

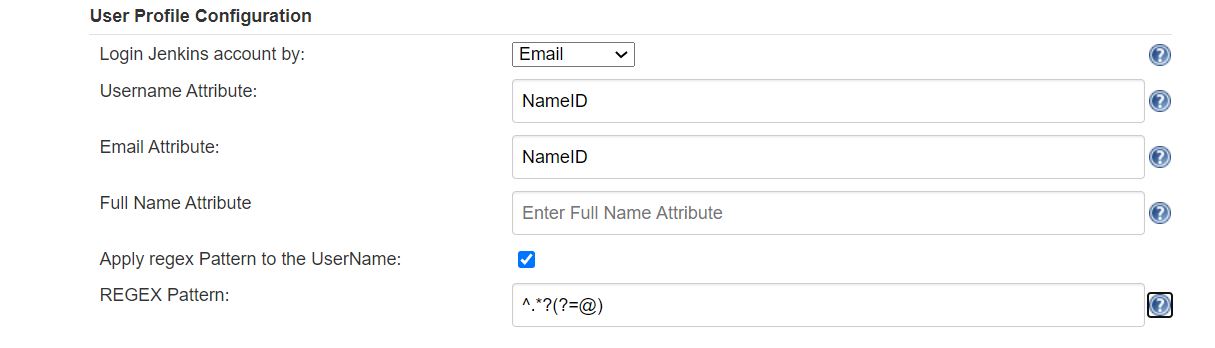

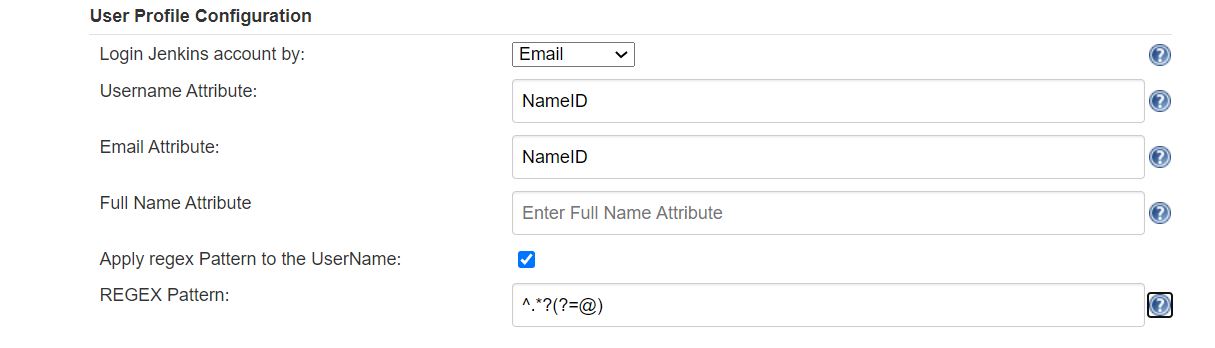

Användarprofilkonfiguration

Användarprofilkonfiguration

- Välj Användarnamn eller E-post för Logga in på Jenkins konto genom:

- Ange attributnamnet från IDP som motsvarar Användarnamn i Användarnamn Attribut textruta.

- Ange attributnamnet från IDP som motsvarar Email in E-postattribut textruta.

- Markera kryssrutan Använd regex-mönster på användarnamnetom användar-ID som returneras från SAML inte är samma som användarnamnet för Jenkins.

- Ange det reguljära uttrycket i REGEX-mönster textruta. Det kommer att tillämpas på användar-ID från SAML Response och konverterar det till samma användarnamn som Jenkins. Du kan till exempel använda reguljära uttryck ^.*?(?=@) för att extrahera demo från användarnamn demo@example.com

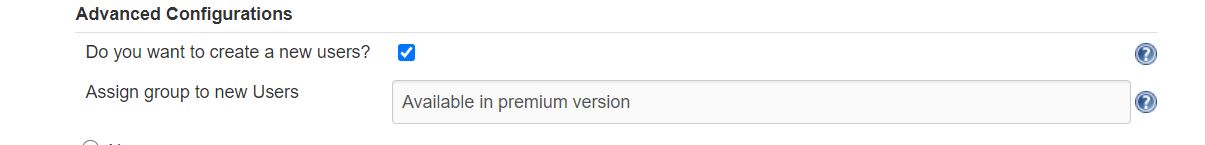

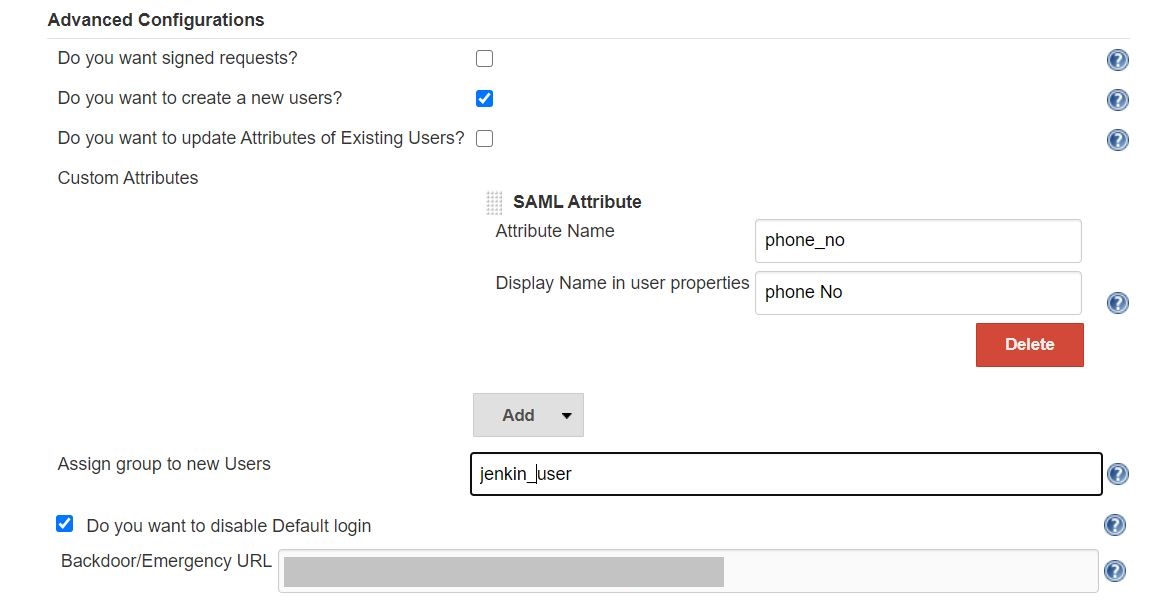

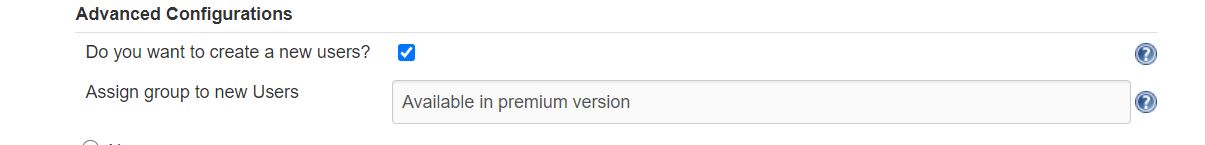

Avancerade konfigurationer

- Välj Vill du skapa nya användare? för att tillåta skapande av användare genom SAML.

SP-konfigurationer

Du kan konfigurera SP-inställningar i IDP på två sätt:

- Genom att ladda upp Metadata XML-fil

- Manuell konfiguration

A. Genom att ladda upp Metadata XML-fil

- Klicka på Tjänsteleverantörens metadata in SP-konfiguration sektion.

- Metadata xml-fil kommer att laddas ner.

- Använd den här filen för att ställa in IDP.

B. Manuell konfiguration

- Att konfigurera SP-inställningar vid IDP kopiera nedan URL och klistra in i respektive fält vid IDP-slutet.

- SP Entity ID: https://din-jenkins-domän

- Målgrupps-URI: https://din-jenkins-domän

- ACS URL: https://din-jenkins-domän/securityRealm/moSamlAuth

IDP-konfiguration

För att konfigurera IDP anger du följande detaljer och trycker på

tillämpa och spara inställningarna.

- IDP-enhets-ID

- URL för enkel inloggning

- URL för enkel utloggning

- Namn ID-format

- X.509-certifikat

Användarprofilkonfiguration

- Välj Användarnamn eller E-post för Logga in på Jenkins konto genom:

- Ange attributnamnet från IDP som motsvarar Användarnamn i Användarnamn Attribut textruta.

- Ange attributnamnet från IDP som motsvarar Email in E-postattribut textruta.

- Ange attributnamnet från IDP som motsvarar fullständigt namn i Fullständigt namnattribut.

- Markera kryssrutan Använd regex-mönster på användarnamnetom användar-ID som returneras från SAML inte är samma som användarnamnet för Jenkins.

- Ange det reguljära uttrycket i REGEX-mönster textruta. Det kommer att tillämpas på användar-ID från SAML Response och konverterar det till samma användarnamn som Jenkins. Du kan till exempel använda reguljära uttryck ^.*?(?=@) för att extrahera demo från användarnamn demo@example.com

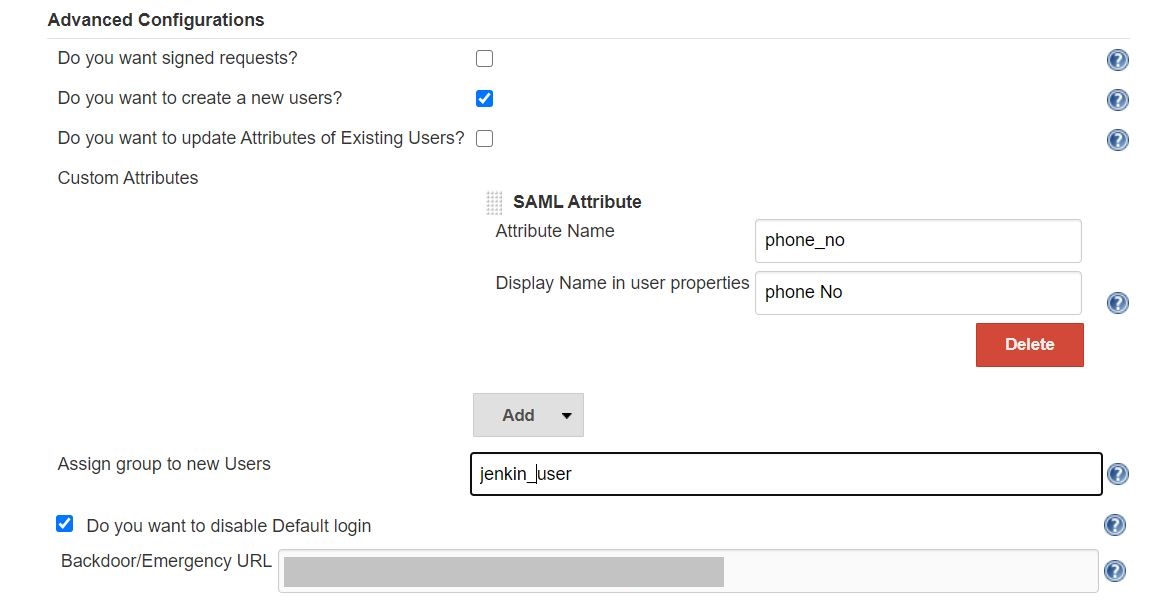

Avancerade konfigurationer

- Välj Vill du ha undertecknade förfrågningar? för att skicka signerade inloggnings- och utloggningsförfrågningar. Förfrågningar kommer att undertecknas med ett offentligt certifikat från alternativet Ladda ner SP-certifikat in SP-konfiguration sektion.

- Välj Vill du skapa nya användare? för att tillåta skapande av användare genom SAML.

- Välj Vill du uppdatera attribut för befintliga användare? att uppdatera attribut för befintliga användare varje gång de loggar in på Jenkins via SSO.

- För att lägga till anpassade attribut välj Lägg till alternativ.

- uppsättning Attributnamn som den som är inställd i IDP t.ex. lnamn

- uppsättning visningsnamn i användaregenskaper som en du vill att den visas i jenkins användares config.xml-fil och i användarens fliken konfigurera.

- För att tilldela standardgrupp till användare som skapats via SSO, lägg till gruppnamnet Tilldela grupp till nya användare alternativ. Flera grupper kan läggas till med ,(Komma) separator

- If Vill du inaktivera standardinloggning alternativet är aktiverat, kommer alla oautentiserade användare som försöker komma åt Jenkins standardinloggningssida omdirigeras till IDP-inloggningssidan för autentisering. Efter framgångsrik autentisering kommer de att omdirigeras tillbaka till Jenkins bas-URL.

- Kopiera bakdörrs-URL och spara den för nödsituation.

Om du letar efter något som du inte kan hitta, vänligen skicka ett mejl till oss info@xecurify.com