Sökresultat :

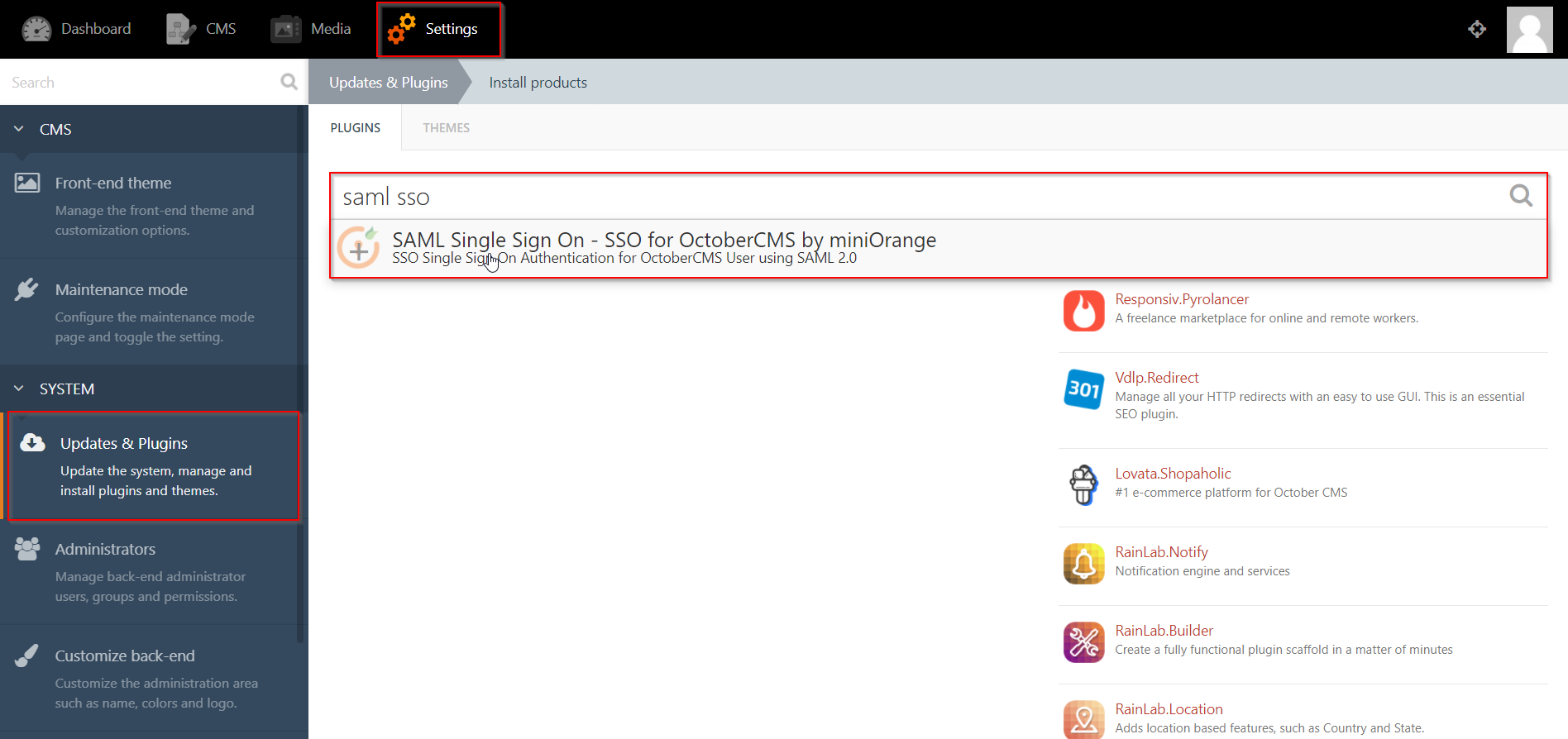

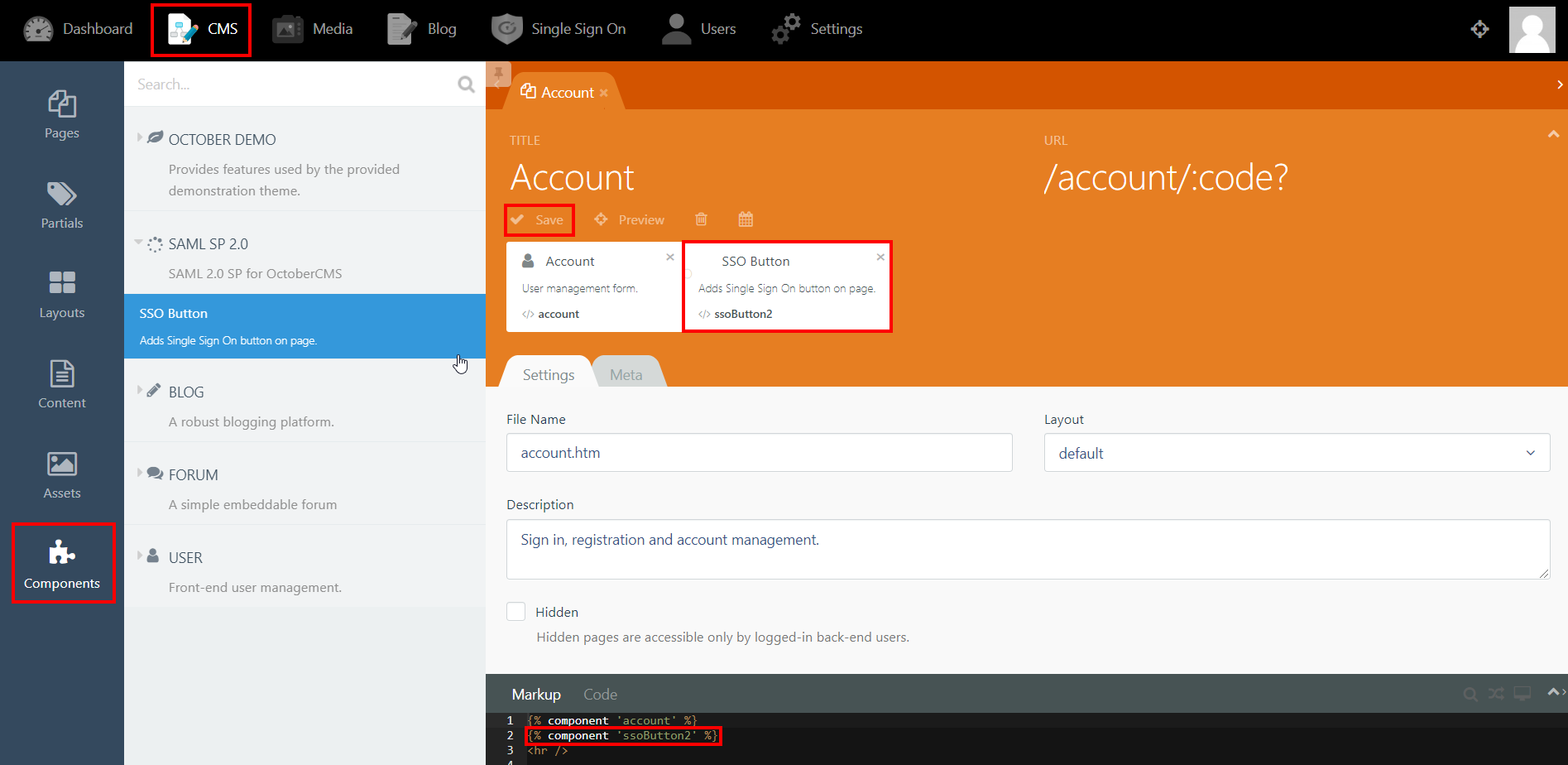

×October CMS Single Sign-On (SSO) plugin ger möjlighet att aktivera SAML Single Sign-On (SSO) för dina oktober CMS-webbplatser. Vår oktober CMS SSO-plugin är kompatibel med alla SAML-kompatibla identitetsleverantörer. Här kommer vi att gå igenom en steg-för-steg-guide för att konfigurera SAML SSO mellan oktober CMS-webbplats och din identitetsleverantör.

För att integrera din identitetsleverantör (IDP) med October CMS behöver du följande artiklar:

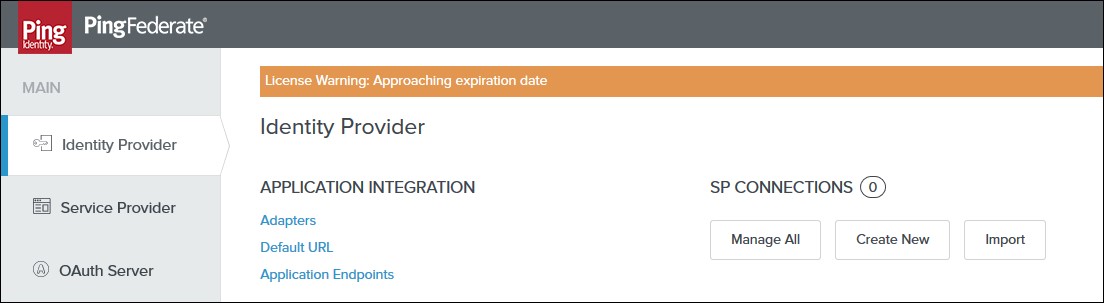

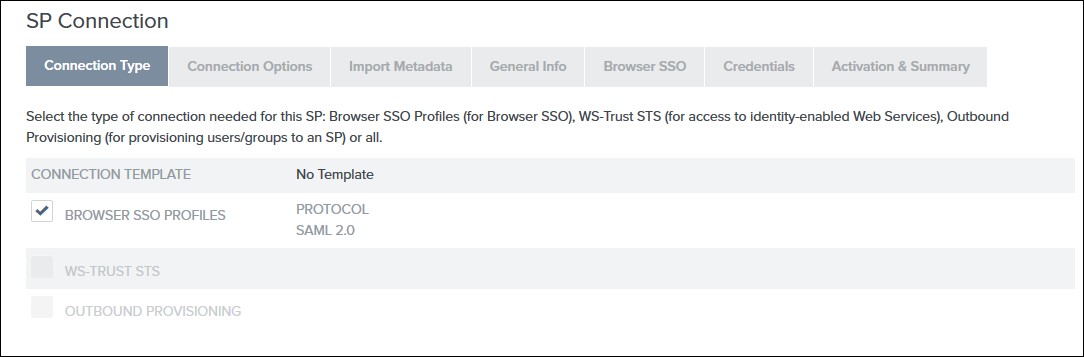

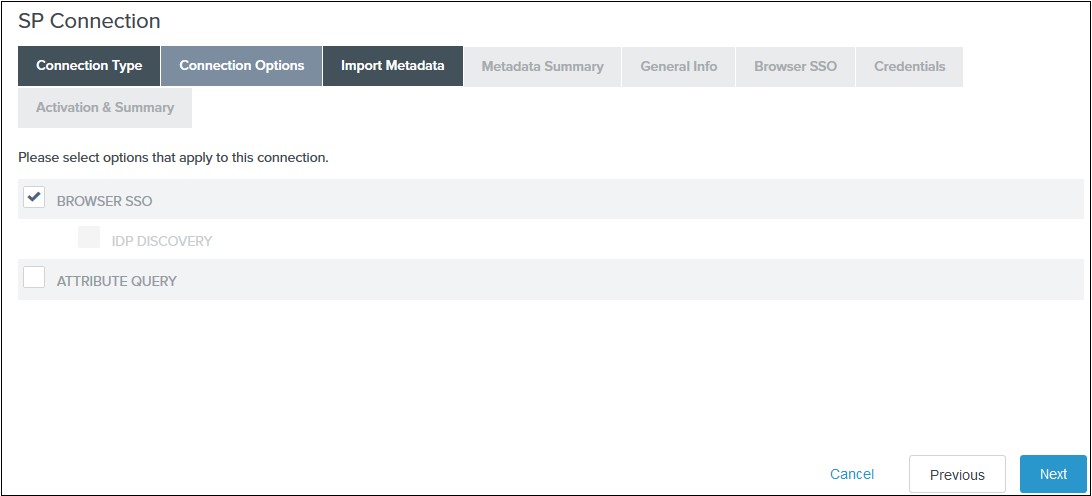

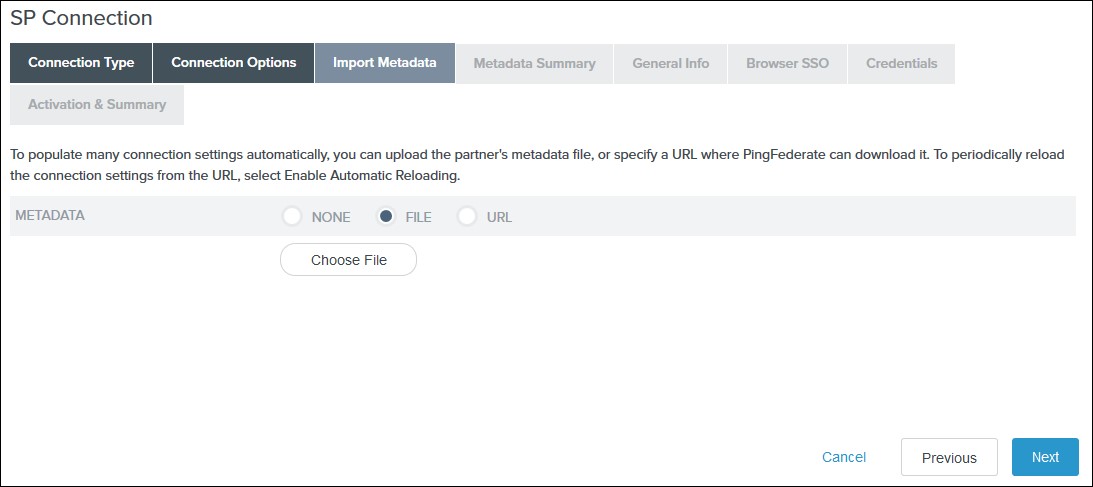

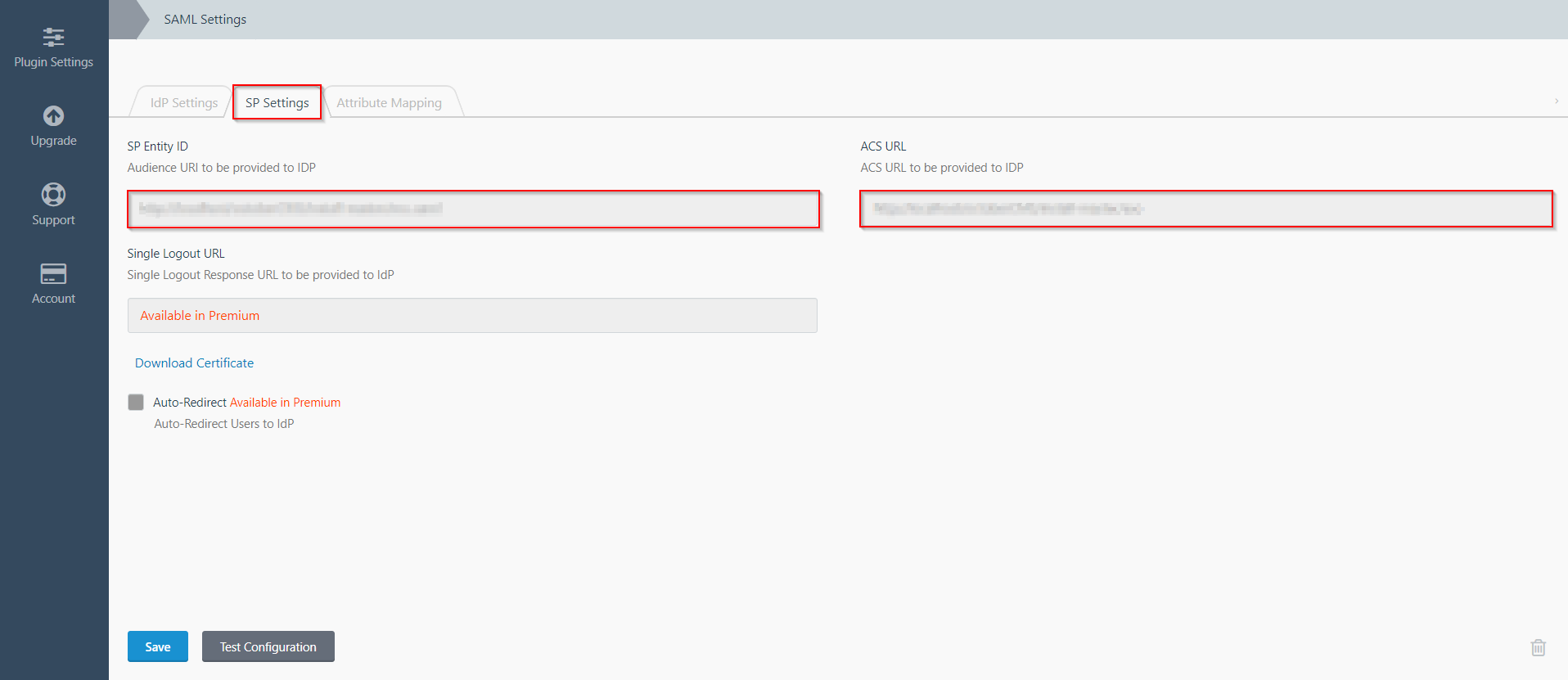

All information som krävs för att konfigurera Ping Federate som SAML IDP dvs plugins metadata ges i Tjänsteleverantörsinformation fliken i plugin-programmet miniOrange.

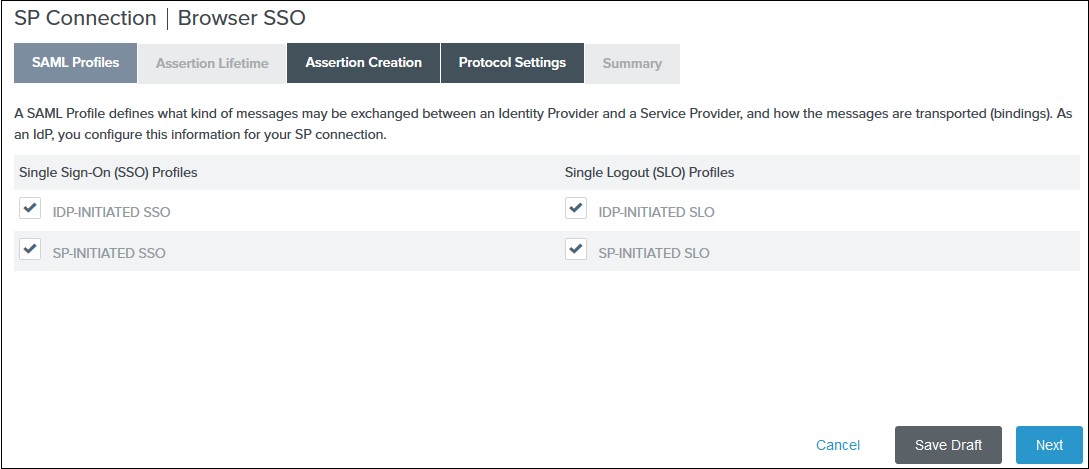

2) Ange önskad giltighetstid för påståendet från och med den Assertion Lifetime fliken och klicka Nästa. Som standard är den konfigurerad 5 minuter för båda.

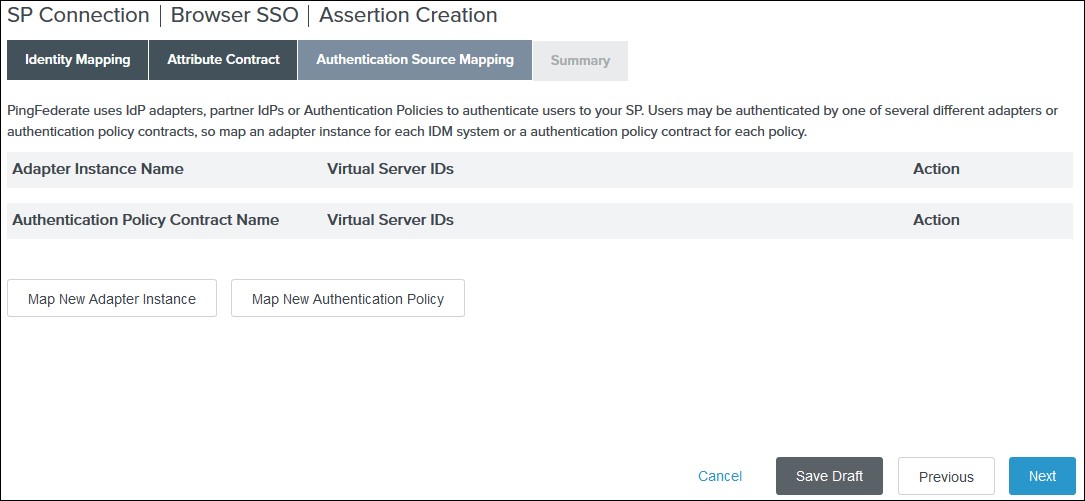

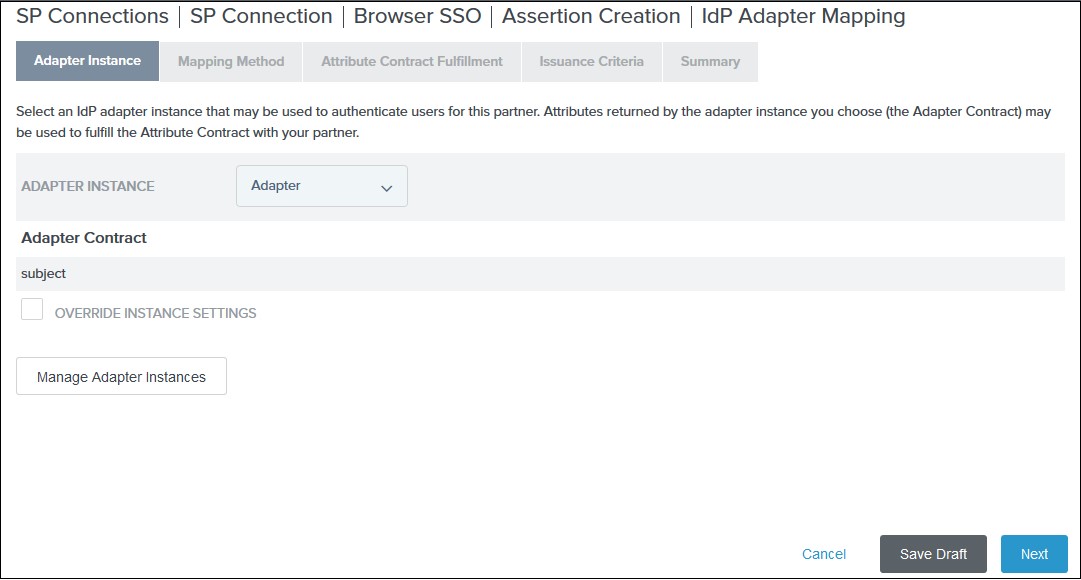

2) Ange önskad giltighetstid för påståendet från och med den Assertion Lifetime fliken och klicka Nästa. Som standard är den konfigurerad 5 minuter för båda. IV. Välj en Adapterinstans och klicka Nästa. Adaptern måste innehålla användarens e-postadress.

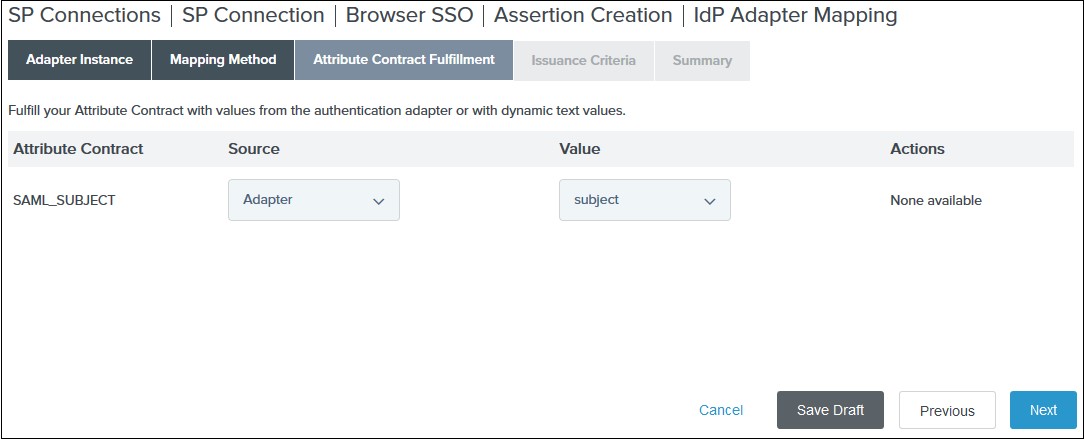

IV. Välj en Adapterinstans och klicka Nästa. Adaptern måste innehålla användarens e-postadress. V. Välj Använd endast adapterkontraktsvärdena i SAML-påståendet alternativ på Kartläggningsmetod fliken och klicka Nästa.

V. Välj Använd endast adapterkontraktsvärdena i SAML-påståendet alternativ på Kartläggningsmetod fliken och klicka Nästa. VII. (Valfritt) Välj eventuella auktoriseringsvillkor som du vill ha på Utgivningskriterier fliken och klicka Nästa.

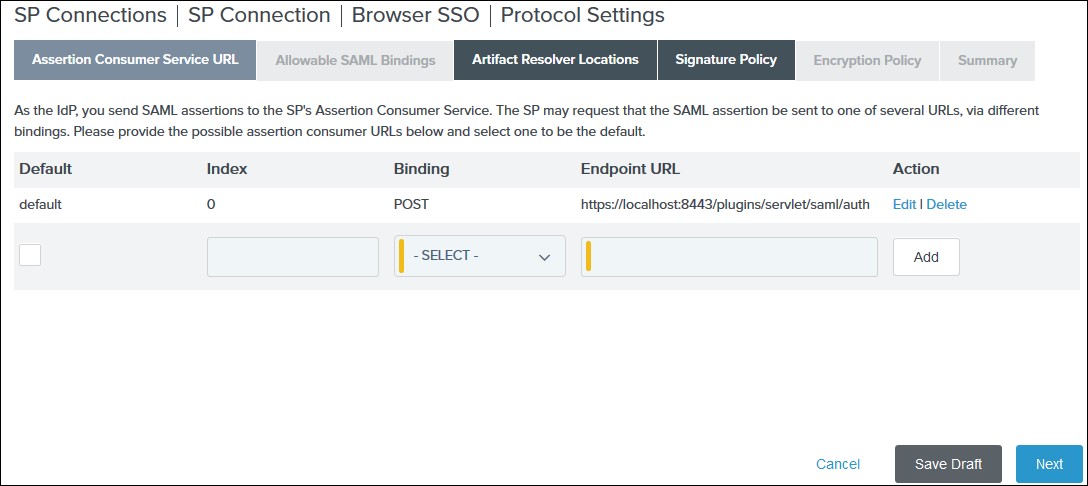

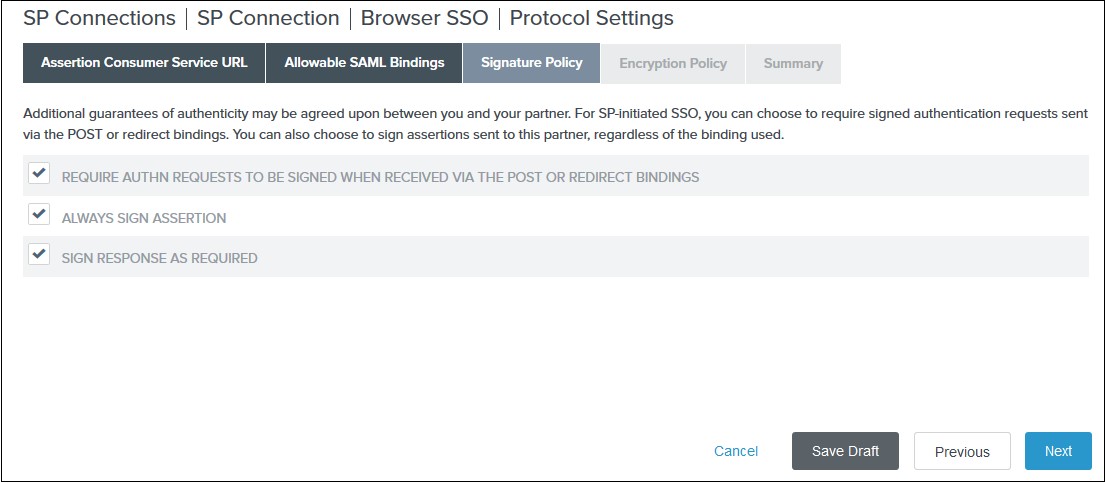

VII. (Valfritt) Välj eventuella auktoriseringsvillkor som du vill ha på Utgivningskriterier fliken och klicka Nästa. 2) Välj POST på Tillåtna SAML-bindningar fliken och klicka Nästa.

2) Välj POST på Tillåtna SAML-bindningar fliken och klicka Nästa. 4) Välj önskad krypteringspolicy för påståenden om Krypteringspolicy fliken och klicka Nästa.

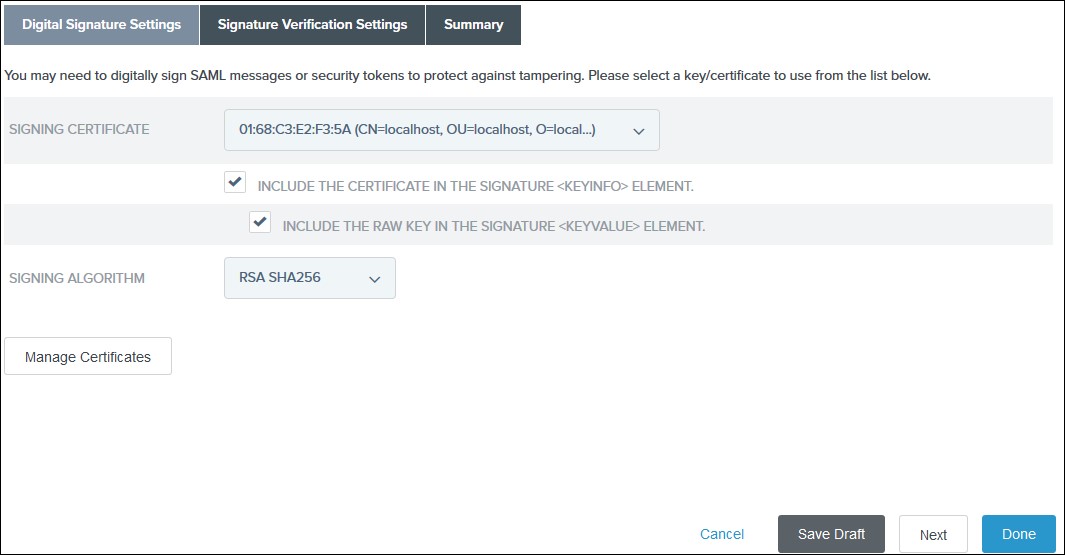

4) Välj önskad krypteringspolicy för påståenden om Krypteringspolicy fliken och klicka Nästa. 2) Klicka Färdig

på Sammanfattning.

2) Klicka Färdig

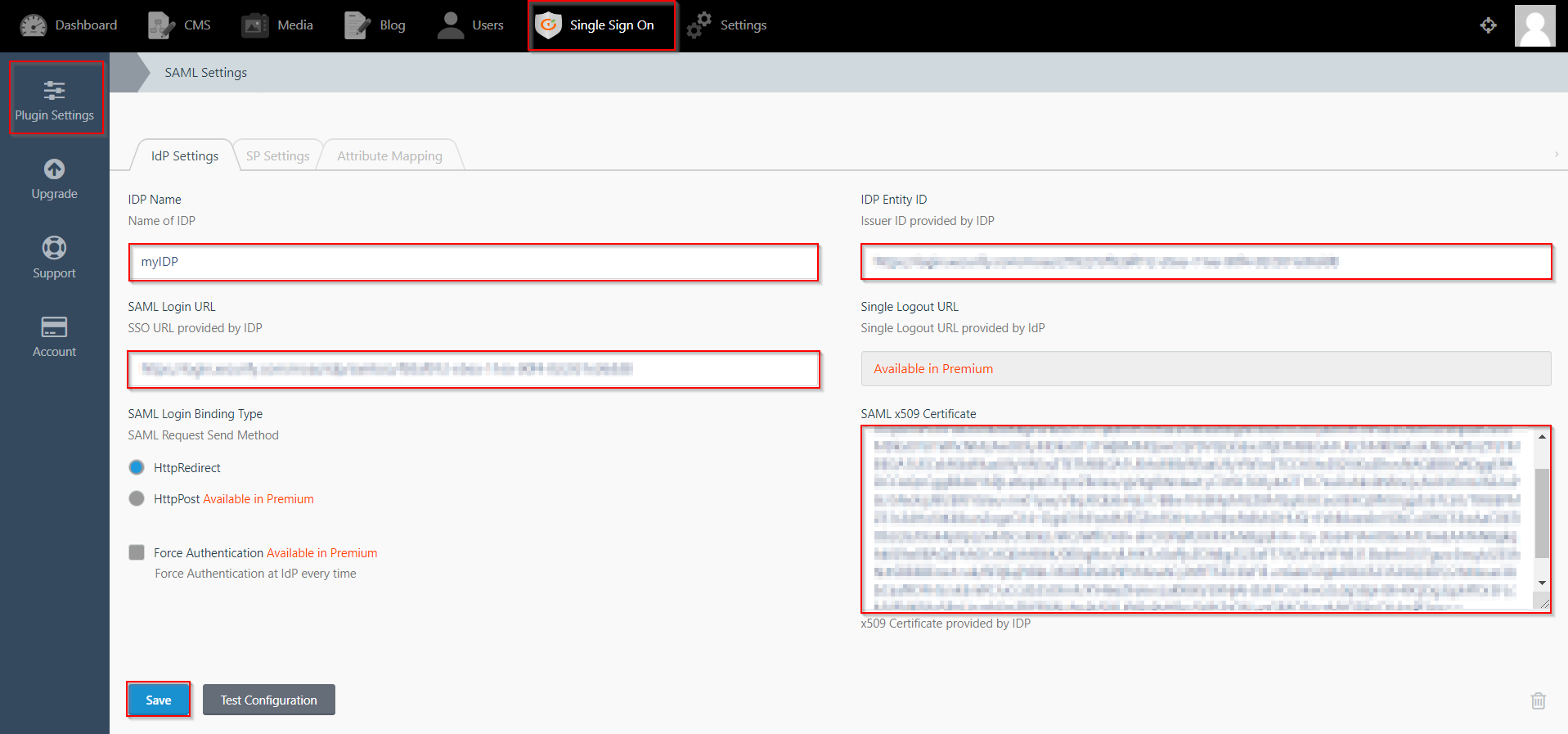

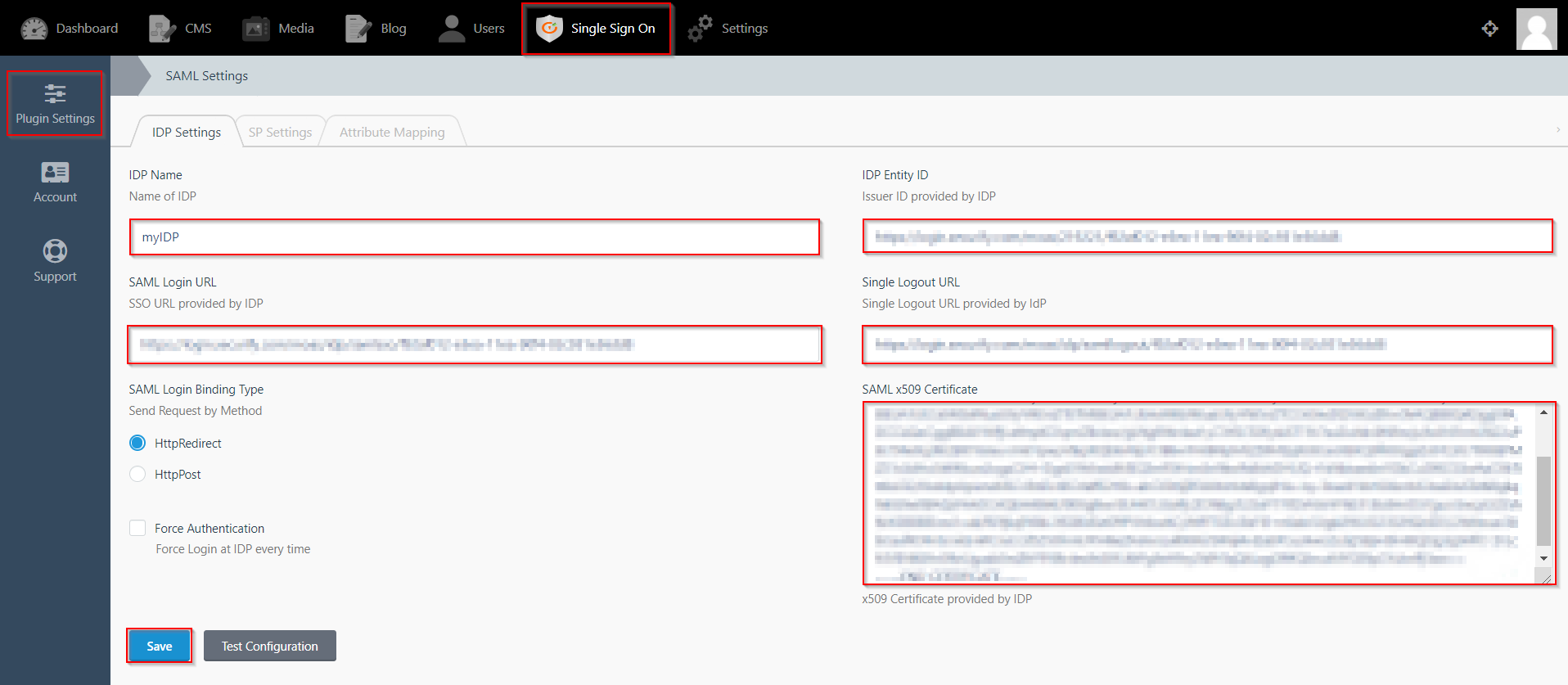

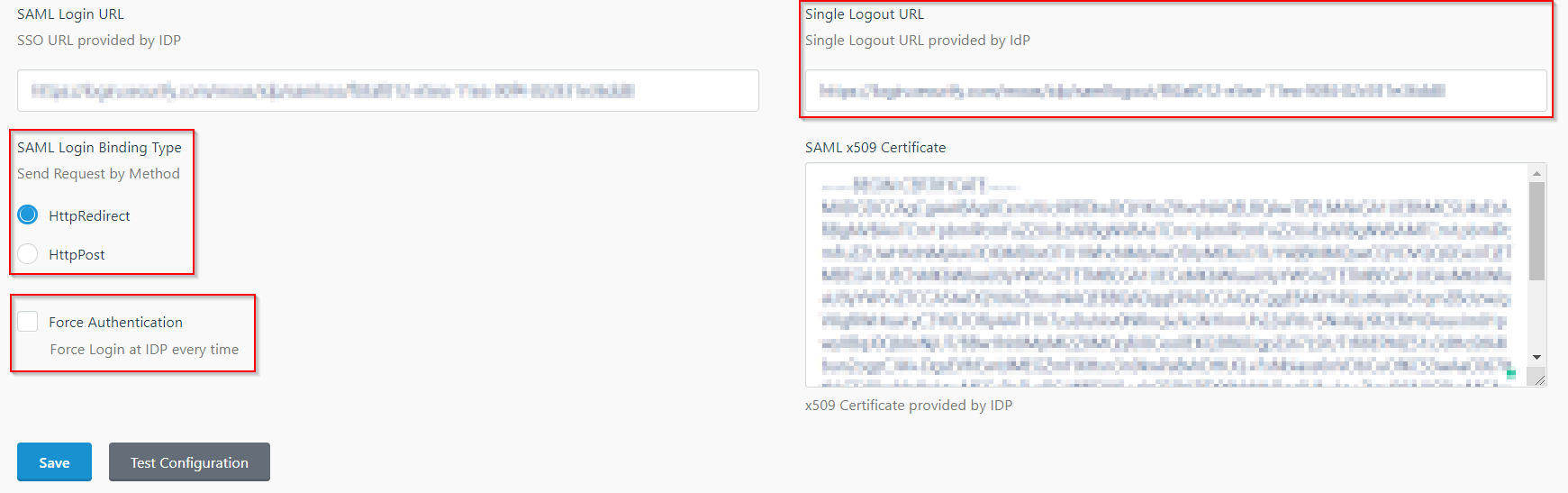

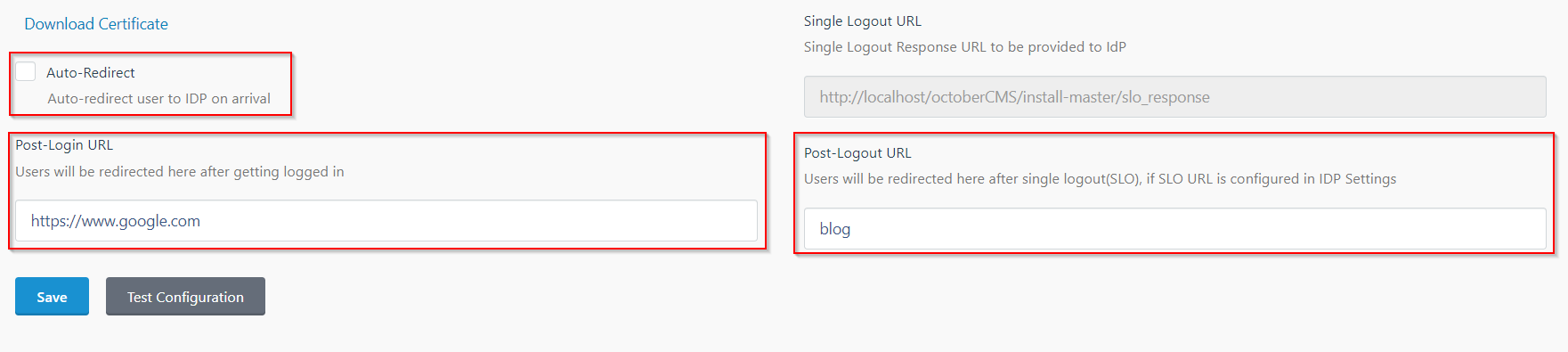

på Sammanfattning.| IdP-namn: | myIDP |

| IdP-enhets-id: | https://login.xecurify.com/moas/ |

| SAML-inloggningsadress: | https://login.xecurify.com/moas/idp/samlsso |

| SAML x509-certifikat: | Certifikat från din IdP. |

| IdP-namn: | myIDP |

| IdP-enhets-id: | https://login.xecurify.com/moas/ |

| SAML-inloggningsadress: | https://login.xecurify.com/moas/idp/samlsso |

| SAML utloggningsadress: | https://login.xecurify.com/moas/idp/samllogout/ |

| SAML x509-certifikat: | Certifikat från din IdP. |

Om du letar efter något som du inte kan hitta, vänligen skicka ett mejl till oss info@xecurify.com