Schritte zum Konfigurieren des ASP.NET SAML 2.0-Moduls

Schritt 1: Voraussetzungen: Download und Installation

-

Herunterladen

miniOrange ASP.NET SAML 2.0-Modul.

-

Um das Modul einzurichten, extrahieren Sie die Datei

asp.net-saml-sso-module-xxx.zip. Sie finden eine DLL mit dem Namen

miniorange-saml-sso.dll, eine Konfigurationsdatei mit dem Namen

saml.config und ein Integration.md Datei, die Schritte zum Hinzufügen des Moduls in Ihre Anwendung enthält.

-

Speichern miniorange-saml-sso.dll in Ihren bin-Ordner (wo andere DLL-Dateien für Ihre Anwendung vorhanden sind).

-

Registrieren minorangesamlsso Fügen Sie das Modul gemäß den in der genannten Datei bereitgestellten Schritten in Ihre Anwendung ein Integration.md.

-

Fügen Sie die bereitgestellte Konfigurationsdatei hinzu saml.config im Stammverzeichnis Ihrer Anwendung.

-

Öffnen Sie nach der Integration Ihren Browser und durchsuchen Sie das Connector-Dashboard mit der folgenden URL:

https://<your-application-base-url>/?ssoaction=config

-

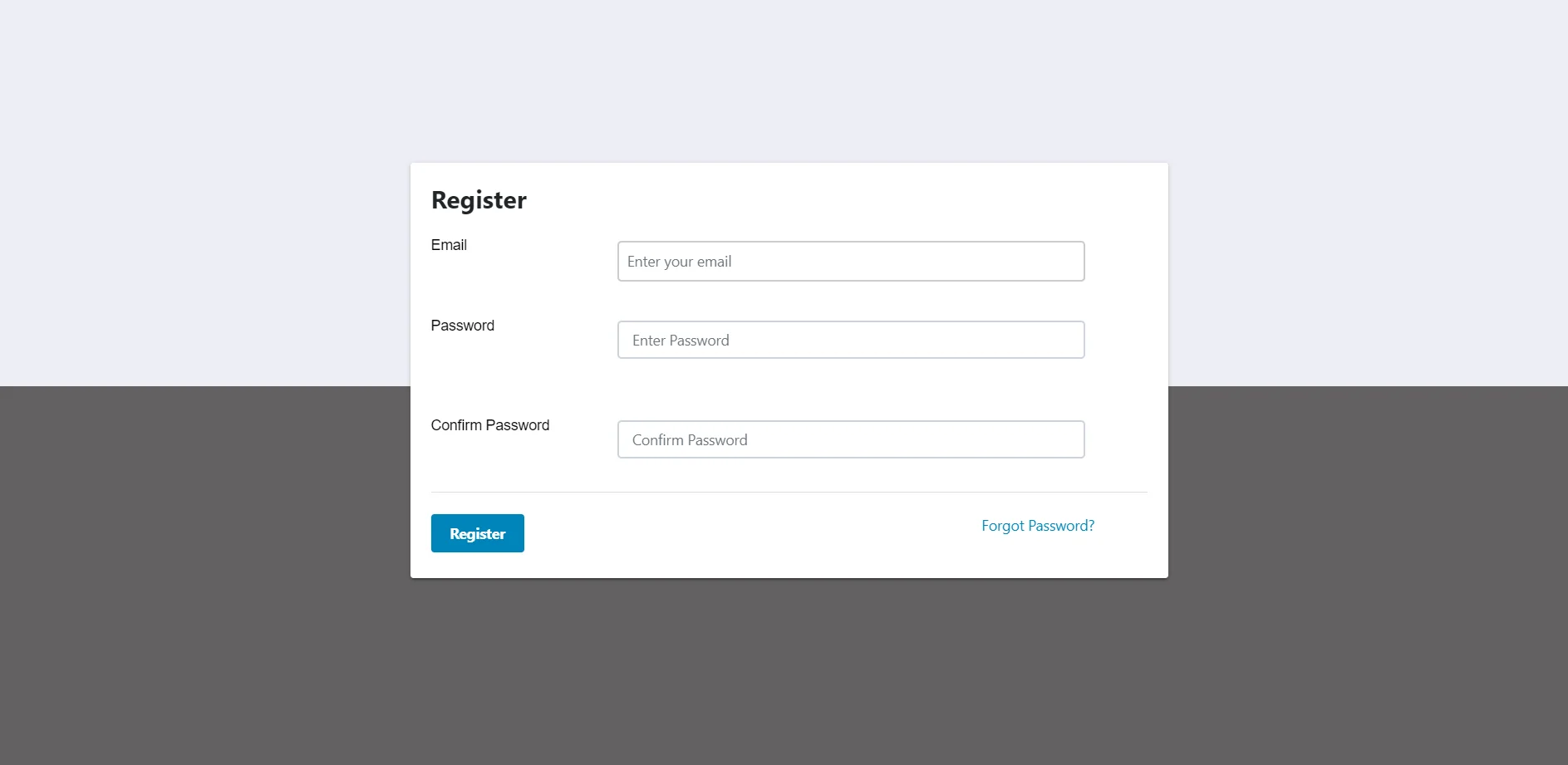

Wenn die Registrierungs- oder Anmeldeseite angezeigt wird, haben Sie den miniOrange SAML SSO-Connector erfolgreich zu Ihrer Anwendung hinzugefügt.

-

Registrieren Sie sich oder melden Sie sich mit Ihrem Konto an, indem Sie auf klicken

Registrieren Klicken Sie auf die Schaltfläche, um das Modul zu konfigurieren.

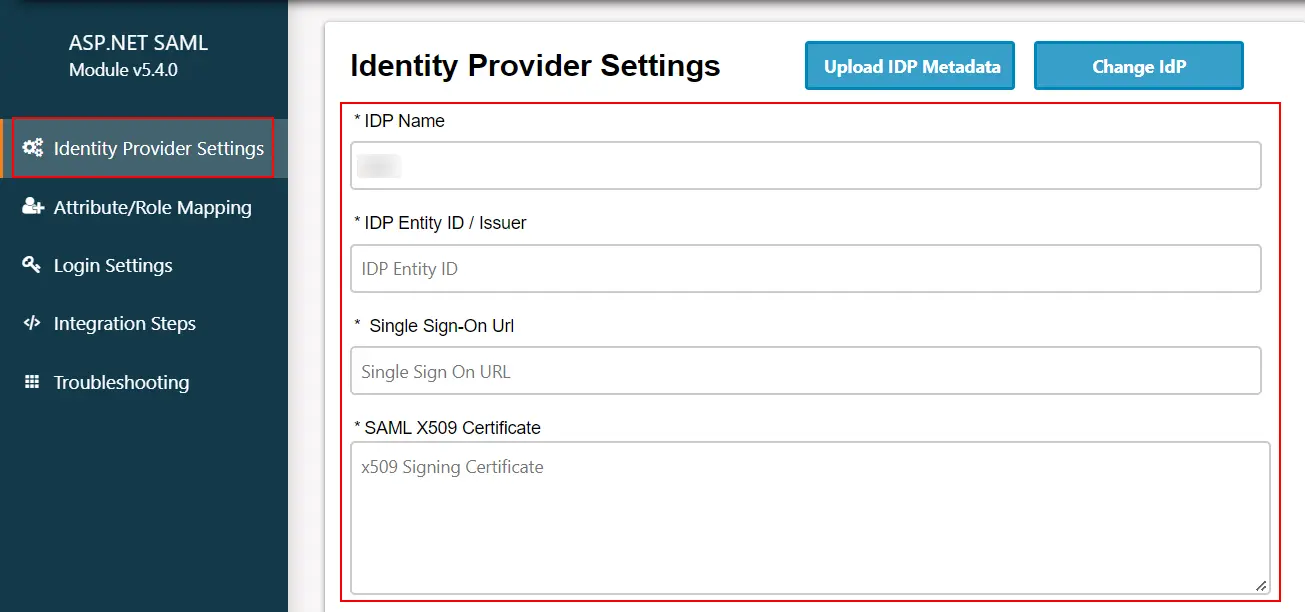

Schritt 2: Konfigurieren Sie Ihren Identitätsanbieter

-

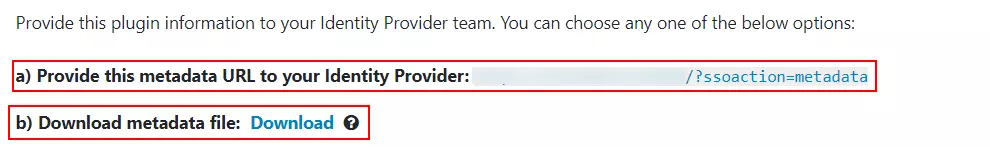

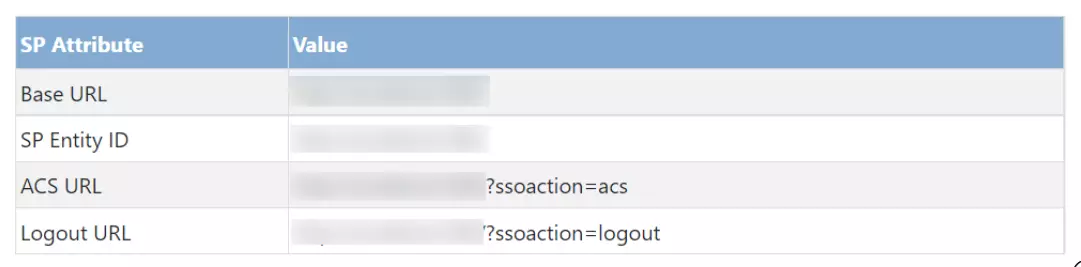

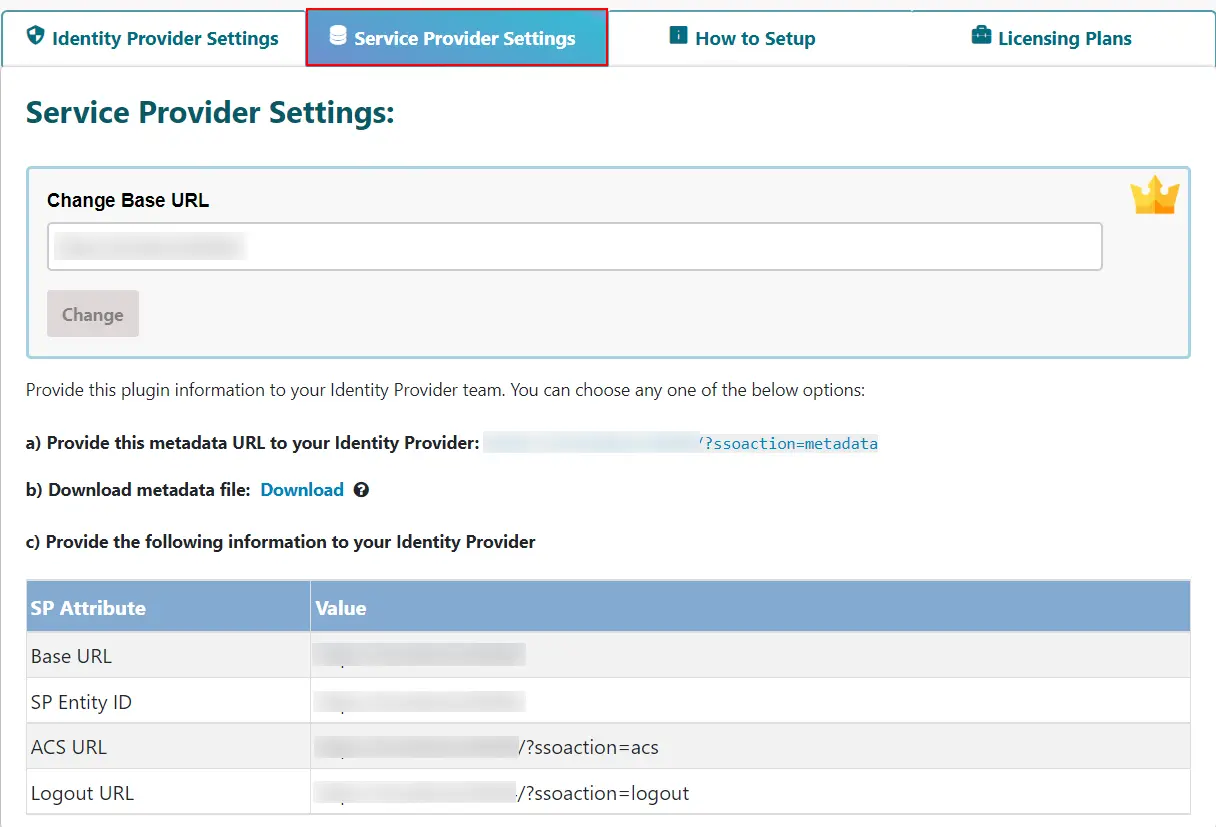

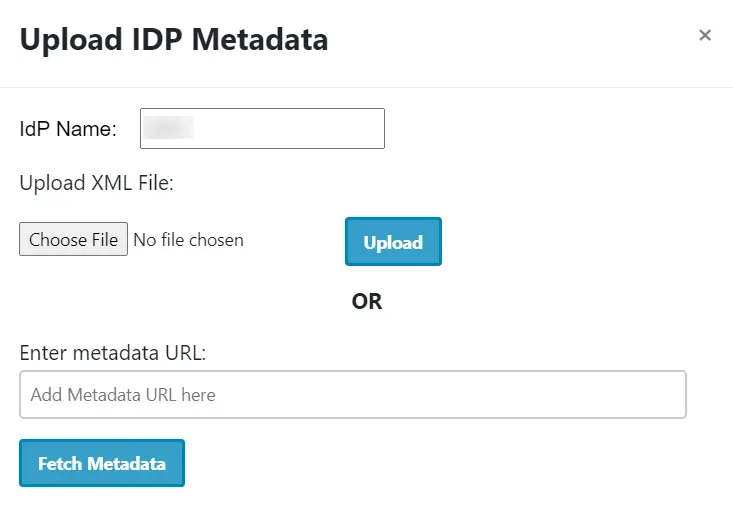

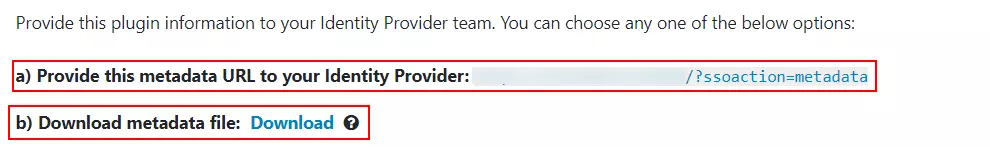

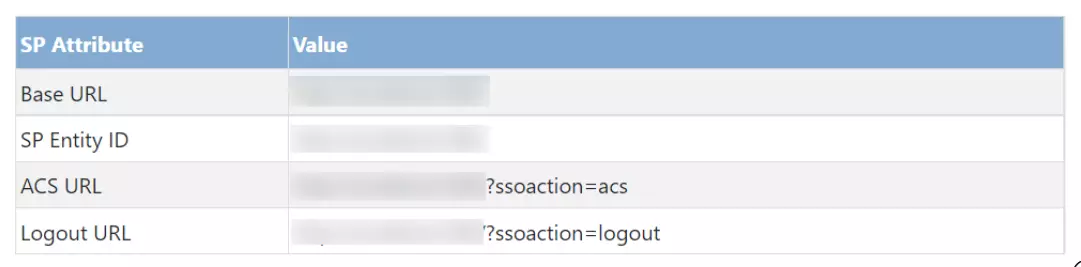

Sie müssen Ihre SP-Metadaten an Ihren Identitätsanbieter senden. Verwenden Sie für SP-Metadaten die SP-Metadaten-URL oder laden Sie die SP-Metadaten als XML-Datei herunter und laden Sie sie bei Ihrem IdP hoch. Beide Optionen finden Sie unter

Dienstanbietereinstellungen Tab.

-

Alternativ können Sie die SP-Entitäts-ID und die ACS-URL manuell hinzufügen

Dienstanbietereinstellungen Registerkarte im Plugin zu Ihren IdP-Konfigurationen.

Schritt 4: SAML-SSO testen

- Bitte stellen Sie vor dem Test Folgendes sicher:

-

Die ASP.NET (SP) SAML-Metadaten wurden an den Identitätsanbieter (IDP) exportiert.

-

Importieren der SAML-Metadaten des Identitätsanbieters (IDP) in ASP.NET (SP).

-

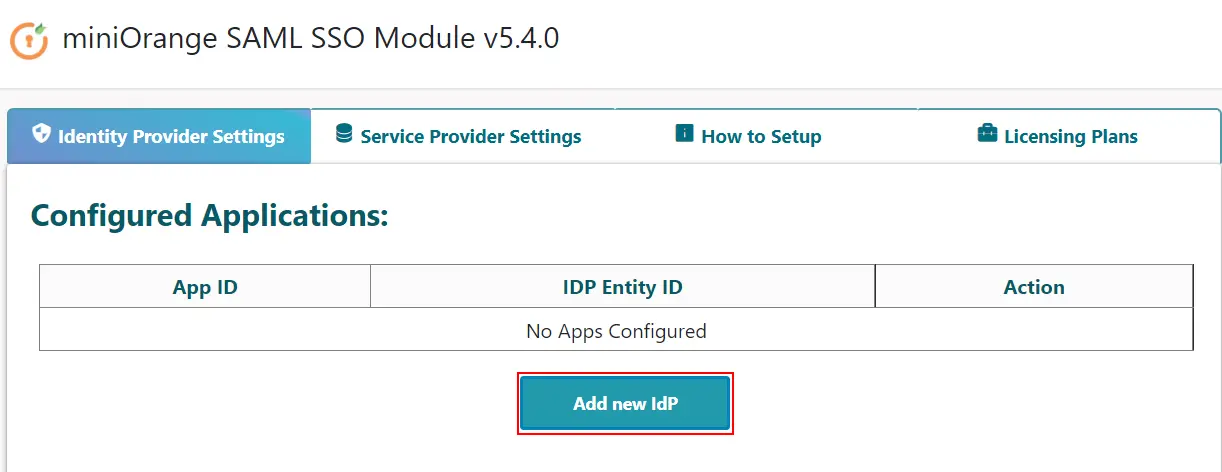

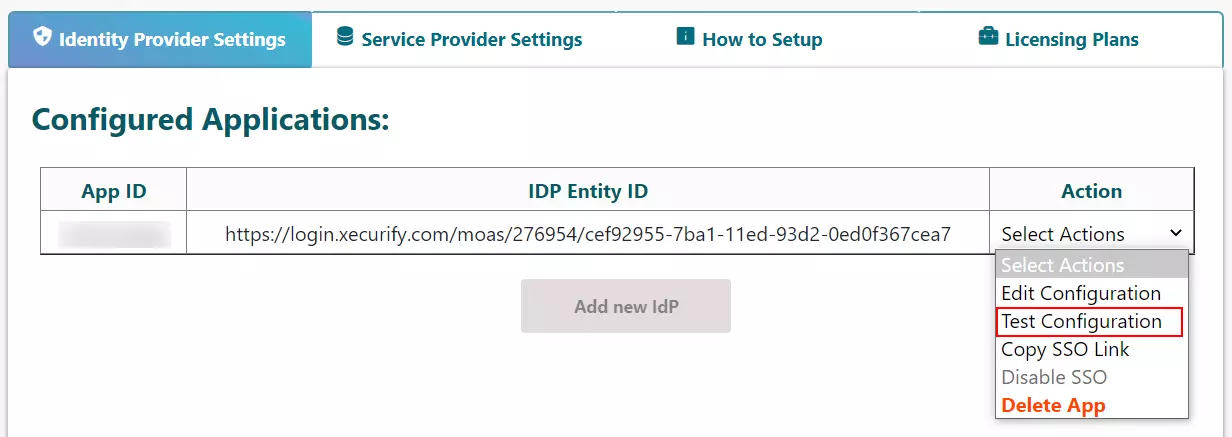

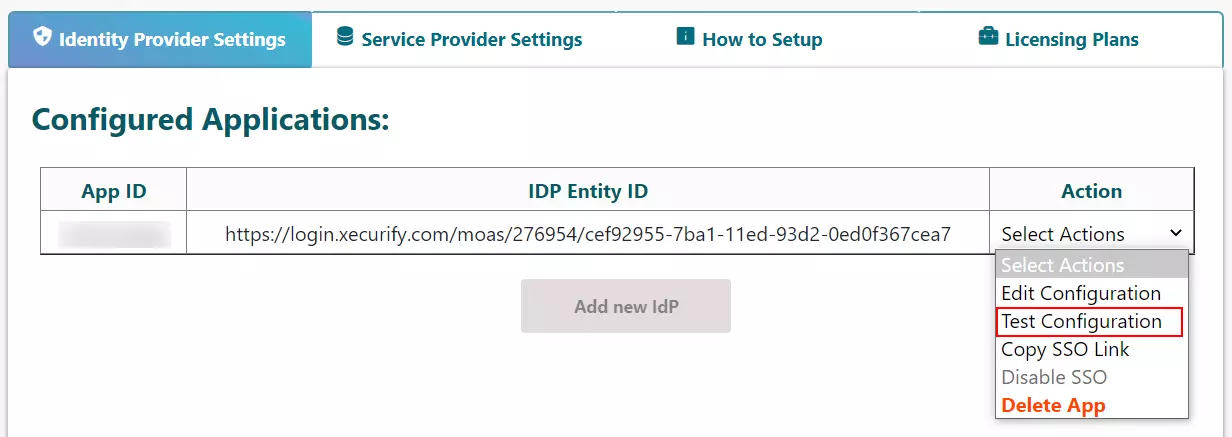

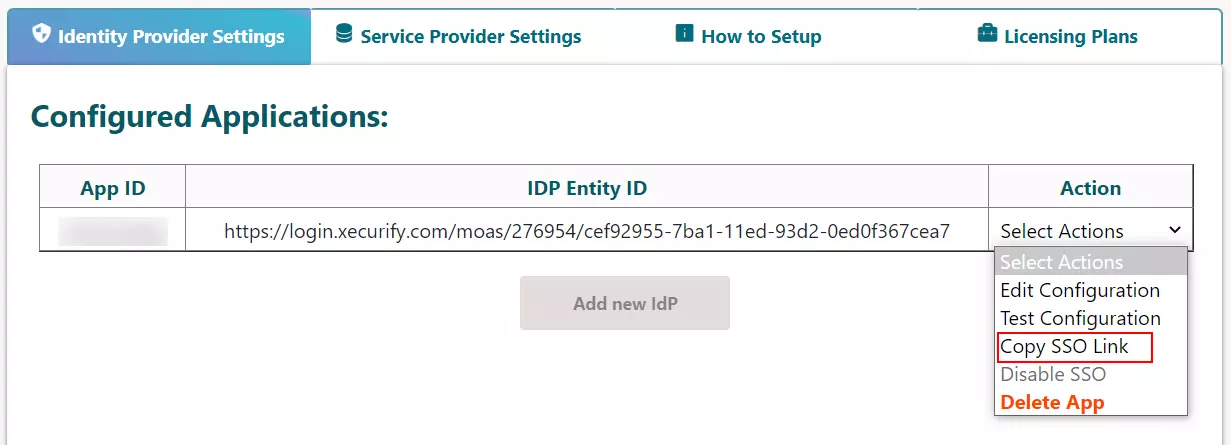

Um zu testen, ob die von Ihnen vorgenommene SAML-Konfiguration korrekt ist, bewegen Sie den Mauszeiger auf

Wählen Sie Aktionen aus und klicken Sie auf Testkonfiguration.

-

Hinweis: In der Testversion des Plugins können Sie nur einen Identitätsanbieter (IDP) konfigurieren und testen.

-

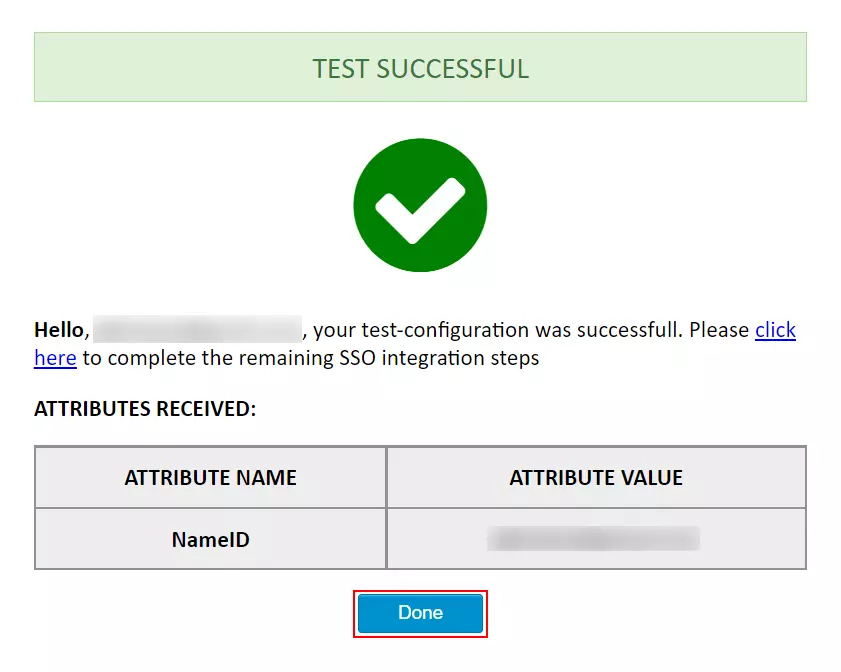

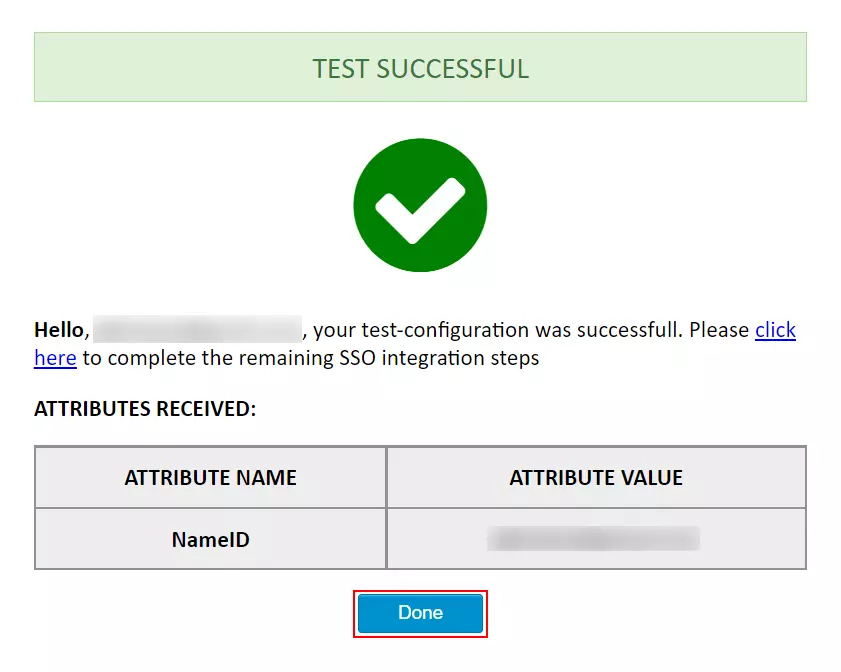

Der Screenshot unten zeigt ein erfolgreiches Ergebnis. Klicke auf

Erledigt

um die SSO-Integration weiter fortzusetzen.

-

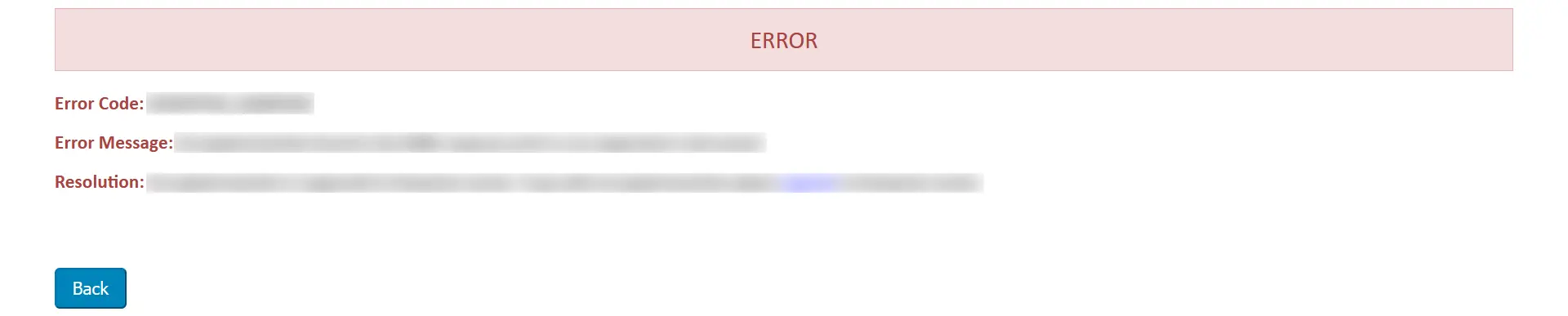

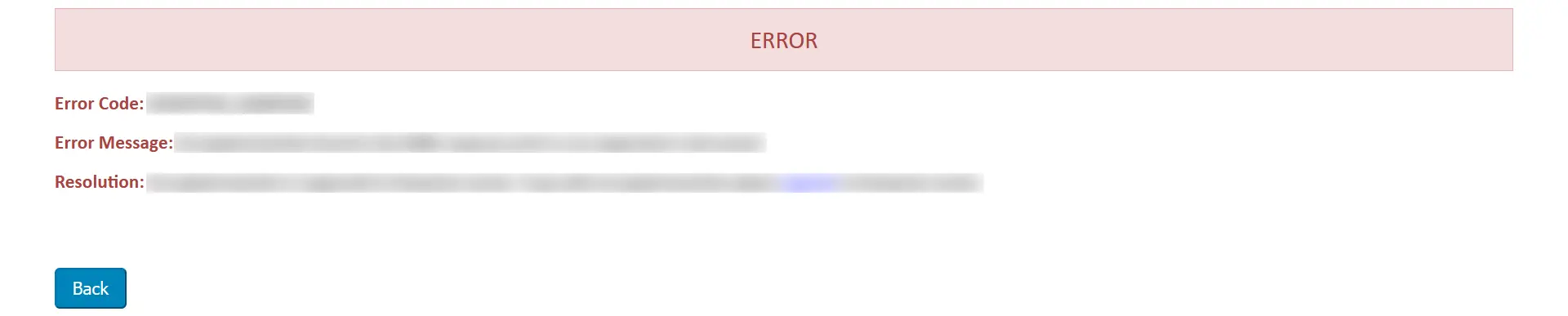

Wenn auf der Modulseite ein Fehler auftritt, wird ein Fenster angezeigt, das dem folgenden ähnelt.

- Um den Fehler zu beheben, können Sie die folgenden Schritte ausführen:

-

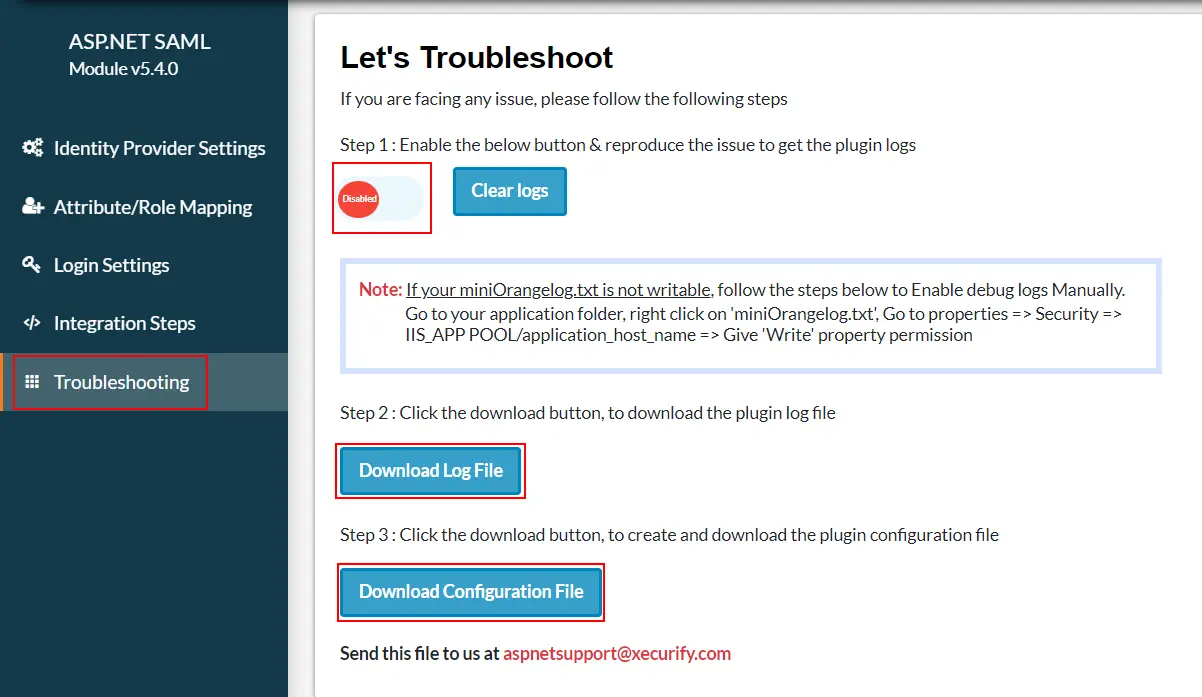

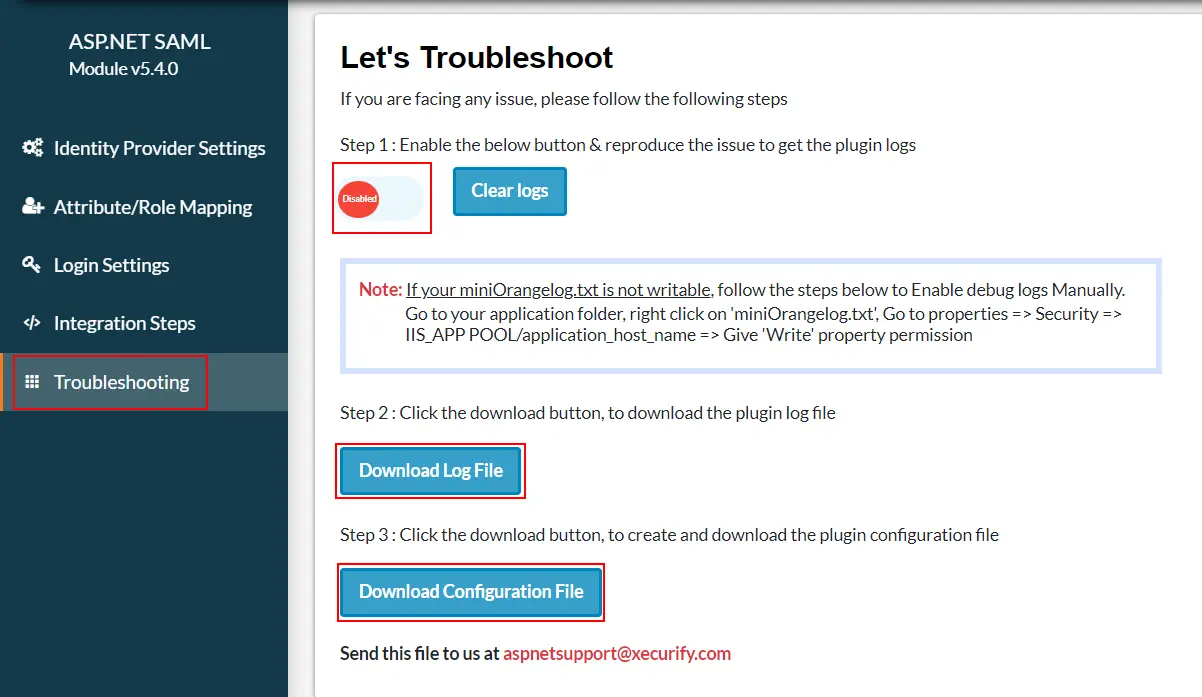

Der

Problemlösung

Aktivieren Sie auf der Registerkarte den Schalter, um die Plugin-Protokolle zu empfangen.

-

Nach der Aktivierung können Sie Plugin-Protokolle abrufen, indem Sie zu navigieren

Einstellungen des Identitätsanbieters Tab und klicken Sie auf

Testkonfiguration.

-

Laden Sie die Logdatei von dem Problembehandlung Tab, um zu sehen, was schief gelaufen ist.

-

Sie können die teilen Logdatei bei uns bei

aspnetsupport@xecurify.com

und unser Team wird sich mit Ihnen in Verbindung setzen, um Ihr Problem zu lösen.

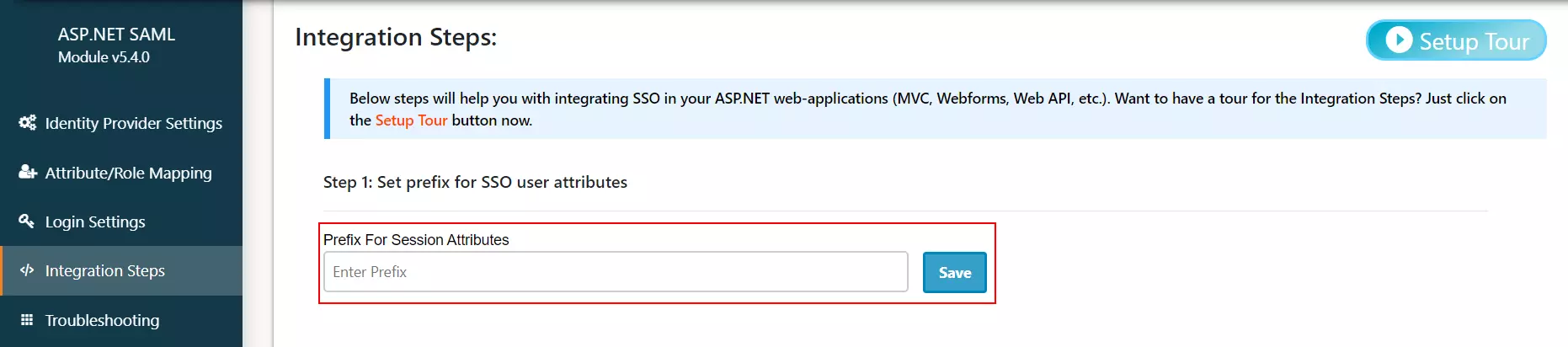

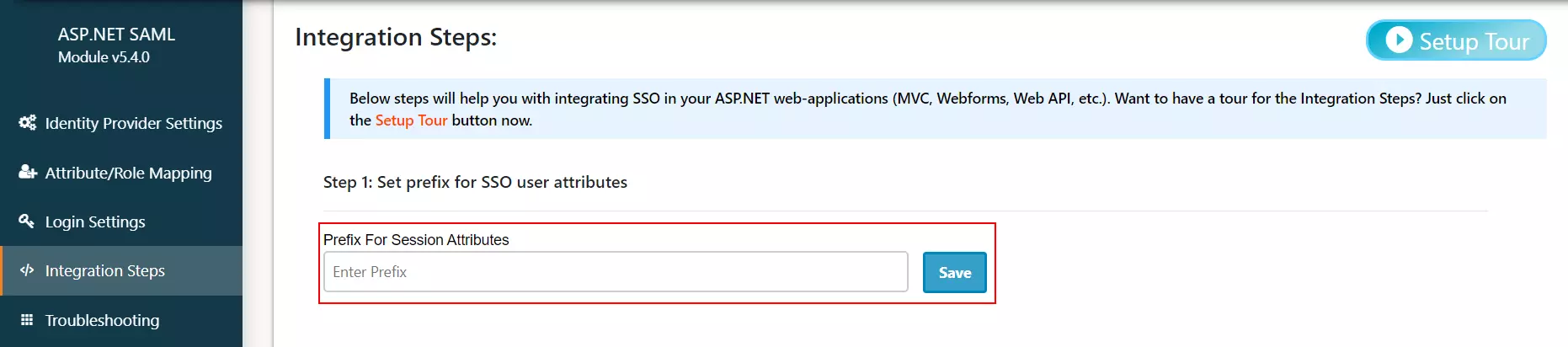

Schritt 5: Integrationscode

-

In diesem Schritt können Sie das SSO-Präfix des Sitzungs- oder Anspruchsparameters angeben, der für den Zugriff auf Benutzerattribute in Ihrer Anwendung verwendet wird.

-

Wenn Sie immer noch nicht wissen, wie die Integrationsschritte funktionieren, werfen Sie einen Blick auf die Setup-Tour.

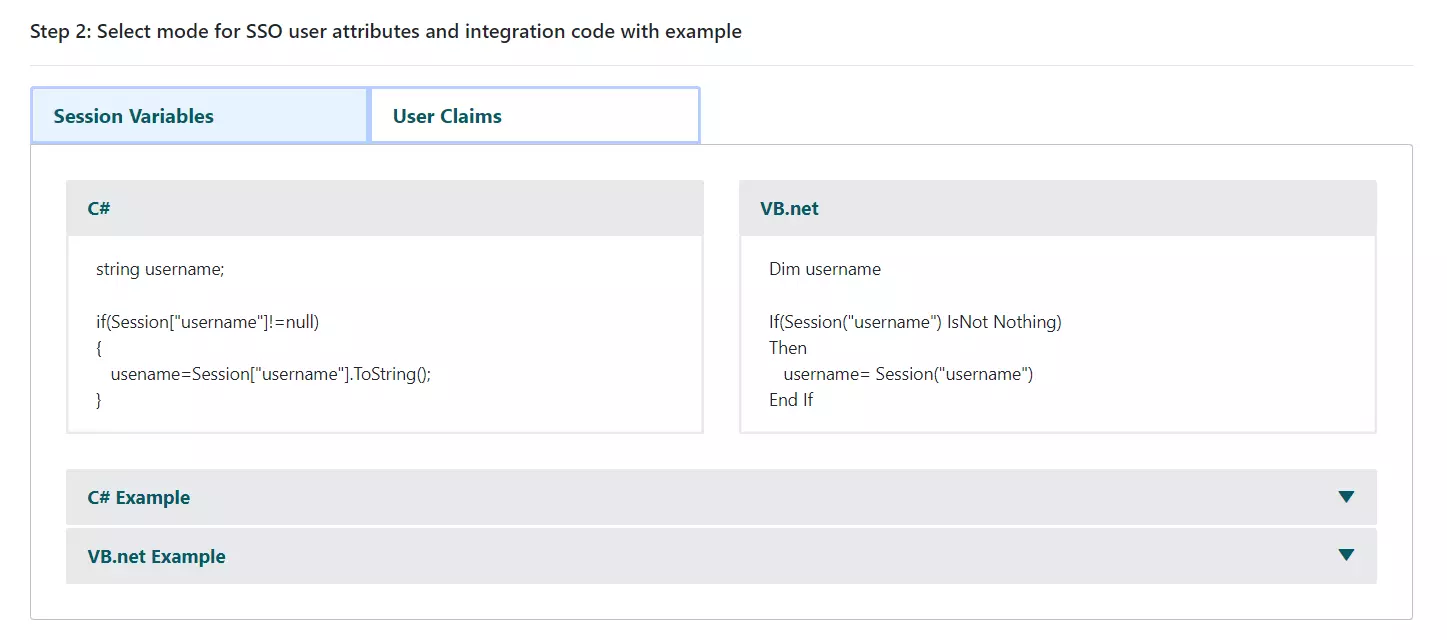

-

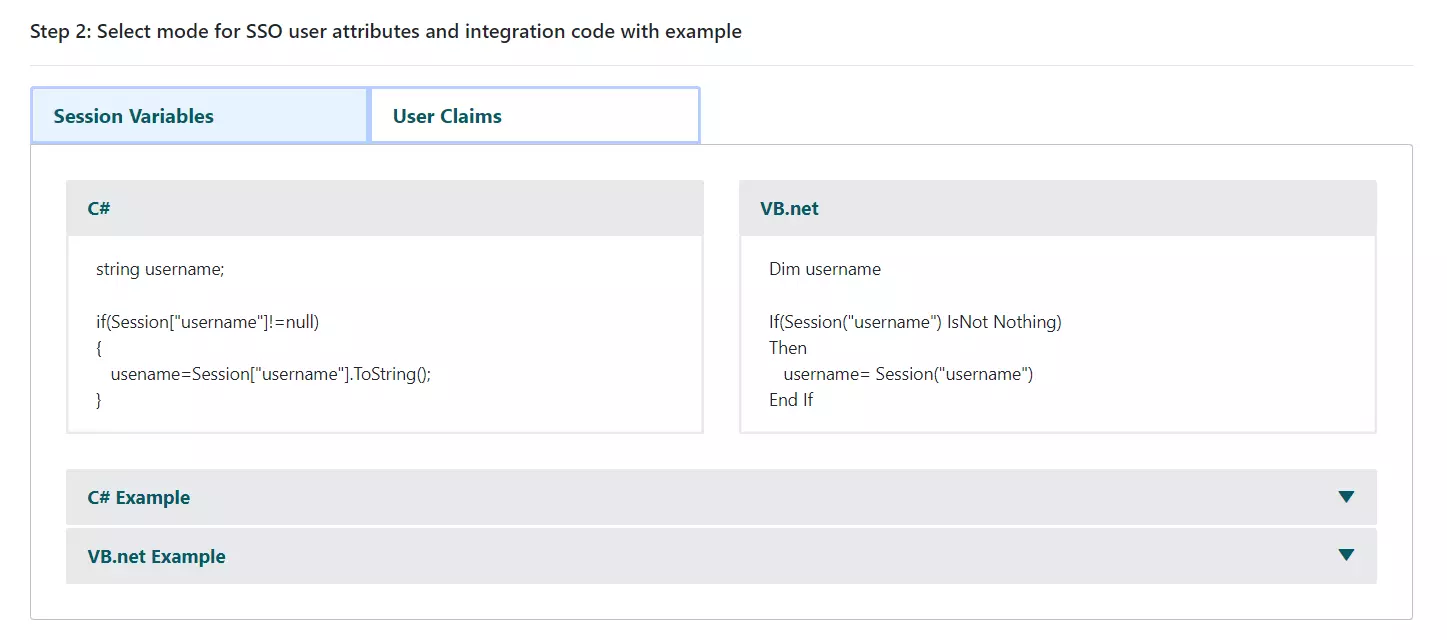

Wählen Sie den Modus zum Speichern von SSO-Attributen aus, und Sie sehen nun den

Integrationscode basierend auf der von Ihnen ausgewählten Authentifizierungsmethode und der Sprache, die Ihre Anwendung verwendet.

-

Kopieren Sie einfach dieses Code-Snippet und fügen Sie es dort ein, wo Sie auf die Benutzerattribute zugreifen möchten.

-

Hinweis: Dieses Testmodul unterstützt nur sitzungsbasierte Authentifizierung und Benutzeransprüche ist im Premium-Plugin verfügbar.

-

Hinweis: Alle zugeordneten Attribute werden in der Sitzung gespeichert, sodass Sie in Ihrer Anwendung darauf zugreifen können.

-

Wenn Sie Hilfe zum Integrationscode benötigen, kontaktieren Sie uns unter

aspnetsupport@xecurify.com

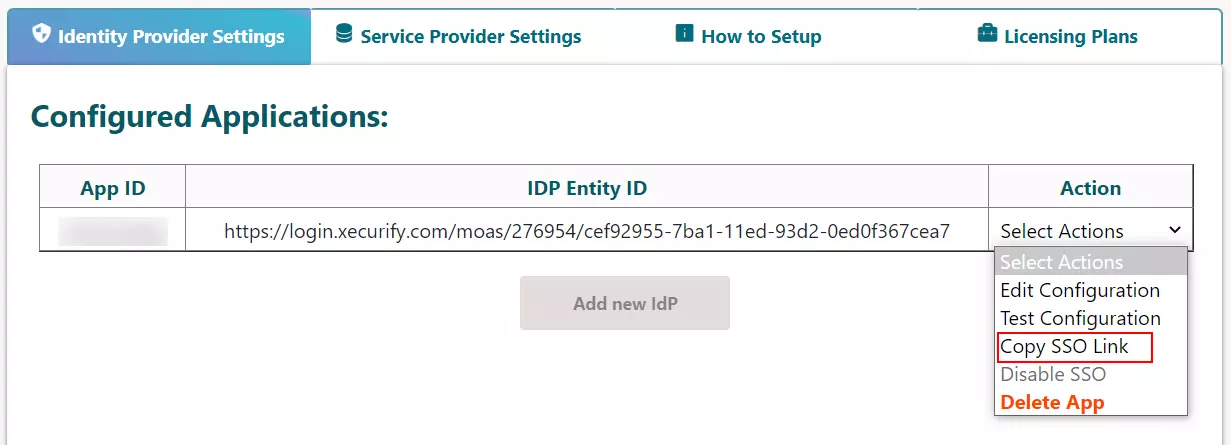

Schritt 6: Fügen Sie den folgenden Link zu Ihrer Anwendung für Single Sign-On (SSO) hinzu.

- Schweben Wählen Sie Aktionen aus und klicken Sie auf SSO-Link kopieren.

-

Verwenden Sie den kopierten Link in der Anwendung, von der aus Sie SSO durchführen möchten:

https://base-url/?ssoaction=login

-

Sie können es beispielsweise wie folgt verwenden:

<a href=”https://base-url/?ssoaction=login”>Log

in</a>

Schritt 7: Fügen Sie den folgenden Link zu Ihrer SLO-Bewerbung hinzu

-

Verwenden Sie die folgende URL als Link zu Ihrer Anwendung, von der aus Sie SLO durchführen möchten:

https://base-url/ssoaction=logout

-

Sie können es beispielsweise wie folgt verwenden:

<a href=”https://base-url/ssoaction=logout”>Log

out</a>

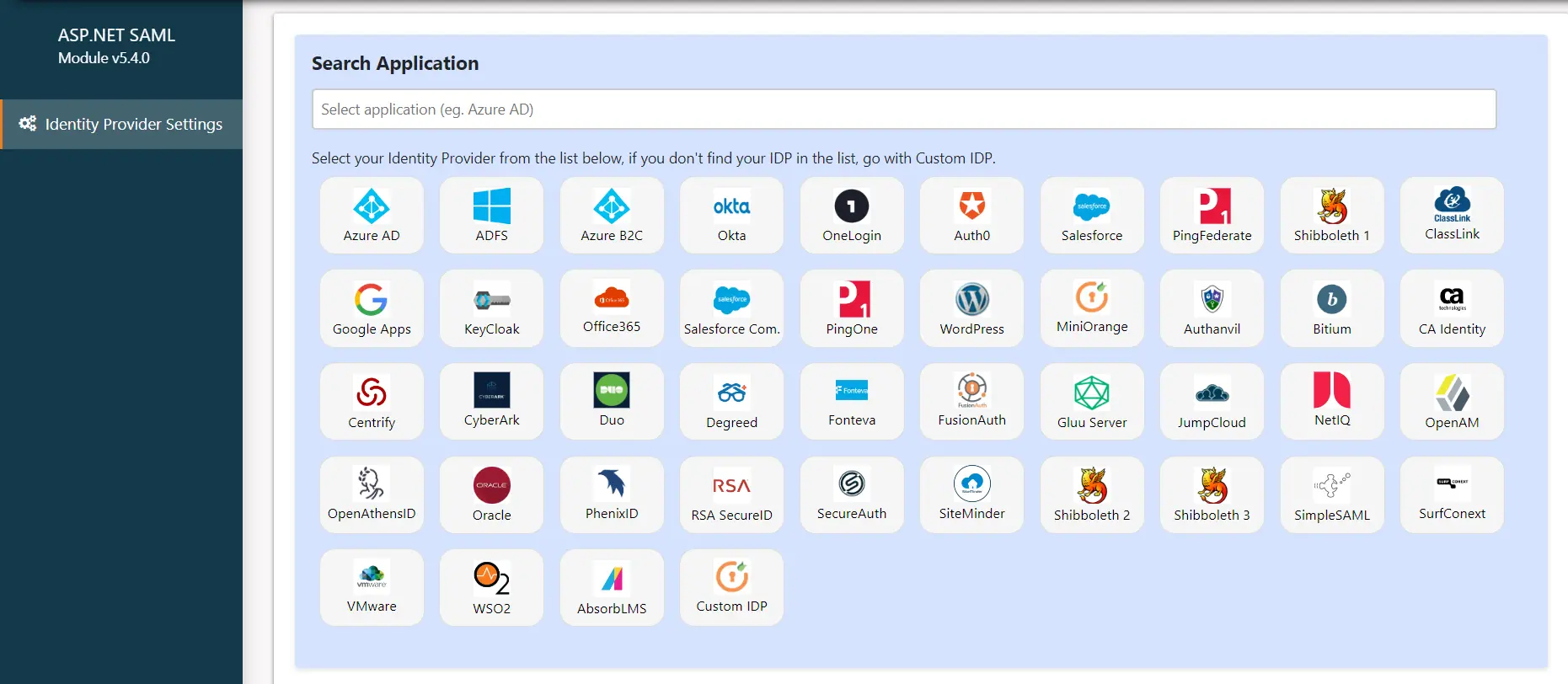

Sie können das sogar konfigurieren

DNN SAML Single Sign-On (SSO)

Modul mit einem beliebigen Identitätsanbieter wie z

ADFS, Azure AD, Bitium, Centrify, G Suite, JBoss Keycloak, Okta, OneLogin, SalesForce, AWS Cognito, OpenAM, Oracle, PingFederate, PingOne, RSA SecureID, Shibboleth-2, Shibboleth-3, SimpleSAML, WSO2

oder sogar mit Ihrem eigenen Benutzerdefinierter Identitätsanbieter. Um andere Identitätsanbieter zu überprüfen, klicken Sie auf

hier.

Sichern Sie Ihre ASP.NET MVC-Anwendungen, indem Sie Single Sign-On (SSO) für sie durchführen. Der miniOrange ASP.NET SAML 2.0 Connector unterstützt die Sprachen C# und Visual Basic. Wir haben auch Module zur Integration von Legacy-Anwendungen wie

Active Directory, SiteMinder, Radius, Unix, und andere. Mithilfe der Protokolle SAML, OAuth, OpenID, ADFS und WSFED können wir Ihnen dabei helfen, Anmeldung/Authentifizierung zu Ihrer ASP.NET-Site hinzuzufügen.

Weitere Ressourcen:

Hilfe benötigt?

Sie können Ihren Identitätsanbieter nicht finden? Schicken Sie uns eine E-Mail

aspnetsupport@xecurify.com

Wir helfen Ihnen bei der Einrichtung von SSO mit Ihrem IDP und geben Ihnen eine schnelle Anleitung (per E-Mail/Besprechung) zu Ihren Anforderungen. Unser Team hilft Ihnen bei der Auswahl der für Ihre Anforderungen am besten geeigneten Lösung/Plan.