Suchergebnisse :

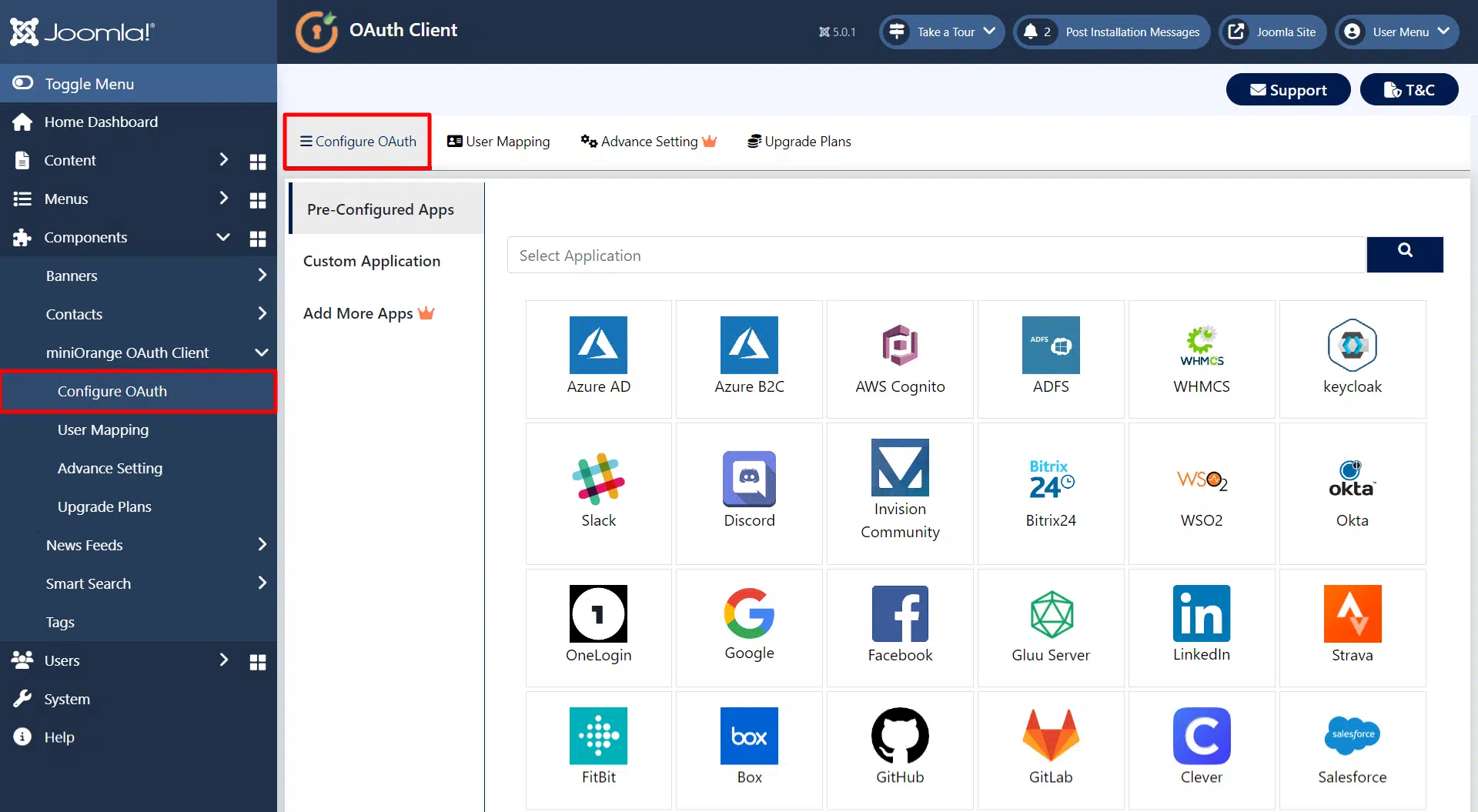

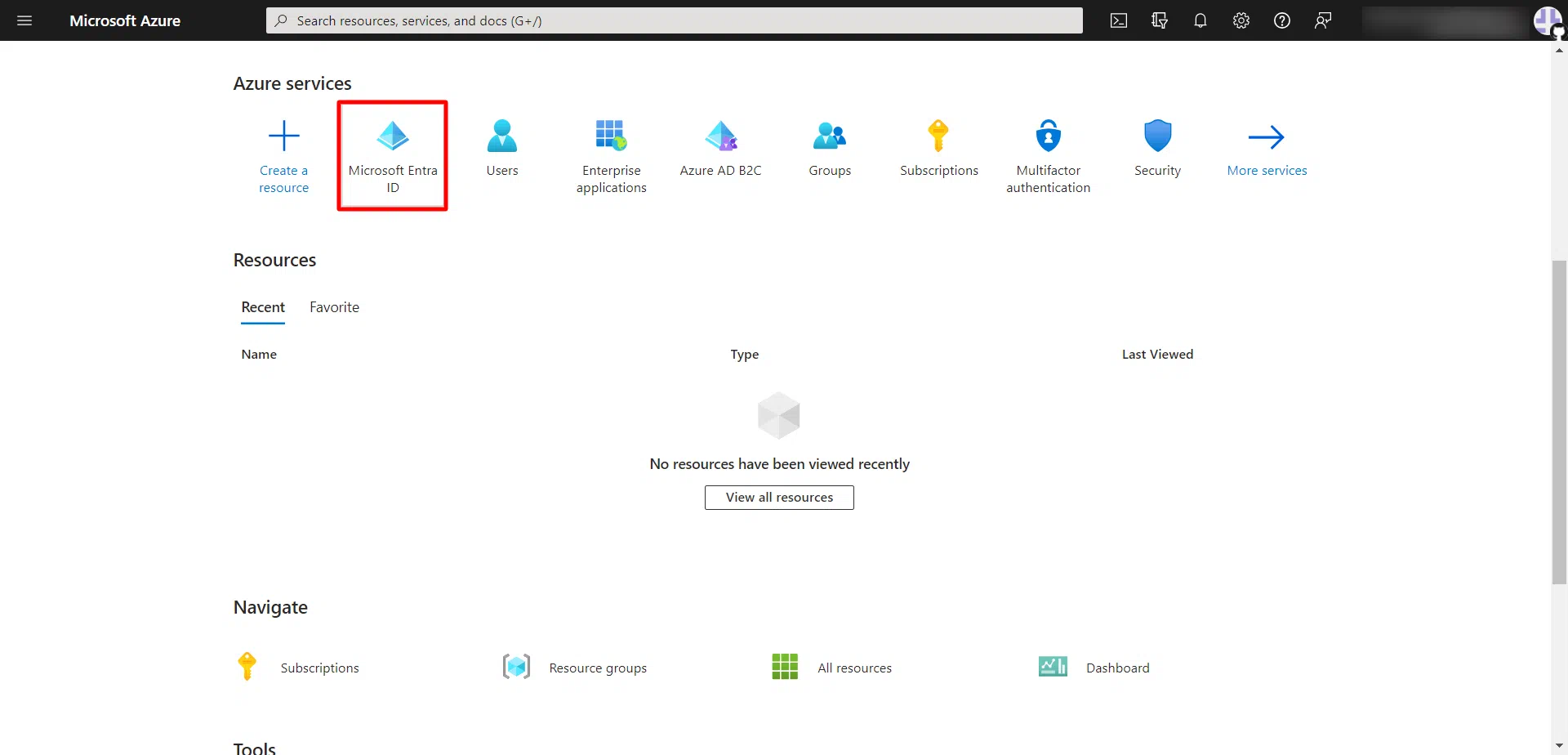

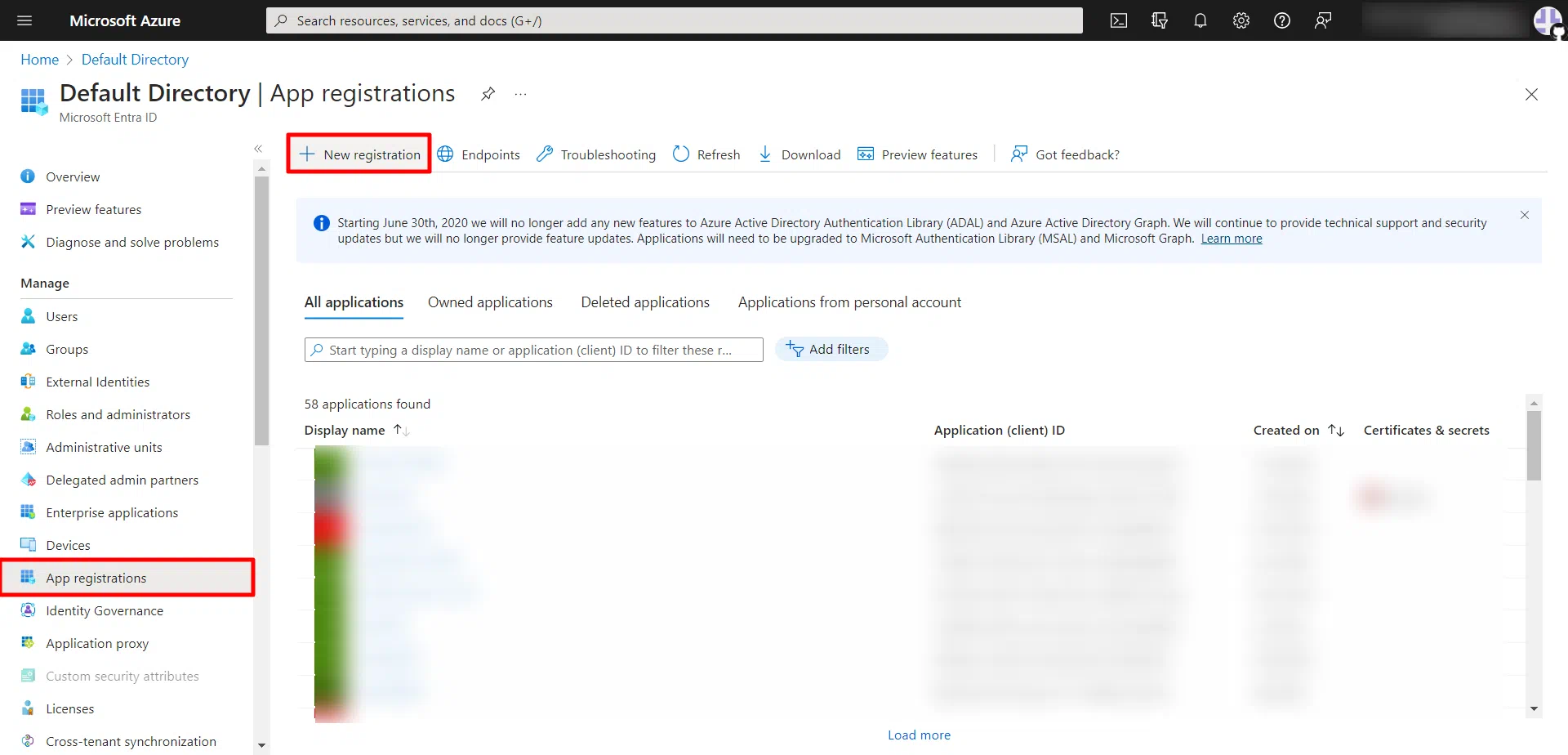

×Einmaliges Anmelden (SSO) mit Microsoft Entra-ID (Azure ANZEIGE) in Joomla verwendet OAuth-Autorisierung Benutzern bereitzustellen Sicherer Zugriff auf die Joomla-Site. Mit unserer Joomla OAuth Single Anmelde-Plugin (SSO)., Microsoft Entra-ID (Azure AD) fungiert als die OAuth Anbieter, um eine sichere Anmeldung für Joomla zu gewährleisten Websites.

Die Integration Joomla und Microsoft Entra ID (Azure AD) vereinfacht und sichert den Anmeldevorgang verwenden OAuth-Protokoll. Mit dieser Lösung können Benutzer auf ihre zugreifen Joomla-Sites mit Single Sign-On (SSO) mit ihren Microsoft Entra-ID (Azure AD) Referenzen, Die Notwendigkeit der Lagerung entfällt vollständig, Merken Sie sich mehrere Passwörter und setzen Sie sie zurück.

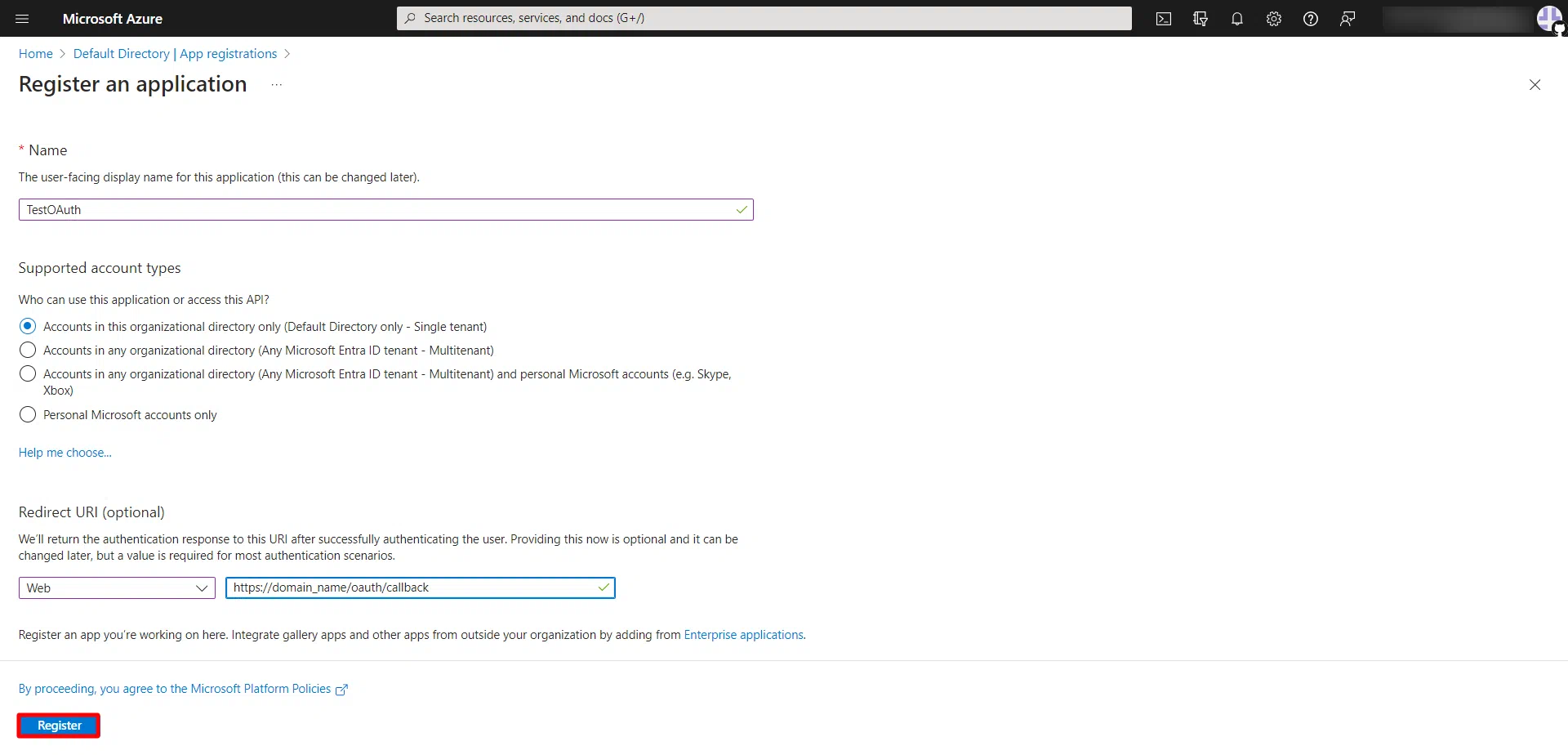

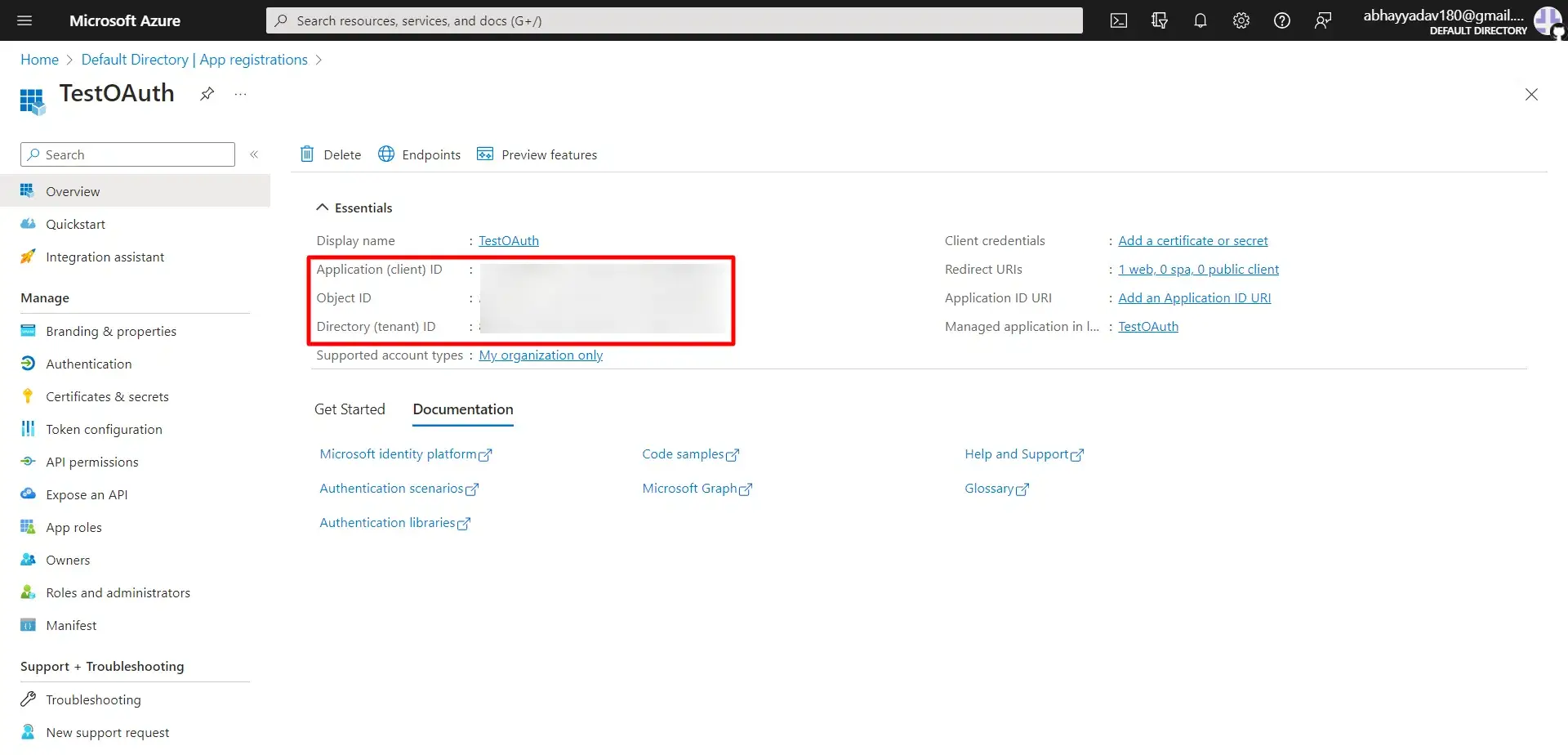

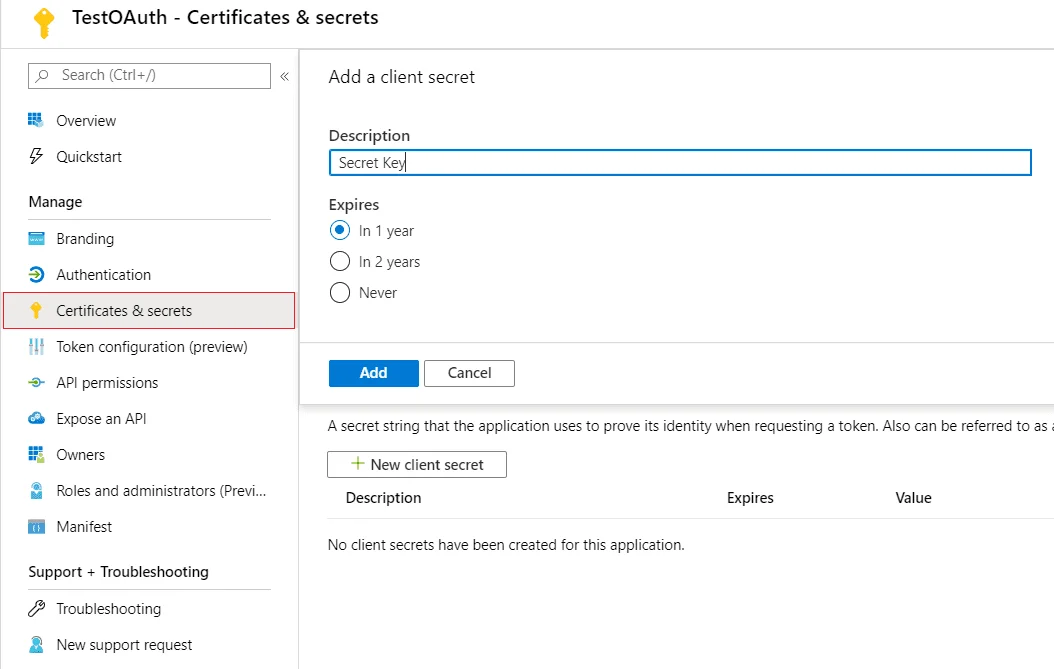

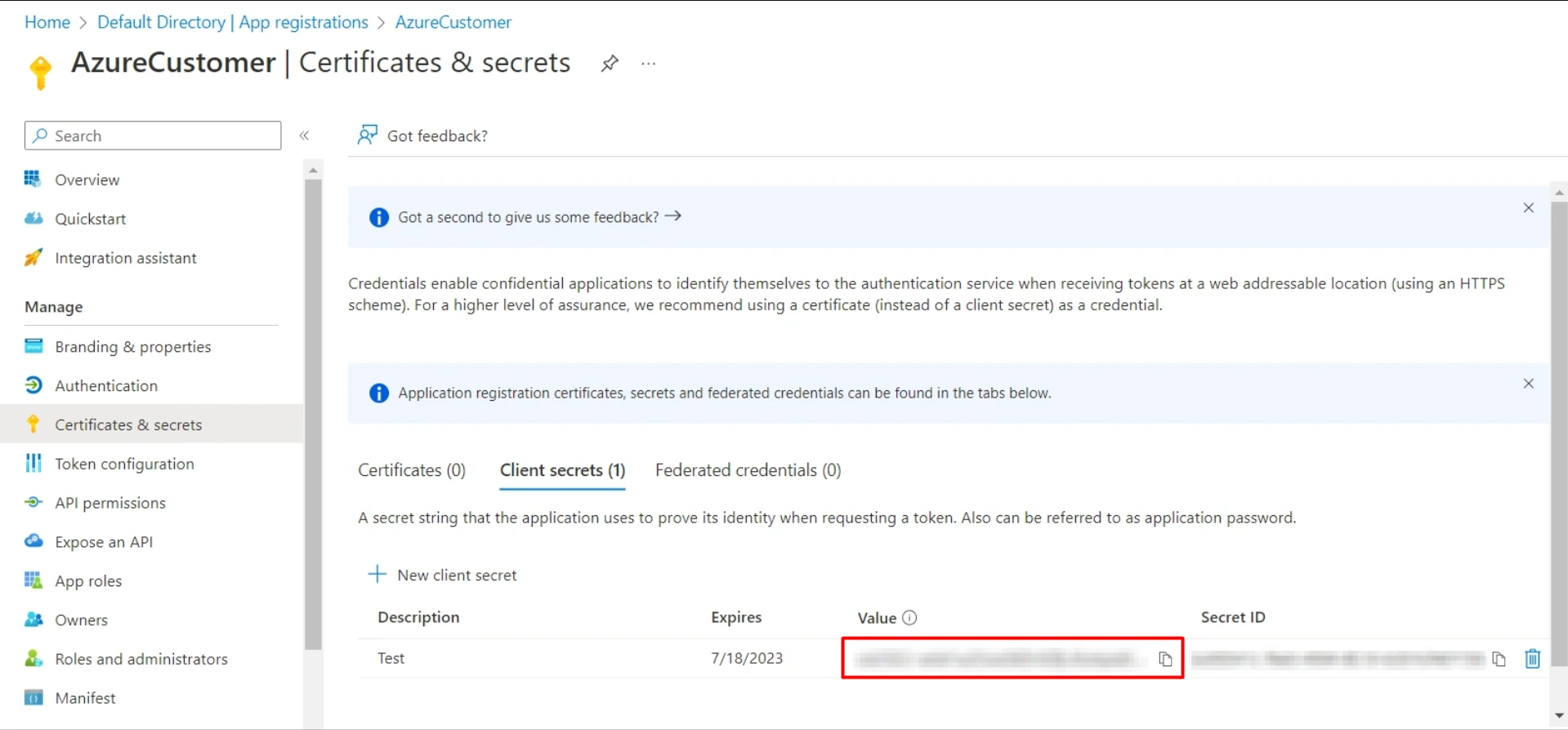

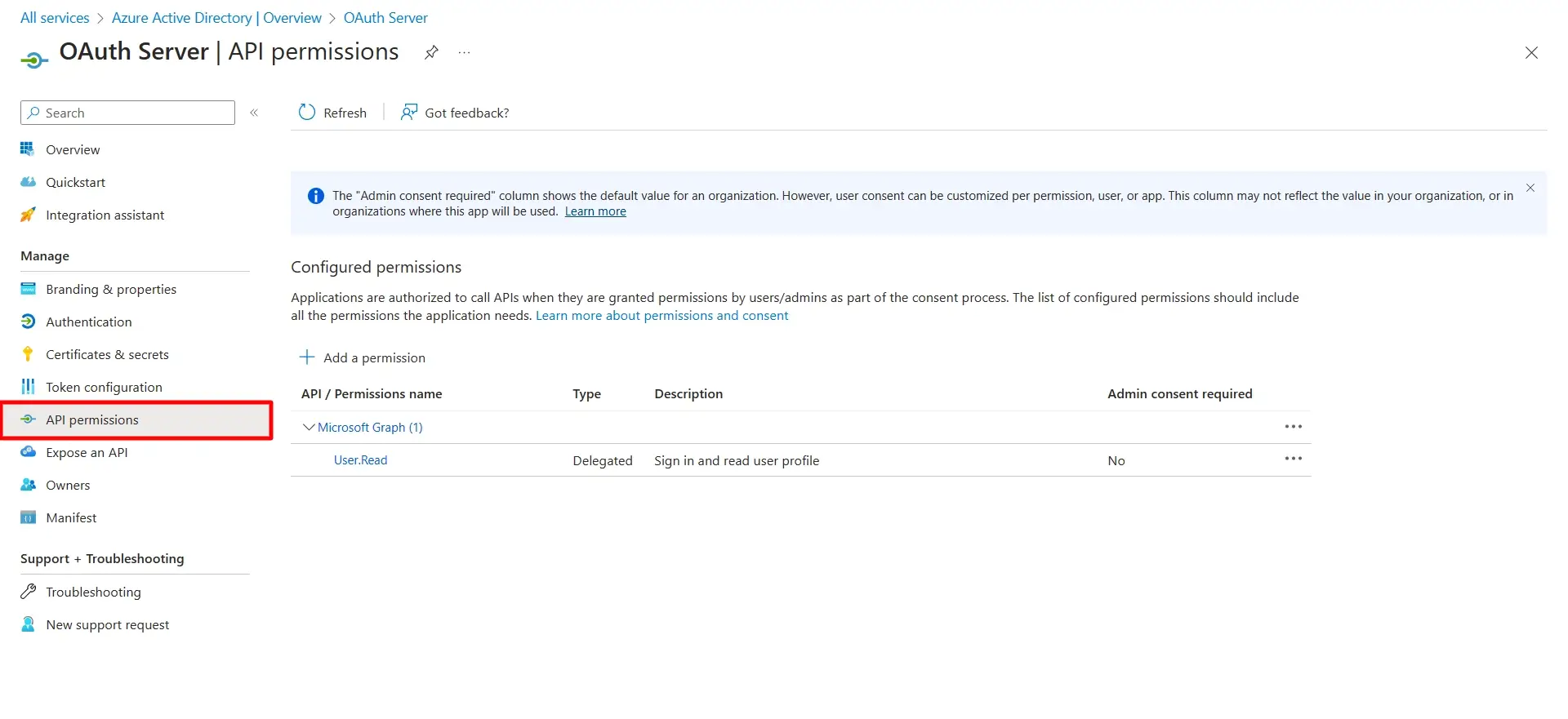

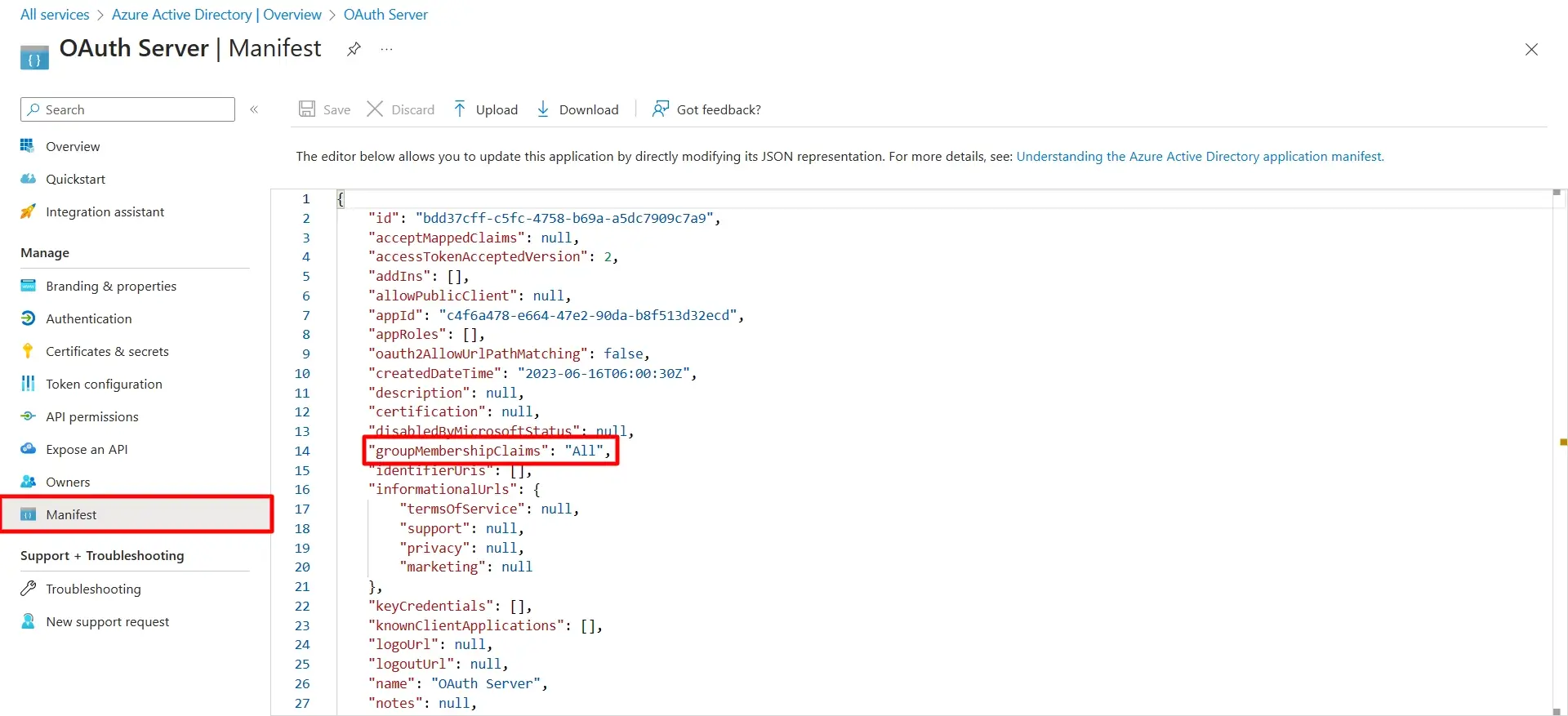

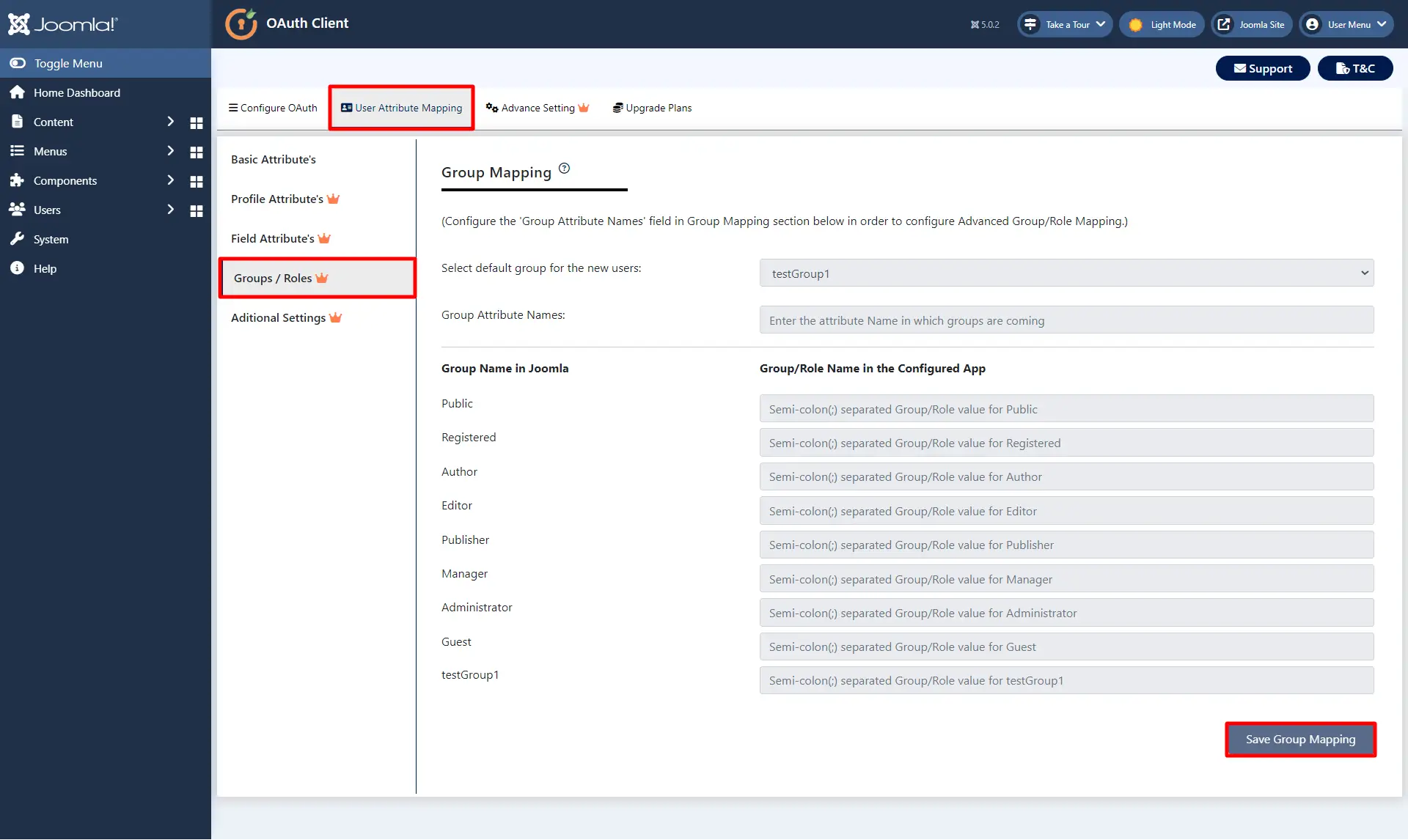

Neben dem Angebot OAuth Single Sign-On (SSO) mit Microsoft Entra ID Referenzen, das Plugin auch Bietet erweitertes SSO Funktionen wie Zuordnung von Benutzerprofilattributen, Rolle Kartierung und Mehrinstanzenfähige Azure-Anmeldung und Bereitstellung des Zugriffs auf die Website basierend auf Organisationsrollen. Für weitere Einblicke in die Vielfalt der Funktionen, die wir innerhalb der anbieten Joomla OAuth & OpenID Connect-Client Plugin, besuchen Sie bitte unsere Seite hier. Du kannst Befolgen Sie die folgenden Schritte, um Microsoft Entra ID einzurichten (Azure AD) OAuth SSO mit Joomla.

| Name: Name Ihrer Bewerbung. |

Anwendungstyp :

|

Anmelde-URL:

|

|

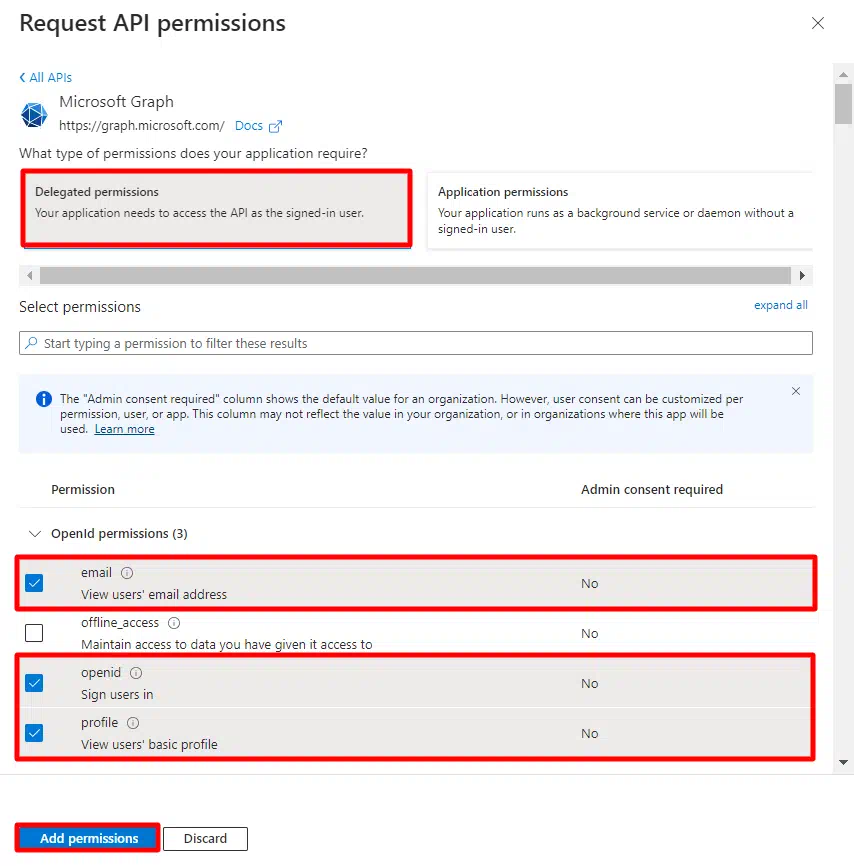

Umfang:

openid-E-Mail-Profil

|

|

Endpunkt autorisieren:

https://login.microsoftonline.com/[tenant-id]/oauth2/v2.0/authorize

|

|

Zugriffstoken-Endpunkt:

https://login.microsoftonline.com/[tenant-id]/oauth2/v2.0/token

|

|

Endpunkt zum Abrufen von Benutzerinformationen:

https://graph.microsoft.com/beta/me

|

|

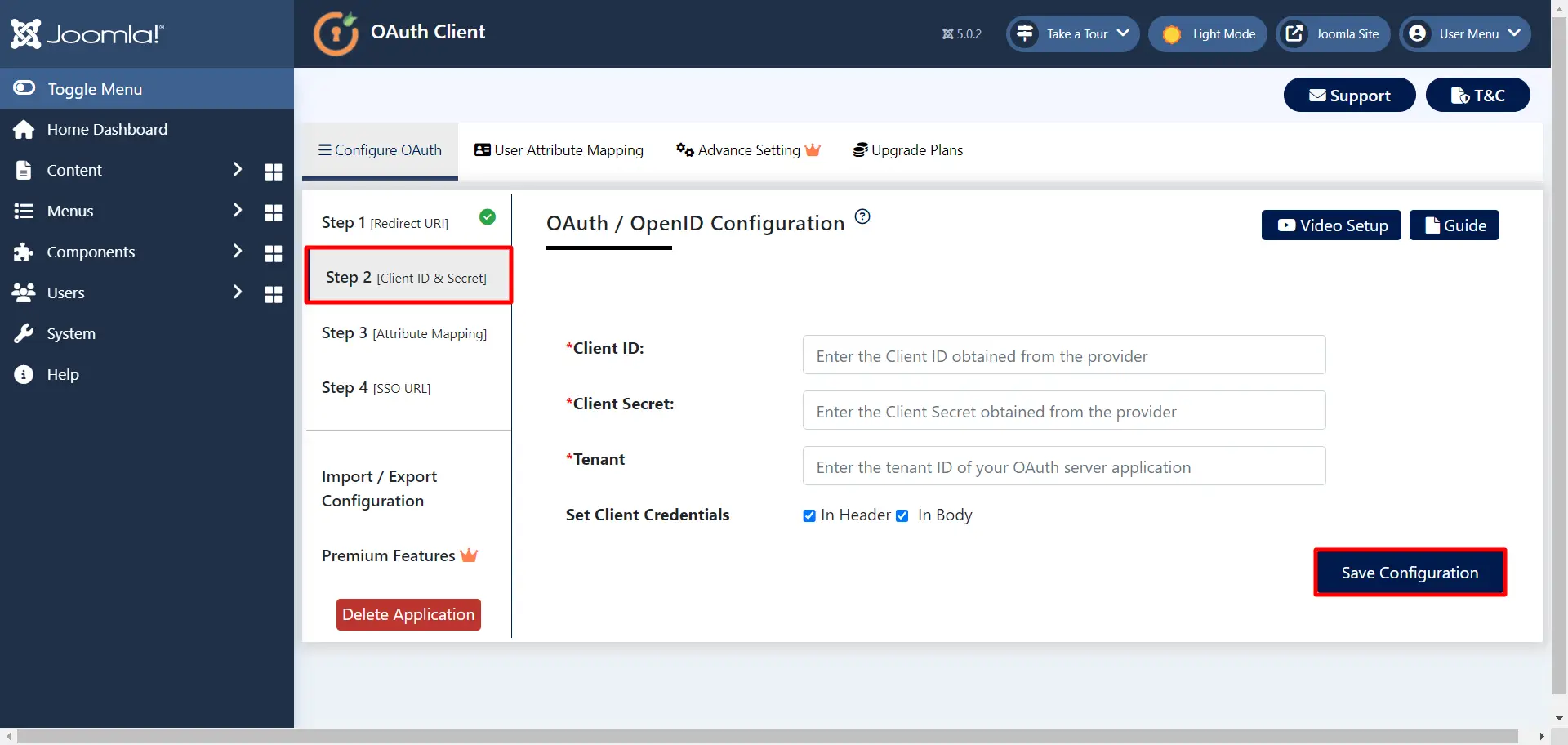

Client-Anmeldeinformationen festlegen:

In beiden (im Header und im Text)

|

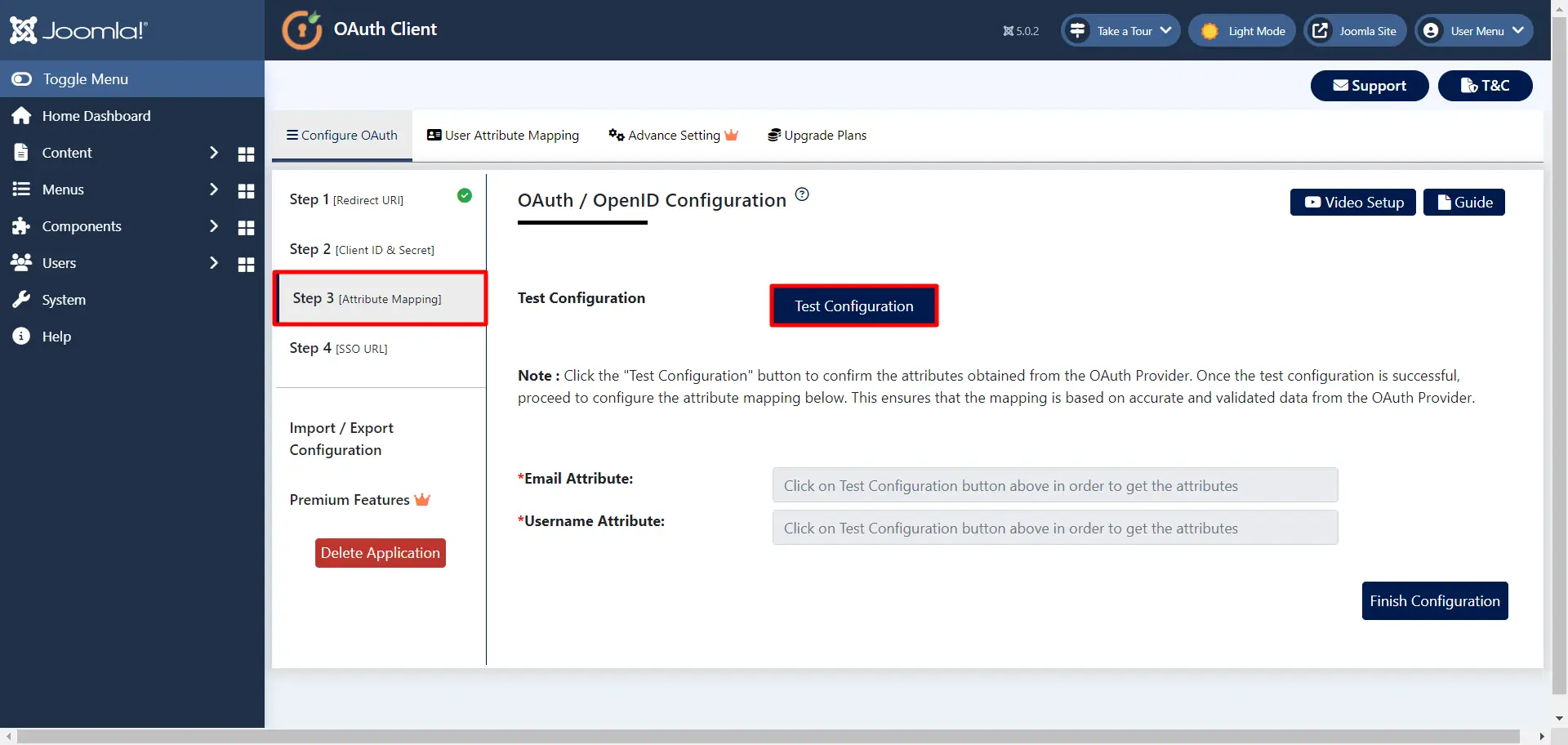

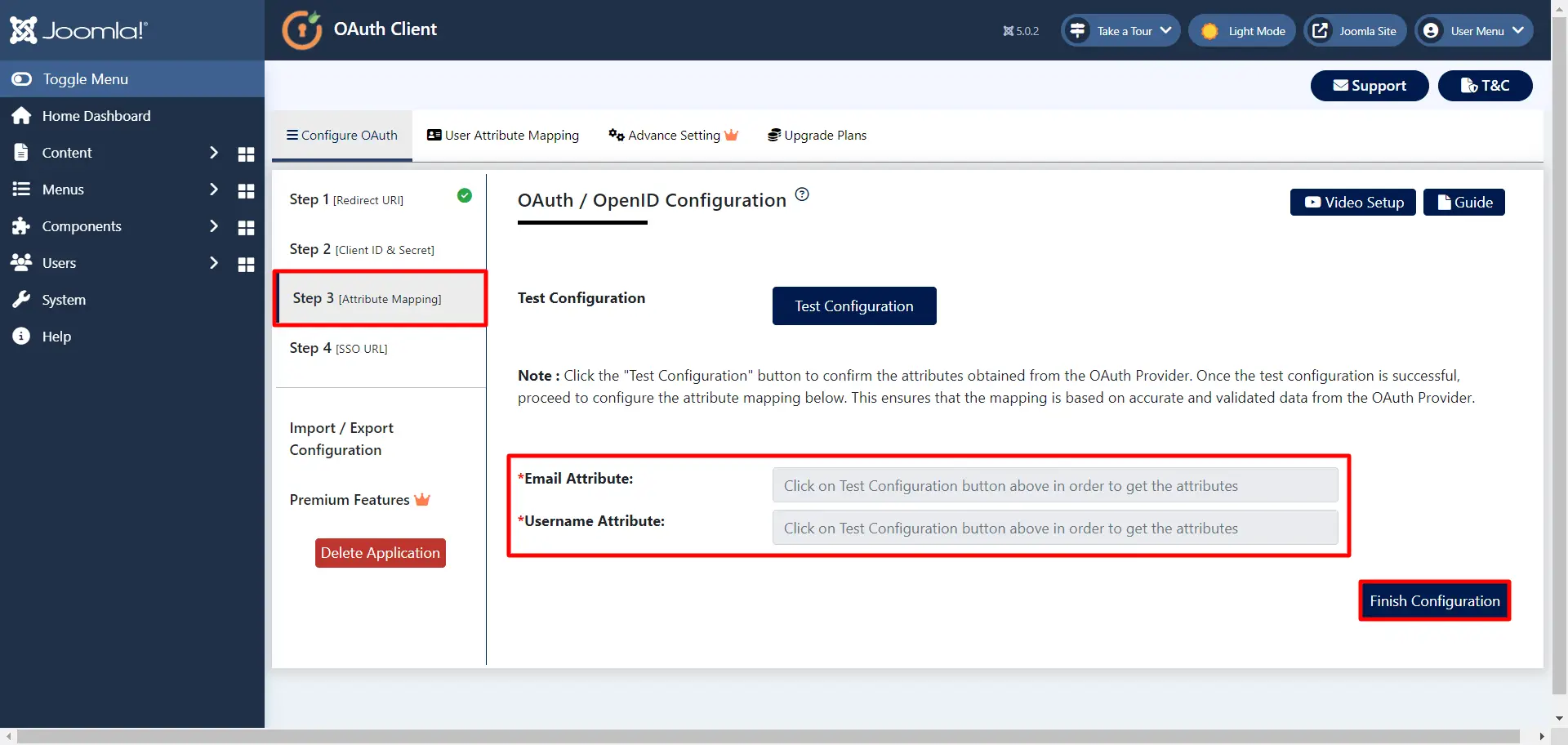

Die Zuordnung von Benutzerattributen ist obligatorisch, damit sich Benutzer erfolgreich bei Joomla anmelden können. Wir werden einstellen hoch Benutzerprofilattribute für Joomla mithilfe der folgenden Einstellungen.

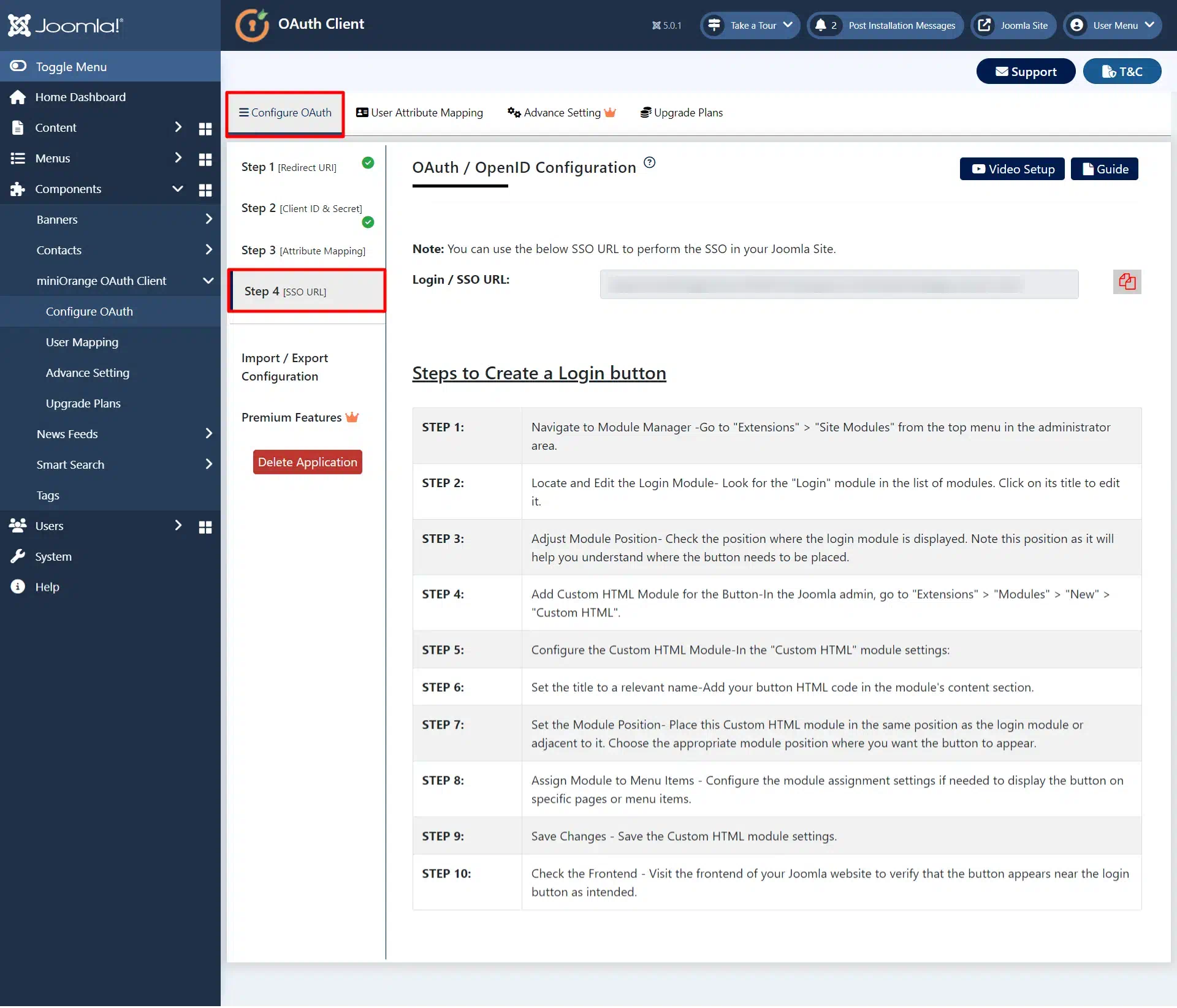

In dieser Anleitung haben Sie Joomla Azure AD Single Sign-On (SSO) erfolgreich konfiguriert, indem Sie Azure AD als konfiguriert haben OAuth-Anbieter und Joomla als OAuth-Client mit unserem Joomla OAuth-Client-Plugin. Diese Lösung stellt sicher, dass Sie Sind Bereit, innerhalb von Minuten einen sicheren Zugriff auf Ihre Joomla-Site mit Azure AD-Anmeldeinformationen bereitzustellen.

Azure AD OAuth SSO erhöht die Sicherheit durch Ermöglichen, dass Apps auf Ressourcen zugreifen ohne dass Benutzeranmeldeinformationen erforderlich sind. Es stellt eine ordnungsgemäße Authentifizierung und Autorisierung sicher. Reduzierung des Risikos der Offenlegung von Benutzerkennwörtern und Verbesserung der Zugriffskontrolle.

Bei der Authentifizierung wird die Identität eines Benutzers überprüft, während bei der Autorisierung die Identität eines Benutzers überprüft wird bestimmt, welche Aktionen ein Benutzer oder eine Anwendung ausführen darf. Azure AD OAuth Griffe Beide Aspekte: Es authentifiziert den Benutzer und gewährt der App entsprechende Berechtigungen.

Ja, Sie können verschiedene Bereiche (Berechtigungen) definieren, die das bestimmen Ebene des Zugriffs, den eine Anwendung auf Benutzerressourcen hat. Nutzer können ihre Einwilligung für bestimmte Zwecke erteilen Bereiche während des OAuth-Flusses.

Azure AD unterstützt mehrere OAuth-Flows, einschließlich des Autorisierungscodes Flow, impliziter Flow, Client-Anmeldeinformationsflow, Gerätecodeflow und Ressourcenbesitzer Passwort Ablauf für Anmeldeinformationen (ROPC).

Der Autorisierungscodefluss wird für serverseitige Anwendungen empfohlen Das kann ein Client-Geheimnis sicher speichern. Dabei wird der Benutzer zu Azure AD umgeleitet Authentifizierung und Autorisierung und anschließender Austausch des Autorisierungscodes gegen einen Zugang Zeichen.

Der Implicit Flow eignet sich für Single-Page-Anwendungen (SPAs) und JavaScript-basierte Anwendungen. Anschließend wird das Zugriffstoken direkt an den Client zurückgegeben Benutzer Authentifizierung.

Benutzerdefinierte Bereiche können im „Expose“ der Anwendungsregistrierung definiert werden ein API“-Abschnitt. Sie können diese benutzerdefinierten Bereiche dann in Ihren OAuth-Anfragen anfordern.

Ja, einige OAuth-Flows, wie zum Beispiel der Authorization Code Flow, ermöglichen dies Dynamische Bereichsauswahl basierend auf der Zustimmung des Benutzers. Dadurch wird sichergestellt, dass Benutzer nur Folgendes gewähren notwendige Berechtigungen.

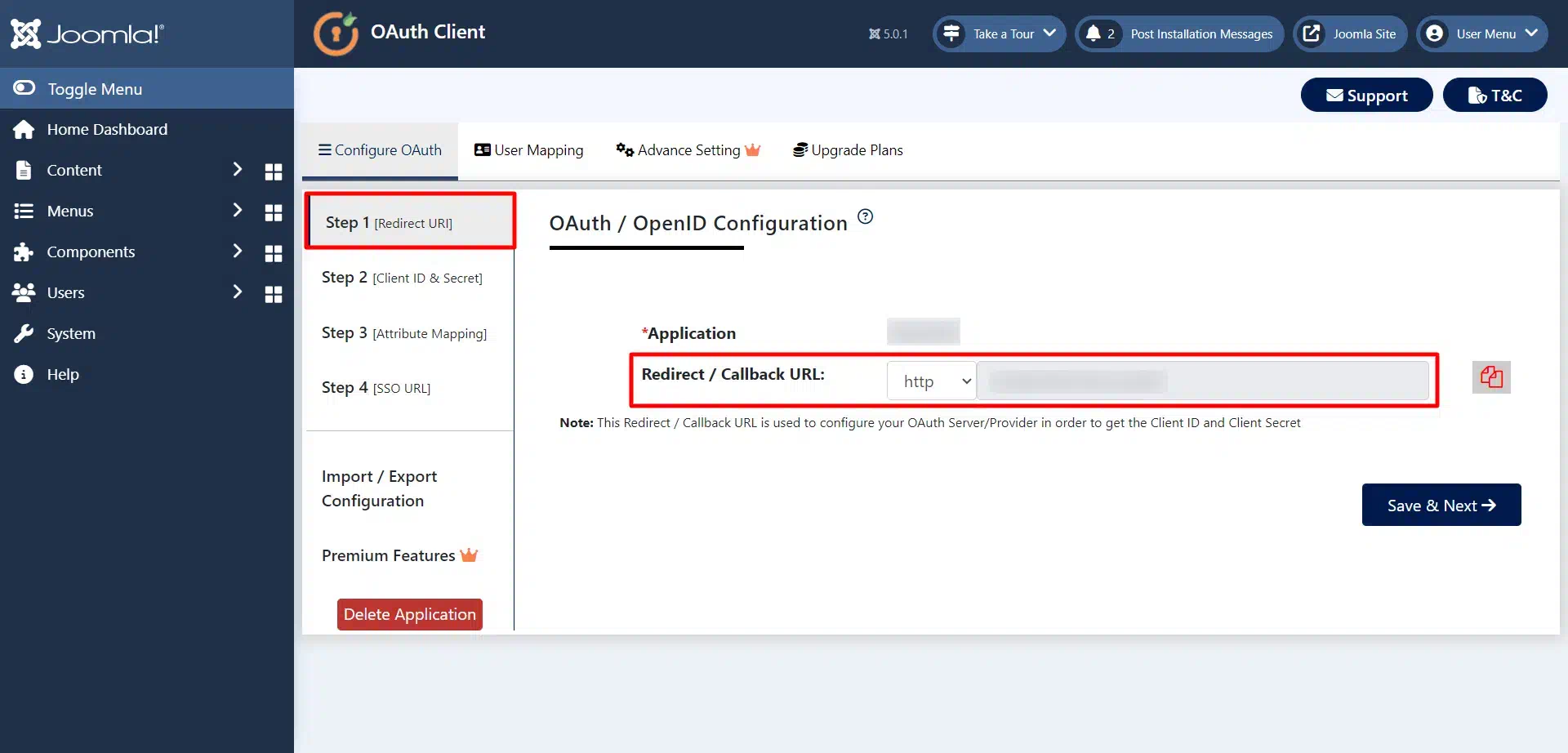

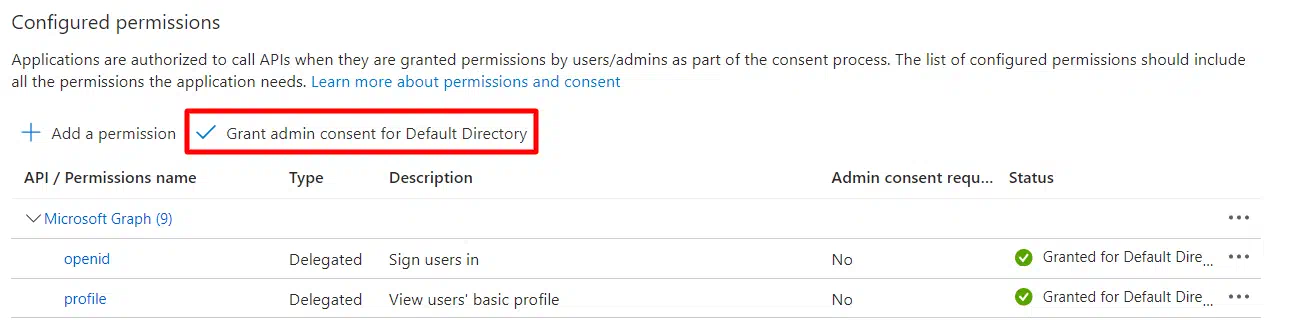

Wenn die Berechtigungen der App nicht vorhanden sind, kann es zu Einwilligungsaufforderungen kommen richtig in Azure AD konfiguriert. Stellen Sie sicher, dass die erforderlichen Berechtigungen der App erteilt werden Administrator, und die Umleitungs-URIs der App sind korrekt.

Dieser Fehler weist darauf hin, dass der Autorisierungscode oder das Aktualisierungstoken vorhanden ist gebraucht ist ungültig, abgelaufen oder wurde bereits verwendet. Stellen Sie sicher, dass Sie die richtigen Token verwenden Und Befolgen Sie den richtigen OAuth-Ablauf.

Dieser Fehler tritt auf, wenn der Umleitungs-URI in der Autorisierung verwendet wird Anfrage stimmt nicht mit der in Azure AD registrierten überein. Stellen Sie sicher, dass die URIs genau übereinstimmen. einschließlich das Protokoll und die Domäne. [Sie können angeben, wo Sie die richtige Weiterleitungs-URL erhalten]

Aus Sicherheitsgründen haben Zugriffstoken eine begrenzte Gültigkeitsdauer. Zu Um dies abzumildern, sollten Sie die Verwendung von Aktualisierungstokens in Betracht ziehen, um neue Zugriffstokens zu erhalten erfordern Benutzerinteraktion.

Überprüfen Sie, ob Ihre Azure AD-Mandanteneinstellungen korrekt konfiguriert sind OAuth. Wenn Sie nicht der Administrator sind, wenden Sie sich für Unterstützung an den Administrator Ihrer Organisation.

Für einige Berechtigungen ist möglicherweise die Zustimmung des Administrators erforderlich. Benutzer sollten sich an sie wenden Bitte wenden Sie sich bei Bedarf an den Administrator.

Überprüfen Sie Ihre Internetverbindung und stellen Sie sicher, dass Sie ordnungsgemäßen Zugriff darauf haben Azure AD-Portal.

Jeder Mandant arbeitet unabhängig und Azure AD erzwingt strenge Vorgaben Trennung. Dadurch sollen die Sicherheit und der Datenschutz der Daten jeder Organisation gewährleistet werden.

Mailen Sie uns weiter joomlasupport@xecurify.com Für eine schnelle Beratung (per E-Mail/Besprechung) zu Ihren Anforderungen hilft Ihnen unser Team bei der Auswahl der für Ihre Anforderungen am besten geeigneten Lösung/Plan.

Brauchen Sie Hilfe? Wir sind hier!

Vielen Dank für Ihre Anfrage.

Wenn Sie innerhalb von 24 Stunden nichts von uns hören, können Sie gerne eine Folge-E-Mail an senden info@xecurify.com

Diese Datenschutzerklärung gilt für miniorange-Websites und beschreibt, wie wir mit personenbezogenen Daten umgehen. Wenn Sie eine Website besuchen, werden möglicherweise Informationen in Ihrem Browser gespeichert oder abgerufen, meist in Form von Cookies. Diese Informationen können sich auf Sie, Ihre Vorlieben oder Ihr Gerät beziehen und werden hauptsächlich dazu verwendet, dass die Website so funktioniert, wie Sie es erwarten. Die Informationen identifizieren Sie nicht direkt, können Ihnen aber ein personalisierteres Web-Erlebnis ermöglichen. Klicken Sie auf die Kategorieüberschriften, um zu erfahren, wie wir mit Cookies umgehen. Die Datenschutzerklärung unserer Lösungen finden Sie in der Datenschutz.

Notwendige Cookies tragen dazu bei, eine Website vollständig nutzbar zu machen, indem sie grundlegende Funktionen wie Seitennavigation, Anmelden, Ausfüllen von Formularen usw. ermöglichen. Die für diese Funktionalität verwendeten Cookies speichern keine personenbezogenen Daten. Einige Teile der Website funktionieren jedoch ohne Cookies nicht ordnungsgemäß.

Diese Cookies sammeln nur aggregierte Informationen über den Verkehr auf der Website, einschließlich Besucher, Quellen, Seitenklicks und -aufrufe usw. Dies ermöglicht es uns, mehr über unsere beliebtesten und am wenigsten beliebten Seiten sowie über die Interaktion der Benutzer mit den umsetzbaren Elementen und damit über die Veröffentlichung zu erfahren Wir verbessern die Leistung unserer Website sowie unserer Dienste.