Suchergebnisse :

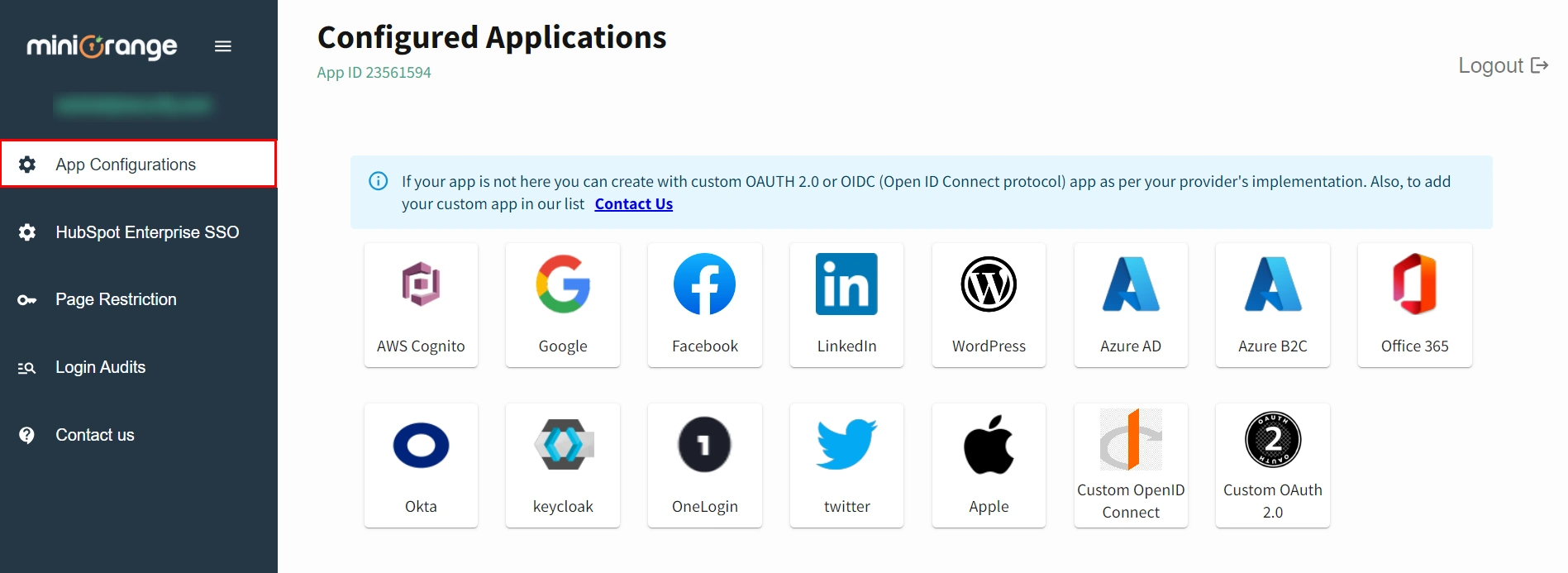

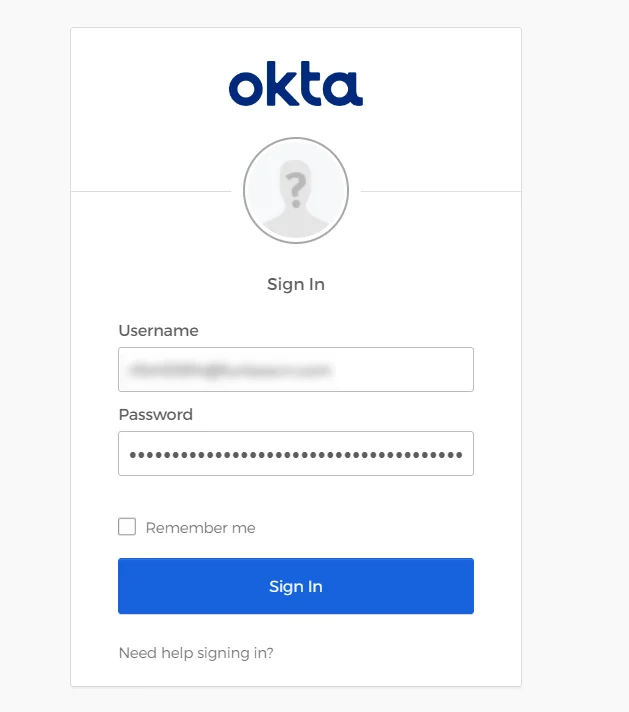

×Single Sign-On für die HubSpot-Anwendung ermöglicht Sichere Anmeldung bei HubSpot CMS-Landingpages, Blogs und anderen Seiten Verwendung des Oktaas OAuth-Anbieters. Es unterstützt erweiterte Single Sign-On (SSO)-Funktionen wie Benutzerprofil-Attributzuordnung, usw.

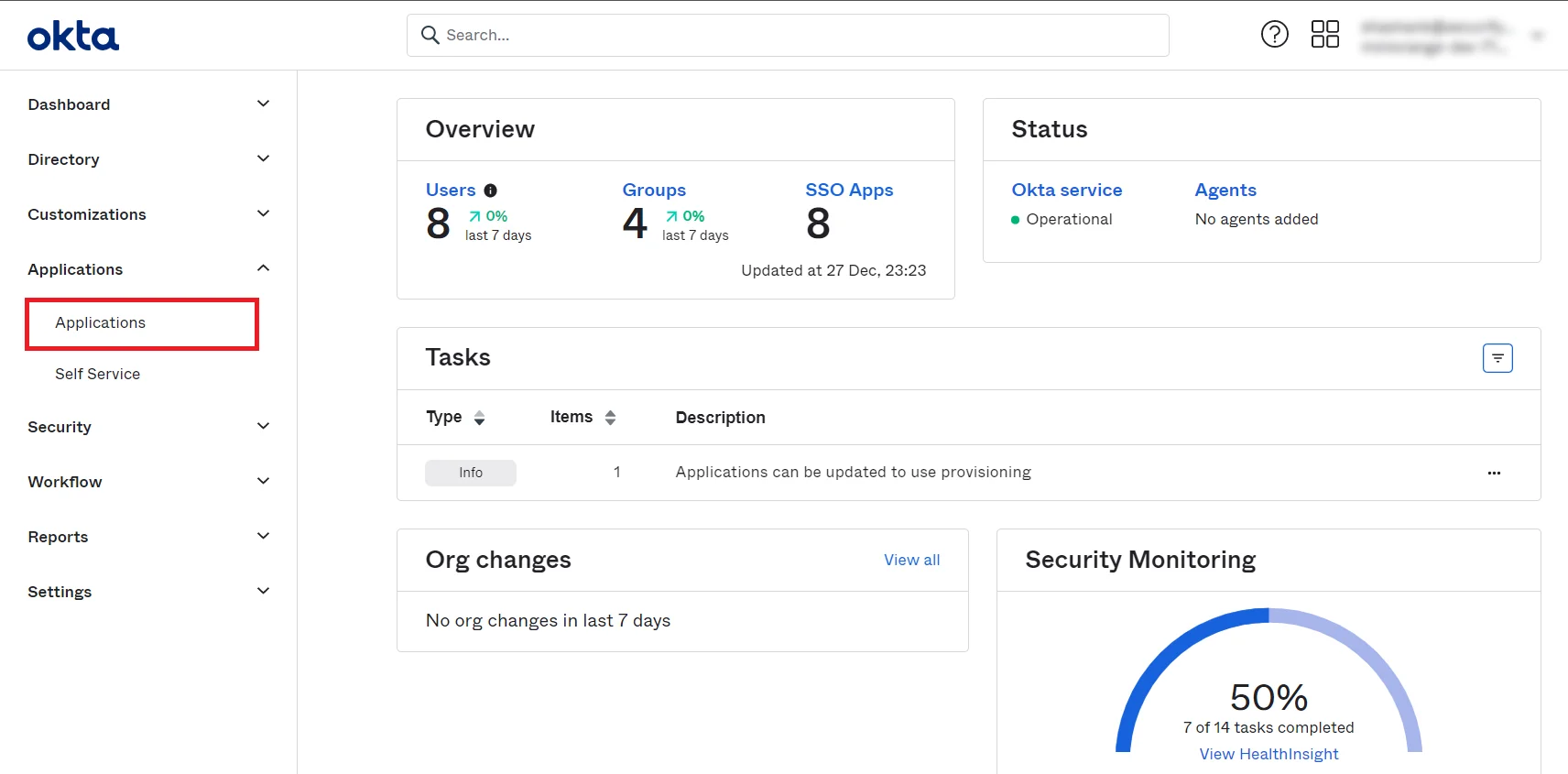

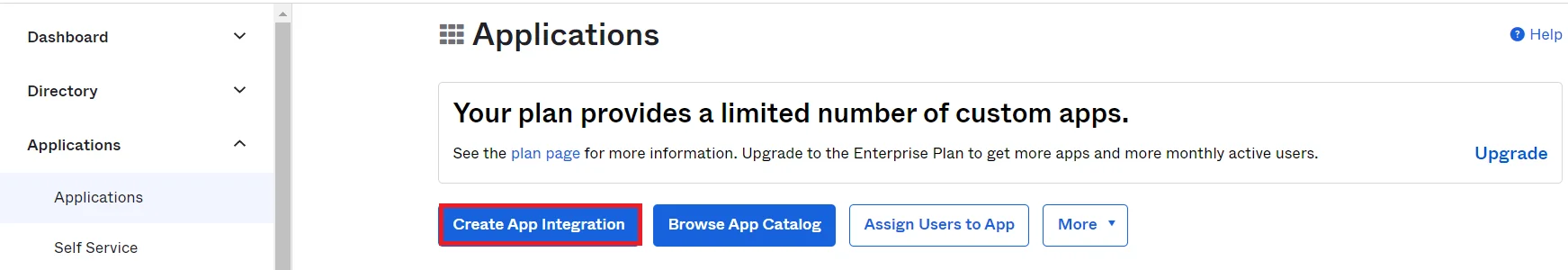

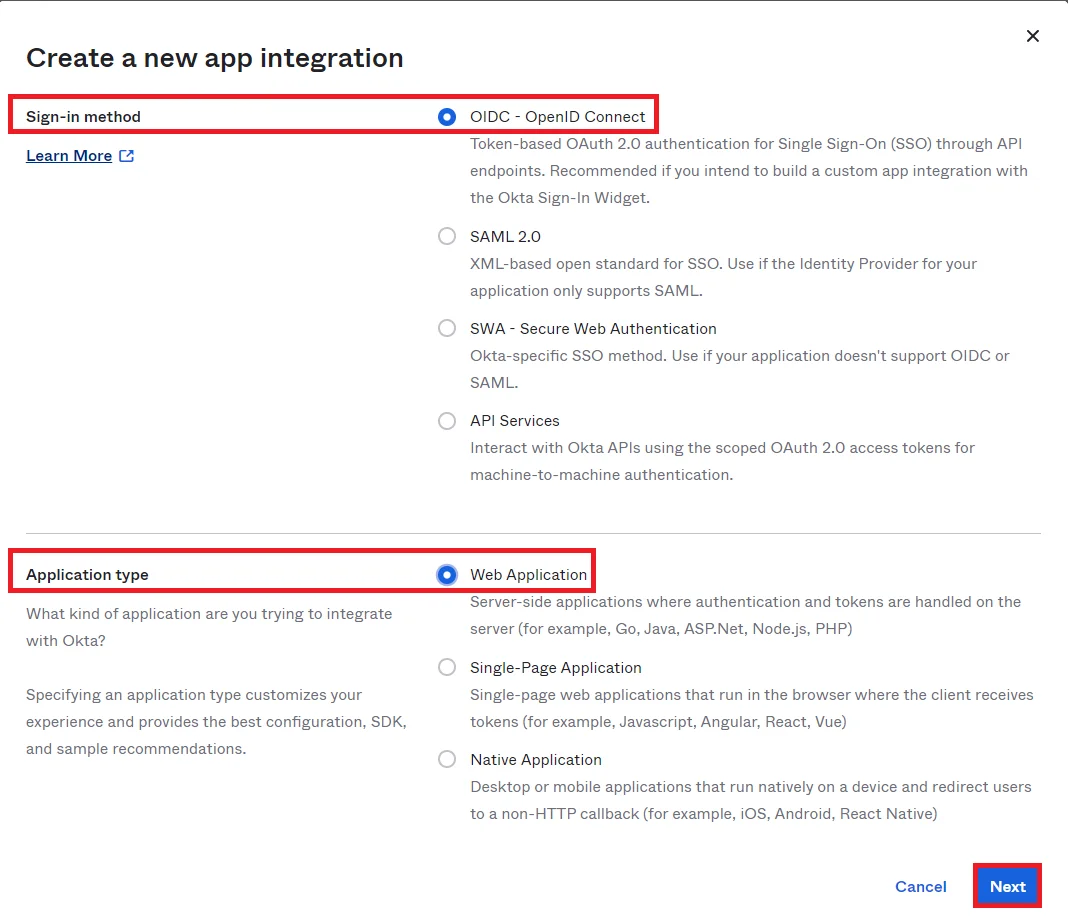

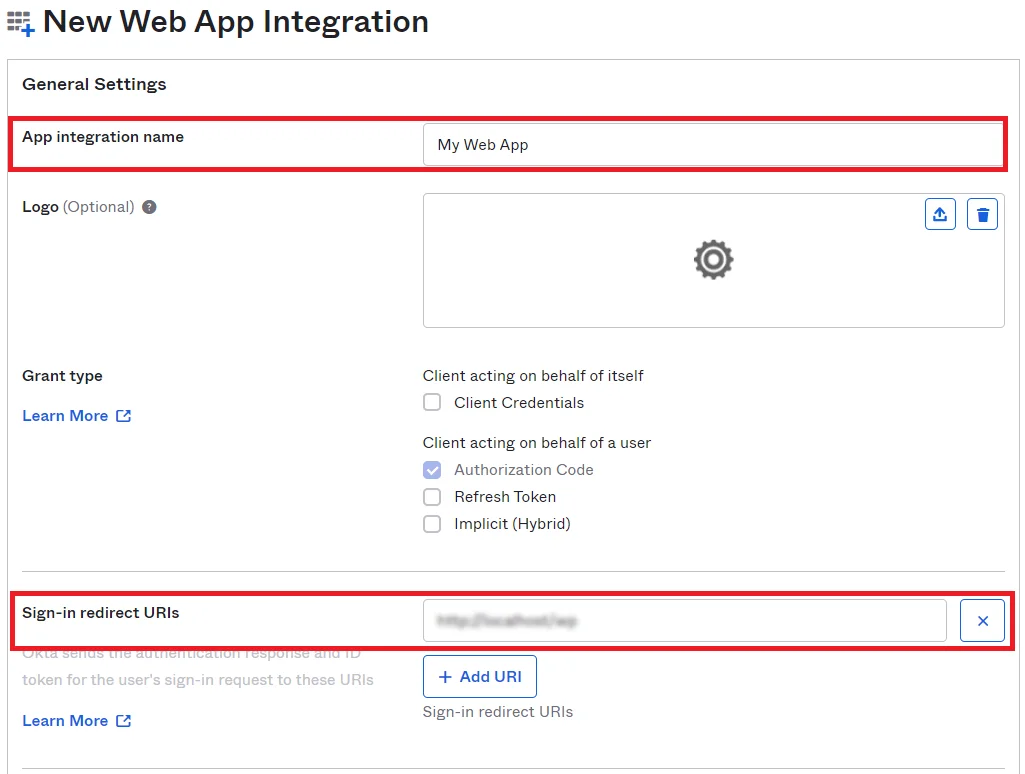

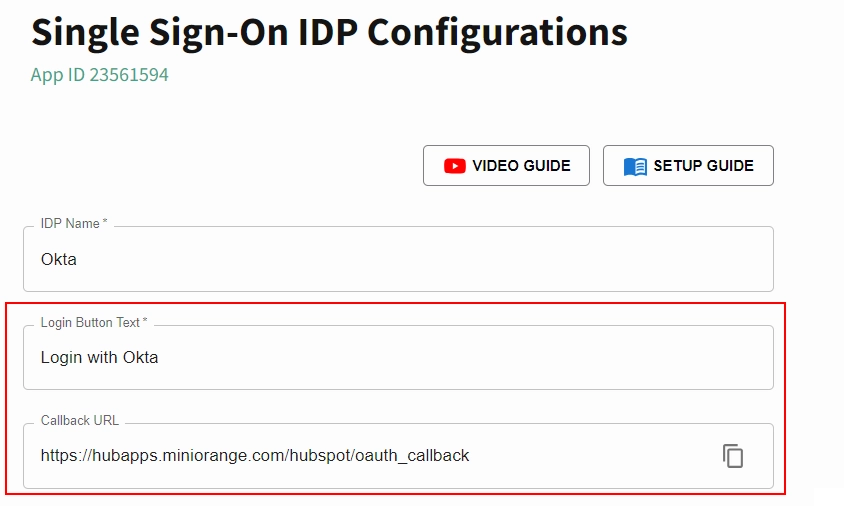

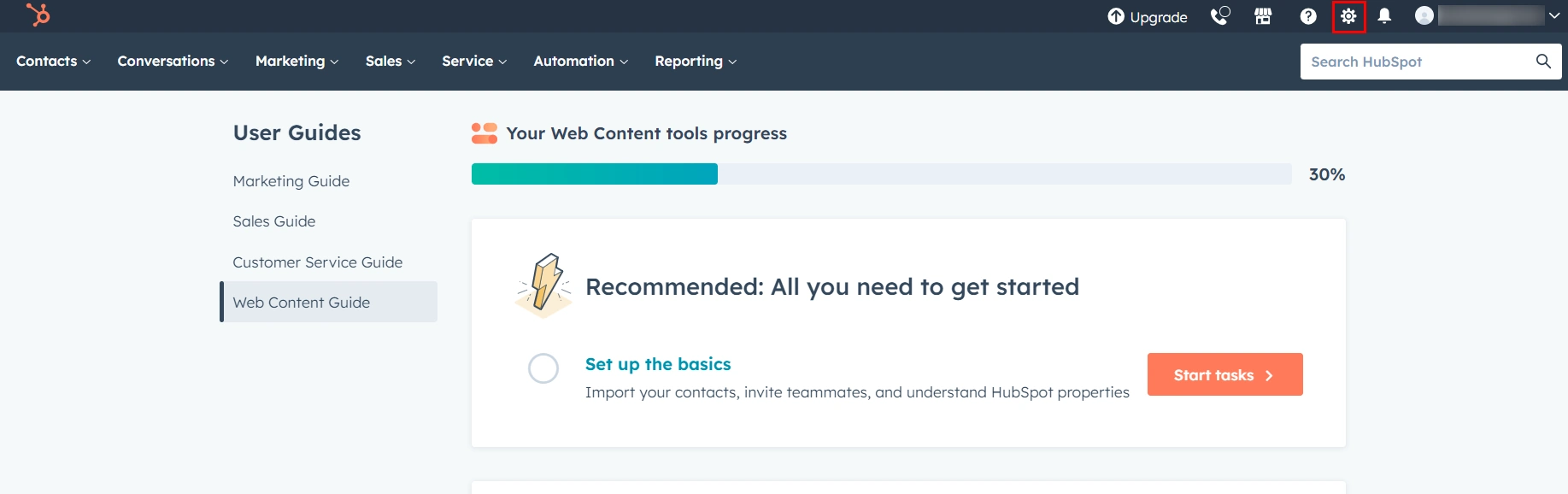

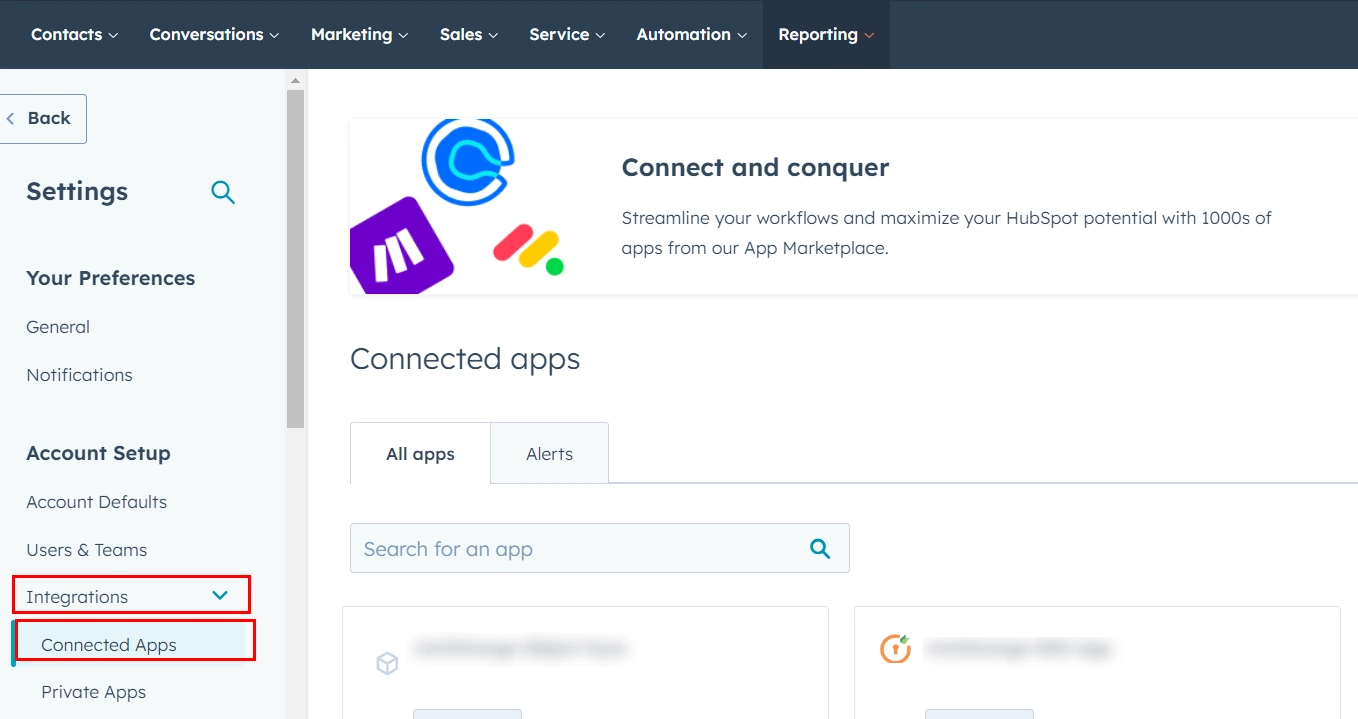

Hier gehen wir eine Anleitung zur Konfiguration durch SSO zwischen HubSpot und Okta. Am Ende dieses Leitfadens sollten sich Benutzer über Okta bei HubSpot anmelden können. Erfahren Sie mehr über Single Sign-On für HubSpot und andere HubSpot-Integrationen klicken Sie hier.

Kontaktieren Sie uns gerne unter hubapps@xecurify.com Erfahren Sie mehr über die Installation der miniOrange HubSpot OAuth Single Sign-On-App.

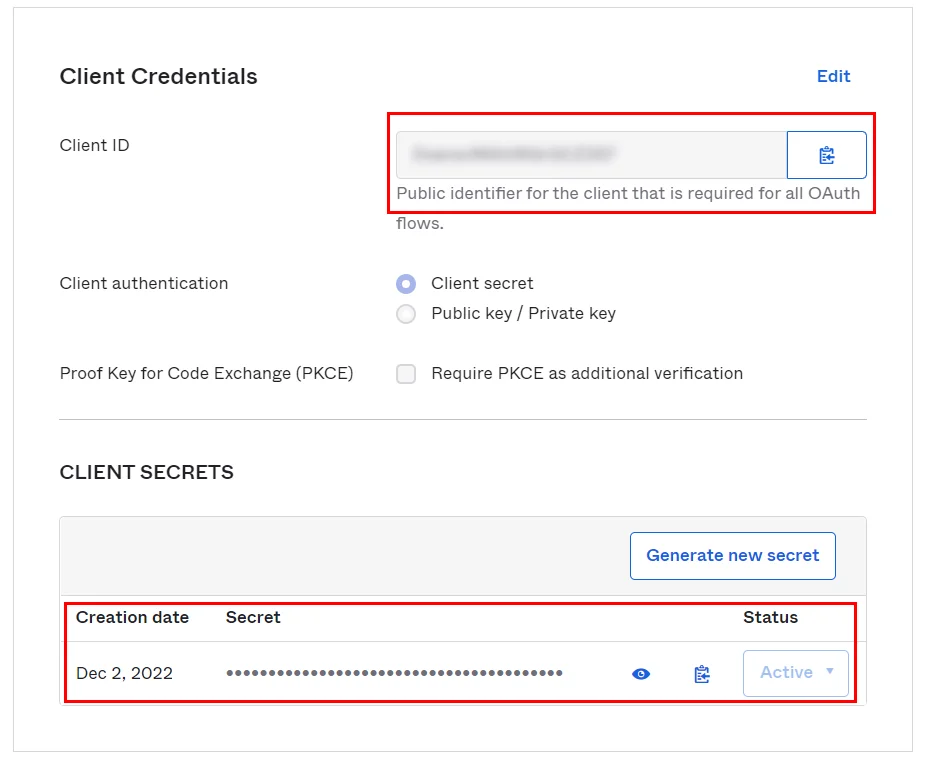

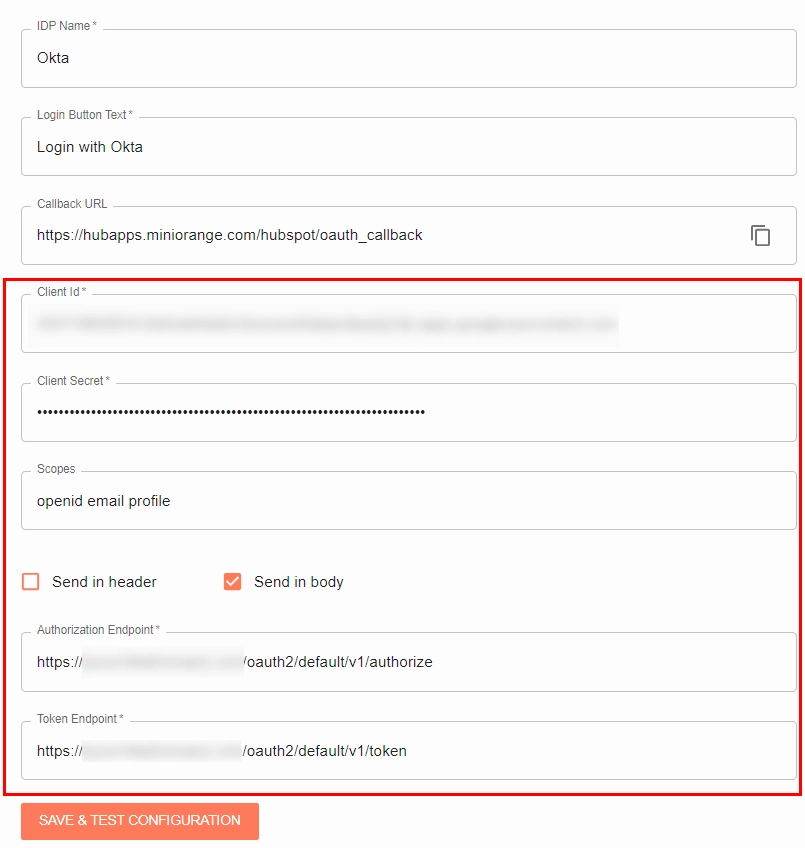

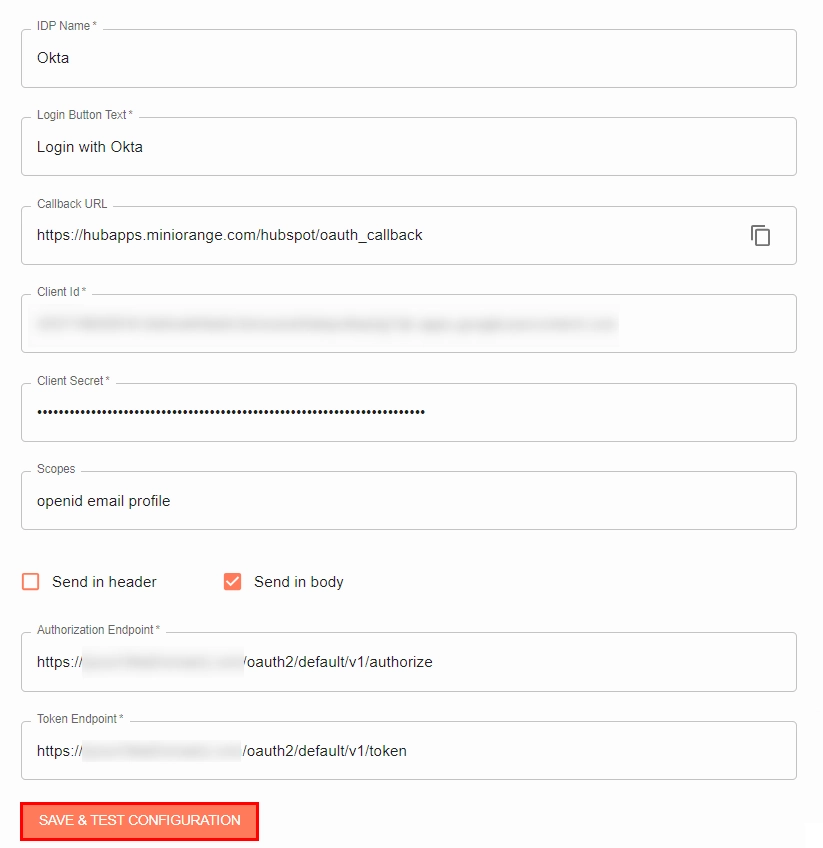

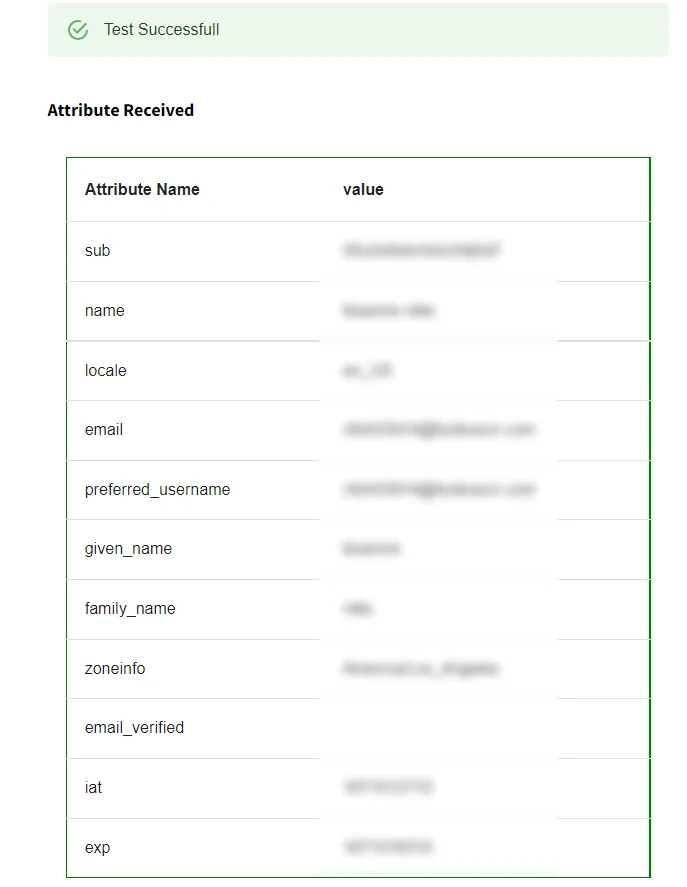

| Kunden-ID | Mehr Info |

| Kundengeheimnis | Mehr Info |

| Geltungsbereich | openid-E-Mail-Profil |

| Header-/Body-Einstellung | Aktivieren Sie die Parameteroption „In Body senden“. |

| Endpunkt autorisieren: | https://<okta-app-domain>/oauth2/v1/authorize |

| Zugriffstoken-Endpunkt: | https://<okta-app-domain>/oauth2/v1/token |

| Endpunkt zum Abrufen von Benutzerinformationen: | https://<okta-app-domain>/oauth2/v1/userinfo |

| Benutzerdefinierte Weiterleitungs-URL nach dem Abmelden:[Optional] | https://{yourdomain.okta}.com/login/signout?fromURI= <your url> |

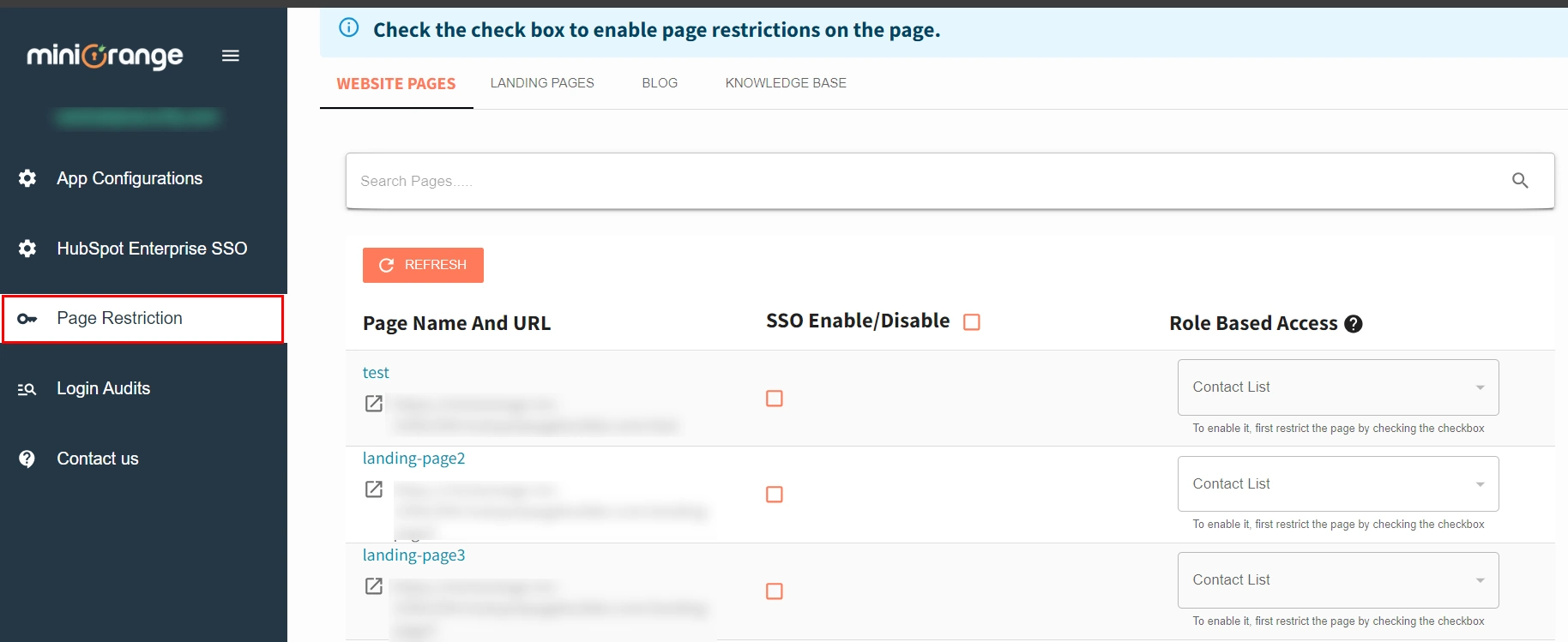

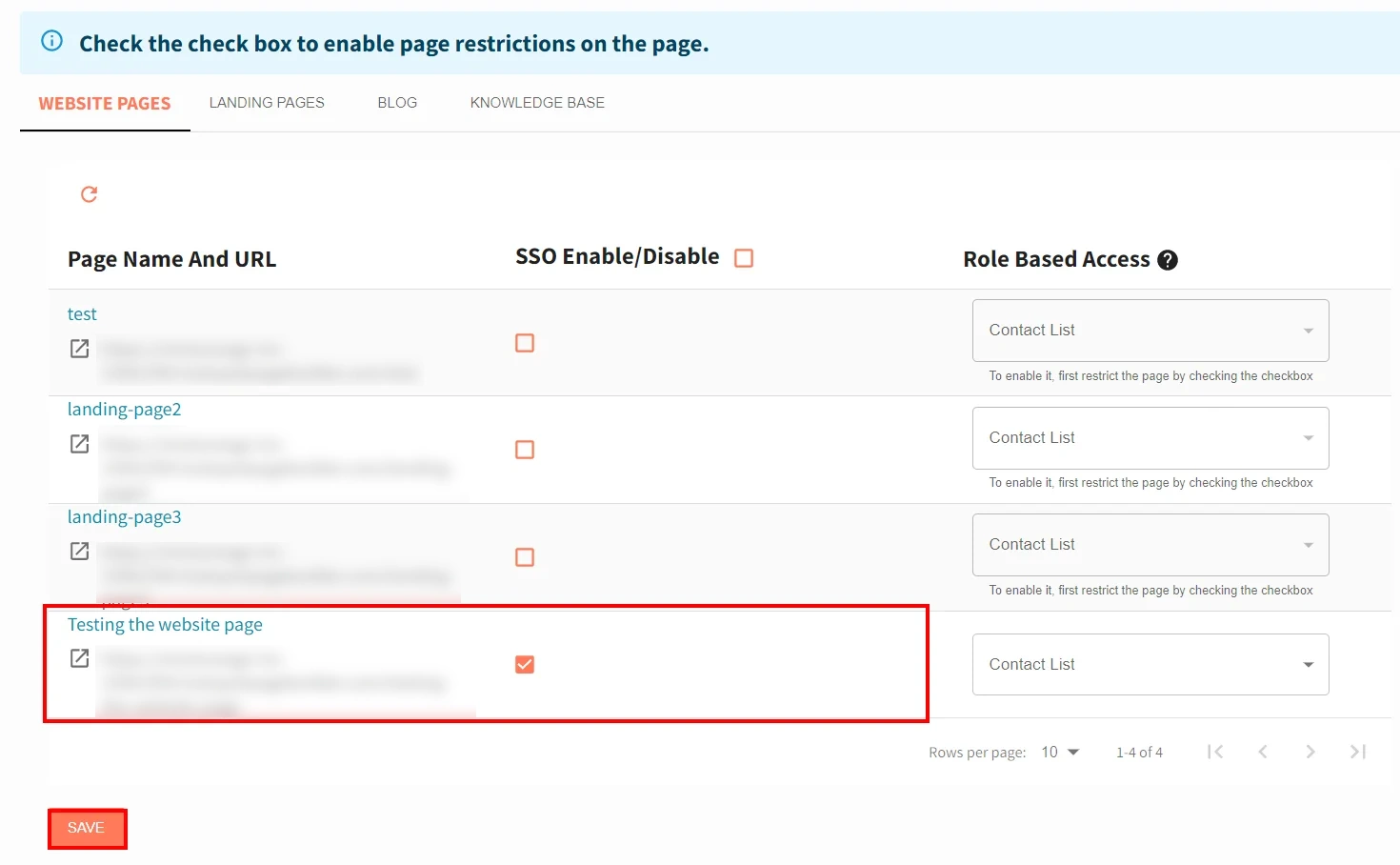

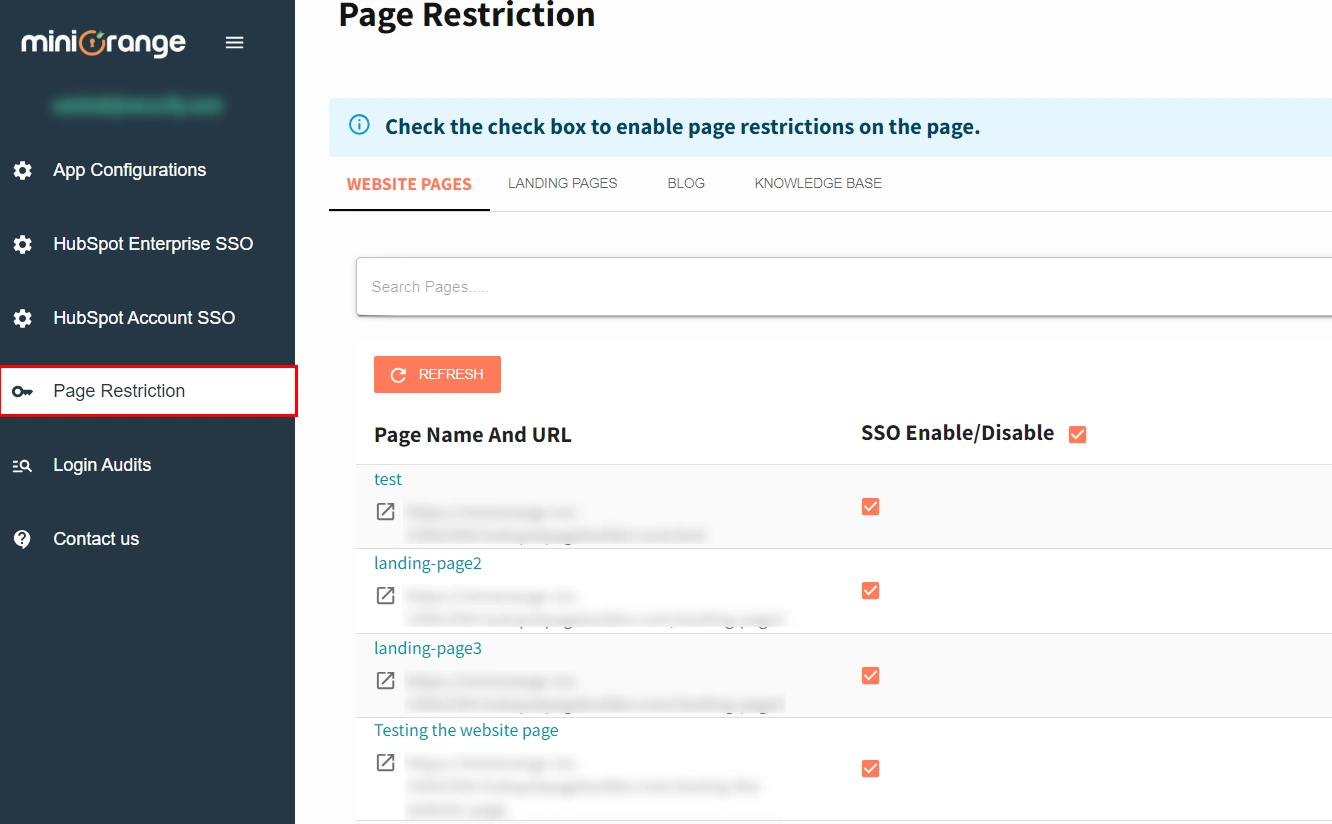

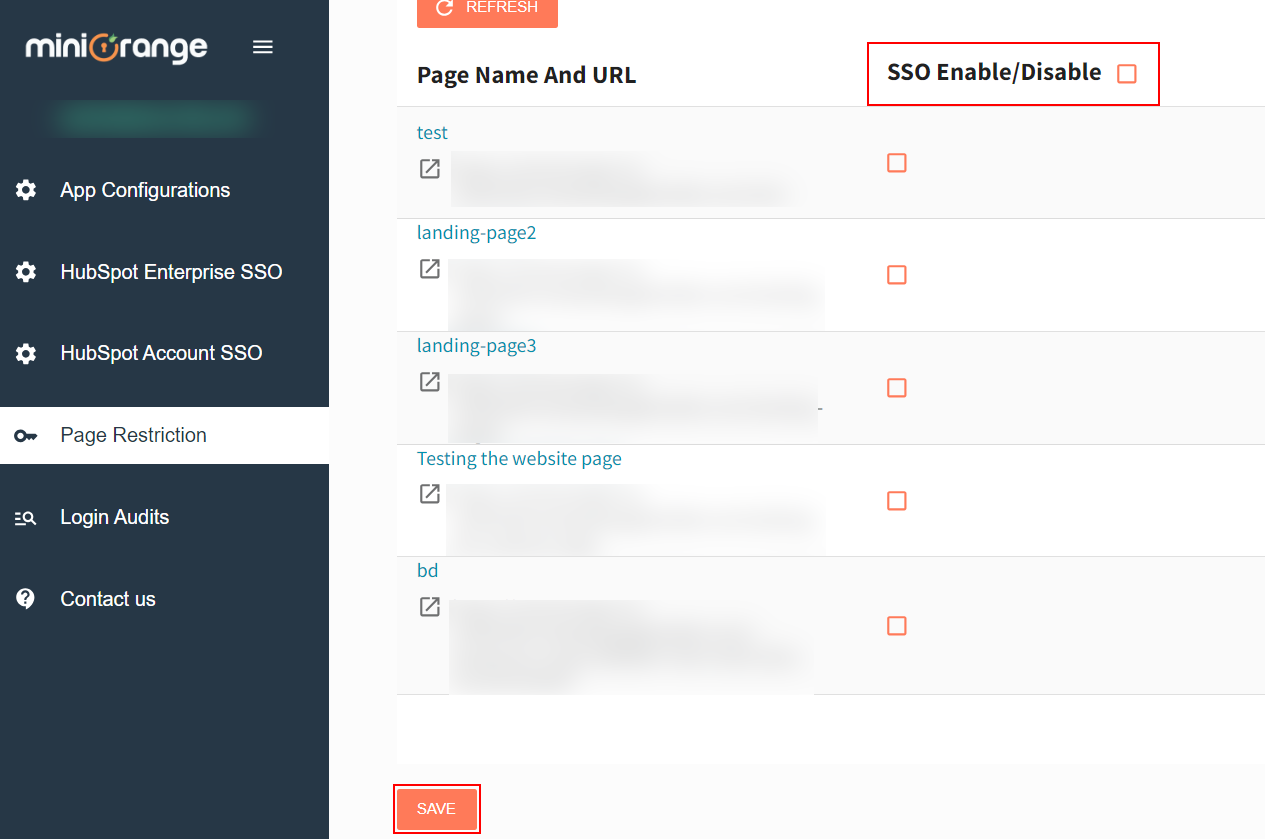

Unser Seitenbeschränkungsfunktion ermöglicht es Ihnen, Schützen Sie Ihre HubSpot-Website vor unbefugtem Zugriff. Es ist nützlich, um vertrauliche Informationen zu schützen. Mit dieser Methode können Sie den Zugriff auf HubSpot-Seiten/-Inhalte einschränken. Besucher müssen sich anmelden, bevor sie auf die HubSpot-Seiten zugreifen können.

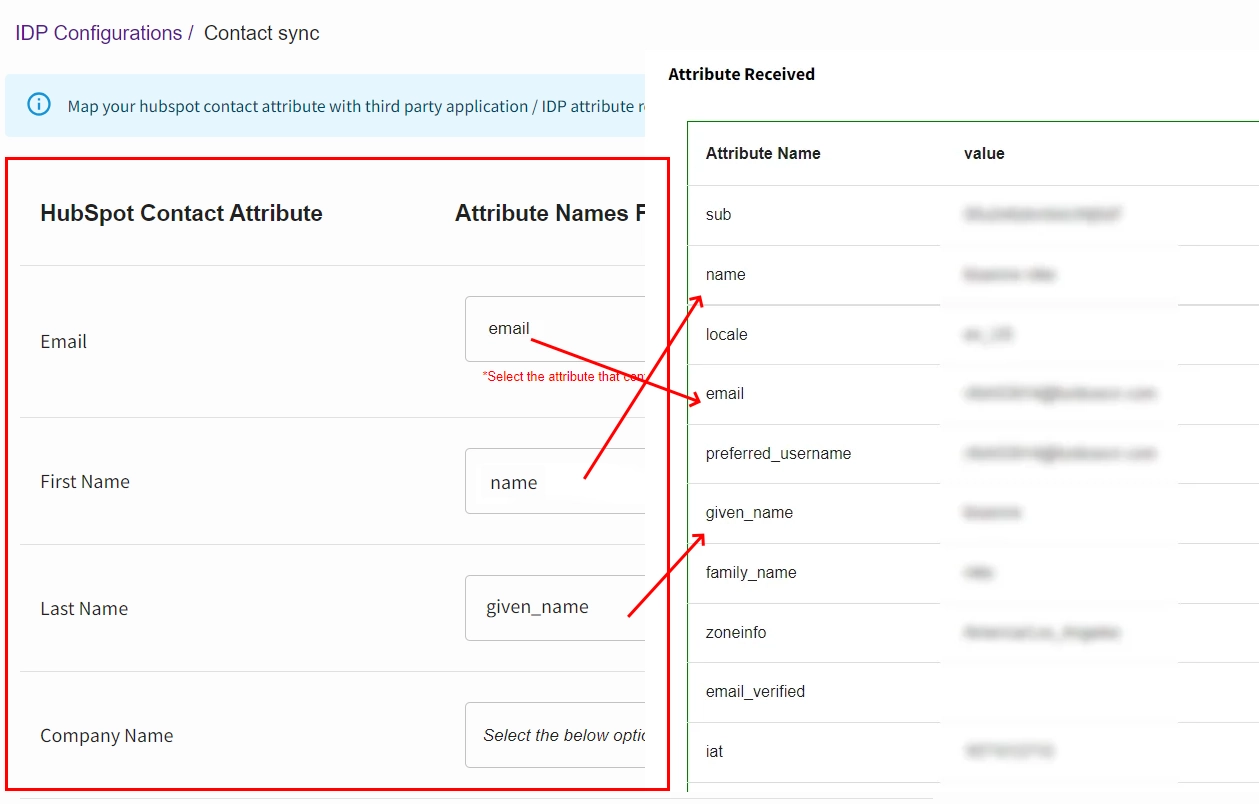

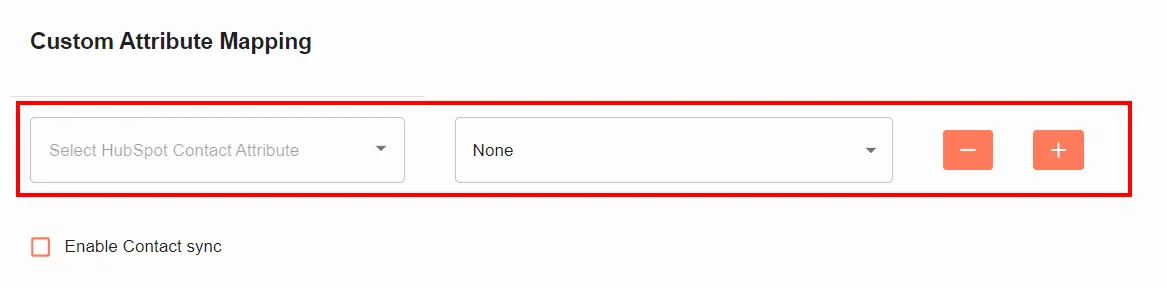

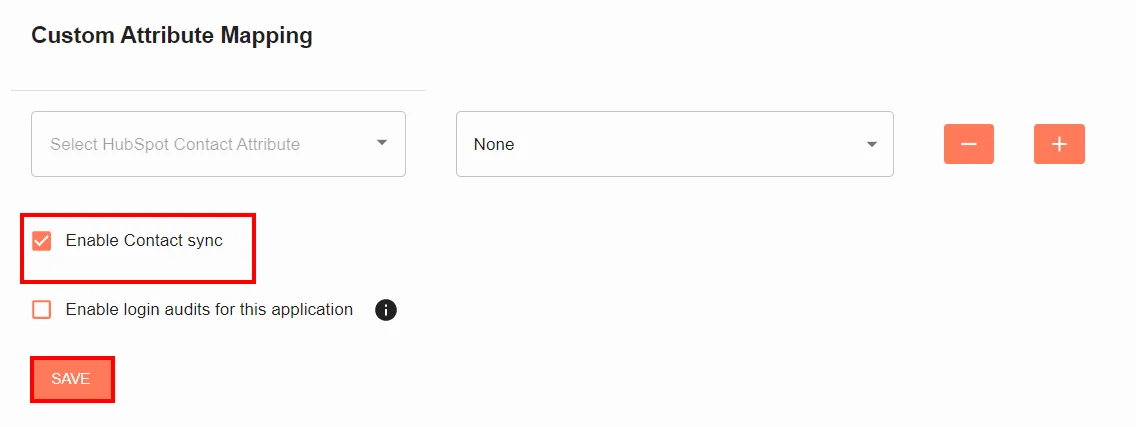

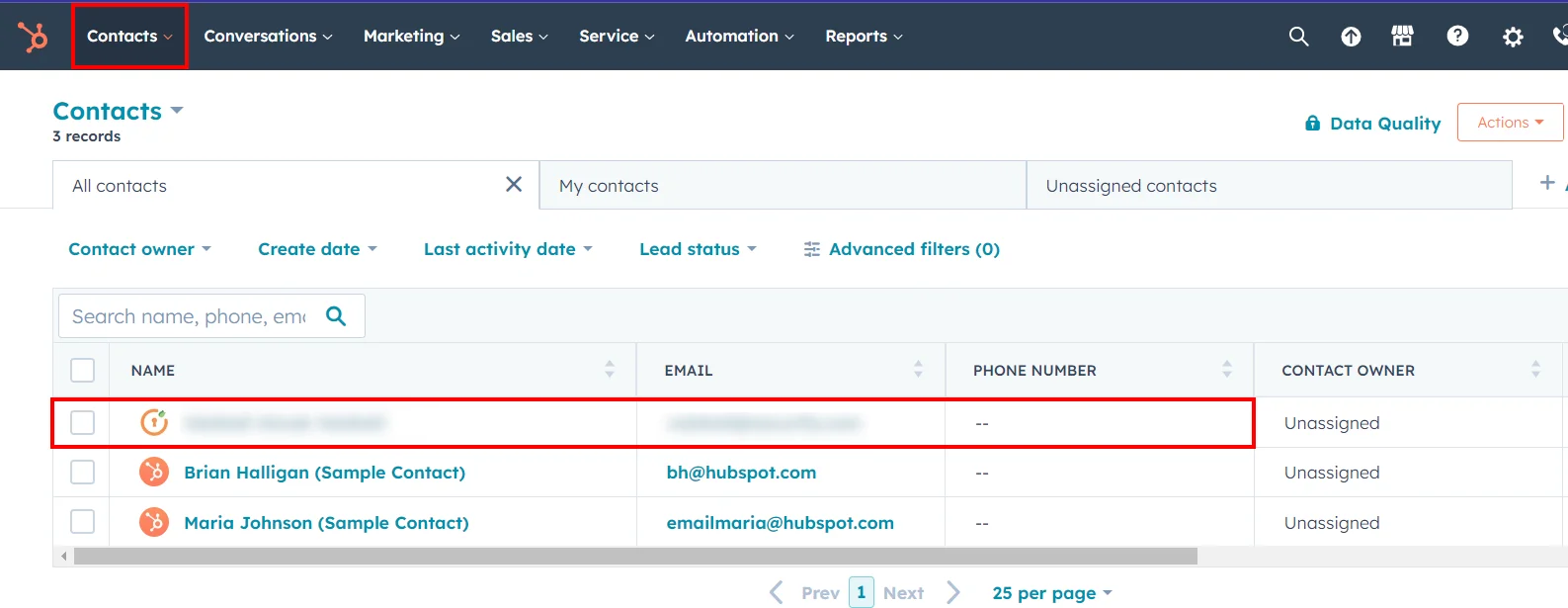

Die Kontaktsynchronisierung ist eine leistungsstarke Funktion, die eine nahtlose Integration und Synchronisierung von Kontaktinformationen zwischen HubSpot und externen Plattformen oder Anwendungen ermöglicht. Mit Contact Sync können Sie sicherstellen, dass Ihre Kundendaten sind aktuell und korrekt, und konsistent über mehrere Systeme hinwegDas spart Ihnen Zeit und macht die manuelle Dateneingabe überflüssig.

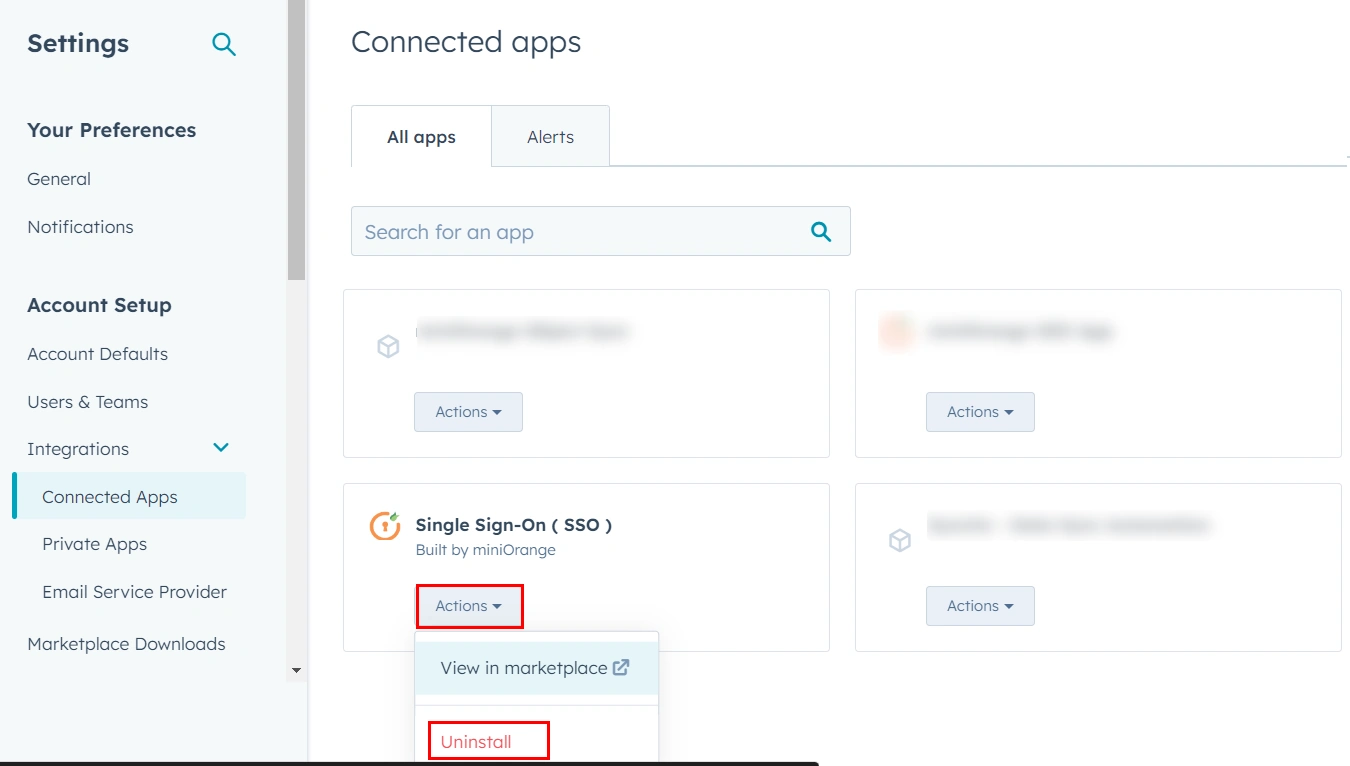

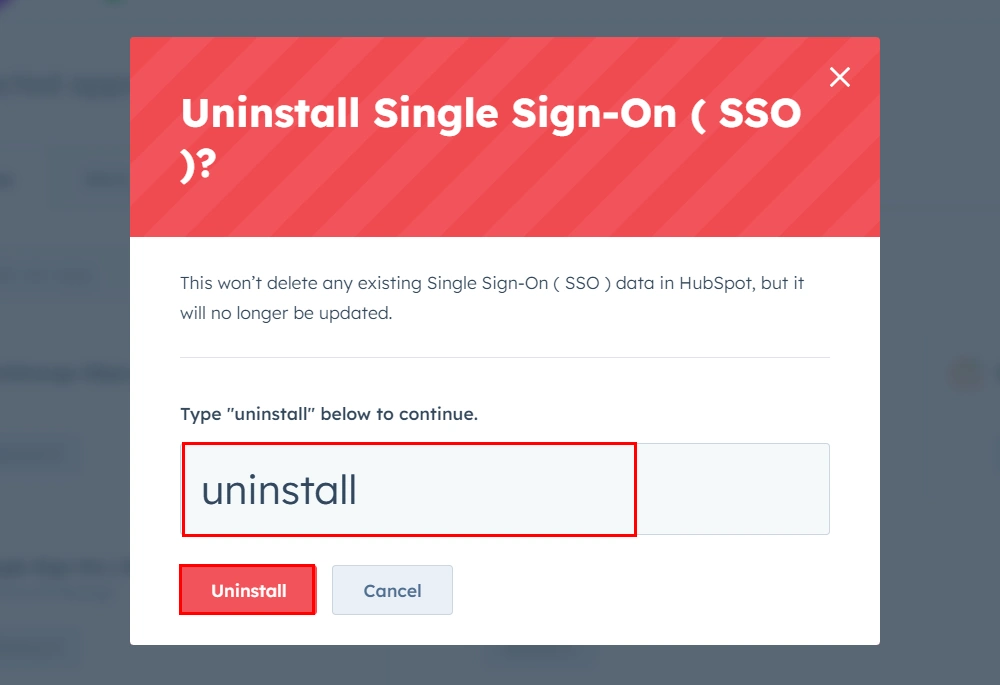

Glückwunsch! Sie haben die HubSpot Single Sign-On-Anwendung über die miniOrange-Anwendung erfolgreich getrennt.

Durch die Deinstallation werden die App und ihre Konfigurationen entfernt, wodurch Benutzer daran gehindert werden, per Single Sign-On (SSO) auf HubSpot-Seiten zuzugreifen. Durch das Trennen der Verbindung werden nur Seiten von SSO getrennt, die App-Einstellungen bleiben erhalten und die Seiten können wieder für den SSO-Zugriff neu konfiguriert werden.

Es gibt mehrere Gründe, warum dies passieren kann:

1. Caching ist auf der Website aktiviert.

Wenn die automatische Weiterleitung aktiviert ist, wird der Benutzer zur IDP-Anmeldeseite weitergeleitet und nach der Anmeldung wieder bei der Hauptseite. Da Caching jedoch aktiviert ist, wird er zur IDP-Anmeldeseite weitergeleitet, was zu einer Schleife führt.

2. HTTP/HTTPS-Diskrepanz:

Dies geschieht, wenn HTTPS auf der Site nicht erzwungen wird, sondern auf der IDP-Seite mit der HTTPS-URL konfiguriert ist. Dies kann gelöst werden, indem HTTPS auf der Site erzwungen wird, indem eine Umleitungsregel in der .htaccess-Datei oder auf Apache-Ebene definiert wird.

3. Cookie-Verfälschung:

Das vom Plugin nach der Anmeldung des Benutzers erstellte Cookie wird von einem anderen Plugin geändert, was dazu führt, dass sich der Benutzer nicht auf der WordPress-Site anmeldet, sondern die Sitzung auf IDP erstellt wird.

Es kann 2 Möglichkeiten geben:

Um dieses Problem zu beheben, konfigurieren Sie bitte den richtigen Token- und Benutzerinfo-Endpunkt in der Endpunkttabelle der HubSpot-SSO-Anwendung. Sie können das korrekte Format des Endpunkts unter bestätigen KLICKEN SIE HIER.

Mailen Sie uns weiter hubapps@xecurify.com Für eine schnelle Beratung (per E-Mail/Besprechung) zu Ihren Anforderungen hilft Ihnen unser Team bei der Auswahl der für Ihre Anforderungen am besten geeigneten Lösung/Plan.

Brauchen Sie Hilfe? Wir sind hier!

Vielen Dank für Ihre Anfrage.

Wenn Sie innerhalb von 24 Stunden nichts von uns hören, können Sie gerne eine Folge-E-Mail an senden info@xecurify.com

Diese Datenschutzerklärung gilt für miniorange-Websites und beschreibt, wie wir mit personenbezogenen Daten umgehen. Wenn Sie eine Website besuchen, werden möglicherweise Informationen in Ihrem Browser gespeichert oder abgerufen, meist in Form von Cookies. Diese Informationen können sich auf Sie, Ihre Vorlieben oder Ihr Gerät beziehen und werden hauptsächlich dazu verwendet, dass die Website so funktioniert, wie Sie es erwarten. Die Informationen identifizieren Sie nicht direkt, können Ihnen aber ein personalisierteres Web-Erlebnis ermöglichen. Klicken Sie auf die Kategorieüberschriften, um zu erfahren, wie wir mit Cookies umgehen. Die Datenschutzerklärung unserer Lösungen finden Sie in der Datenschutz.

Notwendige Cookies tragen dazu bei, eine Website vollständig nutzbar zu machen, indem sie grundlegende Funktionen wie Seitennavigation, Anmelden, Ausfüllen von Formularen usw. ermöglichen. Die für diese Funktionalität verwendeten Cookies speichern keine personenbezogenen Daten. Einige Teile der Website funktionieren jedoch ohne Cookies nicht ordnungsgemäß.

Diese Cookies sammeln nur aggregierte Informationen über den Verkehr auf der Website, einschließlich Besucher, Quellen, Seitenklicks und -aufrufe usw. Dies ermöglicht es uns, mehr über unsere beliebtesten und am wenigsten beliebten Seiten sowie über die Interaktion der Benutzer mit den umsetzbaren Elementen und damit über die Veröffentlichung zu erfahren Wir verbessern die Leistung unserer Website sowie unserer Dienste.