Suchergebnisse :

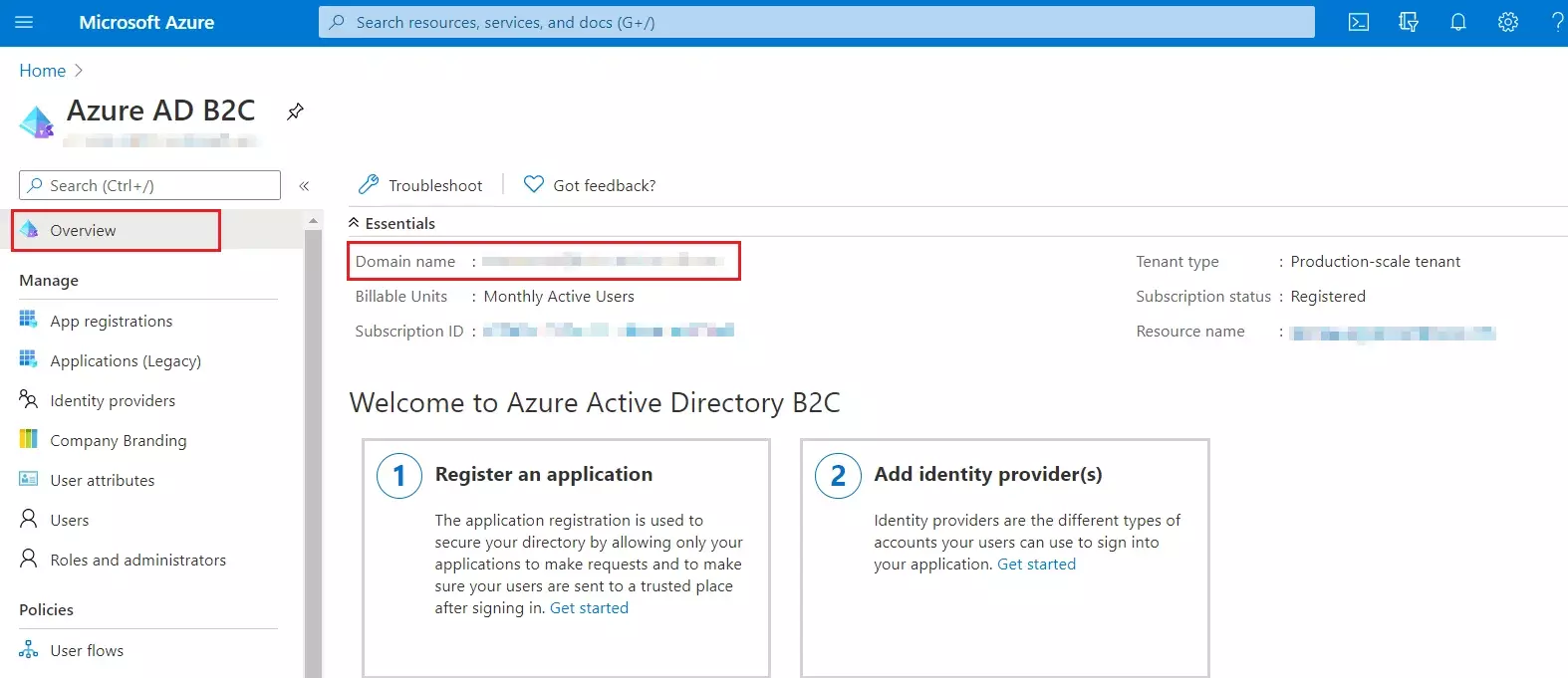

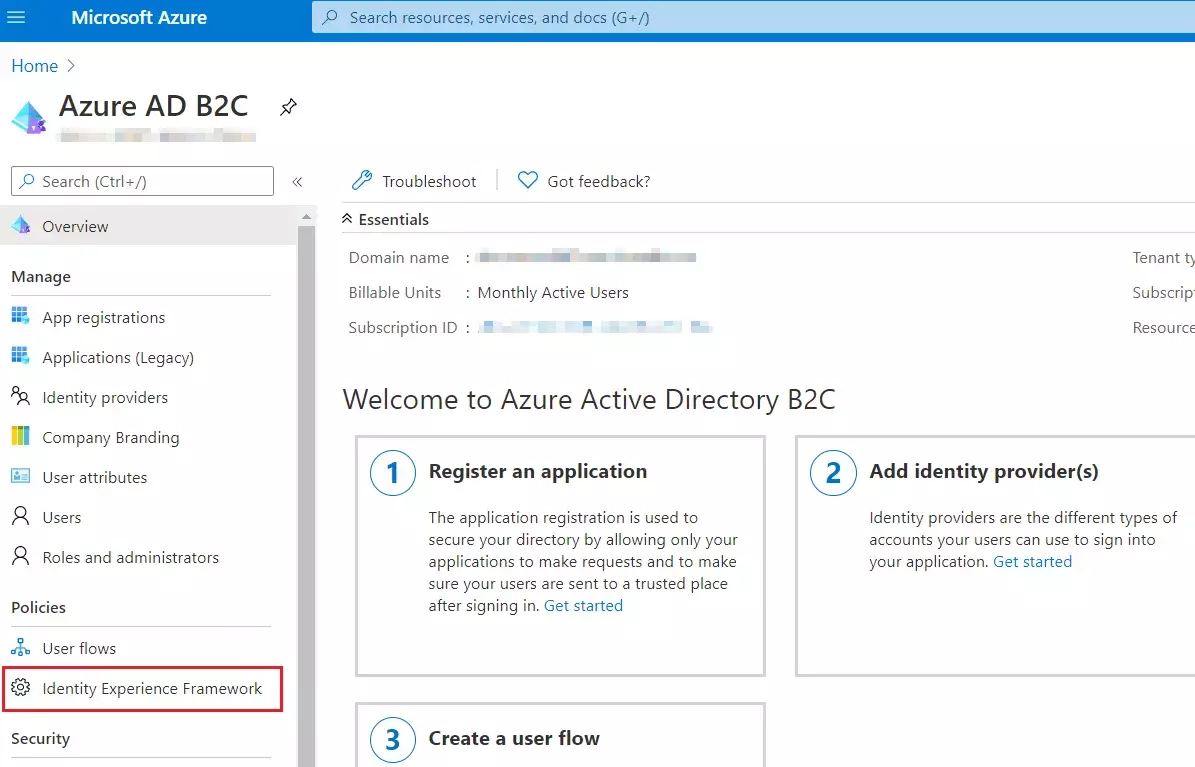

×Führen Sie die folgenden Schritte aus, um Azure AD B2C als Identitätsanbieter zu konfigurieren

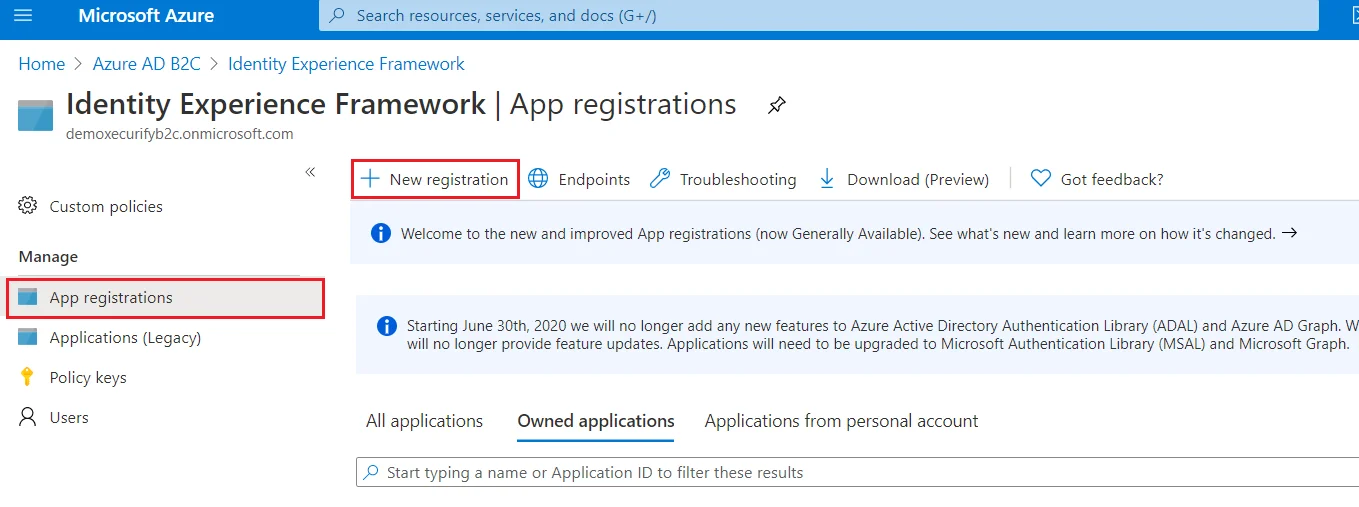

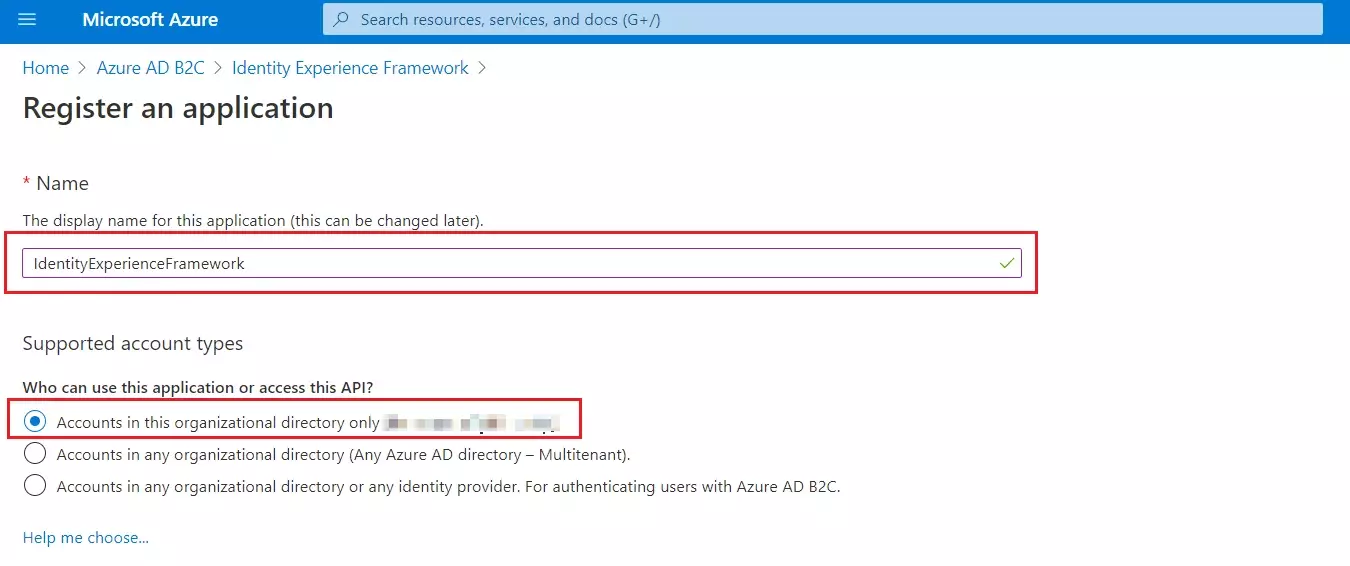

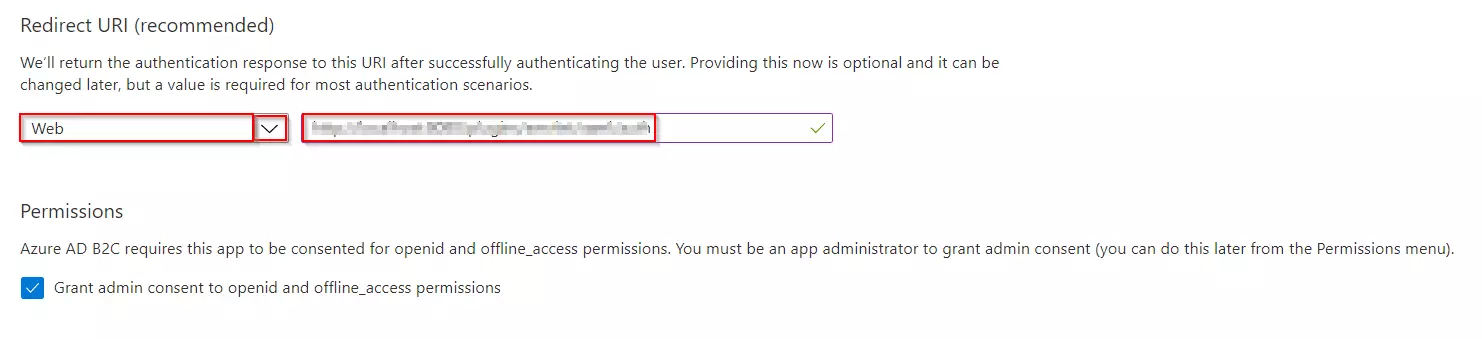

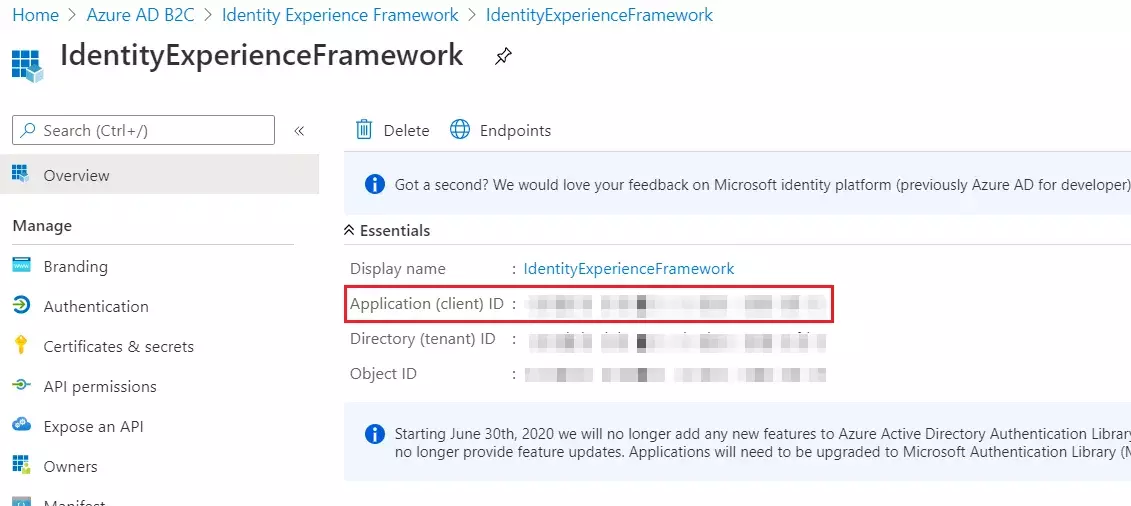

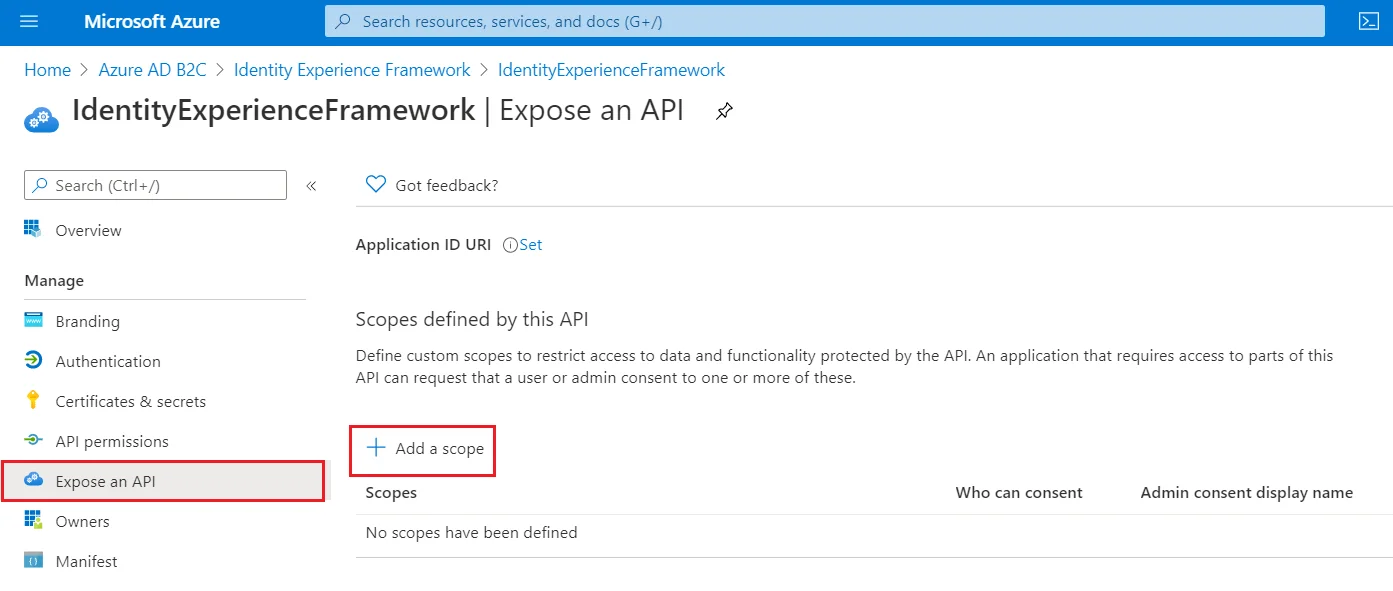

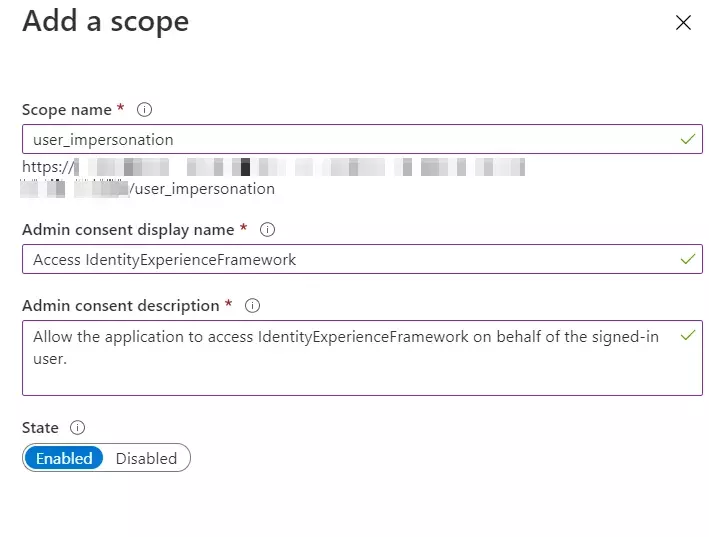

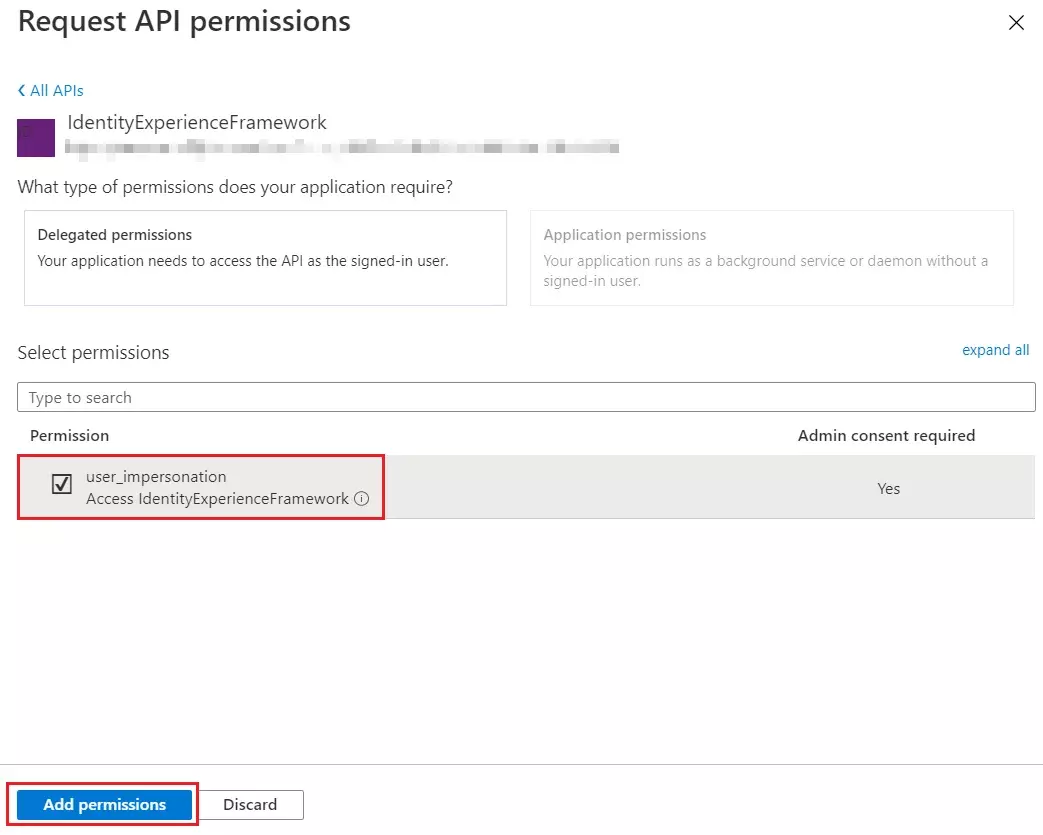

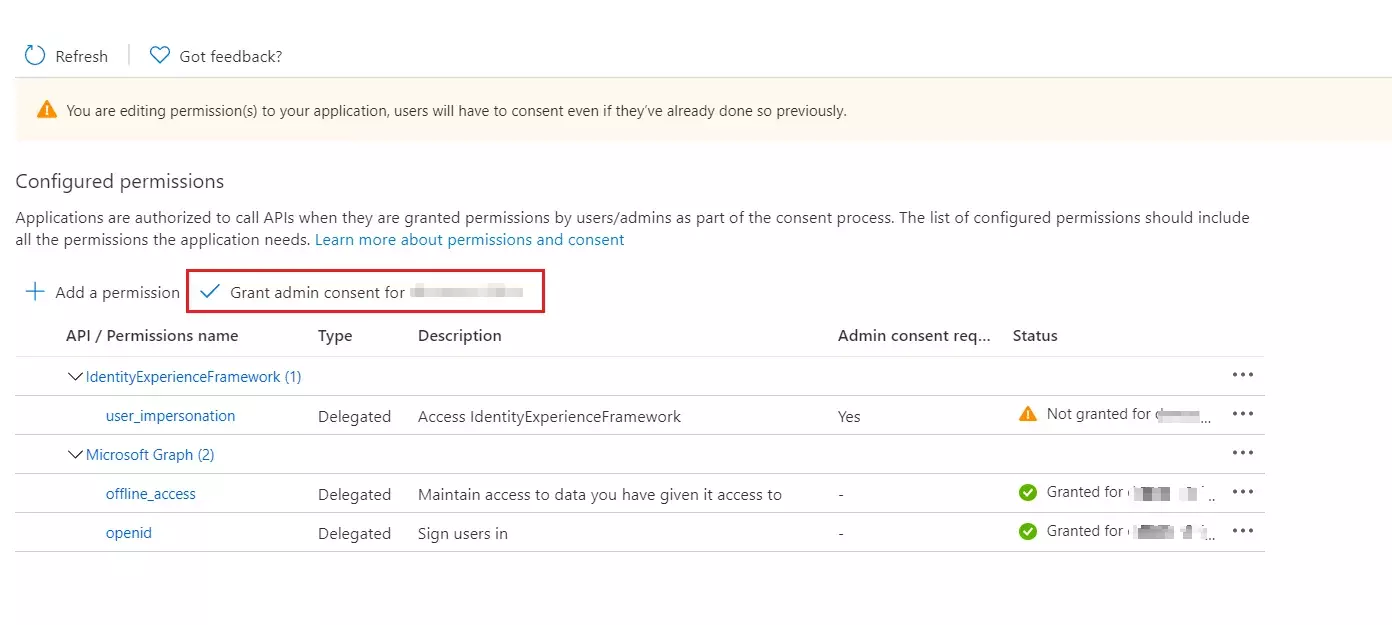

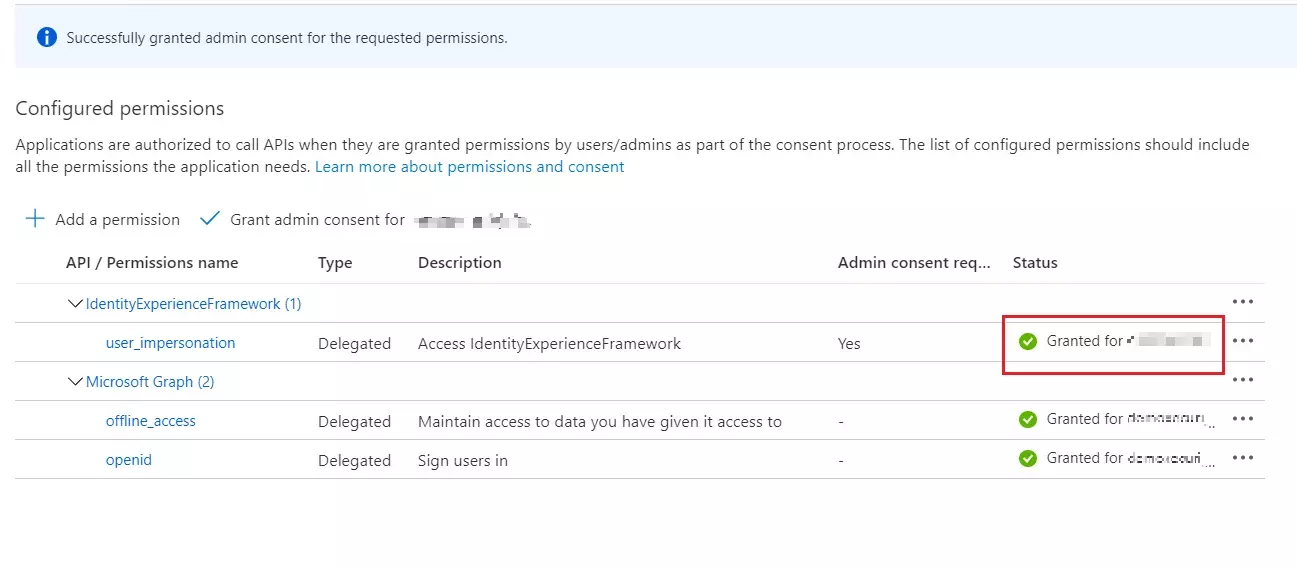

Registrieren Sie die IdentityExperienceFramework-Anwendung

Registrieren Sie die IdentityExperienceFramework-Anwendung

| Bereichsname | user_impersonation |

| Anzeigename für die Zustimmung des Administrators | Greifen Sie auf IdentityExperienceFramework zu |

| Beschreibung der Zustimmung des Administrators | Erlauben Sie der Anwendung, im Namen des angemeldeten Benutzers auf IdentityExperienceFramework zuzugreifen |

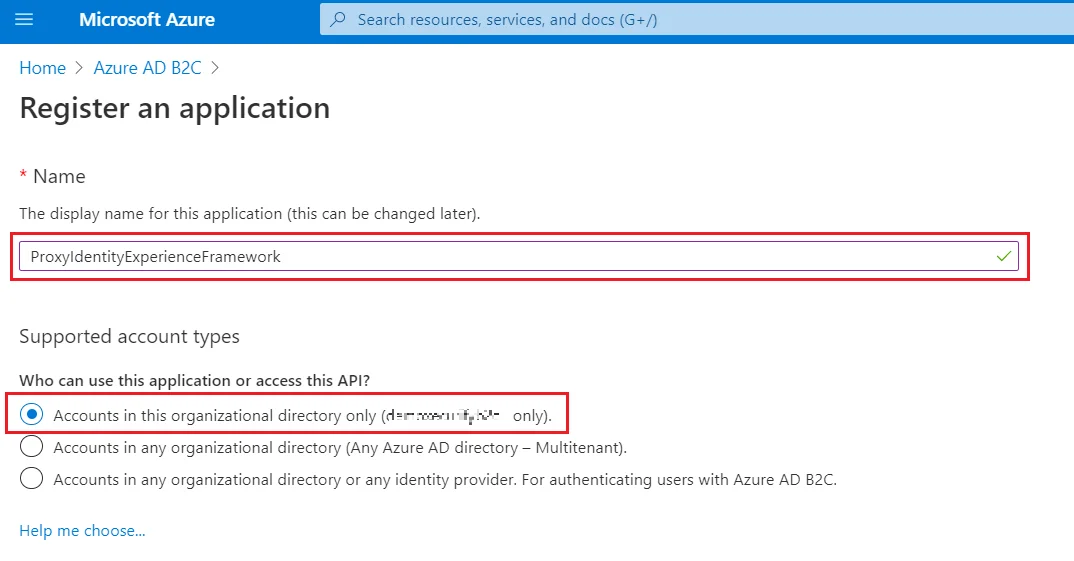

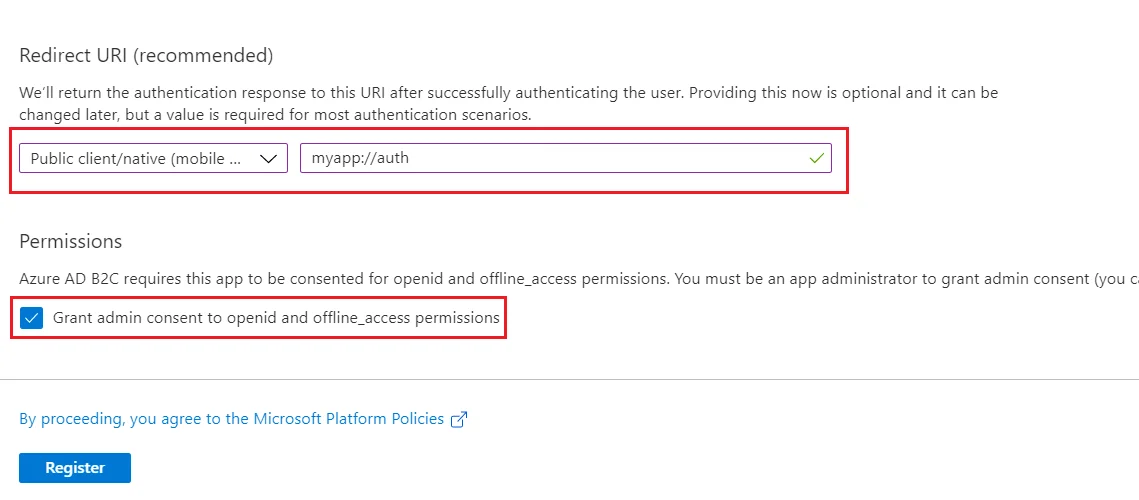

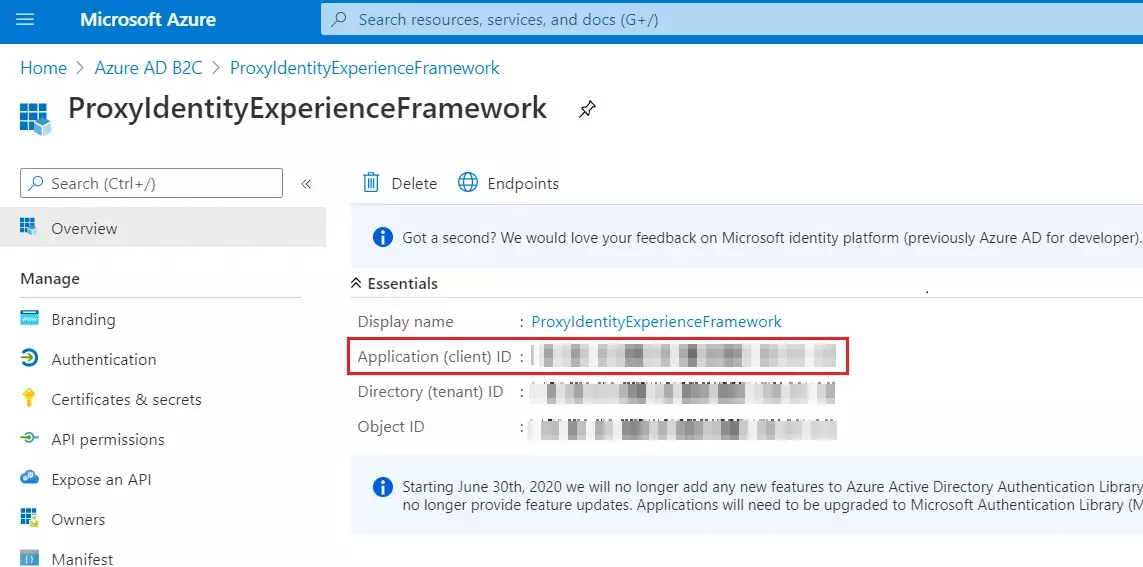

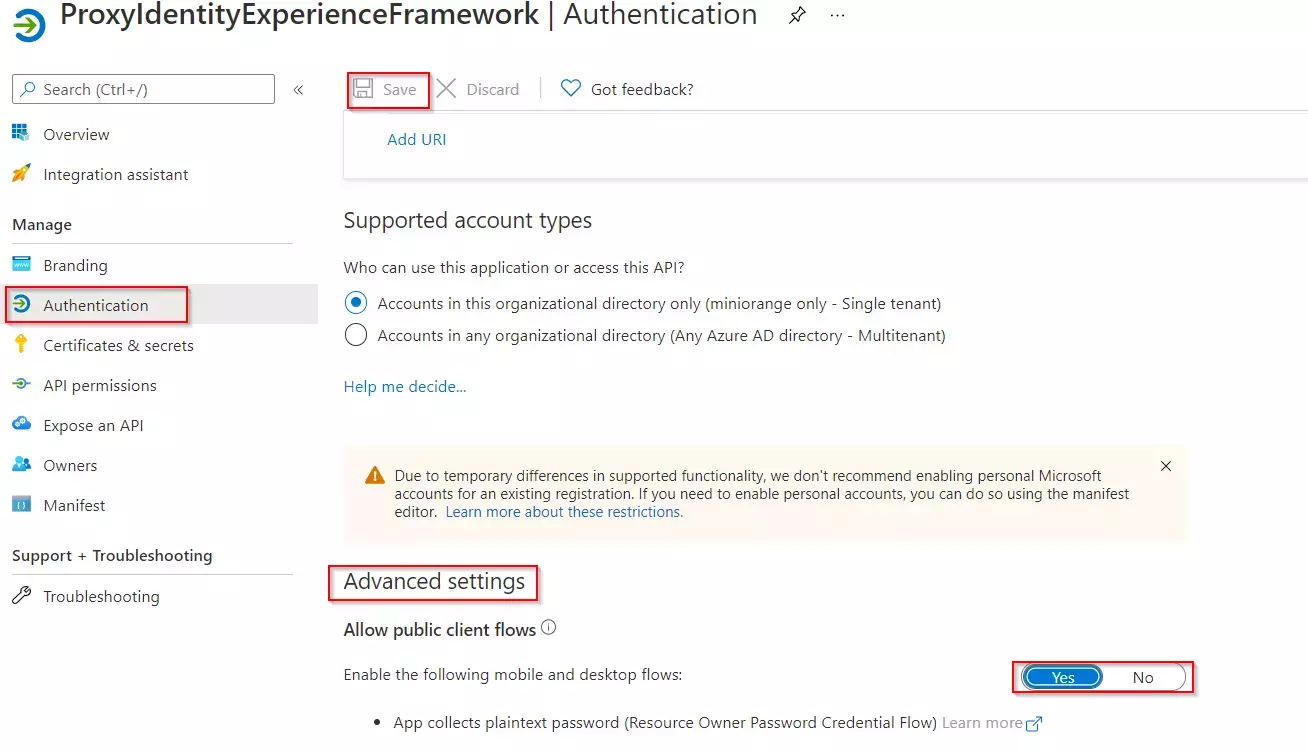

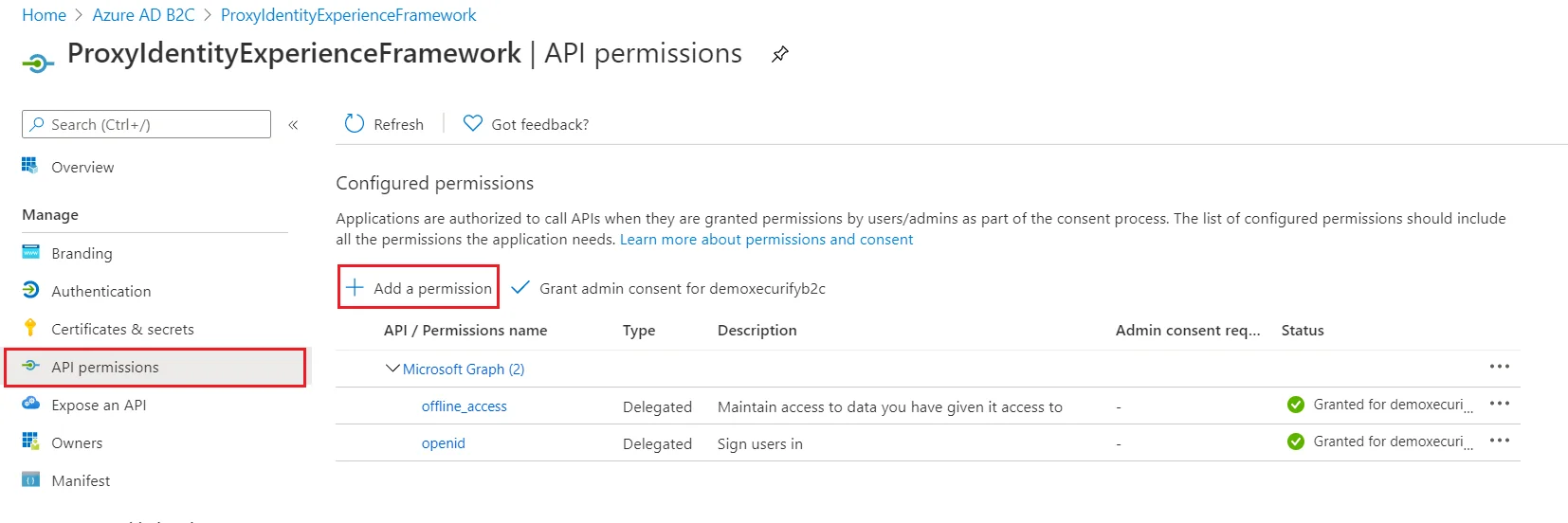

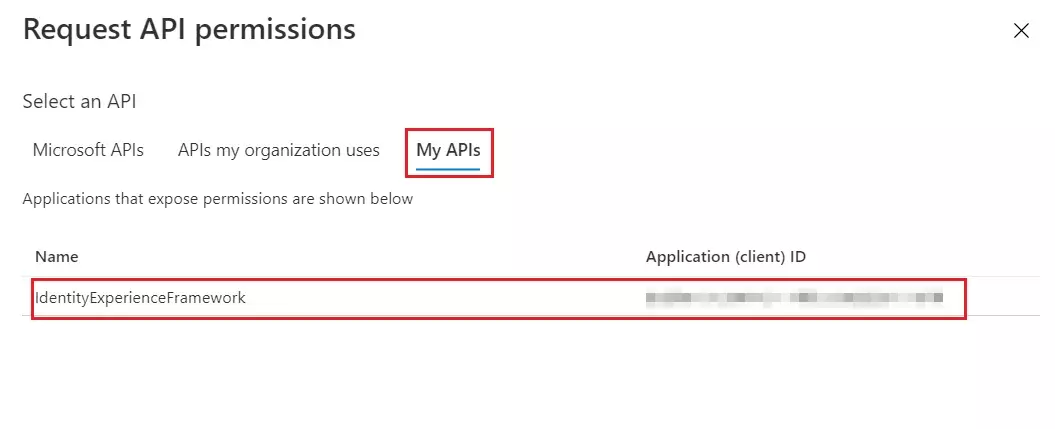

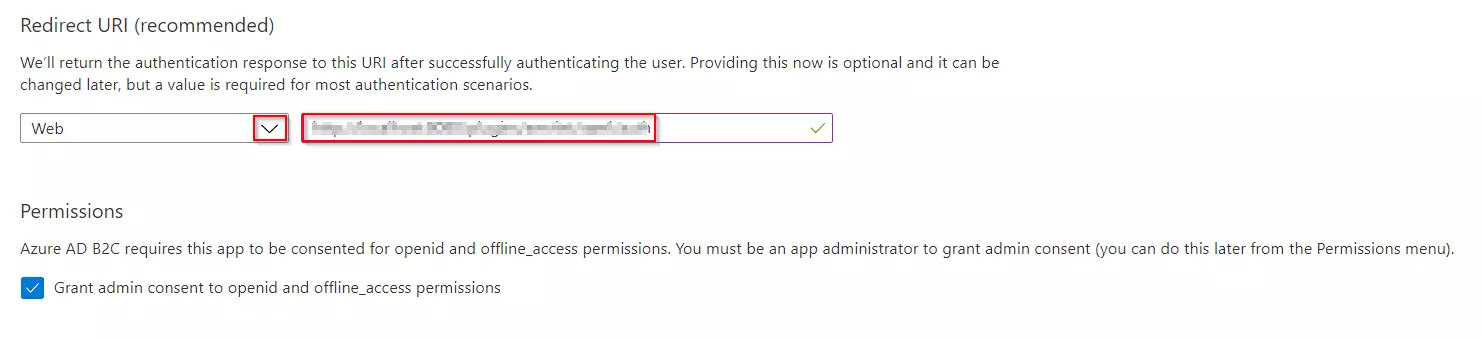

Registrieren Sie die ProxyIdentityExperienceFramework-Anwendung

Registrieren Sie die ProxyIdentityExperienceFramework-Anwendung

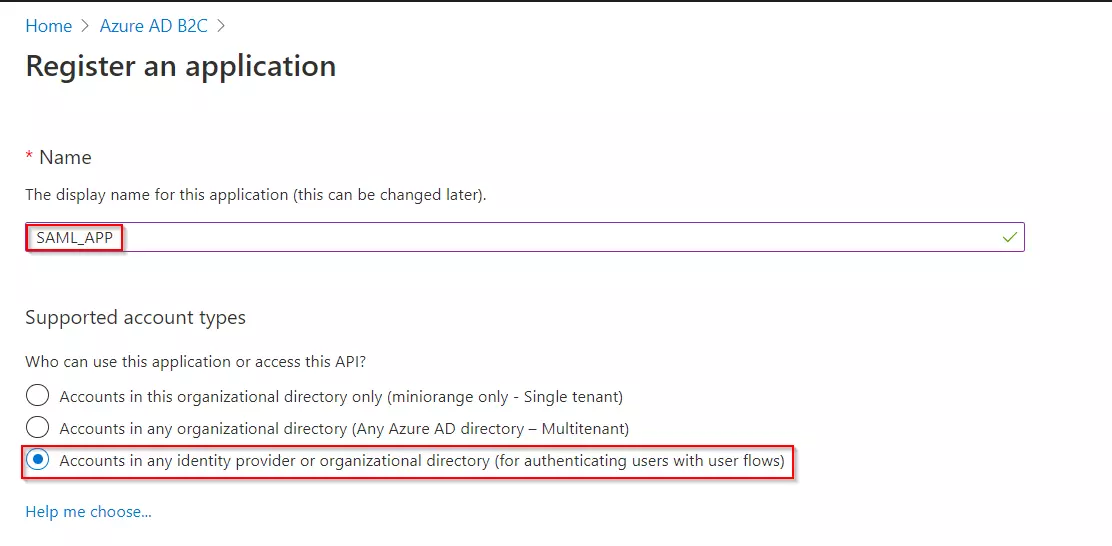

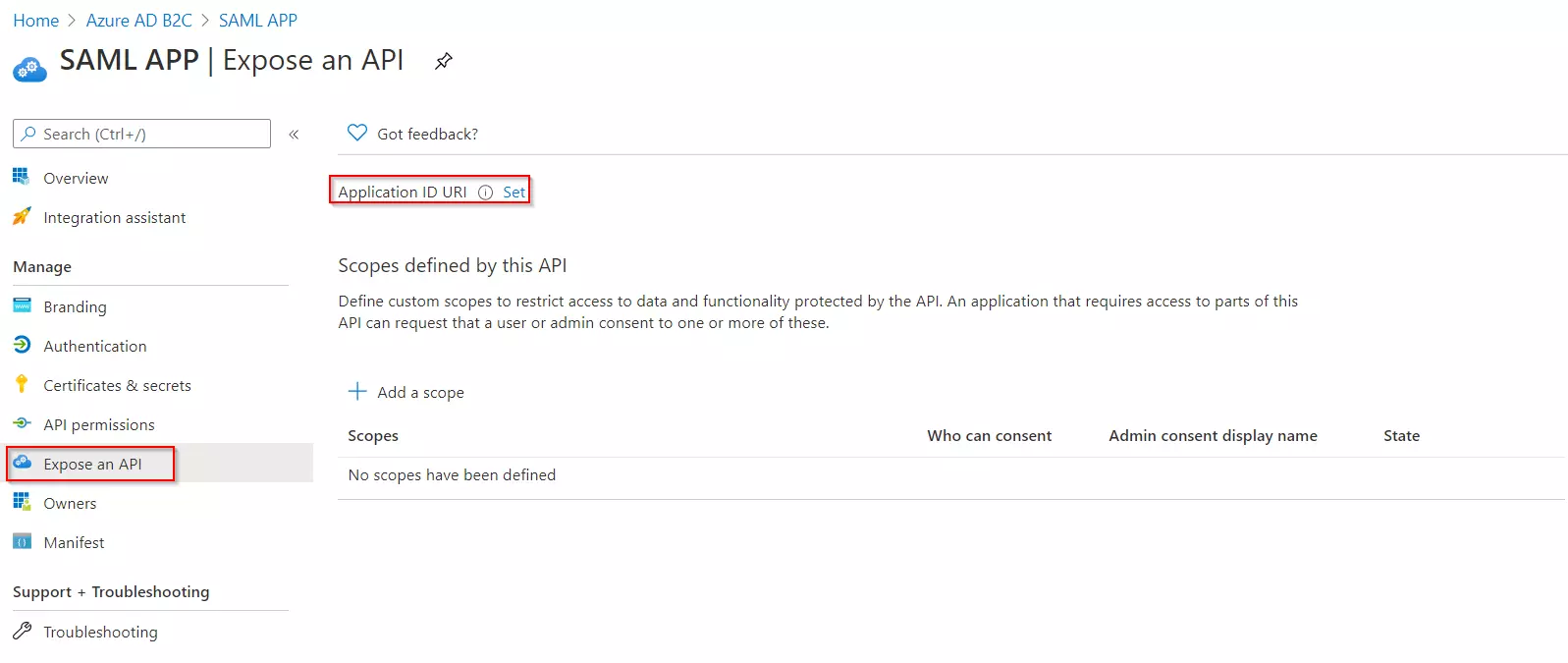

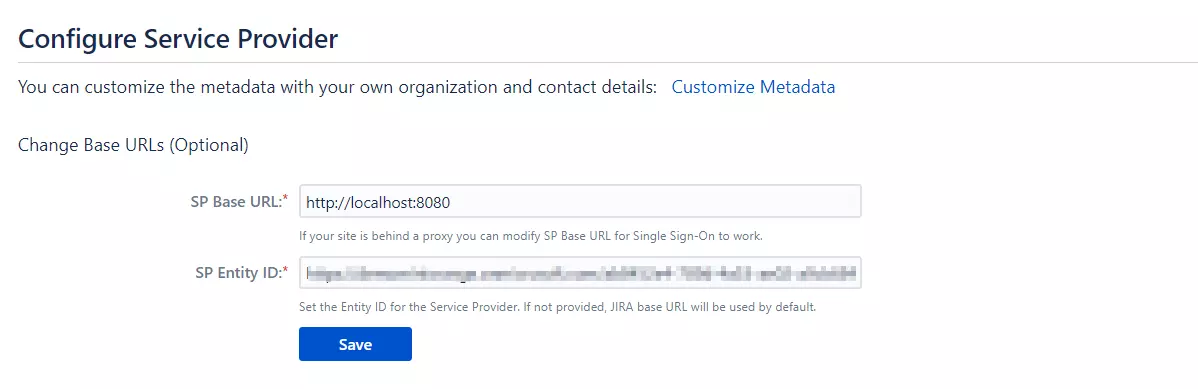

Registrieren Sie die SAML-Anwendung

Registrieren Sie die SAML-Anwendung

Generieren Sie SSO-Richtlinien

Generieren Sie SSO-Richtlinien

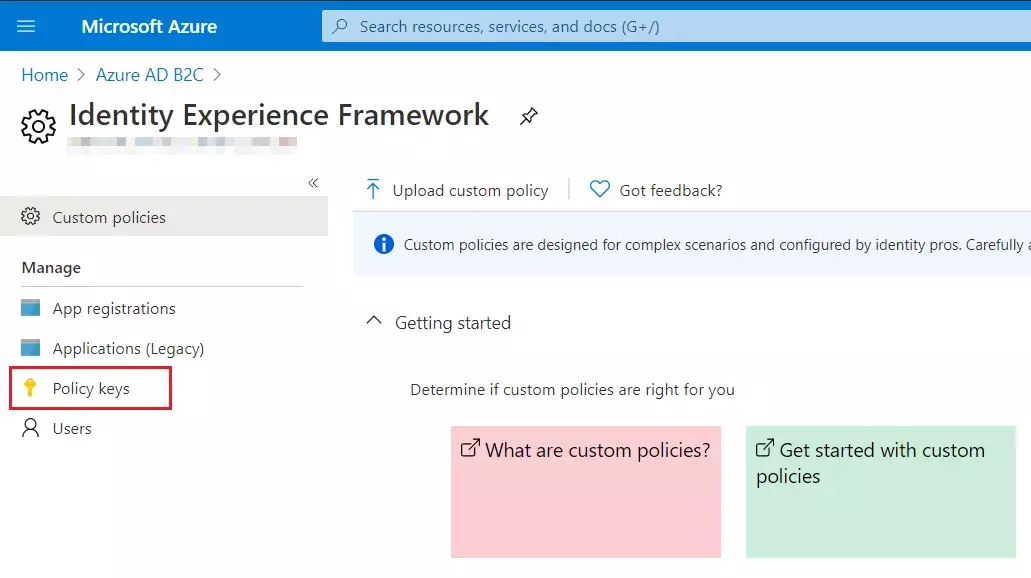

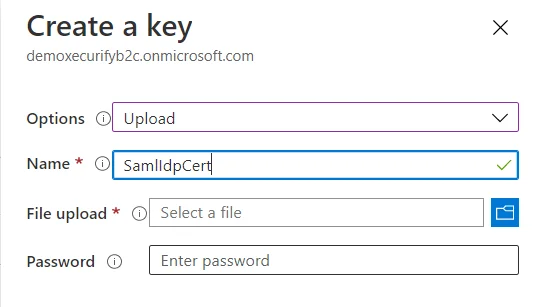

Laden Sie das Zertifikat hoch

Laden Sie das Zertifikat hoch

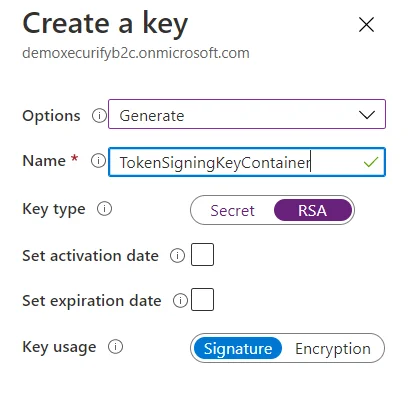

Erstellen Sie den Signaturschlüssel

Erstellen Sie den Signaturschlüssel

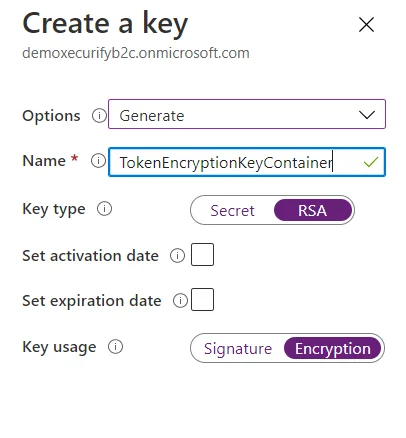

Erstellen Sie den Verschlüsselungsschlüssel

Erstellen Sie den Verschlüsselungsschlüssel

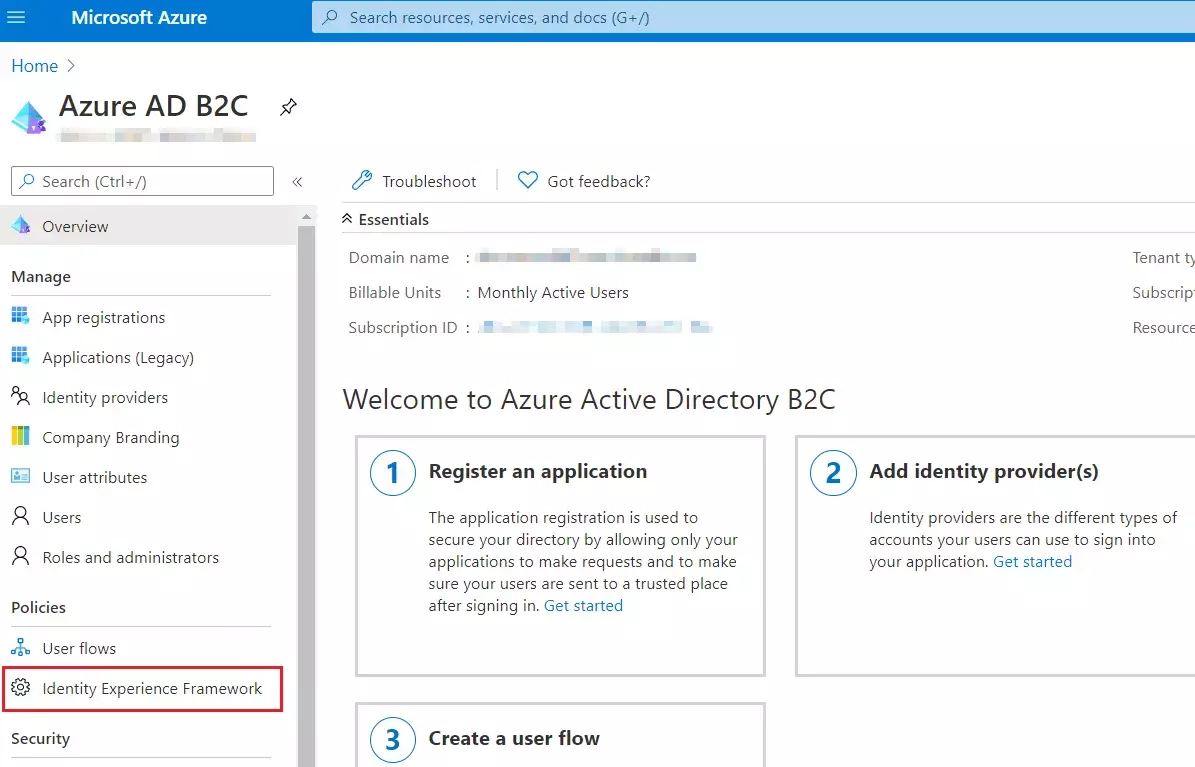

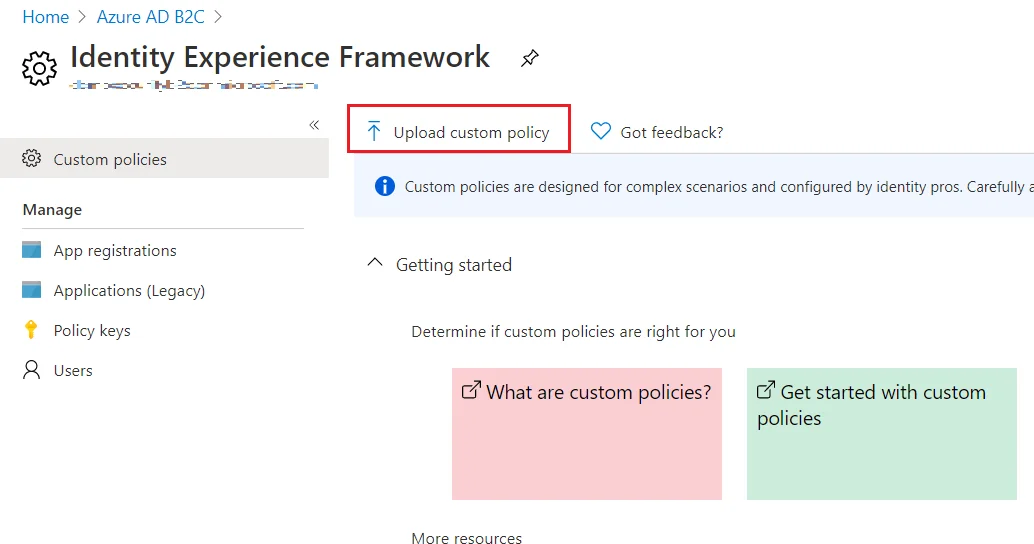

Laden Sie die Richtlinien hoch

Laden Sie die Richtlinien hoch

| 1 | TrustFrameworkBase.xml |

| 2 | TrustFrameworkExtensions.xml |

| 3 | SignUpOrSignin.xml |

| 4 | ProfileEdit.xml |

| 5 | PasswordReset.xml |

| 6 | SignUpOrSigninSAML.xml |

Note: Für den nächsten Schritt verwenden Sie die IDP-Metadaten-URL als:

https://tenant-name.b2clogin.com/tenant-name.onmicrosoft.com/B2C_1A_signup_signin_saml/Samlp/metadata.